概要

昨今の熟練した攻撃者は、商用ツールや商用マルウェアをつかい、初回配信の手段もシンプルなものを利用します。その目的は、自身の行動を目立たせず、犯行と結び付けられるリスク(帰属リスク)を容易に回避することです。

とくによく見られる手口の1つがSNSや一般的なエクスプロイト(CVE-2017-0199やThreadKitビルダーなど)を悪用したスピアフィッシングメールを目的の組織の従業員に送る方法です。こうした初期段階の感染に成功してはじめて、高度なカスタムマルウェア、カスタムツール、侵害環境にもとから存在するツール (PowerShellやCMSTP、Regsvr32など)を利用した攻撃をはじめるのです。おかげで脅威リサーチャーや防御担当者は膨大な情報をより分けて攻撃キャンペーンとその目的を特定せねばならず、調査はよりいっそう困難になります。

ただし、商用ビルダーやツールが使われても、攻撃者のインフラストラクチャ特定や追跡に役立つシグナルや特徴を見つけるチャンスは残っているものです。

前述の戦略を使うことで有名なグループの1つが「Cobalt Gang」です。Cobalt Gangは、今年スペインでリーダーと目される人物が逮捕された後も、いぜんとして盛んに活動しています。

2018年10月、パロアルトネットワークスの脅威インテリジェンス調査チームUnit 42は、Cobalt Gangによる現行のキャンペーン調査を進めると同時に、TalosやMorphisecによるレポートで報告されているものをはじめ、さまざまな調査レポートで公表されている最新の情報を利用しつつ、新たなインフラストラクチャを発見し、同攻撃グループに結び付けるという取り組みを続けてきました。

その結果、同攻撃グループによって共通して使われているあるマクロ ビルダーと、特定のドキュメント メタデータの両方を特定し、Cobalt Gangに関連する新たな活動とインフラストラクチャを追跡・クラスタ化することに成功しました。

最近の効果的な配信例

本稿執筆時点の数日前にもここで分析したキャンペーンに関連する攻撃が行われましたが、やはり同じ戦略が取られていました。この攻撃からは、彼らの配信手法がとてもシンプルであることや、電子メールが未だに主要な攻撃ベクトルの1つであるということがよくわかります。

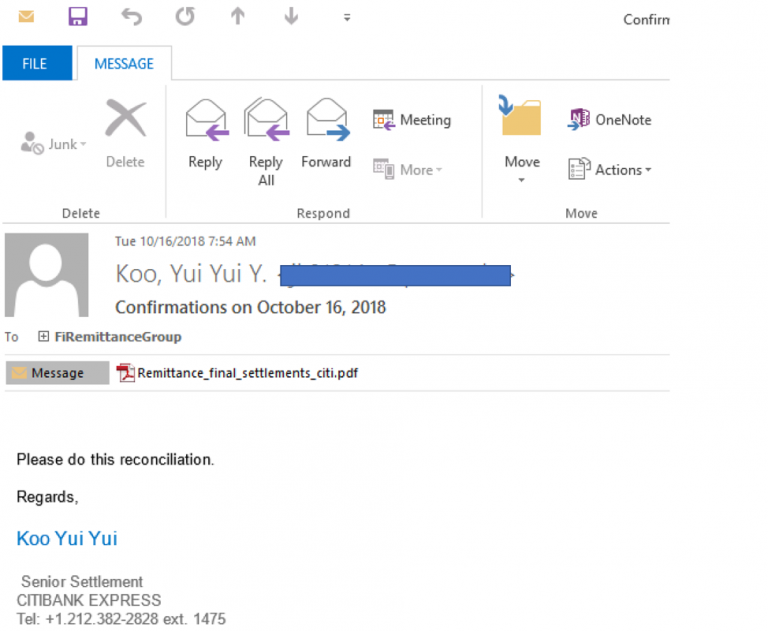

攻撃はまず、世界中の複数の金融機関従業員を標的として「Confirmations on October 16, 2018」という件名の電子メールを送信することから始まります。

図1に示すサンプルは、著名な公開オンライン マルウェア リポジトリから確認できます。

(SHA256: 5765ecb239833e5a4b2441e3a2daf3513356d45e1d5c311baeb31f4d503703e)

図1.電子メールによる配信例

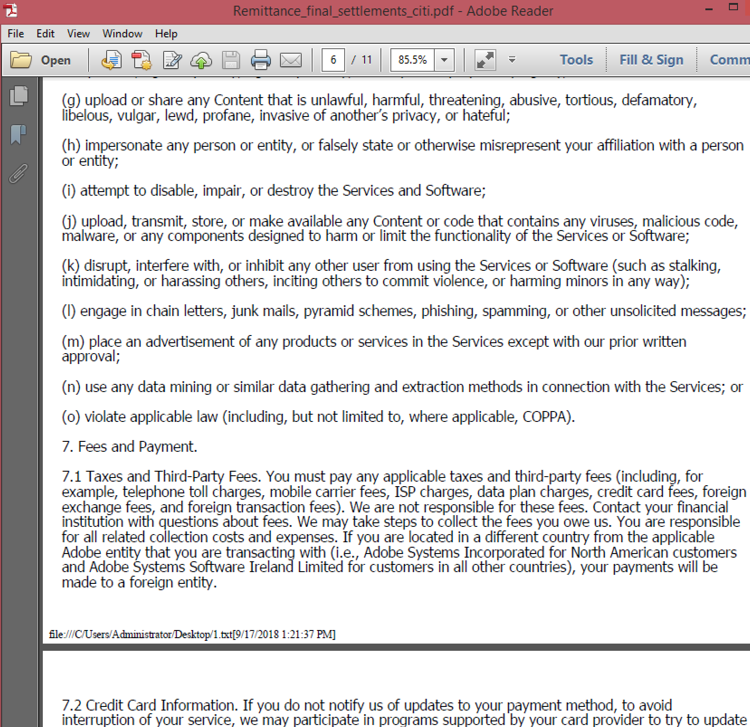

添付ファイル自体は単なるPDFで、コードやエクスプロイトは含まれていせん。かわりに、ソーシャル エンジニアリングにより、リンクをクリックして悪意のあるマクロをダウンロードするようにしむけます。Cobalt Gangが前にも使用していた手口で、 Talosでも以前の調査でサンプルとして取り上げています。

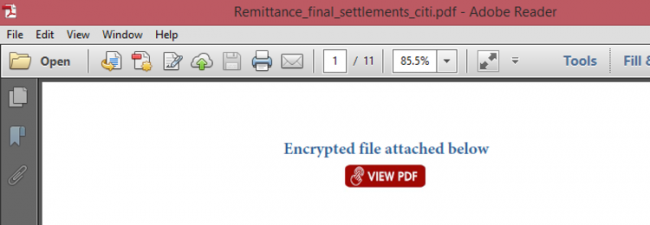

図2.リンクが埋め込まれたPDFの例

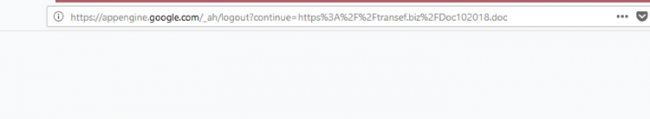

このPDFは単純で、 正規のGoogleサイトを開くためのリンクが埋め込まれていますが、そこから悪意のあるドキュメントへとブラウザがリダイレクトされます。

図3.悪意のあるドキュメントへのブラウザのリダイレクト

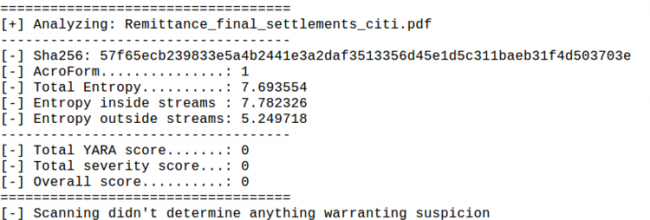

静的解析ツールによる検出を回避するために、攻撃者はPDFをより本物らしく作成します。若干のテキスト ページにくわえて空ページも含めることで、解析ツールの警告フラグがたたないようにしています(図4と図5を参照)。というのも、ページ数が少ないPDFや内容が無秩序すぎるPDFには警告フラグが立ちやすいからです。

図4. PDFの静的解析

図5. PDFのページを埋めるために使用されているテキスト

これら2つの手法を取り入れたPDFは、ほぼすべての従来型アンチウイルス製品による検出を回避できるため、電子メールによる攻撃の第一段階を非常に効果的に次の段階へと進めることができます。

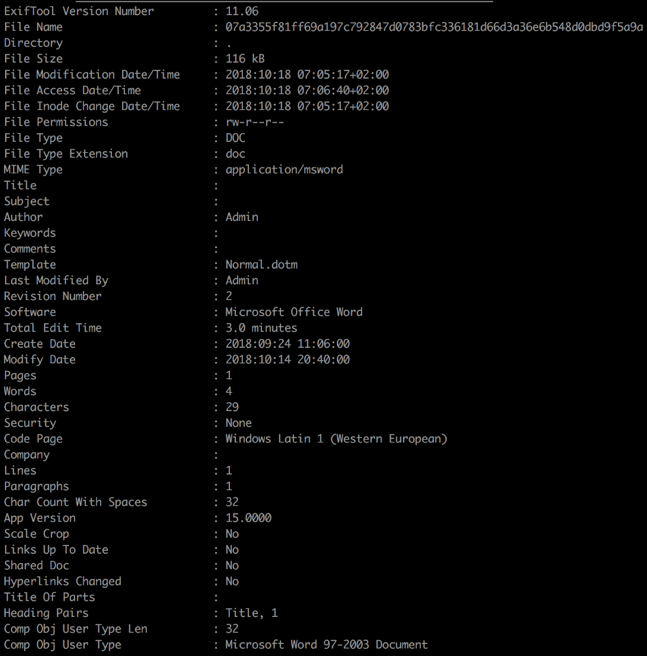

攻撃が次の段階に進むと、ユーザーは悪意のあるマクロが組み込まれたMS Word文書をダウンロードするように誘導されますが、このキャンペーンの配信時の検出率は非常に低いのが現状です。メタデータをみても、このWord文書には同じ作成者が発行したドキュメントを追跡する手掛かりとなりそうな特徴は含まれていません(図6参照)。

図6.Doc102018.docのメタデータ

ダウンロードされた悪意のあるマクロは、cmstp.exeを使用して「スクリプトレット」を実行します。スクリプトレットとは、AppLockerをバイパスして、ペイロード配信の次の段階に進むためのよく知られた手法です。

ただし、この調査の主目的はペイロード分析ではなく、攻撃配信のあらゆる側面に注目して、攻撃者のキャンペーンとその関連インフラストラクチャをさらに追跡することにあります。そのためここでは、、「この単純な配信手口からいかにキャンペーンとその目的を特定できるか」を課題として取り上げていきたいと思います。

マクロ ビルダーの特定

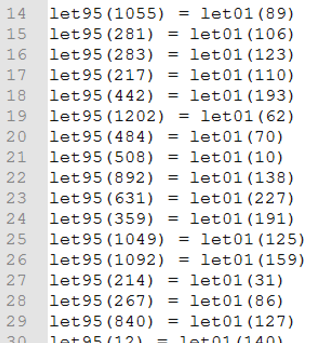

彼らの攻撃は配信の検出率の低さに加え、マクロ コード検出率もかなり低いため、調査中最初に着目したのが裏に潜むビルダーの候補を絞り込むことでした。そこで「Doc102018.doc」のマクロ コードを調べ、複数の仮定理論を立てます。

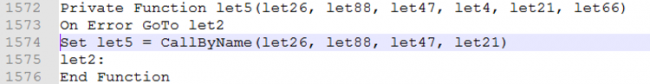

マクロ コードの長さは1,500行を超え、非常に特徴的な命名法で一連の変数を宣言することから始まっています(この例では、「letXX(数値)」)。

![]()

図7.マクロの変数の形式例

変数の一部は、個々の文字の割り当てに基づく長いエンコーディング/デコーディング ルーチンで使用されています。

図8.デコーディング ルーチンでの特徴的な変数形式の使用

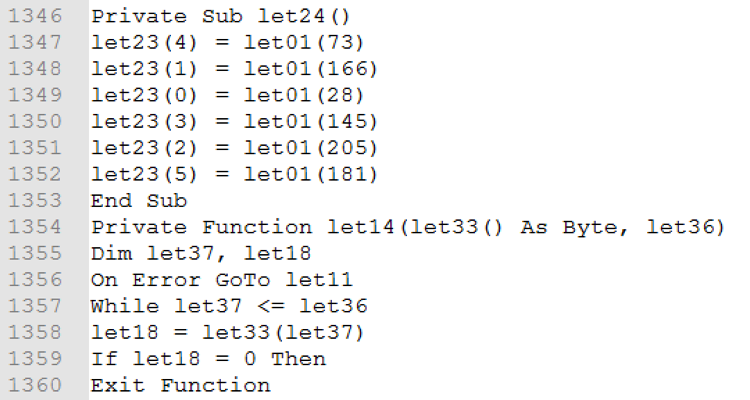

プロシージャと関数も同じ命名法で定義されています(この例では、「letXX()」)。

図9. VBAコード内のプロシージャと関数

そして、API呼び出しのCallByName()を使用して、実行時にメソッドを呼び出します。

図10. VBAコードでのCallByNameの使用

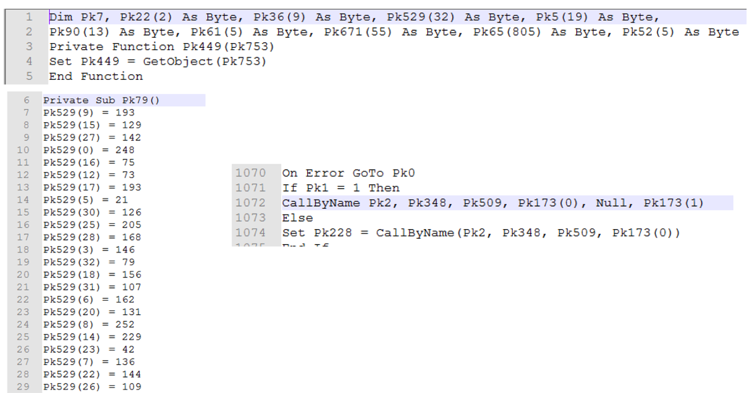

Cobalt Gangに関連する以前の例 (Morphisecで説明されているものなど)を分析しても、おなじパターンが確認できます(この例では、「letXX」ではなく「PkXX」の形式)。

図11.他のドキュメント内のVBAパターン

ここから、パターン探索の最初のアプローチとして、次のような正規表現をそれぞれについて使うことが考えられます。

| 変数の定義 /[A-Za-z]k[0-9]{2}([0-9]{1})/

関数の定義 /Private Function [A-Za-z]{2,5}[0-9]{2,3}\(/ プロシージャの定義 /Sub [A-Za-z]{2,5}[0-9]{2,5}\(/ |

ビルダーに関する仮説を検証するため、弊社は以下のようなYaraルールを作成しました。

探索にこうしたYaraルールを使うと、ビルダー特定やビルダーを使用する一連の悪意のあるドキュメントの特定で非常に良い結果が得られます。ただし、特定したドキュメントは必ずしも金融業界や銀行業界を標的としたものとは限りません。したがって、このCobalt Gangという特定グループと彼らが行っている攻撃キャンペーンが、金融業界や銀行業界に対してのみこのビルダーを使用していることは保証されません。

ただし、以降のセクションで説明するように、ビルダーを標的やペイロード、ドロッパーの特徴などの他の要素と組み合わせて使用すると、そのグループのキャンペーンを追跡する際に大いに役立ちます。

それでは、配信の最初の段階であるPDFドキュメントについて見てみましょう。

PDFドキュメント内でよく見られる兆候

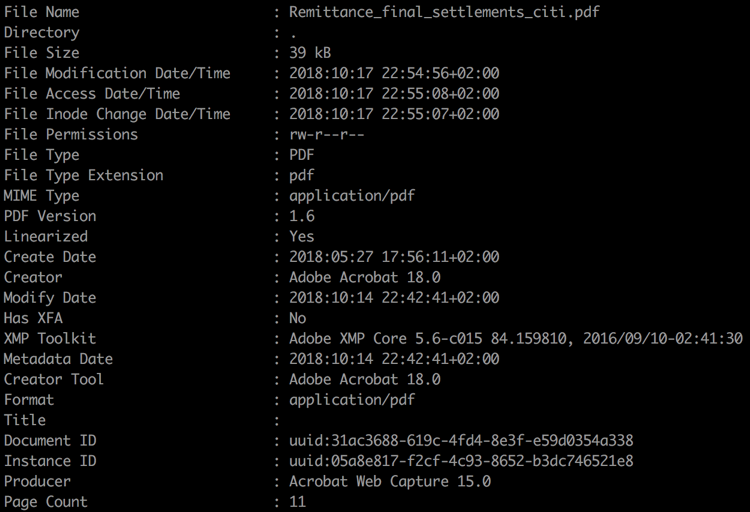

前述のとおり、Googleリダイレクト リンクが埋め込まれた商用のPDFファイルを使用することで、非常に効果的なソーシャル エンジニアリング用のアーティファクトが得られます。エクスプロイトやコードが実行されるわけではないので、この調査では分析の次の段階として、ドキュメントのメタデータ情報に注目します。

図12. PDFのExiftoolのメタデータ

次の仮定では、PDFドキュメントがテンプレート ドキュメントに基づいて作成された可能性があるかどうかを確認していきます。つまり、作成者がPDFを使い回しつつ、埋め込みリンクを変更したり、異なるドキュメント バージョンを保存した形跡があるかどうかを確認します。

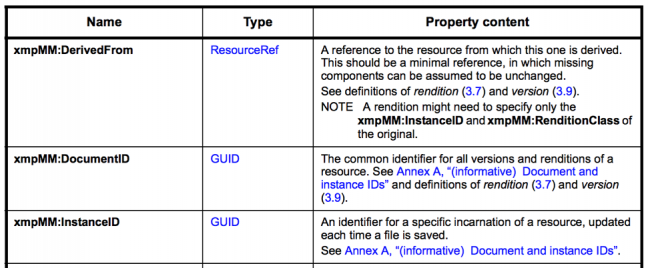

XMPの仕様に基づき、メディア管理プロパティの「DocumentID」と「InstanceID」の値に注目します。

図13. XMPのメディア管理プロパティ

この仮定を裏付けるため、まずは DocumentIDメタデータ フィールドに注目します。2つの異なるリンクを設定した同じテンプレートを2回保存した場合、DocumentIDは同じになりますがInstanceIDの値は異なるからです(InstanceIDは保存ドキュメントごとに1つ付与される)。

テレメトリ データ内でこのメタデータ コンテンツを検索すると、興味深い結果が得られました。

コンテンツを探索するにあたっては、次のYaraルールも併用しました。

得られた結果は弊社の仮定を裏付けるものでした(付録のIOCを参照)。攻撃者が同じ「テンプレート」を使いまわしつつ、つど異なるコンテンツで作成・保存した複数のPDFファイルが見つかったのです。それらはすべて同じ特徴を共有していました。

図14は最初に掲載したPDFとは別のサンプルです。

図14. 別のPDFドキュメントのサンプル

これ以降の攻撃段階をさらに分析することで、これらのサンプルがCobalt Gangのキャンペーンに関連するかどうかを確認できるはずです。

ここでは以下のドキュメントを分析してみることにします。

| 確認されたファイル名 | SHA256 |

| REMITTER REFERENCE PMT.pdf | 1d0aae6cff1f7a772fac67b74a39904b8b9da46484b4ae8b621a6566f7761d16 |

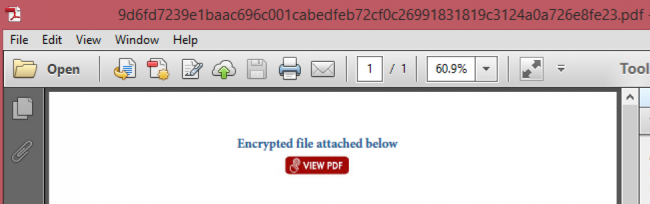

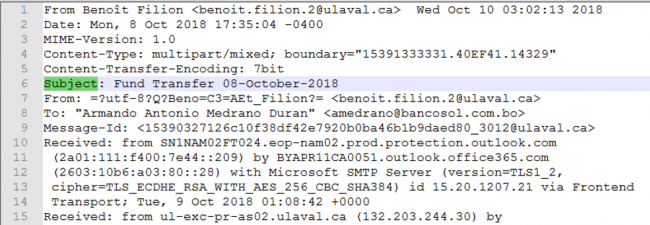

このドキュメントは、銀行の顧客宛てに「Fund Transfer 08-October-2018」という件名の電子メールとして配信されました。

図15. REMITTER REFERENCE PMT.pdfに関連付けられた電子メール データ

埋め込まれたリンクによって以下のURLにリダイレクトされます。

| hxxps://fundswp[.]com/Document082018.doc |

これにより、以下のドキュメントがダウンロードされます。

| 確認されたファイル名 | SHA256 |

| Document082018.doc | 020ba5a273c0992d62faa05144aed7f174af64c836bf82009ada46f1ce3b6eee |

マクロ コードを抽出すると、前節で説明したマクロ ビルダーとどの程度一致するかが確認できます。

以下のコードは、ドキュメントから抽出したVBAコンテンツにマクロ ビルダー検索用のYaraルールを実行した出力結果です。事前の予想通り、Yaraルールがコンテンツに合致した様子を確認できます。

こうして得られた情報を整理すると、個々のパズルのピースがこのキャンペーンに当てはまっていく様子がわかります。

- 同じ「DocumentID」管理メタデータ フィールドをもつPDFファイルを探索すれば、金融機関に電子メールで配信で使用された一連のファイルを見つけることができる

- どのPDFファイルにもGoogleリダイレクトを使ったリンクが埋め込まれていて、Microsoft Officeドキュメントをダウンロードさせようとする

- Microsoft Officeドキュメントには コード実行用のマクロが含まれていて、それが弊社が特定したビルダーの特徴に一致する

攻撃者のインフラストラクチャの発見

ここからは、前節で定義したYara探索ルール、テレメトリから得たセッション データ、公開されているWHOIS登録者情報などの要素に基づいて、攻撃者のインフラストラクチャを示すパズルのピースを見つける手順に進みます。

「探索ルール」の使用

メタデータとビルダーの特徴に基づいて、一連の悪意のあるPDFファイルとOfficeファイルを追跡したところ(付録を参照)、攻撃者が使用しているドメインとOfficeファイルが判明しました。

以下の表1に、PDFと埋め込まれたC2リンク、およびドキュメント名の例を示します。

| SHA256 | 埋め込まれたリンク |

| 1fd9ba8eb97bf03cd4d3cbaac867595c920f1f36ebfbe9c1fc76558ea5e0ece5 | hxxp://www[.]pedidoslalacteo[.]com[.]ar/Proof-of-payment-19.09.2018.doc |

| 5ac1612535b6981259cfac95efe84c5608cf51e3a49b9c1e00c5d374f90d10b2 | hxxps://s3[.]sovereigncars[.]org[.]uk/inv005189.pdf |

| 07f60611836c0a679c0fb2e25f5caeb4d29cd970919d47f715666b80be46f45c | hxxps://alotile[.]biz/Document092018.doc |

| 9d6fd7239e1baac696c001cabedfeb72cf0c26991831819c3124a0a726e8fe23 | hxxps://goo[.]gl/mn7iGj

Which redirects to: hxxps://document[.]cdn-one[.]biz/doc000512.pdf |

| 444c63bb794abe3d2b524e0cb2c8dcc174279b23b1bce949a7125df9fab25c1c | hxxps://safesecurefiles[.]com/doc041791.pdf |

| a5f2ad08b5afdbd5317b51d0d2dd8f781903522844c786a11a0957a81abfd29e

|

hxxp://www[.]mky[.]com/Proof-of-payment-19.09.2018.doc |

| df18e997a2f755159f0753c4e69a45764f746657b782f6d3c878afb8befe2b69 | hxxps://mail[.]halcyonih[.]com/uploads/doc004718538.pdf |

表1. PDFと埋め込まれたリンクの例

これらのPDFドキュメントとURLから、この新たなインフラストラクチャと、これまでの調査からCobalt Gangに帰属すると判定された活動に関する既知のインテリジェンスとの間には、複数の重複が見られることがわかりました。

上記の一覧から、同じDocumentIDをもつPDFドキュメントのサンプルを2つ見てみましょう。

| 確認されたファイル名 | SHA256 |

| inv005189.pdf | 5ac1612535b6981259cfac95efe84c5608cf51e3a49b9c1e00c5d374f90d10b2 |

こちらは以前のキャンペーンで確認された s3[.]sovereigncars[.]org[.]ukドメインに関連付けられたサンプルです。詳しくは、Talosのブログを参照してください。

| 確認されたファイル名 | SHA256 |

| doc000512.pdf | 9d6fd7239e1baac696c001cabedfeb72cf0c26991831819c3124a0a726e8fe23 |

このサンプルにはURL(hxxps://goo[.]gl/mn7iGj)が埋め込まれていますが、これは実際には hxxps://document[.]cdn-one[.]biz/doc000512.pdfに解決されるURLの短縮形です。

cdn-one[.]bizドメインは、以前の分析においてCobalt Gangに帰属すると判断された既知のドメインです。

発見されたPDFで使用されていたドメインの一覧は、「付録」セクションに記載しています。

電子メールの送信者テレメトリをもとにピボット検索する

電子メール配信データに基づくテレメトリは、対象のキャンペーンに関連するサンプルとインジケーターを収集するうえで役立ちます。

セッション データを追跡することによりどのように新しいインフラストラクチャを特定するかについて、わかりやすいサンプルで見て行きます。ここでは、PDFドキュメントを送信する悪意のある電子メール セッション内に見られる、電子メールの送信者のデータを使用します。

たとえば、以下の送信者は最近のキャンペーンのもので、正規の電子メール ドメインと送信者の両方になりすましています。

- dominique.denis-berube.1@ulaval[.]ca

- billb@verticalwebmedia[.]com

- benoit.filion.2@ulaval[.]ca

- dominique.denis-berube.1@ulaval[.]ca

サンプルの一部はこれらの送信者から配信されたものです。埋め込まれたリンクを以下の表2に示します。

| SHA256 | 埋め込まれたリンク |

| 1c1a6bb0937c454eb397495eea034e00d1f7cf4e77481a04439afbc5b3503396 | hxxps://alotile.biz/Document092018.doc

|

| 187e0d911cd0393caad1364ded1c394257cd149898b31f9718c7c6319af79818

|

hxxps://alotile.biz/Document042018.doc

|

| 988d430ce0e9f19634cf7955eac6eb03e3b7774b788010c2a9742b38016d1ebf | hxxps://fundsxe.com/Document09202018.doc

|

| 852f11e5131d3dab9812fd8ce3cd94c1333904f38713ff959f980a168ef0d4ce | hxxps://fundsxe.com/Document09222018.doc

|

表2. PDFに関連付けられた電子メールの送信者と埋め込まれたリンク

これらのサンプルは、以下のファイル名で送信されていました。

- REMITTER REFERENCE PMT.pdf

- Aml_S0680260A79301.pdf

- CIT180126-000768.pdf

- AMENDMENT.pdf

- Citi720TEME171440008_Query.pdf

- Query _S-170526-005399.pdf

これらのドメインとファイル名はいずれもPDFメタデータとマクロ ビルダー構造の探索から得られた結果との相関が見られます。つまり、この情報をもとにして、継続的に新しい活動を追跡することができるということです。

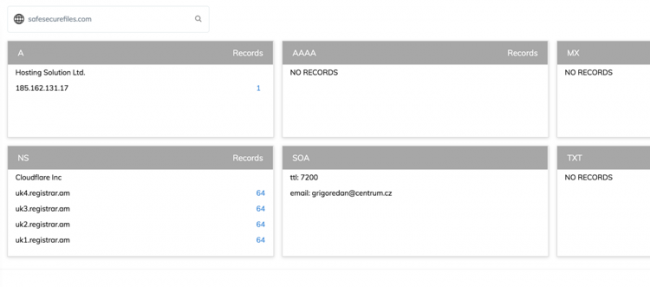

WHOIS登録者情報の重複

収集されたPDFドキュメントで利用されたドメインのうち、新規に発見された2つでは、公開済み登録者名が「grigoredanbadescu」という非常に興味深い登録者情報が含まれていました。

図16. safesecurefiles[.]comの過去のDNSデータ

ドメイン:

- safesecurefiles[.]com

- document[.]cdn-one[.]biz

WHOIS登録者情報

| grigoredan@centrum[.]cz

Grigoredanbadescu +4001289858474 (ルーマニア) ブラショヴ ルーマニア |

同じ登録者情報に関連するインフラストラクチャを中心に見ると、一連の非常に興味深いドメインが得られます。

- arubrabank[.]com

- outlook-368[.]com

- usasecurefiles[.]com

- safesecurefiles[.]com

- ms-server838[.]com

- msoffice-365[.]com

- total-share[.]biz

- bank-net[.]biz

- cdn-one[.]biz

- total-cloud[.]biz

- web-share[.]biz

- cloud-direct[.]biz

- n-document[.]biz

- my-documents[.]biz

- firstcloud[.]biz

- yourdocument[.]biz

- xstorage[.]biz

- safe-cloud[.]biz

- via24[.]biz

- zstorage[.]biz

- webclient1[.]biz

- bnet1[.]biz

- firstcloud[.]biz

- mycontent[.]biz

- total7[.]biz

- freecloud[.]biz

- contents[.]bz

- judgebin[.]bz

上記のドメインの多くは、他のCobalt Gangのキャンペーンに帰属する悪意のあるドメインとして既に知られているものです。

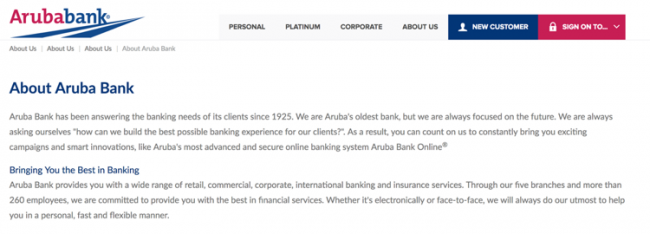

重要なのは、「arubrabank[.]com」が2018年9月18日に登録された新しいドメインで、現行キャンペーンではまだ確認されていないという点です。

このドメインは、Arubabankの正規のWebサイトに見せかけて、さらに攻撃を仕掛けることを目的としたものだと思われます。

図17. Arubabankの正規のサイト

インフラストラクチャの関係性

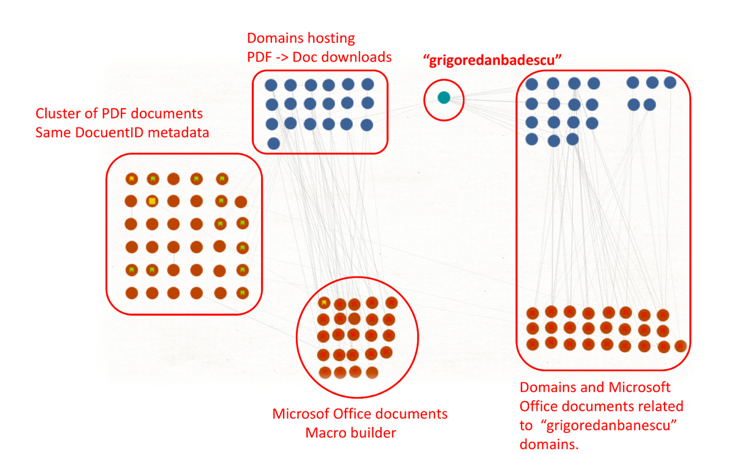

それではパズルのピースをすべてはめこんで、確認された関係性をクラスタにまとめてみましょう。

図18. Maltegoのグラフ - 関係性と重複のまとめ

以下の特徴がが活動クラスタをまたいで確認できます。

- 攻撃の初期段階で利用されるPDFドキュメントのクラスタ(左端)は、マクロビルダーの構造を利用してMicrosoft Officeファイルをダウンロードさせる特定ドメインにリンクしている

- 使用されたドメインの一部は「grigoredanbanescu」という名前で登録が公開されており、ここから既に以前のCobalt Gangによる活動に関連付けられたほかの関連ドメインをたどることができる

- 攻撃の初期段階で利用されるPDFの一部は、「grigoredanbanescu」の活動に紐づけられたMicrosoft Officeファイルと関連しており、ここからもその関係性が確認できる

結論

商用ツールは、サイバー犯罪・標的型攻撃の両方でより広く使われるようになってきました。この結果、脅威リサーチャーや防御担当者の調査はよりいっそう困難なものになっています。侵害の初期段階でこうした商用ツールを頻繁に利用する攻撃者の一例が Cobalt Gangです。

攻撃者が残したマクロ ビルダー、メタデータの特定要素に注目することで、弊社はCobalt Gangの活動とインフラストラクチャを追跡して探索するための新たな仕組みを開発することに成功しました。

パロアルトネットワークスのお客様は以下に示す方法で保護されています。

- WildFireは、本稿で分析したキャンペーンで使用されるマルウェア サンプルを悪意があるものとして検出します。

- Trapsは、同攻撃をエンドポイントで防止します。

- 本稿で述べた悪意のあるドメインはすべて、PAN-DB URLフィルタリングにより検出されます。

- Autofocusをお使いのお客様はCobaltGangタグで同攻撃者グループを追跡できます。

付録 - IOC

攻撃初期段階のサンプル

| タイプ | SHA256 |

| 電子メール | 2f74c8b55292d59ab66960f21a4413d4d54f8b7500bb385954e7ffe68d775443 |

| 57f65ecb239833e5a4b2441e3a2daf3513356d45e1d5c311baeb31f4d503703e | |

| Microsoft Officeドキュメント | 07a3355f81ff69a197c792847d0783bfc336181d66d3a36e6b548d0dbd9f5a9a |

| ドメイン | transef[.]biz |

Outlookのメッセージ

- 477c432382c97648767ee45c264f0f2aaf8d3d9f9ed547d8418db12b7c140760

- e0f1dbc10088b68f772ee73b0785c3d67b8e5f147b687911613d163ad5ebda6d

- e6a17617eaa98c49bfb2c9d3d090ffea69bb0c1864c43861bdf8d027339ea847

Microsoft Officeドキュメント(マクロ ビルダー)

- 020ba5a273c0992d62faa05144aed7f174af64c836bf82009ada46f1ce3b6eee

- 8004601c08983420408d2784e2a4aa79de426d41a09726a884edcb21f83ee7f8

- d8a2384a51cd59f6390e6a4fcb04b51358cdbd5e04cae5be23daae548c306a73

- 161ba501b4ea6f7c2c8d224e55e566fef95064e1ed059d8287bc07e790f740e8

- 62a278119d732e4c839ee074553f087588a9040be027bdf9e617413c6fd2e9af

- 641d692386dab5ca60f4c6b1da0edecc5c3473c9a7d187dad6098786404780a3

- 07a3355f81ff69a197c792847d0783bfc336181d66d3a36e6b548d0dbd9f5a9a

- 161ba501b4ea6f7c2c8d224e55e566fef95064e1ed059d8287bc07e790f740e8

- 12ecb6b3780cd19ea84f6e84e816a701e8231441bf90145481baa0648139e001

- a6f941fcec01fb006fc51df96396aeeb826cdf3864756669e19cb145fe41692f

- 19dc9b93870ddc3beb7fdeea2980c95edc489040e39381d89d0dfe0a825a1570

- cb5644bd670dcd9caf5185ebe396996e514ed1d93982157186611135aea79bd3

- a0111977c79f4eb30511f22055b54e4e973c0501240f3ba462691b1b4999d561

PDFドキュメント

- 3a7525ffa571775aca45551ebd2c192d9b8ed45db1a61bdd8398d91db885d7a2

- 1d0aae6cff1f7a772fac67b74a39904b8b9da46484b4ae8b621a6566f7761d16

- 1c1a6bb0937c454eb397495eea034e00d1f7cf4e77481a04439afbc5b3503396

- 187e0d911cd0393caad1364ded1c394257cd149898b31f9718c7c6319af79818

- 988d430ce0e9f19634cf7955eac6eb03e3b7774b788010c2a9742b38016d1ebf

- 852f11e5131d3dab9812fd8ce3cd94c1333904f38713ff959f980a168ef0d4ce

- 9d6fd7239e1baac696c001cabedfeb72cf0c26991831819c3124a0a726e8fe23

- 5ac1612535b6981259cfac95efe84c5608cf51e3a49b9c1e00c5d374f90d10b2

- df18e997a2f755159f0753c4e69a45764f746657b782f6d3c878afb8befe2b69

- a5f2ad08b5afdbd5317b51d0d2dd8f781903522844c786a11a0957a81abfd29e

- 66bd5e492531adf675897de5de8aee427b896c9b2c406daff006ce6a4e8aa810

- 1fd9ba8eb97bf03cd4d3cbaac867595c920f1f36ebfbe9c1fc76558ea5e0ece5

- d5328e519daadaf1520619da1f24f6d81d23c84222640058bbb366752be93537

- 94c9fa812cebb733eda3a4eed33a0a49b60c207bb0f9153c0d08724c8b30f578

- 07f60611836c0a679c0fb2e25f5caeb4d29cd970919d47f715666b80be46f45c

- 7b9c183dc40c8d765e98024f8fb6565c69dee2bb97957c5ba754a23d2698bf7a

- 195580b78e144f66ac1f9be2b927d7828ed1dc3974dc1897e0ed59a96ac8f4e1

- 444c63bb794abe3d2b524e0cb2c8dcc174279b23b1bce949a7125df9fab25c1c

- 07f60611836c0a679c0fb2e25f5caeb4d29cd970919d47f715666b80be46f45c

- 7629dfcc9345578626a250afb67027955c6f78dd80b771c2968c5be0d4b11c59

- 195580b78e144f66ac1f9be2b927d7828ed1dc3974dc1897e0ed59a96ac8f4e1

- b92707ebfaa15225064ff3a1a7d279b3dde1e70200e37d0074e9acc160cb16a7

- ebf309ecd6c7a0911e1252d9e90fd302bfbd3e1d2679772025bdb9cc38bca141

- 57f65ecb239833e5a4b2441e3a2daf3513356d45e1d5c311baeb31f4d503703e

ドメイン

- alotile[.]biz

- fundsxe[.]com

- s3[.]sovereigncars[.]org[.]uk

- safesecurefiles[.]com

- document[.]cdn-one[.]biz

- mail[.]halcyonih[.]com

- transef[.]biz

「grigoredanbanescu」によって登録されているドメイン

- arubrabank[.]com

- outlook-368[.]com

- usasecurefiles[.]com

- safesecurefiles[.]com

- ms-server838[.]com

- msoffice-365[.]com

- total-share[.]biz

- bank-net[.]biz

- cdn-one[.]biz

- total-cloud[.]biz

- web-share[.]biz

- cloud-direct[.]biz

- n-document[.]biz

- my-documents[.]biz

- firstcloud[.]biz

- yourdocument[.]biz

- xstorage[.]biz

- safe-cloud[.]biz

- via24[.]biz

- zstorage[.]biz

- webclient1[.]biz

- bnet1[.]biz

- firstcloud[.]biz

- mycontent[.]biz

- total7[.]biz

- freecloud[.]biz

- contents[.]bz

- judgebin[.]bz

URL

- hxxp://www[.]pedidoslalacteo[.]com[.]ar/Proof-of-payment-19.09.2018.doc

- hxxps://s3[.]sovereigncars[.]org[.]uk/inv005189.pdf

- hxxps://alotile[.]biz/Document092018.doc

- hxxps://goo[.]gl/mn7iGj

- hxxps://document[.]cdn-one[.]biz/doc000512.pdf

- hxxps://safesecurefiles[.]com/doc041791.pdf

- hxxp://www[.]mky[.]com/Proof-of-payment-19.09.2018.doc

- hxxps://mail[.]halcyonih[.]com/uploads/doc004718538.pdf

- hxxps://e-dropbox[.]biz/doc058915654e.pdf

- hxxp://www[.]bit[.]do/etaYk

- hxxps://cloud-direct[.]biz/doc0047581678.pdf

- hxxps://transef[.]biz/Doc102018.doc

確認されたファイル名

- Document082018.doc

- REMITTER REFERENCE PMT.pdf

- Aml_S0680260A79301.pdf

- CIT180126-000768.pdf

- AMENDMENT.pdf

- Citi720TEME171440008_Query.pdf

- Query _S-170526-005399.pdf

- Document092018.doc

- Proof of payment 19.09.2018.doc

- Document092018.doc

- doc005681.doc

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得