This post is also available in: English (英語)

概要

オペレーションLotus Blossom攻撃活動に関係する攻撃者がアジア太平洋地域において攻撃を継続しています。こうした攻撃者は2016年11月3日にインドネシアのジャカルタで開催されるPalo Alto Networksのサイバー セキュリティ サミットをおとりに使い始めた模様ですが、その目的は個人を標的にセキュリティ侵害を行うことと思われます。このおとりを使った攻撃でインストールされるペイロードは、過去に分析したことのあるEmissary トロイの木馬の亜種であり、Emissary トロイの木馬はオペレーションLotus Blossomと関連のある脅威の攻撃者と直接的な繋がりがあります。

読者およびインドネシアのお客さまがこのフィッシング電子メールの受信者である恐れがあるため、重要な事実をいくつか公開して状況を明らかに致します。

- 悪意のある電子メールには“[FREE INVITATIONS] CyberSecurity Summit.doc”という名前のファイルが添付されており、これを開くとCVE-2012-0158がエクスプロイトされます。Palo Alto Networksが送信する正規のご案内電子メールにファイルは一切添付されていません。

- このインシデントに対応するため、ご案内電子メールの送信は中止しております。したがいまして、今回のカンファレンスへのご案内に関連する電子メールが新たに届いても、悪意のあるものである恐れがあるため、すべて無視していただきますようお願い申し上げます。

- カンファレンスに参加をご希望の場合、公式サイトサイバーセキュリティ サミット — ジャカルタのWebサイトにご登録していただく必要がございます。

サミットのご案内: 本物と偽物

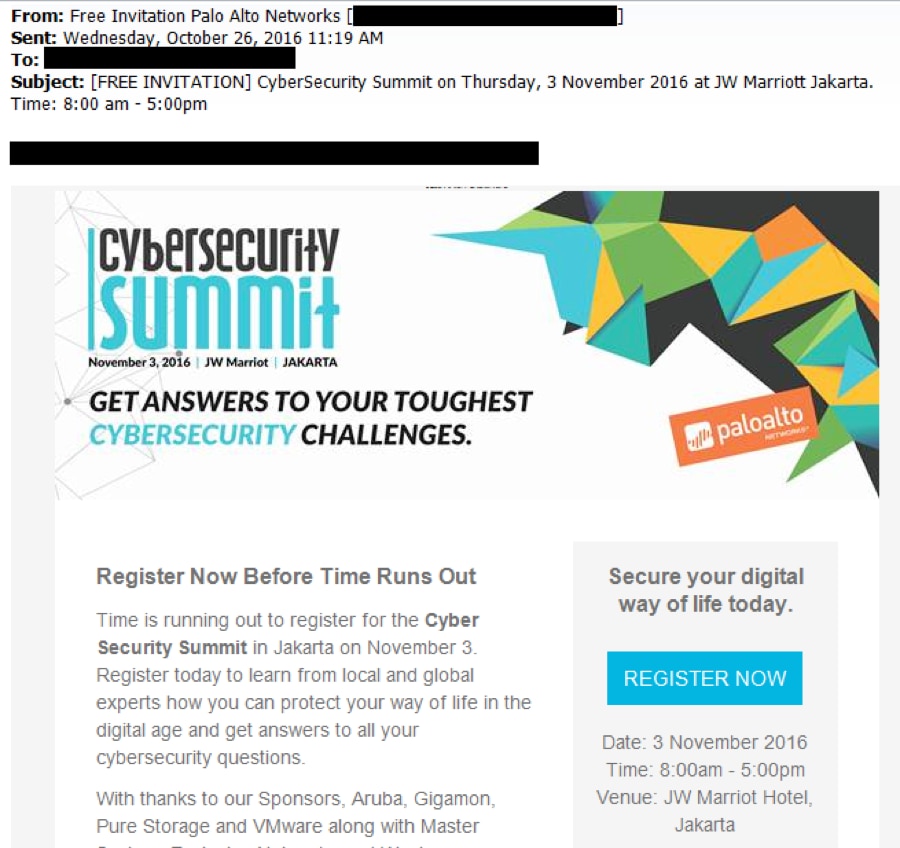

Palo Alto Networksは世界中でサイバー セキュリティ サミットを開催しており、多くの場合、参加へのご関心が高いと思われる個人の皆さまに対してご案内の電子メールをお送りしています。図1はつい最近一斉送信した正規のご案内電子メールですが、画像がメッセージ本文になっています。

カンファレンスへの参加に関心の高いと思われる個人の皆さま宛てにフィッシング電子メールが送信されましたが、その電子メールに添付されていたものと見られる最近の配信文書に関してヒントをいただきました(Marcusさんに感謝)。何を標的にしているかという詳細情報も、この攻撃の電子メールも入手できていませんが、悪意のある文書は“[FREE INVITATIONS] CyberSecurity Summit.doc”という名前で電子メールに添付されたものに違いないと思われます。このファイル名に、私たちが送信した正規のご案内電子メールで使われていた件名のはじめの部分が含まれていることから、オペレーションLotus Blossomの攻撃者がご案内電子メールが届いている受信箱にアクセスしたか、または攻撃者本人が受け取ったことが伺えます。

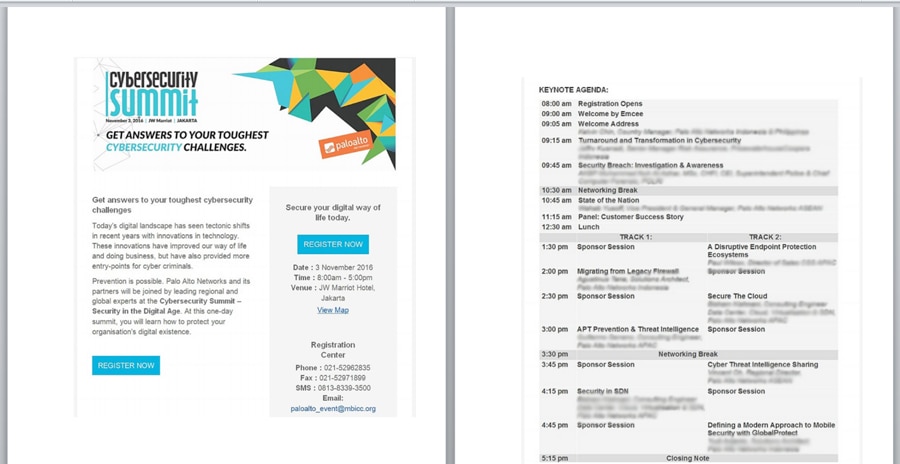

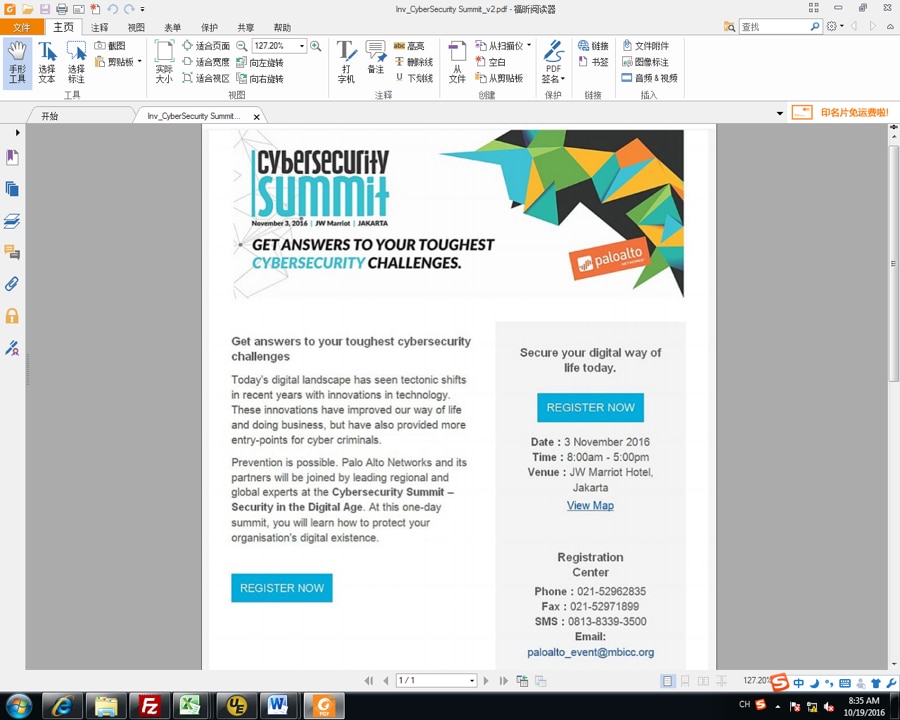

配信文書(SHA256: 61de3df463f94f8583934edb227b174c7e4473b89bd110a6f6ba44fad8c41943)はCVE-2012-0158をエクスプロイトしてペイロードをインストールし、侵害されたシステム上でおとり文書を開きます。おとり文書は図2に示すようなWord文書であり、以前のご案内電子メールにあった画像が中に含まれています。

Emissaryペイロード

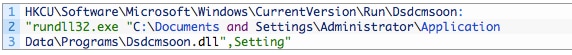

この攻撃に関連するペイロードはおとり文書が表示されている間にバックグラウンドでインストールされます。ペイロード自身はEmissaryトロイの木馬の亜種であり、Emissaryトロイの木馬については“フランス外交官への攻撃にオペレーションLotus Blossomとのつながりあり”および“Emissaryトロイの木馬の更新履歴: オペレーションLotus Blossomは進化したか”というタイトルでブログ記事にて検討しました。ペイロードは下記のレジストリ キーによりオペレーティング システムが起動するたびに実行されます。

Emissaryペイロードは下記の3ファイルから構成されています。

| ファイル名 | %APPDATA%\Programs\Dsdcmsoon.dll |

| SHA256 | aefa519feab9c8741af98ae2ddc287c404117e208cecd6479ee427f682814286 |

| 説明 | Internet Explorerプロセスへのペイロードのインジェクションを行うトロイの木馬のローダー |

| ファイル名 | %APPDATA%\Programs\DCMOS3124.DAT |

| SHA256 | c9d1daab044a4d4e21e3b1f2da0b732a9d48d82c27e723d221be499bcb7f1aa3 (削除) |

| 説明 | Internet Explorer内で動作するEmissaryトロイの木馬このファイルは大きさが500MBありますが、それは核となるDLL.に対して極めて大量のジャンク データが付加されているためです。SHA256はジャンク データを削除した中核DLLに対応付けられています。 |

| ファイル名 | %APPDATA%\Programs\CVNX044.DAT |

| SHA256 | 121e844022c04dbe2d152195fbfab297701c050fc6d8d08ddb8a4c27f2be138e |

| 説明 | Emissaryペイロードが使う設定ファイル |

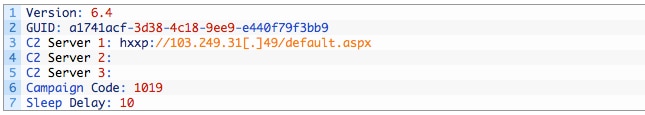

CVNX044.DATファイルの復号化処理により、このEmissaryペイロードに関する以下の設定が明らかになりました。

このバージョンのEmissaryは、侵害を受けたシステムの外部IPアドレスの取得を、Webサイト“b4secure[.]com”の利用により試みます。図3はEmissaryがシステムIPを取得しようとしてこのHTTP GETリクエストを発行した様子を示しています。

![図3 Emissaryバージョン6.4 がHTTP GETリクエストをb4secure[.]comに対して発行して、侵害されたシステムのIPアドレスを取得しようとする](https://www.paloaltonetworks.jp/content/dam/paloaltonetworks-com/ja_JP/Images/blog/Lotusblossom_3.png)

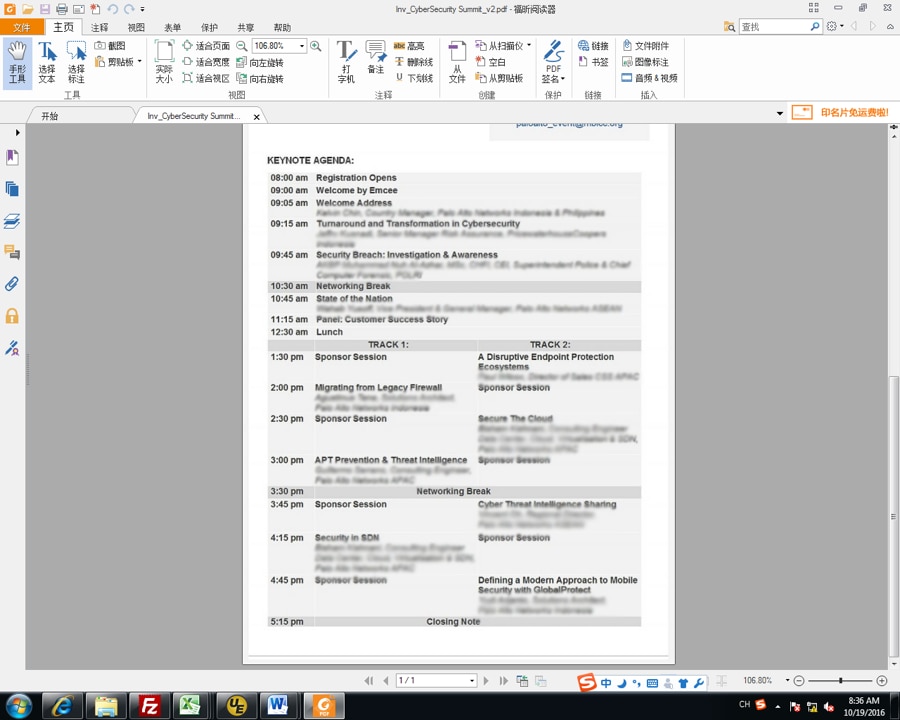

Emissaryペイロードは、HTTP GETリクエストを使用して、その設定ファイルからC2サーバと通信します。これらのリクエストは、暗号化されたbase64エンコード形式で設定値を含む追加の“MSG”フィールドとカスタム“Cookie”フィールドです。図4に、Emissaryバージョン6.4からのC2ビーコンの例を示します。MSGフィールドと、設定からのGUID(Emissary内のどの関数がリクエストとシステムのIPアドレスを発行したかを示す“fun”フィールド)を含むCookieフィールドがあります。

攻撃者に関する洞察

擬似餌として弊社のサイバーセキュリティ サミットを使用したおとり文書の分析中に、攻撃者がおとり文書をどのように作成したかを判別できました。このブログで前出の図2に示すように、おとり文書は2ページで、カンファレンスへの正規の招待状を構成する画像が含まれています。

攻撃者はMicrosoft Wordを使用して、より大きな画像、特に攻撃者が取得したスクリーンショットをFoxitのPDFリーダーで開いた画像から、これらの画像を切り取ったことがわかりました。図5と6は、Wordのトリミング・ツールを使用して切り取られた招待状の元のスクリーンショットを示しています。これらのスクリーンショットは、攻撃者のシステム内にあり、それによって攻撃者に関する情報を収集することができます。

上のスクリーンショットからわかるように、攻撃者は中国人ユーザー向けにローカライズされたWindowsを実行しており、攻撃者の第1言語は中国語であると推定されます。Windowsトレイの“CH”アイコンは、組み込みのWindows入力方式エディタ(IME)が現在、中国語に設定されていることを示しています。また、スクリーンショットは、Sogou Pinyinと呼ばれる中国で人気のあるアプリケーションを示しています。これは、ユーザがPinyinを使用して中国語の文字を入力できるIMEです。Pinyinは、標準のラテン語のアルファベット キーボードを使用して中国語の文字を入力可能にするために不可欠であり、さらに、攻撃者は中国語を話すものと推測されます。

もう1つの興味深い点は、スクリーンショットの右下隅にあるクロックです。これから、攻撃者が現地時間の2016年10月19日、午前8:35と8:36にスクリーンショットを撮ったと推定されます。おとり文書は、2016年10月19日、午前7:51に作成されました。しかし、このタイムスタンプは現地時間ではなく、UTCです。明らかに、スクリーンショットはおとり文書の作成後に撮ったものではないため、攻撃者は少なくともUTC+1以上のタイムゾーンにいると思われます。攻撃者のクロックが中国標準時(UTC+8)にセットされていたとしたら、最終的なおとり文書はスクリーンショットを撮ってから7時間15分後に作成されたと推測されます。

結論

オペレーションLotus Blossomに関連する攻撃者は、継続して攻撃活動を行っています。この場合、Palo Alto Networksが主催するカンファレンスに関連付けられた擬似餌が使用されています。弊社では電子メールを使用して、このカンファレンスに各人を招待しています。ただし、正規の招待電子メールには、電子メールの本文に画像が含まれており、添付ファイルは含まれていません。弊社は招待状の電子メール送信を停止していますが、過去および将来の関連する電子メールの受信者はそれらを注意深く調べ、そのメールがこれらの攻撃者から送信されていないかどうか判断してください。

この攻撃で使用されたEmissaryペイロードと関与している脅威グループに関して多数のコンテンツを公表しています。インストールされるペイロードは、比較的新しいバージョンのEmissary、特にバージョン6.4のようです。おとり文書自体には、スクリーンショットから切り取った画像が含まれていました。これによって、攻撃者が第1言語として中国語を話すことが判別できました。

最後に、“[FREE INVITATIONS] CyberSecurity Summit.doc”という名前のファイルが添付された悪意のある電子メールを受信した場合は、そのファイルにアクセスしたシステムを調べ、このブログの末尾に一覧された侵害の痕跡がないかどうか確認してください。カンファレンスに参加をご希望の場合は、公式サイトサイバーセキュリティ サミット — ジャカルタのWebサイトに登録してください。

Palo Alto Networksのお客様は、この攻撃に関連付けられた配信文書とペイロードから保護されています。どちらもWildFire内で悪意のあるものとして判別されます。AutoFocusのお客様は、Emissaryタグを使用して、この配信文書とペイロードを追跡できます。

セキュリティ侵害の痕跡

配信文書

61de3df463f94f8583934edb227b174c7e4473b89bd110a6f6ba44fad8c41943

Emissaryローダー

aefa519feab9c8741af98ae2ddc287c404117e208cecd6479ee427f682814286

C2サーバ

103.249.31[.]49

Get updates from

Palo Alto

Networks!

Sign up to receive the latest news, cyber threat intelligence and research from us