This post is also available in: English (英語)

概要

最近、Unit 42はMNKitで武装化された文書の亜種を特定しました。武装化された文書はLURK0 Gh0st、NetTravelerおよびSakerのペイロードを配信するのに利用されています。これらの文書はイスラム教や南アジアに関して大学、非政府組織、政治団体または人権団体と関わりのある標的に対して配信されました。このMNKit亜種の再利用、電子メールの送信者アドレス、電子メールの件名、添付ファイル名、コマンド アンド コントロール ドメイン、XORキーおよび標的にされた受信者から、配信されたさまざまなペイロード ファミリの間に1つのつながりが見えてきました。

MNKitとは、CVE-2012-0158エクスプロイト用の文書を生成するビルダーに付けられた名称です。この文書はMHTML形式で記述され、悪意のあるペイロードを、侵害を受けたホストにインストールします。私たちはMNKitが複数の攻撃グループの仲間内で共有され一般的には手に入らないものと確信しています。

MNKitを利用した過去の攻撃活動に関する情報は、以下のレポートで入手可能です。

- Cmstarダウンローダー: LuridとEnfalの新しいいとこ

- NetTravelerスピア フィッシング電子メールがウズベキスタンの外交官を標的に

- Scarlet Mimic: 長年にわたり少数民族の人権活動家を標的にするスパイ攻撃活動

MNKitの詳細については、Sophosが公開しているOfficeエクスプロイト生成プログラムをご参照ください。

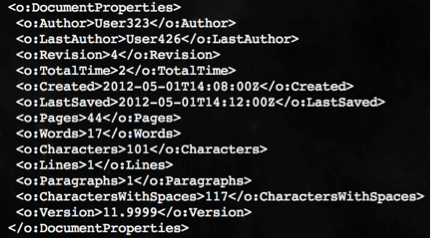

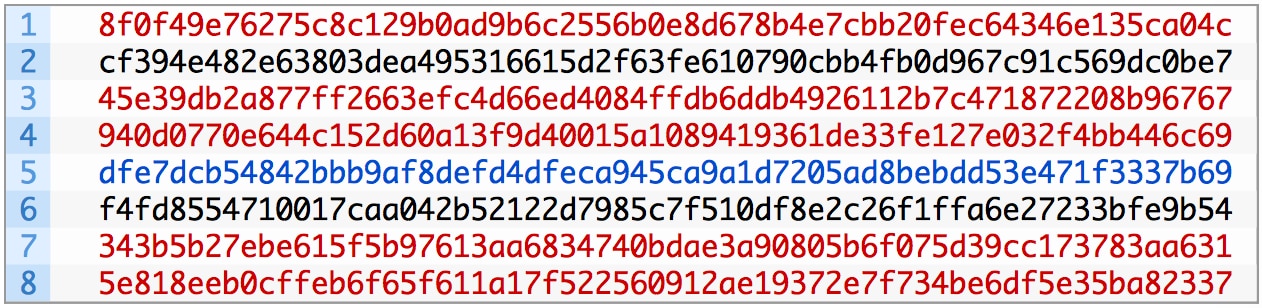

一般に、MNKitのMHTMLファイルではUser123またはUser323がDocumentPropertiesセクション内のAuthorやLastAuthor要素値として、C:/2673C891/Doc1.files/がファイル ディレクトリ位置として使用されてきました。本ブログで考察するサンプルではUser323およびUser426がAuthorおよびLastAuthor要素値として、C:/23456789/Doc1.files/がファイル ディレクトリ位置として使われています。

LURK0の配信

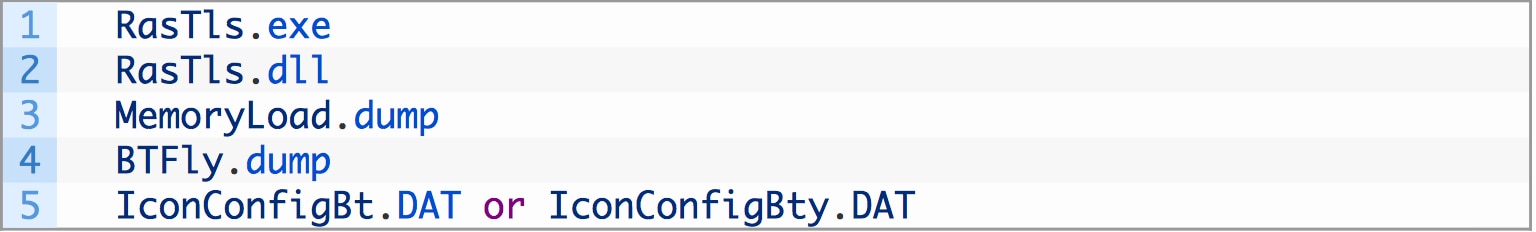

LURK0はGh0st RATから派生したリモート アクセス型トロイの木馬のファミリです。2012年のチベット関連の情報オペレーションに関する公開記事でCitizenLabが考察したように、何年もの間、LURK0は攻撃グループによって使われており、公に入手できるレポートの中でその分析がかなり十分なほど進められてきました。MNKitエクスプロイト用の文書のサブセットには、LURK0を埋め込んだものを配信する悪意のあるSFX PEファイルなどがあります。こうしたPEファイルの符号化は、127から始まるキーをデクリメントさせながらXOR関数を使うことで行われました。各SFXの内部には下記の5個のファイルがあります。

LURK0ペイロードをサイドローディングする自己解凍型zipの実行は、それらが作成したレジストリ キーから特定することができます。

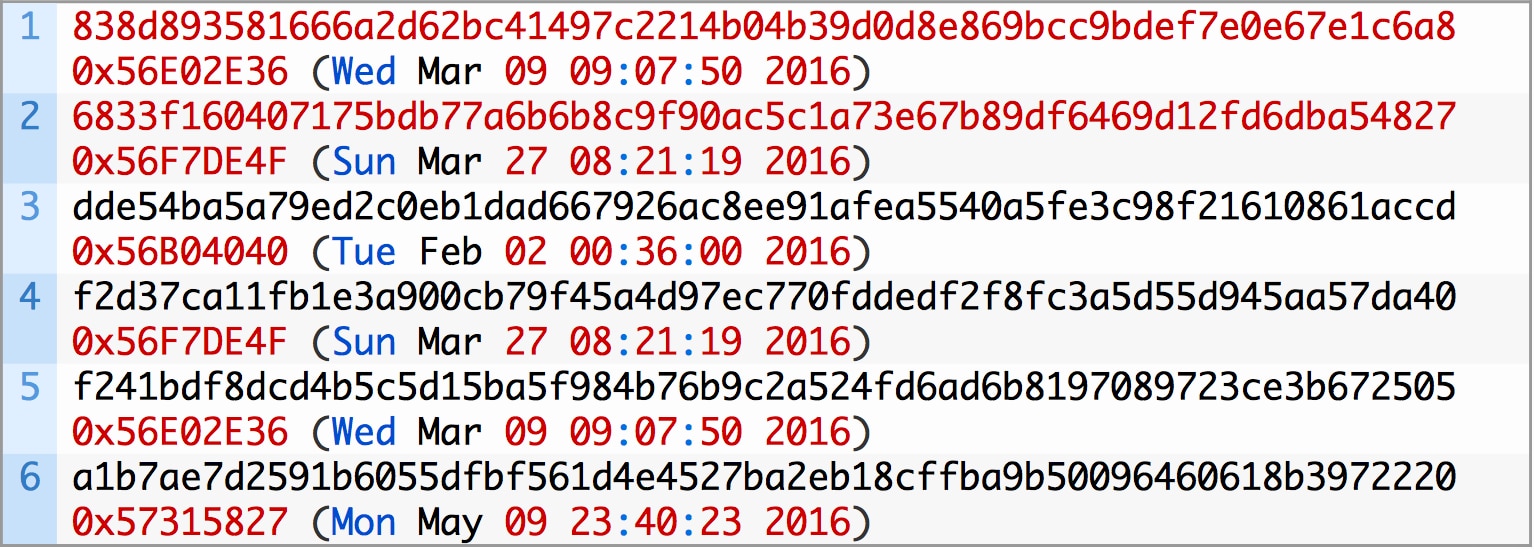

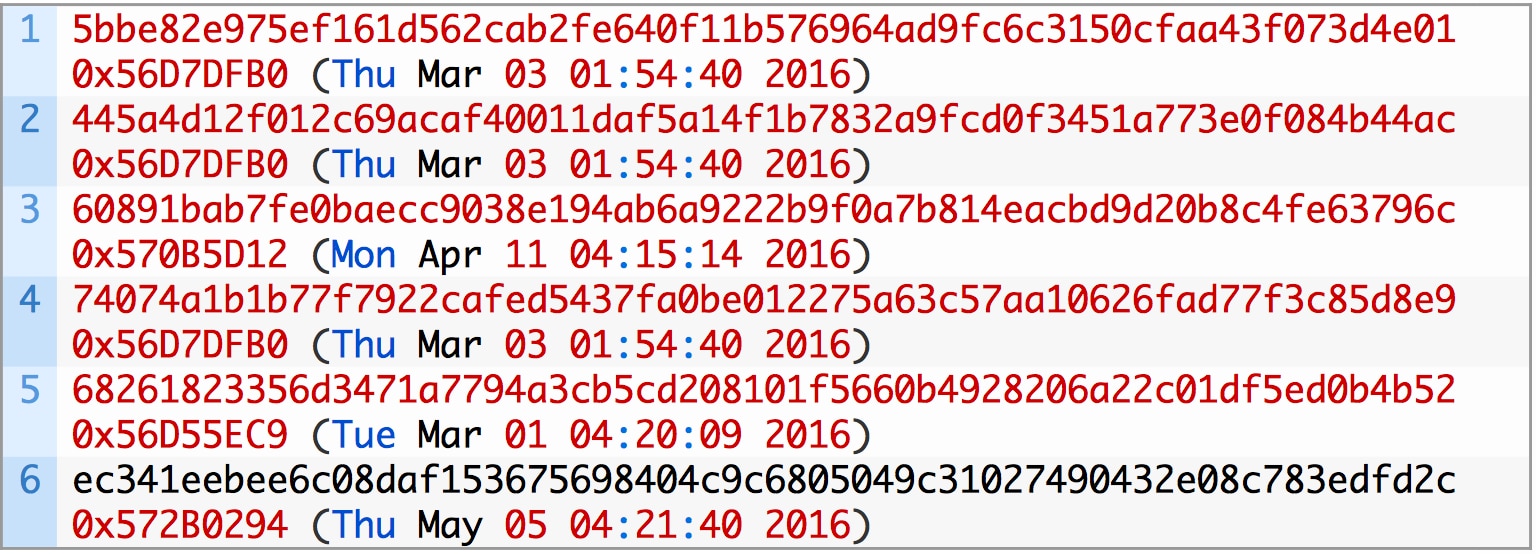

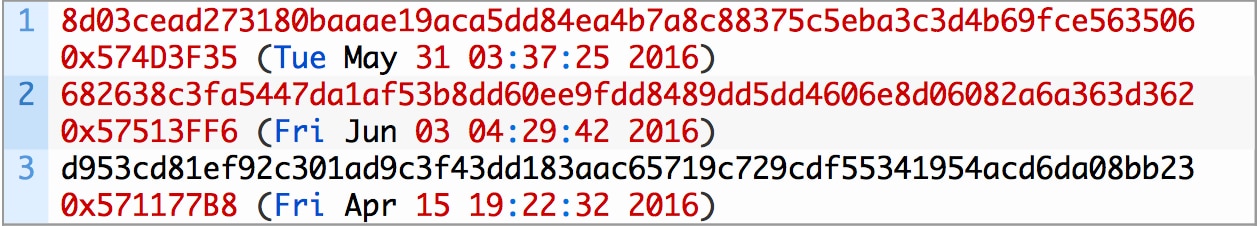

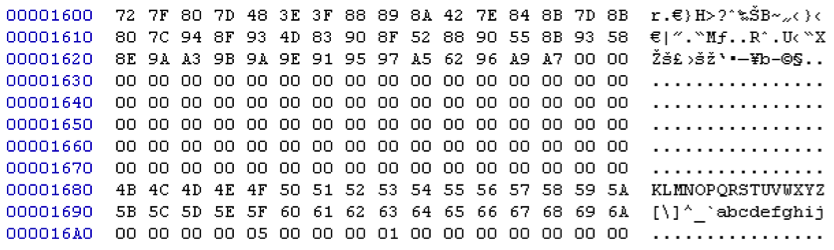

悪意のあるRasTls.dllファイルのハッシュ値とコンパイル時刻は以下のとおりです。

www.amerikauyghur[.]top およびdge.123nat[.]com は、このマルウェアによって名前解決された2つのコマンド アンド コントロール ドメインです。最初のドメインについては、過去にArbor Networksが4要素の剣の関与というレポートの中でチベット、香港および台湾での関心事が標的にされていることを詳述する際に言及しました。123nat[.]comのサブドメインであるmanhaton.123nat[.]comもArborのレポートの中でLURK0のコマンド アンド コントロール ドメインとして参考情報の一覧に挙げられました。下記のものからLURK0文字列が埋め込みビーコンの最初の5バイトに使われていることが分かります。

Sakerの配信

Saker(‘Xbox’および‘Mongall’と呼ばれることも多い)は、NetTravelerとGh0stRATも導入している標的型攻撃グループが使用しているマルウェアファミリです。

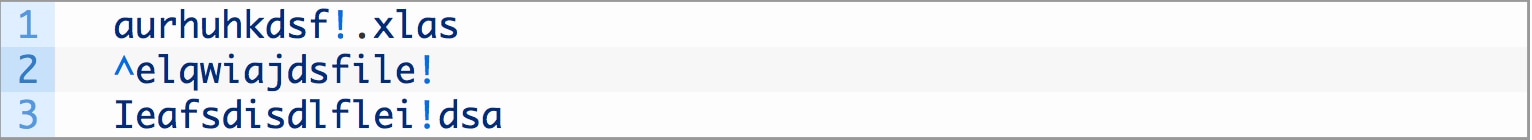

上記のLURK0サンプルを配布するために使用された2つの送信元アドレス、dolkun2015@gmail[.]comとduqdiniishlari@gmail[.]comは、他のタイプのマルウェアを配布した際にも使用されました。送信元と受信先の電子メールアドレス、および添付ファイルのファイル名の重複を調べることで、自己解凍PEファイルを含んだ追加のMNKitエクスプロイト ドキュメントを特定できました。これらのPEファイルは、添付されたドキュメント内で、同じデクリメント キー(127で始まる)を使用して再度XORエンコード化されていました。これらの追加のSFX PEファイルは、次のパスワードのいずれかでパスワード保護されています。

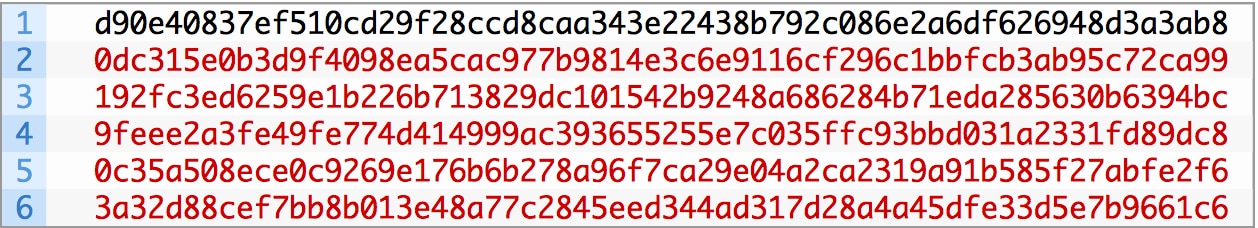

ペイロードをサイドロードするためのRasTls.exeを含める(LURK0ペイロードでそうしたように)代わりに、埋め込まれたPEのそれぞれに、JustTempFunという名前の関数をエクスポートするmsdis.dllという名前の単一のDLLファイルが含まれています。最近コンパイルされ導入されたmsdis.dllファイルのSHA256ハッシュとコンパイルのタイムスタンプは次のとおりです。

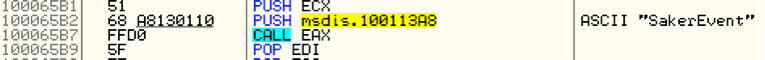

Sakerサンプルは、実行中に文字列を作成します。このような文字列にちなんで、マルウェアが名付けられています。

Saker PEには、Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.1; .NET CLR 1.1.4531)およびMozilla/6.0 (compatible; MSIE 9.0; Wis NT 8.1; .NET CLR 2.13431)といったユーザー エージェント文字列も含まれています(実行時に手動でも作成されます)。この2番目のユーザー エージェントは、2014年にFireEyeで概説したユーザー エージェント<code>Mozilla/4.0 (compatible; MSIE 6.0; Wis NT 5.0; .NET CLR 1.1.4322)に似ています。

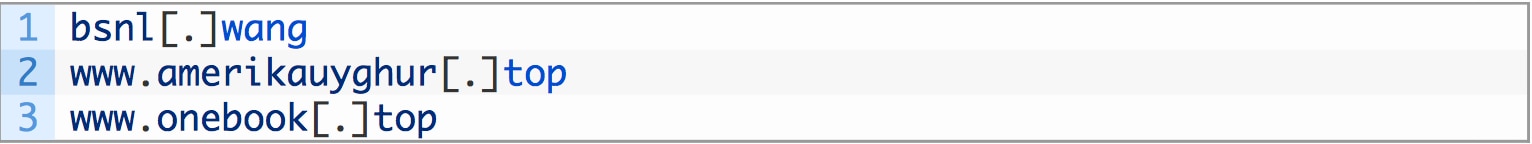

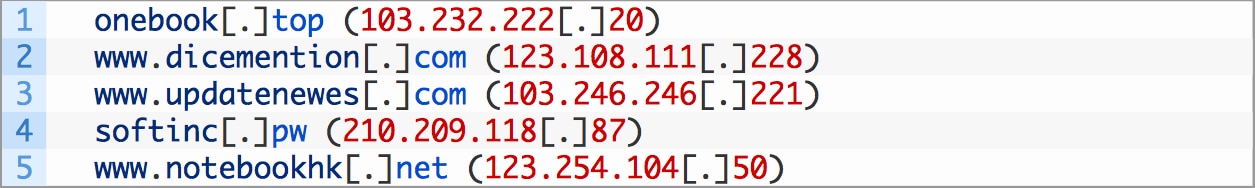

MNKitを介して配信されたコマンド アンド コントロールの場所は、次のとおりです。

amerikauyghur[.]topは前述のLURK0サンプルと重複しています。onebook[.]top (interestbook@sina.comの登録電子メール アドレスで登録されている)とbsnl.wang (jgjop@yahoo.com) の電子メール アドレスで登録されている)はどちらも以前に103.232.222[.]20に解決されています。

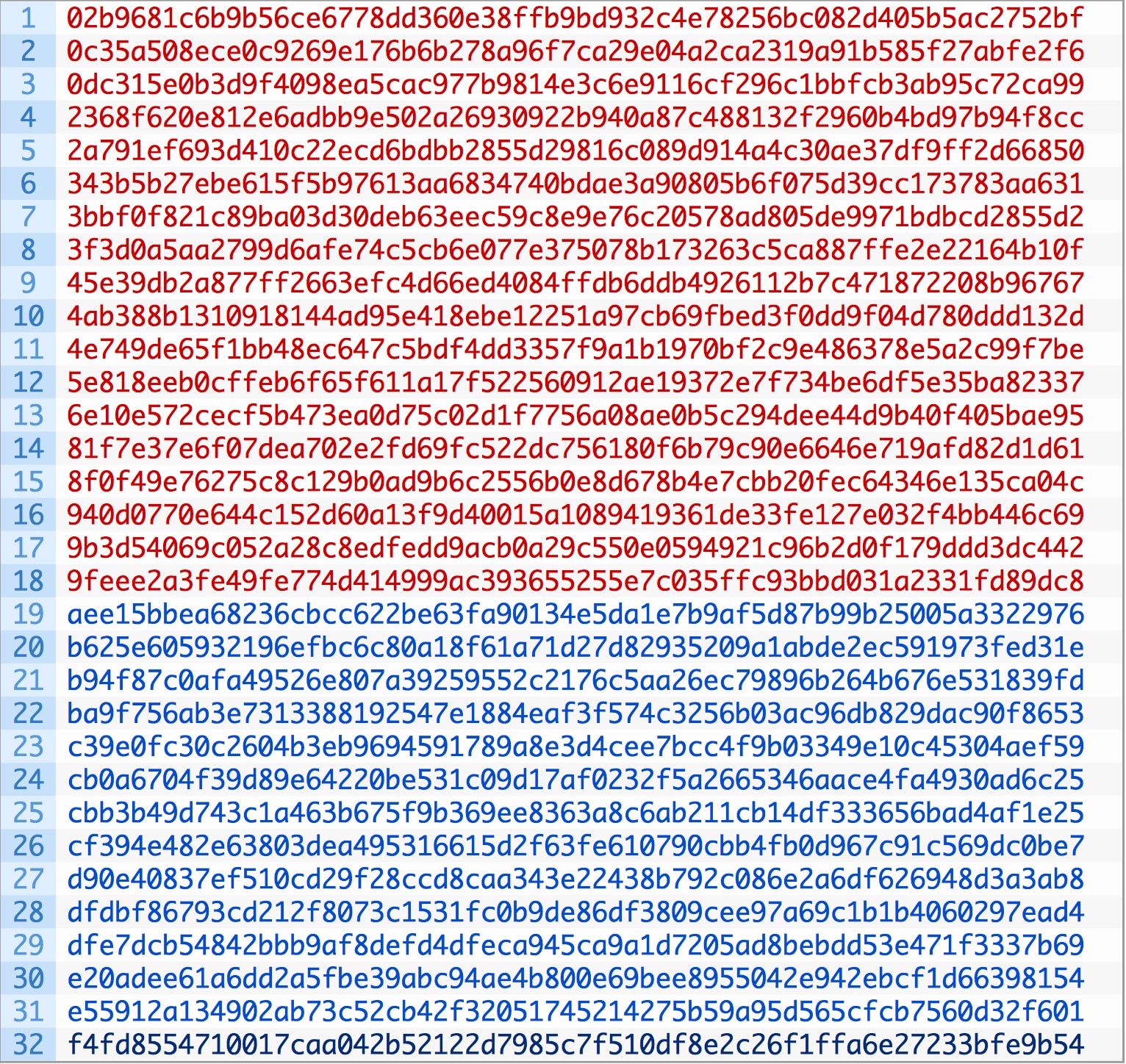

AutoFocusを使用して、これらのドメインに解決された他のサンプルを検索できました。サンプルは、LURK0、Saker、およびPlugXを混合したものです。それらのハッシュは次のとおりです。

最初のやや独特なユーザー エージェント文字列からピボット検索し、totalhashで次のSakerサンプルを見つけました。

これらのサンプルからwww.togolaga[.]com (103.246.246[.]221)とunisers[.]com (123.254.104[.]32)に辿り着きました。SophosによってRotten Tomatoesの出版物で説明されています。

AutoFocus内で、ユーザー エージェント文字列は、次のSakerサンプル ハッシュによっても使用されていることがわかりました。

これらは、次のドメイン名に解決され、接続されます。

notebookhk[.]netは、Rotten Tomatoesレポートでも説明されており、ひところの既知のPlugXコマンド アンド コントロール ドメインです。このドメインとwww.dicemention[.]comは、このブログ投稿でESETによって概説された有名なKorplug (通常、PlugXをロードするために使用される)ドメインです。これらのドメインと、エクスポート関数名JustTempFunなどの他の重複する指標については、ProofPointによって2015年に公開されたPlugX targeting Russian military and telecom organizations(ロシア軍隊とテレコム組織を標的としたPlugX)で、さらにKasperskyによって、NetTravelerでの公開のパート1で解説されていました。

NetTravelerの配信

NetTravelerは、他のマルウェアをインストールし、情報を盗み、侵害したシステムのリモート制御を提供するために使用されるバックドアです。Kaspersky Labが以前言及したNetTravelerオペレータの標的は、新しいサンプル セット受信者とぴったり合っています。

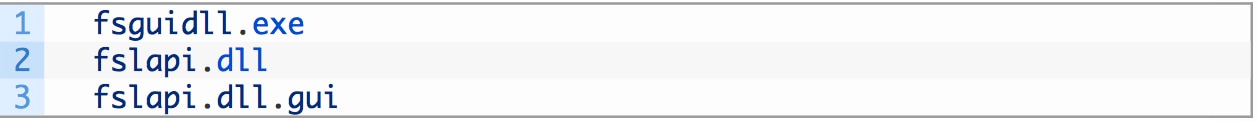

3つの追加のMNKitドキュメントはMNKitエクスプロイト添付ファイルとして見つかりました。残念ながら、添付ファイルを送信した電子メールを見つけることはできませんでした。これら3つのサンプルには、同じデクリメントXORを使用してエンコードされたSFX PEファイルも含まれていました。各PEの中には、NetTravelerをサイドロードする3つのファイルがありました。これらのファイルの名前は以下のとおりです。

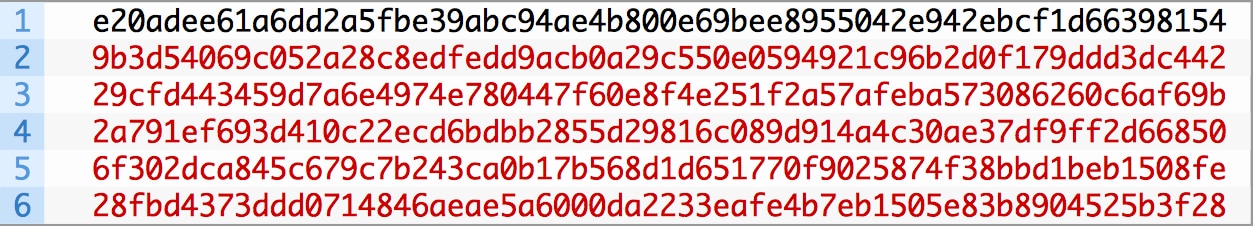

各fslapi.dllのハッシュおよびコンパイル タイムスタンプを以下に示します。

fslapi.dllファイルは、XORエンコードされた付随するfslapi.dll.guiファイルをロードします。 デコードされたfslap.dll.gui DLLには、次の埋め込みURLが含まれています。このうち前者はNetTravelerサンプル内の偽装工作としてUnit 42が以前報告していました。

fslapi.dllファイルには、同じUnit 42のNetTravelerブログに記述されているように、実際のC2をデコードするために使用するオーバーレイが含まれています。デコードされたコマンド アンド コントロールURLは以下のとおりです。

両方のドメインは以前103.231.184[.]163に解決され、www.tassnews[.]net www.info-spb[.]comもホストしていました。これらは両方ともNetTravelerのコマンド アンド コントロール ドメインとしても使用されていました。www.tassnews.netも

このMNKit亜種の別のサンプル(下記)からデコードされた(同じデクリメントXORを使用してエンコードしている)SFX PE(上記)

によって解決されます。

Tassnews[.]netは登録電子メール アドレスghjksd@gmail[.]comで登録され、info-spb[.]comは登録電子メール アドレスkefj0943@yahoo[.]comで登録されました。Riaru[.]netは2016年3月29日に登録電子メール アドレスfjknge@yahoo[.]com で登録され、同じ信頼できるDNSサーバおよびレジストラを使用して2016年6月16日に別のドメイン名yandax[.]netを登録しました。Interfaxru[.]comは、riaru[.]net およびyandax[.]netと同じレジストラおよび信頼できるDNSサーバを使用して、2016年4月18日に登録電子メール アドレスganh@gmail[.]comで登録されました。ganh@gmail[.]comで現在登録されているドメイン名は1つのみですが、近い将来追加のドメインがこの登録アドレスで登録されても驚くにはあたりません。

まとめ

MNKitは複数の異なるグループと関連付けられていましたが、ドメイン名、IPv4アドレス、フィッシングのテーマ、XORスキーム、および電子メール アカウントの再使用は、これらの新しい攻撃と以前記録された攻撃とを結びつける強力な証拠です。2016年2月~2016年3月、2016年3月~2016年4月、2016年4月~2016年6月の期間の3セットのSFX PEファイル間のPE SFXコンテンツの変化を観察すると、ペイロードには若干の変化が見られますが、配信方法は一貫しています。MNKitに対する最良の防御は、CVE-2012-0158に対するパッチをシステムに確実に適用することですが、これが不可能な場合、Trapsなどのエクスプロイト軽減技術をお勧めします。

攻撃者の特定は困難な作業ですが、インフラストラクチャ、マルウェア ファミリおよび配信技術を使用したこれらの最近の攻撃の背後にいるのが誰であるにせよ、以前レポートされた攻撃と何らかの関係がある可能性が高いです。この攻撃者達は、ここ数年活発に活動しており、引き続き活発に活動する可能性が高く、ほんの少しだけ戦略を変更することを好んでいるようです。

AutoFocusユーザーは、以下のタグを使用して上記のマルウェアを追跡できます。

調査したMNKitサンプルおよびペイロード

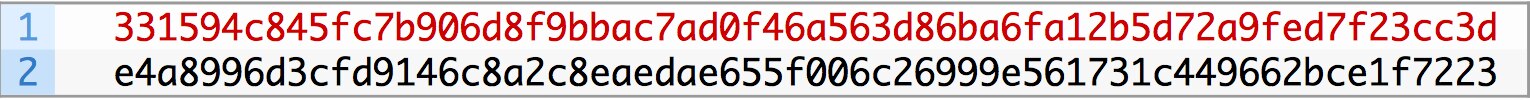

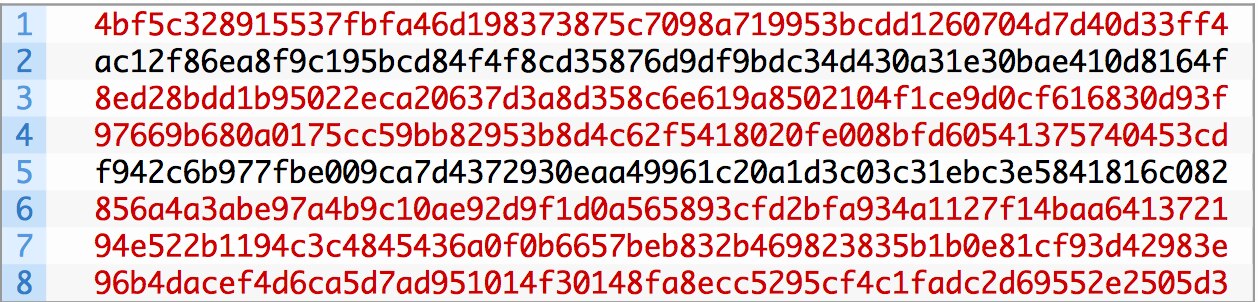

LURK0ペイロードを運んでいたMNKit MIMEの添付ファイル

MNKitドキュメント内に含まれていたLURK0ペイロード ファイル

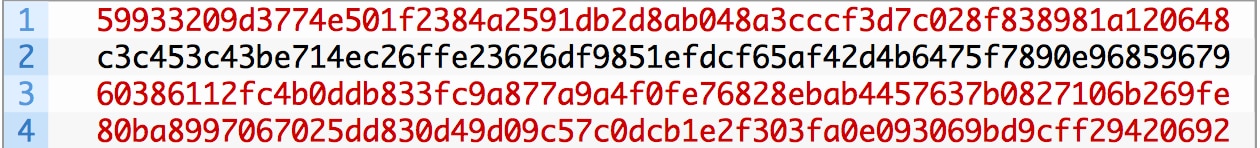

Sakerペイロードを運んでいたMNKit MIMEの添付ファイル

MNKitドキュメント内に含まれていたSakerペイロード ファイル

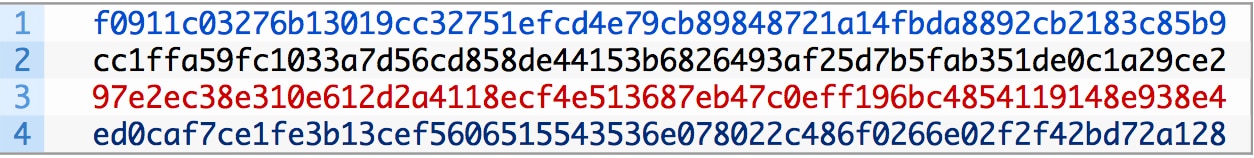

NetTravelerペイロードを運んでいたMNKit MIMEの添付ファイル

MNKitドキュメント内に含まれていたNetTravelerペイロード ファイル

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得