概要

今年3月、Unit 42はSamSa攻撃者について調査をしました。攻撃者は標的型ランサムウェアを使って健康医療産業を攻撃していました。このグループの活動が約1年間続いていたので、グループが使っているツールセットに変更があったとすれば、どのような変更だったのか判断するため、この脅威について再調査することにしました。調査を進める中、特定したサンプルから推定して、身代金の支払いが45万ドルとSamSaが荒稼ぎした年であったことが分かりました。本ブログ記事では、前回の考察以降にこのグループが行った変更およびSamSaマルウェア ファミリについて考察します。

マルウェア ツールセットの最新情報

過去12カ月間、Unit 42はSamSaマルウェア ファミリに属するものと特定したサンプルを収集し、重複を排除した60個について分析してきました。SamSaはLocky、Cerber、CryptoMixのような一般的なランサムウェア ファミリと比較して、全体的にサンプル数が非常に少なく限られています。これはSamSaが広範囲にわたるインターネット ユーザーを標的とするのではなく、特定の組織を標的としているためで、SamSaの特性のひとつにすぎません。

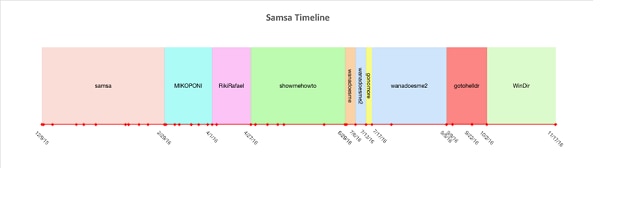

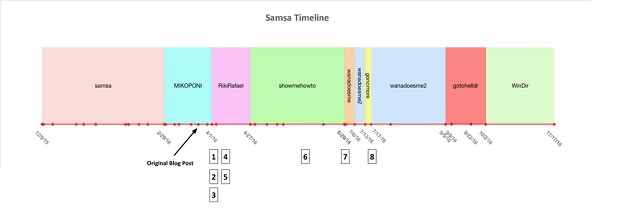

作成者たちが過去12カ月間に数多くの変更を行ったため、分析やリバース エンジニアリングが困難になりました。これらサンプルはすべて“SamSa”として分類してありますが、攻撃者はプロジェクトを識別するためにさまざまな名前を使ってきました。下図は、2015年12月から2016年11月までSamSaが使っていたさまざまな内部.NETプロジェクト名を示しています。

下記一覧の内部.NETプロジェクト名が目撃されました。目撃順に挙げると次のとおりです。

- samsam

- MIKOPONI

- RikiRafael

- showmehowto

- wanadoesme

- wanadoesme2

- gonomore

- gotohelldr

- WinDir

大半の名前の変更が、今年の4月以降に発生しています。内部でのコードベースの変更について考察する場合、私たちはSamSaについての前回の考察以降、下記の事象を目の当たりにしました。

- 多数の内部.NET名の変更(RikiRafaelから開始)

- 暗号化済みファイル名の拡張子(暗号化が実施された後に使用される拡張子)の多数の変更

- 暗号化済みファイル ヘッダーのフォーマットの変更

- 被害者に何が起きたのかを知らせる、ドロップされたヘルプ画面のHTMLファイルの変更

- SamSaを実行中に保持するのに使われるさまざまな一時フォルダーの名前

- AES-128アルゴリズムを用いた埋め込み文字列の暗号化

- 内部PDBデバッグ文字列の難読化

- 内部PDBデバッグ文字列の完全削除

利益を得る

当初、SamSaについて説明したときには、攻撃者の利益は7万ドルまで確認されましたが、別のリサーチャーは、11万5000ドルはあるだろうと予想しています。大半のランサムウェアと異なり、SamSaランサムウェア実行ファイルには、通常、被害者が身代金を支払うために使用することになるBitcoinウォレットのアドレスが含まれています。私たちは2016年3月24日以降、19個のBitcoin (BTC)アドレスを含む、24個のSamSaサンプルを目撃しました。このサンプルを通じて、ウォレットへの送金のブロックチェーンを監視し、身代金の支払いを特定できました。珍しいケースでは、攻撃者がどの支払いを受け取ったかを私たちが特定できないようにするため、BTCアドレスが第2引数として入力されているSamSaのバージョンが見られました。これは、金銭の支払いの追跡を極めて困難にするだけでなく、SamSa攻撃者が各被害者を感染させる固有のデータを生成して、被害者に対しいかに的を絞ったアプローチを採っているかを示す例でもあります。

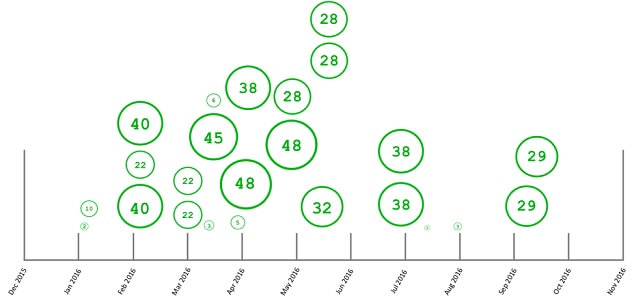

3月24日以降、19個のBTCアドレスのうち14個が、合計で約394 BTCの支払いを受け取っています。2016年3月24日以前では、約213 BTCの受け取りが確認されているので、SamSa攻撃者は合計607 BTCを受け取っていることになります。今日の最新のBTCレートである744.43ドルで換算すると、攻撃者は攻撃開始以来、約45万ドルを手にしたと思われます。存在を確認されながら取得できなかった多数のサンプルを勘案すれば、実際の被害金額はさらに増える可能性がある点に注意してください。SamSa攻撃者が手に入れた金額を視覚化すると、以下の図のように表すことができます。

ご覧のとおり、2016年6月と7月の間に大きなギャップがあります。このギャップの最大の理由はリサーチ中に使用されたサンプル数で、当時数ヵ月にわたりわずかなサンプル数しか入手できなかったためと思われます。

結論

ここ1年間、SamSa攻撃者が攻撃を止める兆候はありません。攻撃者は多数の組織へのセキュリティ侵害に成功し、その対価として多額の身代金を稼ぎ続けています。直近の1年間だけでも、攻撃者は詐欺行為で推定45万ドルを手にしました。グループは稼ぎ続けているため、近い将来、攻撃を停止するとは思われません。しかし、Palo Alto Networksのお客様は、次の方法で脅威から保護されています。

- すべてのマルウェアは、WildFireで悪意のあるものとして分類されます。

- SamSaによって使用されているドメインは、脅威防御で悪意のあるドメインとしてフラグ付けされています。

- AutoFocusユーザーは、SamSaタグを使用してこのファミリを追跡できます。

SamSaに関連するセキュリティ侵害の痕跡(IOC)のリストは、こちらから参照できます。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得