概要

1月31日、韓国CERTによって、実際に侵害が確認されている、新しいAdobe Flash Playerのゼロデイ脆弱性(CVE-2018-4878)に関するセキュリティ アドバイザリが公開されました。Adobeは、この脆弱性に対処するためのパッチおよびセキュリティ公報を2月6日にリリースしました。この脆弱性は、Adobe tvsdk内に存在するUse-After-Free (UAF)バグです。攻撃の最終的な目標は、DogCall (別名ROKRAT)というマルウェアをダウンロードして実行することとみられており、DogCallは情報を盗むためのバックドアです。DogCallは、多くの場合、韓国で一般的に使用されているアプリケーションであるHangul Word Processor (HWP)の悪意のあるファイルを介して配信されます。

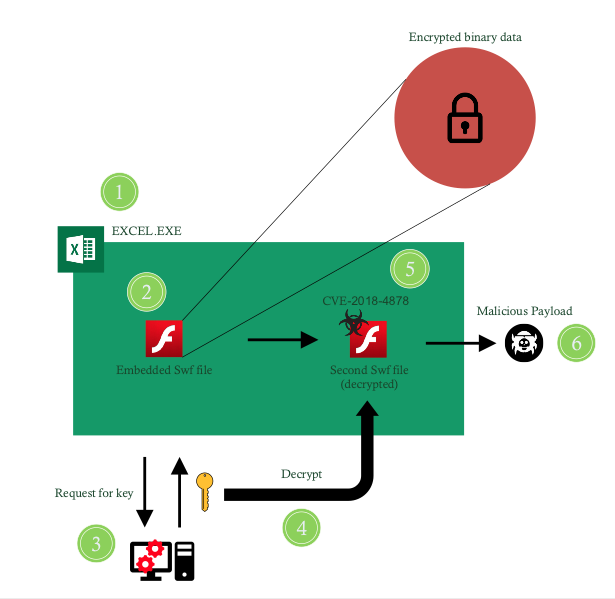

図1 – 悪意のあるサンプルで確認された攻撃フロー

図1に悪意のあるサンプルで確認された攻撃フローを示しました。最初に悪意のあるXLSスプレッドシート ファイルが被害者によって開かれます。次に、そのドキュメントが、埋め込まれたAdobe Flashファイルを実行します。このファイルには、暗号化されたバイナリ データBLOBが含まれています。Adobe Flashファイルはリモート サーバに接続して、このバイナリBLOBの復号キーを要求します。バイナリBLOBは復号され、2つめのAdobe Flashファイルとして動的にロードされます。このAdobe Flashファイルが、CVE-2018-4878用のゼロデイ エクスプロイトを含むファイルです。エクスプロイトに成功すると、シェルコードが実行されて、悪意のあるペイロードを取得し、実行します。

Trapsがどのようにしてこの脅威に対して防御するか

Palo Alto Networks Traps次世代エンドポイントセキュリティは、マルウェアおよびエクスプロイト防御の複数の手法を提供して、このような複雑な脅威から保護します。この脅威の場合、Trapsは、Trapsエクスプロイト防御機能を使用して、悪意のあるシェルコードがExcel.exeで実行されるのを防ぎます。また、機械学習を利用したTrapsローカル分析で、悪意のあるペイロードが実行されないようにします。

AutoFocusをご使用のお客様は、DogCallタグで、この活動を追跡することができます。

タグ

関連項目 リソース

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得