概要

Anglerエクスプロイト キット(EK)を理解するためのブログ記事の第2回です。先日の第1回ではEK一般についてご説明しました。今回のブログではAngler EKに焦点を当てます。

現在のところ、Anglerはサイバー犯罪市場で性能、効果、普及度において最上位にあるエクスプロイト キットの1つです。一般に、Anglerは最新の脆弱性に基づいた最新のエクスプロイトを利用します。主要なEKの多くのものと同様、Anglerの背後にいる作成者はSoftware as a Service (SaaS)を自分たちのビジネス モデルとしており、Anglerはサイバー闇市場において月額数千ドルでレンタルされることもあります。

履歴

Angler EKは2013年に発見され、その年の終わりには出現回数が増えました。Anglerは、ロシア当局がマルウェアの中心人物「Paunch」を逮捕した後、しばらくたって普及し始めました。なお、「Paunch」はBlackhole EKの作成と配信を行った人物とされています。Blackhole EKが姿を消すと、その空いたところをAnglerのような別のEKが埋め始めました。

しかし、AnglerとはこのEKに対する犯罪の名称ではありません。2013年の終盤から広告にアンコウ(Anglerfish)の絵があったため、セキュリティ リサーチャーが「Angler」という言葉を使いました。

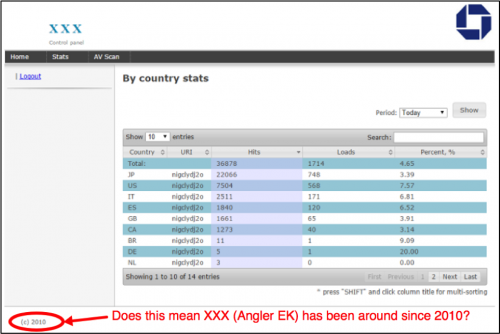

2015年にAngler EKサーバー上で発見されたコントロール パネルによれば、Anglerの作成者の名前は「XXX」です。コントロール パネルに記載されているコピーライトの日付によれば、Angler EKは早くも2010年から何らかの形で存在していた可能性があります。

Angler EKトラフィックの増大

セキュリティ リサーチャーは、2014年を通してAngler EKに関連するトラフィックが増加したことを確認しました。少しの間鎮まりましたが、その後2015年3月からAngler EKがかなり目立ってきています。今日では、Anglerは私たちが発見しているEKトラフィックの大多数を占めています。

Angler EKエクスプロイト

2015年において、Angler EKは3つのアプリケーションを標的とするエクスプロイトに的を絞り始めました。標的となったのはFlash player、Internet ExplorerおよびSilverlightです。多くの場合、Anglerは、これらのアプリケーションを標的とした新しいエクスプロイトを利用するEKのうち、真っ先に使われる候補の1つです。

例えば、2015年6月、Flashの既知の脆弱性(CVE-2015-5119として後日識別されました)は、Hacking Teamの不名誉な情報漏えい事例の一部として、400ギガバイトものデータがインターネットに大量流出した要因でした。CVE-2015-5119に基づくFlashエクスプロイトはAngler EKに統合されましたが、それはこの流出した大量データが公に入手できるようになってから数時間後のことでした。これは、Adobeがパッチを出すまでの少なくとも24時間、野放し状態にあったゼロデイ エクスプロイトです。

2015年8月までにAngler EKはInternet Explorer (IE)の脆弱性CVE-2015-2419を狙ったエクスプロイトを実装しましたが、CVE-2015-2419はMicrosoftがその前月にパッチを公開していました。

2016年2月、CVE-2016-0034に基づいてSilverlightを狙ったエクスプロイトがAngler EKに組み込まれようとしているところが分かりましたが、これはMicrosoftがこの脆弱性に対するパッチを出してわずか1か月後でした。

Angler EKペイロード

さまざまな攻撃が、Angler EKを使用して異なるタイプのマルウェアを配布しています。

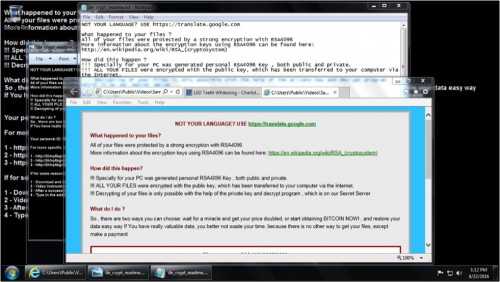

Angler EKを使用する攻撃からのペイロードでもっとも目立っているタイプはランサムウェアのようです。2015年には、ランサムウェアは、ほとんどの場合がCryptoWallでした。2016年の年初までは、主にTeslaCryptでした。2016年4月中旬には、主流のランサムウェアはTeslaCryptからCryptXXXランサムウェアに代わりました。私たちは、主に、擬似Darkleech攻撃の背後の攻撃者からのCryptXXXを見つけました。

ただし、ランサムウェアが、Angler EKによって送信される唯一のペイロードというわけではありません。EITestは、Angler EKを使用して他のタイプのマルウェアを配布するもう1つの攻撃です。EITest Angler EKには、ランサムウェア以外に、Tinbaのようなバンキング系トロイの木馬、Vawtrakのような情報盗用コード、Andromeda、Ursnif、またはZeusを含むその他のマルウェア ファミリが含まれています。

検出を避けるためのファイルなし感染

2014年8月に、Angler EKは「ファイルなし」感染手法を導入しました。つまり、ペイロードをディスクに保存するのではなく、メモリから実行して検出を回避します。この手法は、ほとんどの場合、Bedepペイロードに関連付けられています。このようなファイルなしの感染は、感染したシステムのディスクにBedepからの痕跡を残しません。幸いにも、感染後の活動によって、通常は、手掛かりが残ります。再起動後も存続し生き残るために、追跡マルウェアをシステムのどこかに保存する必要があるからです。

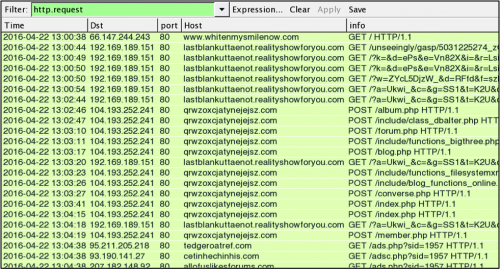

Angler EKとCryptXXX

2016年4月に、擬似Darkleech攻撃がAngler EKを使用してBedepを送信し、CryptXXXランサムウェアを使用してBedepを追跡し始めました。Bedepは、内密にWebトラフィックを生成するクリック詐欺マルウェアもダウンロードします(クリック詐欺は、広告収益を増やすために犯行グループによって使用される詐欺的な手法です)。このクリック詐欺トラフィックはエンドユーザーには見えませんが、感染したホストによって生成されるネットワークトラフィックを監視すると、容易に気付きます。

Proofpointなどが、CryptXXXとBedepの特定の組合せが初めて出現したときに、それらの詳細を報告しました。そのうち、2016年5月の第2週に、擬似Darkleech攻撃はBedepの使用を停止し、CryptXXXのみを送信し始めました。

結論

Angler EKは、疑いなく進化し続けています。私たちは、EKが、検出を避けるために今後も改良を実装していくものと予測しています。Angler EKのペイロードとして、Bedepマルウェアは最近変更され、セキュリティリサーチャーによって使用される仮想環境を検出する機能が強化されています。CryptXXXランサムウェアは、情報盗用機能も追加され成長し続ける脅威となっています。それは、以前にTeslaCryptランサムウェアを拡散した他の攻撃に移行しつつあるように思えます。

どのようにAngler EKから自分の身を守ることができるでしょうか? このブログ投稿のパート1で述べたように、多層防御を使用してください。まず、オペレーティング システムおよびアプリケーションにパッチが適用されていて、これらが最新であることを確認します。他のEKと同様に、Anglerは古いブラウザベースのアプリケーションを利用して、脆弱なWindowsホストを感染させます。

ネットワーク監視とエンドポイントの保護は、多層防御のさらなる構成要素です。Palo Alto Networksの次世代セキュリティプラットフォームは、セキュリティチームがネットワークを監視して、Angler EKの常に変化する兆候を検出するために役立ちます。Palo Alto NetworksのTrapsのようなエンドポイントソリューションは、悪意のある実行可能ファイル、データ ファイルまたはネットワークベースのエクスプロイトから組織の資産を保護し、悪意のある活動が実行されないようにします。

ドメイン、IPアドレスなど、Angler EKおよびそれに関連付けられたペイロードに関する兆候になるものは絶えず変化しています。引き続き弊社では該当する兆候に関して、コミュニティに周知するためにこの活動を調査し、さらに弊社の脅威防御プラットフォームを強化します。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得