概要

パロアルトネットワークスの脅威インテリジェンスリサーチチームUnit 42は定期的にEメールリンク分析(ELINK)システム を見直しています。収集したデータを調べると、よく見られるWebの脅威を識別するのに役立つパターンと傾向がわかります。このブログは、年間を通じてWebベースの脅威、特に悪質なURL、ドメイン、エクスプロイトキット、およびCVEに関する統計を追跡している一連の記事の第3回(2018年第3四半期)にあたります。

7月から9月の(第3四半期)に、悪意のあるURLとドメインデータに著しい変化が見られました。悪意のあるURLの数が大幅に減少したほか、悪意のあるドメインも減少しました。これらについては後述します。 さらに、CVE-2015-5119を悪用する、興味深いFlash SWFについても解説します。

URL

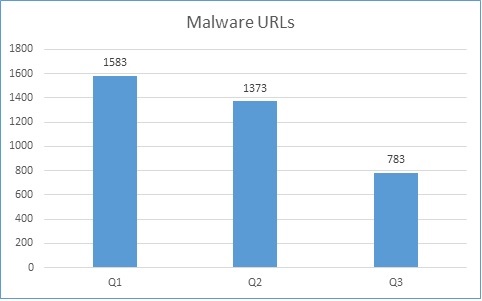

2018年第3四半期のデータ分析から、悪意のあるURLが減少している様子を観測しました。総数は第2四半期から約40%減少しました。 下の図1からわかるとおり、Q1はこれまでで最大となる1583件の悪意のあるURLが見られました。Q2はこれが合計1373件となり、Q1よりはるかに少なくなりました。これがQ3ではさらに783 件に落ち込み、全体に大幅な減少となっています。

図 12018年第1四半期から第3四半期までのマルウェアURL

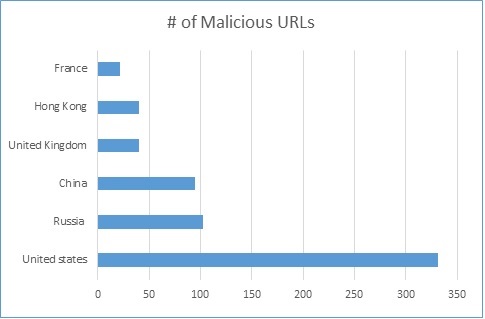

これらの悪意のあるURLを国別にも分類しました。783件のURLのうち、331の悪意のあるURLを記録している米国は、依然としてホスティング国トップ5のワースト1となっています(図2)。上位3国のランキングはこちらから確認可能な第2四半期の分析結果と一致しています。

図22018年第3四半期 悪意のあるURLのホスティング国ワースト5

ドメイン

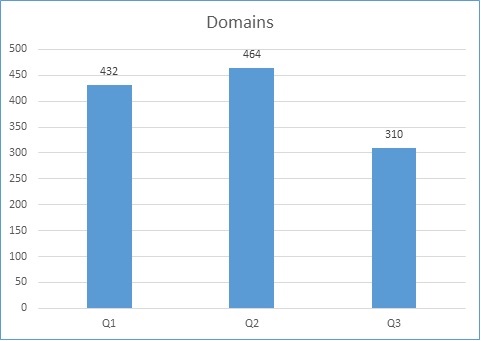

悪意のあるURLの数の減少ほど急激ではありませんが、マルウェアをホスティングしているドメイン数も前四半期から減少しています。 下の図3が示すとおり、第2四半期には464個マルウェアをホスティングするドメインがありましたが、第3四半期は310まで落ち込みました。

図32018年の第1四半期から第3四半期までのマルウェアホスティングドメイン

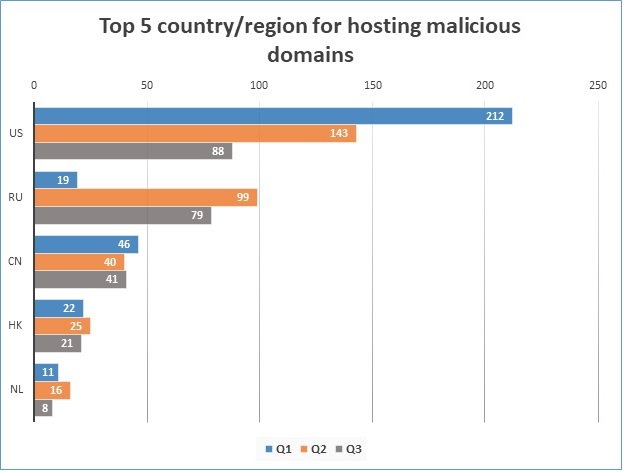

ドメインのホスティングデータを監視しているなかで、一定のパターンが見えてきました。 年初以来、上位5カ国はアメリカ、ロシア、中国、香港、オランダといったなじみの国となっています。 こうした結果は、とくに上位3カ国については驚くには値しないように見えるかもしれません。ただ、図4に詳細を示すとおり、四半期を通した推移を確認すると常に興味深い結果を確認できます。

図42018年第1四半期のマルウェアホスティングドメイン

エクスプロイトキット

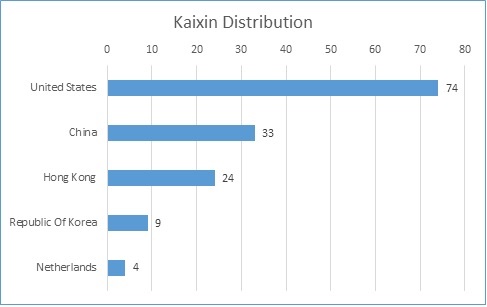

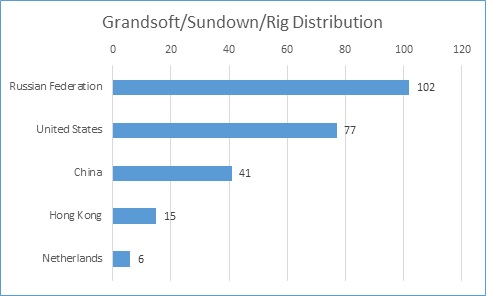

第2四半期とは異なり、追跡対象の2つの主要なエクスプロイトキットファミリ、Grandsoft/Sundown/Rig およびKaixinの分布に大きな変化はありませんでした。 第2四半期、私たちは2つのマルウェア ファミリの分布には、明確な地理的偏りがあることに気づきました。Kaixinは中国で、Grandsoft/Sundown/Rig はアメリカで多く見られました。しかしながら、第3四半期のデータからは2つのエクスプロイトキットの境界はあいまいです。 第3四半期の結果には動きがあり、より多くのKaixinエクスプロイトキットが米国でホストされていました。

図5Kaixin EK の分布

図6悪質なFlashファイルGrandsoft/Sundown/Rig EKの分布

2つの主要なエクスプロイトキットファミリに加え、Terror EKの2つのサンプルとFallout EKの9つのサンプルが第3四半期に見つかりました。

脆弱性

記録されたCVEは、2018年の初めからそれほど変わっていません。第3四半期の脆弱性トップ3は第2四半期と同じです。表1は、第1四半期以降、最もよく悪用されたCVEの概要を示しています。

| 第1四半期のトップ CVE | 第1四半期のトップのトリガー数 | 第2四半期のトップ CVE | 第2四半期のトップのトリガー数 | 第3四半期のトップ CVE | 第3四半期のトップのトリガー数 | |

| 1 | CVE-2014-6332 | 774 | CVE-2016-0189 | 472 | CVE-2016-0189 | 225 |

| 2 | CVE-2016-0189 | 219 | CVE-2018-8174 | 291 | CVE-2018-8174 | 139 |

| 3 | CVE-2015-5122 | 85 | CVE-2014-6332 | 67 | CVE-2014-6332 | 50 |

表12018年第1四半期から第3四半期に最もよく悪用されたCVE

現在悪用されているCVEのほとんどは新しいものではありません。実際、トップ3のリストにこそ載っていませんが、私たちのデータには10年前のCVEの悪用もいまだに見られます。 以下は、私たちのELINKシステムで観測された、悪用されたCVEの概要です(訳注: 各CVEの解説内容は対応するJVN iPedia脆弱性対策情報データベースの説明内容を引用しています)。

CVE-2008-1309: RealNetworks RealPlayer の ActiveX コントロールにおけるメモリ管理不備の脆弱性。RealNetworks RealPlayer の rmoc3260.dll には RealAudioObjects.RealAudio ActiveX コントロールにおいて、コンソールプロパティのメモリの管理に不備があり、開放したヒープメモリ領域を上書き可能となり、任意のコードを実行される、またはサービス運用妨害 (DoS) 状態にされる脆弱性が存在します。

CVE-2008-1472: 複数の CA 製品に使用される ListCtrl ActiveX コントロールにおけるスタックベースのバッファオーバーフローの脆弱性。BrightStor ARCserve Backup、Desktop Management Suite および Unicenter 製品などの複数の CA 製品に使用される ListCtrl ActiveX コントロール (ListCtrl.ocx) には、スタックベースのバッファオーバーフローの脆弱性が存在します。

CVE-2008-4844: Microsoft Internet Explorer のデータバインディング処理における脆弱性。Microsoft Internet Explorer にはデータバインディング処理において脆弱性が存在します。 結果として、遠隔の第三者によって任意のコードを実行される可能性があります。Microsoft Internet Explorer にはデータバインディング処理において脆弱性が存在します。細工された XML コンテンツなどを処理する際に IE がクラッシュする事が確認されています。なお、本脆弱性に関する実証コードが既に公開されています。

CVE-2009-0075:Microsoft Internet Explorer におけるエラー処理に関連する任意のコードを実行される脆弱性。Microsoft Internet Explorer には、削除されたオブジェクトへのアクセスを行う際に正しくエラーを処理できないため、任意のコードを実行される脆弱性が存在します。

CVE-2010-0806:Microsoft Internet Explorer における解放済みメモリを使用する脆弱性。Microsoft Internet Explorer には、解放済みメモリを使用する (use-after-free) 脆弱性が存在します。Microsoft Internet Explorer には、Web フォルダおよび印刷のサポートを iepeers.dll コンポーネントにて提供しています。iepeers.dll には、解放済みメモリを使用する (use-after-free) 脆弱性が存在します。

CVE-2010-3973: Microsoft WMI Administrative Tools の WBEMSingleView.ocx ActiveX コントロールにおける任意のコードを実行される脆弱性。Microsoft WMI Administrative Tools の WBEMSingleView.ocx ActiveX コントロールには、任意のコードを実行される脆弱性が存在します。

CVE-2012-1889:Microsoft XML コアサービスにおける任意のコードを実行される脆弱性。Microsoft XML コアサービスには、初期化されていないメモリへのアクセスにより、任意のコードを実行される、またはサービス運用妨害 (メモリ破損) 状態となる脆弱性が存在します。

CVE-2014-6332:複数の Microsoft 製品の OLE における任意のコードを実行される脆弱性。複数の Microsoft 製品の OLE には、任意のコードを実行される脆弱性が存在します。マイクロソフトセキュリティ情報には、この脆弱性は「Windows OLE オートメーション配列リモート コード実行の脆弱性」と記載されています。

CVE-2016-0189:Internet Explorer 9 から 11 などの製品で使用される Microsoft JScript および VBScript エンジンにおける任意のコードを実行される脆弱性。Internet Explorer 9 から 11 およびその他の製品で使用される Microsoft (1) JScript および (2) VBScript エンジンには、任意のコードを実行される、またはサービス運用妨害 (メモリ破損) 状態にされる脆弱性が存在します。マイクロソフトセキュリティ情報には、この脆弱性は「スクリプト エンジンのメモリ破損の脆弱性」と記載されています。本脆弱性は、CVE-2016-0187 とは異なる脆弱性です。

CVE-2018-8174:複数の Microsoft Windows 製品におけるリモートでコードを実行される脆弱性。複数の Microsoft Windows 製品には、VBScript エンジンのメモリ内のオブジェクト処理に不備があるため、リモートでコードを実行される脆弱性が存在します。ベンダは、本脆弱性を「Windows VBScript エンジンのリモートでコードが実行される脆弱性」として公開しています。

CVE-2015-5119エクスプロイトはいまだにインターネット上で広く悪用されている

CVE-2015-5119は、2015年のHacking Teamによるリークで発見されました。Adobe Flash Playerのこの重大な脆弱性により、リモートの攻撃者が任意のコードを実行する可能性があります。第3四半期、私たちは脆弱性CVE-2015-5119を悪用するFlashファイルを検出しました。

エクスプロイトフレームワーク

2018年8月27日、弊社のELINKシステムは、CVE-2015-5119を悪用したFlashファイルが埋め込まれたポルノサイト内のURLを発見しました。攻撃者がこのエクスプロイトを実際にインターネット上でどのように兵器化したかを示すことができるのは興味深いことです。

エクスプロイトコードは、ベクトルオブジェクトの1つに非常に大きな数を割り当てることでこの脆弱性を悪用します。 攻撃者は、破損したベクトルオブジェクトを介し、プロセスメモリ全体を変更するための読み取り権限、書き込み権限を得ます。これは通常、攻撃者が制御フローを乗っ取るときの最初のステップです。次に、図9に示すように、エクスプロイトコードは、ネイティブなFlashの関数を呼び出すことで、メモリのパーミッションにRead Write Execute(RWE)を割り当てます。最後に、エクスプロイトコードはスタックの内容を変更し、最終的に制御フローを乗っ取ります。

図7エクスプロイトコードがシェルコードのメモリパーミッションを変更

Adobe Flash Playerを完全に自身の制御下においた後、エクスプロイトの最終仕上げとして、エクスプロイトコードが本来のシェルコードを実行します。

シェルコードはリバースエンジニアリング処理を阻止するために高度に難読化されています。シェルコードは、指定されたライブラリをロードしてから、指定されたユーザエージェントをC2と接続するためのスレッドを作成します。このユーザーエージェントは、C2からの応答を確認する役割を果たします。シェルコードはC2応答からXORキーを抽出し、すべてのC2コンテンツを新しいシェルコードとして復号化します。この時点で、リモートの攻撃者は、C2からシェルコードを実行することにより、侵害されたマシンを完全に制御下に置くことができるようになります。

結論

この四半期の傾向を見ると、悪意のあるURLは世界中で驚くほど減少しています。一方、米国は依然として悪意のあるサイトやエクスプロイトキットのワーストホスト国です。

ELINKシステムには10年前の脆弱性ですらいまだに悪用されていることが示されていますが、ほとんどの脆弱性は過去5年以内に発見されたものです。

第3四半期は、Kaixinエクスプロイトキットをホスティングしている米国のドメインが第2四半期からほぼ倍増しました。この大幅な変化は、ドメイン総数の急激な減少を考えると驚くべきことです。このほか、さまざまなエクスプロイトキットの地理的分布の境界があいまいになってきたことも明らかになりました。

次の四半期の内容は、ELINKの最新のデータと対比した今四半期統計・傾向のレビューに戻り、インターネット上で広く見られる脅威の動向をより深く理解するのに役立つ情報をお届けします。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得