概要

洗練された攻撃者の繰り出すWeb脅威とその被害が拡大の一途をたどっていることは、いまや周知の事実となりました。Web脅威の動向を定期的に追跡・観察する一環として、2020年10月から2021年9月までに、弊社のWeb脅威検出モジュールは、あらゆる種類のWeb脅威を含む悪意のあるランディングURLを約224万件発見しました。このうち83万1,000件がユニークなURLをもつものでした。

私たちはこれらのWeb脅威を分析し、Web脅威が活発化する時期や、どのマルウェアファミリが高頻度で脅威となっているか、またグローバルではどの地域からWeb脅威が発生しているかなどの傾向を調べました。多くの場合、その大部分は米国から発信されているようです(ただし、攻撃者は物理的な居場所を隠すためにプロキシサーバーを使用することがあるということは私たちも認識しています)。

また、Webスキマーについても詳しくご紹介します。Eコマースサイトの人気上昇にともない、Webスキマー攻撃が攻撃者に利用される傾向が強まっています。Webスキマー攻撃は検知が難しく展開が容易だからです。攻撃の分布状況についての洞察を提供します。とくに一部のWebスキマーファミリでは、クラウド上でホストされるWebスキマーが増えていることが観察されています。

パロアルトネットワークスのお客様は、クラウド型セキュリティサブスクリプションAdvanced URL Filteringと脅威防御により本稿で取り上げたWeb脅威をはじめとする多くの脅威から保護されています。

| 本稿で取り上げた攻撃と脆弱性の種類 | Skimmer attacks, formjacking, malware, cryptominers |

| Unit 42の関連トピック | Information stealing, Webスキマーに関する詳細な考察 |

目次

Web脅威の検出分析

-Web脅威のランディングURL分析

-Web脅威のクラス分析

-Web脅威のマルウェアファミリ分析

Webスキマーの検出分析

-Webスキマーマルウェアのホスト分析

-Webスキマーの動向分析

-Webスキマーのケーススタディ

Web脅威の検出分析

2020年10月から2021年9月までAdvanced URL Filteringでデータを収集し、あらゆる種類のWeb脅威を含む悪意のあるランディングURLを224万1,354件発見しました。このうち83万1,550件がユニークなURLをもつものでした。

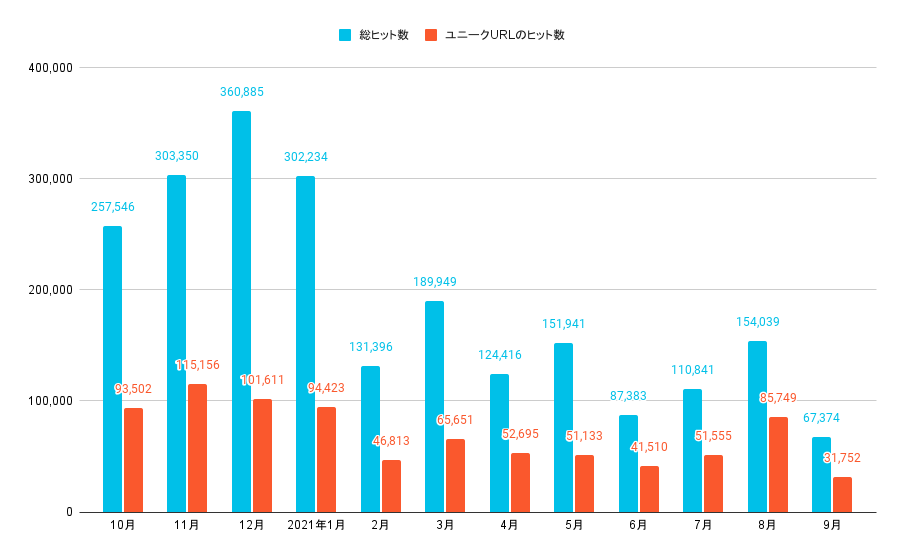

図1に示すように、Web脅威は2020年10月から2021年1月にかけてが1年間の他の時期に比べて活発化していました。このことから、とくにEコマースサイトを標的とした攻撃者は、年末商戦期に活発化する可能性があると考えられます。2021年1月以降、Web脅威の数は、総計でもユニークURLでも横ばいとなりました。

Web脅威のランディングURL分析

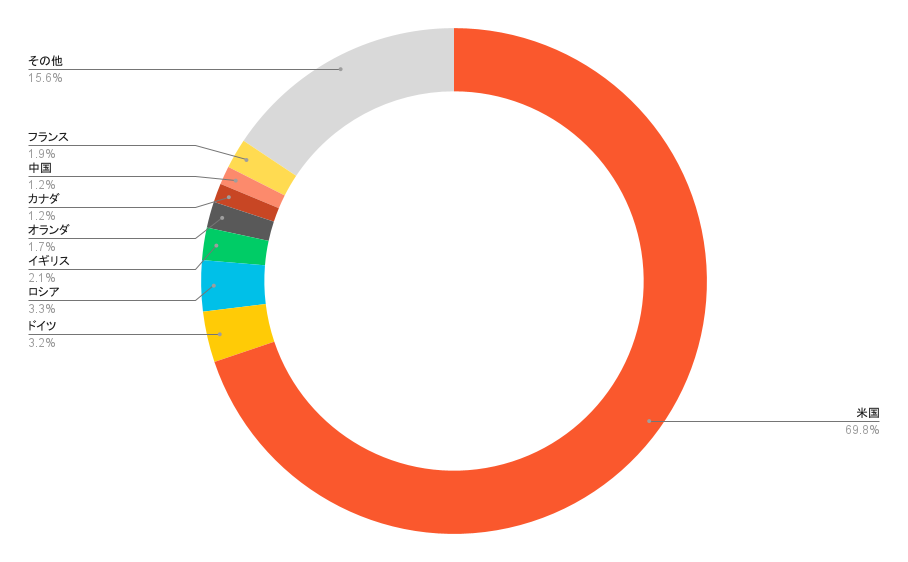

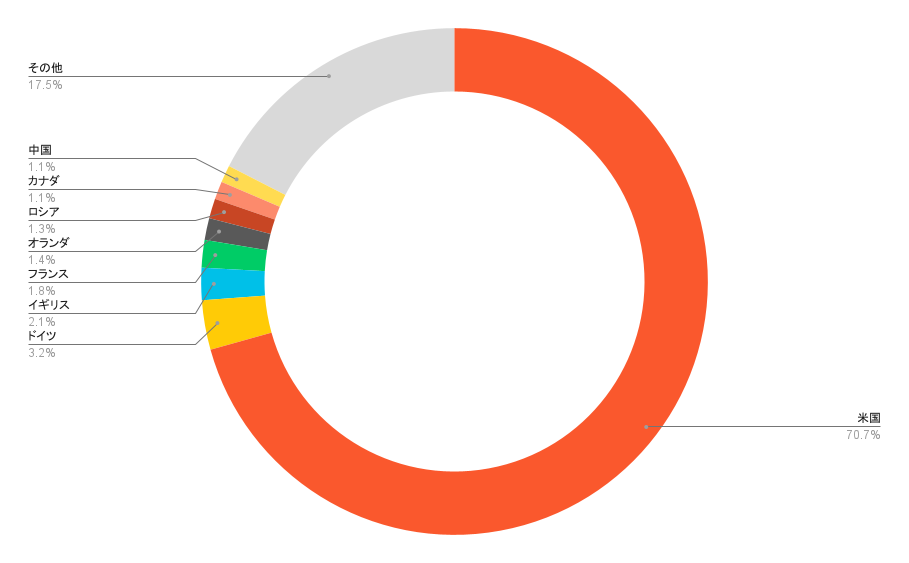

弊社の分析によると、先に述べた83万1,550件のユニークURLは、5万1,985個のユニークなドメインからのものです。これらのドメイン名の地理的な位置を確認したところ、米国が最も多く、次いでロシア、ドイツとなっています。ただし攻撃者はそれらの国に設置されたプロキシサーバーやVPNを利用し、実際の物理的な場所を隠している可能性があることも認識しています。

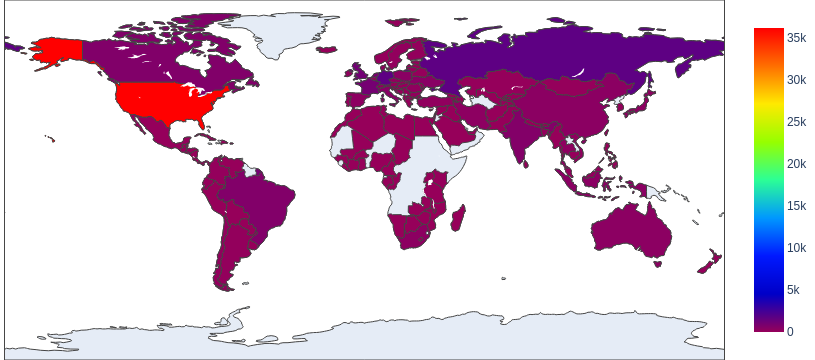

図2のコロプレスマップ(階級区分図)では、アフリカやオーストラリアなど、ほぼすべての大陸にこれらのドメイン名が広く分布していることがわかります。図3はこれらドメイン名の所有者が所在すると思われる上位8カ国を示したものです。

Web脅威のクラス分析

観測されたWeb脅威のトップ5は、クリプトマイナー、JSダウンローダ、Webスキマー、Web詐欺(インターネット詐欺)、JSリダイレクタです。それぞれ定義は以下の通りです。

- クリプトマイナーまたはコインマイナー: Webブラウザで動作し、暗号通貨の採掘を行うプログラムで、CPUリソースを大幅に消費してコンピュータの使用速度を低下させます。

- JSダウンローダは、遠隔のWebサイトから悪意のあるファイルをダウンロードし、さらなる悪意のあるアクティビティを可能にするJavaScriptコードのスニペット(ひとかたまりの小さなコード)です。

- Webスキマーとは、Webページに埋め込まれたJavaScriptコードのスニペットで、クレジットカード情報や個人識別情報(PII)などのユーザーの機微情報を盗み出すものです。

- Web詐欺とは、インターネット上で行われる詐欺行為のことで、多くの場合、ソーシャルエンジニアリングの手口を使ってマルウェアの感染を広めたり、ユーザーに金銭的な損失を与えたりするものです。

- JSリダイレクタは、悪意のあるWebサイトやハッキングされたWebサイトに挿入され、ユーザーが意図しないWebサイトにブラウザをリダイレクトするために使用されるJavaScriptコードのスニペットです。

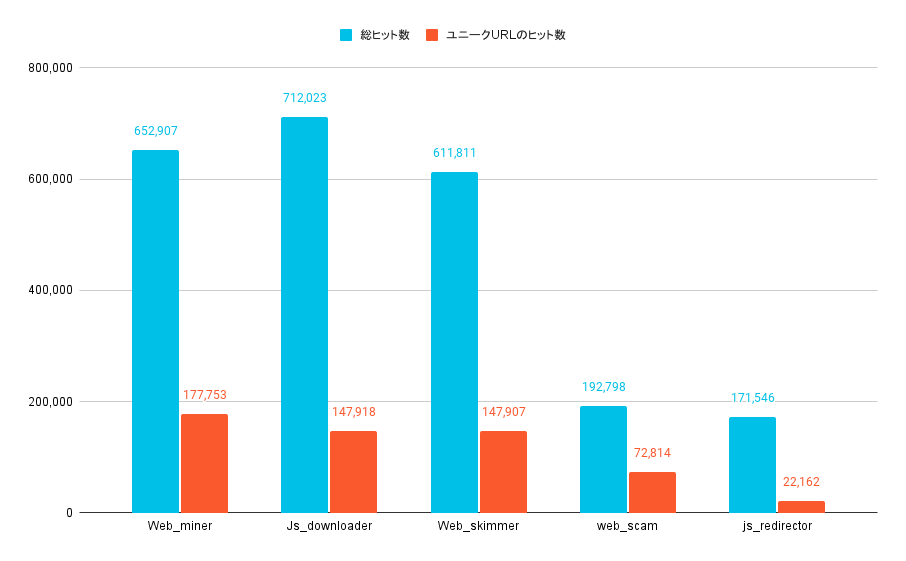

図4に示すように、JSダウンローダの脅威は非常に活発です。またWeb上には多くのコインマイナーが存在していますが、皮肉にも、以前使用していた依存関係のあるコインマイナーのライブラリがサポートされなくなったために動作していないものもあります。この後のセクションで紹介するWebスキマーは、最も広く普及している深刻なWeb上の脅威の1つで、私たちが観測した脅威の中で3番目に多いものです。

Web脅威のマルウェアファミリ分析

上で説明したWeb脅威分類に基づいてWeb脅威のグループをマルウェアファミリごとにさらに整理しました。ファミリの把握は脅威の仕組みを理解する上で重要です。なぜなら同一ファミリの脅威は、表示されるHTMLランディングページのレイアウトやスタイルが異なっていても、同じようなJavaScriptコードを共有しているからです。

2020年10月から2021年9月にかけ、Web脅威を含む224万1,354件のHTMLページを観測しました。収集したサンプルのなかには、68万4,276個のユニークな悪意のあるJavaScriptスニペットが存在していました。

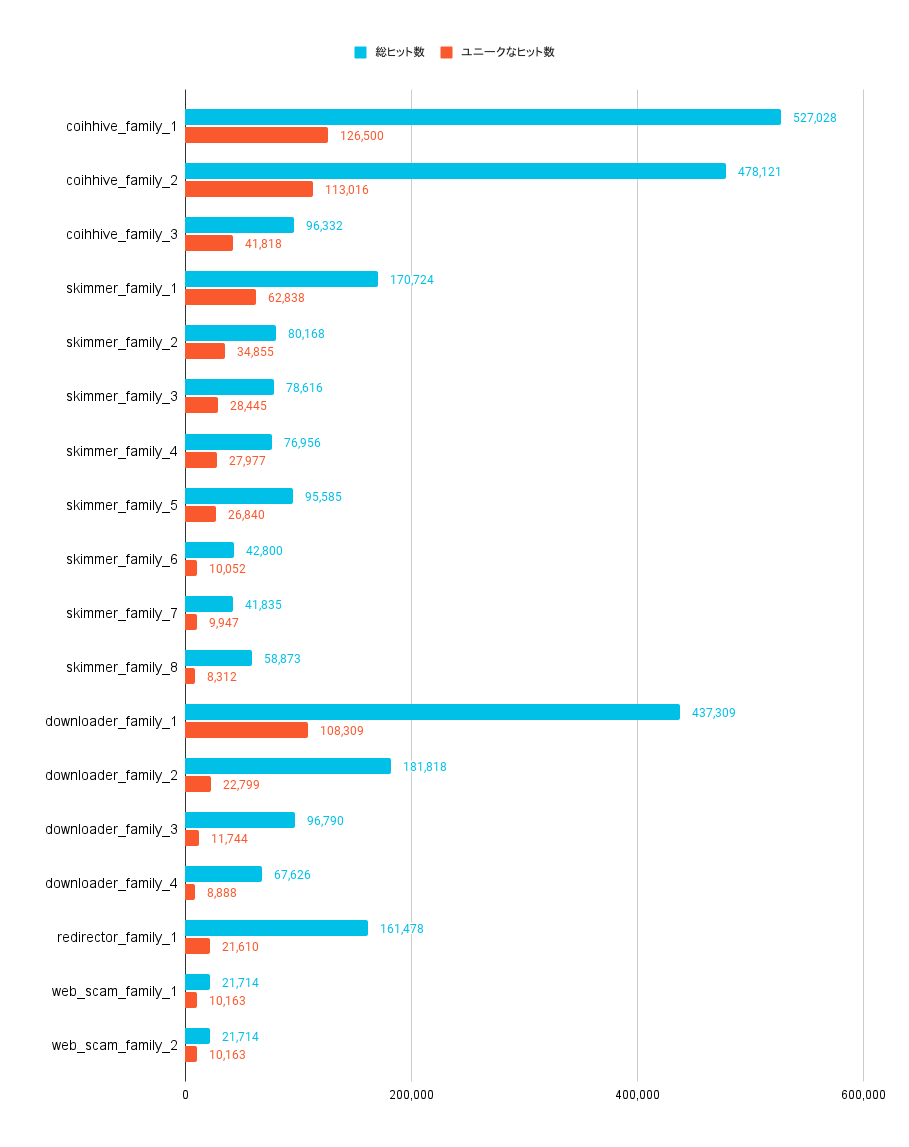

これらのJavaScriptスニペットをマルウェアファミリに分類する際、悪意のあるJavaScriptコードの類似性を調べました。類似したコードパターンや振る舞いを示すマルウェアや同じ攻撃者から発信されたマルウェアが確認された場合はそれらのマルウェアを1つのマルウェアファミリにまとめます。図5は私たちが特定した上位18種類のマルウェアについて観測されたスニペット数を示したものです。各ファミリがどのようなグループに分類されたかを確認すると、今回検出された「コインマイナー」や「JSダウンローダ」が属するファミリ数は少なく、「Webスキマー」はコードや振る舞いに多様性があることがわかります。したがってWebスキマーは検出がより難しくなっています。Webスキマーの実行するJavaScriptは柔軟性が高く、検出逃れの難読化も容易なのです。そこで今回は、Webスキマーがどのように進化しているのかを詳しく解説します。

Webスキマーの検出分析

先に述べたように、Webスキマーは簡単に設置でき、検出が容易ではありません。Webスキマーは通常、PIIや銀行カード情報などの機微情報を傍受します。最近は、怪しまれにくいよう、クラウド上に展開されるWebスキマーが増えていることに私たちは気づきました(クラウドにデプロイされていると、正当な企業と結びついたパブリッククラウドであることを示す痕跡がドメイン名に含まれていることが多く、ユーザーの目には見かけ上正当性が高まっているように映る)。以下のセクションでは、Webスキマーについて詳しく見ていきます。

Webスキマーマルウェアのホスト分析

Webスキマー脅威では通常、悪意のあるJavaScriptコードをホストしているURLのほとんどが異なるランディングURLを持っています。マルウェアをホストしているURLとランディングURLが別ドメインであることも多々あります。マルウェアのホストURLは攻撃の実行場所であることから、被害者のみならずリサーチャーにとっても重要です。というのも、ここで悪意のあるJavaScriptコードが挿入されているからです。ほとんどの場合、攻撃者はマルウェアのホストURLのコンテンツを完全にコントロールすることができます。

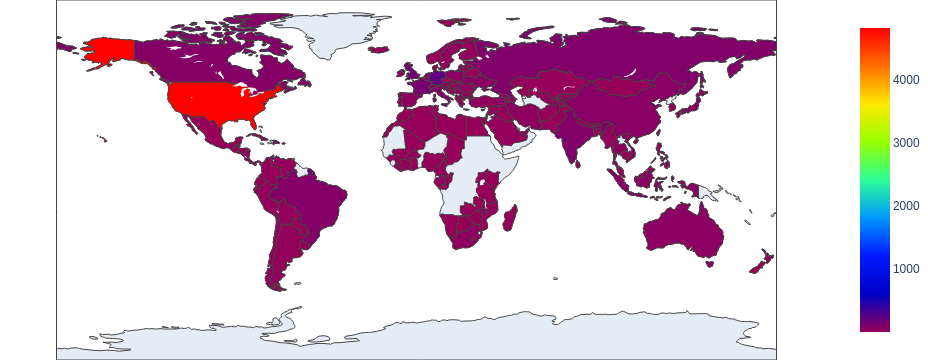

私たちは、Advanced URL Filteringを用いて、2020年10月から2021年9月までの間に、Webスキマーマルウェアがページ内に挿入されたすべてのURL数 61万1,811件から、ユニークなURLをもつ 147,907件を検出しました。これらのURLは、6,817個のユニークなドメインに属しています。これらのドメイン名の地理的な位置を確認したところ、一般的なWeb脅威と同様に、その大半が米国から発信されていることがわかりました。図6はそのヒートマップです。

図7はこれらドメイン名の所有者が所在すると思われる上位8カ国を示したものです。Web上の脅威全体では、米国、ロシア、ドイツが上位3カ国となっていましたが、Webスキマーのホストドメインの上位3カ国は米国、ドイツ、英国となっています。ほとんどのWebスキマーがeコマースサイトをターゲットにしており、これらの国は消費能力が比較的高いことから、この順位は妥当と考えられます。

Webスキマーの動向分析

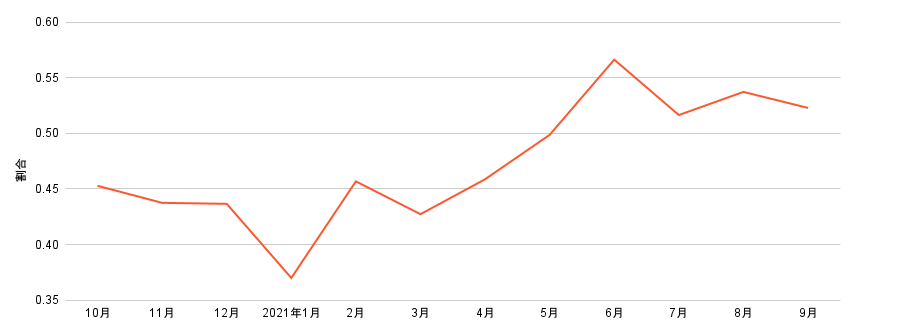

eコマースがさかんになるにつれ、巧妙な攻撃者はWebスキマーによるユーザー機微情報の収集を選ぶようになります。さらに、とくに一部のWebスキマーファミリでは、Webスキマーのクラウド上のデプロイを選ぶケースが増えています。この習慣により、通常のユーザーにとっては、これらのページがより正当なものに見える可能性があります。図8が示すように、特定のファミリでは、クラウド上でホストされているWebスキマーの比率が非常に高いことがわかります。たとえば、skimmer_family_5では、Webスキマーのほぼ半分がクラウドでホストされています。しかも、そのファミリの割合は、5月から9月にかけて50%以上伸びています。

Webスキマーのケーススタディ

今回観測したWebスキマー攻撃の中で、ある興味深いケースが確認されました。このケースは、クラウドビデオプラットフォームを利用して悪意のあるJavaScriptコードを100以上の不動産サイトに配布するWebスキマーキャンペーンです。詳細は「クラウドビデオサプライチェーン攻撃で不動産サイトを狙う新たなWebスキマーキャンペーン」を参照してください。コード解析を行って攻撃ベクターがどのようにデプロイされたのかの詳しい洞察を得られます。

結論

本稿で分析したWeb脅威からは、クリプトマイナー、JSダウンローダ、Webスキマー、Web詐欺(インターネット詐欺)、JSリダイレクタが最もよくみられる脅威であることが示されました。

もっとも一般的なWeb脅威の多くは共通の特徴をもつマルウェアファミリに由来していますが、Webスキマーはコードや振る舞いの多様さが目立ちます。さらに、Webスキマーの中には、クラウドホスティングを利用することに重点を置いているファミリが増えていることも注目に値します。私たちが観測した悪質なJavaScriptコードの50%以上がクラウド上でホストされているケースもありました。

Web脅威の蔓延は、Webサイトの管理者に、すべてのシステム、コンポーネント、Webプラグインにパッチを適用し、セキュリティのベストプラクティスを実施することの重要性を強調するものです。

サイバー犯罪者が不正な活動のチャンスをうかがうなか、パロアルトネットワークスのお客様は、クラウド型セキュリティサブスクリプションAdvanced URL Filteringと脅威防御により、本稿で取り上げたWeb脅威攻撃をはじめとする多くの攻撃から保護されています。

私たちはこのほか以下の対策を推奨します。

- 最新のパロアルトネットワークスの脅威防御コンテンツでNGFWを継続的に更新します。

- ベストプラクティス評価を実施して、セキュリティ対策を強化します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、太平洋アジア地域の場合 (65) 6983-8730までお電話をいただくか、infojapan@paloaltonetworks.com まで電子メールにてご連絡ください。ご相談は弊社製品のお客様には限定されません。また、メールは日本語で記述可能です。お電話でのお問い合わせは英語での対応となります。Unit 42のインシデントレスポンスチームは24時間週7日365日対応を行っています。

謝辞

ブログにご協力いただいたBilly Melicher氏、Alex Starov氏、Jun Javier Wang氏、Laura Novak氏、Erica Naone氏に感謝いたします。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得