概要

2023年のこれまでのところ、IcedIDは脅威概況において比較的安定した存在感を示してきました。IcedIDはBokBotとも呼ばれるWindowsベースのマルウェアで、ランサムウェアへとつながっていくことがあります。今回のWiresharkクイズでは2023年4月に発生したIcedID感染のパケットキャプチャ(pcap)を使って、読者の皆さんにこのマルウェアが生成するトラフィックの解析を体験していただきます。

このクイズはどなたでも参加できます。ただし本稿はWiresharkにある程度慣れており、IPv4トラフィックの基礎知識をお持ちの方を想定して書かれています。なお弊社はWiresharkチュートリアル シリーズも公開していますので、クイズの前提となる知識の習得にはこちらのシリーズをお役立てください。

パロアルトネットワークスのお客様は、WildFireやAdvanced Threat Preventionなどのクラウド型セキュリティサービスを有効にした次世代ファイアウォールとCortex XDRによりIcedIDをはじめとするマルウェアから保護されています。

| 関連するUnit 42のトピック | pcap, Wireshark, Wireshark Tutorial, IcedID, BokBot |

シナリオ

このIcedID感染トラフィックは2023年4月にActive Directory(AD)環境で発生しました。この感染は、Unit 42がツイートした2023年3月24日の過去のIcedIDのアクティビティに似ています。

ネットワークの詳細とクイズの問題は次の通りです。

ローカル エリア ネットワーク(LAN)の詳細

- LANセグメントの範囲: 10.4.19[.]0/24 (10.4.19[.]1 〜 10.4.19[.]255)

- ドメイン: boogienights[.]live

- ドメイン コントローラーのIPアドレス: 10.4.19[.]19

- ドメイン コントローラーのホスト名: WIN-GP4JHCK2JMV

- LANセグメントのゲートウェイ: 10.4.19[.]1

- LANセグメントのブロードキャスト アドレス: 10.4.19[.]255

クイズの問題

- 感染が始まった日時はいつですか(UTCで回答)。

- 感染したWindowsクライアントのIPアドレスは何ですか。

- 感染したWindowsクライアントのMACアドレスは何ですか。

- 感染したWindowsクライアントのホスト名は何ですか。

- 感染したWindowsホストのユーザー アカウント名は何ですか。

- なんらかのフォローアップ マルウェアによるアクティビティは見られましたか。

前提条件

本稿はWiresharkクイズですので、参加される方はWiresharkを使ってpcapをレビューする必要があります。なお、マルウェアのトラフィックをレビューするさいは、Wiresharkの設定をカスタマイズしておくことを推奨しています。その方法についてはUnit 42のチュートリアルやビデオを確認してください。

なお、Wiresharkは最新バージョンの利用をお勧めします。以前のWiresharkバージョンより機能・性能ともに上がり、不具合も修正されています。本クイズでは1.xや2.xなどの古いバージョンは推奨されません。

感染トラフィックには、Microsoft Windowsを標的とした悪意のあるコードが含まれていることが多いため、本クイズのpcapを確認するさいはWindows以外の環境の使用をお勧めします。IcedIDなどのWindowsベース マルウェアによるトラフィックをWiresharkで確認するには、BSDやLinux、macOSなどのオペレーティング システム環境を使うのが望ましいでしょう。

Pcapにアクセスする

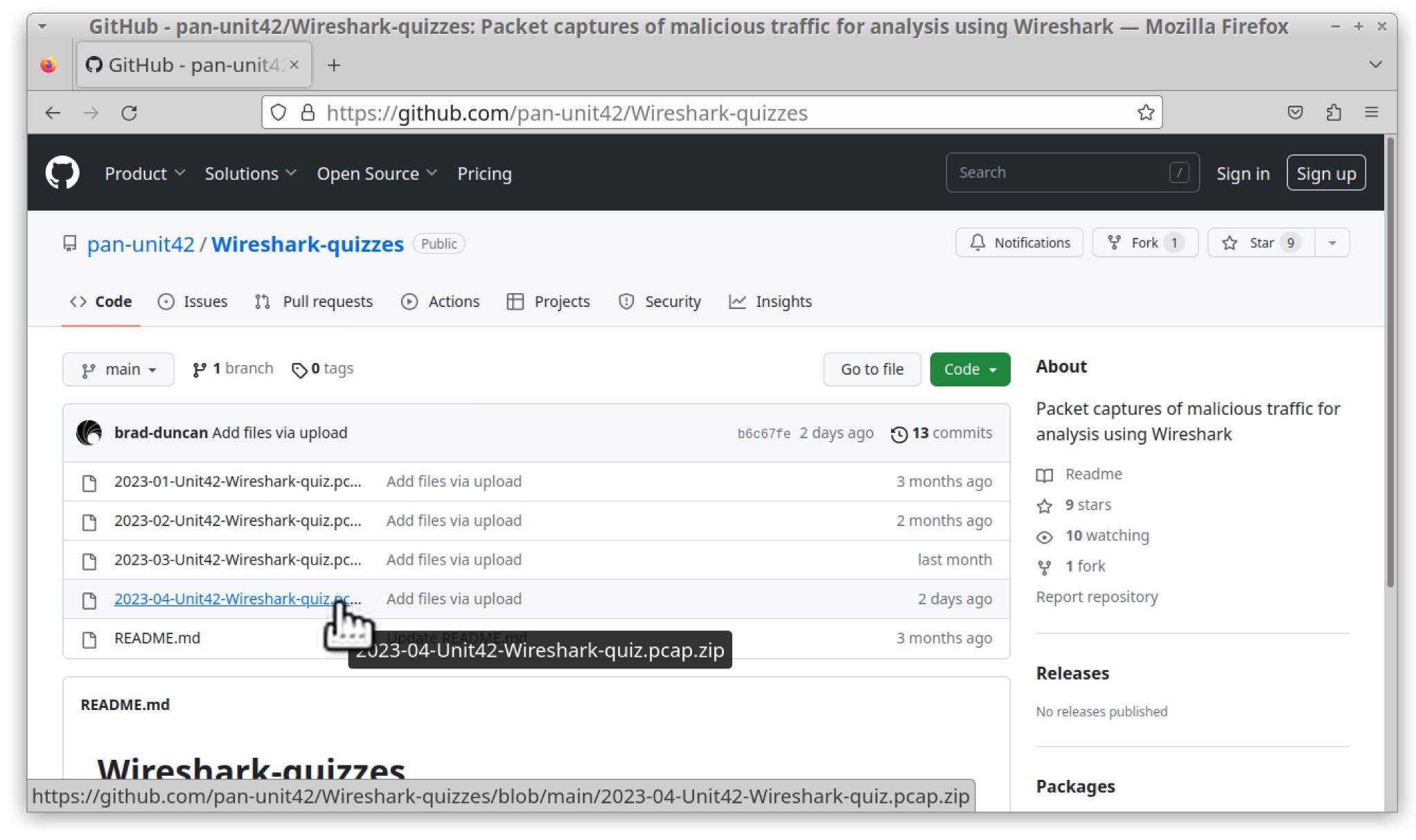

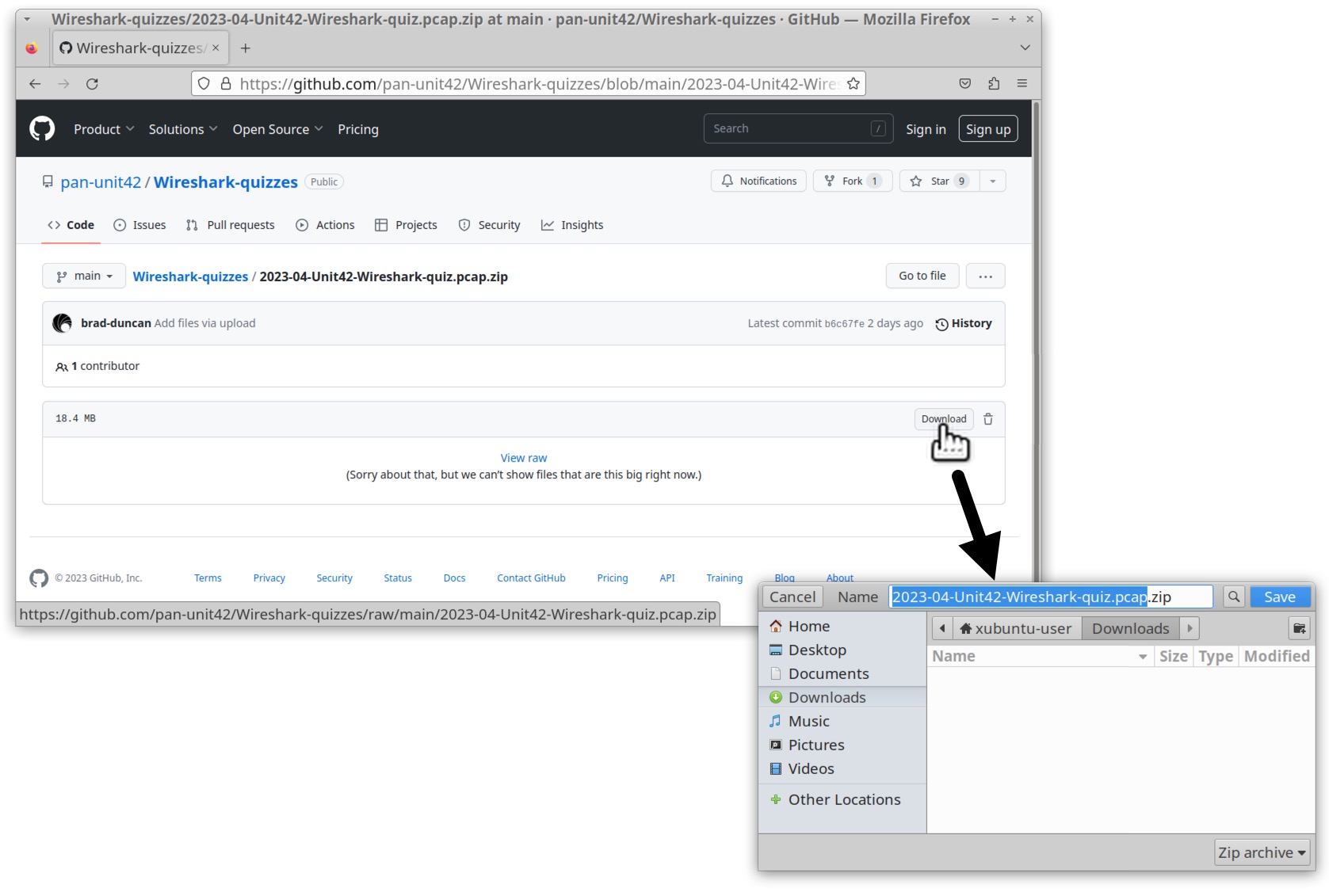

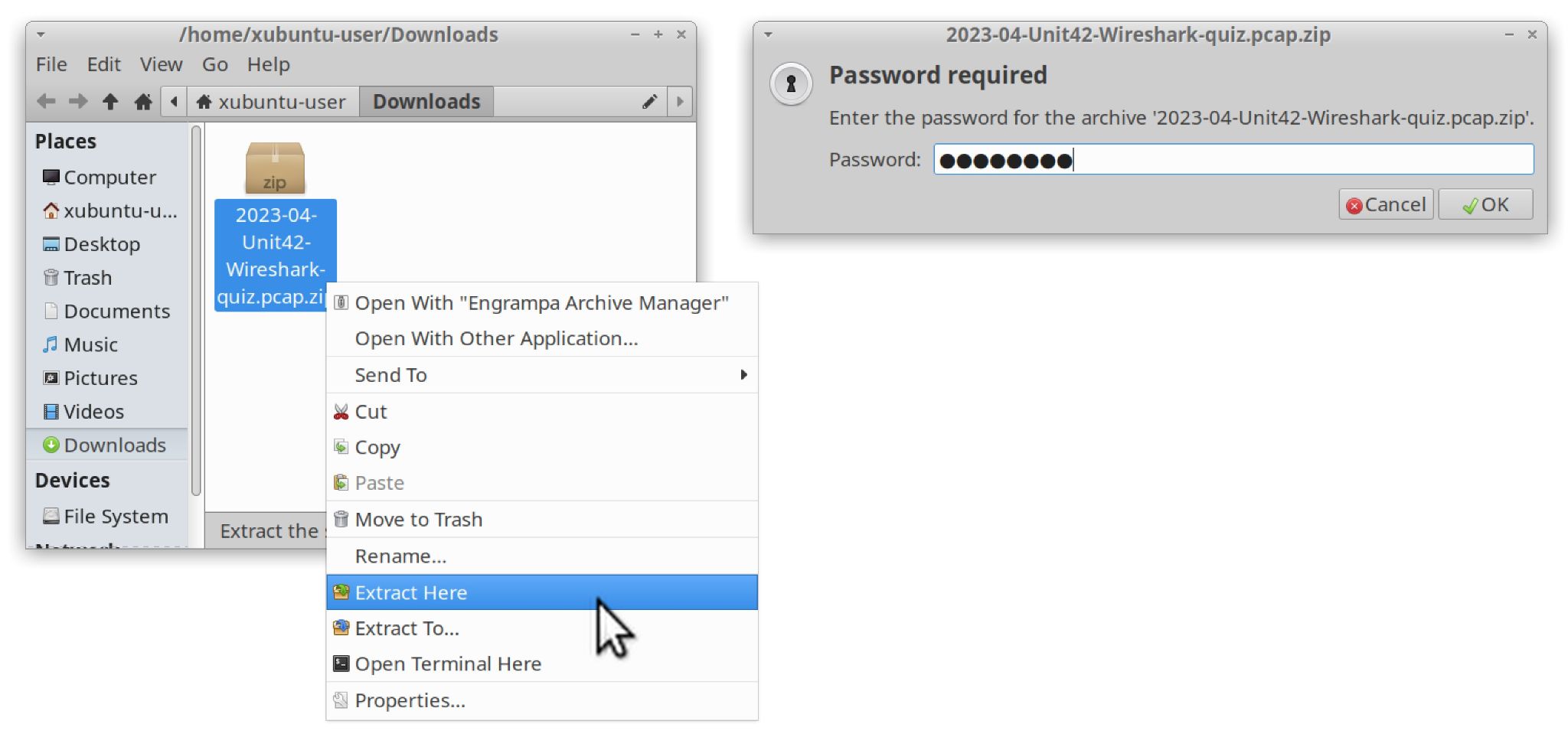

pcapはこちらのGitHubリポジトリー(図1)にアクセスして入手してください。そこから図2に示した2023-04-Unit42-Wireshark-quiz.pcap.zipというZIPアーカイブをダウンロードします。展開用パスワードは「infected」です(図3)。

結論

IcedIDは今日の脅威概況でも目立つ存在のひとつです。本Wiresharkクイズは、読者の皆さんがIcedIDの感染と関連するネットワーク トラフィックへの理解を深めるのに役立つでしょう。

今月のUnit 42 Wiresharkクイズの解答編をこちらに公開しました。

パロアルトネットワークスのお客様は、WildFireやAdvanced Threat Preventionなどのクラウド型セキュリティサービスを有効にした次世代ファイアウォールとCortex XDRによりIcedIDをはじめとするマルウェアから保護されています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

パロアルトネットワークスはファイル サンプルや侵害の兆候などをふくむこれらの調査結果をCyber Threat Alliance (CTA) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細についてはCyber Threat Allianceにてご確認ください。

追加リソース

- Wireshark チュートリアル: Wiresharkワークショップビデオシリーズを公開 – パロアルトネットワークス Unit 42

- Unit 42 Wireshark クイズ 2023年1月: 問題編 – パロアルトネットワークス Unit 42

- Unit 42 Wireshark クイズ 2023年1月: 解答編 – パロアルトネットワークス Unit 42

- Unit 42 Wiresharkクイズ 2023年2月: 問題編 – パロアルトネットワークス Unit 42

- Unit 42 Wiresharkクイズ 2023年2月: 解答編 – パロアルトネットワークス Unit 42

- Unit 42 Wireshark クイズ 2023年3月: 問題編 − Goziを追え – パロアルトネットワークス Unit 42

- Unit 42 Wireshark クイズ 2023年3月: 解答編 − Goziを追え – パロアルトネットワークス Unit 42

- Unit 42のツイート(2023-01-01) – IcedID感染からCobalt Strikeへ

- Unit 42のツイート(2023-02-08) – IcedID感染からCobalt Strikeへ

- Unit 42のツイート(2023-02-13) – 偽のソフトウェア ページからIcedIDへ

- Unit 42のツイート(2023-02-24) – IcedIDからBackConnectトラフィック経由でCobalt Strikeへ

- Unit 42のツイート(2023-03-24) – IcedIDからBackConnectトラフィック経由でCobalt Strikeへ

- Unit 42のツイート(2023-04-11) – IcedIDからのBackConnectトラフィックがTCPポートを変更

- Malicious ISO File Leads to Domain Wide Ransomware - The DFIR Report

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得