概要

RedLine Stealer は、被害者の Windows ホストからログイン クレデンシャルなどの機微データを収集する情報窃取型マルウェア (インフォスティーラー) です。本 Wireshark クイズでは、悪意のあるアクティビティを通常のトラフィックから分け、「越えてはならない一線を越え (cross red line)」るパケット キャプチャ (pcap) を使います。この pcap の悪意のあるアクティビティは、2023 年 7 月の RedLine Stealer 感染です。この pcap を分析することで、RedLine Stealer のトラフィック分析経験を積み、感染した Windows コンピューターからはどういった特定のデータが盗まれたのかを特定できます。

このクイズはどなたでも参加できますが、Wireshark を使いなれている読者のみなさんにとって、最も効果の高い内容となっています。また本クイズは、IPv4 トラフィックの基礎知識をお持ちの方を想定して書かれています。前提知識の習得用に、Wireshark チュートリアル シリーズも用意してありますので、合わせてご利用ください。

パロアルトネットワークスのお客様は、WildFire や Advanced Threat Prevention などのクラウド配信型セキュリティサービス (CDSS) を有効にした次世代ファイアウォール (NGFW) と Cortex XDR により、RedLine Stealer をはじめとするマルウェアからの保護を受けています。

| 関連するUnit 42のトピック | pcap , RedLine , RedLine Stealer , Wireshark , Wireshark Tutorial |

シナリオ

本クイズのトラフィックは 2023 年 7 月に Active Directory (AD) 環境で発生しました。この pcap のローカル エリア ネットワーク (LAN) の詳細は以下の通りです。

ローカル エリア ネットワーク(LAN)の詳細

- LAN セグメントの範囲: 10.7.10[.]0/24 (10.7.10[.]1 〜 10.7.10[.]255)

- ドメイン: coolweathercoat[.]com

- ドメイン コントローラーの IP アドレス: 10.7.10[.]9

- ドメイン コントローラーのホスト名: WIN-S3WT6LGQFVX

- LAN セグメントのゲートウェイ: 10.7.10[.]1

- LAN セグメントのブロードキャスト アドレス: 10.7.10[.]255

クイズの問題

- 感染が始まった日時はいつですか (UTC で回答)。

- 感染した Windows クライアントの IP アドレスは何ですか。

- 感染した Windows クライアントの MAC アドレスは何ですか。

- 感染した Windows クライアントのホスト名は何ですか。

- 感染した Windows ホストのユーザー アカウント名は何ですか。

- この RedLine Stealer はどのような種類の情報を盗もうとしましたか。

前提条件

参加される方は Wireshark を使って pcap をレビューする必要があります。なお、マルウェアのトラフィックをレビューするさいは、Wireshark の設定をカスタマイズしておくことを推奨しています。ご自身のニーズに合わせて Wireshark をカスタマイズされているとは思いますが、 私たちはこちらの Unit 42 による一連のチュートリアルとビデオを参考にして変更を始めていただくことをお勧めしています。

Wireshark は可能なかぎり最新バージョンをご利用ください。以前のWiresharkバージョンより機能・性能ともに上がり、不具合も修正されています。本クイズでは Wireshark の 1.x や 2.x などの古いバージョンは推奨されません。

感染時のトラフィックには、Microsoft Windows を標的とするマルウェアや悪意のあるコードが含まれることが少なくありません。このため、本クイズの pcap 確認には Windows 以外の環境で Wireshark を使うことをお勧めします。RedLine Stealer などの Windows ベース マルウェアによるトラフィックを Wireshark で確認するには、BSD や Linux、macOS などのオペレーティング システム環境を使うのが望ましいでしょう。

Pcap にアクセスする

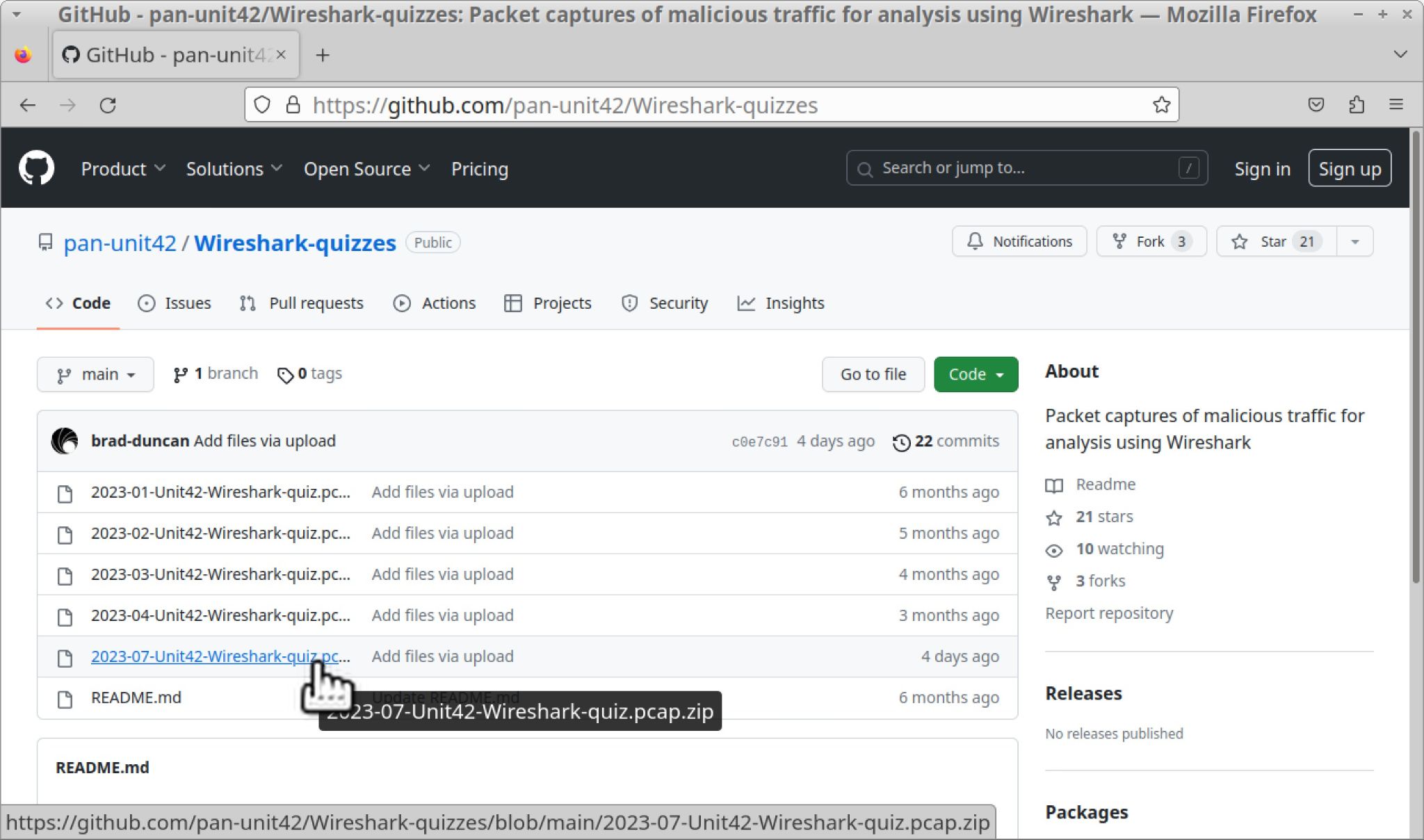

本クイズの pcap は、こちらの Github リポジトリーに保存されています (図 1)。以下の図 2 に従って 2023-07-Unit42-Wireshark-quiz.pcap.zip という ZIP アーカイブをダウンロードしてください。展開用パスワードは「infected」です(図3)。

![画像2は、クイズ素材の zip ファイルをダウンロードする方法のスクリーンショットです。GitHub ページの [View raw] リンクをクリックすると、zip アーカイブのダウンロード用プロンプトが表示されます。](https://unit42.paloaltonetworks.com/wp-content/uploads/2023/08/word-image-129632-2.jpeg)

![画像 3 は、zip ファイルの内容を zip から展開する方法を示したスクリーンショットです。このダウンロード ウィンドウでは、[Extract Here (ここに展開)] を選択して、[Password required (パスワードが必要です)] ウィンドウにパスワードを入力しています。](https://unit42.paloaltonetworks.com/wp-content/uploads/2023/08/word-image-129632-3.jpeg)

結論

RedLine Stealer は現在の脅威情勢でよく登場するインフォスティーラーの 1 つですので、本クイズを解くことで RedLine Stealer 感染関連のネットワーク トラフィックについての理解がさらに深まるものと思います。

Unit 42 Wireshark クイズ RedLine Stealer 編の解答編はこちらに公開しています。

パロアルトネットワークスのお客様は、WildFire や Advanced Threat Prevention などの CDSS を有効にした NGFW と Cortex XDR により、RedLine Stealer をはじめとするマルウェアからの保護を受けています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

パロアルトネットワークスはファイル サンプルや侵害の兆候などをふくむこれらの調査結果をCyber Threat Alliance (CTA) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー脅威アクターを体系的に阻害できます。詳細については Cyber Threat Alliance にてご確認ください。

追加リソース

- Wireshark チュートリアル: Wiresharkワークショップビデオシリーズを公開 – パロアルトネットワークス Unit 42

- Unit 42 Wireshark クイズ 2023年1月: 問題編 – パロアルトネットワークス Unit 42

- Unit 42 Wireshark クイズ 2023年1月: 解答編 – パロアルトネットワークス Unit 42

- Unit 42 Wiresharkクイズ 2023年2月: 問題編 – パロアルトネットワークス Unit 42

- Unit 42 Wiresharkクイズ 2023年2月: 解答編 – パロアルトネットワークス Unit 42

- Unit 42 Wireshark クイズ 2023年3月: 問題編 − Goziを追え – パロアルトネットワークス Unit 42

- Unit 42 Wireshark クイズ 2023年3月: 解答編 − Goziを追え – パロアルトネットワークス Unit 42

- Unit 42 Wireshark クイズ 2023年4月: 問題編 − IcedIDの特定 – パロアルトネットワークス Unit 42

- Unit 42 Wireshark クイズ 2023年4月: 解答編 − IcedIDの特定 – パロアルトネットワークス Unit 42

- Unit 42 Wireshark クイズ 2023年3月: 解答編 − Goziを追え – パロアルトネットワークス Unit 42

- New Redline Password Stealer Malware – Proofpoint Threat Insight, March 2020

- 2023-03-02: Rig EK --> malware loader --> Redline Stealer – malware-traffic-analysis.net

- Malicious AI Tool Ads Used to Deliver Redline Stealer – Trend Micro Research, May 2023

- Do Not Cross The 'RedLine' Stealer: Detections and Analysis – Splunk Threat Research Team, June 2023

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得