概要

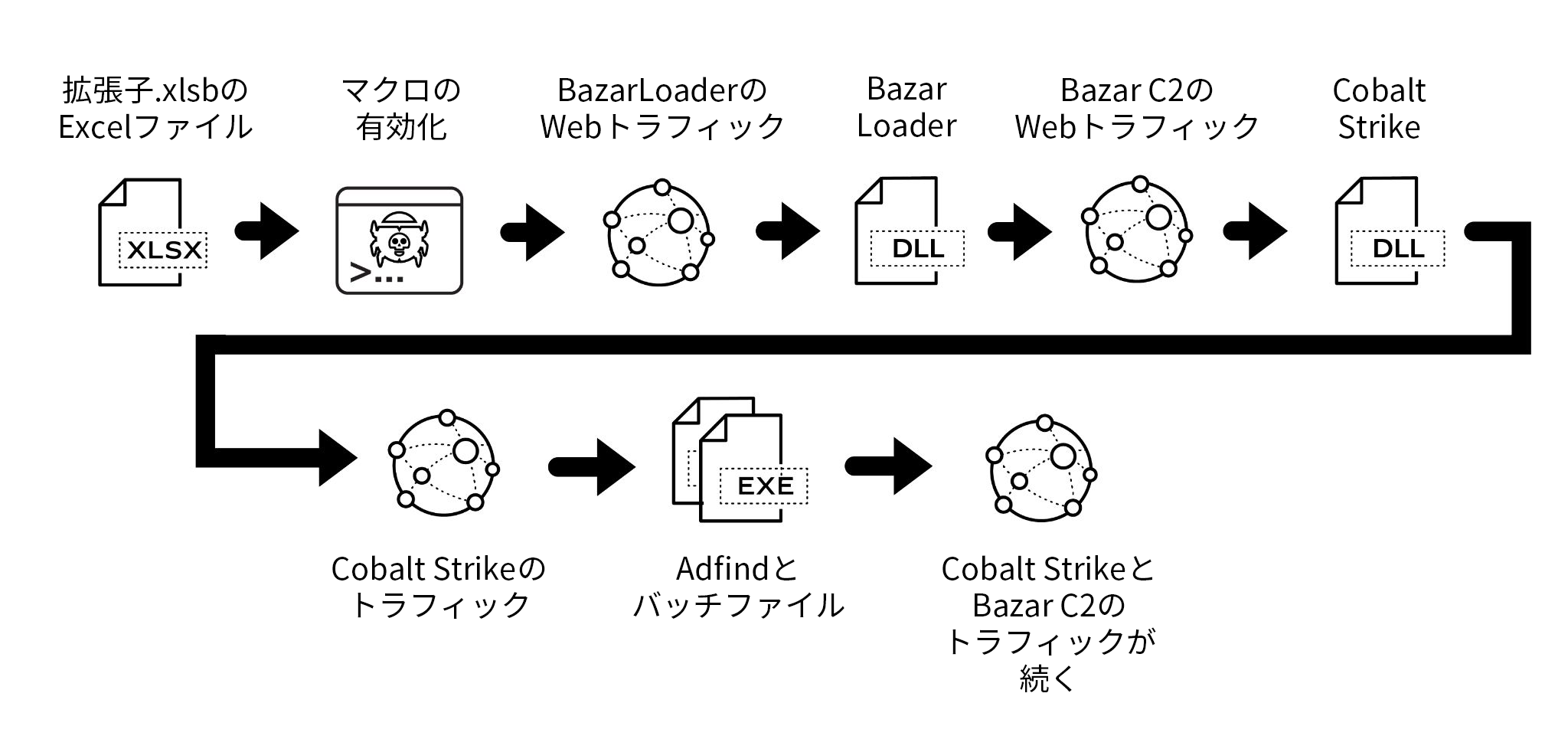

BazarLoaderは、電子メールを含むさまざまな方法で拡散するWindowsベースのマルウェアで、感染するとバックドアアクセスが提供されます。攻撃者はこのバックドアを使い、対象ホストがActive Directory(AD)環境の一部であるかどうかを判断します。AD環境の一部であれば、攻撃者はCobalt Strikeを展開し、ネットワークマッピングのための偵察を行います。偵察の結果、標的に価値があると判断すると、攻撃者はラテラルムーブを試み、ContiやRyukなどのランサムウェアを展開します。

本稿では最近発生したBazarLoader感染について、BazarLoader感染からCobalt Strikeへのつながり、Cobalt Strikeからネットワーク偵察へのつがなりについて見ていきます。自社ネットワーク内で同様のアクティビティが見つかった場合、ランサムウェアの標的となる可能性があります。

適切なスパムフィルタリングやシステム管理、最新のWindowsホストを導入している組織については、同脅威への感染リスクはかなり低いでしょう。パロアルトネットワークス製品をご利用中のお客様は同脅威から保護されています。弊社の次世代ファイアウォール向けの脅威防御セキュリティサブスクリプションは、今回取り上げた感染およびそれに類するサンプルからのBazarLoaderサンプルを検出します。Cortex XDRのようなエンドポイント検知機能は、Cobalt Strikeのアクティビティやネットワークへの不正アクセスを防ぎます。

BazarLoaderの配布手法

2021年の夏は、さまざまなキャンペーンでBazarLoaderマルウェアが電子メール経由で配布されました。7月下旬から8月中旬にかけては、BazarLoaderのサンプルの大半が、3つのキャンペーンによって拡散されています。

BazarCallキャンペーンでは、最初の接点としてメールを使い、コールセンターで潜在的被害者を誘導してコンピュータに感染させることで、BazarLoaderをプッシュしていました。7月初旬には、「Stolen Images Evidence.zip」という名前のZIPアーカイブを使う著作権侵害をテーマにしたキャンペーンもBazarLoaderをプッシュしていました。7月下旬には、TA551(Shathak)と呼ばれる長期的キャンペーンが、英文メールを使ってBazarLoaderをプッシュし始めました。

これら3つの主要キャンペーンにくわえ、少なくとも1つのBazarLoaderサンプルが、出所不明のExcelスプレッドシート経由で配布されていたのを私たちは発見しています。このケーススタディでは、2021年8月19日にこのサンプルによって発生した感染について検証していきたいと思います。

悪意のあるExcelスプレッドシート

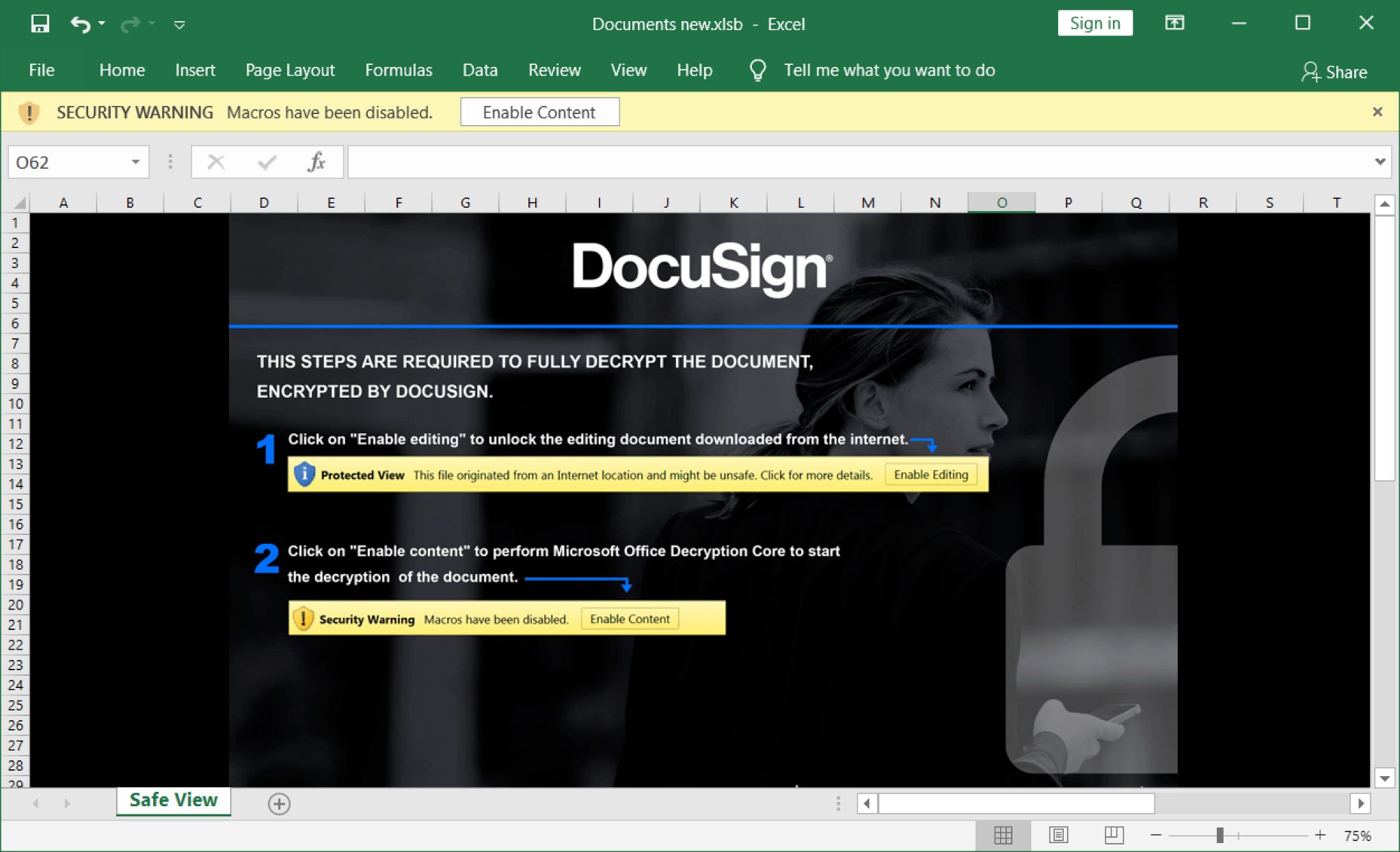

この悪意のあるExcelスプレッドシートは、2021年8月18日(水)に発見されました。最終更新日は8月17日(火)となっています。ファイル名の拡張子は.xlsbでした。このファイルには、脆弱なWindowsホストにBazarLoaderを感染させるように設計されたマクロが含まれています。図2は、Excelファイルのスクリーンショットです。

図2にはDocuSignのロゴが表示されていますが、このExcelテンプレートは、DocuSignのブランド名とイメージを利用して信頼感をもたせようとする脅威攻撃者が作成したものです。さまざまな脅威攻撃者が、ほぼ毎日のように、こうした画像をはじめとするDocuSignをテーマにした画像を使用しています。DocuSignはこの継続する脅威について認識しており、この種の悪意のあるファイルの扱いかたについてのガイドラインを提供しています。

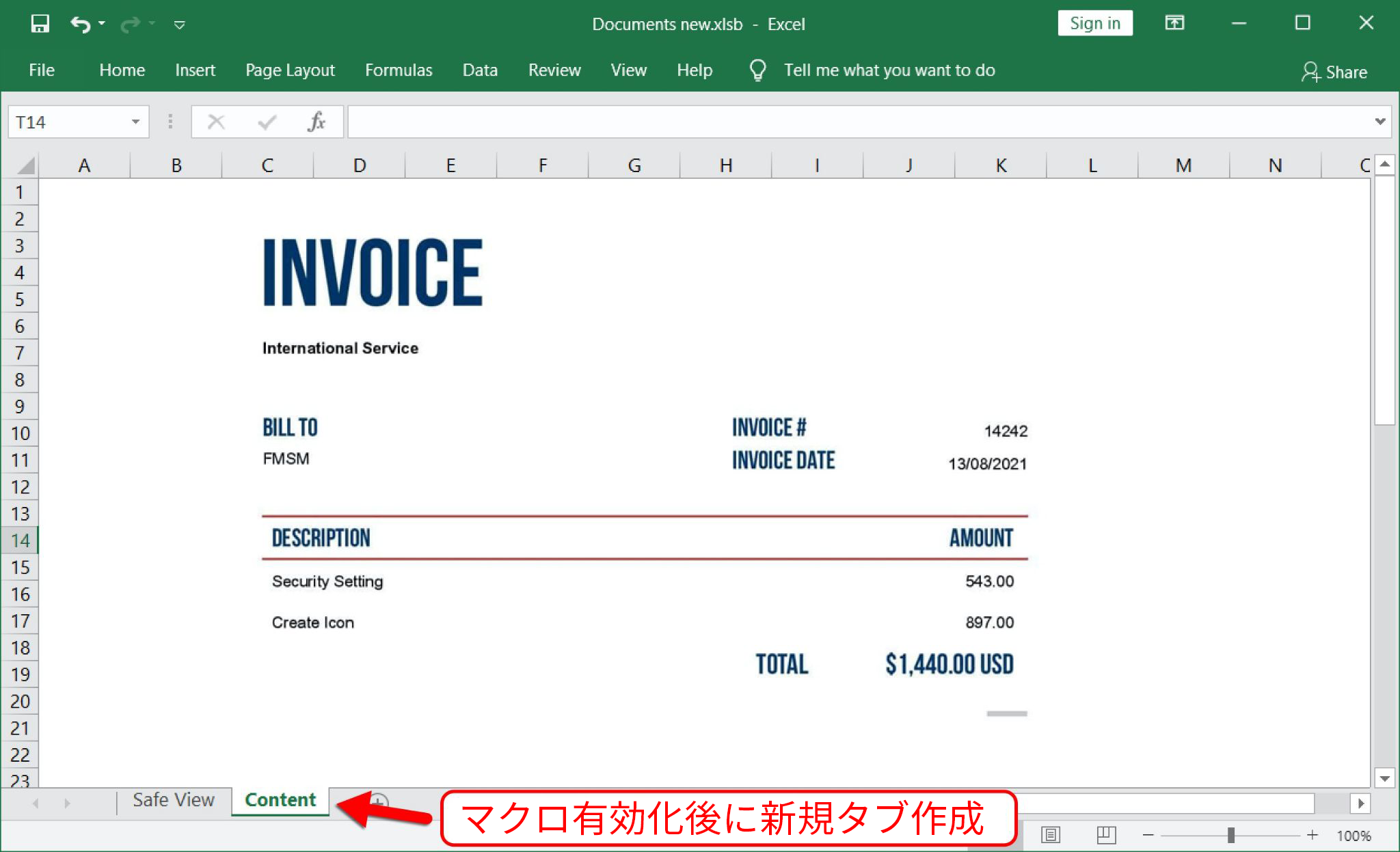

脆弱なWindowsホスト上で悪意のあるマクロを有効にすると、図3の下図のように、スプレッドシートは偽の請求書情報を記載したページの新しいタブを表示しました。

偽の請求書ページを表示する時点で、スプレッドシートのマクロコードは悪意のあるBazarLoaderのバイナリを取得済みでした。

BazarLoaderバイナリ

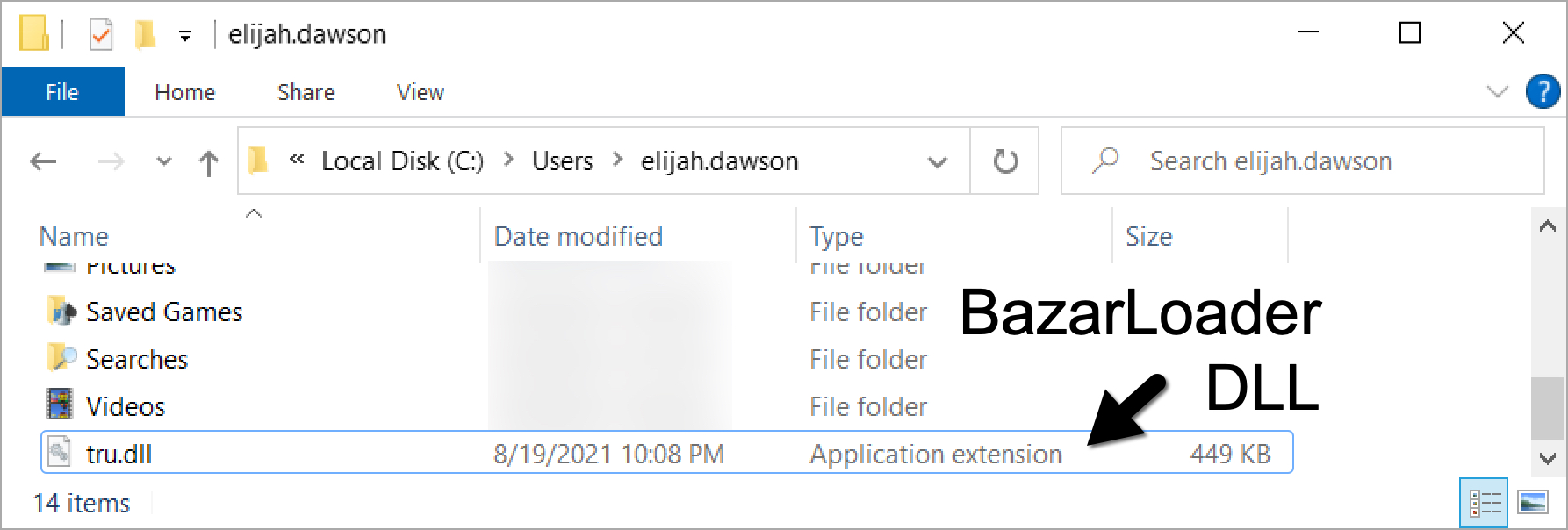

スプレッドシートのマクロコードは、BazarLoaderの悪意のあるDynamic Link Library(DLL)ファイルを以下のURLから取得していました。

hxxps://pawevi[.]com/lch5.dll

下の図4に示すように、DLLは被害者のホームディレクトリであるC:\Users\[username]\tru.dllに保存されました。またこのDLLはregsvr32.exeを使って実行されました。

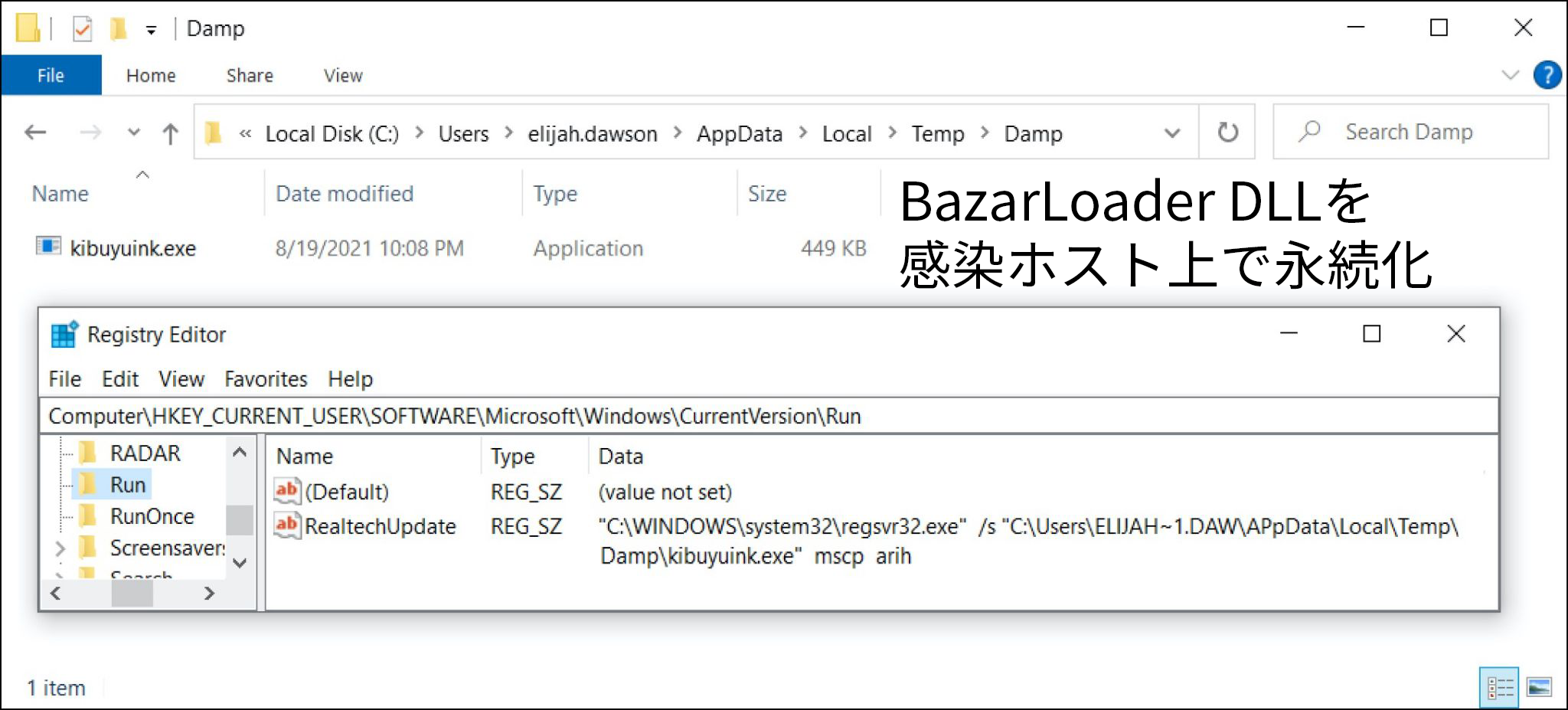

BazarLoader DLLはただちに別の場所にコピーされ、図5に示すように、Windowsレジストリ経由で永続化されていました。

図5に示すように、実体はDLLのままでその実行にはregsvr32.exeが必要であるにもかかわらず、ファイル名はtru.dllからkibuyuink.exeに変更されました。ファイル名の拡張子変更はさまざまなマルウェア感染で見られる手口です。

Bazar C2トラフィック

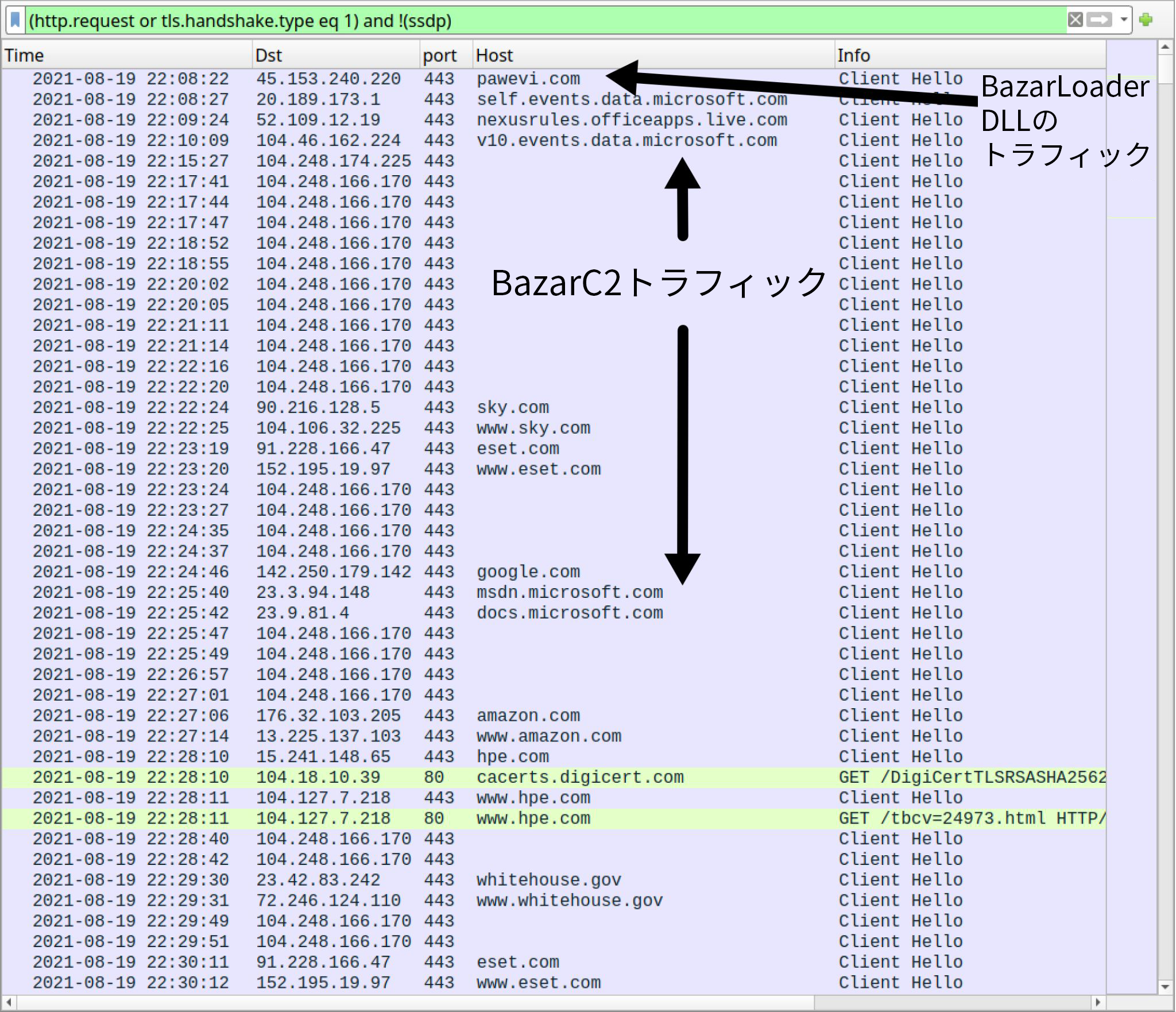

このBazarLoaderのサンプルでは104.248.174[.]225から443/tcp上のHTTPSトラフィック経由でBazarBackdoorを取得し、コマンド&コントロール(C2)アクティビティを生成していました。次に、BazarBackdoorは、104.248.166[.]170へ443/tcp上のHTTPSトラフィックを経由してC2アクティビティを生成しました。図6では、この組み合わせのC2アクティビティをBazar C2トラフィックと呼んでいます。

このBazar C2アクティビティのサンプルは正当なドメインへのトラフィックを生成しています。こうしたアクティビティはそれ自体には本質的な悪意はありません。接続性や、感染Windowsホストが持続的にインターネットに接続できるかを確認するために、さまざまなマルウェアファミリが同様のトラフィックを生成します。

Cobalt Strikeのアクティビティ

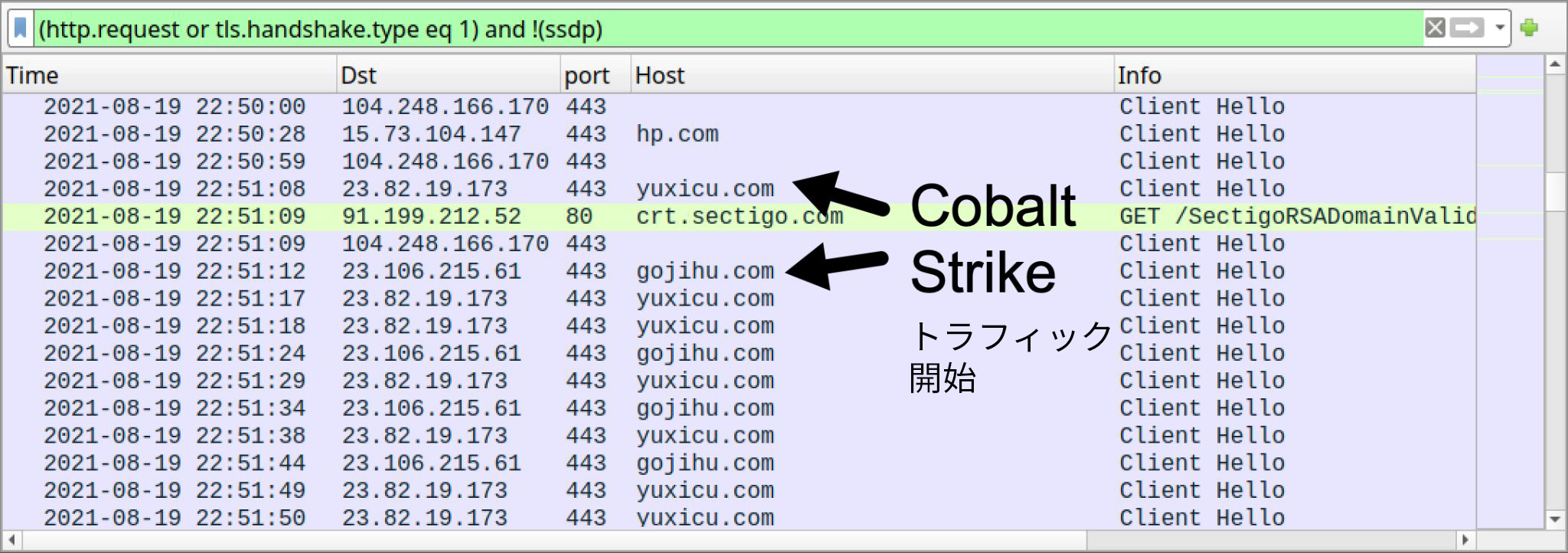

最初のBazarLoader感染から約41分後、感染Windowsホストは、図7に示すように、gojihu[.]comとyuxicu[.]comへのHTTPSトラフィックを使ってCobalt Strikeのアクティビティを開始しました。

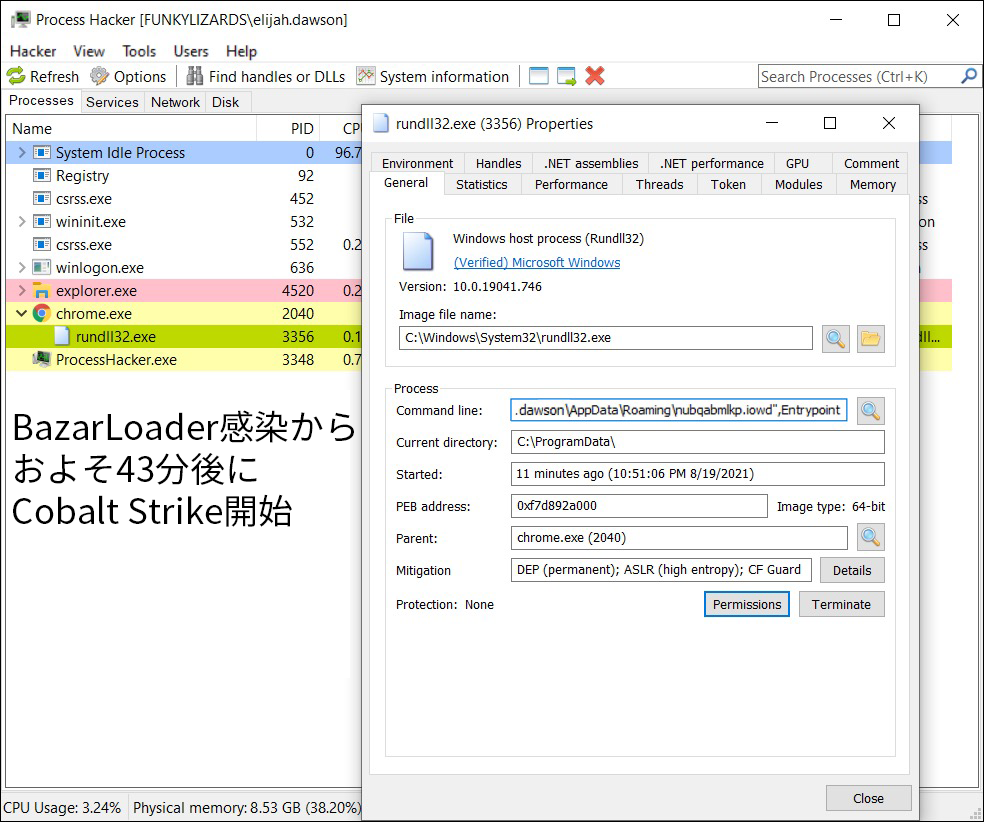

この事例ではCobalt StrikeのDLLファイルはBazar C2トラフィック経由で送信され、ユーザーのAppData\Roamingディレクトリ下の感染Windowsホストに保存されました。図8は、感染マシン上で実行されているCobalt Strike DLLを示しています。

Cobalt Strikeは感染ホスト環境の偵察へとつながります。弊社ラボ環境の場合、この偵察アクティビティは最初にCobalt Strikeトラフィックがあらわれてから数分以内で開始可能でした。

偵察アクティビティ

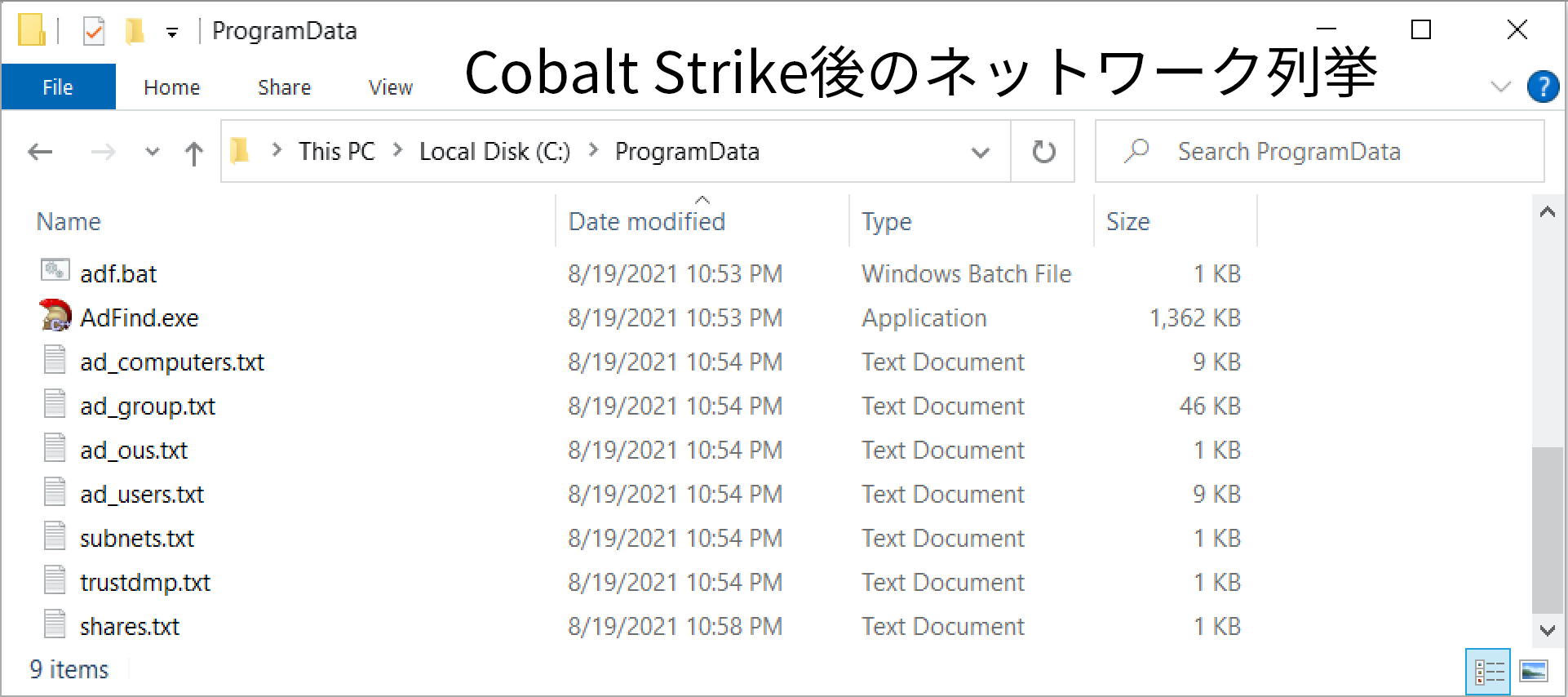

今回の事例では、Cobalt Strikeのアクティビティ開始から約2分後にAD環境を列挙するツールが感染ホスト上のC:\ProgramData\AdFind.exeとして現れました。AdFindは、犯罪グループがAD環境から情報を収集するために使用しているコマンドラインツールです。今回のケーススタディでは、このツールに付随するバッチファイルを使ってツールが実行されていました。

図9は、AdFindの場所、付随バッチファイルadf.bat、7つのテキストファイルに保存されたADの列挙結果を示しています。

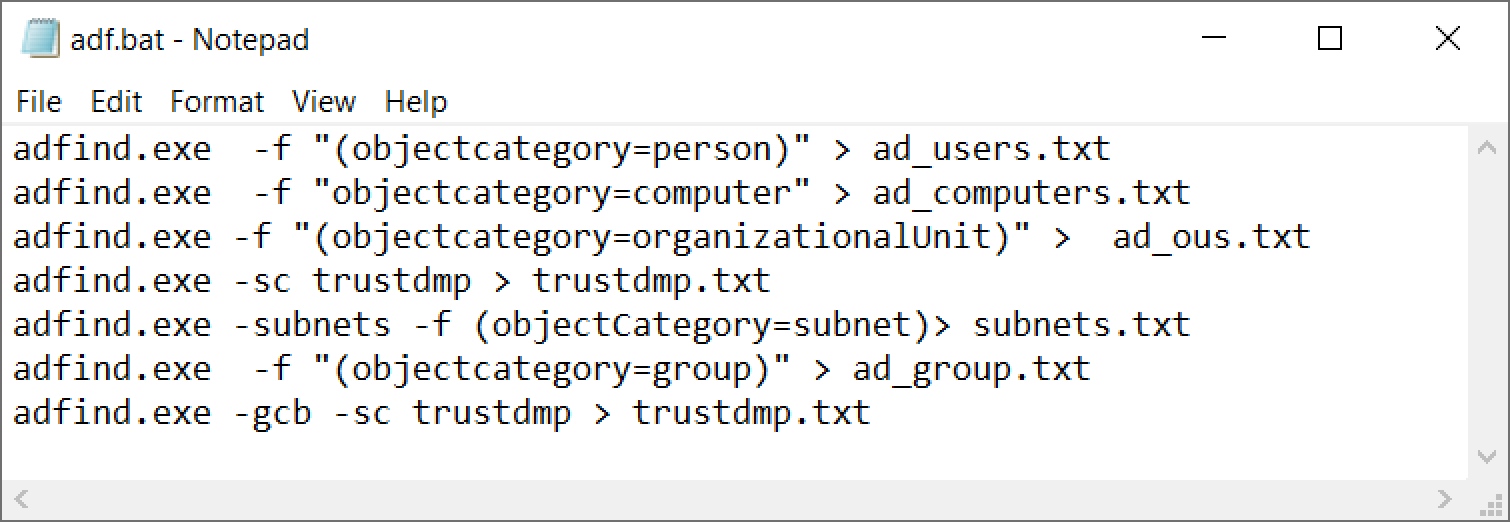

図10は、バッチファイルadf.bat内のコマンドを示しています。このバッチファイルがAdFind.exeを実行します。

これらのコマンドから、標的AD環境のユーザー、コンピュータ、ファイル共有などの情報が明らかになります。

今回のサンプルケースでは、標的に価値のあるものがなかったため、最初の感染から2、3時間で感染環境は消去されました。また、偵察後にフォローアップランサムウェアは送られてきませんでした。

結論

今回のケーススタディでは、最初のマルウェア感染がCobalt Strikeにつながり、その後で偵察アクティビティが行われた例を紹介しました。Cobalt Strikeを使用する場合、攻撃者がAD環境でべつの種類の偵察を行うこともあります。

標的のAD環境に価値があれば、攻撃者は次にラテラルムーブに移り、ネットワーク内のドメインコントローラをはじめとするサーバーへのアクセスを奪取しようとします。

こうしたパターンは、攻撃者がランサムウェアで組織を攻撃する前によく見られます。

適切なスパムフィルタリングやシステム管理、最新のWindowsホストを導入している組織については、同脅威への感染リスクはかなり低いでしょう。パロアルトネットワークス製品をご利用中のお客様は同脅威から保護されています。弊社の次世代ファイアウォール向けの脅威防御セキュリティサブスクリプションは、今回取り上げた感染およびそれに類するサンプルからのBazarLoaderサンプルを検出します。Cortex XDR のようなエンドポイント検知機能は、Cobalt Strikeのアクティビティやネットワークへの不正アクセスを防ぎます。

パロアルトネットワークスは見つかったファイルサンプルや侵害の兆候などをふくむ調査結果をCyber Threat Alliance (CTA サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。詳細については Cyber Threat Alliance からご覧ください。

IoC

BazarLoaderのマクロを含むExcelファイルのSHA256ハッシュ: 8662d511c7f1bef3a6e4f6d72965760345b57ddf0de5d3e6eae4e610216a39c1

ファイルサイズ: 332,087バイト

ファイル名: Documents new.xlsb

上記Excelマクロで取得したBazarLoaderの悪意のあるDLLのSHA256ハッシュ: caa03c25583ea24f566c2800986def73ca13458da6f9e888658f393d1d340ba1

ファイルサイズ: 459,776 バイト

オンライン上の場所: hxxps://pawevi[.]com/lch5.dll

最初の保存場所: C:\Users\[username]\tru.dll

最終的な保存場所: C:\Users\[username]\AppData\Local\Temp\Damp\kibuyuink.exe

実行方法: regsvr32.exe /s [filename]

Cobalt Strikeの悪意のあるDLLのSHA256ハッシュ: 73b9d1f8e2234ef0902fca1b2427cbef756f2725f288f19edbdedf03c4cadab0

ファイルサイズ: 443,904バイト

ファイルの場所: C:\Users\[username]\AppData\Roaming\nubqabmlkp.iowd

実行方法: rundll32.exe [filename],Entrypoint

AD環境を列挙するコマンドラインツールADfindのSHA256ハッシュ: b1102ed4bca6dae6f2f498ade2f73f76af527fa803f0e0b46e100d4cf5150682

ファイルサイズ: 1,394,176バイト

ファイルの場所: C:\ProgramData\AdFind.exe

ADfindを実行するバッチファイルのSHA256ハッシュ: 1e7737a57552b0b32356f5e54dd84a9ae85bb3acff05ef5d52aabaa996282dfb

ファイルサイズ: 385バイト

ファイルの場所: C:\ProgramData\adf.bat

adf.batの内容:

追加リソース

- BazarCallの手法: コールセンターを使いマルウェア「BazarLoader」を拡散 パロアルトネットワークス Unit 42

- TA551 BazarLoader to Cobalt Strike – Internet Storm Center

- "Stolen Images Evidence" BazarLoader to Cobalt Strike – @Unit42_Intel

- "Stolen Images Evidence" BazarLoader to Cobalt Strike – malware-traffic-analysis.net

- Stolen Images Evidence" BazarLoader to Cobalt Strike to PrintNightmare – @Unit42_Intel

- BazarLoader to Cobalt Strike – @Unit42_Intel

- BazarLoader to Cobalt Strike to Anchor malware – Internet Storm Center

- TA551 BazarLoader to Cobalt Strike – malware-traffic-analysis.net

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得