This post is also available in: English (英語)

概要

Bumblebeeマルウェアを拡散する脅威アクターグループProjector Libraは、EXOTIC LILYとも呼ばれ、標的組織とメールで直接やりとりした後、ファイル共有サービスを利用してマルウェアを拡散する犯罪グループで、ランサムウェア「Conti」に関係する初期アクセスブローカーとして報告されています。

本稿では、Projector Libraによって拡散され、Cobalt Strikeの感染へと発展した、Bumblebee(マルハナバチの意)マルウェアの最近のアクティビティに関するケーススタディをご紹介します。以下に示す情報は、この犯罪グループが用いる手口の全体像について詳述し、セキュリティ担当者がこの脅威に対する組織の防御を強化できるようにするためのものです。

パロアルトネットワークスのお客様は、WildFireと脅威防御のサブスクリプションを有効化した次世代ファイアウォール と Cortex XDRによってBumblebeeから保護されています。

観測されたテクニックやそれに対応してとるべき行動指針全体(CoA)、本稿に関連する侵害指標(IoC)を視覚化した内容についてはUnit 42のATOMビューアからご確認ください。

| 本稿で解説する主なマルウェア | Bumblebee |

| 本稿で解説する主な脅威アクター | Projector Libra/EXOTIC LILY |

| 影響を受けるオペレーティングシステム | Windows |

| Unit 42の関連トピック | malware、phishing |

目次

BazarLoaderの後継「Bumblebee」

脅威アクター「Projector Libra」の手口

メールメッセージの例

マルウェアと感染後のトラフィック

結論

IoC

追加リソース

BazarLoaderの後継「Bumblebee」

Bumblebeeマルウェアは、2022年2月にBazarLoaderの後継として登場しました。以降、それまでBazarLoaderを拡散していたキャンペーンは、代わりにBumblebeeを拡散するようになっています。

2020年4月にはBumblebeeの前身が初めて観測されており、Trickbotの影の開発者が新しいマルウェア「BazarBackdoor」をリリースしたのがこの時期です。このマルウェアのローダーコンポーネントはBazarLoaderと呼ばれ、2020年から2021年を通じて弊社の脅威概況において要注意の脅威の1つでした。

2021年夏に拡散がピークに達したBazarLoaderは、少なくとも3つのキャンペーンによってそのサンプルの大半が配布されました。それらのキャンペーン/脅威アクターは、TA551 (Shathak)、TA578 (Contact Forms/Stolen Images Evidence)、および「BazarCall」と呼ばれるコールセンターを使ったキャンペーンです。

BazarLoaderは2022年2月まで活動が見られましたが、それ以降新たに作られたサンプルは発見されていません。2022年3月以降、BazarLoaderを拡散していたProjector Libraなどの脅威アクターは、代わりに「Bumblebee」という新しいマルウェアファミリを配布するようになりました。セキュリティリサーチャーがこのマルウェアをBumblebeeと呼ぶようになったのは、感染後のHTTPSトラフィックで生成されるUser-Agent文字列に「bumblebee」が使われるためです。

TA578などの脅威アクターは、かつてBazarLoaderまたはIcedID (Bokbot)マルウェアのいずれかを拡散していましたが、2022年3月以降、BazarLoaderは配布しなくなりました。たとえば、TA578が現在配布しているのは、BumblebeeかIcedIDのいずれかです。

マルウェアの拡散パターンから、BazarLoaderの配布が止まる一方でBumblebeeの拡散は続いていることがわかっています。それにはCobalt Strikeなどのフォローアップマルウェアが含まれ、場合によってはランサムウェアの感染につながる恐れがあります。

脅威アクター「Projector Libra」の手口

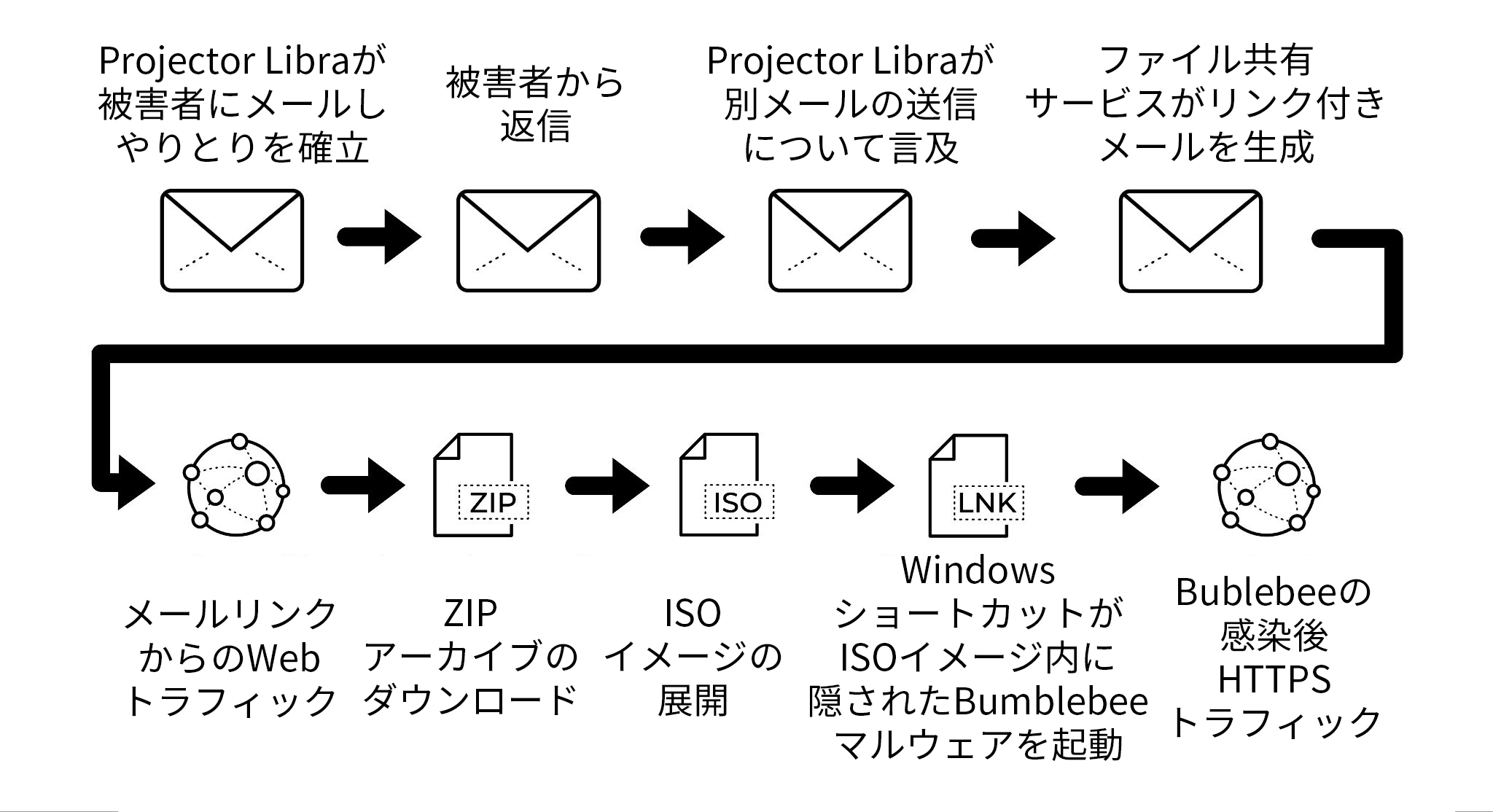

GoogleのThreat Analysis Group (TAG)が以前にこの脅威アクターの攻撃チェーンの全貌を明らかにしましたが、本稿で取り上げる事例では、最初に脅威アクターが標的とされた被害者に連絡をとるところから始まります。

被害者が最初のメールに返信すると、Projector Libraは「その件に関するファイルを共有するため、あるファイル共有サービスから別途メールを送信した」と返信してきます。次に被害者は当該のファイル共有サービスが生成したメールを受信します。これらのメールには、先述のProjector Libraからのメッセージで言及されたファイルに見せかけたマルウェアのホスト先リンクが含まれています。

2022年以降、Projector Libraが配布するファイルはISOイメージになっています。これらのイメージは脆弱なWindowsホストへの感染を目的にしています。このISOイメージにはWindowsショートカットが含まれていて、そのなかで隠されたBumblebeeマルウェアが実行されるよう設計されています。

場合によっては、ISOイメージにBumblebeeの隠しDLLファイルを実行するWindowsショートカット(.LNKファイル)が含まれていることもあります。

このほか、ISOイメージにパスワードで保護された7-Zipアーカイブ(.7Zファイル)内に格納する形でBumblebeeのDLLファイルが含まれている場合もあります。このようなケースでは、LNKファイルによって7-Zipスタンドアロンコンソールの隠しコピーが実行され、そのパスワードで保護された7ZファイルからBumblebeeが抽出されます。

Active Directory (AD)環境では、最初のBumblebeeの感染がCobalt Strikeの感染へと発展します。攻撃者はCobalt Strikeを使って被害環境をマッピングします。その結果、標的の価値が高いことがわかれば、攻撃者がラテラルムーブメント(侵入後の横展開)を試み、ContiやDiavolといったランサムウェアをドロップします。

メールメッセージの例

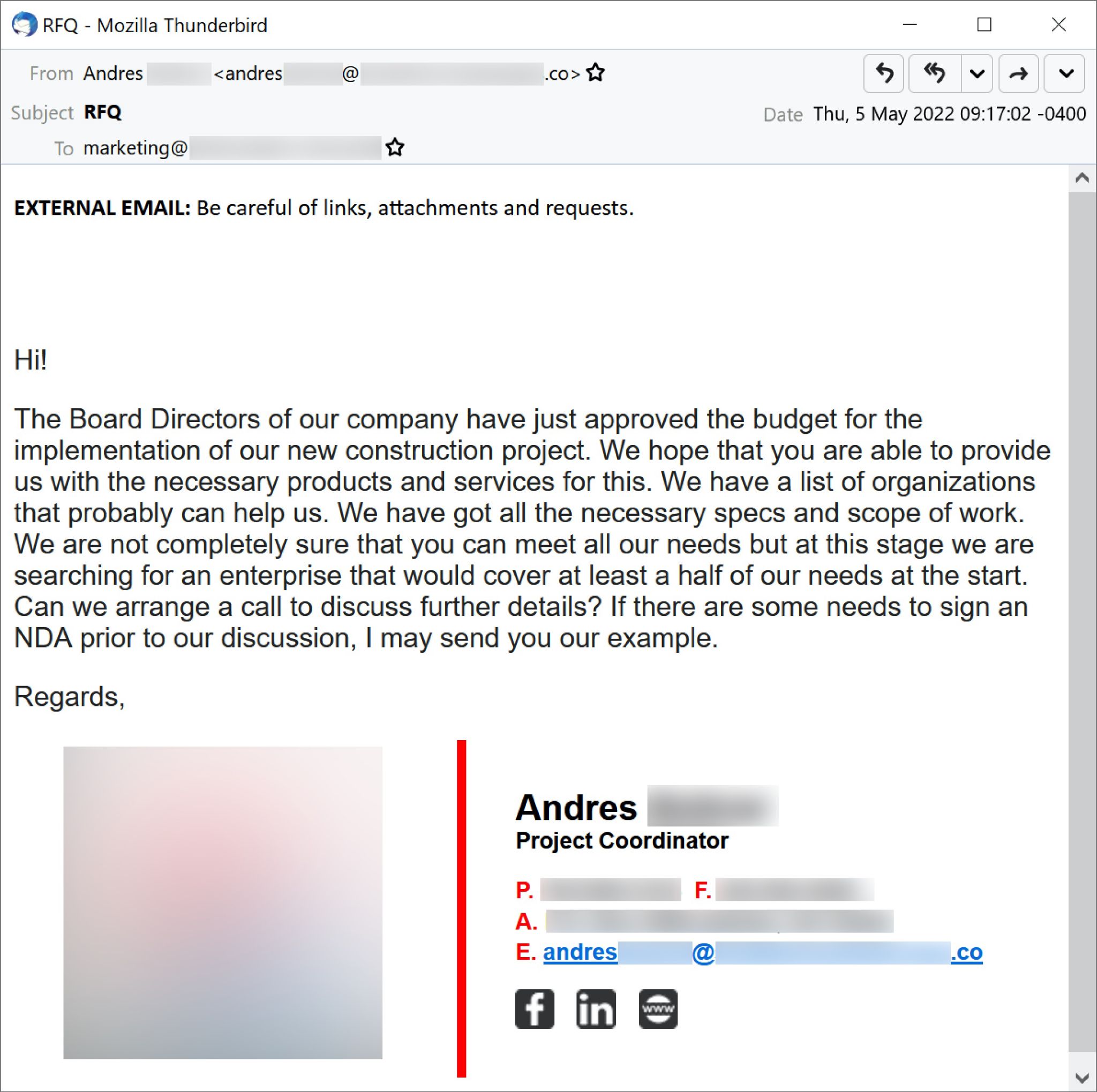

ケーススタディの最初のイベントは、2022年5月5日にProjector Libraから送信された最初のメールです。米国の地元ガス会社に勤めるAndresという名の従業員になりすましたものです。

図2に、この最初のメールのスクリーンショットを示します。

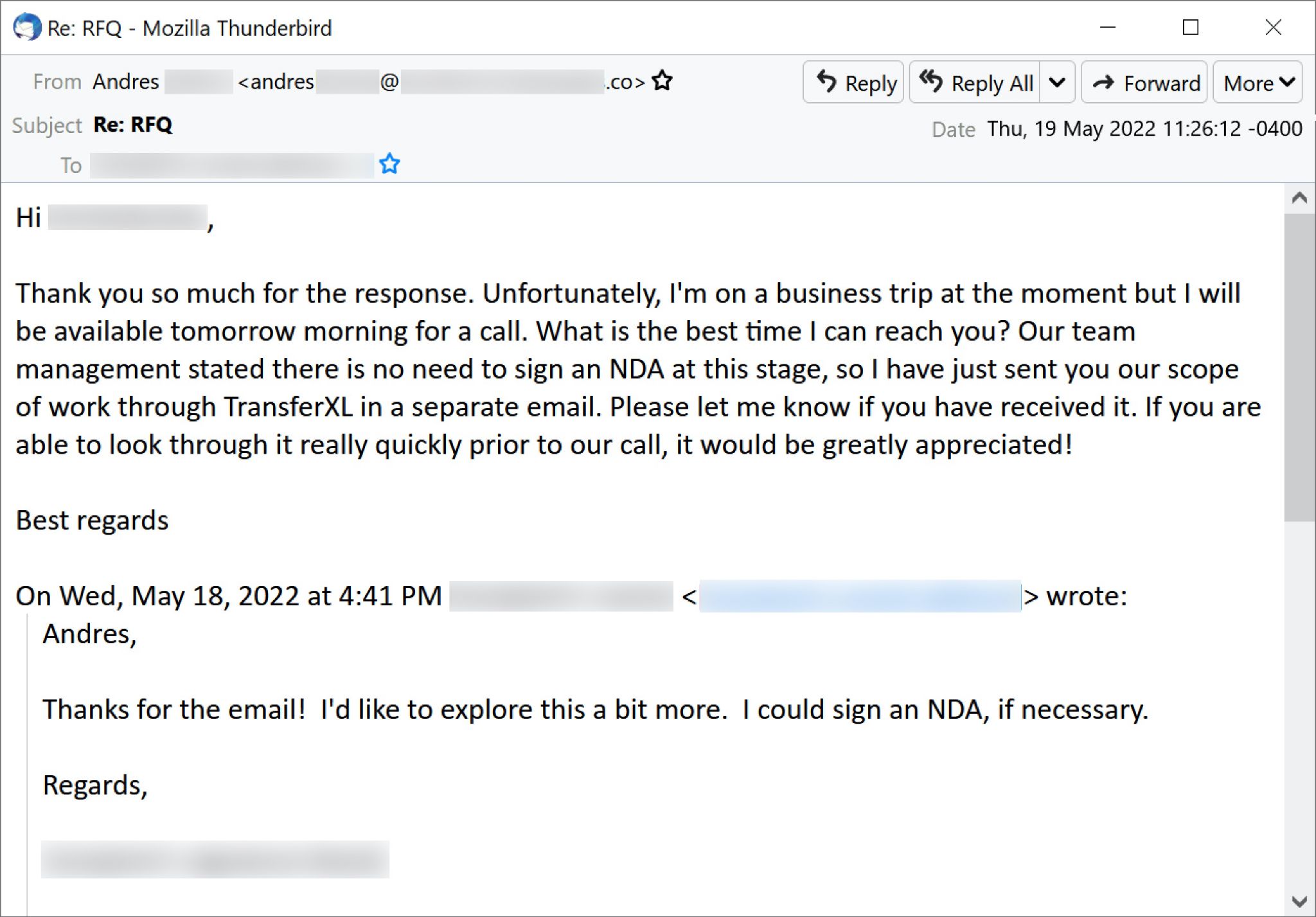

上の図2に示したメールに被害者が返信すると、Projector Libraは次の図3に示したメールで返信しました。この返信には、ドキュメントをTransferXLから別メールで送信したと書かれています。

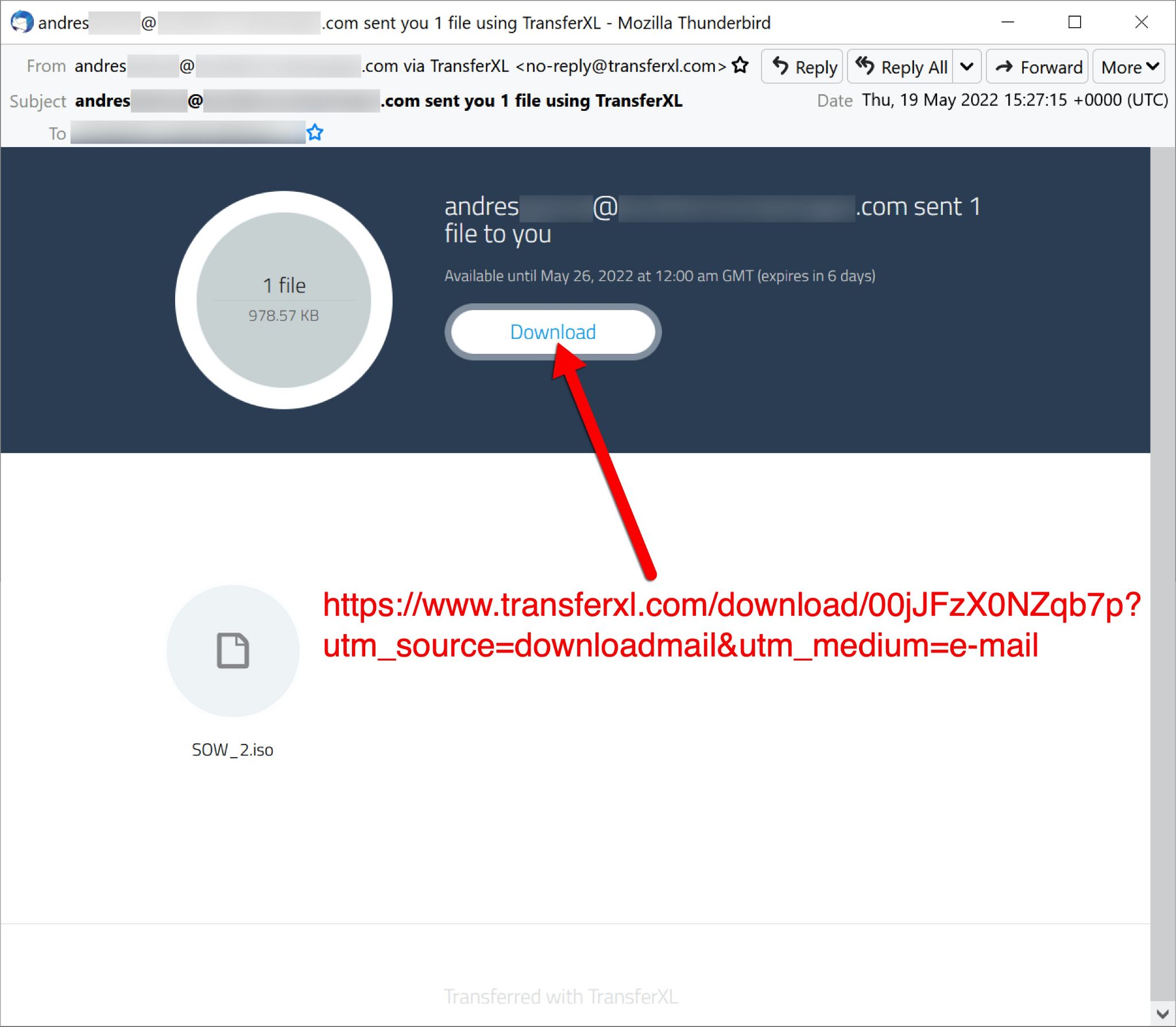

TransferXLは無料プランのある正規ファイル共有サービスで、Projector Libraのような犯罪グループによって頻繁に悪用される、数ある無料プラン付きファイル共有サービスの1つです。それらのTransferXLのURLは1週間で有効期限が切れるため、セキュリティリサーチャーからマルウェアを隠すのに好都合といえます。以下の図4は、Projector Libraが配布するマルウェアを共有するための、本ケーススタディのTransferXLのメールを示しています。

マルウェアと感染後のトラフィック

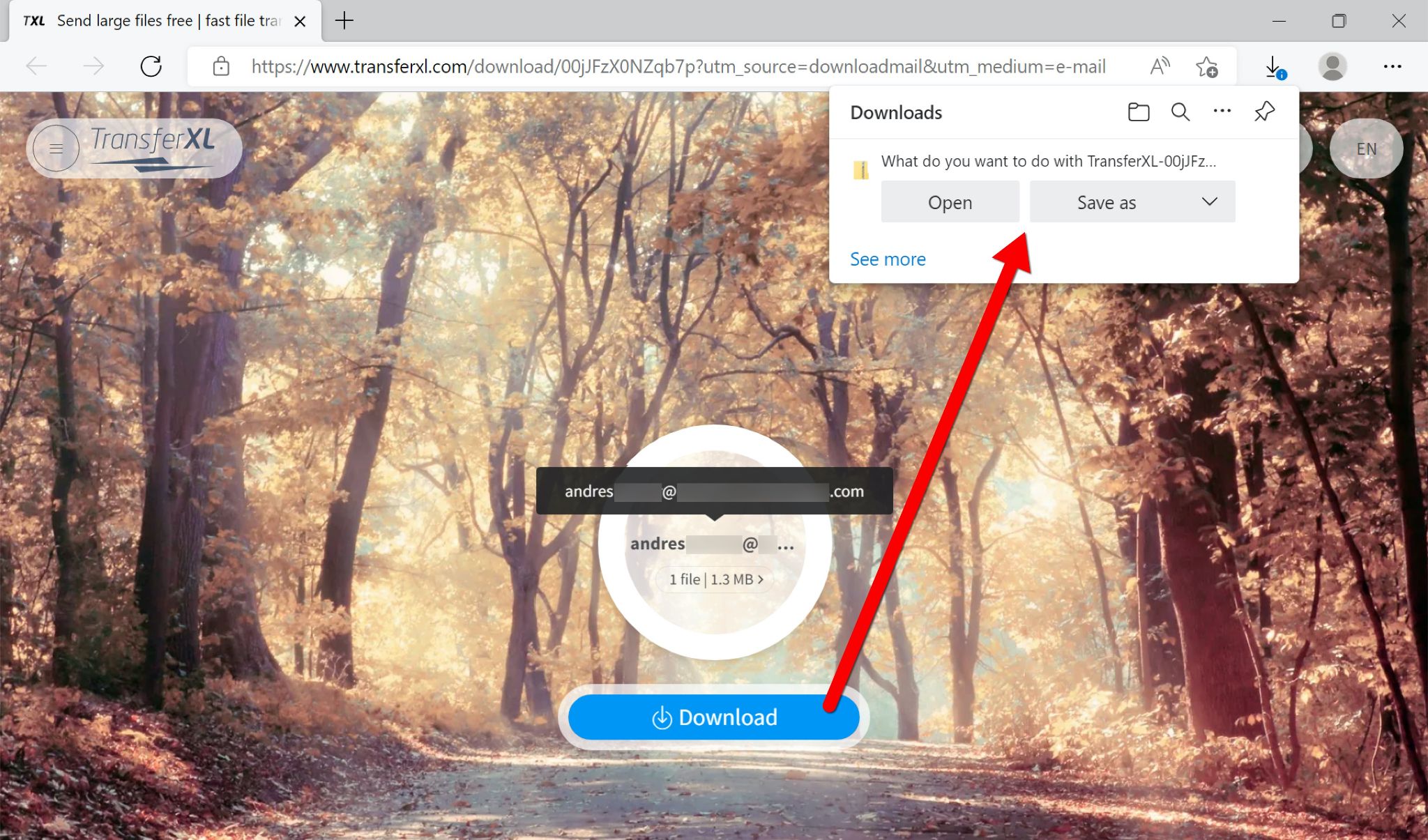

TransferXLから共有されたファイルは圧縮され、ZIPアーカイブとして送信されます。図5は、本ケーススタディのTransferXLのURLがWebブラウザで開かれ、Projector Libraが配布するマルウェアがダウンロードされる流れを示しています。

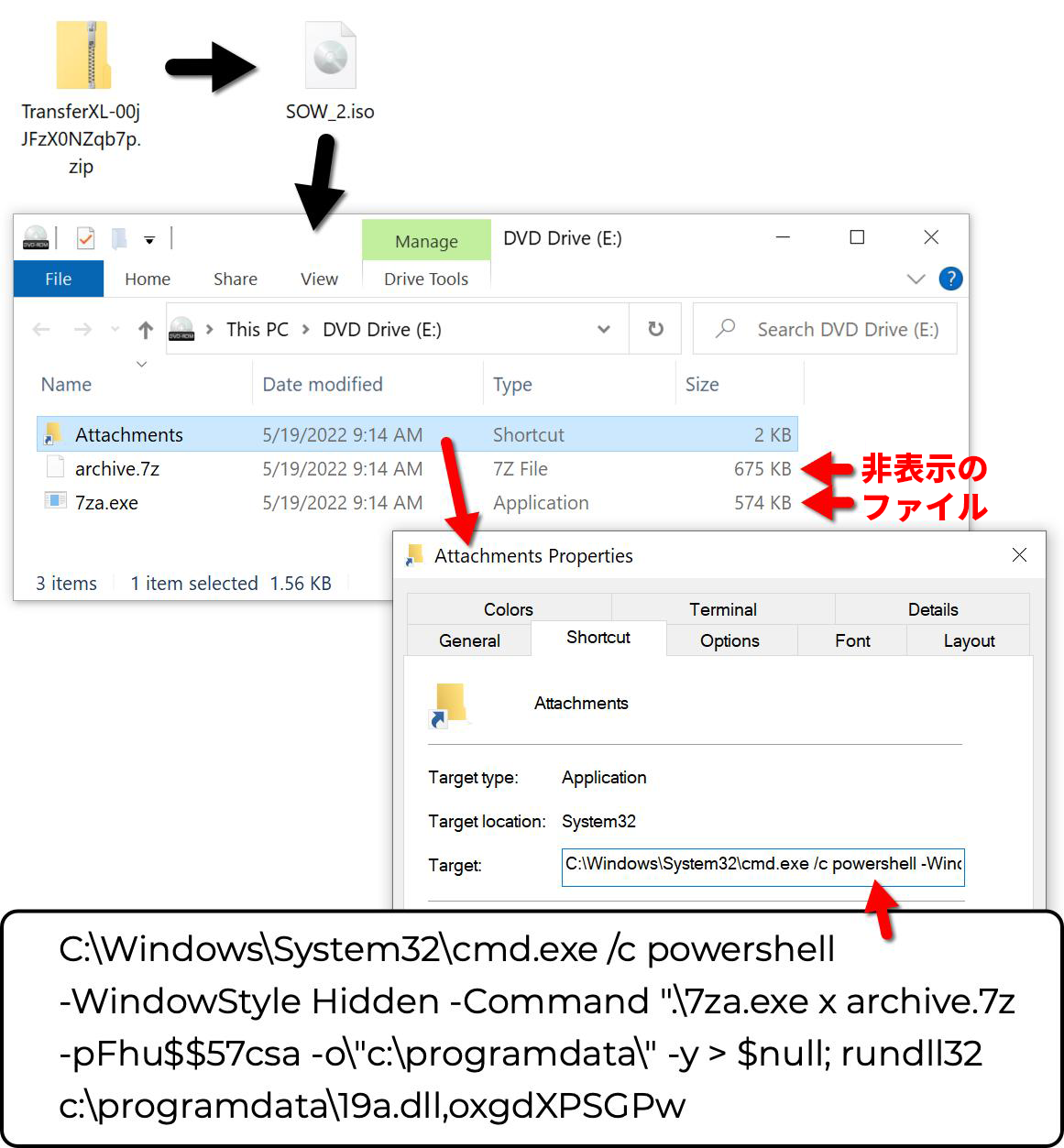

受信者はTransferXLのZIPアーカイブからISOファイルを抽出します。Microsoft WindowsをはじめとするほとんどのGUIベースのデスクトップ環境では、ISOファイルをダブルクリックするとそれが新しいドライブとしてマウントされます。Windows 10では、ダウンロードしたISOは、図6のDVDドライブE:と同様にDVDドライブとしてマウントされます。

上の図6のように、ダウンロードしたISOファイルにはAttachments.lnkという名前のWindowsショートカットが含まれます。Microsoft Windowsでは、エクスプローラーでファイル拡張子が表示されるように設定していても、.lnkファイル拡張子は表示されません。

Attachments.lnkによって、7za.exeという名前の7-Zipスタンドアロン コンソール ファイルのコピーを実行するためのPowerShellコマンドが実行されます。上の図6は、Attachments.lnkのPowerShellコマンド全体を示しています。

7za.exeによって、パスワードで保護されたarchive.7zという名前の7-ZipアーカイブからBumblebeeマルウェアのDLLファイルが抽出されます。7za.exeとarchive.7zはどちらも非表示ですが、エクスプローラーで隠しファイルが表示されるように設定すれば表示できます。

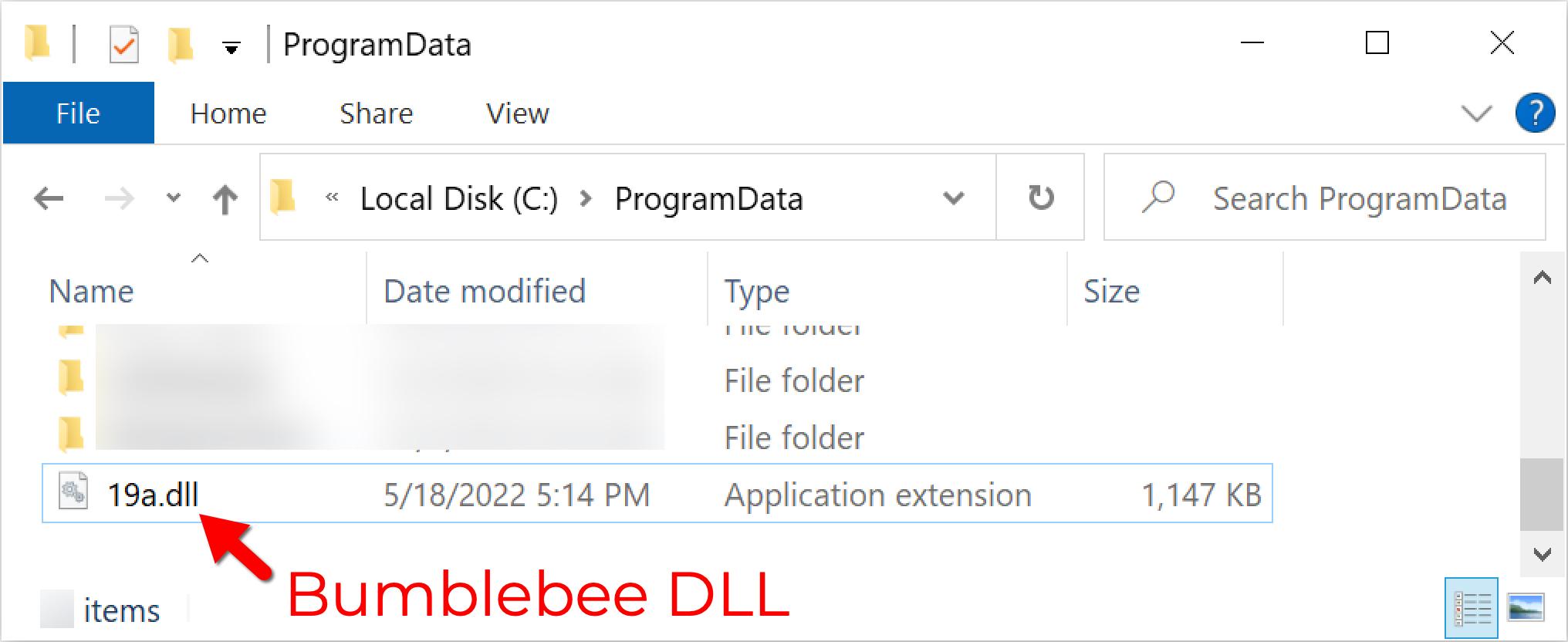

以下の図7のように、抽出したBumblebee DLLファイルはC:\ProgramData\19a.dllに保存されます。BumblebeeのDLLファイルは、エントリポイントとしてrundll32とoxgdXPSGPwを使って実行されます。

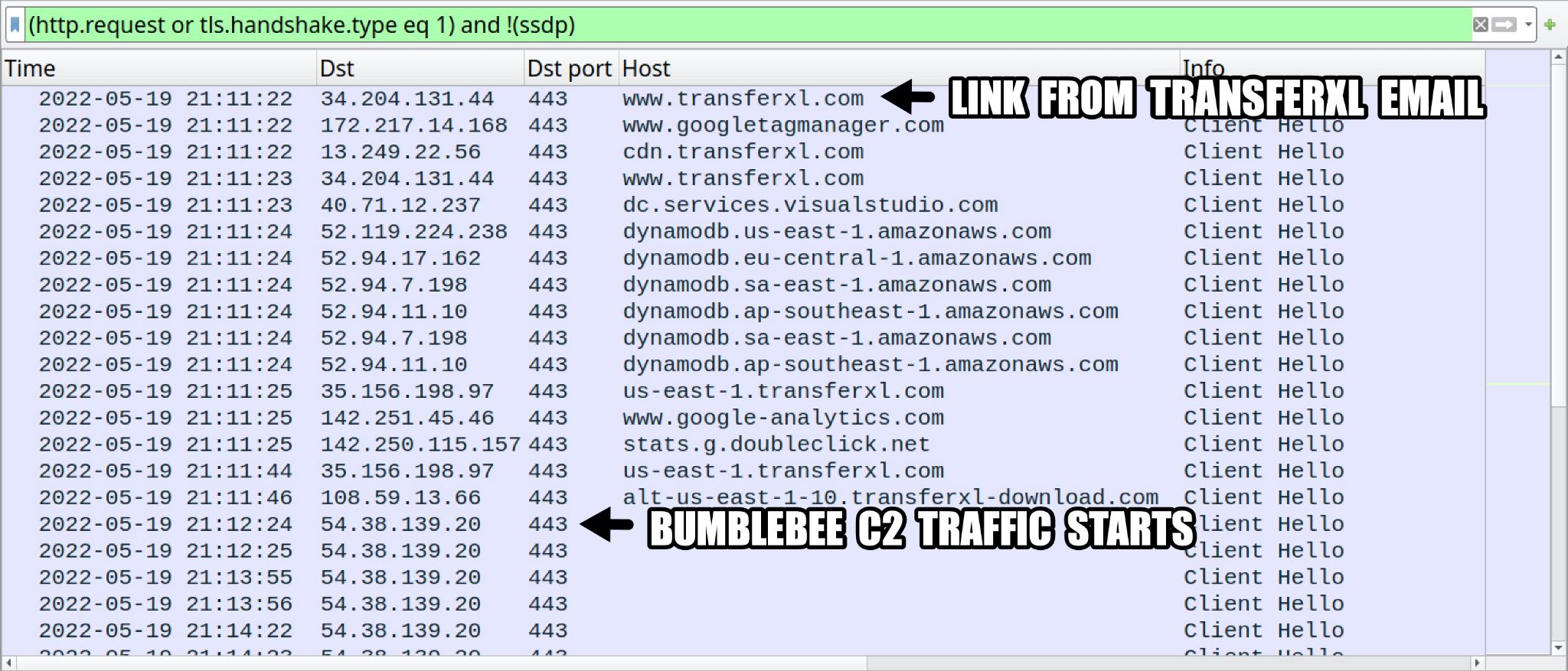

この感染で生成されるトラフィックはすべてHTTPSです。以下の図8は、この感染に使われたTransferXL URLをWiresharkでフィルタリングした結果を示しています。ISOがマウントされ、Bumblebeeが実行されると、BumblebeeのHTTPS C2トラフィックが54.38.139[.]20:443で確認されました。

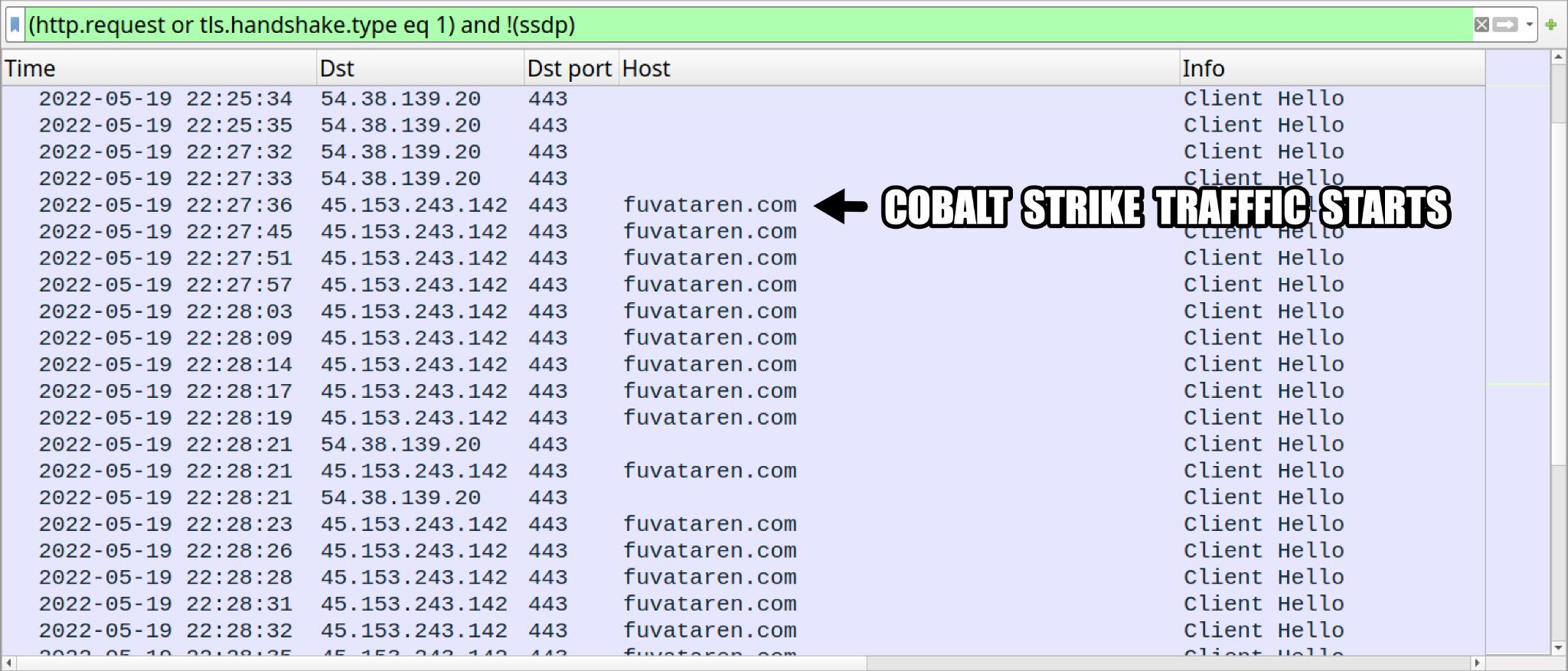

以下の図9のように、BumblebeeのC2トラフィックの開始から約15分後、45.153.243[.]142:443でfuvataren[.]comを使用するCobalt Strikeアクティビティが確認されました。

この事例とラボでのテストで、Bumblebeeの感染はたびたびCobalt Strikeアクティビティへと発展していました。Unit 42はTwitterの@Unit42_IntelハンドルからBumblebee感染によるCobalt Strikeアクティビティを以下のツイートで報告しています。

標的となった環境の価値が高い場合、さらなるアクティビティに加え、ラテラルムーブが確認される場合もあります。ただし本ケーススタディでは魅力的な標的を用意しなかったため、Cobalt Strikeのトラフィックは1時間11分後に突然終了しました。

結論

Bumblebeeは現在、かつてBazarLoaderを配布していたProjector Libraをはじめとする脅威アクターによって拡散されています。Projector Libraは、TransferXLなどのファイル共有サービスを使ってマルウェアを送信する前に、被害者メールとやりとりする高度なキャンペーンを展開します。

現在、Projector Libraのマルウェアは、BumblebeeマルウェアをインストールするためのWindowsショートカットと隠しファイルを含むISOイメージで構成されています。Bumblebeeは、Windowsホストに感染することを目的としています。AD環境ではCobalt Strike感染へ発展することが多く、そこからより深刻なランサムウェア感染につながるおそれがあります。

本ケーススタディは、Projector LibraのBumblebeeマルウェアが被害者目線でどのように見えるのかを示しており、セキュリティ担当者がこの脅威をより深く理解し、組織を守るうえで役立つことでしょう。

Windowsユーザーは、スパムフィルタリングと適切なシステム管理、そしてソフトウェアにパッチを適用して最新の状態を保つようにすることで、Bumblebeeマルウェアのリスクを防止できます。またパロアルトネットワークスのお客様は、Cortex XDRと次世代ファイアウォールをWildFireや脅威防御サブスクリプションと組み合わせることでBumblebeeに対するさらなる保護が得られます。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com までメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

パロアルトネットワークスはファイルサンプルや侵害の兆候などを含むこれらの調査結果をCyber Threat Alliance (CTA サイバー脅威アライアンス)のメンバーと共有しました。CTAのメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。詳細については Cyber Threat Alliance からご覧ください。

IoC

TransferXLのメールのリンクからダウンロードされた悪意のあるZIPアーカイブ:

SHA256ハッシュ: 58b9a5202a3cc96e86e24cd3c4b797d2efbf7d6b52461eef89b045aa1ff6c6ae

ファイルサイズ: 1,002,214バイト

ファイルの場所: hxxps://www.transferxl[.]com/download/00jJFzX0NZqb7p?utm_source=downloadmail&utm_medium=e-mail

注記: このファイルは2022年5月26日まで提供されていましたが、その後ファイル共有サービスによって自動的に削除されました。

上記のzipアーカイブから抽出されたISOイメージ:

SHA256ハッシュ: 9be296fc9b23ad6aed19934123db9c3a2406d544156b7768374e0f9a75eb1549

ファイルサイズ: 1,333,248バイト

ファイル名: SOW_2.iso

上記のISOイメージの内容:

SHA256ハッシュ: a10291506b884327307ae6d97dd6c043e9f2b6283ca3889dc2f5936fb2357862

ファイルサイズ: 1,604バイト

ファイル名: Attachments.lnk

ファイルの説明: ISOイメージに含まれるWindowsショートカット

ショートカット: C:\Windows\System32\cmd.exe /c powershell -WindowStyle Hidden -Command ".\7za.exe x archive.7z -pFhu$$57csa -o\"c:\programdata\" -y > $null; rundll32 c:\programdata\19a.dll,oxgdXPSGPw

SHA256ハッシュ: c136b1467d669a725478a6110ebaaab3cb88a3d389dfa688e06173c066b76fcf

ファイルサイズ: 643,147バイト

ファイル名: 7za.exe

ファイルの説明: ISOイメージに含まれる7-Zipスタンドアロンコンソールのコピー(有害でない)

SHA256ハッシュ: e62b9513784ae339351de089dd356742aa1c95971ad8c0cf126f4e72131df96e

ファイルサイズ: 690,970バイト

ファイル名: archive.7z

ファイルの説明: パスワードで保護された7-Zipアーカイブであり、BumblebeeマルウェアのDLLファイルを含む

パスワード: Fhu$$57csa

SHA256ハッシュ: 024d048f8ce81e8784215dc6cf0e17

ファイルサイズ: 1,174,016バイト

ファイルの場所: C:\ProgramData\19a.dll

ファイルの説明: 7-Zipアーカイブから抽出されたBumblebeeマルウェアの64ビット版DLLファイル

実行方法: rundll32.exe [filename], oxgdXPSGPw

BumblebeeのC2トラフィック:

54.38.139[.]20:443 - HTTPSトラフィック

Cobalt StrikeのC2トラフィック:

45.153.243[.]142:443 - fuvataren[.]com - HTTPSトラフィック

追加リソース

Bumblebeeマルウェアに関する追加情報:

New Bumblebee malware replaces Conti's BazarLoader in cyberattacks - BleepingComputer

Adventures in the land of BumbleBee – a new malicious loader - NCC Group

This isn't Optimus Prime's Bumblebee but it's Still Transforming - Proofpoint

The chronicles of Bumblebee: The Hook, the Bee, and the Trickbot connection - Eli Salem氏のブログ記事

2022-04-05 - Cobalt Strike from Bumblebee infection - @Unit42_IntelによるTwitter投稿

2022-05-03 - Cobalt Strike from Bumblebee infection - @Unit42_IntelによるTwitter投稿

2022-05-31 - Cobalt Strike from Bumblebee infection - @Unit42_IntelによるTwitter投稿

2022-06-09 - Cobalt Strike from Bumblebee infection - @Unit42_IntelによるTwitter投稿

2022-06-14 - Cobalt Strike from Bumblebee infection - @Unit42_IntelによるTwitter投稿

Projector Libraの活動に関する追加情報:

Exposing initial access broker with ties to Conti - Threat Analysis Group (TAG)

Bumblebee Malware from TransferXL URLs - Internet Storm Center

EXOTIC LILY activity pushing Bumblebee on 2022-03-28 - @BushidoTokenによるTwitter投稿

Bumblebee activity on 2022-05-11 - @k3dg3によるTwitter投稿

Bumblebee activity on 2022-05-16 - @k3dg3によるTwitter投稿

Bumblebee activity on 2022-05-24 - @k3dg3によるTwitter投稿

Bumblebee activity on 2022-06-14 - @k3dg3によるTwitter投稿

2022-08-10 16:30 JST 英語版更新日 2022-08-03 19:30 PDT の内容を反映

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得