This post is also available in: English (英語)

概要

Unit 42 のリサーチャーは長らく BianLian ランサムウェア グループを追跡しています。私たちが収集したリーク サイト データからすると、このランサムウェア グループは「最もアクティブなランサムウェア グループ」のトップ 10 に入るグループです。リーク サイトのデータからは、主にヘルスケアや製造といったセクターが影響を受けていることや、主に米国 (US) やヨーロッパ (EU) の組織が影響を受けていることが観測されました。

また私たちは、BianLian グループが小さなカスタム ツールを Makop ランサムウェア グループと共有していることも観測しました。このツールの共有は二者間に何らかの関連がある可能性を示唆しており、これについてはさらに調査する予定です。

BianLian は最近、二重恐喝スキームから暗号化を伴わない恐喝スキームに移行しました。データ窃取前に被害者の資産を暗号化し、身代金を支払わない場合に公開すると脅すのではなく、より直截に、被害者に支払いを迫るためにデータを盗むスキームへと移行しています。

Unit 42 のインシデント レスポンス チームは 2022 年 9 月以来、複数の BianLian ランサムウェア インシデントに対応してきました。

パロアルトネットワークスのお客様は、Cortex XDR と次世代ファイアウォール向けのクラウド配信型セキュリティ サービスである WildFire や Advanced URL Filtering により、BianLian ランサムウェア グループが使用するランサムウェアからより確実に保護されています。

とくに Cortex XDR のランサムウェア対策モジュールは、導入後そのまますぐに使える保護機能を備えています。これにより、特定の検出ロジックやシグネチャーを必要とせず、私たちがテストしたランサムウェア サンプルによる悪意のある振る舞いを防ぐことができました。

Prisma Cloud Defender をクラウドベースの Windows 仮想マシンにデプロイし、これらを確実に保護する必要があります。Cortex Xpanse はプロアクティブな保護に役立つ可視性を提供できます。

Unit 42のインシデント レスポンス チームも、侵害を受けた場合の支援や、お客様のリスク低減のための事前サイバーセキュリティ準備状況評価を行っています。

| 関連する Unit 42 のトピック | Ransomware, Cybercrime |

BianLian 脅威の概要

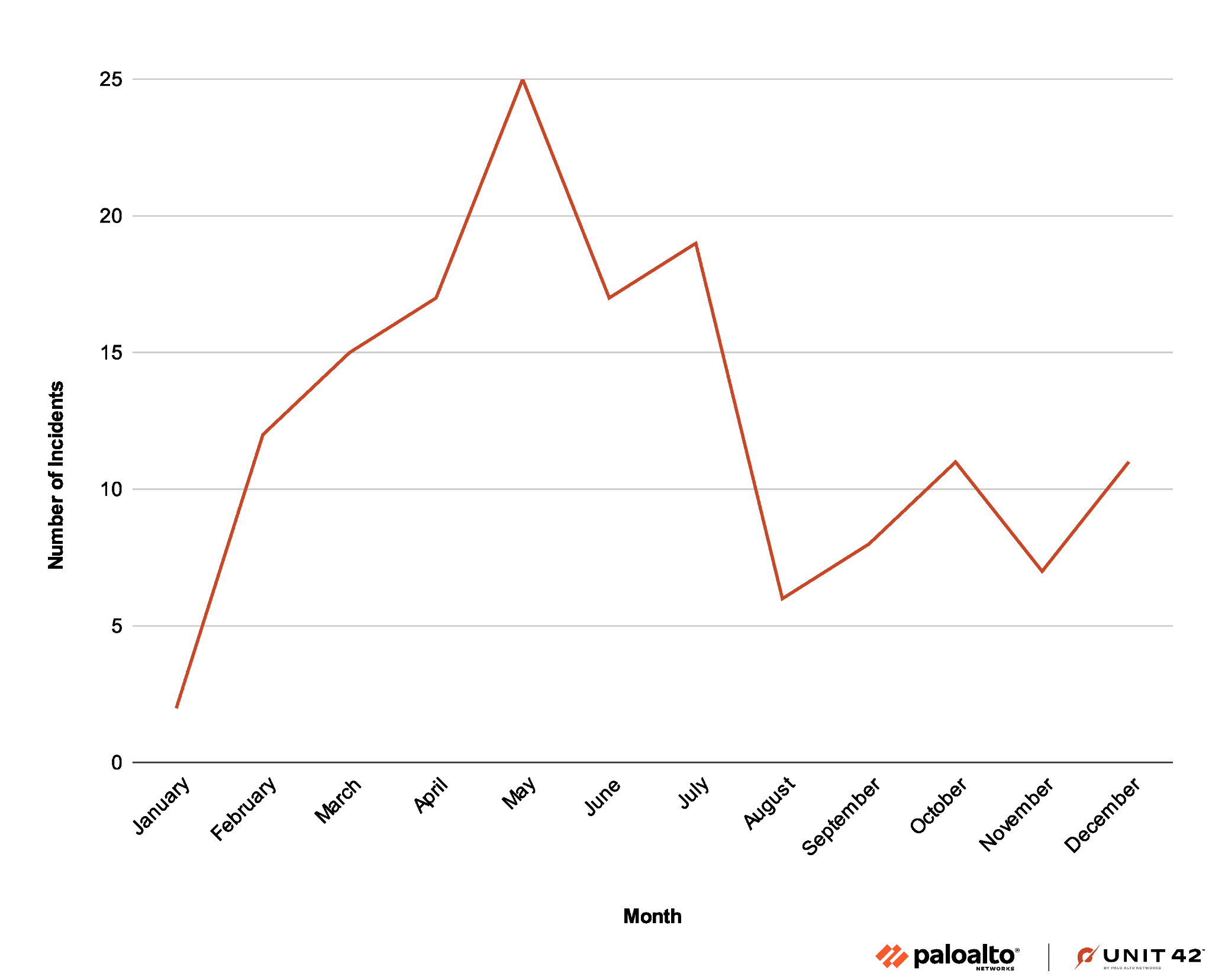

BianLian グループは 2022 年の台頭以来、極めて活発なアクティビティが見られます。同グループが侵害した新たな組織は、ほぼ毎週、リーク サイトに報告されています。以下の図 1 は 2023 年全体のアクティビティの詳細を示したものです (リーク サイト データに基づく)。

このグループは主にヘルスケア、製造、専門・法律サービスといったセクターに影響を及ぼしています。攻撃は北米が中心ですが、EU やインドでも確認されています。

BianLian は、小さなカスタム .NET ツールを Makop ランサムウェア グループと共有しており、ここからは二者間の潜在的関連が示唆されます。

BianLian は、被害者の資産を暗号化し、データを盗み、身代金を支払わない場合は公開すると脅す二重恐喝スキームから、暗号化を伴わない恐喝へと主な焦点を移しています。

同グループのホームページの「Work with us (私たちと一緒に働きませんか)」セクションに記載されている通り、同グループのリーク サイトは、新たな開発者やアフィリエイトを募ることにより、BianLian の事業拡大の可能性を示しています (図 2)。

![画像 2は、2023 年 12 月時点の BianLian リークサイトホームページのスクリーンショットです。BianLian. カテゴリーは、Home、Companies、Tags、Contacts となっています。Work with us: targets’ providers, software engineers, pentesters, journalists. Tox: [削除済]Email: [onion メール、削除済]これ以下のテキストは大部分を伏せてあります。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2024/01/word-image-132125-2.png)

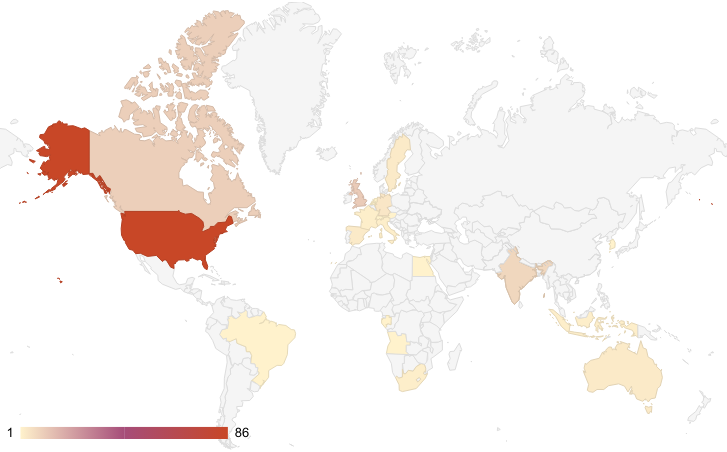

BianLian グループは、リーク サイト上の侵害被害者リストを定期的に更新しています。図 3 は最も影響を受けた国の詳細を示したものです。BianLian は世界中の組織に影響を与えていますが、2023 年時点では、米国が最も大きな影響を受けた国であることは明らかです。

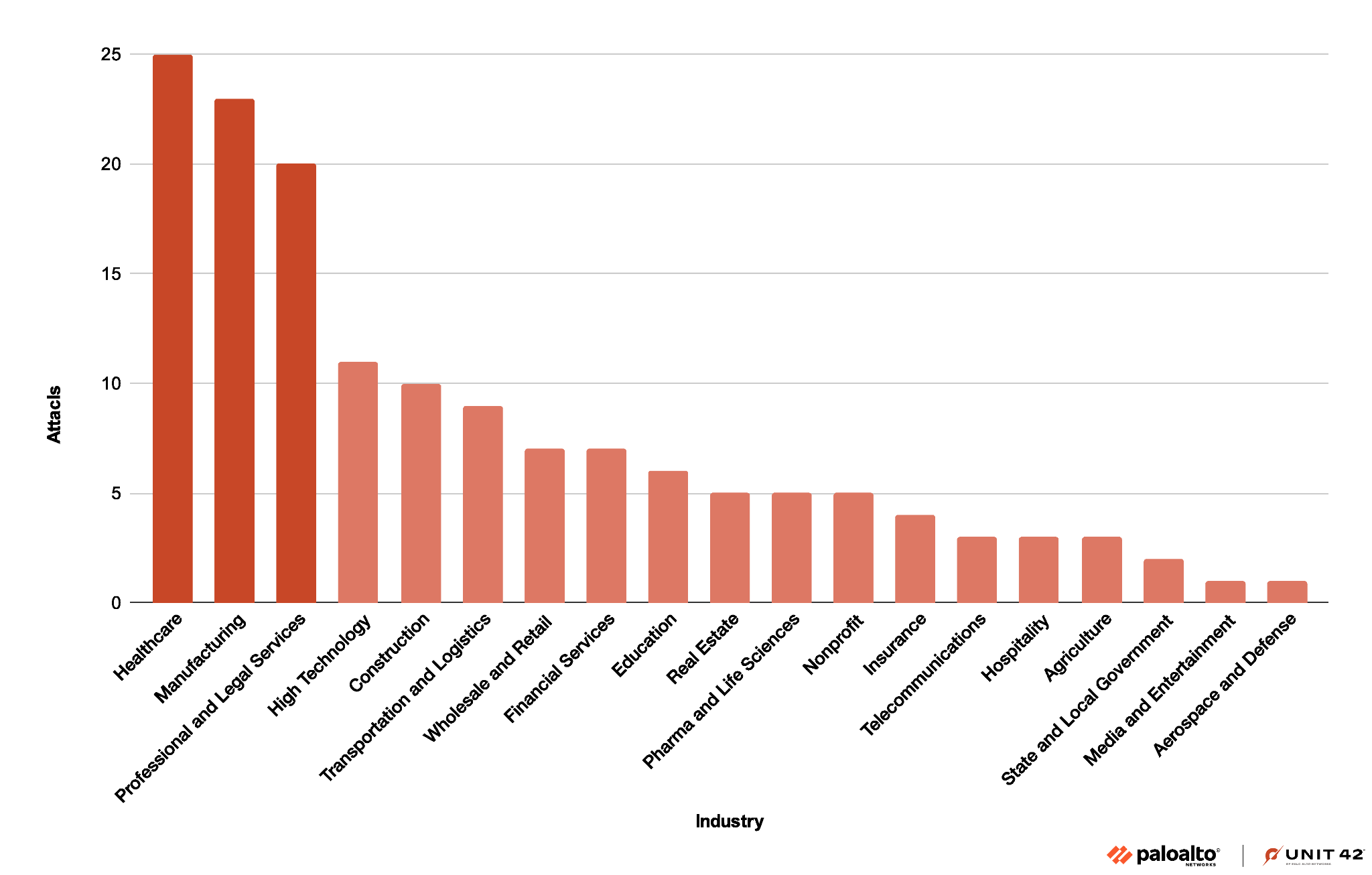

以下の図 4 が詳細に示している通り、BianLian グループから最大の影響を受けたセクターはヘルスケアで、僅差で製造業が続いています。2023 年 1 月、同グループは、カリフォルニアに拠点を置く病院からの患者や従業員の個人データを含む、1.7TB のデータを漏出させたと主張しています。ヘルスケア関連組織に対する攻撃は、病院の日常業務に混乱をきたし、患者の命を危険にさらす可能性があることから、とくに懸念されます。

Makop ランサムウェアとの潜在的関連性

この分析中、私たちは、小さなカスタム .NET 実行可能ファイルが BianLian ランサムウェア グループと Makop ランサムウェア グループとの間で共有されていることに気づきました。両者は、同一のハッシュをもつ Advanced Port Scanner ツール (公開ツールで誰でも入手可能) も使っていました。

この .NET ツールは、ファイルの列挙のほか、レジストリーやクリップボードのデータ取得を担います。このツールは、ロシア語の単語 (1 から 4 までの数字など) をいくつか含んでいます。こうしたツールの使用は、二者が過去にツール セットを共有していたか、同じ開発者のサービスを使っていた可能性を示唆しています。

確認されたわけではないものの、この重複についてありえる説明のひとつは、BianLian が Makop グループとコードベースを共有しているか、同じサードパーティー開発者のサービスを使っているのではないか、ということです。こうした現象はある種の地下サイバー犯罪グループ間ではよく知られたもので文書化もされています。

もうひとつ注目すべき事実として挙げられるのは、Makop ランサムウェアは感染エンドポイントを暗号化するさいに特定のファイル拡張子を除外することが文書化されており、しかもその除外対象の拡張子には、ほかのランサムウェア株が使う既知の拡張子が含まれている、という点です。このことは脅威アクター間の潜在的関連性を示すもうひとつの指標といえます。少なくとも、ほかのランサムウェア グループが関与している場合に「他者の邪魔はしない」というアプローチを取っていることを示唆するものといえるでしょう。

技術分析

攻撃ライフサイクル

BianLian グループでよく見られる攻撃ライフサイクルを MITRE ATT&CK フレームワークにマッピングしました。以下にまとめます。

Initial Access (初期アクセス)

企業ネットワークへの侵入のため、BianLian のオペレーターは以下のアクティビティをよく実行します。

- 盗んだリモート デスクトップ プロトコル (RDP) のクレデンシャルを使う

- ProxyShell の脆弱性をエクスプロイトする

- 仮想プライベート ネットワーク (VPN) プロバイダーを標的にする

- すでに報告のあるそのほかの技術を利用する (Web シェルのデプロイなど)

過去 1 年、BianLian の侵入・ラテラル ムーブの手法はあまり変わっていません。とはいえ、私たちのテレメトリーからは、振る舞いにおける新たな侵害指標 (IoC) をもたらす興味深いフォレンジック データを取得できました。

私たちのテレメトリーは、BianLian グループが組織ネットワークへの侵入に成功した後、さまざまな公開ツールを使ってラテラル ムーブを行い、クレデンシャルをダンプし、バックドア ペイロードをリモートで実行しているようすを示しています。

Credential Dumping (クレデンシャルのダンプ)

私たちのテレメトリーからは、セキュリティ アカウント マネージャー (SAM) のレジストリー ハイブが %windir%\Temp にあるファイルにダンプされていたことが観測されました。これは攻撃者がよく使う技術です。

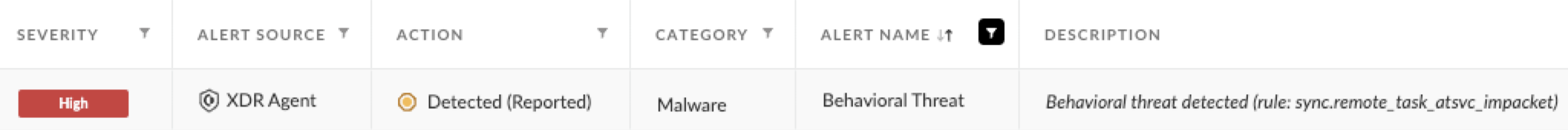

SAM は、攻撃を受けたマシン上で使われたアカウントからのハッシュ化されたパスワードを保存しており、これは SYSTEM 特権の処理時に復元可能です。これに対応する Cortex XDR のアラートを図 5 に示します。

Persistence (永続化)

テレメトリーの分析中、攻撃者が BianLian のバックドア DLL コンポーネントを次のパスにドロップしたことがわかりました。

- c:\\programdata\\vmware\\[filename].dll

バックドアの実行のため、彼らは impacket ツールを使って、以下のスケジュール タスクを作成します。

|

1 2 3 |

cmd.exe /C rundll32.exe c:\\programdata\\vmware\\[filename].dll,Entry > C:\\Windows\\Temp\\[filename].tmp 2>&1 |

このスケジュール タスクの作成は Cortex XDR によって検出されました。これに対応するアラートを以下の図 6 に示します。

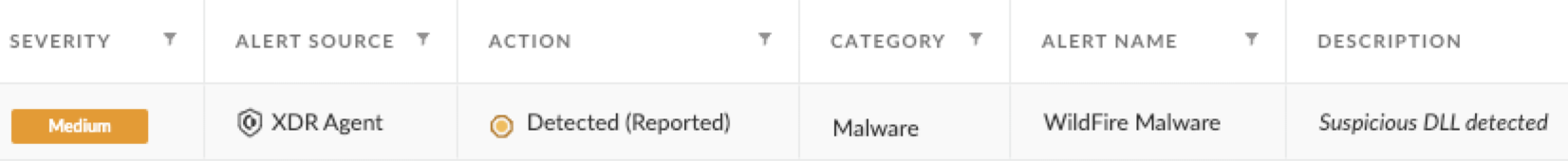

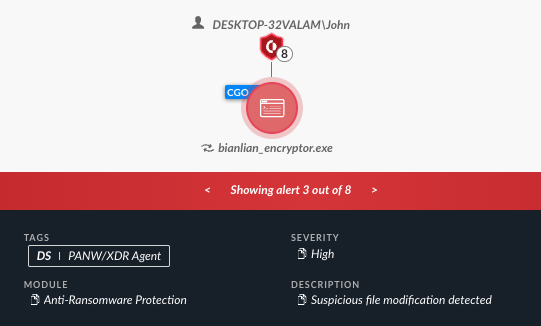

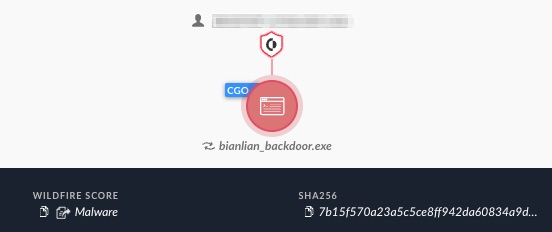

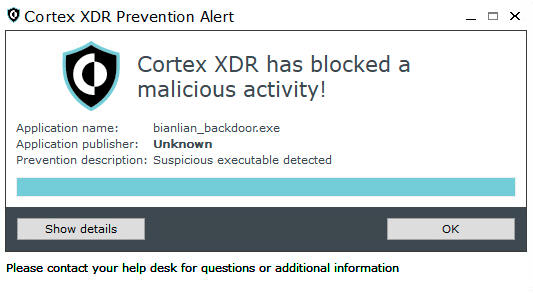

このタスクの役割は、rundll32 を使い、Entry という名前のエクスポート関数を持つバックドアの DLL を定期的に実行することです。このバックドア DLL の実行は、Cortex XDR によって検出・阻止されました。アラートと防止のポップアップをそれぞれ図 7 と図 8 に示します。

バックドア自体はインシデントごとに異なる名前とパスを持つため、名前に基づく振る舞い検出の実装は困難です。

Reconnaissance (偵察)

既に感染させたネットワーク内に存在する、後でラテラル ムーブに使えそうなオープン ポートについて詳しく把握するため、攻撃者は以下のパスにある Famatech 作成の Advanced Port Scanner というツールを使います。

- C:\\Users\\%username%\\AppData\\Local\\Temp\\31\\Advanced_Port_Scanner_2.5.3869.exe

これと同じ Advanced Port Scanner ファイルを Makop ランサムウェア グループが使用していたことが過去に文書化されています。このツールの実行によって生成されるアラートを図 9 に示します。

Encryptor and Backdoor (暗号化ツールとバックドア)

そのアクティビティの開始以来、BianLian は最終ペイロードとして 2 つの主要コンポーネントである暗号化ツールとバックドアとを使います。以下の図 10 は、暗号化ツールの身代金要求メモを示しています。

![画像 10 は、BianLian の身代金要求メモのスクリーンショットです。タイトルは Look at this instruction.txt です。「Your network systems were attacked and encrypted. Contact us in order to restore your date. Don’t make any changes in your file structure: touch no files, don’t try to recover by yourself, that may lead to its complete loss. To contact us you have to download “tox” messenger. Add user with the following ID to get your instructions [redacted]. Alternative way [メールアドレス削除]Your ID: [削除]You should know that we have been downloading data rom your network for a significant time before the attack: financial, client, business, post, technical and personal files. In 10 days it will be posted at our site. [削除済み] with links. Send to your clients, partners, competitors and news agencies, that will lead to a negative impact on your company: potential financial, business and reputational loses.」](https://unit42.paloaltonetworks.jp/wp-content/uploads/2024/01/word-image-132125-10.png)

2023 年の初め、Avast は BianLian の暗号化ツールに対する復号ツール を公開しました。これが決め手となって同グループはほとんどの暗号化アクティビティを停止しました。その後、攻撃者は、主にカスタム バックドアに頼って、自らのアクティビティを「窃取して恐喝」のスキームに移行しました。

BianLian のバックドアは、暗号化ツール同様、Go 言語で書かれています。中核機能は従来のバックドアというよりむしろローダーで、その主な機能は追加のペイロードをダウンロードして実行することにあります。このバックドアには、通信用にハードコードされた C2 用の IP アドレスとポートが含まれています。

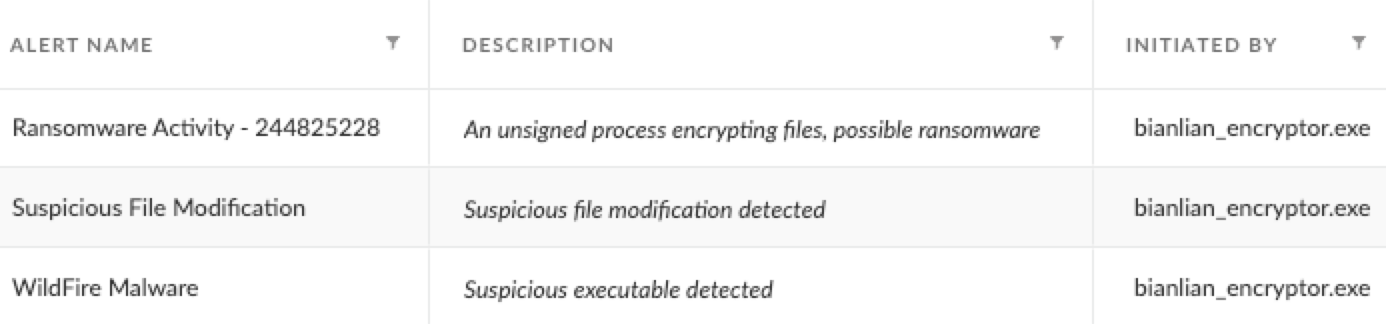

図 11 および 12 に示したとおり、Cortex XDR は、ランサムウェア対策モジュールそのほかの振る舞い検出・静的検出シグネチャーを使い、この暗号化ツール実行の検出に成功しています。

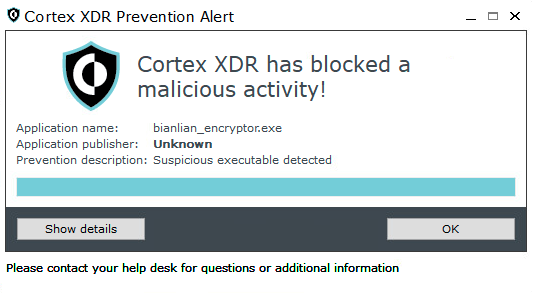

図 13 に示すように、Cortex XDR が防止モードで動作している場合、BianLian の暗号化ツールはブロックされます。

以下の図 14 と 15 は、検出モードに設定した Cortex XDR ではどのように BianLian のカスタム バックドアが検出ないしブロックされるかを示しています。

結論

2022 年に発見されて以来、BianLian グループはサイバー脅威概況において最も活発かつ広範に活動している恐喝グループのひとつです。2023 年 1 月から 12 月中旬までに Unit 42 が追跡したリーク サイト データの中で、BianLian は最も活発なグループのトップ 10 に入っていました。彼らがリーク サイトで更新している被害者とされる組織のリストは伸び続けています。

BianLian グループは、企業ネットワークに侵入する戦術・技術・手順 (TTP) を維持し、ランサムウェア市場の需要に対する適応力の高さを示してきました。彼らは二重恐喝スキームから恐喝という活動だけに焦点を絞ったスキームに移行し、ファイルを暗号化することなく、被害者に身代金の支払いを迫ります。共通するカスタム ツールの利用からは、Makop ランサムウェア グループとの潜在的関連性も浮かび上がりました。

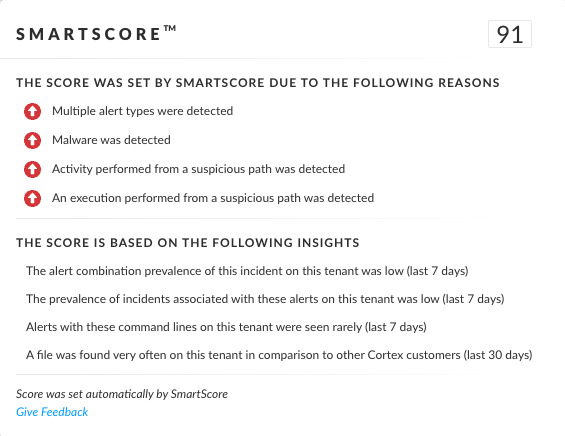

保護と緩和策

SmartScore は、セキュリティの調査手法とそれに付随するデータをハイブリッド スコアリング システムに変換する弊社独自の機械学習ベースのスコアリング エンジンです。図 16 に示すように、BianLian のバックドアが関与するインシデントのスコアは 100 点中 91 点でした。この種のスコアリングは、アナリストがどのインシデントがより緊急であるかを判断するのに役立ち、評価理由についてのコンテキストを提供し、優先順位付けを支援します。

パロアルトネットワークスのお客様は、以下の方法で、BianLian の暗号化ツールやバックドア コンポーネントに対し、より確実な保護と緩和を受けています。

Cortex XDR と Cortex XSIAM プラットフォームは、前セクションのスクリーンショットで説明した実行フローを検出・阻止します。

とくに Cortex XDR エージェントは、導入後そのまますぐに使える保護機能を備えています。これにより、特定の検出ロジックやシグネチャーを必要とせず、私たちがテストした同グループからのサンプルによる悪意のある振る舞いを防ぐことができました。

Cortex XDR と XSIAM は以下を含む複数のデータ ソースからユーザー アクティビティを分析することで、ユーザーやクレデンシャルに基づく脅威を検出します。

- エンドポイント

- ネットワーク ファイアウォール

- Active Directory

- ID およびアクセス管理 (IAM) ソリューション

- クラウド ワークロード

Cortex XDR と XSIAM は長期にわたるユーザー アクティビティ行動プロファイルを機械学習を使って構築します。Cortex XDR と XSIAM は、過去のアクティビティやピアー アクティビティ、期待される同者の行動と新しいアクティビティとを比較することにより、クレデンシャル ベースの攻撃を示唆する異常なアクティビティを検出します。

さらに Cortex XDR と XSIAM は、本稿で取り上げた攻撃に関連し、以下の保護も提供しています。

- 既知の悪意のあるマルウェアの実行を防止します

- ローカル分析モジュールにもとづく機械学習と Behavioral Threat Protection によって未知のマルウェアの実行を防止します

- Cortex XDR 3.4 から利用可能な新しい Credential Gathering Protection を使って、クレデンシャル収集ツール・技術から保護します

- Anti-Exploitation モジュールと Behavioral Threat Protection を使い、 ProxyShell を含む、さまざまな脆弱性のエクスプロイトから保護します

Cortex XDR Pro は振る舞い分析によりクレデンシャル ベース攻撃を含む、エクスプロイト後のアクティビティを検出します。

Prisma Cloud Defender と Cortex XDR for cloud エージェントをクラウドベースの Windows 仮想マシンにデプロイし、これらを既知の悪意のあるバイナリーから確実に保護する必要があります。WildFire のシグネチャーをパロアルトネットワークスの両クラウド 配信型サービスで使うことにより、クラウド ベースの Windows 仮想マシンのランタイム オペレーションが分析され、それらのリソースが保護されるようになります。

次世代ファイアウォール (NGFW) 向けのクラウド配信型セキュリティサービスである WildFire や Advanced URL Filtering には、本稿で共有した IoC に基づく保護が含まれています。

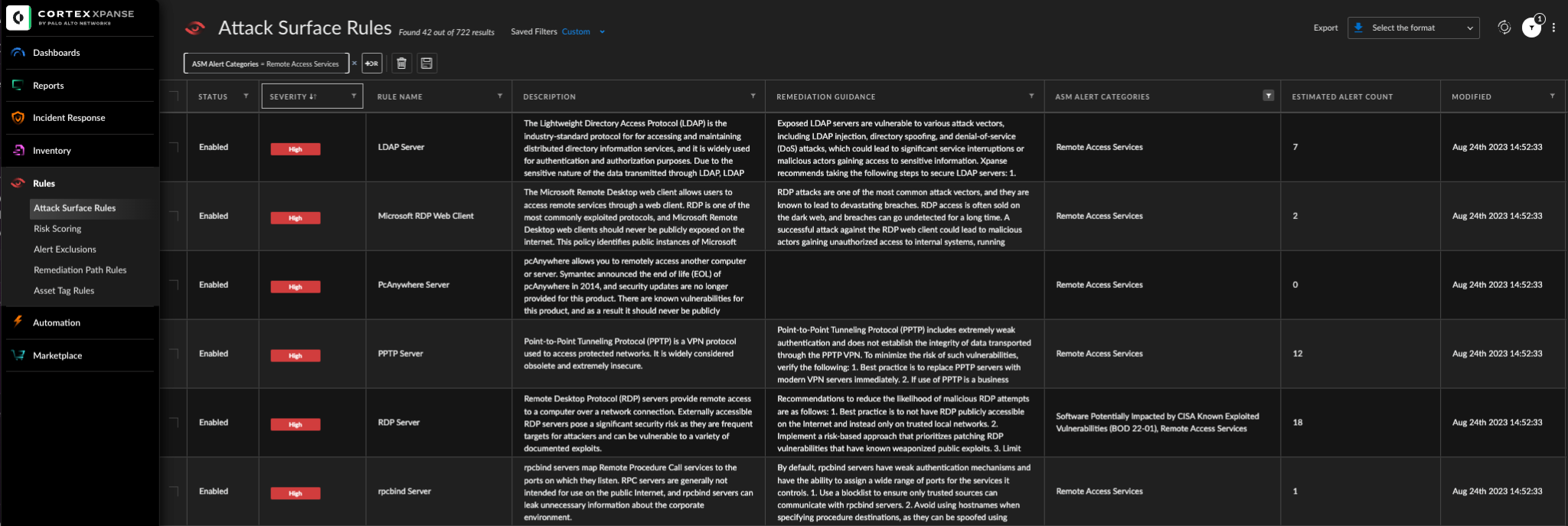

Cortex Xpanse はこのほか、ブルートフォース攻撃や危殆化したクレデンシャルの悪用攻撃を受けやすい、露出した RDP などのさまざまなリモート アクセス インターフェイスを検出できます。プロアクティブな防御を通じ、この可視性のもたらす価値が明らかになるでしょう。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、これらの調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細は Cyber Threat Alliance にてご確認ください。

IoC (侵害指標)

BianLian の暗号化ツールのサンプル

- af46356eb70f0fbb0799f8a8d5c0f7513d2f6ade4f16d4869f2690029b511d4f

- 1fd42d07b4be99e0e503c0ed5af2274312be1b03e01b54a6d89c0eef04257d6e

- 3a2f6e614ff030804aa18cb03fcc3bc357f6226786efb4a734cbe2a3a1984b6f

- 46d340eaf6b78207e24b6011422f1a5b4a566e493d72365c6a1cace11c36b28b

- 1fd07b8d1728e416f897bef4f1471126f9b18ef108eb952f4b75050da22e8e43

- eaf5e26c5e73f3db82cd07ea45e4d244ccb3ec3397ab5263a1a74add7bbcb6e2

BianLian のバックドアのサンプル

- c775e6d87a3bcc5e94cd055fee859bdb6350af033114fe8588d2d4d4f6d2a3ae

- c57ca631b069745027d0b4f4d717821ca9bd095e28de2eafe4723eeaf4b062cf

- c592194cea0acf3d3e181d2ba3108f0f86d74bcd8e49457981423f5f902d054b

- df51b7b031ecc7c7fa899e17cce98b005576a20a199be670569d5e408d21048c

- 2ed448721f4e92c7970972f029290ee6269689c840a922982ac2f39c9a6a838f

- 264af7e7aa17422eb4299df640c1aa199b4778509697b6b296efa5ae7e957b40

- 73d095abf2f31358c8b1fb0d5a0dc9807e88d44282c896b5033c1b270d44111f

- 8b65c9437445e9bcb8164d8557ecb9e3585c8bebf37099a3ec1437884efbdd24

- 4ca84be5b6ab91694a0f81350cefe8379efcad692872a383671ce4209295edc7

- 93fb7f0c2cf10fb5885e03c737ee8508816c1102e9e3d358160b78e91fa1ebdb

- afb7f11da27439a2e223e6b651f96eb16a7e35b34918e501886d25439015bf78

- 53095e2ad802072e97dbb8a7ccea03a36d1536fce921c80a7a2f160c83366999

- 16cbfd155fb44c6fd0f9375376f62a90ac09f8b7689c1afb5b9b4d3e76e28bdf

- 60b1394f3afee27701e2008f46d766ef466caa7711c45ddfd443a71efc39a407

- ba3c4bc99b67038b42b75a206d7ef04f6d8abaf87a76c373d4dec85e73859ce2

- e7e097723d00f58eab785baf30365c1495e99aa6ead6fe1b86109558838d294e

- 96e02ea8b1c508f1ee3c1535547f9b89396f557011e61478644ae5876cdaaca5

- ac1d42360c45e0e908d07e784ceb15faf8987e4ba1744d56313de6524d2687f7

- 1cba58f73221b5bb7930bfeab0106ae5415e70f49a595727022dcf6fda1126e9

- 487f0d748a13570a46b20b6687eb7b7fc70a1a55e676fb5ff2599096a1ca888c

- f84edc07b23423f2c2cad47c0600133cab3cf2bd6072ad45649d6faf3b70ec30

- 93953eef3fe8405d563560dc332135bfe5874ddeb373d714862f72ee62bef518

- f3f3c692f728b9c8fd2e1c090b60223ac6c6e88bf186c98ed9842408b78b9f3c

- f6669de3baa1bca649afa55a14e30279026e59a033522877b70b74bfc000e276

- 228ef7e0a080de70652e3e0d1eab44f92f6280494c6ba98455111053701d3759

- 0e4246409cdad59e57c159c7cc4d75319edf7d197bc010174c76fe1257c3a68e

- 90f50d723bf38a267f5196e22ba22584a1c84d719b501237f43d10117d972843

- 4c008ac5c07d1573a98eb87bffe64e9c9e946de63b40df3f686881cf0698eef7

- d3574cc69a5974a32a041d1dc460861fe1cef3c1f063171c5fc890ca0e8403c4

- 99fc3e13f3b4d8debf1f2328f56f3810480ee2eed9271ebf413c0015c0a54c23

- 4f4a2adc7ecc41f12defe864c78ad6bbf708355affac4115dcd5065b38198109

- 188e95d6ed0810c216ab0043ecc2f54f514e624ca31ed1eec58cfc18cc9ac75e

- 16b0f643670d1f94663179815bfac493f5f30a61d15c18c8b305b1016eece7ef

- c5fa6a7a3b48a2a4bbcbbbb1ca50c730f3545e3fbb03fa17fb814ad7a400a21f

- d3fc56b98af9748f7b6dd44e389d343781ff47db9ed3d92ae8fadc837f25f6ed

- 23295c518f194dee7815728de15bafe07bf53b52d987c7ad2b2050f833f770f7

- 06f10c935fae531e070c55bde15ee3b48b6bb289af237e96eec82124c19d1049

- 7ba40902dc495d8da28d0c0788bcfb1449818342df89f005af8ce09f2ee01798

- 3106e313f6df73b84acd8d848b467ac42c469ffabbad19e4fdcc963639cfff8c

- 56e63edb832fdf08d19ecfe2de1c7c6c6581cedd431215ded0c8e44ac9aed925

- 195c11ee41f5a80d8e1b1881245545d6529671b926eb67bd3186e3ffecefe362

- ac14946fd31ca586368c774f3a3eed1620bf0f0b4f54544f5d25e87facf18d82

- 29a14cb63a1900fe185fad1c1b2f2efb85a058ac3c185948b758f3ce4107e11e

- 91ffe0ee445b82bd3360156feeecf8112d27c9333f9796caffcfda986fd7e9b4

- 5162fd73cbe8f313d2b0e4180bab4cbe47185f73a3ffc3d1dcccc36bc2865142

- 7dabe5d40c13c7c342b7182eaf7c63fbb5e326300316f6f6518b527d57e79ac8

- 4e92b73a17e0646876fb9be09c4ee6f015f00273932d2422b69339e22b78b385

- 9413ba4a33ea77326b837ba538f92348e1909d5263ca67a86aa327daa8fbba30

- bd41ac2686beadc1cb008433960317b648caae37c93d8c0d61ad40fe27b5b67e

- bd57af28c94c3b7f156511c48f4b62cd1b4c29a1a693f4dc831e0a928691cc56

Advanced Port Scanner

- d0c1662ce239e4d288048c0e3324ec52962f6ddda77da0cb7af9c1d9c2f1e2eb

.NET ツール

- 40126ae71b857dd22db39611c25d3d5dd0e60316b72830e930fba9baf23973ce

BianLian のコマンド & コントロール サーバー

- 208.123.119[.]123

- 13.215.228[.]73

- 54.193.91[.]232

- 172.96.137[.]159

- 204.152.203[.]90

- 144.208.127[.]119

- 192.161.48[.]43

- 146.70.87[.]197

- 45.86.230[.]64

- 45.56.165[.]17

- 23.163.0[.]168

- 172.96.137[.]249

- 173.254.204[.]78

- 185.56.137[.]117

- 52.87.206[.]242

- 45.66.249[.]118

- 96.44.157[.]203

- 103.20.235[.]122

- 44.212.9[.]14

- 149.154.158[.]154

- 146.59.102[.]74

- 96.44.135[.]76

- 85.239.52[.]96

- 66.85.156[.]83

- 198.252.98[.]186

- 3.236.161[.]7

- 13.59.168[.]154

- 172.245.128[.]35

- 216.146.25[.]60

- 172.86.122[.]183

- 185.99.133[.]112

- 149.154.158[.]214

- 104.200.72[.]6

- 23.163.0[.]228

追加リソース

- BianLian ransomware gang holds Save the Children hostage – Computer Weekly, by TechTarget

- #StopRansomware: BianLian Ransomware Group – U.S. Cybersecurity and Infrastructure Security Agency (CISA)

- BianLian Ransomware Gang Gives It a Go! – Redacted

- BianLian Ransomware Gang Continues to Evolve – Redacted

- Makop: The Toolkit of a Criminal Gang – L M, Medium

- Makop Ransomware Whitepaper – LIFARS by SecurityScorecard

- BianLian Ransomware Lists St Rose Hospital as Victim – The Cyber Express

- Decrypted: BianLian Ransomware – Avast Threat Labs

- OS Credential Dumping: Security Account Manager, Sub-technique T1003.002 - Enterprise – MITRE ATT&CK

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得