This post is also available in: English (英語)

概要

正規ネットワーク トラフィックに潜む脅威を発見するための調査をしていたさい、ある種の Android Package Kit (APK) ファイルが生成しているアクティビティが、私たちのレーダーに引っかかり続けました。そこで私たちはこれに関連する APK ファイルについて詳細に調査することにしました。調査の結果、被害者の情報を盗み出し、金銭詐欺を行う、中国のユーザーをターゲットにした悪意のある APK ファミリーが明らかになりました。

この実行にあたり、当該脅威アクターは法執行官になりすまし、標的の電話番号や銀行口座が、金融詐欺に関与している疑いがあると述べます。その上で、銀行取引を調査するためのアプリをダウンロードするよう誘導します。つづいて脅威アクターは、そのアプリで銀行を選択し、支払カードの詳細を含む個人情報を入力するよう指示します。この時点で攻撃者は、そこにある資金をすべて口座から引き出せます。

パロアルトネットワークスのお客様は、Advanced WildFire、DNS Security、Advanced URL Filtering などのクラウド配信型セキュリティサービスを有効にした次世代ファイアウォール (NGFW) により、この悪意のある API からのより強力な保護を受けています。侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.com まで電子メールにてお問い合わせください (ご相談は弊社製品のお客様には限定されません)。

| 関連する Unit 42 のトピック | APK, Finance, SMS |

キャンペーンの概要

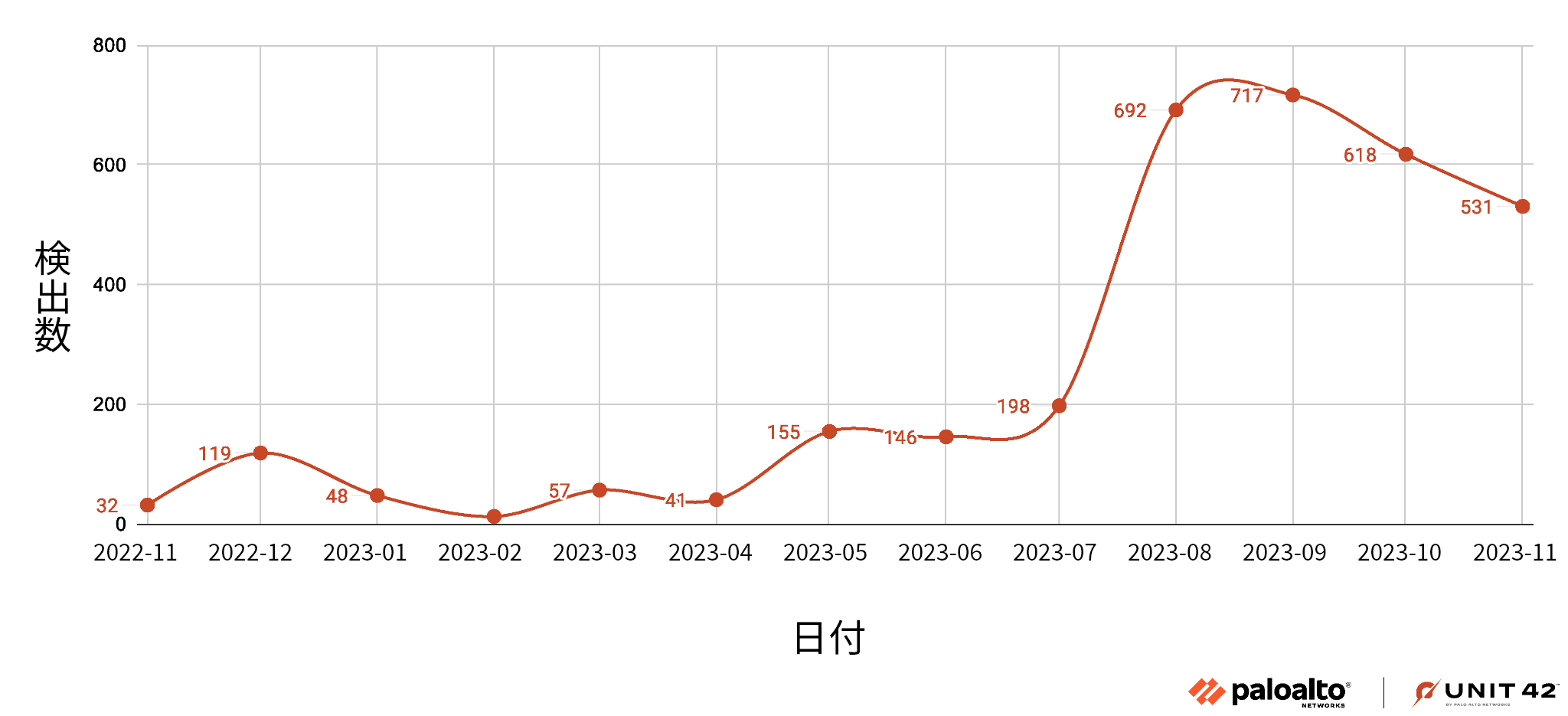

私たちは、本稿で解説する悪意のある APK の活動指標を早くも 2022 年 11 月の時点ではすでに見つけていました。数ヶ月の休眠期間を経て、2023 年 9 月、同マルウェアの配信試行回数は急増し、ピーク時には 717 回を記録しました。

図 1は、2022 年 11 月から 2023 年 11 月にかけての配信試行回数の推移です。

マルウェアの分析

マルウェアのインストール

悪意のある APK サンプルを分析した結果、本 APK は Google Play ストア公式の提出ポリシーに準拠しておらず、したがって、被害者は公式以外のサードパーティ ソースから同アプリを入手していたはず、ということがわかりました。

私たちは、この脅威アクターらはこれらの APK サンプルをソーシャル エンジニアリングを通じて配信した可能性が高く、その手法は以下の中国からの情報源が説明している手法と似たものであると考えています。

- Tencent QQ: May 6, 2021 "Don't install this kind of 'safety protection' app. Someone was defrauded of 1.4 million without realizing it."

- Helong City Public Security Bureau: June 8, 2021 "New fraud method, 'security protection' themed Android application pretends to be a police app"

- Shanghai Municipal Public Security Bureau: Police Tips, Aug. 12, 2021 "Don't Install This App!"

脅威アクターらはこの Android アプリを使って法執行関係者になりすまし、被害者の銀行口座がマネー ロンダリングそのほかの金融関連犯罪に関与している疑いがあると主張しました。そして、被害者にこの悪意のあるアプリケーション パッケージのダウンロード リンクを送り、そこに機微な個人情報を入力するよう誘導していました。

マルウェアの挙動

この悪意のある Android アプリケーションは「安全防护」(北京語で「セキュリティ保護」)という名前で被害者の端末にインストールされます。実行されたアプリケーションは、架電や SMS テキスト メッセージ受信機能のために以下の許可を要求します。

- android.permission.CALL_PHONE

- android.permission_RECEIVE_SMS

android.permission.CALL_PHONE というパーミッションは、当該アプリによる着信電話の切断を許可します。また android.permission_RECEIVE_SMS パーミッションは、当該アプリによる Android デバイスへの SMS メッセージ受信のブロックを許可します。

電話や SMS メッセージを制御ないしブロックする場合、通常はそのアプリケーションを、対象デバイスのデフォルトの電話/SMSアプリケーション ハンドラーとして設定する必要があります。以下の図 2 のスクリーンショットは、この設定変更を要求するようすを示したものです。

電話や SMS メッセージの着信をブロックすることで、被害者は、ほかの人や正規法執行機関からの金融詐欺に関する警告を受け取ることができなくなります。

脅威アクターによる金融詐欺の手口

このアクターはまず、正規法執行機関を装い、被害者の電話番号や銀行口座が金融詐欺に関与している疑いがあると主張します。

被害者にアプリの正当性を印象付けるため、脅威アクターは事件番号を提供し、当該アプリでその番号を検索するよう求めます。この脅威アクターはまた、対象となる被害者の名前を記載された偽の訴訟書類を生成します。図 3 が示すように、この悪意のあるアプリケーションは、事件番号とその人の機微な個人情報を要求します。

被害者がそのアプリを本物の法執行当局のものだと信じた場合、脅威アクターは次の段階のペイロードをダウンロードするよう誘導します。この誘導を行うために、このアプリは「銀行の取引内容と入金されている資金の出所を調査する」という名目でダウンロード リンクを送信してきます。

この APK マルウェアのサンプルではさまざまな銀行機関から選択できるようになっています (図4)。銀行が選択されると、脅威アクターは被害者に対し、支払カードの詳細など、機微な個人情報を入力するよう指示します。

このアプリケーションは着信する電話や SMS メッセージをブロックできるので、これらの金融機関が Android 端末を通じて被害者に連絡することはできず、被害者は詐欺に引っかかる可能性が高くなります。

ネットワーク トラフィックの特徴

弊社の WildFire のサンドボックスはこの特定マルウェア ファミリーを検出・防止し、この種の脅威からお客様をさらに強力に保護しています。とくに、Dynamic Analysis ログは、リモート エンドポイント (つまり APK サンプルの 1 つが生成する log[.]tbs[.]qq[.]com や 52[.]221[.]181[.]208) へのアウトバウンドの HTTP ネットワーク接続の痕跡を含んでいます。

以下は、私たちが記録した URL のサンプルです。

- hxxp://log[.]tbs[.]qq[.]com/ajax?c=dl&k=27d9e98adf5322f7ed5d3ba399165d4f

- hxxp://52[.]221[.]181[.]208/api/GetCmd[.]aspx

- hxxp://52[.]221[.]181[.]208/api/getconfig[.]aspx

- hxxp://52[.]221[.]181[.]208/resource/260707[.]jpg

高度なマルウェア トラフィックの検出

悪意のある APK ファイルの実行時に使用されるドメイン (log[.]tbs[.]qq[.]com) 自体は正当なものなので、そこから悪意のある接続だけをより分けて決定的に特定することがむずかしくなっています。したがって私たちは、短時間内でこうした IP アドレスやドメインに複数の接続があった場合、それはコマンド & コントロール (C2) トラフィックを示唆しうる、と考えます。

こうした挙動は、正当なネットワーク トラフィックではなく、悪意のあるネットワーク トラフィックの活動を強く示唆するものです。検出機能強化のため、私たちはこれらの攻撃ネットワーク エンドポイントを利用して、マルウェア アクティビティを検出する高度なシグネチャーを生成しています。弊社のシグネチャーには複数のネットワーク エンティティが組み込まれています。このため、単一エンティティの分析だけに基づいた検出では回避されてしまいかねないようなマルウェア通信セッションでも、効果的に特定、緩和することができます。

結論

攻撃者は、法的措置に巻き込まれることを恐れる被害者の心理や情報格差につけこみ、そこへ慎重に設計したソーシャル エンジニアリング攻撃をしかけることで、多額の利益を不正に得ています。

こうした脅威から身を守るため、信頼できないモバイル アプリケーション ストアからサードパーティ製アプリをダウンロードしないこと、また機微な情報を知らない相手と共有しないことを強く推奨します。

パロアルトネットワークスのお客様は、Advanced WildFire、Advanced Threat Prevention、Advanced URL Filtering などのクラウド配信型セキュリティサービスを有効にした次世代ファイアウォール (NGFW) により、本稿で取り上げたマルウェアからより強力に保護されています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.com まで電子メールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、これらの調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細は Cyber Threat Alliance にてご確認ください。

IoC (侵害指標)

悪意のある APK サンプル

- 2cf117abf5ced6d37e98068d1961b85f400ecede4c11ebd69cc5cc9629aaaacd

- 6e43d2d4f14b26a75b9094eb1bd509b0f63e069a3c97867bfb0ac6c2a154dcd6

- b0ad0de29f9c64e696212121e5e716b99668906d6531804fd6e5a55d95c9bd1f

- bf4a214782d6a3ce14fb37af919b4803d3013cc5774b2782290e33985bebd01b

- d342c40f126a150cd93da083c237cda7d9fc739a2050a819573b5fb4a3a67026

インフラ

- 13[.]250[.]172[.]152

- 18[.]143[.]192[.]34

- 18[.]166[.]72[.]58

- 52[.]221[.]181[.]208

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得