This post is also available in: English (英語)

概要

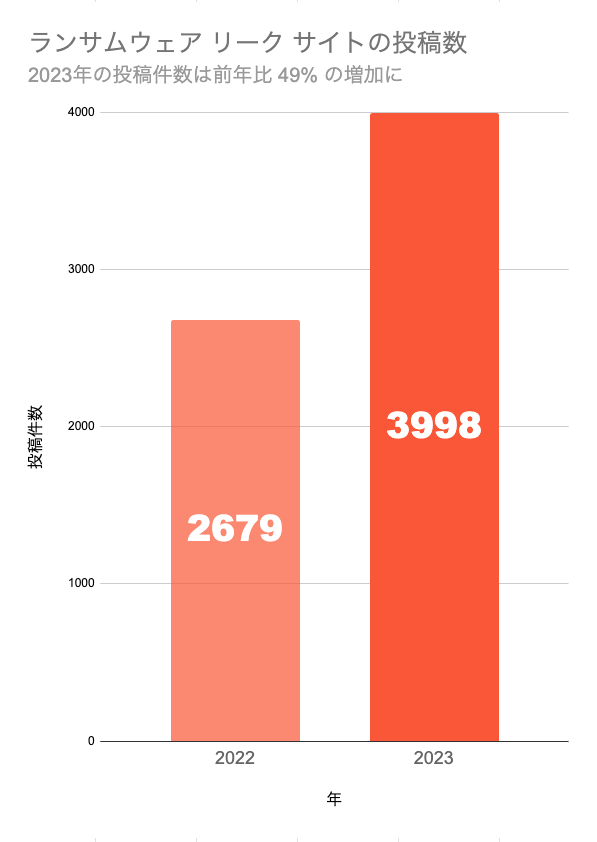

2023 年のランサムウェア情勢には大きな変化と多くの課題がありました。この年、ランサムウェア リーク サイトが掲載した被害者の数は 49% 増加し、さまざまなランサムウェア グループによる投稿は合計で 3,998 件にものぼりました。

ランサムウェア アクティビティ急増の要因は何だったのでしょうか。2023 年には、GoAnywhere MFT サービスや MOVEit に対する SQL インジェクションなど、注目を集めた脆弱性が見つかりました。これらの脆弱性に対するゼロデイ エクスプロイトは CL0P、LockBit、ALPHV (BlackCat) などのグループによるランサムウェア感染を急増させ、防御側による脆弱なソフトウェアへの更新対策はそれに間に合いませんでした。

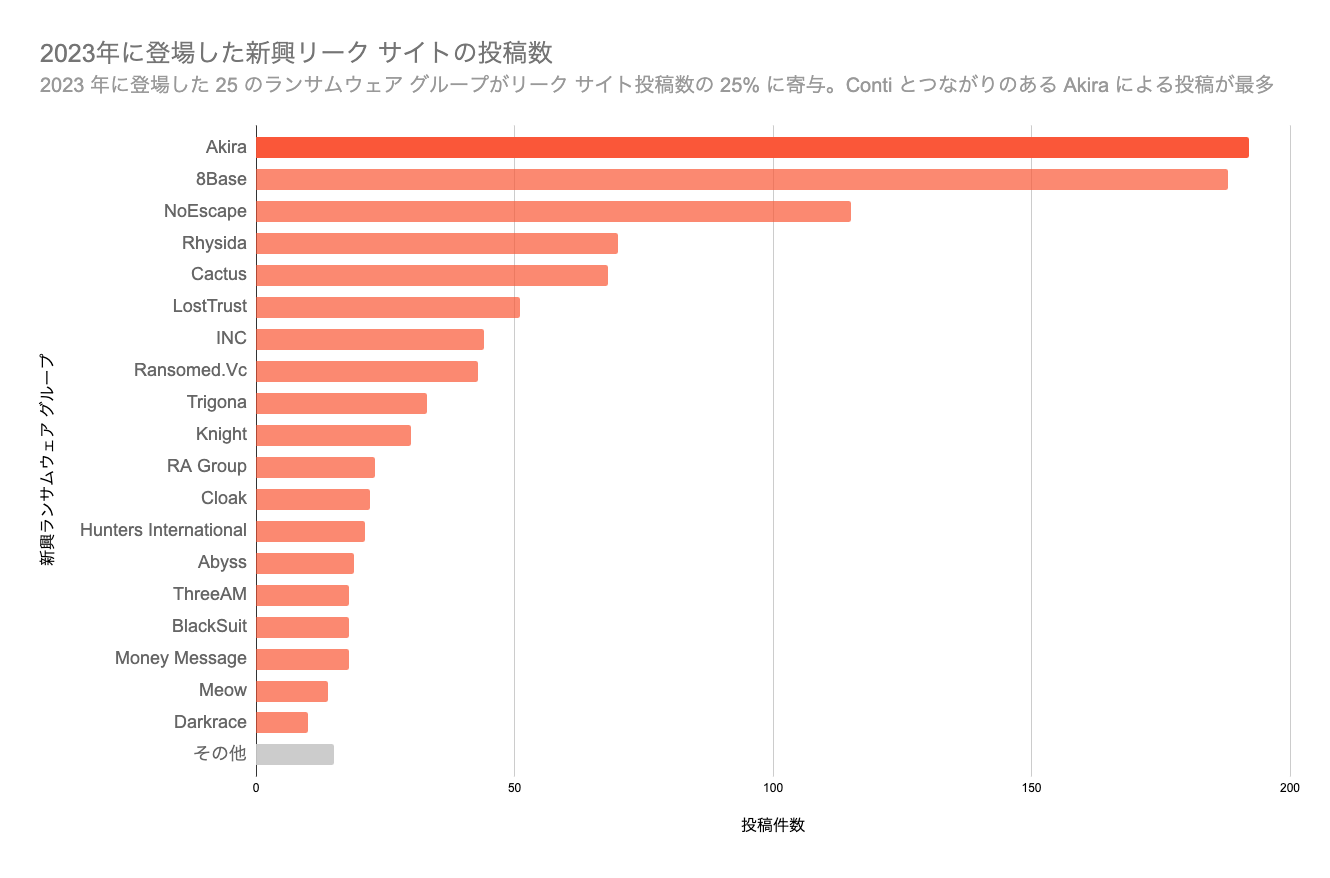

リーク サイトのデータからは、2023 年に少なくとも 25 の新たなランサムウェア グループが出現したことが明らかになり、収益性の高い犯罪行為としてランサムウェアが引き続き注目されていることがわかります。Darkrace、CryptNet、U-Bomb などの新たなグループが登場しましたが、これら新参ランサムウェア脅威アクターの多くは持ちこたえることができず、今年下半期に退場しました。

2023 年はランサムウェアへの取り組みが強化され、国際法執行機関にとっては活動的な年となりました。この取り組みの強化は、Hive や Ragnar Locker などのグループの衰退や、 ALPHV (BlackCat) のほぼ壊滅に近い状況へとつながりました。2023 年における法執行措置は、ランサムウェア グループの直面する課題の増大を反映しています。

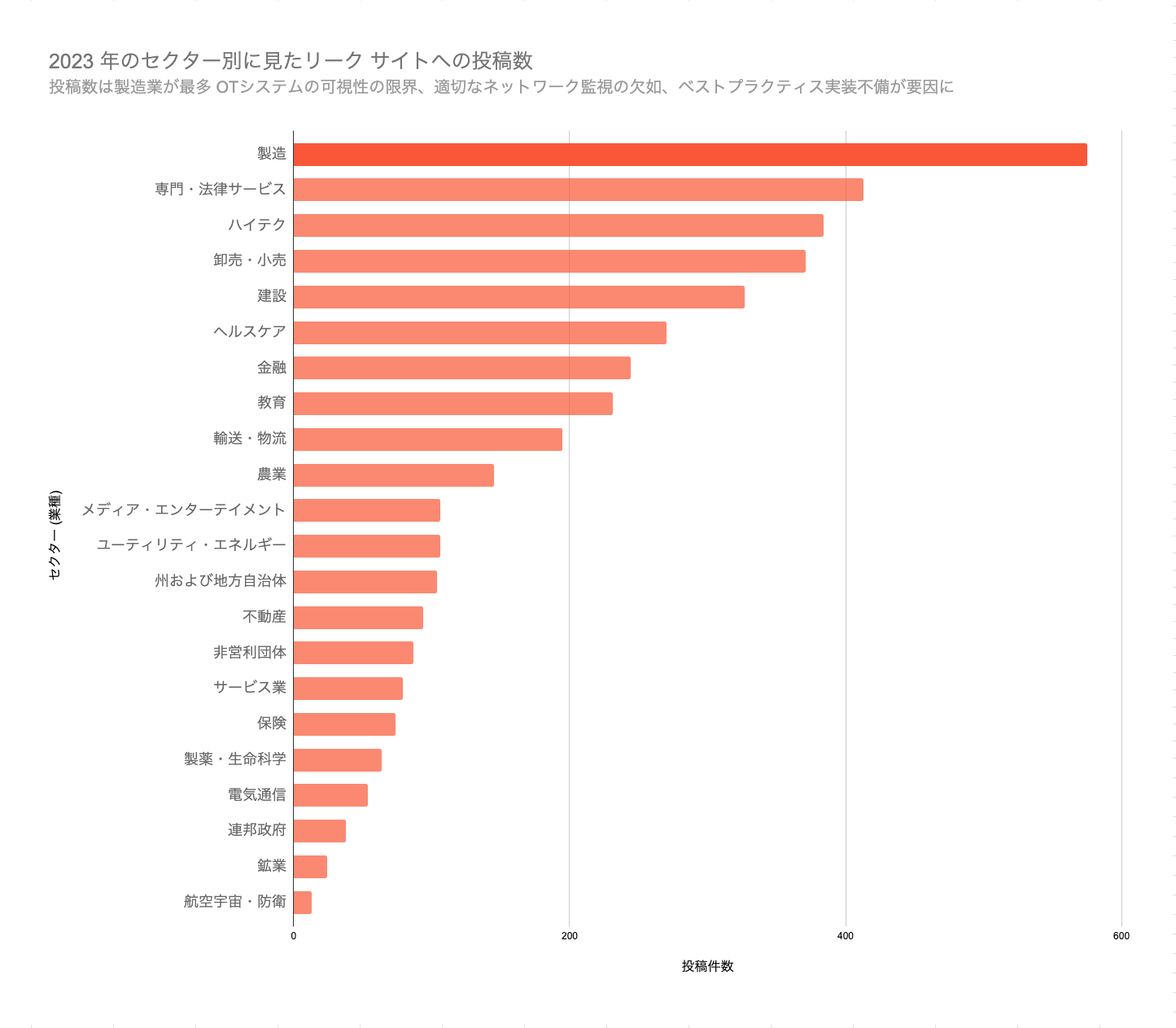

ランサムウェア脅威アクターは、特定のセクター (業界) を選ばず、幅広い被害者を標的にしていました。

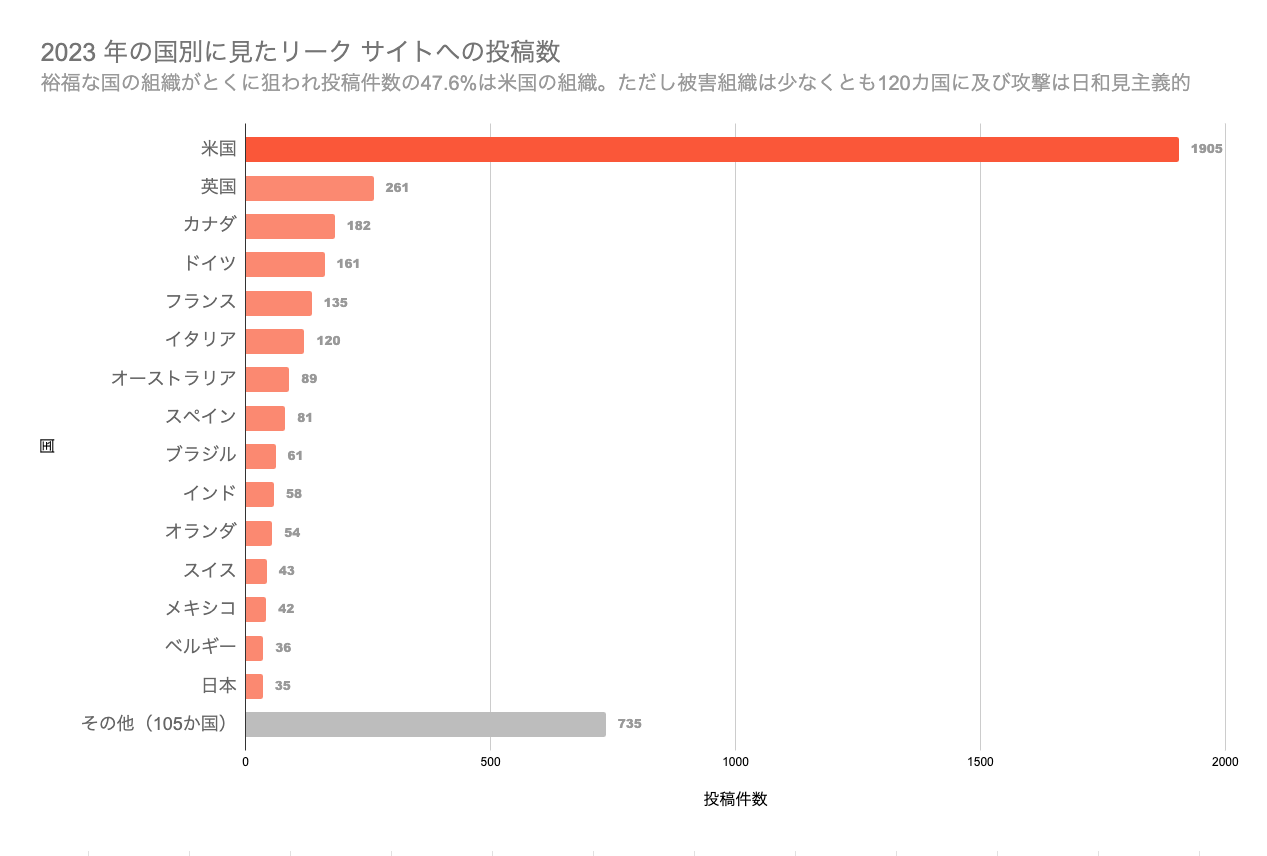

Unit 42 が収集したリーク サイトのデータは、2023 年に最も影響を受けたセクターが製造業であることを示しており、このセクターに重大な脆弱性があることが示唆されます。少なくとも 120 か国の組織がランサムウェアの脅迫による影響を受けていますが、その主な標的としては米国が際立っています。2023 年のランサムウェア リーク サイトの投稿の 47% が、米国に拠点を置く組織を被害者としていたことが明らかになっています。

パロアルトネットワークスのお客様は、Advanced WildFire、DNS Security、Advanced Threat Prevention、Advanced URL Filtering などのクラウド配信型セキュリティサービスを有効にした次世代ファイアウォール (NGFW) により、本稿で取り上げた脅威からの保護を受けています。

Cortex Xpanse を使うと脆弱なサービスを検出できます。Cortex XDRそしてXSIAMをご利用のお客様は、導入後すぐ、とくにシステムに追加の保護を追加しなくても、2023 年にアクティブだった既知のランサムウェア攻撃すべてから保護されていました。Anti-Ransomware Module (ランサムウェア対策モジュール) は暗号化の振る舞い防止に役立ち、Local Analysis (ローカル分析) はランサムウェア バイナリーの実行防止に役立ち、Behavioral Threat Protection (振る舞い脅威保護) はランサムウェアのアクティビティ防止に役立ちます。Prisma Cloud Defender Agents は、既知のマルウェアが見られないかどうか、Windows 仮想マシン インスタンスを監視することができます。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.com まで電子メールにてお問い合わせください (ご相談は弊社製品のお客様には限定されません)。

| 関連する Unit 42 のトピック | Ransomware |

| 本稿で取り上げたランサムウェア ファミリー | ALPHV, Akira, CL0P, Hive, LockBit 3.0, Play, Ransomed, Royal, ThreeAM, Trigona, Vice Society |

リーク サイトと弊社のデータセット

本稿の分析はランサムウェア リーク サイトのデータに基づいています。これらのサイトは、専用リーク サイト (Dedicated Leak Site: DLS) と呼ばれることもあります。

ランサムウェア リーク サイトは、Maze ランサムウェアが二重脅迫戦術を使い始めた 2019 年に初めて登場しました。Maze は、被害者に支払いを迫るため、暗号化の前にデータを窃取し、窃取したデータの公開用リーク サイトを設立した、知られているなかで最初のランサムウェア グループです。

これらの脅威アクターは、ファイルの復号のためだけでなく、機密データを公開されたくなければ料金を支払えと被害者にせまります。2019 年以降はランサムウェア グループがオペレーションにリーク サイトを取り入れるケースが増えています。

私たちのチームは、多くの場合ダーク Web経由でアクセスできるこれらのサイトからのデータを監視し、それらのデータを確認して傾向を特定しています。今ではほとんどのランサムウェア グループがリーク サイトを一般的に利用していることから、リサーチャーはこのデータを使用してランサムウェアの活動の全体的なレベルを判断し、特定のランサムウェア グループが最初にアクティブになった日付を特定することがよくあります。

ただし、リーク サイトのデータは必ずしも現実を反映しているとは限らないため、防御側はこれを慎重に使わねばなりません。ランサムウェア グループはインフラの構築や業務拡大は行いつつ、リーク サイトは作らずに活動をはじめる可能性があります。さらに、被害者がただちに支払いに応じた場合、そのランサムウェア インシデントはグループのリーク サイトに表示されない可能性があります。このため、ランサムウェア グループの活動の正確な全体像が、リーク サイトから常に明らかになるとはかぎりません。ランサムウェアによる影響が実際に及ぶ範囲は、これらのサイトが示唆しているものとは異なる可能性があります。

こうした短所はあるものの、ランサムウェア リーク サイトから取得されたデータは、2023 年のランサムウェア アクティビティの状況に関する貴重な知見を提供してくれます。

本調査で得られた主な知見

私たちがこれまで収集してきたデータセットは、2023 年のランサムウェア グループの隆盛と衰退、影響を受けたセクターと攻撃の地理的分布を明らかにしてくれました。最も重要なことは、このランサムウェア アクティビティの件数は、重大な脆弱性を標的とするゼロデイ エクスプロイトからの大規模な影響を反映しているということです。

重大な脆弱性

2023 年はランサムウェア リーク サイトには 3,998 件の投稿がありました。2022 年は 2,679 件でした。以下の図 1 に示すようにこれは年間約 49% の増加となります。

この活動増加は、重大な脆弱性を狙ったゼロデイのエクスプロイトに起因していると考えられます。たとえば、GoAnywhere MFT の CVE-2023-0669 や MOVEit Transfer のSQLインジェクション ( CVE-2023-34362、CVE-2023-35036、CVE-2023-35708) などがその例です。

CL0P は MOVEit Transfer 脆弱性のエクスプロイトをやってのけたグループとして名を馳せました。米国 CISA (U.S. Cybersecurity and Infrastructure Agency: サイバーセキュリティ インフラ庁) は、米国に拠点を置く 3,000 社を超える組織と、全世界の組織 8,000 社が、CL0P ランサムウェアを利用することで知られる攻撃グループ、TA505 の被害者となったと推定しています。これらの攻撃の規模は、脆弱な組織に対し、脅威に有効に対抗するための対応時間短縮を求める一方で、危殆化された Web サイトのデータ量の膨大さは、ランサムウェア グループにも適応力を求めました。

たとえば、CL0P ランサムウェア グループは 2023 年に脅迫戦術を更新しています。CL0P は 2023 年の半ばまでは Torrent を利用して窃取データを配布していました。これは、グループの Tor Webサイト上に窃取データをホストするより、迅速で効率のよい方法です。私たちは、2023 年 9 月に本アクティビティについての記事を公開していますが、その記事のなかで、最近の CL0P ランサムウェア アクティビティに関する注目すべき知見を提供しています。

重大な脆弱性を悪用するグループは CL0P だけではありませんでした。LockBit、Medusa、ALPHV (BlackCat) などのランサムウェア グループは、Citrix Bleed の脆弱性 (CVE-2023-4966) を利用しましたが、これはこれらのグループによる 2023 年 11 月の多数の侵害につながりました。

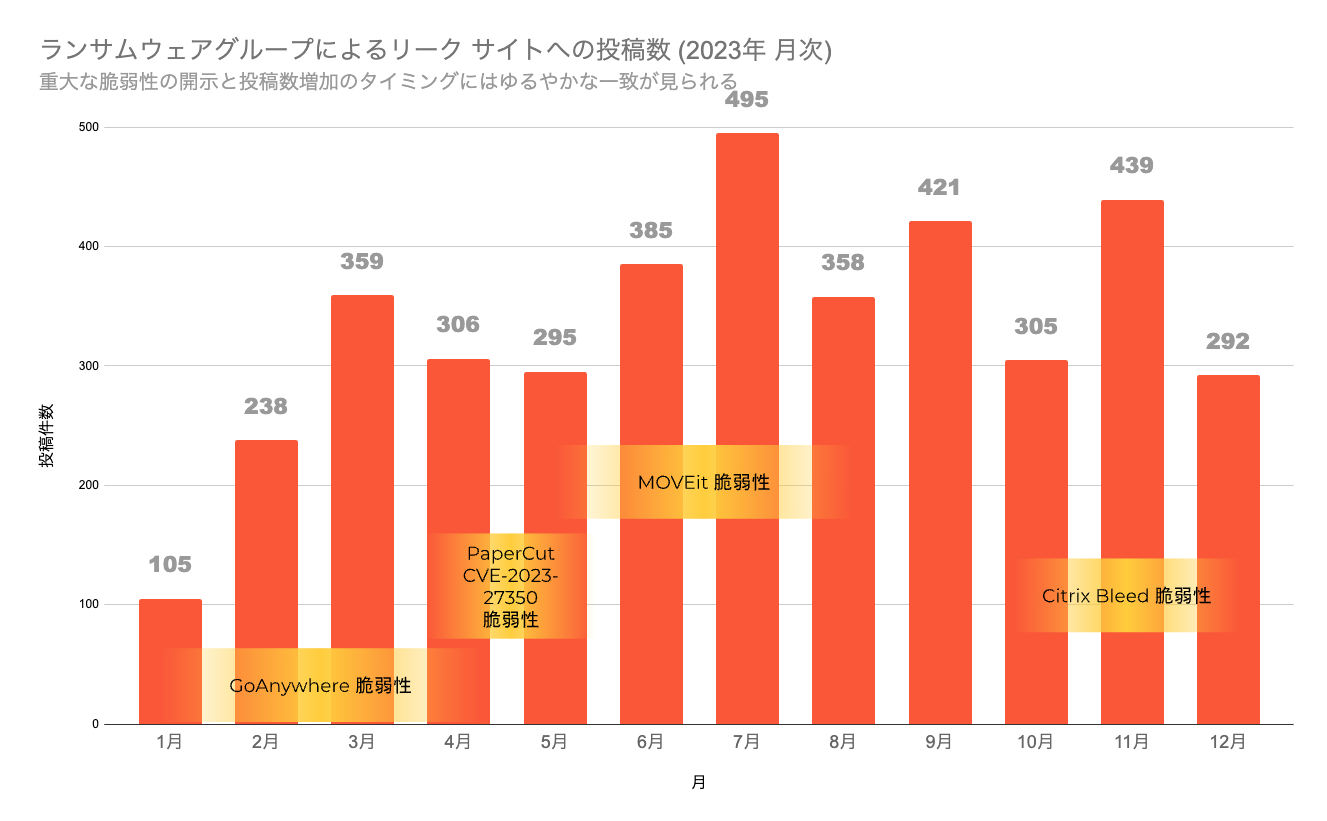

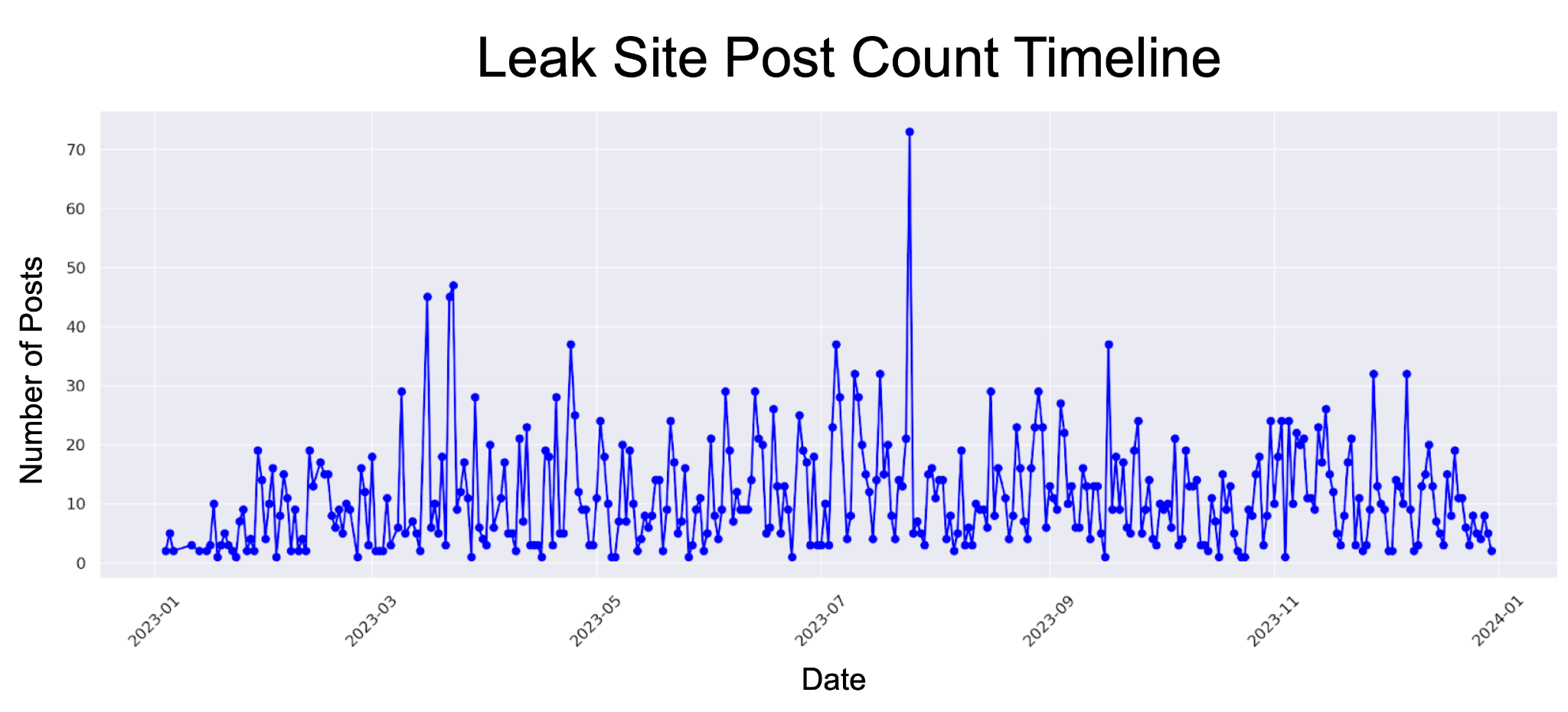

2023 年にランサムウェア リーク サイトに投稿された侵害件数を月ごとに確認すると、以下の図 2 に示すように、特定の月に侵害が増加していることがわかります。これらの増加は、ランサムウェア グループが特定の脆弱性をエクスプロイトし始めた日付とゆるやかに一致しています。

すべてのランサムウェア攻撃者がゼロデイ脆弱性を利用できるわけではありません。一部のランサムウェア グループは、使えるものは何でも使う経験の浅い攻撃者によって運営されています。

たとえば、ある未知のランサムウェア グループは、ESXiArgsと呼ばれるキャンペーンで VMware ESXi 環境を標的にしていました。このキャンペーンでエクスプロイトされた CVE-2021-21974 は攻撃の時点ですでに 2 年が経過している脆弱性です。

CISA によると、ESXiArgs は 3,800 台以上のサーバーに影響を与えました。通常、この種のキャンペーンはランサムウェア リーク サイトには掲載されません。攻撃者の関心が、影響の最大化やデータの販売により被害者を脅すことにはなく、迅速な支払いにあるためです。これらのグループは古いエクスプロイトを使用していますが、そのキャンペーンは、影響の面でも労力の面でも、より経験豊富なランサムウェア脅威アクターによる攻撃と同程度になりえます。

ただし、経験があろうとなかろうと、ランサムウェア脅威アクターらは進化しつづける脅威情勢のなかで現れては消えていきます。2023 年に見られた新たなランサムウェア脅威を振り返ってみましょう。

2023 年に登場したグループ

近年は被害者が高額な身代金を支払うことから、サイバー犯罪者がランサムウェアで生計を立てる考えに流されがちです。ただし、犯罪者らが新たなランサムウェア グループをつくっても、そのすべての試みがうまくいくわけではないし、やっていけるわけでもありません。

新たなランサムウェア グループは、ほかのマルウェアなら当てはまらないような複数の課題を考慮する必要があります。たとえば被害者とのやりとりや、運用上のセキュリティの強化などです。ランサムウェアの活動は公開で行われることが多いので、法執行機関やセキュリティ ベンダーやそのほかの防御担当者に検出されるリスクが高まります。

ランサムウェア グループは競合についても考慮せねばなりません。利益の分配やソフトウェアの機能、アフィリエイトへのサポートは、競争の激しいランサムウェア犯罪市場において、新たなグループの立ち位置に大きな影響を与えることがあります。

こうした課題があってもなお、データからは 2023 年に 25 の新たなリーク サイトが登場したことが明らかになっています。これらのグループは、少なくともランサムウェア・アズ・ア・サービス (RaaS) の提供を開始し、ランサムウェア市場の挑戦者に加わりたいと願っています。これらの脅威グループ名を以下表 1 に示します。

表 1. 2023 年に出現した 25 の新参ランサムウェア リーク サイト

ここでご注意いただきたいのが、これらのサイトのうち少なくとも 3 つは、2022 年中には最初の活動を開始していると報告されている点です。それでも私たちは本分析において以下の 2 つの理由から、これらのランサムウェア ファミリーを新参者とみなしています。1 つめの理由は、分析の結果として活動開始が 2022 年中であることが示されたとしても、これらのランサムウェア ファミリーはすべて、2023 年に初めて公に報告されているということです。2 つめの理由は、きょうびランサムウェア犯罪市場でひとかどのプレーヤーになりたければ、リーク サイトは必須ということです。

2022 年に開始し、2023 年に新たにリーク サイトを設立したと報じられている 3 つのランサムウェア ファミリーは次のとおりです。

新興グループのリーク サイト データからは、ランサムウェア犯罪市場の競争の激しさが明らかになっています。2023 年に新たにリーク サイトを設立した 25 のグループのうち、少なくとも 5 つは 2023 年下半期に新たな投稿をしておらず、これらのグループがオペレーションを停止した可能性を示しています。表 2 は、2023 年末までにオペレーションを停止した可能性のある新興ランサムウェア リーク サイトの一覧です。

| グループ | リーク サイトへの最終投稿日 |

| U-Bomb | 2023 年 3 月 20 日 |

| CryptNet | 2023 年 4 月 15 日 |

| CrossLock | 2023 年 5 月 2 日 |

| Rancoz | 2023 年 5 月 2 日 |

| DarkRace | 2023 年 6 月 8 日 |

表 2. 5 つの新興ランサムウェア グループによるリーク サイトへの 2023 年最後の既知の投稿日

リーク サイトへの投稿がないからといって、必ずしもこれらのグループが活動を停止したことを意味するわけではありません。これらのグループの犯罪者は、べつの活動に移ったり、公の場から姿を消したり、ほかのランサムウェア グループと合併した可能性があります。

これらのグループの一部が一年もたなければ、空いた穴を新たな脅威アクターが埋めることができます。以下の表 3 に示すように、2023 年後半には 12 の新たなリーク サイトの投稿が明らかになっており、これらのグループが 2023 年後半にオペレーションを開始した可能性を示唆しています。

| グループ | リーク サイトへの最初の投稿日 |

| BlackSuit | 2023 年 6 月 18 日 |

| Cyclops | 2023 年 7 月 4 日 |

| Cactus | 2023 年 7 月 17 日 |

| INC | 2023 年 8 月 8 日 |

| ThreeAM | 2023 年 8 月 14 日 |

| LostTrust (MetaEncryptor) | 2023 年 8 月 16 日 |

| Cloak | 2023 年 8 月 23 日 |

| Ransomed.Vc | 2023 年 8 月 24 日 |

| Meow | 2023 年 9 月 4 日 |

| Knight | 2023 年 9 月 11 日 |

| CiphBit | 2023 年 9 月 15 日 |

| Hunters International | 2023 年 10 月 19 日 |

表 3. 12 のランサムウェア グループによるリーク サイトへの 2023 年最初の投稿日

これら 25 の新たなリーク サイトは、2023 年以降のランサムウェア投稿総数の約 25% に寄与しました。図 3 に示すように、これらの新興グループのなかでは Akira が最も多くの投稿をしていました。

2023 年 3 月が初観測となる Akira は急成長中のランサムウェア グループとされています。Conti を統率するチームに紐づく暗号通貨取引があったことから、リサーチャーは同グループを Conti にリンクしています。

2023 年にリーク サイトへの投稿数で第 2 位につけたのは 8Base ランサムウェアです。8Base は 2022 年から活動しているランサムウェア グループの 1 つですが、このグループが被害者の公開をはじめたのは 2023 年 5 月です。

2023 年に退場したグループ

2023 年には著名ランサムウェア グループの凋落も複数目にしました。理由としては過剰な露出や攻撃的戦術が挙げられ、それが法執行機関やサイバーセキュリティ業界の注目を集めることになりました。注目が集まったことでプレッシャーや運用上の課題が増えたのです。

2023 年に国際法執行機関が果たした重要な役割は、どれだけ強調してもしすぎることはありません。彼らの協力的取り組みが強化されたことで、ランサムウェア オペレーションの妨害において大きな成功を収めることができました。

これらの取り組みには、被害者への復号キー提供、インフラ押収、主要脅威アクターの逮捕などが含まれます。法執行機関の取り組みにより、著名ランサムウェア グループの安定は崩れ、さほど収益をあげられなくなりました。その結果、アフィリエイトたちはこれらのグループから離れ、より収益性の高い代替グループを探さざるをえなくなりました。

2023 年に活動を停止したと思われる著名なランサムウェアのオペレーションをいくつか振り返ってみましょう。

Hive

Hive ランサムウェアは 2022 年に最も多数の投稿を行ったグループのひとつですが、 2023 年 1 月に法執行機関主導の作戦の一環としてオペレーションを停止されたことが報じられています。この作戦ではグループの復号キーを捕捉でき、これが世界中の被害者に提供されたことで、被害者らは潜在的な身代金の支払いを 1 億 3,000 万ドル以上節約できました。

以下の図 4 に示すように、FBI は Hive ランサムウェアのメイン サイトを押収しています。Hive のアフィリエイトは散り散りになり、このグループは 2023 年の残りの期間にわたって消滅しました。

Ragnar Locker

Ragnar Locker も国際法執行機関の怒りを目の当たりにしたグループのひとつです。このグループは 2019 年に最初に設立されて以来非常に活発に活動していました。

2023 年 10 月、ユーロポール (欧州刑事警察機構) は、連携した国際的法執行活動が遂行され、Ragnar Locker のインフラを押収、主犯格をその後パリ司法裁判所に送致したことを報告しました。図 5 は、2023 年に法執行機関に接収された直後の Rangar Locker の Tor サイトのスクリーンショットを示しています。

Ransomed.Vc

Ransomed.VC は 2023 年 8 月に活動を開始し、9 月にソニーを侵害したという犯行声明を出したことで注目を集めました。単に Ransomed としても知られるこのグループは、10月の末ごろに活動を停止して残されたインフラをオークションに出しており、その成功は非常に短命でした。

このオペレーションの停止はおそらくは法執行機関の介入により発生したと思われます。翌月には同グループのアフィリエイト 6 名が逮捕されたとされています。

Trigona

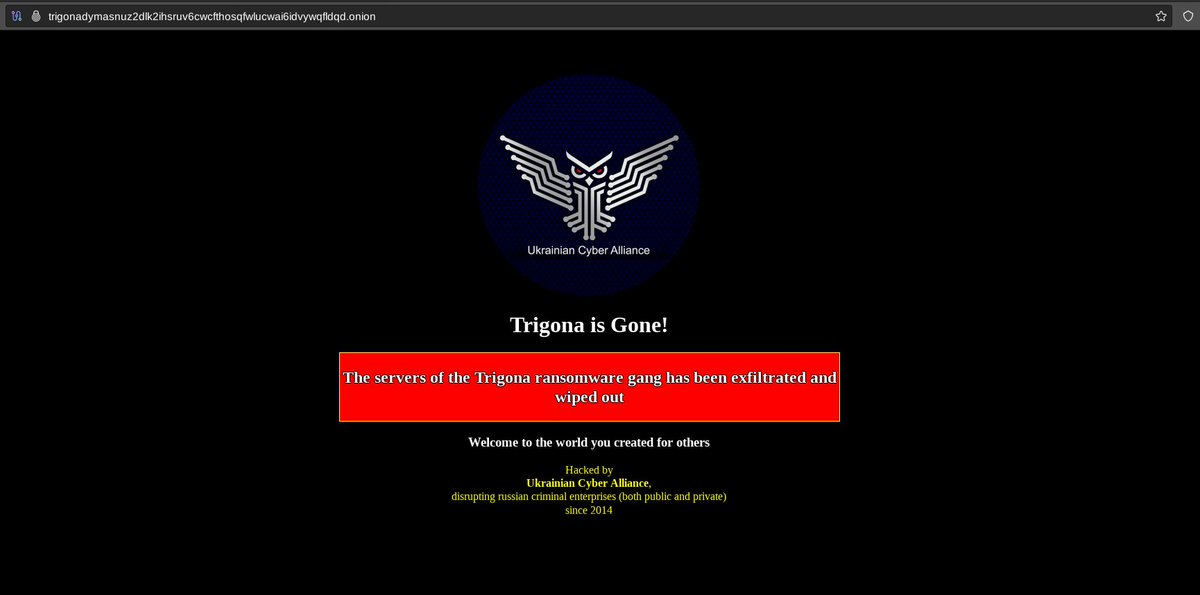

Torigona は 2023 年に登場したもうひとつ注目すべきランサムウェア展開です。2022 年に最初に発見された Torigona は、法執行機関の措置によってではなく、親ウクライナ ハクティビストらの取り組みによって停止させられました。

Ukrainian Cyber Alliance (ウクライナサイバー同盟) と名乗るハクティビストグループが、Confluence における重大な脆弱性とゼロデイのエクスプロイトを使い、Trigona のインフラにアクセスしました。同ハクティビスト グループは、Torigona のデータをすべて消去し、この行為が結局、同ランサムウェア グループの終焉につながりました。

以下の図 6 は、ウクライナ サイバー アライアンスが改ざんした後の Trigona の Tor サイトのスクリーンショットを示しています。

ALPHV (BlackCat): ほぼ退場へ

BlackCat の名でも知られる ALPHV グループは 2023 年に大打撃を受けました。12 月に FBI が ALPHV (BlackCat) のオペレーションを妨害し、侵害被害者がデータを復旧するための復号ツールを公開しました。これは ALPHV にとって大きな敗北となりました。彼らは犯罪アフィリエイトたちが FBI におそれをなさないよう、彼らをつなぎとめるためのインセンティブを提供しました。その間に LockBit のようなほかのランサムウェア グループが、ALPHV のアフィリエイトたちをひそかに奪いはじめました。

ALPHV グループはこの後、FBI による妨害に対応し、法執行措置に反撃しています。しかしながら、同グループが評判を取り戻せなければ、活動を停止して新たなランサムウェア ギャングとしてブランド名を変更する可能性はあります。

ブランディングを更新した可能性のあるグループ

2023年には、Royal ランサムウェアと Vice Society の突然の消滅も見られました。どちらも 2022 年から 2023 年前半にかけて多重恐喝戦略を活発に実行しており、法執行機関の注目を集めていました。

Royal ランサムウェアは Conti の元メンバーが作成しており、重要インフラに対する複数の注目度の高い攻撃に関わってきました。Royal のリーク サイトは 2023 年 7 月のいつかの時点でオペレーションを停止しました。さまざまな情報源が、Royal と新しく確立された BlackSuit ランサムウェアのコードの類似性を報告しており、Royal から BlackSuit へのブランド変更の可能性が示唆されます。

Vice Society はヘルスケアや教育セクターの組織を標的としていることで、一般大衆と法執行機関の注目を集めました。このグループは 2023 年 6 月にリーク サイトへの投稿を停止しましたが、Vice Society は完全には消滅していない可能性があります。複数のリサーチャーらが、Vice Society を新たに設立された Rhysida ランサムウェアにリンクし、これがブランド変更であると示唆しています。

2023 年の新興ランサムウェア グループのひとつは、同年にブランド名を変更したようです。リーク サイトデータは、Cyclops ランサムウェアが 2023 年 7 月にアクティブだったことを示していますが、Cyclops のバージョン 2.0 のアップデートは Knight ランサムウェアにブランド名が変更されました。Cyclops は 2023 年 7 月以降リーク サイトに投稿していませんが、Knight はリーク サイトに同年後半の 9 月から投稿を開始しています。

2023 年のリーク サイトの統計

リーク サイトのデータを分析すると、ランサムウェア脅威に関する重要な知見が得られます。私たちは 2023 年の 3,998 件のリーク サイト投稿を再検討しました。このデータは、最も活発だったグループや、ランサムウェアから最も大きく影響を受けた業種や世界の地域を示してくれます。

グループの分布

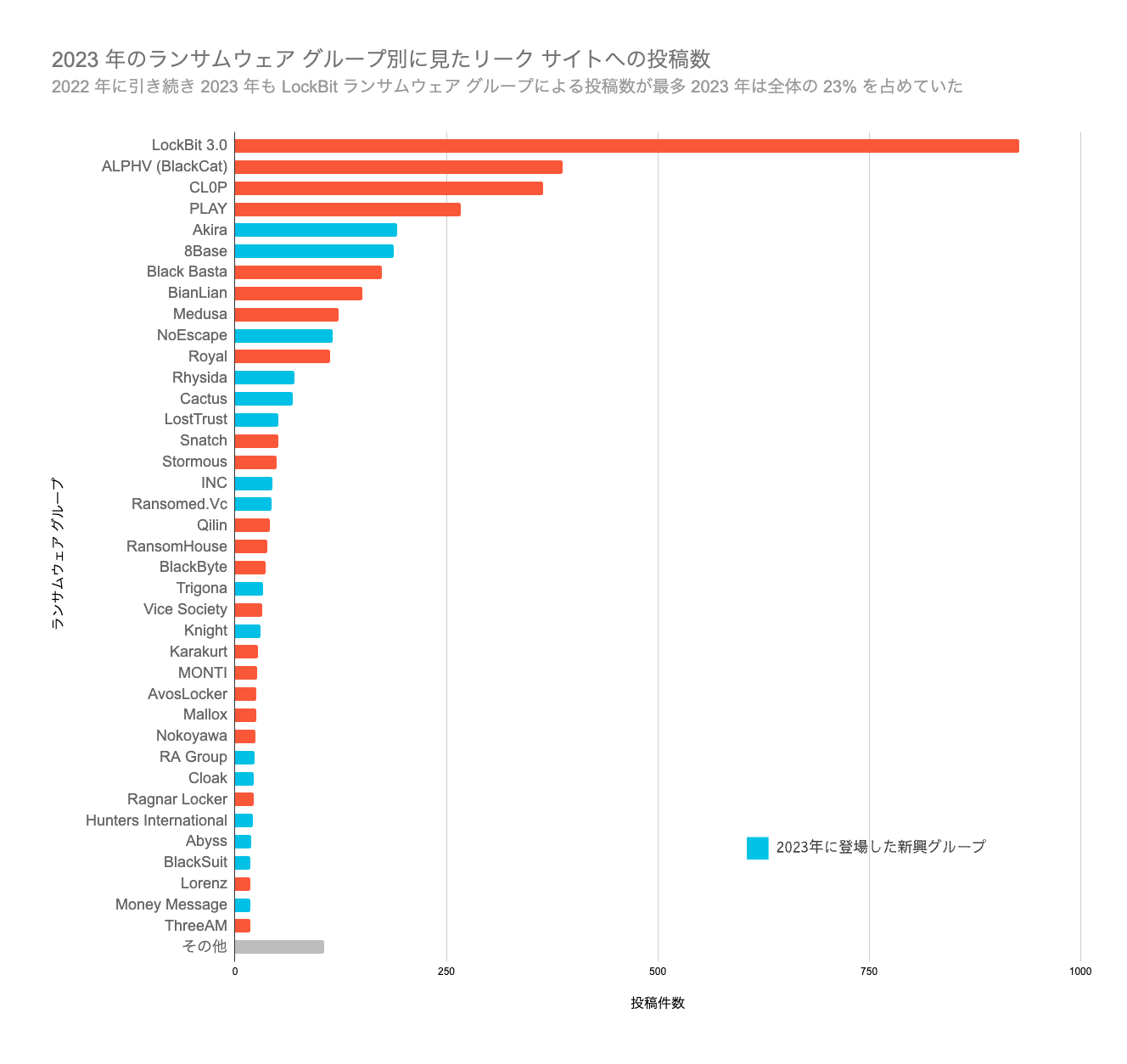

2023 年のリーク サイトの投稿 3,998 件についていえば、依然として LockBit ランサムウェアが最も活発で、928 組織という投稿数は全体の 23% を占めています。

LockBit は 2019 年以来、中断を最小限にとどめて活動を続けており、現在は 2 年連続で最も投稿数の多いランサムウェア グループとなっています。Conti、Hive 、Ragnar Lockerといったグループの凋落によって、その後アフィリエイトに加わった多くの脅威アクターらにとって LockBit が「選ばれるランサムウェア ナンバー1」になりました。

LockBit は、Linux と Windows の両オペレーティング システムに影響する複数の亜種をリリースしました。誰でも自由に使えるソフトウェア ツールの再利用や LockBit の高速暗号化の利用により、アフィリエイトたちは個々のニーズに合わせてランサムウェア オペレーションをあつらえることができます。

リーク投稿数第 2 位は ALPHV (BlackCat) ランサムウェアで、2023 年のリーク サイト投稿全体の約 9.7% を占めていました。第 3 位は CL0P ランサムウェアで、2023 年の投稿の約 9.1% を占めていました。

CL0P は、Progress Software の MOVEit や Fortra の GoAnywhere MFT などの重大な脆弱性のゼロデイ エクスプロイトの利用することで有名です。ただし、同グループのリーク サイトに CL0P が投稿した組織の数は、これらの脆弱性からくる影響をすべて正確には反映していない可能性があります。

たとえば、CL0P のリーク サイト データは、同年に 364 の組織を侵害したことを示していますが、2023 年の CL0P による MOVEit 脆弱性のエクスプロイトを分析したレポートは 2,730 の組織が影響を受けたと述べています。これは、リーク サイトのデータと実際の影響との間でよく見られる差異の好例です。

図 7 は、2023 年のさまざまなランサムウェア ファミリーによるリーク サイトの投稿数を示しています。

月次・週次平均

私たちが調査した 3,998 件のランサムウェア投稿は、ランサムウェア グループが 2023 年に月平均で 333 件の投稿を行っていたことを意味します。この年間投稿数は、週平均でほぼ 77 件の投稿に相当します。2022 年との比較で 2023 年の数字はランサムウェア アクティビティの増加を示しています。

2022 年には、リーク サイトの投稿数は合計 2,679 件、月平均 223 件、週平均 52 件でした。年間合計では、2023 年のランサムウェア リーク サイトへの投稿数は前年比 49% の増加となります。

2023 年のリーク サイト報告数は 7 月が最も多く、投稿数は 495 件でした。CL0P はその月に最も多くの投稿をしていました。おそらく MOVEit 脆弱性の大規模なエクスプロイトがその原因でしょう。

リーク サイトの投稿数によると、2023 年にランサムウェアの活動が最も少ない月は 1 月と 2 月でした。年間を通してのリーク サイトへの投稿状況を示す折れ線グラフを図 8 に示します。

影響を受けたセクター

一部のランサムウェア グループは特定の国やセクターに的を絞っている場合がありますが、ほとんどのグループは日和見主義で、主に利益を上げることを目的としています。その結果、多くのランサムウェア グループは、複数のセクターの組織を侵害します。

以下の図 9 に示すように、2023 年のリーク サイトの投稿数では製造業がランサムウェアによる影響を最も強く受けており、このセクターが投稿全体の 14% を占めていました。

製造業がランサムウェア被害を最も強く受けた原因は何でしょうか。製造業では運用テクノロジー (OT) システムの可視性が限られていることが多く、適切なネットワーク監視を欠いていたり、ベスト セキュリティ プラクティスを実装できていないことがよくあります。

地理的な影響

リーク サイト データによると、2023 年の被害者のほとんどは米国に拠点を置いており、投稿全体の 47.6% を占めていました。英国が 6.5% で 2 位、その後に カナダが 4.6%、ドイツが 4% と続きます。最も影響を受けた地域を示すグラフは、図 10 から確認してください。

2019 年にリーク サイトが初めて出現して以来、米国の組織はランサムウェアの最大の標的となってきました。とくに売上や利益、資産、市場価値において世界最大の企業のランク付けをしている Forbes Global 2000 を見てみれば、米国がもっとも魅力的な標的となっていることがわかります。Forbes Global 2000 に記載された組織のなかで米国の組織が占める数は 610 社で、これは Forbes Global 2000 のほぼ 31% に相当しており、裕福な標的への集中が示されました。

ランサムウェア グループは米国などの裕福な地域をターゲットにする傾向はあるものの、依然として世界中のいたるところでの問題となっています。2023 年のリーク サイト データからは、世界中で少なくとも 120 か国に及ぶ被害者が明らかになっています。

結論

ランサムウェア リーク サイトの投稿数が示しているとおり、2023 年のランサムウェア情勢は進化と繁栄を表すものとなりました。これらリーク サイトの投稿は、アクティビティの顕著な増加を反映するものであると同時に、新興ランサムウェア グループと衰退した既存ランサムウエア グループの状況を反映するものでもありました。依然、情勢は流動的であるものの、ランサムウェアとの戦いにおける法執行機関の効力向上は歓迎すべき変化の予兆といえます。

CL0P などのランサムウェア グループは新たに発見された重大な脆弱性にゼロデイ エクスプロイトを使ってくることから、これが潜在的被害者に難問を突きつけています。ランサムウェア リーク サイトのデータは脅威情勢に関する貴重な知見を提供してくれますが、このデータが脆弱性による影響をすべて正確に反映しているとはかぎりません。このため、組織は既知の脆弱性への警戒だけでなく、ゼロデイ エクスプロイトへの迅速な対応とその影響の緩和のための戦略を策定する必要があります。

保護と緩和策

パロアルトネットワークスのお客様は、以下の製品を通じて、ランサムウェアの脅威からさらに強力に保護されています。

- Advanced WildFire: 私たちは日々のランサムウェアの調査で得られた発見にもとづき、Advanced WildFire の機械学習モデルと分析技術の見直しや更新を頻繁に行っています。

- Cortex Xpanse: Cortex Xpanse を使用すると、インターネットに直接公開され、エクスプロイト可能で、ランサムウェアに感染する可能性のある脆弱なサービスを検出できます。

- Cortex XDR および XSIAM: とくに設定等を変更する必要なく、既知のすべてのランサムウェア サンプルは XDR エージェントによって防止されます。これには以下のモジュールが使われます。

- Windows 上での暗号化動作を防止する Anti-Ransomware モジュール

- Windows 上のランサムウェア バイナリーの Local Analysis (ローカル分析) による防止

- Windows 上および Linux 上のランサムウェア アクティビティ防止を支援する Behavioral Threat Protection (BTP) ルール

- クラウド配信型セキュリティ サービスを有効にした次世代ファイアウォール (NGFW):

- Advanced URL Filtering と DNS Security は、関連する悪意のある URL やドメインをランサムウェア、コマンド & コントロール (C2)、マルウェア のカテゴリーに分類してブロックします。

- Advanced Threat Prevention は、ポート スキャン、バッファー オーバーフロー、リモート コード実行など、ネットワーク層とアプリケーション層の両方でランサムウェアの脅威をブロックします。

- Prisma Cloud: Windows 仮想マシン (VM) を実行しているクラウド インフラは、Cortex XDR Cloud Agent または Prisma Cloud Defender Agent を使用して Windows ベースの VM を監視する必要があります。どちらのエージェントも、弊社の WildFire から取得したシグネチャーを使い、既知のマルウェアが Windows VM インスタンスに存在していないかどうか監視します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

追加リソース

本稿は以下のレポートを参照しました。これらのレポートを読むことで 2023 年におけるランサムウェア オペレーションや、個々のランサムウェア ファミリー、ランサムウェア関連の特定オペレーションについて、さらに深い知見を得られます。

- Dedicated Leak Sites (DLS): Here’s what you should know – Group-IB

- What is Multi-Extortion Ransomware? – Palo Alto Networks

- Allied Universal Breached by Maze Ransomware, Stolen Data Leaked – Bleeping Computer

- What is a zero-day exploit? – IBM

- Tor (Network) – Wikipedia

- Summary of the Investigation Related to CVE-2023-0669 – Fortra GoAnywhere Blog

- 脅威に関する情報: MOVEit TransferのSQLインジェクションの脆弱性(CVE-2023-34362、CVE-2023-35036、CVE-2023-35708) – パロアルトネットワークス Unit 42

- #StopRansomware: CL0P Ransomware Gang Exploits CVE-2023-34362 MOVEit Vulnerability – U.S. Cybersecurity & Infrastructure Security Agency (CISA)

- CL0P^_- めざせシード マスター! – パロアルトネットワークス Unit 42

- Understanding Ransomware Threat Actors: LockBit – U.S. Cybersecurity & Infrastructure Security Agency (CISA)

- Medusa Ransomware on the Rise: From Data Leaks to Multi-Extortion – The Hacker News

- #StopRansomware: ALPHV Blackcat – U.S. Cybersecurity & Infrastructure Security Agency (CISA)

- What Is Citrix Bleed?The Next Ransomware Patch You Need – Government Technology

ESXiArgs: Questions & Answers – VMware - CVE-2021-21974 – CVE List, The MITRE Corporation

- ESXiArgs Ransomware Virtual Machine Recovery Guidance – U.S. Cybersecurity & Infrastructure Security Agency (CISA)

- 8Base Ransomware: A Heavy Hitting Player – VMware Security Blog

- Hackers use new 3AM ransomware to save failed LockBit attack – Bleeping Computer

- Abyss Locker Ransomware Looks to Drown VMware's ESXi Servers – Dark Reading

- Akira, again: The ransomware that keeps on taking – Sophos

- [PDF] BlackSuit Ransomware – HC3: Analyst Note

- CACTUS Ransomware Exploits Qlik Sense Vulnerabilities in Targeted Attacks – The Hacker News

- Ransomware review: October 2023 – Malwarebytes

- Cloak Ransomware: Who’s Behind the Cloak? – Cyberint

- Netskope Threat Coverage: CrossLock Ransomware – Netskope

- New RaaS CryptNet Advertised for Double Extortion Attacks in Dark Web Forums – Retail & Hospitality ISAC

- Knight: An analysis of Cyclops’ ransomware successor – Acronis

- Unmasking the Darkrace Ransomware Gang – Cyble

- Hunters International Cyberattackers Take Over Hive Ransomware – Dark Reading

- Inc. Ransom – SentinelOne

- Novel LostTrust ransomware operation emerges – SC Media

- NoEscape Ransomware – HC3: Analyst Note

- Nokoyawa – SentinelOne

- Vanderbilt University Medical Center investigating cybersecurity incident – Recorded Future

- New Money Message ransomware demands million dollar ransoms – Bleeping Computer

- Newly identified RA Group compromises companies in U.S. and South Korea with leaked Babuk source code – Cisco Talos

- Ransomware Roundup - Rancoz – Fortinet

- The Emergence of Ransomed: An Uncertain Cyber Threat in the Making – Flashpoint

- #StopRansomware: Rhysida Ransomware – U.S. Cybersecurity & Infrastructure Security Agency (CISA)

- U-Bomb – SentinelOne

- 新興ランサムウェア「Trigona」: 被害組織は製造、金融、建設、農業、マーケティング、ハイテクなどに広がる – パロアルトネットワークス Unit 42

- Conti and Akira: Chained Together – Arctic Wolf

- 8Base Ransomware [PDF] – Health Sector Cybersecurity Coordination Center (HC3): Analyst Note

- #StopRansomware: Hive Ransomware – U.S. Cybersecurity & Infrastructure Security Agency (CISA)

- U.S. Department of Justice Disrupts Hive Ransomware Variant – Office of Public Affairs, U.S. Department of Justice

- Hive Ransomware Operation Shut Down by Law Enforcement – Security Week

- Ragnar Locker ransomware gang taken down by international police swoop – Europol

- Sony was attacked by two ransomware operators – Malwarebytes

- Get your very own ransomware empire on the cheap, while stocks last – The Register

- Ransomed.vc gang claims to shut down after six affiliates allegedly arrested – Recorded Future

- CVE-2023-22515 - Broken Access Control Vulnerability in Confluence Data Center and Server – Atlassian Support

- Ukrainian activists hack Trigona ransomware gang, wipe servers – Bleeping Computer

- Servers of the Trigona ransomware gang has been exfiltrated and wiped out – X (Twitter)

- Justice Department Disrupts Prolific ALPHV/Blackcat Ransomware Variant – Office of Public Affairs, U.S. Department of Justice

- AlphV ransomware site is “seized” by the FBI. Then it's "unseized." And so on. – ArsTechnica

- LockBit ransomware now poaching BlackCat, NoEscape affiliates – Bleeping Computer

- BlackCat Rises: Infamous Ransomware Gang Defies Law Enforcement – Infosecurity Magazine

- 脅威の評価: Royalランサムウェア – パロアルトネットワークス Unit 42

- 教育セクターを狙う持続的脅威Vice Societyのプロファイリング – パロアルトネットワークス Unit 42

- #StopRansomware: Royal Ransomware Update [PDF] – U.S. Cybersecurity & Infrastructure Security Agency (CISA)

- CISA, FBI warn that Royal ransomware gang may rebrand as ‘BlackSuit’ – Recorded Future

- Rhysida, the new ransomware gang behind British Library cyber-attack – The Guardian

- LockBit 3.0への注意喚起とCortexによる対策 – パロアルトネットワークス

- Conti Ransomware Operation Shut Down After Brand Becomes Toxic – Security Week

- LockBit wins ransomware speed test, encrypts 25,000 files per minute – The Register

- Clop ransomware gang begins extorting GoAnywhere zero-day victims – Bleeping Computer

- Ransomware Attacks Increasingly Targeting Manufacturers – NAM News Room, National Association of Manufacturers

- Unpacking the MOVEit Breach: Statistics and Analysis – Emsisoft

- The Global 2000 – Forbes

2024-02-21 09:45 JST 英語版更新日 2024-02-20 12:56 PST の内容を反映

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得