This post is also available in: English (英語)

概要

脅威グループ Muddled Libra は、狡猾なソーシャル エンジニアリングと臨機応変の技術活用の両方に長けています。企業の情報技術に精通している同脅威グループは従来のサイバー ディフェンスを十分に備えている組織にとっても重大なリスクとなっています。

Muddled Libra の戦術は柔軟で、標的環境にすばやく適応します。彼らがソーシャル エンジニアリングを主な手口としている点は変わっていません。その標的は企業の IT ヘルプ サポート デスクです。たとえばアクターはものの数分で被害者のアカウント パスワードを変更して MFA をリセットし、被害者のネットワークにアクセスできるようにしていました。

Muddled Libra は、ソフトウェア オートメーション、アウトソーシング、電気通信セクターの組織を標的化したことで最初に注目されました。以来彼らは、テクノロジー、ビジネス プロセス アウトソーシング、ホスピタリティ、そして最近では金融業界も標的に含めて拡大してきました。衰えの兆しは見えません。

Unit 42 のリサーチャーとレスポンダーは、2022 年半ばから 2024 年初頭にかけて、関連しあうインシデントを調査し、これらのインシデントを脅威グループ Muddled Libra に帰属させました。初期攻撃は高度に構造化されており、価値の高い暗号通貨保有者にサービスを提供している大規模ビジネス プロセス アウトソーシング会社を好んで標的にしていました。私たちは、攻撃者らがこれらの標的を使い果たした段階で恐喝を主目的とするランサムウェア アフィリエイト モデルに進化したものと考えています。

私たちが担当した事例では Muddled Libra が次のアクティビティを実行しているようすが観測されました。

- NSOCKS プロキシー サービスや TrueSocks プロキシー サービスの利用

- 特定セキュリティ ベンダーからの電子メールを攻撃者に転送する電子メール ルールを作成し、通信内容や事例の調査協力者を監視する

- 被害環境にカスタム作成した仮想マシンをデプロイする

- VMware vCenter サーバーを対象としてオープンソースのルートキット bedevil (bdvl) を使う

- 管理者権限を奪取する

- 匿名化プロキシ サービスを多用する

また、Muddled Libra のメンバーは英語を第一言語としているため、英語話者に対するソーシャル エンジニアリング攻撃能力がそのぶん高いと考えられます。Muddled Libra が AI を使用して被害者の声を偽装しているようすも観測されています。攻撃者が AI モデルをトレーニングするためにソーシャル メディア ビデオを使う可能性があります。私たちが観測した被害者は主に米国国内にいるようです。

Muddled Libra を阻止するには、厳重なセキュリティ コントロール、入念なセキュリティ意識向上トレーニング、慎重な監視を組み合わせる必要があります。

パロアルトネットワークスのお客様は、Cortex XDRと連携するCortex XSIAMを中心に構築された最新のセキュリティ アーキテクチャにより、本稿で説明する脅威からより強力な保護を受けています。Advanced URL FilteringやDNS Security などのクラウド配信型セキュリティ サービスは、コマンド&コントロール(C2)インフラからの保護に役立ちます。またApp-IDは、ネットワークへの接続を許可する匿名化サービスを制限できます。

| 関連する Unit 42 のトピック | Muddled Libra (Scattered Spider, Scatter Swineと関連), 0ktapus, Social Engineering |

脅威の概要

Muddled Libra を Muddled Libra たらしめている攻撃スタイルは、2022 年後半にリリースされた 0ktapus フィッシング キットの登場とともに、サイバーセキュリティ界隈のレーダーに浮かび上がりました。このマルウェア キットは次の機能を提供していました。

- 事前構築されたホスティング フレームワーク

- C2 への容易な接続性

- バンドルされた攻撃テンプレート

これらのオプションにより、攻撃者はモバイル認証ページを安価かつ簡単にエミュレートできます。

200 を超える本物そっくりの偽認証ポータル多数といくつかの標的型スミッシングを使い、攻撃者は 100 を超える組織のクレデンシャルと多要素認証 (MFA) コードをすばやく集めることに成功しました。

その攻撃のスピードと幅広さは、多くの防御側の不意を突きました。スミッシングはとくに目新しいものではありませんが、0ktapusのフレームワークは、通常要求される複雑なインフラ構築や高度な技術力をコモディティ化することで、スキルの低い攻撃者でも高い攻撃成功率を得られるようにしました。

このキットで攻撃される標的数は非常に多く、リサーチ コミュニティ内でも、これらの攻撃の帰属についてかなりの混乱が生じています。これまでのGroup-IB、CrowdStrike、Oktaによる報告は、これらの攻撃の多くを0ktapus、Scattered Spider、Scatter Swineなどの侵入グループに文書化・マッピングしています。

これらは 1 つのグループにつけられた 3 つの名前として扱われることが多いですが、これらの名前が実際に定義していることは以下であると思われます。

- ありふれたツールキットを使用する攻撃スタイル

- ソーシャル フォーラムをベースとするコラボレーション ネットワーク

- アジャイルに似たチーム構造

Muddled Libra はこうしたノウハウを使う独立したアクターのグループです。ALPHV のリーク サイトに投稿されたある 2023 年のブログ内で、攻撃者らはこの見解を裏付け、「以前のリサーチャーによる帰属モデルは特定的ではなかった」と主張しています。

Unit 42 はインシデント対応の調査過程で Muddled Libra に帰属する複数のインシデントを特定しました。Muddled Libra はこれまで複雑なサプライチェーン攻撃を実行してきており、それが最終的に価値の高い暗号通貨関連機関の標的へつながっていました。

同グループのキャンペーン攻勢はとどまるところを知りません。彼らは戦術を変更してサイバー ディフェンスの強化にも適応しつづけていますし、攻撃の範囲拡大をもくろんでいます。

Unit 42 は、これらの攻撃に使用された広範なツールキットを観測しました。彼らの武器庫は、実践的なソーシャル エンジニアリングやスミッシング攻撃にはじまり、ニッチなペネトレーション テスト ツール、フォレンジック ツール、正規システム管理ソフトウェアなどの習熟まで、多岐にわたります。こうした幅広いツールにより、Muddled Libra は堅牢で最新型のサイバー ディフェンス計画に対しても優位性を得ることができています。

Unit 42 チームが調査したインシデントだと、Muddled Libra には目標達成にむけた綿密さや、きわめて柔軟な攻撃戦略が見られました。ある攻撃戦術が遮断された場合、別の攻撃ベクトルにすばやく切り替えるか、有利な攻撃戦術を使えるよう、標的環境を修正してしまいます。

また Muddled Libra は最新インシデント レスポンス (IR) フレームワークに対する理解の深さも幾度となく誇示してきました。彼らはこうした知識を背景として、インシデント レスポンダーが環境からの締め出しを図っても目標に向けた侵攻を続けられるのです。一度定着するとその根絶は容易ではありません。Unit 42 は、彼らがインシデント レスポンス用のウォールーム (作戦室) に参加し、インシデント レスポンス関連の通信を傍受し、電子メールセキュリティプラットフォーム内にルールを作成してそれらをリダイレクトしていたようすを観察しました。

当初、Muddled Libra は盗んだデータで被害組織の顧客を標的にすることを好んでいました。そしてチャンスがあれば、何度でも侵害環境に戻って最新のデータセットを盗みなおしていました。この脅威アクターは、こうして盗んだデータを使い、初期のインシデント対応が済んだ後でさえ、被害者のもとに戻ってみせたのです。

また、Muddled Libra は、単に日和見的なアクセスから収益化を図るのではなく、明確な目標を持って動いているように見えます。彼らは被害組織の下流にある顧客の環境情報をすばやく探し出して盗み、その情報を使って侵害の軸足をそれらの環境に移していました。

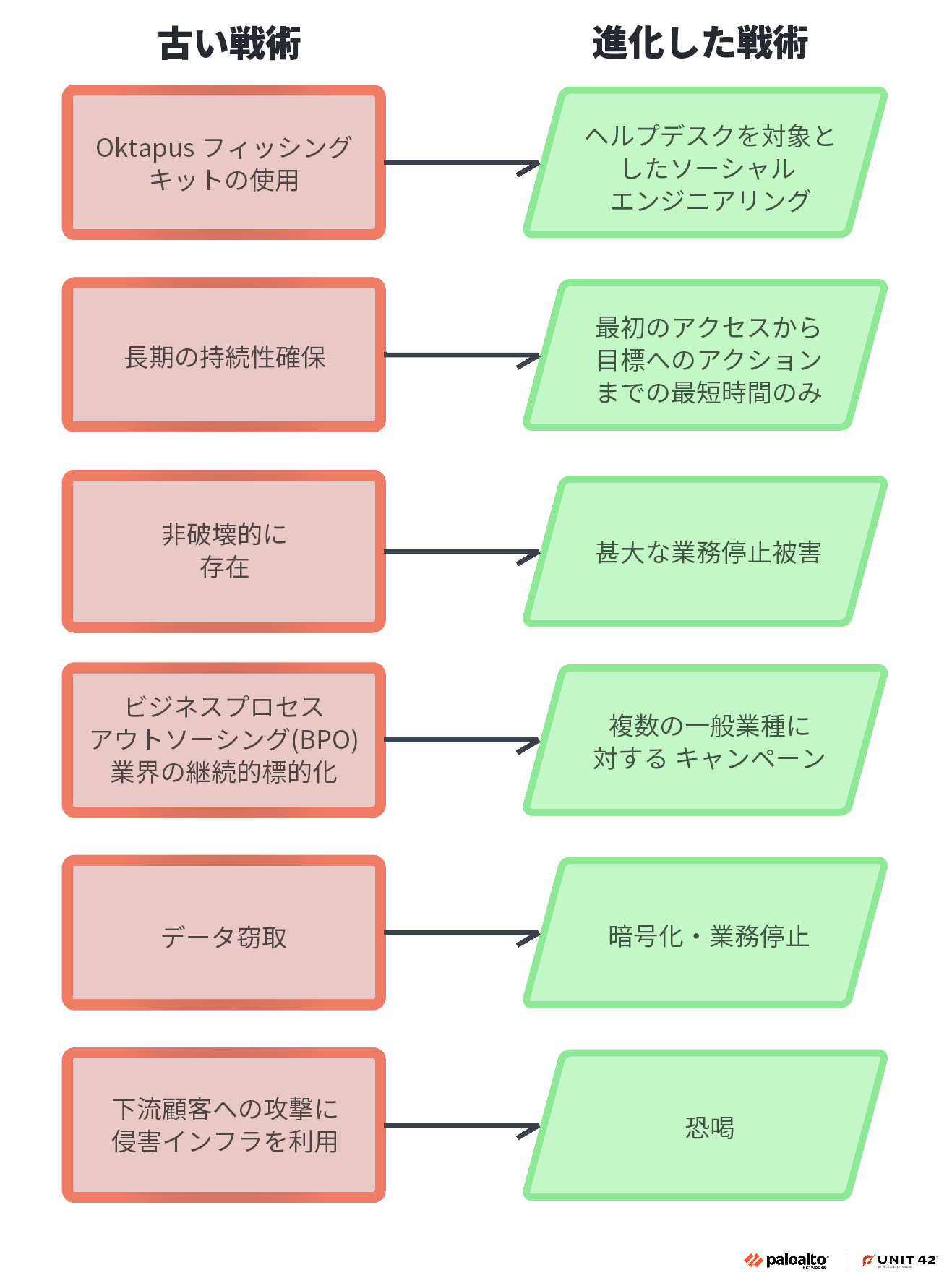

以前の戦術とは大きく異なり、2023 年のインテリジェンスは、Muddled Libra が ALPHV/Blackcat の RaaS (サービスとしてのランサムウェア) アフィリエイト プログラムに参加したことを示していました。彼らの好みはデータ窃取や暗号化、巨額の恐喝にフォーカスした新たな攻撃へと移り、以前のノウハウをスパッと手放し、すぐさま新しいツール セットを実装しました。

米司法省はこれらの攻撃の開始直後に ALPHV の活動を中断させました。これ以降、新たな Muddled Libra 攻撃は、単純な恐喝を目的とするデータ窃取に移行しました。Muddled Libra は被害組織の基幹業務プロセスに対する高い理解力を見せており、事業運営の核の部分を攻撃してきます。

攻撃チェーン

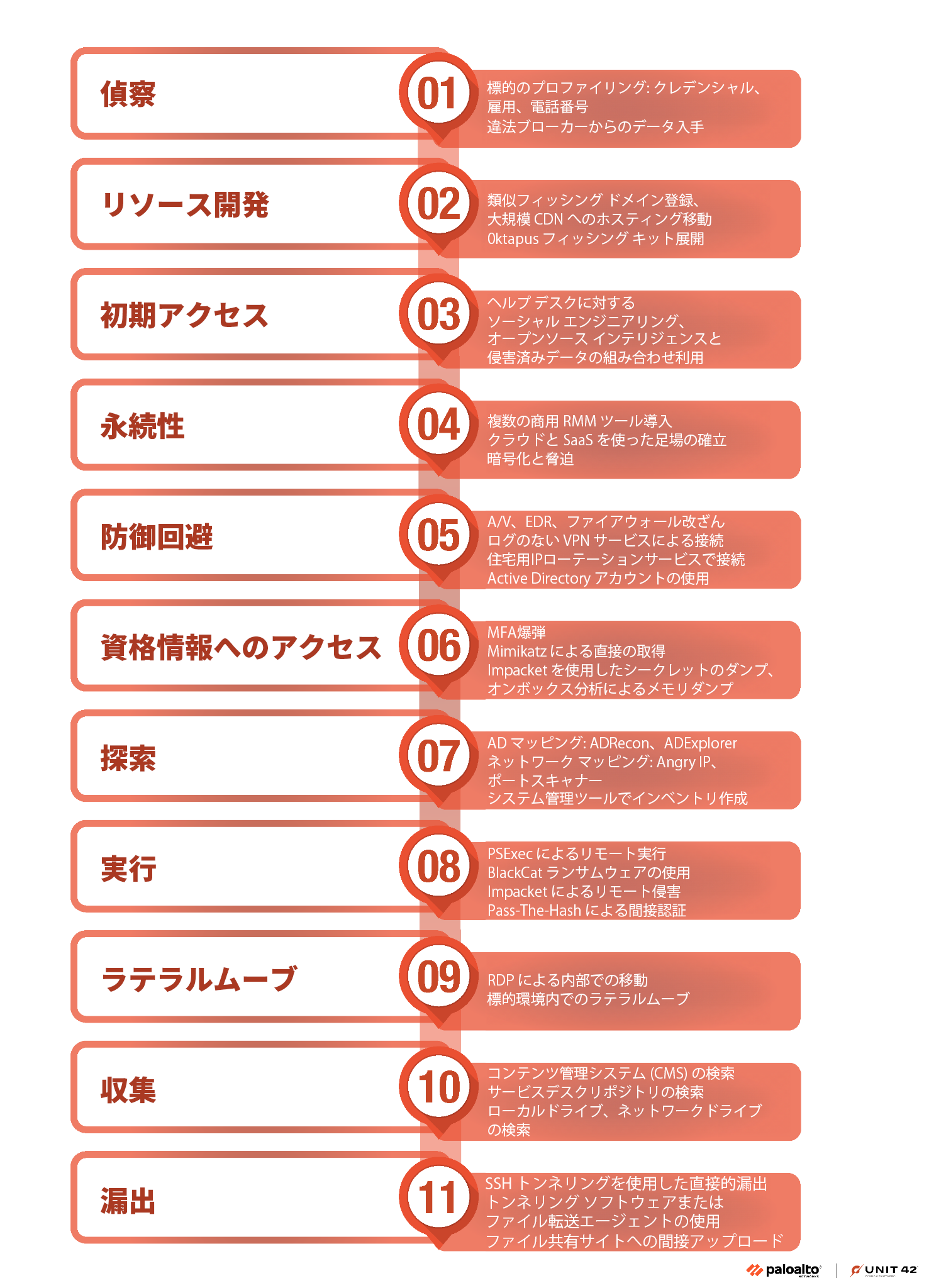

インシデントはそれぞれにユニークですが、Unit 42 のリサーチャーは、彼らのノウハウに十分な共通点があることを確認し、複数のインシデントを Muddled Libra に帰属させています。図 1 は攻撃チェーンを示しています。

以下、MITRE の ATT&CK® フレームワークにマッピングしました。

Reconnaissance (偵察)

Muddled Libraは、従業員リストや職務内容、携帯電話の番号など、標的の組織への知悉ぶりを一貫して示してきました。なかには以前上流にある組織を侵害してデータを手に入れたと思われる事例もあります。

脅威アクターはまた今はなき Genesis や Russian Markets のような不正データ ブローカーから情報を一式入手することもよくあります。このデータは、たとえば Raccoon Stealer や RedLine Stealer のようなマルウェアを使って、企業や個人の感染デバイスから収穫されたものであるケースが多いです。

以前のBYOD (Bring Your Own Device: 私物デバイス持ち込み)ポリシーの導入とその後ハイブリッド ワーク用ソリューションの普及により、企業データやクレデンシャルが、個人所有デバイス上で頻繁に使われたりキャッシュされたりするようになりました。IT資産の管理・保護が分散化することで、情報窃取型マルウェアにとっては有利な標的化のチャンスが生じています。

Resource Development (リソース開発)

スミッシング攻撃に使われる本物そっくりのドメインは、Muddled Libra に一貫して見られる特徴です。モバイル デバイスは SMS メッセージではリンクを切り詰めて表示することが多いため、こうした戦術が有効に働きます。悪意のあるドメイン名では、ハイフンの後にサービス (SSO、ヘルプデスク、人事など) が続く組織名の形式がよく使用されます。

0ktapus キャンペーンに帰属する初期の一連の攻撃は、一貫して Porkbun または Namecheap 経由で登録されたドメインを使い、Digital Ocean のインフラ上でホストされていました。これらのドメインは短命で、初期アクセス段階にのみ使われ、防御側が調査する前にすぐにテイクダウンされます。最近私たちは、Muddled Libra が自身の優先レジストラーのリストに Metaregistrar と Hosting Concepts を追加し、大規模コンテンツ配信ネットワーク (CDN) サービスの背後にホスティングを移動したことを観察しました。

ほとんどの調査で Unit 42 はクレデンシャルの収穫を目的に 0ktapus フィッシング キットが使われたことを確認しています。Group-IB は、アンダーグラウンドで広く入手可能なこの多用途キットについて、詳細で優れた分析を行っています。立ち上げや設定のスキルがほぼ必要ないので、これは高度に標的化されたスミッシング攻撃にうってつけのツールとなっています。誕生以来、ほかの脅威グループでも採用され、キットの進化は続いています。

Initial Access (初期アクセス)

Unit 42 が初期アクセス ベクトルを特定しえたインシデントにはすべて、スミッシングとヘルプデスク ソーシャル エンジニアリングが関与していました。初期のインシデントのほとんどでは、攻撃者は標的従業員の携帯電話に直接、アカウント情報の更新や企業アプリケーションへの再認証が必要であると主張するおとりメッセージを送信していました。これらのメッセージには、見慣れたログイン ページを模したなりすましの企業ドメインへのリンクが含まれていました。

組織が二次認証要素としての SMS を大規模かつ段階的に廃止しているためか、Muddled Libra は初期侵入ベクトルとしてのスミッシングから離れ始めています。新しい事例は、同グループが直接ソーシャル エンジニアリングを多用していることを示しています。

ヘルプデスクとカスタマー サービス エージェントはとくに価値の高い標的です。Unit 42 は、オープンソース インテリジェンスと以前に侵害された機微データとを組み合わせて使用し、Muddled Libra がヘルプ デスク エージェントに同じ通話でパスワードと MFA の両方をリセットさせていたようすを観察しています。

これらの攻撃は説得力があり執拗です。彼らはエージェントを油断させ、通話を長びかせ、本来ならば攻撃を防げていたはずのセキュリティ制限を回避することにフォーカスしていました。

Persistence (永続化)

Muddled Libraは、標的環境へのアクセス維持にとくに重きを置いていました。脅威アクターが侵入時にリモート監視・管理 (RMM) ツールの無料版やデモ版を使うことはよくありますが、Muddled Libra はしばしば、こうしたユーティリティを 6 つ以上インストールしていました。発見されても、環境へのバックドアを維持できるようにです。

市販 RMM ツールの使用はとくにやっかいです。というのも Muddled Libra が悪用しているこれらのツールは、正規の用途でも使われているビジネスクリティカル アプリケーションだからです。これらのツールはいずれも本質的に悪意のあるものではなく、多くの企業ネットワークで日常的な管理の用途で頻繁に使われています。防御側はこれらを完全にブロックするリスクとその使用を注意深く監視するリスクを天秤にかけねばなりません。

観測されたツールは、Zoho Assist、AnyDesk、Splashtop、TeamViewer、ITarian、FleetDeck、ASG Remote Desktop、RustDesk、ManageEngine RMM などです。Unit 42 は、企業内での使用が許可されていない RMM ツールを署名者によってブロックすることを組織に推奨します。

Muddled Libra は、ホスト型と SaaS (Software as a Service) の両方のクラウド プラットフォームにも精通していることを実証しました。これらのリソースは従来の資産やシステムのように監視される可能性が低いため、これらのプラットフォームを使用して組織内に足場を確立します。Unit 42 は別稿でクラウドの標的化について詳しく取り上げています。

とくに最近の攻撃は、長期的な存続がこのグループの主な目的ではなくなっていることを示しています。代わりに、より伝統的な「暗号化して恐喝」モデルに移行しました。標的は、多額の身代金を支払う可能性が高い大規模組織にまで拡大しています。このグループは、業界で使用されているインフラストラクチャとソフトウェアを学習して理解すると、同じ業界内のほかの組織を標的にする傾向があります。

Defense Evasion (防衛回避)

Muddled Libra はさまざまなセキュリティ コントロールに習熟しているとみえ、一般的な防御を回避していました。

彼らの戦術には次のようなものがあります。

- ウイルス対策ツールやホストベース ファイアウォールを無効化

- ファイアウォール プロファイルの削除を試行

- Defender で除外対象を作成

- EDR などのモニタリング製品の停止ないしアンインストール

- 管理外のクラウド仮想マシンを立ち上げる

- 仮想デスクトップ環境でのアクセスの向上

攻撃者はまた、一般的な SIEM (セキュリティ情報とイベント管理) 監視ルールのトリガーを回避するために、既存の Active Directory アカウントを再有効化して使用していました。また、EDR (エンドポイント検出およびレスポンス) の管理コンソール内で操作をしてアラートを消去することも確認されています。この攻撃の詳細はこちらの記事で取り上げています。

Muddled Libra はオペレーション時のセキュリティにも気を配り、一貫して市販の VPN (仮想プライベート ネットワーク) サービスを使って地理上の場所をごまかし、正規トラフィックに紛れ込もうとしていました。Unit 42 が初期に調査したインシデントでは Mullvad VPN が好まれていましたが、ExpressVPN、NordVPN、Ultrasurf、Easy VPN、ZenMate などほかの複数のベンダーも確認されています。

また Unit 42 のリサーチャーは、レジデンシャル ローテーション プロキシー サービス (住宅用 IP アドレス ネットワークのアドレス プールから、セッションごとに異なる IP アドレスを割り当てるプロキシー サービス) の利用も観測してきました。Brian Krebs 氏が 2021 年に報告したように、レジデンシャル プロキシー サービスは通常、Web ブラウザーの拡張機能にコードを隠しています。これによって、オペレーターはそれが正規の用途であれ不正用途であれ、住宅用 IP 接続をリースできるようになります。

防御側は、短期間に新しい住宅用 IP から認証している複数のユーザーを探す必要があります。

Credential Access (クレデンシャル アクセス)

初期アクセスに使用されるクレデンシャルを手に入れた攻撃者は、2 つある攻撃経路のいずれかを使っていました。1つめは、自らの管理するマシンから認証プロセスを継続し、ただちに多要素認証 (MFA) コードを要求するという経路です。もう 1 つの経路は、ユーザーが疲れやイライラからうっかりプロンプトを受け入れるように、MFA のプロンプト文字列を送り付けつづける (MFA 爆撃の名でも知られる) という経路です。

MFA 爆撃に失敗した場合、脅威アクターは被害者を装って組織のヘルプデスクに連絡していました。そして携帯電話を操作できないとか置き忘れたなどと言い訳をして、攻撃者が管理する新たな MFA 認証デバイスの登録を求めていました。

Muddled Libra のソーシャル エンジニアリングの成功は注目に値します。同グループは多くの事例でヘルプデスクやほかの従業員を電話ごしにやすやすと説得し、安全ではない行為に手を染めさせていました。

標的となったアカウントに必要なアクセス権がない場合、Muddled Libra はそのアカウントを検出に使用し、攻撃に必要なアクセス権を得るまでこのプロセスを繰り返します。

足場を確保した Muddled Libra は、その後すばやくアクセス権の昇格に向けて動いていました。このフェーズでは、標準的なクレデンシャル窃取ツールである Mimikatz、ProcDump、DCSync、Raccoon Stealer、LAPS Toolkit などを採用していました。特権をもつクレデンシャルをすぐに見つけられなかった場合は、Impacket、MIT Kerberos Ticket Manager、NTLM Encoder/Decoder などに切り替えていました。

なかには、MAGNET RAM Capture や Volatility を使ってメモリー内を直接検索し、クレデンシャルを取得するという手段をとっていたインシデントもありました。Muddled Libra が悪用しているこれらのツールは正当な目的でも利用されるフォレンジック ツールなので、セキュリティ チームによる活動が偽陽性アラートを生成する可能性も考え、これらのツールをブロックすることのデメリットを防御側は慎重に考え合わせる必要があります。

この戦術は、防御側にとって重要なフラグを立てるものです。特権アクセス管理によってユーザー アカウントが保護されていても、エンドポイントにはシステム管理やサービス実行のために昇格したクレデンシャルがキャッシュされていることが少なくありません。特権をもつクレデンシャルには、そのクレデンシャルで意図している機能の実行に最低限必要な権限だけをもたせ、平時の振る舞いから逸脱していないかを注意深く監視すべきです。

Discovery (探索)

Muddled Libraの探索手法は事例ごとに一貫していました。私たちの調査では、このグループはよく知られた正規のペネトレーション テスト ツールを使って環境をマッピングし、関心の対象となる標的を特定していました。彼らのツールキットは、SharpHound、ADRecon、AD Explorer、Angry IP Scanner、Angry Port Scanner、CIMplantなどでした。

Muddled Libraはまた、探索や自動化にManageEngine、LANDESK、PDQ Inventoryなどの商用システム管理ツールを使うことで、これらのツールへの精通も証明しています。仮想環境では、VMware PowerCLI や RVTools も使用していました。

防御側は、許可されていないネットワーク スキャンや、複数のシステムへの異常な高速アクセス、論理的なビジネス セグメントを横断するアクセスの特定に警戒する必要があります。

Execution (実行)

初期のインシデントでは、Muddled Libra は主にデータとクレデンシャルの窃取に関心を持っているようで、リモート実行を目にすることはほとんどありませんでしました。ただし、より最近のケースには BlackCat ランサムウェア コンポーネントが含まれていました。必要があれば、実行に Sysinternals の PsExec や Impacket が使われていました。また、Muddled Libra が被害者のシステム管理ツールを使用して悪意のあるコードを実行しているようすも観察されました。捕捉したクレデンシャルや認証ハッシュが特権昇格に使われていました。

Lateral Movement (ラテラル ムーブ)

Muddled Libra は侵害したコンピュータからリモート デスクトップ プロトコル (RDP) 接続を使って標的環境内をラテラルムーブすることを好んでいました。彼らはこのアプローチによって外部ネットワークのアーティファクトを最小限しかログに残さないことで、防御側を警戒させず、調査の原因究明を妨げていました。

Collection (収集)

Muddled Libra は一般的な企業のデータ管理に精通しているように見えます。彼らは、機微な被害組織のデータを、構造化されたものから構造化されていないものまで、幅広い一般的データ リポジトリーから見つけ出すことに成功していました。この対象にはたとえば以下が含まれます。

- Confluence

- コード管理プラットフォーム

- Elastic

- Microsoft Office 365 スイート (SharePoint、Outlook など)

- 社内メッセージング プラットフォーム

彼らはまた、Zendesk や Jira のような典型的なサービス デスク アプリケーションからの被害環境データも標的にしていました。マイニングされたデータには、さらなる侵害のためのクレデンシャルが含まれており、彼らは機微情報や機密情報を直接狙っていました。

Unit42 のリサーチャーはまた、Muddled Libra がオープンソース データ マイニング ツールの Snaffler を使ったり、*password*、securestring といったキーワードでネイティブ ツールを使ってレジストリー、ローカル ドライブ、ネットワーク共有を検索するようすも確認しています。侵害されたデータは、WinRAR や PeaZip を使って漏出のためにステージング/アーカイブされていました。彼らは盗んだ機微データを恐喝手段として利用しました。

防御側は、より広範なデータ管理・分類戦略の一環として、不適切に保存されたデータやクレデンシャルを特定するため、自身の環境で定期的にキーワード検索を行うべきです。

Exfiltration (漏出)

いくつかのケースで Muddled Libra はコマンド & コントロールや漏出に向けてリバース プロキシー シェルやセキュア シェル (SSH) トンネルを確立しようとしていました。私たちは彼らが RSocx などのトンネリング ソフトウェアを使ったことを観察しました。Muddled Libra は put[.]io、transfer[.]sh、wasabi[.]com、gofile[.]io といった一般的なファイル転送サイトも利用して、データの漏出や攻撃ツールの取得の両方を行っていました。また私たちはファイル転送エージェントとしての Cyberduck の使用も確認しています。

脅威アクターが悪意をもって Cyberduck のような正規製品を悪用・転用するのは珍しいことではなく、悪用された正規製品側に必ずしもなにか問題や悪意があるということは意味しませんのでその点はご注意ください。

Impact (影響)

Unit42 が直接観測した初期の影響は、機微データが窃取されること、信頼されている組織インフラが Muddled Libra によって悪用されて被害組織の下流にあたる顧客がさらなる攻撃を受けること、これらの組み合わせでした。

その後、攻撃はさらに破壊的となり、次のような活動が含まれるようになりました。

- 業務の中断

- 機微なシステムへの損害

- 重要データの暗号化

- 巨額の恐喝

結論と緩和策

Muddled Libra は組織的に多種多様な業界の組織を脅かしている手強い敵です。彼らはさまざまなセキュリティ規範に精通し、比較的セキュアな環境にも侵害を広げ、迅速な実行で破壊的な攻撃チェーンを完遂します。

Muddled Libraには、弱点をつなぎ合わせて破滅的な影響をもたらすという異様な才覚を除けば、何ら新しい点はみられません。防御側は、最先端のテクノロジー、包括的セキュリティ衛生管理、外部脅威・内部イベントの監視、これらを組み合わせて行う必要があります。業務の中断や機微データの損失という高くつくリスクは、情報セキュリティ プログラムを現代化するための強力なインセンティブとなります。

弊社は、前述の攻撃チェーンのセクションで説明した緩和策に加え、以下の対策を推奨します。

- 可能な限り、MFA とシングルサインオン (SSO) を実装します。できれば FIDO (Fast Identity Online) を採用しましょう。私たちが調査したケースで Muddled Libra が最も成功を収めていたのは従業員を説得して MFA を回避させた場合でした。足場をすぐに確立できない場合、彼らは別の標的に移っていたようです。

- 防御側はまた、MFA に何度も失敗した場合のセキュリティ警告やアカウントのロックアウト実装を検討する必要があります。

- 包括的なユーザー意識トレーニングを実施します。Muddled Libra は、電話や SMS を使ったヘルプ デスクやほかの従業員へのソーシャル エンジニアリングに重点を置いています。従業員トレーニングを行い、電子メール以外にも不審な連絡があれば識別できるようにすることが非常に重要です。

- 侵入された場合、この脅威アクターは現代的なインシデント レスポンス プレイブックを知悉しているものと考えてください。別の通信チャネルを利用するレスポンス メカニズムの設置を検討します。

- クレデンシャルの衛生状態が最新であることを確認します。必要なとき、必要な期間だけアクセスを許可します。

- 重要な防御システムやセキュリティコントロールへのアクセス監視と管理は熟練した攻撃者から身を守るには不可欠です。権限はそれぞれの職務に必要なものだけに制限されるべきです。Cortex XDR や Cortex XSIAM などの ITDR (Identity Threat Detection and Response) ツールを使用し、平時とは異なる振る舞いがないか監視します。

- 防御側は、ネットワークへの接続を許可される匿名化サービスを、理想的にはファイアウォールで App-ID によって制限すべきです。

本稿で解説した脅威の防御にあたって、パロアルトネットワークスは組織に以下のようなさらなるセキュリティ対策の導入を推奨します。

- ネットワーク セキュリティ: 機械学習の設定が有効な次世代ファイアウォール (NGFW) や、ベストインクラスのクラウド提供型のセキュリティ サービスを通じてネットワーク セキュリティを提供します。これにはたとえば、Threat Prevention、URL Filtering、DNS Security、悪意のあるサンプルやインフラを特定・防止できるマルウェア防止エンジンなどが含まれます。

- エンドポイント セキュリティ: 高度な機械学習と振る舞い分析で悪意のあるコードを特定できる XDR ソリューションによりエンドポイント セキュリティを提供します。このソリューションは、脅威を特定したその場でリアルタイムに対処・ブロックできるよう構成されている必要があります。

- セキュリティ オートメーション: エンドポイント、ネットワーク、クラウド、ID システムからのデータを統合し、SOC アナリストが脅威の全体像を把握しやすいようにしてくれる XSOAR ソリューションや XSIAM ソリューションを通じて、セキュリティ オートメーションを提供します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.com までメールにてご連絡いただくか、下記の電話番号までお問い合わせください (ご相談は弊社製品のお客さまには限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

IoC (侵害指標)

このアクティビティで観測されたIPアドレス:

- 104.247.82[.]11

- 105.101.56[.]49

- 105.158.12[.]236

- 134.209.48[.]68

- 137.220.61[.]53

- 138.68.27[.]0

- 146.190.44[.]66

- 149.28.125[.]96

- 157.245.4[.]113

- 159.223.208[.]47

- 159.223.238[.]0

- 162.19.135[.]215

- 164.92.234[.]104

- 165.22.201[.]77

- 167.99.221[.]10

- 172.96.11[.]245

- 185.56.80[.]28

- 188.166.92[.]55

- 193.149.129[.]177

- 207.148.0[.]54

- 213.226.123[.]104

- 35.175.153[.]217

- 45.156.85[.]140

- 45.32.221[.]250

- 64.227.30[.]114

- 79.137.196[.]160

- 92.99.114[.]231

追加リソース

- Muddled Libra Discussion With Unit 42 Senior Consultant Stephanie Regan – Threat Vector Podcast, Unit 42 on CyberWire Daily

- Exposing Muddled Libra's Meticulous Tactics With Unit 42 Senior Researcher Kristopher Russo – Threat Vector Podcast, Unit 42 on CyberWire Daily

- Muddled Libra のクラウドへの進化 – パロアルトネットワークス Unit 42

- Roasting 0ktapus: The phishing campaign going after Okta identity credentials – Group-IB

- Not a SIMulation: CrowdStrike Investigations Reveal Intrusion Campaign Targeting Telco and BPO Companies – CrowdStrike

- Detecting Scatter Swine: Insights into a Relentless Phishing Campaign – Okta

- I Solemnly Swear My Driver Is Up to No Good: Hunting for Attestation Signed Malware – Mandiant

- Is Your Browser Extension a Botnet Backdoor? – Krebs on Security

- Suspicion stalks Genesis Market’s competitors following FBI takedown – The Record, Recorded Future News

2024-03-21 10:30 JST 英語版更新日 2024-03-19 06:52 PDT の内容を反映して図 1 の内容を修正

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得