This post is also available in: English (英語)

概要

Unit 42 のリサーチャーは、Muddled Libra グループが現在、SaaS (サービスとしてのソフトウェア) アプリケーションや CSP (クラウド サービス プロバイダー) 環境を積極的に標的にしていることを発見しました。さまざまなデータを SaaS アプリケーションに保存し、CSP のサービスを使う組織が増えていますが、脅威アクターは自らの仕事をマネタイズすべく、こうしたデータの一部を自らの攻撃進行に活用したり、恐喝に使ったりしはじめています。

Muddled Libra はまた、CSP サービスの正当なスケーラビリティ機能やネイティブ機能を使って新たなリソースを作成し、それらをデータ漏出に活用しています。すべての CSP は利用規約 (TOS: Terms of Service) ポリシーを用意しており、明示的に Muddled Libra が実行したような行為を禁じています。

本稿では以下について取り上げます。

- SaaS 環境や CSP で使われるさまざまなアクセス方法

- 多用されるエクスプロイト

- データの偵察

- CSP サービスを悪用したデータ漏出戦術

これらの方法はすべて検出可能なパターンを踏襲しているので、そうしたパターンに基づいて緩和策を実装すれば組織を保護できます。組織の環境が進化し、SaaS アプリケーションの使用や CSP の種類が増えてくれば、自社のリソース保護のための追加の対策が必要になってきます。そうした場合、以下に挙げた対策が役立つでしょう。

パロアルトネットワークスのお客さまは、以下の製品を通じて、上記の脅威からさらに強力に保護されています。

- Prisma Cloud はマルチクラウド環境やハイブリッド クラウド環境で複数のコンポーネントにわたる検出・アラート・緩和処理を提供します。

- Unit 42 インシデント レスポンス チームも、侵害を受けた場合の支援や、お客さまのリスク低減のための事前サイバーセキュリティ準備状況評価を行っています。

Amazon Web Services (AWS) と Azure のお客さまは、次のサービスを通じて、本稿で説明した脅威から保護されます。

- Amazon GuardDuty は、環境内の異常なアクティビティを組織に警告します。

- AWS Security Hub は、さまざまな AWS サービスやサードパーティ ツールからのセキュリティ設定と発見内容を集約します。

- AWS IAM Access Analyzer と AWS の最小権限の原則 によるセキュリティ ベスト プラクティスは、組織に ID およびアクセス管理 (IAM) リソースを保護するためのツールと情報を提供します。

- Azure は、Azure プラットフォーム内で脅威を監視および検出する最適な方法に関する推奨事項を提供しています。

- Microsoft の最小権限アクセスのドキュメントは、組織が権限を保護する方法についての情報を提供しています。

| 関連する Unit 42 のトピック | Muddled Libra, Cloud |

アクセス方法

Muddled Libra は戦術を進化させていますが、この一環で彼らはヘルプデスクへのソーシャル エンジニアリングを行います。このソーシャル エンジニアリングにあたってまず彼らは、最初にアクセスのターゲットにする管理ユーザーを特定するための偵察行為を行います。こうした展開は 2023 年の後半に初めて観測されたもので、最近では 2024 年 1 月にもこの行為が確認されました。Muddled Libra はまた、大掛かりな調査を実施し、ある組織がどのようなアプリケーションをデプロイしているかや、どの CSP を使っているかに関する情報を明らかにします。

図 1 は、MITRE ATT&CK フレームワークで reconnaissance (偵察) にあたる行為を示したものです。Muddled Libra の戦術・技術・手順 (TTP) を論じるさいはこの後も当該フレームワークを使います。

Muddled Libra は、ソーシャル エンジニアリング攻撃のさい、意図して管理ユーザーを狙います。その理由は、これらのユーザーがアイデンティティ プロバイダーや SaaS アプリケーション、組織のさまざまな CSP 環境内で高い権限を持っているからです。初期アクセスの後、同グループはアイデンティティ プロバイダーを悪用して権限昇格を行います。その達成にあたっては、IAM 制限の回避や、ユーザーに関連付けられた権限セットの変更によるアクセス範囲の拡大を行います。

2023 年 7 月下旬から 8 月上旬にかけて発生した Okta のテナント間のなりすまし攻撃 では、Muddled Libra が IAM の制限を回避していましたが、これは同グループがどのようにして Okta を悪用し、SaaS アプリケーションや組織のさまざまな CSP 環境にアクセスするのかを示すものでした。彼らはヘルプデスクのソーシャル エンジニアリングという新たな戦術の過程で技術管理者アカウントを侵害し、組織の Okta Identity Portal にアクセスしていました。その後、彼らは権限を変更してアクセス範囲を拡大していました。侵害されたユーザーの権限セットを変更することで、権限が昇格され、SaaS アプリケーションや組織の CSP 環境へのさらなるアクセスが可能になります。

Muddled Libra は、偽装した権限を持つ、べつの ID プロバイダーも追加していました。これにより彼らは、ほかのユーザー アカウントになりすまして、追加のアプリケーションにアクセスできるようになりました。本稿の結論のセクションに、アイデンティティ ポータルのハードニング (堅牢化) に関する推奨事項を記載します。

SaaS アプリケーションへのアクセス

環境へのアクセス後、Muddled Libra は偵察中に得た情報で内部を探索し、SaaS アプリケーションのサインイン ページを見つけます。アプリケーションへのアクセス管理にシングル サインオン (SSO) ポータル (たとえば Okta) を使っている組織は彼らにとってはとくに関心の対象となります。図 2 は Muddled Libra が使用する lateral movement (ラテラルムーブ) の技術をマッピングしたものです。

技術管理者の SSO ポータルには、組織のセキュリティ情報/イベント管理 (SIEM) や、エンドポイント検出/応答 (EDR)、パスワード管理システム (PMS) が載せられています。こうした管理ツールはすべて、権限の変更や ID プロバイダーの構成変更を行えることから、攻撃者にとって関心の対象となります。SSO ポータルを使えば、アプリケーションをひと通りすばやく確認し、キャンペーンに役立つアプリケーションを見つけることもできます。

以下の SaaS アプリケーションのエクスプロイトのセクションで、こうした行為を詳しく取り上げます。

組織のクラウド サービス プロバイダー環境へのアクセス

攻撃者が組織の雑多な CSP 環境にどのようにアクセスするかは、それぞれの組織に特異な構成しだいで変わってきます。Muddled Libra グループはあらゆる認証方法を用いて組織のクラウド ネットワークにアクセスしていますが、最も一般的なのは組織の AWS 環境と Azure 環境です。

SaaS アプリケーションへのアクセス活動でも解説したように、SSO が組織の CSP に統合されていれば、攻撃者はそれを使って CSP 環境にアクセスします。SSO が構成されていなければ、同グループは組織の環境全体を探索し、組織の技術的な衛生状況が悪く、安全でない場所に保存されているような CSP クレデンシャルを探し出そうとします。

SaaS アプリケーションのエクスプロイト

SaaS アプリケーションにありがちなエクスプロイトを確認した場合、攻撃者の活動は次の 3 つのカテゴリーに分類されます。

- 関連データを見つけるもの

- クレデンシャルを特定するもの

- SaaS アプリケーションの構成を変更するもの

図 3 はこれらの活動を MITRE ATT&CK フレームワークにおける discovery (探索) にマッピングしたものです。

SaaS アプリケーションの種類によっては、アプリケーション内のデータを従来型のデータ漏出や標的環境の構成把握に利用する方が脅威アクターにとっては有利な場合があります。Muddled Libra は歴史的に、侵害した SaaS アプリケーション内でこれらのいずれかの分類に該当するデータを探します。また彼らはかなりの労力をさいて SaaS アプリケーション内でほかのクレデンシャルを探します。

機微なクレデンシャルは、ログ内に露出しているほか、機微情報をスキャンする PMS アプリケーションや SaaS アプリケーション内にも露出している可能性があります。Muddled Libra は、この種の価値の高い情報を保存していそうなアプリケーションを丹念に検索し、それらを後の攻撃で使って、権限昇格やラテラルムーブをはかります。

Microsoft は幅広いサービスやツールを提供していますが、それらは攻撃時の主要なターゲットにされています。そうしたサービスやツールは、組織にとっても脅威アクターにとっても価値が高いからです。Muddled Libra が SaaS アプリケーションをどのように利用しているかを示す一例が、同グループによる Microsoft SharePoint の利用です。

組織は SharePoint プラットフォームを使って、自組織のネットワーク トポロジーや使用ツール、そのほかの一般情報を文書ファイルとして保存しています。Muddled Libra はこのプラットフォームを狙うことで、組織内のネットワーク構成や悪用可能なツールリモート アクセス ツールなどについて、理解を深めようとします。

ほかのファイル ストレージ ツール同様、そのほかの機微情報 (パスワードなど) もこれらのドキュメントから漏洩する可能性があります。また、Microsoft 365 (M365) スイート内で、同グループは電子メールの受信ボックスやそのほかの電子メール機能を標的にして機微データにアクセスします。

CSP の偵察と情報収集

Muddled Libra は、キャンペーンの大部分で情報とデータの収集を行います。彼らは収集物で新たな攻撃ベクトルを作成し、それを環境内のラテラルムーブに使います。組織は自社に固有の CSP 環境にさまざまなデータを保存しているので、こうしてデータを集めている場所は Muddled Libra の主なターゲットになります。図 4 はこれらの探索戦術を項目別に示したものです。

AWS の情報収集

Muddled Libra は、組織の AWS 環境内の幅広いサービスをターゲットにして、後の攻撃で使用するためにさらに情報を収集します。対象となるサービスには、AWS IAM、Amazon Simple Storage Service (S3)、AWS Secrets Manager などが含まれます。

IAM サービスは次の情報を提供します。

- AWS アカウント内に存在するユーザー

- ユーザーに関連付けられたアクセス キー

- どのようなアイデンティティ プロバイダー接続が存在するか

偵察に使用しうる AWS IAM の API 呼び出しには次のようなものがあります。

- ListUsers

- ListGroups

- ListRoles

- ListSSHPublicKeys

- ListServiceSpecificCredentials

- ListSigningCertificates

- ListOpenIDConnectProviders

- ListSAMLProviders

最初の 3 つ (ユーザーの一覧、グループの一覧、ロールの一覧) は、ユーザー グループに関する概要情報と、組織がビジネス ニーズを満たすために作成した固有のロールを脅威アクターに提供します。残りの API 呼び出しは、以下の情報を提供します。

- SSH 公開鍵

- サービス クレデンシャル

- 証明書

- さまざまな ID プロバイダー

脅威アクター グループは、これらについて学ぶことで、次の攻撃段階に向けて環境構成への理解を深めたいと考えています。これらの API 呼び出しはいずれも、さまざまなクレデンシャルに関連付けられた機微情報は返しません。

AWS オブジェクト レベルのストレージ サービスである S3 バケットには、組織に応じ、あらゆる種類のデータを含められます。このため Muddled Libra は時間をかけて、利用可能なバケットを一覧化してからバケット名の関連性に応じてバケット データをより詳しく確認します。偵察用の AWS S3 の API 呼び出しとしては、ListBuckets やさまざまな GetBucket* オペレーションがあげられます。

Secrets Manager には機微なシークレットを保存できます。このため、同サービスは、環境内のほかのアプリケーションへのラテラルムーブにこれを使いたい攻撃グループにとって、とくに興味を引かれるものとなっています。クラウド API ではネイティブ クラウド クレデンシャルの検出や列挙はできませんが、クラウド環境内で実行されている SQL データベースなどの従来型テクノロジーは、ユーザー名やパスワードなどのクレデンシャルを求めてくるのがふつうです。Secrets Manager は、こうしたシークレットを保存するように設計されていますし、それらのシークレットを定期的に自動でローテーションする機能も備えています。

偵察用の AWS Secrets Manager の API 呼び出しとしては、次のようなものがあげられます。

GetSecretValue イベントはまさに、シークレット内に保存されているデータを返すものです。このシークレットにクレデンシャルが含まれていれば、同グループによるほかのアプリケーションへのラテラルムーブが可能になります。

Azure の情報収集

Azure 内の機微データとネットワーク構成の詳細を収集するにあたり、Muddled Libraはストレージ アカウントのアクセス キーとリソース グループに重点を置いています。ストレージ アカウントのアクセス キーは、Azure ストレージ アカウントへのアクセスを提供してくれます。これを使えば、Muddled Libra が Azure BLOB Storage や Azure Files といったリソースを反復的に処理し、攻撃に関連して最も価値の高いデータを探し出せるようになります。

Azure Blob と Azure Files はどちらも、さまざまなデータ タイプ用に構築された独自ストレージ サービスを組織に提供しています。図 5 は Azure を使用したグループの探索戦術を示したものです。

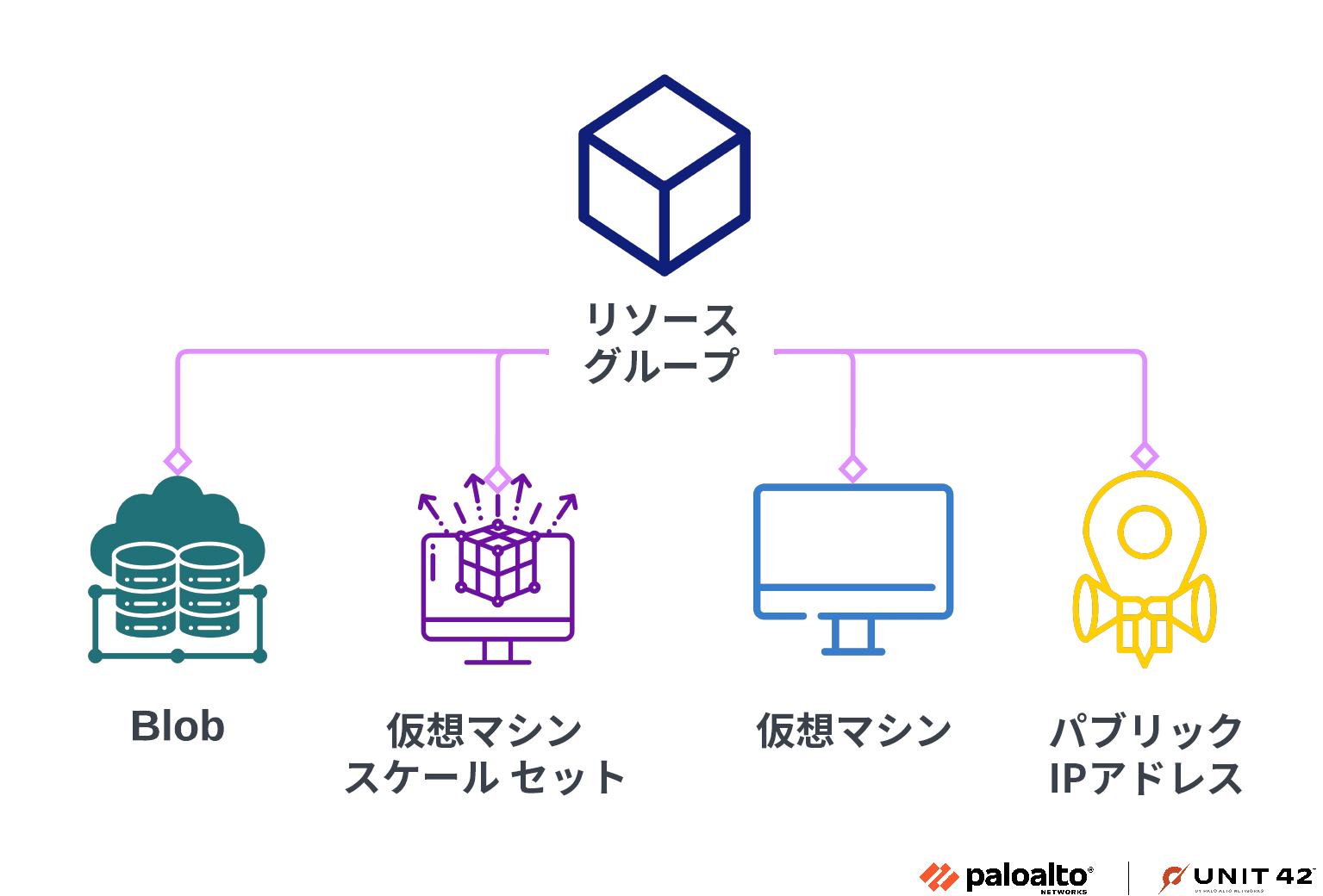

Azure リソース グループは、リソースをひとつにまとめておくために使われる論理コンテナーです。こうしたさまざまなリソース グループの名前を知るだけで、脅威アクターらは、機微データを含んでいるであろう、最も重要な仮想マシン (VM) がどのリソース グループに含まれているのかを把握できます。図 6 は、これらのリソース グループに含まれうる、脅威アクターが関心を持ちそうな内容を示したものです。

CSP のデータ漏出技術

Muddled Libra は、正当な CSP サービスや機能を使い、よりすばやく効率的にデータを漏出させています。これらのコンポーネントは、組織がワークロードをより適切に管理し、プロセスを簡素化するために存在するものです。しかしながら、ほかの多くのツールと同様、脅威アクターらは同じサービスを悪質な目的の達成に使っています。

AWS の漏出技術

組織の AWS 環境からデータを漏出するさい、Muddled Libra は 2 つの正当な AWS サービスをターゲットにしてデータをすばやく移動します。Muddled Libra は、AWS DataSync と AWS Transfer サービスの両方を使って、オンプレミス環境からクラウドへ、クラウドから外部エンティティへとデータを転送します。

AWS DataSync を使用すると、オンプレミスからさまざまな AWS のストレージ サービスにデータを転送できます。AWS Transfer サービスを使用すると、さまざまな AWS ストレージ サービスとの間でデータを転送できます。図 7 はこれらの exfiltration (漏出) 戦術を示しています。

これらのサービスを連携して使用することで、Muddled Libra はデータを環境外に非常に迅速に移動できます。新たな AWS Transfer サーバーが作成されると、CloudTrail ログには次の AWS API イベントが記録されます。

ホストの作成過程では AWS Transfer ユーザーが特別に作成されるので、この CreateUser イベントはイベントソースとして transfer.amazonaws.com と関連づけられています。この活動に対する保護として、組織は AWS IAM の Access Analyzer を使ってリソースがどの程度寛容なのかを測定し、最小権限の原則に従ってクレデンシャルをロックダウンできます。IAM 権限の制限に加え、組織は AWS の Service Control Policies (SCP) を使い、プリンシパルに関連付けられたアクセス許可とは関係なく、組織で使用していない DataSync や AWS Transfer などのサービスを完全にブロックできます。

Azure の漏出技術

Azure で脅威アクターが使用するデータ漏出手法のひとつは、スナップショットと呼ばれる従来からある VM 機能の悪用です。Muddled Libra は自らの攻撃目的と関連する機微情報を含むホストのイメージを、このスナップショットを使って取得します。スナップショットを使えば、ユーザーはある特定の時点での仮想ハード ディスク (VHD) イメージを取得できます。

CSP は、スナップショット リソースの外部エンティティとの共有に制限を設けていますが、Muddled Libra はこの制限を回避する方法を使います。その方法は、侵害した環境内に新たに VM ホストを作成し、さきほど取得したスナップショットから有用な運用データを新しく作成した VM に保存し、データの漏出前にステージングをしておく、というものです。図 8 はこれらの collection (収集) ならびに exfiltration (漏出) の技術を示しています。

いったん新しく作成した VM にデータを移してしまえば、脅威アクターは従来からあるネットワーク漏出技術でデータを漏出させられます。

結論

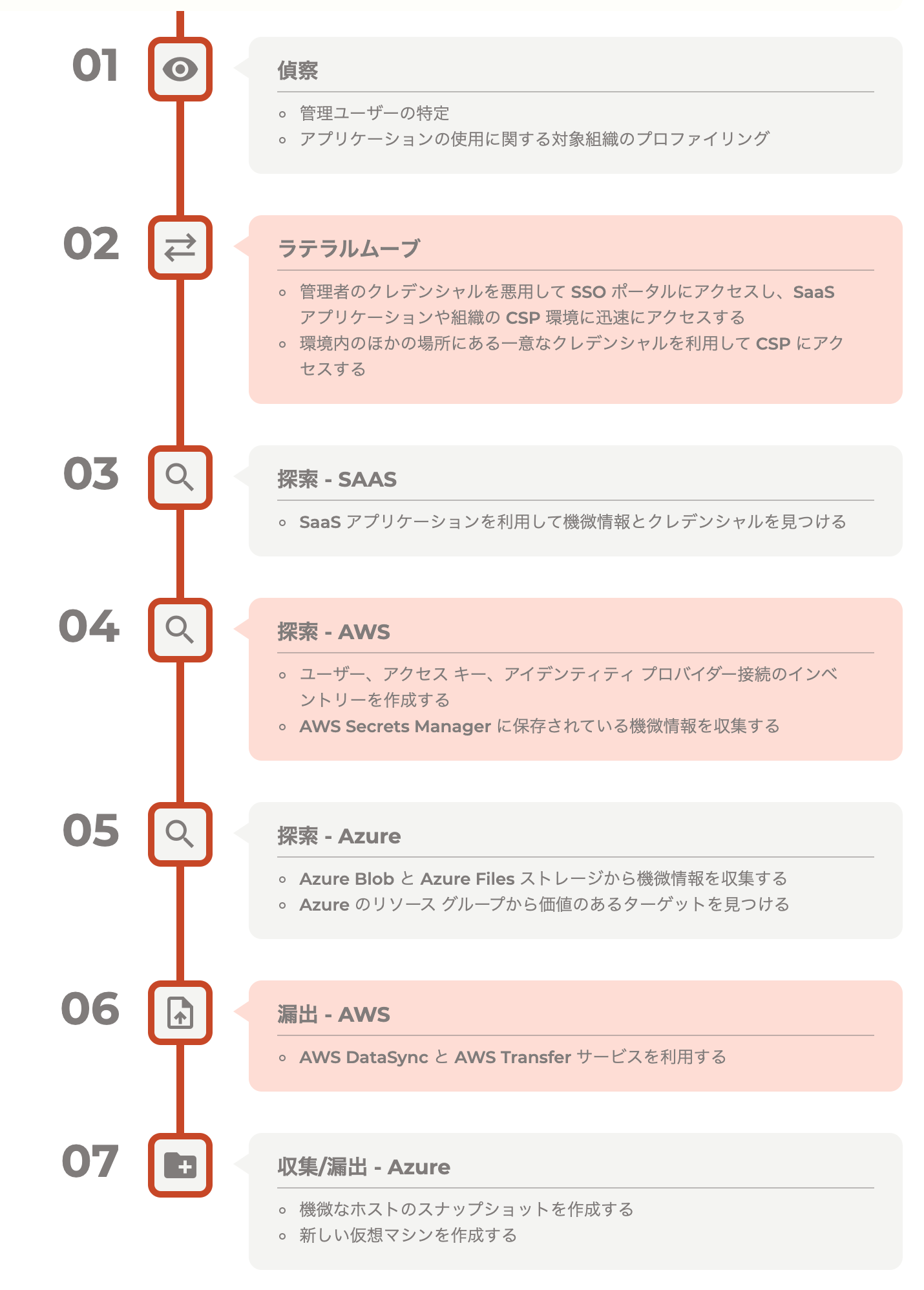

SaaS アプリケーションやクラウド環境を含めるようその戦術を拡大させた Muddled Libra の方法論の進化は、現代の脅威情勢におけるサイバー攻撃の多次元性を表すものです。クラウド環境を利用した情報の大量収集と迅速な漏出は、防御側に新たな課題を投げかけています。図 9 は、SaaS アプリケーションと組織の CSP 環境を標的にするさいに Muddled Libra が使う攻撃チェーンの全体像です。

アイデンティティ ポータルは、クレデンシャル管理の一元化や管理オーバーヘッドの削減、エンド ユーザー エクスペリエンス向上のための優れた出発点となる一方で、攻撃者にとっての主要ターゲットにもなります。これらのプラットフォームは、ハードウェア トークンや生体認証などの堅牢かつ回避困難な二次認証要素で保護する必要がありますし、異常なアクティビティがないかを厳密に監視する必要があります。

CSP のアイデンティティを保護するために、防御側は AWS の IAM ロールや Microsoft Entra Privileged Identity Management (PIM) を使い、攻撃者が取得できる長期アクセスを制限し、再認証をより頻繁に強制することができます。こうした制限を設ければ脅威アクターの攻撃難易度を一段引き上げられますし、再認証プロセスがあることで、防御側にとっては異常性が高く検出しやすいイベントを発生させることができます。

Muddled Libra の攻撃戦術は絶えず変化していますが、防御側がこれら脅威アクターの最終目的を理解し、環境を守る技術対策を実装・改善することにより、より優れた保護を構築できます。

パロアルトネットワークスの保護と緩和策

パロアルトネットワークスのお客さまは、マルチクラウド環境やハイブリッド クラウド環境内で、複数のコンポーネントにわたる検出・アラート・緩和処理を提供する Prisma Cloud により、本稿で解説した脅威からより強力に保護されています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.com までメールにてご連絡いただくか、下記の電話番号までお問い合わせください (ご相談は弊社製品のお客さまには限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、これらの調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客さまに保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細は Cyber Threat Alliance にてご確認ください。

追加リソース

- Amazon GuardDuty とは – AWS

- AWS Security Hub とは – AWS

- AWS Identity and Access Management Access Analyzer を使用する – AWS

- IAM でのセキュリティのベストプラクティス - 最小特権アクセス許可を適用する – AWS

- 最小限の特権の原則でセキュリティを高める – Microsoft

- 監視と脅威検出に関する推奨事項 – Azure

2024-04-11 09:38 JST 英語版更新日 2024-04-10 07:37 PDT の内容を反映して図 8、図 9 の内容を修正

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得