This post is also available in: English (英語)

概要

絶え間なく変化しつづける脆弱な環境に置かれた組織が、自身を適切に保護しつづけるのはとてもむずかしいことです。弊社の 250 を超える組織を対象とした調査では、組織にセキュリティ侵害をまねく問題点 (セキュリティ エクスポージャー) の 80% がクラウド環境で見つかったことがわかりました。また、クラウド サービスの 20% が毎月変更されていることもわかっています。こうした変動性の高さに追随していくのは並大抵のことではありませんが、非常に重要なことでもあります。

『2023 Unit 42 Attack Surface Threat Report (2023 Unit 42 攻撃対象領域に関する脅威レポート)』は、インターネット経由で誰でもアクセス可能な状態にあるエクスポージャーの観測可能データから、グローバルな攻撃対象領域の状況について調査結果をまとめたものです。同レポートは「組織はアクティブな攻撃対象領域管理にどう取り組むべきか」についての推奨事項も提供しています。

『2023 Unit 42 Attack Surface Threat Report』からの注目ポイント

クラウドの絶え間ない変化が新たなリスクを生む

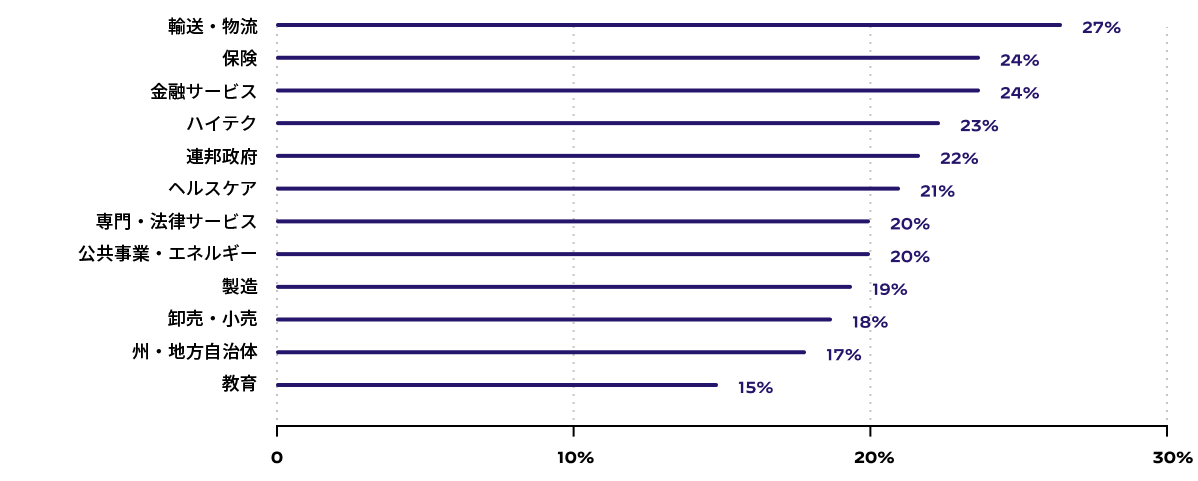

Unit 42 は、組織が利用しているさまざまなクラウド プロバイダー環境で実行されている新規サービスや既存サービスの構成を 6 か月間にわたって調べました。クラウドベースの IT インフラは常に流動的な状態にあります。平均すると、250 ある組織全体で、外部からアクセス可能なクラウド サービスの 20% 強が、毎月変更されています。図 1 はさまざまな業界ごとにこの変更割合の中央値を示したものです。

これを受けて Unit 42 は「サービス変更の割合は組織にもたらされる新たなセキュリティ リスク数にどう影響するか」を調べました (図 2)。ある特定の月に、ほとんどの組織で発生していたリスクの高いクラウド ホスト型のエクスポージャーの 45% 強は、その前月には組織の攻撃対象表面に存在していなかった新たなサービスで観測されたものでした。したがって、インターネットから誰でもアクセスできる新たなクラウド サービスの作成 (意図して作成する場合も無許可で作成する場合も含む) は、ある特定の時点における緊急性の高い全エクスポージャーのほぼ半数に関連しているリスク要因となっています。

ほとんどの組織のセキュリティ リスクでクラウドにおけるエクスポージャーが優勢に

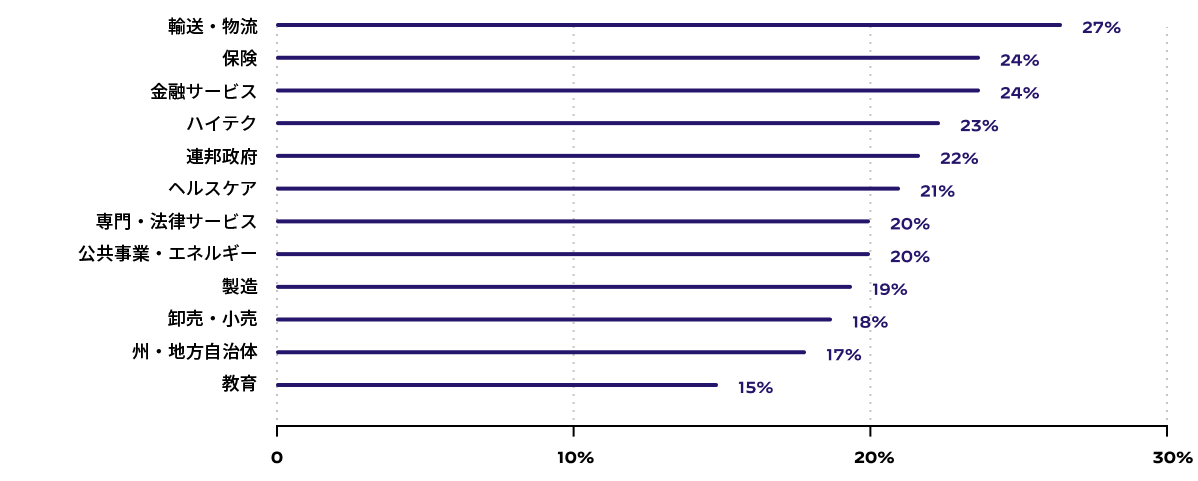

私たちの分析では、セキュリティ エクスポージャーの 80% がクラウド環境で観測されました (図 3)。クラウドにおけるエクスポージャーの割合が高い理由として、以下の要因が考えられます。

- 構成ミスが頻繁に発生する

- 共有責任である

- シャドーIT

- インターネット接続が前提となっている

- クラウド資産に対する可視性が欠けている

グローバルな攻撃対象領域における全エクスポージャーの 60% を 3 つの要因が占める

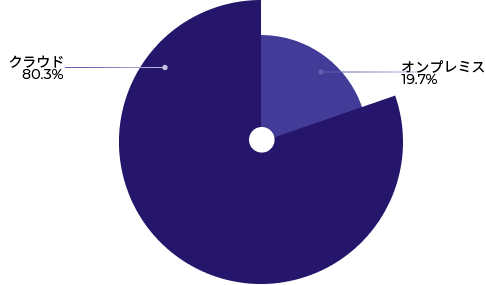

図 4 は、私たちが分析した 250 以上の組織について、「Web フレームワークの乗っ取り」に関連するエクスポージャーが、全エクスポージャーの 22% 以上を占めていることを示したものです。たとえば、脆弱なバージョンの Apache Web サーバー/PHP/jQuery などがそうしたエクスポージャーの例です。構成が不適切なリモート アクセス サービスは、エクスポージャーの 20% を占めていました。リモート デスクトップ プロトコル (RDP)、セキュア シェル (SSH)、仮想ネットワーク コンピューティング (VNC) などが、そうしたサービスの例です。

Unit 42 はまた、「IT セキュリティとネットワーク インフラ」におけるエクスポージャーが、グローバルでの攻撃対象領域全体の 17% 近くを占めていることも観測しています。このカテゴリーのエクスポージャーは、インターネットからアクセス可能な以下の資産の管理ログイン ページで構成されていました。

- ルーター

- ファイアウォール

- 仮想プライベート ネットワーク (VPN)

- コア ネットワーク アプライアンスやセキュリティ アプライアンスなど

これらの資産が侵害された場合、中核となるビジネス機能やアプリケーション、それらに含まれるデータの侵害など、組織に多大な影響がおよぶ可能性があります。

アクティブな攻撃対象領域管理のための推奨事項

ほとんどの組織は未知または管理外のエクスポージャーからくる攻撃への準備ができていません。私たちが調査した組織の 9 社中 8 社では、ある特定の月の少なくとも 25% にわたってブルートフォース攻撃に対して脆弱な RDP がインターネットからのアクセスが可能な状態で存在していたことがわかりました。

この種の攻撃対象領域の脆弱性から組織を保護するには、以下を行う必要があります。

- 常に可視性を保つ

クラウドベースのシステムやサービスを含めてインターネットからアクセス可能な資産をすべてリアルタイムで包括的に把握します。これにより迅速でアクティブなリスクの発見・学習・対応が可能になります。 - クラウドの構成ミスに対処する

セキュリティ リスク緩和のベスト プラクティスにしたがい、クラウド構成を定期的にレビュー・更新します。セキュリティ チームと DevOps チームの協力体制を強化し、クラウド ネイティブなアプリケーション開発やデプロイを安全に行います。 - 優先順位をつけて修復対応する

サイバー攻撃の成功確率を下げるため、最も重大な脆弱性とエクスポージャーの対応を中心的に行います。たとえば、脆弱性の「深刻度」を示す CVSS (共通脆弱性評価システム) のスコアや、悪用の可能性がどれくらいあるかを示す EPSS (エクスプロイト予測スコアリング システム) のスコアが高い脆弱性や脆弱性などを中心に対応します。

組織は攻撃対象領域管理プログラムを検討し、自組織の攻撃対象領域におけるエクスポージャーを継続的に発見し、トリアージし、修復する必要があります。これにより、日和見的な攻撃者に未知の資産や管理外の資産をエクスプロイトされにくくなります。

パロアルトネットワークスの提供する支援

『2023 Unit 42 Attack Surface Threat Report』をこちらからダウンロードし、グローバルな攻撃対象領域についての洞察や傾向、ベスト プラクティスのための推奨事項を確認してください。

組織での攻撃対象領域管理をこれから初めて行う場合や、既存の管理プログラムを改善したいとお考えの場合は、Cortex XpanseとUnit 42 による攻撃対象領域評価をご利用いただくことで、これからの道行きで幸先のよいスタートを切れます。攻撃対象領域評価サービスを利用することで、オンプレミスの資産はもちろんクラウドベースのインターネット接続された資産への可視性も高まり、組織の防御に役立つ優先順位の高いアクションに関する推奨事項の提供を受けられます。

追加リソース

- Cortex Xpanse Datasheet (Cortex Xpanse データシート) — パロアルトネットワークス

- CISO’s Guide to Attack Surface Management (CISO の攻撃対象領域管理ガイド) — パロアルトネットワークス

- 2022 Cortex Xpanse 攻撃対象領域に関する脅威レポート — パロアルトネットワークス

- ビデオ: 攻撃対象領域の主な使用例 — パロアルトネットワークス

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得