This post is also available in: English (英語)

2023-10-04 更新: Advanced Threat Prevention から収集したデータをにもとづく情報を追記しました。

2023-07-07 更新: MOVEit Transfer で最近発見された脆弱性と 2023 年 7 月のサービス パックについての情報を記載しました。

概要

5月31日、Progress Softwareは同社のMOVEit Transfer製品に重大なSQLインジェクション(SQLi)の脆弱性(CVE-2023-34362)があるとして、顧客に対する注意喚起の通知を掲載しました。MOVEit Transferはマネージドなファイル転送(MFT)アプリケーションで、機微データを使って安全に共同作業を行ったり、自動的にファイル転送を行うためのものです。

更新: 6月9日と6月15日、Progress Softwareは同社の顧客に対し、さらなるSQLインジェクションの脆弱性(いずれもProgress Softwareで「Critical (重大)」と評価されCVE-2023-35036とCVE-2023-35708を割り当て)について警告を発しました。

更新: 7月7日にProgress Softwareはサービスパックを公開しました。このサービスパックは3つの脆弱性に対応しています。うち1つは「緊急(Critical)」で2つは「高(High)」です。

- CVE-2023-36934 (緊急 Critical)

- CVE-2023-36932 (高 High)

- CVE-2023-36933 (高 High)

CVE-2023-36934はSQLiの脆弱性です。悪用された場合、認証されていない攻撃者が、MOVEit Transfer データベースへの不正なアクセスを取得できるようになります。CVE-2023-36932はSQLインジェクションの複数の脆弱性を指しています。悪用されると、認証された攻撃者がMOVEit Transferデータベースへの不正なアクセスを取得できるようになります。最後のCVE-2023-36933の脆弱性は、処理されない例外をトリガーするメソッドを攻撃者が潜在的に実行可能になり、それが原因でMOVEit Transferアプリケーションの予期せぬ終了を引き起こしうるというものです。

これら3つの脆弱性はセキュリティ リサーチャーが特定したもので、いずれについても野生(in the wild)で悪用されている証拠は確認されていません。

Progress Softwareは、すべての同社顧客にこれら3つの脆弱性の修正がすべて含まれている2023年7月のサービスパックを適用するよう勧告しています。

いずれのケースでも、このオリジナルの脆弱性がMOVEit TransferサーバーにWebシェルをアップロードするために悪用されていました。またこのWebシェルにより、脅威アクターによるMOVEit Transferサーバー上のファイルやフォルダーの列挙、構成情報の読み取り、ファイルのダウンロード、MOVEitサーバーのユーザー アカウント作成・削除が可能となっていました。

Unit 42のインシデント レスポンス チームは、CVE-2023-34362のエクスプロイトが最初の侵害ポイントとなった複数の過去・現在の事例調査を通じ、組織を支援してきました。弊社での調査全体で最初期の侵害の痕跡は5月27日のもので、そのTTP (戦術・技術・手順)は今のところ各社ブログの初報の内容と一致しています。

弊社のCortex Xpanseによると、HTTP/HTTPトラフィックを外部に公開しているMOVEitサーバーは、少なくとも2,674台存在することがわかっています。この数にMOVEit Cloudのサーバーは含まれていません。Progressは全MOVEit Cloudサーバーに「パッチを適用し、完全に復旧させた」としています。

Progress Softwareは緩和のためのアドバイザリーを提供しています。MOVEit Transferの全利用顧客はこのアドバイザリーに従うことを真剣に検討すべきでしょう。

パロアルトネットワークスのお客様は、以下の方法でCVE-2023-34362の脆弱性に対する保護と緩和を受けています。

- Advanced Threat Preventionセキュリティ サブスクリプションを有効にしている次世代ファイアウォール製品は、関連するWebシェルのブロックに役立ちます。

- 次世代ファイアウォールでThreat Preventionのセキュリティ サブスクリプションを有効にしている場合、Threat Preventionのシグネチャを通じたベストプラクティスが攻撃防止に役立ちます。

- Advanced URL Filteringは既知のIoCをブロックします。

- Cortex XSOARのレスポンスパックとプレイブックは緩和プロセスを自動化できます。

- Cortex XDRおよびXSIAMのエージェントは、Behavioral Threat Protection (BTP)、Anti-Webshell Protection、複数の追加セキュリティ モジュールを使い、本稿で解説したエクスプロイト後のアクティビティからの保護を支援します。

- Cortex Analyticsは、エクスプロイト後のアクティビティの検出に役立つ複数の検出モデルを備え、Identity AnalyticsやITDRモジュールによるそのほかの関連対策も備えています。

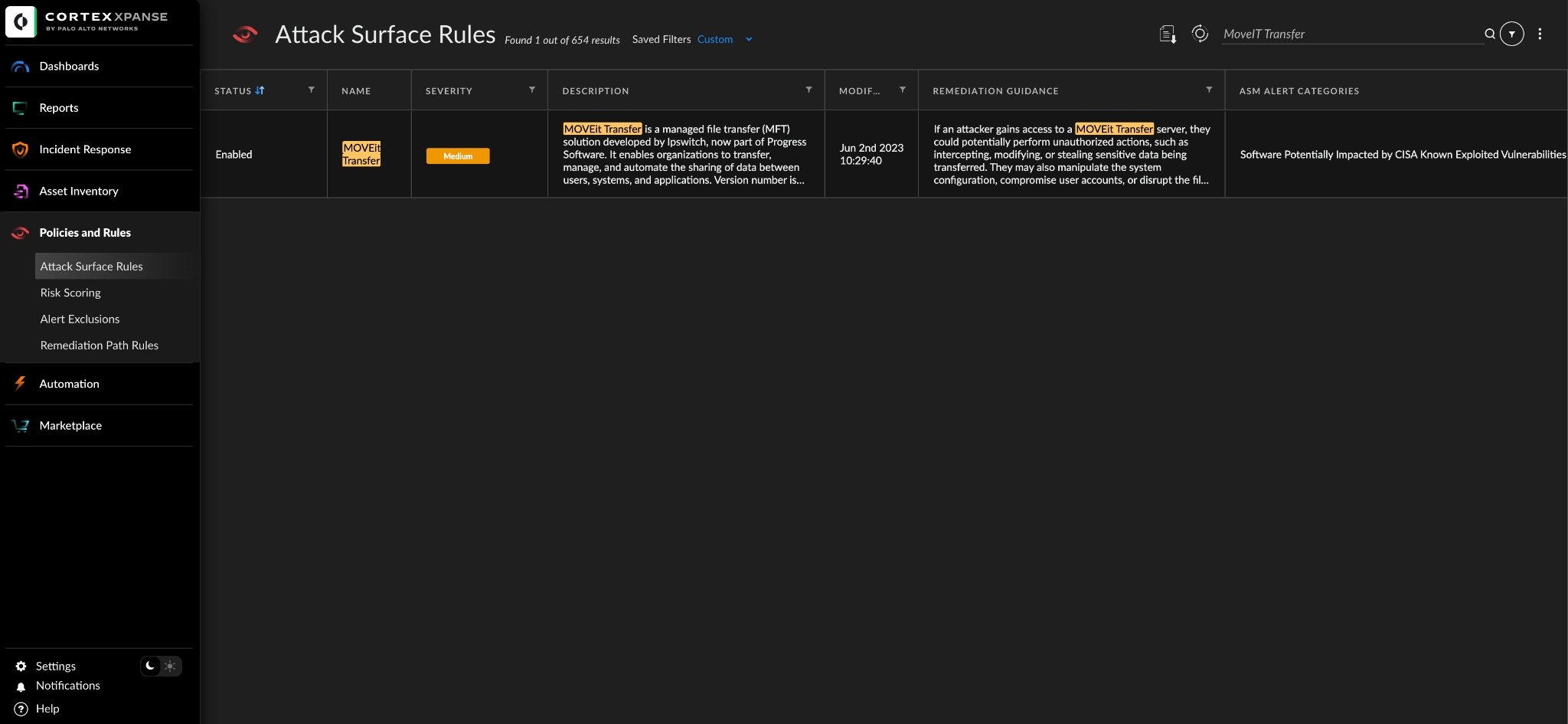

- Cortex Xpanseをご利用のお客様は、攻撃対象領域ルール「MOVEit Transfer」を通じ、インターネットに公開されているアプリケーションのインスタンスを特定できます。

- Cortex XDRで、後述するXQLクエリーを使うと、このCVEのエクスプロイト試行追跡に役立ちます。

- Unit 42 インシデント レスポンス チームは、本稿で取り上げた脅威をはじめ、さまざまな脅威への個別対応を提供しています。

- Prisma Cloud WAAS customers are protected from this threat through the App Firewall SQL Injection protection

- Advanced Threat Preventionセキュリティ サブスクリプションを有効にしている次世代ファイアウォール製品は、関連するWebシェルのブロックに役立ちます。

- Advanced Threat Prevention セキュリティ サブスクリプションを有効にした次世代ファイアウォール製品 (NGFW) はエクスプロイト トラフィックの検出・防止に役立ちます。

| 本稿で扱う脆弱性 | CVE-2023-34362, CVE-2023-35036, CVE-2023-35708, CVE-2023-36934 |

目次

脆弱性の詳細

現在の攻撃スコープ

野生のエクスプロイト

攻撃トラフィックの傾向 (2023 年 6 月~9 月)

中間ガイダンス

Unit 42 マネージド スレット ハンティング チームによるクエリー

結論

パロアルトネットワークス製品によるMOVEit Transfer脆弱性からの保護

Advanced Threat Preventionを有効にした次世代ファイアウォールとPrisma Access

Advanced Threat Preventionによる SQL インジェクション対策

次世代ファイアウォール向けのクラウド配信型セキュリティサービス

Cortex XSOAR

Cortex XDR と Cortex XSIAM

Cortex Xpanse

IoC (侵害指標)

脆弱性の詳細

5月31日、Progress Softwareは同社のMOVEit Transfer製品に重大なSQLインジェクション(SQLi)の脆弱性(CVE-2023-34362)があるとして、顧客に対する注意喚起の通知を掲載しました。CVE-2023-34362のSQLインジェクションの脆弱性により、脅威アクターによる特権昇格、データベース サーバーからのデータ閲覧とダウンロード、Azureシステムの設定、関連キー、コンテナーの窃取が潜在的に可能となります。

Huntress、Mandiantの両社はCVE割り当ての数日前にブログを書き、この脆弱性を悪用する進行中のキャンペーンに関連する観測の結果を詳述しています。Mandiantは「被害者のMOVEit Transferシステムから大量のファイルが盗まれた複数の事例」を確認しています。これまでのところ弊社社内での調査結果は同2社による調査結果と一致しています。

Unit 42のリサーチャーは、D:\MOVEitDMZ\wwwroot\human2.aspxディレクトリー内でこのWebシェルを確認しており、これはHuntressが報告したディレクトリーとは若干異なっています。また私たちはC:\Windows\Tempディレクトリーにプリコンパイルされた.NET DLLがあることを確認しています。

たとえば私たちはC:\Windows\Temp\erymbsqv\erymbsqv.dllというファイルパスを観測しましたが、このファイルパスにはランダムな文字を使ったフォルダー名やファイル名が動的に生成されており、侵害されたホスト間で異なっていました。Progress Software、Huntress、Mandiantのブログでは言及されていないそのほかのIoC (侵害指標)については後述します。

注: 後述するIoCにはProgress Software、Huntress、Mandiantのブログで言及済みのIPアドレスも含めてあります。被害者組織にわたるインフラ再利用への注視が重要と考られるためです。

現在の攻撃スコープ

Unit 42のインシデント レスポンス チームは、CVE-2023-34362のエクスプロイトが最初の侵害ポイントとなったと考えられる事例を、現在も複数調査しています。詳細解明は今後の調査待ちですが、最初期のエクスプロイトの形跡は5月27日のものです。

Mandiantはまた、CVE-2023-34362のエクスプロイトが早くも5月27日の時点で最初の侵害とWebシェル展開の原因となったとする複数の事例を調査中であると報告しています。Huntressは影響を受けた顧客が1社あることを同社のブログで報告しています。

MandiantとMicrosoftは今回の攻撃がCl0pランサムウェア攻撃グループに帰属する可能性が高いと考えていることを報告しています。侵害された組織は近いうちに脅迫の連絡を受けることが予想されます。

弊社のCortex Xpanseによると、HTTP/HTTPトラフィックを外部に公開しているMOVEitサーバーは、少なくとも2,674台存在することがわかっています。この数にMOVEit Cloudのサーバーは含まれていません。Progressは全MOVEit Cloudサーバーに「パッチを適用し、完全に復旧させた」としています。

実際に行われているエクスプロイト

MOVEit はマネージドなファイル転送 (MFT) を行うソフトウェアで、ファイルを暗号化し、FTP や SFTP などのファイル転送プロトコルを使います。このほか、自動化サービス、分析、フェイルオーバー オプションも提供します。

MOVEit はパッケージを使って安全で制御された機微情報の交換を保証していまます。パッケージというのはコンテナまたはエンベロープのことで、関係者間で安全に転送したいファイルやデータをその中に格納します。

MOVEit はゲスト ユーザー用に 1 回限りの利用シナリオも提供しています。ゲスト ユーザーは、パッケージを送信、表示、ダウンロード、レプレイ、受信できます。

ゲスト ユーザーは、自分の電子メール アドレスとデータ パッケージを受けとる人の電子メール アドレスを指定して /human.aspx コンポーネントにリクエストを送り、ゲストとして登録してもらう必要があります。このリクエストは最終的に /guestaccess.aspx コンポーネントにリダイレクトされ、そこで送信者と受信者の電子メール アドレスをもつ電子メール テンプレートが自動的に作成されます。それが終われば、ゲスト ユーザーがその電子メール テンプレートでデータ パッケージを送れるようになります。

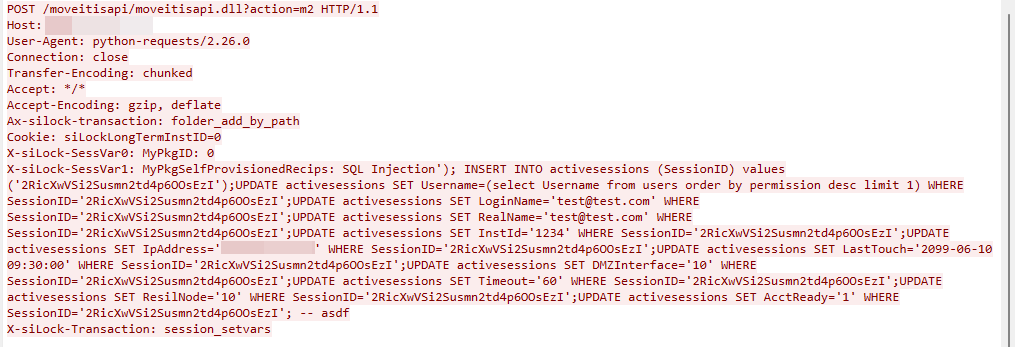

今回の SQL インジェクションは /moveitsapi/moveitisapi.dll というコンポーネント内の入力データが適切にサニタイズされていないために発生しています。このコンポーネントは MOVEit の API に関連するファイル転送機能を提供しています。

図 2 は、ゲスト ユーザーがリクエストを /moveitisapi/moveitisapi.dll エンドポイントに送り、セッション変数の値を更新する方法を示したものです。このさいは以下の条件を満たしておきます。

- HTTP パラメーターの action=m2

- HTTP リクエスト ヘッダーの x-silock-transaction: folder_add_by_path と x-silock-transaction: session_setrvars

こうして更新したセッション変数を使えば、攻撃者が受信者の電子メール アドレスを SQL インジェクション文字で更新できるようになります。

攻撃トラフィックの傾向 (2023 年 6 月~9 月)

Progress Community は、2023 年 6 月 16 日に CVE-2023-34362 のパッチを公開し、2023 年 7 月 6 日に CVE-2023-36934 のパッチを公開しました。

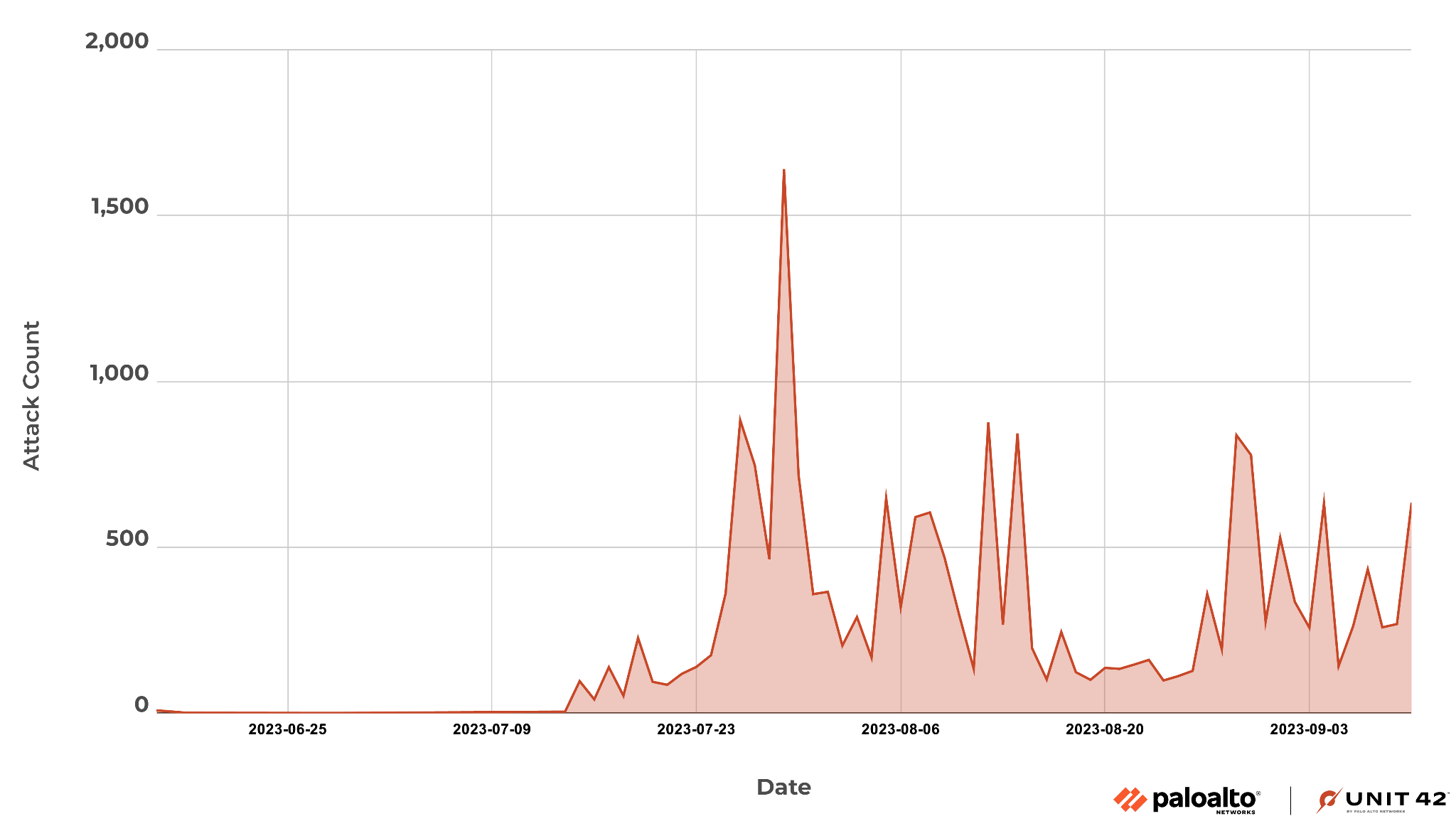

2023 年 7 月 11 日頃、同一ファイルの 2 つの異なるバージョンがどのように変更されたのかを記録するパッチ差分の技術分析が公開されました。そこから攻撃数が増加しはじめ、7 月 29 日のピークの値は 1,639 件でした。図 3 は、6 月から 9 月までの攻撃トラフィックを示しています。

中間ガイダンス

以下は Progress Software が推奨する緩和策の概要です。緩和の詳細な一覧と説明は、リンク先のブログをご参照ください。

- MOVEit Transfer ホストへの HTTP および HTTPS のトラフィックをすべて無効化する

- 不正なファイルとユーザー アカウントがないか確認して削除・リセットする

- 関連するパッチを適用する

- 悪意のあるファイルやユーザー アカウントがすべて削除/リセットされたことを確認する

- サービス アカウントのクレデンシャルを再度リセットする

- MOVEit Transfer ホストへの HTTP および HTTPS のトラフィックをすべて有効化しなおす

- 現在のキャンペーンに関連して報告された IoC について、ネットワーク、エンドポイント、ログを継続的に監視する

なおUnit 42 チームはMOVEit TransferのWebインターフェースを外部に公開していた組織は、潜在的な侵害を考慮すべきであることを勧告します。また私たちは影響を受けた組織はサーバーが侵害されていないことを確認するためにフォレンジック分析を行うことを強く推奨します。

更新: 6月15日、新たに報告されたSQLiの脆弱性を受け、Progress Softwareはガイダンスを更新し、「新たに公表された脆弱性に鑑み、弊社はMOVEit CloudのHTTPSトラフィックを停止しました。またMOVEit Transferをご利用のすべてのお客様に、パッチ作成およびテストの間、HTTP/HTTPSトラフィックを停止して自社環境を保護していただくよう要請しました」と発表しました。

Unit 42マネージド スレット ハンティング チームによるクエリー

Unit 42マネージド スレット ハンティング チームは、顧客ベース全体に対し、Cortex XDRとXQLクエリー(下記)を使ってこのCVEのエクスプロイト試行を継続的にトラッキングしています。Cortex XDRをご利用のお客様も以下のXQLクエリーでエクスプロイトの痕跡を検索できます。

|

1 2 3 4 5 6 7 |

// 説明: MOVEitのIISプロセスがディスクにaspxファイルを書き込んでいるかどうかを調べる。Webシェルの可能性があるかどうかその結果を確認する。 config case_sensitive = false | dataset = xdr_data | filter event_type = ENUM.FILE AND event_sub_type in (ENUM.FILE_WRITE,ENUM.FILE_CREATE_NEW, ENUM.FILE_RENAME) | filter actor_process_image_name = "w3wp.exe" AND actor_process_command_line contains "moveit" and action_file_extension in ("aspx") | fields _time, agent_hostname, event_type, event_sub_type, actor_process_image_path, actor_process_command_line, action_file_path, action_file_sha256 |

|

1 2 3 4 5 6 7 |

// 説明: MOVEitのIISワーカー プロセスが子プロセスを生成していないかどうかを調べる。不審なコマンドがないか結果を確認する。 config case_sensitive = false | dataset = xdr_data | filter event_type = ENUM.PROCESS AND event_sub_type = ENUM.PROCESS_START | filter actor_process_image_name = "w3wp.exe" AND actor_process_command_line contains "moveit" | fields _time, agent_hostname, event_type, event_sub_type, actor_process_image_path, actor_process_command_line, action_process_image_path, action_process_image_command_line, action_process_image_sha256 |

結論

外部公開されているサーバー台数は比較的少ないですが、MOVEit Transferを使っている組織はProgress Softwareによる緩和策のアドバイザリーにただちに従うことをお勧めします。すでにCVE-2023-34362が野生(in the wild)で悪用されているとの報告があり、近い将来、影響を受ける組織の数はさらに増えると予想されます。

各組織は追加で公開されたCVE-2023-35036およびCVE-2023-35708を監視する必要があります。

Unit 42は引き続きMOVEit Transferの脆弱性を追跡調査しています。より詳細な情報が利用可能になりしだい、本概要は更新されます。

パロアルトネットワークスは、ファイル サンプルや IoC (侵害指標) をふくむ調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。詳細は Cyber Threat Alliance にてご確認ください。

パロアルトネットワークス製品によるMOVEit Transfer脆弱性からの保護

パロアルトネットワークスのお客様には、弊社製品/サービスの保護・更新を通じて同脅威の特定・防御が提供されています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、下記の電話番号までお問い合わせください (ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル:866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

Advanced Threat Prevention を有効にした次世代ファイアウォールと Prisma Access

- Advanced Threat Preventionセキュリティ サブスクリプションを有効にした次世代ファイアウォール (NGFW-series)は、Threat Preventionシグネチャー81868と83243により関連するWebシェルをブロックできます。

- 次世代ファイアウォールで Threat Prevention のセキュリティ サブスクリプションを有効にしている場合、Threat Prevention のシグネチャー 93976 と 93977 を通じたベストプラクティスが攻撃防止に役立ちます。

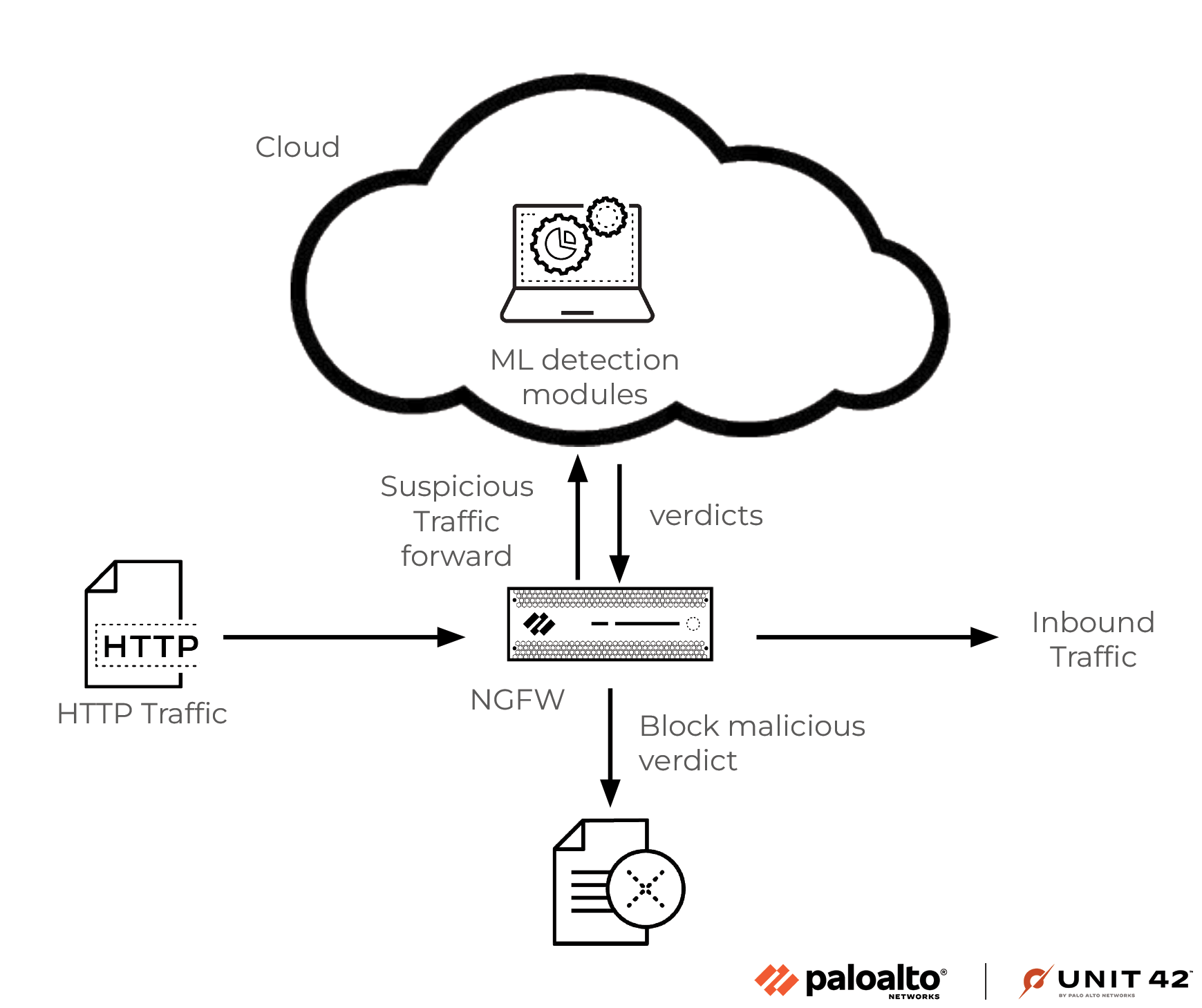

Advanced Threat Preventionによる SQL インジェクション対策

Advanced Threat Prevention の脆弱性防止に含まれているインラインのクラウド分析は、HTTP URI ヘッダーとボディを含めた HTTP トラフィック内の SQL インジェクションやコマンド インジェクションの攻撃パターンを検出する機能を備えています。個々の SQL インジェクション構文の亜種ごとにシグネチャーを手動で作成するのではなく、Advanced Threat Prevention は SQL インジェクション構文から重要な要素を抽出して、検出用の機械学習モデルをつくります。

図 4 は、Advanced Threat Prevention の SQL インジェクション検出モデルのデータ フローを示しています。

次世代ファイアウォールのクラウド配信型セキュリティサービス

既知のIoCはAdvanced URL Filteringにより「malicious (悪意があるもの)」としてマークされます。

Cortex XSOAR

Cortex XSOARはCVE CVE-2023-34362に対応するレスポンス パックとプレイブックを公開し、緩和プロセスの自動化、迅速化を支援します。

このプレイブックは以下のタスクを自動化します。

- 関連するすべてのIoCと検出シグネチャーの収集

- 調査クエリーの実行による潜在的エクスプロイト試行の検出

- IoCのブロック

- 同脆弱性に向けて公開された緩和策への追従

Cortex XDRとCortex XSIAM

Cortex XDRおよびXSIAMのエージェントは、Behavioral Threat Protection (BTP)、Anti-Webshell Protection、複数の追加セキュリティ モジュールを使って本稿で解説したエクスプロイト後のアクティビティから保護します。くわえて、Cortex Analyticsは、エクスプロイト後のアクティビティの検出に役立つ複数の検出モデルを備え、Identity AnalyticsやIdentity Threat Detection and Response (ITDR)モジュールによるそのほかの関連対策も備えています。

Cortex Xpanse

Cortex Xpanseをご利用のお客様は、攻撃対象領域ルール「MOVEit Transfer」を通じ、インターネットに公開されているアプリケーションのインスタンスを特定できます。このポリシーはすべてのお客様にご利用いただけます。これはデフォルトで有効になっています。Prisma Cloud WAASをご利用のお客様は、App FirewallのSQLインジェクション保護機能によりこの脅威から保護されています。

IoC (侵害指標)

パス:

- D:\MOVEitDMZ\wwwroot\human2.aspx

- E:\MOVEitTransfer\wwwroot\human2.aspx

- C:\Windows\Temp\erymbsqv\erymbsqv.dll

human2.aspx

- c82059564d6e7a6f56d3b1597cdfe98dfc4e30a2050024bd744f12a3ef237bb5

- 24c7fae1b7c02ebd84cc3c78553fb3a68d0466575abea4c92b2f792b47c41ef3

- de4ad0052c273649e0aca573e30c55576f5c1de7d144d1d27b5d4808b99619cd

- 7a8f53c4143bacd2104ccd07a6be68d76cda1a6985b8573b7735858a542178bb

- 87ebfaf36fc7031bec477c70a86cb746811264f530d8af419767b9755e2b43e3

- 3ff0719da7991a38f508e72e32412a1ee498241bf84f65e973d6e93dc8fd1f66

- f994063b9fea6e4b401ee542f6b6d8d6d3b9e5082b5313adbd02c55dc6b4feb7

- bd45234763ef62f05d14b78c6497ed90706a271fad3b16a4ee6d99d178beedf3

- 3ff0719da7991a38f508e72e32412a1ee498241bf84f65e973d6e93dc8fd1f66

- f994063b9fea6e4b401ee542f6b6d8d6d3b9e5082b5313adbd02c55dc6b4feb7

- ba2cf96fc5884cd69ecfe5d73f872958159a12b02ca610223f089ee0b6c3d25d

- 6e1d3b5fcb4de48e1e06a68686817d13533f9740e315f4378bb5b9ef1fd1c7a9

- 2931994f3bde59c3d9da53e0062e4d993dc6fc655a1bd325e90af6dc494ed1fa

- f3543cd16de13214124bd7c91033c3cd3bbcf6587871257e699fd89df96fd86f

VirusTotalのLivehunt (human2.aspxおよびh2.aspx)

- e8012a15b6f6b404a33f293205b602ece486d01337b8b3ec331cd99ccadb562e

- 2413b5d0750c23b07999ec33a5b4930be224b661aaf290a0118db803f31acbc5

- d477ec94e522b8d741f46b2c00291da05c72d21c359244ccb1c211c12b635899

- 929bf317a41b187cf17f6958c5364f9c5352003edca78a75ee33b43894876c62

- b9a0baf82feb08e42fa6ca53e9ec379e79fbe8362a7dac6150eb39c2d33d94ad

- 4359aead416b1b2df8ad9e53c497806403a2253b7e13c03317fc08ad3b0b95bf

- ea433739fb708f5d25c937925e499c8d2228bf245653ee89a6f3d26a5fd00b7a

- d49cf23d83b2743c573ba383bf6f3c28da41ac5f745cde41ef8cd1344528c195

- 387cee566aedbafa8c114ed1c6b98d8b9b65e9f178cf2f6ae2f5ac441082747a

- a1269294254e958e0e58fc0fe887ebbc4201d5c266557f09c3f37542bd6d53d7

- cf23ea0d63b4c4c348865cefd70c35727ea8c82ba86d56635e488d816e60ea45

- f0d85b65b9f6942c75271209138ab24a73da29a06bc6cc4faeddcb825058c09d

- c77438e8657518221613fbce451c664a75f05beea2184a3ae67f30ea71d34f37

- daaa102d82550f97642887514093c98ccd51735e025995c2cc14718330a856f4

- 3ab73ea9aebf271e5f3ed701286701d0be688bf7ad4fb276cb4fbe35c8af8409

- 93137272f3654d56b9ce63bec2e40dd816c82fb6bad9985bed477f17999a47db

- 5b566de1aa4b2f79f579cdac6283b33e98fdc8c1cfa6211a787f8156848d67ff

- 3a977446ed70b02864ef8cfa3135d8b134c93ef868a4cc0aa5d3c2a74545725b

- 348e435196dd795e1ec31169bd111c7ec964e5a6ab525a562b17f10de0ab031d

- 0ea05169d111415903a1098110c34cdbbd390c23016cd4e179dd9ef507104495

- 9d1723777de67bc7e11678db800d2a32de3bcd6c40a629cd165e3f7bbace8ead

- b1c299a9fe6076f370178de7b808f36135df16c4e438ef6453a39565ff2ec272

- 9e89d9f045664996067a05610ea2b0ad4f7f502f73d84321fb07861348fdc24a

- 6015fed13c5510bbb89b0a5302c8b95a5b811982ff6de9930725c4630ec4011d

- fe5f8388ccea7c548d587d1e2843921c038a9f4ddad3cb03f3aa8a45c29c6a2f

- 702421bcee1785d93271d311f0203da34cc936317e299575b06503945a6ea1e0

- c56bcb513248885673645ff1df44d3661a75cfacdce485535da898aa9ba320d4

- 3c0dbda8a5500367c22ca224919bfc87d725d890756222c8066933286f26494c

- bdd4fa8e97e5e6eaaac8d6178f1cf4c324b9c59fc276fd6b368e811b327ccf8b

IP アドレス:

- 5.252.191[.]241

- 5.252.191[.]103

- 5.252.189[.]210

- 5.252.189[.]130

- 5.252.190[.]119

- 5.252.190[.]100

- 5.252.190[.]117

- 5.252.191[.]31

- 5.252.190[.]244

- 165.227.147[.]215

- 209.97.137[.]33

User-Agent:

- Mozilla/5.0+(Windows+NT+10.0;+Win64;+x64)+AppleWebKit/537.36+(KHTML,+like+Gecko)+Chrome/113.0.0.0+Safari/537.36

- Mozilla/5.0+(Windows+NT+10.0;+Win64;+x64;+rv:109.0)+Gecko/20100101+Firefox/114.0

- Mozilla/5.0+(Windows+NT+10.0;+Win64;+x64)+AppleWebKit/537.36+(KHTML,+like+Gecko)+Chrome/105.0.5195.54+Safari/537.36

2023-06-16 10:20 JST 新たに公開された SQLi 脆弱性の予備情報を記載した本記事の英語版 (2023-06-15 14:42 PDT) にもとづく日本語版を公開

2023-06-20 14:15 JST 英語版更新日 2023-06-16 05:24 PDT の内容を反映し、Unit 42のインシデント レスポンス事例およびProgress Softwareの推奨する緩和策の詳細を追記

2023-06-20 14:15 JST 英語版更新日 2023-06-16 11:33 PDT の内容を反映し、CVE-2023-35036およびCVE-2023-35708のCVE情報追記、Next-Generation Firewallの保護機能の記述を更新しCortex Xpanseの新しいデータを追加

2023-07-10 11:45 JST 英語版更新日 2023-07-07 14:20 PDT の内容を反映し、CVE-2023-36934、CVE-2023-36932、CVE-2023-36933に関する情報を追記

2023-07-10 11:45 JST 英語版更新日 2023-07-07 14:20 PDT の内容を反映し、CVE-2023-36934、CVE-2023-36932、CVE-2023-36933に関する情報を追記

2023-10-06 09:15 JST 英語版更新日 2023-10-05 08:58 PDT の内容を反映し、図版を変更 (図 3)、Advanced Threat Prevention による SQL インジェクション対策と新規データに関する記述を追記

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得