This post is also available in: English (英語)

概要

Unit 42 は、クラウド バックアップ サービスを装った悪意のある中国の APT インフラを特定しました。2 つの著名な中国の APT グループに関連するテレメトリーを監視したところ、少なくとも 24 のカンボジア政府機関から発信されたインバウンド接続を含む、主にカンボジアから発信されたネットワーク接続が観測されました。

私たちは高い確度で「これらカンボジア政府機関は中国の APT アクターの標的となっており、今も侵害された状態にある」と評価しています。この評価は、インフラの悪性度とその所有者に加えて数か月にわたる持続的な接続が見られたことによるものです。

カンボジアと中国は外交上も経済上も強固な関係を維持しています。カンボジアが 2013 年に中国の一帯一路構想 (BRI) に署名して以来、これら両国の関係は着実に成長しつづけています。

近年、中国による最も注目すべき投資はカンボジアのリアム海軍基地の近代化プロジェクトです。このプロジェクトは物議を醸し、複数の西側諸国から厳しい監視の目を集めました。その理由は、当初、両国がこのプロジェクトを隠蔽しようとしたことにあります。

このプロジェクトは今年完成に近づき、リアム海軍基地は東南アジアにおける中国初の海外前哨基地となる予定です。このように、このプロジェクトは、この地域で勢力を拡大し海軍のオペレーションを拡大するという中国の野望にとって、カンボジアがいかに重要であるかを示しています。

パロアルトネットワークスのお客様は、DNS Security、Advanced URL Filtering などのクラウド配信型セキュリティサービスを有効にした次世代ファイアウォール (NGFW) によりこの悪意のあるインフラからの保護を受けています。

| 関連する Unit 42 のトピック | China, APAC, APT |

インフラの概要

Unit 42 は、次の既知の悪意のある SSL 証明書に関連するインフラを特定しました。

| Subject Full Name | C=US,ST=Some-State,O=Internet Widgits Pty Ltd,CN=10.200.206.100 |

| Issuer Full Name | C=US,ST=Some-State,O=Internet Widgits Pty Ltd,CN=COM |

| Serial Number | 15007560845348164646 |

| SHA1 Hash | B8CFF709950CFA86665363D9553532DB9922265C |

| Valid From | 2017-11-23 |

| Valid To | 2027-11-21 |

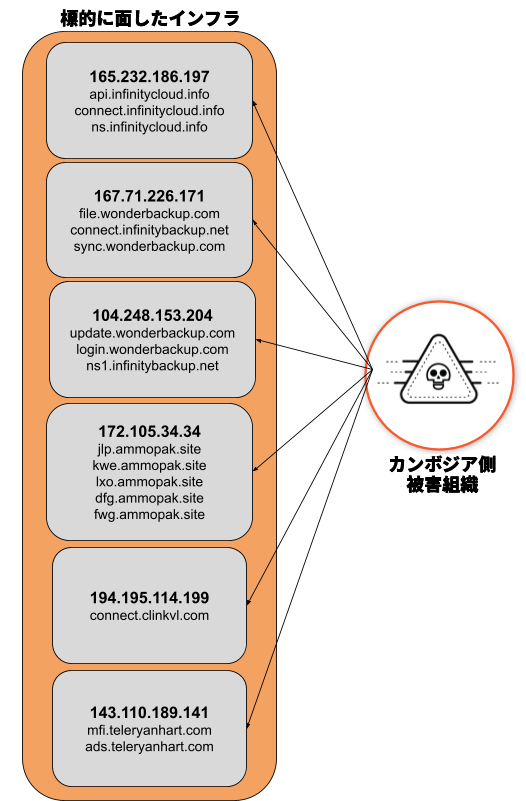

最近では、この証明書は、標的組織に面する 6 つの IP アドレス上のサーバーによって使用されていました。これらのサーバーはそれぞれ、6 つのドメインと関連付けられる複数のサブドメインをホストしています。

これらの名前から判断すると、これらのドメインの多くはクラウド ストレージ サービスを装っているようです。クラウド ストレージ サービスを偽装することで、攻撃者による活動レベルが高いとき (たとえば被害組織のネットワークからデータを漏出させるとき) にも、異常な量のトラフィックを正当なものに見せかけやすくなります。

図 1 は、悪意のあるインフラを視覚化したものです。

標的とされた可能性のあるカンボジア政府組織

私たちは 2023 年 9 月から 10 月にかけて合計 24 のカンボジア政府機関がこのインフラと定期的に通信していることを観測しました。これらの組織の多くは、以下のセクターで重要サービスを提供しています。

- 国防

- 選挙監視

- 人権

- 国庫・財務

- 商業

- 政治

- 天然資源

- 電気通信

これらのターゲットはすべて、以下を含む膨大な量の機微データを保持しています。

- 財務データ

- 国民の個人情報

- 政府の機密情報

私たちは「これらの組織は長期的サイバースパイ活動の標的とされている可能性が高く、同活動は、関心対象となる政府ネットワークへの永続的アクセスを維持するため、当該インフラを活用している」と評価しています。

コマンド & コントロール インフラ

私たちは、「標的組織に面する IP アドレスは、脅威アクターによってコマンド & コントロール (C2) インフラとして使用されている」と高い確度で評価しています。私たちは、このインフラが、Cowrie ハニーポットをポート 2222 上で稼働していると考えています。この攻撃者は、異常なアクティビティを調査しているネットワーク セキュリティ担当者やリサーチャーを欺く隠れ蓑としてこのハニーポットを使用している可能性があります。

私たちはこのインフラ上での IP フィルタリングも観測しました。具体的には、次のような接続のブロックが確認されています。

- 既知のパロアルトネットワークスの IP 範囲

- 一部の VPS プロバイダーとクラウド ホスティング プロバイダー

- 数々の技術系大手企業とそのほかのサイバーセキュリティ企業の IP 範囲

この攻撃者は、C2 が IP スキャナーによってプロファイリングされたり、サイバーセキュリティ リサーチャーに特定されたりするリスクを最小化するため、悪意のあるインフラへの接続をフィルタリングしていると考えられます。

脅威アクターの活動時間中は C2 ポートが開き、それ以外の時間では C2 ポートが閉じているようすも観測されています。やはりここでも、これによってインフラが IP スキャナーによってプロファイリングされたり、リサーチャーによって特定されたりするリスクを最小化している可能性があります。

表 2 は、既知のアクターと標的組織に面するポートの概要を示したものです。

| IP アドレス | 標的 (宛先) ポート | ドメイン |

| 165.232.186[.]197 | 80, 443,4433 | api.infinitycloud[.]info

connect.infinitycloud[.]info ns.infinitycloud[.]info |

| 167.71.226[.]171 | 80, 81, 82, 443, 769, 4433, 8086, 8089 | file.wonderbackup[.]com

connect.infinitybackup[.]net share.infinitybackup[.]net sync.wonderbackup[.]com |

| 104.248.153[.]204 | 82, 443 | update.wonderbackup[.]com

login.wonderbackup[.]com ns1.infinitybackup[.]net |

| 143.110.189[.]141 | 443 | mfi.teleryanhart[.]com

ads.teleryanhart[.]com |

| 172.105.34[.]34 | 8081, 8087, 8443, 8888 | jlp.ammopak[.]site

kwe.ammopak[.]site lxo.ammopak[.]site dfg.ammopak[.]site fwg.ammopak[.]site |

| 194.195.114[.]199 | 8080, 8443, 9200 | connect.clinkvl[.]com |

アクターの生活パターン

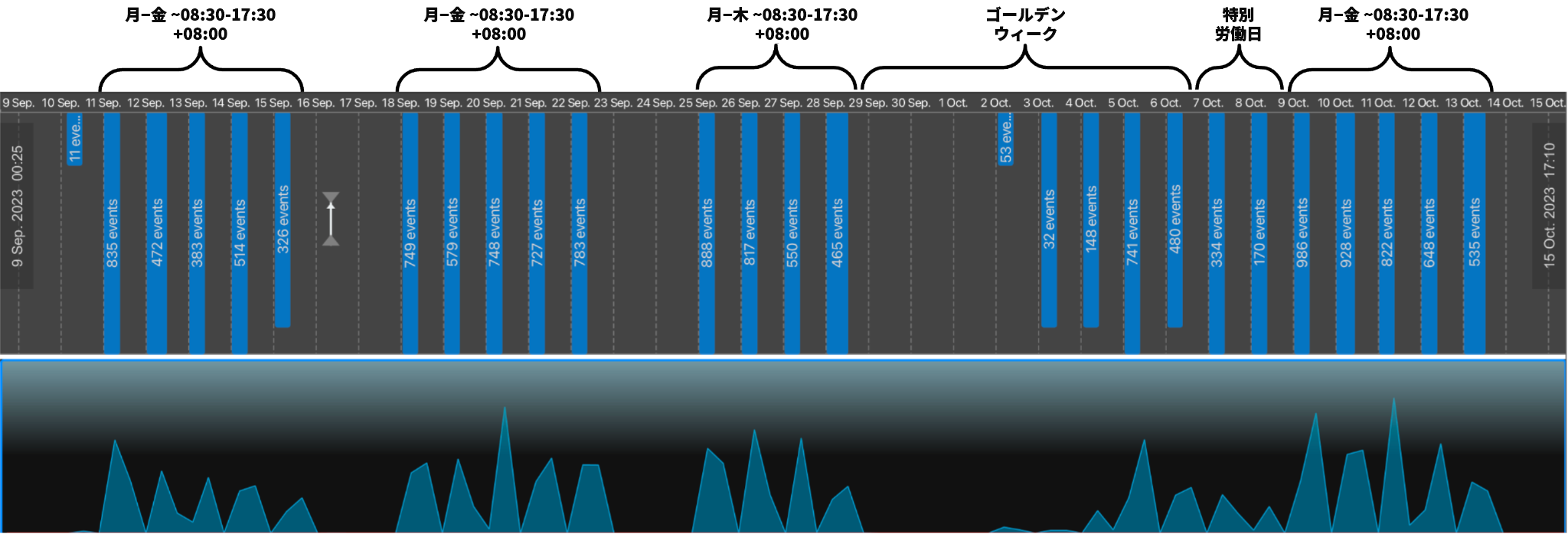

インフラ クラスターを調査するなかで、攻撃者の生活パターンを特定できました。このアクターのアクティビティは、主に平日 (月曜日から金曜日) の 08:30 から 17:30 UTC +08:00 (中国標準時) に観測されました。この生活パターンは、アクターがカンボジアの通常の業務時間 (UTC +07:00) に紛れこむことによる検出回避を狙ったことを示唆する可能性があります。

ただし、このアクターが中国に拠点を置き、中国の通常の業務時間に勤務していることを示唆するような、活動上の重大な変化も見られました。

このアクターの生活パターンの変化は、2023 年 9 月 29 日から 10 月 8 日までの間に起こりました。アクターの活動は 9 月 29 日に停止し、10 月 7 日から 8 日の週末を含め、10 月 2 日から 8 日の週にかけての活動レベルは低下しました。このアクターの活動レベルは、10 月 9 日から通常レベルとパターンに戻ることが観測されました。

アクターの活動に変化のあった日は、2023 年 9 月 29 日から 10 月 6 日の中国のゴールデンウイークにあたる期間と、2023 年 10 月 7 日から 8 日に指定されている「特別労働日」に準じています。「特別労働日」は、長期休暇を補うために中国政府が義務付けた労働日です。

図 2 は、通常の活動パターンとゴールデン ウィーク中の逸脱をパターンが戻る前後で示したものです。

結論

Unit 42 はカンボジアを標的とする中国の APT 関連アクティビティを特定しました。このアクティビティでは、さまざまな主要セクターにわたる 20 以上のカンボジア政府機関が標的とされていました。このアクティビティは、長期にわたるスパイ活動の一環と考えられます。

観測されたアクティビティは、カンボジアとの強い関係をテコに勢力を拡大し、同地域での海軍のオペレーションを拡大しようとする中国政府の地政学的目標と一致しています。私たちはすべての組織に対し、今回の調査結果を活用し、同 APT のアクティビティを防ぐ保護手段展開について知ることを奨励します。

保護に関する推奨事項

本稿で解説した脅威の防御にあたって、パロアルトネットワークスは組織に以下のようなセキュリティ対策の導入を推奨します。

- ネットワーク セキュリティ: 機械学習の設定を有効にした次世代ファイアウォール (NGFW) やクラウド提供型のセキュリティ サービスを通じてネットワーク セキュリティを提供します。これにはたとえば、Threat Prevention や URL filtering、DNS Security、悪意のあるサンプルやインフラを特定・防止できる Malware Prevention Engine (マルウェア防止エンジン) などが含まれます。

- セキュリティ オートメーション: エンドポイント、ネットワーク、クラウド、IDシステムから得たデータを統合し、SOC アナリストが脅威の全体像を把握しやすいようにしてくれる Cortex XSOAR ソリューションや Cortex XSIAM ソリューションを通じ、セキュリティ オートメーションを提供します。

- コンテナー セキュリティ: Prisma Cloud のコンテナー ランタイム環境向けの高度なコンテナー セキュリティ機能を通じ、既知の悪意のある実行可能ファイルを確実に検出・防止します。Advanced URL Filtering はこのオペレーションに関連する悪意のある IoC をブロックします。クラウド配信型マルウェア解析サービスの WildFire インテグレーションは、既知のサンプルを悪意のあるものとして正確に識別します。

保護と緩和策

パロアルトネットワークスのお客様は、以下の製品を通じて、上記の脅威から保護されています。

- Advanced URL Filtering は悪意のある URL への Web リクエストをブロックします。

- DNS Security は C2 ホスト名の名前解決を効果的に阻止します。

- Container Runtime Inspection は、悪意のあるプロセスからの DNS リクエストを防止します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com までメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル:866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、これらの調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細は Cyber Threat Alliance にてご確認ください。

IoC (侵害指標)

ドメイン

- api.infinitycloud[.]info

- connect.infinitycloud[.]info

- ns.infinitycloud[.]info

- connect.infinitybackup[.]net

- ns1.infinitybackup[.]net

- share.infinitybackup[.]net

- file.wonderbackup[.]com

- login.wonderbackup[.]com

- sync.wonderbackup[.]com

- update.wonderbackup[.]com

- ads.teleryanhart[.]com

- mfi.teleryanhart[.]com

- dfg.ammopak[.]site

- fwg.ammopak[.]site

- jlp.ammopak[.]site

- kwe.ammopak[.]site

- lxo.ammopak[.]site

- connect.clinkvl[.]com

インフラの IP アドレス

- 165.232.186[.]197

- 167.71.226[.]171

- 104.248.153[.]204

- 143.110.189[.]141

- 172.105.34[.]34

- 194.195.114[.]199

SSL 証明書の SHA-1 フィンガープリント

- B8CFF709950CFA86665363D9553532DB9922265C

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得