概要

Unit 42のリサーチャーは、米国、ヨーロッパ、カナダ、アジア太平洋、ラテンアメリカの卸売および小売、輸送およびロジスティクス、教育、製造、エンジニアリング、自動車、エネルギー、金融、航空宇宙、電気通信、専門および法律サービス、ヘルスケアおよびハイテク産業に影響を与えるClopランサムウェアのアクティビティ増加を観測しました。Clopは二重恐喝の慣行も活用しており、2020年3月にリークサイトをホストして以降、被害者数を大幅に増加させています。Clopは金銭を動機に持つアクターTA505の実行する悪意のあるスパムキャンペーンにおいて最終段階のペイロードとして配信されることが一般に観測されています。このランサムウェアはAccellion File Transfer Appliance(FTA)製品のユーザーに対する最近のグローバルなゼロデイ攻撃の背後脅威アクターともリンクされています。

悪意のあるアクティビティの急増を受け、脅威全容の把握のため、本脅威評価を作成しました。観測されたテクニックやそれに対応してとるべき行動方針全体を視覚化した内容についてはUnit 42のATOMビューアからご確認ください。

Clopランサムウェアの概要

ClopランサムウェアはCryptoMixと呼ばれる既知系統の1亜種です。2019年にClopは金銭を動機に持つアクターTA505と関連するフィッシングキャンペーンの最終ペイロードとして配信されていました。攻撃者はフィッシングメールを送信しますが、これがマクロを有効化したあるドキュメントへとつながり、Get2という名前のローダをドロップすることになります。このローダは、SDBot、FlawedAmmy、FlawedGraceなど、同グループが使用するさまざまなツールをダウンロードすることができます。攻撃者は、システムに最初の足がかりを得た後、偵察、ラテラルムーブ、漏出技術を使い、ランサムウェア展開準備を始めます。SDBotは、最終ペイロードとしてClopを配信することが観測されています。

ランサムウェアの実行後、Clopは被害者のファイルに.clopという拡張子を追加します。ほかにも.CIIp、.Cllp、.C_L_O_Pなど、さまざまな拡張子を使用したさまざまな亜種が確認されています。また暗号化の後にはさまざまなバージョンの身代金要求メモが確認されており、亜種によって「ClopReadMe.txt」、「README_README.txt」、「Cl0pReadMe.txt」、「READ_ME_!!!.TXT」などの身代金要求テキストファイルのいずれかがドロップされる可能性があります。

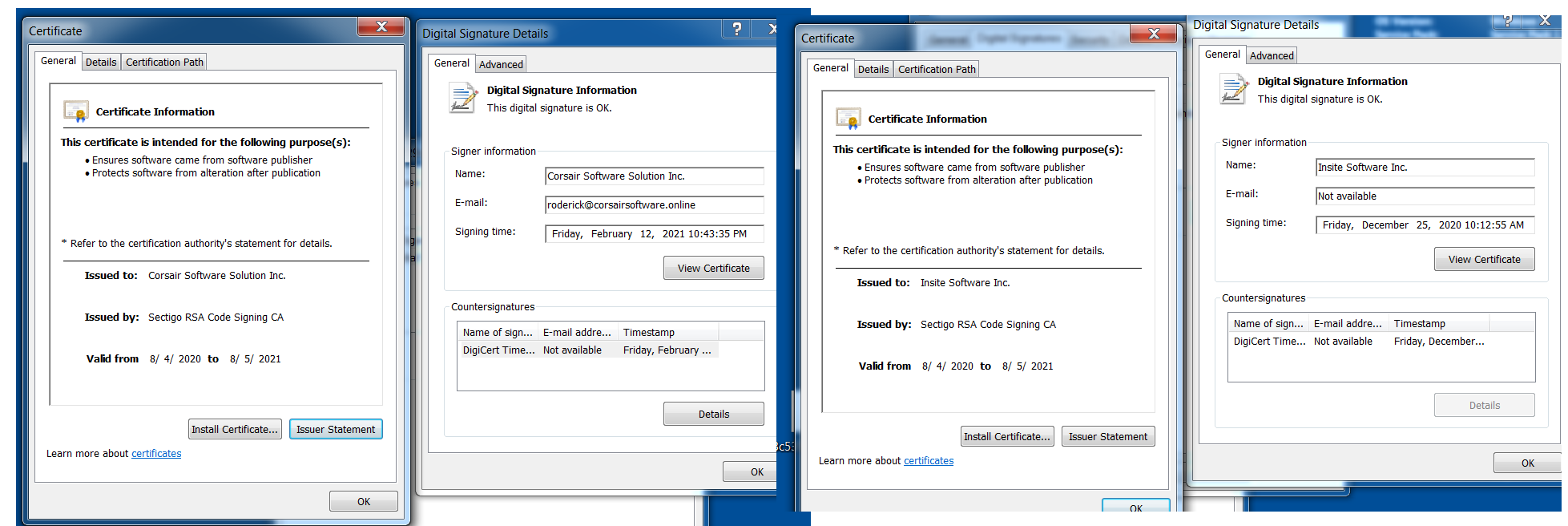

このランサムウェアには検出回避のためのさまざまな機能があります。観測されたClopサンプルはバックアップやセキュリティソリューションに関連する複数のプロセスとサービスを強制終了させようとします。仮想環境で実行されていることを検出した場合、実行されません。Clopはコード署名も活用し、検出を回避します。私たちの調査中には2名の署名者名が使用されていることが観測されました(以下図1参照)。

Clopは悪意のあるスパムを介して配信されるランサムウェアとしてはじまり有名企業に対する標的型キャンペーンへの使用に発展してきました。最近のイベントでは、ClopはAccellion File Transfer Appliance(FTA)の脆弱性(CVE-2021-27101、CVE-2021-27102、CVE-2021-27103、CVE-2021-27104)を悪用する脅威アクターにリンクされています。これらの脆弱性の悪用は、2月に複数の有名企業の侵害へとつながりました。さらに、AccellionのFTAデバイスからデータを窃取するため、DEWMODEという名前のWebシェルを使用するアフィリエイトが存在していた証拠があります。DEWMODEの影響を受けた被害者は、その後まもなく、交渉の取り組みを開始しようとする脅威アクターから、被害者ごとに一意のURLのついた、侵害通知メールを受信し始めました。メールがが無視された場合、脅威アクターはデータを「Cl0p^_-Leaks」に公開するという最後通牒をつきつけてきます。

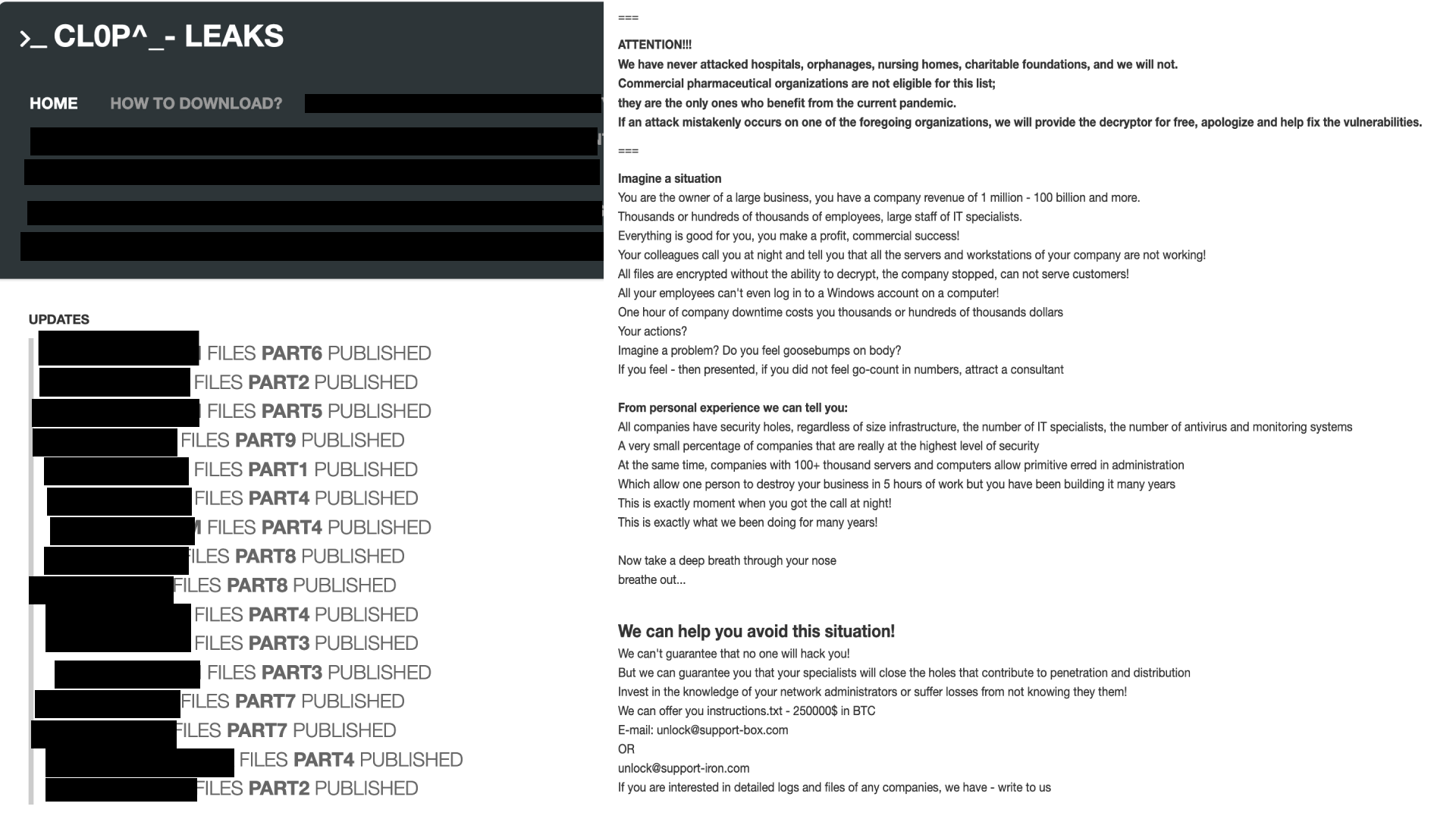

2019年2月に最初に観測された時点ではClopにリークサイトはありませんでした。脅威アクターが「Cl0p^_- Leaks」というタイトルのリークサイトを立ち上げることにしたのは2020年3月です(図2参照)。このWebサイトはTorベースのブログサイトで、身代金を支払わなかったり脅威を無視したりする被害者の機密データが公開されます。Clopの背後にいる脅威アクターはトップエグゼクティブのワークステーションを標的にしたり、従業員の個人情報をインターネットに晒したり、侵害について記者に通知したりと、さまざまな恐喝手法も活用します。

ランサムウェアと被害者学の詳細については、2021 Unit 42ランサムウェア脅威レポートも参照してください。

行動方針

このセクションでは、Clopのアクティビティに関連する戦術と手法を文書化し、それらを弊社製品・サービスに直接マッピングします。また、お客様にてデバイスの構成が正しく行われているかどうかを確認する方法についてもご説明します。

| 製品/サービス | 行動方針 |

| 初期アクセス、漏出、 防衛回避、実行 | |

| Exploit Public-Facing Application [T1190](外部公開されたアプリケーションへの攻撃) Exfiltration Over C2 Channel [T1041](C2チャネルを介した漏出) Spearphishing Attachment [T1566.001](添付ファイル型スピアフィッシング) Code Signing [T1553.002](コード署名) Windows Command Shell [T1059.003](Windowsコマンドシェル) |

|

| NGFW | untrustゾーンからより信頼できるtrustゾーンへのトラフィックを許可する場合は、アプリケーションのセキュリティポリシーが存在することを確認します |

| トラフィックを許可するセキュリティポリシーでサービスに「any」が設定されているものがないことを確認します | |

| 信頼された脅威インテリジェンスソースのIPアドレスとの間のすべてのトラフィックを拒否する「セキュリティポリシー」が存在することを確認します | |

| ファイルブロックを設定します | |

| 脅威防御† | 脆弱性防御プロファイルが重大度「Critical(重大)」および「High(高)」の脆弱性に対する攻撃が「Block(ブロック)」に設定されていること、重大度「Medium(中)」、「Low(低)」、「Informational(情報)」の脆弱性が「Default(デフォルト)」に設定されていることを確認します |

| トラフィックを許可するすべてのセキュリティルールにセキュアな脆弱性防御プロファイルが適用されていることを確認します | |

| imap、pop3を除くすべてのデコーダでアンチウイルスプロファイルがブロックに設定されていることを確認します | |

| セキュアなアンチウイルスプロファイルが関連するすべてのセキュリティポリシーに適用されていることを確認します | |

| アンチスパイウェアプロファイルが、すべてのスパイウェアの重大度レベル、カテゴリ、および脅威をブロックするように構成されていることを確認します | |

| 使用中のすべてのアンチスパイウェアプロファイルでDNSシンクホールが構成されていることを確認します | |

| 使用中のすべてのアンチスパイウェアプロファイルでパッシブDNSの監視が有効に設定されていることを確認します | |

| インターネットへのトラフィックを許可するすべてのセキュリティポリシーに、安全なアンチスパイウェアプロファイルが適用されていることを確認します | |

| DNSセキュリティ† | アンチスパイウェア プロファイルでDNSセキュリティを有効にする |

| URLフィルタリング† | URLフィルタリングが使用されていることを確認します |

| URLフィルタリングが<enterprise approved value>のURLカテゴリに「ブロック」または「オーバーライド」のアクションを使用していることを確認します | |

| すべてのURLへのアクセスがログに記録されていることを確認します | |

| すべてのHTTPヘッダーログオプションが有効になっていることを確認します | |

| インターネットへのトラフィックを許可するすべてのセキュリティポリシーで安全なURLフィルタリングが有効になっていることを確認します | |

| WildFire† | WildFireファイルサイズのアップロード制限が最大化されていることを確認します |

| WildFireファイルブロックプロファイルのすべてのアプリケーション、ファイルタイプについて、転送が有効になっていることを確認します | |

| すべてのセキュリティポリシーでWildFire分析プロファイルが有効になっていることを確認します | |

| 復号したコンテンツのWildFireへの転送が有効になっていることを確認します | |

| すべてのWildFireセッション情報設定が有効になっていることを確認します | |

| WildFireによって検出された悪意のあるファイルに対するアラートが有効になっていることを確認します | |

| 「WildFireの更新スケジュール」が毎分ごとに更新をダウンロードしてインストールするように設定されていることを確認します | |

| Cortex XSOAR | XSOAR のプレイブックをデプロイ – Isolate Endpoint - Generic |

| XSOARのプレイブックをデプロイ – Block IP | |

| XSOARのプレイブックをデプロイ – Block URL | |

| XSOARのプレイブックをデプロイ – Hunting and Threat Detection Playbook | |

| XSOARのプレイブックをデプロイ - PAN-OS Query Logs for Indicators | |

| XSOAR プレイブックデプロイ - Phishing Investigation - Generic V2 | |

| XSOAR プレイブックデプロイ - Endpoint Malware Investigation | |

| Cortex XDR | アンチエクスプロイトプロテクションを有効にします |

| アンチマルウェアプロテクションを有効にします | |

| 探索 | |

|

File and Directory Discovery [T1083](ファイルとディレクトリの探索) |

|

| Cortex XDR | アクティビティ検出のために次のBIOCアラートを探します*:

Cortex XDR Analytics - Multiple Discovery Commands |

| 影響 | |

| Data Encrypted for Impact [T1486](影響を与えるためのデータ暗号化) Inhibit System Recovery [T1490](システムの復元禁止) Service Stop [T1489](サービス停止) |

|

| Cortex XSOAR | XSOARのプレイブックをデプロイ - Ransomware Manual |

| Cortex XDR | アクティビティ検出のために次のBIOCアラートを探します*:

Manipulation of Volume Shadow Copy configuration Cortex XDR Agent - Behavioral Threat Detected |

表1 Clopランサムウェアの行動方針

†これらの機能は、NGFWセキュリティサブスクリプションサービスの一部です

* これらの分析検出器は、Cortex XDR Proのお客様に対し自動的にトリガーされます

結論

Clopランサムウェアは世界中の産業を侵害している有名ランサムウェアファミリです。組織はTA505の使用するSDBotについて、またそれがどのようにしてClopランサムウェア展開へとつながりうるのかについて知っておく必要があります。他の多くの現在のランサムウェアファミリ同様、Clopはリークサイトをホストすることで、恥をかきたくなければ身代金の支払いに応じろとさらなる圧力をかけてきます。

本脅威評価に関連する指標は、こちらのGitHubから利用可能です。Unit 42のTAXIIフィードにも公開済みで、ATOMビューアで表示できます。

上記一連のアクションに加え、AutoFocusのお客様は、次のタグを使用して追加のアクティビティを確認できます: Clop

追加資料

- 『2021 Unit 42 ランサムウェア脅威レポート』からの注目ポイント

- ランサムウェアの脅威評価:『2021 Unit 42ランサムウェア脅威レポート』の手引き

- Clop Ransomware

- Threat Actor Profile: TA505, From Dridex to GlobeImposter

- Cyber Criminals Exploit Accellion FTA for Data Theft and Extortion

- SDBot

- Clop, Clop! It’s a TA505 HTML malspam analysis

- Subvert Trust Controls: Code Signing

- Some ransomware gangs are going after top execs to pressure companies into paying

- CVE-2021-27101

- CVE-2021-27102

- CVE-2021-27103

- CVE-2021-27104

パロアルトネットワークスは本稿で見つかったファイルサンプルや侵害の兆候などをふくむ調査結果をCyber Threat Alliance(CTA サイバー脅威アライアンス)のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。Cyber Threat Allianceの詳細については、次のWebサイトをご覧ください: www.cyberthreatalliance.org

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得