This post is also available in: English (英語)

概要

2024 年 2 月 13 日、ConnectWise は、同社のリモート デスクトップ ソフトウェア アプリケーション ScreenConnect に影響を与える 2 つの脆弱性についての通知を受けました。これらの脆弱性は、ConnectWise Trust Center の脆弱性開示チャネルを通じて最初に報告されました。

2024 年 2 月 19 日、ConnectWise は、セキュリティ速報で当該脆弱性を公表しました。

2024 年 2 月 21 日時点で、Unit 42 は、ScreenConnect をホストしている一意な IP アドレスをグローバルで 18,188 個観測しています。

これらの新たに公開された脆弱性には、次の CVE が割り当てられています。

| CVE 番号 | 説明 | CVSS 重大度 |

| CVE-2024-1708 | ScreenConnect 23.9.7 とそれ以前は、パス トラバーサルの脆弱性の影響を受けています。これにより、攻撃者がリモートからコードを実行したり、機密データや重要システムに直接影響を与えたりする可能性があります。 | 8.4高 (High) |

| CVE-2024-1709 | ConnectWise ScreenConnect 23.9.7 とそれ以前は、代替パス/チャネルの脆弱性を使用した認証バイパスの影響を受けています。これにより、攻撃者が機密情報や重要システムに直接アクセスできる可能性があります。 | 10.0緊急 (Critical) |

認証バイパスの脆弱性 (CVE-2024-1709) は容易に悪用可能と考えられており、概念実証 (PoC) 用のエクスプロイトがすでに利用可能になっています。Metasploit は、この脆弱性に対する未認証のリモート コード実行 (RCE) のエクスプロイト モジュールを公開しました。

脆弱性の深刻度と範囲、および影響を受ける製品の性質を考慮すると、この脆弱性はサイバー犯罪者や国家攻撃者を含む、さまざまな種類の脅威攻撃者によって積極的に標的にされるものと、私たちは高い確度で評価しています。

米国サイバーセキュリティ インフラストラクチャ セキュリティ庁 (CISA) は、CVE-2024-1709 を Known Exploited Vulnerabilities (悪用されている既知の脆弱性カタログ) に追加しました。Binding Operational Directive (BOD) 22-01: Reducing the Significant Risk of Known Exploited Vulnerabilities (拘束力のある運用指令 22-01: 悪用されている既知の脆弱性による重大リスクの軽減) によると、連邦文民行政府機関は、指定された期日までに同カタログで特定される脆弱性に対処する必要があります。この脆弱性の修正期限は 2024 年 2 月 29 日です。

| 本稿で扱う脆弱性 | CVE-2024-1708, CVE-2024-1709 |

現在の攻撃スコープ

Unit 42 は、これらの脆弱性に関連し、お客さまにインシデント対応サポートを提供しています。

ConnectWise は「当社のインシデント対応チームが調査して確認できた、侵害されたアカウントの最新情報を受け取った」と認めています。

2024 年 2 月 21 日時点で、Unit 42 は、ScreenConnect をホストしている一意な IP アドレスをグローバルで 18,188 個観測しています。

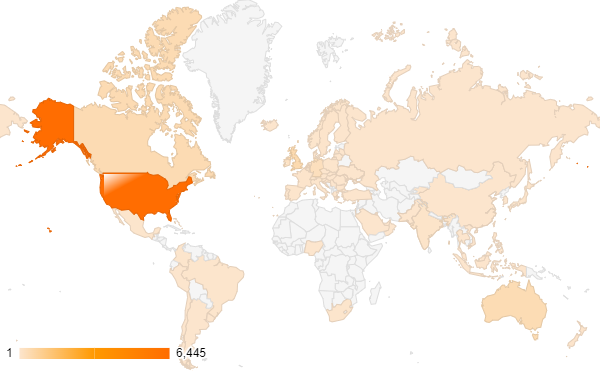

以前のスキャンでは、これらのホストのほぼ 4 分の 3 が米国にあることが示されており、上位 10 か国がグローバルにおける露出 (exposure) の 95% 以上を占めています。私たちの観測結果を図 1 と表 1 にまとめます。

| ConnectWise ScreenConnect の露出が多い国トップ 10 | |

| 国名 | 一意な IP アドレス |

| 米国 | 6,445 |

| イギリス | 466 |

| カナダ | 407 |

| オーストラリア | 401 |

| ドイツ | 259 |

| アイルランド | 143 |

| オランダ | 71 |

| インド | 57 |

| シンガポール | 40 |

| スウェーデン | 38 |

表 1. ConnectWise ScreenConnect の露出が多い国トップ 10

緩和策

ConnectWise の速報によれば、screenconnect[.]com クラウドないし hostrmm[.]com にホストされている ScreenConnect サーバーは更新による問題修正が済んでおり、エンド ユーザーからのアクションは必要ないとのことです。セルフホストないしオンプレミスでのデプロイメントについては、できるだけ早くパッチを適用することをお勧めします。

ConnectWise はライセンス制限を削除し、メンテナンスが終了している場合でも古いバージョンをアップグレードできるようにしています。

結論

Unit 42 は引き続き状況を監視し、さらなる情報が入手可能になり次第この投稿を更新します。

パロアルトネットワークス製品による ConnectWise 製品の脆弱性からの保護

パロアルトネットワークスのお客様には、弊社製品/サービスの保護・更新を通じて同脅威の特定・防御が提供されています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、下記の電話番号までお問い合わせください (ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

Advanced Threat Prevention を有効にした次世代ファイアウォールと Prisma Access

次世代ファイアウォール で Advanced Threat Prevention セキュリティ サブスクリプションを有効にしている場合、Threat Prevention のシグネチャー 95048を通じたベストプラクティスが攻撃防止に役立ちます。

次世代ファイアウォールのクラウド配信型セキュリティサービス

Advanced URL Filtering は、エクスプロイトとスキャンの試みを Scanning Activity (スキャン アクティビティ) として分類します。Advanced URL Filtering と DNS Security は、同アクティビティに関連付けられた既知の悪意のあるドメインと IP アドレスを悪意があるものとして分類します。

Cortex XDR / XSIAM

Cortex XDR および Cortex XSIAM は多層保護のアプローチにより、エクスプロイト後のアクティビティからの保護に役立ちます。

Cortex Xpanse

Cortex Xpanse は、ConnectWise ScreenConnect 全般と、脆弱性の確認された既知のバージョンの ConnectWise ScreenConnect インスタンスの両方について、アタック サーフェス ルールを追加しました。またこれらのルールは、アタック サーフェス管理 (ASM) モジュールをご購入いただいている Cortex XSIAM のお客様もご利用になれます。

さらに、Cortex Xpanse は、この 2 つの脆弱性に対し、新たな Threat Response Center イベントを公開しました。

IoC (侵害指標)

ConnectWise は、最近脅威アクターらが使った以下の IoC を特定済みです。

- 155.133.5[.]15

- 155.133.5[.]14

- 118.69.65[.]60

Sophos は以下の IoC を確認しています。ConnectWise に関する同社の調査は以下のリンクを参照してください。

| 指標の種類 | データ | 備考 |

| SHA256 | 0d185ea3b0a49c2fa65bfd2757c9d0705657f0639fd36f196ac394fcd38c361d | マルウェア。プロパティに Sophos を使用。 |

| SHA256 | 11d2dde6c51e977ed6e3f3d3e256c78062ae41fe780aefecfba1627e66daf771 | プロパティに Sophos の名を含むマルウェア。ソース: hxxp://207[.]246.74.189:804/download/Diablo.log |

| SHA256 | 1362e6d43b068005f5d7c755e997e6202775430ac15a794014aa9a7a03a974e7 | hxxp://185[.]232.92.32:8888/Logs.txt - (SentinelAgentCore.dll) によってロードされる悪意のあるデータ |

| SHA256 | 19fc383683b34ba31ed055dc2e546a64eecbe06d79b6cc346773478c84f25f92 | 脅威アクターが配布する ScreenConnect 用インストーラー。ソース: hxxps://transfer[.]sh/get/6YoVhBPfKE/temp2.exe |

| SHA256 | 254714b7028005596fd56bdbe30bfc77f02bbe274048d0982118d93966e79331 | hxxp://185[.]232.92.32:8888/all.ps1 - ペイロード (SentinelUI.exe、SentinelAgentCore.dll、Logs.txt) をダウンロードする悪意のあるスクリプト - サイドローディング |

| SHA256 | 2da975fee507060baa1042fb45e8467579abf3f348f1fd37b86bb742db63438a | "enc.exe" ランサムウェア実行ファイル |

| SHA256 | 3818bb7adf60f8c2aeb5fe8c59b81fc7eb7f1471a80932610dc9a294ba7ba543 | デコードされて実行ファイルとなるマルウェア スクリプト。ソース: hxxp://91[.]238.181.238/a |

| SHA256 | 444338339260d884070de53554543785acc3c9772e92c5af1dff96e60e67c195 | f1c7045badec0b9771da4a0f067eac99587d235d1ede35190080cd051d923da6からのペイロード - %temp%\xw.exe |

| SHA256 | 55e4ce3fe726043070ecd7de5a74b2459ea8bed19ef2a36ce7884b2ab0863047 | 脅威アクターによって配布された AnyDesk インストーラー。ソース: hxxp://116[.]0.56.101:9191/images/Distribution.exe |

| SHA256 | 858ddfe6530fb00adb467f26e2c8f119fef284e1e9b6c92f0634f403ee3e7913 | ソース: hxxp://shapefiles[.]fews.net.s3.amazonaws.com:80/8gaLYHLcZ4DPV |

| SHA256 | 86b5d7dd88b46a3e7c2fb58c01fbeb11dc7ad350370abfe648dbfad45edb8132 | 脅威アクターによって配布された SimpleHelp のインストーラー。ソース: hxxps://transfer[.]sh/get/HcrhQuN0YC/temp3.exe |

| SHA256 | 8c2d246bf93bf84f6d4376cd46d8fcc3cb9c96d9bef7d42c23ff222d8f66eeaf | msappdata.msi 内部の crypt64ult.exeランサムウェア実行ファイル |

| SHA256 | 8e51de4774d27ad31a83d5df060ba008148665ab9caf6bc889a5e3fba4d7e600 | ソース: hxxp://23[.]26.137.225:8084/msappdata.msi |

| SHA256 | 9b3327f9ea7c02c6909a472a3c1abb562b19ae72d733a8e2e990e975b5f8a5d0 | 3818bb7adf60f8c2aeb5fe8c59b81fc7eb7f1471a80932610dc9a294ba7ba543 からのペイロード - Cobalt Strike |

| SHA256 | a39d9b1b41157510d16e41e7c877b35452f201d02a05afa328f1bcd53d8ee016 | hxxp://185[.]232.92.32:8888/SentinelAgentCore.dll - 悪意のある DLL コンポーネント (ローダー) |

| SHA256 | a50d9954c0a50e5804065a8165b18571048160200249766bfa2f75d03c8cb6d0 | 流出した Lockbit 3 ビルダー ツールを使ってビルドされたランサムウェア バイナリー |

| SHA256 | c94038781c56ab85d2f110db4f45b86ccf269e77a3ff4b9133b96745ff97d25f | "UpdaterScreenConnect.exe" マルウェア |

| SHA256 | de42bd53cb0944da8bc33107796ecf296d00968725eed1763a8143cef90e2297 | hxxp://185[.]232.92.32:8888/sentinelui.exe - 悪意のある DLL のサイドロードに使われるクリーンなファイル |

| SHA256 | f1c7045badec0b9771da4a0f067eac99587d235d1ede35190080cd051d923da6 | 自身をデコードしてマルウェアの実行ファイルになるスクリプト |

| SHA256 | f3f5d3595559cad6019406d41f96fa88c69d693326cdf608c5fc4941fdf6a8ec | 858ddfe6530fb00adb467f26e2c8f119fef284e1e9b6c92f0634f403ee3e7913 ファイルをダウンロードする r.bat |

| SHA256 | b423d100e7aa2e576c8f21586f1d8924b34c3e9ed4cfdba40d121e21c3618445 | デコードされた PowerShell スクリプト |

| URL | hxxp://116[.]0.56.101:9191/images/Distribution.exe | 脅威アクターによって配布された AnyDesk インストーラー |

| URL | hxxp://119[.]3.12.54:8000/identity_helper.exe | ScreenConnect 攻撃で観測された URL。ペイロードは取得されていない。 |

| URL | hxxp://159[.]65.130.146:4444/a | ScreenConnect 攻撃で観測された URL。ペイロードは取得されていない。 |

| URL | hxxp://159[.]65.130.146:4444/svchost.exe | ScreenConnect 攻撃で観測された URL。ペイロードは取得されていない。 |

| URL | hxxp://185[.]232.92.32:8888/all.ps1 | ScreenConnect 攻撃で観測された URL。ペイロードは取得されていない。 |

| URL | hxxp://185[.]232.92.32:8888/Logs.txt | ScreenConnect 攻撃で観測された URL。ペイロードは取得されていない。 |

| URL | hxxp://185[.]232.92.32:8888/SentinelAgentCore.dll | ScreenConnect 攻撃で観測された URL。ペイロードは取得されていない。 |

| URL | hxxp://185[.]232.92.32:8888/sentinelui.exe | ScreenConnect 攻撃で観測された URL。ペイロードは取得されていない。 |

| URL | hxxp://207[.]246.74.189:804/download/Diablo.log | 悪意のあるスティーラー。このファイルには、自身を Sophos ML Model model.dllだと識別するプロパティがある。 |

| URL | hxxp://91[.]238.181.238/a | 3818bb7adf60f8c2aeb5fe8c59b81fc7eb7f1471a80932610dc9a294ba7ba543 |

| URL | hxxps://transfer[.]sh/get/6YoVhBPfKE/temp2.exe | 脅威アクターによって配布される ScreenConnect のインストーラー。 |

| URL | hxxps://transfer[.]sh/get/HcrhQuN0YC/temp3.exe | 脅威アクターによって配布される SimpleHelp リモート アクセス ユーティリティのインストーラー。 |

追加リソース

- ConnectWise ScreenConnect attacks deliver malware – Sophos X-Ops

2024-02-26 10:30 JST 英語版更新日 2024-02-23 06:13 PST の内容を反映し「概要」、「攻撃のスコープ」、「緩和策」のセクションに、CISA による更新などの情報を追記。次世代ファイアウォールの Threat Prevention シグネチャを追加。

2024-03-01 10:30 JST 英語版更新日 2024-02-29 12:40 PST の内容を反映し、Sophos による新たな IoC を追記し、リソース セクションを追記し、NGFW-series による保護を拡大。

2024-03-05 08:04 JST 英語版更新日 2024-03-04 07:00 PST の内容を反映し、次世代ファイアウォールのセクションに IP アドレスについての保護情報を追記。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得