This post is also available in: English (英語)

概要

Microsoftは2020年10月の月例のセキュリティ更新プログラムで(「DNS RAオプション」と呼ばれる)IPv6ルーター アドバタイズメント オプションに発見された重大な脆弱性(CVE-2020-16898)に対応しました。本脆弱性はRAパケットの処理を担うWindowsのTCP/IPスタックに存在します。現在のエクスプロイトはリモートコード実行の可能性を伴うサービス拒否(DoS)につながります。

本脆弱性は、Windows10バージョン1709以降でWindowsに追加されたIPv6 RDNSSをサポートする複数のWindowsバージョンに影響します。

CVE-2020-16898の緩和策

通常どおりなるべく早くシステムに更新プログラムを適用することをお勧めします。更新プログラムを適用できるようになるまでは、Microsoftが公開したこちらのガイダンスにしたがうと本脆弱性を緩和できます。Microsoftの公開したガイダンスを明確にするため、ここではIPv6 RDNSSの無効化のために実行すべき手順の概要を説明します。

特権昇格したコマンドプロンプト(Administratorなどの)から次のコマンドを実行します。

a.

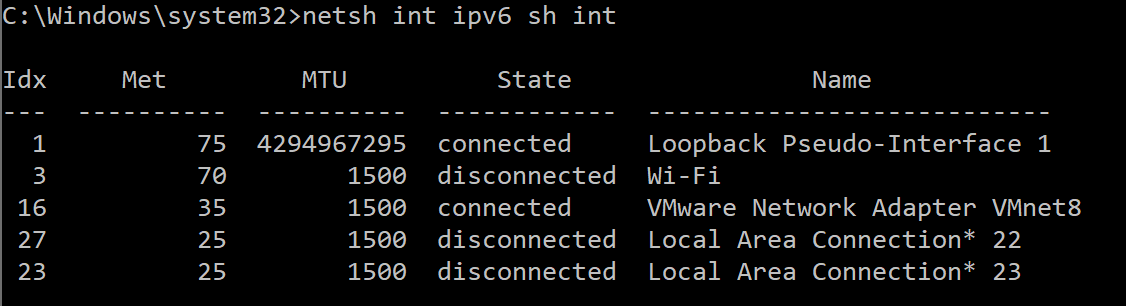

netsh int ipv6 sh int

このコマンドによりすべてのネットワーク IPv6 インターフェイスが対応するインデックス番号つきで一覧表示されます。以下に出力例を示します。

b. 各Idx番号について、コマンド netsh int ipv6 set int [Idx number] rabaseddnsconfig=disable を実行します。ここで [Idx number] は手順 a の実行で得た実際のインデックス番号一覧と置き換えてください。これにより、各インターフェイスのRDNSS機能が無効になり、脆弱性が緩和されます。

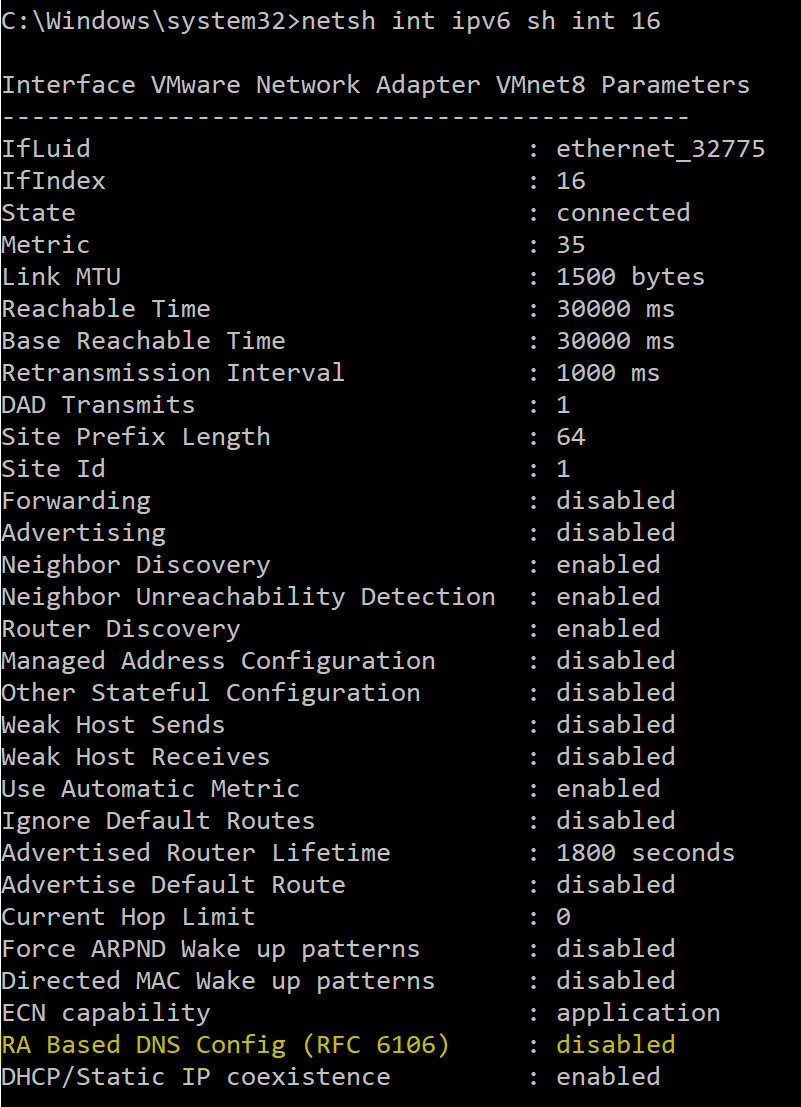

c. RDNSSが無効になっていることを確認するため、一覧表示されたIdx番号それぞれについてコマンド netsh int ipv6 sh int [Idx number] を実行します(ここでも [Idx number] はつど実際のインデックス番号に置き換えてください)。このコマンドは対象となるインターフェイスのパラメータを出力します。以下に出力例を示します。

* それぞれのインターフェイスについてRA Based DNS Config (RFC 6106) を無効化する必要があります。

結論

パロアルトネットワークスの脅威防御は、クラウド配信型のセキュリティサブスクリプションで本脆弱性のエクスプロイトに対する保護を提供します。

- 弊社次世代ファイアウォールで脅威防御サブスクリプションを利用し、ベストプラクティスに従って運用されているお客様は、本脆弱性のエクスプロイトから保護されています。関連脅威IDは59240です。これはApplicationsならびにThreatコンテンツアップデートのバージョン8330で配布されています。

Cortex XDR Proをお使いのお客様はスクリプト実行機能を活用して管理対象環境にMicrosoftが公開した緩和策を展開できます。

パロアルトネットワークスは、新しい情報や推奨事項が利用可能になり次第、本稿を更新します。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得