概要

悪意のあるアクターらは、インフラのセットアップを自動化したり、多数のドメイン名を同時に取得することがよくあります。こうした大量に備蓄 (stockpile) されたドメインのことを私たちは「ストックパイル ドメイン」と呼んでいます。 こうした自動化はスクリプトを使って行われることもあります。スクリプトでこれらドメインの DNS 設定や証明書を作成するのです。

攻撃者が使うこれらの自動化は、さまざまなデータ ソースにそのキャンペーン関連情報の痕跡を残すことがあります。セキュリティ担当者は、こうした痕跡を「証明書の透明性 (CT) ログ (証明書フィールドのレピュテーションやタイミング情報など)」や「パッシブ DNS (pDNS) データ (インフラの再利用や特性など)」から見つけることができます。

私たちは、こうした断片情報を活用し、ストックパイル ドメインを識別する検出器を作成しました。ストックパイル ドメイン検出には主な利点が 2 つあります。1 つめは悪性ドメインの対象範囲を拡大できること、もう 1 つは攻撃者が将来の使用に備えてドメインを備蓄した場合に「ゼロ号患者」、つまり最初のドメイン悪用を検出できるようにすることです。

ストックパイル ドメインの検出にあたり、私たちは何テラバイトものデータや数十億件の pDNS と証明書レコードを処理する 300 を超える特徴量を生成しました。また、何百万もの悪性ドメインと良性ドメインのナレッジ ベースを使って証明書と pDNS のレピュテーションを計算し、ランダム フォレスト機械学習アルゴリズムのトレーニングとテストを行いました。

2023 年 7 月時点で、弊社の検出パイプラインは一意なストックパイル ルート ドメイン名を 1,114,499 件発見し、悪性ドメインを毎週数万件識別しています。私たちのモデルは、VirusTotal 上のベンダーとの比較で、平均して 34.4 日早く、ストックパイル ドメインを発見していました。本アプローチの成功は、パッシブ DNS や証明書ログなど複数の大規模データセットを組み合わせることが、悪質キャンペーンの検出においていかに重要であるかを強調するものです。

ストックパイル検出器は、さまざまな詐欺、フィッシング、マルウェア配布、C2 などのキャンペーンを継続的に検出しています。これらのフィッシング キャンペーンの中には、ソフトウェア会社の最大手や、オンライン小売店、銀行、ストリーミング サービスなどをターゲットにしたものもあります。本稿では、数千ものドメインを使った大規模キャンペーンと、若干数のドメインだけを使った小規模キャンペーンの両方を紹介します。

パロアルトネットワークスは、次世代ファイアウォール (NGFW)の一連のクラウド配信型セキュリティサービス (Advanced Wildfire、DNS Security、Advanced URL Filtering を含む) の自動分類器を活用し、ストックパイル ドメインに対する保護をお客様に提供しています。

| 関連する Unit 42 のトピック | DNS, Malicious Domains, Cybercrime |

ドメイン戦争の概要

以前弊ブログで解説した高速フラックスでは、サイバー犯罪者らのテクニックが時間経過とともにいかにドメイン戦争に取り込まれ、進化していったのかを論じました。今も続くこの闘争では、法執行機関にボットネットをテイクダウンされにくいよう、犯罪者らが大量のドメイン名を登録するようになっています。

ドメイン戦争は、あらゆる種類のオンライン犯罪に広がっています。これには次のようなものが含まれます。

- フィッシング

- 詐欺

- マルウェアと潜在的に迷惑なプログラム (Potentially Unwanted Program: PUP) の配布

- 敵対的検索エンジン最適化 (SEO)

- 違法コンテンツの配布 (成人向けページ、ギャンブル、海賊版映画など)

本稿では、法執行機関とサイバー犯罪者、つまり、法執行機関のチーフであるエミリアと、前回のエピソードに登場したバートの妹、リサとの間のやり取り、という架空のシナリオに戻りたいと思います。

このほか、私たちのモデルが検出した複数のキャンペーンについても説明し、さまざまな特徴量を使って保護を強化する方法についても解説します。

リサの不幸と仔犬詐欺サイト

私たちの架空のシナリオで、チーフのエミリアは、「リサーチャーらが提案した、より厳格な登録ポリシー変更は、役には立つかもしれないが変更に時間がかかりすぎる」と考えました。しかもこれらの変更だけではドメイン戦争は解決しません。そこで彼女は、悪性ドメイン名に関するデータを収集し、それらを識別する検出器を開発する研究チームを立ちあげました。

その一方で、新人サイバー犯罪者のリサは、よこしまな計画を抱いていました。リサも常にワルだったわけではありません。実際、彼女はとても心の優しいひとでした。ところが両親が絶対に仔犬を飼わせてくれなかったものだから、だんだんひねくれてしまったのです。

ある日リサは決意します。「こどものころのあたしが仔犬を飼えなかったんだから、ほかの子たちにも飼わせないんだから」。そうして仔犬詐欺の Web サイトを立ち上げたことが、彼女の悪への転落のはじまりでした。図 1 は、仔犬詐欺サイトの実例を示しています。

リサはまず大量のドメイン名をためておき、本物の仔犬の Web ショップからコンテンツを切り取って、そこに詐欺の電子メール アドレスや電話番号、支払いサイトを組み込むことから始めました。なお、同一攻撃者が悪意のあるキャンペーンで使うために登録するこれらのドメインを私たちは「ストックパイル ドメイン (備蓄ドメイン)」と呼んでいます。

リサには残念なお知らせですが、エミリアのチームは長年にわたって新規登録ドメイン (Newly Registered Domains: NRD) を監視していて、そうしたドメインをとくに厳しく調査していました。エミリアのチームは、サイト コンテンツをスクレイピングし、登録時の振る舞いを分析し、基盤インフラを発見しました。これは私たちパロアルトネットワークスのやっていることとまったく同じで、私たちは NRD にとくに注意を払い、たくさんの悪性ドメインを見つけています。結果的にリサの詐欺 Web サイトはすぐに見つかってテイクダウンされてしまいました。

リサはしかし、絶対にやりぬくことを決意していました。そこで彼女は、仔犬詐欺キャンペーンを始める前に、それらの Web サイトで使うドメイン名のエイジング (熟成) を始めました。さまざまな詐欺キャンペーンを監視するなかで、エミリアは戦略的にドメインを熟成させる戦術 (エイジングしたドメインに関する弊社の調査参照) にただちに気づきました。そこで彼女は休眠ドメインがアクティブ化されるタイミングを監視するよう、チームを整えました。

エミリアのチームにサイトをスクレイピングされないよう、リサはさまざまな技術を駆使しました。たとえば、クローラーであることが疑われる場合は良性のコンテンツを表示してみせる「クローキング (cloaking) 技術」や、特定のユーザーにしか悪意のあるコンテンツを見せない「ユーザー ターゲティング技術」などです。

リサーチャーらはこれまで、サイバー犯罪者がさまざまなクローキング技術やユーザー ターゲティング技術を使っていることを示してきました。これらの技術は悪性ドメインの検出上、大きな障害となっています。パロアルトネットワークスの場合、Web トラフィックをインラインで検査することで、クローキング技術やユーザー ターゲティング技術が使われている場合でも悪意のある Web サイトをブロックできるようにしています。

ただ、インライン検出にも限界はあります。そこでエミリアのチームは、さまざまな大規模データセット (証明書ログや pDNS を含む) を組み合わせた機械学習モデルのトレーニングに着手しました。このモデルでは、似たような自動化やインフラを用いる悪性ドメインや、同じ犯罪グループが所有する悪性ドメインを検出できます。

結局、捕まらずに詐欺活動を続けるのはむずかしくなりました。

ある日リサは、仔犬を販売する本物のWeb ショップを眺めていました。すると、彼女が小さいころ飼いたかった仔犬とうりふたつの仔犬が目にとまったのです。その瞬間、リサは自分がどれほど邪悪なことをしていたのかを悟りました。「こんな犯罪生活はもうやめなければ」。彼女はその仔犬を大人として引き取りました。そして、エミリアのチームに加わり、不正行為を一部でも償うため、サイバー犯罪と戦うことにしたのです。

現実世界の詐欺サイト

残念ながら、すべてのサイバー犯罪者が改悛するわけではありません。現実世界には、調査すべき同様の例がたくさんあります。図 1 は実際の仔犬詐欺 Web サイト (baronessabernesemountaindogpuppies[.]com) と、この詐欺の検出において、弊社の検出モデルがどのように有利であるかを示したものです。

脅威アクターは 2023 年 4 月 21 日にこのサイトを登録しました。弊社のストックパイル検知器が最初にこのドメインにフラグを立てたのは 2023 年 4 月 24 日でした。その 2 日後、VirusTotal のベンダー 1 社が同ドメインを「悪性」とマークしました。そして 2023 年 8 月 22 日、詐欺のハンティングを行う Web サイトである Artists Against 419 のボランティアが、同ドメインを詐欺サイトとしてマークしました。

悪性/フィッシング ドメインの早期検出

ドメイン戦争の戦いはグローバル コミュニティによる取り組みです。そこで私たちは、学術研究者や法執行機関、サイバーセキュリティ専門家、政策立案者、ボランティアの皆さんが積み上げてきた成果に頼って戦っています。かつてリサーチャーらは、WHOIS や pDNS のデータが、一括登録された悪性ドメイン名を見つけるのに役立つことを明らかにしてきました。

そして最近は、証明書データセットを調査していた研究者らが、これらのデータセットを使うことで、(潜在的には登録された日時とは無関係に) ストックパイル ドメインを発見できることを明らかにしました。犯罪者らは自動スクリプトを使用する可能性が高く、証明書の設定内容が似たものになりがちだからです。私たちの研究に最も近いのは、AlSabah らによる研究です。この研究の著者らは、証明書の透明性 (CT) ログと、pDNS の両方を調べてフィッシング ドメインを特定しました。

ストックパイル ドメイン名の検出

自動化がさまざまなデータセットに断片情報を残す可能性があることを認識した私たちは、証明書の透明性ログ、pDNS データ、ドメイン名の文字列から特徴量を抽出し、これを使って検出器が悪性ドメイン名を見つけられるようにしました。ブラウザーは、証明書の監視・監査のために証明書の透明性を強制することで、サイバー犯罪者らが悪意のある証明書を使いづらいようにしています (たとえば認証局が侵害された場合など)。

私たちは日々、イミュータブル (変更不可) な証明書の記録を保持している証明書の透明性ログ サーバーから、何百万もの証明書とドメインを収集しています。同様に、pDNS は、世界中から (たとえばユーザーがさまざまな Web リソースにアクセスしたり電子メールを送信したりしたときに) 受動的に収集した DNS リクエスト/レスポンス ペアのデータベースで、弊社の pDNS データベースは日次数十億件の DNS レコードによって構成されています。

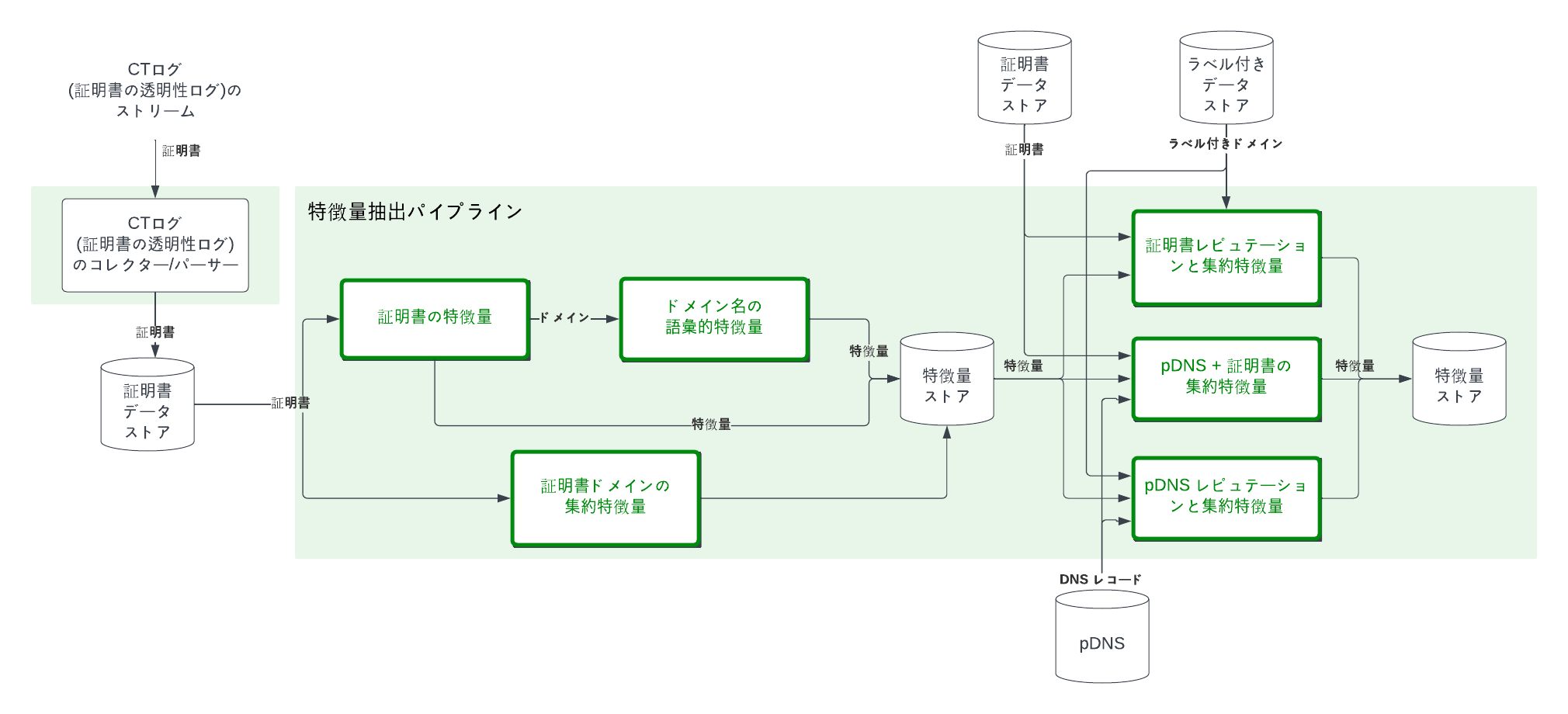

これらのデータセットから私たちは、次の 6 つのカテゴリーの特徴量を収集します (図 2)。

- 証明書の特徴量

- ドメイン名の語彙的特徴量

- 証明書のドメインの集約特徴量

- 証明書のレピュテーションと集約特徴量

- pDNS と証明書の集約特徴量

- pDNS のレピュテーションと集約特徴量

この後、一連の手順に従ってさらに情報を収集します。

これらの特徴量には、証明書の有効期間や証明書内のルート ドメイン名の数などが含まれます。サイバー犯罪者らは処理の自動化にあたり、これら詳細の変更を考慮しない可能性があります。

これらの特徴量にはたとえば、あるドメイン名について確認された証明書数や発行者数が含まれます。ここから、所有者がそれらを似た方法で処理していることがわかることがあります。

さまざまな証明書フィールドに関する証明書のレピュテーションと集約特徴量

このカテゴリーにはたとえば、悪性ドメイン名の割合や、証明書の特定フィールドにおける単語の分布などが含まれます。私たちは証明書のフィールド (有効期間の長さ、確認時刻、発行日、フィンガープリント) のレピュテーション スコアを計算します。証明書レピュテーションの特徴量は、悪意のあるオペレーションで設定されがちな特定フィールドの値を、分類器が理解しやすいようにしてくれます。

私たちはドメイン名自体から、名前のランダム性や単語数、トップレベル ドメイン (TLD) のエンコード、ドメイン名にブランド名が含まれているかどうかなどの特徴量を計算します。これらの特徴量は、悪意のあるキャンペーンが特定ブランドを標的にしているかどうかや、ドメイン名を同じアルゴリズムで生成しているかどうかを把握するのに役立ちます。

私たちはpDNS から、特定の IP アドレス (または /24 サブネット) に対する証明書の数、ドメインが生成されてからの平均的な経過時間、既知の悪性・良性ドメインの割合などの特徴量を計算します。pDNS のレピュテーションは、ストックパイル ドメイン名が共有するインフラについての理解を深めやすくします。

これらの特徴量には、ある証明書内の全ドメインの IP アドレス数などが含まれます。複数のデータ ソース (証明書や pDNS など) の集約は、証明書の設定とストックパイル ドメイン名のインフラとの間のより深い関係を理解するために不可欠です。

ドメイン名、証明書ログ、pDNS から特徴量を生成した後、ランダムフォレストの機械学習分類器をトレーニングし、ストックパイル ドメイン名を予測します。私たちは、何百万件もの悪性・良性ドメイン名に関する広範な知識をラベル付きデータとして活用し、分類器のトレーニングと微調整を行って、高い精度を実現しています。

悪性ドメインの多くはストックパイル ドメインではない可能性があり、サイバー犯罪者が証明書ログや pDNS データになんら情報の痕跡を残していない可能性があるにもかかわらず、私たちの分類器は 99% の適合率 (precision) と 48% の再現率 (recall) を達成できています。

2023 年 7 月以来、弊社の検出パイプラインは一意なストックパイル ルート ドメイン名を 1,114,499 件発見し、悪性ドメインを毎週数万件識別しています。その後は、ほかのコンテンツ/振る舞い分析ベースの検出器により、ストックパイル ドメインから 45,862 個のマルウェア、8,989 個のフィッシング、844 個の C2 ドメインが識別されました。

私たちのモデルは、VirusTotal のベンダーよりも平均で 34.4 日早く、ストックパイル ドメインを検出していました。ほかの検出器が識別済みのストックパイル ドメインを検出することから、この平均遅延は増加していくものと予想されます。

弊社のストックパイル検出器は、詐欺、フィッシング、マルウェア配布、C2 などのさまざまなキャンペーンを検出していました。以下に、ストックパイル検出器が早期に検出できた興味深いキャンペーンをいくつかご紹介します。

悪意のあるリダイレクト キャンペーン

弊社の検出器は、悪意のあるリダイレクト キャンペーンに含まれる、9,000 件を超える登録ドメインを捕捉しました。以下に例を示します。

- whdytdof[.]tk

- pbyiyyht[.]gq

- rthgjwci[.]cf

- cgptvfjz[.]ml

VirusTotal 上のベンダーは、これらのドメインの 31.7% のみを悪性ドメインとしてマークしていました。これらのベンダーが悪性ドメインを見つけた場合でも、弊社の検出器は平均して 32.3 日早くそのドメインを発見可能でした。

犯罪者らがこれほど大規模にキャンペーンを立ち上げたのなら、機械学習モデルに使える貴重な情報が何かしら残っているものです。これらのドメインは Cloudflare を使っているので pDNS ベースの識別は困難ですが、ほかの痕跡をたどることはできます。

最近の例では、犯罪者らは品質の低い TLD を使ってドメインをランダムに生成していました。また、これらすべてのドメインの証明書は有効期間が同じでした。また、アクティブ化した日付こそ異なりますが、すべてごく最近アクティブ化されていました。

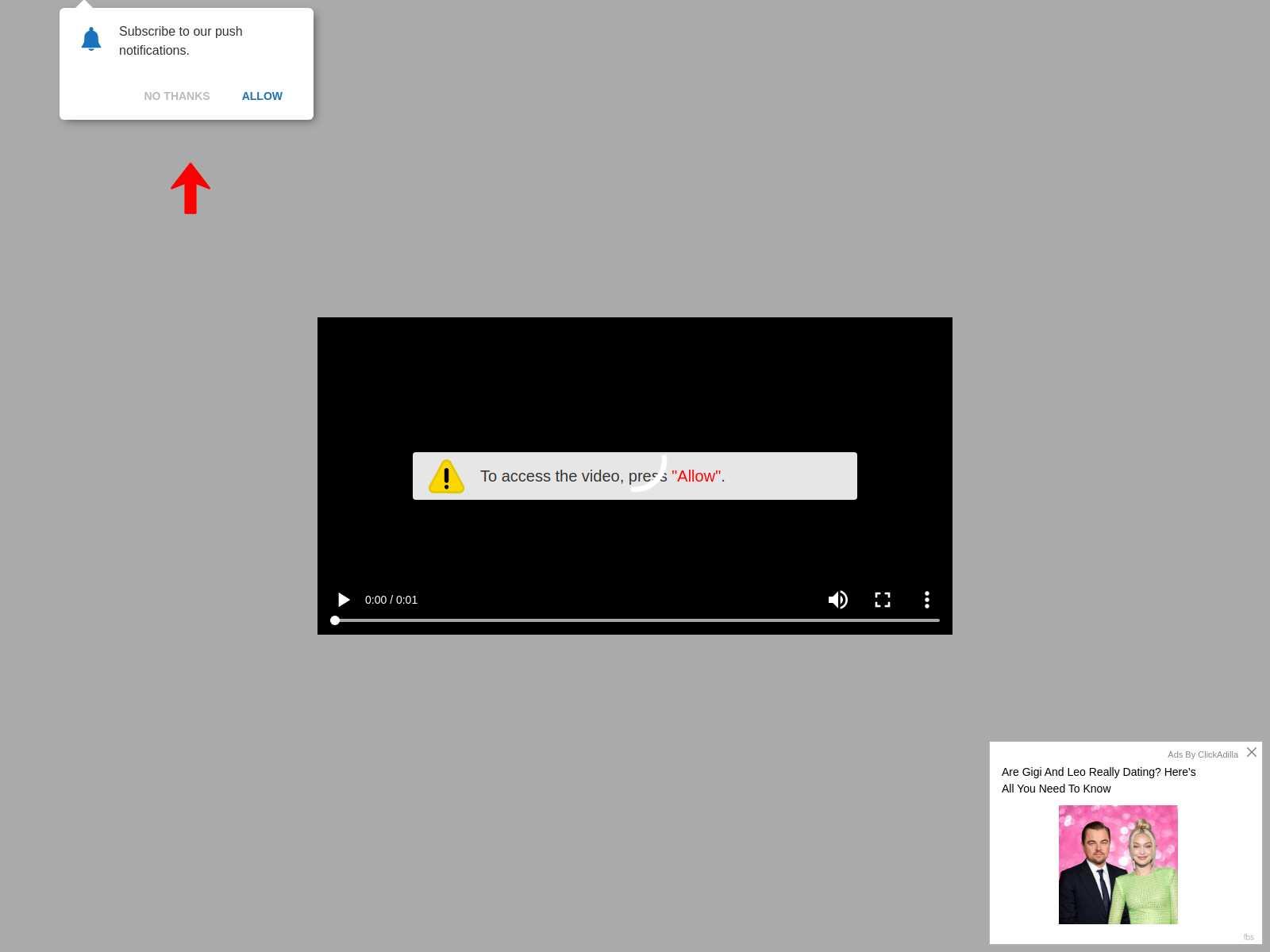

このキャンペーンでは、被害者がランディング ページ (通常、アドウェアか詐欺ページ) に到達する前に、別の Web サイトにリダイレクトされます。たとえば、図 3 は、リダイレクト後にクローラーが受信した最終ペイロードのスクリーンショットを示しています。

どちらの場合も、クローラーはクリックベイトを使用した偽の通知詐欺にリダイレクトされました。偽の警告メッセージを表示して、攻撃者の配下にある Web サイトからブラウザー通知の送信を許可するよう迫ります。さらに、どちらのページにも Web サイトの下部にクリックベイト広告があります。

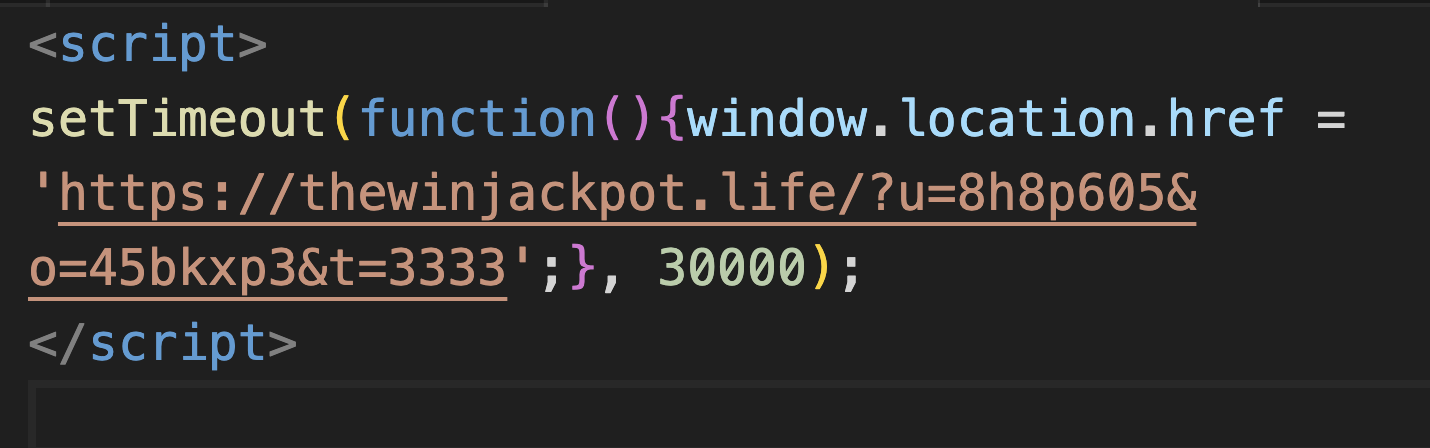

さらに分析を進めると、これらすべてのホスト名がユーザーを 2 つのホスト名 (thewinjackpot[.]life と winjackpot[.]life) のいずれかにリダイレクトしていることがわかります。検出されたいくつかのホスト名の内容を視覚的に分析した結果、これら 2 つのホスト名の URL がタイムアウト付きで windows.location.href に割り当てられていることがわかりました (図 4 参照)。おそらくキャンペーンの所有者はこれら両ホスト名を所有しており、後で被害者をべつの Web サイトにリダイレクトすると考えられます。

欧州の郵政公社を騙るフィッシング キャンペーン

イタリア語・ドイツ語の話者を狙った郵便のフィッシング キャンペーンでは、フィッシング ページが被害者のログイン クレデンシャルを収集していました。私たちの検出器は、関連するドメインのグループを発見しました。

VirusTotal のベンダーはサンプル ドメイン 4 つのうち 2 つについてのみ悪性としてマークしていました。

- abschlussschritte-info[.]com

- aksunnatechnologies[.]com

- 222camo[.]com

- rothost[.]best

abschlussschritte-info[.]com は 2023 年 6 月 2 日に登録されていました。弊社の検出器はその 10 日後の 2023 年 6 月 12 日にこれを悪性と判定しました。私たちは 2 か月後の 2023 年 8 月 11 日に VirusTotal ベンダーがこのドメインを検出したことを確認しました。

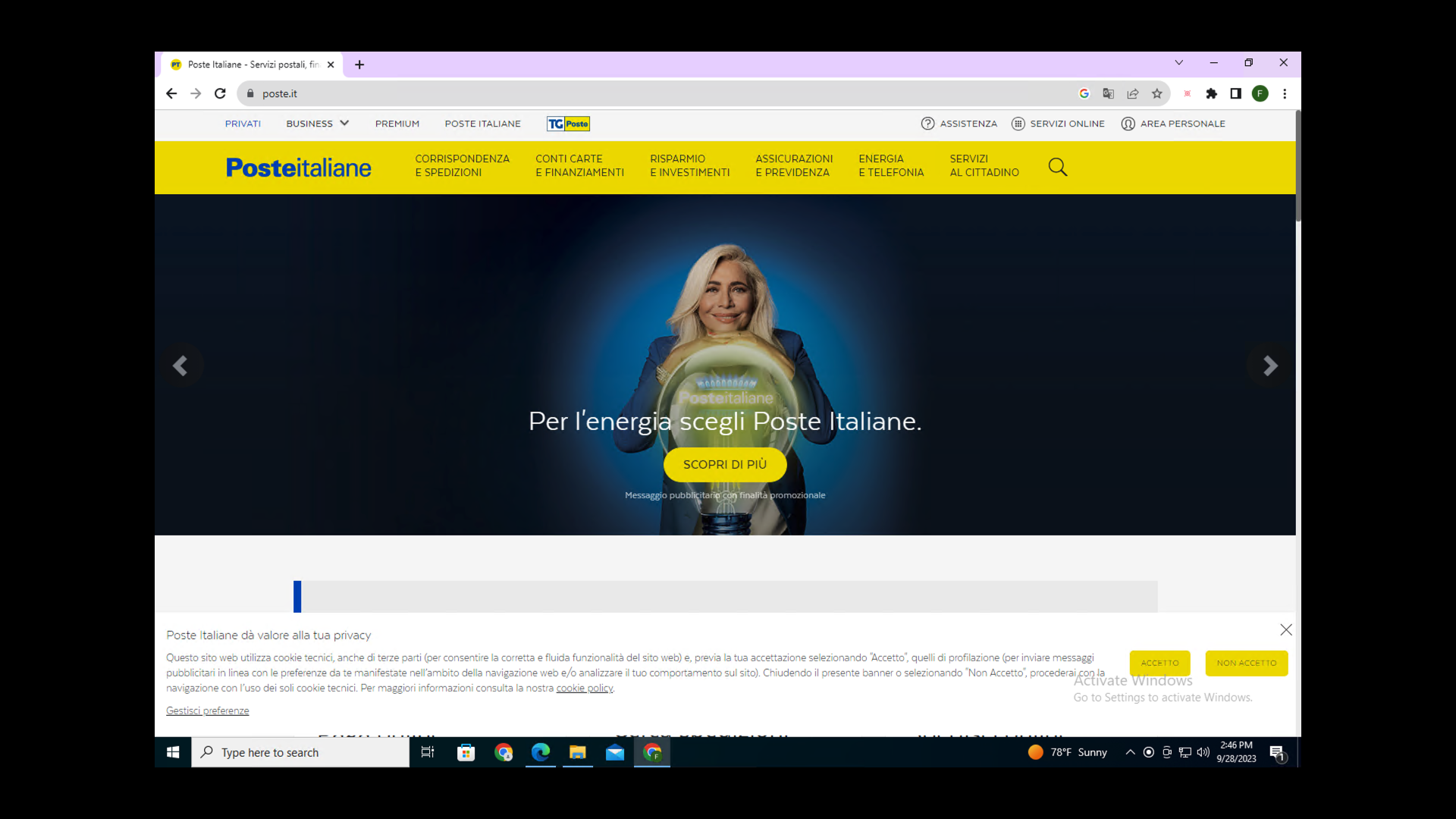

図 5 は、 poste[.]it の正規 Web ページがどのように見えるかを示したものです。

図 6 は、フィッシング ドメイン 222camo[.]com のスクリーンショットで、オリジナルの Web サイトになりすましています。

これら 4 つのドメインは明らかに同一コンテンツを持っており、同じキャンペーンの一部でした。ただし、私たちの検出器で使える、自動化に関する痕跡が若干存在していました。

これらのドメインの有効期間は同じでしたが、登録日は大幅に異なり、IP アドレスも異なっていました。したがって、私たちのモデルは主に証明書フィールドからの特徴量と、pDNS のレピュテーションからの特徴量に依存して、このキャンペーンのドメインを識別しました。

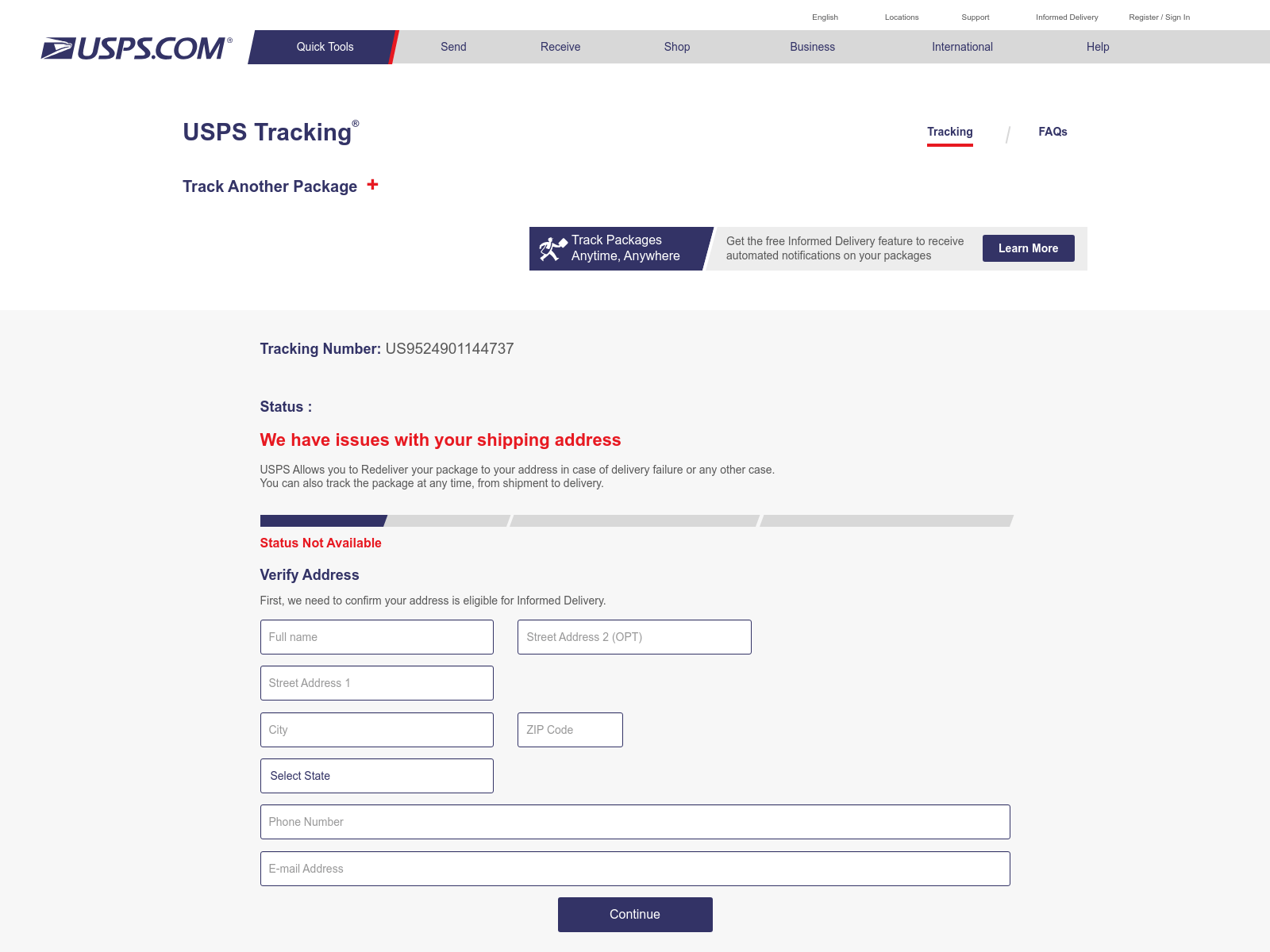

USPS (米国郵政公社) を騙るフィッシング キャンペーン

私たちの検出器は、米国郵政公社 (USPS) になりすましたキャンペーンを捕捉しました。このキャンペーンは、30 を超えるドメイン (以下の例を含む) を使って同一の Web サイトをホストしていました (図 7)。

- delivery-usps[.]vip

- delivery-usps[.]wiki

- delivery-usps[.]ren

これらのドメインはたった 4 つの証明書を使って登録されています。弊社のストックパイル ドメイン検出器は、VirusTotal による最初の検出の前に、これらドメインをすべて検出していました。また、私たちのストックパイル ドメイン検出器は、数日 (usps-redelivery[.]art の場合は 3 日)から数週間 (usps-redelivery[.]live の場合 2 週間)、これらのドメインをほかのベンダーに先んじて検出できていました。

これらのドメインは、2023 年 6 月 17 日から 2023 年 8 月 28 日までの期間に登録され、ドメイン証明書は登録当日に取得されていました。これらのドメインが 2、3 件の証明書に集約されていることや、ドメイン作成タイミングの相関からして、攻撃者はある程度、これらのドメインを自動化して作成したことが示唆されます。この自動化のおかげで、点と点を結び、これらの悪性ストックパイル ドメインをすべて検出することができました。

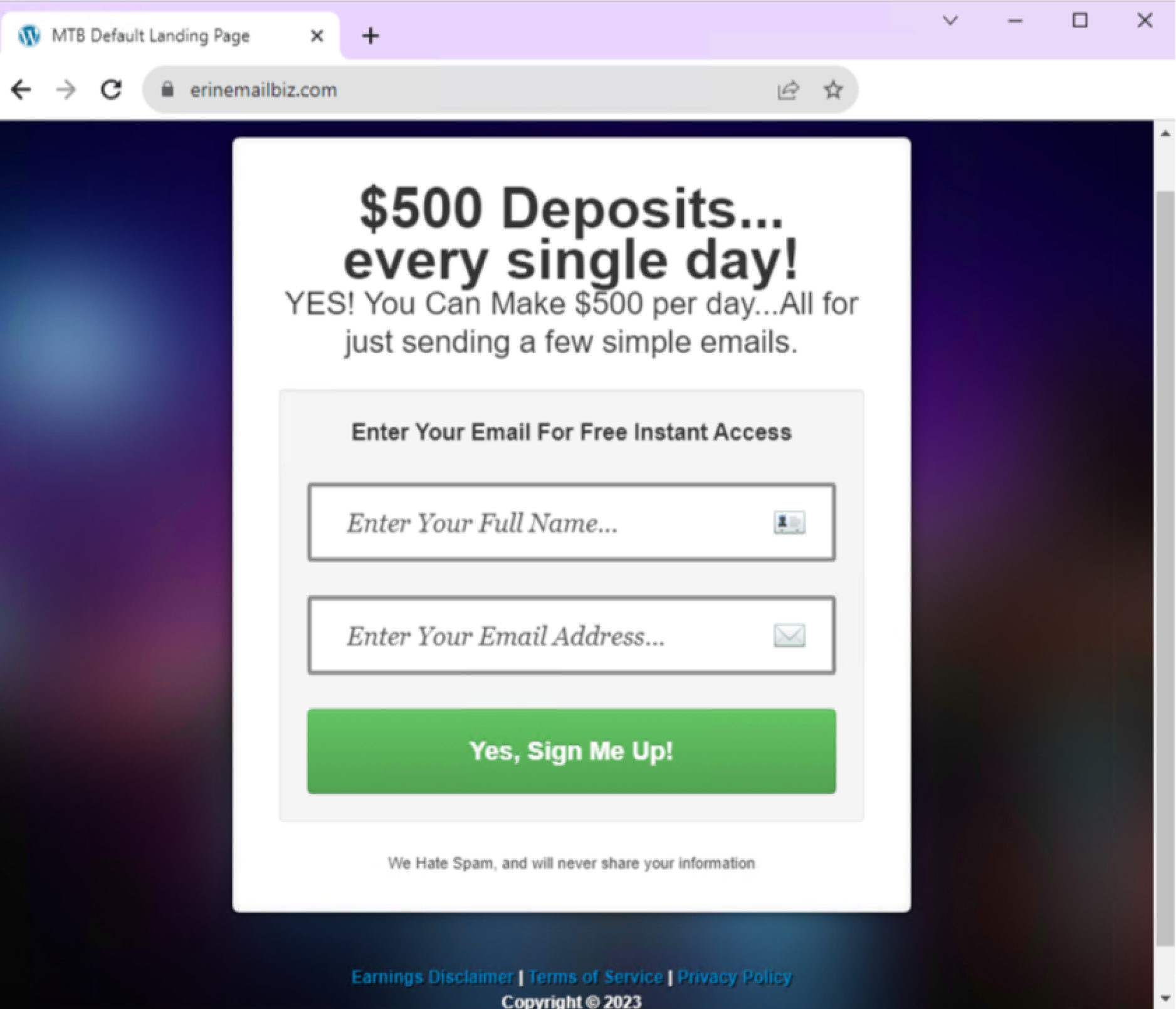

高利回り投資詐欺キャンペーン

これらのキャンペーンの 1 つは、高利回りの投資詐欺に焦点を当てた 17 件を超えるドメインで構成されていました。これらのキャンペーンでは、詐欺師が「少額の初期投資と引き換えに多額の収益が得られる」とユーザーを説得しようとしています。

以下に、このキャンペーンのドメインの例をいくつか示します。

- erinemailbiz[.]com

- natashafitts[.]com

- makemoneygeorge[.]com

- julieyeoman[.]com

VirusTotal のベンダーはこれら 17 のドメインのうち 12 を発見していましたが、その発見は私たちの検出器の発見から平均で 34.7 日遅れていました。

犯罪者は、悪意のあるキャンペーン用にこれらのドメインを設定するさい、情報の断片を残していました。たとえば、すべてのドメインの証明書の有効期間が同じで、同じ IP アドレスを使っていました。登録日は異なっていて、レジストラは複数存在していましたが、すべて新しく登録されたドメイン (NRD) でした。

閲覧者には最初、要求がごく控えめなページ (図 8 参照) が表示されます。「お名前と電子メール アドレスを教えてくれれば 500 ドルのデポジットをもらえます。何も損はしませんよね? (Give us your name and email address in return for earning $500 deposits. What is there to lose, right?)」

情報を入力すると被害者は別のページにリダイレクトされ、そのユーザーが騙せる状態かどうかが再確認されます。

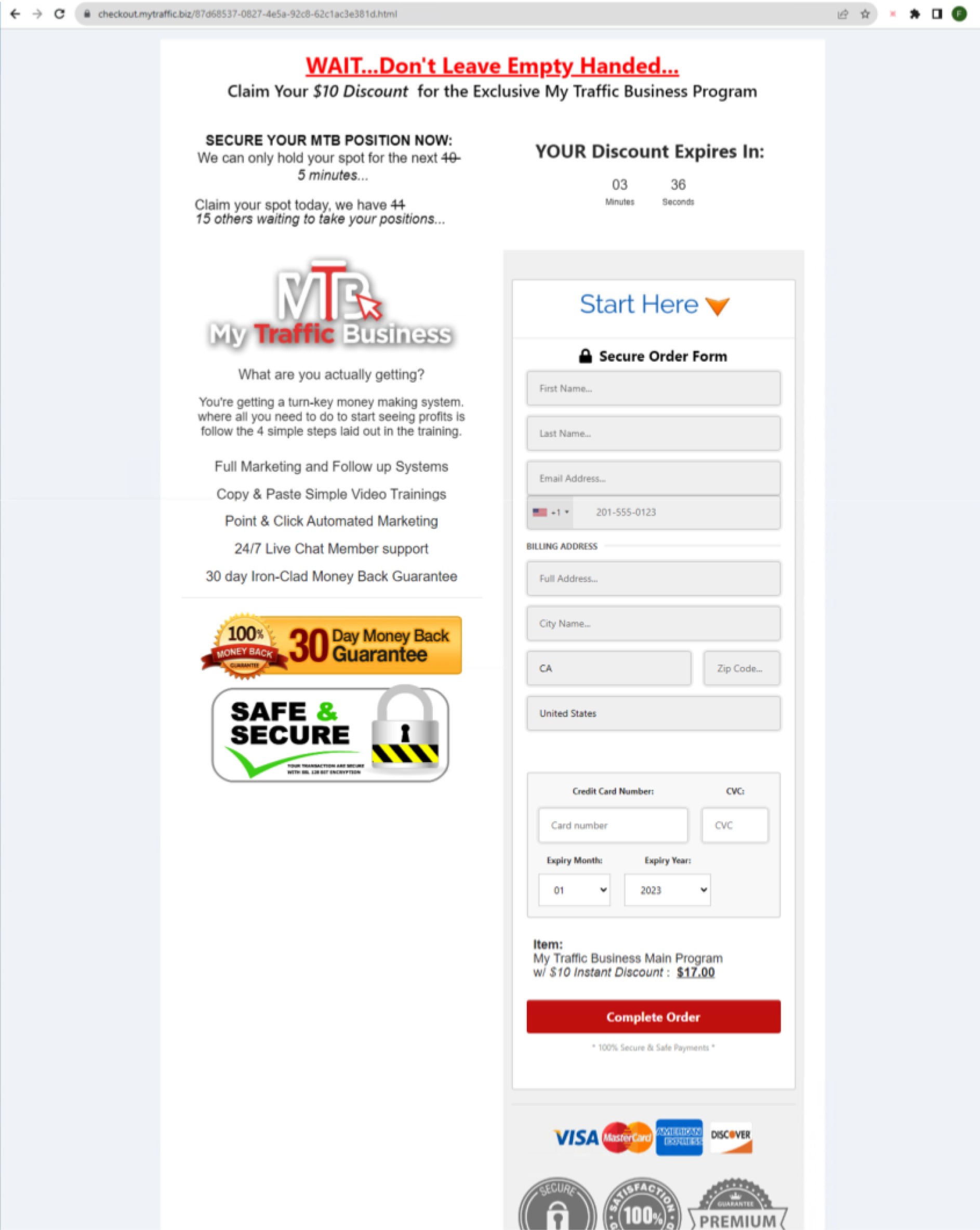

図 9 に示すように、情報を入力して送信ボタンをクリックすると、checkout.mytraffic[.]biz にリダイレクトされます。このページで、被害者は大幅割引を希望するかどうか質問されます。ただし、[はい (Yes)] をクリックすると、最終ランディング ページにリダイレクトされます。

![画像 9 はリダイレクト ページのスクリーンショットです。ポップアップに「おっとその前に! (Wait… Before you go!)」と表示されます。[はい (YES)]をクリックすれば My Traffic Business プログラムで大幅な割引を受けられる (Click YES to get a MASSIVE discount on My Traffic Business Program.) と説明されています。緑色のボタンには「はい、今すぐ始めます (Yes get me started now!)」と表示されています。赤いボタンには「いいえ、私は十分に稼いでいます (NO, I make enough)」と表示されています。左下の青いボタンには「待っていてはいけない! (Don't wait!)」と表示されています。「Terry G が購入しました。残りは 12 個のみです! (Terry G just purchased! Only 12 left!)」ポップアップの背後には「警告: このページは 1 回しか表示されません。このビデオを最後まで見てください (Warning: You will only see this page one time. Watch this video all the way until the end.)」というテキストが表示されています。](https://unit42.paloaltonetworks.com/wp-content/uploads/2023/12/word-image-131595-9.png)

最後に被害者は checkout.mytraffic[.]biz のランディング ページにリダイレクトされます(図 10)。このページはフィッシング ページにありがちな要素が盛りだくさんです。

- オファーが実際にはありえないほどの好条件

- 情報の入力を急がせるタイマーが設置されている

- 同じページ上に、ほかにもオファーを受けたいひとが待っていると示される

- 同じページ上にこのページが安全であることや 30 日間の返金保証があることを示す大きなロゴをいっぱい詰め込んである

私たちは、一番下のクレジット カード情報入力欄に入力した方が多くないことを願っています。

結論

ドメイン戦争の広がりとともに、サイバー犯罪者らはインフラの設定を自動化し始めました。ただし大量のドメイン登録とインフラの自動化は情報の断片をあとに残し、そこからストックパイル ドメインを検出できる可能性があります。本アプローチの成功は、検出能力を向上させたいセキュリティ担当者にとって、pDNS や証明書ログなど複数の大規模データセットを組み合わせることが、悪質キャンペーンの検出においていかに重要であるかを強調するものです。

私たちの高精度機械学習ベース検出器は、テラバイト単位の証明書と DNS ログを処理し、毎週何千ものストックパイル ドメインを検出しています。また、私たちの検出パイプラインは、VirusTotal ベンダーよりも早くさまざまな種類のキャンペーンを発見し、VirusTotal ベンダーで検出されなかったドメインも発見しました。

パロアルトネットワークスは、次世代ファイアウォール (NGFW) の一連のクラウド配信型セキュリティサービス (DNS Security、Advanced URL Filtering を含む) の自動分類器を活用し、ストックパイル ドメインに対する保護をお客様に提供しています。

Advanced WildFire は、本稿で解説した IoC に鑑み、機械学習モデルと分析手法の見直しと更新を行いました。

謝辞

本稿に関し貴重なご意見をいただきました George Jones 氏、Arun Kumar 氏、Alex Starov 氏、Lysa Myers 氏、Bradley Duncan 氏、Erica Naone 氏、Jun Javier Wang 氏にこの場を借りてお礼申し上げます。

IoC (侵害指標)

仔犬詐欺のサンプル ドメイン

- baronessabernesemountaindogpuppies[.]com

悪意のあるリダイレクト キャンペーン ドメイン

- whdytdof[.]tk

- pbyiyyht[.]gq

- rthgjwci[.]cf

- cgptvfjz[.]ml

- thewinjackpot[.]life

欧州の郵政公社を騙るフィッシング キャンペーンのドメイン

- abschlussschritte-info[.]com

- aksunnatechnologies[.]com

- 222camo[.]com

- rothost[.]best

米国郵政公社 (USPS) のフィッシング キャンペーン ドメインのサンプル

- delivery-usps[.]vip

- delivery-usps[.]wiki

- delivery-usps[.]ren

- usps-redelivery[.]art

- usps-redelivery[.]live

USPS のフィッシング キャンペーンで使われた証明書の SHA-1 フィンガープリント

- 18:FF:07:F3:05:A7:6A:C2:7A:38:89:C5:06:FD:D7:B8:D9:06:88:AB

- 89:29:97:5E:E9:F7:14:D9:95:16:9B:B3:74:33:0C:7B:D0:8F:98:30

- B6:74:45:84:0C:FF:81:05:C2:28:0F:EF:91:23:D8:A0:E8:ED:3A:2E

- 6A:21:31:8B:F4:0A:04:40:FA:37:46:15:A3:CE:1F:0A:C5:0A:93:C3

高利回り投資詐欺キャンペーンのドメイン

- erinemailbiz[.]com

- makemoneygeorge[.]com

- natashafitts[.]com

- julieyeoman[.]com

- checkout.mytraffic[.]biz

追加リソース

- 高速フラックス入門: サイバー犯罪者がインフラストラクチャの復元力を向上させ検出と法執行機関によるテイクダウンを回避する方法 – パロアルトネットワークス Unit 42

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得