This post is also available in: English (英語)

概要

高速フラックス(Fast Flux、ファストフラックス)は、サイバー犯罪者が、法執行機関によるサーバーのテイクダウン(停止)やIPアドレスの拒否リスト登録を困難にすることにより、インフラストラクチャの復元力を高めるために使用する手法です。これらのサイバー犯罪者にとっては、フィッシングキャンペーンや詐欺キャンペーン、ボットネットのレンタル、違法ギャンブルオペレーションなど、収益源の損失回避のためにネットワーク稼働時間を維持することが重要となっています。

サイバー犯罪者が高速フラックスネットワークを構築しようとする動機は、ドメインネームシステム(RRDNS)でラウンドロビンを利用したり、コンテンツ配信ネットワーク(CDN)を利用することによりシステムに冗長性をもたせて稼働時間を確保するということなので、まともなサービスプロバイダの動機とほぼかわりがありません。後者との主な違いは、高速フラックスネットワークが違法および悪意のある活動を可能にするために使用される、という点です。したがって、前者のオペレーターは、IPアドレスを頻繁に変えたりボットネットや防弾ホスティング(テイクダウンリクエストに応じない傾向のあるホスティングプロバイダ)を使うといった特殊な手法にたよらざるをえません。高速フラックスネットワークが「高速」である所以は、DNSを使用して多くのボットをすばやくローテーションし、各ボットを短時間だけ使用することで、IPベースの拒否リスト登録やテイクダウン処理をやりにくくしている点にあります。

本稿はサイバー犯罪者と法執行機関の間のいたちごっこという架空のシナリオでお送りします。サイバー犯罪者がシングル高速フラックスネットワークや、ダブルフラックス(ドメイン名解決が高速フラックスネットワークの一部にっているケース)やドメイン生成アルゴリズム(DGA)などの高度な手法を使ってドメインの拒否リスト登録やテイクダウンの取り組みを妨げる手法について解説します。

さらに3つの実例ケーススタディををとりあげ、さまざまな悪意のあるアクティビティを例示することにより、どのように高速フラックスが使われうるかについても見ていきます。私たちは、高速フラックスドメインを使用して多言語でソーシャルエンジニアリングページを運営する詐欺師や、サイバー犯罪者がコマンド&コントロール(C2)ドメインに高速フラックスを使用してコンピュータをSmoke Loaderマルウェアで感染させている様子や、高速フラックスドメインを使って違法な成人サイト、ギャンブルサイトを運営している様子を観測しています。

パロアルトネットワークスは、複数の次世代ファイアウォールセキュリティサブスクリプション(URLフィルタリング、DNSセキュリティを含む)が提供する分類器を活用し、高速フラックスやDGAドメインに対する保護を提供しています。

高速フラックスの架空シナリオ

高速フラックスネットワークは、フィッシング、詐欺、マルウェア配布、ボットネットオペレーションなどのさまざまな犯罪行為をサポートするのに使えます。「高速フラックス」という用語は、この手法の早期の使用を観測していたApril Lorenzen氏によるものです。高速フラックスの機序やその背景について説明するため、まずはフィッシングオペレーターであるマロリーについての架空の物語から始めたいと思います。マロリーは、のちにさまざまな違法なアンダーグラウンドマーケットで販売できるユーザー資格情報を収集したいと考えている人物です。

- マロリー: フィッシングに関与している悪人。

- バート: コンピュータを侵害してボットネットを構築しているマロリーの友人。

- アリス: 何も知らないRainbow Bankの顧客。

- エミリア: Rainbow Bankの顧客に対し、最近開始されたフィッシング攻撃を阻止する任務を負う主人公。法執行チームのリーダー。

マロリーは、高速フラックスを利用する以前、ドメインネームシステムというものは、人間にとって覚えやすいドメイン名(たとえば paloaltonetworks.com)を、コンピュータが理解できるIPアドレス(たとえば 34.107.151.202)に変換するものだ、ということを学びました。これらのIPアドレスは、コンピュータがインターネット上で相互に検索しあい、通信できるようにするために使用するものです。

マロリーは、有名な銀行rainbowbank[.]comを模したWebサイトを作成することから始めました。彼はralnbowbank[.]comと呼ばれる偽の銀行のウェブサイトをIPアドレス10.123.34[.]55のレンタルホスト上で立ち上げました。

マロリーがこのralnbowbank[.]comというドメインを選んだのは、これが銀行の実際のドメイン名と非常によく似たタイポスクワッティングドメインだからです。一般に、ドメイン名のタイポスクワッティング(ralnbowbank[.]com)とは、対象ドメイン名(rainbowbank[.]com)のスペルミスのさまざまなバリエションのことで、これらを登録しておいて、ユーザーの入力ミスから利益を得たり、ユーザーをだまして正しい対象ドメインであると信じ込ませたりします。以前のサイバースクワッティングに関するブログでも、このようなタイポスクワッティングドメインの危険性と、パロアルトネットワークスがどのようにしてお客様をそうした危険から保護しているかについて詳しく取り上げました。

さて、マロリーは友人のバートを雇い、入念に準備したスパムメールをRainbow Bankの顧客に送信してもらいました。これらの電子メールは、「アカウントの資格情報を検証しなければならないので電子メール内のリンクをクリックしてください」と銀行の顧客に知らせる内容でした。電子メール内のリンクは、ユーザーをマロリーのサーバーでホストされているフィッシングページにリダイレクトしました。これでマロリーは資格情報の収集を始められるようになりました。ところが(幸い)マロリーのサイトは報告されてしまい、法執行機関のエミリアがただちにそれに応じて、マロリーがWebサイトをホストしているサーバーをテイクダウン(停止)してしまいました。

それでもマロリーはフィッシングがいかに美味しいビジネスであるかを知ってしまいました。そこで彼は「次はエミリアにWebサイトをテイクダウンされにくいようにしておかなければいけない」と考えます。マロリーは、ralnbowbank[.]comを設定するさい、フィッシングドメインのA レコード(自分が使うサーバーのIPアドレスを保持するもの)をどのように設定するのかを学んでいました。

![]() マロリーはまた、お気に入りのフォーラムhack-a-rainbow[.]comで、高速フラックスネットワークについて耳にして試してみたくなりました。彼はこの手法の要は侵害マシンを多数取得することにあり、それによってDNSレコードをすばやく切り替えられる、ということを学びました。

マロリーはまた、お気に入りのフォーラムhack-a-rainbow[.]comで、高速フラックスネットワークについて耳にして試してみたくなりました。彼はこの手法の要は侵害マシンを多数取得することにあり、それによってDNSレコードをすばやく切り替えられる、ということを学びました。

そこでまず、ralnbowbank[.]comのDNSレコードを向けるホストを自動更新できるスクリプトを作成しました。以下は、マロリーがDNSサーバー上で構成したIPアドレスがフィッシングキャンペーン開始時にどのように設定されていたかを示しています。

次の例に示すように、このスクリプトは検出回避のため、DNSレコードを頻繁に更新していました。過去のDNSレスポンスが長い時間キャッシュされないようにTime-To-Live(TTL)値が小さな値に設定されている点に注意してください。

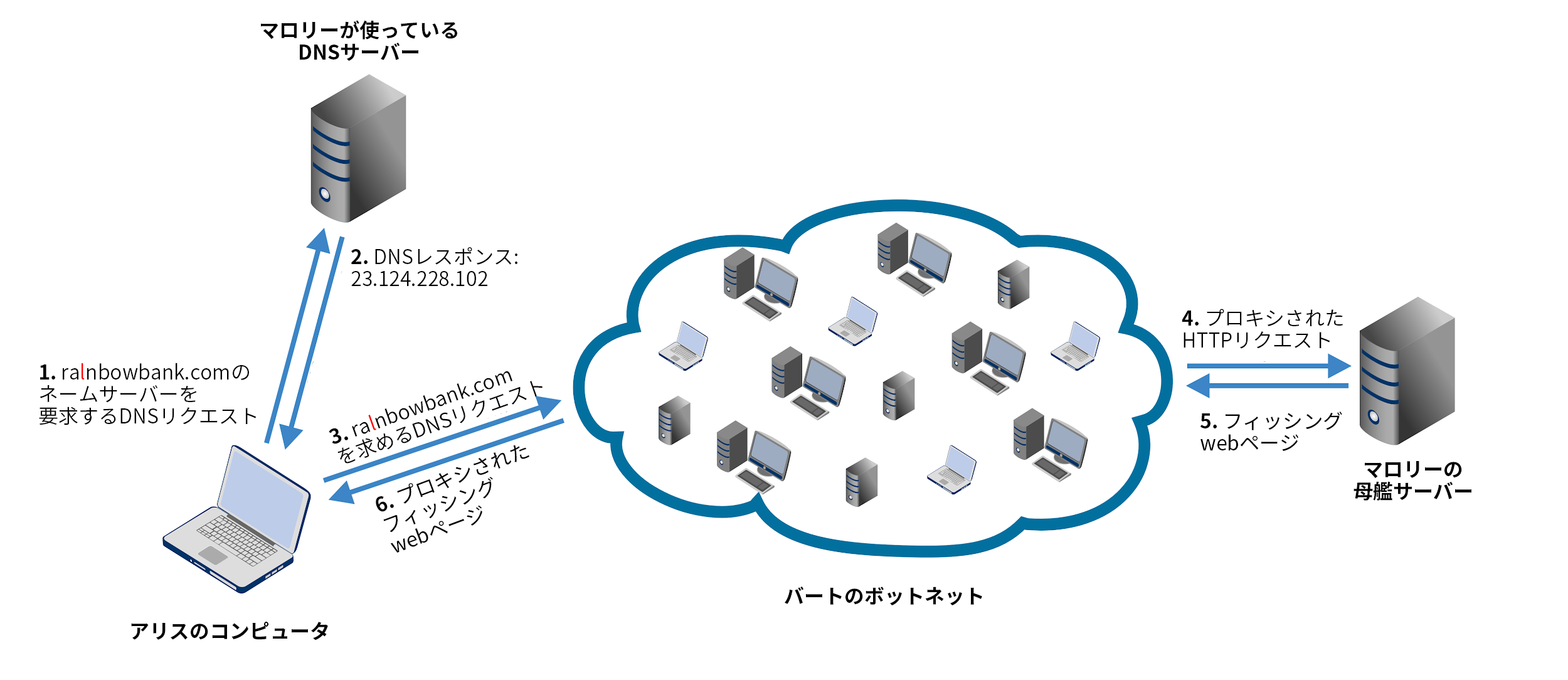

![]() 図1は、マロリーが設計した高速フラックスアーキテクチャがどのように見えるかを示しています。ステップ1と2は、マロリーが制御するDNS名前解決の部分を示しています。さらにマロリーは、友人のバートがボットネットを使ってスパムメールを送信していることを知っていたので、数千台ほどボットをレンタルしてもらえないかと申し出ました。バートにとってこの申し出は「無問題」でした。バートはときおり、ほかの友人にもボットを貸し出していたのです。バートは、マロリーがこれらのボットにプロキシスクリプトをインストールするのを数百ドルでOKしました。インストールされたプロキシスクリプトは、ボットとマロリーのメインサーバー(彼好みの呼び名では「母艦」)との間でリクエストを中継します。図1のステップ3〜6は、HTTPリクエストがボットネットを介してどのようにプロキシされるかを示しています。DNSレスポンスで返されたIPアドレスに基づき、プロキシに使用されるボットは頻繁に変更されました。

図1は、マロリーが設計した高速フラックスアーキテクチャがどのように見えるかを示しています。ステップ1と2は、マロリーが制御するDNS名前解決の部分を示しています。さらにマロリーは、友人のバートがボットネットを使ってスパムメールを送信していることを知っていたので、数千台ほどボットをレンタルしてもらえないかと申し出ました。バートにとってこの申し出は「無問題」でした。バートはときおり、ほかの友人にもボットを貸し出していたのです。バートは、マロリーがこれらのボットにプロキシスクリプトをインストールするのを数百ドルでOKしました。インストールされたプロキシスクリプトは、ボットとマロリーのメインサーバー(彼好みの呼び名では「母艦」)との間でリクエストを中継します。図1のステップ3〜6は、HTTPリクエストがボットネットを介してどのようにプロキシされるかを示しています。DNSレスポンスで返されたIPアドレスに基づき、プロキシに使用されるボットは頻繁に変更されました。

高速フラックスネットワークの使用はマロリーにとっては大きな成功で、今回エミリアとそのチームはキャンペーンのクリーンアップにかなり苦労させられました。ここからは、マロリーが悪意のあるキャンペーンの成功のために克服すべきさらなるハードルについて、また、より高度なアーキテクチャを活用してフィッシングキャンペーンをテイクダウンや拒否リスト登録からの回復力の高いものにする方法について見ていきます。

高度なテクニック

このセクションでは、マロリーとバートがインフラストラクチャをさらに改善するために活用できる3つの手法と戦術について説明します。

ダブルフラックス

エミリアは自分のチームがマロリーの高速フラックスネットワーク内のすべてのホスティングサーバーをシャットダウンできなくなったことに気づきました。幸いエミリアにはひとつ考えがありました。チームがホストに対応できないなら、マロリーにDNS解決を提供しているDNSサーバーを停止させればいいのです。2度目のマロリーの攻撃をエミリアがうまく防ぐと、マロリーは考えました。「手っ取り早く解決する方法がある。DNS解決自体を高速フラックスネットワーク内に移してしまえばいい」

マロリーの新しいアーキテクチャがどのように機能するかを理解するため、まずは図2で階層型のDNS名前解決がどのように行われるのかを見てみましょう。アリスのコンピュータがralnbowbank[.]comを照会する場合、まずはDNSのルートサーバーにクエリを出し、マロリーのネームサーバーがどこにあるかを知っている.comトップレベルドメイン(TLD)のネームサーバーを見つける必要があります。次に、.com TLDのネームサーバーにクエリを出し、マロリーのネームサーバーに到達します。これでようやくralnbowbank[.]comのIPアドレスが返ってきます。

![DNS解決の仕組みの例: 1)ユーザーのコンピュータからルートネームサーバーへのドメイン名のIPアドレスのリクエスト。 2)レスポンス: 私にはわかりませんが、[IPアドレス]の.comネームサーバーに問い合わせてください。 3)ユーザーのコンピュータから.com TLDのネームサーバーへのドメイン名のIPアドレスのリクエスト。 4)レスポンス: 私にはわかりませんが、[IPアドレス]にあるマロリーのネームサーバーに問い合わせてください。 5)ユーザーのコンピュータからマロリーのネームサーバーへのドメイン名のIPアドレスのリクエスト。 6)レスポンス: IPアドレスは[RESPONSE]です](https://unit42.paloaltonetworks.com/wp-content/uploads/2021/03/word-image-4-jp.png)

ドメイン戦争

エミリアには選択肢がひとつしか残されていませんでした。ralnbowbank[.]comというドメイン名自体を追いかけなければならないのです。そのときのエミリアには、検討すべきオプションがいくつかありました。ralnbowbank[.]comのネームサーバー(NS)レコードを管理している.com TLD(TLDオペレーターはレジストリと呼ばれる)のオペレーターかドメイン名をマロリーに販売したリセラー(レジストラ)に苦情を申し立てる方法。どちらに苦情を申し立ててる場合でも悪意のあるドメインのテイクダウンをリクエストできます。あるいは、統一ドメイン名紛争処理方針(UDRP)か、統一早期凍結(URS)を使うという方法。ただし後者のプロセスは、即応性に優れ、責任を請け負うレジストリやレジストラと比べて対応が大幅に遅れます。

このドメイン戦争は、エミリアがレジストラのPenny Domainsと協力してralnbowbank[.]comをテイクダウンさせたときから始まっていました。いまや歴戦のサイバー犯罪者となったマロリーは、新しいドメインをすばやく登録し、それぞれを短期間だけ使用しました。マロリーの仕事は、.xyzなどの新しいTLDが登場したおかげで楽になりました。こうした新しいTLDでは、とくに身分の確認を求められることもなく安くドメインを手に入れられたのです。一方でエミリアのチームも経験を積み、マロリーのドメインをより早期発見できるようになり、それらのドメインを効率的にテイクダウンするプロセスを組み込んでいきました。それでもエミリアのチームは、マロリーには遅れを取り、そのペースについていくことはできませんでした。

最終的にエミリアは、探偵を雇ってマロリーを捕まえさせました。マロリーはいつも同じフォーラムでバートと連絡を取っており、そこでの彼のユーザー名はソーシャルメディアのユーザー名とよく似ていたのです。この情報と、マロリーのオペレーションから派生した他のいくつかの手がかりとを使用し、エミリアのチームはマロリーの正体を突き止めて、そのフィッシングオペレーションを終わりにさせたのです。

ドメイン生成アルゴリズム(DGA)

残念ながら、バートのボットネットを使用して悪意のある活動を実行しているのはマロリーだけではありませんでした。マロリーが起訴されると、バートはボットネットを使い、エミリアの部門に分散型サービス拒否(DDOS)攻撃をしかける復讐に出ました。さらにバートには、詐欺、マルウェアの配布、潜在的に望ましくないプログラム(PUP)の配布、違法なギャンブルオペレーション、フィッシングなど、さまざまな悪意のある活動にボットネットを使用する多くの友人がいました。

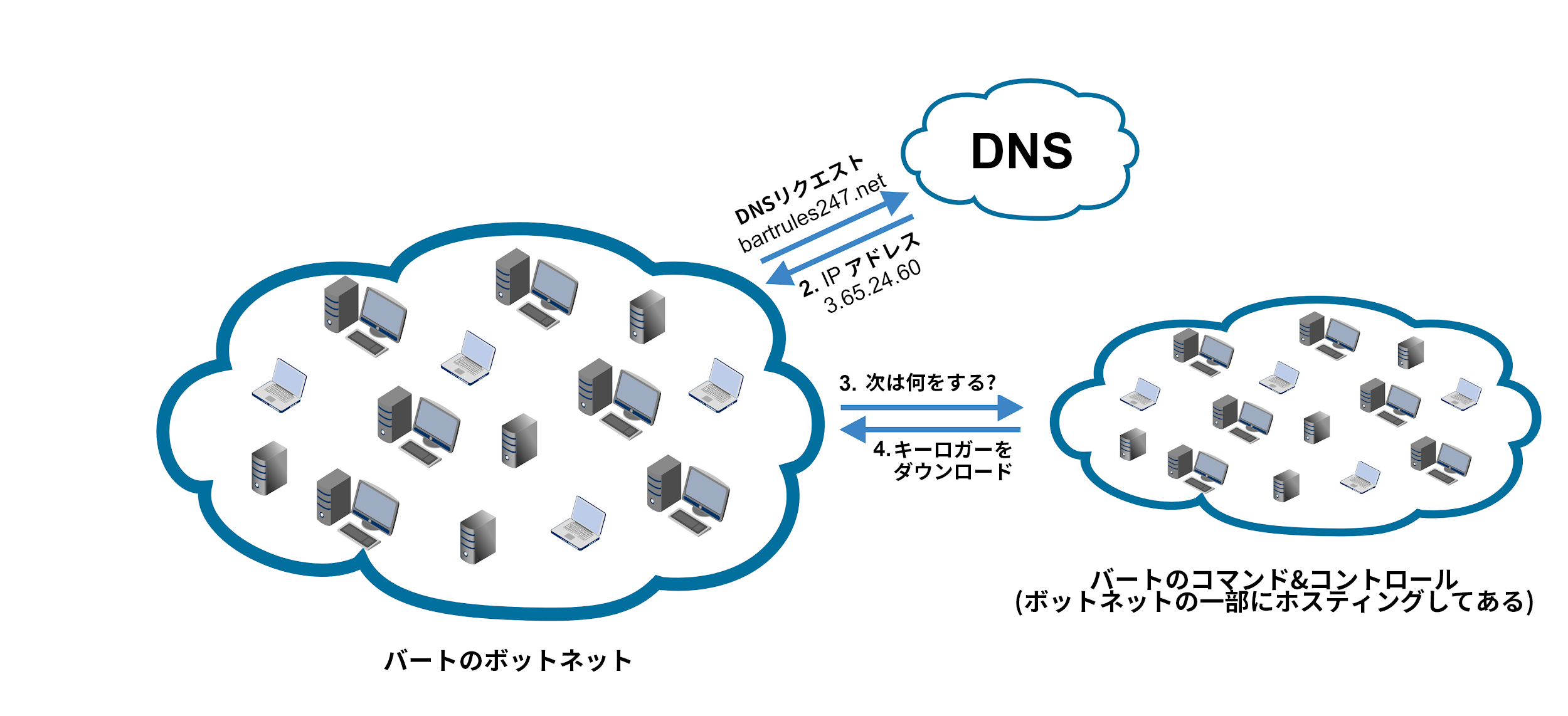

次にエミリアのチームは、バートのボットネットを追跡することになりました。図4は、バートのボットネットインフラストラクチャの概要を示しています。バートは、脆弱なパーソナルコンピュータから性能の高いサーバーにいたるまで見さかいなく侵害し、自分の管理下に置いていました。彼は各ボットにマルウェアをインストールし、コマンド&コントロール(C2)サーバーにさらにコードを実行するように命じることができました。ボットがC2サーバーと通信しようとしたとき、マルウェアは最初にドメインbartrules247[.]netを解決してC2のIPアドレスを取得しようとしました。

エミリアは、侵害されたマシン上から見つかったバートのコードをリバースエンジニアリングし、それがドメイン名bartrules247[.]netを使用していることを突き止めました。そこで彼女のチームがバートのドメイン名をテイクダウンすると、ボットネットはオフラインになりました。

このエミリアの取り組みに対抗するべく、バートはトリッキーな戦略を思いつきました。毎日異なる数千のドメイン名セットを生成するコードをマルウェアのコードベースにしのばせたのです。バートのボットは生成した全ドメインへのアクセスをはかり、そのなかに1つでもバートが登録したものがあれば、通信に成功します。バートのこの新しいアプローチにより、エミリアはボットネットをテイクダウンすることができなくなりました。時間の経過とともに、コントロールが必要となる潜在ドメイン名数が数百万に膨れあがったからです。

最終的には、バートもエミリアと彼女のチームの取り組みによって、マロリー同様に捕まりました。マロリーが前年、バートに誕生日プレゼントを送っていたために、そこからバートの住所が割れたのです。こうしたバートとマロリーのオペレーションミスは、新人のやらかすミスであるように見えるかもしれません。でもじつは、これはサイバー犯罪者が捕まるときの典型例なのです。

なお本稿で示したシナリオの例は、サイバー犯罪者が法執行機関に対抗してインフラストラクチャを強化し、セキュリティリサーチャーから逃れるために行う独創的な方法を紹介するために簡略化されています。

高速フラックスとDGAドメインの検出

この例では、エミリアのチームが高速フラックスネットワークを停止することがいかに難しいかを見てきました。パロアルトネットワークスの次世代ファイアウォールセキュリティサブスクリプション(URLフィルタリング、DNSセキュリティ)には、高速フラックスドメインを検出してユーザーを保護する自動分類器が備わっています。

私たちの分類器は、こうしたドメイン名が持つ2つの明確な特徴に基づいています。特徴の1つ目は、高速フラックスのオペレーターは、プロキシホストの機能を提供するために、侵害されたさまざまなマシンに依存することが多いということです。2つ目は、高速フラックスのドメインは、それが向いている先の侵害ホストを頻繁に変更するということです。これらの観測結果から次の3種類の特徴を導き出せます。第1に、IPの多様性に基づく特徴です。これには使用されているIPの総数、地理的分布の散在、使用されているISP数、ASN数、IPアドレスの種類(モバイル、住宅、データセンタなど)などの指標を用います。第2に、これらの特徴がもつエントロピーを調べます。これらの特徴が、上記の各特徴項目全体で、どの程度均等に分布しているのかを調べるのです。第3に、高速フラックスオペレーターは、キャンペーン開始時にドメインの解決先IP数を一気に増やす場合がある、ということです。したがって、使用されるIP数とその多様性の変化を計算する機能を使えば、高速フラックスによるアプローチから保護することができます。

2020年12月から2021年1月の間に、私たちの分類器は2,679個の高速フラックスドメインを検出しました。毎週平均で約300個のドメインが検出されたことになりますが、同じ日に作成された似た名前のパターンをもつ何百もの高速フラックスドメインが定期的に識別されています。

これにくわえ、別の検出器によりDGAドメインからユーザーを保護しています。従来の悪意のあるドメインの検出・ブロック方法は、拒否リストを事前に作成するもので、リアルタイムでの防御を実現できません。残念ながらDGAドメインは使い捨ての傾向が高く、サイズにも事実上制限がないため、従来の方法ではDGAからの保護には不十分なのです。

そこで私たちは、新たなDGAドメインが最初に表示された時点でブロックできるよう、名前解決時にDGAドメインを検出できる新しいシステムを開発しました。この実現のため、私たちのファイアウォールはすべてのDNSクエリをインターセプトして検査します。DNSクエリは、クラウド内のDGA検出器とDNSのリゾルバとに同時送信されます。検出器は、すべてのDNSクエリを個別に検査し、対応するDNSレスポンスがユーザーに返される前に、ファイアウォールに判定を返します。照会されたドメインがDGAとして検出された場合、ファイアウォールはDNSレスポンスをブロックするか、代わりにDNSシンクホールのIPアドレスなど、事前に指定しておいたDNSレスポンスを返すことができます。DGA検出器の中核は、ルートドメイン名のランダム性(「foo.com」でいう「foo」)など、ドメイン特性リストをもとにして構築された機械学習(ML)モデルです。MLモデルの出力には、ドメインがDGAであるかどうかを示す判定が含まれているだけでなく、ドメインが実際にDGAであればマルウェアファミリも提供されます。DNS Security Analytics(DNSセキュリティ分析)の全リストもご利用いただけます。

高速フラックス実例ケーススタディ

ケーススタディ: ソーシャルエンジニアリングキャンペーン

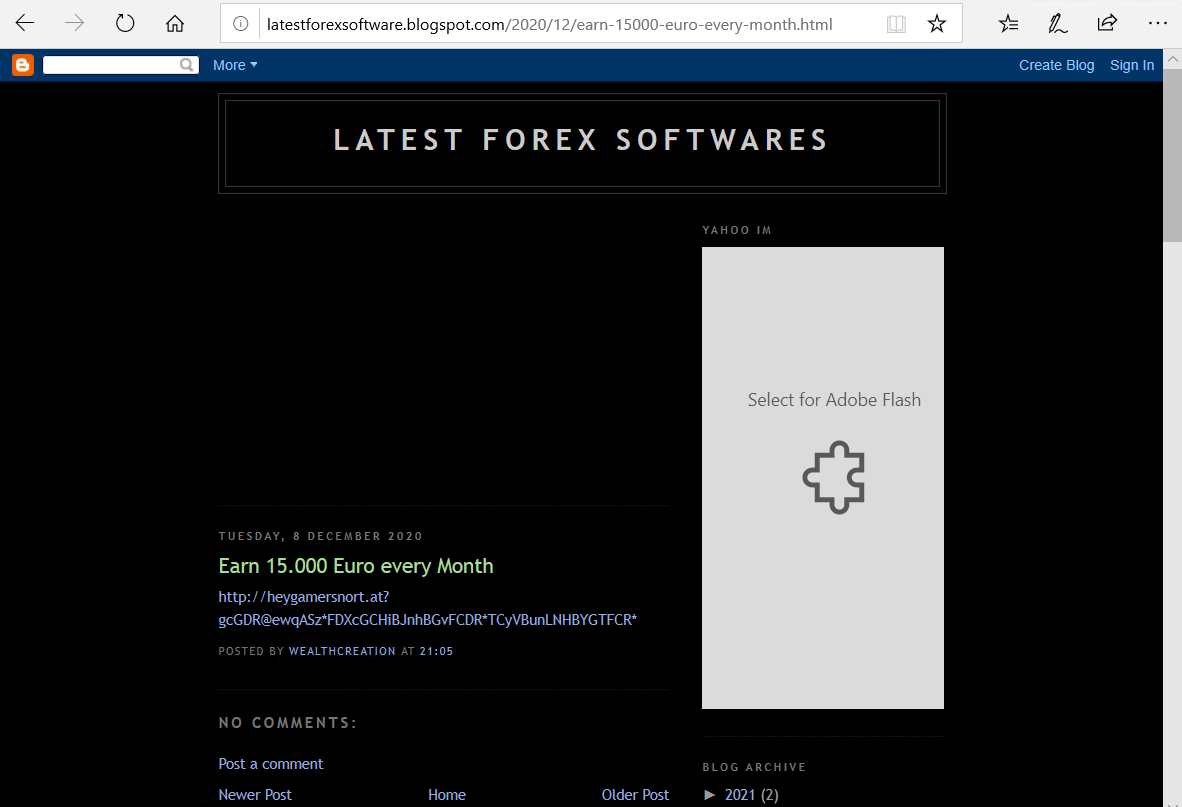

私たちは、heygamersnort[.]atにホストされていた手の込んだソーシャルエンジニアリングキャンペーンを見つけました。このキャンペーンは検出回避のために高速フラックスを活用しています。これらのサイバー犯罪者は短期高収入を謳って被害者をおびき寄せます。このたぐいのキャンペーンは、フィッシングに使われることもあれば、ユーザーを騙してサイバー犯罪者に支払いをさせるためにも使われます。

サイバー犯罪者は何通りかの方法でキャンペーンを宣伝していました。彼らは「Earn 15.000 Euro every Month」(毎月15.000ユーロを獲得)という件名でスパムメールを送信していました。本文には、 hXXp[:]//heygamersnort[.]at?gcGDRAewqASzXFDXcGCHjBJnhBGvFCCDRXTCyVBunINHBYGTFCRxというURLが含まれていました(スパムメールの送信元)。また、図5に示すように、スパムメールと同じ内容のWebサイトをセットアップしています。

![]()

![これは、ドメインheygamersnort[.]atによって設定された比較的高品質のウェブサイトの例です。これは英語です。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2021/03/heygamersnort.at_.2.png)

![これは、ドメインheygamersnort[.]atによって設定された比較的高品質のWebサイトの例であり、これはイタリア語です。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2021/03/heygamersnort.at_.3.png)

![これは、ドメインheygamersnort[.]atによって設定された比較的高品質のウェブサイトの例です。これは英語です。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2021/03/heygamersnort.at_.4.png)

![これは、ドメインheygamersnort[.]atによって設定された比較的高品質のWebサイトの例であり、これはドイツ語です。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2021/03/heygamersnort.at_.5.png)

ケーススタディ: Smoke LoaderキャンペーンのC2

私たちの高速フラックス検出器は、Smoke Loaderマルウェアファミリに関連する複数のC2ドメインを検出しています。たとえばjamb2[.]monster、tinnys[.]monster、netvxi[.]comなどです。これまでにもUnit 42のリサーチャーは、Smoke Loaderマルウェアファミリの複数のインスタンス(バンキング型トロイの木馬や偽の津波警報スパムキャンペーンなど)について報告してきました。

Smoke Loaderはモジュラー型マルウェアで、インストールするとバックドアとして機能し、攻撃者がC2サーバーからさらに悪意のあるペイロードをダウンロードできるようにします。ペイロードは、ランサムウェアから情報スティーラーまで何であってもかまいません。私たちが発見したドメインは、2週間弱で100近くのIPアドレスに解決されていました。これらのIPアドレスは、さまざまなISPや地域(主に東ヨーロッパ、中東、中央アメリカ)にまたがっていました。

ケーススタディ: 違法なギャンブルサイトとアダルトサイト

高速フラックスネットワークを活用し、同時にギャンブルやアダルトコンテンツをホストしているドメインの大規模クラスタがいくつか見つかりました。中国ではこれらの活動は違法なのでこれらのサイトはそのほとんどが中国語で書かれています。検出やブロックの回避のため、彼らは通常、高速フラックス手法を用います。通常、これらのドメインは世界中(主に北アメリカ、西ヨーロッパ、アジア)にある何百もの異なるIPアドレスに向けてあることが多いことが観測されています。さらにそれらは特定のIPアドレスには数回しか解決されません。

ドメイン5651v[.]com (図7参照)は、多数のIPアドレスに解決されるそうしたギャンブルサイトの例です。ドメイン99guise[.]com (図8参照)は、ページに数十のリンクがあるギャンブルおよびアダルトコンテンツリストサイトの典型例です。

![ギャンブルページの例 5651v[.]com(英語に翻訳してあります)。このドメインは多くのIPアドレスに解決されました。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2021/03/word-image-9.png)

![ドメイン99guise[.]comは、ページに数十のリンクがあるギャンブルおよびアダルトコンテンツリストサイトの典型例です。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2021/03/word-image-10.png)

![ドメイン612852[.]comは、悪意のあることが判明しているファイルのダウンロードを提供します。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2021/03/word-image-11.png)

![ドメインpor99f9yw[.]comは、悪意のあることが判明しているファイルのダウンロードを提供します。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2021/03/word-image-12.png)

結論

サイバー犯罪者がテイクダウンや拒否リストの取り組みに対抗してシステム強化に利用しうる戦術や手法はさまざまです。たとえば高速フラックス、ダブルフラックス、DGAなどがそうしたものとしてあげられます。ベーシックな手法であれば対抗するのは難しくありませんが、高度な技術を持つサイバー犯罪者であれば、法執行機関との間でいたちごっこが展開されます。ダブルフラックスは、IPベースの拒否リスト登録やホストのテイクダウンを無効にしてしまう可能性がありますし、DGAドメインは、静的ドメインの拒否リスト登録やドメインのテイクダウンによる効果を低減させてしまいます。

パロアルトネットワークスでは、お客様の保護のため高速フラックスドメインとDGAドメインを自動的に検出しています。弊社の検出結果は、URLフィルタリング、DNSセキュリティを含む複数のパロアルトネットワークス次世代ファイアウォールセキュリティサブスクリプションに組み込まれています。

謝辞

本稿の改善に協力してくださったArun Kumar氏、Jun Javier Wang氏両名に感謝申し上げます。

侵害の痕跡(IOC)

ソーシャルエンジニアリングキャンペーン

- heygamersnort[.]at

- hXXp[:]//heygamersnort[.]at?gcGDRAewqASzXFDXcGCHjBJnhBGvFCCDRXTCyVBunINHBYGTFCRx

- latestforexsoftware.blogspot[.]com

- hXXp[:]//latestforexsoftware.blogspot[.]com/2020/12/earn-15000-euro-every-month.html

Smoke LoaderC2キャンペーン

- Jamb2[.]monster

- Tinnys[.]monster

- Netvxi[.]com

違法なアダルトサイトやギャンブルサイト

- 5651v[.]com

- 99guise[.]com

- 612852[.]com

- por99f9yw[.]com

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得