This post is also available in: English (英語)

概要

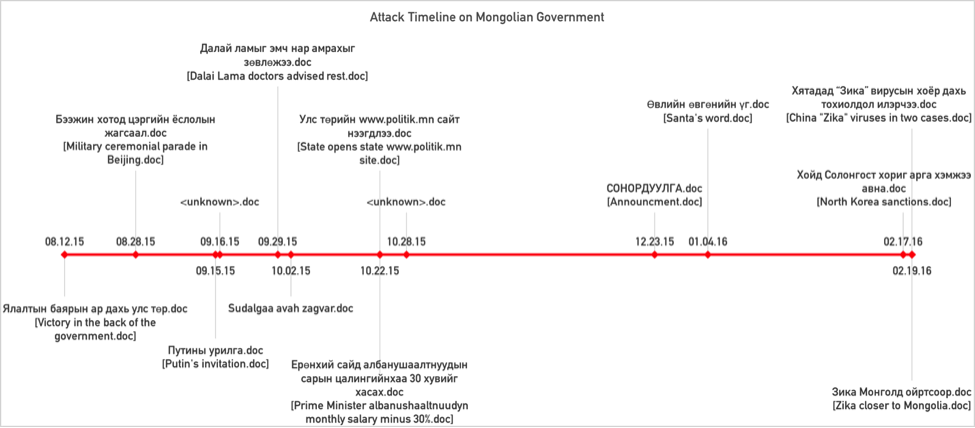

Unit 42は、2015年8月から2016年2月の間に展開された、モンゴル政府のさまざまなオフィスを標的にした複数のスピア フィッシング メール、武器化された文書ファイル、およびペイロードを収集しました。これらのフィッシング電子メールおよび文書ファイルは、魅力的な疑似餌として、北京でのイベント、ダライラマ、北朝鮮関係、ジカウイルス、正規のものに見える各種の告知など、さまざまな地政学的に微妙な項目を利用していました。収集した各種サンプルの分析の結果、以前に報告した攻撃者グループ、攻撃活動、および彼らのツールセットと多くの共通点を持っており、デジタル クオーターマスター(補給担当責任者)の概念を示していることがわかりました。

デジタル クオーターマスターの概念は、特に新しいものではありません。これは、サイバー スパイ活動を支援する悪意のあるツールを提供および管理することを使命とする1つ以上のグループが存在するという概念です。デジタル クオーターマスターの存在は、インテリジェンス コミュニティではしばらく前から話題に上っていますが、この概念が実際に使用されていると確信して断言できるほど十分な共通点は存在していません。しかし、Unit 42 が収集し、分析したデータでは、複数の活動グループが存在する可能性はあるが、使用されているツールを提供および管理しているのはデジタル クオーターマスターであるという可能性を強く示しています。

攻撃の分析

AutoFocusツールを使用して発見された新しい BBSRAT インスタンスを調査したときに、Unit 42 は、2015年8月から2016年2月までの間にVirusTotalにアップロードされた追加のサンプル、武器化された文書、およびフィッシング電子メールを収集することができました。WildFireおよびVirusTotalを使用して収集された各サンプルには、使用された戦術、使用されたツール、コマンドおよびコントロールチャネルのためのインフラストラクチャに多くの共通点が含まれていました。さらに、VirusTotalから収集されたサンプルの大半は、モンゴルの1つのエンティティからアップロードされたものでした。

その攻撃自体は、観察した期間全体を通して、一貫したプレイブックに従っていました。最初はCVE-2012-0158のみに対するエクスプロイトを含む武器化されたMicrosoft Word文書を使用し、非常によく使用されている‘Tran Duy Linh’ツールキットを使用していました。その後、私たちが収集した3つの最新のサンプルでは、CVE-2014-1761に対する別のエクスプロイトが追加されました。両方の脆弱性に対するエクスプロイトを含むこの新しい文書は、‘HCL’によって作成されて公開されているPoCをほとんどもしくはまったく変更しないで使用しています。2つ以外の武器化された文書はすべて、おとり文書つまり正規のものに思える文書(実行された武器化された文書が実際は正規のものであると思わせるために生成してユーザーに提示)を表示しながら、Cmstarローダーまたはわずかに変更を加えたCmstarの亜種を、被害者ホストで実行しました。Cmstarが被害者ホストにロードされた後は、最終的なペイロードの取得が試みられる予定でした。残念ながら、この分析の時点では、Cmstarローダーがダウンロードしようとしていたペイロードの大半を取得できませんでしたが、入手可能であったものはBBSRATの亜種でした。Cmstarを使用しない2つのサンプルでは、単に、武器化された文書にBBSRATが直接埋め込まれていました。

さらに、8月のデータの調査では、この活動はもっと前から開始されており、攻撃者は、モンゴル政府内の侵害された正規の電子メール アカウントと思われるものを使用し、既に足がかりを得ている可能性があることが示されています。

攻撃の時系列

攻撃の詳細

| SHA256 | 5beb50d95c1e720143ca0004f5172cb8881d75f6c9f434ceaff59f34fa1fe378 |

| 日付 | 8/12/2015 |

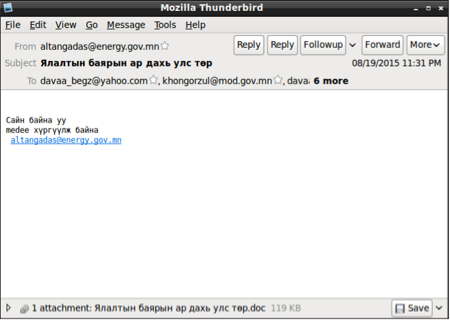

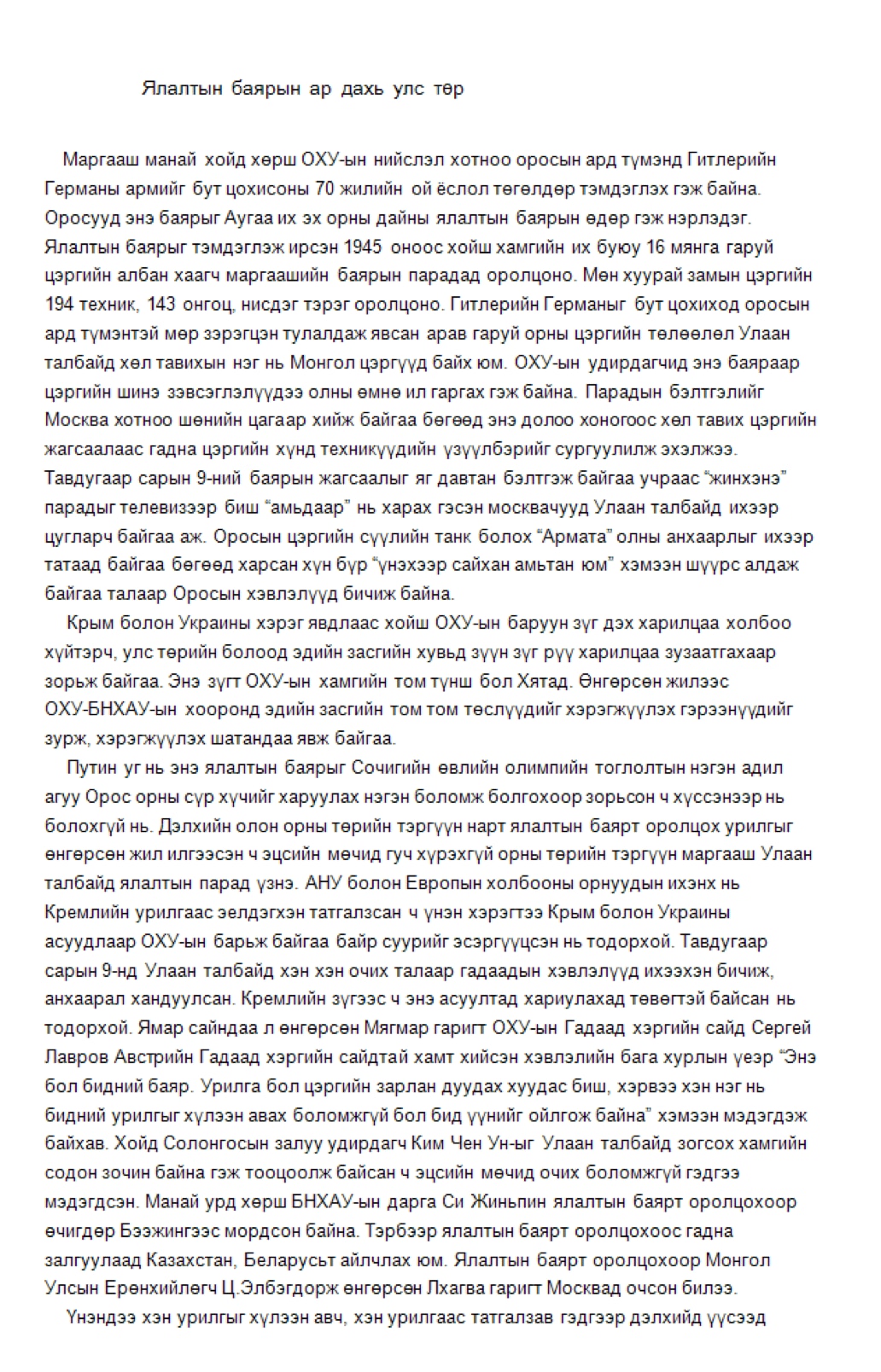

| ファイル名 | Ялалтын баярын ар дахь улс төр.doc (政府の背後での勝利) |

| 標的にされた脆弱性 | CVE-2012-0158 |

| 使用ツール | Cmstar |

| 説明 | 侵害された可能性が高いアカウント‘altangadas@energy.gov.mn’から発信された2つのスピア フィッシング電子メールは、他の複数のモンゴル政府官僚を標的にしています。件名および添付ファイルは、‘Ялалтын баярын ар дахь улс төр’ (政府の背後での勝利)というタイトルになっています。CVE-2012-0158エクスプロイトが使用され、Cmstarの新しい亜種がドロップされます。ドロップされたおとり文書には、‘Victory Day’と呼ばれるロシアのフェスティバルとそのイベントへのモンゴル人の参加が記載されています。 |

| SHA256 | 10090692ff40758a08bd66f806e0f2c831b4b9742bbf3d19c250e778de638f57 |

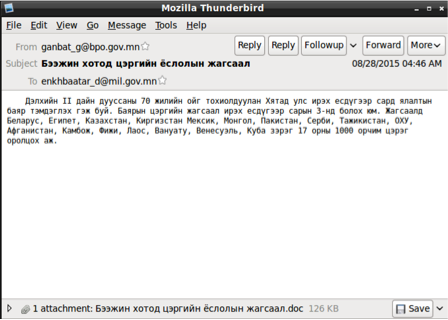

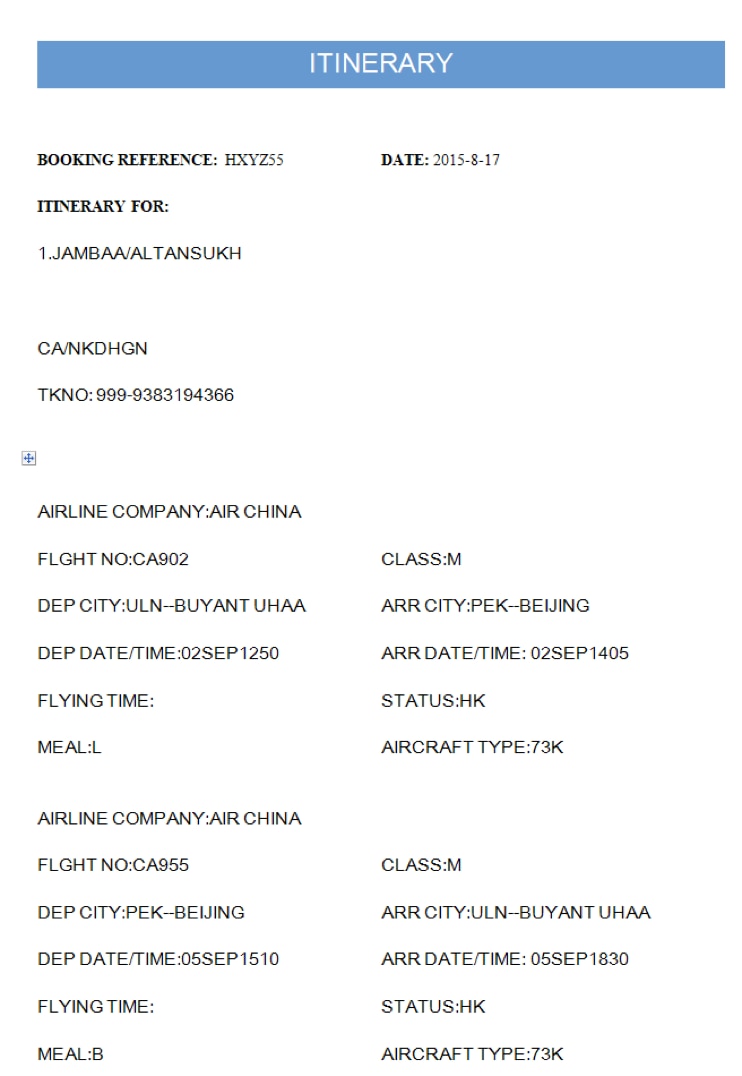

| 日付 | 8/28/2015 |

| ファイル名 | Бээжин хотод цэргийн ёслолын жагсаал.doc (北京での軍事パレード) |

| 標的にされた脆弱性 | CVE-2012-0158 |

| 使用ツール | Cmstar |

| 説明 | "ganbat_g@bpo.gov.mn"から送信されたスピアフィッシングメールです。収集されたサンプル中に単一の標的が、見つかりました。件名およびファイル名は"Бээжин хотод цэргийн ёслолын жагсаал"(北京での軍事パレード)です。CVE-2012-0158エクスプロイトが使用され、 Cmstarの新しい亜種がドロップされます。おとり文書には、モンゴルのウランバートルから中国の北京までのフライト旅程が含まれています。 |

| SHA256 | 44dbf05bc81d17542a656525772e0f0973b603704f213278036d8ffc999bb79a |

| 日付 | 9/15/2015 |

| ファイル名 | Путины урилга.doc (プーチンからの招待) |

| 標的にされた脆弱性 | CVE-2012-0158 |

| 使用ツール | Cmstar |

| 説明 | "Путины урилга.doc"(プーチンからの招待)というタイトルの武器化されたMicrosoft Word文書が見つかりました。CVE-2012-0158エクスプロイトが使用され、Cmstarの新しい亜種がドロップされます。被害者が悪意のあるファイルをオープンすると、Word文書に埋め込まれた以下のおとり画像が表示されます。 |

| SHA256 | 91ffe6fab7b33ff47b184b59356408951176c670cad3afcde79aa8464374acd3 |

| 日付 | 9/16/2015 |

| ファイル名 | 1.doc |

| 標的にされた脆弱性 | CVE-2012-0158 |

| 使用ツール | Cmstar |

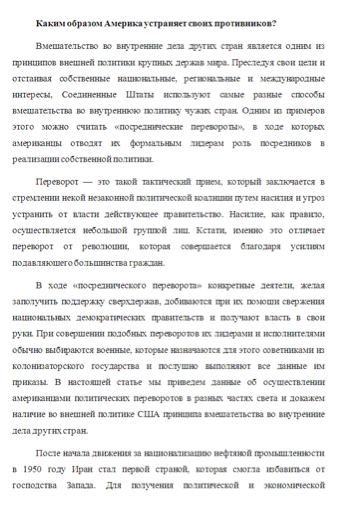

| 説明 | 未知のタイトルの武器化されたMicrosoft Word文書が見つかりました。スピアフィッシングメールで配信された可能性があります。CVE-2012-0158エクスプロイトが使用され、Cmstarの新しい亜種がドロップされます。長さ13ページのおとり文書には、世界中の国々に対する米国の干渉について書かれています。 |

| SHA256 | 6f3d4fb64de9ae61776fd19a8eba3d1d828e7e26bb89ace00c7843a57c5f6e8a |

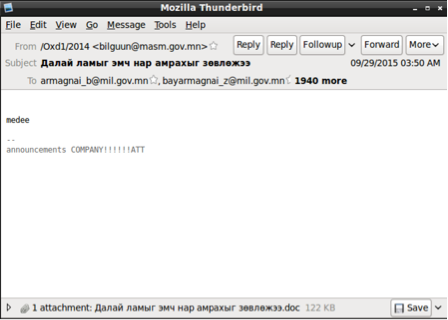

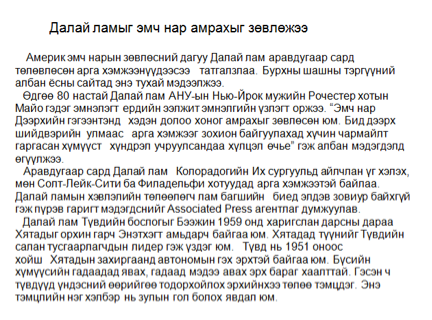

| 日付 | 9/29/2015 |

| ファイル名 | Далай ламыг эмч нар амрахыг зөвлөжээ.doc |

| 標的にされた脆弱性 | CVE-2012-0158 |

| 使用ツール | Cmstar |

| 説明 | "bilguun@masm.gov.mn"から送信されたスピアフィッシングメールです。標的になったのはほぼ2000人の受信者で、全員がモンゴル政府関係者でした。件名およびファイル名は"Далай ламыг эмч нар амрахыг зөвлөжээ"(ダライラマの医師が休養を勧告)です。CVE-2012-0158エクスプロイトが使用され、Cmstarの新しい亜種がドロップされます。おとり文書には、ダライラマの最近の健康状態および2015年後半に行った米国訪問回数が記載されています。 |

| SHA256 | e88ea5eb642eaf832f8399d0337ba9eb1563862ddee68c26a74409a7384b9bb9 |

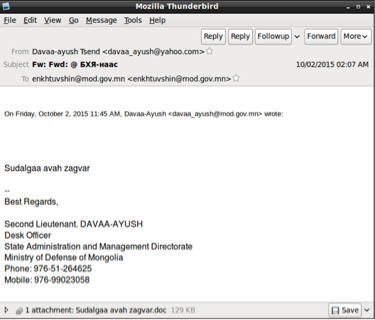

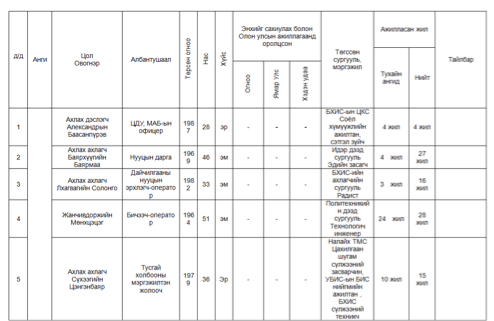

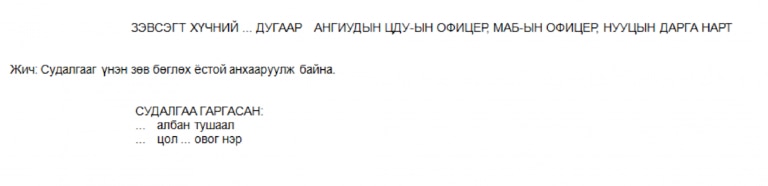

| 日付 | 10/2/2015 |

| ファイル名 | Sudalgaa avah zagvar.doc |

| 標的にされた脆弱性 | CVE-2012-0158 |

| 使用ツール | Cmstar |

| 説明 | "davaa_ayush@yahoo.com"から送信されたスピアフィッシングメールです。"davaa_ayush@yahoo.com"は、2015年8月12日の攻撃の標的でした。つまり、このユーザー自身が個人メールアカウントを侵害されている可能性があります。単一の標的が見つかりました。メールの件名は"Fw:_Fwd:_@_БХЯ-наас"(国防省)です。ファイル名は"Sudalgaa avah zagvar.doc"で、モンゴル語のローマ字表記のようです。CVE-2012-0158エクスプロイトが使用され、Cmstarの新しい亜種がドロップされます。おとりテーブルには、モンゴル軍の個人のランク、階級、生年月日、経験に関する情報が記載されています。 |

| SHA256 | 68f97bf3d03b1733944c25ff4933e4e03d973ccdd73d9528f4d68806b826735e |

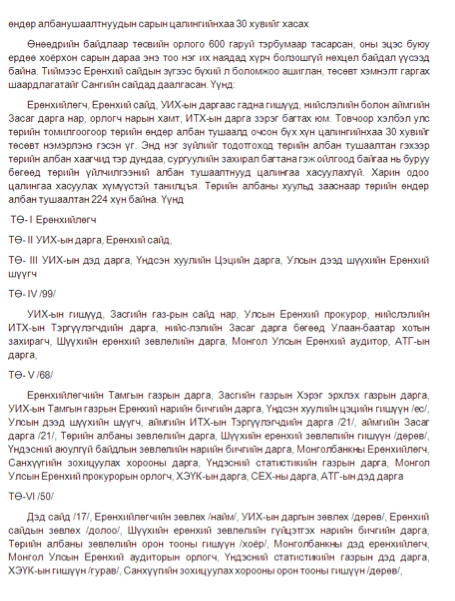

| 日付 | 10/22/2015 |

| ファイル名 | албанушаалтнуудын сарын цалингийнхаа 30 хувийг хасах.doc |

| 標的にされた脆弱性 | CVE-2012-0158 |

| 使用ツール | Cmstar |

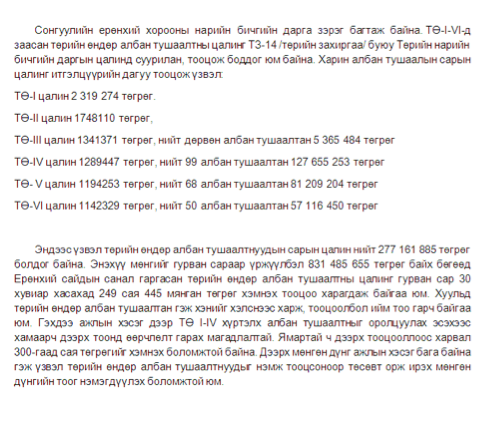

| 説明 | "Ерөнхий сайд албанушаалтнуудын сарын цалингийнхаа 30 хувийг хасах.doc" (首相albanusha altnuudyn月給30%引き下げ)というタイトルの武器化されたMicrosoft Word文書が見つかりました。スピアフィッシングメールで配信された可能性があります。CVE-2012-0158エクスプロイトが使用され、Cmstarの新しい亜種がドロップされます。この文書では、モンゴル政府内の政府職員の給与に対する変更が記載されています。 |

| SHA256 | 00ddae5bbc2ddf29954749519ecfb3978a68db6237ebea8e646a898c353053ce |

| 日付 | 10/22/2015 |

| ファイル名 | Улс төрийн www.politik.mn сайт нээгдлээ.doc |

| 標的にされた脆弱性 | CVE-2012-0158 |

| 使用ツール | Cmstar |

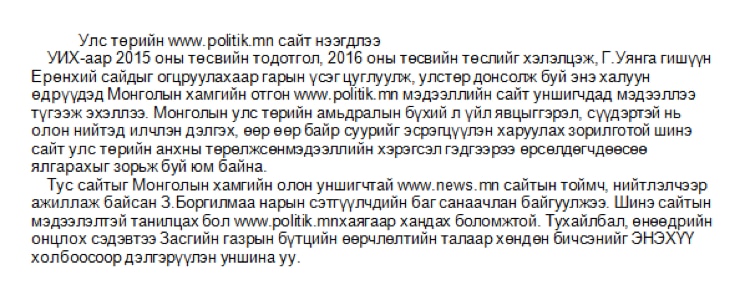

| 説明 | "Улс төрийн www.politik.mn сайт нээгдлээ.doc" (国が国営サイトwww.politik.mnをオープン)というタイトルの武器化されたMicrosoft Word文書が見つかりました。スピアフィッシングメールで配信された可能性があります。CVE-2012-0158エクスプロイトが使用され、Cmstarの新しい亜種がドロップされます。悪意のあるファイルがドロップしたおとり文書には、モンゴル政府が新しくWebサイトをオープンしたことが記載されています。 |

| SHA256 | c2ebaf4366835e16f34cc7f0b56f8eaf80a9818375c98672bc678bb4107b4d8c |

| 日付 | 10/28/2015 |

| ファイル名 | unkown |

| 標的にされた脆弱性 | CVE-2012-0158 |

| 使用ツール | Cmstar |

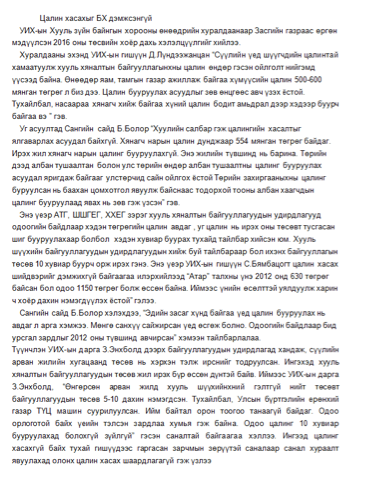

| 説明 | 未知のタイトルの武器化されたMicrosoft Word文書が見つかりました。スピアフィッシングメールで配信された可能性があります。CVE-2012-0158エクスプロイトが使用され、Cmstarの新しい亜種がドロップされます。おとり文書には、モンゴル政府内での2016年度予算審議が記載されています。 |

| SHA256 | aa86f4587423c2ff677aebae604614030f9f4d38280409501662ab4e4fe20c2a |

| 日付 | 12/23/2015 |

| ファイル名 | СОНОРДУУЛГА.doc |

| 標的にされた脆弱性 | CVE-2012-0158 |

| 使用ツール | BBSRAT |

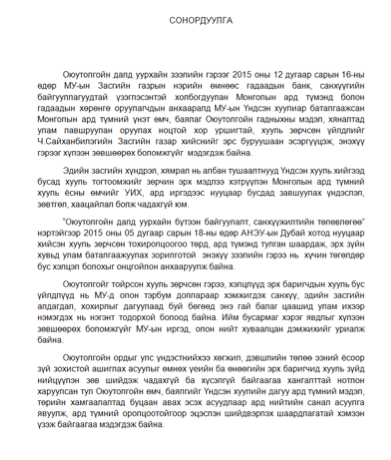

| 説明 | "СОНОРДУУЛГА.doc" (発表)というタイトルの武器化されたMicrosoft Word文書が見つかりました。スピアフィッシングメールで配信された可能性があります。CVE-2012-015エクスプロイトが使用され、BBSRAT が埋め込まれています。文書には、2015年10月16日に外国の銀行/金融機関と締結した融資契約の発表が記載されています。 |

| SHA256 | fc21814a5f9ed2f6bef9e15b113d00f9291a6553c1e02cc0b4c185c6030eca45 |

| 日付 | 1/4/2016 |

| ファイル名 | Өвлийн өвгөнийн үг.doc |

| 標的にされた脆弱性 | CVE-2012-0158 |

| 使用ツール | BBSRAT |

| 説明 | "Өвлийн өвгөнийн үг.doc" (サンタの言葉)というタイトルの武器化されたMicrosoft Word文書が見つかりました。スピアフィッシングメールで配信された可能性があります。CVE-2012-015エクスプロイトが使用され、BBSRAT が埋め込まれています。おとり文書(理由は不明ですが、スペースが削除されています)には、クリスマスシーズンの子供向けの歌や詩がたくさん記載されています。 |

| SHA256 | 7e031a04e570cddda907d0b4b7af19ce60dc481394dfb3813796ce0e6d079305 |

| 日付 | 2/17/2016 |

| ファイル名 | Хойд Солонгост хориг арга хэмжээ авна.doc |

| 標的にされた脆弱性 | CVE-2012-0158 and CVE-2014-1761 |

| 使用ツール | Cmstar and BBSRAT |

| 説明 | ‘Хойд Солонгост хориг арга хэмжээ авна.doc’(北朝鮮制裁)というタイトルの武器化されたMicrosoft Word文書が見つかりました。CVE-2012-0158およびCVE-2014-1761を標的としたエクスプロイトが使用され、最終的なペイロードとしてBBSRATをダウンロードしたCmstarの個別の新しい亜種がドロップされました。おとりドキュメントは、北朝鮮に対して行われた制裁に関して韓国大統領が最近行ったスピーチについて説明しています。

|

| SHA256 | 5c7e3cde4d286909154e9a5ee5a5d061a1f0efaa9875fb50c9073e1e8b6cfaef |

| 日付 | 2/19/2016 |

| ファイル名 | Зика Монголд ойртсоор.doc |

| 標的にされた脆弱性 | CVE-2012-0158 and CVE-2014-1761 |

| 使用ツール | Cmstar and BBSRAT |

| 説明 | ‘Зика Монголд ойртсоор’(ジカ、モンゴルに接近)というタイトルの武器化されたMicrosoft Word文書が見つかりました。CVE-2012-0158およびCVE-2014-1761を標的としたエクスプロイトが使用され、最終的なペイロードとしてBBSRATをダウンロードしたCmstarの個別の新しい亜種がドロップされました。おとりドキュメント内で見つかった翻訳されたモンゴル語のテキストは、ジカウイルスが中国とロシアの両国、および全世界のその他の国々でどのように観察されたかについて説明しています。 |

| SHA256 | 0b0e6b40a63710b4f7e6d00d7a4a86e6db2df720fef48640ab6d9d88352a4890 |

| 日付 | 2/19/2016 |

| ファイル名 | Хятадад “Зика” вирусын хоёр дахь тохиолдол илэрчээ.doc |

| 標的にされた脆弱性 | CVE-2012-0158 and CVE-2014-1761 |

| 使用ツール | Cmstar and BBSRAT |

| 説明 | ‘Хятадад “Зика” вирусын хоёр дахь тохиолдол илэрчээ’(中国の「ジカ」ウイルスの2つの例)というタイトルの武器化されたMicrosoft Word文書が見つかりました。CVE-2012-0158およびCVE-2014-1761を標的としたエクスプロイトが使用され、最終的なペイロードとしてBBSRATをダウンロードしたCmstarの個別の新しい亜種がドロップされました。ドロップされたおとりドキュメントには、2016/02/16のプレス リリースが含まれています。このプレス リリースは、内モンゴルの石炭産業に対する変更、中国でのG-20会議、経済・社会開発の5カ年計画、およびジカウイルスの2つの例を説明しています。 |

デジタル クオーターマスター: ツールの重複

この攻撃活動で使用されたことが観察されたツールは、私たちが収集して分析できた6カ月のデータを通して一貫していました。しかし、本レポートの調査結果の前には、この活動で使用されたツールのどれも相互に組み合わせて使用された例は観察されませんでした。 Kasperskyの2013年のレポート, では、Kasperskyは、コマンドおよび制御インフラストラクチャに類似性があり、中国の少数民族を標的にしていることからNetTravelerがLurid/Enfal攻撃者と接点があったかもしれないと想定しましたが、その後、強力な証拠は見つかりませんでした。 CMStar は、2015年5月に私たちが発見したLuridの亜種で、NetTravelerで以前観察されたのと同様の対象を標的にしていましたが、この時にも強力な接点はありませんでした。 BBSRAT は、2015年12月に私たちが発見して公表した比較的新しいトロイの木馬です。私たちは、これを2014年にESETによって‘Roaming Tiger’と名付けられた活動と関連付けました。この活動は、特にロシアおよびロシア語を話す国を標的にしているようでした。これらのツールのどれも、今日まで個々の活動での同時使用を公に観察されたことはありません。

- 武器化された文書ファイルに埋め込まれている初期ドロッパーは、NetTravelerマルウェア ファミリで文字列を識別不能にするために以前使用された減算暗号を使用して識別不能にされていました。

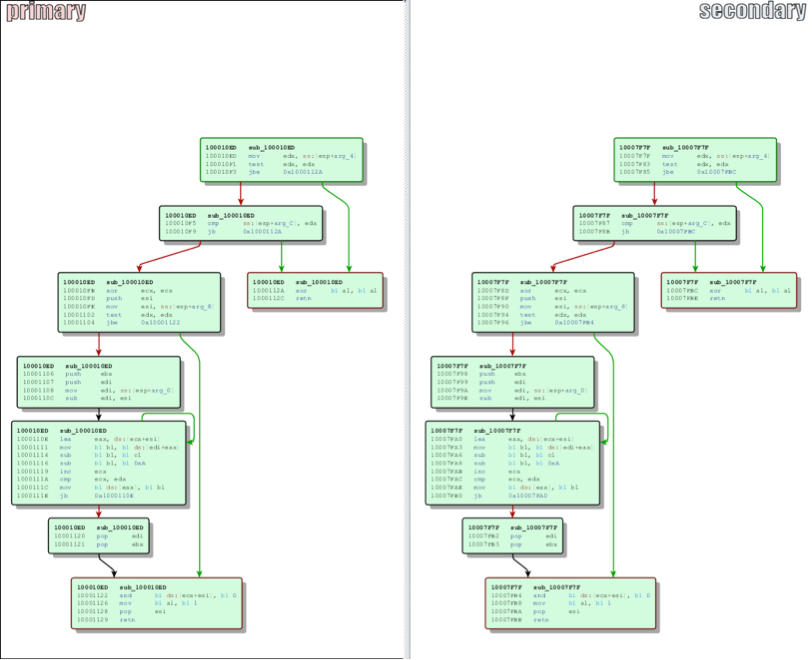

- 新しいCmstarの亜種と以前レポートされたNetTravelerのサンプルとのBinDiff比較では、80%のコード類似率を示しています。

- 攻撃に使用される最初の段階のローダーはCmstar、または若干変更した亜種です。Cmstarは、Enfalによるトロイの木馬と関連があるLuridと緊密に関連しています。

- 取得された最も新しい武器化された文書の最終ペイロードはBBSRATでした。これは、ロシアおよびロシア語を話すその他の国を標的にしていた「Roaming Tiger」と呼ばれる攻撃活動と以前関連付けられていました。

異なるオペレータによって使用されるこれらの一見異なるツールに確かに存在する1つの共通点は、中国という地理的なつながりです。2011年、TrendMicroは、Lurid/Enfalは、中国以外を拠点とするオペレータが原因であると強く示唆しましたが、このことを主張するには至りませんでした。NetTravelerに関するKasperskyの2013年のレポートでは、中国を拠点とするオペレータとの別の強い結び付きがありました。ESETの「Roaming Tiger」のレポートでは、この攻撃を特定の国家が原因であるとはしませんでしたが、コマンドおよび制御インフラストラクチャを調査し、WHOISデータが再び中国を拠点とするオペレータを示唆しました。

これらの事実によって、私たちは考え得る次の結論に導かれ始めています: 特定のツールに関連付けられた以前の攻撃活動は、実際には1つの大きな包括的なオペレーション ユニットによってすべて実行された。もしくは、以前の攻撃活動は、個別だが関係のあるオペレーション ユニットによって、ツールとして共通のデジタル クオーターマスターにアクセスして実行された。あるいは、両方のシナリオの組み合わせも考えられる。

使用ツールの技術分析

これらの攻撃で利用されたすべてのMicrosoft Wordドキュメントで、エクスプロイトCVE-2012-0158とCVE-2014-1761が使われていました。どのエクスプロイト ドキュメントも同じ組織を標的にし、同じエクスプロイト テクニックを利用していることに加え、最終的にBBSRATの特定のバージョンをドロップします。検出されたサンプルの大多数はCmstarダウンローダーの新バージョンを使ってこの処理を実行していましたが、中にはBBSRATを直接ドロップして実行するドキュメントもありました。エクスプロイトに成功すると、エクスプロイト ドキュメントは次のいずれかの手法を使ってペイロードをドロップして実行します。

- エクスプロイト ドキュメント自体がパス%TEMP%\xpsfiltsvcs.tmpのファイルをドロップして実行する。このファイルには、 以前のブログで取り上げたオリジナルのCmstarダウンローダーが含まれています。

- ファイル「MSOProtect.acl」、「offcln.log」、および「offcln.pip」が%APPDATA%\Microsoft\Office\ディレクトリにドロップされる。MSOProtect.aclファイルには、Cmstarマルウェア ファミリの新型亜種が含まれています。offcln.pipは、合法的なMicrosoft Wordおとりドキュメントを開く操作を受け持つDLLです。offcln.logファイルには、おとりドキュメントを開くコマンドが記述されています。このコマンドを実行するため、offcln.pipによってoffcln.logファイルが使用されます。

- %APPDATA%\comctl32.dllファイルがドロップされ、その後ロードされる。このファイルには、Cmstarダウンローダーの新しいインスタンスか、 パロアルトネットワークスが2015年12月に取り上げたBBSRATマルウェア ファミリのコピーが含まれています。

新型のCmstarダウンローダー

大半のスピア フィッシング添付ファイルでは、以前に取り上げた「Cmstar」という名前のダウンローダーが利用されていました。その機能のほとんどは、2015年7月および8月にコンパイルされた最新亜種にもそのまま残っています。参考までに、オリジナルのCmstarダウンローダー マルウェアのサンプルは2015年2月にコンパイルされています。

新しいサンプルには最小限の変更しか加えられていないようで、実際、オリジナルのサンプルに記述されているデバッグ ステートメントが多数の最新亜種にも数多く見受けられます。ペイロードのダウンロードを受け持つ隠蔽ルーチンは、779バイトから943バイトにサイズが増加しています。このサイズ増加は、エラー制御の追加によるものです。このルーチンは現在も1バイトのXOR演算で暗号化されていますが、

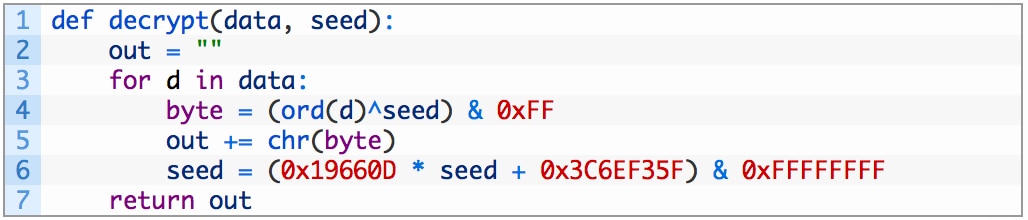

Cmstarの最新の亜種では、異なるルーチンを使ってバイナリ内の重要な文字列を隠蔽しています。これは、Pythonで記述された次のコードによって行われています。

マルウェアのアナリストであれば、このルーチンに見覚えがあるかもしれません。このルーチンは、中国のウズベキスタン大使館に勤務する個人を標的にしたNetTravelerのサンプル(過去の記事)で観察されたものとまったく同じだからです。次の図に示すように、新型のCmstarダウンローダーの隠蔽ルーチンのコードは、過去に検出されたNetTravelerダウンローダーのものと100%一致します。

これらのCmstarのサンプルでは次のURLが使われていることが判明しています。

- http://thbaw.ofhloe[.]com/cgl-bin/conime.cgi

- http://dolimy.celeinkec[.]com/cgl-bin/upl.cgi

- http://question.eboregi[.]com

- http://pplime.savecarrots[.]com/cgl-bin/upsd.cgi

- http://dolimy.celeinkec[.]com/bin/r0206/update.tmp

大半のURLは分析時には応答していませんでしたが、最後のURLは例外です。このURLから返されるファイルはエンコードされた実行可能ファイルです。このファイルにはドロッパーが含まれていて、このドロッパーがBBSRATをロードします。

BBSRAT

BBSRATの大半の機能は、最新の亜種でもそのまま残っています。以前のバージョンと同じく、このマルウェアは実行時にインポート アドレス テーブルを構築し、次のミューテックスを使ってBBSRATのコピーが常時1つ動作している状態にします。

Global\\GlobalAcProtectMutex

また、ネットワーク構造やURLパターンなど、マルウェアのその他の特徴も変わっていません。BBSRATは、次のレジストリ キーを設定することによって常駐化を図ります。

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\comctl32 – rundll32.exe %APPDATA%\comctl32.dll, Enter

最大の変更点は、コマンドと制御ハンドラに4つのコマンドが追加されている点です。これらのコマンドについては現在も調査中であり、その全機能はまだ判明していません。これまでに特定されたBBSRATコマンド アンド コントロール サーバは次のとおりです。

- cocolco[.]com

- ofhloe[.]com

- housejjk[.]com

インフラの分析

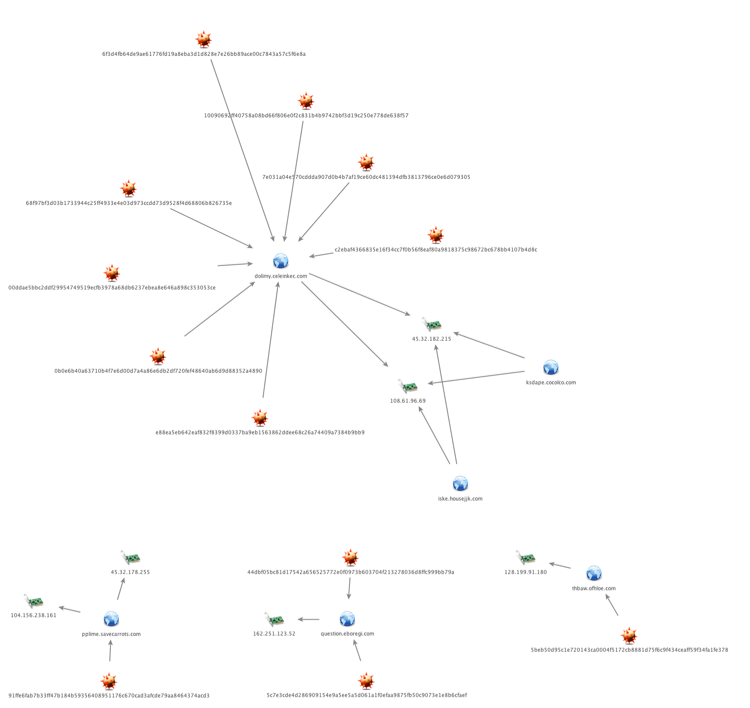

分析したCmstarサンプルの第1段階のコマンド アンド コントロール インフラを図にしてみると、この攻撃活動のためだけに展開されたと思われるインフラが明らかになります。

単一のドメイン、question.erobegi[.]comが再利用されていることが検出されました。このドメインは、最初にCMStarを検出した2015年5月に最初の段階のコマンド アンド コントロールとして、以前に識別されています。ただし、その時点ではペイロードは識別されませんでした。WHOISデータによって、回避手法として、攻撃者がリセラーを多用していることが明らかになりました。ただし、履歴的なWHOISデータの分析から、登録者「HELENEHELEN@EXCITE.CO.JP」がCMStarのコマンド アンド コントロール ドメイン(celeinkec[.]com)のいずれか、およびBBSRATのプライマリ コマンド アンド コントロール ドメイン(housejjk[.]com)のいずれかを登録し、さらにCMStarとBBSRAT間のリンクをサポートするために使用されたときに、攻撃者が「無害な」いずれかの人物を使用していることが判明しました。

BBSRATコマンド アンド コントロール インフラストラクチャは、2025年12月の以前に報告されたものとまったく同じままです。

図3 BBSRATコマンド アンド コントロール インフラストラクチャ

残念ながら、分析時には各サンプルからすべての最終ペイロードを取得できませんでした。気付いた興味ある事実の1つが、プライマリ ドメイン、ofhloe[.]comの使用方法です。BBSRATはpagbine.ofhloe[.]comをプライマリ コマンド アンド コントロールとして使用していますが、その一方、おそらくBBSRATを取得するための最初の段階のコマンド アンド コントロールとして、Cmstarはthbaw.ofhloe[.]comを使用していることもわかりました。

結論

Unit 42は、しばしば、セキュリティ業界内での脅威インテリジェンス、ツールおよび手順の共有について言及し、多くの場合、私達が日々直面している攻撃者がまったく同じことを実行しているという事実を指摘しています。引き続き、コミュニティとして、私達が攻撃者グループまたは組織的攻撃を公表するときには、それぞれをカプセル化し、それらを専用の隔離されたバブルに配置する傾向がありますが、それは、攻撃者間で共有されているメッセージとはまったく矛盾しています。その理由は、偽善的であるわけではなく、単に、攻撃者に共有する性質からすべてのグループまたは組織的攻撃が何らかの関連性を持つと結論付けるより、識別と取込みの目的においては各グループまたは組織的攻撃をサイロ化できる方がより簡単だということです。ただし、一般に、多くの攻撃は、大幅に異なって見えたり、以前に観察されたものと同じ TTP を共有していなかったりしても、それらは関連しているという事実を認識する必要があります。

分析したデータのコレクションは、デジタル クォータマスターが攻撃者間に存在する可能性があるという事実を強く示しています。インフラストラクチャ内のツールセットおよびリンクで使用されている戦術において色濃く重複している部分は、単一のエンティティが使用されるツールの展開と保守を担っており、それと連動して、個別のオペレーター グループがサイバー スパイ活動の実際の実行を担っている可能性を示しています。

パロアルトネットワークスのお客様は、次世代セキュリティ プラットフォームを通じて保護されています。

- WildFireは、BBSRAT、Cmstarおよび武器化されたドキュメントを悪意あるものとして正常に検出します。

- AutoFocusは、 Cmstar および BBSRAT タグ下で使用されるツールを識別します。

- Trapsは、CVE-2012-0158とCVE-2014-1761の両方をアクティブに検出し、エクスプロイトを防ぎます。

- このレポートで述べられたC2ドメインとファイルは、脅威防御を通じてブロックされています。

セキュリティ侵害の兆候

ドキュメントの悪用SHA256ハッシュ

5beb50d95c1e720143ca0004f5172cb8881d75f6c9f434ceaff59f34fa1fe378

10090692ff40758a08bd66f806e0f2c831b4b9742bbf3d19c250e778de638f57

44dbf05bc81d17542a656525772e0f0973b603704f213278036d8ffc999bb79a

91ffe6fab7b33ff47b184b59356408951176c670cad3afcde79aa8464374acd3

6f3d4fb64de9ae61776fd19a8eba3d1d828e7e26bb89ace00c7843a57c5f6e8a

e88ea5eb642eaf832f8399d0337ba9eb1563862ddee68c26a74409a7384b9bb9

68f97bf3d03b1733944c25ff4933e4e03d973ccdd73d9528f4d68806b826735e

00ddae5bbc2ddf29954749519ecfb3978a68db6237ebea8e646a898c353053ce

c2ebaf4366835e16f34cc7f0b56f8eaf80a9818375c98672bc678bb4107b4d8c

aa86f4587423c2ff677aebae604614030f9f4d38280409501662ab4e4fe20c2a

fc21814a5f9ed2f6bef9e15b113d00f9291a6553c1e02cc0b4c185c6030eca45

7e031a04e570cddda907d0b4b7af19ce60dc481394dfb3813796ce0e6d079305

0b0e6b40a63710b4f7e6d00d7a4a86e6db2df720fef48640ab6d9d88352a4890

5c7e3cde4d286909154e9a5ee5a5d061a1f0efaa9875fb50c9073e1e8b6cfaef

BBSRAT SHA256 ハッシュ

567a5b54d6c153cdd2ddd2b084f1f66fc87587dd691cd2ba8e30d689328a673f

cd3b8e4f3a6379dc36fedf96041e292b4195d03f27221167bce7302678fb2540

BBSRAT C2 サーバー

jowwln.cocolco[.]com

pagbine.ofhloe[.]com

cdaklle.housejjk[.]com

Cmstar SHA256 ハッシュ

c3253409cccee20caa7b77312eb89bdbe8920cdb44f3fabfe5e2eeb78023c1b8

3e2c0d60c7677d3ead690b1b6d4d7c5aaa2d218679634ac305ef3d75b5688e6a

3a7348d546d85a179f9d52ff83b20004136ee584993c23a8bfe5c168c00fbaa9

19ba40a7fa332b750c7d93385dd51bd08ee63f91cedb4ae5a93f9f33ecb38c44

4e1d59042336c3758e77c5c521f60ae262aad01bf7265581de54e869a02b65bc

Cmstar C2 サーバー

http://thbaw.ofhloe[.]com/cgl-bin/conime.cgi

http://dolimy.celeinkec[.]com/cgl-bin/upl.cgi

http://question.eboregi[.]com

http://pplime.savecarrots[.]com/cgl-bin/upsd.cgi

http://dolimy.celeinkec[.]com/bin/r0206/update.tmp

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得