This post is also available in: English (英語)

概要

EmotetおよびTrickbotは、Windowsベースのコンピュータを標的とした情報窃取マルウェアです。これらは、バンキング マルウェアとしても有名です。通常これらは、それぞれ別の悪意のあるスパム(マルスパム)キャンペーンを介して配布されます。しかし、当社は今回、単一の感染チェーンで両方のマルウェアを観測しました。このEmotetとTrickbotの組み合わせにより、脆弱なWindowsホストの危険は倍増します。

2018年が経過するなか、依然としてTrickbotは、独自のマルスパム キャンペーンによって送信されていますが、Emotetを別の配布手法として使用するTrickbotの例も引き続き観測されています。EmotetおよびTrickbotに関する多くの記事は、個々のマルウェアの特性に重点を置いており、成功している感染チェーンの全体像について説明したものはほとんどありません。

このブログ投稿では、2018年のこれまでのEmotetマルスパムを精査し、Trickbotに焦点を当ててEmotet感染トラフィックについて詳しく考察します。

類似性

EmotetおよびTrickbotは、異なるマルウェア ファミリですが、類似点がいくつかあります。どちらも、スパムやワーム ベースの拡散などの役割を果たす追加モジュールをロードできる情報窃取マルウェアです。また、昨年ごろには、どちらのマルウェアも最初の感染ベクトルとしてMicrosoft Word文書を使用するマルスパムを介して配布されていました。

Emotet

Emotetは、バンキング マルウェアとして2014年夏に初めて報告されましたが、以降進化しています。2017年には、さまざまな情報源でEmotetがDridexなど他のマルウェアのローダーとしての役割を果たしたことが報告されています。ある情報源によると、TrickbotをロードするEmotetが報告されており、今回の組み合わせに前例があったことがわかります。

2018年、Emotet感染トラフィックで、通常のフォローアップ マルウェアとして、IcedIDバンキング トロイまたはZeus Panda Bankerが明らかになりました。2018年6月から、私はフォローアップ マルウェアとしてTrickbotを伴ったEmotet感染トラフィックの例について投稿を開始しました。また、フォローアップ マルウェアとしてスパムボット マルウェアも観察されており、この場合、感染したWindowsホストは多数のEmotetマルスパムを送出します。

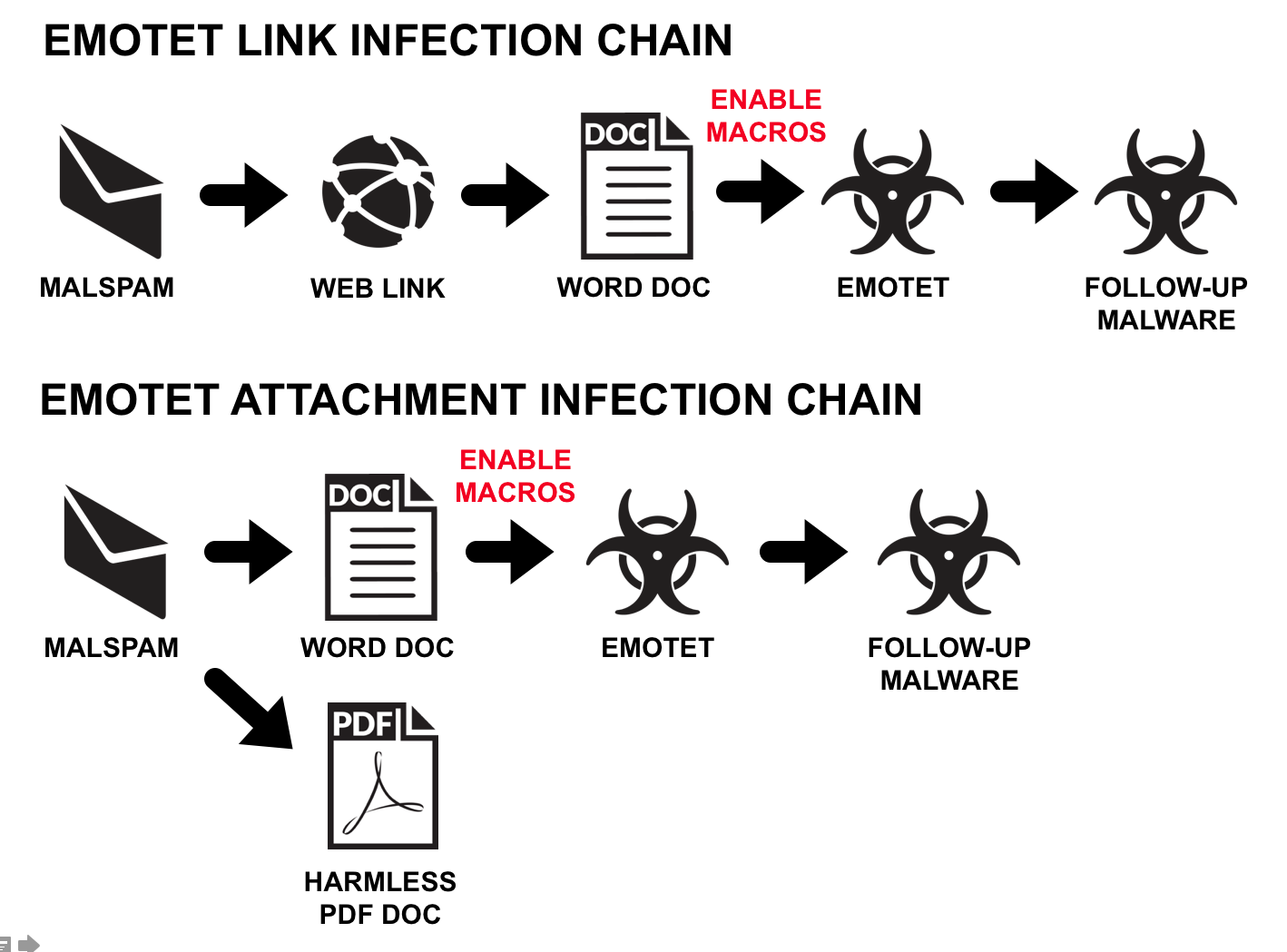

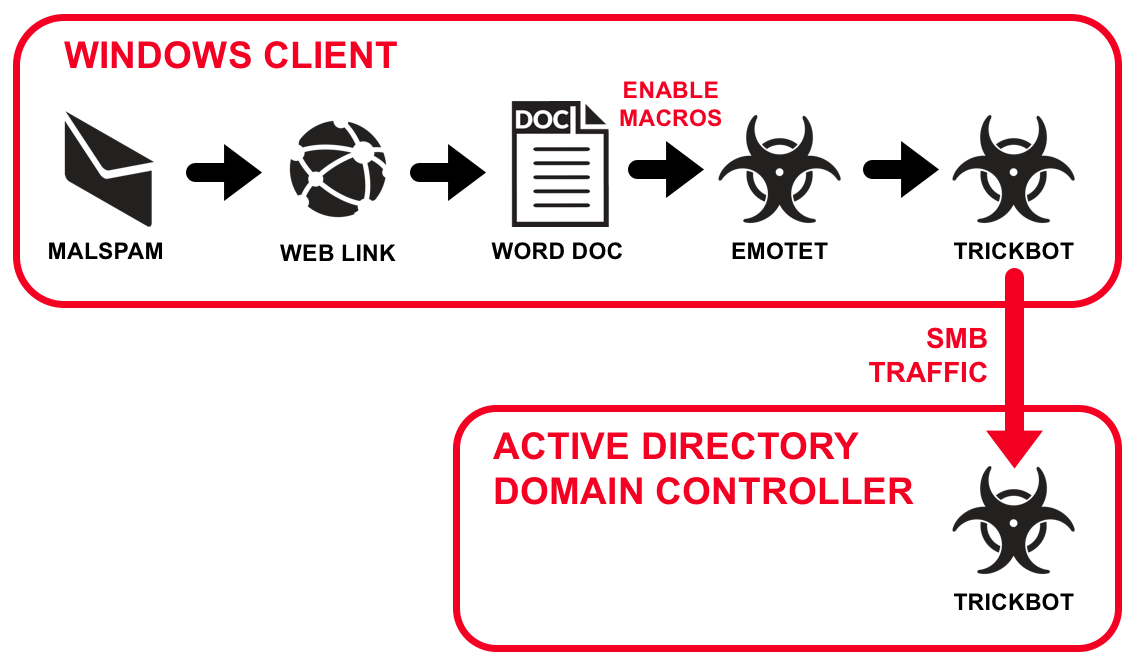

現在のEmotetの感染は、Word文書内の悪意のあるマクロから始まります。マクロは、Microsoft Officeではデフォルトで無効に設定されています。ユーザーがセキュリティ警告を無視して、脆弱なWindowsホスト上でマクロを有効にすると、悪意のあるWord文書が感染チェーンを開始します。これらのマクロは、侵害されたサーバーからEmotetマルウェアを取得して、被害者のコンピュータに感染するよう設計されています。Emotetをプッシュするマルスパムは、以下の2つの標準的な手法のいずれかを使用して、最初のWord文書を配信します。

- 被害者が、電子メールのリンクから最初のWord文書を受け取る。

- リンクのない受信者の電子メールにWord文書が直接添付されている。

図1: 2018年の現時点までのEmotet感染チェーン

Trickbot

Trickbotが初めて観測されたのは2016年秋で、最初は、認証情報窃取マルウェアであるDyrezaの後継と説明されていました。Trickbotは、モジュール型マルウェアで、電子メール スパマーなど他の機能も有しています。最も注目すべき機能は、横方向への展開です。2017年7月までは、Trickbotには、SMBベースのワーム拡散モジュールが追加されていましたが、エクスプロイトは含まれていませんでした。

2018年6月以降、私はmalware-traffic-analysis.netでSMB拡散を伴うTrickbot感染トラフィックの例について投稿し、Trickbotが感染したWindowsクライアントから脆弱なActive Directory (AD)ドメイン コントローラに侵攻することを指摘してきました。TrickbotのSMBにおける横展開は、2017年に指摘されたWannaCryのEternalBlue実装とは明確に違うため、この手法によるSMB拡散は、Trickbot作成者が開発した別のエクスプロイトをベースにしていると思われます。

Trickbotは、通常独自のマルスパム ベースの配布チャネルを持っていますが、現在のTrickbot攻撃者は、Emotetも使用して感染拡大を図っています。

Emotet配布

2018年6月11日月曜日から始まる一週間で、Emotetをプッシュする、米国国税庁(IRS)をテーマにしたマルスパムが米国の受信者に大量に送信されたことを観測しました。使用されたテーマはIRSだけではありませんが、このテーマが突出して目立っていました。2018年7月4日までの数日間には、Emotetをプッシュする、独立記念日をテーマにしたマルスパムが米国の受信者に送信されたことも観測しています。

以下は、2018年6月11日以降の最新のEmotetをプッシュするマルスパムで観測された、なりすましの送信者および件名のいくつかの例です。

なりすましの送信者:

- From: [さまざまななりすましの送信者名および電子メール アドレス]

- From: Internal Revenue Service <[なりすましの電子メール アドレス]>

- From: Internal Revenue Service Online <[なりすましの電子メール アドレス]>

- From: Internal Revenue Service Online Center <[なりすましの電子メール アドレス]>

- From: IRS <[なりすましの電子メール アドレス]>

- From: IRS <irsonline@treasury.gov> <[なりすましの電子メール アドレス]>

- From: IRS <Press@treasury.gov> <[なりすましの電子メール アドレス]>

- From: IRS <Transcript@treasury.gov> <[なりすましの電子メール アドレス]>

- From: IRS Online Center <[なりすましの電子メール アドレス]>

- From: IRS.gov <[なりすましの電子メール アドレス]>

- From: Intuit <[なりすましの電子メール アドレス]>

- From: Intuit Online Payroll Support Team <[なりすましの電子メール アドレス]>

- From: Intuit Payroll <[なりすましの電子メール アドレス]>

- From: Intuit Payroll Services <[なりすましの電子メール アドレス]>

件名:

- Subject: 4th of July congratulation

- Subject: 4th of July eCard

- Subject: 4th of July Greeting eCard

- Subject: Happy 4th of July Greeting Message

- Subject: Record of Account Transcript from June 14, 2018

- Subject: Tax Account Transcript from June 14, 2018

- Subject: The Fourth of July wishes

- Subject: Verification of Non-filing Letter

- Subject: Verification of Non-filing Letter from 06/15/2018

- Subject: Wage and Income Transcript

- Subject: 0335363294

- Subject: 2142 Payroll Summary

- Subject: 3291 Payroll Summary

- Subject: ACCOUNT#94895547-Milan Marsic

- Subject: Engr.Abdul Rauf Invoice 8288592

- Subject: Invoice 897614 from Patrick Bingham

- Subject: Invoices Overdue

- Subject: IRS Record of Account Transcript

- Subject: IRS Record of Account Transcript from 06/14/2018

- Subject: IRS Record of Account Transcript from 06/15/2018

- Subject: IRS Record of Account Transcript from 06/14/2018

- Subject: IRS Record of Account Transcript from 06/15/2018

- Subject: IRS Tax Return Transcript from 06/12/2018

- Subject: IRS Tax Return Transcript from June 11, 2018

- Subject: IRS Tax Account Transcript

- Subject: IRS Tax Account Transcript from 06/15/2018

- Subject: IRS Tax Account Transcript from 06/15/2018

- Subject: IRS Tax Return Transcript

- Subject: IRS Verification of Non-filing Letter

- Subject: IRS Verification of Non-filing Letter from 06/11/2018

- Subject: IRS Verification of Non-filing Letter from 06/12/2018

- Subject: IRS Verification of Non-filing Letter from 06/11/2018

- Subject: IRS Verification of Non-filing Letter from June 14, 2018

- Subject: IRS Wage and Income Transcript

- Subject: IRS Wage and Income Transcript from 06/14/2018

- Subject: IRS Wage and Income Transcript from June 11, 2018

- Subject: IRS Wage and Income Transcript from June 15, 2018

- Subject: New Invoice / WM2708 / RP# 09648

- Subject: New Payroll Co.

- Subject: NYPXV7-16497063849

- Subject: Pay Invoice

- Subject: Payment

- Subject: Payroll Tax Payment

- Subject: Scott Crowe The 4th of July Greeting eCard

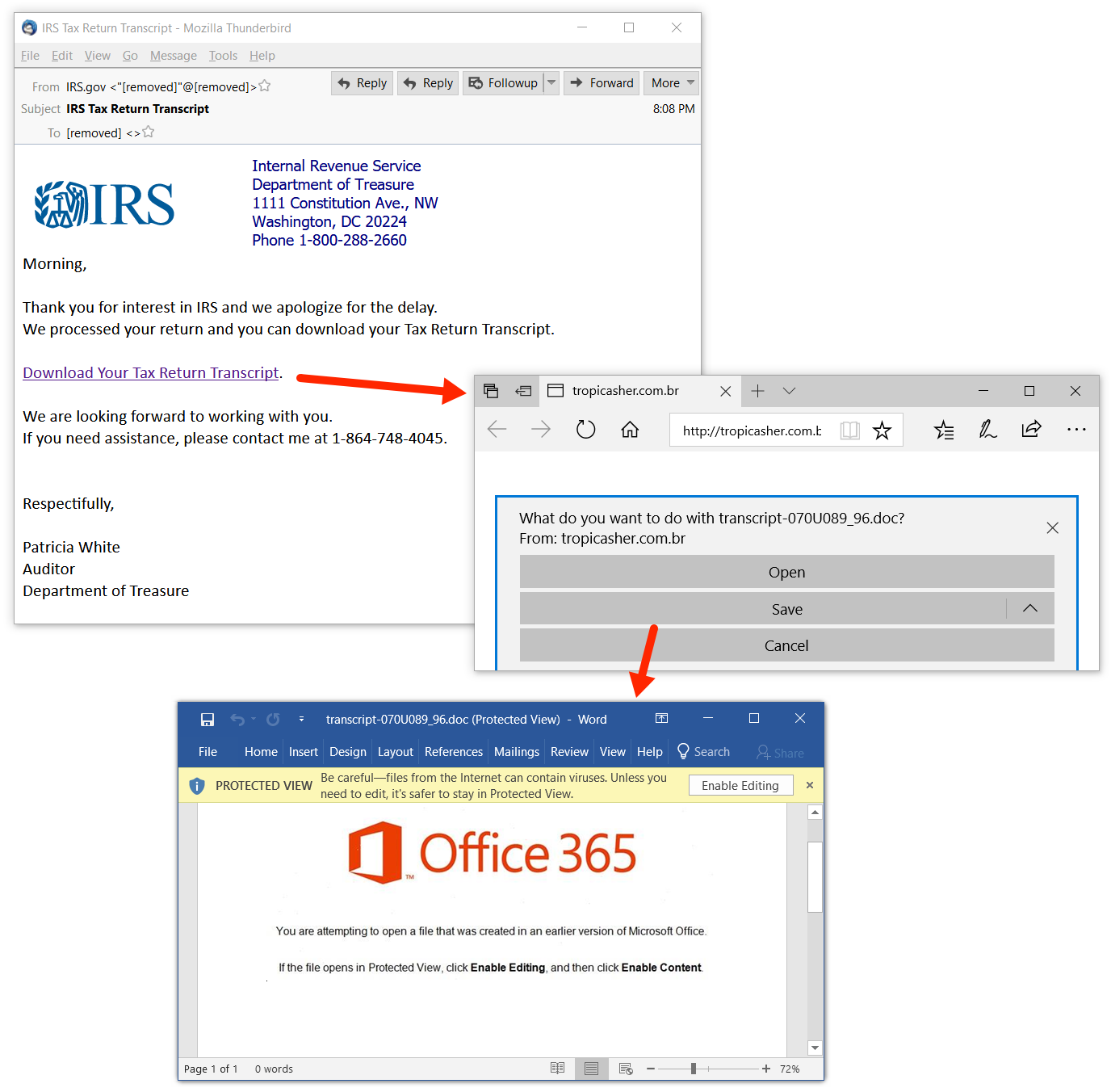

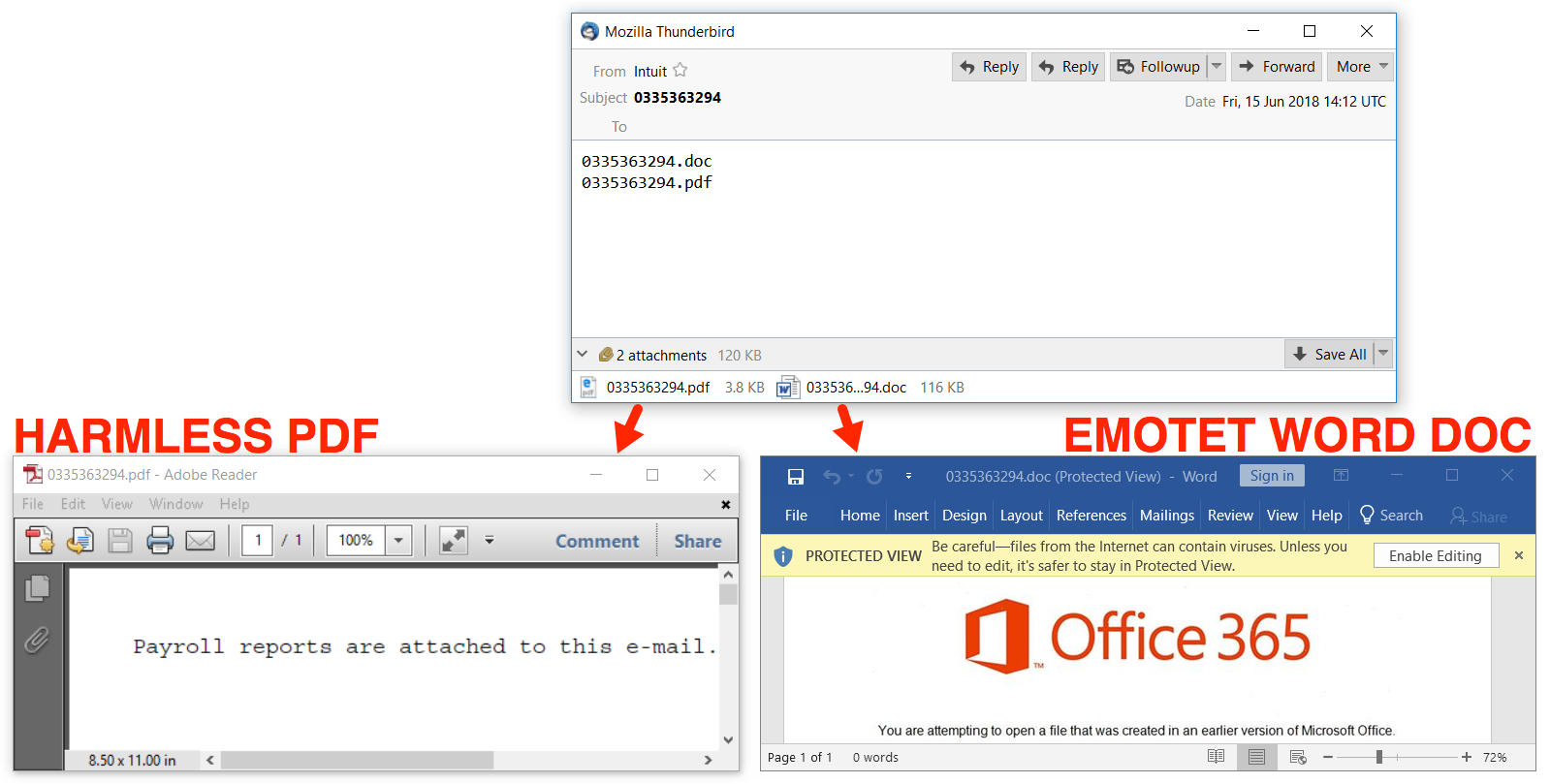

これらの各電子メールには、Word文書が添付されているか、または、Word文書をダウンロードするためのリンクが含まれていました。

図2: マルスパム内のリンクを介して配信されたEmotet Word文書

図3: 添付ファイルとして配信されたEmotet Word文書

Emotetのレベルは2018年5月に急上昇し始める

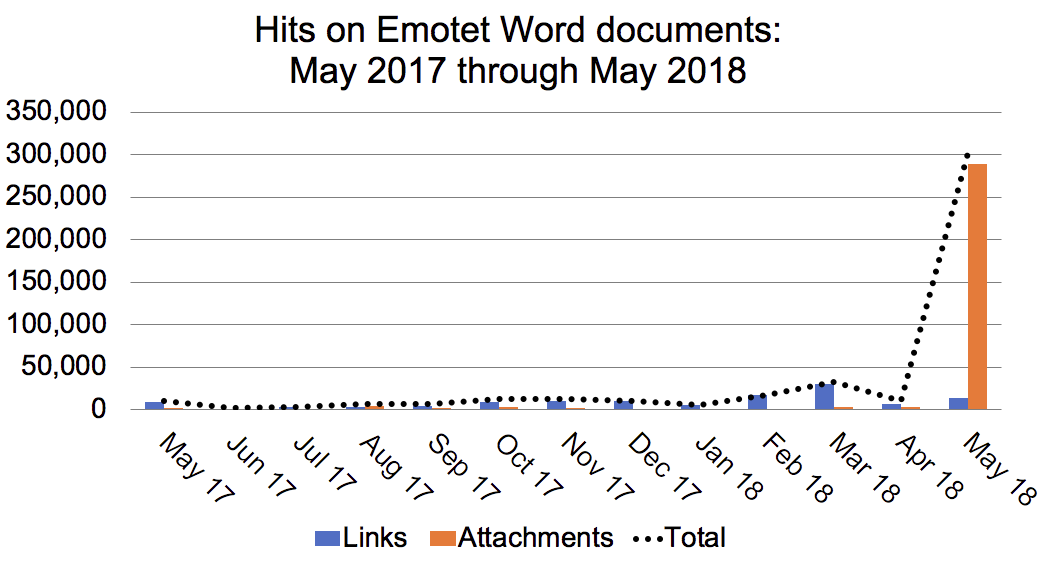

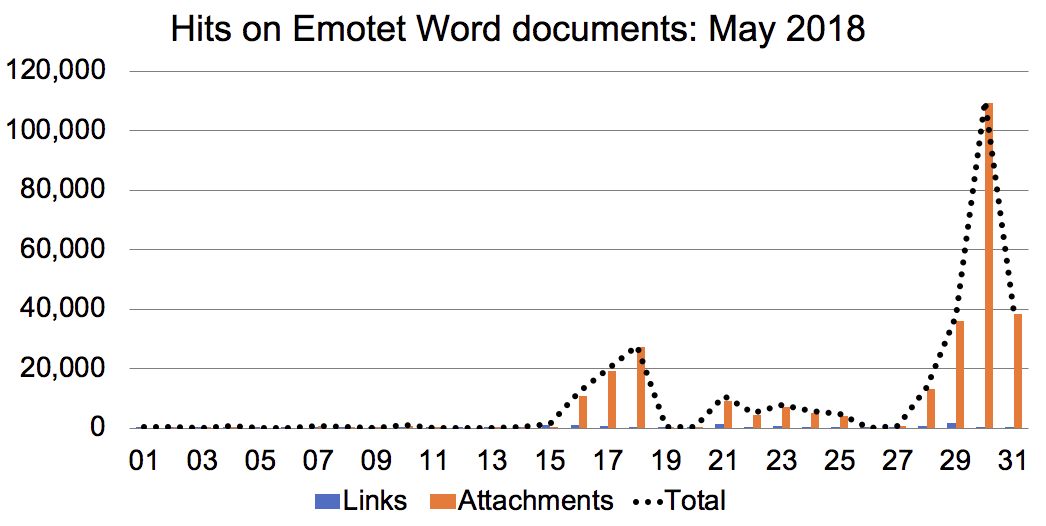

Autofocusは、過去1年間のEmotetマルスパムの増加傾向を示しており、2018年5月にEmotet Word文書が急増し始めています。以下は、リンクまたは添付ファイルを介してEmotetとして確認されたヒット数のグラフです。リンクのヒット数は、Emotet Word文書をダウンロードするURLへのリクエストが確認された回数です。添付ファイルのヒット数は、Emotet Word文書がメッセージに添付されていることが確認された電子メールの数です。

図4: 2017年5月~2018年5月のEmotet Word文書のヒット数

図5: 2018年5月のEmotet Word文書のヒット数

Active Directory環境でのEmotet感染

2018年6月15日のmalware-traffic-analysis.netの筆者のブログ投稿に、Emotetマルスパムからの感染トラフィックの例が記載されています。この分析は、Windows Server 2008 R2のパッチが未適用なバージョンを実行するドメイン コントローラーを使用したActive Directory (AD)環境で実施されました。Windowsクライアントは、Windows Professional 7 Service Pack 1のパッチが未適用なバージョンを実行していました。

図6: AD環境で成功を収めたEmotet+Trickbot感染チェーン

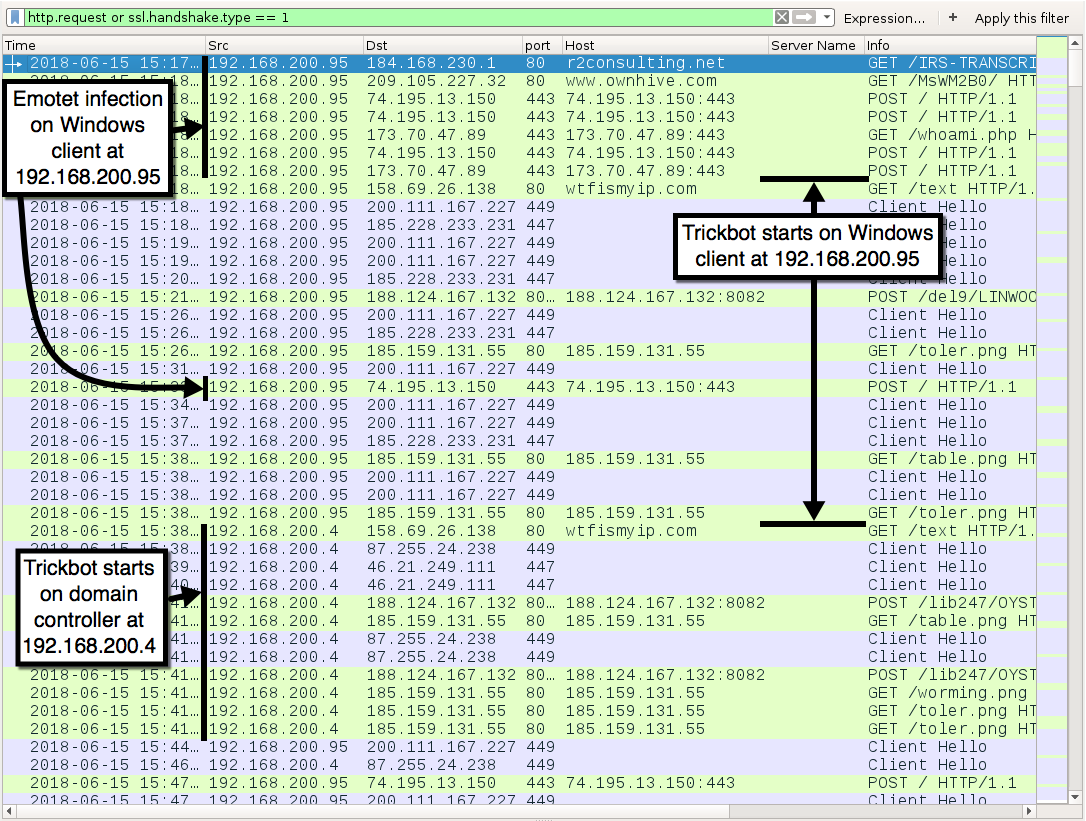

図7: Wireshark内でフィルターされた感染からのトラフィック

図7は、192.168.200.95にあるWindowsクライアントでのEmotetからの初期感染トラフィック、続いて、同じホストでのTrickbot感染トラフィクを示しています。

Trickbotは、SMBを介して、Windowsクライアントから192.168.200.4にある脆弱なドメイン コントローラーに伝播しました。約20分後に、脆弱なADドメイン コントローラーはTrickbot感染の兆候を示しています。

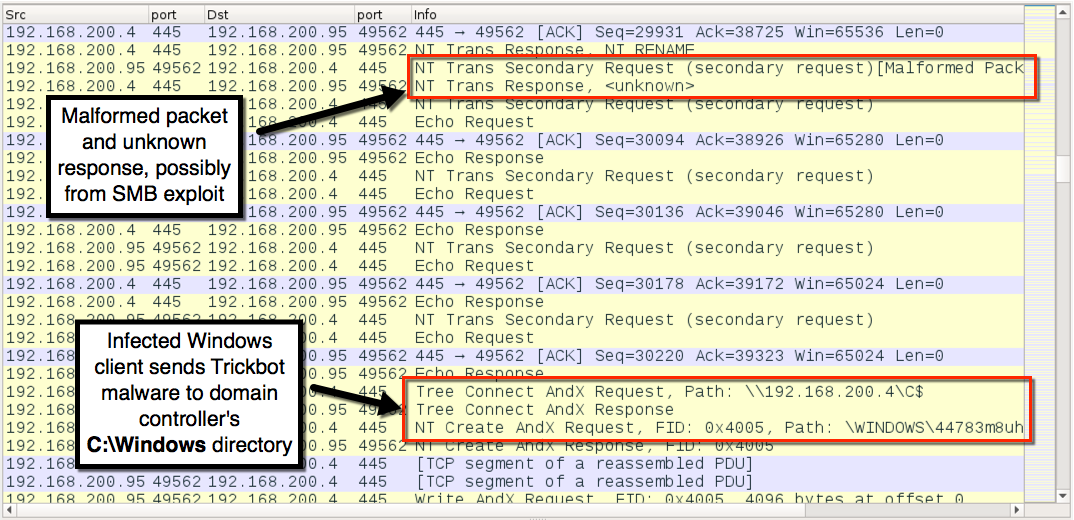

図8は、Trickbotが192.168.200.4にあるドメイン コントローラーに送信されたトラフィックを示しています。

図8: Trickbotがドメイン コントローラーに送信された、Wireshark内のSMBトラフィック

結論

この活動は、Emotetの大量配信の増加と、Trickbotの横方向の展開機能を組み合わせています。Emotet+Trickbotの組み合わせは、より強力な感染を表しており、脆弱なWindowsホストにとっての危険性を倍増させています。

適切なスパム フィルタリング、適切なシステム管理、および最新のWindowsホストを装備している組織は、感染のリスクがかなり低くなります。パロアルトネットワークスのお客様は、この脅威から保護されています。当社の脅威防御プラットフォームは、EmotetとTrickbotの両方のマルウェアを検出します。AutoFocusをご使用のお客様は、EmotetおよびTrickbotタグで、この活動を調べることができます。

当社は、対象のインジケータを見つけてこの活動を引き続き調査します。そして、さらなる情報をコミュニティに提供し、脅威防御プラットフォームの強化に努めていきます。

付録A

2017年5月~2018年5月のEmotet Word文書のヒット数:

月/年: リンク - 添付ファイル - 合計

- 2017年5月: 8,423 - 1,421 - 9,844

- 2017年6月: 1,154 - 173 - 1,327

- 2017年7月: 2,868 - 390 - 3,258

- 2017年8月: 3,273 - 3,803 - 7,076

- 2017年9月: 4,650 - 2,211 - 6,861

- 2017年10月: 9,289 - 3,407 - 12,696

- 2017年11月: 10,676 - 1,737 - 12,413

- 2017年12月: 10,499 - 217 - 10,716

- 2018年1月: 5,287 - 2 - 5,289

- 2018年2月: 16,637 - 265 - 16,902

- 2018年3月: 29,801 - 2,680 - 32,481

- 2018年4月: 6,138 - 3,533 - 9,671

- 2018年5月: 13,150 - 289,308 - 302,458

付録B

2018年5月のEmotet Word文書のヒット数:

日付: リンク - 添付ファイル - 合計

- 2018/05/01: 383 - 0 - 383

- 2018/05/02: 45 - 437 - 482

- 2018/05/03: 43 - 150 - 193

- 2018/05/04: 41 - 604 - 645

- 2018/05/05: 38 - 0 - 38

- 2018/05/06: 36 - 0 - 36

- 2018/05/07: 218 - 711 - 929

- 2018/05/08: 476 - 9 - 485

- 2018/05/09: 65 - 1 - 66

- 2018/05/10: 155 - 957 - 1,112

- 2018/05/11: 47 - 25 - 72

- 2018/05/12: 26 - 0 - 26

- 2018/05/13: 45 - 5 - 50

- 2018/05/14: 350 - 19 - 369

- 2018/05/15: 1,274 - 325 - 1,599

- 2018/05/16: 1,119 - 10,929 - 12,048

- 2018/05/17: 746 - 19,311 - 20,057

- 2018/05/18: 386 - 27,437 - 27,823

- 2018/05/19: 61 - 270 - 331

- 2018/05/20: 60 - 234 - 294

- 2018/05/21: 1,632 - 9,098 - 10,730

- 2018/05/22: 381 - 4,656 - 5,037

- 2018/05/23: 920 - 7,050 - 7,970

- 2018/05/24: 536 - 5,169 - 5,705

- 2018/05/25: 481 - 4,206 - 4,687

- 2018/05/26: 78 - 134 - 212

- 2018/05/27: 171 - 743 - 914

- 2018/05/28: 734 - 13,105 - 13,839

- 2018/05/29: 1,678 - 35,909 - 37,587

- 2018/05/30: 566 - 109,409 - 109,975

- 2018/05/31: 359 - 38,405 - 38,764

- 合計: 13,150 - 289,308 - 302,458

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得