This post is also available in: English (英語)

概要

StrelaStealer は、よく知られた電子メール クライアントからメールのログイン データを盗み、攻撃者の C2 サーバーに送り返すマルウェアです。攻撃が成功すると、攻撃者は被害者のメールのログイン情報にアクセスし、それを利用してさらなる攻撃を実行できるようになります。2022 年の同マルウェアの初出現以降、StrelaStealer の背後にいる脅威アクターは複数の大規模な電子メール キャンペーンを開始してきました。その勢いに衰えの兆しはありません。

最近、弊社のリサーチャーは、EU や米国の 100 以上の組織に影響を与えている大規模な StrelaStealer キャンペーンの攻撃波を特定しました。これらのキャンペーンは、最終的には StrelaStealer の DLL ペイロードを起動することになる、添付ファイル付きのスパム電子メールの形式で送信されてきます。

攻撃者は検出を回避するために、キャンペーンごとに最初の電子メール添付ファイルの形式を変更することで、以前に生成されたシグネチャやパターンによる検出の防止を試みます。マルウェアの作者はよく、より優れた難読化や対解析手法を使って DLL ペイロードを更新してくるので、アナリストやセキュリティ製品による分析はますます困難になっています。

本稿では、これらの最近の攻撃タイムラインと、同マルウェアが採用する進化する戦術を詳しく掘り下げます。

パロアルトネットワークスのお客さまは、Advanced WildFire が提供する検出とインテリジェンス、ならびに以下の製品による保護を通じ、StrelaStealer からより適切に保護されています。

- Advanced WildFire と Cortex XDR の組み合わせは StrelaStealer の新しい亜種の検出に役立ちます。Cortex XDR は、StrelaStealer の攻撃チェーンの防止に役立ちます。

- Advanced WildFire の検出、Advanced URL Filtering、DNS Security を含むクラウド配信型セキュリティ サービスと次世代ファイアウォールは、既知の C2 ドメインと IP を悪意のあるものとして分類します。

- Windows 仮想マシンを既知の悪意のあるバイナリーから確実に保護するには、Prisma Cloud Defender エージェントをクラウドベースの Windows 仮想マシンにデプロイします。WildFire のシグネチャをパロアルトネットワークスの同クラウド配信型サービスで使うことにより、クラウド ベースの Windows 仮想マシンのランタイム オペレーションが分析され、それらのリソースが保護されるようになります。

- また、 Unit 42のインシデント レスポンス チームは、侵害を受けた場合の支援や、お客様のリスク低減のための事前サイバーセキュリティ準備状況評価を行っています。

| 関連する Unit 42 のトピック | Malspam |

StrelaStealer の概要

StrelaStealer マルウェアは、DCSO_CyTec によって初めて文書化された電子メール クレデンシャル スティーラーです。この文書は、Medium 上のブログとして 2022 年 11 月 8 日に公開されました。2022 年の同マルウェアの初出現以降、StrelaStealer の背後にいる脅威アクターは複数の大規模な電子メール キャンペーンを開始してきましたが、その主要な対象は EU 全般と米国です。

たとえば、2023 年に開始された最後の大規模キャンペーンは 11 月頃に行われました。弊社のリサーチャーは 2024 年 1 月下旬に EU と米国の複数の業界を対象として開始された新しいキャンペーンを観測しています。

StrelaStealer の基本的な目標はあまり変わっておらず、そのペイロード DLL はいまも strela という文字列により識別が可能です。ただし、この攻撃者は検出回避をねらってマルウェアを更新したことがわかります。

StrelaStealer のこの新しい亜種は、zip 形式の JScript を通じて配信されるようになり、DLL ペイロードには更新された難読化技術が採用されています。本稿では、より詳しい技術分析と詳細を提供します。

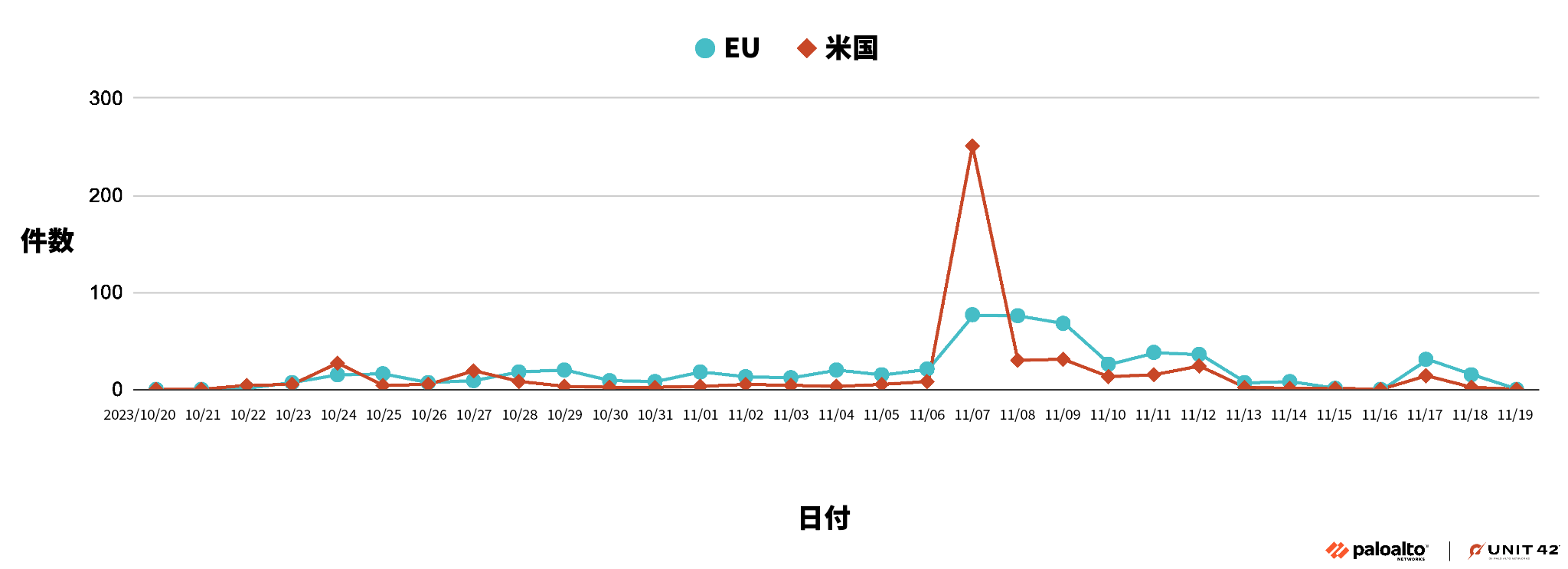

2023 年最後の大規模キャンペーン

私たちは、StrelaStealer の出現以来、同脅威オペレーターが複数の大規模キャンペーンを開始してきたことを観測しています。WildFire のリサーチャーは、2023 年最後の大規模キャンペーンが米国と EU の組織を標的として 11 月に発生していたことを観測しました。以下の図 1 は、2023 年 11 月のキャンペーンのタイムラインを示しています。

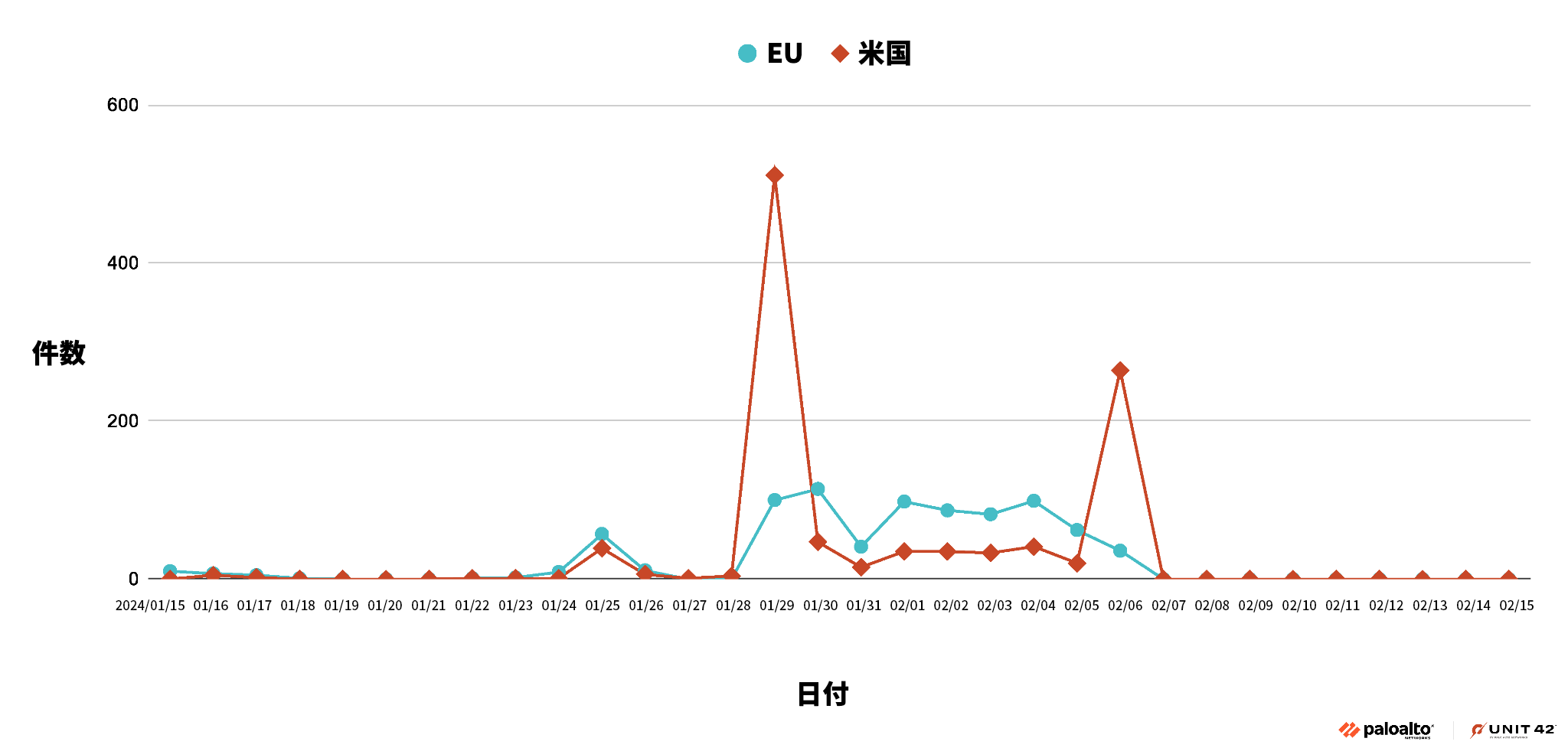

2024 年の直近の大規模キャンペーン

2024 年に入ってから 1 か月後、StrelaStealer の背後にいる攻撃者は別の大規模なキャンペーンを開始し、再び同じ地理的地域の組織を標的にしました。以下の図 2 は、2024 年 1 月 29 日にピークに達した最近のキャンペーンのタイムラインを示しています。

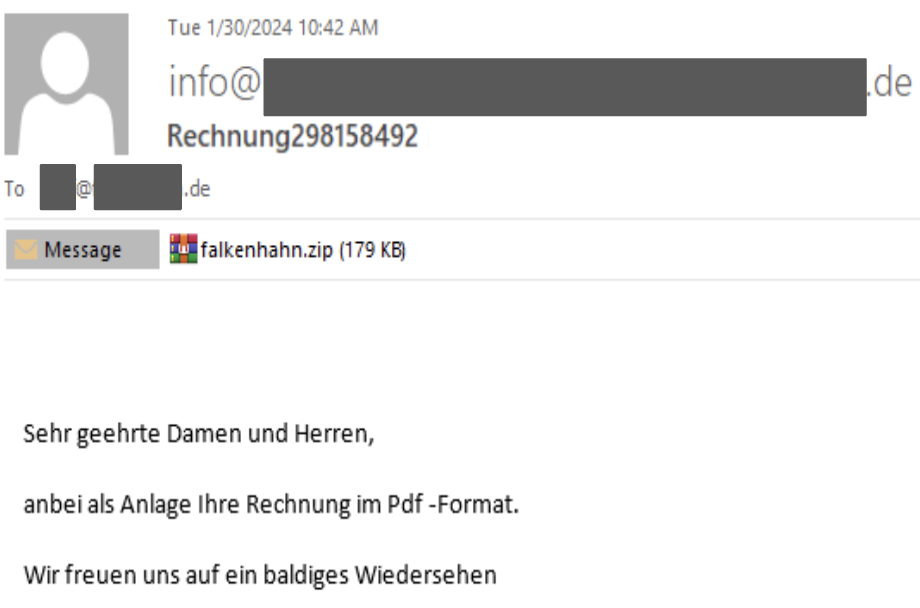

このキャンペーン中に確認された StrelaStealer スパムメールの言語はローカライズされており、その件名には「Factura/Rechnung/invoice####」というパターンが見られます。下の図 3 はドイツ語の電子メール サンプルです。

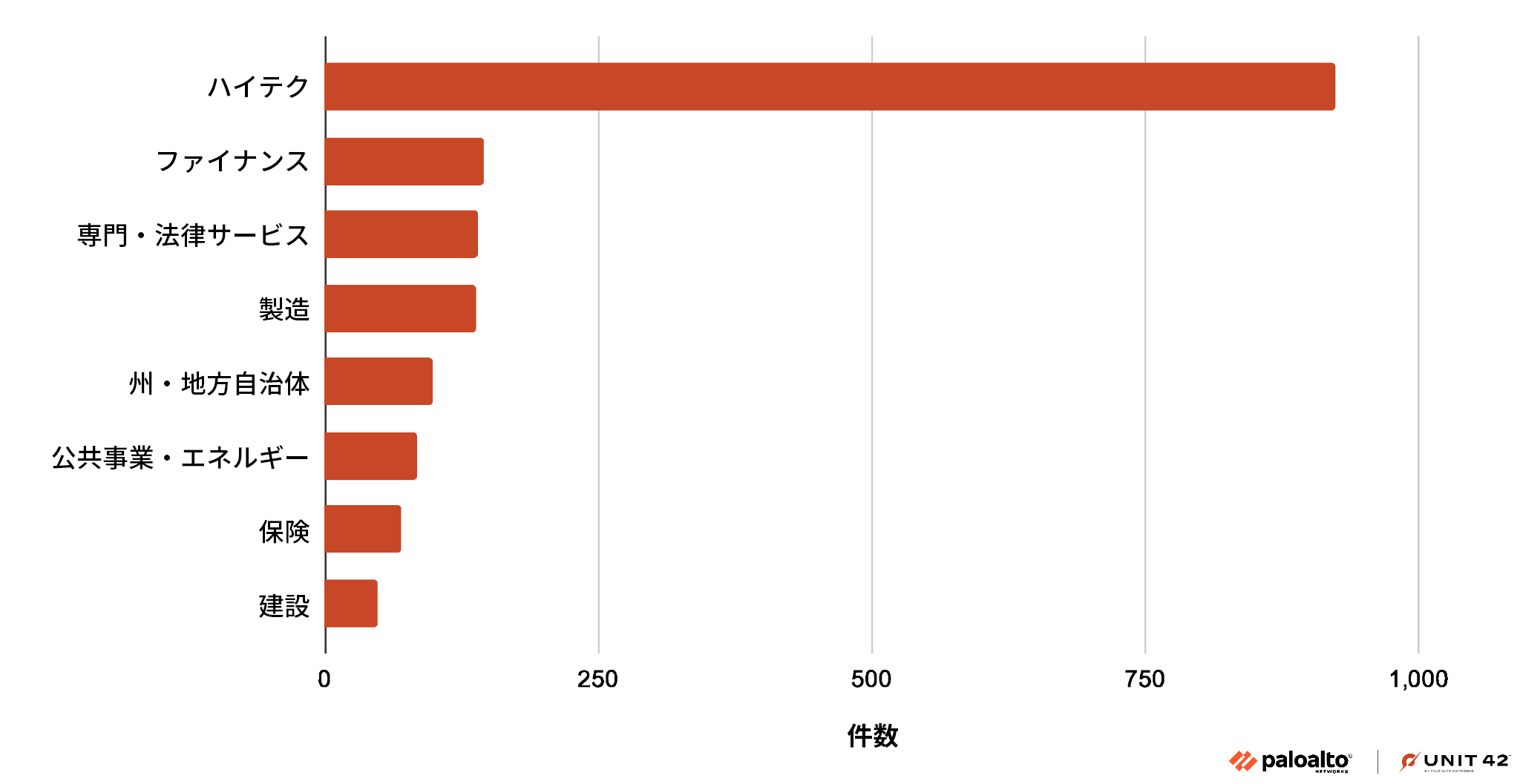

図 4 は、この最近のキャンペーンは多くの業界の組織をターゲットにしているように見えるものの、最大のターゲットがハイテク業界の組織であることを示しています。

新しい StrelaStealer 亜種の技術分析

オリジナルの StrelaStealer 感染チェーンとペイロードのおさらい

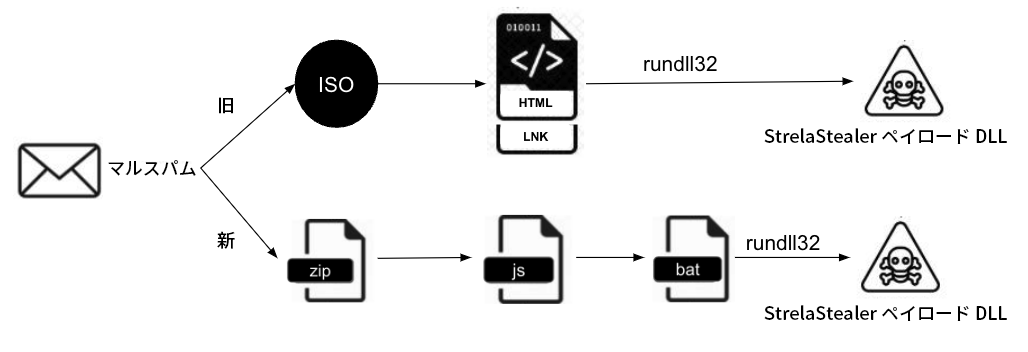

DCSO 氏による Medium 上のブログが論じたように、以前のバージョンの StrelaStealer は、.isoファイルを添付した電子メールを介してシステムに感染します。この .iso ファイルには、.lnk ファイルと HTML (HyperText Markup Language) ファイルが含まれています。この手法では、ポリグロット ファイル (実行中のアプリケーションに基づいて異なる方法で処理できるファイル) を利用します。

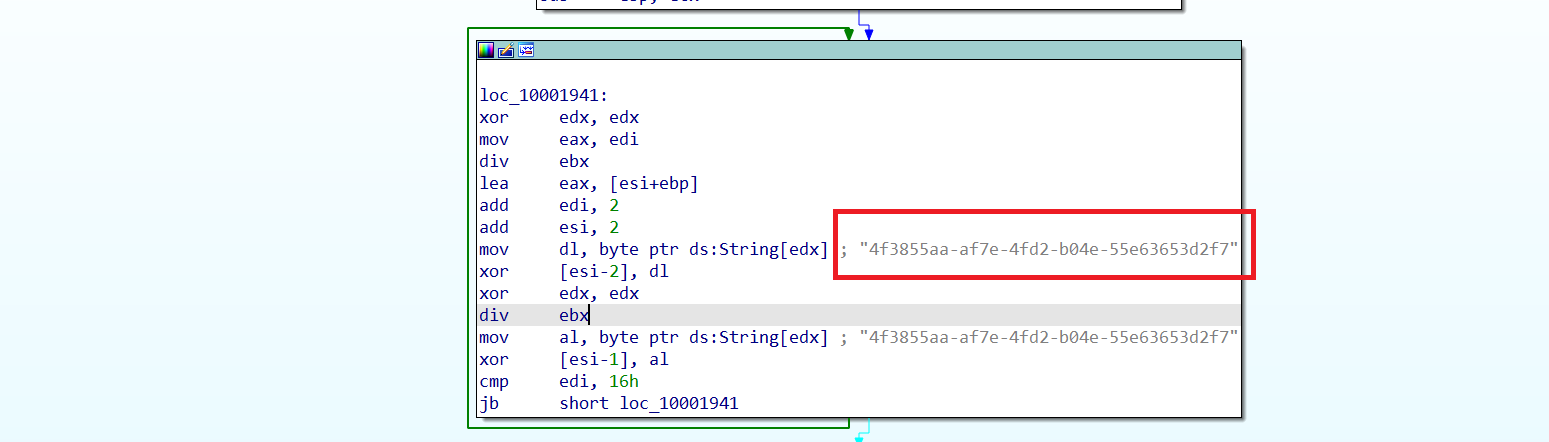

被害者が .iso ファイルに含まれる .lnk ファイルをクリックすると、これが HTML を実行し、それが rundll32.exe を呼び出して、埋め込まれている StrelaStealer ペイロードを実行します。図 5 に示すように、初期ペイロードには暗号化された文字列がいくつか含まれていて、これが実行中に決め打ちの XOR キーを使って復号されます。

更新された感染チェーン

StrelaStealer の現バージョンは、ZIP ファイル添付ファイルを含むスピア フィッシングメールを通じて拡散します。ユーザーが同アーカイブをダウンロードして開くと、JScript ファイルがひとつシステムにドロップされます。

次にこの JScript ファイルは Base64 でエンコードされたファイルとバッチ ファイルをドロップします。Base64 エンコードされたファイルは certutil -f decode コマンドでデコードされ、この結果、PE (Portable Executable) DLL ファイルが生成されます。対象ユーザーの権限に応じて、このファイルはローカル ディスク上の %appdata%\temp または c:\temp のいずれかにドロップされます。その後、この DLL ファイルはエクスポートされた関数 hello を通じ、rundll32.exe を使って実行されます。

以前のバージョンと新しい亜種の感染チェーンについては、図 6 を参照してください。

更新されたパッカー

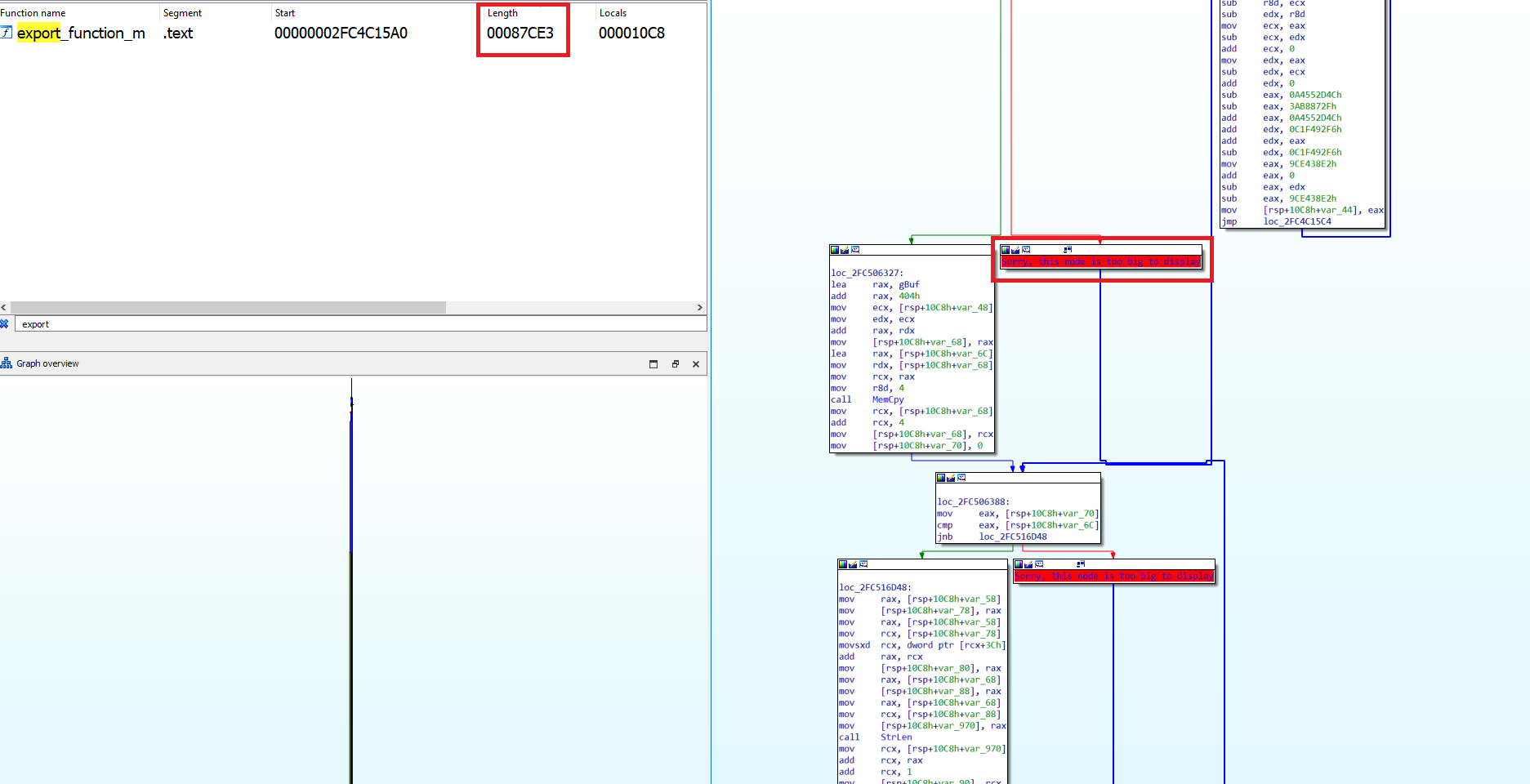

2024 年 1 月のキャンペーンで確認された StrelaStealer の最新の亜種では、パッカーが進化して、制御フローの難読化技術を採用し、分析をより困難にしていました。

図 7 に示した最初の関数には、多数の算術命令から構成される、極端に長いコード ブロックの制御フロー難読化手法の例が含まれています。これは解析対策手法として機能するもので、サンドボックス環境でサンプルを実行した場合、途中でタイムアウトが発生する可能性があります。

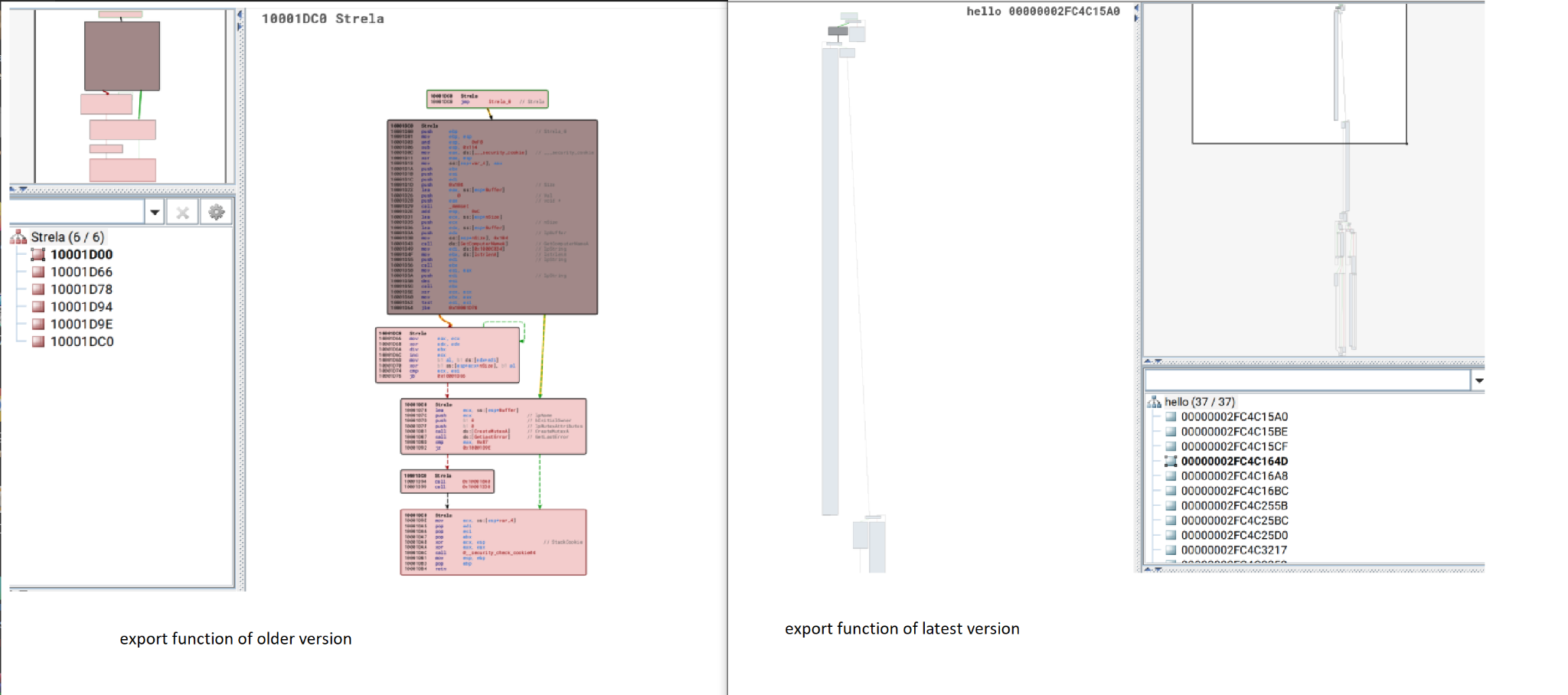

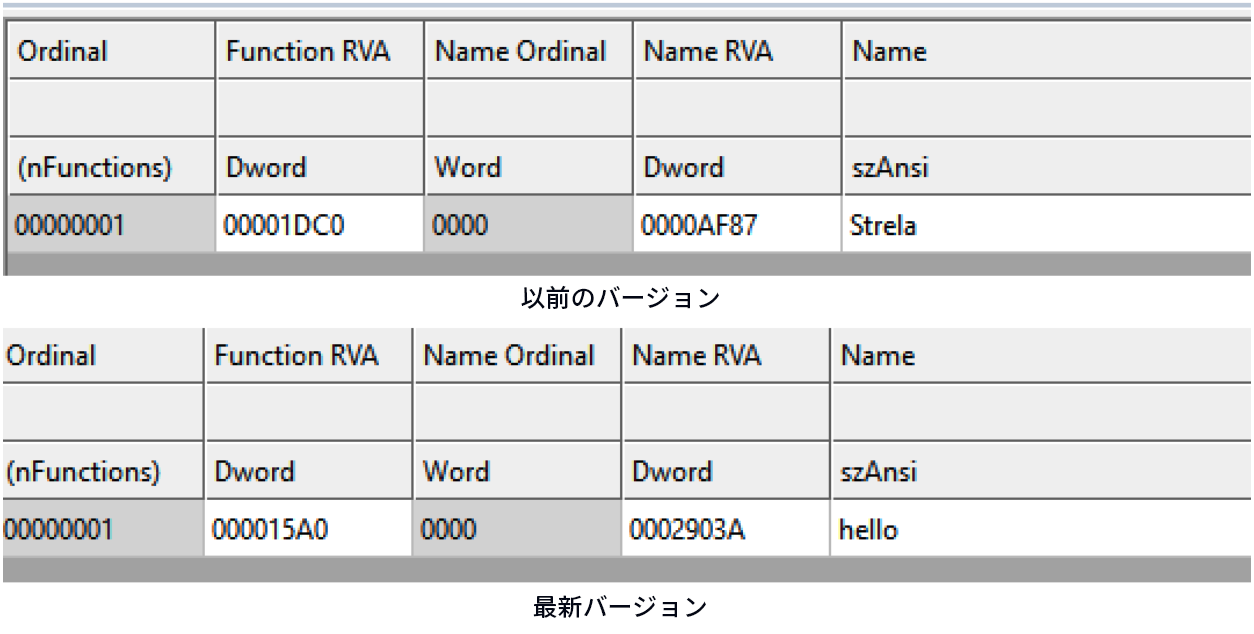

オリジナルの StrelaStealer のペイロードも新しい StrelaStealer のペイロードも悪意のあるエクスポート関数を持つ DLL ファイルで、この関数は攻撃開始のために呼び出されます。図 8 はペイロードの DLL の悪意のあるエクスポート機能を左右に並べて示したものです。

StrelaStealer の古いバージョン (図 8 の左側) は、これらの関数ブロックがクリーンで逆アセンブルで簡単に読み取れ、十分な難読化がされていないことがわかります。一方、図 8 右側の最新バージョンは、攻撃者が分析や検出を回避するために制御フローの難読化を使っていることを示しています。

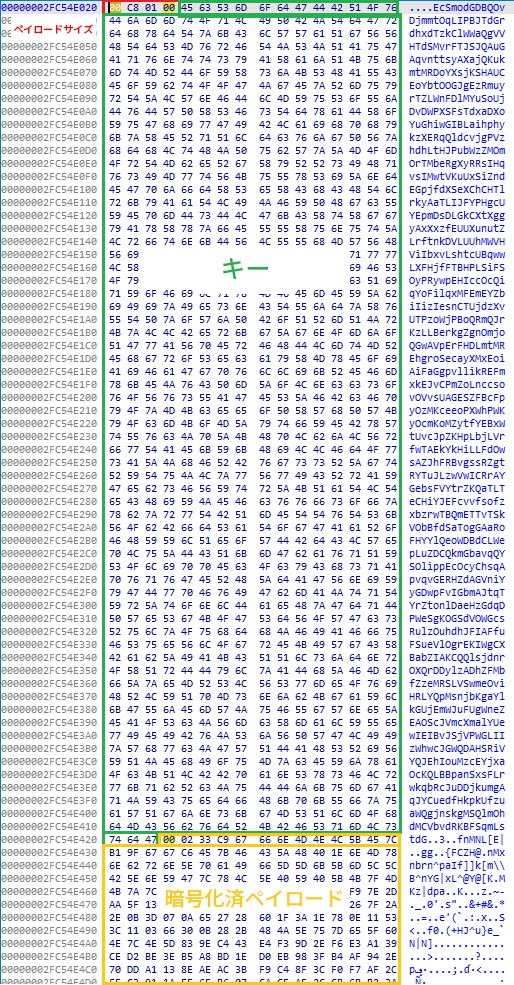

図 9 に示す構成に基づいて、ペイロード サイズと復号キーが使われ、ペイロードが復号されます。復号されるペイロードはメモリー マップされた PE ファイルですが、これは StrelaStealer の以前のバージョンで見つかったものとは似ていません。

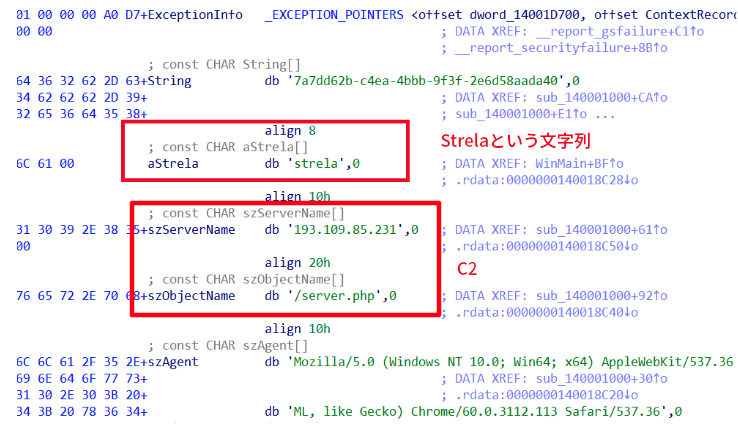

復号されたペイロード内にある strela、server.php、key4.db、login.json といった文字列の存在は、これが StrelaStealer に関連するものであることを示唆しています。

StrelaStealer の主な目的は、図 10 に示すように、よく知られた電子メール クライアントからメールのログイン データを盗み、それをマルウェア構成で定義された C2 サーバーに送り返すことです。

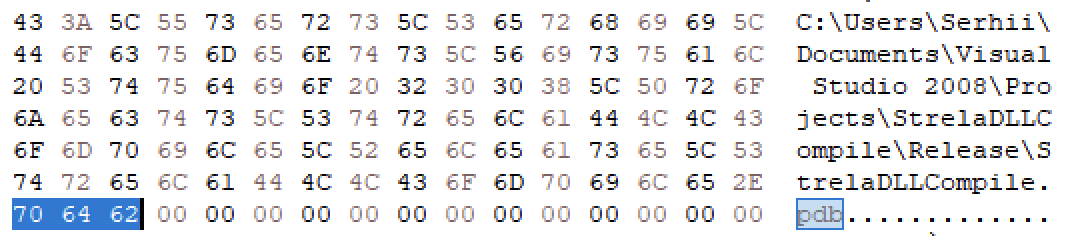

StrelaStealer 攻撃者は、おそらく検出を回避する手段として、いくつかの注目すべき変更を組み込んでいます。たとえば、図 11 に示す、StrelaStealer の以前のバージョンに存在していた PDB 文字列 (コンパイラーが組み込むデバッグ シンボル文字列) は最新キャンペーンのサンプルには含まれなくなっています。これによってこのサンプルが StrelaStealer バイナリーであることはわかりにくくなっており、この文字列の存在に依存する特定の単純な静的シグネチャは役に立たなくなる可能性があります。

図 12 は、エクスポート名が Strela から hello に変更されたことを示しています。

結論

StrelaStealer マルウェアは、つねに進化しつづける活発な電子メール用のクレデンシャル スティーラーです。新たな電子メール キャンペーン攻撃波を始めるたびに、脅威アクターは感染チェーンの端緒となる電子メールの添付ファイルも DLL ペイロード自体も更新します。理由はセキュリティ ベンダーによる検出を回避するためです。

インフォスティーラーは脅威概況の新顔ではありませんが、新顔でなくとも StrelaStealer が採用しているさまざまな回避技術や更新はシグネチャやパターンに基づくより事後対応的なソリューションからの検出回避には効果があります。

パロアルトネットワークスの保護と緩和策

パロアルトネットワークスのお客さまは、Advanced WildFire が提供する検出とインテリジェンス、ならびに以下の製品による保護を通じ、StrelaStealer からより適切に保護されています。

- Cortex XDR と Advanced WildFire: クラウドで提供される静的および動的分析機能を備えた Advanced WildFire は、StrelaStealer の新しい亜種の検出に役立ちます。Cortex XDR は、StrelaStealer の攻撃チェーンの防止に役立ちます。

- Advanced WildFire の検出、Advanced URL Filtering、DNS Security を含むクラウド配信型セキュリティ サービスと次世代ファイアウォールは、既知の C2 ドメインと IP を悪意のあるものとして分類します。

- Windows 仮想マシンを既知の悪意のあるバイナリーから確実に保護するには、Prisma Cloud Defender エージェントをクラウドベースの Windows 仮想マシンにデプロイします。WildFire のシグネチャをパロアルトネットワークスの同クラウド配信型サービスで使うことにより、クラウド ベースの Windows 仮想マシンのランタイム オペレーションが分析され、それらのリソースが保護されるようになります。

- Unit 42のインシデント レスポンス チームも、侵害を受けた場合の支援や、お客様のリスク低減のための事前サイバーセキュリティ準備状況評価を行っています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com までメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、これらの調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細は Cyber Threat Alliance にてご確認ください。

IoC (侵害指標)

| SHA256 ハッシュ | ファイル タイプ |

| 0d2d0588a3a7cff3e69206be3d75401de6c69bcff30aa1db59d34ce58d5f799a

e6991b12e86629b38e178fef129dfda1d454391ffbb236703f8c026d6d55b9a1 |

DLL |

| f95c6817086dc49b6485093bfd370c5e3fc3056a5378d519fd1f5619b30f3a2e

aea9989e70ffa6b1d9ce50dd3af5b7a6a57b97b7401e9eb2404435a8777be054 b8e65479f8e790ba627d0deb29a3631d1b043160281fe362f111b0e080558680 |

EML |

| 3189efaf2330177d2817cfb69a8bfa3b846c24ec534aa3e6b66c8a28f3b18d4b | ZIP |

| 544887bc3f0dccb610dd7ba35b498a03ea32fca047e133a0639d5bca61cc6f45 | JS |

| 193[.]109[.]85[.]231 | C2 サーバー |

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得