This post is also available in: English (英語)

概要

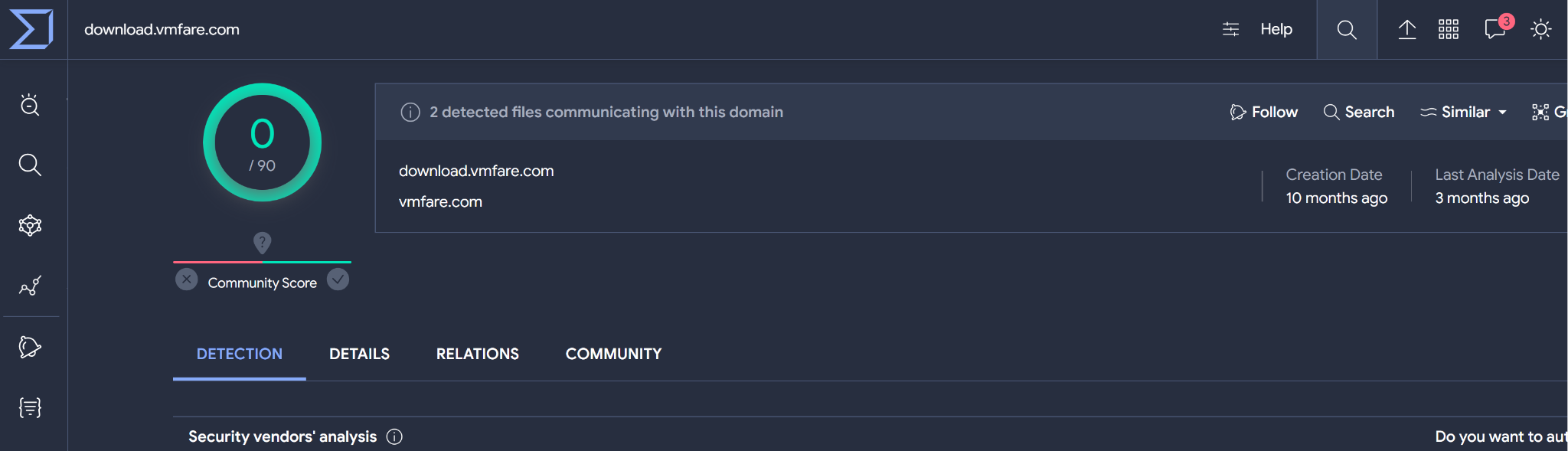

私たちは最近、Bifrost (別名 Bifrose) の新たな Linux 亜種を発見したのですが、これは検出回避に創意に富む技術を使うマルウェアの好例といえるものでした。同亜種は、正規 VMware ドメインを模倣した download.vmfare[.]com という偽装ドメインを使っています。この Bifrost の最新バージョンは、セキュリティ対策をバイパスして標的システムを危殆化することを目的としています。

2004 年に初めて確認された Bifrost はリモートアクセス型トロイの木馬 (RAT) です。攻撃者はこれを使ってホスト名や IP アドレスなどの機微情報を収集できます。本稿は Bifrost を探索しつつ、ここ数ヶ月間の Linux 版 Bifrost 亜種の顕著な急増についても紹介します。この急増は、セキュリティの専門家や組織の懸念を招いています。

パロアルトネットワークスのお客様は、Advanced WildFire、Advanced URL Filtering、DNS Security などのクラウド配信型セキュリティサービスを有効にした次世代ファイアウォール (NGFW) により、本稿で取り上げた脅威からの保護を受けています。Cortex XDR は、Bifrost およびそれに関連する悪意のある動作を検出・防止するのに役立ちます。侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、 こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.com まで電子メールにてお問い合わせください (ご相談は弊社製品のお客様には限定されません)。

| 関連する Unit 42 のトピック | Remote Access Trojans, Linux |

はじめに

攻撃者は通常、電子メールの添付ファイルや悪意のあるウェブサイトを通じて Bifrost を配布します。Bifrost が被害者のコンピューターにインストールされると、攻撃者が被害者のホスト名や IP アドレスなどの機微情報を集められるようになります。

Bifrost の最新バージョンは、download.vmfare[.]com という、正規 VMware ドメインに似せた欺瞞的名称をもつコマンド & コントロール (C2) ドメインに接続します。このやり口はタイポスクワッティングという名で知られています。Bifrost の背後にいる攻撃者は、この欺瞞的なドメイン名を使い、セキュリティ対策をバイパスして検出を回避し、最終的には標的のシステムを侵害することを目的としています。

以下の図 1 に示すように、2 月下旬時点でこの欺瞞的なドメインはまだ VirusTotal では検出されていません。

マルウェアの概要: Bifrost

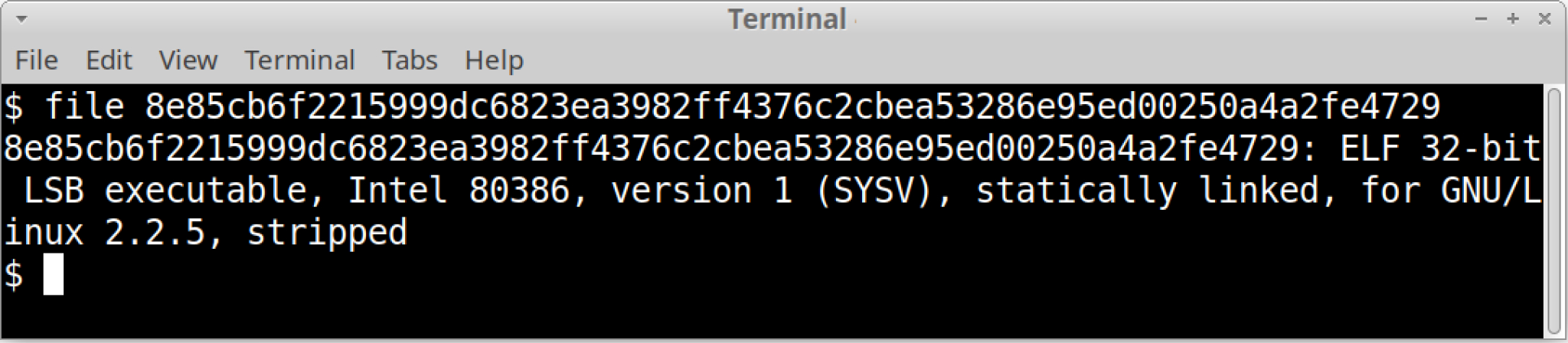

私たちは、45.91.82[.]127 というサーバー上にホストされている Bifrost の最新サンプル (SHA256 ハッシュ: 8e85cb6f2215999dc6823ea3982ff4376c2cbea53286e95ed00250a4a2fe4729) を発見しました。

このサンプルのバイナリーは、x86 用にコンパイルされた、ストリップ済みのバイナリーのようです。ストリップ済みのバイナリーとは、デバッグ情報やシンボル テーブルが削除 (strip) されたバイナリーのことです。攻撃者は通常、分析を妨害するためにこうしたストリップを行います。

図 2 は、 Linux 環境のターミナル ウィンドウから file コマンドでサンプルのファイル タイプを表示したものです。

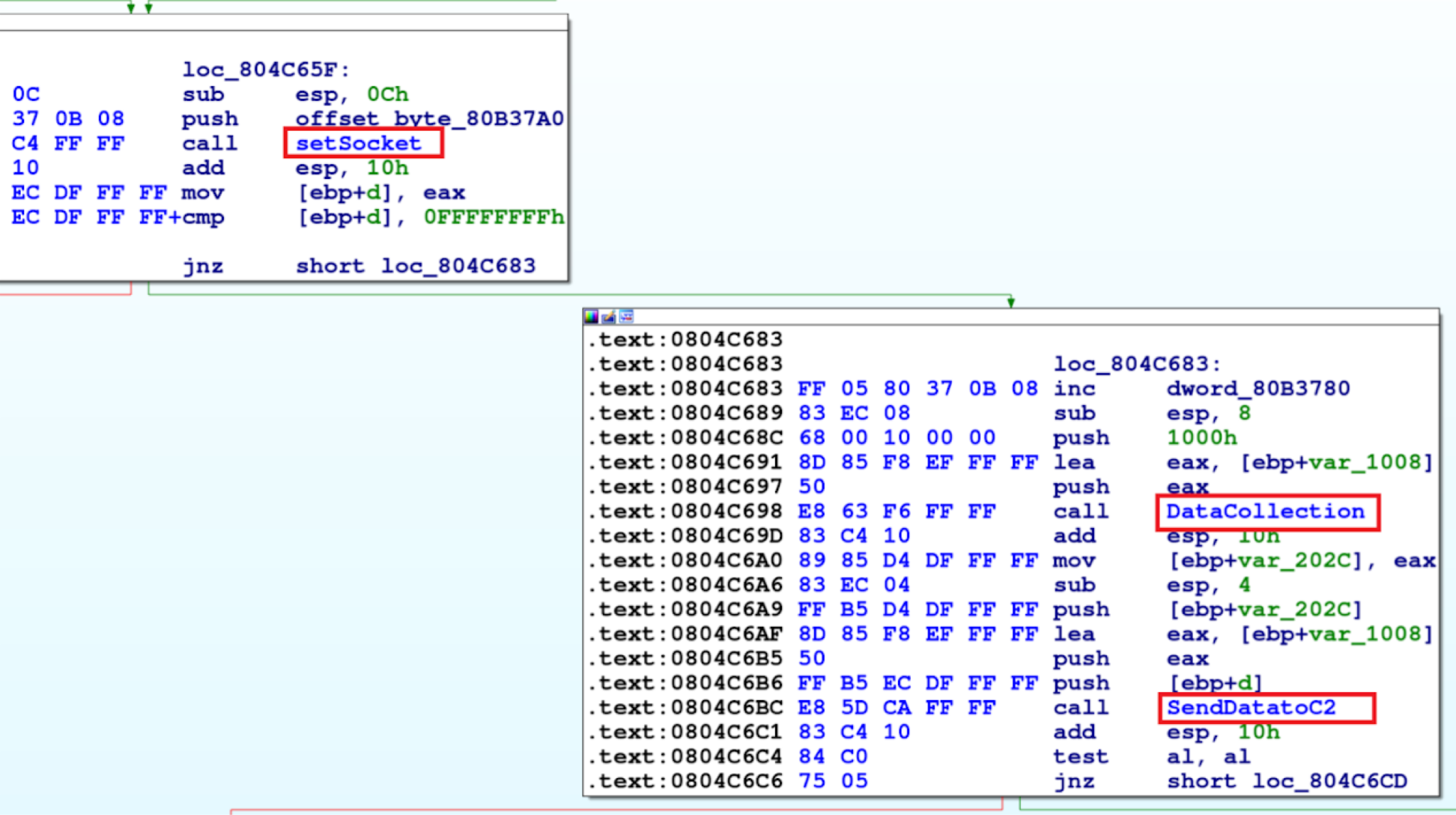

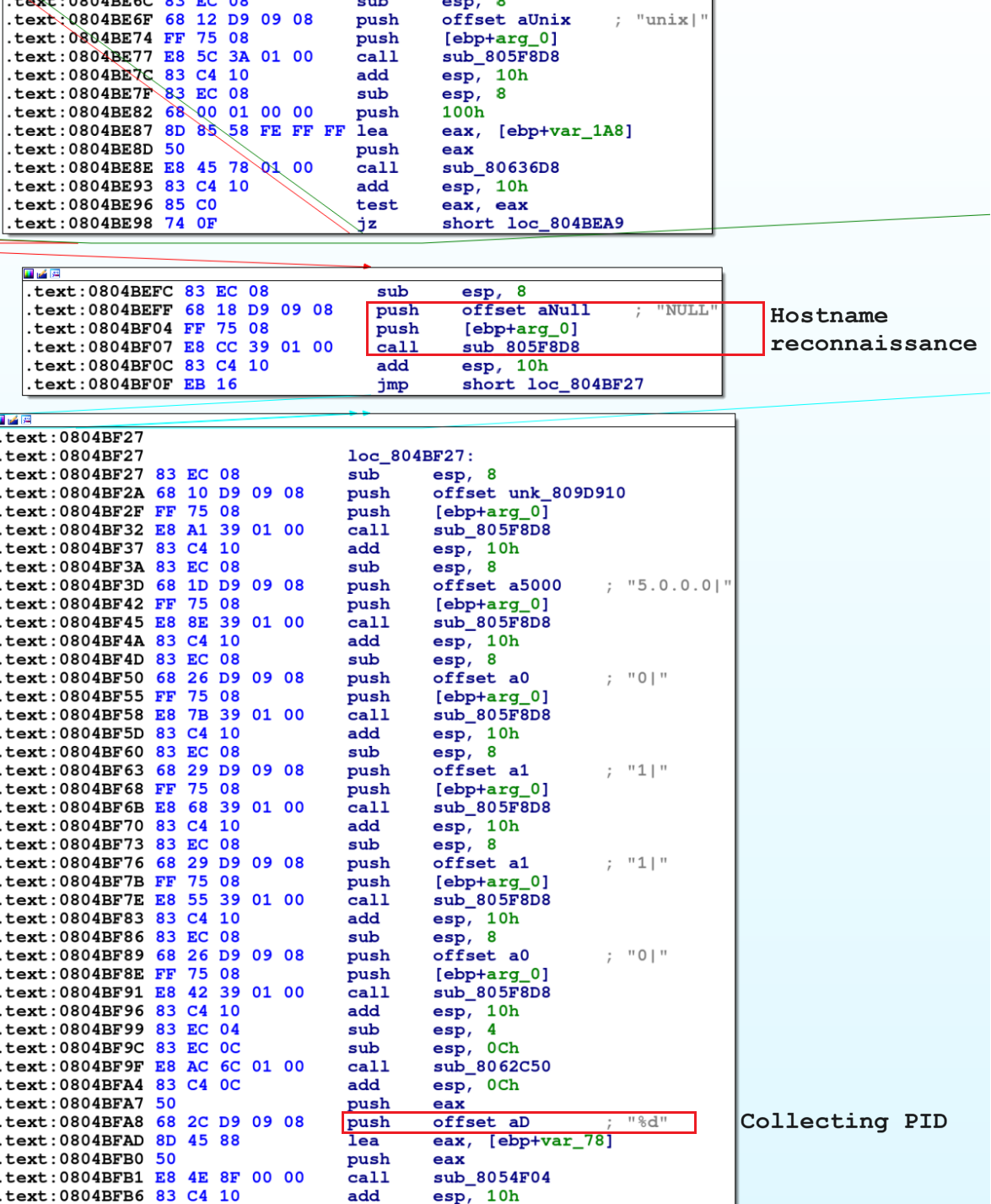

Bifrost の最新バージョンの機能をさらに理解できるよう、私たちはこの最近のサンプルを逆アセンブラーで見てみました。このマルウェアはまず、setSocket 関数でソケットを作成し、通信を確立した後、ユーザー データを収集し、攻撃者のサーバーに送信します。逆アセンブルしてこれを示したコードを図 3 に示します。

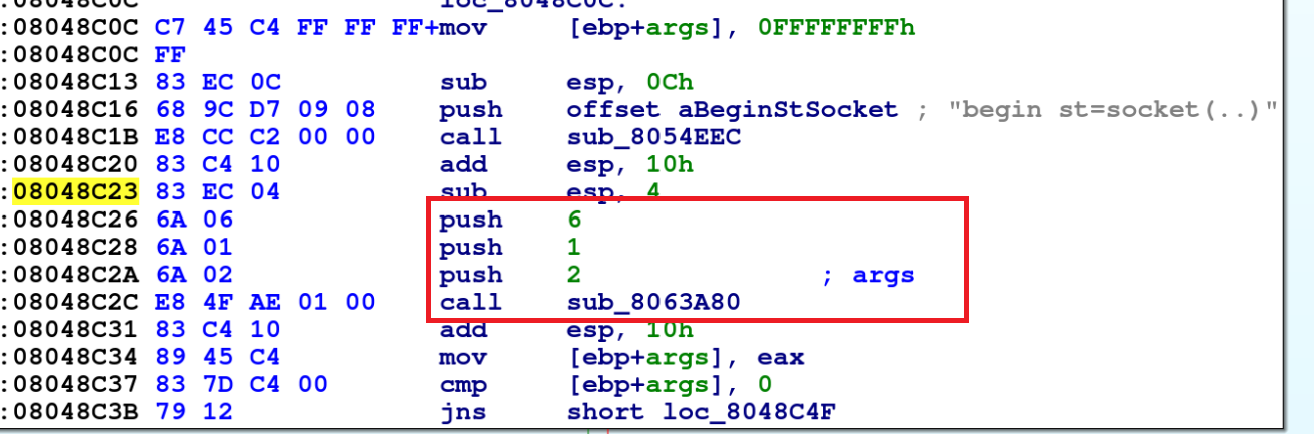

setSocket 関数のコード スニペットを図 4 に示します。このコードでは、3 つの値をスタックに push し、後で sys_socket(0x8063A80) を呼び出しています。

- push 2: これはソケット ドメインの AF_INET (IPv4 Internet Protocols) に対応しています。

- push 1: これはソケット タイプの SOCK_STREAM (TCP) に対応しています。

- push 6: これはソケット プロトコルの IPPROTO_TCP (TCP) に対応しています。

ソケットの作成後、マルウェアはユーザーデータを収集して攻撃者のサーバーに送信します (図 5)。

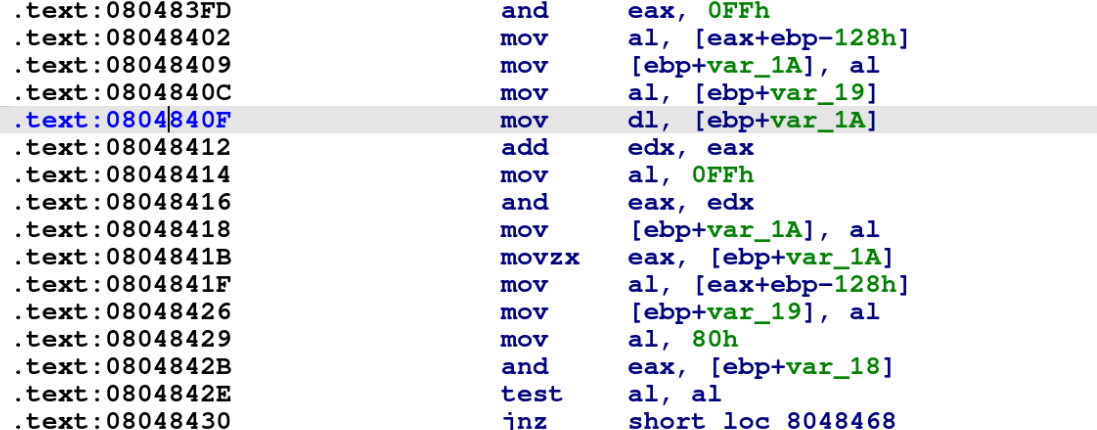

図 6 に示すように、この最近のサンプルは収集した被害者データを RC4 暗号で暗号化しています。以前の Bifrost サンプルと比較すると若干の変化が見られます。たとえば暗号化プロセスにおけるビットごとの AND 演算などです (これは調査対象の特定のインスタンスによって異なる)。

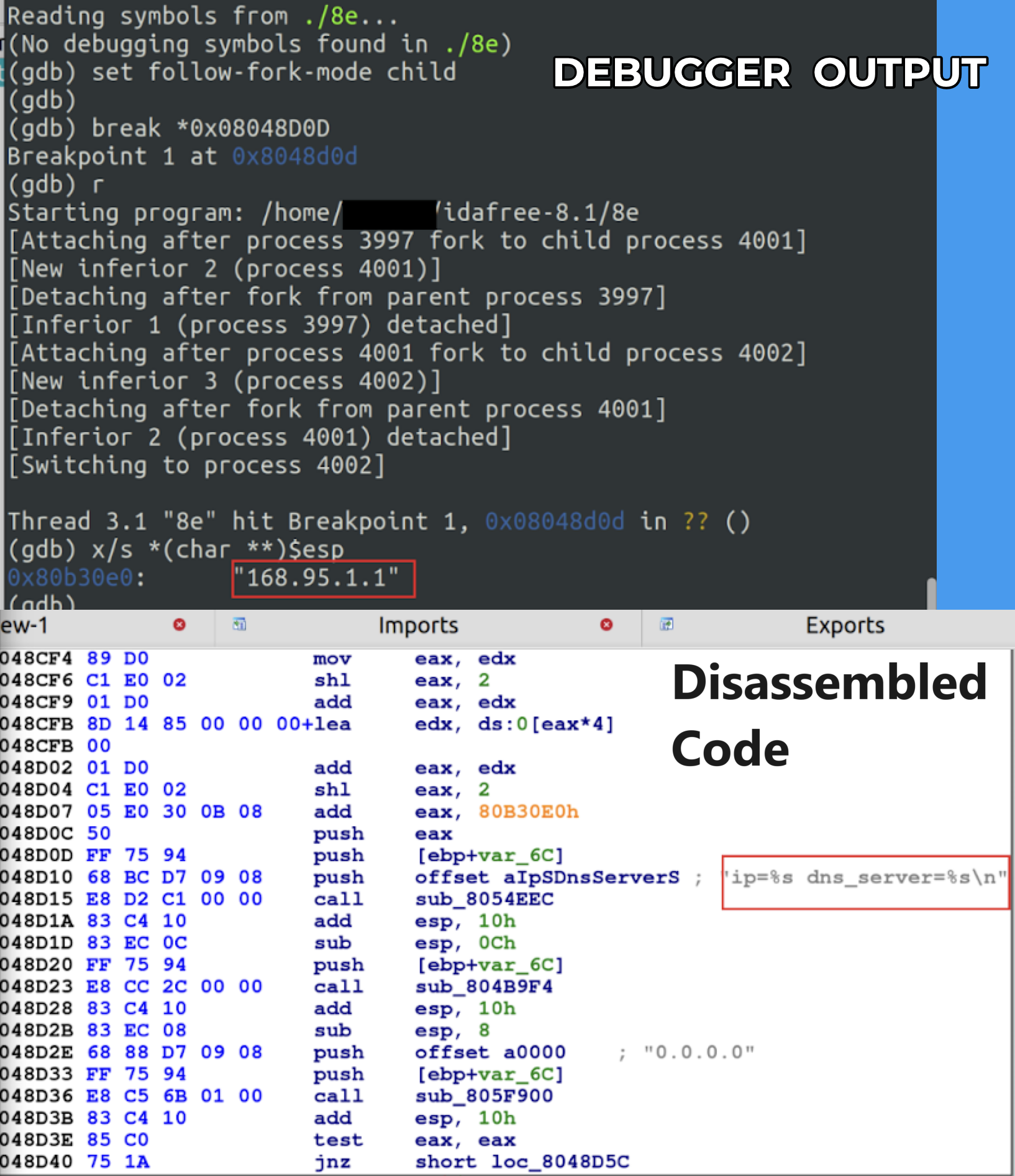

その後このマルウェアは 168.95.1[.]1 の IP アドレスを持つ台湾を拠点とするパブリック DNS リゾルバーへの接続を試みます (図 7)。

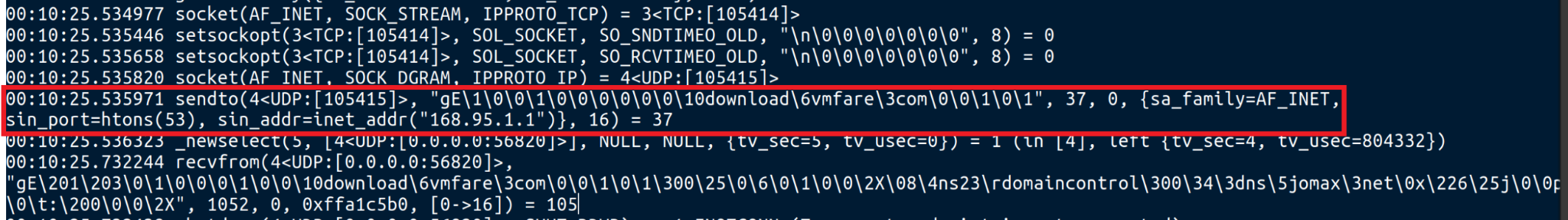

図 8 のログからも分かるように、このマルウェアは 168.95[.]1.1 にあるパブリック DNS リゾルバーを使い、ドメイン download.vmfare[.]com の名前を解決する DNS クエリーを開始します。このステップは、マルウェアが意図した宛先にうまく接続できるようにするために極めて重要です。

マルウェアが IP アドレスの代わりにこうした欺瞞的ドメイン名を C2 に採用することはよくあります。検出を回避してリサーチャーによる悪意のあるアクティビティの接続元追跡を妨害するためです。

アタック サーフェスの拡大

調べてみると、45.91.82[.]127 の悪意のある IP アドレスは、ARM 版の Bifrost もホストしていることがわかりました。この ARM 版の存在は攻撃者によるアタック サーフェス拡大の意図を示すものです。

ARM 版の機能は、本稿で分析した x86 版のそれと同じです。ARM 版のマルウェアを提供することで、攻撃者は x86 ベースのマルウェアと互換性のないデバイスへと攻撃の手を広げることができます。ARM ベース デバイスの普及につれ、サイバー犯罪者らは自らの戦術を ARM ベース マルウェアを含めたものに変えていくことでしょう。そうすれば攻撃はより強力になり、より多くの標的を手にかけることができるようになります。

Bifrost の捕捉

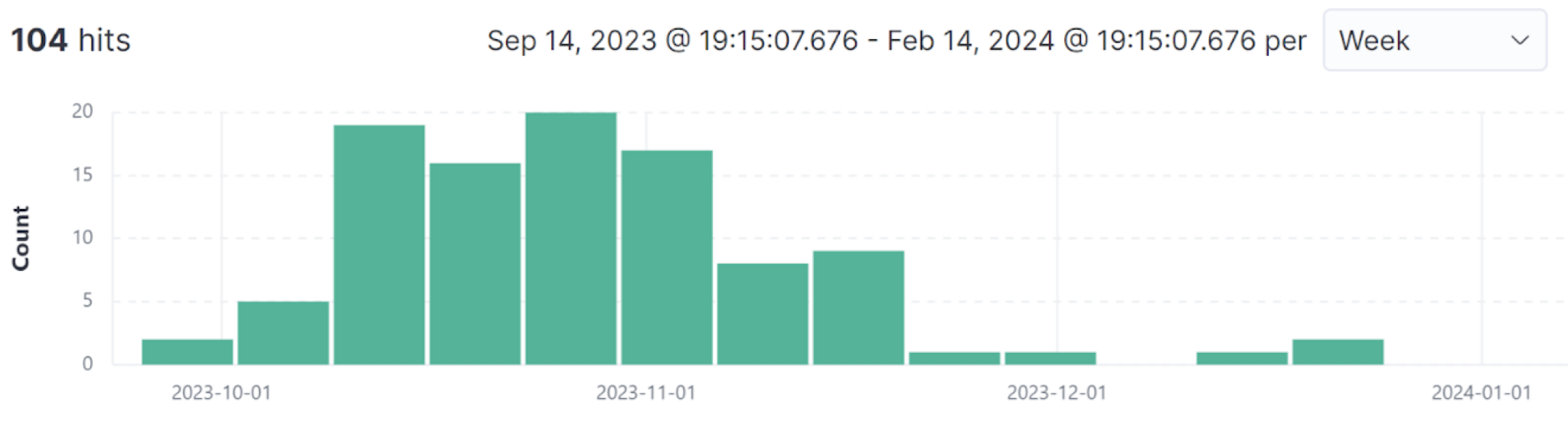

パロアルトネットワークスの Advanced WildFire は Bifrost のアクティビティが最近急増したことを検出しました。ここ数ヶ月間で、WildFire は 100 個以上の Bifrost サンプルのインスタンス (ハッシュ) を検出しています (図 9)。

結論

Bifrost RATは、個人にとっても組織にとっても、依然として重要かつ進化する脅威です。タイポスクワッティングのような欺瞞的ドメイン戦略を採用する新たな亜種の登場により、最近急増した Bifrost のアクティビティはこのマルウェアの危険な性質を浮き彫りにしています。

Bifrost のようなマルウェアの追跡と対策は、機微データを保護し、コンピュータ システムの完全性を維持する上で極めて重要です。そうしたことは、不正アクセスとその後の潜在的被害の最小化にもつながります。

パロアルトネットワークスのお客様は、Advanced WildFire、Advanced URL Filtering、DNS Security などのクラウド配信型セキュリティサービスを有効にした次世代ファイアウォール (NGFW) により、本稿で取り上げた脅威からの保護を受けています。Cortex XDR は、Bifrost およびそれに関連する悪意のある動作を検出・防止するのに役立ちます。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらの問い合わせフォームからご連絡いただくか、infojapan@paloaltonetworks.com まで電子メールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- EMEA: +31.20.299.3130

- APAC: +65.6983.8730

- 日本: (+81) 50-1790-0200

パロアルトネットワークスは、これらの調査結果を Cyber Threat Alliance (CTA: サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細は Cyber Threat Alliance にてご確認ください。

謝辞

本稿執筆にあたり、Bradley Duncan 氏に貴重なフィードバックとアドバイスといただいたことを感謝申し上げます。

IoC (侵害指標)

マルウェア サンプル

| SHA256 ハッシュ | アーキテクチャ |

| 8e85cb6f2215999dc6823ea3982ff4376c2cbea53286e95ed00250a4a2fe4729 | x86 |

| 2aeb70f72e87a1957e3bc478e1982fe608429cad4580737abe58f6d78a626c05 | ARM |

ドメインと IP アドレス

- download.vmfare[.]com

- 45.91.82[.]127

追加リソース

- Report on APT Attacks by BlackTech [PDF] — NTT Security Holdings Corporation, Japan SOC

2024-03-25 14:45 JST 英語版更新日 2024-03-21 09:05 PDT の内容を反映し、DNS Security による保護を追記

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得