This post is also available in: English (英語)

概要

私たちUnit 42の脅威インテリジェンス チームは「アクターのアクティビティを定義・追跡している方法を教えてほしい」というご質問をよくいただきます。そこで本稿では、とくにUnit 42の脅威インテリジェンス チームが振る舞いベースのアクティビティ クラスターをどのようにトラッキング(追跡)しているか、という部分を中心に私たちの日常業務の一端をご紹介します。

前回はUnit 42脅威インテリジェンス チームによる脅威アクター グループ命名規則について解説しました。今回は、Unit 42チームがどのようにしてアクティビティ クラスターを構築・追跡しているのかや、どのように振る舞いを仮の脅威アクター グループと関連付けているのかを俯瞰的に説明します。また、アクターの正式な命名・定義プロセスの実施タイミングをどうやって決めているかについても解説します。

| 関連するUnit 42のトピック | APT, nomenclature, threat actors, threat intelligence |

脅威トラッキングの概要

アクティビティ クラスターや仮アクター グループの定義プロセスはたいてい煩雑で曖昧で、時間も労力も調整も要求されます。正式なアクター命名はチームがある単一の侵入から得た痕跡(アーティファクト)や戦術・技術・手順(TTP)を分析したタイミングで始まります。その後さらにアクティビティを積み上げて追跡していくなかで、その命名がやがて「アクティビティ クラスター」と呼ばれるものに成長します。

「アクティビティ クラスター」は私たちが識別してきた観測済みの脅威アクターの振る舞いを積み重ねたもので、これがトラッキングの基礎として使われます。こうした振る舞いはTactics (戦術)、Technique (技術)、Procedure (手順)のグループに分類されます。私たちは分析プロセスを通じてこれらのTTPを継続的にレビューしてグループに積み上げます。それにより、クラスターが時間の経過とともにふくらみ、やがて仮脅威アクター グループを形成しうるようになります。

「サイバー攻撃からデジタル世界を守る」というUnit 42の使命達成には、こうしたアクティビティ クラスターや仮脅威アクター グループの常時追跡・監視が欠かせません。

アクティビティ クラスター

「アクティビティ クラスター」とは、攻撃側のツール、インフラ、ノウハウなど、観測可能なアーティファクトを含めた関連しあう脅威アクティビティをグループ化したものです。こうしたアクティビティ クラスターを定義する意図は、まず経時的なアクティビティ クラスター関連知識をコーパスとしてまとめてから、そのクラスターを追跡対象の仮脅威グループに「昇格」させることにあります。

これらのクラスターは、ある単一のインシデントや調査で集めたデータから始まって、ほかのインシデントやソースから追加で集めたデータをつなぎ合わせることで成長します。Unit 42のリサーチャーは調査を続けるなかでその調査に関連する新たなアーティファクトを発見することがよくあり、そこからアクティビティ クラスターは成長したり、マージされたり、分割されたりします。

Unit 42チームは、確立可能であれば、そのアクターのもつ動機についての仮説をつくり、それをもとにアクティビティ クラスターを定義しています。私たちはこうしたクラスターに以下の略記による名前を付けています。

- CL - 「クラスター」の略

- CRI- 「犯罪が動機にある」の略

- STA - 「国家支援型の動機がある」の略

- MIX - 「動機が複数ある」の略

- UNK - 「動機不明」の略

Unit 42ではこの略記を使ってアクティビティ クラスターを次のように名付けています。

CL-{CRI | STA | MIX | UNK} - ####

アクティビティ クラスターに割り当てる番号は、先に分類したアクティビティ クラスターの番号から1ずつインクリメントした連番になっています。

この実際のようすを以下に例をあげて見ていきます。

Unit 42のリサーチャーはよく、全米の医療施設をターゲットにした複数のインシデント調査に携わっています。それぞれのインシデントに対応していると、攻撃側が使う別のツールやインフラ、ノウハウなどが、ときに関連しあっていることに気づかされます。これがアクティビティ クラスターの形成に役立ちます。

攻撃側はよく、複数の医療組織に対し、同じ脆弱性をエクスプロイトして初期アクセスを行い、同じラテラル ムーブやデータ漏出戦術を使い、同じインフラをコマンド&コントロール(C2)に使いまわすことが確認されています。一方、攻撃側の動機がわからないこともよくあります。その場合、Unit 42はCL-UNK-0042といったようなアクティビティ クラスターとしてトラッキングします。

ここまででアクティビティ クラスターをトラッキングするさいに中心となる要素を押さえてきました。続いて、定義プロセスの次のステップ「仮アクター グループの作成」の解説に移ります。

仮アクター グループ

Unit 42チームでは、アクティビティ クラスターをさらに強固な分類へと昇格させる方法として「仮のアクター グループ作成」というコンセプトを使います。「昇格」とは「リサーチャーが単一のアクターが脅威アクティビティに参加していると確信すること」を指します。

ここで重要なのが、Unit 42脅威インテリジェンス チームがアクティビティ クラスターをそのまますぐに正式に命名されたアクター グループに移行させることはない、という点です。アクティビティ クラスターはまず仮アクター グループに昇格される必要があります。

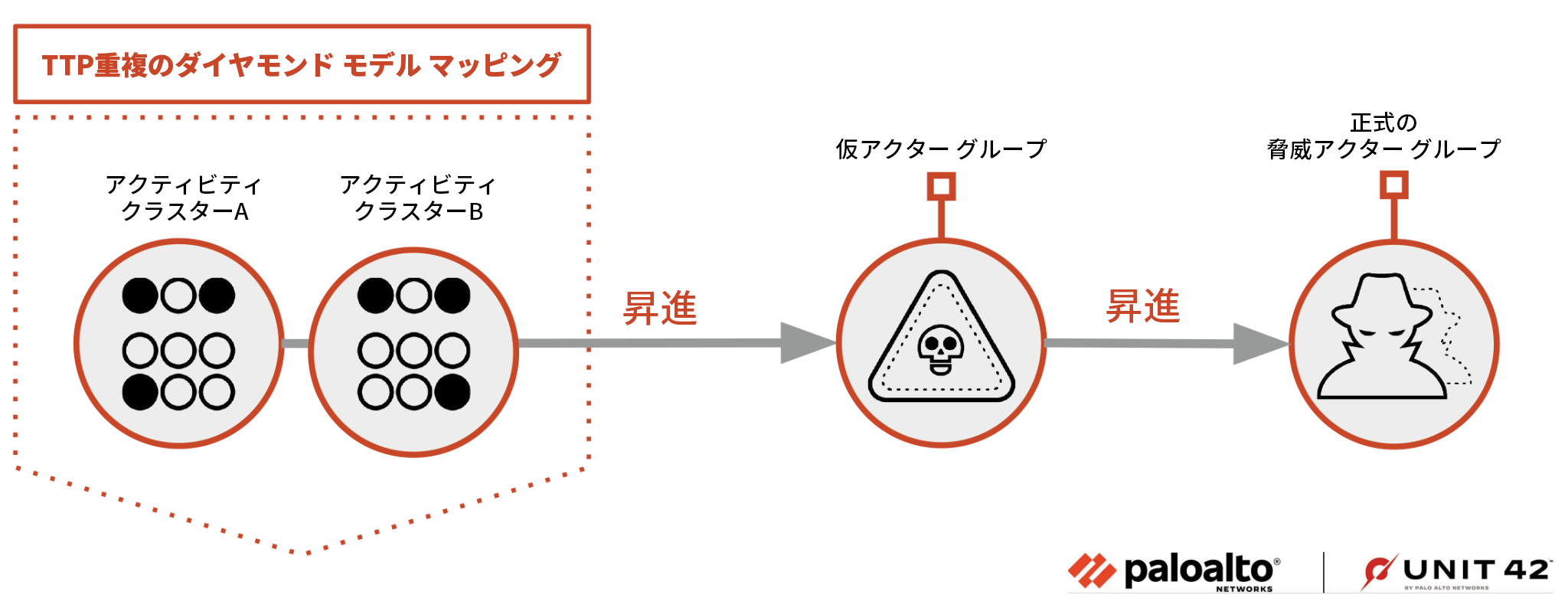

この昇格は、経時的かつ複数のアクティビティ クラスターをまたぐ相関ポイントの確立後、それらの重複をDiamond Model of Intrusion Analysis (侵入分析のダイアモンド モデル)にマッピングして行います。ダイアモンド モデルは、攻撃者(Adversary)、能力(Capability)、標的(Victim/Target)、インフラ(Infrastructure)といった侵入の中核となる特徴に焦点を当てるもので、Unit 42のリサーチャーはこのモデルを使って関連するアクティビティ クラスターの相関を検討します。

仮アクター グループについても同様の命名規則を用いて「threat group (脅威グループ)」の略であるTGRを追加することにしています。

仮アクター グループ名は以下のように命名されます。

TGR-{CRI | STA | MIX | UNK} - ####

仮アクター グループ名の末尾に付加する番号は、アクティビティ クラスターに割り振る番号と同じで、先に分類した仮アクター グループ名から1つずつインクリメントした連番になっています。

ここでは、引き続き先のCL-UNK-0042の例を使い、前述の命名規則にしたがって仮アクター グループ名を付ける例を見ていきます。さらに追跡・分析したところ、使われているフィッシング用・C2用インフラが重複していることや、さらにべつのアクティビティ クラスターCL-STA-0073との重複が判明したとしましょう。

また追跡調査中に、これらの脅威アクターが両方のアクティビティ クラスターを通じ、同じツールやマルウェアを使いまわしており、その一部はカスタム作成されたものであることがわかったとしましょう。そうすると、これらの証拠とそれまでの調査結果にもとづいて、Unit 42はCL-STA-0042とCL-STA-0073とをTGR-STA-0051としてまとめてトラッキングできるようになります。

このようにしてTGR-STA-0051を継続的に長期間、追跡・分析した結果、この仮アクター グループと正式なグループとの間にさらに高い確度での関連性が確立されたとすれば、最終的にはUnit 42による正式な脅威アクター名が付与されることになります。

おわりに

本稿では、アクティビティ クラスターや仮アクター グループの特定・定義・追跡業務をこなしているリサーチャーの日常を覗いてみました。脅威リサーチ業務のなかでも曖昧になりがちな部分が普段どのように行われているのかを明らかにできていれば嬉しく思います。Unit 42は今後公開するレポートでこれらの「アクティビティ クラスター」や「仮アクター グループ」を使っていく予定です。本稿をお読みいいただいたことで、この2つのグループ分けの意味をより深く理解できるものと思います。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得