概要

HelloXDは2021年11月に浮上してきたランサムウェアファミリで、二重恐喝攻撃を行います。私たちの調査では、WindowsシステムとLinuxシステムに影響する複数の亜種が確認されました。他のランサムウェアグループと異なりこのランサムウェアファミリはアクティブなリークサイトを持ちません。そのかわり、TOXチャットやonionベースのメッセンジャーインスタンスを通じた交渉へと影響を受けた被害者を誘導することを好みます。

Unit 42はこのランサムウェアサンプルを詳細に分析し、そこで使われている難読化や実行の手口を調べましたが、これは流出したBabuk/Babykのソースコードと根幹の機能が非常によく似たものでした。また私たちは、攻撃者がオープンソースバックドアであるMicroBackdoorを展開しているサンプルがあることを確認しました。このバックドアを使うことでファイルシステムの閲覧やファイルのアップロード・ダウンロード、コマンドの実行、システムからの自身の削除が行えるようになります。これはランサムウェアの進捗を監視し、感染システムにさらなる足場を確保するために行われた可能性が高いと考えられます。

MicroBackdoorサンプルを分析中、その設定を見ていくと、作者の可能性のある脅威アクター、x4k(エイリアス名はほかにL4ckyguy、unKn0wn、unk0w、 _unkn0wn、x4kme)が所有するIPアドレスが埋め込まれていることを発見しました。

Unit 42がさまざまなハッキングフォーラムやハッキング以外のフォーラムでx4kを観察したところ、この脅威アクターはほかにも次のような悪質な活動にリンクしていることが確認されました。

- Cobalt Strike Beaconの展開

- PoC(概念実証)エクスプロイトの販売

- クリプター(復号ツール)サービス

- Kali Linuxのカスタムディストロ開発

- マルウェアのホスティングと配布

- 悪意のあるインフラの展開

パロアルトネットワークスでは、Cortex XDRおよび次世代ファイアウォール(WildFireなどのクラウド提供型セキュリティサブスクリプションを利用)などの製品とサービスでHelloXDランサムウェアを検知・防止します。

悪意のあるアクティビティの急増を受け、脅威全容の把握のため、本脅威評価を作成しました。

| Unit 42の関連トピック | Ransomware, Ransomware Threat Report |

HelloXDマルウェアの概要

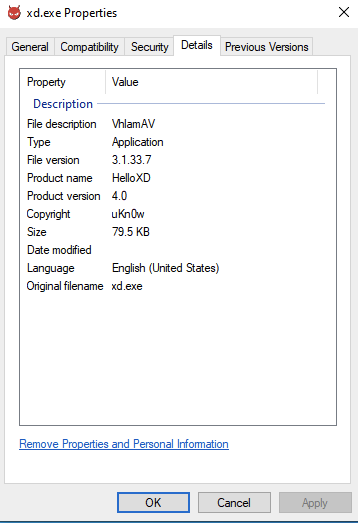

HelloXDは2021年11月30日に初めて実地で観測されたランサムウェアファミリで、実行ファイルにはClamAVのロゴを改変したものが使われています。ClamAVはオープンソースのアンチウイルスエンジンで、マルウェアの検出に使われています。このほか、ロゴのバージョンが異なる別サンプルも確認されていますが、どうやらこのランサムウェア開発者はClamAVのブランド名を好んで自身のランサムウェアに使っているようです。観測したサンプルの中には、図1で示すプロパティ情報をもつものもありました。

ファイルの説明はClamAVをもじったVlahmAVという項目を含み、この開発者は同ランサムウェアをHelloXDと名付けて、著作権欄にHelloXDの開発者として別のエイリアスの可能性がある「uKnow」を使っています。

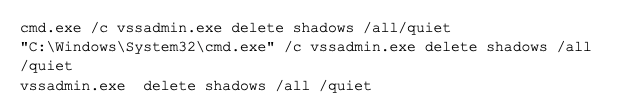

実行されたHelloXDはまずシャドウコピーの無効化を試み、システム復元ができないようにします。これにはサンプルに埋め込まれた以下のコマンドが使用されます。その後、ファイルが暗号化されます。

さらにこのランサムウェアは1.1.1[.]1にpingを送信し、各応答の間に3000ミリ秒(3秒)のタイムアウトを待つように求めます。そしてその後すぐに初期ペイロードを削除するためのdeleteコマンドが続きます。

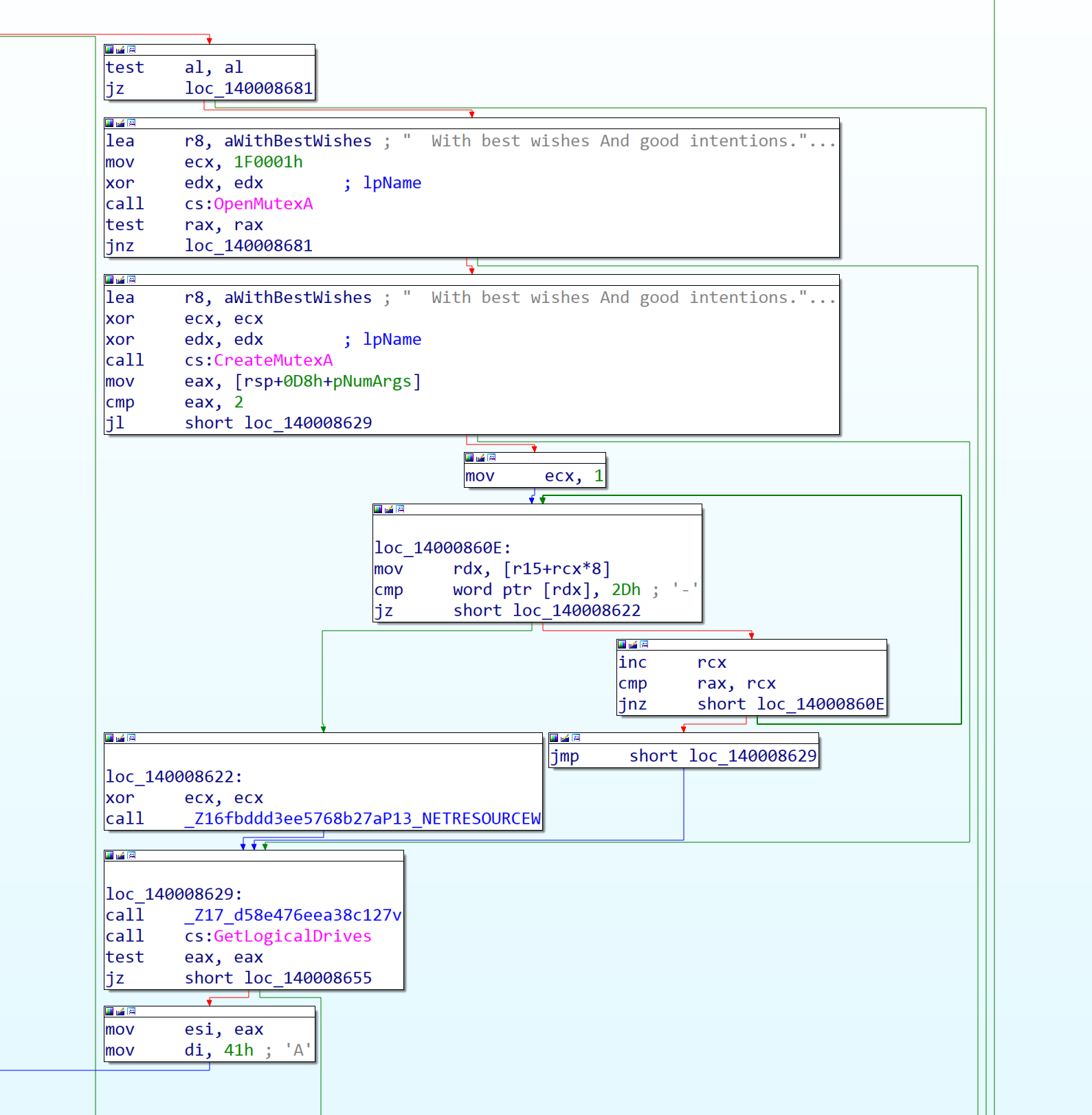

識別された初期サンプルのうち2つは次のメッセージを含む一意なミューテックスを作成します。

| mutex: With best wishes And good intentions... |

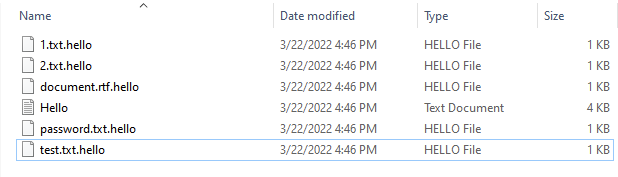

これらのコマンドを実行後、同ランサムウェアはHello.txtというタイトルの身代金要求メモを残すとともに、ファイル拡張子.helloを付加して終了します(図2)。

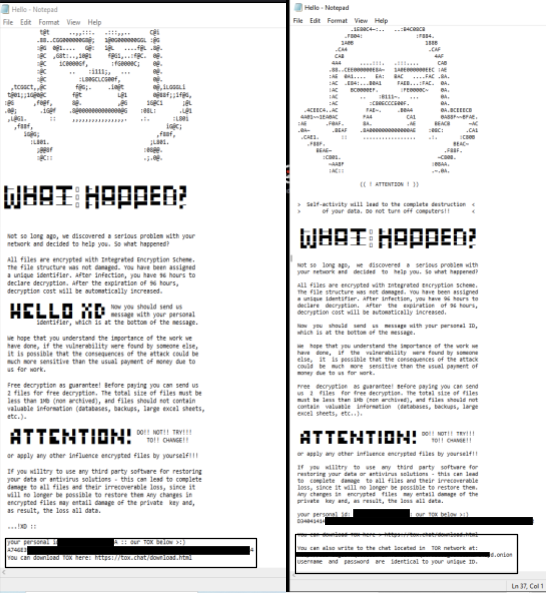

私たちが観測した複数のサンプル間で身代金要求メモは変更されていました。私たちが最初に遭遇したサンプル(図3左)では、身代金要求メモはTOXのIDにのみリンクしていましたが、後に観測されたサンプル(図3右)では、TOXのID(最初のバージョンのものとは異なる)に加えてonionドメインにもリンクしていました。本稿執筆時点でこのサイトはオフラインになっています。

![]() このランサムウェアは被害者のIDを作って脅威アクターに送ることで、被害者を特定し、復号ツール(デクリプタ)を提供できるようにしています。また身代金要求メモは被害者にToxをダウンロードするように指示し、脅威アクターと連絡を取るためのTox Chat IDも提供しています。Toxは、エンドツーエンドの暗号化を提供するピアツーピアのインスタントメッセージングプロトコルで、他のランサムウェアグループも交渉に利用していることが確認されています。たとえば「LockBit 2.0」ではTox Chatを使って脅威アクターとのコミュニケーションをとります。

このランサムウェアは被害者のIDを作って脅威アクターに送ることで、被害者を特定し、復号ツール(デクリプタ)を提供できるようにしています。また身代金要求メモは被害者にToxをダウンロードするように指示し、脅威アクターと連絡を取るためのTox Chat IDも提供しています。Toxは、エンドツーエンドの暗号化を提供するピアツーピアのインスタントメッセージングプロトコルで、他のランサムウェアグループも交渉に利用していることが確認されています。たとえば「LockBit 2.0」ではTox Chatを使って脅威アクターとのコミュニケーションをとります。

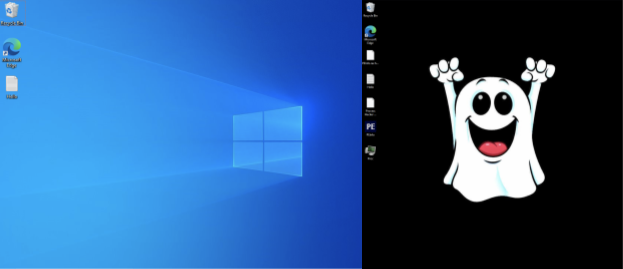

仮想環境上で両亜種の実行のようすを観察したところ、最近の亜種は背景を幽霊に変えていることに気づきました。幽霊というのは、同脅威の活動において初観測時点から確認されているテーマです。ただしこれより前のバージョンでは背景を変えず、先に観測されていた身代金要求メモを残すだけでした(図4)。

パッカーの分析

分析と脅威情報の収集をした結果、HelloXDランサムウェアバイナリが主に使用している2種類のパッカーが確認され、マルウェア作者と疑われる人物につながる他のマルウェアサンプルも発見されました(図5)。

1種類目のパッカーはUPXを改変したものです。UPXでパックされたバイナリとカスタムパッカーのコードは非常によく似ていますが、カスタムパッカーは.UPX0や .UPX1といった識別可能なセクション名を使用していません。またデフォルトの.textや.data、.rsrcの名前を変更しないままにしています。さらに、UPXでパックされたバイナリ(マジックバイト「UPX!」を含む)と違い、パックされたペイロード内にはマジックバイトがありません。

ただしこのサンプルがパックされていることは自明です。.textセクションのrawサイズがゼロ埋めされている一方で仮想サイズは予想される通りはるかに大きくなっており、これが.UPX0セクションと同一だからです。ディスク上の.textセクションにはデータがないので、アンパックしたスタブのエントリポイントは.dataセクション内にあり、これが実行時に悪意のあるコードを.textセクションにアンパックすることになります。

これらのことから同アクターがUPXパッカーから特定の要素を修正ないしコピーしてきたことが示唆されます。このことは、UPXパックしたバイナリとカスタムパックのHelloXDバイナリを比較することでさらに追認可能です。

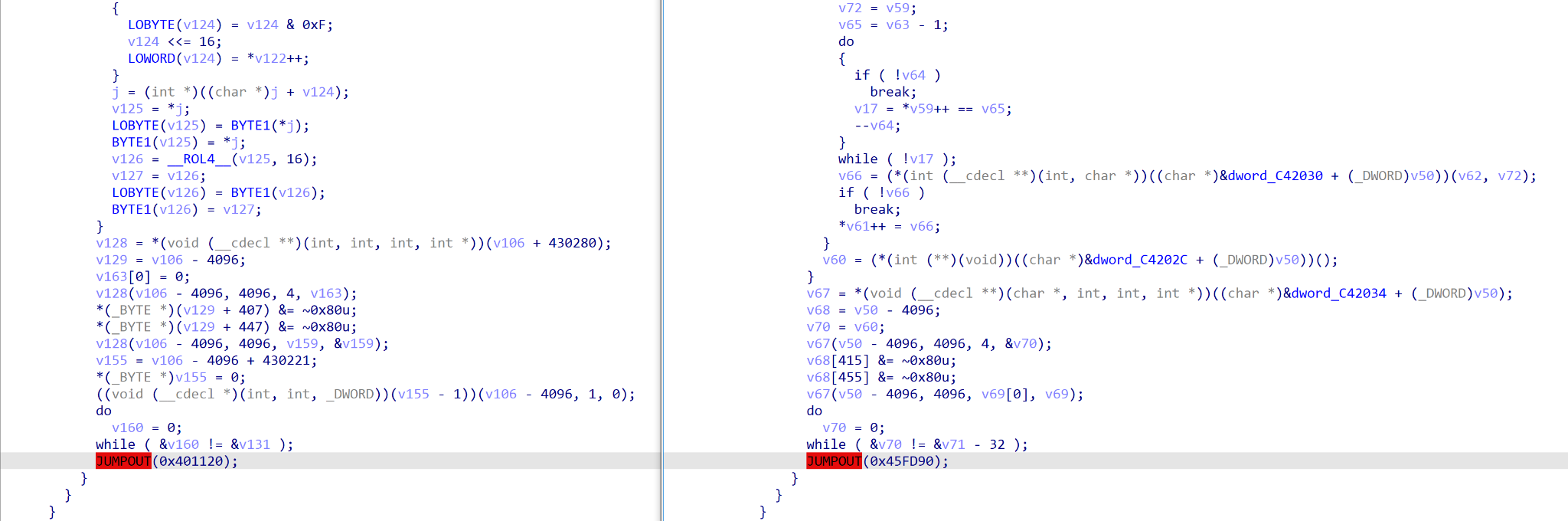

私たちが発見した2種類目のパッカーは2段構えになっています。2段目は先に説明したカスタムUPXパッカーです。この2種類目のパッカーはx64バイナリではより一般的なもののようで、おそらくカスタムアルゴリズムと思われるものを使って埋め込みブロブを復号する処理が含まれています。ただ、このアルゴリズムがほかでは見ないタイプでXLAT(図6参照)のような命令が使われています。

2段目を暗号化して格納することを除いては、VirtualAllocやVirtualProtectなどのAPI呼び出しははっきり確認できますし、制御フローも難読化されていません。

ランサムウェアの内部構造

私たちは2種類の異なるHelloXDランサムウェアサンプルが公開されていることを確認しています。つまり作者はこのランサムウェアをまだ開発中であることが示唆されます。1種類目のサンプルはかなり原始的なものです。最小限の難読化しかされていないし、よくある通り、難読化されたローダーとペアで使われていて、このローダーにWinCrypt APIで自身を復号させてからメモリにインジェクトしています。これと比べて2種類目のサンプルは高度に難読化されていて、本格的なローダーではなくパッカーによってメモリ内で実行されます。

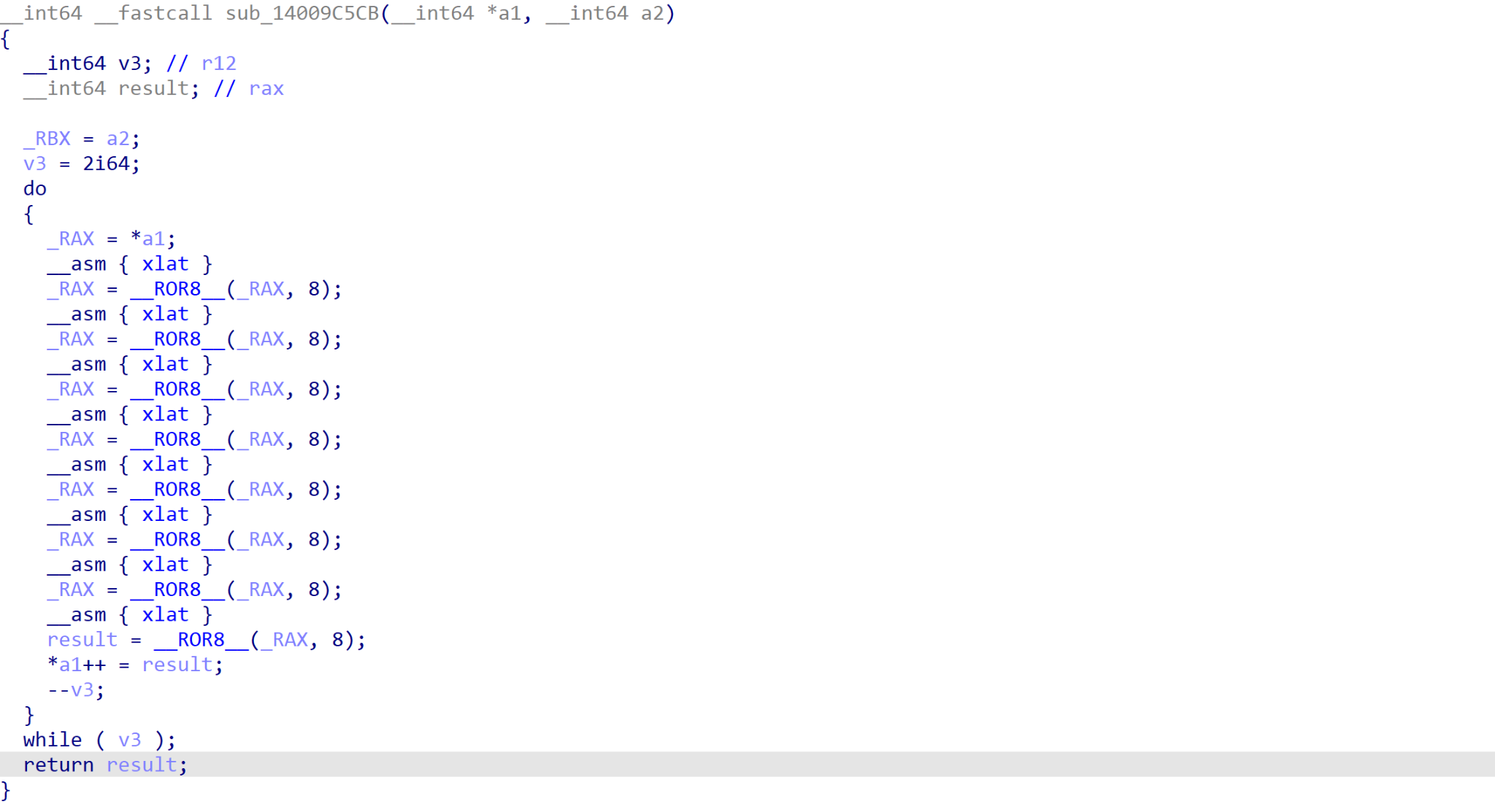

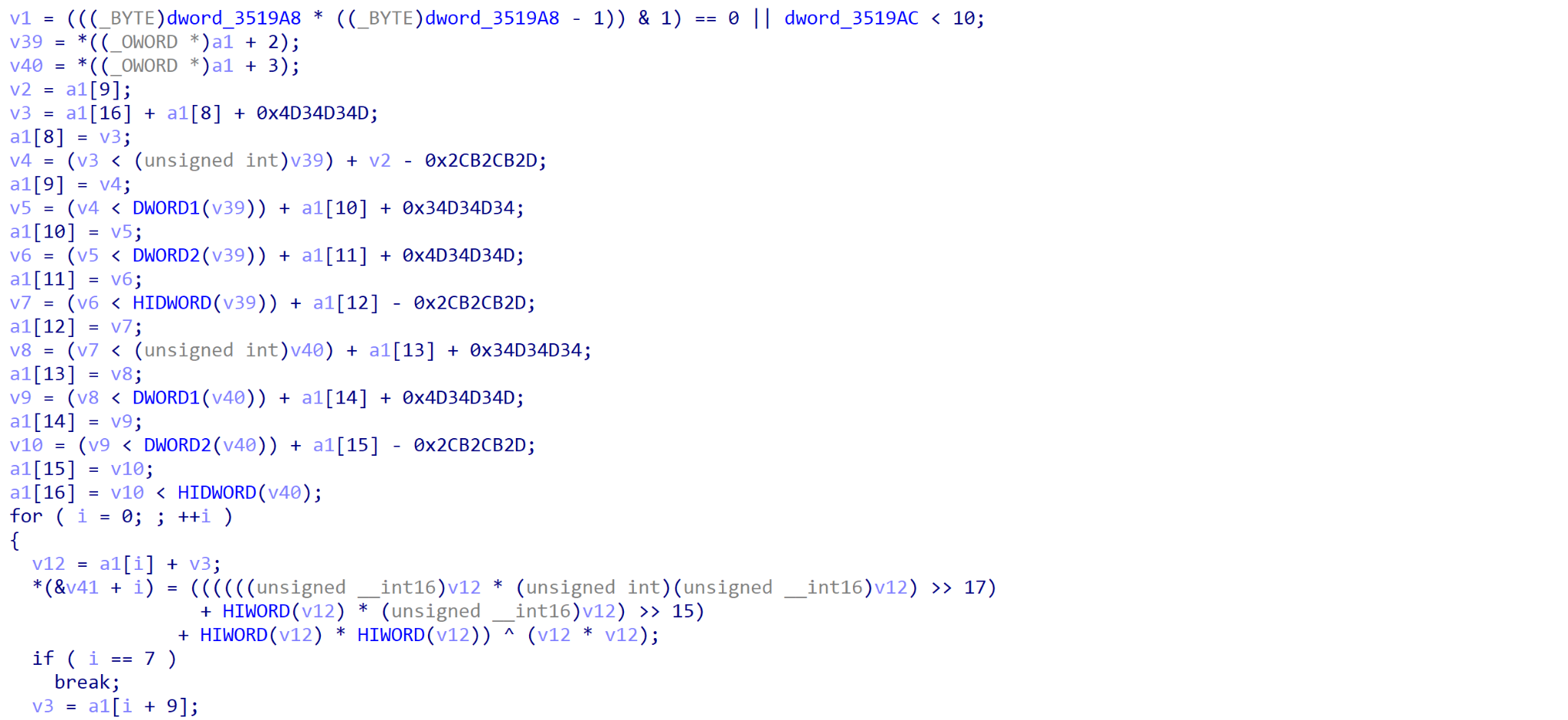

難読化や実行の手法は両者で異なるものの、どちらのサンプルも根幹の機能は非常によく似ています。これはこのマルウェアの作者がHelloXDランサムウェアの開発にあたり、流出したBabuk/Babykのソースコードをコピーしたためです(図7参照)。結果として難読化を解除してみるとその機能的構造の多くがBabukと重なります。

| サンプル1 - Windows | サンプル2 - Windows | |

| ハッシュ値 | 4a2ee1666e2e9c40d372853e2203a7f2336b6e03 | 1758a8db8485f7e70432c07a9e3d5c0bb5743889 |

| 実行 | 難読化されたローダー | パッカー |

| アルゴリズム | 修正版HC-128、Curve25519-Donna | Rabbit Cipher、Curve25519-Donna |

| 難読化 | 最低限 | 制御フロー |

| ファイル | 汎用ファイル | 汎用ファイル、MBR、ブートファイル |

表1 ランサムウェアサンプルの比較まとめ

これら2種のHelloXDとBabukとの間には重複も多いですが、小さいながらも注意すべき重要な違いがあります。

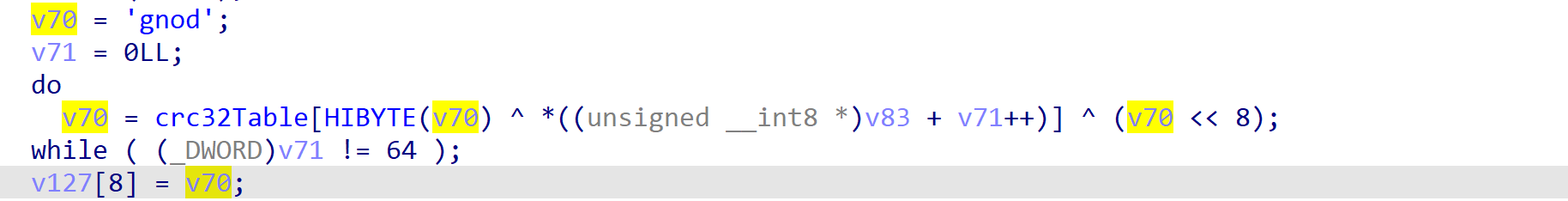

バージョン1のHelloXDはBabukに最低限の変更のみを加えたバージョンで、Curve25519-Donnaと修正版HC-128アルゴリズムでファイルデータを暗号化しています。しかしながら、dongという文字列を含むCRCハッシュルーチンは両者で同一です。なお、この文字列は以前Babukの最初のバージョンを分析し報告したChuong Dong氏について言及したもの(図8)と思われます。

ただしHelloXDの作者は悪名高いファイルマーカーとミューテックスは変更しています。ファイルマーカーには「dxunmgqehhehyrhtxywuhwrvzxqrcblo」を使い、ミューテックスには「With best wishes And good intentions...」を選んでいます(図9参照)。

バージョン2のHelloXDは、暗号化ルーチンを変更し、修正版HC-128のアルゴリズムをRabbit共通鍵暗号に置き換えることを選んでいます。さらにファイルマーカーも再度変更し、今度は意味のある文字列ではなく一見ランダムなバイトにしています。ミューテックスも変更しており、あるサンプルではこれがnqldslhumipyuzjnatqucmuycqkxjonに設定されていました(図10)。

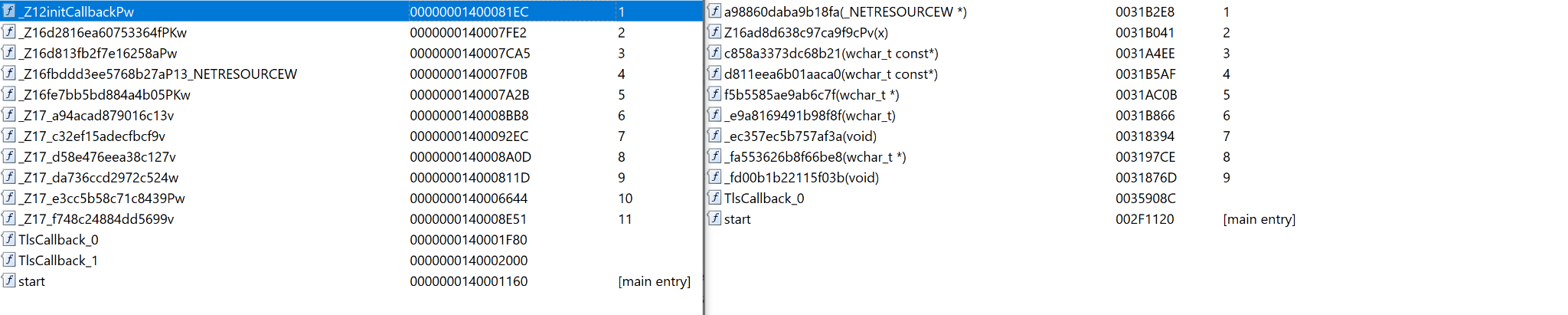

どちらのバージョンも同じコンパイラ(エクスポートされた名前の修飾からGCC 3.x以上と思われる)でコンパイルされていることから、ランサムウェアの亜種同士だけでなく、同じ作者の手によると見られる他のマルウェア同士も非常によく似たエクスポート内容になっています(図11)。

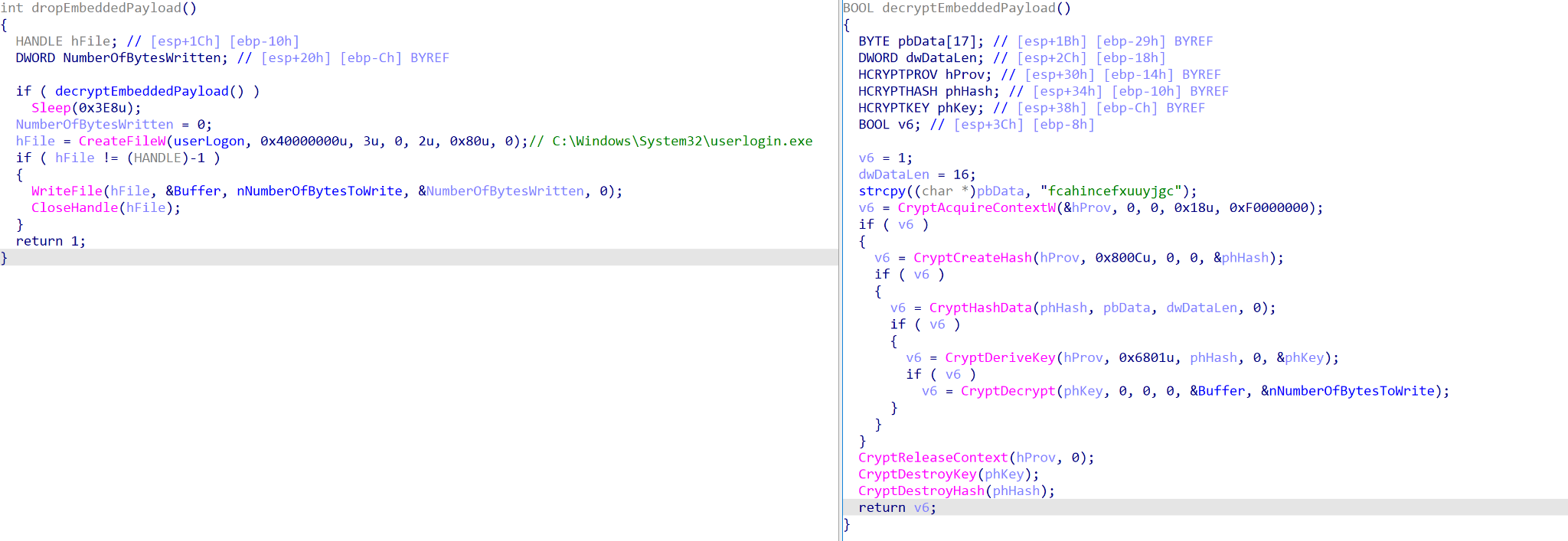

バージョン1と2の最大の違いは、バージョン2内に追加で二段目のペイロードを埋め込んでいるという興味深いものです。このペイロードは、先に説明した難読化済みローダーと同じ手法でWinCrypt APIによる暗号化が行われています。復号されたペイロードはSystem32にuserlogin.exeという名前でドロップされ、このペイロードをポイントするサービスが作成されてからuserlogin.exeが実行されます(図12)。

このファイルが変わっているのは、これがオープンソースのMicroBackdoorの亜種で、攻撃者がファイルシステムの閲覧やファイルのアップロード・ダウンロード、コマンドの実行、システムからの自身の削除を行えるようにするバックドアであるという点です(図13)。通常なら、脅威アクターはランサムウェアの展開時点でネットワークへの足場を確保しているはずなので、なぜこのバックドアがランサムウェアの実行に含まれているのかは謎です。1つの可能性として考えられるのは「ブルーチームやインシデントレスポンス(IR)活動で、身代金を要求されたシステムの監視に使う」ということでしょうが、その場合でも、感染のこの段階で攻撃用ツールがドロップされるのは異例です。

文字列「:wtfbbq」からの調査

このランサムウェアのバイナリを解析していると、ほぼ全てのサンプルに共通して見られる特異な文字列が見つかりました。 「:wtfbbq」(UTF-16LEとして格納されている)という文字列です。この文字列でVirusTotalにクエリをかけたところ、8つのファイルが見つかりました。このうち6つは、x4kが自身のインフラをマッピングしたVirusTotalグラフにより、x4kに直接アトリビュート(帰属)可能であることが判明しました。VirusTotalで見つかったこれらのサンプルは主にCobalt Strike Beaconでしたが、これまで見てきたHelloXDランサムウェアのサンプルと違って制御フローが高度に難読化されていました。

残念ながらこの文字列はx4kに固有のものではなく複数のGitHubリポジトリで見つかっていて、これは「ファイル内の主要データストリーム名を:wtfbbqに変更することで実行中の実行ファイルにディスクから自身を削除させる」というテクニックの一部をなしていました。UTF-16LE以外の文字列を検索するとファイルが複数見つかります。これらを実行可能ファイルでフィルタリングすると10個のファイルが見つかります。そのほとんどはNim言語ベースのバイナリで、このGitHubリポジトリにリンクしている可能性があります。

この「:wtfbbq」という文字列はx4kに固有のものではありませんが、分析したHelloXDランサムウェアサンプル内で見つかったUTF-16LE版の同文字列を検索するとx4kのインフラにリンクしたバイナリしか見つかりませんでした。このことはHelloXDとx4kとの強い関連性を示しています。

ランサムウェアのアトリビューションのハンティング

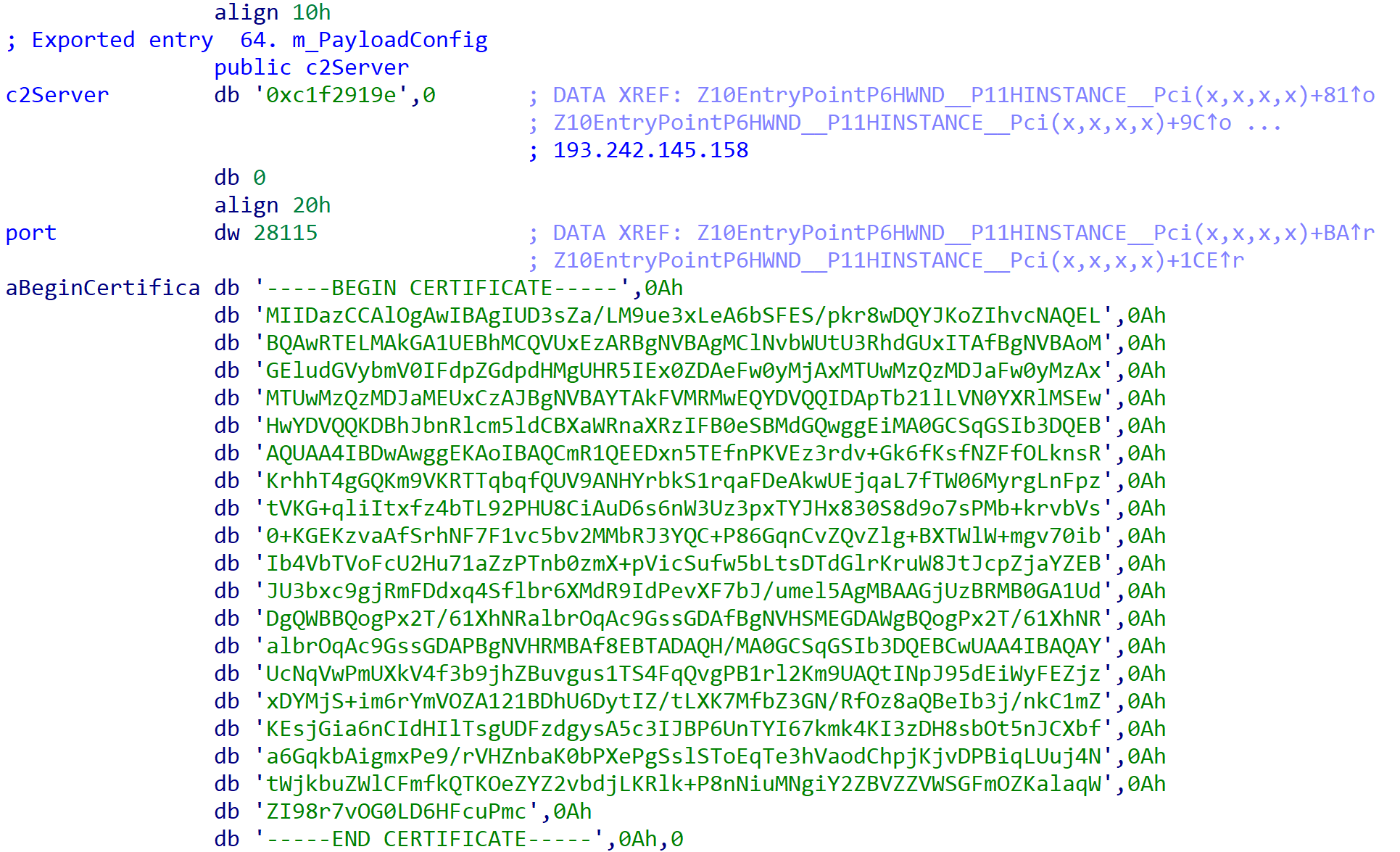

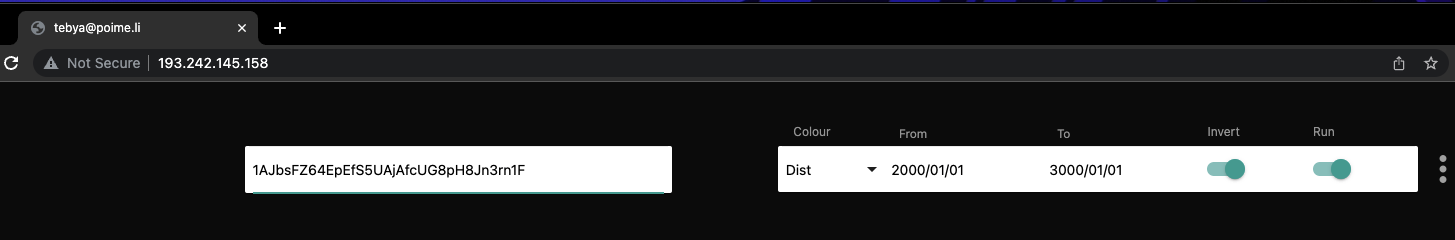

このバックドアからは、ランサムウェアの背後にいる脅威アクターの正体に関する非常に有益な知見が得られました。コマンド&コントロール(C2)用のハードコードされたIPアドレス193[.]242[.]145[.]158が含まれていたのです。このIPアドレスにアクセスすると、ページタイトルにtebya@poime[.]liというメールアドレスが確認できました。これがアトリビューションチェーンの最初のリンクになりました (図14)。

このメールアドレスを軸に、tebya@poime[.]liにリンクしているドメインを追加で特定しました。

| ドメイン | 電子メール | 電話番号 | ネームサーバー | レジストラ | 国名 | 作成日 | IP |

| x4k.us | tebya@poime.li | 19253078717 | dns1.registrar-servers.com;dns2.registrar-servers.com; | namecheap, inc. | NZ | 2020-07-26 | 167[.]86[.]87[.]27 |

| 1q.is | tebya@poime.li | 19253078717 | forwarding00.isnic.is | N/A | NZ | 2021-05-30 | 164[.]68[.]114[.]29 |

表2 tebya@poime.li にリンクしているドメイン

そのうちのいくつかは歴史的に悪意のあるIPに解決されました。ここからさらにほかのドメインでホストされている追加のインフラとマルウェアを発見できました(表3)。この多くはドメインにx4kの名前が使われています。

| ドメイン | IP | 初認 | 終認 |

| 1q.is | 164[.]68[.]114[.]29 | 2021-06-15 | 2022-03-24 |

| x4k.sh | 164[.]68[.]114[.]29 | 2021-01-14 | 2022-03-22 |

| mundo-telenovelas.x4k.dev | 164[.]68[.]114[.]29 | 2021-11-02 | 2021-11-02 |

| acp.x4k.dev | 164[.]68[.]114[.]29 | 2021-11-02 | 2021-11-02 |

| relay1.l4cky.com | 164[.]68[.]114[.]29 | 2021-03-25 | 2021-04-28 |

| oelwein-ia.x4k.dev | 164[.]68[.]114[.]29 | 2021-11-02 | 2021-11-02 |

| mallik.x4k.dev | 164[.]68[.]114[.]29 | 2022-03-19 | 2022-03-19 |

| mamba77.red | 164[.]68[.]114[.]29 | 2021-09-19 | 2021-09-24 |

| xn--90a5ai.com | 164[.]68[.]114[.]29 | 2021-09-29 | 2021-09-29 |

| x4k.dev | 164[.]68[.]114[.]29 | 2020-09-17 | 2021-10-28 |

| oxoo.cc | 167[.]86[.]87[.]27 | 2020-08-16 | 2020-09-15 |

| bw.x4k.me | 167[.]86[.]87[.]27 | 2020-09-24 | 2021-04-24 |

| ldap.l4cky.men | 167[.]86[.]87[.]27 | 2020-08-08 | 2020-12-15 |

| www.y24.co | 167[.]86[.]87[.]27 | 2019-03-11 | 2019-03-25 |

| smtp1.l4cky.com | 167[.]86[.]87[.]27 | 2020-12-26 | 2020-12-26 |

| vmi606037.contaboserver.net | 167[.]86[.]87[.]27 | 2021-10-15 | 2021-10-30 |

| x4k.us | 167[.]86[.]87[.]27 | 2020-07-29T | 2020-07-29 |

表3 164[.]68[.]114[.]29、167[.]86[.]87[.]27のPassive DNS

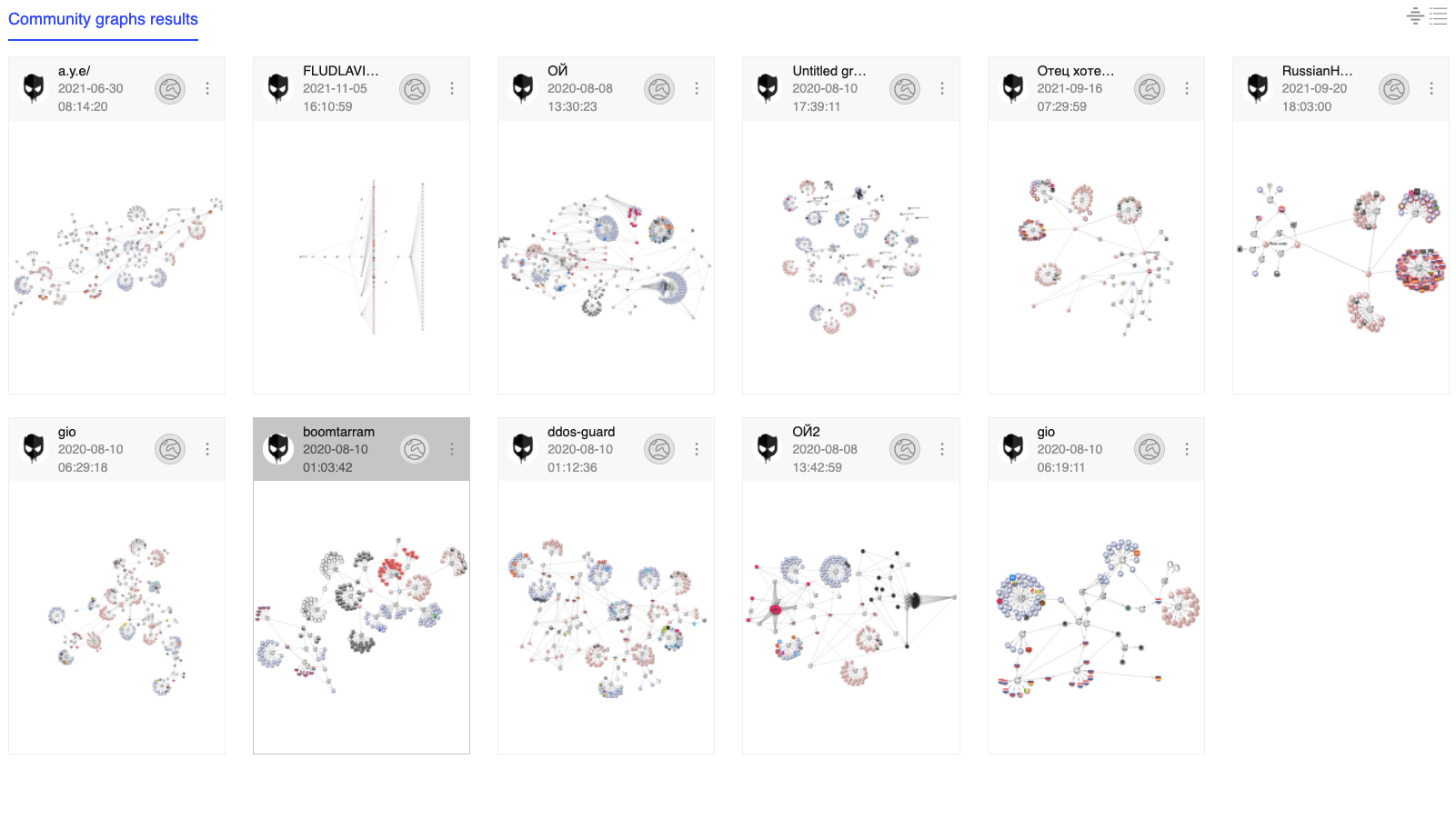

このインフラをVirusTotalで調べると、発見したドメインの一部は、2021年6月30日にユーザーx4kが作成したa.y.e/というVirusTotalのグラフの一部であることが確認されました。このグラフにはx4kのインフラがマッピングされており、悪意のあるファイルもそれらのドメインにリンクされていることがわかりました。しかし、x4kが作成したグラフはこれだけではありません。「ロシアのホスト」「DDoSガード」などのさまざまなオブジェクトをマッピングしたグラフも追加で見つかりました(図15)が、古くは2020年8月10日にまでさかのぼって作成されていました。![]()

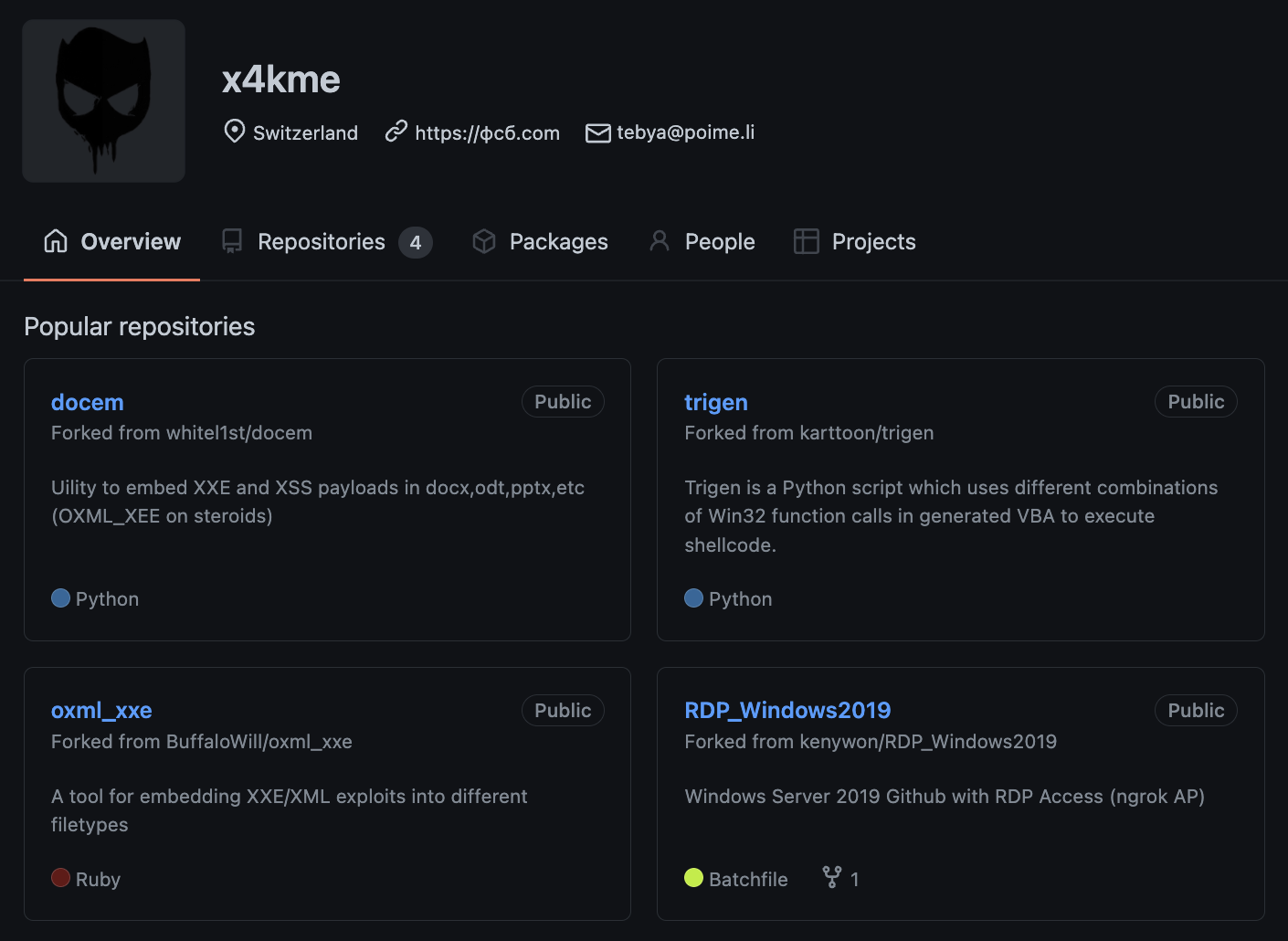

また私たちは、最初のメールアドレスがこちらのGitHubのアカウントにリンクされていること(図16)を観測しました。さらに、XSS(ロシア語でやりとりされるハッキングフォーラムで、エクスプロイトや脆弱性、マルウェア、ネットワーク侵入に関する知識を共有している)を含むさまざまなフォーラムにもこのメールアドレスがリンクしていることを確認しました。

このGitHubのページから、あるサイトへのURL (xn--90a5ai[.]com(фсб[.]com) が、先に述べたIP164[.]68[.]114[.]29に解決されていることも確認されましたが、この時点では連続したドットのアニメーションが表示されるのみでした。ただしこのサイトのHTMLソースコードを見ると、それまでに見つかっていたユーザーx4kmeや、HelloXDランサムウェアサンプルで観測されているuKn0wnといったエイリアスが複数参照されていることがわかりました。

![図17 HTMLソースコード内のスクリプトのスニペット (xn--90a5ai[.]com)](https://unit42.paloaltonetworks.com/wp-content/uploads/2022/06/word-image-66.png)

この脅威アクターが使用したエイリアスのリストから、

l4ckyguyという名前のまた別のGitHubアカウントを観測できました。このアカウントはプロフィール画像や説明以下の場所やURLが共通しており、それまでに観測されていたアカウント(

x4kme)や

Ivan Toporという名前(この脅威アクターの別名であると思われる)とのリンクもありました。さらに別のアカウント

l4cky-controlも発見されています。このリポジトリにはPythonスクリプトが1つ含まれていて、このPythonスクリプトが2つめのPythonスクリプトを復号します。この2つめのPythonスクリプトがIPアドレス

167[.]86[.]87[.]27に接続し、さらに別のPythonスクリプトをダウンロードして実行します。この特定のIPアドレスは

x4kが前述のVirusTotalのグラフに含めていたContaboサーバーとリンクしていました。

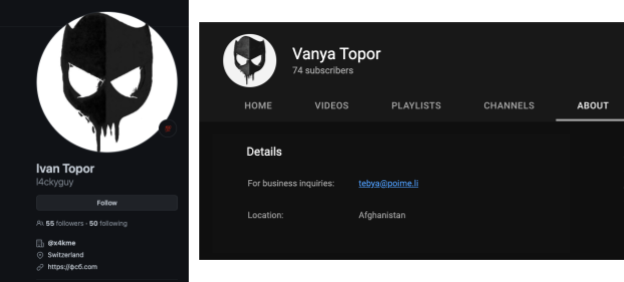

また最初のメールtebya@poime[.]liで同アクターとリンクしているYouTubeアカウントも見つかりました。このYouTubeアカウントはVanya Toporというエイリアスを使っていますが、「Vanya(ワーニャ)」は「Ivan(イワン)」の愛称です。

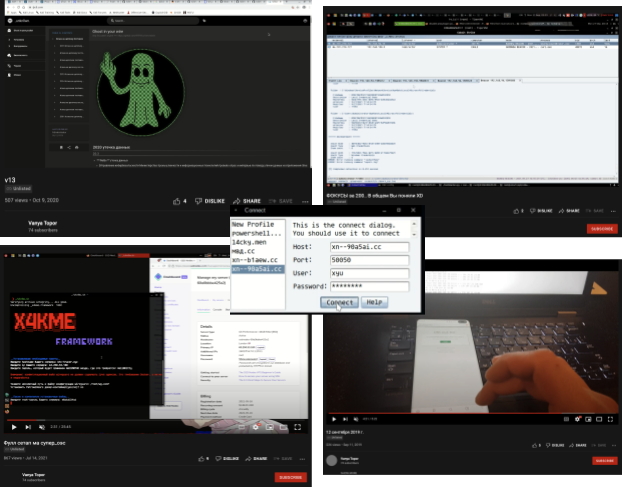

このYouTubeアカウントには公開されている動画がありませんが、この脅威アクターがさまざまなハッキングフォーラムでリストに載せていないリンクを共有していることが確認されています。動画の内容はチュートリアルやウォークスルーで、内容に応じて脅威アクターが実演してみせて方法論を示す内容でした。映像には音声がなく、視聴者が画面で見ているものが何であるかをアクターが端末から打ち込んで説明します。

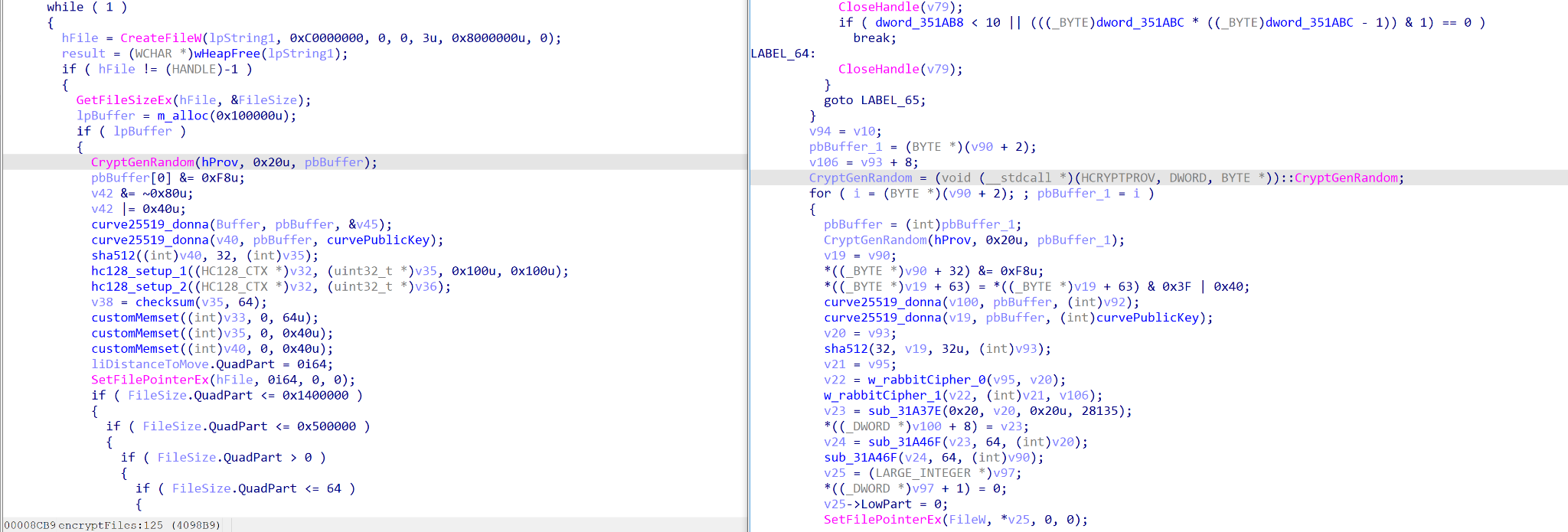

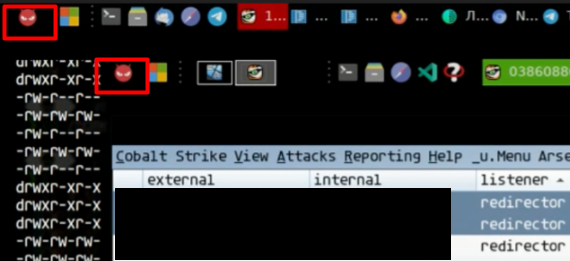

発見された動画からは、ランサムウェア活動に特化する前のx4kの活動に関する洞察を得られました。私たちはこの脅威アクターがオペレーションにCobalt Strikeをどう活用しているかを学びました。そのなかには、Beaconの設定方法や、侵害システムにファイルを送信する方法なども含まれています。ある動画では、脅威アクターが自分のAndroid端末でDNSリークテストを行っている様子を実際に確認することができました。また2020年10月時点でドメインфсб[.]comがどのような見た目だったのかも確認できました。ある種のブログのようなもので、「Ghost in the Wire」というタイトルがついていました。この脅威アクターはここでも「幽霊」というテーマに言及していますが、同様のテーマがHelloXDランサムウェアのサンプルでも観測されています(図19)。

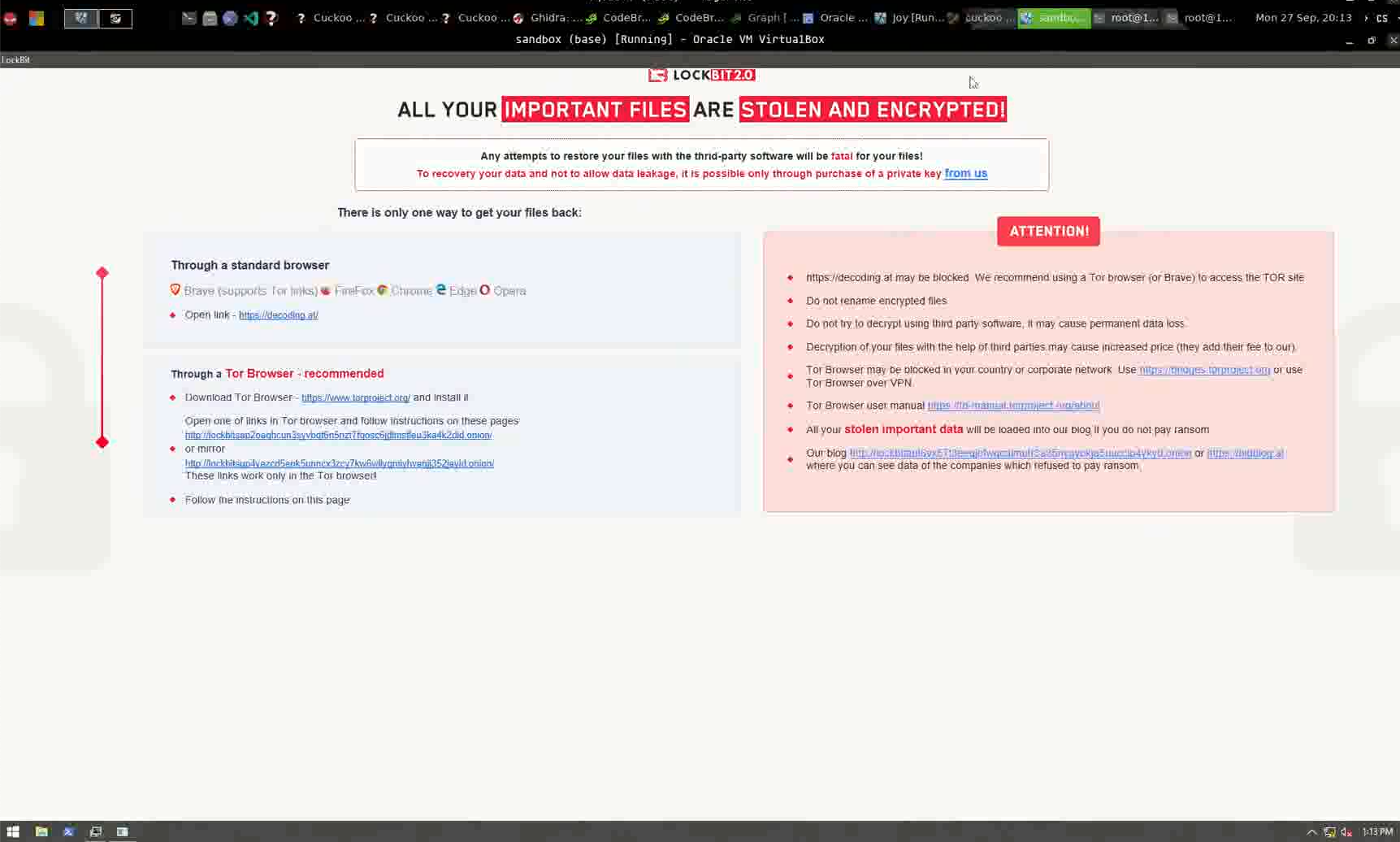

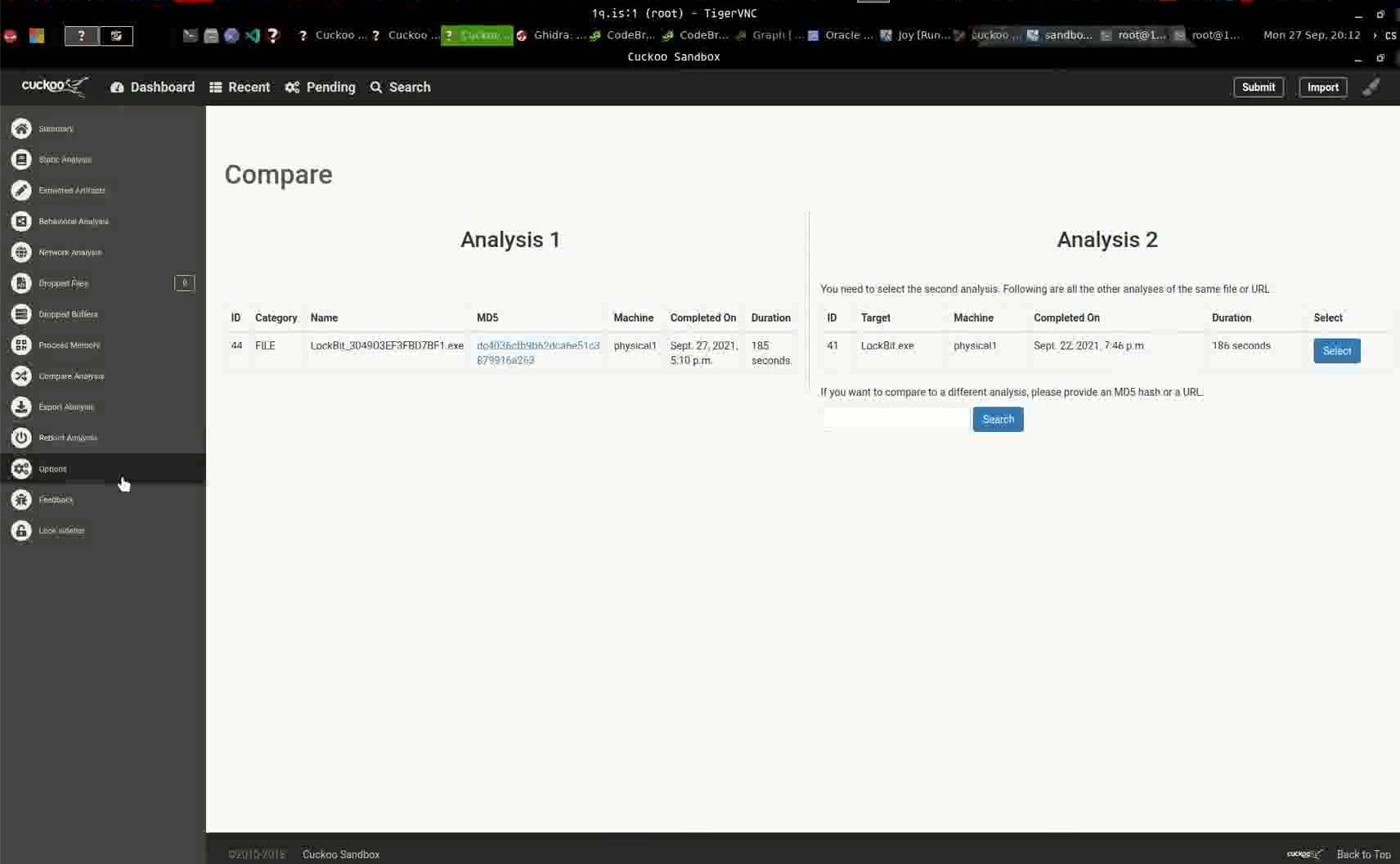

別のビデオでは、脅威アクターがオープンソースのサンドボックス解析ツールであるCuckooサンドボックスにLockBit 2.0のサンプルをアップロードし、それより前にアップロードしていたらしい別のLockBit 2.0サンプルと結果を比べているようすが観察されました。本稿執筆時点で私たちはx4kがLockBit 2.0の活動に関連しているとは考えていませんが、この特定ランサムウェアファミリを選択したことは興味深いと感じました(図20)。また私たちはこの脅威アクターがCuckoo以外のサンドボックス(ANY.RUNやHybrid Analysisなど)をさまざまな仮想マシンとともに使って判定がどうなるか試したり、ツールをテストしていたようすも確認しています。

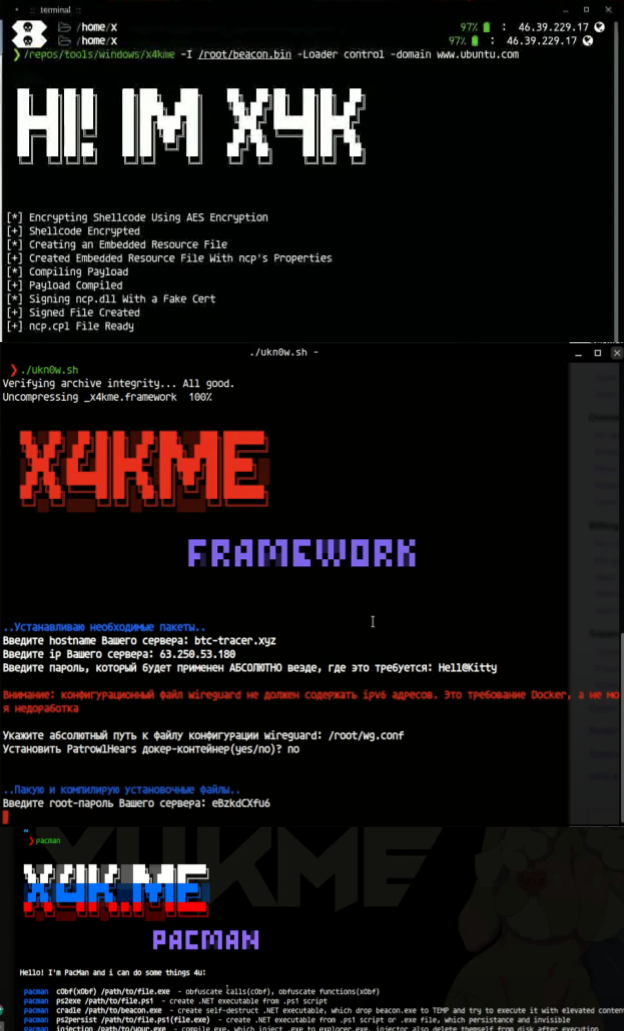

またこの脅威アクターはオープンソースツールを使うほか、独自のツールやスクリプトも開発しており、ファイルの難読化や実行ファイルの作成、コードへの署名などのアクションを自動化して実行するツールをいくつかの動画で実演している様子も確認できました(図21)。![]()

x4kが主に使っているOSをよく確認したところ、これはニーズに合わせてカスタマイズしたKali Linuxインスタンスと思われます。こうしたビデオやコメント、設定、チュートリアルのほとんどはロシア語で書かれていますし、同氏のOpSec上のミスから得た知識も合わせると、x4kの出身地もロシアと考えられます。さらに私たちはある脅威アクターのウォークスルービデオ内でClamAVのロゴを見つけました。このロゴはHelloXDランサムウェアサンプルで使用されているものと同じロゴです(図22)。今回x4kはこのロゴをOS環境のスタートメニューに使っています。

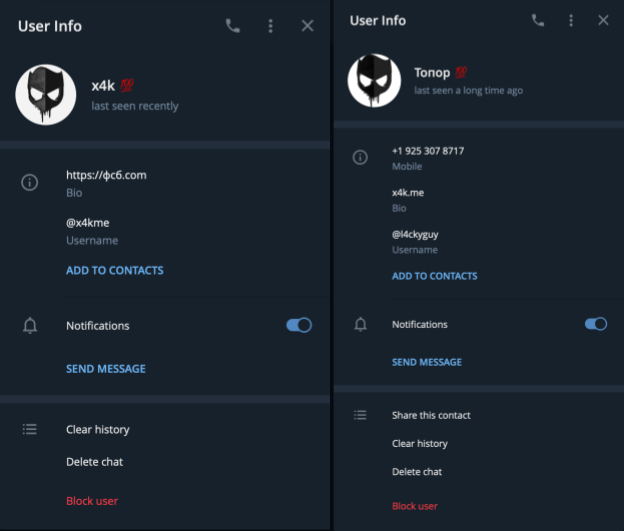

同じタスクバーにはTelegramのアイコンがあることも見て取れます。Telegramは人気の高いメッセージングアプリですが、LAPSUS$をはじめとする脅威アクターが特定チャンネルにニュースを投稿するさいにも使われています。このユーザー名とエイリアス、それらを軸にして得た情報から2つのテレグラムアカウントを特定できました。これらのアカウントにはすでに観測されていたものと同じプロフィール画像が使われていて、説明欄には脅威アクターのメインサイトである「фсб[.]com」が記載されていました。x4kのTelegramアカウントは古い方のアカウント(Telegramによればしばらくアクティブになっていない)と比べて活発に使用されていることがわかりました(図23)。

x4kはネット上での存在感が大きく、ここ2年間の活動の多くを明らかにできました。このアクターは悪意のある活動をほとんど隠蔽していませんし、おそらくこうした振る舞いは変わらないでしょう。

結論

Unit 42の調査で浮かび上がってきたHelloXDランサムウェアは今は開発初期段階ですがすでに組織への影響を狙っています。ランサムウェアの機能じたいはとくに目新しくないですが、手がかりを追っていくとこのランサムウェアがx4kという脅威アクターに開発されたものである可能性が高いことがわかりました。この脅威アクターはさまざまなハッキングフォーラムでよく知られた存在で、おそらくはロシア系です。Unit 42では、悪意のあるインフラとリンクするx4kの活動を追加で特定し、最初のランサムウェアサンプル以外の追加のマルウェアを2020年まで遡って発見することができました。

ランサムウェアはうまくやれば儲かるビジネスです。Unit 42は、最新の2022 Unit 42 Ransomware Threat Report (2022 Unit 42ランサムウェア脅威レポート)で、身代金の平均要求金額と平均支払金額の増加を確認しています。Unit 42ではこの脅威アクターx4kが他のランサムウェアグループが得ている利益の一部にあずかろうとしてランサムウェアビジネスに手を出してきたものと考えています。

パロアルトネットワークスはHelloXDとx4kの活動を次の方法で検出/防止します。

- WildFire: 既知のサンプルはすべてマルウェアとして識別されます。

- Cortex XDR:

- HelloXDのインジケータを含みます。

- ランサムウェア対策モジュールでWindows上でのHelloXDによる暗号化の振る舞いを検出します。

- Windows上でのローカル分析によりHelloXDバイナリを検出します。

- BTP(振る舞い防御)ルールがLinux上でランサムウェアの活動を防止します。

- NGFWの各シリーズ: DNSシグネチャが既知のC2ドメインを検出し、Advanced URL Filteringデータベースが同ドメインをマルウェアとして分類します。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、infojapan@paloaltonetworks.com まで電子メールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

パロアルトネットワークスはファイルサンプルや侵害の兆候などをふくむこれらの調査結果をCyber Threat Alliance (CTA サイバー脅威アライアンス) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使用して、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害することができます。詳細については Cyber Threat Alliance からご覧ください。

IoC

HelloXD Ransomwareのサンプル

435781ab608ff908123d9f4758132fa45d459956755d27027a52b8c9e61f9589

ebd310cb5f63b364c4ce3ca24db5d654132b87728babae4dc3fb675266148fe9

65ccbd63fbe96ea8830396c575926af476c06352bb88f9c22f90de7bb85366a3

903c04976fa6e6721c596354f383a4d4272c6730b29eee00b0ec599265963e74

7247f33113710e5d9bd036f4c7ac2d847b0bf2ac2769cd8246a10f09d0a41bab

4e9d4afc901fa1766e48327f3c9642c893831af310bc18ccf876d44ea4efbf1d

709b7e8edb6cc65189739921078b54f0646d38358f9a8993c343b97f3493a4d9

x4kのインフラにリンクしているマルウェア

0e1aa5bb7cdccacfa8cbfe1aa71137b361bea04252fff52a9274b32d0e23e3aa

1fafe53644e1bb8fbc9d617dd52cd7d0782381a9392bf7bcab4db77edc20b58b

3477b704f6dceb414dad49bf8d950ef55205ffc50d2945b7f65fb2d5f47e4894

3eb1a41c86b3846d33515536c760e98f5cf0a741c682227065cbafea9d350806

4245990f42509474bbc912a02a1e5216c4eb87ea200801e1028291b74e45e43b

4de1279596cf5e0b2601f8b719b5240cb00b70c0d6aa0c11e2f32bc3ded020aa

4ea43678c3f84a66ce93cff50b11aabbe28c99c058e7043f275fea3456f55b88

5ae0d9e7ae61f3afb989aaf8e36eda1816ec44ceae666aea87a9fdc6fed35594

667b8abb731656c83f2f53815be68cce5d1ace3cb4ed242c9fecd4a66ac2f816

78ae3726d5b0815ad2e5a775ecf1a6cd36e1eeeee133b0766158a6b107ef7c34

7da83a27e4d788ca33b8b05d365fdf803cb68e0df4d69942ba9b7bde54619322

8a02f01cc3ac71b2c440148fd51b44e260a953e4fc1ee1c3fe787395b8c712ab

963cacd7eeebfb09950668bf1c6adf5452b992fc09119835cd256c5d3cf17f91

a57b1cfd3e801305856cdb75839de05f03439e264ccdbd1497685878a2605b5a

bd111240c24a6a188f2664eb15195630b13aa6d9483fc8cfed339dddf803fd4e

d8026801e1b78d9bdcb4954c194748d0fdc631594899b29a2746ae425b8bfc79

d8db562070b06d835721413a98f757b88d59277bf638467fda2ee254afc692a0

d97d666239cc973a38dc788bf017f5d8ae19257561888b61ecff8e086c4e3ea0

19d7e899777fbe432b2c90b992604599706b4109c3ceaa7946e8548f4c190a19

1dbf8ae62cc90c837ba12ceee08a1d989732a95bdcef5ca18151ef698ed98a03

22b32bb7c791842a6aa604d08208b13db07ccd1fe81f47ea8369537addb26c7b

26019b86686c1038326f075663d79803e4412bf9952eae65d7b9278be74ac55c

26cccc7e9155bd746e3bb963d40d6edfc001e6d936faf9392202e3788996105a

43fa55c88453db0de0c22f3eb0b11d1db9286f3ee423e82704fdce506d3af516

4564ca0c436fde9e76f5fa65cbcf483adf1fbfa3d7369b7bb67d2c95457f6bc5

585a22e822ade633cee349fd0a9e6a7d083de250fb56189d5a29d3fc5468680c

592b1e55ceef3b8a1ecb28721ebf2e8edd109b9b492cf3c0c0d30831c7432e00

611f3b0ed65dc98a0d7f5c57512212c6ab0a5de5d6bbf7131d3b7ebf360773c6

6b437208dfb4a7906635e16a5cbb8a1719dc49c51e73b7783202ab018181b616

6e8ececfdc74770885f9dc63b4b2316e8c4a011fd9e382c1ba7c4f09f256925d

99f97a47d8d60b8fa65b4ddaf5f43e4352765a91ab053ceb8a3162084df7d099

9e2524b2eaf5248eed6b2d20ae5144fb3bb543647cf612e5ca52135d16389f1a

c15111a5f33b3c51a26f814b64c891791ff21104ee75a4773fef86dfc7a8e7ca

cd9908f50c9dd97a2ce22ee57ba3e014e204369e5b75b88cefb270dc44a5ca50

ddc96ac931762065fc085be8138c38f2b6b52095a42b34bc415c9572de17386a

e9b832fa02235b95a65ad716342d01ae87fcdb686b448e8462d6e86c1f4b3156

f055577220c7dc4be46510b9fed4ecfa78920025d1b2ac5853b5bf7ea136cf37

f7ae6b5ed444abfceda7217b9158895ed28cfdd946bf3e5c729570a5c29d5d82

b843d7498506ddc272e183bbe90cf73cc4779b37341108e002923aa938ca9169

77dec8fc40ff9332eb6d40ded23d606c88d9fa3785a820ea7b1ef0d12a5c4447

f52fb7ba5061ee4144439ff652c0b4f3cf941fe37fbd66e9d7672dd213fbcdb2

beee37fb9cf3e02121b2169399948c1b0830a626d4ed27a617813fa67dd91d58

b4c11c97d23ea830bd13ad4a05a87be5d8cc55ebdf1e1b458fd68bea71d80b54

f1425cff3d28afe5245459afa6d7985081bc6a62f86dce64c63daeb2136d7d2c

c619edb3fa8636c50b59a42d0bdc4c71cbd46a0586b683773e9a5e509f688176

50a479f16713d03b95103e0a95a3d575b7263bd16c334258eefa3ae8f46e3d1d

83b5c6d73f3fc893dbd7effa7c50dc9b2455ec053aa9c51d70e13305ecf21fa4

02894fa01c9b82dcfd93e35f49a0d5408f7f4f8a25f33ad17426bb00afa71f63

98ba86c1273b5e8d68ce90ac1745d16335c5e04ec76e8c58448ae6c91136fc4d

5fa5b5dddfe588791b59c945beba1f57a74bd58b53a09d38ac8a8679a0541f16

x4kのインフラ

164[.]68[.]114[.]29

167[.]86[.]87[.]27

63[.]250[.]53[.]180

45[.]15[.]19[.]130

46[.]39[.]229[.]17

www.zxlab.iol4cky[.]men

btc-trazer[.]xyz

sandbox[.]x4k[.]me

malware[.]x4k[.]me

f[.]x4k[.]me

0[.]x4k[.]me

pwn[.]x4k[.]me

docker[.]x4k[.]me

apk[.]x4k[.]me

x4k[.]me

powershell[.]services

vmi378732[.]contaboserver[.]net

x4k[.]in

L4cky[.]men

m[.]x4k[.]me

mx2[.]l4cky[.]com

mailhost[.]l4cky[.]com

www1[.]l4cky[.]com

authsmtp[.]l4cky[.]com

ns[.]l4cky[.]com

mailer[.]l4cky[.]com

imap2[.]l4cky[.]com

ns2[.]l4cky[.]com

server[.]l4cky[.]com

auth[.]l4cky[.]com

remote[.]l4cky[.]com

mx10[.]l4cky[.]com

ms1[.]l4cky[.]com

mx5[.]l4cky[.]com

relay2[.]l4cky[.]com

ns1[.]l4cky[.]com

email[.]l4cky[.]com

imap[.]l4cky[.]com

mail[.]x4k[.]me

repo[.]x4k[.]me

bw[.]x4k[.]me

collabora[.]x4k[.]me

cloud[.]x4k[.]me

yacht[.]x4k[.]me

book[.]x4k[.]me

teleport[.]x4k[.]me

subspace[.]x4k[.]me

windows[.]x4k[.]me

sf[.]x4k[.]me

dc-b00e12923fb6.l4cky[.]men

box[.]l4cky[.]men

mail[.]l4cky[.]men

www[.]l4cky[.]men

mta-sts[.]l4cky[.]men

ldap[.]l4cky[.]men

cloud[.]l4cky[.]men

office[.]l4cky[.]men

rexdooley[.]ml

relay2[.]kuimvd[.]ru

ns2[.]webmiting[.]ru

https://фсб[.]com

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得