This post is also available in: English (英語)

概要

2021年は、ランサムウェアによる一連の攻撃が世界の注⽬を集め、ランサムウェアはあらゆるサイバーセキュリティチームが脅威リストの筆頭に挙げる最優先の脅威であり続けています。このような状況を踏まえ、ランサムウェア情勢の広がりと⽅向性を少しでも解明するため、弊社の脅威リサーチチームとセキュリティコンサルタントは「2022年度版: Unit 42 ランサムウェア脅威レポート」を作成し、最新の知⾒を提供しています。既存の/台頭する攻撃グループや、⾝代⾦⽀払いのトレンドはその⼀例です。また、サービスとしてのランサムウェアや⼆重/多重恐喝能⼒など、ランサムウェアグループが利益拡⼤に⽤いる最新の⼿⼝も解説しています。その上で、ランサムウェアの検出、阻⽌、応答、復旧に関するセキュリティベストプラクティスのアドバイスを提供し、影響を最⼩限に抑え事業活動を再開できるようにしています。

2022年度版: Unit 42 ランサムウェア脅威レポートの重要な調査結果

このレポートは、実際のインシデントレスポンス事例のデータと、ランサムウェアギャングが利⽤するダークウェブフォーラムとリークサイトに関するデータを基にしています。分析によって得られた重要な調査結果から、ほんの⼀部をご紹介しましょう。

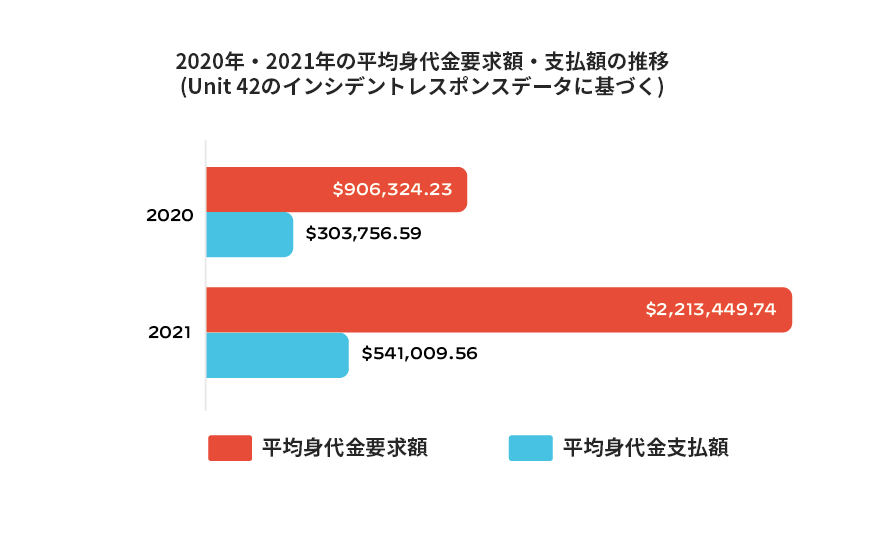

増加が続く身代金

⾝代⾦は、要求額・⽀払額ともに上昇が続いています。2021年にUnit 42がコンサルティングで対応した事例(主に⽶国)において、⾝代⾦の平均要求額は約220万ドルでした。2020年に分析した事例では、平均要求額は90万ドルだったことから、144%増加したことになります。また、2021年の平均⽀払額は541,010ドルに達し、前年から78%増加しました。このように増加が⾒られますが、注⽬すべきポイントは、⽀払額は最初の⾝代⾦要求よりも⼤幅に少なくなる傾向があることです。当社の計算によると、実際の⽀払額は平均して、最初の⾝代⾦要求額の42.42%でした。

被害者を名指しでさらしものにする⼿⼝が急速に普及

攻撃者が組織のファイルを暗号化するだけでなく、被害者を名指しでさらしものにしたり、追加の攻撃(例: 分散型サービス拒否/DDoS)を実⾏すると脅したりする多重恐喝の⼿⼝が、ランサムウェア戦術に⽋かせない要素として急速に普及しています。2021年には、2,566の被害組織の名前や侵害の証拠がランサムウェアのリークサイトに公開されており、2020年から85%増加しました。ランサムウェア集団は多重恐喝戦術を⽤いて、⾼額な⾝代⾦の⽀払いか、迅速な⾝代⾦の⽀払い(あるいはその両⽅)を迫ります。ただし、このアプローチの有効性は、攻撃者が盗んだデータが実際にどの程度の機密性を持つか次第で、ある程度変化します。2021年に発見された35の新しいランサムウェアグループが⼆重恐喝の⼿⼝を使⽤します。つまり、⾝代⾦を要求した上で、⽀払わなかった場合は盗んだデータを公開すると被害者を脅す⼿⼝です。

-

図2: 2020年と2021年に発見された、⼆重脅迫の⼿⼝を⽤いるランサムウェアファミリーの⽐較(ランサムウェアグループのリークサイトの分析に基づく)

引き続きサービスとしてのランサムウェアによって参⼊障壁が低下

ランサムウェアの利益の分け前にあずかりたい攻撃者が増加している状況に「起業家精神」を持つ脅威アクターが乗じています。このような犯罪をビジネスとする脅威アクターは、サービスとしてのランサムウェア(RaaS)を他の攻撃者に提供します。この際、⽉額料⾦または⽀払われた⾝代⾦の⼀部と引き換えに、実際のランサムウェアを会員に提供するという規約を定めた合意が結ばれます。少なくとも56のRaaSグループの活動が確認されており、中には2020年から活動しているグループも存在します。そして、どのグループも 参⼊障壁を引き下げ、ランサムウェアの感染範囲と悪影響を拡⼤させる要因となっているのです。

ランサムウェアへの対策を強化するためのアドバイス

ランサムウェア攻撃への対策を始める理想的なタイミングは、攻撃が起こる前です。以下の推奨されるベストプラクティスを利⽤することで、ランサムウェア攻撃の可能性を下げることや、攻撃が発⽣した場合の被害を最⼩化することが可能です。

クラウド環境の備え

クラウドに存在する重要データの量を考えれば、ランサムウェアグループがクラウド環境を標的とするのは時間の問題です。しかしながら、クラウド環境でランサムウェア攻撃を⾏うには、新しいTTP(⼿法、戦術、⼿順)を利⽤することになるでしょう 。⾔い換えれば、準備を整え防御を強化するチャンスは存在します。今こそ、IAM (IDおよびアクセス管理)のベストプラクティスを導⼊して、クラウドAPIのセキュリティ対策と、イメージから作 成されたクラウドワークロードのハードニングを⾏い、ランサムウェアに対するレジリエンスを強化しましょう。

包括的な戦略の導入

全体的に優れたサイバー衛⽣を維持し、セキュリティ意識に対する教育を導⼊することが基本的なスタート地点ですが、さらに以下の10段階の⼿順に従ってランサムウェア攻撃のリスクと影響を軽減することをおすすめします。

- 進化する脅威情勢を学び続けることで、最新の脅威を⾒抜き、組織を保護する最新のセキュリティ対策を導⼊できるようにします。

- 重要データが失われた場合の事業への影響を分析することで、起こりうる上流/下流への影響を含め、本当に危険な要素を把握し、取り組みに優先順位を付けられるようにします。

- 社内外の準備状況を評価して、包括的な緩和策のロードマップを策定できるようにします。サードパーティ、パートナー、サプライチェーンといったリスクをもたらす可能性があるすべての要素を対象とします。

- 机上演習とパープルチームによるテストシミュレーションを利⽤してインシデントレスポンス計画のレビューとテストを⾏い、計画の不備を解消し、問題が発⽣した際の復旧能⼒を強化します。

- ゼロトラスト戦略を実装して暗黙の信頼を取り除き、デジタルなやり取りが発⽣するたびにその全段階を絶えず検証することで、攻撃者の活動を難しくします。

- 公共インターネットに公開されている全資産を特定し、攻撃対象領域の縮⼩に向けた対策を講じられるようにします。

- エクスプロイト、マルウェア、コマンド&コントロールトラフィックを継続的に検出・ブロックして既知と未知の脅威を防ぐことで、攻撃者が簡単には攻撃できないようにします。

- できる限り⾃動化を⾏い、イベントの⾃動修復を⽀援するツール (例: SOAR (セキュリティオーケストレーション・⾃動化・レスポンス))を導⼊することで、インシデントへのレスポンスと復旧を迅速に⾏えるようにします。

- 開発ライフサイクルを通じたベストプラクティスの活⽤とセキュリティ対策の導⼊によってクラウドワークロードのセキュリティを確保します。

- リテーナの利⽤、すなわち、インシデントレスポンスの専⾨家の⼒を借りてチームの能⼒を拡充することで、レスポンス時間を削減し、予測可能なインシデントレスポンス予算と、攻撃の被害を最⼩化する迅速なアクションを実現します。

ランサムウェア攻撃による侵害の懸念がある場合や、弊社にインシデントレスポンスに関し緊急でご相談されたい場合は、infojapan@paloaltonetworks.com もしくは +81(50)1790-0200 まで電⼦メールかお電話にてご連絡ください(ご相談は弊社製品のお客様には限定されません)。

2022 Unit 42 ランサムウェア脅威レポートの完全版をダウンロードし、ランサムウェアに関する知⾒や傾向、ベストプラクティス推奨事項について知ることをおすすめします。

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得