This post is also available in: English (英語)

概要

クラウドの攻撃対象領域はクラウドそのものと同じくらいダイナミックです。世界中の組織がクラウド上でデータを共有、保存、管理することが増えるにしたがい、組織の攻撃対象領域は急速に拡大しています。こうしたクラウド利用の拡大は、セキュリティ上不適切なかたちで行われている場合や知らない間に行われている場合が少なくありません。脅威アクターの目には、クラウド上のワークロードがすべてチャンスと映ります。適切に管理しないかぎり、組織は数え切れないリスクにさらされます。

これまでのレポートは、単一の脅威(たとえばIDアクセス管理、サプライチェーン攻撃、コンテナー セキュリティなど)にフォーカスしていましたが、『Unit 42 クラウド脅威レポート Volume 7』はより高次で広範にわたる問題を俯瞰的に扱います。 脅威アクターらは平時からクラウドにありがちな問題の悪用に長けています。たとえば、設定ミスや弱い認証情報、認証の欠如、パッチ未適用の脆弱性、悪意のあるオープン ソース ソフトウェア(OSS)パッケージなどを悪用します。

本レポートには2022年に実際に観測された、2つの個別クラウド侵害インシデント対応事例の内容を記載しています。被害者を匿名化して識別できないようにした上で、攻撃者がダーク ウェブに流出した機微データをどのように悪用したかを説明し、ランサムウェアによりどのようにビジネスが影響を受けたかを説明します。

以下に『Unit 42 Cloud Threat Report, Volume 7: Navigating the Expanding Attack Surface』に掲載した調査・推奨事項からの主な知見を紹介します。

得られた知見:

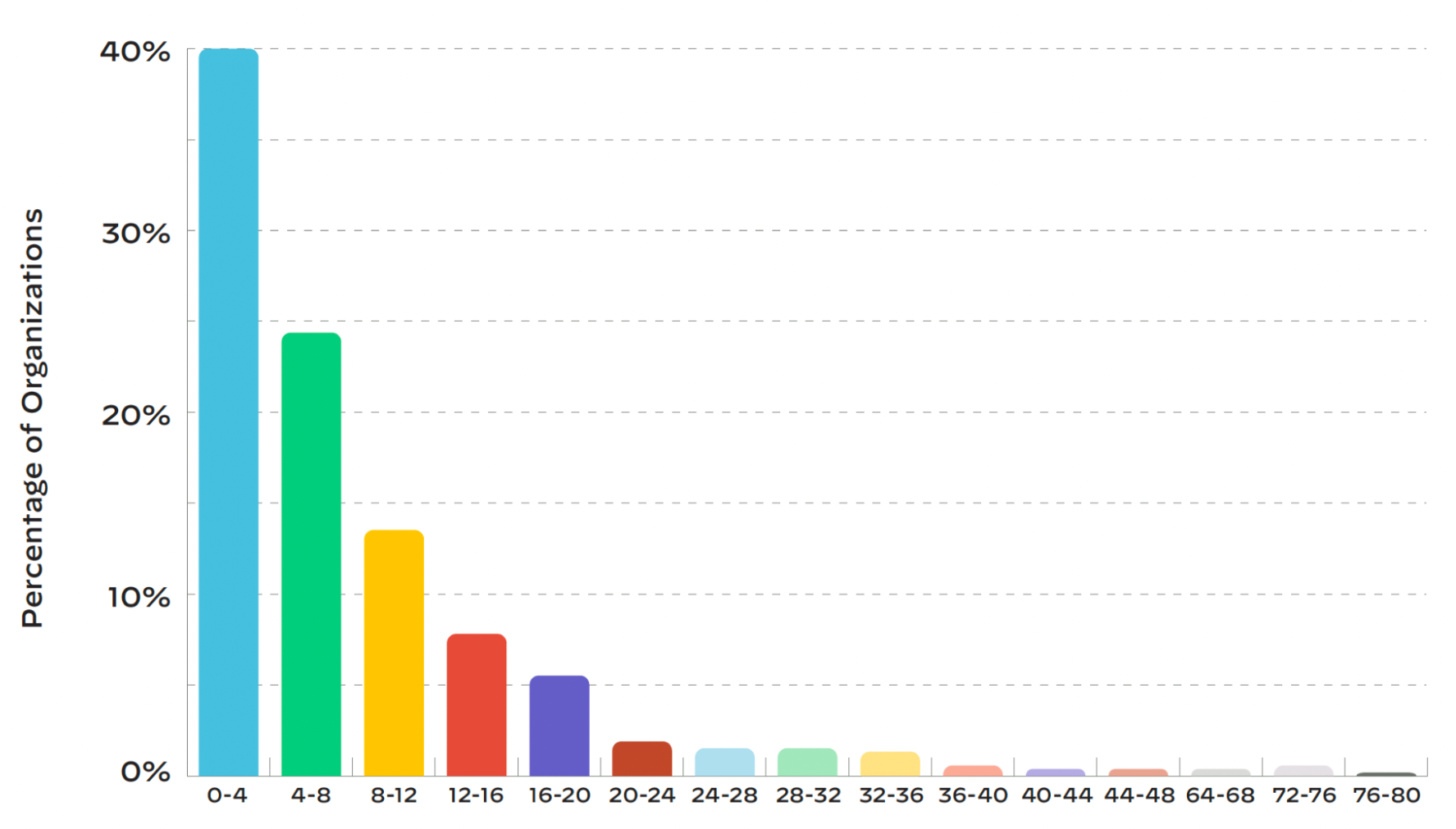

- 1件のセキュリティ アラートの解決までにセキュリティ チームが費やす時間は平均で145時間(約6日間)。60%の組織がセキュリティ問題の解決に4日以上費やしている。

- ほとんどの組織のクラウド環境では、80%のアラートがわずか5%のセキュリティ ルールによってトリガーされている。

- 本番環境のコードベースの63%に「高」または「緊急」(CVSSの深刻度が7.0以上)と評価されたパッチ未適用の脆弱性がある。

- 76%の組織がコンソール ユーザーに多要素認証(MFA)を強制しておらず、58%の組織がroot/adminユーザーにMFAを強制していない。

クラウド概況

本稿は、2022年に収集した大規模データを使って、中規模企業や大規模企業に影響を与えた実際の侵害事例を検証し、数千のマルチクラウド環境で観測された問題を詳細に解説し、OSSの脆弱性がクラウドにもたらす影響を分析しています。具体的には、1,300社の組織(重複なし)からの21万件のクラウド アカウントのワークロードを分析しました。昨今はクラウドを複数導入している組織も多いことから、そのなかでのセキュリティ ギャップが脅威アクターの注目を集めています。

安全でない設定などのユーザー エラーは依然として主要な懸念事項ですが、Unit 42のリサーチャーは、クラウド サービス プロバイダー(CSP)が提供する、すぐに使えるテンプレートや、デフォルト設定に起因する問題にも気づきました。こうした設定や機能のおかげで新しい技術の導入がスムーズになるのは便利ですが、もっとも安全な初期状態にしてくれるとはかぎりません。

得られた知見の一部をご紹介します。

- 76%の組織はコンソール ユーザーに多要素認証(MFA)を強制していない。

- 一般公開されているストレージ バケットの63%から機微データが見つかった。

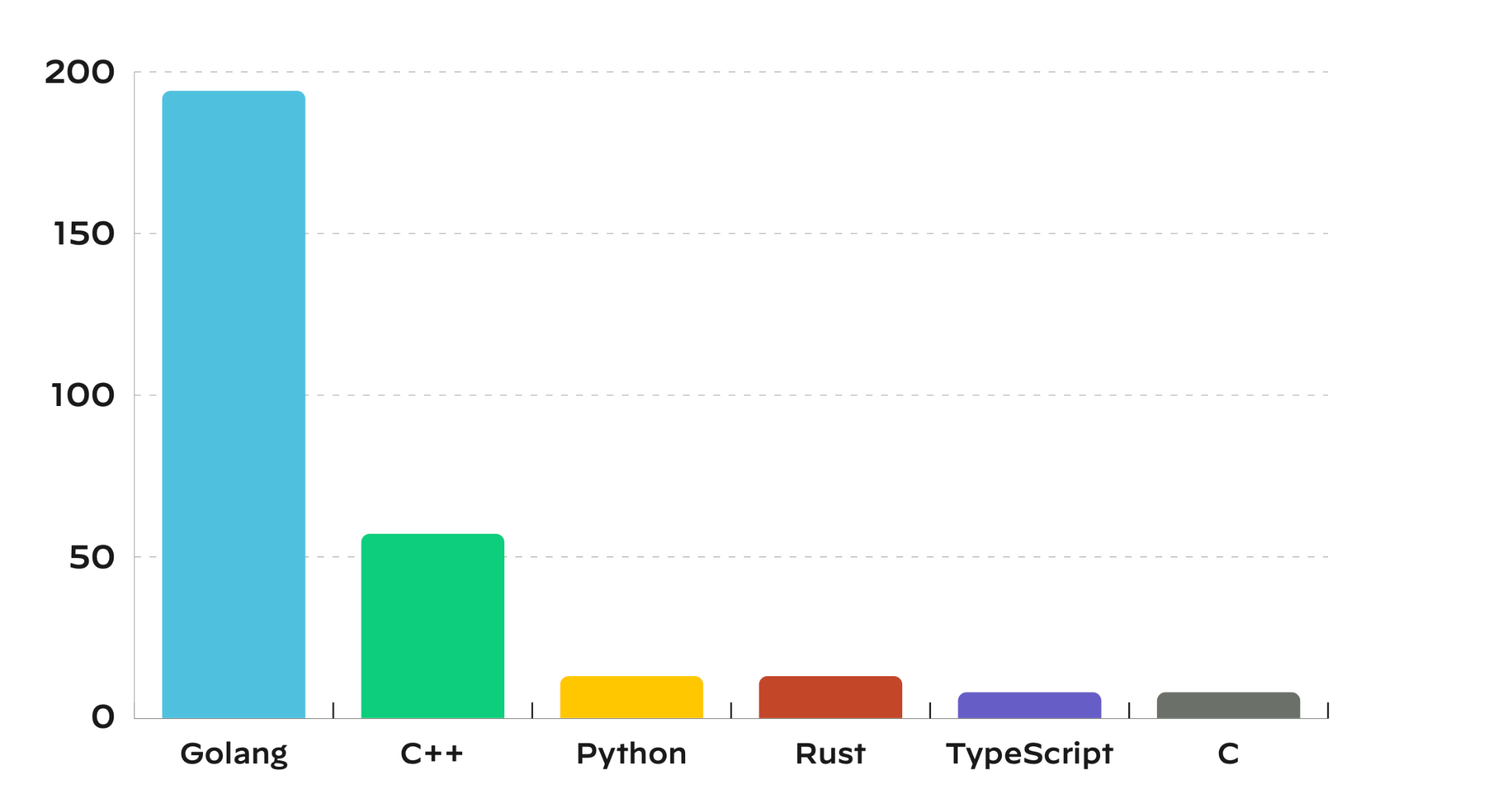

クラウドにおけるオープン ソース ソフトウェア(OSS)の影響とリスク

オープン ソース ソフトウェアはクラウド革命の原動力の1つですが、クラウドのOSS利用の拡大は複雑さの拡大にもつながります。たとえばソフトウェアの将来のサポートが保証されなくなる、開発が終了し保守されなくなる、コンテンツが悪意のあるものになる、パッチのサイクルが遅くなる、といった可能性が高まるのです。このため、OSSをアプリケーションに組み込む前に、エンドユーザーがOSSを精査する責任が生じてしまいます。こうした精査は組織が数千ものOSSに依存するプロジェクトを多数管理する必要がある場合はとくに困難となります。

推奨事項: 脅威アクターには苦労をさせよ

クラウドネイティブ アプリケーションの攻撃対象領域は今後も広がり続けると想定してください。脅威アクターらは今後も独創性を発揮し、クラウド インフラやAPI、ソフトウェア サプライチェーン自体の設定ミスに狙いを定めるでしょう。

これらの脅威から身を守るため、本レポートには以下のようなクラウド セキュリティ ギャップ解消のための実践ガイダンスが記載されています。

推奨事項: 停止すると業務に支障をきたすクラウド ワークロードには、自動バックアップ プロセスを設けること。バックアップは本番環境からは隔離・保護された複数のロケーションに分散させて保存して単一障害点を防ぐこと。どの組織もバックアップ復旧プロセスを組み込んだ事業継続および災害復旧(BC/DR)計画を持つこと。

くわえて、業界ではポイント セキュリティ ソリューションからクラウド ネイティブ アプリケーション保護プラットフォーム(CNAPP)へのシフトが見られるものと私たちは予測しています。CNAPPはアプリケーション開発ライフサイクル全体を対象とするオールインワンの機能を提供するソリューションです。

今日のセキュリティ脅威の影響範囲や深刻度の変化から身を守る唯一の方法は、実行犯たる攻撃者らにつねに先んじることです。

『Unit 42 Cloud Threat Report, Volume 7』のダウンロードはこちらから行えます。

追加リソース

- Unit 42 クラウド脅威レポートVolume 6 - パロアルトネットワークス

- 2023年版クラウドネイティブ セキュリティ情勢レポート - パロアルトネットワークス Prisma Cloud

Unit 42 からの最新情報を取得

Unit 42 からの最新情報を取得